Umschließen von mobilen iOS-Apps

In diesem Abschnitt wird beschrieben, wie Citrix Endpoint Management-Administratoren Unternehmensapps von Drittanbietern umschließen und wie Entwickler Apps unabhängiger Softwarehersteller umschließen. So umschließen Sie mobile iOS-Apps:

- Verwenden Sie MDX Service. Weitere Informationen finden Sie unter MDX Service.

- Verwenden Sie das MDX Toolkit. Dieses enthält eine grafische macOS-Oberfläche und ein macOS-Befehlszeilentool. Das macOS-Befehlszeilentool bietet Anpassungsoptionen, kann von Skripts zum Automatisieren des Umschließens von Apps referenziert werden und ermöglicht die Voreinstellung einiger MDX-Richtlinien.

Der Dateityp umschlossener Apps ist .mdx. Sie laden die MDX-Datei in die Endpoint Management-Konsole hoch und konfigurieren dort bestimmte App-Details und Richtlinieneinstellungen, die vom Endpoint Management-Store durchgesetzt werden. Wenn Benutzer sich anmelden, wird die App im Store angezeigt. Benutzer können die App abonnieren, herunterladen und auf ihren Geräten installieren.

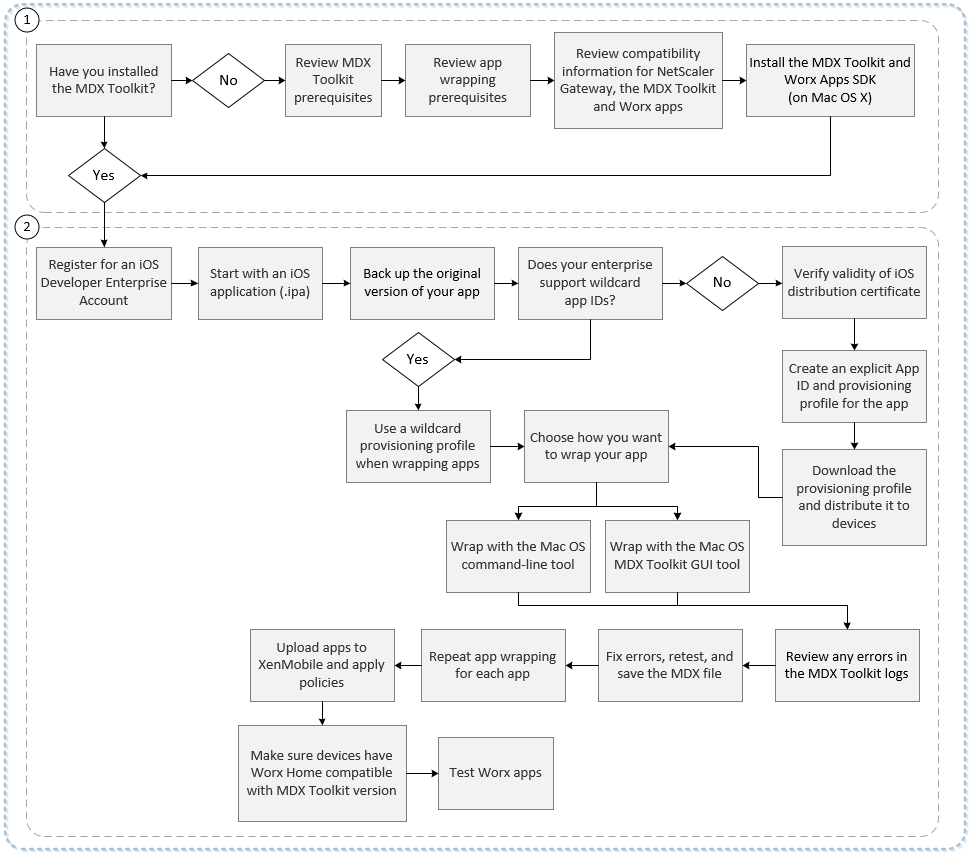

Die folgende Abbildung bietet einen Überblick über die Schritte zum Umschließen von Apps, angefangen bei der Installation des MDX Toolkits bis zum Testen von mobile Produktivitätsapps. Verwandte Themen werden unter der Abbildung aufgeführt.

Für Details zu Punkt eins, siehe:

- Systemanforderungen

- Weitere Anforderungen zum Umschließen von mobilen iOS-Apps

- Endpoint Management-Kompatibilität

- Installieren des MDX Toolkits

Für Details zu Punkt zwei, siehe:

- Erstellen von Provisioningprofilen

- App-Upgrades

- Richtlinien und mobile Produktivitätsapps

- Umschließen von Unternehmensapps über die grafische Oberfläche

- Umschließen von iOS-Unternehmensapps über die Befehlszeile

- Befehlsoptionen

- Voreinstellen von MDX-Richtlinien für iOS-Apps

- Identifizieren von Fehlern beim Umschließen von iOS-Apps

- Sammeln von Systemprotokollen auf iOS-Geräten

- Hinzufügen einer MDX-App zu Citrix Endpoint Management

Wichtig:

Stellen Sie sicher, dass die Geräte der Benutzer mit einer Version von Secure Hub aktualisiert wurden, die mit der Version von MDX Toolkit kompatibel ist, die zum Umschließen der Apps verwendet wurde. Andernfalls wird Benutzern eine Fehlermeldung zur Inkompatibilität angezeigt. Weitere Informationen finden Sie unter Endpoint Management-Kompatibilität.

Bereitstellen von iOS-Geräten mit Apple DEP

Registrieren Sie sich beim Apple-Bereitstellungsprogramm, um das Apple Device Enrollment Program (DEP) zu verwenden. Mit dem Apple DEP können Sie iOS- und macOS-Geräte in Citrix Endpoint Management bereitstellen und verwalten. Weitere Informationen einschließlich Informationen dazu, wie Sie sich beim Apple-Bereitstellungsprogramm registrieren, finden Sie unter Bereitstellen von iOS- und macOS-Geräten mit Apple DEP.

Erstellen von Provisioningprofilen

Abgesehen von Apps aus dem Apple App Store müssen Apps, die auf einem physischen iOS-Gerät ausgeführt werden, mit einem Provisioningprofil und einem entsprechenden Verteilungszertifikat signiert sein. Es gibt zwei Arten von Entwicklerprogrammen für die Verteilung:

- Das iOS Developer Program (Ad-hoc)

- Das iOS Developer Enterprise Program. Citrix empfiehlt zum Umschließen von Apps die Verwendung des Enterprise-Programms. Sie können sich auf der Website von Apple für das Programm registrieren.

Das Enterprise-Profil gestattet das Ausführen von Apps auf beliebig vielen Geräten. Das Ad-hoc-Profil gestattet die Ausführung einer App auf bis zu 100 Geräten.

Apple unterstützt die Verwendung von Platzhalter-App-IDs für neue Enterprise-Konten nicht mehr. Wenn Ihr Enterprise-Konto Platzhalter-App-IDs nicht unterstützt, müssen Sie mehrere explizite App-IDs und Provisioningprofile wie nachfolgend beschrieben erstellen.

-

Stellen Sie sicher, dass Sie ein gültiges iOS-Verteilungszertifikat haben.

-

Erstellen Sie über das Apple Enterprise Developer-Portal eine explizite App-ID für jede App, die Sie mit dem MDX Toolkit umschließen möchten. Beispiel einer zulässigen App-ID: com.Firmenname.Produktname.

-

Wählen Sie im Apple Enterprise Developer-Portal Provisioning Profiles > Distribution und erstellen Sie ein Provisioningprofil zum hausinternen Gebrauch. Wiederholen Sie diesen Schritt für jede zuvor erstellte App-ID.

-

Laden Sie alle Provisioningprofile herunter.

Wenn Ihr Apple Enterprise- Konto Platzhalter-App-IDs unterstützt, können Sie zum Umschließen von Apps weiterhin ein Platzhalter-Provisioningprofil verwenden. Wenn Sie jedoch für Benachrichtigungen den Apple Dienst für Push-Benachrichtigungen (APNs) verwenden möchten, wenn Secure Mail im Hintergrund ausgeführt wird, müssen Sie ein explizites Provisioningprofil und explizite App-IDs verwenden.

Auf jedem Gerät, auf dem Sie die MDX-App installieren möchten, muss das Provisioningprofil installiert sein. Sie können das Profil als E-Mail-Anhang an Benutzergeräte senden. Benutzer können das Profil auf ihrem iOS-Gerät hinzufügen, indem sie auf die Anlage klicken.

Weitere Informationen zu Provisioningprofilen und Verteilungszertifikaten finden Sie in Apple Developer Account Help.

Weitere Informationen zum Bereitstellen des Provisioningprofils für iOS-Geräte und zum Umgang mit abgelaufenen Profilen finden Sie im Endpoint Management-Artikel zur Provisioningprofilrichtlinie.

App-Upgrades

Wichtig:

Überlegen Sie zunächst, welche Auswirkungen Änderungen an App-IDs oder das Verwenden eines Provisioningprofils mit teilweise aus Platzhaltern bestehenden App-IDs auf App-Upgrades haben.

- Bei zuvor umschlossenen Apps wird ein direktes Upgrade durchgeführt, es sei denn, die App-ID wurde geändert. Wenn Sie beispielsweise eine Paket-ID von “com.citrix.mail” in “com.beispiel.mail” ändern, gibt es keinen Upgrade-Pfad. Die Benutzer müssen die App neu installieren. Von Geräten wird die App als neue App interpretiert. Die neue und die alte App-Version können auf dem Gerät koexistieren.

- Wenn Sie mit einem teilweise aus Platzhaltern bestehenden Provisioningprofil, z. B. “com.xxxx” eine App umschließen, deren Paket-ID “com.citrix” enthält, empfiehlt Citrix, dass Sie die mit MDX umschlossenen installierten Apps entfernen und die mit dem aktuellen MDX Toolkit umschlossenen Apps installieren. Aufgrund der ID-Änderung von “com.citrix.mail” in “com.beispiel” müssen die Benutzer die App neu installieren.

- Ein direktes Upgrade erfolgt, wenn Sie eine App mit einer vollständig aus Platzhaltern bestehenden App-ID umschlossen haben und die neue Version der App eine mit der installierten App identische App-ID hat.

Richtlinien und mobile Produktivitätsapps

Hinweis:

Das MDX Toolkit 10.7.5 ist das letzten Release, das Umschließen von mobilen Produktivitätsapps unterstützt. Sie können mobile Produktivitätsapps von Citrix der Version 10.7.5 oder höher nicht mit dem MDX Service oder dem MDX Toolkit 10.7.10 und höher umschließen. Stattdessen müssen Sie über öffentliche App-Stores auf die mobilen Produktivitätsapps zugreifen.

Citrix bietet generische Standardrichtlinien, die für alle mobilen Produktivitätsapps gelten, und spezifische Richtlinien, die für einzelne mobile Produktivitätsapps gelten. Die Dateinamen der Richtlinien basieren auf der Paket-ID. Standardmäßig ist das Format der Dateinamen von Richtlinien für eine Citrix Endpoint Management-App “com.citrix.app_policy_metadata.xml”, wobei “app” ein Name ist, z. B. “mail”.

Wenn Ihr Apple Enterprise-Konto keine Platzhalter-App-IDs unterstützt, ändern Sie die Unternehmens-ID in der Paket-ID beim Umschließen der Endpoint Management-App. Angenommen, die Paket-ID von Secure Mail ist com.citrix.mail. In dieser ID ersetzen Sie “citrix” durch Ihre Unternehmens-ID. Wenn Ihre Unternehmens-ID “beispiel” lautet, ist die richtige Paket-ID “com.beispiel.mail”. Wenn Sie diese App umschließen, lautet der Richtliniendateiname com.beispiel.mail_policy_metadata.xml.

Die Suche der Richtliniendatei, die auf eine App angewendet werden soll, erfolgt anhand der folgenden Kriterien in der angegebenen Reihenfolge. Die erste gefundene Datei wird vom MDX Toolkit verwendet:

- Datei, deren Name der Paket-ID entspricht, z. B. com.beispiel.mail_policy_metadata.xml

- Datei, deren Name der ursprünglichen Paket-ID entspricht, z. B. com.citrix.mail_policy_metadata.xml

- Datei, deren Name dem der generischen Standardrichtlinie, policy_metadata.xml, entspricht

Erstellen Sie durch Bearbeiten der Dateien, die Ihrer bzw. der ursprünglichen Paket-ID entsprechen, eigene Richtlinienstandardwerte für eine bestimmte Citrix Endpoint Management-App.

Umschließen von Unternehmensapps über die grafische Oberfläche

Nachfolgend wird das allgemeine Verfahren beim Umschließen einer Unternehmensapp beschrieben, die über Endpoint Management bereitgestellt werden soll. Das Umschließen von ISV-Apps wird unter Umschließen von Apps unabhängiger Softwarehersteller mit der grafischen Oberfläche beschrieben.

Wichtig:

Bevor Sie die grafische Benutzeroberfläche zum Umschließen von iOS-Apps verwenden, müssen der private Schlüssel und das Zertifikat in der Schlüsselbundverwaltung des Mac-Computers installiert werden. Ist der private Schlüssel des zugeordneten Verteilungszertifikats nicht in der Schlüsselbundverwaltung installiert, wird in der grafischen Oberfläche die Liste “iOS Distribution Certificate” nicht automatisch ausgefüllt. Einzelheiten finden Sie weiter unten in diesem Artikel unter “Reparieren des Schlüsselbunds, wenn kein Verteilungszertifikat gefunden wird”.

-

Bevor Sie mit dem Toolkit Apps umschließen, erstellen Sie ein Backup der ursprünglichen Version der Apps, damit Sie diese bei Bedarf zur Verfügung haben.

-

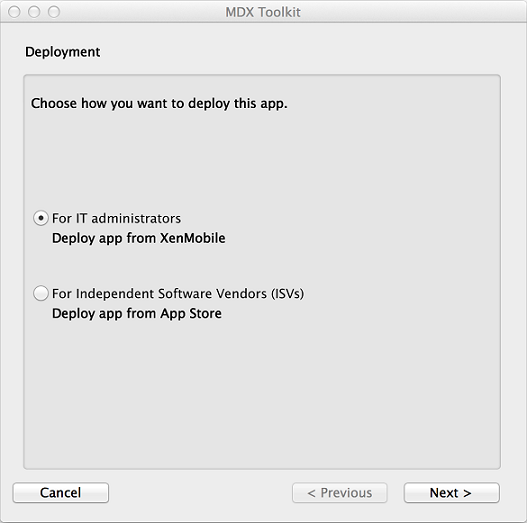

Starten Sie das MDX Toolkit aus dem Ordner mit den iOS-Anwendungen, wählen Sie For IT administrators und klicken Sie auf Next.

-

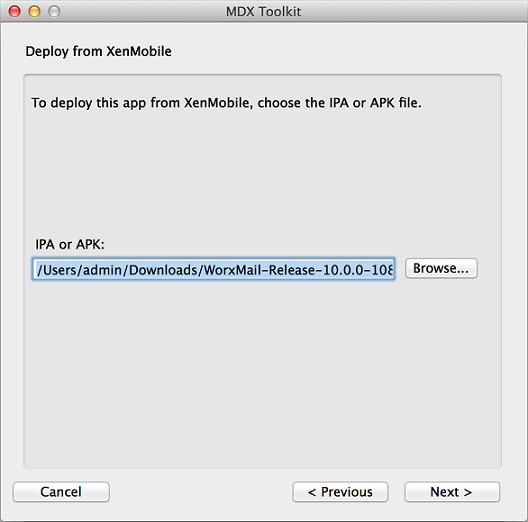

Klicken Sie auf Browse, wählen Sie die Datei aus und klicken Sie auf Next.

-

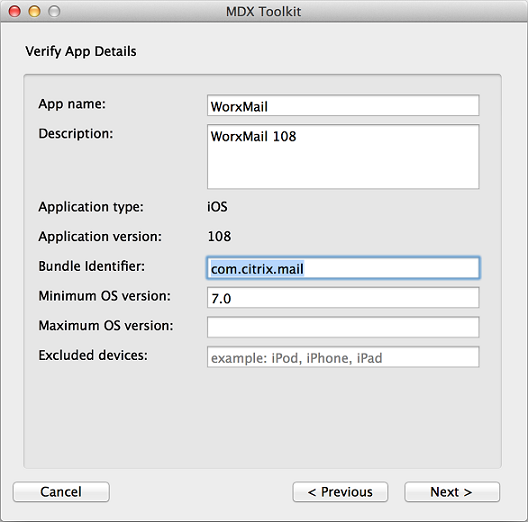

Im Bildschirm Verify App Details werden Informationen über die App angezeigt. Ändern Sie die vorgegebenen Informationen nach Bedarf. Geben Sie optional eine niedrigste und höchste Betriebssystemversion an und listen Sie Gerätetypen auf, auf denen die App nicht ausgeführt werden darf. Sie können die App-Details auch noch nach dem Hochladen der App in Citrix Endpoint Management ändern.

-

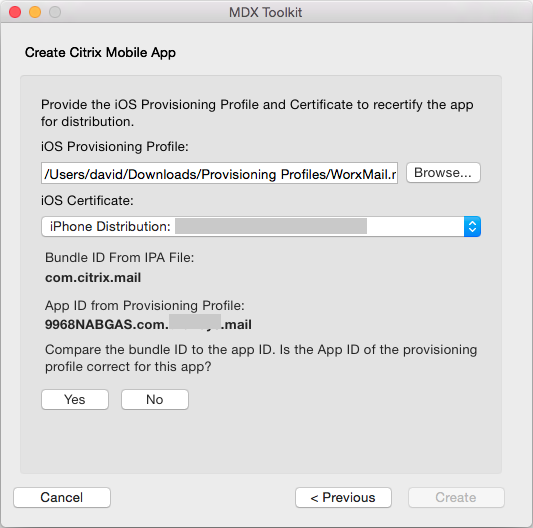

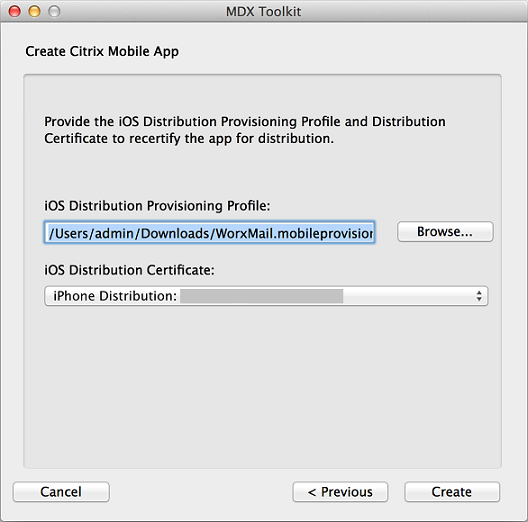

Klicken Sie im Bildschirm Create Citrix Mobile App auf Browse und wählen Sie ein Provisioningprofil und ein Verteilungszertifikat. Wenn die iOS-Zertifikatliste leer ist, reparieren Sie den Schlüsselbund auf der Maschine, auf der Sie das MDX Toolkit ausführen. Einzelheiten finden Sie weiter unten in diesem Artikel unter “Reparieren des Schlüsselbunds, wenn kein Verteilungszertifikat gefunden wird”.

-

Wenn Sie ein Provisioningprofil mit einer expliziten App-ID ausgewählt haben, werden Sie aufgefordert, die App-ID zu bestätigen. Angenommen, die Paket-ID einer Citrix Endpoint Management-App ist com.citrix.ProductName. Das von Ihnen verwendete Provisioningprofil muss anstelle von “citrix” Ihre Unternehmens-ID enthalten.

Klicken Sie auf Yes und dann auf Create.

-

Wenn Sie ein Provisioningprofil mit einer Platzhalter-App-ID ausgewählt haben, wird eine Liste verfügbarer App-IDs angezeigt. Wenn die gewünschte App-ID nicht angezeigt wird, wählen Sie ein anderes Provisioningprofil. Klicken Sie nach Auswahl der App-ID auf Create.

-

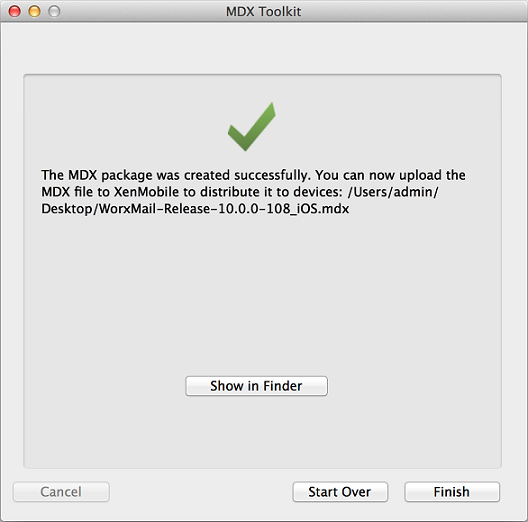

Die Erstellung des MDX-Pakets wird gemeldet. Zum Umschließen einer weiteren App klicken Sie auf Start Over.

An das Ende des Dateinamens umschlossener iOS-Apps wird “_iOS” angehängt.

Umschließen von iOS-Unternehmensapps über die Befehlszeile

Hinweis:

Beschaffen Sie Drittanbieter-Apps nur direkt vom Hersteller. Aus dem Apple Store heruntergeladene iOS-Apps sind verschlüsselt und können nicht umschlossen werden.

Bevor Sie mit dem Toolkit Apps umschließen, erstellen Sie ein Backup der ursprünglichen Version der Apps, damit Sie diese bei Bedarf zur Verfügung haben.

Das folgende Beispiel zeigt einen einfachen Befehl zum Umschließen mit Standardeinstellungen. Ändern Sie die fett gedruckten Informationen gemäß Ihrem System. Der nachstehende umgekehrte Schrägstrich bedeutet, dass der Befehl auf der nächsten Zeile weitergeht. Entfernen Sie diese Zeichen, bevor Sie den Befehl ausführen.

Zum Ausführen dieser Befehle navigieren Sie in der Befehlszeile zum Verzeichnis /Applications/Citrix/MDXToolkit/.

Eine einfache Befehlszeile zum Umschließen von iOS-Apps sieht folgendermaßen aus:

./CGAppCLPrepTool \

Wrap \

–Cert CERTIFICATE \

–Profile PROFILE \

-bundleID ID \

–in INPUT_FILE \

–out OUTPUT_FILE

<!--NeedCopy-->

Dies ist ein Beispiel dieser Befehlszeilenoption:

./CGAppCLPrepTool \

Wrap \

–Cert “iPhone Developer: Joe Admin (12MMA4ASQB)” \

–Profile “team_profile.mobileprovision” \

-bundleID “com.CompanyABC.Sample” \

–in “~/Desktop/SampleApps/Sample.ipa” \

–out “~/Desktop/SampleApps/Sample.mdx”

<!--NeedCopy-->

Dem Befehl können Sie beispielsweise folgende Optionen hinzufügen:

-appName “Wrapped Sample app”

-appDesc “This is my newly wrapped iOS application.”

Beide Optionen übernehmen, falls möglich, als Standardwert den Wert der App.

Einzelheiten zu den Optionen finden Sie unter “Befehlsoptionen”. Die Inlinedokumentation können Sie mit der Option -help aufrufen.

Befehlsoptionen

wrap-Befehl

- Help: Zeigt die Hilfe für diesen Befehl an.

- In: Erforderlich. Pfad und Dateiname der App, die Sie umschließen.

- Out: Optional. Pfad und Dateiname der resultierenden MDX-Datei. Wenn diese Option ausgelassen wird, erhält die Datei den gleichen Pfad und Dateinamen wie die Eingabedatei und die Erweiterung “.mdx”.

- outBundle: Erforderlich beim Generieren einer IPA-Datei zum Hochladen in Intune. Pfad und Dateiname der resultierenden IPA-Datei.

- Cert: Erforderlich. Name des zum Signieren der App verwendeten Zertifikats.

- Profile: Erforderlich. Name des zum Signieren der App verwendeten Provisioningprofils.

- bundleID: Erforderlich für Enterprise-Konten, die keine Platzhalter-App-IDs unterstützen. Dieser Wert ist die Apple-Paket-ID. Das MDX Toolkit prüft, ob Paket-ID und Provisioningprofil kompatibel sind.

- Upgrade: Diese Option ist für Legacy-Apps vorgesehen und überholt. Sie wird für direkte Upgrades mit teilweise aus Platzhaltern bestehenden Provisioningprofil verwendet. Die Option stellt sicher, dass die neue Binärdatei mit dem gleichen Anspruch signiert ist wie die vorherige Version. Stimmen die Ansprüche nicht überein, schlägt die Installation des Upgrades über Secure Hub fehl.

- AppName: Optional. App-Name, der, falls möglich, von der App übernommen wird.

- AppDesc: Optional. App-Beschreibung, die, falls möglich, von der App übernommen wird.

- MinPlatform: Optional. Unterstützte Mindestplattformversion. Standardmäßig leer.

- MaxPlatform: Optional. Unterstützte Höchstplattformversion. Standardmäßig leer.

- ExcludedDevices: Optional. Liste der Gerätetypen, auf denen die App nicht ausgeführt werden darf. Standardmäßig leer.

- PolicyXML: Optional. Datei und Pfad der Ersatz-XML-Richtliniendefinition. Standardmäßig die integrierten Richtliniendefinitionen. Beispiel: -policyxml /Applications/Citrix/MDXToolkit/data/policy_metadata.xml. Einzelheiten finden Sie unter “Voreinstellen von MDX-Richtlinien für iOS-Apps” weiter unten.

- useNetworkOnlylib: Mit dieser Option wird die Anwendung mit der Netzwerkversion der dynamischen MDX-Bibliothek umschlossen. Eine mit dieser Option umschlossene Anwendung kann nur von Intune verwaltet oder unverwaltet ausgeführt werden. Sie kann nicht von MDX verwaltet werden.

- LogFile: Optional. Name der Protokolldatei.

- LogWriteLevel: Optional. Protokollebene (1 bis 4).

- LogDisplayLevel: Optional. Protokollebene für die Standardausgabe (0 bis 4).

Sign-Befehl

- Help: Zeigt die Hilfe für diesen Befehl an.

- In: Erforderlich. Pfad und Dateiname der App, die Sie umschließen.

- Out: Optional. Pfad und Dateiname der resultierenden MDX-Datei. Wenn diese Option ausgelassen wird, erhält die Datei den gleichen Pfad und Dateinamen wie die Eingabedatei und die Erweiterung “.mdx”.

- Cert: Erforderlich. Name des zum Signieren der App verwendeten Zertifikats.

- Profile: Erforderlich. Name des zum Signieren der App verwendeten Provisioningprofils.

setinfo-Befehl

- Help: Zeigt die Hilfe für diesen Befehl an.

- In: Erforderlich. Pfad und Dateiname der App, die geändert werden soll.

- Out: Ausgabepfad oder Dateiname müssen sich bei setinfo vom Original unterscheiden.

- AppDesc: Optional. App-Beschreibung. Bleibt unverändert, wenn keine Angabe erfolgt.

- MinPlatform: Optional. Die unterstützte SDK-Mindestversion. Bleibt unverändert, wenn keine Angabe erfolgt.

- MaxPlatform: Optional. Die unterstützte SDK-Höchstversion. Bleibt unverändert, wenn keine Angabe erfolgt.

- ExcludedDevices: Optional. Liste der Gerätetypen, auf denen die App nicht ausgeführt werden darf. Bleibt unverändert, wenn keine Angabe erfolgt.

- StoreURL: Optional. URL der App im App-Store. Bleibt unverändert, wenn keine Angabe erfolgt.

- PolicyXML: Optional. Datei und Pfad der Ersatz-XML-Richtliniendefinition. Standardmäßig die integrierten Richtliniendefinitionen. Beispiel: -policyxml /Applications/Citrix/MDXToolkit/data/policy_metadata.xml. Einzelheiten finden Sie unter “Voreinstellen von MDX-Richtlinien für iOS-Apps” weiter unten.

Voreinstellen von MDX-Richtlinien für iOS-Apps

Für Apps, die Sie mit dem Befehlszeilentool des MDX Toolkits umschließen, können Sie einige MDX-Richtlinien voreinstellen. Sie können außerdem Richtlinien in der Citrix Endpoint Management-Konsole konfigurieren, wenn Sie die Apps hinzufügen.

-

Ändern Sie Richtlinienwerte in der Richtlinien-XML-Datei.

Vom MDX Toolkit-Installationsprogramm wird folgende Richtliniendatei erstellt: Applications/Citrix/MDXToolkit/data/policy_metadata.xml

Hinweis:

Für iOS und Android werden unterschiedliche Richtliniendateien verwendet. Zum Vorgeben von Richtlinien für beide Plattformen müssen Sie beide Richtlinien-XML-Dateien ändern.

-

Beim Umschließen einer App mit der Befehlszeile verwenden Sie:

-policyxml /Applications/Citrix/MDXToolkit/data/policy_metadata.xml

Identifizieren von Fehlern beim Umschließen von iOS-Apps

Wenn Sie beim Umschließen einer iOS-App auf einen Fehler stoßen, können Sie den Fehler mit den Protokollen des MDX Toolkits identifizieren. Sie müssen Administratorrechte zum Anzeigen der Protokolle des MDX Toolkits haben.

Wenn Sie das MDX Toolkit ausführen, wird eine Protokolldatei im folgenden Verzeichnis gespeichert: Applications > Citrix > MDXToolkit > Logs > Citrix.log. Standardmäßig speichert das Tool Warnungen und Fehler im Protokoll.

Wenn bei einer iOS-App ein Fehler auftritt, steht am Ende der Protokolldatei eine Befehlszeile mit Argumenten. Sie können die Befehlszeile kopieren und im Terminal ausführen. Klicken Sie hierfür unter Anwendungen > Dienstprogramme auf Terminal und überprüfen Sie den Befehl mit der Mac-Befehlszeilenschnittstelle. Für die Auswertung des Fehlers müssen Sie u. U. die Appanforderungen überprüfen.

Wenn Sie den Umschließungsvorgang mit dem Befehlszeilentool ausführen, können Sie den Protokolldateispeicherort, Protokollanzeigerechte und Schreibzugriffsrechte in der Befehlszeile angeben. Sie können auch die Ausführlichkeit der Protokollierung festlegen und eine andere Protokolldatei in der Befehlszeile angeben.

Auswählen des richtigen Provisioningprofils

Beim Umschließen einer mobilen iOS-App erhalten Sie u. U. eine Warnung, dass die Anwendung erfolgreich umschlossen wurde, aber dass möglicherweise Fehler aufgetreten sind. Fehler können auftreten, wenn Sie für eine App ein anderes Provisioningprofil auswählen als das ursprünglich verwendete.

Das MDX Toolkit kann Sie bei bestimmten Problemen mit dem Provisioningprofil warnen. Beispielsweise erfordert Ihre App u. U. eine oder mehrere der folgenden Funktionen:

- iCloud-App, die die Verwendung von iCloud-Datenspeicher für Ihre iOS-App ermöglicht

- Pushbenachrichtigung, die den Apple Pushbenachrichtigungsdienst zum Senden von Nachrichten an das iOS-Gerät verwendet

- Spezieller Anspruch (entitlement) “keychain-access-groups”, um auf das Schlüsselbundelement einer anderen App zuzugreifen

Die Protokolle enthalten die fehlenden Schlüssel/Wert-Paare für die App. Für jedes Schlüssel/Wert-Paar können Sie entscheiden, ob Sie den Fehler beheben. Wenn Sie den Fehler nicht beheben, funktioniert die App möglicherweise nicht ordnungsgemäß. Außerdem müssen Sie abhängig vom Schlüssel/Wert-Paar überprüfen, ob Sie das Provisioningprofil reparieren können. Wenn Sie das Provisioningprofil nicht reparieren können, können Sie die App mit dem Fehler veröffentlichen.

Einzelheiten zu Provisioningprofilen finden Sie auf der Apple Developer-Website.

Reparieren des Schlüsselbunds, wenn das Toolkit kein Verteilungszertifikat findet

Wenn das MDX Toolkit das iOS-Verteilungszertifikat nicht erkennt, gibt es möglicherweise ein Problem zwischen dem iCloud-Schlüsselbund und dem Schlüsselbund auf dem Computer, auf dem das MDX Toolkit ausgeführt wird. Zum Reparieren des lokalen Schlüsselbunds führen Sie folgende Schritte aus:

-

Wählen Sie auf dem Mac unter “Systemeinstellungen” die Option iCloud.

-

Deaktivieren Sie das Kontrollkästchen Schlüsselbund.

Damit wird der lokal synchronisierte Schlüsselbund aus iCloud entfernt.

-

Öffnen Sie das Hilfsprogramm Schlüsselbundverwaltung im Unterordner “Dienstprogramme” des Ordners “Anwendungen”.

-

Löschen Sie das zum Signieren umschlossener Apps verwendete iOS Developer-Zertifikat. Normalerweise ist dies das Zertifikat “iPhone Distribution: Company Name” mit einem zugewiesenen privaten Schlüssel.

-

Wählen Sie im Menü Schlüsselbundverwaltung die Option Schlüsselbund – Erste Hilfe.

-

Wählen Sie in dem nun geöffneten Dialogfeld zunächst Reparieren und dann Starten.

-

Wenn die Reparatur abgeschlossen ist, wählen Sie Überprüfen und dann Starten.

-

Wenn die Reparatur erfolgreich war, importieren Sie das iOS-Verteilungszertifikat wieder in die Schlüsselbundverwaltung.

-

Starten Sie das MDX Toolkit. Die Felder iOS Distribution Provisioning Profile und iOS Distribution Certificate müssten nun ausgefüllt sein.

-

Synchronisieren Sie bei Bedarf Ihren Schlüsselbund neu mit iCloud: Wählen Sie unter Systemeinstellungen die Option iCloud und aktivieren Sie dann das Kontrollkästchen Schlüsselbund.

Neusignieren von Apps, die das MDX App SDK enthalten

Wenn das MDX App SDK bereits mit Xcode in eine App integriert wurde, müssen Sie sie mit Ihrem Unternehmenszertifikat oder Provisioningprofil neu signieren. Im Folgenden sehen Sie ein Beispiel für den Signieren-Befehl.

$ /Applications/Citrix/MDXToolkit/CGAppCLPrepTool Sign -help

Command Line Interface for MDX Toolkit, version 10.4.1.290 (Env:Test)

2016-09-29 15:21:45.284 CGAppCLPrepTool[88453:5477658]

---------------------------------------------------------

Sign Command

---------------------------------------------------------

CGAppCLPrepTool Sign -in INPUTFILE -out OUTPUTFILE -Cert CERTIFICATE -Profile PROFILE

-Cert CERTIFICATE ==> (Required)Name of the certificate to sign the app with

-Profile PROFILE ==> (Required)Name of the provisioning profile to sign the app with

-in INPUTFILE ==> (Required)Name of the input app file, ipa/mdx file

-out OUTPUTFILE ==> (Optional)Name of the output app, ipa(if ipa is input)/mdx file

-upgrade ==> (Optional)Preserve in-place upgrade capabilty (not recommended for new apps)

---------------EXAMPLE--------------------

Sign -Cert "iPhone Distribution: Company Name" -Profile "distributionprovisioanl.mobileprovision" -in "/Users/user1/Archives/citrix.ipa"

<!--NeedCopy-->

Sammeln von Systemprotokollen auf iOS-Geräten

Zum Sammeln von Systemprotokollen auf iOS-Geräten verwenden Sie entweder das iPhone-Konfigurationsprogramm oder Xcode. Sie können die Dateien per E-Mail an den Citrix Support senden, um Hilfe beim Beheben von Problemen mit Apps zu erhalten.

Verwenden des Konfigurationsprogramms zum Sammeln von Systemprotokollen auf iOS-Geräten

- Laden Sie Apple Configurator (bisher “iPhone-Konfigurationsprogramm”) von Apple herunter und installieren Sie es. Sie können das Tool auf iPhones und iPads verwenden.

- Stellen Sie sicher, dass das Gerät die Anforderungen an System und unterstützte Sprachen erfüllt.

- Führen Sie das Installationsprogramm aus und folgen Sie den Anweisungen des Assistenten.

- Öffnen Sie Configurator.

- Klicken Sie unter Devices auf Ihr Gerät.

- Klicken Sie auf Console und dann auf Clear, um vorhandene Protokolle zu löschen.

- Reproduzieren Sie das Problem, klicken Sie auf Save Console As und senden Sie die Protokolle dann als E-Mail-Anlage an den Support.

Verwenden von Xcode zum Sammeln von Protokollen auf iOS-Geräten

-

Klicken Sie auf dem Mac auf Finder, klicken Sie auf Los, und klicken Sie dann auf Dienstprogramme.

-

Doppelklicken Sie im Ordner Dienstprogramme auf Konsole.

-

Klicken Sie in der Konsole unter Geräte auf das iOS-Gerät mit den gewünschten Konsolenprotokollen.

-

Reproduzieren Sie das Problem.

- Führen Sie in der Konsole einen der folgenden Schritte aus:

- Wählen Sie im Hauptfenster die letzte Fehlermeldung aus.

- Klicken Sie in der Konsole auf die Menüleiste, klicken Sie auf Bearbeiten und klicken Sie auf Alle auswählen.

-

Klicken Sie auf Bearbeiten und dann auf Kopieren.

-

Öffnen Sie TextEdit und fügen Sie die kopierten Protokolle in eine neue Datei ein.

- Versenden Sie die Datei im Anhang Ihrer E-Mail an den Support.

In diesem Artikel

- Bereitstellen von iOS-Geräten mit Apple DEP

- Erstellen von Provisioningprofilen

- App-Upgrades

- Richtlinien und mobile Produktivitätsapps

- Umschließen von Unternehmensapps über die grafische Oberfläche

- Umschließen von iOS-Unternehmensapps über die Befehlszeile

- Befehlsoptionen

- Voreinstellen von MDX-Richtlinien für iOS-Apps

- Identifizieren von Fehlern beim Umschließen von iOS-Apps

- Neusignieren von Apps, die das MDX App SDK enthalten

- Sammeln von Systemprotokollen auf iOS-Geräten

- Verwenden von Xcode zum Sammeln von Protokollen auf iOS-Geräten