Zugriff auf Anwendungen steuern

Mit der App-Zugriffssteuerung können Sie den Zugriff auf Anwendungen auf der Basis von Regeln steuern. Mit diesem Feature können Sie die Verwaltung von Anwendungen und Bildern optimieren. Sie können beispielsweise verschiedenen Abteilungen identische Maschinen bereitstellen und zugleich die individuellen Anwendungsanforderungen erfüllen. So sind weniger Images erforderlich.

In diesem Artikel wird die Aktivierung der App-Zugriffssteuerung und die Konfiguration der zugehörigen Regeln erläutert. Er enthält außerdem ein Beispiel für die Verwendung des Features zur Vereinfachung der Image-Verwaltung in virtuellen Umgebungen.

Hinweis:

Das Feature gilt sowohl für Active Directory-Umgebungen (AD) als auch für Umgebungen ohne Domänenbindung (NDJ).

Übersicht

Mit der App-Zugriffssteuerung können Sie Anwendungen vor Benutzern, Maschinen und Prozessen verbergen, indem Sie Regeln zum Ausblenden konfigurieren.

Eine Regel zum Ausblenden besteht aus zwei Teilen:

-

Auszublendende Objekte. Dateien, Ordner und Registrierungseinträge, die Sie für eine Anwendung ausblenden möchten.

Um beispielsweise eine Anwendung auszublenden, müssen Sie alle mit dieser Anwendung verknüpften Objekte, wie Dateien, Ordner und Registrierungseinträge, angeben.

-

Zuweisungen. Benutzer, Maschinen und Prozesse, vor denen Sie die Anwendung verbergen möchten.

Zuweisungstypen

Zuweisungen in Regeln zum Verbergen lassen sich in drei Kategorien einteilen: Prozesse, Benutzer und Maschinen. Zuweisungstypen:

| Kategorie | Typ |

|---|---|

| Prozesse | Nicht zutreffend |

| Benutzer

|

|

| Maschinen

|

|

Hinweis:

- Im Zusammenhang mit der App-Zugriffssteuerung werden Organisationseinheiten nur als Container für Maschinen (nicht für Benutzer) verwendet. Daher verbirgt eine Organisationseinheitenzuweisung die App nur für Maschinen in der Organisationseinheit, nicht aber von Benutzern in der OU.

- NDJ-Maschinen (non-domain-joined – nicht domänengebunden) sind ausschließlich von Citrix erstelltr und energieverwaltete Maschinen.

Wenn für eine Regel zum Ausblenden mehrere Zuweisungen konfiguriert sind, beachten Sie Folgendes:

- Wenn die Zuweisungen derselben Kategorie angehören (z. B. Benutzer A und Benutzergruppe B), wird die Anwendung vor allen in diesen Zuweisungen angegebenen Objekten verborgen (Benutzer A und alle Benutzer in Benutzergruppe B).

- Wenn diese Zuweisungen unterschiedlichen Kategorien angehören (z. B. Benutzer A und Maschine X), wird die Anwendung ausgeblendet, wenn die in all diesen Zuweisungen angegebenen Bedingungen erfüllt sind (wenn sich Benutzer A bei Maschine X anmeldet).

- Wenn diese Zuweisungen der Prozesskategorie angehören, wird die Anwendung für alle in diesen Zuweisungen angegebenen Prozessen ausgeblendet.

Hinweis:

Wenn für eine Regel keine Zuweisungen konfiguriert sind, wird die in der Regel angegebene Anwendung ausgeblendet.

Workflow

Mithilfe der App-Zugriffssteuerung können Anwendungen auf der Grundlage der von Ihnen angegebenen Regeln für Benutzer, Maschinen und Prozesse verborgen werden. Der Workflow zur Implementierung der App-Zugriffssteuerung ist wie folgt:

-

Regeln zum Ausblenden erstellen und generieren. Hierfür stehen zwei Tools zur Verfügung:

- GUI-Tool: WEM Tool Hub > Regelgenerator für die App-Zugriffssteuerung

- PowerShell-Tool: im Installationspaket der Profilverwaltung enthalten. Weitere Informationen finden Sie unter Regeln mithilfe des Regelgenerators erstellen, verwalten und bereitstellen.

-

Verwenden Sie GPOs, um Regeln zum Ausblenden auf Maschinen in Ihrer Umgebung anzuwenden. Weitere Informationen finden Sie unter App-Zugriffssteuerung mithilfe von GPOs aktivieren.

Regeln mit Rule Generator erstellen, verwalten und bereitstellen

Dieser Abschnitt enthält Anleitungen zur Verwendung des PowerShell-basierten Tools Rule Generator zum Erstellen, Verwalten und Bereitstellen von Regeln.

Bevor Sie beginnen, stellen Sie sicher, dass die Maschine, auf der Sie das Tool ausführen, die folgenden Anforderungen erfüllt:

- Windows 10 oder 11 oder Windows Server 2016, 2019 oder 2022.

- Nur AD-Umgebungen: befindet sich in der gleichen Domäne wie die Benutzer und Maschinen.

Das allgemeine Verfahren ist wie folgt:

- Führen Sie Windows PowerShell als Administrator aus.

-

Führen Sie im Installationspaket der Profilverwaltung im Ordner \tool die Datei CPM_App_Access_Control_Config.ps1 aus.

Hinweis:

Standardmäßig befinden sich zwei Dateien im Ordner \tool: CPM_App_Access_Control_Config.ps1 und CPM_App_Access_Control_Impl.ps1. CPM_App_Access_Control_Config.ps1 ist darauf angewiesen, dass CPM_App_Access_Control_Impl.ps1 ordnungsgemäß funktioniert. Verschieben Sie CPM_App_Access_Control_Impl.ps1 nicht aus dem Ordner.

- Folgen Sie den angezeigten Anweisungen, um Regeln zum Verbergen zu erstellen, zu verwalten und zu generieren:

-

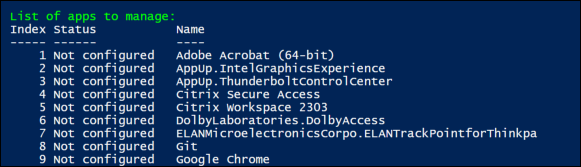

Prüfen Sie den Zustand jeder auf der Maschine installierten Anwendung:

- Not configured. Für die Anwendung sind keine Regeln konfiguriert.

- Configured. Eine oder mehrere Regeln sind für die Anwendung konfiguriert und keine davon wird auf Maschinen angewendet.

- Configured and applied. Eine oder mehrere Regeln sind für die Anwendung konfiguriert und zumindest eine davon wird auf Maschinen angewendet.

-

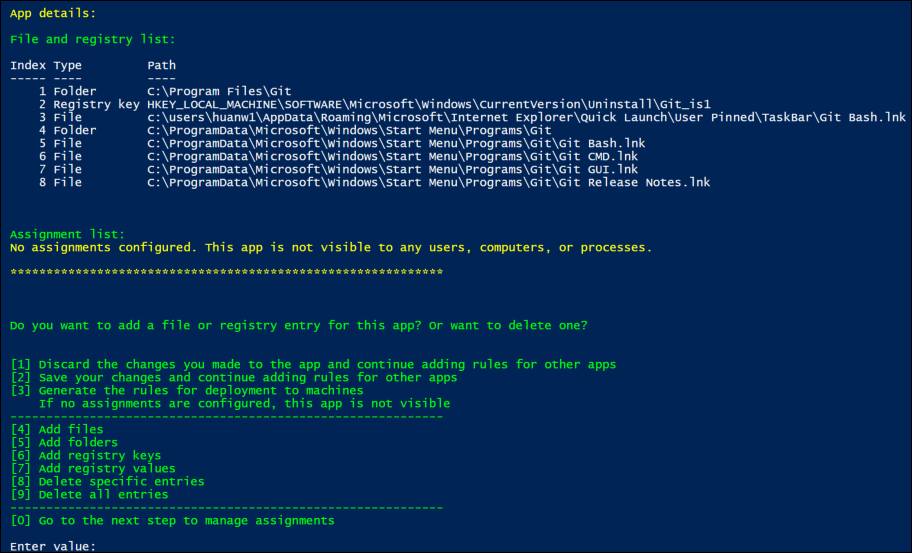

Wählen Sie aus der Anwendungsliste eine Anwendung aus, die Sie verbergen möchten, indem Sie ihren Index eingeben. Alle Dateien, Ordner und Registrierungseinträge, die mit der Anwendung verknüpft sind, werden angezeigt.

-

Um eine zusätzliche Datei, einen Ordner oder einen Registrierungseintrag für die ausgewählte Anwendung auszublenden, wählen Sie den Aktionstyp und fügen Sie das Objekt hinzu, indem Sie seinen Namen und Pfad eingeben. Wiederholen Sie diesen Schritt, um weitere hinzuzufügen.

Überlegungen:

- Systemumgebungsvariablen (wie %windir%) werden in den Pfaden unterstützt, Benutzerumgebungsvariablen (wie %appdata%) jedoch nicht.

- Platzhalter

*und?werden für Dateien und Ordner unterstützt. Wenn eine Zeichenfolge mehrere Sternchen (*) enthält, werden die Zeichen zwischen zwei Sternchen ignoriert. In der Zeichenfolgec:\users\Finance*Manangement*werden beispielsweise die Zeichen*Management*als ein einzelnes Sternchen (*) behandelt.

Hinweis:

Sie können eine Anwendung auch manuell definieren, indem Sie sie Dateien, Ordnern und Registrierungseinträgen zuordnen.

-

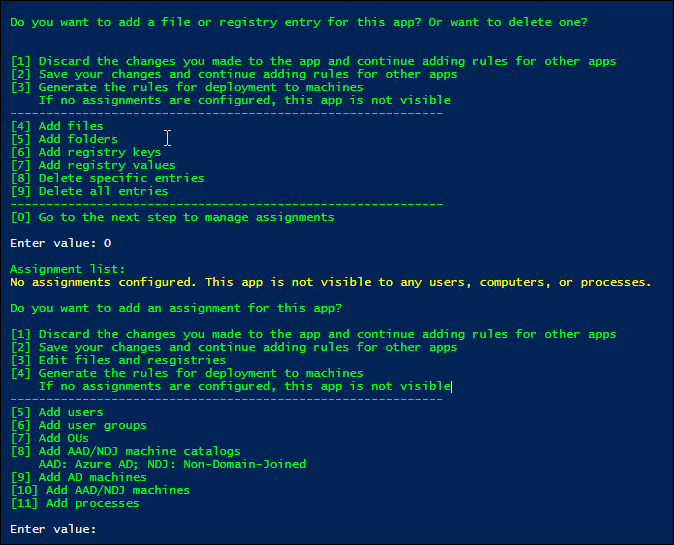

Konfigurieren Sie Zuweisungen für die Regel. Geben Sie den Zuweisungstyp an und geben Sie dann die Objekte ein, vor denen Sie die Anwendung verbergen möchten. Weitere Informationen finden Sie in der nachfolgenden Tabelle.

Hinweis:

Wenn Sie für eine Regel keine Zuweisungen konfigurieren, ist die in der Regel angegebene App unsichtbar.

Zuweisungstyp Beschreibung AD-Benutzer, Benutzergruppen oder Organisationseinheiten Geben Sie die Namen der zugehörigen AD-Domänen getrennt durch senkrechte Striche (|) ein. AD-Maschinen Geben Sie die DNS-Hostnamen getrennt durch senkrechte Striche (|) ein. NDJ-Maschinenkataloge Geben Sie die Katalognamen getrennt durch senkrechte Striche (|) ein. Beispiel: Machine_catalog_name1|Machine_catalog_name2NDJ-Maschinen

Erfassen Sie Maschinennamen mithilfe der AAD-/NDJ-Objektauswahl in der WEM-Webkonsole und geben Sie die Namen dann getrennt durch vertikalen Striche (|) ein. Beispiel: Machine_name1|Machine_name2. Um alle nicht domänengebundenen Maschinen hinzuzufügen, geben Sie NDJ* ein.

Die Platzhalter*und?werden für NDJ-Maschinennamen unterstützt.

Hinweis: Wenn eine Zeichenfolge mehrere Sternchen (*) enthält, werden die Zeichen zwischen zwei Sternchen ignoriert. In der ZeichenfolgeResearchDep*Virtual*TeamMachine*werden beispielsweise die Zeichen*Virtual*als ein einzelnes Sternchen (*) behandelt.Azure AD-Benutzer Erfasssen Sie die SIDs und Namen der Benutzer mithilfe der AAD-/NDJ-Objektauswahl in der WEM-Webkonsole und geben Sie sie dann folgendermaßen: sid1\name1|sid2\name2. Beispiel:/azuread/989c2938-6527-4133-bab1-f3860dd15098\Tester1|/azuread/82bdde32-d5d9-4d64-b0ff-9876d4488d05\Tester2Azure AD-Gruppen Erfasssen Sie die SIDs und Namen der Gruppen mithilfe der AAD-/NDJ-Objektauswahl in der WEM-Webkonsole und geben Sie sie dann folgendermaßen: sid1\name1|sid2\name2. Beispiel:/azuread/989c2938-6527-4133-bab1-f3860dd15098\TestGroup1|/azuread/82bdde32-d5d9-4d64-b0ff-9876d4488d05\TestGroup2

-

- Wiederholen Sie Schritt 3, um Regeln für weitere Anwendungen zu erstellen.

- Folgen Sie den angezeigten Anweisungen, um die Rohdaten für die konfigurierten Regeln zu generieren, und speichern Sie diese für die zukünftige Verwendung in einer TXT-Datei.

- Um die Regeln zu testen, folgen Sie der angezeigten Aufforderung, um sie auf dieser Maschine oder einer Maschinengruppe bereitzustellen.

Hinweis:

Wir raten von der Verwendung dieses Tools zum Bereitstellen von Regeln für Produktionsumgebungen ab.

App-Zugriffssteuerung mithilfe von GPOs aktivieren

Nachdem Sie die Regeln zum Ausblenden erstellt und generiert haben, können Sie GPOs verwenden, um die Regeln auf Maschinen in Ihrer Umgebung anzuwenden.

Gehen Sie wie folgt vor, um Regeln per GPO auf Maschinen anzuwenden:

- Öffnen Sie den Gruppenrichtlinienverwaltungs-Editor.

- Wählen Sie Richtlinien > Administrative Vorlagen: Richtliniendefinitionen (ADMX-Dateien) > Citrix Komponenten > Profilverwaltung > App-Zugriffssteuerung.

- Doppelklicken Sie auf App-Zugriffssteuerung.

- Wählen Sie in dem nun angezeigten Richtlinienfenster Aktiviert.

- Öffnen Sie die TXT-Datei, in der Sie die generierten Regeln gespeichert haben, kopieren Sie den Inhalt und fügen Sie ihn in das Feld App-Zugriffssteuerungsregeln ein.

- Klicken Sie auf OK.

Konfigurationspriorität:

- Wenn die Einstellung weder ein GPO, noch Studio oder WEM verwendet, wird der Wert aus der INI-Datei verwendet.

- Wenn die Einstellung nirgends konfiguriert ist, ist das Feature deaktiviert.

Beispiel

Dieser Abschnitt enthält ein Beispiel der Implementierung der App-Zugriffssteuerung für ein Image.

Anforderungen

Dem Beispiel liegen folgende Anforderungen zugrunde:

- Verwendung eines einzelnen Images, um virtuelle Maschinen für die Vertriebs-, Personal- und Technikabteilungen zu erstellen.

- Steuern des Zugriffs auf die folgenden Anwendungen:

- Microsoft Excel: verborgen für Benutzer der Personalabteilung.

- Visual Studio Code: verborgen für Benutzer der Vertriebs- oder Personalabteilung.

Lösung

Installieren Sie die Profilverwaltung, um den Zugriff auf installierte Anwendungen zu steuern.

Vorlagenmaschine installieren

Installieren Sie eine Vorlagenmaschine zur Imageerfassung. Gehen Sie dazu folgendermaßen vor:

- Fügen Sie der AD-Domäne mit den Benutzern und Maschinen eine neue Maschine hinzu.

- Installieren Sie die folgende Software auf der Maschine:

- Windows 10 oder 11 oder Windows Server 2016, 2019 oder 2022, je nach Bedarf

- Profilverwaltung Version 2303 oder höher

- Alle erforderlichen Anwendungen

Regeln für das Verbergen erstellen und generieren

-

Verwenden Sie auf der Vorlagenmaschine den Regelgenerator, um Regeln zu erstellen und zu generieren.

- Regel 1: zum Verbergen von Microsoft Excel für Benutzer der Personalabteilung (Anwendung: Microsoft Excel, Zuweisung: Peronal-Benutzergruppe)

- Regel 2: zum Verbergen von Visual Studio Code für Benutzer der Vertriebs- und Personalabteilung (Anwendung: Visual Studio Code, Zuweisungen: Vertriebs-Benutzergruppe und Personal-Benutzergruppe)

-

Generieren Sie Rohdaten für die beiden Regeln und speichern Sie sie in einer TXT-Datei.

Weitere Informationen zur Verwendung des Tools finden Sie unter Regeln mithilfe von Rule Generator erstellen, verwalten und bereitstellen.

Sie können nun das Image von der Vorlagenmaschine erfassen.

App-Zugriffssteuerung mithilfe von GPOs aktivieren

Wenn virtuelle Maschinen erstellt sind, können Sie die App-Zugriffssteuerung mithilfe von GPOs zentral aktivieren und die generierten Regeln auf Maschinen anwenden. Weitere Informationen finden Sie unter App-Zugriffssteuerung mithilfe von GPOs aktivieren.