Sicherheit

Mit diesen Einstellungen können Sie Benutzeraktivitäten in Workspace Environment Management steuern.

Anwendungssicherheit

Wichtig:

Um zu steuern, welche Anwendungen Benutzer ausführen können, verwenden Sie die Windows AppLocker-Schnittstelle oder Workspace Environment Management. Sie können jederzeit zwischen diesen Ansätzen wechseln, aber wir empfehlen, nicht beide Ansätze gleichzeitig zu verwenden.

Mit diesen Einstellungen können Sie steuern, welche Anwendungen Benutzer ausführen dürfen, indem Sie Regeln definieren. Diese Funktion ähnelt Windows AppLocker.

Wenn Sie Workspace Environment Management verwenden, um Windows AppLocker-Regeln zu verwalten, verarbeitet (konvertiert) der Agent die Regeln der Registerkarte “Anwendungssicherheit” in Windows AppLocker-Regeln auf dem Agent-Host. Wenn Sie die Agent-Verarbeitungsregeln beenden, werden sie im Konfigurationssatz beibehalten, und AppLocker wird weiterhin ausgeführt, indem der letzte Satz von Anweisungen verwendet wird, der vom Agent verarbeitet wurde.

Anwendungssicherheit

Auf dieser Registerkarte werden die Anwendungssicherheitsregeln im aktuellen Workspace Environment Management-Konfigurationssatz aufgelistet. Sie können Finden , um die Liste nach einer Textzeichenfolge zu filtern.

Wenn Sie den übergeordneten Punkt “Application Security” in der Spalte Sicherheit werden die folgenden Optionen verfügbar, um die Regelverarbeitung zu aktivieren oder zu deaktivieren:

-

Verarbeiten von Anwendungssicherheitsregeln. Wenn diese Option ausgewählt ist, wird die Anwendungssicherheit Registerkartensteuerelemente sind aktiviert, und der Agent verarbeitet Regeln im aktuellen Konfigurationssatz und konvertiert sie in AppLocker-Regeln auf dem Agent-Host. Wenn diese Option nicht ausgewählt ist, wird die Anwendungssicherheit Registerkartensteuerelemente sind deaktiviert, und der Agent verarbeitet keine Regeln in AppLocker-Regeln. (In diesem Fall werden AppLocker-Regeln nicht aktualisiert.)

Hinweis:

Diese Option ist nicht verfügbar, wenn die Workspace Environment Management-Verwaltungskonsole unter Windows 7 SP1 oder Windows Server 2008 R2 SP1 (oder früheren Versionen) installiert ist.

-

DLL-Regeln verarbeiten. Wenn diese Option ausgewählt ist, verarbeitet der Agent DLL-Regeln in der aktuellen Konfiguration, die in AppLocker-DLL-Regeln auf dem Agenthost festgelegt sind. Diese Option ist nur verfügbar, wenn Sie Verarbeiten von Anwendungssicherheitsregeln.

Wichtig:

Wenn Sie DLL-Regeln verwenden, müssen Sie für jede DLL, die von allen zulässigen Apps verwendet wird, eine DLL-Regel mit der Berechtigung “Zulassen” erstellen.

Achtung:

Wenn Sie DLL-Regeln verwenden, kann es zu Leistungseinbußen bei den Benutzern kommen. Dies geschieht, weil AppLocker jede DLL überprüft, die eine App lädt, bevor sie ausgeführt werden darf.

-

Das Überschreiben und Verschmelzen Mit den Einstellungen können Sie festlegen, wie der Agent Anwendungssicherheitsregeln verarbeitet.

- Überschreiben. Ermöglicht das Überschreiben vorhandener Regeln. Bei Auswahl dieser Option überschreiben die zuletzt verarbeiteten Regeln, die zuvor verarbeitet wurden. Es wird empfohlen, diesen Modus nur auf Maschinen mit Einzelsitzungen anzuwenden.

- Verschmelzen. Ermöglicht das Zusammenführen von Regeln mit vorhandenen Regeln. Wenn Konflikte auftreten, überschreiben die zuletzt verarbeiteten Regeln, die zuvor verarbeitet wurden. Wenn Sie die Einstellung für die Regeldurchsetzung während des Zusammenführens ändern müssen, verwenden Sie den Überschreibungsmodus, da der Zusammenführungsmodus den alten Wert beibehält, wenn er sich unterscheidet.

Regel-Auflistungen

Regeln gehören zu AppLocker-Regelsammlungen. Jeder Sammlungsname gibt an, wie viele Regeln er enthält, z. B. (12). Klicken Sie auf einen Sammlungsnamen, um die Regelliste nach einer der folgenden Sammlungen zu filtern:

- Ausführbare Regeln. Regeln, die Dateien mit den Erweiterungen .exe und .com enthalten, die mit einer Anwendung verknüpft sind.

- Windows-Regeln. Regeln, die Installationsdateiformate (.msi, .msp, .mst) enthalten, die die Installation von Dateien auf Clientcomputern und -servern steuern.

- Skript-Regeln. Regeln, die Dateien der folgenden Formate enthalten: .ps1, .bat, .cmd, .vbs .js.

- Gepackte Regeln. Regeln, die verpackte Apps enthalten, die auch als universelle Windows-Apps bezeichnet werden. In gepackten Apps weisen alle Dateien innerhalb des App-Pakets dieselbe Identität auf. Daher kann eine Regel die gesamte App steuern. Workspace Environment Management unterstützt nur Herausgeberregeln für gepackte Apps.

- DLL-Regeln. Regeln, die Dateien der folgenden Formate enthalten: .dll, .ocx.

Wenn Sie die Regelliste nach einer Sammlung filtern, wird die Durchsetzung von Regeln ist verfügbar, um zu steuern, wie AppLocker alle Regeln in dieser Auflistung auf dem Agenthost erzwingt. Die folgenden Regelerzwingungswerte sind möglich:

Aus (Standardeinstellung). Regeln werden erstellt und auf “Aus” gesetzt, was bedeutet, dass sie nicht angewendet werden.

Auf. Regeln werden erstellt und auf “erzwingen” gesetzt, was bedeutet, dass sie auf dem Agent-Host aktiv sind.

Rechnungsprüfung. Regeln werden erstellt und auf “Überwachen” gesetzt, was bedeutet, dass sie sich auf dem Agent-Host in einem inaktiven Zustand befinden. Wenn ein Benutzer eine App ausführt, die gegen eine AppLocker-Regel verstößt, darf die App ausgeführt werden, und die Informationen über die App werden dem AppLocker-Ereignisprotokoll hinzugefügt.

So importieren Sie AppLocker-Regeln

Sie können aus AppLocker exportierte Regeln in Workspace Environment Management importieren. Importierte Windows AppLocker-Einstellungen werden allen vorhandenen Regeln in der Sicherheit Registerkarte. Alle ungültigen Anwendungssicherheitsregeln werden automatisch gelöscht und in einem Berichtsdialog aufgelistet.

-

Klicken Sie im Menüband auf Importieren von AppLocker-Regeln.

-

Navigieren Sie zu der XML-Datei, die aus AppLocker exportiert wurde und Ihre AppLocker-Regeln enthält.

-

Klicken Importieren.

Die Regeln werden der Liste der Anwendungssicherheitsregeln hinzugefügt.

So fügen Sie eine Regel hinzu

-

Wählen Sie in der Seitenleiste den Namen einer Regelsammlung aus. Um beispielsweise eine ausführbare Regel hinzuzufügen, wählen Sie die Sammlung “Ausführbare Regeln” aus.

-

Klicken Regel hinzufügen.

-

Im Zeigen geben Sie die folgenden Details ein:

- Name. Der Anzeigename der Regel, wie er in der Regelliste angezeigt wird.

- Beschreibung. Zusätzliche Informationen über die Ressource (optional).

-

Im Art auf eine Option:

- Hash. Die Regel stimmt mit einem Dateipfad oder Ordnerpfad überein.

- Gilt nur für signierte ausführbare Dateien. Die Regel stimmt mit einem ausgewählten Herausgeber überein.

- Hash. Die Regel stimmt mit einem bestimmten Hashcode überein.

-

Im Erlaubnisse auf die Frage, ob diese Regel Erlauben oder Leugnen Anwendungen nicht mehr ausgeführt werden.

-

Um diese Regel Benutzern oder Benutzergruppen zuzuweisen, wählen Sie im Feld Zuweisungen und wählen Sie Benutzer oder Gruppen aus, denen diese Regel zugewiesen werden soll. In der Spalte “Zugewiesen” wird ein “Häkchen”-Symbol für zugewiesene Benutzer oder Gruppen angezeigt.

Tipp

- Sie können die üblichen Windows-Auswahlmodifiziertasten verwenden, um mehrere Auswahlen vorzunehmen, oder Alles auswählen , um alle Zeilen auszuwählen.

- Benutzer müssen sich bereits in der Liste “Workspace Environment Management-Benutzer” befinden.

- Sie können Regeln zuweisen, nachdem die Regel erstellt wurde.

-

Klicken Sie auf Weiter.

-

Geben Sie die Kriterien an, denen die Regel entspricht, je nachdem, welchen Regeltyp Sie auswählen:

- Hash. Geben Sie einen Datei- oder Ordnerpfad an, mit dem die Regel übereinstimmen soll. Wenn Sie einen Ordner auswählen, stimmt die Regel mit allen Dateien innerhalb und unterhalb dieses Ordners überein.

- Gilt nur für signierte ausführbare Dateien. Geben Sie eine signierte Referenzdatei an, die Sie als Referenz für die Regel verwenden möchten, und verwenden Sie dann den Schieberegler Publisher-Info, um den Grad der Eigenschaftsübereinstimmung zu optimieren.

- Hash. Geben Sie eine Datei oder einen Ordner an, aus dem Sie einen Hash erstellen möchten. Die Regel stimmt mit dem Hashcode der Datei überein.

-

Klicken Sie auf Weiter.

-

Fügen Sie alle erforderlichen Ausnahmen hinzu (optional). Wählen Sie unter Ausnahme hinzufügen einen Ausnahmetyp aus, und klicken Sie dann auf Hinzufügen. (Sie können Redigieren und Entfernen Ausnahmen nach Bedarf.)

-

Um die Regel zu speichern, klicken Sie auf Schaffen.

So weisen Sie Benutzern Regeln zu

Wählen Sie eine oder mehrere Regeln in der Liste aus und klicken Sie dann auf Redigieren in der Symbolleiste oder im Kontextmenü. Wählen Sie im Editor die Zeilen mit den Benutzern und Benutzergruppen aus, denen Sie die Regel zuweisen möchten, und klicken Sie dann auf OKAY. Sie können die Zuweisung der ausgewählten Regeln auch für alle Benutzer aufheben, indem Sie Alles auswählen , um alle Auswahlen aufzuheben.

Anmerkung: Wenn Sie mehrere Regeln auswählen und auf Redigierenklicken, werden alle Änderungen an der Regelzuweisung für diese Regeln auf alle von Ihnen ausgewählten Benutzer und Benutzergruppen angewendet. Mit anderen Worten, vorhandene Regelzuweisungen werden über diese Regeln hinweg zusammengeführt.

So fügen Sie Standardregeln hinzu

Klicken Hinzufügen von Standardregeln. Der Liste wird ein Satz von AppLocker-Standardregeln hinzugefügt.

So bearbeiten Sie Regeln

Wählen Sie eine oder mehrere Regeln in der Liste aus und klicken Sie dann auf Redigieren in der Symbolleiste oder im Kontextmenü. Der Editor wird angezeigt, in dem Sie die Einstellungen anpassen können, die für die von Ihnen getroffene Auswahl gelten.

So löschen Sie Regeln

Wählen Sie eine oder mehrere Regeln in der Liste aus und klicken Sie dann auf Löschen in der Symbolleiste oder im Kontextmenü.

So sichern Sie Anwendungssicherheitsregeln

Sie können alle Anwendungssicherheitsregeln in Ihrem aktuellen Konfigurationssatz sichern. Alle Regeln werden als eine einzige XML-Datei exportiert. Sie können Wiederherstellen , um die Regeln in einem beliebigen Konfigurationssatz wiederherzustellen. Klicken Sie im Menüband auf Sicherungskopie Wählen Sie dann Sicherheitseinstellungen.

So stellen Sie Anwendungssicherheitsregeln wieder her

Sie können Anwendungssicherheitsregeln aus XML-Dateien wiederherstellen, die mit dem Sicherungsbefehl Workspace Environment Management erstellt wurden. Der Wiederherstellungsprozess ersetzt die Regeln im aktuellen Konfigurationssatz durch die Regeln in der Sicherung. Wenn Sie zu der Datei wechseln oder diese aktualisieren. Sicherheit werden ungültige Anwendungssicherheitsregeln erkannt. Ungültige Regeln werden automatisch gelöscht und in einem Berichtsdialog aufgelistet, den Sie exportieren können.

Während des Wiederherstellungsvorgangs können Sie auswählen, ob Sie Regelzuweisungen für Benutzer und Benutzergruppen in Ihrem aktuellen Konfigurationssatz wiederherstellen möchten. Die Neuzuweisung ist nur erfolgreich, wenn die gesicherten Benutzer/Gruppen in Ihrem aktuellen Konfigurationssatz/Active Directory vorhanden sind. Nicht übereinstimmende Regeln werden wiederhergestellt, bleiben aber nicht zugewiesen. Nach der Wiederherstellung werden sie in einem Berichtsdialog aufgelistet, den Sie im CSV-Format exportieren können.

1. Klicken Sie im Menüband auf Wiederherstellen , um den Wiederherstellungsassistenten zu starten.

2. Wählen Sie Sicherheitseinstellungen aus und klicken Sie dann auf Nächster zweimal.

3. In Wiederherstellen aus Ordner, navigieren Sie zu dem Ordner, der die Sicherungsdatei enthält.

4. Auswählen Einstellungen für AppLocker-Regelnund klicke dann auf Nächster.

5. Bestätigen Sie, ob Sie Regelzuweisungen wiederherstellen möchten oder nicht:

Ja. Stellen Sie Regeln wieder her und weisen Sie sie denselben Benutzern und Benutzergruppen in Ihrem aktuellen Konfigurationssatz zu.

Nein. Stellen Sie Regeln wieder her und lassen Sie sie nicht zugewiesen.

6. Um die Wiederherstellung zu starten, klicken Sie auf Einstellungen wiederherstellen.

Prozessmanagement

Mit diesen Einstellungen können Sie bestimmte Prozesse zur Zulassungs- oder Sperrliste hinzufügen.

Prozessmanagement

Aktivieren des Prozessmanagements. Schaltet um, ob Prozesse auf der Zulassungsliste oder der Sperrliste aktiv sind. Wenn diese Option deaktiviert ist, wird keine der Einstellungen auf der BlackList verarbeiten und WhiteList verarbeiten Registerkarten werden berücksichtigt.

Hinweis:

Diese Option funktioniert nur, wenn der Sitzungsagent in der Sitzung des Benutzers ausgeführt wird. Verwenden Sie dazu die Schaltfläche Hauptkonfiguration Agent-Einstellungen zum Festlegen der Agent starten Optionen (bei Logon/bei Reconnect/für Admins), um je nach Benutzer-/Sitzungstyp zu starten, und setzen Sie Agenten-Typ auf “UI”. Diese Optionen sind unter Erweiterte Einstellungen.

Sperrliste verarbeiten

Mit diesen Einstellungen können Sie der Sperrliste bestimmte Prozesse hinzufügen.

Prozess-Blacklist aktivieren. Aktivieren Sie die Verarbeitung von Prozessen auf der Sperrliste. Sie müssen Prozesse mithilfe ihres ausführbaren Namens (z. B. cmd.exe) hinzufügen.

Lokale Administratoren ausschließen. Ausgeschlossen sind lokale Administratorkonten.

Angegebene Gruppen ausschließen. Ermöglicht das Ausschließen bestimmter Benutzergruppen.

Positivliste verarbeiten

Mit diesen Einstellungen können Sie bestimmte Prozesse zur Zulassungsliste hinzufügen. Prozesssperrlisten und Prozesszulassungslisten schließen sich gegenseitig aus.

Prozess-Whitelist aktivieren. Aktivieren Sie die Verarbeitung von Prozessen auf der Zulassungsliste. Sie müssen Prozesse mithilfe ihres ausführbaren Namens (z. B. cmd.exe) hinzufügen. Anmerkung Wenn diese Option aktiviert ist, Prozess-Whitelist aktivieren Fügt automatisch alle Prozesse, die nicht in der Zulassungsliste enthalten sind, zur Sperrliste hinzu.

Lokale Administratoren ausschließen. Schließt lokale Administratorkonten aus (sie können alle Prozesse ausführen).

Angegebene Gruppen ausschließen. Ermöglicht das Ausschließen bestimmter Benutzergruppen (sie können alle Prozesse ausführen).

Berechtigungserhöhung

Hinweis:

Dieses Feature gilt nicht für virtuelle Citrix Apps.

Mit der Funktion zur Erhöhung von Berechtigungen können Sie die Berechtigungen von Benutzern ohne Administratorrechte auf eine Administratorebene erhöhen, die für einige ausführbare Dateien erforderlich ist. Infolgedessen können die Benutzer diese ausführbaren Dateien so starten, als wären sie Mitglieder der Administratorengruppe.

Berechtigungserhöhung

Wenn Sie die Schaltfläche Erhöhung von Berechtigungen Bereich in Sicherheitklicken, werden die folgenden Optionen angezeigt:

-

Einstellungen für die Erhöhung von Prozessberechtigungen. Steuert, ob die Funktion für Berechtigungserweiterungen aktiviert werden soll. Wenn diese Option aktiviert ist, können Agenten Einstellungen für die Erhöhung von Berechtigungen und andere Optionen auf der Registerkarte Erhöhung von Berechtigungen verfügbar werden.

-

Nicht auf Windows Server-Betriebssysteme anwenden. Steuert, ob Einstellungen für die Erhöhung von Berechtigungen auf Windows Server-Betriebssysteme angewendet werden sollen. Wenn diese Option aktiviert ist, funktionieren Regeln, die Benutzern zugewiesen sind, nicht auf Windows Server-Computern. Standardmäßig ist diese Option ausgewählt.

-

Erzwingen von RunAsInvoker. Steuert, ob die Ausführung aller ausführbaren Dateien unter dem aktuellen Windows-Konto erzwungen werden soll. Wenn diese Option ausgewählt ist, werden Benutzer nicht aufgefordert, ausführbare Dateien als Administratoren auszuführen.

Auf dieser Registerkarte wird auch die vollständige Liste der Regeln angezeigt, die Sie konfiguriert haben. Klicken Ausführbare Regeln oder Windows Installer-Regeln , um die Regelliste nach einem bestimmten Regeltyp zu filtern. Sie können Finden , um die Liste zu filtern. Das Zugewiesen zeigt ein Häkchensymbol für zugewiesene Benutzer oder Benutzergruppen an.

Unterstützte Regeln

Sie können die Erhöhung von Berechtigungen mithilfe von zwei Arten von Regeln anwenden: ausführbare Regeln und Windows Installer-Regeln.

-

Ausführbare Regeln. Regeln, die Dateien mit .exe und .com Erweiterungen enthalten, die einer Anwendung zugeordnet sind.

-

Windows Installer-Regeln. Regeln, die Installationsdateien with.msi und MSP-Erweiterungen enthalten, die einer Anwendung zugeordnet sind. Wenn Sie Windows Installer-Regeln hinzufügen, beachten Sie das folgende Szenario:

- Die Berechtigungshöhe gilt nur für Microsofts msiexec.exe. Stellen Sie sicher, dass das Tool, das Sie zum Bereitstellen von Windows Installer-Dateien des Typs

.msiund.mspverwenden, msiexec.exe ist. - Angenommen, ein Prozess stimmt mit einer angegebenen Windows-Installationsregel überein und sein übergeordneter Prozess entspricht einer bestimmten ausführbaren Regel. Der Prozess kann keine erhöhten Berechtigungen erhalten, es sei denn, die Einstellung Auf untergeordnete Prozesse anwenden ist in der angegebenen ausführbaren Regel aktiviert.

- Die Berechtigungshöhe gilt nur für Microsofts msiexec.exe. Stellen Sie sicher, dass das Tool, das Sie zum Bereitstellen von Windows Installer-Dateien des Typs

Nachdem Sie auf das Symbol Ausführbare Regeln oder die Windows Installer-Regeln die Registerkarte Aktionen zeigt die folgenden Aktionen an, die Ihnen zur Verfügung stehen:

-

Zurücksetzen. Ermöglicht das Löschen einer vorhandenen ausführbaren Regel.

-

Löschen. Geben Sie zusätzliche Informationen über die Regel ein.

-

Regel hinzufügen. Ermöglicht das Hinzufügen einer ausführbaren Regel.

So fügen Sie eine Regel hinzu

-

Navigieren Sie zu Ausführbare Regeln oder Windows Installer-Regeln und klicken Sie auf Regel hinzufügen. Das Regel hinzufügen wird angezeigt.

-

Im Zeigen Geben Sie Folgendes ein:

- Name. Geben Sie den Anzeigenamen der Regel ein. Der Name wird in der Regelliste angezeigt.

- Beschreibung. Geben Sie zusätzliche Informationen zur Regel ein.

-

Im Art eine Option aus.

- Hash. Die Regel stimmt mit einem Dateipfad überein.

- Gilt nur für signierte ausführbare Dateien. Die Regel stimmt mit einem ausgewählten Herausgeber überein.

- Hash. Die Regel stimmt mit einem bestimmten Hashcode überein.

-

Im Einstellungen konfigurieren Sie bei Bedarf Folgendes:

-

Auf untergeordnete Prozesse anwenden. Wenn diese Option ausgewählt ist, wird die Regel auf alle untergeordneten Prozesse angewendet, die von der ausführbaren Datei gestartet werden. Verwenden Sie die folgenden Optionen, um die Erhöhung von Berechtigungen auf einer detaillierteren Ebene zu verwalten:

- Nur auf ausführbare Dateien im selben Ordner anwenden. Wenn diese Option ausgewählt ist, wird die Regel nur auf ausführbare Dateien angewendet, die denselben Ordner freigeben.

- Nur auf signierte ausführbare Dateien anwenden. Wenn diese Option ausgewählt ist, wird die Regel nur auf ausführbare Dateien angewendet, die signiert sind.

- Nur auf ausführbare Dateien desselben Herausgebers anwenden. Wenn diese Option ausgewählt ist, wird die Regel nur auf ausführbare Dateien angewendet, die dieselben Herausgeberinformationen verwenden. Diese Einstellung funktioniert nicht mit UWP-Apps (Universelle Windows-Plattform).

Hinweis:

Wenn Sie Windows-Installationsregeln hinzufügen, wird die Auf untergeordnete Prozesse anwenden Die Einstellung ist standardmäßig aktiviert und kann nicht bearbeitet werden.

-

Startzeit. Hier können Sie einen Zeitpunkt angeben, zu dem Agenten mit der Anwendung der Regel beginnen sollen. Das Zeitformat ist HH:MM. Die Zeit basiert auf der Zeitzone des Agents.

-

Endzeit. Hier können Sie einen Zeitpunkt angeben, zu dem Agenten die Anwendung der Regel beenden sollen. Das Zeitformat ist HH:MM. Ab dem angegebenen Zeitpunkt wenden Agenten die Regel nicht mehr an. Die Zeit basiert auf der Zeitzone des Agents.

-

Parameter hinzufügen. Ermöglicht das Einschränken der Rechteerweiterung auf ausführbare Dateien, die dem angegebenen Parameter entsprechen. Der Parameter fungiert als Übereinstimmungskriterium. Stellen Sie sicher, dass der von Ihnen angegebene Parameter korrekt ist. Ein Beispiel für die Verwendung dieser Funktion finden Sie unter Ausführbare Dateien, die mit Parametern ausgeführt werden. Wenn dieses Feld leer ist oder nur Leerzeichen enthält, wendet der Agent die Erhöhung von Berechtigungen auf relevante ausführbare Dateien an, unabhängig davon, ob sie mit Parametern ausgeführt werden oder nicht.

-

Aktivieren regulärer Ausdrücke. Hier können Sie steuern, ob reguläre Ausdrücke verwendet werden sollen, um das Kriterium weiter zu erweitern.

-

-

Im Zuweisungen Wählen Sie Benutzer oder Benutzergruppen aus, denen Sie die Regel zuweisen möchten. Wenn Sie die Regel allen Benutzern und Benutzergruppen zuweisen möchten, wählen Sie Alles auswählen.

Tipp

- Sie können die üblichen Windows-Auswahlmodifiziertasten verwenden, um eine Mehrfachauswahl vorzunehmen.

- Benutzer oder Benutzergruppen müssen bereits in der Liste enthalten sein, die auf der Seite Verwaltung > Benutzer Registerkarte.

- Sie können die Regel später (nachdem die Regel erstellt wurde) zuweisen.

-

Klicken Sie auf Weiter.

-

Führen Sie einen der folgenden Schritte aus. Je nachdem, welchen Regeltyp Sie auf der vorherigen Seite ausgewählt haben, sind unterschiedliche Aktionen erforderlich.

Wichtig:

WEM stellt Ihnen ein Tool zur Verfügung, das AppInfoViewer (Englisch) , um die folgenden Informationen und weitere Informationen aus ausführbaren Dateien abzurufen: Publisher, Path und Hash. Das Tool kann nützlich sein, wenn Sie relevante Informationen für Anwendungen bereitstellen möchten, die in der Verwaltungskonsole konfiguriert werden sollen. Sie können das Tool beispielsweise verwenden, um relevante Informationen aus Anwendungen zu extrahieren, wenn Sie die Anwendungssicherheitsfunktion verwenden. Das Tool befindet sich im Installationsordner des Agenten.

- Hash. Geben Sie den Pfad zu der Datei oder dem Ordner ein, auf die bzw. den Sie die Regel anwenden möchten. Der WEM-Agent wendet die Regel auf eine ausführbare Datei an, die dem Pfad der ausführbaren Datei.

- Verlag. Füllen Sie die folgenden Felder aus: Verlag, Produktname, Dateinameund Dateiversion. Sie können keines der Felder leer lassen, sondern stattdessen ein Sternchen (*) eingeben. Der WEM-Agent wendet die Regel entsprechend den Verlagsinformationen an. Wenn angewendet, können Benutzer ausführbare Dateien ausführen, die dieselben Herausgeberinformationen verwenden.

- Hash. Klicken Hinzufügen , um einen Hash hinzuzufügen. Im Hash hinzufügen den Dateinamen und den Hash-Wert ein. Sie können die Funktion AppInfoViewer (Englisch) , um einen Hash aus einer ausgewählten Datei oder einem ausgewählten Ordner zu erstellen. Der WEM-Agent wendet die Regel wie angegeben auf identische ausführbare Dateien an. Daher können Benutzer ausführbare Dateien ausführen, die mit der angegebenen Datei identisch sind.

-

Klicken Schaffen , um die Regel zu speichern und das Fenster zu schließen.

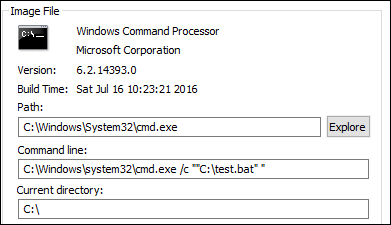

Ausführbare Dateien, die mit Parametern ausgeführt werden

Sie können die Erhöhung von Berechtigungen auf ausführbare Dateien beschränken, die dem angegebenen Parameter entsprechen. Der Parameter fungiert als Übereinstimmungskriterium. Um die für eine ausführbare Datei verfügbaren Parameter anzuzeigen, verwenden Sie Tools wie Process Explorer oder Process Monitor. Wenden Sie die Parameter an, die in diesen Werkzeugen angezeigt werden.

Angenommen, Sie möchten die Regel auf eine ausführbare Datei (z. B. cmd.exe) gemäß dem Pfad der ausführbaren Datei anwenden. Sie möchten die Rechteerweiterung nur auf Folgendes anwenden: test.bat. Sie können den Prozess-Explorer verwenden, um die Parameter abzurufen.

Im Parameter hinzufügen können Sie Folgendes eingeben:

/c ""C:\test.bat""

Geben Sie dann Folgendes in das Feld Pfad Feld:

C:\Windows\System32\cmd.exe

In diesem Fall erhöhen Sie die Berechtigung der angegebenen Benutzer nur für test.bat.

So weisen Sie Benutzern Regeln zu

Wählen Sie eine oder mehrere Regeln in der Liste aus und klicken Sie dann auf Redigieren im Aktionen Abschnitt. Im Regel bearbeiten , wählen Sie Benutzer oder Benutzergruppen aus, denen Sie die Regel zuweisen möchten, und klicken Sie dann auf OKAY.

So löschen Sie Regeln

Wählen Sie eine oder mehrere Regeln in der Liste aus und klicken Sie dann auf Löschen im Aktionen Abschnitt.

So sichern Sie Regeln für die Erhöhung von Berechtigungen

Sie können alle Regeln für die Erhöhung von Berechtigungen in Ihrem aktuellen Konfigurationssatz sichern. Alle Regeln werden als eine einzige XML-Datei exportiert. Sie können Wiederherstellen , um die Regeln in einem beliebigen Konfigurationssatz wiederherzustellen.

Um die Sicherung abzuschließen, verwenden Sie die Schaltfläche Sicherungskopie -Assistent, der in der Multifunktionsleiste verfügbar ist. Weitere Informationen zur Verwendung der Sicherungskopie Assistent, siehe Bändchen.

So stellen Sie Regeln für die Erhöhung von Berechtigungen wieder her

Sie können Regeln für die Erhöhung von Berechtigungen aus XML-Dateien wiederherstellen, die über den Workspace Environment Management-Sicherungsassistenten exportiert wurden. Der Wiederherstellungsprozess ersetzt die Regeln im aktuellen Konfigurationssatz durch die Regeln in der Sicherung. Wenn Sie zu der Datei wechseln oder diese aktualisieren. Sicherheit > Erhöhung von Berechtigungen werden ungültige Regeln für die Erhöhung von Berechtigungen erkannt. Ungültige Regeln werden automatisch gelöscht und in einem Bericht aufgelistet, den Sie exportieren können. Weitere Informationen zur Verwendung der Wiederherstellen Assistent, siehe Bändchen.

Selbsterhöhung

Mit Selbsterhöhung können Sie die Berechtigungserhebung für bestimmte Benutzer automatisieren, ohne vorher die genauen ausführbaren Dateien bereitstellen zu müssen. Diese Benutzer können eine Selbsterhöhung für jede zutreffende Datei anfordern, indem sie einfach mit der rechten Maustaste auf die Datei klicken und dann im Kontextmenü Mit Administratorrechten ausführen auswählen. Danach erscheint eine Aufforderung, in der sie aufgefordert werden, einen Grund für die Erhöhung anzugeben. Der WEM-Agent validiert den Grund nicht. Der Grund für die Erhöhung wird zu Überwachungszwecken in der Datenbank gespeichert. Wenn die Kriterien erfüllt sind, wird die Höhe angewendet und die Dateien werden erfolgreich mit Administratorrechten ausgeführt.

Die Funktion gibt Ihnen auch die Flexibilität, die beste Lösung für Ihre Bedürfnisse auszuwählen. Sie können Zulassungslisten für Dateien erstellen, für die Sie Benutzern die Selbsterhöhung gestatten, oder Sperrlisten für Dateien, die Sie daran hindern möchten, dass Benutzer sich selbst erhöhen.

Die Selbsterhöhung gilt für Dateien der folgenden Formate: .exe, .msi, .Fledermaus, .Cmd, .ps1und VBS (Englisch).

Hinweis:

Standardmäßig werden bestimmte Anwendungen zum Ausführen einiger Dateien verwendet. Beispielsweise wird cmd.exe zum Ausführen von .cmd Dateien und powershell.exe zum Ausführen von PS1-Dateien verwendet. In diesen Szenarien können Sie das Standardverhalten nicht ändern.

Wenn Sie Sicherheit > Selbsterhöhungklicken, werden die folgenden Optionen angezeigt:

-

Selbsterhöhung aktivieren. Steuert, ob das Feature mit Selbsterhöhung aktiviert werden soll. Wählen Sie die Option aus, um:

- Aktivieren Sie Agents, um Einstellungen für die Selbsterhöhung zu verarbeiten.

- Nehmen Sie weitere Optionen auf der Seite Selbsterhöhung Registerkarte verfügbar.

- Machen Sie die Schaltfläche Ausführen mit Administratorrechten Diese Option ist im Kontextmenü verfügbar, wenn Benutzer mit der rechten Maustaste auf eine Datei klicken. Daher können Benutzer die Selbsterhöhung für Dateien anfordern, die den Bedingungen entsprechen, die Sie in der Selbsterhöhung Registerkarte.

-

Erlaubnisse. Ermöglicht das Erstellen von Zulassungslisten für Dateien, für die Sie Benutzern die Selbsterhöhung gestatten, oder Sperrlisten für Dateien, die Sie daran hindern möchten, dass Benutzer sich selbst erhöhen.

- Erlauben. Erstellt Zulassungslisten für Dateien, die Benutzer selbst erhöhen dürfen.

- Leugnen. Erstellt Sperrlisten für Dateien, die Sie daran hindern möchten, dass Benutzer sich selbst erhöhen.

-

Sie können die folgenden Vorgänge ausführen:

- Zurücksetzen. Ermöglicht das Bearbeiten einer vorhandenen Bedingung.

- Löschen. Ermöglicht das Löschen einer vorhandenen Bedingung.

- Füge hinzu. Ermöglicht das Hinzufügen einer Bedingung. Sie können eine Bedingung basierend auf einem Pfad, einem ausgewählten Herausgeber oder einem bestimmten Hashcode erstellen.

-

Einstellungen. Hier können Sie zusätzliche Einstellungen konfigurieren, mit denen gesteuert wird, wie Agenten Selbsterhöhungen anwenden.

- Auf untergeordnete Prozesse anwenden. Wenn diese Option aktiviert ist, werden Bedingungen für die Selbsterhöhung auf alle untergeordneten Prozesse angewendet, die von der Datei gestartet werden.

- Startzeit. Hier können Sie einen Zeitpunkt angeben, zu dem Agenten mit der Anwendung von Bedingungen für die Selbsterhöhung beginnen sollen. Das Zeitformat ist HH:MM. Die Zeit basiert auf der Zeitzone des Agents.

- Endzeit. Hier können Sie einen Zeitpunkt angeben, zu dem Agents die Anwendung von Bedingungen für die Selbsterhöhung beenden sollen. Das Zeitformat ist HH:MM. Ab dem angegebenen Zeitpunkt wenden Agenten die Bedingungen nicht mehr an. Die Zeit basiert auf der Zeitzone des Agents.

-

Zuweisungen. Ermöglicht das Zuweisen der Bedingung für die Selbsterhöhung zu entsprechenden Benutzern oder Benutzergruppen. Um die Bedingung allen Benutzern und Benutzergruppen zuzuweisen, klicken Sie auf Alles auswählen oder wählen Sie Jeder. Das Alles auswählen ist nützlich in Szenarien, in denen Sie Ihre Auswahl aufheben und Benutzer und Benutzergruppen erneut auswählen möchten.

Überwachen von Aktivitäten zur Erhöhung von Berechtigungen

WEM unterstützt Auditing-Aktivitäten im Zusammenhang mit der Erhöhung von Berechtigungen. Weitere Informationen finden Sie unter Überwachen von Benutzeraktivitäten.

Steuerung der Prozesshierarchie

Die Funktion zur Steuerung der Prozesshierarchie steuert, ob bestimmte untergeordnete Prozesse in Parent-Kind-Szenarien von ihren übergeordneten Prozessen aus gestartet werden können. Sie erstellen eine Regel, indem Sie übergeordnete Prozesse definieren und dann eine Positivliste oder eine Sperrliste für ihre untergeordneten Prozesse festlegen. Lesen Sie diesen gesamten Abschnitt, bevor Sie die Funktion verwenden.

Hinweis:

- Dieses Feature gilt nur für virtuelle Citrix Apps.

Um zu verstehen, wie die Regel funktioniert, beachten Sie Folgendes:

-

Ein Prozess unterliegt nur einer Regel. Wenn Sie mehrere Regeln für denselben Prozess definieren, wird nur die Regel mit der höchsten Priorität erzwungen.

-

Die von Ihnen definierte Regel ist nicht nur auf die ursprüngliche über- und untergeordnete Hierarchie beschränkt, sondern gilt auch für jede Ebene dieser Hierarchie. Regeln, die auf einen übergeordneten Prozess anwendbar sind, haben Vorrang vor Regeln, die auf seine untergeordneten Prozesse anwendbar sind, unabhängig von der Priorität der Regeln. Sie definieren beispielsweise die folgenden zwei Regeln:

- Regel 1: Word kann CMD nicht öffnen.

- Regel 2: Notepad kann CMD öffnen.

Mit den beiden Regeln können Sie CMD nicht aus Editor öffnen, indem Sie zuerst Word und dann Editor aus Word öffnen, unabhängig von der Priorität der Regeln.

Diese Funktion ist auf bestimmte prozessbasierte Beziehungen zwischen über- und untergeordneten Elementen angewiesen, um zu funktionieren. Um die Beziehungen zwischen über- und untergeordneten Elementen in einem Szenario zu visualisieren, verwenden Sie die Prozessstrukturfunktion des Process Explorer-Tools. Weitere Informationen zum Prozess-Explorer finden Sie unter https://docs.microsoft.com/en-us/sysinternals/downloads/procmon.

Um mögliche Probleme zu vermeiden, wird empfohlen, einen ausführbaren Dateipfad hinzuzufügen, der auf VUEMAppCmd.exe in Citrix Studio. VUEMAppCmd.exe stellt sicher, dass der WEM-Agent die Verarbeitung der Einstellungen vor dem Start veröffentlichter Anwendungen abschließt. Führen Sie in Citrix Studio die folgenden Schritte aus:

-

In Anwendung, wählen Sie die Anwendung aus, klicken Sie auf Eigenschaften im Aktivitätsbereich, und wechseln Sie dann zum Ort Seite.

-

Geben Sie den Pfad der lokalen Anwendung auf dem Betriebssystem des Endbenutzers ein.

- Unter dem Pfad zur ausführbaren Datei geben Sie Folgendes ein: <%ProgramFiles%>\Citrix\Workspace Environment Management Agent\VUEMAppCmd.exe.

-

Geben Sie das Befehlszeilenargument ein, um eine zu öffnende Anwendung anzugeben.

- Unter dem Befehlszeilen-Argument den vollständigen Pfad zu der Anwendung ein, über die Sie starten möchten VUEMAppCmd.exe. Stellen Sie sicher, dass Sie die Befehlszeile für die Anwendung in doppelte Anführungszeichen setzen, wenn der Pfad Leerzeichen enthält.

- Angenommen, Sie möchten iexplore.exe über VUEMAppCmd.exe. Geben Sie dazu Folgendes ein:

%ProgramFiles(x86)%\"Internet Explorer"\iexplore.exe.

Überlegungen

Damit die Funktion funktioniert, müssen Sie die Schaltfläche AppInfoViewer (Englisch) auf jedem Agent-Computer, um die Funktion zu aktivieren. (Das Tool befindet sich im Installationsordner des Agenten.) Jedes Mal, wenn Sie das Tool verwenden, um die Funktion zu aktivieren oder zu deaktivieren, ist ein Neustart des Computers erforderlich. Wenn die Funktion aktiviert ist, müssen Sie den Agent-Computer nach dem Upgrade oder der Deinstallation des Agenten neu starten.

Um zu überprüfen, ob die Funktion zur Steuerung der Prozesshierarchie aktiviert ist, öffnen Sie die Registrierungs-Editor auf dem Agent-Computer. Das Feature ist aktiviert, wenn der folgende Registrierungseintrag vorhanden ist:

- 32-Bit-Betriebssystem

HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\CtxHook\AppInit_Dlls\WEM Hook

- 64-Bit-Betriebssystem

HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\CtxHook\AppInit_Dlls\WEM HookHKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Citrix\CtxHook\AppInit_Dlls\WEM Hook

Voraussetzungen

Um die Funktion verwenden zu können, stellen Sie sicher, dass die folgenden Voraussetzungen erfüllt sind:

- Eine Bereitstellung virtueller Citrix-Apps.

- Der Agent wird unter Windows 10 oder Windows Server ausgeführt.

- Der Agent-Host wurde nach einem direkten Upgrade oder einer Neuinstallation neu gestartet.

Steuerung der Prozesshierarchie

Wenn Sie Steuerung der Prozesshierarchie in Sicherheitklicken, werden die folgenden Optionen angezeigt:

-

Aktivieren der Prozesshierarchiesteuerung. Steuert, ob die Funktion zur Steuerung der Prozesshierarchie aktiviert werden soll. Wenn diese Option ausgewählt ist, werden weitere Optionen auf der Registerkarte Steuerung der Prozesshierarchie verfügbar werden und die dort konfigurierten Einstellungen können wirksam werden. Sie können diese Funktion verwenden nur in einer Citrix Virtual Apps-Bereitstellung.

-

Öffnen mit aus Kontextmenü ausblenden. Steuert, ob die Öffnen mit aus dem Windows-Kontextmenü mit der rechten Maustaste. Wenn diese Option aktiviert ist, wird sie in der Benutzeroberfläche ausgeblendet. Wenn diese Option deaktiviert ist, ist sie sichtbar und Benutzer können sie verwenden, um einen Prozess zu starten. Die Funktion zur Steuerung der Prozesshierarchie gilt nicht für Prozesse, die über die Funktion Öffnen mit Option. Es wird empfohlen, diese Einstellung zu aktivieren, um zu verhindern, dass Anwendungen Prozesse über Systemdienste starten, die nicht mit der aktuellen Anwendungshierarchie verknüpft sind.

Das Steuerung der Prozesshierarchie zeigt auch die vollständige Liste der Regeln an, die Sie konfiguriert haben. Sie können Finden , um die Liste zu filtern. Das Zugewiesen zeigt ein Häkchensymbol für zugewiesene Benutzer oder Benutzergruppen an.

Das Aktionen zeigt die folgenden Aktionen an:

- Zurücksetzen. Ermöglicht das Bearbeiten einer Regel.

- Löschen. Ermöglicht das Löschen einer Regel.

- Regel hinzufügen. Ermöglicht das Hinzufügen einer Regel.

So fügen Sie eine Regel hinzu

-

Navigieren Sie zu Steuerung der Prozesshierarchie und klicken Sie auf Regel hinzufügen. Das Regel hinzufügen wird angezeigt.

-

Im Zeigen Geben Sie Folgendes ein:

- Name. Geben Sie den Anzeigenamen der Regel ein. Der Name wird in der Regelliste angezeigt.

- Beschreibung. Geben Sie zusätzliche Informationen zur Regel ein.

-

Im Art eine Option aus.

- Hash. Die Regel stimmt mit einem Dateipfad überein.

- Gilt nur für signierte ausführbare Dateien. Die Regel stimmt mit einem ausgewählten Herausgeber überein.

- Hash. Die Regel stimmt mit einem bestimmten Hashcode überein.

-

Im Modus eine der folgenden Optionen aus:

- Untergeordnete Prozesse zur Sperrliste hinzufügen. Wenn diese Option aktiviert ist, können Sie eine Sperrliste für die entsprechenden untergeordneten Prozesse definieren, nachdem Sie eine Regel für die übergeordneten Prozesse konfiguriert haben. Eine Sperrliste verhindert die Ausführung nur der von Ihnen angegebenen Prozesse, während andere Prozesse ausgeführt werden dürfen.

- Hinzufügen von untergeordneten Prozessen zur Zulassungsliste. Wenn diese Option aktiviert ist, können Sie eine Zulassungsliste für entsprechende untergeordnete Prozesse definieren, nachdem Sie eine Regel für ihre übergeordneten Prozesse konfiguriert haben. Eine Zulassungsliste lässt nur die Ausführung der von Ihnen angegebenen Prozesse zu, während die Ausführung anderer Prozesse verboten ist.

Hinweis:

Ein Prozess unterliegt nur einer Regel. Wenn Sie mehrere Regeln für denselben Prozess definieren, werden die Regeln in der Reihenfolge ihrer Priorität durchgesetzt.

-

Im Priorität legen Sie die Priorität für die Regel fest. Beachten Sie beim Konfigurieren der Priorität Folgendes: Die Priorität bestimmt die Reihenfolge, in der die von Ihnen konfigurierten Regeln verarbeitet werden. Je größer der Wert, desto höher ist die Priorität. Geben Sie eine ganze Zahl ein. Kommt es zu einem Konflikt, hat die Regel mit der höheren Priorität Vorrang.

-

Im Zuweisungen Wählen Sie Benutzer oder Benutzergruppen aus, denen Sie die Regel zuweisen möchten. Wenn Sie die Regel allen Benutzern und Benutzergruppen zuweisen möchten, wählen Sie Alles auswählen.

Hinweis:

- Sie können die üblichen Windows-Auswahltasten verwenden, um eine Mehrfachauswahl vorzunehmen.

- Benutzer oder Benutzergruppen müssen bereits in der Liste enthalten sein, die auf der Seite Verwaltung > Benutzer Registerkarte.

- Sie können die Regel später (nachdem die Regel erstellt wurde) zuweisen.

-

Klicken Sie auf Weiter.

-

Führen Sie einen der folgenden Schritte aus, um die Regel für übergeordnete Prozesse zu konfigurieren. Je nachdem, welchen Regeltyp Sie auf der vorherigen Seite ausgewählt haben, sind unterschiedliche Aktionen erforderlich.

- Hash. Geben Sie einen Datei- oder Ordnerpfad an, mit dem die Regel übereinstimmen soll. Wenn Sie einen Ordnerpfad angeben, gilt die Regel für alle Dateien und Unterordner in diesem Ordner. Der WEM-Agent wendet die Regel auf eine ausführbare Datei entsprechend dem Pfad der ausführbaren Datei an. Es wird nicht empfohlen, nur das Sternchen (*) einzugeben, um eine Pfadübereinstimmung anzugeben. Dies kann zu unbeabsichtigten Leistungsproblemen führen.

- Gilt nur für signierte ausführbare Dateien. Geben Sie eine signierte Referenzdatei an, die Sie als Referenz für die Regel verwenden möchten. Verwenden Sie den Schieberegler Publisher-Info, um den Grad der Eigenschaftsübereinstimmung zu optimieren. Verschieben Sie den Schieberegler nach oben oder unten, um die Regel zu verringern oder zu präzisieren. Wenn Sie den Schieberegler an die Position Beliebiger Publisher verschieben, gilt die Regel für alle signierten Dateien. Der WEM-Agent wendet die Regel auf übergeordnete Prozesse gemäß den Verlagsinformationen an. Wenn angewendet, können Benutzer ausführbare Dateien ausführen, die dieselben Herausgeberinformationen verwenden. Bei Bedarf können Sie Benutzerdefinierte Werte verwenden , um Informationen anzupassen.

- Hash. Geben Sie eine Datei oder einen Ordner an, aus dem Sie einen Hash erstellen möchten. Die Regel stimmt mit dem Hashcode der Datei überein. Der WEM-Agent wendet die Regel wie angegeben auf identische ausführbare Dateien an. Daher können Benutzer ausführbare Dateien ausführen, die mit der angegebenen Datei identisch sind.

-

Klicken Nächster , um die Einstellungen für untergeordnete Prozesse zu konfigurieren.

-

Führen Sie einen der folgenden Schritte aus, um eine Zulassungsliste oder eine Sperrliste für die entsprechenden untergeordneten Prozesse zu definieren.

- Wählen Sie im Menü einen Regeltyp aus und klicken Sie dann auf Hinzufügen. Das Untergeordneter Prozess wird angezeigt.

- Im Untergeordneter Prozess , konfigurieren Sie die Einstellungen nach Bedarf. Die Benutzeroberfläche des Untergeordneter Prozess ist je nach ausgewähltem Regeltyp unterschiedlich. Für einen untergeordneten Prozess stehen die folgenden Regeltypen zur Verfügung: Pfad, Verlagund Rautenzeichen.

- Klicken OKAY , um zum Regel hinzufügen Fenster. Sie können weitere untergeordnete Prozesse hinzufügen oder auf Schaffen , um die Regel zu speichern und das Fenster zu schließen.

So weisen Sie Benutzern Regeln zu

Wählen Sie eine Regel in der Liste aus und klicken Sie dann auf Redigieren im Aktionen Abschnitt. Im Regel bearbeiten , wählen Sie Benutzer oder Benutzergruppen aus, denen Sie die Regel zuweisen möchten, und klicken Sie dann auf OKAY.

So löschen Sie Regeln

Wählen Sie eine oder mehrere Regeln in der Liste aus und klicken Sie dann auf Löschen im Aktionen Abschnitt.

So sichern Sie Regeln

Sie können alle Regeln für die Steuerung der Prozesshierarchie in Ihrem aktuellen Konfigurationssatz sichern. Alle Regeln werden als eine einzige XML-Datei exportiert. Sie können Wiederherstellen , um die Regeln in einem beliebigen Konfigurationssatz wiederherzustellen.

Um die Sicherung abzuschließen, verwenden Sie die Schaltfläche Sicherungskopie -Assistent, der in der Multifunktionsleiste verfügbar ist. Weitere Informationen zur Verwendung der Sicherungskopie Assistent, siehe Bändchen.

So stellen Sie Regeln wieder her

Sie können Regeln zur Steuerung von Prozesshierarchien aus XML-Dateien wiederherstellen, die über den Workspace Environment Management-Sicherungsassistenten exportiert wurden. Der Wiederherstellungsprozess ersetzt die Regeln im aktuellen Konfigurationssatz durch die Regeln in der Sicherung. Wenn Sie zu der Datei wechseln oder diese aktualisieren. Sicherheit > Steuerung der Prozesshierarchie werden alle ungültigen Regeln gelöscht und in einem Bericht aufgelistet, den Sie exportieren können. Weitere Informationen zur Verwendung der Wiederherstellen Assistent, siehe Bändchen.

Überwachen von Aktivitäten zur Steuerung der Prozesshierarchie

WEM unterstützt Auditierungsaktivitäten im Zusammenhang mit der Steuerung von Prozesshierarchien. Weitere Informationen finden Sie unter Überwachen von Benutzeraktivitäten.

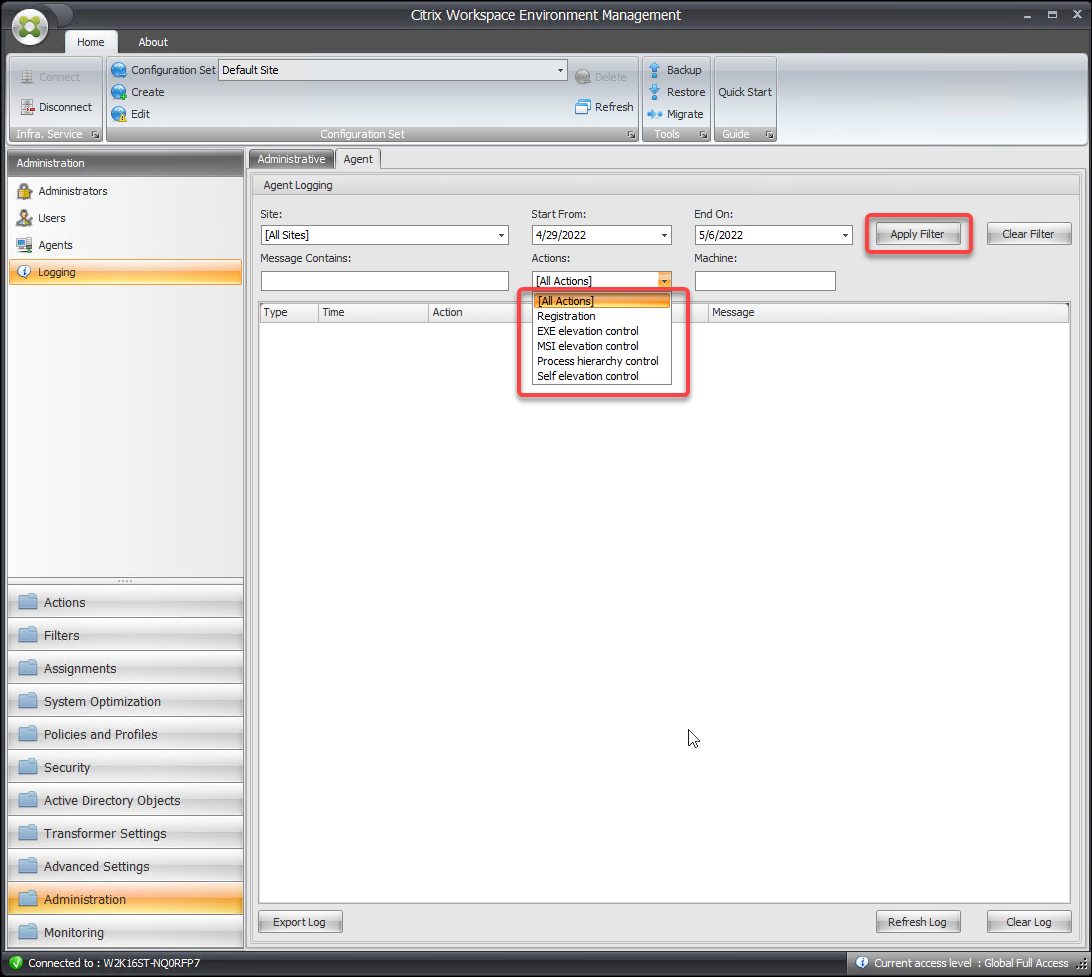

Überwachen von Benutzeraktivitäten

WEM unterstützt Auditing-Aktivitäten im Zusammenhang mit der Erhöhung von Berechtigungen und der Steuerung von Prozesshierarchien. Um die Audits anzuzeigen, wechseln Sie zum Verwaltung > Protokollierung > Agent Registerkarte. Konfigurieren Sie auf der Registerkarte Protokollierungseinstellungen, wählen Sie ElevationControl, Selbsterhöhungoder ProcessHierarchyControl im Aktionen und klicken Sie dann auf Filter anwenden , um die Protokolle auf bestimmte Aktivitäten einzugrenzen. Sie können den gesamten Verlauf der Berechtigungserweiterung oder der Steuerung der Prozesshierarchie anzeigen.