Autenticación

A partir de la aplicación Citrix Workspace 2012, puede ver el cuadro de diálogo de autenticación dentro de la aplicación Citrix Workspace y los detalles del almacén en la pantalla de inicio de sesión. Esta mejora ofrece una mejor experiencia de usuario.

Los tokens de autenticación se cifran y se almacenan para que no tenga que introducir credenciales de nuevo cuando se reinicie el sistema o la sesión.

Nota:

Esta mejora de la autenticación solo se aplica en implementaciones en la nube.

Requisito previo:

Instale la biblioteca libsecret.

Esta función está habilitada de manera predeterminada.

Mejora de la autenticación para Storebrowse

A partir de la versión 2205, el cuadro de diálogo de autenticación está presente en la aplicación Citrix Workspace, y los detalles del almacén se muestran en la pantalla de inicio de sesión para mejorar la experiencia de usuario. Los tokens de autenticación se cifran y se almacenan para que no tenga que introducir credenciales de nuevo cuando se reinicie el sistema o la sesión.

La mejora de autenticación admite storebrowse para las siguientes operaciones:

-

Storebrowse -E: Enumera los recursos disponibles. -

Storebrowse -L: Inicia una conexión con un recurso publicado. -

Storebrowse -S: Enumera los recursos suscritos. -

Storebrowse -T: Finaliza todas las sesiones del almacén especificado. -

Storebrowse -Wr: Reconecta las sesiones desconectadas pero activas del almacén especificado. La opción [r] conecta de nuevo todas las sesiones desconectadas. -

storebrowse -WR: Reconecta las sesiones desconectadas pero activas del almacén especificado. La opción [R] conecta de nuevo todas las sesiones activas y desconectadas. -

Storebrowse -s: Suscribe el recurso especificado desde un almacén determinado. -

Storebrowse -u: Cancela la suscripción al recurso especificado de un almacén determinado. -

Storebrowse -q: Inicia una aplicación mediante la URL directa. Este comando solo funciona para almacenes de StoreFront.

Nota:

- Puede seguir usando los comandos de

storebrowserestantes como se usaban antes (con AuthManagerDaemon).- La mejora de la autenticación solo se aplica a las implementaciones de la nube.

- Con esta mejora, está disponible la función de inicio de sesión persistente.

Compatibilidad con más de 200 grupos en Azure AD

A partir de la versión 2305, un usuario de Azure AD que forme parte de más de 200 grupos puede ver las aplicaciones y escritorios que tiene asignados. Anteriormente, el mismo usuario no podía ver estas aplicaciones y escritorios.

Para habilitar esta función, lleve a cabo lo siguiente:

-

Vaya a $ICAROOT/config/AuthManConfig.xml y agregue las siguientes entradas:

<compressedGroupsEnabled>true</compressedGroupsEnabled> <!--NeedCopy-->

Nota:

Para habilitar esta función, los usuarios deben cerrar sesión en la aplicación Citrix Workspace e iniciarla de nuevo.

Mejora de la autenticación para la configuración de Storebrowse

De forma predeterminada, la función de mejora de la autenticación está inhabilitada.

Si gnome-keyring no está disponible, el token se almacena en la memoria del proceso de autoservicio.

Para forzar el almacenamiento del token en la memoria, siga estos pasos para inhabilitar gnome-keyring:

- Vaya a

/opt/Citrix/ICAClient/config/AuthmanConfig.xml. -

Agregue la siguiente entrada:

<GnomeKeyringDisabled>true</GnomeKeyringDisabled> <!--NeedCopy-->

Tarjeta inteligente

Para configurar la compatibilidad con tarjetas inteligentes en la aplicación Citrix Workspace para Linux, debe configurar el servidor de StoreFronta través de la consola de StoreFront.

La aplicación Citrix Workspace admite lectores de tarjetas inteligentes compatibles con los controladores PCSC-Lite y PKCS#11. Ahora, la aplicación Citrix Workspace busca opensc-pkcs11.so en una de las ubicaciones estándares de forma predeterminada. Para agregar controladores PKCS#11 personalizados, consulte Agregar controladores PKCS#11 personalizados.

La aplicación Citrix Workspace puede encontrar opensc-pkcs11.so en una ubicación no estándar u otro controlador PKCS\#11 . Puede almacenar la ubicación respectiva mediante este procedimiento:

- Busque el archivo de configuración:

$ICAROOT/config/AuthManConfig.xml. -

Localice la línea <key>PKCS11module</key> y agregue la ubicación del controlador al elemento <value> inmediatamente después de la línea.

Nota:

Si se introduce un nombre de archivo para la ubicación del controlador, la aplicación Citrix Workspace navega hasta ese archivo en el directorio

$ICAROOT/PKCS\ #11. También puede usar una ruta absoluta que comience por “/”.

Después de extraer una tarjeta inteligente, debe configurar el comportamiento de la aplicación Citrix Workspace. Para ello, siga estos pasos para actualizar SmartCardRemovalAction:

- Busque el archivo de configuración:

$ICAROOT/config/AuthManConfig.xml - Localice la línea <key>SmartCardRemovalAction</key> y agregue

noactionoforcelogoffal elemento <value> inmediatamente después de la línea.

El comportamiento predeterminado es noaction. No se realiza ninguna acción para borrar las credenciales almacenadas y los tokens generados al extraer la tarjeta inteligente.

La acción forcelogoff borra todas las credenciales y todos los tokens que hubiera en StoreFront al extraer la tarjeta inteligente.

Limitación:

- Es posible que no se puedan iniciar sesiones de VDA de servidor mediante la autenticación con tarjeta inteligente en el caso de una tarjeta inteligente con varios usuarios. [HDX-44255]

Agregar controladores PKCS#11 personalizados

Si su tarjeta inteligente requiere un controlador PKCS#11 personalizado, siga estos pasos para agregar la ruta del controlador:

- Vaya al archivo de configuración

$ICAROOT/config/AuthManConfig.xml. -

Localice la línea

<key>PKCS11module</key>y agregue la ubicación del controlador al elemento<value>inmediatamente después de la línea. Por ejemplo:/usr/lib/pkcs11/libIDPrimePKCS11.so. - Busque el archivo de configuración:

$ICAROOT/config/scardConfig.json. -

Localice

DefaultPKCS11Liby cambie el valor predeterminado por la ruta del controlador personalizado sin/usr. Por ejemplo:/lib/pkcs11/libIDPrimePKCS11.so

Habilitar la compatibilidad con tarjetas inteligentes

La aplicación Citrix Workspace admite varios lectores de tarjetas inteligentes si la tarjeta inteligente está habilitada tanto en el servidor como en la aplicación Citrix Workspace.

Puede usar tarjetas inteligentes con estos fines:

- Autenticación de inicio de sesión con tarjeta inteligente: Le autentica en servidores de Citrix Virtual Apps and Desktops™ o Citrix DaaS (antes denominado Citrix Virtual Apps and Desktops Service).

- Compatibilidad con aplicaciones de tarjetas inteligente: Permite que las aplicaciones publicadas compatibles con tarjetas inteligentes puedan acceder a dispositivos de tarjetas inteligentes locales.

Los datos de la tarjeta inteligente contienen información confidencial de seguridad, y deben transmitirse a través de un canal autenticado y seguro, como TLS.

La compatibilidad con tarjetas inteligentes tiene los siguientes requisitos previos:

- Sus lectores de tarjetas inteligentes y aplicaciones publicadas deben ser compatibles con el estándar de la industria PC/SC.

- Instale el controlador apropiado para su tarjeta inteligente.

- Instale el paquete PC/SC Lite.

- Debe instalar y ejecutar el demonio

pcscd, lo que proporciona al middleware acceso mediante PC/SC a las tarjetas inteligentes. - En un sistema de 64 bits, deben estar presentes las versiones de 64 bits y de 32 bits del paquete “libpcsclite1”.

Para obtener más información sobre cómo configurar la compatibilidad con tarjetas inteligentes en los servidores, consulte Tarjetas inteligentes en la documentación de Citrix Virtual Apps and Desktops.

Mejora en la compatibilidad con tarjetas inteligentes

A partir de la versión 2112, la aplicación Citrix Workspace admite la funcionalidad Plug and Play para el lector de tarjetas inteligentes.

Al insertar una tarjeta inteligente, el lector de tarjetas inteligentes detecta la tarjeta inteligente en el servidor y en el cliente.

Puede conectar y usar directamente distintas tarjetas al mismo tiempo, y todas se detectan.

Requisitos previos:

Instale la biblioteca libpcscd en el cliente Linux.

Nota:

Es posible que esta biblioteca se instale de forma predeterminada en las versiones recientes de la mayoría de las distribuciones de Linux. Sin embargo, es posible que deba instalar la biblioteca

libpcscden versiones anteriores de algunas distribuciones de Linux, como Ubuntu 1604.

Para inhabilitar esta mejora:

- Vaya a la carpeta

<ICAROOT>/config/module.ini. - Vaya a la sección

SmartCard. - Establezca

DriverName=VDSCARD.DLL.

Compatibilidad con nuevas tarjetas PIV

A partir de la versión 2303, la aplicación Citrix Workspace admite estas tarjetas nuevas de verificación de identificación personal (PIV):

- Tarjeta inteligente IDEMIA de nueva generación

- Tarjeta inteligente TicTok de DELL

Optimización del rendimiento del controlador de tarjetas inteligentes

La versión 2303 de la aplicación Citrix Workspace incluye correcciones y optimizaciones relacionadas con el rendimiento para el controlador de tarjetas inteligentes VDSCARDV2.DLL. Con estas mejoras, se logra un rendimiento superior respecto a la versión 1 de VDSCARD.DLL.

Tarjeta inteligente rápida

La tarjeta inteligente rápida es una mejora con respecto a la redirección HDX existente de tarjetas inteligentes basada en PC/SC. Mejora el rendimiento cuando se usan tarjetas inteligentes en entornos WAN con latencia alta.

Las tarjetas inteligentes rápidas solo son compatibles con Windows VDA.

Para habilitar el inicio de sesión con tarjeta inteligente rápida en la aplicación Citrix Workspace:

A partir de la versión 2408, el inicio de sesión con tarjeta inteligente rápida está habilitado de forma predeterminada en el VDA y está inhabilitado de forma predeterminada en la aplicación Citrix Workspace. Para habilitar la funcionalidad de tarjeta inteligente rápida, haga lo siguiente:

- Vaya a la sección [SmartCard] en el archivo de configuración

/opt/Citrix/ICAClient/config/module.ini. -

Agregue la siguiente entrada:

SmartCardCryptographicRedirection=On <!--NeedCopy-->

Para inhabilitar el inicio de sesión con tarjeta inteligente rápida en la aplicación Citrix Workspace:

Para inhabilitar el inicio de sesión con tarjeta inteligente rápida en la aplicación Citrix Workspace, quite el parámetro SmartCardCryptographicRedirection de la sección [SmartCard] en el archivo de configuración /opt/Citrix/ICAClient/config/module.ini.

Compatibilidad con tarjetas inteligentes de criptografía de próxima generación

A partir de la versión 2408, la aplicación Citrix Workspace admite la nueva tarjeta inteligente de verificación de identificación personal (PIV) que usa el algoritmo de criptografía de curva elíptica (ECC). Este tipo de tarjeta inteligente funciona en base a Cryptography Next Generation.

Compatibilidad con autenticación de varios factores (nFactor)

La autenticación de varios factores mejora la seguridad de las aplicaciones porque requiere que los usuarios proporcionen pruebas de identificación adicionales para obtener acceso.

La autenticación de varios factores hace que el administrador pueda configurar los pasos de autenticación y los formularios de recopilación de credenciales asociados.

La aplicación Citrix Workspace nativa admite este protocolo a partir de la funcionalidad de formularios de inicio de sesión ya implementada para StoreFront. Las páginas de inicio de sesión web de los servidores virtuales de Citrix Gateway y Traffic Manager también usa n este protocolo.

Nota:

La autenticación de varios factores (nFactor) solo admite la autenticación basada en formulario.

Para obtener más información, consulte SAML authentication y Multi-Factor (nFactor) authentication en la documentación de Citrix ADC.

Compatibilidad de Endpoint Analysis con la autenticación de varios factores (nFactor)

A partir de esta versión, la aplicación Citrix Workspace admite Endpoint Analysis (EPA) para la autenticación de varios factores, lo que permite mejorar la conformidad y la seguridad. Por ejemplo, si EPA y LDAP están configurados como parte de la autenticación de varios factores, la aplicación Citrix Workspace detecta y ejecuta la aplicación EPA para la autenticación junto con la autenticación LDAP.

Anteriormente, la aplicación Citrix Workspace no admitía invocar la aplicación EPA, lo que generaba un error de “acceso denegado”. Esta versión admite la invocación de EPA, lo que permite que el proceso de autenticación transcurra sin problemas.

La nueva función garantiza controles integrales de seguridad para dispositivos de punto final y conformidad con las directivas de la organización y con los requisitos reglamentarios. Reduce el riesgo de acceso no autorizado y mejora la integridad general de la red.

Requisitos previos:

Asegúrese de que la aplicación Endpoint Analysis esté instalada en su sistema.

Sistemas operativos compatibles:

- IGEL OS: EPA ya está disponible.

- Ubuntu 18, 20 y 22: EPA no está preinstalado; debe descargarlo e instalarlo antes de continuar con la autenticación. Descargue EPA para Ubuntu desde la página de descargas de Citrix.

Esta función está habilitada de forma predeterminada y se usa junto con la autenticación de varios factores. Para obtener más información, consulte la documentación de Autenticación de varios factores (nFactor).

Compatibilidad con la autenticación mediante FIDO2 en sesiones HDX

A partir de la versión 2303, puede autenticarse dentro de una sesión HDX mediante claves de seguridad FIDO2 sin contraseña. Las claves de seguridad FIDO2 ofrecen un modo intuitivo de autenticación para empleados corporativos en aplicaciones o escritorios compatibles con FIDO2 sin necesidad de introducir un nombre de usuario o una contraseña. Para obtener más información sobre FIDO2, consulte Autenticación FIDO2.

Nota:

Si usa el dispositivo FIDO2 a través de la redirección de USB, quite la regla de redirección de USB de su dispositivo FIDO2. Puede acceder a esta regla en el archivo

usb.confde la carpeta$ICAROOT/. Esta actualización le ayuda a cambiar al canal virtual FIDO2.

De forma predeterminada, la autenticación FIDO2 está inhabilitada. Para habilitar la autenticación FIDO2, haga lo siguiente:

- Vaya al archivo

<ICAROOT>/config/module.ini. - Vaya a la sección

ICA 3.0. - Establezca

FIDO2= On.

Esta función admite actualmente autenticadores móviles (solo USB) con código PIN y funciones táctiles. Puede configurar la autenticación basada en claves de seguridad FIDO2. Para obtener información sobre los requisitos previos y el uso de esta función, consulte Autorización local y autenticación virtual mediante FIDO2.

Al acceder a una aplicación o un sitio web que admite FIDO2, aparece un mensaje que solicita acceso a la clave de seguridad. Si ya ha registrado su clave de seguridad con un PIN, debe introducir el PIN al iniciar sesión. El PIN puede tener un mínimo de 4 y un máximo de 64 caracteres.

Si ya registró su clave de seguridad sin un PIN, solo tiene que tocar la clave de seguridad para iniciar sesión.

Limitación:

Es posible que no pueda registrar el segundo dispositivo en una misma cuenta mediante la autenticación FIDO2.

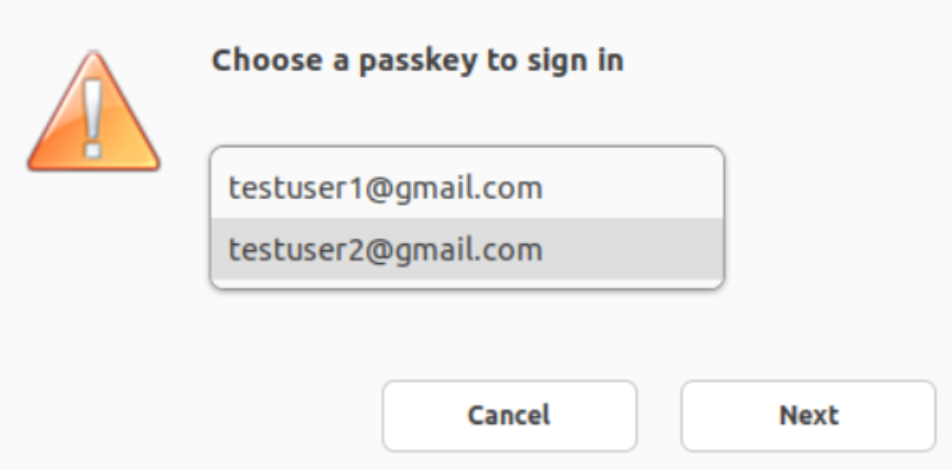

Compatibilidad con varias claves de acceso en una sesión HDX

Anteriormente, cuando había varias claves de acceso asociadas a una clave de seguridad o un dispositivo FIDO2, no tenía la opción de seleccionar una clave de paso adecuada. De forma predeterminada, se utilizó la primera clave de paso para la autenticación.

A partir de la versión 2405, puede seleccionar una clave de paso adecuada en la interfaz de usuario de la aplicación Citrix Workspace. Esta función está habilitada de manera predeterminada. Cuando hay varias claves de acceso, de forma predeterminada se selecciona la primera. No obstante, puede seleccionar la clave de paso adecuada de la siguiente manera:

Función de autenticación mediante FIDO2 al conectarse a almacenes locales

A partir de la aplicación Citrix Workspace para Linux versión 2309, los usuarios pueden autenticarse mediante claves de seguridad FIDO2 sin contraseña al iniciar sesión en almacenes locales. Las claves de seguridad admiten diferentes tipos de entradas, como números PIN, datos biométricos, lectura de tarjetas magnéticas, tarjetas inteligentes, certificados de clave pública, etc. Para obtener más información sobre FIDO2, consulte Autenticación FIDO2.

Los administradores pueden configurar el tipo de explorador para la autenticación en la aplicación Citrix Workspace. Para habilitar la función, vaya a $ICAROOT/config/AuthManConfig.xml y agregue las siguientes entradas:

<key>FIDO2Enabled</key>

<value>true</value>

<!--NeedCopy-->

Para modificar el explorador predeterminado, vaya a $ICAROOT/config/AuthManConfig.xml y modifique el parámetro correspondiente al explorador según sea necesario. Los valores posibles son chromium, firefox y chromium-browser.

<FIDO2AuthBrowser>firefox</FIDO2AuthBrowser>

<!--NeedCopy-->

Compatibilidad con autenticación mediante FIDO2 al conectarse a almacenes de la nube

A partir de la aplicación Citrix Workspace para Linux versión 2405, los usuarios pueden autenticarse mediante claves de seguridad FIDO2 sin contraseña al iniciar sesión en almacenes de la nube. Las claves de seguridad admiten diferentes tipos de entradas, como números PIN, datos biométricos, lectura de tarjetas magnéticas, tarjetas inteligentes, certificados de clave pública, etc. Para obtener más información, consulte Autenticación FIDO2.

Los administradores pueden configurar el tipo de explorador para la autenticación en la aplicación Citrix Workspace.

Para habilitar la función, vaya a $ICAROOT/config/AuthManConfig.xml y agregue las siguientes entradas:

<key>FIDO2Enabled</key>

<value>true</value>

<!--NeedCopy-->

Para modificar el explorador predeterminado, vaya a $ICAROOT/config/AuthManConfig.xml y modifique el parámetro correspondiente al explorador según sea necesario. Los valores posibles son chromium, firefox y chromium-browser.

<FIDO2AuthBrowser>firefox</FIDO2AuthBrowser>

<!--NeedCopy-->

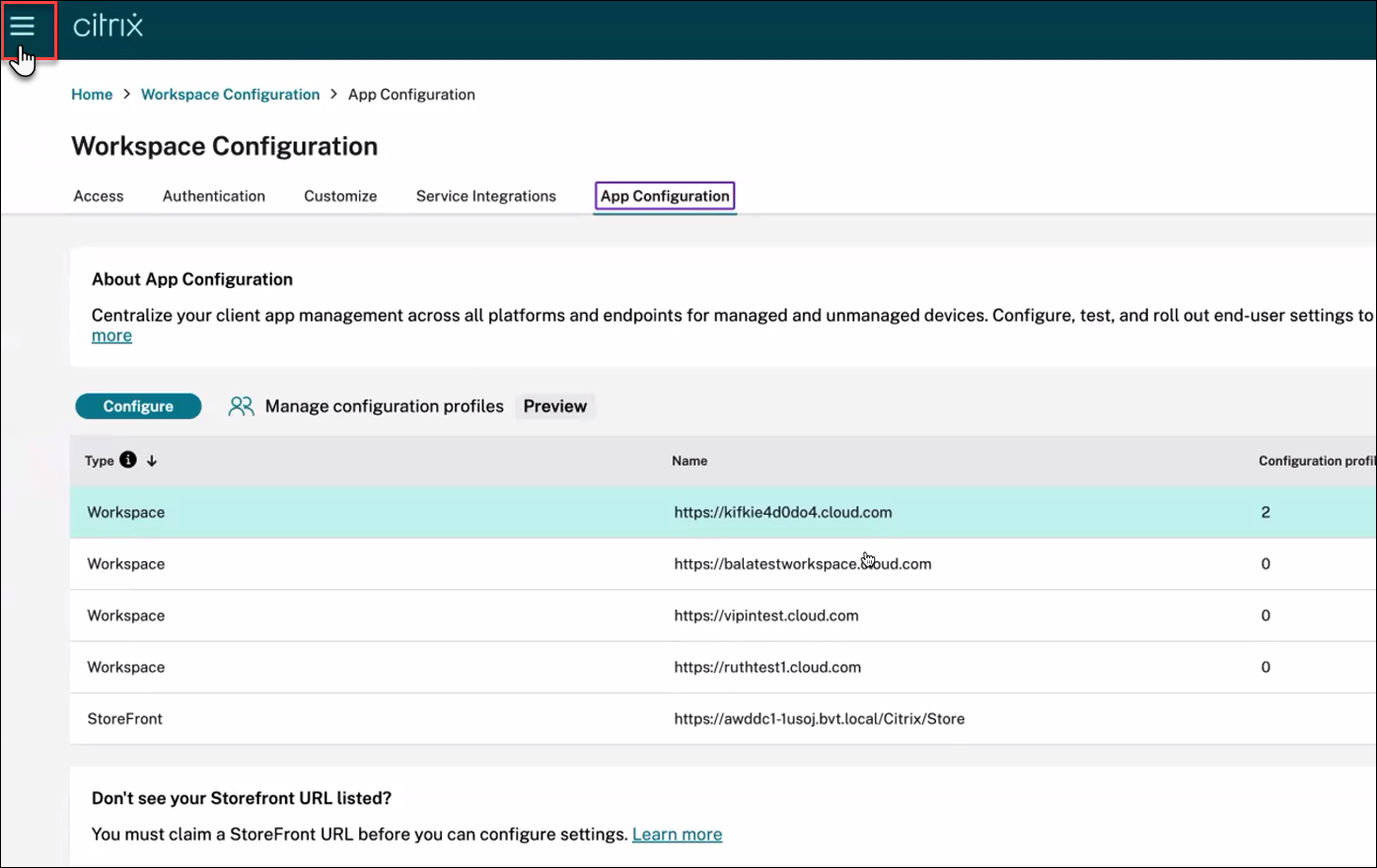

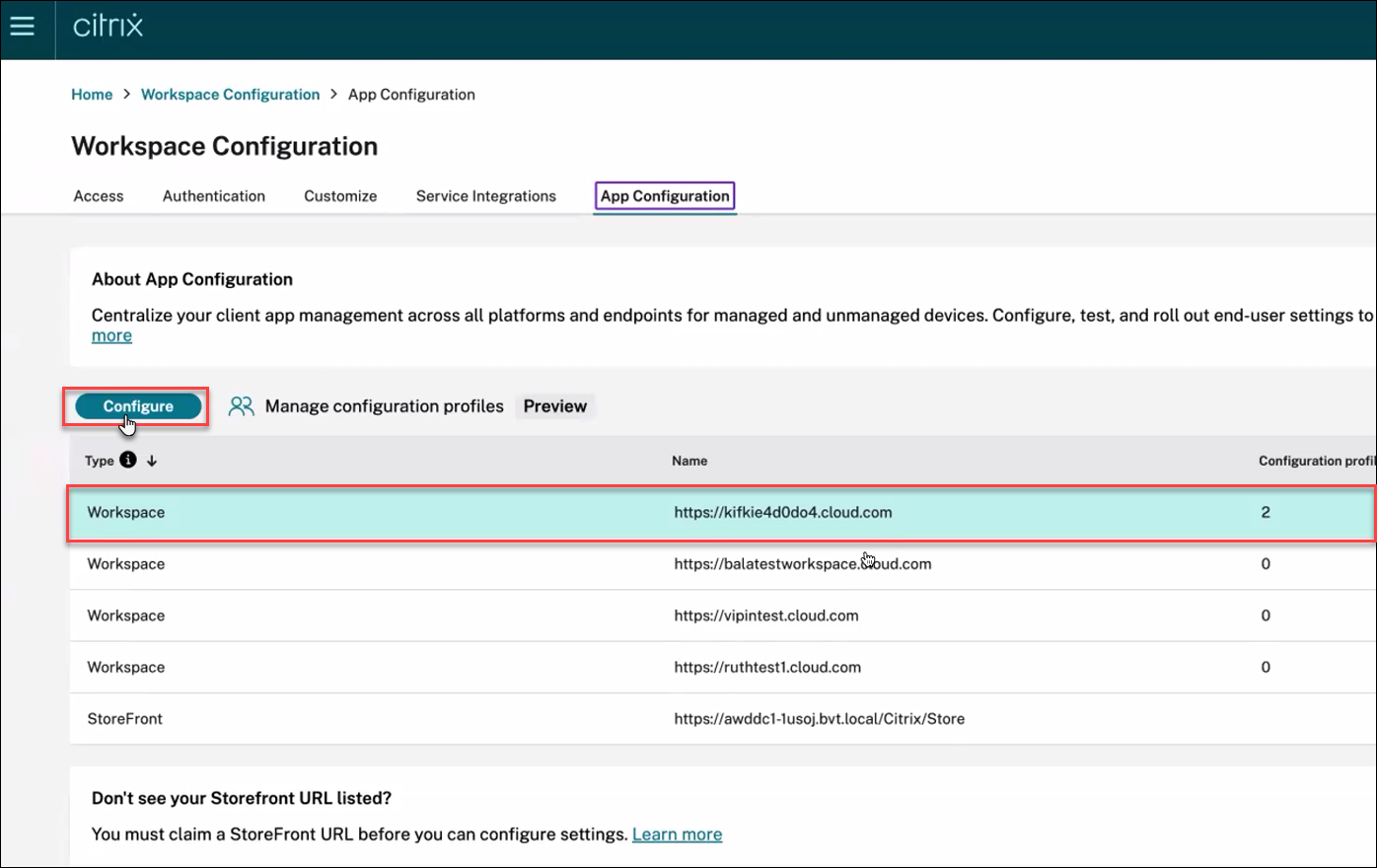

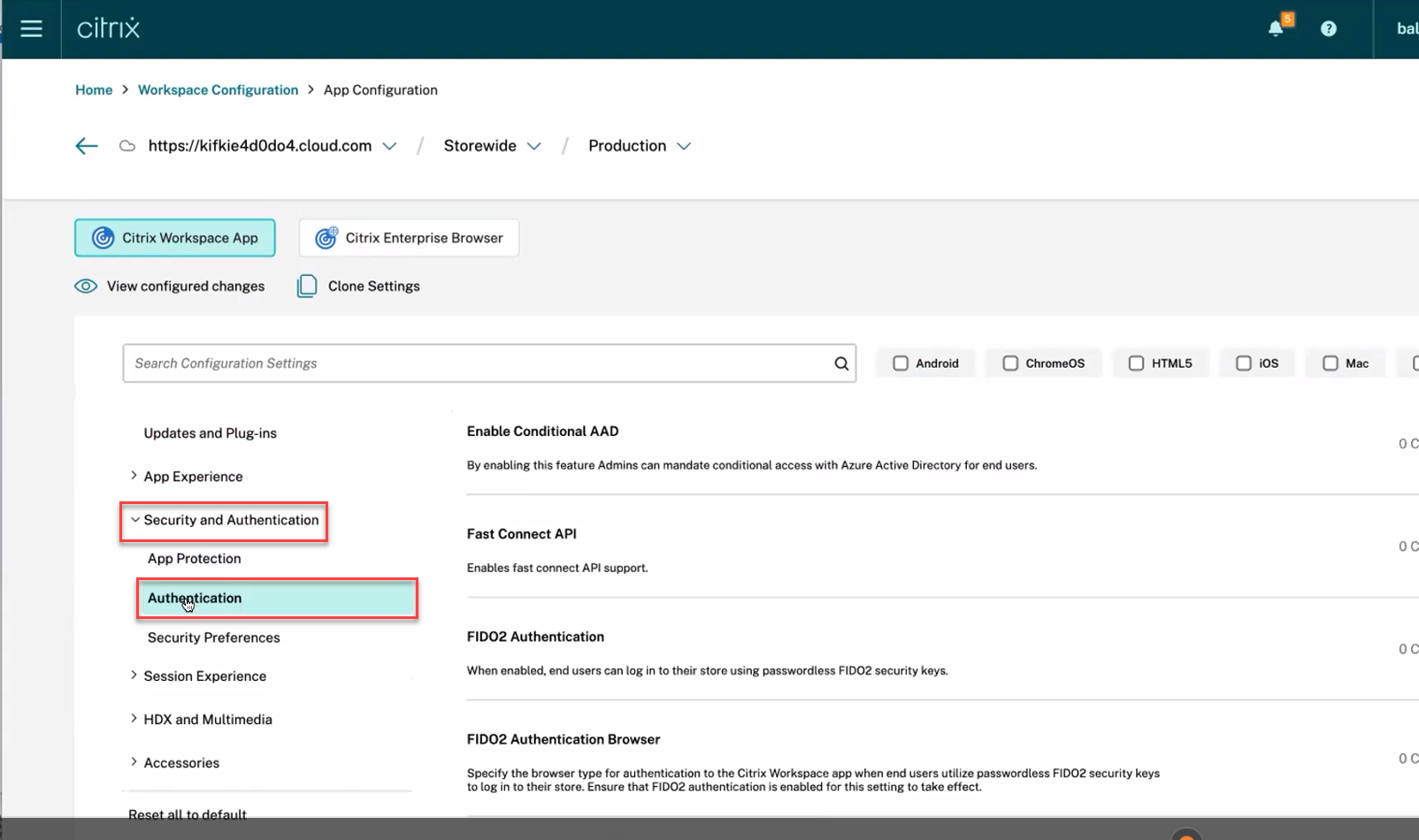

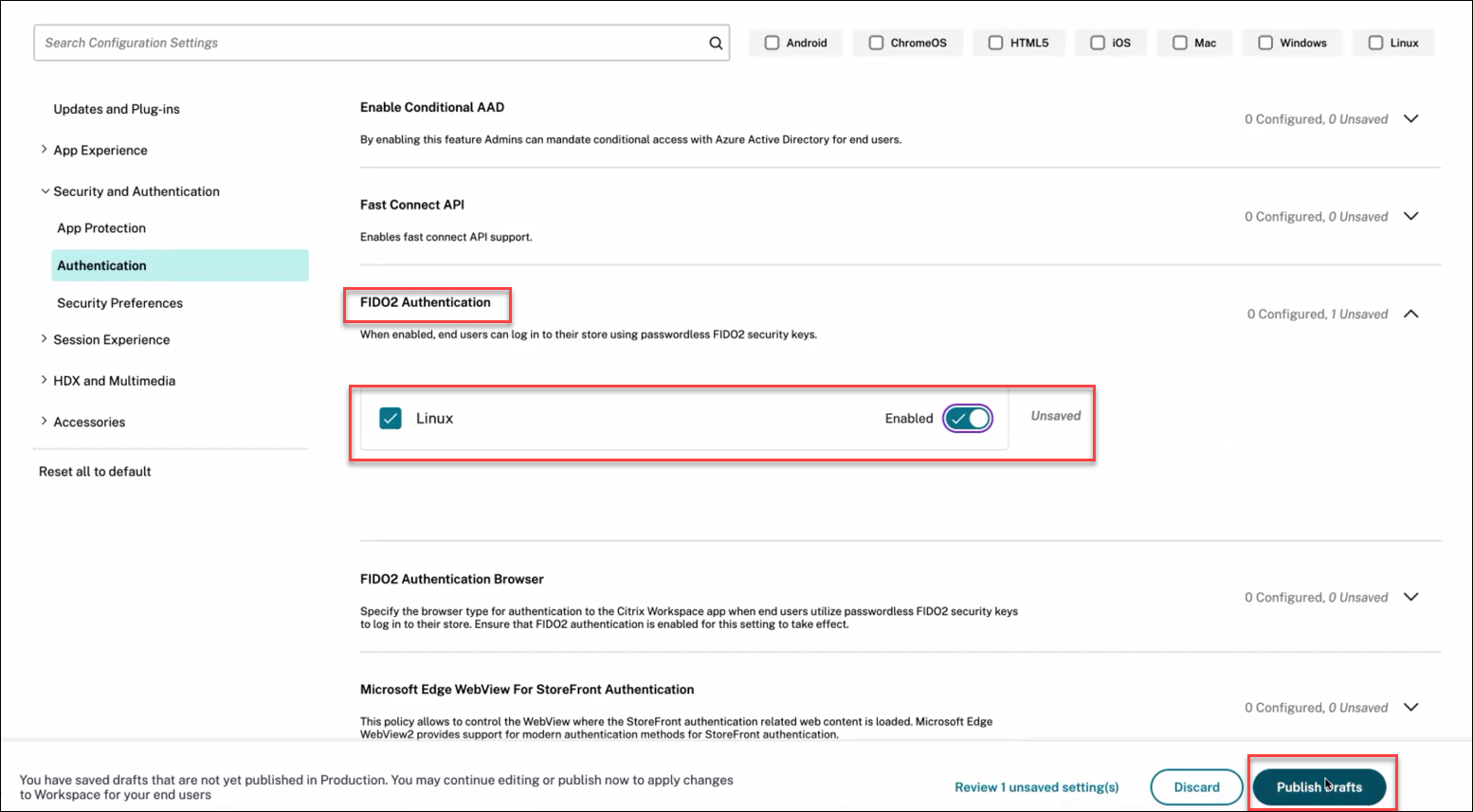

Con GACS, configure la autenticación FIDO2

Para habilitar la autenticación FIDO2 para la URL del almacén mediante GACS, siga estos pasos:

-

Inicie sesión en Citrix Cloud™.

-

En la esquina superior izquierda, haga clic en el icono de hamburguesa, en Configuración de Workspace y, a continuación, en Configuración de aplicaciones.

-

Haga clic en Workspace y, a continuación, en el botón Configurar .

-

Haga clic en Seguridad y autenticación y, a continuación, en Autenticación.

-

Haga clic en Autenticación FIDO2, seleccione la casilla Linux y, a continuación, cambie la opción a Habilitado.

-

Haga clic en Publicar borrador.

Autenticación personalizada

En la tabla siguiente se proporciona una referencia a la autenticación personalizada disponible para la aplicación Citrix Workspace:

| Comando | SDK | Tipo de autenticación | Bibliotecas usa das | Binarios | Detección del tipo de autenticación |

|---|---|---|---|---|---|

| Conexión rápida | SDK de inserción de credenciales | Nombre de usuario/contraseña/tarjeta inteligente/PassThrough de dominio | libCredInject.so | cis |

Parámetros: usa dos por integraciones de autenticadores de terceros |

| Cuadro de diálogo personalizado | SDK de optimización de plataformas | Nombre de usuario/contraseña/tarjeta inteligente | UIDialogLib.so y UIDialogLibWebKit3.so | No | Detección automática: usa da por socios con clientes ligeros |

Storebrowse |

Aplicación Citrix Workspace | Nombre de usuario/contraseña | No | Storebrowse |

Parámetros |

Compatibilidad con NFC para autenticación FIDO2

A partir de la versión 2411, puede usar la tarjeta NFC compatible con FIDO2 para disfrutar de una experiencia “Tap-and-Go”, que es una solución integral de inicio de sesión único (Single Sign-on, SSO). Esto significa que puede usar una tarjeta NFC para autenticarse en un almacén Citrix® y, a continuación, un escritorio virtual o una aplicación virtual preconfigurados se abrirán automáticamente mediante SSO.

Para obtener más información sobre cómo configurar esta función, consulte las siguientes secciones:

Requisitos previos

Requisitos de hardware:

- Llaves FIDO2 compatibles con NFC. Por ejemplo, Yubikey5.

- Lectores FIDO2 compatibles con NFC que son compatibles con clientes Linux. Por ejemplo, ACR1252U-M.

Requisitos de software:

Se requieren los siguientes paquetes de software para esta función:

- trago

- libpcsclite-devel y pcsc-lite para CentOS o RHEL

- libpcsclite-dev y pcscd para Ubuntu

- python3 y python3-pip

- Paquetes de Python:

pyscard,uhidyfido2 - Explorador Chromium (si no se prefiere Citrix Enterprise Browser). El instalador preferido para el explorador Chromium es el paquete Debian, que se puede descargar desde la página de descargas de Chromium. No se recomienda instalar Chromium como un paquete snap.

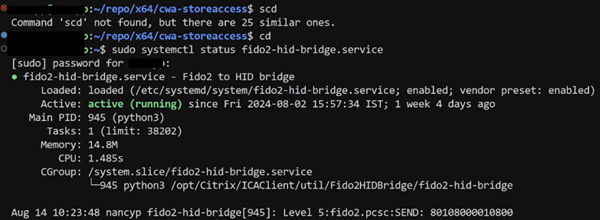

Nota:

- Los administradores pueden instalar los paquetes anteriores ejecutando el script

setupFIDO2Service.sh, que se encuentra en<ICAROOT>/util/Fido2HIDBridge, como usuario sudo. Este scriptsetupFIDO2Service.shes un ejemplo para sistemas operativos Ubuntu y RHEL. Los administradores pueden modificar este script según sea necesario para la configuración de su sistema operativo.- Esta función no es compatible con las arquitecturas Ubuntu x86-64, RHEL x86-64 y ARM64.

Cómo habilitar esta función

-

Asegúrese de que

fido2-hid-bridge.serviceesté ejecutándose, ya que generalmente se instala con la aplicación Citrix Workspace. Si no se está ejecutando, puede iniciarlo manualmente.

-

Vaya a

$ICAROOT/config/AuthManConfig.xmly agregue las siguientes entradas:<key>FIDO2Enabled</key><value>true</value>Inhabilite también el token de larga duración:

<longLivedTokenSupport>false</longLivedTokenSupport> -

Si es necesario, modifique el explorador predeterminado yendo a

$ICAROOT/config/AuthManConfig.xmly actualizando los parámetros del explorador según sea necesario. Los valores posibles sonCEBychromium. El valor predeterminado esCEB.<FIDO2AuthBrowser>CEB</FIDO2AuthBrowser> -

Para mostrar App Authenticator en pantalla completa, agregue la siguiente entrada:

<Fido2FullScreenMode>true</Fido2FullScreenMode>De forma predeterminada, App Authenticator se muestra en el modo de ventana.

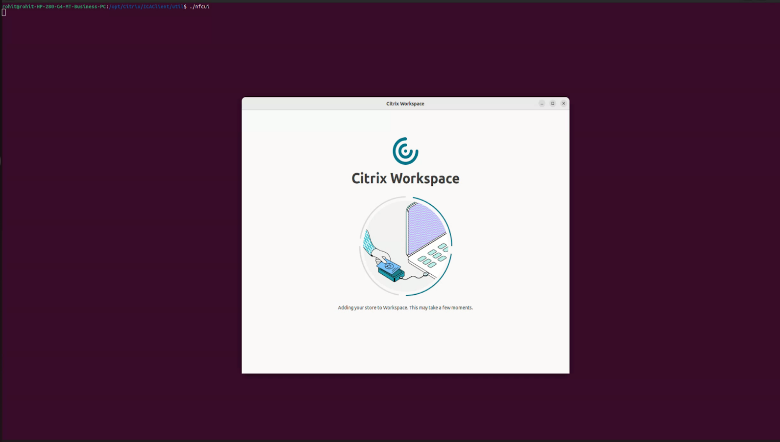

Cómo utilizar esta función

-

Agregue

StoreURLyResourceNameen$ICAROOT/config/AuthManConfig.xml:<StoreURL>test.cloud.com</StoreURL><ResourceName>Notepad</ResourceName> -

Vaya a

$ICAROOT/utily ejecutenfcui.

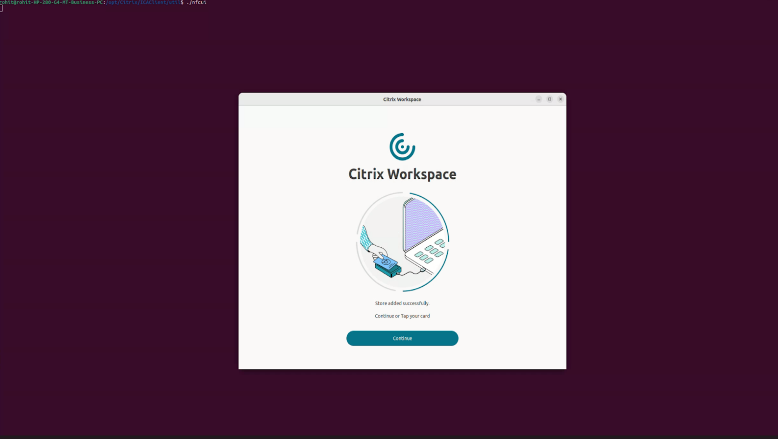

-

Una vez agregado el almacén, toque o haga clic en Continuar para la autenticación.

-

En la página de autenticación, introduzca las credenciales de usuario y haga clic en la opción correspondiente a Rostro, Huella digital, PIN o Clave de seguridad como opción de inicio de sesión.

-

Acerque la llave FIDO2 compatible con NFC al lector.

-

Introduzca el PIN de su clave de seguridad y haga clic en Siguiente.

-

Después de la autenticación, haga clic en Sí en la ventana para Mantener abierta la sesión.

-

Una vez completada la autenticación, se inicia el VDA o la aplicación configurados.

La aplicación se inicia correctamente.

Obligar a los usuarios finales a autenticarse y acceder a las aplicaciones y los escritorios a través de la aplicación nativa

A partir de la versión 2508, los administradores pueden obligar a los usuarios de Linux a acceder a Citrix Workspace exclusivamente a través de la aplicación nativa. Si se habilita, los usuarios que intentan acceder a la URL del almacén o usan exploradores de terceros se redirigen automáticamente a la aplicación Citrix Workspace. Esto garantiza que los usuarios se beneficien de todas las funciones nativas de la aplicación y disfruten de una experiencia perfecta.

Si los usuarios intentan conectarse usando un explorador e iniciar el motor HDX™, se les pide que agreguen el almacén al cliente nativo para uso futuro. Esta función proporciona a los administradores un mayor control y mejora la seguridad al mantener la autenticación dentro de la aplicación nativa. Además, elimina la necesidad de descargar archivos ICA.

Los administradores pueden habilitar esta funcionalidad en Citrix Cloud. Actualmente, solo es compatible con almacenes de la nube.

Para obtener más información, consulte Obligar a los usuarios finales a autenticarse y acceder a las aplicaciones y los escritorios a través de la aplicación nativa.

En este artículo

- Mejora de la autenticación para Storebrowse

- Compatibilidad con más de 200 grupos en Azure AD

- Tarjeta inteligente

- Compatibilidad con autenticación de varios factores (nFactor)

- Compatibilidad con la autenticación mediante FIDO2 en sesiones HDX

- Autenticación personalizada

- Compatibilidad con NFC para autenticación FIDO2

- Obligar a los usuarios finales a autenticarse y acceder a las aplicaciones y los escritorios a través de la aplicación nativa