Caso 2

Este caso trata de cómo habilitar App Protection para dispositivos que no son de confianza.

Hay muchas definiciones de dispositivos de confianza y de dispositivos que no son de confianza. Para este caso, consideremos un dispositivo de confianza si el análisis de Endpoint Analysis (EPA) se realiza correctamente. Todos los demás dispositivos se consideran dispositivos que no son de confianza.

- Configure la autenticación adaptable.

-

Cree una directiva de autenticación con el análisis de EPA mediante estos pasos:

-

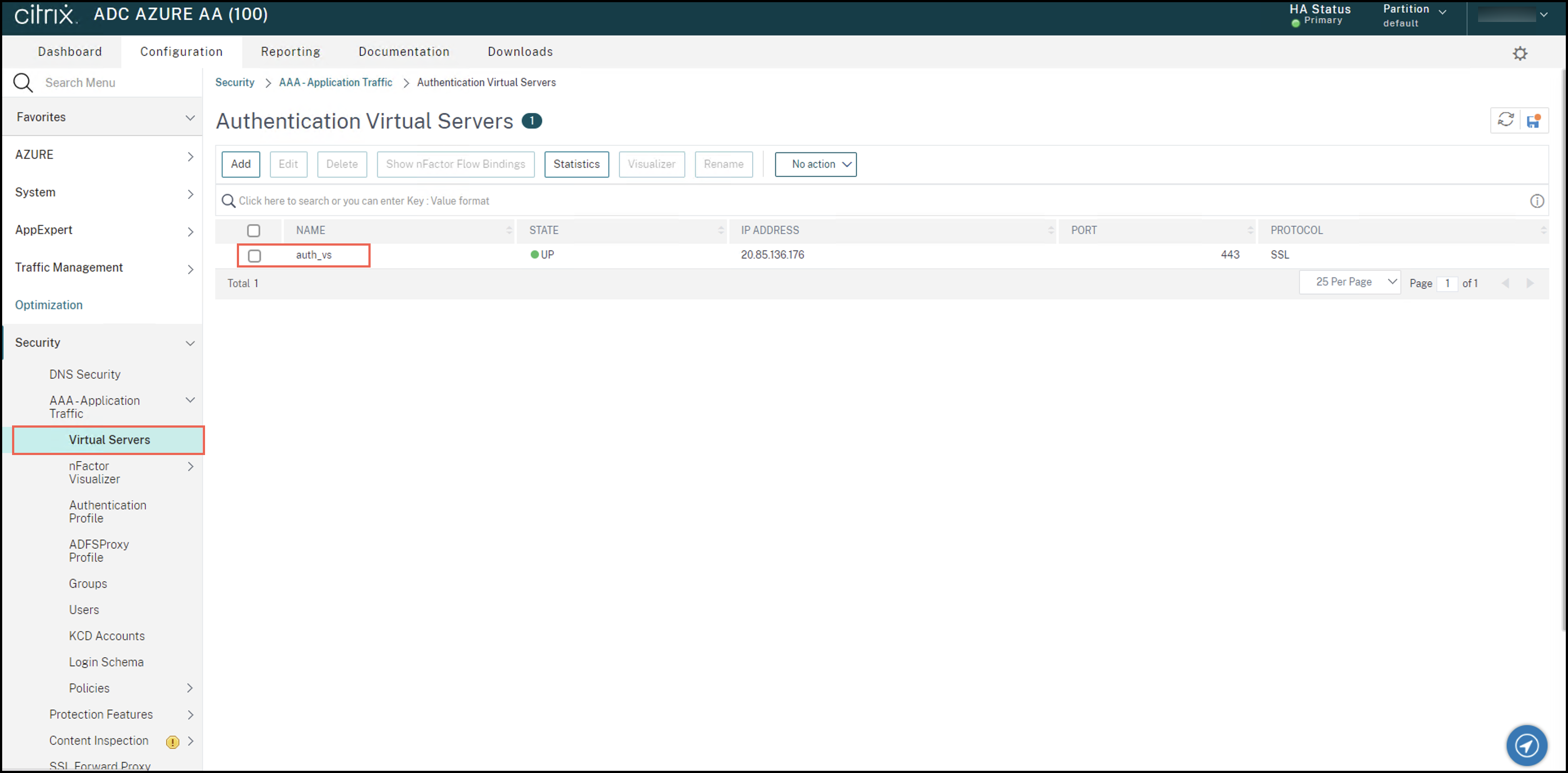

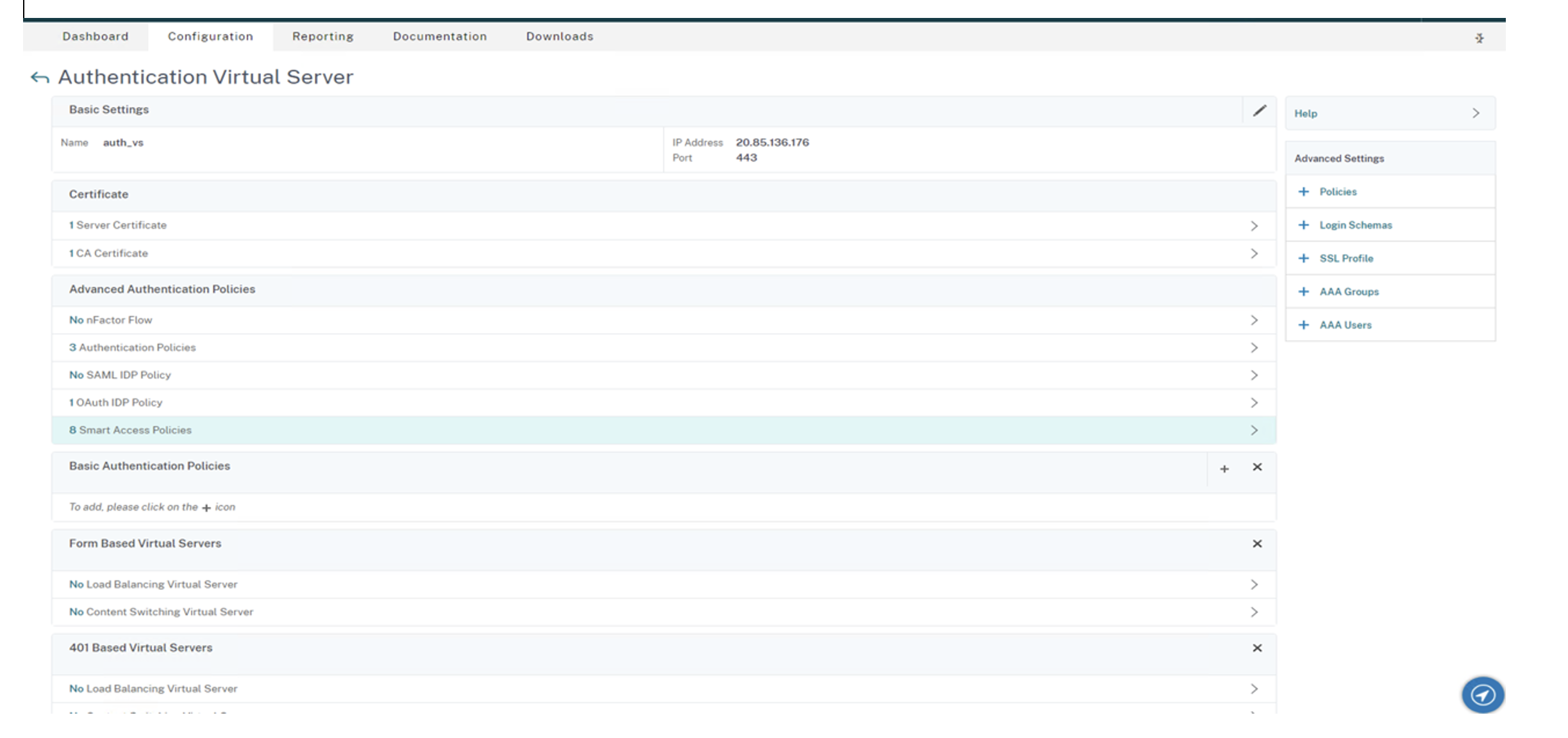

Inicie sesión en la interfaz de usuario de administración de Citrix ADC. En la ficha Configuration, vaya a Security > AAA-Application Traffic > Virtual Servers. Haga clic en el servidor virtual que quiera usar; auth_vs en este caso.

-

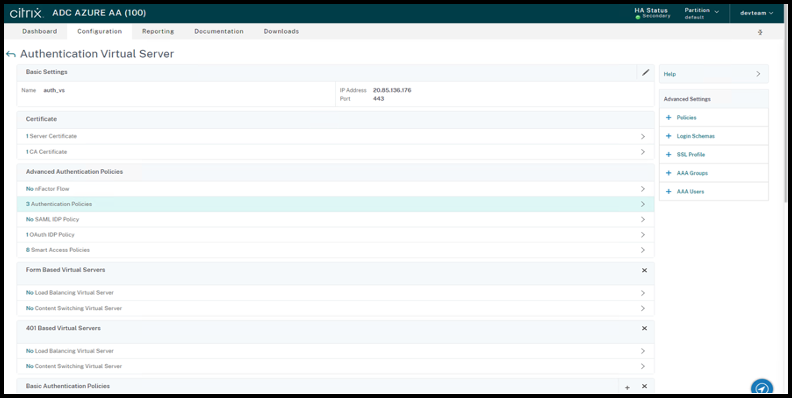

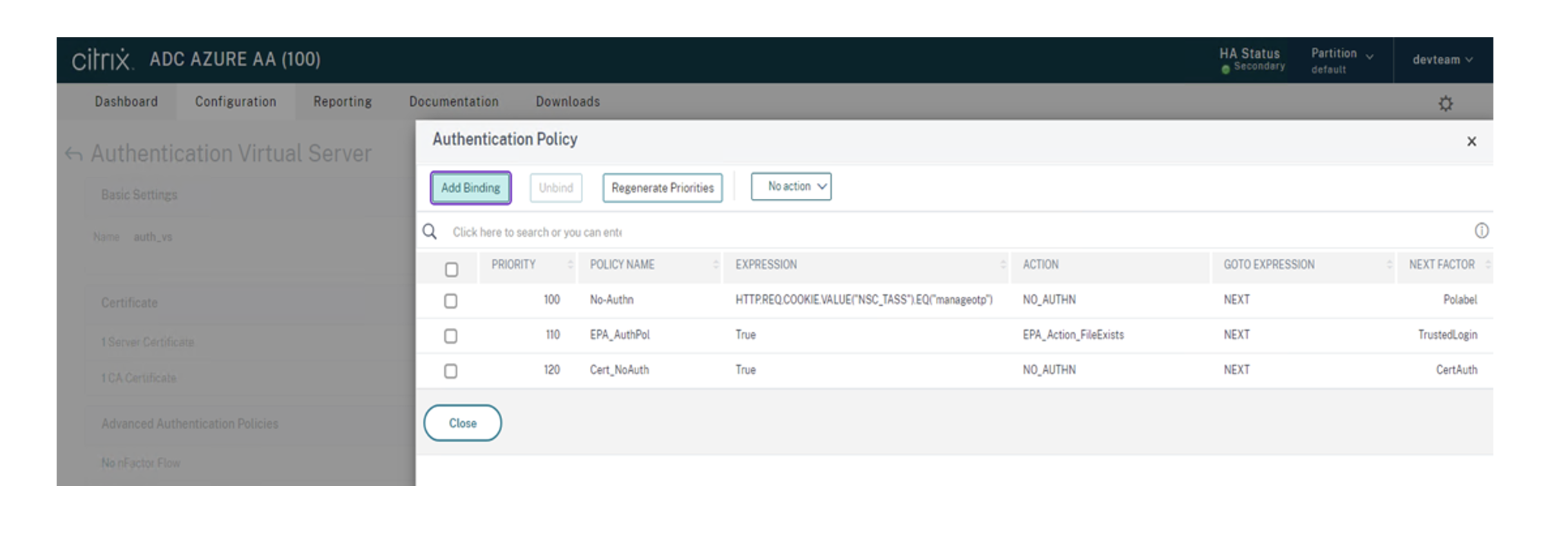

Vaya a Authentication Policies > Add Binding.

-

Haga clic en Add para crear una directiva.

-

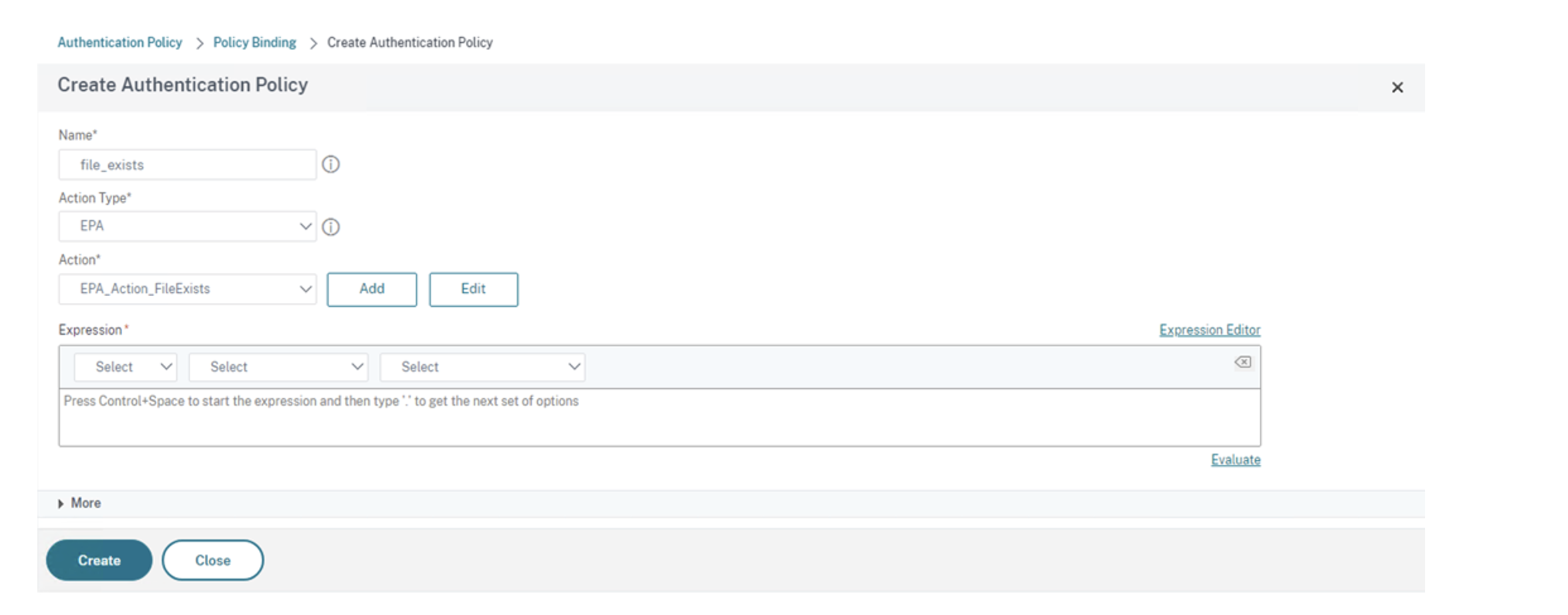

Cree una directiva de autenticación basada en el análisis de EPA. Introduzca el nombre de la directiva. En Action Type, seleccione EPA. Haga clic en Add para crear una acción.

Aparecerá la pantalla Create Authentication EPA Action.

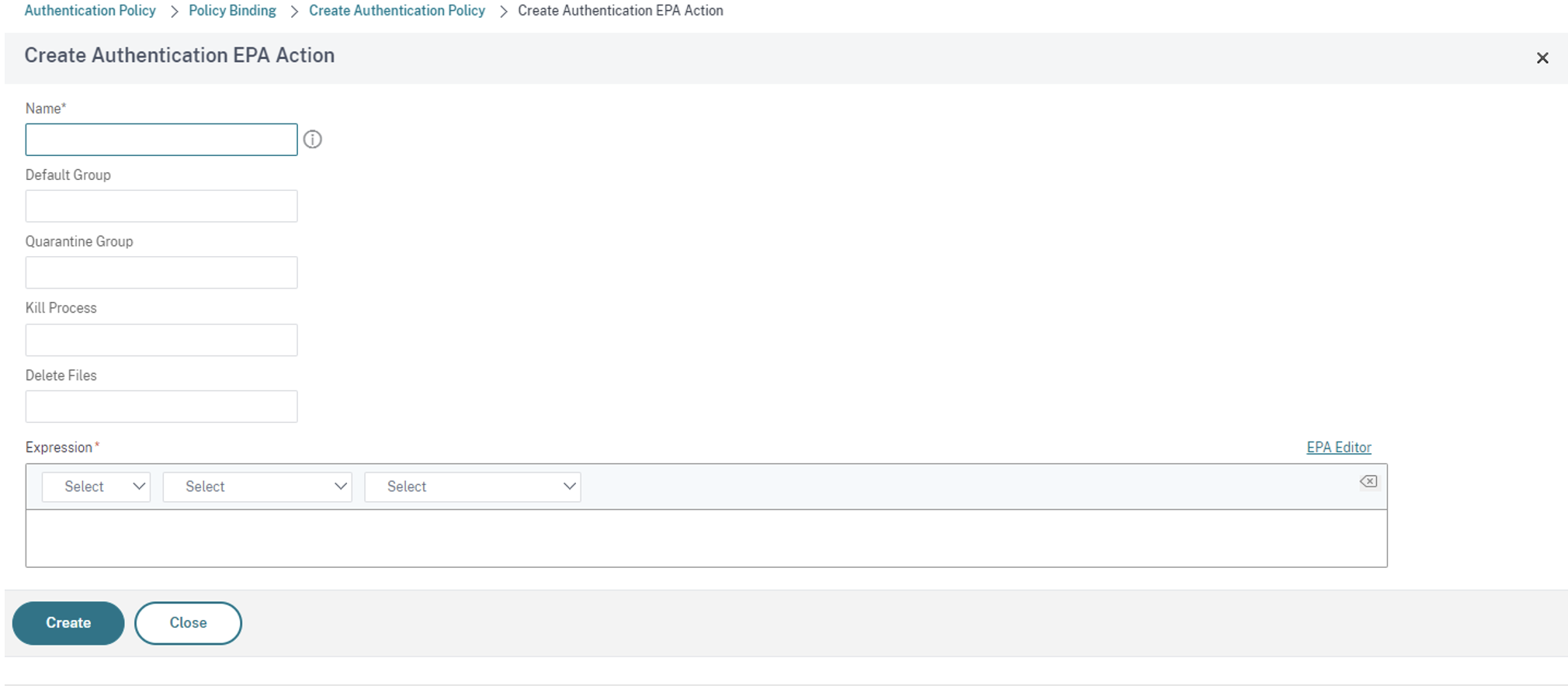

- En la pantalla Create Authentication EPA Action, introduzca estos detalles y haga clic en Create para crear una acción:

- Name: El nombre de la acción de EPA. En este caso, EPA_Action_FileExists.

- Default Group: Introduzca el nombre del grupo predeterminado. Si la expresión EPA es True, los usuarios se agregan al grupo predeterminado. Aquí, Default Group es FileExists.

- Quarantine Group: Introduzca el nombre del grupo de cuarentena. Si la expresión de EPA es False, los usuarios se agregan al grupo de cuarentena.

-

Expression: Agregue la expresión de EPA que quiera analizar. En este ejemplo, consideramos que el análisis de EPA es correcto si hay un archivo en particular:

sys.client_expr("file_0_C:\\\\epa\\\\avinstalled.txt")

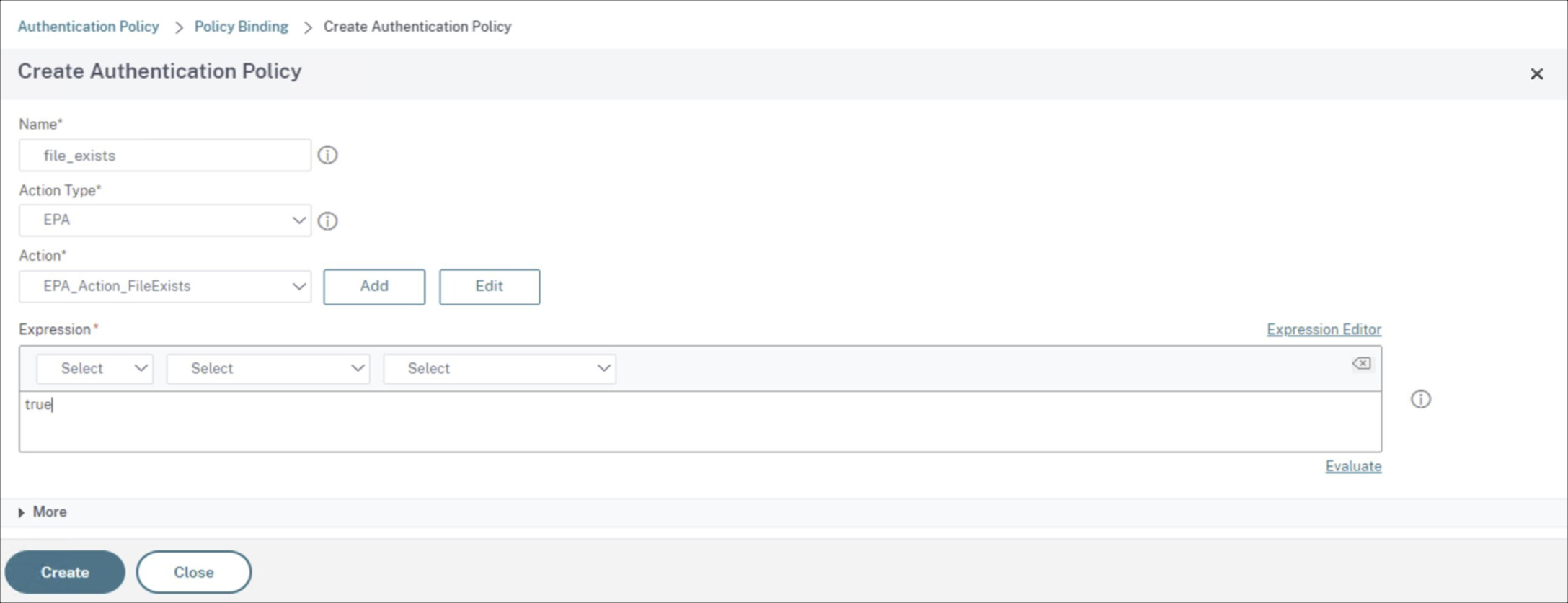

Regresará a la pantalla Create Authentication Policy.

-

Escriba true en el editor de expresiones y haga clic en Create.

Regresará a la pantalla Policy Binding.

-

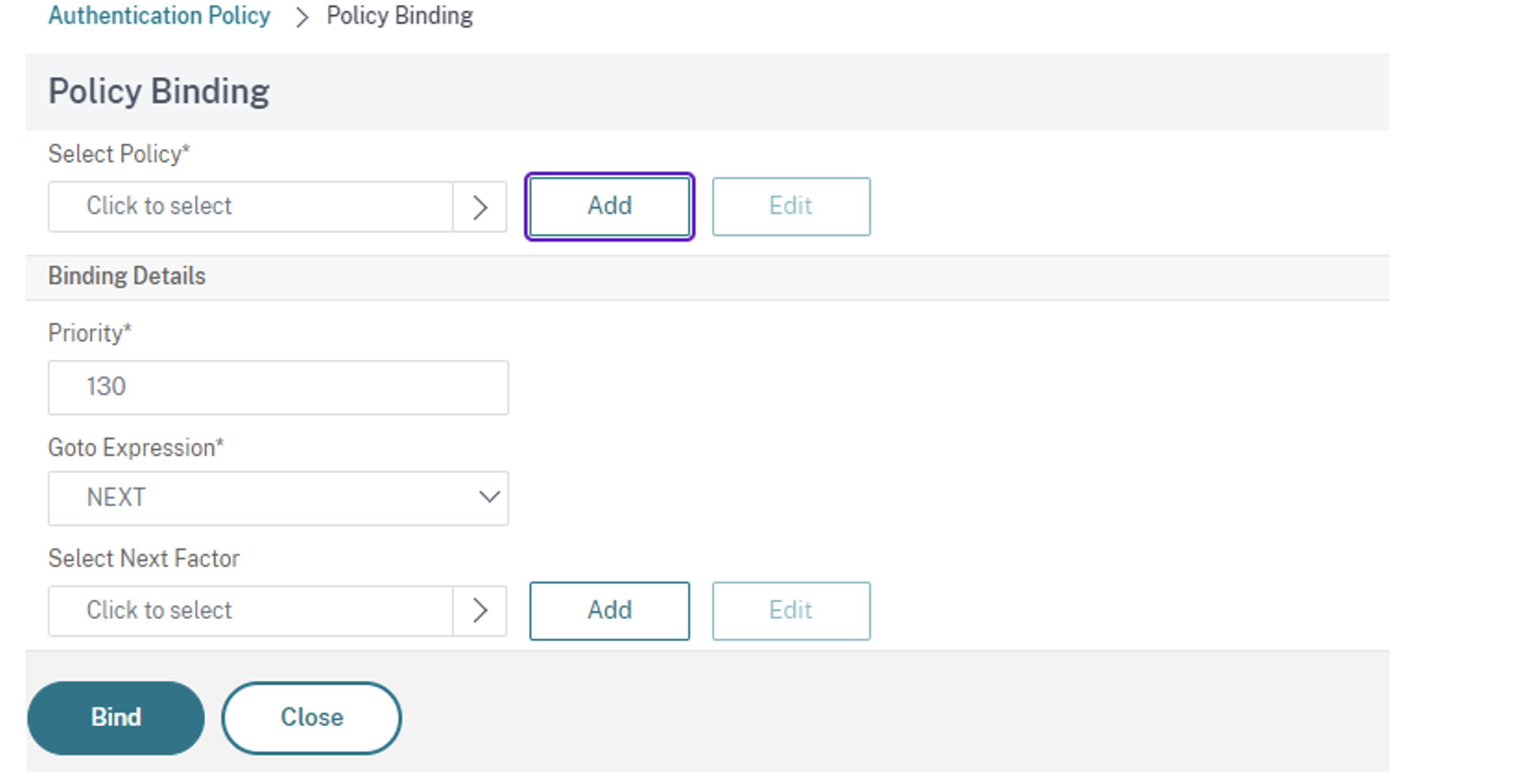

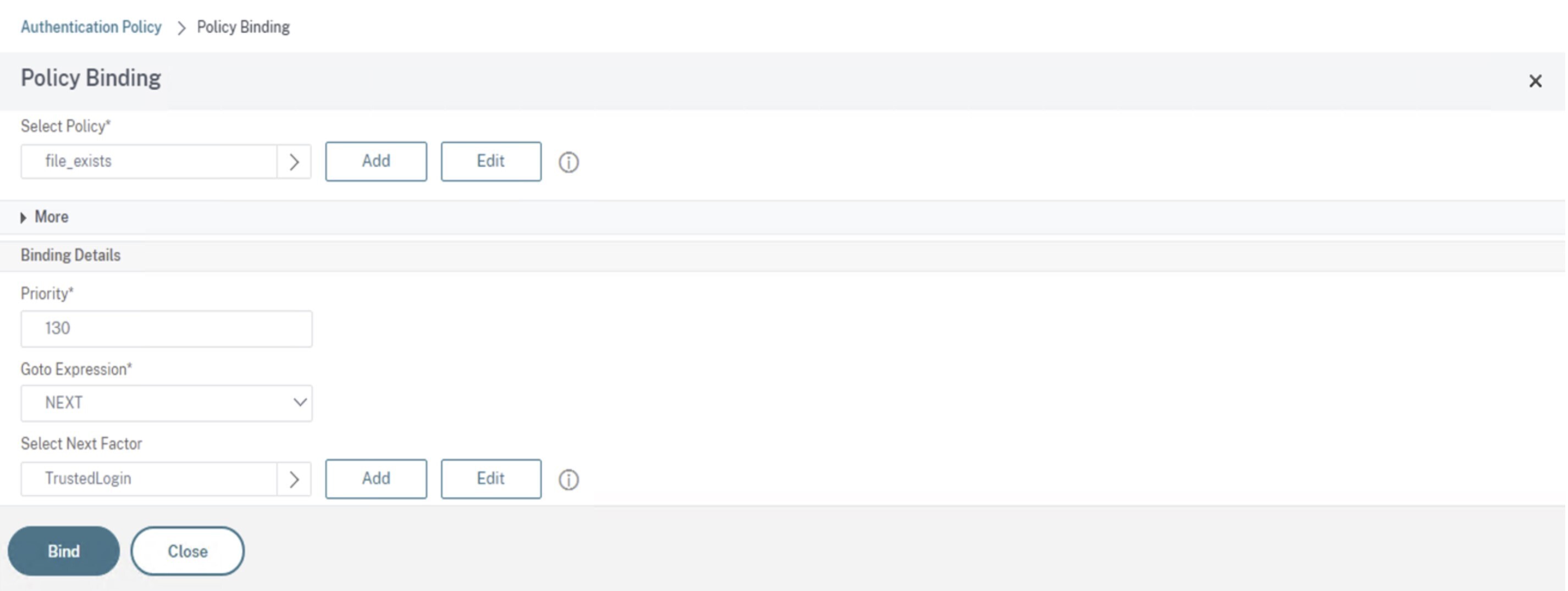

En la pantalla Policy Binding, haga lo siguiente:

-

En Goto Expression, seleccione NEXT.

-

En la sección Select Next Factor, seleccione la directiva de LDAP que configuró para la autenticación en el Application Delivery Controller (ADC).

-

Haga clic en Bind.

-

-

-

Cree una directiva de Smart Access para dispositivos de confianza:

-

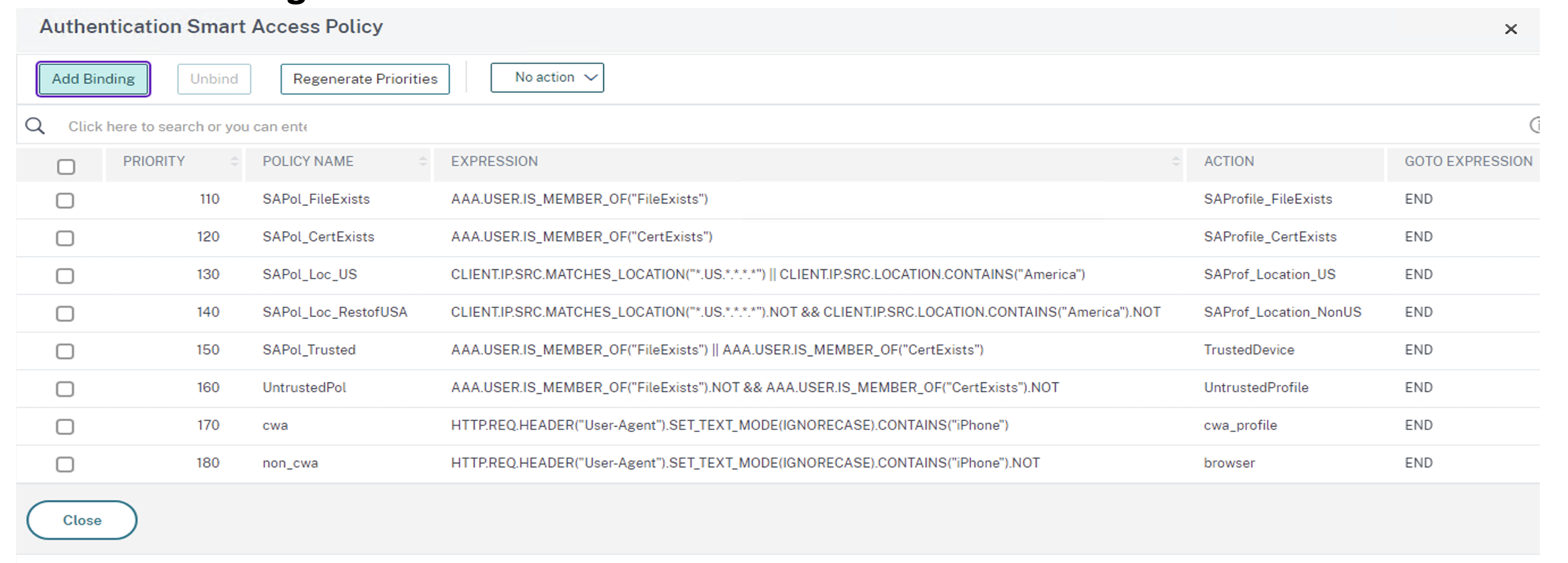

Seleccione Smart Access Policies en la página Authentication Virtual Server del servidor auth_vs.

-

Haga clic en Add Binding.

-

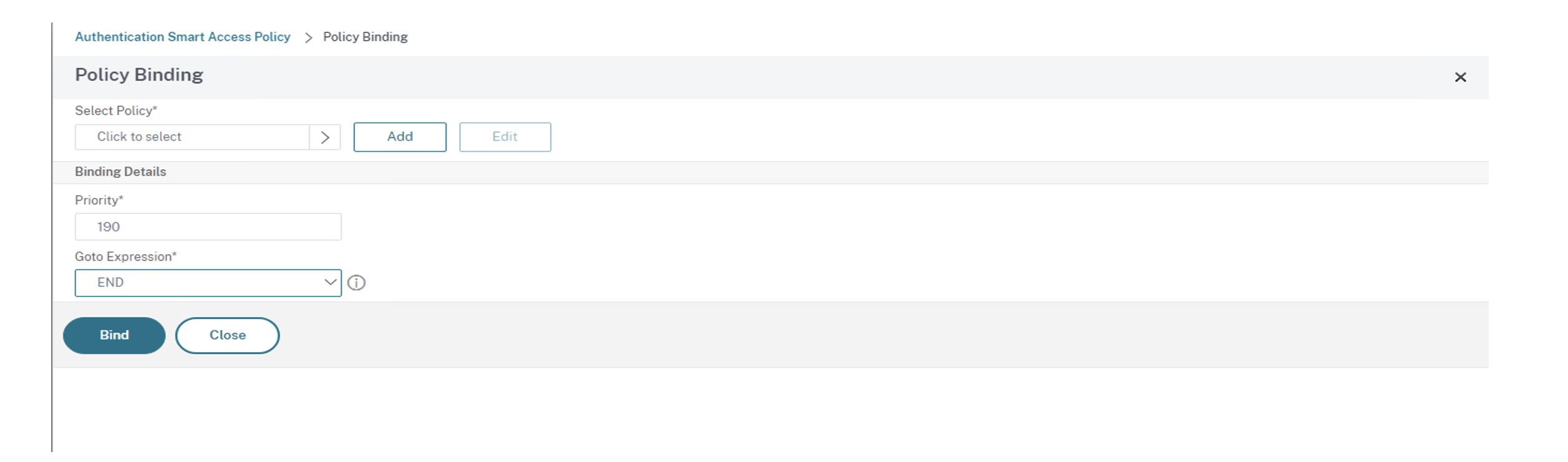

En la pantalla Policy Binding, haga clic en Add en la sección Select Policy.

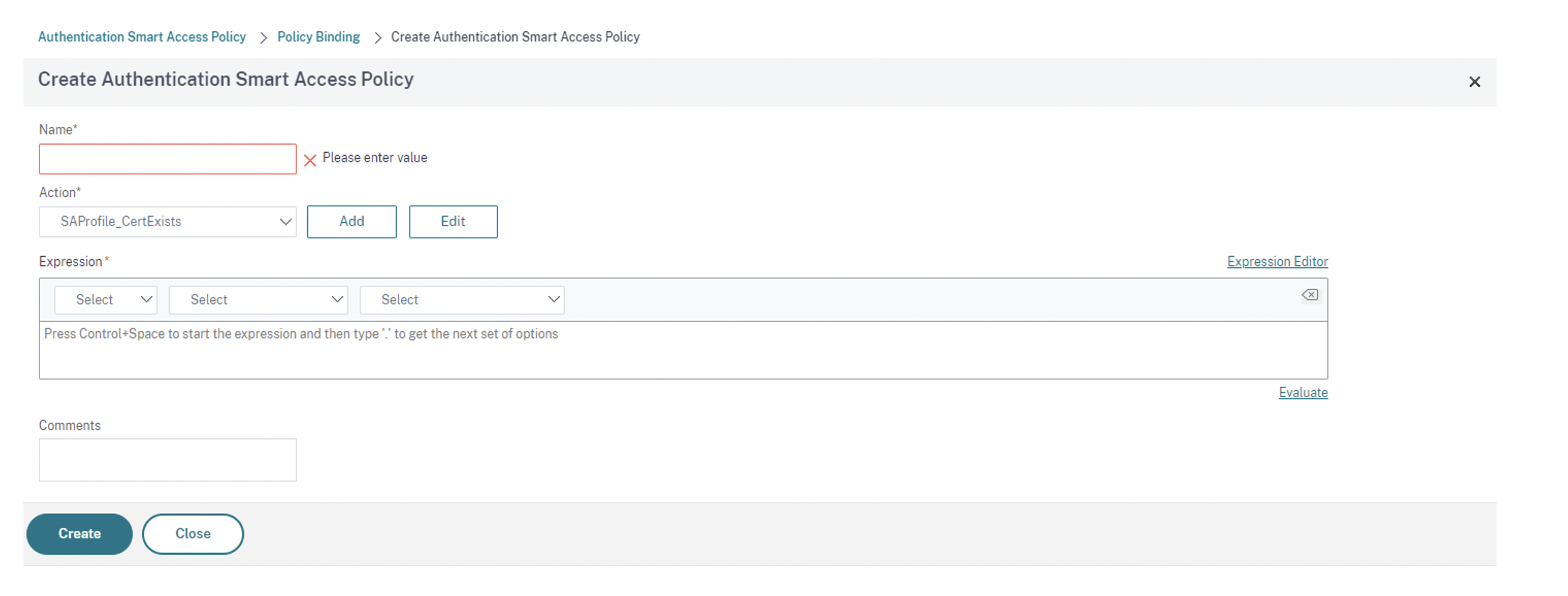

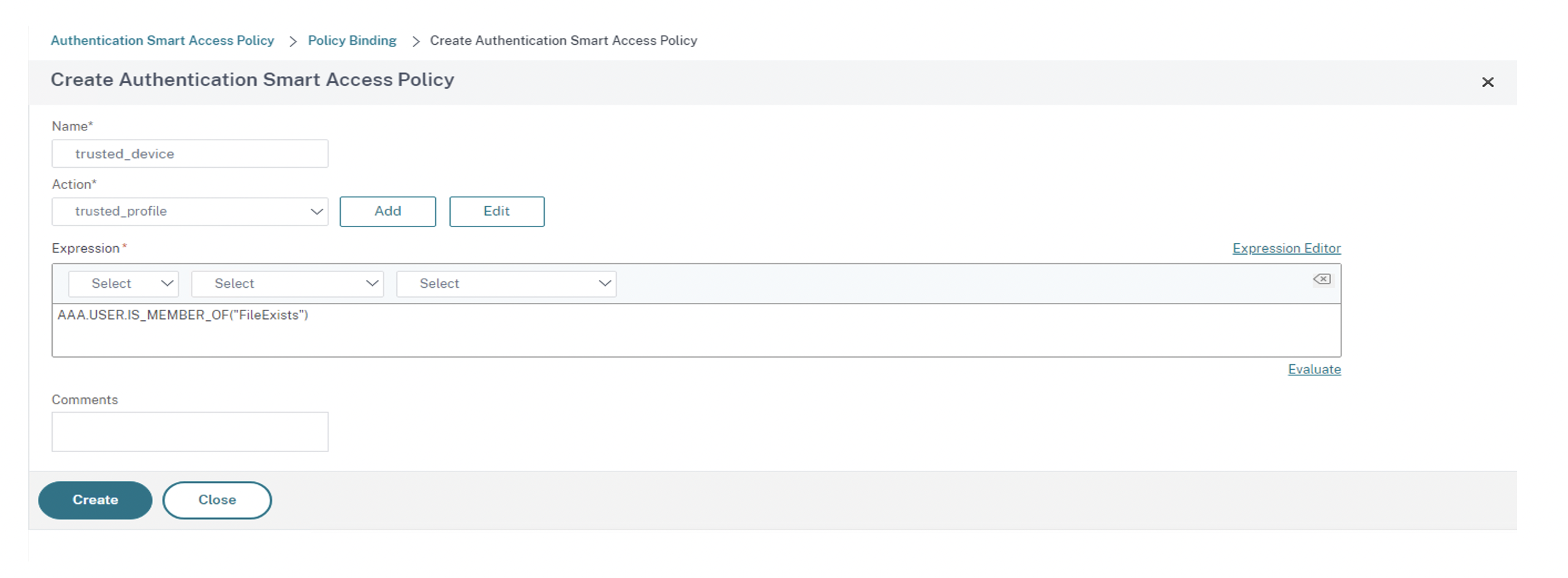

Aparece la pantalla Create Authentication Smart Access Policy.

-

En la pantalla Create Authentication Smart Access Policy, introduzca el nombre de la directiva de Smart Access en Name y haga clic en Add para crear un perfil de Smart Access.

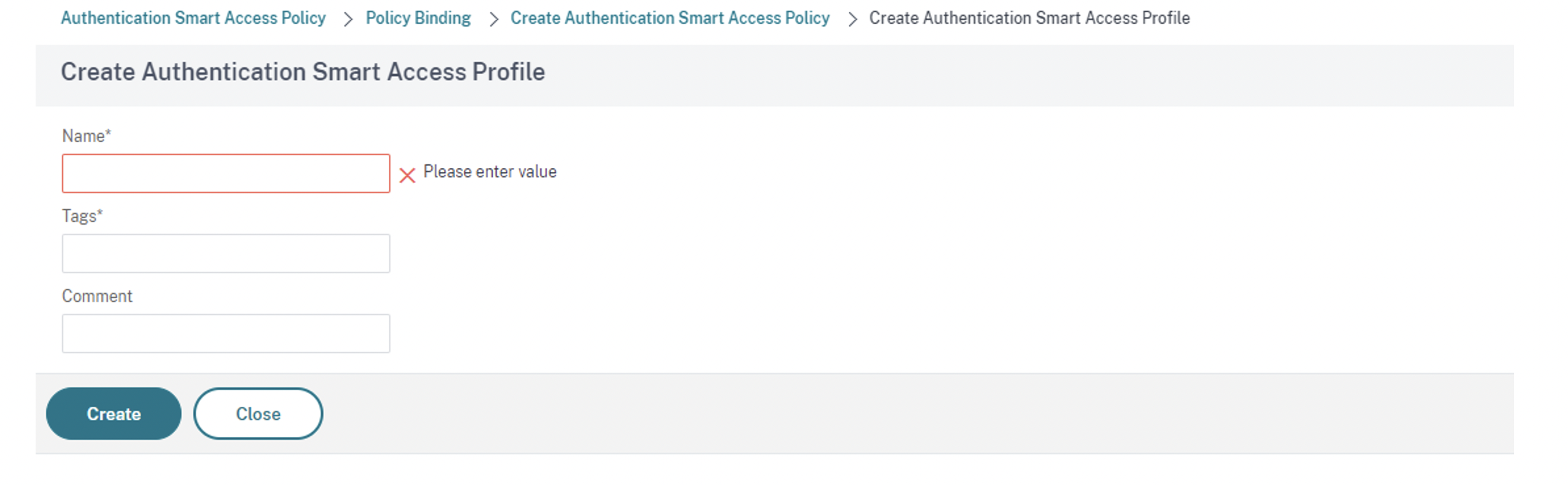

Aparecerá la pantalla Create Authentication Smart Access Profile.

-

Agregue el nombre de la acción en Name. Introduzca trusted en Tags. Luego se hace referencia a la etiqueta en la regla de la directiva de acceso con intermediario para su configuración. Haga clic en Crear.

Regresará a la pantalla Create Authentication Smart Access Policy.

-

En la sección Expression, introduzca la expresión para la que quiere insertar la etiqueta. En este caso, como la etiqueta se inserta para dispositivos de confianza, introduzca

AAA.USER.IS_MEMBER_OF("FileExists"). Haga clic en Crear.

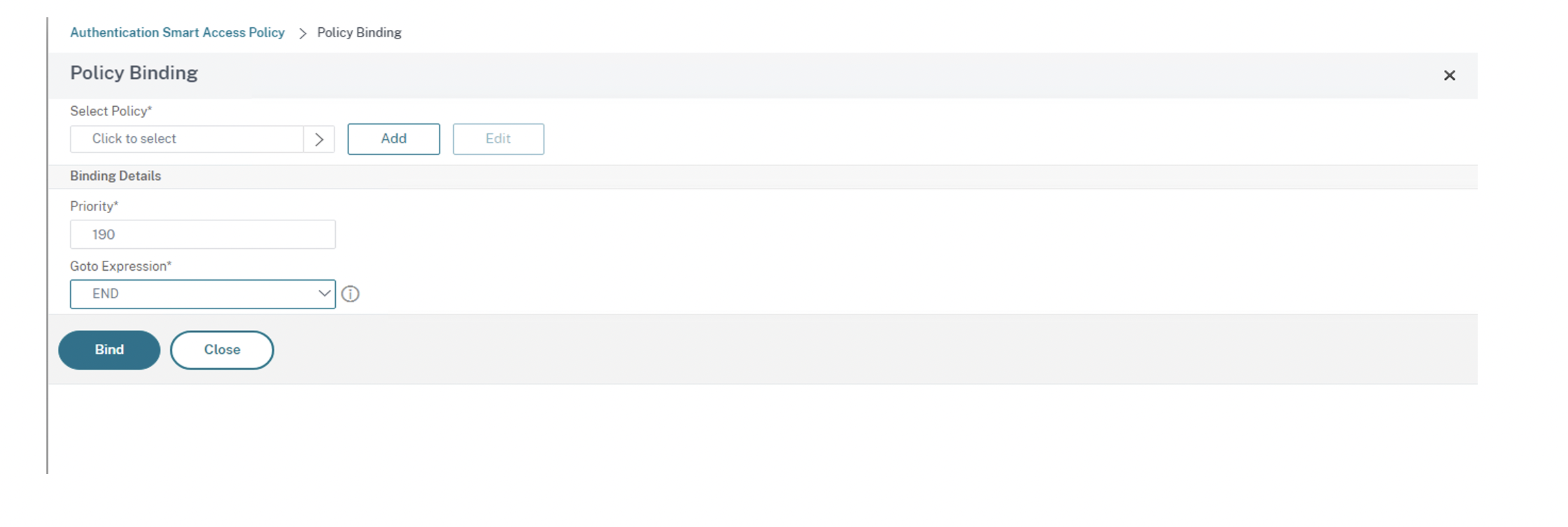

Regresará a la pantalla Policy Binding.

-

En Goto Expression, seleccione End y haga clic en Bind.

-

-

Cree una directiva de Smart Access para dispositivos que no sean de confianza:

-

Siga las instrucciones del paso anterior, excepto los subpasos v y vi.

-

Para el subpaso v, en la pantalla Create Authentication Smart Access Profile, agregue un nombre para la acción en Name. Introduzca untrusted en Tags. Luego se hace referencia a la etiqueta en la regla de la directiva de acceso con intermediario para su configuración. Haga clic en Crear.

-

Para el subpaso vi, en la sección Expression de la pantalla Create Authentication Smart Access Policy, introduzca la expresión para la que quiere insertar la etiqueta. En este caso, como la etiqueta se inserta para dispositivos que no son de confianza, introduzca

AAA.USER.IS_MEMBER_OF("FileExists").NOT.

-

-

Configure las reglas de directivas de acceso con intermediario:

-

Instale el SDK de PowerShell para Citrix y conéctese a la API de la nube como se explica en el blog de Citrix Getting started with PowerShell automation for Citrix Cloud.

-

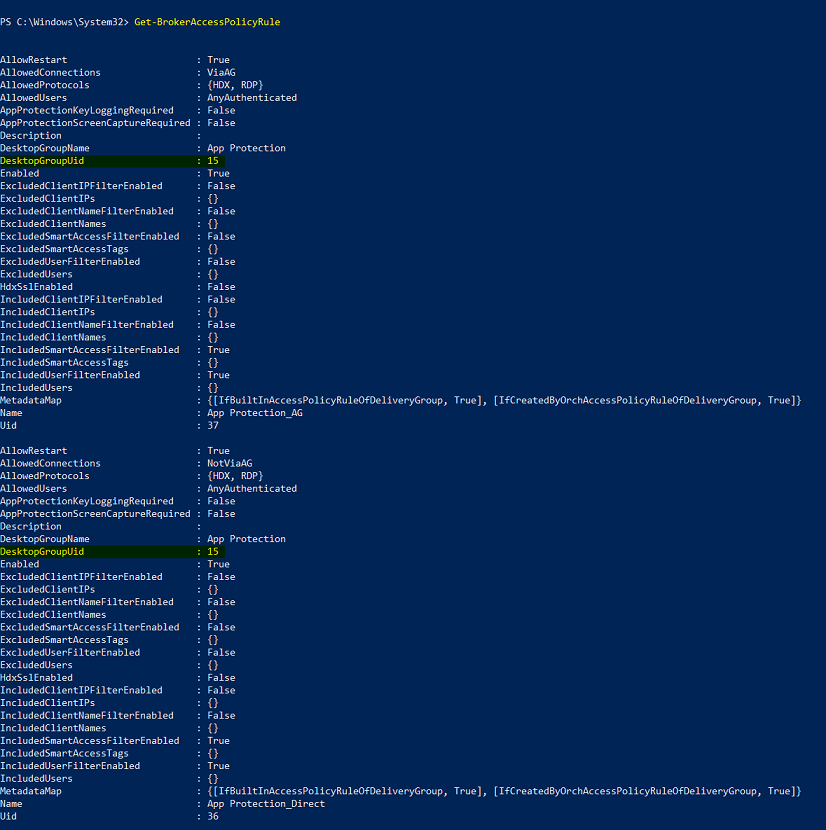

Ejecute el comando

Get-BrokerAccessPolicyRule.Se muestra una lista de todas las directivas de acceso con intermediario para todos los grupos de entrega presentes.

-

Busque el DesktopGroupUid del grupo de entrega que quiere cambiar.

-

Obtenga las directivas que se aplican solo a un grupo de entrega en particular mediante el comando:

Get-BrokerAccessPolicyRule -DesktopGroupUid 7 -

Para filtrar los usuarios mediante dispositivos de confianza, cree otra directiva de acceso con intermediario mediante el comando:

New-BrokerAccessPolicyRule -Name CAP_Desktops_AG_Trusted-DesktopGroupUid 7 - AllowedConnections ViaAG -AllowedProtocols HDX, RDP -AllowedUsers AnyAuthenticated - AllowRestart $true -Enabled $true-IncludedSmartAccessFilterEnabled $true -

Para inhabilitar App Protection para dispositivos de confianza y habilitar App Protection para dispositivos que no son de confianza, utilice este comando:

Set-BrokerAccessPolicyRule CAP_Desktops_AG_trusted -IncludedSmartAccessTags Workspace:trusted -AppProtectionKeyLoggingRequired $false -AppProtectionScreenCaptureRequired $falseSet-BrokerAccessPolicyRule CAP_Desktops_AG -IncludedSmartAccessTags Workspace:untrusted -AppProtectionKeyLoggingRequired $true -AppProtectionScreenCaptureRequired $true

-

-

Verificación:

Cierre sesión en la aplicación Citrix Workspace e iníciela de nuevo. Inicie el recurso protegido desde un dispositivo de confianza, uno que cumpla con la condición del análisis de EPA. Verá que las directivas de App Protection no se aplican. Inicie el mismo recurso desde un dispositivo que no sea de confianza. Verá que las directivas de App Protection se aplican.