Framehawk

Framehawk es una tecnología de pantallas remotas para usuarios móviles con conexiones inalámbricas de banda ancha (redes de telefonía móvil Wi-Fi, 4G o LTE). Framehawk resuelve obstáculos como interferencias espectrales y propagaciones multitrayecto para ofrecer una experiencia de usuario fluida e interactiva a los usuarios de aplicaciones y escritorios virtuales. Asimismo, Framehawk puede ser una opción adecuada para los usuarios que se conectan a redes de banda ancha “de largo recorrido” (con alta latencia), donde incluso una pérdida pequeña de paquetes puede afectar la experiencia de usuario. Se recomienda usar el transporte adaptable para este caso; para obtener más información, consulte Transporte adaptable.

Se pueden utilizar las plantillas de directiva de Citrix para implementar Framehawk en un conjunto de usuarios para determinadas circunstancias de acceso que se adecúen a su empresa. Framehawk está orientado a casos de uso de dispositivos móviles con una pantalla, como equipos portátiles y tabletas. Use Framehawk cuando el valor empresarial del rendimiento interactivo en tiempo real justifica el coste adicional en recursos de servidor y requisitos de una conexión de banda ancha.

Cómo mantiene Framehawk una experiencia de usuario fluida

Piense en Framehawk como toda la complejidad del ojo humano que se implementa como un software que observa lo que hay en el búfer de fotogramas y distingue los diferentes tipos de contenido en la pantalla. ¿Qué es importante para el usuario? Cuando se trata de zonas de la pantalla que cambian rápidamente (vídeos o gráficos en movimiento), no detectamos si se pierden algunos píxeles por el camino porque hay datos nuevos que los reemplazan rápidamente.

Sin embargo, cuando se trata de zonas estáticas de la pantalla (iconos en el área de notificaciones o de la barra de herramientas, texto que vemos tras desplazarnos hasta el punto desde el que queremos comenzar al leer), nos volvemos muy exigentes; Esperamos que cada píxel de esas zonas esté perfectamente definido. A diferencia de los protocolos, cuyo objetivo es la precisión técnica desde una perspectiva de unos y ceros, el propósito de Framehawk es ser relevante para el ser humano que está utilizando la tecnología.

Framehawk incluye un amplificador de señales de calidad de servicio de siguiente generación y un mapa de calor basado en tiempo para conseguir una identificación de cargas de trabajo más eficiente y precisa. Utiliza transformaciones autónomas de recuperación automática, además de compresión de datos, y evita la retransmisión de datos para mantener la respuesta de clics, la linealidad y una cadencia coherente. En una conexión de red con pérdida de datos, Framehawk oculta la pérdida gracias a la interpolación, y el usuario sigue percibiendo una buena calidad de imagen y disfrutando de una experiencia más fluida. Además, los algoritmos de Framehawk diferencian de forma inteligente entre los diferentes tipos de pérdidas de paquetes. Por ejemplo, pérdidas aleatorias (en las que envía más datos para compensar) frente a la pérdida por congestión (no envía más datos porque el canal ya está obstruido).

El motor de intenciones Framehawk Intent Engine en Citrix Receiver distingue entre: el desplazamiento hacia arriba o hacia abajo, el zoom para acercar o alejar la imagen, el movimiento a la izquierda o a la derecha, la lectura, la escritura y otras acciones comunes. Además, gestiona la comunicación de retorno al Virtual Delivery Agent (VDA) mediante un diccionario compartido. Si el usuario lee, la calidad visual del texto debe ser excelente. Si el usuario se desplaza, el desplazamiento debe ser rápido y fluido. Por si fuera poco, tiene que poder interrumpirse sin complicaciones, de modo que el usuario siempre tenga el control de la interacción con la aplicación o el escritorio.

Al medir la cadencia de una conexión de red (similar a la tensión de una cadena de bicicleta en un sistema de marchas), la lógica de Framehawk puede reaccionar más rápidamente, lo que proporciona una experiencia de alta calidad en conexiones con altos niveles de latencia. Este sistema único y patentado de mediciones ofrece una respuesta constante y actualizada de parte de las condiciones de red, lo que permite a Framehawk reaccionar de inmediato a cambios de ancho de banda, latencia y pérdidas de datos.

Consideraciones de diseño al usar Thinwire y Framehawk

Mientras que Thinwire ha sido la mejor opción en cuanto a la eficiencia del ancho de banda y conviene a una amplia gama de situaciones de acceso y condiciones de red, utiliza el protocolo TCP para establecer comunicaciones fiables de datos. En consecuencia, cuando se trata de una red congestionada o con pérdidas, debe retransmitir paquetes, y esta retransmisión provoca retrasos en la experiencia de usuario. Dispone de Thinwire en una nueva capa de transporte de datos “más ligera”, con lo que mejoran las limitaciones de TCP en conexiones de red de alta latencia.

Framehawk usa una capa de transporte de datos generada sobre UDP (User Datagram Protocol). El protocolo UDP es solo una pequeña pieza de la estrategia de Framehawk para superar el problema de la pérdida de paquetes (como se puede constatar al comparar el rendimiento de Framehawk con otros protocolos basados en UDP). UDP ofrece una base importante para las técnicas centradas en el usuario que distinguen Framehawk.

¿Qué ancho de banda necesita Framehawk?

El ancho de banda de la red inalámbrica depende de varios factores, como la cantidad de usuarios que comparten la conexión, la calidad de esa conexión y las aplicaciones que se usan. Para un rendimiento óptimo, Citrix sugiere una base de 4 o 5 Mbps más aproximadamente 150 Kbps por usuario simultáneo.

Generalmente, recomendamos un ancho de banda formado por una base de 1,5 Mbps y 150 Kbps por usuario para Thinwire. Para obtener información más detallada, consulte el blog sobre ancho de banda de XenApp y XenDesktop. Sin embargo, verá que, con una pérdida de paquetes del 3%, Thinwire por TCP necesita mucho más ancho de banda que Framehawk para mantener una experiencia de usuario óptima.

Thinwire sigue siendo el canal principal de presentación para la comunicación remota en el protocolo ICA. Framehawk está inhabilitado de forma predeterminada. Citrix recomienda habilitarlo de forma selectiva para casos de acceso a redes inalámbricas de banda ancha en su empresa. Recuerde que Framehawk requiere considerablemente más recursos de servidor (memoria y CPU) que Thinwire.

Framehawk y HDX 3D Pro

Framehawk admite todos los casos de uso de HDX 3D Pro, tanto para aplicaciones XenApp (SO de servidor) como XenDesktop (SO de escritorio). Se ha validado en entornos de cliente con latencias de 400 a 500 ms y pérdidas de paquetes de 1% a 2% Por lo tanto, ofrece una buena interactividad cuando se usan aplicaciones de modelo 3D típicas, como AutoCAD y Siemens NX, entre otros. Este respaldo amplía la capacidad de ver y manipular grandes modelos de CAD cuando se trabaja fuera de la oficina habitual o en condiciones de red deficientes. (Se recomienda el transporte adaptable para las entidades que necesiten entregar aplicaciones 3D a través de conexiones de red de largo recorrido. Para obtener más información, consulte Transporte adaptable.)

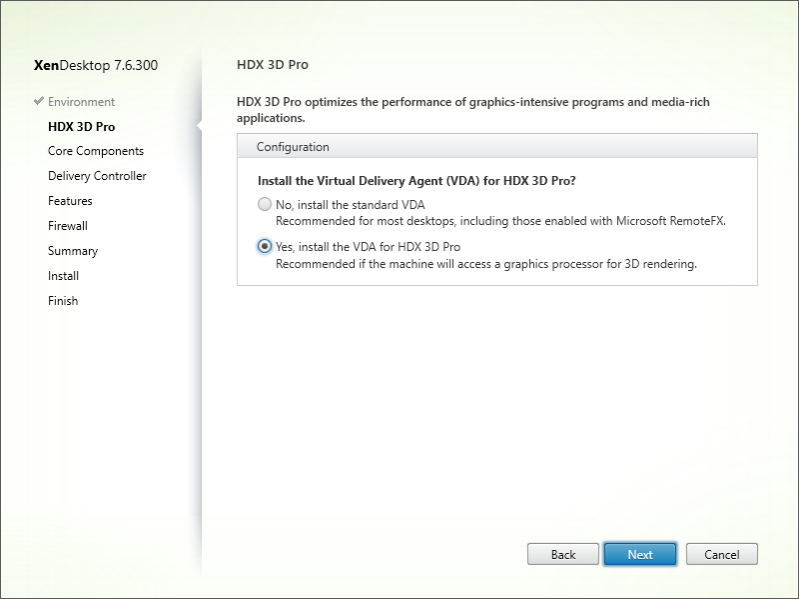

Habilitar esta funcionalidad no requiere tareas de configuración adicionales. Cuando instale el VDA, seleccione la opción 3DPro al principio de la instalación:

Con esta opción, HDX utiliza el controlador de vídeo GPU del fabricante, en lugar del controlador de vídeo de Citrix. De manera predeterminada, muestra la codificación H.264 en pantalla completa con Thinwire, en lugar de la pantalla adaptable habitualmente predeterminada para la codificación selectiva H.264.

Requisitos y consideraciones

Framehawk requiere, como mínimo, VDA 7.6.300 y Administración de directivas de grupo 7.6.300.

El punto final debe tener, como mínimo, Citrix Receiver para Windows 4.3.100 o Citrix Receiver para iOS 6.0.1.

Framehawk usa un intervalo de puertos UDP bidireccionales (el intervalo predeterminado es del 3224 al 3324) para intercambiar datos del canal de presentación Framehawk con Citrix Receiver. El intervalo puede personalizarse en una configuración de directiva llamada Intervalo de puertos del canal de presentación Framehawk. Cada conexión simultánea entre el cliente y el escritorio virtual requiere de un puerto único. Para entornos de SO multiusuario (como los servidores XenApp), es necesario definir los puertos suficientes para admitir la cantidad máxima de sesiones de usuario simultáneas. Para SO de un solo usuario (como escritorios VDI), basta con definir un único puerto UDP. Framehawk intenta utilizar el primer puerto definido, hasta llegar al último puerto especificado en el intervalo. Esto se aplica en conexiones que pasan por NetScaler Gateway y conexiones internas directamente al servidor StoreFront.

Para obtener acceso remoto, se debe implementar un NetScaler Gateway. De forma predeterminada, NetScaler utiliza el puerto UDP 443 para cifrar la comunicación entre los Citrix Receiver del cliente y Gateway. Este puerto debe estar abierto en los firewalls externos para permitir la comunicación segura en ambas direcciones. Este protocolo se denomina Datagram Transport Layer Security (DTLS).

Nota:

Las conexiones de Framehawk/DTLS no se admiten en dispositivos FIPS.

El tráfico cifrado de Framehawk se admite en NetScaler Gateway a partir de la versión 11.0.62 y en NetScaler Unified Gateway a partir de la versión 11.0.64.34.

Se admite la alta disponibilidad (HA) de NetScaler desde XenApp y XenDesktop 7.12.

Tenga en cuenta los siguientes procedimientos recomendados antes de implementar Framehawk:

- Póngase en contacto con el administrador de seguridad para confirmar que los puertos UDP definidos para Framehawk están abiertos en el firewall. El proceso de instalación no configura automáticamente el firewall.

- A menudo, NetScaler Gateway se instala en la zona desmilitarizada, rodeada de firewalls externos e internos. Compruebe que el puerto UDP 443 está abierto en el firewall externo. Verifique asimismo que los puertos UDP del 3224 al 3324 están abiertos en el firewall interno si el entorno usa los intervalos predeterminados de puertos.

Configuración

Precaución:

Citrix recomienda habilitar Framehawk solamente para usuarios que tendrán probablemente grandes pérdidas de paquetes. También se recomienda no habilitar Framehawk como una directiva universal para todos los objetos del sitio.

Framehawk está inhabilitado de forma predeterminada. Cuando está habilitado, el servidor intenta usar Framehawk para los gráficos y la entrada de los usuarios. Si no se cumplen los requisitos previos por cualquier motivo, se establece la conexión en el modo predeterminado (Thinwire).

Las siguientes configuraciones de directiva afectan Framehawk:

- Canal de presentación Framehawk: Habilita o inhabilita la funcionalidad.

- Intervalo de puertos del canal de presentación Framehawk: Especifica el intervalo de puertos UDP (del número de puerto más bajo al más alto) que el VDA utiliza para intercambiar datos del canal de presentación Framehawk con el dispositivo del usuario. El agente VDA intenta utilizar todos los puertos, comenzando por el de número más bajo y subiendo en cada intento subsiguiente. El puerto gestiona el tráfico de entrada y salida.

Abrir puertos para el canal de presentación Framehawk

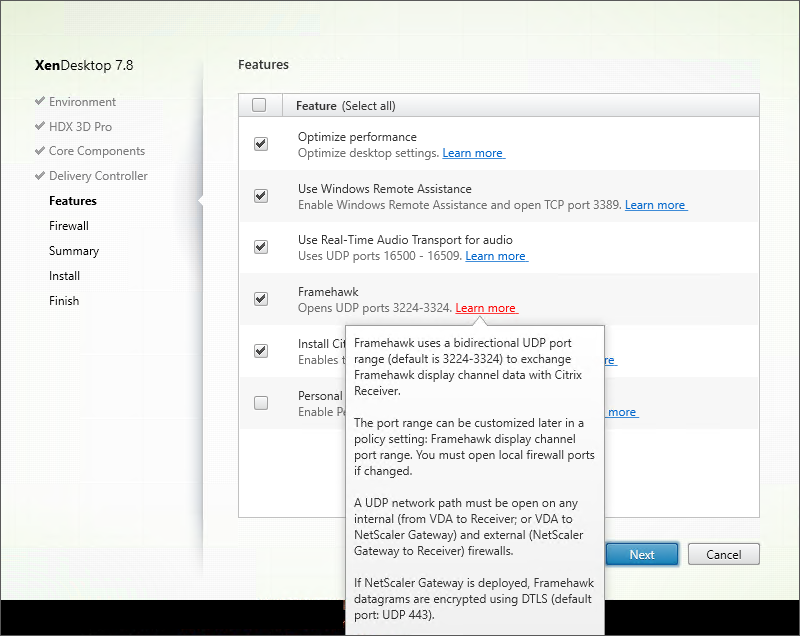

A partir de XenApp y XenDesktop 7.8, dispone de una opción para volver a configurar el firewall durante el paso Funciones de la instalación del VDA. Si se marca, esta casilla abre los puertos UDP del 3224 al 3324 en el Firewall de Windows. Tenga en cuenta que es necesario configurar manualmente el firewall en algunas circunstancias:

- Para los firewalls de red.

O bien: - Si se personaliza el intervalo predeterminado de puertos.

Para abrir esos puertos UDP, marque la casilla Framehawk:

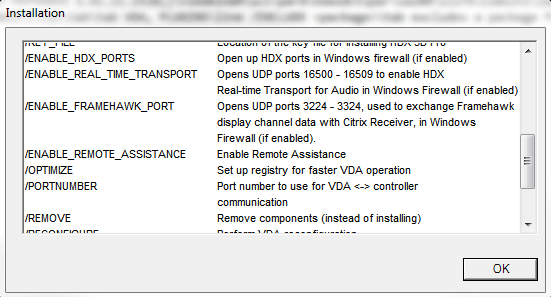

También puede utilizar la línea de comandos para abrir los puertos UDP para Framehawk mediante /ENABLE_FRAMEHAWK_PORT:

Comprobar las asignaciones de puertos UDP a Framehawk

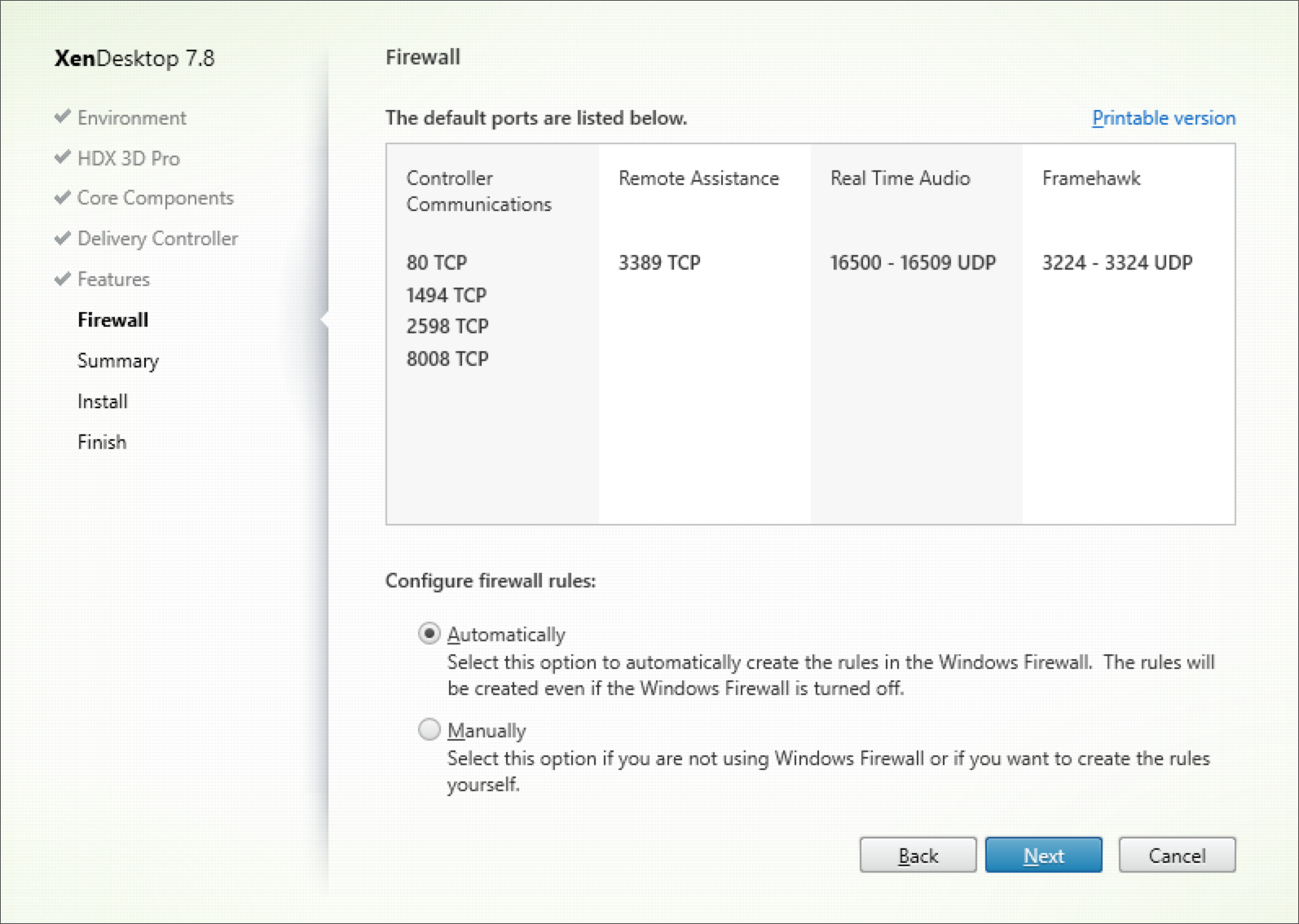

Durante la instalación, puede comprobar los puertos UDP asignados Framehawk en la pantalla Firewall:

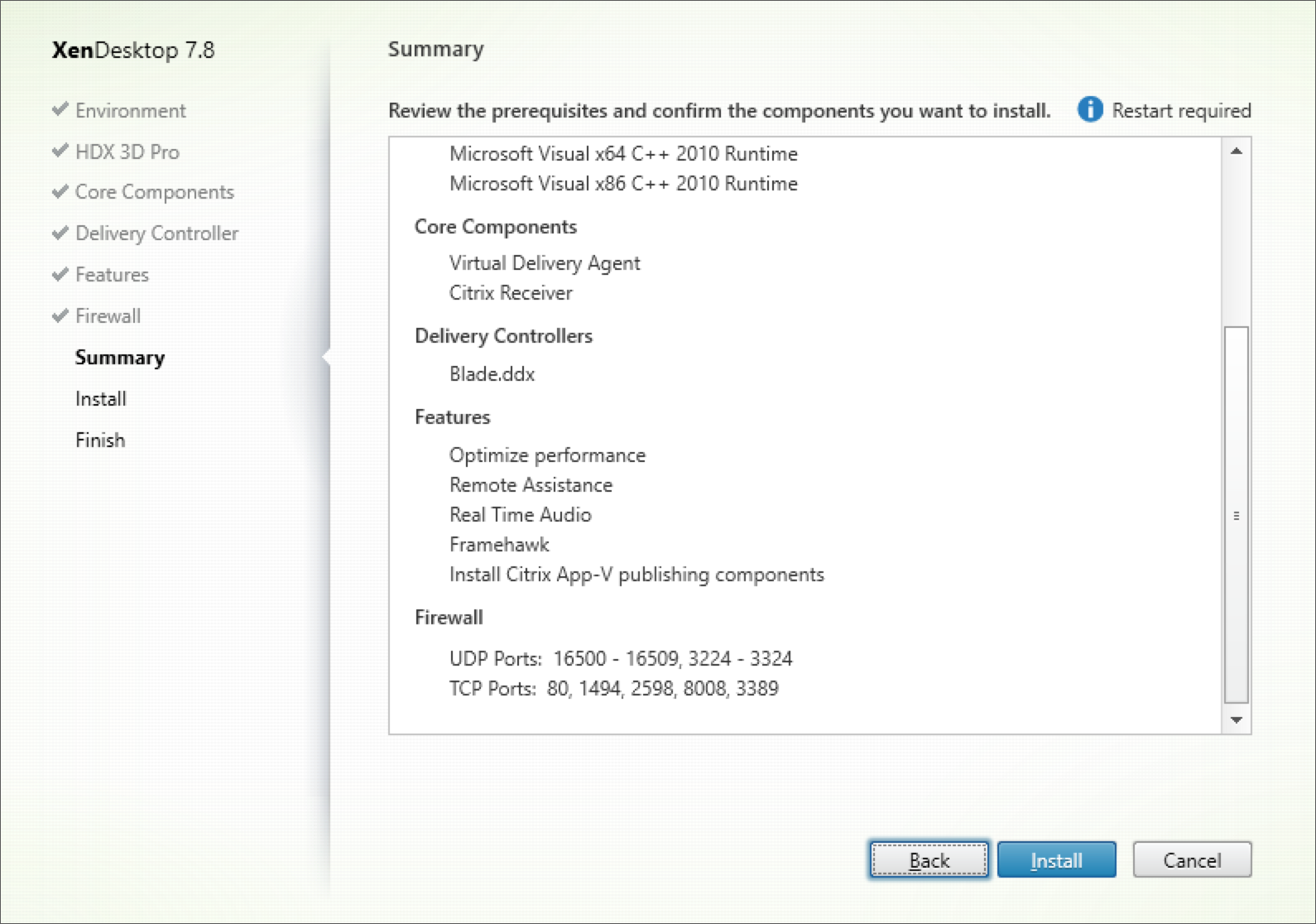

En la pantalla Resumen, se indica si la función Framehawk está habilitada:

Respaldo de NetScaler Gateway para Framehawk

El tráfico cifrado de Framehawk se admite en NetScaler Gateway a partir de la versión 11.0.62.10 y en NetScaler Unified Gateway a partir de la versión 11.0.64.34.

- NetScaler Gateway remite a la arquitectura de implementación en que se puede acceder al servidor virtual de VPN de Gateway directamente desde el dispositivo del usuario. Es decir, el servidor de la red privada virtual tiene una dirección IP pública asignada y el usuario se conecta directamente a esa dirección IP.

- NetScaler con Unified Gateway hace referencia a la implementación en que el servidor de VPN de la puerta de enlace está enlazado como destino al servidor virtual de conmutación de contenido (CS). En esta implementación, el servidor virtual de CS tiene la dirección IP pública y el servidor virtual de VPN de Gateway tiene una IP ficticia.

Para habilitar el respaldo de Framehawk en NetScaler Gateway, el parámetro del protocolo DTLS debe estar habilitado en el servidor virtual de VPN de Gateway. Una vez habilitado el parámetro y actualizados los componentes de XenApp o XenDesktop, el audio, el vídeo y el tráfico interactivo de Framehawk se cifran entre el servidor virtual de VPN de Gateway y el dispositivo del usuario.

NetScaler Gateway, Unified Gateway y NetScaler Gateway + Global Server Load Balancing (Equilibrio de carga del servidor global) son compatibles con Framehawk.

Los siguientes casos no son compatibles con Framehawk:

- HDX Insight

- NetScaler Gateway en el modo de IPv6

- NetScaler Gateway de doble salto

- NetScaler Gateway con la configuración en clústeres

| Caso | Soporte para Framehawk |

|---|---|

| NetScaler Gateway | Sí |

| NetScaler Gateway + Equilibrio de carga del servidor global | Sí |

| NetScaler con Unified Gateway | Sí. Nota: Se admite Unified Gateway 11.0.64.34 y versiones posteriores. |

| HDX Insight | No |

| NetScaler Gateway en el modo de IPv6 | No |

| NetScaler Gateway de doble salto | No |

| Varios Secure Ticket Authority (STA) en NetScaler Gateway | Sí |

| NetScaler Gateway con alta disponibilidad | Sí |

| NetScaler Gateway con la configuración en clústeres | No |

Configurar NetScaler para que admita Framehawk

Para que NetScaler Gateway admita Framehawk, habilite el parámetro del protocolo DTLS en el servidor virtual de VPN de Gateway. Una vez habilitado el parámetro y actualizados los componentes de XenApp o XenDesktop, el audio, el vídeo y el tráfico interactivo de Framehawk se cifran entre el servidor virtual de VPN de Gateway y el dispositivo del usuario.

Se necesita esta configuración para habilitar el cifrado de UDP en NetScaler Gateway para el acceso remoto.

Al configurar NetScaler para que admita Framehawk:

- Compruebe que el puerto UDP 443 está abierto en los firewalls externos

- Compruebe que el puerto de CGP (predeterminado: 2598) está abierto en los firewalls externos

- Habilite el protocolo DTLS en la configuración del servidor virtual de VPN

- Desenlace y vuelva a enlazar el par de claves de certificado SSL. Este paso no es necesario si se usa NetScaler 11.0.64.34 o versiones posteriores.

Si quiere configurar NetScaler Gateway para que admita Framehawk:

- Implemente y configure NetScaler Gateway para comunicarse con StoreFront y autenticar a los usuarios de XenApp y XenDesktop.

- En la ficha de configuración de NetScaler, expanda NetScaler Gateway y seleccione Virtual Servers.

- Haga clic en Edit para ver los parámetros básicos del servidor virtual de la red VPN. Compruebe el estado del parámetro de DTLS.

- Haga clic en More para ver más opciones de configuración:

- Seleccione DTLS para ofrecer seguridad en las comunicaciones de protocolos de datagramas como Framehawk. Haga clic en OK. El área de configuración básica del servidor virtual de la red VPN muestra que el indicador de DTLS está establecido en True.

- Vuelva a abrir la pantalla Server Certificate Binding y haga clic en + para vincular el par de claves de certificado.

- Elija el par de claves de certificado de antes y haga clic en Select.

- Guarde los cambios en la vinculación del certificado de servidor.

- Después de guardar, aparecerá el par de claves de certificado. Haga clic en Bind.

- Omita el mensaje de advertencia No usable ciphers configured on the SSL vserver/service (No se han configurado cifrados que se puedan utilizar en el servicio o servidor virtual SSL), si aparece.

Pasos para versiones anteriores de NetScaler Gateway

Si usa una versión de NetScaler Gateway anterior a 11.0.64.34:

- Vuelva a abrir la pantalla Server Certificate Binding y haga clic en + para vincular el par de claves de certificado.

- Elija el par de claves de certificado de antes y haga clic en Select.

- Guarde los cambios en la vinculación del certificado de servidor.

- Después de guardar, aparecerá el par de claves de certificado. Haga clic en Bind.

- Omita el mensaje de advertencia No usable ciphers configured on the SSL vserver/service (No se han configurado cifrados que se puedan utilizar en el servicio o servidor virtual SSL), si aparece.

Si quiere configurar Unified Gateway para admitir Framehawk:

- Compruebe que Unified Gateway esté instalado y correctamente configurado. Para obtener más información, consulte la información acerca de Unified Gateway en el sitio de documentación de productos Citrix.

- Habilite el parámetro DTLS en el servidor virtual de la VPN que está vinculado al servidor virtual de CS como servidor virtual de destino.

Limitaciones

Si hay entradas DNS obsoletas del servidor virtual NetScaler Gateway en el dispositivo cliente, es posible que el transporte adaptable y Framehawk recurran al transporte TCP en lugar del transporte UDP. Si se recurre al transporte TCP, vacíe la memoria caché DNS en el cliente y vuelva a establecer la sesión mediante el transporte UDP.

Admitir otros productos de VPN

NetScaler Gateway es el único producto SSL VPN que respalda el cifrado de UDP que requiere Framehawk. La directiva de Framehawk puede fallar si se usa otro SSL VPN o una versión incorrecta de NetScaler Gateway. Los productos tradicionales IPSec VPN admiten Framehawk sin modificaciones.

Configurar Citrix Receiver para iOS para que admita Framehawk

Si quiere configurar versiones antiguas de Citrix Receiver para iOS con el objetivo de que admitan Framehawk, debe modificar manualmente el archivo default.ica.

- En el servidor StoreFront, acceda al directorio App_Data de su almacén en c:\inetpub\wwwroot\.

- Abra el archivo default.ica y agregue la línea Framehawk=On a la sección WFClient.

- Guarde los cambios.

Este procedimiento permite que se establezcan sesiones de Framehawk desde un Citrix Receiver compatible presente en dispositivos iOS. Este paso no es necesario si usa Citrix Receiver para Windows.

Nota:

Con Citrix Receiver para iOS 7.0 y versiones posteriores, no tiene que agregar explícitamente el parámetro Framehawk=On en el archivo default.ica.

Supervisar Framehawk

Puede supervisar el uso y el rendimiento de Framehawk desde Citrix Director. La vista de detalles del canal virtual HDX ofrece información útil para la supervisión y la solución de problemas relacionados con Framehawk en cualquier sesión. Para ver las métricas relacionadas con Framehawk, seleccione Gráficos - Framehawk.

Si se establece la conexión de Framehawk, verá Provider = VD3D y Connected = True en la página de detalles. Es normal que el estado del canal virtual sea inactivo, porque se supervisa el canal de señalización, que solo se usa durante el proceso inicial de enlace. En esa página, también se ofrecen otros datos estadísticos útiles sobre la conexión.

Si se producen problemas, consulte el blog para solucionar problemas de Framehawk.

En este artículo

- Cómo mantiene Framehawk una experiencia de usuario fluida

- Consideraciones de diseño al usar Thinwire y Framehawk

- Framehawk y HDX 3D Pro

- Requisitos y consideraciones

- Configuración

- Abrir puertos para el canal de presentación Framehawk

- Respaldo de NetScaler Gateway para Framehawk

- Configurar NetScaler para que admita Framehawk

- Limitaciones

- Admitir otros productos de VPN

- Configurar Citrix Receiver para iOS para que admita Framehawk

- Supervisar Framehawk