-

-

-

-

Comparer, donner un ordre de priorité, modéliser et résoudre les problèmes de stratégies

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Activer TLS sur Web Studio et Director

Nous vous recommandons de toujours utiliser TLS pour sécuriser les connexions à Web Studio et Director en activant HTTPS. Cet article explique comment configurer Web Studio et Director pour utiliser un certificat de confiance et garantir un accès sécurisé via HTTPS.

Comportement par défaut

Lorsque vous installez Web Studio, le programme d’installation crée un certificat autosigné et le lie au port 443 sur le serveur actuel. Vous pouvez accéder à Web Studio et à Director à partir d’un navigateur Web via HTTPS sur le serveur local.

Cependant, si vous essayez d’accéder à Web Studio ou Director à partir d’une autre machine via HTTPS, le navigateur affiche une erreur de sécurité car il ne fait pas confiance au certificat.

Remarque:

Si vous installez Director sans Web Studio, le programme d’installation ne crée pas de certificat autosigné.

Activer l’accès sécurisé via HTTPS

Pour autoriser l’accès à Web Studio ou Director via HTTPS à partir de machines autres que le serveur Web Studio, procédez comme suit :

-

(Facultatif) Activer la sécurité de transport HTTP stricte (HSTS).

-

Si Web Studio n’est pas configuré comme proxy (les machines clientes se connectent à la fois à Web Studio et aux serveurs Delivery Controller), activez TLS sur les serveurs Delivery Controller.

Remarque:

L’utilisation du certificat autosigné n’est pas recommandée car elle nécessite une configuration manuelle sur chaque machine. Pour plus d’informations, consultez la section Utiliser le certificat autosigné.

Créer ou importer un certificat de confiance

Nous vous recommandons d’utiliser un certificat provenant d’une entreprise ou d’une autorité de certification publique approuvée par les machines se connectant au serveur.

Pour plus d’informations, consultez les sections Créer un nouveau certificat et Importer un certificat. Le nom commun ou le nom alternatif du sujet du certificat doit correspondre au nom de domaine complet avec lequel les utilisateurs se connectent à Web Studio ou à Director. Si un équilibreur de charge est déployé devant le serveur, utilisez le nom de domaine complet de l’équilibreur de charge.

Associer le certificat au port 443

Après avoir créé ou importé un certificat de confiance, associez-le au port 443 dans IIS. Vous pouvez le faire avant ou après l’installation. Si la liaison de certificat est déjà configurée pour le port 443, le programme d’installation n’apporte aucune modification.

Remarque:

Par défaut, Web Studio et Director utilisent le port 443 pour un accès HTTPS sécurisé. Vous pouvez modifier le numéro de port si nécessaire. Pour plus d’informations, reportez-vous à la section Modifier le numéro de port par défaut.

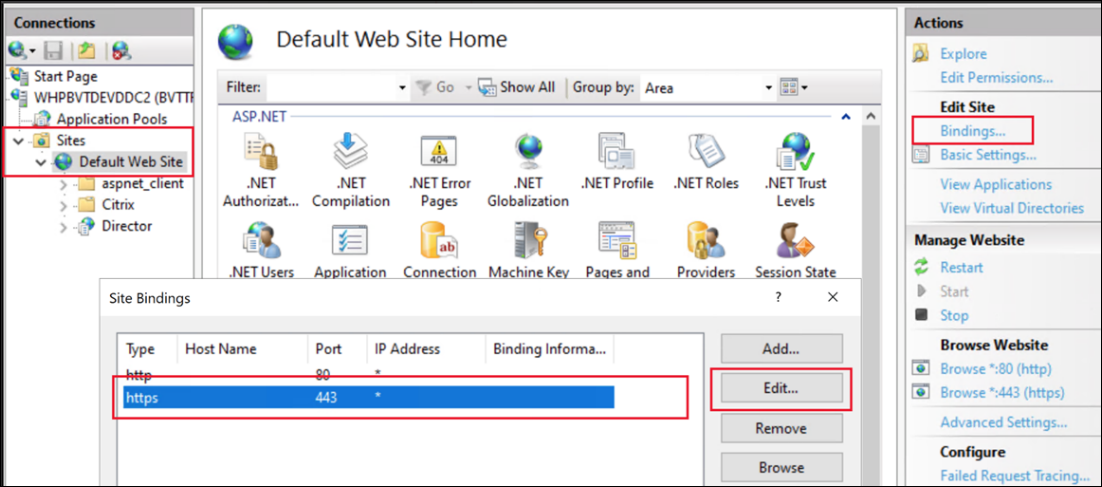

Pour lier le certificat au port 443, procédez comme suit :

-

Connectez-vous au serveur en tant qu’administrateur.

-

Ouvrez le gestionnaire IIS et accédez à Sites > Site Web par défaut > Liaisons.

-

S’il existe une liaison existante de type https, sélectionnez-la et cliquez sur Modifier…. S’il n’y a pas de liaison https, cliquez sur Ajouter.

-

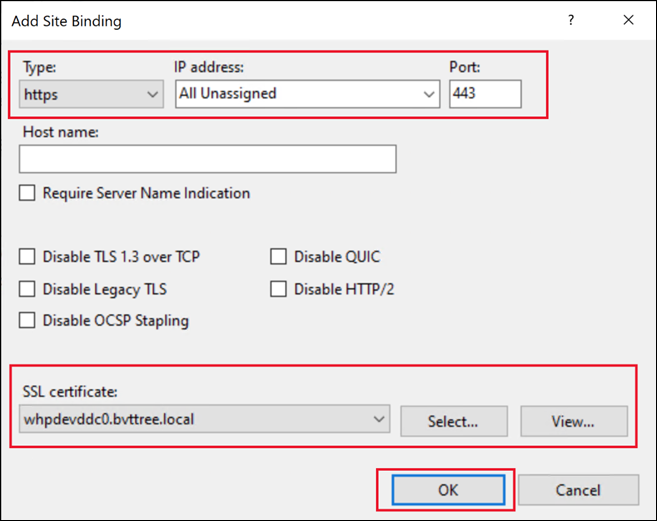

Créer ou modifier la liaison du site :

-

Pour une nouvelle liaison, définissez le type sur https et le port sur

443. -

Sélectionnez le certificat SSL approprié.

-

Sur Windows Server 2022 ou une version ultérieure, vous pouvez sélectionner Désactiver TLS hérité pour faire en sorte que les utilisateurs ne puissent se connecter qu’à l’aide des versions TLS modernes.

-

Cliquez sur OK.

-

Vous pouvez également modifier le certificat à l’aide de PowerShell. Par exemple, le script suivant recherche un certificat avec un nom commun donné, l’associe à toutes les adresses IP, au port 443, et désactive les versions TLS d’ancienne génération.

$certSName = 'CN=whpdevddc0.bvttree.local' # The subject name of the certificate

$certificate = Get-ChildItem -Path Cert:\LocalMachine\My\ | ? {$_.Subject -eq $certSName}

netsh http add sslcert ipport=0.0.0.0:443 certhash=$($certificate.Thumbprint) certstorename=My appid="{91fe7386-e0c2-471b-a252-1e0a805febac}" disablelegacytls=enable

<!--NeedCopy-->

Notez que appid est un GUID arbitraire qui peut être utilisé pour identifier l’application qui a ajouté le certificat.

Utiliser le certificat autosigné

Vous pouvez utiliser le certificat autosigné existant, mais cela n’est pas recommandé car cela nécessite de configurer manuellement chaque machine qui accède au serveur.

Pour installer le certificat autosigné sur les machines qui doivent se connecter à Web Studio :

- Exportez le certificat autosigné existant à partir des serveurs Web Studio et Delivery Controller.

- Importez le certificat dans le magasin Certificat racine approuvé des machines qui doivent accéder au serveur.

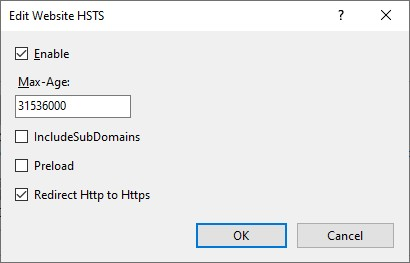

(Facultatif) Activez HTTP Strict Transport Security (HSTS)

HTTP Strict Transport Security (HSTS) indique aux navigateurs Web d’utiliser uniquement HTTPS lors de l’accès au site. Si un utilisateur tente d’accéder à l’URL via HTTP, le navigateur passe automatiquement à HTTPS. Ce paramètre garantit une validation de connexion sécurisée côté client et côté serveur. Le navigateur conserve cette validation pendant la période configurée.

Sur Windows Server 2019 et les versions ultérieures, vous pouvez configurer HSTS dans IIS :

- Ouvrez le Gestionnaire Internet Information Services (IIS).

- Sélectionnez Site Web par défaut (ou le site Web approprié).

- Dans le volet Actions sur le côté droit, sélectionnez HSTS….

- Sélectionnez Activer et entrez un âge maximum, par exemple 31536000 pour un an.

- Sélectionnez Rediriger Http vers Https. > Remarque : > > Web Studio configure automatiquement une règle de réécriture d’URL pour rediriger HTTP vers HTTPS lors de l’accès au site Web Studio. Cependant, cette option s’applique également à Director et à toutes les autres applications sur le site IIS.

-

Cliquez sur OK.

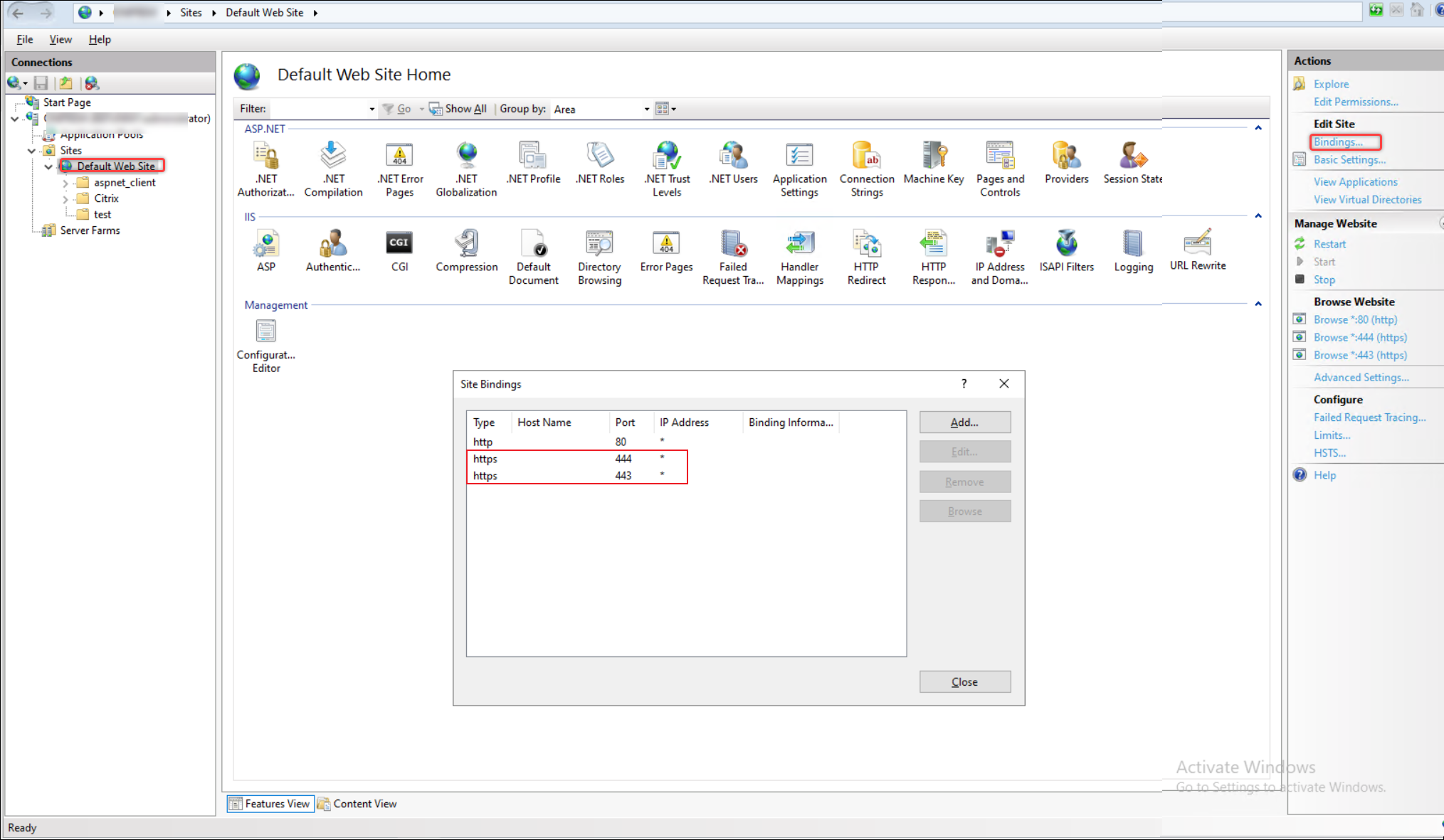

(Facultatif) Modifier le numéro de port par défaut

Par défaut, Web Studio et Director utilisent le port 443 pour un accès HTTPS sécurisé. Pour modifier ce numéro de port, procédez comme suit pour créer une liaison de site avec le port souhaité sur le site Web par défaut.

Étapes :

-

Sur le serveur hébergeant Web Studio, ouvrez le gestionnaire Internet Information Services (IIS).

-

Dans le volet Connexions, développez le nœud du serveur et sélectionnez Site Web par défaut sous Sites.

-

Dans le volet Actions sur la droite, cliquez sur Liaisons.

-

Dans la fenêtre Liaisons de site, cliquez sur Ajouter.

-

Dans la fenêtre « Ajouter une liaison de site », définissez les éléments suivants pour la nouvelle liaison :

- Tapez : sélectionner https.

- Adresse IP : sélectionnez l’adresse IP appropriée ou laissez « Tout désattribué » le cas échéant.

- Port : saisissez le numéro de port souhaité (par exemple, 444).

- Certificat SSL : sélectionnez le certificat SSL approprié pour une communication sécurisée.

Remarque:

Si le composant Delivery Controller et Web Studio sont installés sur des machines distinctes et que le serveur ne dispose pas d’autres services ou sites Web déployés, vous pouvez supprimer le port 443. Sinon, conservez ce port pour éviter les problèmes de communication avec le service d’orchestration et les autres services FMA.

-

Cliquez sur OK pour enregistrer la liaison, puis fermez la fenêtre Liaisons de site.

-

Dans le Gestionnaire IIS, cliquez sur le nœud du serveur, puis dans le panneau Actions, cliquez sur Redémarrer pour appliquer la nouvelle liaison.

(Facultatif) Désactiver la redirection HTTPS

Lorsque vous installez Web Studio, par défaut, tout accès HTTP est automatiquement redirigé vers HTTPS. Il est possible de désactiver cette redirection pour autoriser l’accès HTTP. Cette approche n’est recommandée que si vous avez pris d’autres mesures pour bloquer l’accès HTTP. Dans le cas où vous disposez d’un équilibreur de charge de terminaison TLS devant le serveur Web Studio, il est toujours recommandé d’utiliser HTTPS entre l’équilibreur de charge et Web Studio.

- Connectez-vous au serveur Web Studio.

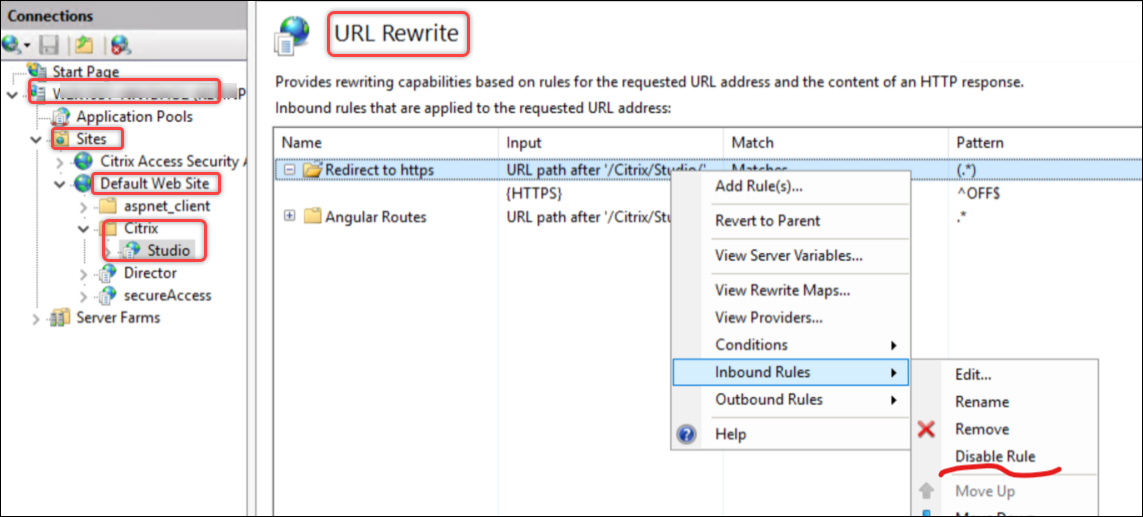

- Ouvrez le Gestionnaire Internet Information Services (IIS)et accédez à nom_du_serveur > Sites > Site Web par défaut > Réécriture d’URL.

-

Désactivez les règles entrantes pour la redirection vers https, comme indiqué dans la capture d’écran suivante.

Si vous avez activé HSTS dans IIS. Vous devez également désactiver Rediriger Http vers Https.

Partager

Partager

Dans cet article

- Comportement par défaut

- Activer l’accès sécurisé via HTTPS

- Créer ou importer un certificat de confiance

- Associer le certificat au port 443

- Utiliser le certificat autosigné

- (Facultatif) Activez HTTP Strict Transport Security (HSTS)

- (Facultatif) Modifier le numéro de port par défaut

- (Facultatif) Désactiver la redirection HTTPS

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.