This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Web StudioとDirectorでTLSを有効にする

HTTPSを有効にして、Web StudioおよびDirectorへの接続をセキュリティで保護するために、常にTLSを使用することをお勧めします。 この記事では、信頼された機関からの証明書を使用して、HTTPS経由のセキュアなアクセスを確保するようにWeb StudioとDirectorを構成する方法について説明します。

デフォルトの動作

Web Studioをインストールすると、インストーラーによって自己署名証明書が作成され、現在のサーバーのポート443にバインドされます。 ローカルサーバー上のHTTPS経由で、WebブラウザーからWeb StudioおよびDirectorにアクセスできます。

ただし、別のマシンからHTTPS経由でWeb StudioまたはDirectorにアクセスしようとすると、証明書が信頼されないため、ブラウザーにセキュリティエラーが表示されます。

メモ:

Web Studioを使用せずにDirectorをインストールすると、インストーラーは自己署名証明書を作成しません。

HTTPS経由のセキュアなアクセスを有効にする

Web Studioサーバー以外のマシンからHTTPS経由でWeb StudioまたはDirectorにアクセスできるようにするには、次の手順を実行します:

-

Web Studioがプロキシとして構成されていない場合(クライアントマシンがWeb StudioとDelivery Controllerの両方に接続する場合)、Delivery ControllerでTLSを有効にします。

メモ:

自己署名証明書の使用は、各マシンで手動で構成する必要があるため、お勧めしません。 詳しくは、「自己署名証明書の使用」を参照してください。

信頼された機関からの証明書を作成またはインポートする

サーバーに接続するマシンによって信頼されている、エンタープライズ証明機関または公的証明機関からの証明書を使用することをお勧めします。

詳しくは、「新しい証明書を作成する」および「既存の証明書をインポートする」を参照してください。 証明書の共通名またはサブジェクトの別名は、ユーザーがWeb StudioまたはDirectorに接続するために使用する完全修飾ドメイン名と一致する必要があります。 サーバーの前にロードバランサーが配置されている場合は、ロードバランサーのFQDNを使用します。

証明書をポート443にバインドする

信頼された機関からの証明書を作成またはインポートした後、それをIISのポート443にバインドします。 これはインストール前でもインストール後でも実行できます。 ポート443に対して証明書のバインドが既に構成されている場合、インストーラーは変更を加えません。

メモ:

デフォルトでは、Web StudioおよびDirectorは安全なHTTPSアクセスにポート443を使用します。 必要に応じてポート番号を変更できます。 詳しくは、「デフォルトのポート番号を変更する」を参照してください。

証明書をポート443にバインドするには、次の手順を実行します:

-

管理者としてサーバーにログオンします。

-

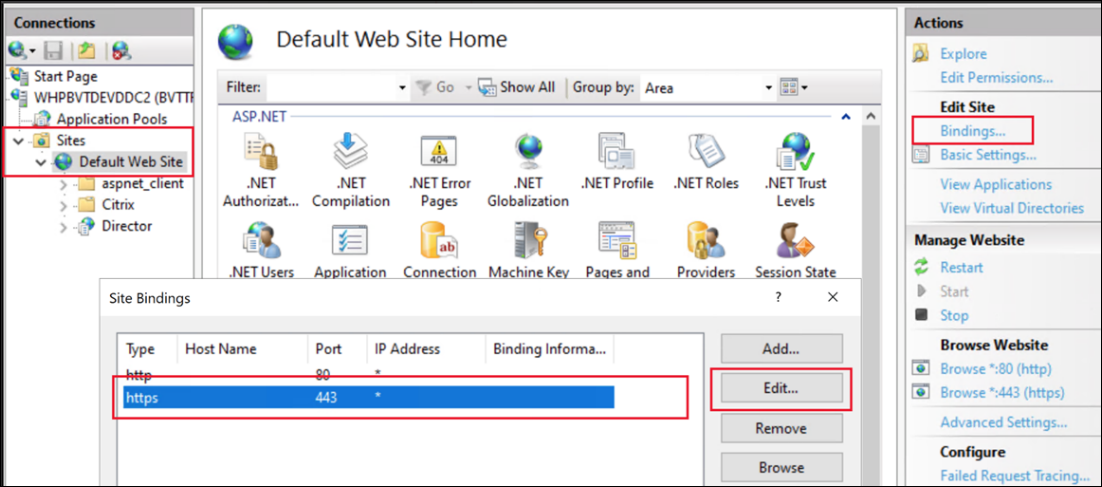

IISマネージャーを開き、[Sites]>[Default Web Site]>[Bindings]を参照します。

-

種類がhttpsの既存のバインドがある場合は、それを選択し、[編集…]をクリックします。 httpsバインドがない場合は、[追加]をクリックします。

-

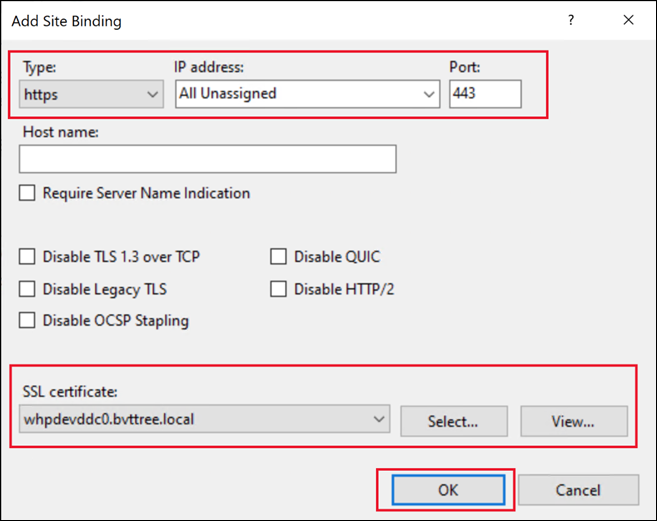

サイトのバインドを作成または編集します:

-

新しいバインドの場合は、種類をhttpsに、ポートを

443に設定します。 -

適切なSSL証明書を選択します。

-

Windows Server 2022以降では、オプションで[Disable Legacy TLS]を選択して、ユーザーが最新のTLSバージョンのみを使用して接続できるようにします。

-

[OK] をクリックします。

-

または、PowerShellを使用して証明書を変更することもできます。 たとえば、次のスクリプトは、指定された共通名を持つ証明書を検索し、それをすべてのIPアドレス、ポート443にバインドし、従来のTLSバージョンを無効にします。

$certSName = 'CN=whpdevddc0.bvttree.local' # The subject name of the certificate

$certificate = Get-ChildItem -Path Cert:\LocalMachine\My\ | ? {$_.Subject -eq $certSName}

netsh http add sslcert ipport=0.0.0.0:443 certhash=$($certificate.Thumbprint) certstorename=My appid="{91fe7386-e0c2-471b-a252-1e0a805febac}" disablelegacytls=enable

<!--NeedCopy-->

appidは、どのアプリケーションが証明書を追加したかを識別するために使用できる、任意のGUIDであることに注意してください。

自己署名証明書を使用する

既存の自己署名証明書を使用することもできますが、サーバーにアクセスする各マシンを手動で構成する必要があるため、お勧めしません。

Web Studioに接続する必要があるマシンに自己署名証明書をインストールするには:

- Web StudioおよびDelivery Controllerサーバーから既存の自己署名証明書をエクスポートします。

- サーバーにアクセスする必要があるマシンの信頼されたルート証明機関ストアに、証明書をインポートします。

(オプション)HTTP Strict Transport Security(HSTS)

HTTP Strict Transport Security(HSTS)は、Webブラウザーに、サイトにアクセスするときにHTTPSのみを使用するように指示します。 ユーザーがHTTPを使用してURLにアクセスしようとすると、ブラウザーは自動的にHTTPSに切り替わります。 この設定により、クライアント側とサーバー側の両方で確実にセキュアな接続を検証できるようにします。 ブラウザーは設定された期間、この検証を維持します。

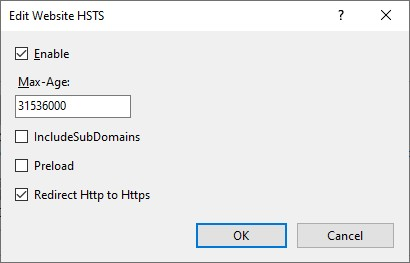

Windows Server 2019以降では、IISでHSTSを構成できます:

- インターネットインフォメーションサービス(IIS)マネージャーを開きます。

- Default Web Site(または適切なWebサイト)を選択します。

- 右側の[Actions]ペインで、[HSTS…]を選択します。

- [Enable]を選択し、最大有効期間(例:1年間の場合は31536000)を入力します。

- [Redirect Http to Https]を選択します。 > 注: > >Web Studioは、Studio WebサイトにアクセスするときにHTTPをHTTPSにリダイレクトするURL書き換え規則を自動的に構成します。 ただし、このオプションは Director および IIS サイト上の他のアプリケーションにも適用されます。

-

[OK] をクリックします。

(オプション)デフォルトのポート番号を変更する

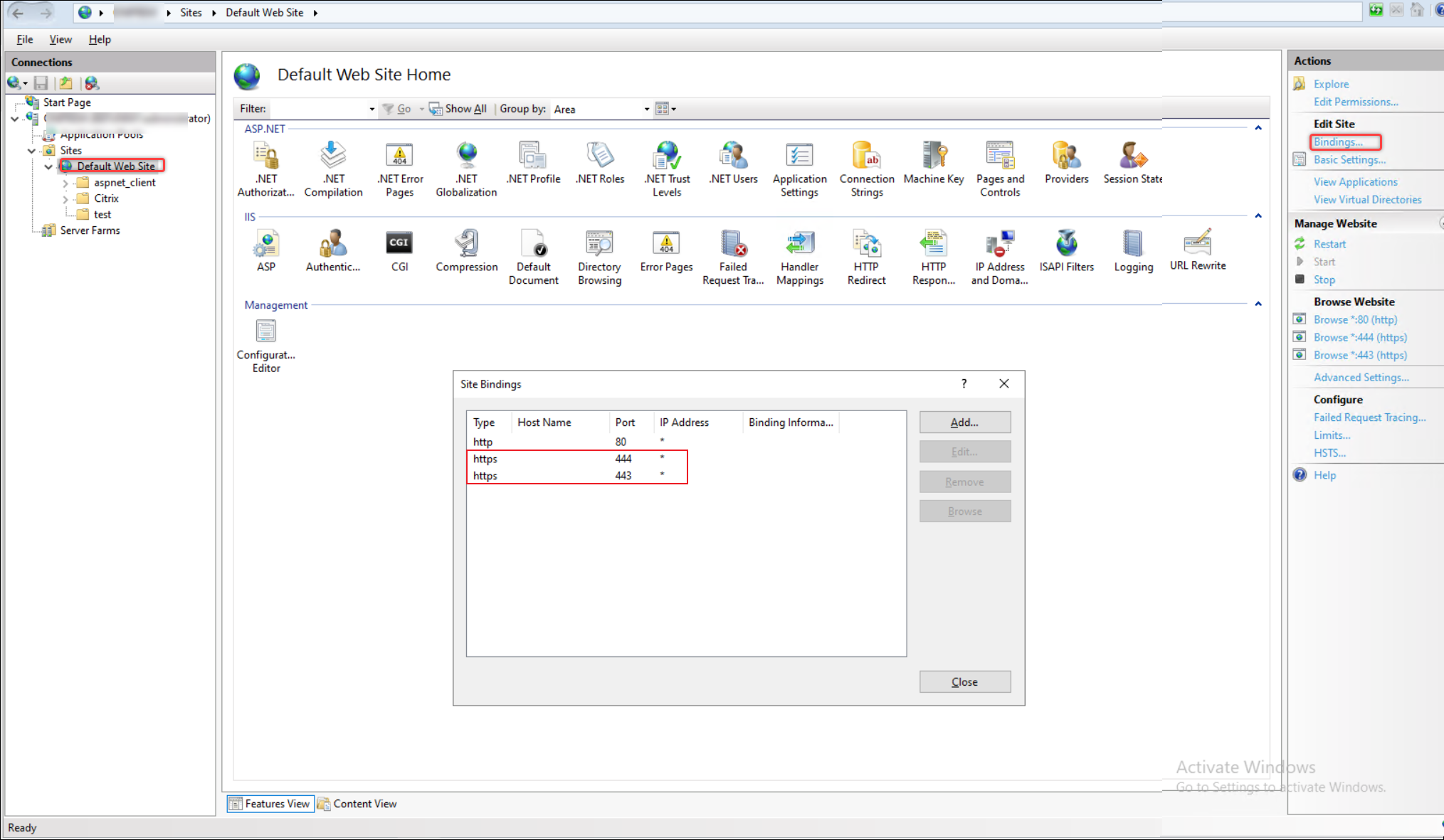

デフォルトでは、Web StudioおよびDirectorは安全なHTTPSアクセスにポート443を使用します。 このポート番号を変更するには、次の手順に従って、[Default Web Site]で目的のポートのサイトバインドを作成します。

手順:

-

Web Studioをホストしているサーバーで、インターネットインフォメーションサービス(IIS)マネージャーを開きます。

-

[Connections]ペインで、サーバーノードを展開し、[Site]の下の[Default Web Site]を選択します。

-

右側の[Actions]ペインで、[Bindings]をクリックします。

-

[Site Bindings]ウィンドウで、[Add]をクリックします。

-

[Add Site Binding]ウィンドウで、新しいバインドに対して以下を設定します:

- Type:httpsを選択します。

- IP address:適切なIPアドレスを選択するか、該当する場合は[All Unassigned]のままにします。

- Port:希望する ポート番号を入力します(例:444)。

- SSL certificate:安全な通信のために、適切なSSL証明書を選択します。

メモ:

Delivery ControllerとWeb Studioが別のマシンにインストールされており、サーバーに他のサービスやWebサイトが展開されていない場合は、ポート443を削除できます。 それ以外の場合は、Orchestration Serviceやその他のFMAサービスとの通信の問題を回避するために、このポートを保持します。

-

[OK]をクリックしてバインドを保存し、[Site Bindings]ウィンドウを閉じます。

-

IISマネージャーで、サーバーノードをクリックし、[Actions]ペインで[Restart]をクリックして、新しいバインドを適用します。

(オプション)HTTPSリダイレクトを無効にする

Web Studioをインストールすると、デフォルトでは、すべてのHTTPアクセスがHTTPSに自動的にリダイレクトされます。 このリダイレクトを無効にしてHTTPアクセスを許可することもできます。 この方法は、HTTPアクセスをブロックするための他の手段を使用している場合にのみ推奨されます。 Web Studioの前にTLS終端ロードバランサーがある場合でも、ロードバランサーとWeb Studioの間ではHTTPSを使用することをお勧めします。

- Web Studioサーバーにログオンします。

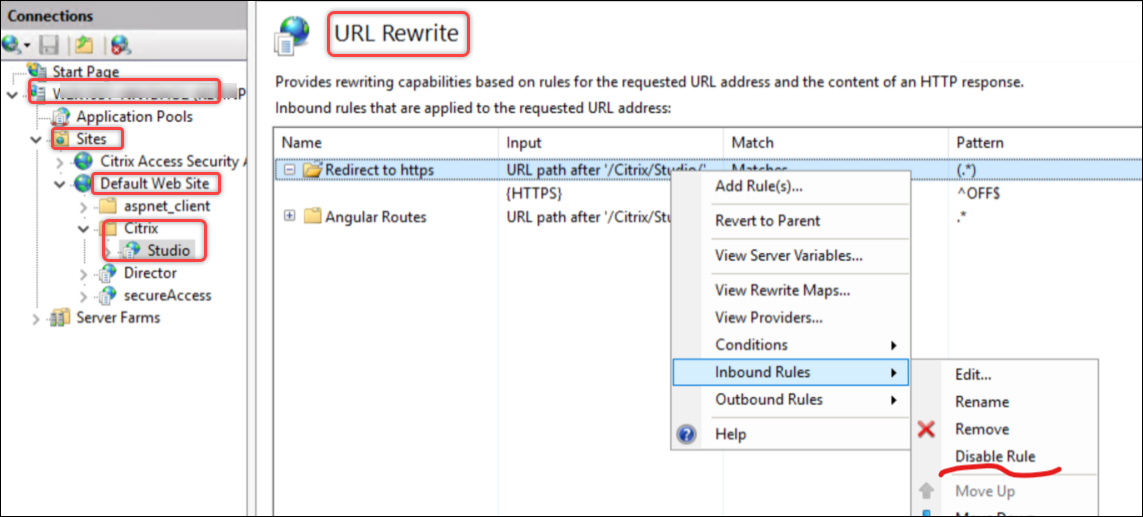

- インターネットインフォメーションサービス(IIS)マネージャーを開き、Server name > Sites > Default Web Site > URL Rewriteに移動します。

-

次のスクリーンショットのように、Redirection to httpsの[Inbound Rules]を無効にします。

IISでHSTSを有効にしている場合は、Redirect Http to Httpsもクリアする必要があります。

共有

共有

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.