This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Aktivieren Sie TLS in Web Studio und Director

Wir empfehlen, immer TLS zu verwenden, um Verbindungen zu Web Studio und Director durch Aktivieren von HTTPS zu sichern. In diesem Artikel wird erläutert, wie Sie Web Studio und Director so konfigurieren, dass sie ein vertrauenswürdiges Zertifikat verwenden und einen sicheren Zugriff über HTTPS gewährleisten.

Standardverhalten

Wenn Sie Web Studio installieren, erstellt das Installationsprogramm ein selbstsigniertes Zertifikat und bindet es an Port 443 auf dem aktuellen Server. Sie können über HTTPS auf dem lokalen Server von einem Webbrowser aus auf Web Studio und Director zugreifen.

Wenn Sie jedoch versuchen, von einem anderen Computer über HTTPS auf Web Studio oder Director zuzugreifen, zeigt der Browser einen Sicherheitsfehler an, da er dem Zertifikat nicht vertraut.

Hinweis:

Wenn Sie Director ohne Web Studio installieren, erstellt das Installationsprogramm kein selbstsigniertes Zertifikat.

Aktivieren Sie den sicheren Zugriff über HTTPS

Um den Zugriff auf Web Studio oder Director über HTTPS von anderen Computern als dem Web Studio-Server zuzulassen, führen Sie die folgenden Schritte aus:

-

Erstellen oder importieren Sie ein vertrauenswürdiges Zertifikat.

-

(Optional) Aktivieren Sie HTTP Strict Transport Security (HSTS).

-

Wenn Web Studio nicht als Proxy konfiguriert ist (Client-Computer stellen sowohl eine Verbindung zu Web Studio als auch zu den Delivery Controllern her), aktivieren Sie TLS auf den Delivery Controllern.

Hinweis:

Die Verwendung des selbstsignierten Zertifikats wird nicht empfohlen, da es eine manuelle Konfiguration auf jedem Computer erfordert. Weitere Informationen finden Sie unter Verwenden Sie das selbstsignierte Zertifikat.

Erstellen oder Importieren eines vertrauenswürdigen Zertifikats

Wir empfehlen die Verwendung eines Zertifikats einer Unternehmens- oder öffentlichen Zertifizierungsstelle, dem die mit dem Server verbundenen Computer vertrauen.

Weitere Informationen finden Sie unter Neues Zertifikat erstellen und Vorhandenes Zertifikat importieren. Der allgemeine Name oder der alternative Antragstellername des Zertifikats muss mit dem FQDN übereinstimmen, den die Benutzer für die Verbindung mit Web Studio oder Director verwenden. Wenn vor dem Server ein Load Balancer bereitgestellt wird, verwenden Sie den FQDN des Load Balancers.

Binden Sie das Zertifikat an Port 443

Nachdem Sie ein vertrauenswürdiges Zertifikat erstellt oder importiert haben, binden Sie es an Port 443 in IIS. Sie können dies entweder vor oder nach der Installation tun. Wenn die Zertifikatsbindung für Port 443bereits konfiguriert ist, nimmt das Installationsprogramm keine Änderungen vor.

Hinweis:

Standardmäßig verwenden Web Studio und Director Port 443 für sicheren HTTPS-Zugriff. Sie können die Portnummer bei Bedarf ändern. Weitere Einzelheiten finden Sie unter Ändern der Standard-Portnummer .

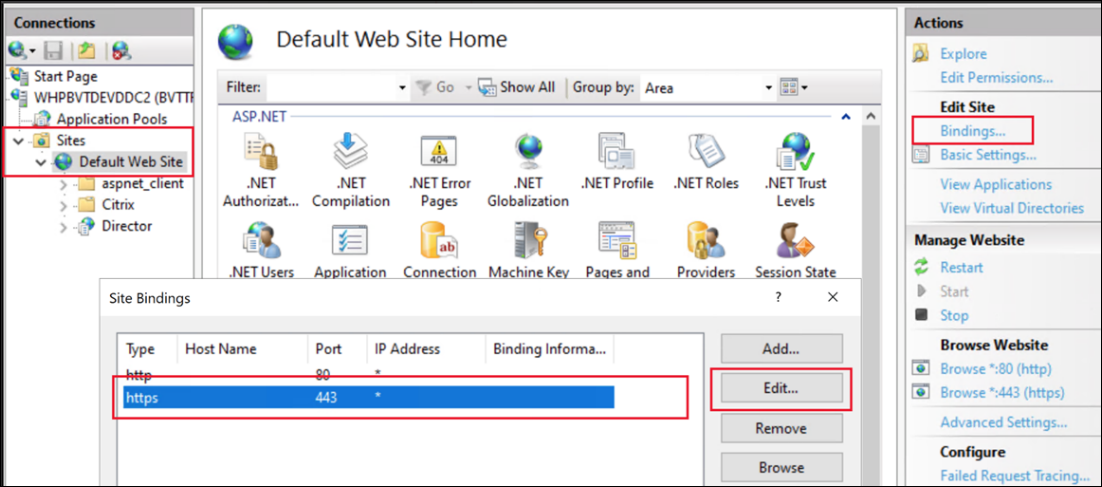

Um das Zertifikat an Port 443zu binden, führen Sie diese Schritte aus:

-

Melden Sie sich als Administrator beim Server an.

-

Öffnen Sie den IIS-Manager und navigieren Sie zu Sites > Default Web Site > Bindings.

-

Wenn eine vorhandene Bindung vom Typ https vorhanden ist, wählen Sie sie aus und klicken Sie auf Bearbeiten…. Wenn keine https -Bindung vorhanden ist, klicken Sie auf Hinzufügen.

-

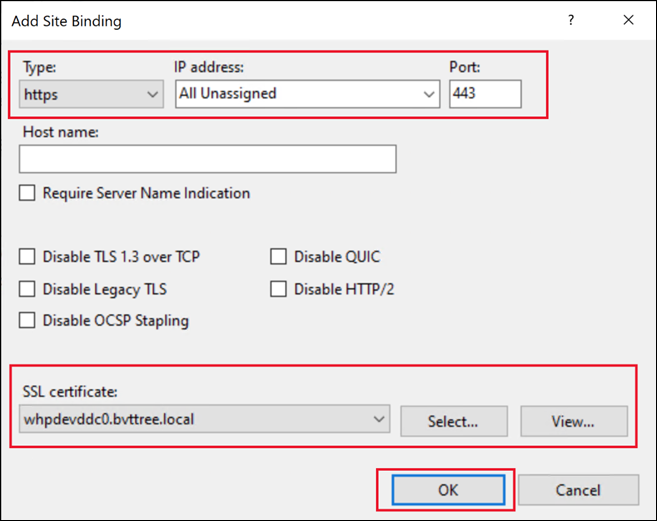

Erstellen oder bearbeiten Sie die Site-Bindung:

-

Für eine neue Bindung legen Sie den Typ auf https und den Port auf

443fest. -

Wählen Sie das entsprechende SSL-Zertifikat aus.

-

Wählen Sie unter Windows Server 2022 oder höher optional Legacy-TLS deaktivieren aus, um sicherzustellen, dass Benutzer nur mit modernen TLS-Versionen eine Verbindung herstellen können.

-

Klicken Sie auf OK.

-

Alternativ können Sie das Zertifikat mit PowerShell ändern. Beispielsweise sucht das folgende Skript nach einem Zertifikat mit einem bestimmten allgemeinen Namen, bindet es an alle IP-Adressen, Port 443 und deaktiviert ältere TLS-Versionen.

$certSName = 'CN=whpdevddc0.bvttree.local' # The subject name of the certificate

$certificate = Get-ChildItem -Path Cert:\LocalMachine\My\ | ? {$_.Subject -eq $certSName}

netsh http add sslcert ipport=0.0.0.0:443 certhash=$($certificate.Thumbprint) certstorename=My appid="{91fe7386-e0c2-471b-a252-1e0a805febac}" disablelegacytls=enable

<!--NeedCopy-->

Beachten Sie, dass appid eine beliebige GUID ist, mit der identifiziert werden kann, welche Anwendung das Zertifikat hinzugefügt hat.

Verwenden Sie das selbstsignierte Zertifikat

Sie können das vorhandene selbstsignierte Zertifikat verwenden, dies wird jedoch nicht empfohlen, da hierfür jede Maschine, die auf den Server zugreift, manuell konfiguriert werden muss.

So installieren Sie das selbstsignierte Zertifikat auf Computern, die eine Verbindung mit Web Studio herstellen müssen:

- Exportieren Sie das vorhandene selbstsignierte Zertifikat von den Web Studio- und Delivery Controller-Servern.

- Importieren Sie das Zertifikat in den Speicher vertrauenswürdiger Stammzertifikate der Maschinen, die auf den Server zugreifen müssen.

(Optional) Aktivieren Sie HTTP Strict Transport Security (HSTS)

HTTP Strict Transport Security (HSTS) weist Webbrowser an, beim Zugriff auf die Site nur HTTPS zu verwenden. Versucht ein Nutzer, die URL per HTTP aufzurufen, wechselt der Browser automatisch zu HTTPS. Diese Einstellung gewährleistet eine sichere Verbindungsvalidierung sowohl auf der Client- als auch auf der Serverseite. Der Browser behält diese Validierung für den konfigurierten Zeitraum bei.

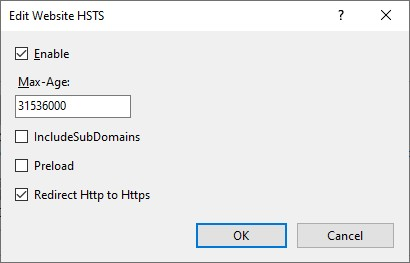

Unter Windows Server 2019 und höher können Sie HSTS in IIS konfigurieren:

- Öffnen Sie Internetinformationsdienste (IIS)-Manager.

- Wählen Sie Standardwebsite (oder die entsprechende Website).

- Wählen Sie im Bereich Aktionen auf der rechten Seite HSTS…aus.

- Wählen Sie . Aktivieren Sie und geben Sie ein Höchstalter ein, z. B. 31536000 für ein Jahr.

- Wählen Sie „HTTP auf HTTPS umleiten“. > Hinweis: > > Web Studio konfiguriert automatisch eine URL-Rewrite-Regel , um beim Zugriff auf die Studio-Website HTTP auf HTTPS umzuleiten. Diese Option gilt jedoch auch für Director und alle anderen Anwendungen auf der IIS-Site.

-

Klicken Sie auf OK.

(Optional) Ändern Sie die Standard-Portnummer

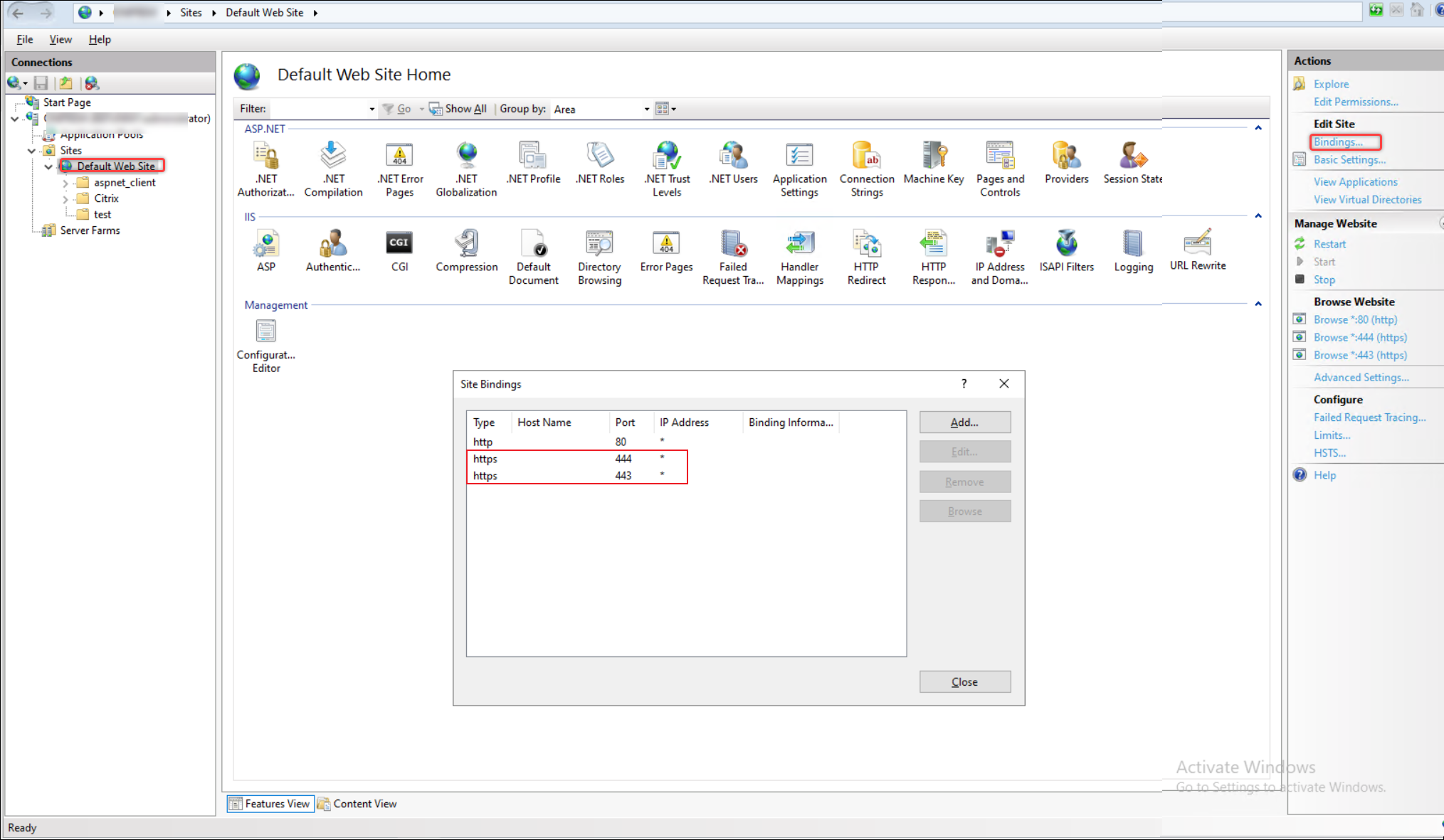

Standardmäßig verwenden Web Studio und Director Port 443 für sicheren HTTPS-Zugriff. Um diese Portnummer zu ändern, befolgen Sie diese Schritte, um eine Sitebindung für den gewünschten Port auf Standard-Website zu erstellen.

Schritte:

-

Öffnen Sie auf dem Server, auf dem Web Studio gehostet wird, Internet Information Services (IIS) Manager.

-

Erweitern Sie im Bereich Verbindungen den Serverknoten und wählen Sie Standardwebsite unter Sites aus.

-

Klicken Sie im Bereich Aktionen rechts auf Bindungen.

-

Klicken Sie im Fenster Sitebindungen auf Hinzufügen.

-

Legen Sie im Fenster “Sitebindung hinzufügen” Folgendes für die neue Bindung fest:

- Geben Sie ein: Wählen Sie https.

- IP-Adresse: Wählen Sie die entsprechende IP-Adresse aus oder belassen Sie sie ggf. auf “Alle nicht zugewiesen”.

- Port: Geben Sie die gewünschte Portnummer ein (z. B. 444).

- SSL-Zertifikat: Wählen Sie das entsprechende SSL-Zertifikat für die sichere Kommunikation aus.

Hinweis:

Wenn der Delivery Controller und Web Studio auf separaten Computern installiert und auf dem Server keine anderen Dienste oder Websites bereitgestellt sind, können Sie Port 443 entfernen. Behalten Sie andernfalls diesen Port bei, um Kommunikationsprobleme mit dem Orchestrierungsdienst und anderen FMA-Diensten zu vermeiden.

-

Klicken Sie auf OK , um die Bindung zu speichern, und schließen Sie dann das Fenster Sitebindungen.

-

Klicken Sie in IIS-Manager auf den Serverknoten und dann im Bereich Aktionen auf Neu starten, um die neue Bindung anzuwenden.

(Optional) HTTPS-Umleitung deaktivieren

Wenn Sie Web Studio installieren, wird jeder HTTP-Zugriff standardmäßig automatisch auf HTTPS umgeleitet. Es ist möglich, diese Umleitung zu deaktivieren, um HTTP-Zugriff zu ermöglichen. Dieser Ansatz wird nur empfohlen, wenn Sie andere Maßnahmen zum Blockieren des HTTP-Zugriffs ergriffen haben. Falls Sie vor Web Studio einen TLS-terminierenden Lastenausgleich haben, wird dennoch empfohlen, HTTPS zwischen Ihrem Lastenausgleich und Web Studio zu verwenden.

- Melden Sie sich beim Web Studio-Server an.

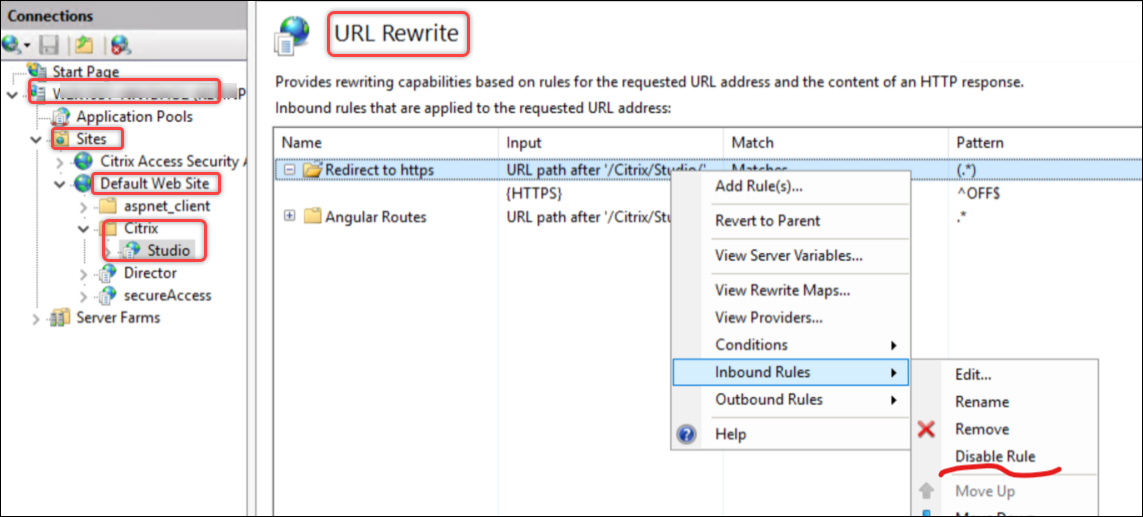

- Öffnen Sie Internetinformationsdienste (IIS)-Managerund gehen Sie zu Servername > Sites > Standardwebsite > URL-Umschreibung.

-

Deaktivieren Sie Eingehende Regeln für Umleitung auf https, wie im folgenden Screenshot gezeigt.

Wenn Sie HSTS in IIS aktiviert haben, müssen Sie auch Redirect Http to Httpsdeaktivieren.

Teilen

Teilen

In diesem Artikel

- Standardverhalten

- Aktivieren Sie den sicheren Zugriff über HTTPS

- Erstellen oder Importieren eines vertrauenswürdigen Zertifikats

- Binden Sie das Zertifikat an Port 443

- Verwenden Sie das selbstsignierte Zertifikat

- (Optional) Aktivieren Sie HTTP Strict Transport Security (HSTS)

- (Optional) Ändern Sie die Standard-Portnummer

- (Optional) HTTPS-Umleitung deaktivieren

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.