Authentification

Amélioration de la sécurité de Citrix avec un nom d’utilisateur prérempli

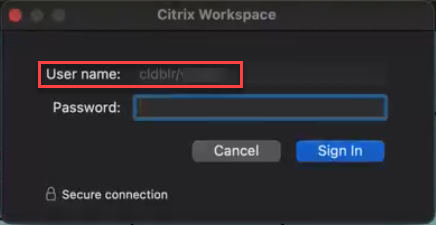

À partir de la version 2411, les administrateurs peuvent utiliser la gestion d’appareils mobiles (MDM) pour transmettre le nom d’utilisateur dans un format spécifique afin de gérer les appareils. L’application Citrix Workspace lit cette configuration, récupère le nom d’utilisateur et le préremplit dans l’invite d’authentification, le rendant ainsi en lecture seule. Cela garantit que seuls les utilisateurs pour lesquels un Mac est enregistré peuvent s’authentifier auprès de l’application Citrix Workspace sur cette machine spécifique. Cette fonctionnalité améliore la sécurité de la connexion et donne aux administrateurs un meilleur contrôle sur l’authentification.

Vous pouvez configurer cette fonctionnalité via MDM à l’aide des paramètres suivants :

<array>

<dict>

<key>LockUserName</key>

<true/>

<key>CitrixUserName</key>

<string>UserNameValue</string>

</dict>

</array>

<!--NeedCopy-->

Limitations :

- Cette solution fonctionne uniquement avec les magasins locaux qui utilisent l’authentification de base.

- Elle n’est pas compatible avec l’authentification SAML (WebView).

- L’étendue est limitée à l’application Citrix Workspace et les connexions basées sur un navigateur ne sont pas gérées.

Pour plus d’informations sur l’utilisation de MDM, consultez la page Gestion des appareils mobiles.

Obligation des utilisateurs à s’authentifier et à accéder aux applications et aux postes de travail via une application native

À partir de la version 2411, les administrateurs peuvent obliger les utilisateurs sur les appareils Mac à accéder à l’application Citrix Workspace exclusivement via l’application native. Lorsque cette fonctionnalité est activée, les utilisateurs qui tentent d’accéder à l’URL du magasin et aux navigateurs tiers sont automatiquement redirigés vers l’application Citrix Workspace. Cela leur permet de profiter de toutes les fonctionnalités de l’application native et de profiter d’une expérience utilisateur fluide. De plus, les utilisateurs se connectant via un navigateur tout en appelant le moteur HDX sont invités à ajouter le magasin au client natif pour un accès ultérieur. Cette fonctionnalité donne également aux administrateurs un meilleur contrôle sur l’environnement utilisateur et améliore la sécurité en conservant le processus d’authentification dans l’application native, éliminant ainsi le besoin de télécharger des fichiers ICA.

Les administrateurs peuvent activer cette fonctionnalité à l’aide de leur compte Citrix Cloud. Cette fonctionnalité est actuellement prise en charge uniquement pour les magasins cloud. Pour plus d’informations, consultez Obligation des utilisateurs à s’authentifier et à accéder aux applications et aux postes de travail via une application native.

Améliorations apportées à l’authentification via lecteur de carte à puce

À compter de la version 2409, l’application Citrix Workspace prend en charge la fonctionnalité Plug and Play pour les lecteurs de carte à puce. Cette fonctionnalité permet aux utilisateurs de facilement utiliser leurs cartes à puce sans avoir à connecter manuellement le lecteur avant de lancer une session ICA. Le système détecte et initialise automatiquement le lecteur une fois la carte à puce insérée.

En outre, l’application Citrix Workspace gère plus efficacement les demandes de commande simultanées par carte à puce. Lorsque plusieurs processus du Virtual Delivery Agent (VDA) lisent la carte à puce simultanément, la vitesse de redirection est améliorée.

Ces améliorations garantissent une expérience utilisateur plus fluide lors de l’utilisation du lecteur de carte à puce pour l’authentification.

Prise en charge de carte à puce rapide

À partir de la version 2409, l’application Citrix Workspace prend en charge la fonctionnalité de carte à puce rapide. La carte à puce rapide constitue une amélioration par rapport à la redirection de carte à puce PC/SC HDX existante. Elle améliore les performances lorsque les cartes à puce sont utilisées dans des environnements WAN à latence élevée.

Activation de l’ouverture de session par carte à puce rapide sur l’application Citrix Workspace

Pour activer cette fonctionnalité, vous devez spécifier l’emplacement du fichier de bibliothèque PKCS#11 dans les paramètres de la Carte à puce dans les préférences de l’application Citrix Workspace. Pour plus d’informations, consultez Spécifier un module PKCS#11 pour l’authentification par carte à puce.

Désactivation de l’ouverture de session par carte à puce rapide sur l’application Citrix Workspace

Pour désactiver l’ouverture de session par carte à puce rapide sur l’application Citrix Workspace, définissez le « module PKCS#11 » dans les préférences de l’application Citrix Workspace sur « Aucune sélection ».

Remarque :

- L’ouverture de session par carte à puce rapide est activée par défaut sur le VDA et désactivée par défaut sur l’application Citrix Workspace.

- Les versions précédentes de l’application Citrix Workspace pour Mac utilisaient le module PKCS#11 pour établir des connexions SSL, au lieu de s’appuyer sur la redirection et l’authentification par carte à puce. Actuellement, les cartes à puce rapides de l’application Citrix Workspace pour Mac ne prennent en charge que les cartes utilisant l’algorithme RSA. Toute tentative de configuration d’un module PKCS#11 incompatible peut entraîner un échec d’authentification.

Carte à puce

L’application Citrix Workspace pour Mac prend en charge l’authentification par carte à puce dans les configurations suivantes :

-

Authentification par carte à puce à Workspace pour Web ou StoreFront 3.12 et versions ultérieures.

-

Citrix Virtual Apps and Desktops 7 2203 et versions ultérieures.

-

XenApp et XenDesktop 7.15 et versions ultérieures.

-

Les applications activées pour carte à puce, telles que Microsoft Outlook et Microsoft Office, permettent aux utilisateurs de signer numériquement ou de crypter des documents disponibles dans les sessions d’application ou de bureau virtuel.

-

L’application Citrix Workspace pour Mac prend en charge l’utilisation de multiples certificats avec une seule carte à puce ou avec plusieurs cartes à puce. Lorsqu’un utilisateur insère une carte à puce dans le lecteur de cartes, les certificats sont disponibles pour toutes les applications exécutées sur l’appareil, y compris l’application Citrix Workspace pour Mac.

-

Pour les sessions double-hop, une connexion supplémentaire est établie entre l’application Citrix Workspace pour Mac et le bureau virtuel de l’utilisateur.

À propos de l’authentification par carte à puce auprès de Citrix Gateway

Il existe plusieurs certificats disponibles lorsque vous utilisez une carte à puce pour authentifier une connexion. L’application Citrix Workspace pour Mac vous invite à sélectionner un certificat. Lors de la sélection d’un certificat, l’application Citrix Workspace pour Mac vous invite à saisir le mot de passe de la carte à puce. Une fois l’authentification effectuée, la session démarre.

S’il n’existe qu’un seul certificat approprié sur la carte à puce, l’application Citrix Workspace pour Mac utilise ce dernier et ne vous invite pas à le sélectionner. Toutefois, vous devez toujours entrer le mot de passe associé à la carte à puce pour authentifier la connexion et démarrer la session.

Spécification d’un module PKCS#11 pour l’authentification par carte à puce

Remarque :

L’installation du module PKCS#11 n’est pas obligatoire. Cette section s’applique uniquement aux sessions ICA. Elle ne s’applique pas à l’accès de Citrix Workspace à Citrix Gateway ou StoreFront à l’aide d’une carte à puce.

Pour spécifier le module PKCS#11 pour l’authentification par carte à puce :

- Dans l’application Citrix Workspace pour Mac, sélectionnez Préférences.

- Cliquez sur Sécurité et confidentialité.

- Dans la section Sécurité et confidentialité, cliquez sur Carte à puce.

- Dans le champ PKCS#11, sélectionnez le module approprié. Cliquez sur Autre pour accéder à l’emplacement du module PKCS#11 si le module que vous souhaitez ne figure pas dans la liste.

- Après avoir sélectionné le module approprié, cliquez sur Ajouter.

Lecteurs, middleware et cartes à puce pris en charge

L’application Citrix Workspace pour Mac prend en charge la plupart des lecteurs de carte à puce et middleware cryptographiques compatibles avec macOS. Citrix a validé le fonctionnement avec ce qui suit.

Lecteurs pris en charge :

- Lecteurs de carte à puce USB courants

Middleware pris en charge :

- Clarify

- Version du client ActivIdentity

- Version du client Charismathics

Cartes à puce prises en charge :

- Cartes PIV

- Cartes CAC

- Cartes Gemalto .NET

Suivez les instructions fournies par le fournisseur des lecteurs de carte à puce et middleware cryptographiques compatibles avec macOS pour configurer les machines utilisateur.

Restrictions

- Les certificats doivent être stockés sur une carte à puce et non sur la machine utilisateur.

- L’application Citrix Workspace pour Mac n’enregistre pas le certificat choisi par l’utilisateur.

- L’application Citrix Workspace pour Mac ne stocke et n’enregistre pas le code PIN de la carte à puce de l’utilisateur. Le système d’exploitation gère l’acquisition du code PIN, qui peut disposer de son propre mécanisme de mise en cache.

- L’application Citrix Workspace pour Mac ne reconnecte pas les sessions lorsqu’une carte à puce est insérée.

- Pour utiliser les tunnels VPN avec l’authentification par carte à puce, vous devez installer le plug-in Citrix Gateway et ouvrir une session via une page Web. Utilisez vos cartes à puce et vos codes PIN pour vous authentifier à chaque étape. L’authentification pass-through à StoreFront avec Citrix Gateway Plug-in n’est pas disponible pour les utilisateurs de cartes à puce.

Accès conditionnel avec Azure Active Directory

Cette méthode d’authentification n’est pas actuellement prise en charge sur l’application Citrix Workspace pour Mac.

User-Agent

L’application Citrix Workspace envoie un user-agent sous forme de requêtes réseau qui peuvent être utilisées pour configurer des stratégies d’authentification, y compris la redirection de l’authentification vers d’autres fournisseurs d’identité (IDP).

Remarque :

Ne mentionnez pas les numéros de version lors de la configuration des stratégies.

| Scénario | Description | user-agent |

|---|---|---|

|

Requêtes HTTP classiques

|

En général, une requête réseau émise par l’application Citrix Workspace contient un élément user-agent général.

Par exemple, les requêtes réseau suivantes contiennent un élément user-agent général |

CitrixReceiver/23.05.0.36 MacOSX/13.4.0 com.citrix.receiver.nomas X1Class CWACapable

|

|

Magasin cloud

|

Lorsque les utilisateurs ajoutent un magasin cloud à l’application Citrix Workspace, les demandes réseau effectuées par l’application Citrix Workspace contiennent un élément user-agent spécifique.

Par exemple, les requêtes réseau dont le chemin d’accès est /core/connect/authorize contiennent un élément user-agent spécifique. |

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, like Gecko) Citrix Workspace/23.05.0.36 MacOSX/13.4.0 com.citrix.receiver.nomas X1Class CWACapable

|

|

Magasin local avec Gateway Advanced Auth

|

Lorsque les utilisateurs ajoutent un magasin local avec Advanced Auth configuré sur l’application Gateway auprès de Citrix Workspace, les demandes réseau effectuées par l’application Citrix Workspace contiennent un élément user-agent spécifique.

Par exemple, des requêtes réseau contenant |

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, like Gecko), CWAWEBVIEW/23.05.0.36

|

| Magasin Web personnalisé | Lorsqu’un utilisateur ajoute l’application Citrix Workspace d’un magasin Web personnalisé, les demandes réseau effectuées par l’application Citrix Workspace contiennent un élément user-agent spécifique. | Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, like Gecko) Safari CWA/23.05.0.18 MacOSX/13.4.0 |

FIDO2 pour une authentification sans mot de passe

L’application Citrix Workspace pour Mac prend en charge l’authentification sans mot de passe à l’aide de clés de sécurité FIDO2 lors de la connexion à un magasin cloud ou dans le cadre d’une session HDX. Les clés de sécurité FIDO2 permettent aux employés de l’entreprise de s’authentifier auprès d’applications ou de bureaux prenant en charge FIDO2 sans entrer de nom d’utilisateur ou de mot de passe. Cette fonctionnalité prend actuellement en charge les authentificateurs itinérants (USB uniquement) avec code PIN et Touch ID. Cette fonctionnalité est prise en charge sur macOS 12 et versions ultérieures.

Pour plus d’informations sur FIDO2, consultez Authentification FIDO2.

Pour plus d’informations sur les conditions préalables et l’utilisation de cette fonctionnalité, consultez Autorisation locale et authentification virtuelle à l’aide de FIDO2.

Authentification basée sur FIDO2 lors de la connexion à des magasins cloud et locaux

L’application Citrix Workspace utilise le navigateur par défaut de l’utilisateur pour l’authentification FIDO2 (authentification Web), lors de la connexion aux magasins cloud et locaux. Les administrateurs peuvent configurer le type de navigateur à utiliser pour l’authentification auprès de l’application Citrix Workspace. Pour plus d’informations sur les paramètres du navigateur Web, consultez la documentation Global App Configuration Service.

Les paramètres suivants vous permettent de sélectionner le type de navigateur utilisé pour authentifier un utilisateur final dans l’application Citrix Workspace :

| Paramètres | Description |

|---|---|

| Système | Vous permet d’utiliser le navigateur par défaut de l’utilisateur pour l’authentification (par exemple, Safari ou Chrome). L’authentification s’effectue en dehors de l’application Citrix Workspace. Utilisez ce paramètre pour prendre en charge l’authentification sans mot de passe. Ce paramètre essaie d’utiliser la session utilisateur existante depuis le navigateur de l’utilisateur. |

| SystemWithPrivateSession | Ce paramètre est similaire au paramètre System. L’application Citrix Workspace utilise une session privée dans le navigateur pour l’authentification. Le navigateur n’enregistre pas les cookies ni les données d’authentification. L’authentification unique n’est pas prise en charge dans cette option. |

| Embedded | Permet de vous authentifier dans l’application Citrix Workspace. L’application Citrix Workspace enregistre les données de session ou les cookies pour l’authentification unique (par exemple, les applications SaaS) lorsque la fonctionnalité Enhanced Single Sign-on est activée. Cette méthode d’authentification ne prend pas en charge les authentifications sans mot de passe telles que FIDO2. |

| EmbeddedWithPrivateSession | Ce paramètre est similaire au paramètre Embedded. L’authentification unique n’est pas prise en charge car les données de session ou les cookies ne sont pas présents dans l’application Citrix Workspace. |

Pour transférer le paramètre configuré, exécutez les commandes suivantes à l’aide de la gestion des appareils mobiles (MDM), du Global App Configuration Service (GACS) ou de l’interface de ligne de commande :

-

Activer FIDO2 via MDM : Pour activer l’authentification via MDM, les administrateurs doivent utiliser le paramètre suivant :

`<key>WebBrowserForAuthentication</key><string>System</string>`

Pour plus d’informations sur l’utilisation de MDM, consultez la page Gestion des appareils mobiles.

- Activer FIDO2 via GACS : Pour activer l’authentification via GACS, les administrateurs doivent utiliser le paramètre suivant :

{

"serviceURL": {

"url": "https://serviceURL:443"

},

"settings": {

"name": "Web browser for Authenticating into Citrix Workspace",

"description": "Allows admin to select the type of browser used for authenticating an end user into Citrix Workspace app",

"useForAppConfig": true,

"appSettings": {

"macos": [

{

"assignedTo": [

"AllUsersNoAuthentication"

],

"category": "authentication",

"settings": [

{

"name": "web browser for authentication",

"value": "SystemWithPrivateSession"

}

],

"userOverride": false

}

]

}

}

}

<!--NeedCopy-->

-

Activer FIDO2 à l’aide de l’interface de ligne de commande : Pour activer l’authentification à l’aide de l’interface de ligne de commande, les administrateurs doivent exécuter la commande suivante :

defaults write com.citrix.receiver.nomas WebBrowserForAuthentication System

Authentification basée sur FIDO2 au sein d’une session HDX

Vous pouvez configurer des clés de sécurité FIDO2 pour l’authentification au sein d’une session HDX. Cette fonctionnalité prend actuellement en charge les authentificateurs itinérants (USB uniquement) avec code PIN.

Lorsque vous accédez à une application ou à un site Web qui prend en charge FIDO2, une invite s’affiche, demandant l’accès à la clé de sécurité. Si vous avez préalablement enregistré votre clé de sécurité avec un code PIN (un minimum de 4 et un maximum de 64 caractères), vous devez saisir le code PIN lors de la connexion.

Si vous avez préalablement enregistré votre clé de sécurité sans code PIN, il vous suffit de toucher la clé de sécurité pour vous connecter.

Cette fonctionnalité est activée par défaut pour l’application Citrix Workspace pour la version 2307 et les versions ultérieures. Vous pouvez désactiver l’authentification FIDO2 à l’aide de la méthode de gestion des appareils mobiles (MDM) ou de l’interface de ligne de commande en exécutant les commandes suivantes :

-

Désactiver l’authentification basée sur FIDO2 via MDM : Pour désactiver cette fonctionnalité via MDM, les administrateurs doivent utiliser le paramètre suivant :

<key>Fido2Enabled</key><false/>

Pour plus d’informations sur l’utilisation de MDM, consultez la page Gestion des appareils mobiles.

-

Désactiver l’authentification basée sur FIDO2 à l’aide de l’interface de ligne de commande : Pour désactiver cette fonctionnalité, exécutez la commande suivante dans les méthodes de l’interface de ligne de commande :

defaults write com.citrix.receiver.nomas Fido2Enabled -bool NO

Prise en charge de la fonctionnalité Touch ID de l’appareil pour l’authentification sans mot de passe FIDO2

Auparavant, l’application Citrix Workspace prenait en charge l’authentification sans mot de passe FIDO2 via les authentificateurs itinérants (USB uniquement) avec code PIN et interaction tactile.

À partir de la version 2405, l’application Citrix Workspace prend en charge la fonction Touch ID du périphérique pour l’authentification sans mot de passe FIDO2, améliorant ainsi l’expérience de connexion des utilisateurs. Grâce à cette fonctionnalité, les utilisateurs peuvent se connecter en toute sécurité au magasin configuré sur l’application Citrix Workspace à l’aide de la fonction Touch ID du périphérique, éliminant ainsi le besoin de codes secrets ou de mots de passe. Cette fonctionnalité améliore à la fois la convivialité et la sécurité de l’application Citrix Workspace pour les utilisateurs de macOS. Cette fonctionnalité est activée par défaut.

Authentification basée sur des certificats

À partir de la version 2305, les administrateurs Workspace peuvent configurer et appliquer les stratégies d’accès conditionnel Azure Active Directory pour les utilisateurs qui s’authentifient sur l’application Citrix Workspace.

Les méthodes suivantes peuvent être utilisées pour activer l’authentification à l’aide d’un accès conditionnel :

- Gestion des appareils mobiles (MDM)

- Global App Configuration Service (GACS)

Les valeurs des indicateurs lues par l’application Citrix Workspace sont prioritaires dans l’ordre suivant :

- Gestion des appareils mobiles (MDM)

- Global App Configuration Service (GACS)

Activation de l’authentification par accès conditionnel via MDM

Pour activer l’authentification à l’aide d’un accès conditionnel avec Azure AD via MDM, les administrateurs doivent utiliser le paramètre suivant :

<key>enableAAD</key> <true/>

Ce paramètre prend en charge les valeurs booléennes. La valeur est définie sur false par défaut. La valeur par défaut est prise en compte si la valeur clé n’est pas disponible.

Pour plus d’informations sur l’utilisation de MDM, consultez la page Gestion des appareils mobiles.

Activation de l’authentification par accès conditionnel via GACS

Pour activer l’authentification à l’aide d’un accès conditionnel avec Azure AD via GACS, les administrateurs doivent utiliser le paramètre suivant :

enable conditional AAD

Pour plus d’informations, accédez à la page Supported settings and their values per platform pour macOS dans la documentation de Global App Configuration Service (GACS).

Dans cet article

- Amélioration de la sécurité de Citrix avec un nom d’utilisateur prérempli

- Obligation des utilisateurs à s’authentifier et à accéder aux applications et aux postes de travail via une application native

- Améliorations apportées à l’authentification via lecteur de carte à puce

- Prise en charge de carte à puce rapide

- Carte à puce

- Accès conditionnel avec Azure Active Directory

- User-Agent

- FIDO2 pour une authentification sans mot de passe

- Authentification basée sur des certificats