App Protection contextuelle pour StoreFront

La protection contextuelle des applications offre la flexibilité d’appliquer les stratégies de protection des applications de manière conditionnelle à un sous-ensemble d’utilisateurs, en fonction des utilisateurs, de leur appareil et de la position du réseau.

Mise en œuvre de la protection contextuelle des applications

Vous pouvez mettre en œuvre l’App Protection contextuelle à l’aide des filtres de connexion définis dans la règle de stratégie Broker Access. Les stratégies Broker Access définissent les règles qui contrôlent l’accès d’un utilisateur aux groupes de mise à disposition. La stratégie comprend un ensemble de règles. Chaque règle se rapporte à un seul groupe de mise à disposition et contient un ensemble de filtres de connexion et de contrôles de droits d’accès.

Les utilisateurs ont accès à un groupe de mise à disposition lorsque les détails de leur connexion correspondent aux filtres de connexion d’une ou de plusieurs règles de la stratégie Broker Access. Par défaut, les utilisateurs n’ont accès à aucun groupe de bureaux au sein d’un site. Vous pouvez créer des stratégies Broker Access supplémentaires en fonction des exigences. Plusieurs règles peuvent s’appliquer au même groupe de mise à disposition. Pour en savoir plus, consultez New-BrokerAccessPolicyRule.

Les paramètres suivants de la règle de stratégie Broker Access permettent d’activer App Protection de manière contextuelle si la connexion de l’utilisateur correspond aux filtres de connexion définis dans la règle de stratégie d’accès :

AppProtectionKeyLoggingRequiredAppProtectionScreenCaptureRequired

Utilisez les filtres Smart Access référencés dans les stratégies Broker Access pour affiner les filtres de connexion. Pour en savoir plus sur la configuration des filtres Smart Access, consultez CTX227055. Reportez-vous aux scénarios ci-dessous afin de comprendre comment utiliser les stratégies Smart Access pour configurer l’App Protection contextuelle.

Remarque :

Si App Protection est activée sur le groupe de mise à disposition, l’App Protection contextuelle ne peut être appliquée par défaut. Désactivez App Protection sur le groupe de mise à disposition à l’aide de la commande suivante :

Set-BrokerDesktopGroup -Name "Admin Desktop" -AppProtectionKeyLoggingRequired $false -AppProtectionScreenCaptureRequired $false <!--NeedCopy-->

Conditions préalables

Pour activer l’App Protection contextuelle pour StoreFront, assurez-vous de répondre aux exigences mentionnées dans la section Conditions préalables.

Activer App Protection contextuelle

-

Pour les versions de CVAD ultérieures à 2209 :

Le service App Protection en contexte est activé par défaut. Aucune configuration supplémentaire n’est requise.

-

Pour CVAD 2209 et les versions antérieures :

Suivez ces étapes pour activer App Protection en contexte pour CVAD 2209 et les versions antérieures.

-

Téléchargez les stratégies d’App Protection contextuelle (tableau des fonctionnalités) pour votre version de Citrix Virtual Apps and Desktops à partir de la page Téléchargements Citrix.

-

Exécutez les commandes PowerShell suivantes dans le Delivery Controller :

asnp Citrix* Set-BrokerSite -TrustRequestsSentToTheXmlServicePort $true <!--NeedCopy--> -

Exécutez les commandes suivantes pour activer l’App Protection contextuelle dans le Delivery Controller :

Import-ConfigFeatureTable <path to the downloaded feature table> <!--NeedCopy-->Par exemple,

Import-ConfigFeatureTable\Downloads\FeatureTable.OnPrem.AppProtContextualAccess.xml <!--NeedCopy-->

-

Pour vérifier l’état de la fonctionnalité

-

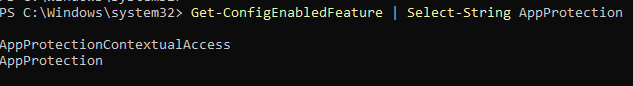

Exécutez la commande suivante pour vérifier si la fonctionnalité App Protection est activée :

Get-ConfigEnabledFeature | Select-String AppProtection -

Si elle est activée, vous devriez voir

AppProtectionContextualAccessdans la sortie.

Scénarios d’App Protection contextuelle

Voici certains des scénarios d’activation ou de désactivation d’App Protection contextuelle :

- Désactiver App Protection pour certains types d’appareils

- Désactiver App Protection pour les connexions lancées depuis un navigateur et activer App Protection pour les connexions lancées depuis l’application Citrix Workspace

- Désactiver App Protection pour les utilisateurs d’un groupe Active Directory spécifique

- Activer App Protection pour des appareils en fonction des résultats de l’analyse de point de terminaison

- Activer App Protection pour des groupes d’utilisateurs spécifiques