Contrôler l’accès aux applications

La fonction de contrôle d’accès aux applications vous permet de contrôler l’accès aux applications à l’aide de règles. Grâce à cette fonctionnalité, vous pouvez rationaliser la gestion des applications et des images. Par exemple, vous pouvez fournir des machines identiques à différents services tout en répondant à leurs exigences spécifiques pour les applications, réduisant ainsi le nombre d’images.

Cet article explique le processus d’activation du contrôle d’accès aux applications et de configuration des règles de contrôle. Il fournit également un exemple d’utilisation de cette fonctionnalité pour simplifier la gestion des images dans des environnements virtuels.

Remarque :

Cette fonctionnalité s’applique à la fois aux environnements Active Directory (AD) et aux environnements non joints à un domaine (NDJ).

Vue d’ensemble

Grâce à la fonction de contrôle d’accès aux applications, vous pouvez masquer les applications aux utilisateurs, aux machines et aux processus en configurant des règles de masquage.

Une règle de masquage comprend deux parties :

-

Objets à masquer. Fichiers, dossiers et entrées de registre que vous souhaitez masquer pour une application.

Par exemple, pour masquer une application, vous devez spécifier tous les objets associés à cette application, tels que les fichiers, les dossiers et les entrées de registre.

-

Attributions. Utilisateurs, machines et processus auprès desquels vous souhaitez masquer l’application.

Types d’attributions

Les attributions relatives aux règles de masquage se répartissent en trois catégories : processus, utilisateurs et machines. Les types d’attribution spécifiques sont répertoriés comme suit :

| Catégorie | Type |

|---|---|

| Processus | Non applicable |

| Utilisateurs

|

|

| Machines

|

|

Remarque :

- Dans le contexte du contrôle d’accès aux applications, les unités d’organisation sont utilisées comme conteneurs uniquement pour les machines, mais pas pour les utilisateurs. Par conséquent, une attribution d’unité d’organisation masque l’application uniquement aux machines de l’unité d’organisation et non aux utilisateurs de l’unité d’organisation.

- Les machines NDJ sont limitées aux machines créées par Citrix et gérées par Citrix.

Lorsque plusieurs attributions sont configurées dans une règle de masquage, tenez compte des considérations suivantes :

- Si ces attributions appartiennent à la même catégorie (par exemple, utilisateur A et groupe d’utilisateurs B), l’application est masquée pour tous les objets spécifiés dans ces attributions (utilisateur A et tous les utilisateurs du groupe d’utilisateurs B).

- Si ces attributions appartiennent à des catégories différentes (par exemple, utilisateur A et machine X), l’application est masquée lorsque les conditions spécifiées dans toutes ces attributions sont remplies (lorsque l’utilisateur A se connecte à la machine X).

- Si ces attributions appartiennent à la catégorie des processus, l’application est masquée pour tous les processus spécifiés dans ces attributions.

Remarque :

Si aucune attribution n’est configurée pour une règle, l’application spécifiée dans la règle est masquée.

Workflow

Grâce à la fonction de contrôle d’accès aux applications, Profile Management peut masquer les applications pour des utilisateurs, des machines et des processus en fonction des règles que vous fournissez. Le flux de travail général de mise en œuvre du contrôle d’accès aux applications est le suivant :

-

Créez et générez des règles de masquage. Vous pouvez utiliser deux outils :

- Outil basé sur une interface graphique : WEM Tool Hub > Générateur de règles pour le contrôle d’accès aux applications

- Outil PowerShell : disponible avec le package d’installation de Profile Management. Pour plus d’informations, voir Créer, gérer et déployer des règles à l’aide du générateur de règles.

-

Utilisez des GPO pour appliquer des règles de masquage aux machines de votre environnement. Pour plus d’informations, voir Activer le contrôle d’accès aux applications à l’aide de GPO.

Créer, gérer et déployer des règles à l’aide du générateur de règles

Cette section fournit des conseils sur l’utilisation du générateur de règles basé sur PowerShell pour créer, gérer et déployer des règles.

Avant de commencer, assurez-vous que la machine sur laquelle vous exécutez l’outil répond aux exigences suivantes :

- Fonctionne sous Windows 10 ou 11, ou Windows Server 2016, 2019 ou 2022.

- (Pour les environnements AD uniquement) Appartient au même domaine que vos utilisateurs et vos machines.

La procédure générale est la suivante :

- Exécutez Windows PowerShell en tant qu’administrateur.

- Accédez au dossier \tool dans le package d’installation de Profile Management, puis exécutez CPM_App_Access_Control_Config.ps1.

- Suivez les instructions affichées à l’écran pour créer, gérer et générer des règles de masquage :

-

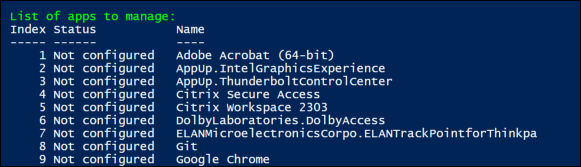

Visualisez chaque application installée sur la machine et son état :

- Not configured. Aucune règle n’est configurée pour l’application.

- Configured. Une ou plusieurs règles sont configurées pour l’application et aucune d’entre elles n’est appliquée aux machines.

- Configured and applied. Une ou plusieurs règles sont configurées pour l’application et au moins une règle est appliquée aux machines.

-

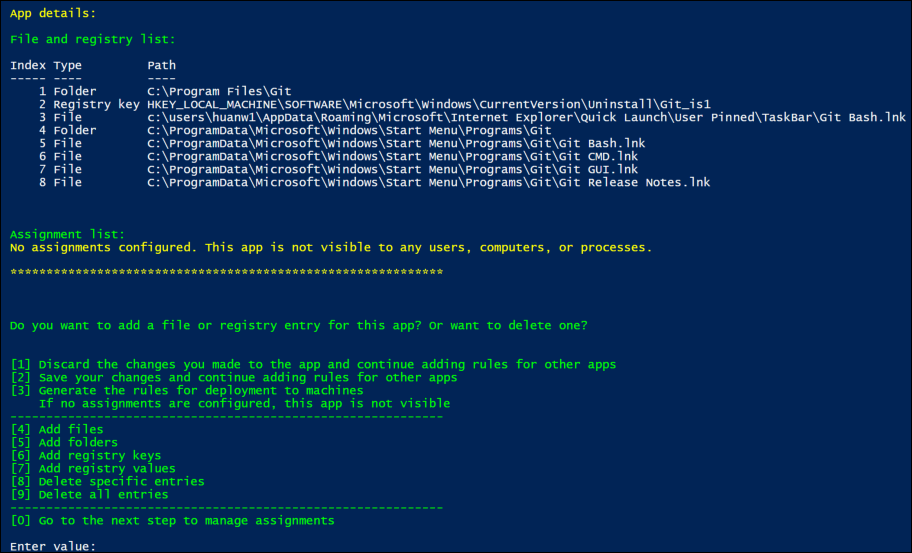

Dans la liste des applications, sélectionnez l’application que vous souhaitez masquer en saisissant son index. Tous les fichiers, dossiers et entrées de registre associés à l’application apparaissent.

-

Pour masquer un fichier, un dossier ou une entrée de registre supplémentaire pour l’application sélectionnée, sélectionnez le type d’action correspondant, puis ajoutez l’objet en saisissant son nom et son chemin. Répétez cette étape pour en ajouter d’autres.

Considérations :

- Les variables d’environnement système (telles que %windir%) présentes dans les chemins sont prises en charge, alors que les variables d’environnement utilisateur (telles que %appdata%) ne le sont pas.

- Les caractères génériques

*et?sont pris en charge pour les fichiers et les dossiers. Lorsqu’une chaîne comporte plusieurs astérisques (« * »), les caractères entre deux astérisques sont ignorés. Par exemple, dans la chaînec:\users\Finance*Manangement*, les caractères*Management*sont traités comme un seul astérisque (*).

Remarque :

Vous pouvez également définir manuellement une application en l’associant à certains fichiers, dossiers et entrées de registre.

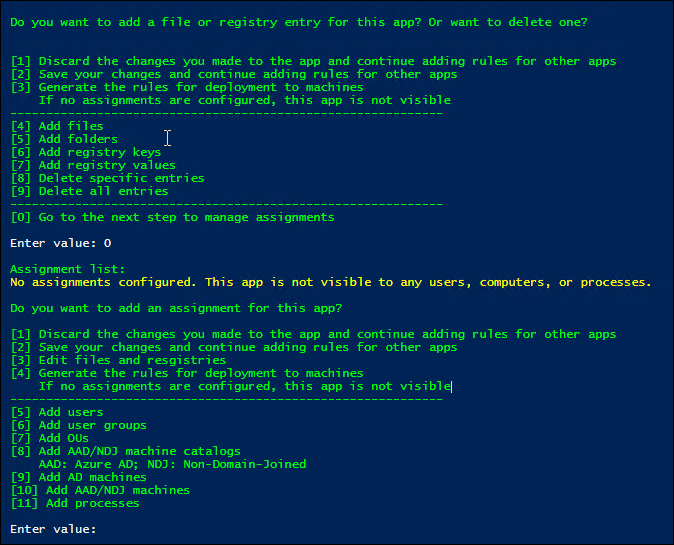

-

Configurez les attributions de la règle. Dans les détails, spécifiez le type d’attribution, puis entrez les objets spécifiques pour lesquels vous souhaitez masquer l’application. Pour plus d’informations, consultez le tableau suivant.

Remarque :

Si vous ne configurez aucune attribution pour une règle, l’application spécifiée dans la règle est invisible.

Type d’attribution Description Utilisateurs, groupes d’utilisateurs ou unités d’organisation AD Entrez leurs noms de domaine AD, séparés par des barres verticales (|). Machines AD Entrez leurs noms d’hôtes DNS, séparés par des barres verticales (|). Catalogues de machines NDJ Entrez les noms des catalogues, séparés par des barres verticales (|). Exemple : Machine_catalog_name1|Machine_catalog_name2Machines NDJ

Collectez les noms des machines à l’aide du sélecteur d’objets AAD/NDJ dans la console Web WEM, puis entrez ces noms, séparés par des barres verticales (|). Exemple : Machine_name1|Machine_name2. Pour ajouter toutes les machines qui ne sont pas jointes à un domaine, entrez NDJ*.

Les caractères génériques*et?sont pris en charge pour les noms de machines NDJ.

Remarque : lorsqu’une chaîne comporte plusieurs astérisques (*), les caractères situés entre deux astérisques sont ignorés. Par exemple, dans la chaîneResearchDep*Virtual*TeamMachine*, les caractères*Virtual*sont traités comme un seul astérisque (*).Utilisateurs Azure AD Collectez les SID et les noms des utilisateurs à l’aide du sélecteur d’objets AAD/NDJ dans la console Web WEM, puis entrez-les au format : sid1\name1|sid2\name2. Exemple :/azuread/989c2938-6527-4133-bab1-f3860dd15098\Tester1|/azuread/82bdde32-d5d9-4d64-b0ff-9876d4488d05\Tester2Groupes Azure AD Collectez les SID et les noms des groupes à l’aide du sélecteur d’objets AAD/NDJ dans la console Web WEM, puis entrez-les au format : sid1\name1|sid2\name2. Exemple :/azuread/989c2938-6527-4133-bab1-f3860dd15098\TestGroup1|/azuread/82bdde32-d5d9-4d64-b0ff-9876d4488d05\TestGroup2

-

- Répétez l’étape 3 pour créer des règles de masquage pour d’autres applications.

- Suivez les instructions qui s’affichent à l’écran pour générer les données brutes pour les règles que vous avez configurées, puis enregistrez-les dans un fichier .txt pour une utilisation ultérieure.

- Pour vérifier si les règles fonctionnent comme prévu, suivez les instructions à l’écran pour les déployer sur cette machine ou sur un groupe de machines.

Remarque :

Nous ne recommandons pas d’utiliser cet outil pour déployer des règles dans des environnements de production.

Activer le contrôle d’accès aux applications à l’aide de GPO

Après avoir créé et généré des règles de masquage, vous pouvez utiliser des GPO pour les appliquer aux machines de votre environnement.

Pour appliquer des règles de contrôle aux machines en utilisant un GPO, procédez comme suit :

- Ouvrez l’éditeur de gestion des stratégies de groupe.

- Accédez à Stratégies > Modèles d’administration : Définitions de stratégie (fichiers ADMX) > Composants Citrix > Profile Management > Contrôle d’accès aux applications.

- Double-cliquez sur Contrôle d’accès aux applications.

- Dans la fenêtre de la stratégie qui s’affiche, sélectionnez Activé.

- Ouvrez le fichier .txt dans lequel vous avez enregistré les règles générées, copiez le contenu et collez-le dans le champ Règles de contrôle d’accès aux applications.

- Cliquez sur OK.

La priorité de configuration de la fonctionnalité est la suivante :

- Si ce paramètre n’utilise pas de GPO, Studio ou WEM, la valeur du fichier .ini est utilisée.

- Si ce paramètre n’est configuré nulle part, la fonctionnalité est désactivée.

Exemple

Cette section utilise un exemple pour vous guider dans la mise en œuvre du contrôle d’accès aux applications pour une image.

Exigences

Les exigences de cet exemple sont les suivantes :

- Utiliser une seule image pour créer des machines virtuelles pour les services Ventes, RH et Ingénierie.

- Contrôler l’accès aux applications suivantes :

- Microsoft Excel : invisible pour les utilisateurs du service RH.

- Visual Studio Code : invisible pour les utilisateurs du service Ventes ou RH.

Solution

Installer Profile Management pour contrôler l’accès aux applications installées.

Installer une machine modèle

Installez une machine modèle pour capturer l’image. La procédure est la suivante :

- Associez une nouvelle machine au même domaine AD que vos utilisateurs et machines.

- Installez les logiciels suivants sur la machine :

- Windows 10 ou 11, ou Windows Server 2016, 2019 ou 2022, selon les besoins

- Profile Management version 2303 ou ultérieure

- Toutes les applications requises

Créer et générer des règles de masquage

-

Sur la machine modèle, utilisez l’outil Générateur de règles pour créer et générer des règles de masquage.

- Règle 1 : Pour masquer Microsoft Excel aux utilisateurs du service RH (Application : Microsoft Excel ; Attribution : groupe d’utilisateurs RH)

- Règle 2 : Pour masquer Visual Studio Code aux utilisateurs du service Ventes ou RH (Application : Visual Studio Code ; Attributions : groupe d’utilisateurs Ventes et groupe d’utilisateurs RH)

-

Générez des données brutes pour les deux règles et enregistrez-les dans un fichier .txt.

Pour plus d’informations sur l’utilisation de l’outil, voir Créer, générer et déployer des règles à l’aide du générateur de règles.

Vous pouvez maintenant capturer l’image à partir de la machine modèle.

Activer le contrôle d’accès aux applications à l’aide de GPO

Une fois les machines virtuelles créées, utilisez des GPO pour activer de manière centralisée le contrôle d’accès aux applications et appliquer les règles générées aux machines. Pour plus d’informations, voir Activer le contrôle d’accès aux applications à l’aide de GPO.