Tableau de bord des utilisateurs

Vue d’ensemble

Le tableau de bord Utilisateurs est le point de départ pour l’analyse du comportement des utilisateurs et la prévention des menaces.

Ce tableau de bord offre une visibilité sur les modèles de comportement des utilisateurs au sein d’une organisation. À l’aide de ces données, vous pouvez surveiller, détecter et signaler de manière proactive les comportements qui sortent de la norme, tels que les attaques de phishing ou de rançongiciels.

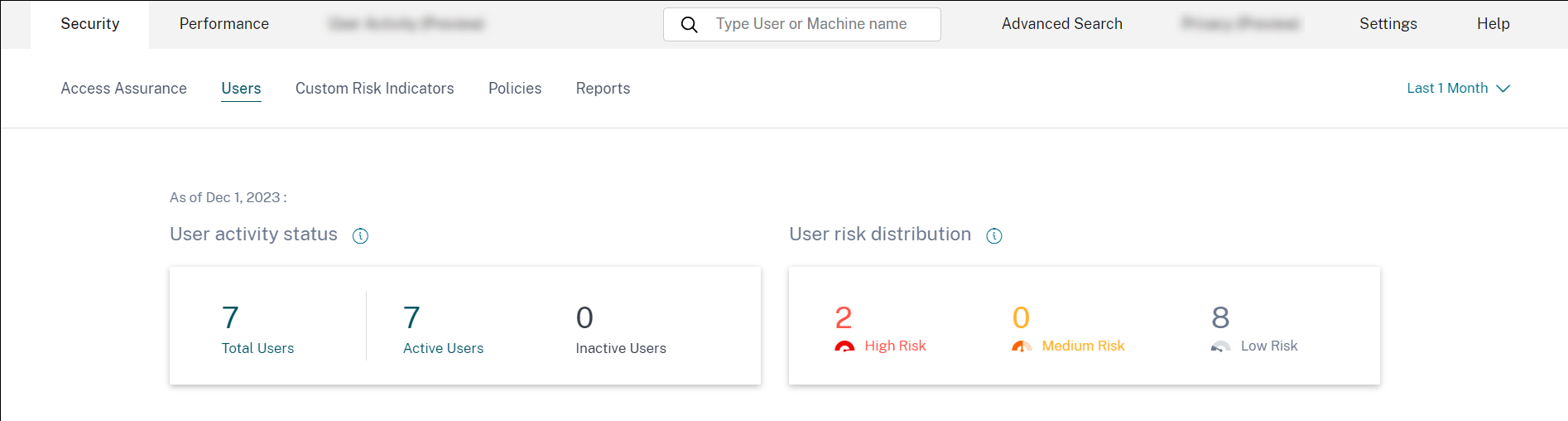

Pour afficher le tableau de bord des utilisateurs, accédez à Sécurité > Utilisateurs. Le tableau de bord des utilisateurs contient les sections suivantes :

-

État d’activité de l’utilisateur : répartition des utilisateurs totaux, actifs et inactifs.

-

Répartition des risques des utilisateurs : répartition des utilisateurs actifs, inactifs, totaux, et répartition des utilisateurs à risque dans les profils élevés, moyens et faibles en fonction de leur score de risque calculé le plus élevé au cours de la période sélectionnée.

-

Principaux utilisateurs : les principaux utilisateurs sont triés par leur score de risque et segmentés par Tous les utilisateurs, Utilisateurs privilégiés et Utilisateurs de la liste de surveillance.

-

Catégories de risque : affiche les catégories de risque prises en charge par Citrix Analytics. Les indicateurs de risque présentant des modèles de comportement similaires sont regroupés en catégories.

-

Indicateurs de risque et actions : répartition des indicateurs de risque et des actions tracées sur une durée sélectionnée pour tous les utilisateurs de votre organisation.

-

Résumé de l’accès : résume le nombre total de tentatives d’accès aux ressources de votre organisation effectuées par les utilisateurs.

-

Stratégies et actions : affiche les cinq principales stratégies et actions appliquées aux profils d’utilisateur.

-

Indicateurs de risque : affiche les cinq principaux indicateurs de risque de votre organisation.

État d’activité de l’utilisateur

Nombre total d’utilisateurs de votre organisation utilisant les sources de données pour lesquelles vous avez activé Analytics. Ils peuvent ou non avoir un score de risque associé à leur compte. Cette vignette affiche le nombre d’utilisateurs actifs. Les utilisateurs actifs sont les utilisateurs dont les événements ont été détectés au cours de la période sélectionnée. Vous pouvez cliquer sur le menu déroulant de l’état d’activité de l’utilisateur pour afficher la répartition des utilisateurs totaux en utilisateurs actifs et inactifs.

- Utilisateurs totaux : nombre total d’utilisateurs au cours de la période sélectionnée.

- Utilisateurs actifs : utilisateurs dont les événements ont été détectés au cours de la période sélectionnée.

- Utilisateurs inactifs : utilisateurs sans événements détectés au cours de la période sélectionnée.

Le nombre total d’utilisateurs sur le tableau de bord Utilisateurs peut être supérieur au nombre d’utilisateurs à risque, car tous les utilisateurs ne sont pas censés être à risque.

Remarque

Sur la page Utilisateurs, le nombre total d’utilisateurs est affiché pour les 30 derniers jours, quelle que soit la période sélectionnée.

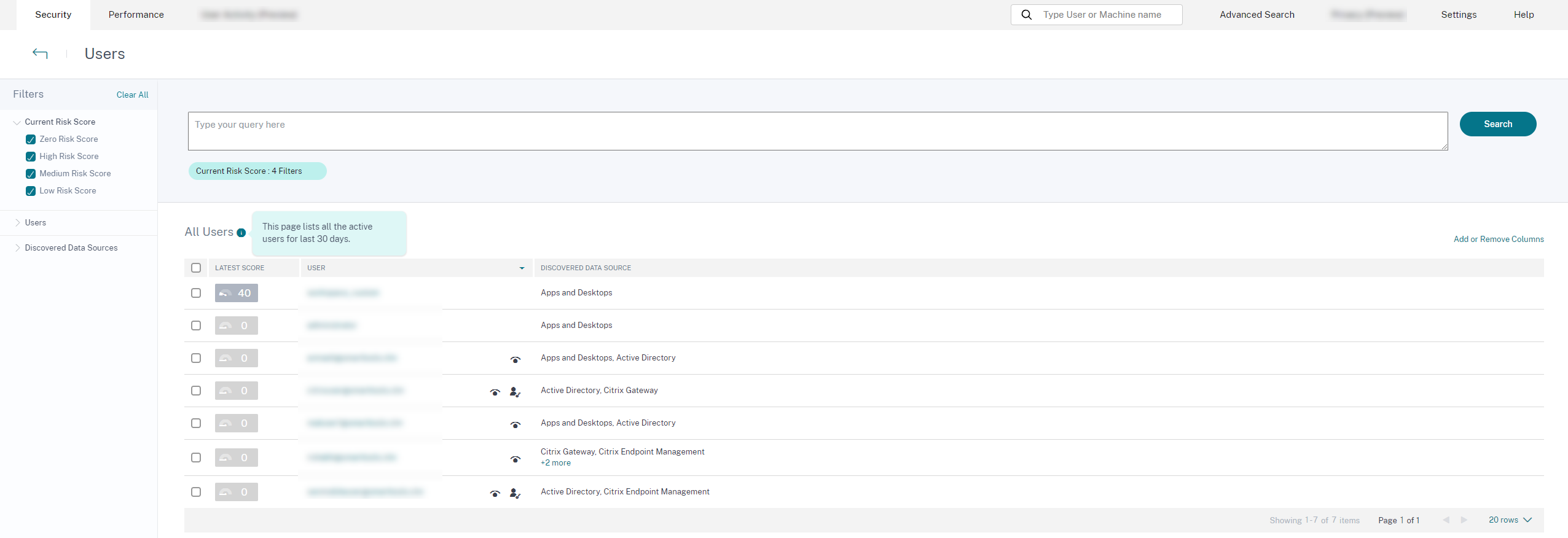

Facettes

Filtrez les événements utilisateur en fonction des catégories suivantes :

-

Score de risque : événements utilisateur basés sur des scores de risque élevé, moyen, faible et nul.

-

Utilisateur : événements utilisateur basés sur les privilèges d’administrateur, les privilèges exécutifs et les utilisateurs de la liste de surveillance.

-

Sources de données découvertes : événements utilisateur basés sur la source de données que vous avez intégrée.

Zone de recherche

Utilisez la zone de recherche pour rechercher des événements pour les utilisateurs. Vous pouvez utiliser des opérateurs dans votre requête pour affiner la portée de votre recherche. Pour plus d’informations sur les opérateurs valides que vous pouvez utiliser dans votre requête, consultez Recherche en libre-service.

Dernier score

Le score de risque détermine le niveau de risque qu’un utilisateur représente pour une organisation pendant une période spécifique. La valeur du score de risque est dynamique et varie en fonction de l’analyse du comportement de l’utilisateur. En fonction du dernier score de risque, un utilisateur peut appartenir à l’une des catégories suivantes : utilisateur à risque élevé, utilisateur à risque moyen, utilisateur à risque faible et utilisateur avec un score de risque nul.

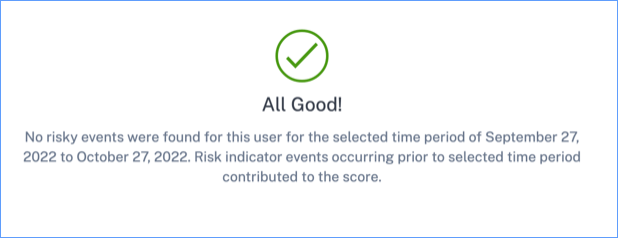

Utilisateur

Liste de tous les utilisateurs découverts par Analytics. Sélectionnez un nom d’utilisateur pour afficher les informations de l’utilisateur et la chronologie des risques pour cet utilisateur. L’utilisateur peut ou non avoir déclenché un indicateur de risque. S’il n’y a pas d’événements risqués associés à cet utilisateur, le message suivant s’affiche.

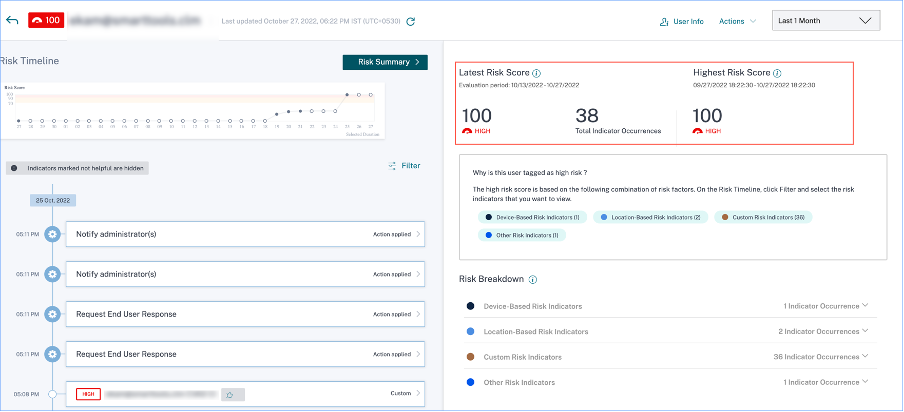

S’il existe des événements risqués associés à un utilisateur, les indicateurs de risque s’affichent sur sa chronologie des risques. Sélectionnez l’utilisateur pour afficher sa chronologie des risques.

Un utilisateur peut être marqué comme privileged et ajouté à la liste de surveillance.

Source de données découverte

La source de données associée à un utilisateur. Lorsqu’un utilisateur utilise activement la source de données, Analytics reçoit les événements utilisateur de cette source de données. Pour recevoir les événements utilisateur, vous devez activer le traitement des données sur la carte du site de la source de données, qui est disponible sur la page Sources de données.

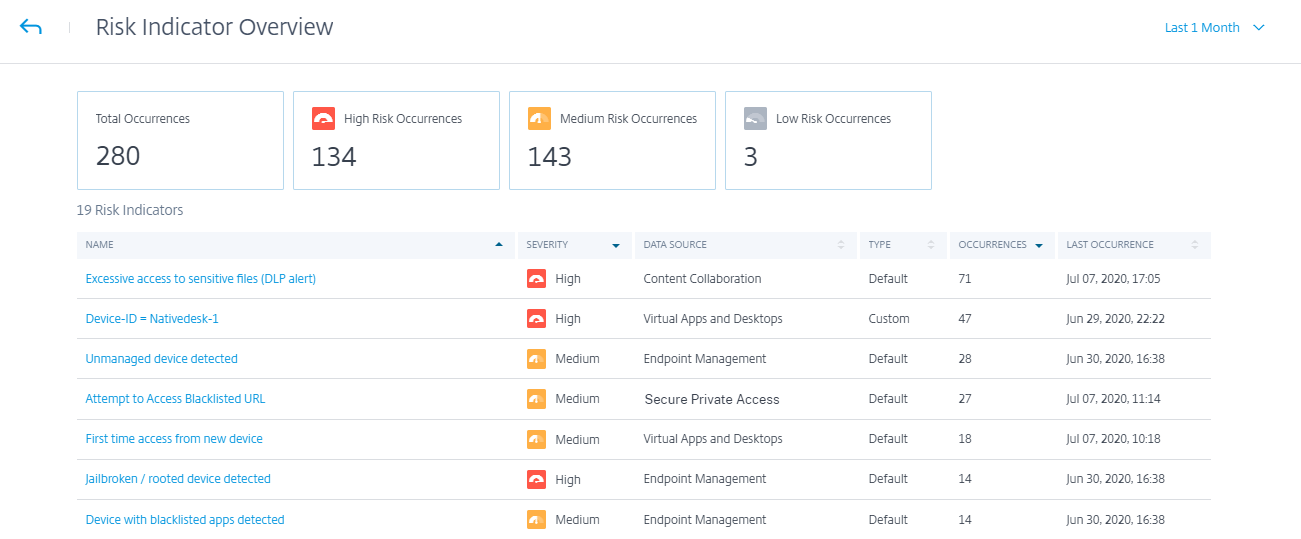

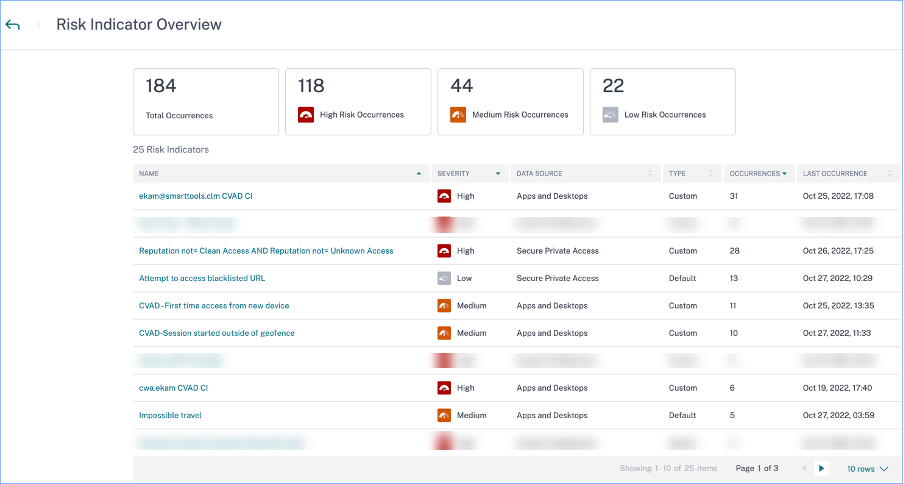

Indicateurs déclenchés

Indique le nombre d’indicateurs de risque déclenchés pour les utilisateurs pendant la durée sélectionnée. Cliquez sur la vignette Indicateurs déclenchés pour afficher les détails des indicateurs de risque. Le tableau des indicateurs de risque fournit les détails suivants :

- Nom : nom de l’indicateur de risque.

- Gravité : gravité du risque associé à l’événement. Le risque peut être élevé, moyen ou faible.

- Source de données : source de données à laquelle le modèle d’indicateur de risque s’applique.

- Type : type d’indicateur de risque. Un indicateur de risque peut être par défaut ou personnalisé.

- Occurrences : nombre de fois qu’un indicateur de risque est déclenché pour un utilisateur. Lorsque vous sélectionnez la période, les occurrences de l’indicateur de risque changent en fonction de la sélection de l’heure.

- Dernière occurrence : affiche la date et l’heure de la dernière occurrence.

Actions appliquées

Indique le nombre d’actions appliquées aux utilisateurs pendant la durée sélectionnée. Cela inclut les actions appliquées manuellement par les administrateurs et les actions basées sur des stratégies. Cliquez sur la vignette Action appliquée pour afficher les détails de l’action. Cette section n’affiche pas les actions que vous avez appliquées manuellement aux profils d’utilisateur.

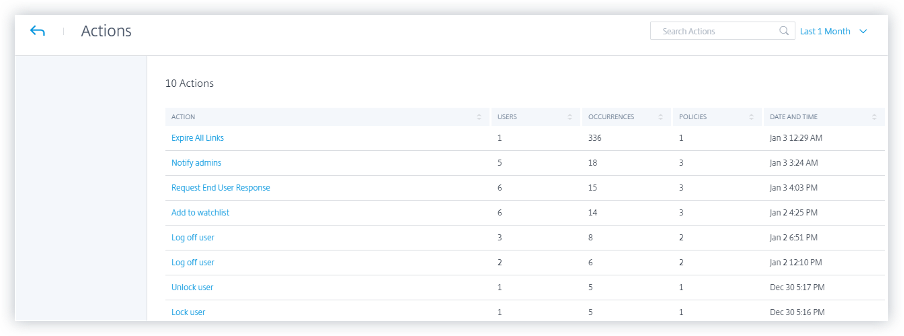

Le tableau Action fournit les informations suivantes :

- Action : nom de l’action appliquée conformément à la stratégie.

- Utilisateurs : nombre d’utilisateurs auxquels l’action a été appliquée.

- Occurrences : nombre d’occurrences de l’action.

- Date et heure : date et heure de l’action appliquée.

Événements traités

Nombre total d’événements utilisateur reçus de vos sources de données connectées et traités par Analytics.

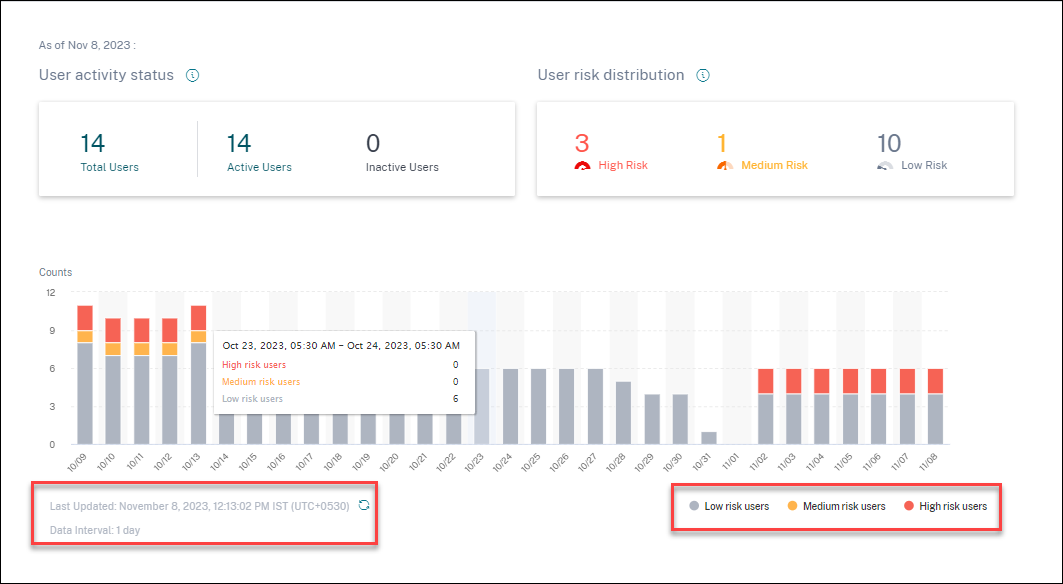

Répartition des risques des utilisateurs

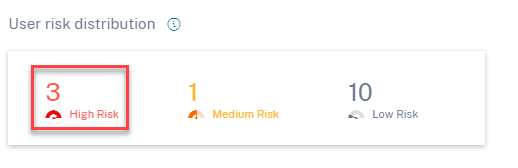

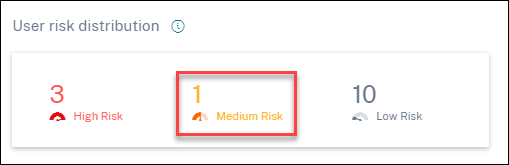

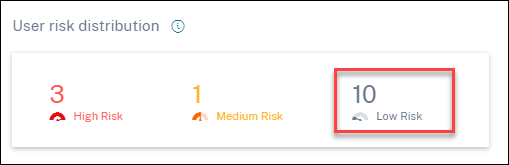

Vous pouvez afficher le nombre d’utilisateurs dans les profils élevés, moyens et faibles en fonction de leur score de risque calculé le plus élevé au cours de la période sélectionnée. Sous les totaux, un graphique à barres montre les changements au fil du temps dans la répartition des utilisateurs à risque faible, moyen et élevé.

Le niveau de risque est classé en trois codes couleur.

- Rouge : représente les utilisateurs à risque élevé.

- Orange : représente les utilisateurs à risque moyen.

- Gris : représente les utilisateurs à risque faible.

Vous pouvez afficher le nombre d’utilisateurs à risque (élevé, moyen et faible) en survolant les barres de couleur en fonction d’une période spécifique. Vous pouvez afficher les détails de la dernière mise à jour (date et heure) avec les informations d’intervalle de données. Cliquez sur n’importe quelle barre de couleur pour voir les utilisateurs à risque pendant cette durée. Cliquez sur l’option d’actualisation pour obtenir les données mises à jour.

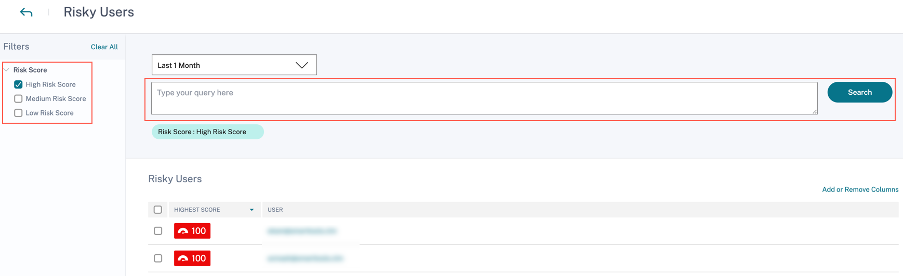

Utilisateurs à risque

Les utilisateurs à risque sont des utilisateurs qui ont des événements risqués associés et qui ont déclenché au moins un indicateur de risque. Le niveau de risque qu’un utilisateur représente pour le réseau pendant une période spécifique est déterminé par le score de risque associé à l’utilisateur. La valeur du score de risque est dynamique et est basée sur l’analyse du comportement de l’utilisateur.

Le risque de chaque utilisateur est régulièrement mis à jour au fil du temps en fonction de l’activité de l’utilisateur. Par conséquent, un utilisateur peut être à risque moyen ou élevé à un moment donné, mais descendre à un niveau de risque inférieur plus tard. En fonction du score de risque, un utilisateur à risque peut appartenir à l’une des catégories suivantes :

Sur la page Utilisateurs à risque, vous pouvez utiliser les facettes pour filtrer en fonction des niveaux de risque associés à la période sélectionnée, et la barre de recherche pour interroger un ou plusieurs utilisateurs spécifiques.

Cliquez sur l’adresse e-mail de l’utilisateur pour afficher la page Chronologie des risques de cet utilisateur sélectionné. Cette page affiche les indicateurs de risque ainsi que les détails des scores de risque les plus récents et les plus élevés en fonction de la période sélectionnée.

Risque élevé

Utilisateurs avec des scores de risque compris entre 90 et 100. Ces utilisateurs ont présenté plusieurs comportements cohérents avec des facteurs de risque modérés à graves et pourraient représenter des menaces immédiates pour l’organisation.

Sur le tableau de bord Utilisateurs, vous pouvez afficher le nombre d’utilisateurs à risque élevé en fonction du score de risque calculé le plus élevé au cours de la période sélectionnée.

Cliquez sur l’option Risque élevé pour afficher la page Utilisateurs à risque. La page affiche les détails concernant les utilisateurs à risque élevé.

Risque moyen

Utilisateurs avec des scores de risque compris entre 70 et 89. Ces utilisateurs ont généralement une ou plusieurs activités qui semblent potentiellement suspectes et/ou anormales et qui pourraient mériter une surveillance étroite.

Cliquez sur l’option Risque moyen pour afficher la page Utilisateurs à risque. La page affiche les détails concernant les utilisateurs à risque moyen.

Risque faible

Utilisateurs avec des scores de risque compris entre 1 et 69. Ces utilisateurs ont au moins un indicateur de risque reflétant un comportement inhabituel ou inattendu, mais pas suffisamment pour justifier une classification de risque plus grave.

Cliquez sur l’option Risque faible pour afficher la page Utilisateurs à risque. La page affiche les détails concernant les utilisateurs à risque faible.

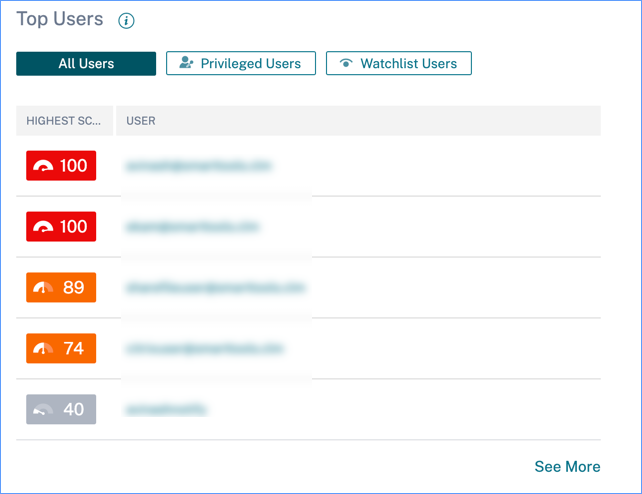

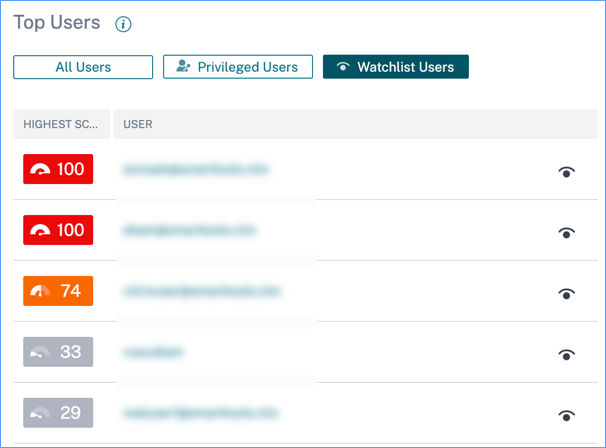

Principaux utilisateurs

Vous pouvez afficher les principaux utilisateurs dans diverses catégories d’utilisateurs triés par les scores de risque les plus élevés pour la période sélectionnée. Le tableau Principaux utilisateurs suivant affiche les cinq utilisateurs à risque les plus élevés (tous les utilisateurs, les utilisateurs privilégiés et les utilisateurs de la liste de surveillance) en fonction de leur score de risque calculé sur la période sélectionnée, plutôt que du dernier score de risque.

Remarque

Dans les versions antérieures, le tableau Principaux utilisateurs affichait toujours le dernier score de risque, quelle que soit la période sélectionnée.

Utilisateurs de la liste de surveillance

Liste des utilisateurs surveillés de près pour les menaces potentielles. Par exemple, vous pouvez surveiller les utilisateurs qui ne sont pas des employés à temps plein au sein de votre organisation en les ajoutant à la liste de surveillance. Vous pouvez également surveiller les utilisateurs qui déclenchent fréquemment un indicateur de risque spécifique. Vous pouvez ajouter un utilisateur à la liste de surveillance manuellement ou définir des stratégies pour ajouter des utilisateurs à la liste de surveillance.

Si vous avez ajouté des utilisateurs à la liste de surveillance, vous pouvez afficher les cinq principaux utilisateurs de la liste de surveillance en fonction du score le plus élevé.

Cliquez sur le lien Voir plus dans le volet Tous les utilisateurs pour afficher la page Utilisateurs. La page affiche la liste de tous les utilisateurs de la liste de surveillance.

Remarque

Sur le tableau de bord Utilisateurs et la page Utilisateurs, le nombre d’utilisateurs de la liste de surveillance est affiché pour les 13 derniers mois, quelle que soit la période sélectionnée. Lorsque vous sélectionnez une période, les occurrences de l’indicateur de risque changent en fonction de la sélection de l’heure.

En savoir plus : Liste de surveillance

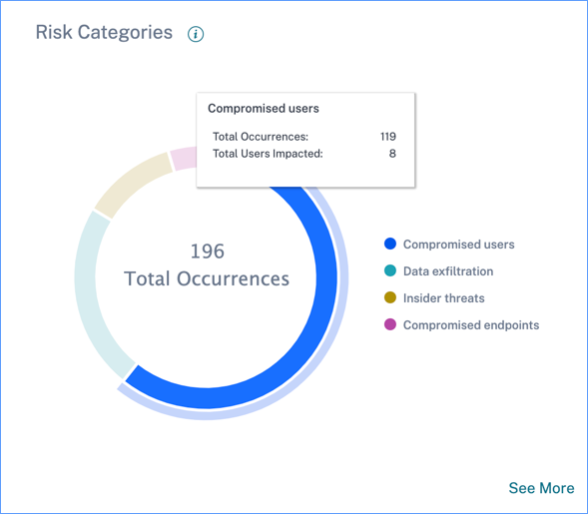

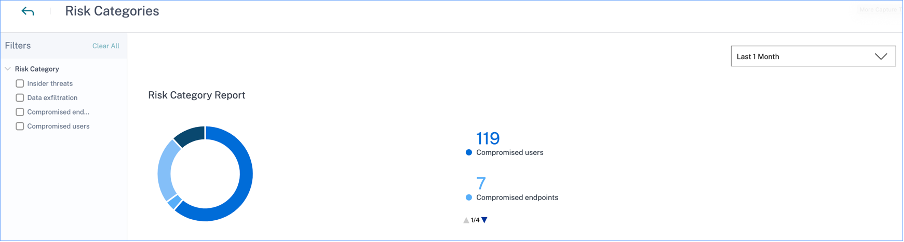

Catégories de risque

Le graphique en anneau Catégories de risque résume le nombre d’occurrences d’indicateurs par catégorie de risque au cours de la période sélectionnée. Le nombre d’utilisateurs uniques est affiché au survol de chaque segment du graphique, ce qui renvoie à la page de présentation de la Catégorie d’indicateurs de risque correspondante. La catégorisation des risques est prise en charge par les indicateurs de risque par défaut et personnalisés.

L’objectif du tableau de bord Catégories de risque est de permettre aux administrateurs de Citrix Virtual Apps and Desktops et de Citrix DaaS de gérer les risques des utilisateurs et d’avoir des discussions simplifiées avec leurs homologues de la sécurité sans avoir besoin d’une connaissance experte en sécurité. Il permet à l’application de la sécurité de prendre effet au niveau de l’organisation et ne se limite pas aux seuls administrateurs de la sécurité.

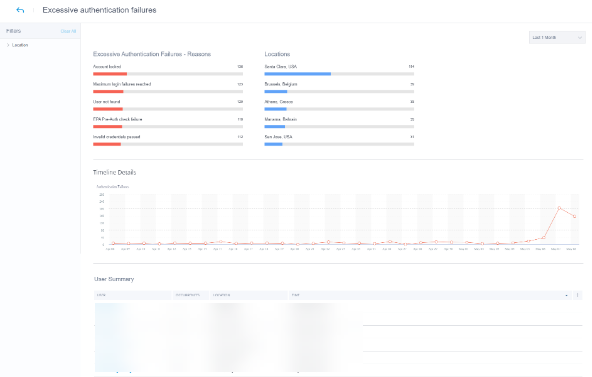

Cas d’utilisation

Considérez que vous êtes un administrateur Citrix Virtual Apps and Desktops et que vous gérez les droits d’accès aux applications des employés de votre organisation. Si vous accédez à la section Catégories de risque > Utilisateurs compromis > Échecs d’authentification excessifs - Citrix Gateway de l’indicateur de risque, vous pouvez évaluer si les employés auxquels vous avez accordé l’accès ont été compromis. Si vous naviguez plus loin, vous pouvez obtenir des informations plus précises sur cet indicateur de risque, telles que les raisons de l’échec, les emplacements de connexion, les détails de la chronologie et le résumé de l’utilisateur. Si vous remarquez des écarts entre les utilisateurs auxquels l’accès a été accordé et les utilisateurs qui ont été compromis, vous pouvez en informer l’administrateur de la sécurité. Cette notification rapide à l’administrateur de la sécurité contribue à l’application de la sécurité au niveau de l’organisation.

Comment analyser le tableau de bord des catégories de risque ?

Lorsque vous sélectionnez Voir plus sur le tableau de bord Catégories de risque, vous êtes redirigé vers la page qui résume les détails des catégories de risque. Cette page contient les détails suivants :

-

Rapport de catégorie de risque : représente le nombre total d’occurrences d’indicateurs de risque de chaque catégorie pour une période sélectionnée.

-

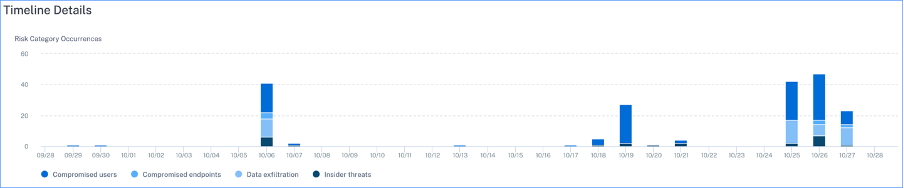

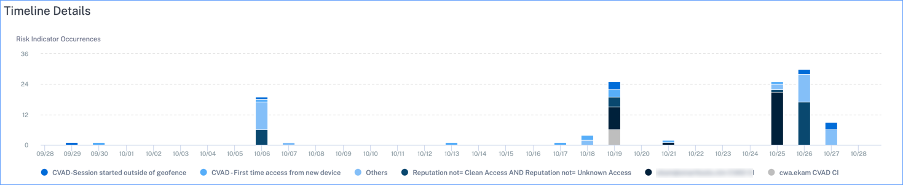

Détails de la chronologie : fournit une représentation graphique du nombre total d’occurrences d’indicateurs de risque de chaque catégorie de risque pour une période sélectionnée. Si vous naviguez vers le bas de cette section, vous pouvez trier en fonction des catégories de risque pour obtenir des informations plus précises sur les indicateurs de risque.

-

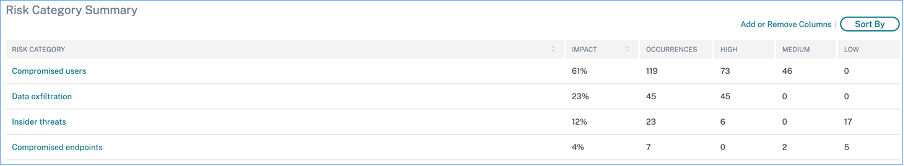

Résumé de la catégorie de risque : cette section fournit des détails tels que l’impact, les occurrences et la gravité des indicateurs de risque associés à chaque catégorie. Sélectionnez n’importe quelle catégorie de risque pour afficher les détails des indicateurs de risque associés à cette catégorie. Par exemple, lorsque vous sélectionnez la catégorie Utilisateurs compromis, vous êtes redirigé vers la page Utilisateurs compromis.

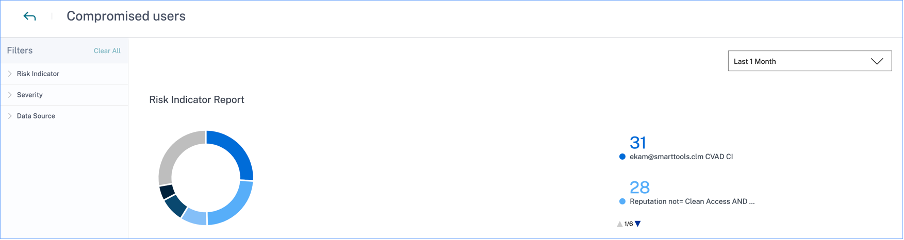

La page Utilisateurs compromis affiche les détails suivants :

-

Rapport d’indicateurs de risque : affiche les indicateurs de risque qui appartiennent à la catégorie Utilisateurs compromis pour une période sélectionnée. Il affiche également le nombre total d’occurrences des indicateurs de risque qui ont été déclenchés au cours de la période sélectionnée.

-

Détails de la chronologie : fournit une représentation graphique des occurrences d’indicateurs de risque pour une période sélectionnée.

-

Résumé des indicateurs de risque : affiche un résumé des indicateurs de risque générés dans la catégorie des utilisateurs compromis. Cette section affiche également la gravité, la source de données, le type d’indicateur de risque, les occurrences et la dernière occurrence.

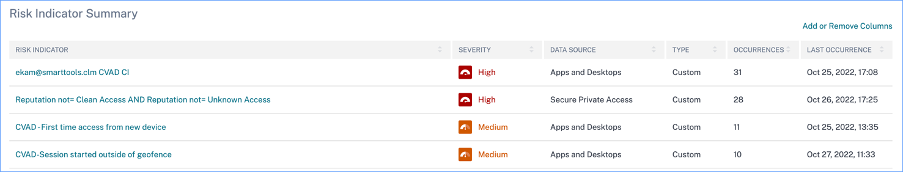

Lorsque vous sélectionnez un indicateur de risque, vous êtes redirigé vers la page qui résume les détails de cet indicateur. Par exemple, si vous sélectionnez l’indicateur de risque Premier accès depuis un nouvel appareil, vous êtes redirigé vers la page qui résume les détails de cet indicateur. Le résumé comprend les détails de la chronologie des occurrences de cet événement et un résumé de l’utilisateur qui répertorie les utilisateurs qui ont déclenché cet indicateur de risque, les occurrences de l’indicateur de risque et l’heure de l’événement. Lorsque vous sélectionnez un utilisateur, vous êtes redirigé vers la chronologie des risques de l’utilisateur.

Remarque

Citrix Analytics regroupe les indicateurs de risque par défaut sous la catégorie de risque appropriée. Pour les indicateurs de risque personnalisés, vous devez sélectionner une catégorie de risque sur la page Créer un indicateur. Pour plus d’informations, consultez Indicateurs de risque personnalisés.

Types de catégories de risque

Exfiltration de données

Cette catégorie regroupe les indicateurs de risque déclenchés par des logiciels malveillants ou par des employés qui effectuent des transferts de données non autorisés ou des vols de données vers ou depuis un appareil au sein d’une organisation. Vous pouvez obtenir des informations sur toutes les activités d’exfiltration de données qui ont eu lieu au cours d’une période spécifiée et atténuer les risques associés à cette catégorie en appliquant de manière proactive des actions sur les profils d’utilisateur.

La catégorie de risque Exfiltration de données regroupe l’indicateur de risque suivant :

| Sources de données | Indicateurs de risque utilisateur |

|---|---|

| Citrix Virtual Apps and Desktops et Citrix DaaS | Exfiltration de données potentielle |

Menaces internes

Cette catégorie regroupe les indicateurs de risque déclenchés par les employés au sein d’une organisation. Étant donné que les employés ont des niveaux d’accès plus élevés aux applications spécifiques à l’entreprise, les organisations sont plus exposées aux risques de sécurité. Les activités risquées peuvent être intentionnellement causées par un initié malveillant ou être le résultat d’une erreur humaine. Dans les deux scénarios, l’impact sur la sécurité de l’organisation est dommageable. Cette catégorie fournit des informations sur toutes les activités de menace interne qui ont eu lieu au cours d’une période spécifiée. À l’aide de ces informations, vous pouvez atténuer les risques associés à cette catégorie en appliquant de manière proactive des actions sur les profils d’utilisateur.

La catégorie de risque Menaces internes regroupe les indicateurs de risque suivants :

| Sources de données | Indicateurs de risque utilisateur |

|---|---|

| Citrix Secure Private Access™ | Tentative d’accès à l’URL figurant sur la liste noire |

| Citrix Secure Private Access | Téléchargement excessif de données |

| Citrix Secure Private Access | Accès à un site Web risqué |

| Citrix Secure Private Access | Volume de téléchargement inhabituel |

Utilisateurs compromis

Cette catégorie regroupe les indicateurs de risque dans lesquels les utilisateurs affichent des modèles de comportement inhabituels tels que des connexions suspectes et des échecs de connexion. Alternativement, les modèles inhabituels peuvent être le résultat de la compromission des comptes d’utilisateur. Vous pouvez obtenir des informations sur tous les événements d’utilisateurs compromis qui ont eu lieu au cours d’une période spécifiée et atténuer les risques associés à cette catégorie en appliquant de manière proactive des actions sur les profils d’utilisateur.

La catégorie de risque Utilisateurs compromis regroupe les indicateurs de risque suivants :

| Sources de données | Indicateurs de risque utilisateur |

|---|---|

| Citrix Gateway | Échec de l’analyse du point de terminaison |

| Citrix Gateway | Échecs d’authentification excessifs |

| Citrix Gateway | Voyage impossible |

| Citrix Gateway | Connexion depuis une adresse IP suspecte |

| Citrix Gateway | Échec d’authentification inhabituel |

| Citrix Virtual Apps and Desktops et Citrix DaaS | Connexion suspecte |

| Citrix Virtual Apps and Desktops et Citrix DaaS | Voyage impossible |

| Microsoft Graph Security | Indicateurs de risque Azure AD Identity Protection |

| Microsoft Graph Security | Indicateurs de risque Microsoft Defender for Endpoint |

Points de terminaison compromis

Cette catégorie regroupe les indicateurs de risque qui sont déclenchés lorsque les appareils présentent un comportement non sécurisé pouvant indiquer une compromission.

La catégorie de risque Points de terminaison compromis regroupe les indicateurs de risque suivants :

| Sources de données | Indicateurs de risque utilisateur |

|---|---|

| Citrix Endpoint Management™ | Appareil non géré détecté |

| Citrix Endpoint Management | Appareil jailbreaké ou rooté détecté |

| Citrix Endpoint Management | Appareil avec applications sur liste noire détectées |

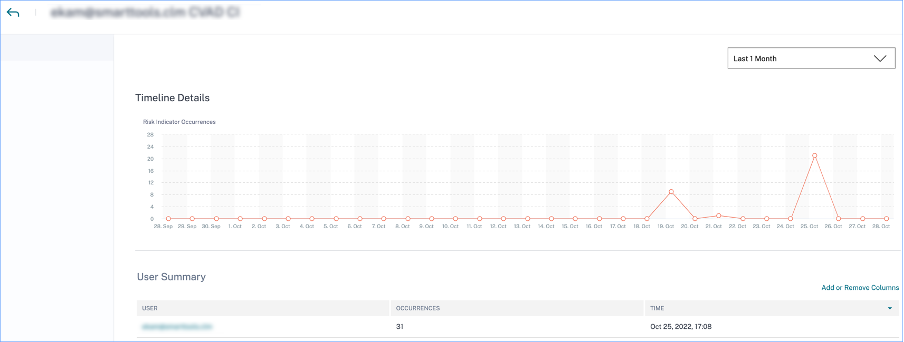

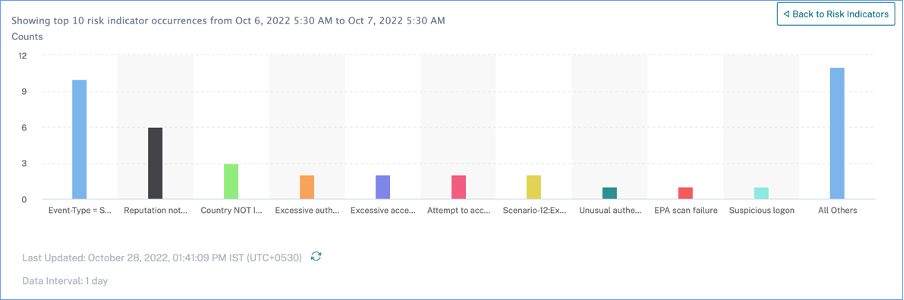

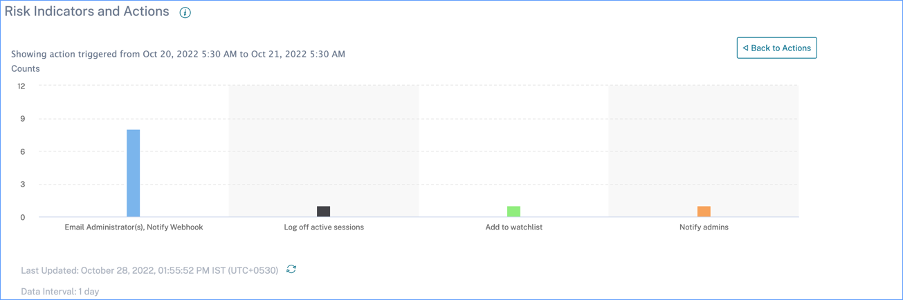

Indicateurs de risque et actions

Vous pouvez afficher les indicateurs de risque déclenchés et les actions appliquées pour vos utilisateurs au cours de la période sélectionnée. Le nouveau graphique à barres Indicateurs de risque et actions fournit le nombre d’indicateurs, d’actions et de détails d’événements au fil du temps, avec la plage de temps globale et l’intervalle de barres dérivés de la période sélectionnée.

Cliquer sur un segment de barre pour les indicateurs ou les actions génère une visualisation détaillée du nombre par indicateur ou action, respectivement.

Dans l’exploration des indicateurs, cliquer sur une barre d’indicateur individuelle mène à la page de l’indicateur de risque correspondant, pour la période sélectionnée.

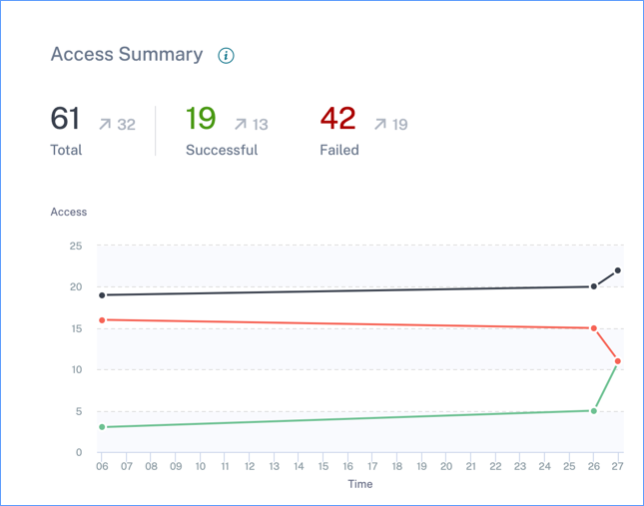

Résumé de l’accès

Ce tableau de bord résume tous les événements d’accès Gateway pour une période sélectionnée. Il affiche le nombre total d’accès, d’accès réussis et d’accès échoués via Citrix Gateway.

Cliquez sur les pointeurs du graphique pour afficher la page Recherche en libre-service pour Gateway. Pour les scénarios de connexion réussie, les événements d’accès Gateway sont triés par code d’état sur la page.

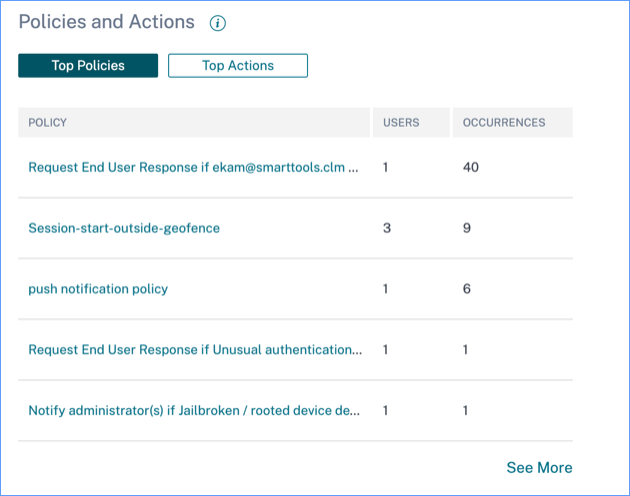

Stratégies et actions

Affiche les cinq principales stratégies et actions appliquées aux profils d’utilisateur pour une période sélectionnée. Cliquez sur le lien Voir plus dans le volet Stratégies et actions pour obtenir des informations détaillées sur les stratégies et les actions.

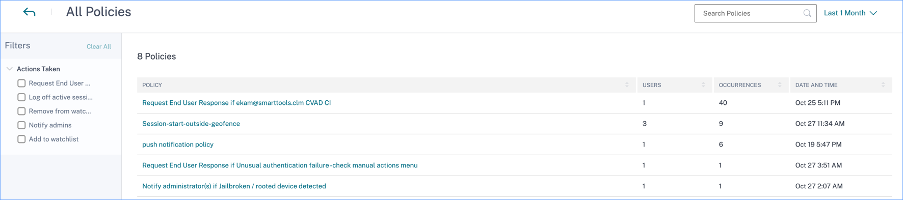

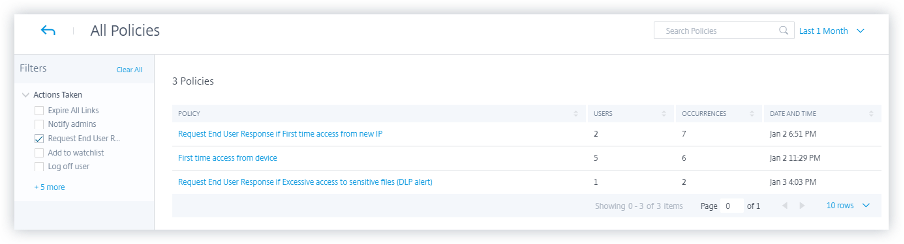

Principales stratégies

Les cinq principales stratégies configurées sont déterminées en fonction du nombre d’occurrences. Lorsque vous êtes dans la section Principales stratégies du tableau de bord et que vous sélectionnez Voir plus, vous êtes redirigé vers la page Toutes les stratégies.

Toutes les stratégies

Cette page fournit des informations détaillées sur toutes les stratégies configurées. Lorsque vous sélectionnez une stratégie, vous êtes redirigé vers la page Recherche en libre-service pour les stratégies. Dans le volet de gauche, vous pouvez filtrer en fonction des actions appliquées.

Lorsque vous sélectionnez un nom d’utilisateur, vous êtes redirigé vers la chronologie des risques. L’action basée sur la stratégie est ajoutée à la chronologie des risques de l’utilisateur. Lorsque vous sélectionnez l’action, ses détails s’affichent dans le volet droit de la chronologie des risques.

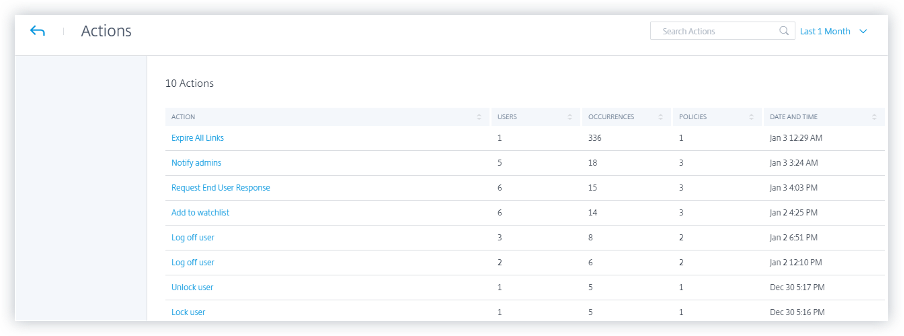

Principales actions

Les cinq principales actions associées aux stratégies qui ont été appliquées aux profils d’utilisateur. Cette section n’affiche pas les actions que vous avez appliquées manuellement aux profils d’utilisateur. Les principales actions sont déterminées par le nombre d’occurrences.

Cliquez sur Voir plus pour afficher toutes les actions basées sur les stratégies sur la page Actions.

Actions

La page fournit la liste de toutes les actions basées sur les stratégies qui ont été appliquées à vos utilisateurs pour la période sélectionnée. Vous affichez les informations suivantes :

-

Nom de l’action appliquée conformément à la stratégie

-

Nombre d’utilisateurs auxquels l’action a été appliquée

-

Nombre d’occurrences de l’action

-

Nombre de stratégies associées à l’action

-

Date et heure de l’action appliquée

Cliquez sur une action pour afficher toutes les stratégies associées. Ces stratégies sont triées en fonction du nombre d’occurrences. Par exemple, cliquez sur Demander une réponse à l’utilisateur final sur la page Actions. La page Toutes les stratégies affiche toutes les stratégies associées à l’action Demander une réponse à l’utilisateur final.

Sur la page Toutes les stratégies, cliquez sur une stratégie pour afficher les événements utilisateur sur lesquels l’action a été appliquée.

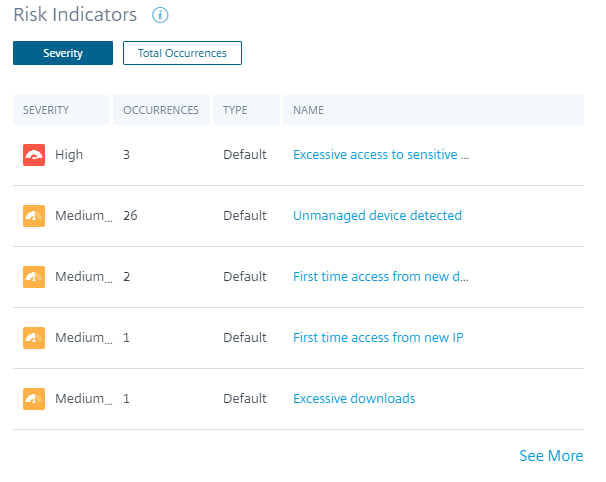

Indicateurs de risque

Résume les cinq principaux indicateurs de risque pour une période sélectionnée. Les indicateurs de risque peuvent être par défaut ou personnalisés. Pour les indicateurs de risque par défaut, Citrix Analytics collecte les données des sources de données découvertes et sur lesquelles le traitement des données est activé.

Pour les indicateurs de risque personnalisés, Citrix Analytics collecte les données des sources de données suivantes en fonction des événements risqués générés :

- Citrix Gateway

- Citrix Secure Private Access

- Citrix Virtual Apps and Desktops™

- Citrix DaaS (anciennement service Citrix Virtual Apps and Desktops)

Dans le volet Indicateurs de risque, vous pouvez afficher les cinq principaux indicateurs de risque et les trier en fonction du nombre total d’occurrences ou de la gravité.

Cliquez sur Voir plus dans le volet Indicateurs de risque pour afficher la page Vue d’ensemble des indicateurs de risque.