Sécurité

Ces paramètres vous permettent de contrôler les activités des utilisateurs dans la gestion de l’environnement de l’espace de travail.

Sécurité des applications

Important :

Pour contrôler les applications que les utilisateurs peuvent exécuter, utilisez l’interface Windows AppLocker ou la gestion de l’environnement de l’espace de travail. Vous pouvez basculer entre ces approches à tout moment, mais nous vous recommandons de ne pas utiliser les deux approches en même temps.

Ces paramètres vous permettent de contrôler les applications que les utilisateurs sont autorisés à exécuter en définissant des règles. Cette fonctionnalité est similaire à Windows AppLocker.

Lorsque vous utilisez Workspace Environment Management pour gérer les règles Windows AppLocker, l’agent traite (convertit) les règles de l’onglet Sécurité des applications en règles Windows AppLocker sur l’hôte de l’agent. Si vous arrêtez les règles de traitement de l’agent, elles sont conservées dans l’ensemble de configuration et AppLocker continue de s’exécuter en utilisant le dernier ensemble d’instructions traitées par l’agent.

Sécurité des applications

Cet onglet répertorie les règles de sécurité des applications dans l’ensemble de configurations de gestion de l’environnement de l’espace de travail actuel. Vous pouvez utiliser Rechercher pour filtrer la liste en fonction d’une chaîne de texte.

Lorsque vous sélectionnez l’élément de niveau supérieur « Sécurité des applications » dans l’onglet Sécurité , les options suivantes deviennent disponibles pour activer ou désactiver le traitement des règles :

-

Règles de sécurité des applications de processus. Lorsque cette option est sélectionnée, les contrôles de l’onglet Sécurité des applications sont activés et l’agent traite les règles de l’ensemble de configuration actuel, les convertissant en règles AppLocker sur l’hôte de l’agent. Lorsque cette option n’est pas sélectionnée, les contrôles de l’onglet Sécurité des applications sont désactivés et l’agent ne traite pas les règles dans les règles AppLocker. (Dans ce cas, les règles AppLocker ne sont pas mises à jour.)

Remarque :

Cette option n’est pas disponible si la console d’administration Workspace Environment Management est installée sur Windows 7 SP1 ou Windows Server 2008 R2 SP1 (ou versions antérieures).

-

Règles de traitement DLL. Lorsqu’elle est sélectionnée, l’agent traite les règles DLL dans la configuration actuelle définie dans les règles DLL AppLocker sur l’hôte de l’agent. Cette option n’est disponible que lorsque vous sélectionnez Règles de sécurité des applications de processus.

Important :

Si vous utilisez des règles DLL, vous devez créer une règle DLL avec l’autorisation « Autoriser » pour chaque DLL utilisée par toutes les applications autorisées.

Attention :

Si vous utilisez des règles DLL, les utilisateurs peuvent constater une réduction des performances. Cela se produit parce qu’AppLocker vérifie chaque DLL qu’une application charge avant d’être autorisée à s’exécuter.

-

Les paramètres Remplacer et Fusionner vous permettent de déterminer comment l’agent traite les règles de sécurité des applications.

- Écraser. Vous permet d’écraser les règles existantes. En cas de conflit, les règles traitées remplacent les dernières règles traitées précédemment. Nous vous recommandons d’appliquer ce mode uniquement aux machines à session unique.

- Fusionner. Vous permet de fusionner des règles avec des règles existantes. En cas de conflit, les règles traitées remplacent les dernières règles traitées précédemment. Si vous devez modifier le paramètre d’application des règles lors de la fusion, utilisez le mode d’écrasement car le mode de fusion conservera l’ancienne valeur si elle diffère.

Recueils de règles

Les règles appartiennent aux collections de règles AppLocker. Chaque nom de collection indique le nombre de règles qu’il contient, par exemple (12). Cliquez sur un nom de collection pour filtrer la liste des règles sur l’une des collections suivantes :

- Règles exécutables. Règles qui incluent les fichiers avec les extensions .exe et .com associés à une application.

- Règles Windows. Règles qui incluent les formats de fichiers d’installation (.msi, .msp, .mst) qui contrôlent l’installation des fichiers sur les ordinateurs clients et les serveurs.

- Règles de script. Règles qui incluent les fichiers aux formats suivants : .ps1, .bat, .cmd, .vbs, .js.

- Règles packagées. Règles qui incluent les applications packagées, également appelées applications Windows universelles. Dans les applications packagées, tous les fichiers du package d’application partagent la même identité. Par conséquent, une règle peut contrôler l’ensemble de l’application. Workspace Environment Management prend en charge uniquement les règles d’éditeur pour les applications packagées.

- Règles DLL. Règles qui incluent les fichiers des formats suivants : .dll, .ocx.

Lorsque vous filtrez la liste de règles sur une collection, l’option Application des règles est disponible pour contrôler la manière dont AppLocker applique toutes les règles de cette collection sur l’hôte de l’agent. Les valeurs d’application des règles suivantes sont possibles :

Désactivé (par défaut). Les règles sont créées et désactivées, ce qui signifie qu’elles ne sont pas appliquées.

Le. Les règles sont créées et définies pour être « appliquées », ce qui signifie qu’elles sont actives sur l’hôte de l’agent.

Vérification. Les règles sont créées et définies sur « audit », ce qui signifie qu’elles se trouvent sur l’hôte de l’agent dans un état inactif. Lorsqu’un utilisateur exécute une application qui enfreint une règle AppLocker, l’application est autorisée à s’exécuter et les informations sur l’application sont ajoutées au journal des événements AppLocker.

Pour importer des règles AppLocker

Vous pouvez importer des règles exportées depuis AppLocker dans Workspace Environment Management. Les paramètres Windows AppLocker importés sont ajoutés à toutes les règles existantes dans l’onglet Sécurité . Toutes les règles de sécurité d’application non valides sont automatiquement supprimées et répertoriées dans une boîte de dialogue de rapport.

-

Dans le ruban, cliquez sur Importer les règles AppLocker.

-

Accédez au fichier XML exporté depuis AppLocker contenant vos règles AppLocker.

-

Cliquez sur Importer.

Les règles sont ajoutées à la liste des règles de sécurité des applications.

Pour ajouter une règle

-

Sélectionnez un nom de collection de règles dans la barre latérale. Par exemple, pour ajouter une règle exécutable, sélectionnez la collection « Règles exécutables ».

-

Cliquez sur Ajouter une règle.

-

Dans la section Affichage , saisissez les détails suivants :

- Nom. Le nom d’affichage de la règle tel qu’il apparaît dans la liste des règles.

- Description. Informations complémentaires sur la ressource (facultatif).

-

Dans la section Type , cliquez sur une option :

- Chemin. La règle correspond à un chemin de fichier ou à un chemin de dossier.

- Editeur. La règle correspond à un éditeur sélectionné.

- Heure de début. La règle correspond à un code de hachage spécifique.

-

Dans la section Autorisations , cliquez sur si cette règle autorisera ou refusera l’exécution des applications .

-

Pour attribuer cette règle à des utilisateurs ou à des groupes d’utilisateurs, dans le volet Affectations , choisissez les utilisateurs ou les groupes auxquels attribuer cette règle. La colonne « Attribué » affiche une icône « coche » pour les utilisateurs ou groupes attribués.

Conseil :

- Vous pouvez utiliser les touches de modification de sélection Windows habituelles pour effectuer plusieurs sélections, ou utiliser Sélectionner tout pour sélectionner toutes les lignes.

- Les utilisateurs doivent déjà figurer dans la liste des utilisateurs de la gestion de l’environnement de l’espace de travail.

- Vous pouvez attribuer des règles une fois la règle créée.

-

Cliquez sur Suivant.

-

Spécifiez les critères auxquels la règle correspond, en fonction du type de règle que vous choisissez :

- Chemin. Spécifiez un chemin de fichier ou un chemin de dossier auquel vous souhaitez que la règle corresponde. Lorsque vous choisissez un dossier, la règle correspond à tous les fichiers à l’intérieur et en dessous de ce dossier.

- Editeur. Spécifiez un fichier de référence signé que vous souhaitez utiliser comme référence pour la règle, puis utilisez le curseur Informations sur l’éditeur pour régler le niveau de correspondance des propriétés.

- Heure de début. Spécifiez un fichier ou un dossier à partir duquel vous souhaitez créer un hachage. La règle correspond au code de hachage du fichier.

-

Cliquez sur Suivant.

-

Ajoutez toutes les exceptions dont vous avez besoin (facultatif). Dans Ajouter une exception, choisissez un type d’exception puis cliquez sur Ajouter. (Vous pouvez Modifier et Supprimer exceptions selon vos besoins.)

-

Pour enregistrer la règle, cliquez sur Créer.

Pour attribuer des règles aux utilisateurs

Sélectionnez une ou plusieurs règles dans la liste, puis cliquez sur Modifier dans la barre d’outils ou le menu contextuel. Dans l’éditeur, sélectionnez les lignes contenant les utilisateurs et les groupes d’utilisateurs auxquels vous souhaitez attribuer la règle, puis cliquez sur OK. Vous pouvez également annuler l’attribution des règles sélectionnées à tout le monde en utilisant Sélectionner tout pour effacer toutes les sélections.

Remarque: Si vous sélectionnez plusieurs règles et cliquez sur Modifier, toutes les modifications d’attribution de règle pour ces règles sont appliquées à tous les utilisateurs et groupes d’utilisateurs que vous sélectionnez. En d’autres termes, les attributions de règles existantes sont fusionnées entre ces règles.

Pour ajouter des règles par défaut

Cliquez sur Ajouter des règles par défaut. Un ensemble de règles par défaut AppLocker est ajouté à la liste.

Pour modifier les règles

Sélectionnez une ou plusieurs règles dans la liste, puis cliquez sur Modifier dans la barre d’outils ou le menu contextuel. L’éditeur apparaît et vous permet d’ajuster les paramètres qui s’appliquent à la sélection que vous avez effectuée.

Pour supprimer des règles

Sélectionnez une ou plusieurs règles dans la liste, puis cliquez sur Supprimer dans la barre d’outils ou le menu contextuel.

Pour sauvegarder les règles de sécurité des applications

Vous pouvez sauvegarder toutes les règles de sécurité des applications dans votre ensemble de configuration actuel. Les règles sont toutes exportées sous forme d’un seul fichier XML. Vous pouvez utiliser Restaurer pour restaurer les règles de n’importe quel ensemble de configuration. Dans le ruban, cliquez sur Sauvegarde puis sélectionnez Paramètres de sécurité.

Pour restaurer les règles de sécurité des applications

Vous pouvez restaurer les règles de sécurité des applications à partir de fichiers XML créés par la commande de sauvegarde Workspace Environment Management. Le processus de restauration remplace les règles de l’ensemble de configuration actuel par celles de la sauvegarde. Lorsque vous basculez vers ou actualisez l’onglet Sécurité , toutes les règles de sécurité d’application non valides sont détectées. Les règles non valides sont automatiquement supprimées et répertoriées dans une boîte de dialogue de rapport que vous pouvez exporter.

Pendant le processus de restauration, vous pouvez choisir si vous souhaitez restaurer les attributions de règles aux utilisateurs et aux groupes d’utilisateurs dans votre ensemble de configuration actuel. La réaffectation ne réussit que si les utilisateurs/groupes sauvegardés sont présents dans votre ensemble de configuration/annuaire actif actuel. Toutes les règles non concordantes sont restaurées mais restent non attribuées. Après la restauration, ils sont répertoriés dans une boîte de dialogue de rapport que vous pouvez exporter au format CSV.

1. Dans le ruban, cliquez sur Restaurer pour démarrer l’assistant de restauration.

2. Sélectionnez Paramètres de sécurité, puis cliquez sur Suivant deux fois.

3. Dans Restaurer à partir du dossier, accédez au dossier contenant le fichier de sauvegarde.

4. Sélectionnez Paramètres de règle AppLocker, puis cliquez sur Suivant.

5. Confirmez si vous souhaitez restaurer les attributions de règles ou non :

Oui. Restaurez les règles et réaffectez-les aux mêmes utilisateurs et groupes d’utilisateurs dans votre ensemble de configuration actuel.

Non. Restaurez les règles et laissez-les non attribuées.

6. Pour démarrer la restauration, cliquez sur Restaurer les paramètres.

Gestion des processus

Ces paramètres vous permettent d’ajouter des processus spécifiques à la liste d’autorisation ou à la liste de blocage.

Gestion des processus

Activer la gestion des processus. Active ou désactive les processus de la liste d’autorisation ou de la liste de blocage. Si cette option est désactivée, aucun des paramètres des onglets Liste noire des processus et Liste blanche des processus n’est pris en compte.

Remarque :

Cette option ne fonctionne que si l’agent de session est en cours d’exécution dans la session de l’utilisateur. Pour ce faire, utilisez le Configuration principale Paramètres de l’agent pour définir le Agent de lancement options (à l’ouverture de session/chez Reconnect/pour les admins) pour lancer en fonction de l’utilisateur/type de session, et définir Type d’agent à « UI ». Ces options sont décrites dans Paramètres avancés.

Liste de blocage des processus

Ces paramètres vous permettent d’ajouter des processus spécifiques à la liste de blocage.

Activer la liste noire des processus. Activer le traitement des processus sur la liste de blocage. Vous devez ajouter des processus en utilisant leur nom exécutable (par exemple, cmd.exe).

Exclure les administrateurs locaux. Exclut les comptes d’administrateur local.

Exclure les groupes spécifiés. Vous permet d’exclure des groupes d’utilisateurs spécifiques.

Liste des processus autorisés

Ces paramètres vous permettent d’ajouter des processus spécifiques à la liste autorisée. Les listes de blocage de processus et les listes d’autorisation de processus s’excluent mutuellement.

Activer la liste blanche des processus. Activer le traitement des processus sur la liste autorisée. Vous devez ajouter des processus en utilisant leur nom exécutable (par exemple, cmd.exe). Remarque Si cette option est activée, Activer la liste blanche des processus ajoute automatiquement tous les processus qui ne figurent pas dans la liste d’autorisation à la liste de blocage.

Exclure les administrateurs locaux. Exclut les comptes d’administrateur local (ils peuvent exécuter tous les processus).

Exclure les groupes spécifiés. Vous permet d’exclure des groupes d’utilisateurs spécifiques (ils peuvent exécuter tous les processus).

Élévation des privilèges

Remarque :

Cette fonctionnalité ne s’applique pas aux applications virtuelles Citrix.

La fonctionnalité d’élévation des privilèges vous permet d’élever les privilèges des utilisateurs non administrateurs à un niveau administrateur nécessaire pour certains exécutables. Par conséquent, les utilisateurs peuvent démarrer ces exécutables comme s’ils étaient membres du groupe d’administrateurs.

Élévation des privilèges

Lorsque vous sélectionnez le volet Élévation des privilèges dans Sécurité, les options suivantes s’affichent :

-

Paramètres d’élévation des privilèges de processus. Contrôle si la fonctionnalité d’élévation des privilèges doit être activée. Lorsque cette option est sélectionnée, elle permet aux agents de traiter les paramètres d’élévation des privilèges et d’autres options de l’onglet Élévation des privilèges deviennent disponibles.

-

Ne pas appliquer aux systèmes d’exploitation Windows Server. Contrôle si les paramètres d’élévation des privilèges doivent être appliqués aux systèmes d’exploitation Windows Server. Si cette option est sélectionnée, les règles attribuées aux utilisateurs ne fonctionnent pas sur les machines Windows Server. Par défaut, cette option est sélectionnée.

-

Appliquer RunAsInvoker. Contrôle si tous les exécutables doivent être forcés à s’exécuter sous le compte Windows actuel. Si cette option est sélectionnée, les utilisateurs ne sont pas invités à exécuter des exécutables en tant qu’administrateurs.

Cet onglet affiche également la liste complète des règles que vous avez configurées. Cliquez sur Règles exécutables ou Règles du programme d’installation Windows pour filtrer la liste des règles sur un type de règle spécifique. Vous pouvez utiliser Rechercher pour filtrer la liste. La colonne Affecté affiche une icône de coche pour les utilisateurs ou groupes d’utilisateurs affectés.

Règles prises en charge

Vous pouvez appliquer une élévation de privilèges à l’aide de deux types de règles : les règles exécutables et les règles du programme d’installation Windows.

-

Règles exécutables. Règles qui incluent les fichiers avec les extensions .exe et .com associés à une application.

-

Règles de Windows Installer. Règles qui incluent les fichiers d’installation avec les extensions .msi et .msp associés à une application. Lorsque vous ajoutez des règles d’installation Windows, gardez à l’esprit le scénario suivant :

- L’élévation des privilèges s’applique uniquement au fichier msiexec.exe de Microsoft. Assurez-vous que l’outil que vous utilisez pour déployer

.msiet les fichiers.mspWindows Installer est msiexec.exe. - Supposons qu’un processus corresponde à une règle Windows Installer spécifiée et que son processus parent corresponde à une règle exécutable spécifiée. Le processus ne peut pas obtenir de privilèges élevés à moins que le paramètre Appliquer aux processus enfants soit activé dans la règle exécutable spécifiée.

- L’élévation des privilèges s’applique uniquement au fichier msiexec.exe de Microsoft. Assurez-vous que l’outil que vous utilisez pour déployer

Après avoir cliqué sur l’onglet Règles exécutables ou Règles du programme d’installation de Windows , la section Actions affiche les actions suivantes à votre disposition :

-

Modifier. Permet de modifier une règle exécutable existante.

-

Supprimer. Permet de supprimer une règle exécutable existante.

-

Ajouter la règle. Vous permet d’ajouter une règle exécutable.

Pour ajouter une règle

-

Accédez à Règles exécutables ou Règles du programme d’installation Windows et cliquez sur Ajouter une règle. La fenêtre Ajouter une règle apparaît.

-

Dans la section Affichage , saisissez ce qui suit :

- Nom. Tapez le nom d’affichage de la règle. Le nom apparaît dans la liste des règles.

- Description. Saisissez des informations supplémentaires sur la règle.

-

Dans la section Type , sélectionnez une option.

- Chemin. La règle correspond à un chemin de fichier.

- Editeur. La règle correspond à un éditeur sélectionné.

- Heure de début. La règle correspond à un code de hachage spécifique.

-

Dans la section Paramètres , configurez les éléments suivants si nécessaire :

-

Appliquer aux processus enfants. Si cette option est sélectionnée, la règle s’applique à tous les processus enfants démarrés par l’exécutable. Pour gérer l’élévation des privilèges à un niveau plus précis, utilisez les options suivantes :

- Appliquer uniquement aux exécutables dans le même dossier. Si cette option est sélectionnée, la règle s’applique uniquement aux exécutables qui partagent le même dossier.

- S’applique uniquement aux exécutables signés. Si cette option est sélectionnée, la règle s’applique uniquement aux exécutables signés.

- S’applique uniquement aux exécutables du même éditeur. Si cette option est sélectionnée, la règle s’applique uniquement aux exécutables qui partagent les mêmes informations d’éditeur. Ce paramètre ne fonctionne pas avec les applications UWP (Universal Windows Platform).

Remarque :

Lorsque vous ajoutez des règles d’installation Windows, le paramètre Appliquer aux processus enfants est activé par défaut et vous ne pouvez pas le modifier.

-

Heure de début. Vous permet de spécifier une heure à laquelle les agents doivent commencer à appliquer la règle. Le format de l’heure est HH:MM. L’heure est basée sur le fuseau horaire de l’agent.

-

Heure de fin. Vous permet de spécifier une heure à laquelle les agents doivent arrêter d’appliquer la règle. Le format de l’heure est HH:MM. À partir du moment spécifié, les agents n’appliquent plus la règle. L’heure est basée sur le fuseau horaire de l’agent.

-

Ajouter le paramètre. Vous permet de restreindre l’élévation des privilèges aux exécutables qui correspondent au paramètre spécifié. Le paramètre fonctionne comme un critère de correspondance. Assurez-vous que le paramètre que vous spécifiez est correct. Pour un exemple d’utilisation de cette fonctionnalité, voir Exécutables exécutés avec les paramètres. Si ce champ est vide ou contient uniquement des espaces, l’agent applique l’élévation des privilèges aux exécutables concernés, qu’ils s’exécutent ou non avec des paramètres.

-

Activer les expressions régulières. Vous permet de contrôler si vous souhaitez utiliser des expressions régulières pour étendre davantage le critère.

-

-

Dans la section Affectations , sélectionnez les utilisateurs ou les groupes d’utilisateurs auxquels vous souhaitez affecter la règle. Si vous souhaitez attribuer la règle à tous les utilisateurs et groupes d’utilisateurs, sélectionnez Sélectionner tout.

Conseil :

- Vous pouvez utiliser les touches de modification de sélection Windows habituelles pour effectuer plusieurs sélections.

- Les utilisateurs ou groupes d’utilisateurs doivent déjà être dans la liste affichée dans l’onglet Administration > Utilisateurs .

- Vous pouvez choisir d’attribuer la règle ultérieurement (une fois la règle créée).

-

Cliquez sur Suivant.

-

Effectuez l’une des opérations suivantes. Différentes actions sont nécessaires en fonction du type de règle que vous avez sélectionné dans la page précédente.

Important :

WEM vous fournit un outil nommé AppInfoViewer pour obtenir les informations suivantes et plus à partir de fichiers exécutables : éditeur, chemin et hachage. L’outil peut être utile si vous souhaitez fournir des informations pertinentes pour les applications à configurer dans la console de gestion. Par exemple, vous pouvez utiliser l’outil pour extraire des informations pertinentes des applications lorsque vous utilisez la fonctionnalité de sécurité des applications. L’outil se trouve dans le dossier d’installation de l’agent.

- Chemin. Tapez le chemin d’accès au fichier ou au dossier auquel vous souhaitez appliquer la règle. L’agent WEM applique la règle à un exécutable selon la chemin du fichier exécutable.

- Éditeur. Remplissez les champs suivants : Éditeur, Nom du produit, Nom du fichier, et Version du fichier. Vous ne pouvez laisser aucun champ vide, mais vous pouvez saisir un astérisque (*) à la place. L’agent WEM applique la règle en fonction des informations de l’éditeur. Si cette option est appliquée, les utilisateurs peuvent exécuter des exécutables qui partagent les mêmes informations d’éditeur.

- Heure de début. Cliquez sur Ajouter pour ajouter un hachage. Dans la fenêtre Ajouter un hachage , saisissez le nom du fichier et la valeur de hachage. Vous pouvez utiliser l’outil AppInfoViewer pour créer un hachage à partir d’un fichier ou d’un dossier sélectionné. L’agent WEM applique la règle aux exécutables identiques à ceux spécifiés. Par conséquent, les utilisateurs peuvent exécuter des exécutables identiques à celui spécifié.

-

Cliquez sur Créer pour enregistrer la règle et quitter la fenêtre.

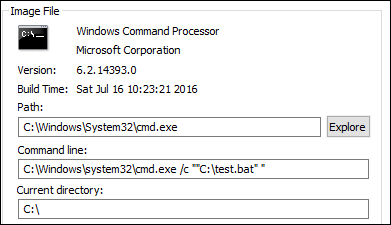

Exécutables exécutés avec des paramètres

Vous pouvez restreindre l’élévation des privilèges aux exécutables qui correspondent au paramètre spécifié. Le paramètre fonctionne comme un critère de correspondance. Pour voir les paramètres disponibles pour un exécutable, utilisez des outils tels que Process Explorer ou Process Monitor. Appliquez les paramètres qui apparaissent dans ces outils.

Supposons que vous souhaitiez appliquer la règle à un exécutable (par exemple, cmd.exe) en fonction du chemin du fichier exécutable. Vous souhaitez appliquer l’élévation des privilèges uniquement à test.bat. Vous pouvez utiliser Process Explorer pour obtenir les paramètres.

Dans le champ Ajouter un paramètre , vous pouvez saisir ce qui suit :

/c ""C:\test.bat""

Vous saisissez ensuite ce qui suit dans le champ Chemin:

C:\Windows\System32\cmd.exe

Dans ce cas, vous élevez le privilège des utilisateurs spécifiés à un niveau administrateur uniquement pour test.bat.

Pour attribuer des règles aux utilisateurs

Sélectionnez une ou plusieurs règles dans la liste, puis cliquez sur Modifier dans la section Actions . Dans la fenêtre Modifier la règle , sélectionnez les utilisateurs ou les groupes d’utilisateurs auxquels vous souhaitez attribuer la règle, puis cliquez sur OK.

Pour supprimer des règles

Sélectionnez une ou plusieurs règles dans la liste, puis cliquez sur Supprimer dans la section Actions .

Pour sauvegarder les règles d’élévation des privilèges

Vous pouvez sauvegarder toutes les règles d’élévation des privilèges dans votre ensemble de configuration actuel. Toutes les règles sont exportées sous forme d’un seul fichier XML. Vous pouvez utiliser Restaurer pour restaurer les règles de n’importe quel ensemble de configuration.

Pour terminer la sauvegarde, utilisez l’assistant Sauvegarde , disponible dans le ruban. Pour plus d’informations sur l’utilisation de l’assistant de sauvegarde ** , voir Ruban.

Pour restaurer les règles d’élévation des privilèges

Vous pouvez restaurer les règles d’élévation des privilèges à partir de fichiers XML exportés via l’assistant de sauvegarde de Workspace Environment Management. Le processus de restauration remplace les règles de l’ensemble de configuration actuel par celles de la sauvegarde. Lorsque vous basculez vers ou actualisez le volet Sécurité > Élévation des privilèges , toutes les règles d’élévation des privilèges non valides sont détectées. Les règles non valides sont automatiquement supprimées et répertoriées dans un rapport que vous pouvez exporter. Pour plus d’informations sur l’utilisation de l’assistant Restauration , voir Ruban.

Auto-élévation

Avec l’auto-élévation, vous pouvez automatiser l’élévation des privilèges pour certains utilisateurs sans avoir à fournir les exécutables exacts au préalable. Ces utilisateurs peuvent demander une auto-élévation pour n’importe quel fichier applicable en cliquant simplement avec le bouton droit de la souris sur le fichier, puis en sélectionnant Exécuter avec les privilèges d’administrateur dans le menu contextuel. Après cela, une invite apparaît, demandant qu’ils fournissent une raison de l’élévation. L’agent WEM ne valide pas la raison. La raison de l’élévation est enregistrée dans la base de données à des fins d’audit. Si les critères sont remplis, l’élévation est appliquée et les fichiers s’exécutent correctement avec des privilèges d’administrateur.

Cette fonctionnalité vous offre également la possibilité de choisir la meilleure solution en fonction de vos besoins. Vous pouvez créer des listes autorisées pour les fichiers que vous autorisez les utilisateurs à auto-élever ou des listes de blocage pour les fichiers que vous souhaitez empêcher les utilisateurs d’auto-élever.

L’auto-élévation s’applique aux fichiers aux formats suivants : .exe, .msi, .bat, .cmd, .ps1et .vbs.

Remarque :

Par défaut, certaines applications sont utilisées pour exécuter certains fichiers. Par exemple, cmd.exe est utilisé pour exécuter les fichiers .cmd et powershell.exe est utilisé pour exécuter les fichiers .ps1. Dans ces scénarios, vous ne pouvez pas modifier le comportement par défaut.

Lorsque vous sélectionnez Sécurité > Auto-élévation, les options suivantes s’affichent :

-

Activer l’auto-élévation. Contrôle si la fonction d’auto-élévation doit être activée. Sélectionnez l’option pour :

- Permettre aux agents de traiter les paramètres d’auto-élévation.

- Rendre d’autres options disponibles dans l’onglet Auto-élévation .

- Rendre l’option Exécuter avec les privilèges d’administrateur disponible dans le menu contextuel lorsque les utilisateurs cliquent avec le bouton droit sur un fichier. Par conséquent, les utilisateurs peuvent demander l’auto-élévation des fichiers qui correspondent aux conditions que vous spécifiez dans l’onglet Auto-élévation .

-

Autorisations. Vous permet de créer des listes autorisées pour les fichiers que vous autorisez les utilisateurs à auto-élever ou des listes de blocage pour les fichiers que vous souhaitez empêcher les utilisateurs d’auto-élever.

- Autoriser. Crée des listes autorisées pour les fichiers que vous autorisez les utilisateurs à auto-élever.

- Refuser. Crée des listes de blocage pour les fichiers que vous souhaitez empêcher les utilisateurs de s’auto-élever.

-

Vous pouvez effectuer les opérations suivantes :

- Modifier. Vous permet de modifier une condition existante.

- Supprimer. Vous permet de supprimer une condition existante.

- Ajoutez. Vous permet d’ajouter une condition. Vous pouvez créer une condition basée sur un chemin, un éditeur sélectionné ou un code de hachage spécifique.

-

Paramètres. Vous permet de configurer des paramètres supplémentaires qui contrôlent la manière dont les agents appliquent l’auto-élévation.

- Appliquer aux processus enfants. Si cette option est sélectionnée, elle applique les conditions d’auto-élévation à tous les processus enfants démarrés par le fichier.

- Heure de début. Vous permet de spécifier une heure à laquelle les agents doivent commencer à appliquer les conditions d’auto-élévation. Le format de l’heure est HH:MM. L’heure est basée sur le fuseau horaire de l’agent.

- Heure de fin. Vous permet de spécifier un délai pendant lequel les agents doivent cesser d’appliquer les conditions d’auto-élévation. Le format de l’heure est HH:MM. À partir du moment spécifié, les agents n’appliquent plus les conditions. L’heure est basée sur le fuseau horaire de l’agent.

-

Devoirs. Vous permet d’attribuer la condition d’auto-élévation aux utilisateurs ou groupes d’utilisateurs concernés. Pour attribuer la condition à tous les utilisateurs et groupes d’utilisateurs, cliquez sur Sélectionner tout ou sélectionnez Tout le monde. La case à cocher Sélectionner tout est utile dans les scénarios où vous souhaitez effacer votre sélection et resélectionner des utilisateurs et des groupes d’utilisateurs.

Audit des activités d’élévation des privilèges

WEM prend en charge les activités d’audit liées à l’élévation des privilèges. Pour plus d’informations, voir Audit des activités des utilisateurs.

Contrôle de la hiérarchie des processus

La fonctionnalité de contrôle de la hiérarchie des processus contrôle si certains processus enfants peuvent être démarrés à partir de leurs processus parents dans des scénarios parent-enfant. Vous créez une règle en définissant des processus parents, puis en désignant une liste d’autorisation ou une liste bloquée pour leurs processus enfants. Consultez l’intégralité de cette section avant d’utiliser la fonctionnalité.

Remarque :

- Cette fonctionnalité s’applique uniquement aux applications virtuelles Citrix.

Pour comprendre comment fonctionne la règle, gardez à l’esprit les points suivants :

-

Un processus n’est soumis qu’à une seule règle. Si vous définissez plusieurs règles pour le même processus, seule la règle avec la priorité la plus élevée est appliquée.

-

La règle que vous avez définie n’est pas limitée uniquement à la hiérarchie parent-enfant d’origine, mais s’applique également à chaque niveau de cette hiérarchie. Les règles applicables à un processus parent prévalent sur les règles applicables à ses processus enfants, quelle que soit la priorité des règles. Par exemple, vous définissez les deux règles suivantes :

- Règle 1 : Word ne peut pas ouvrir CMD.

- Règle 2 : Le Bloc-notes peut ouvrir CMD.

Avec les deux règles, vous ne pouvez pas ouvrir CMD à partir du Bloc-notes en ouvrant d’abord Word, puis en ouvrant le Bloc-notes à partir de Word, quelle que soit la priorité des règles.

Cette fonctionnalité s’appuie sur certaines relations parent-enfant basées sur des processus pour fonctionner. Pour visualiser les relations parent-enfant dans un scénario, utilisez la fonction d’arborescence de processus de l’outil Process Explorer. Pour plus d’informations sur Process Explorer, consultez https://docs.microsoft.com/en-us/sysinternals/downloads/procmon.

Pour éviter tout problème potentiel, nous vous recommandons d’ajouter un chemin de fichier exécutable qui pointe vers VUEMAppCmd.exe dans Citrix Studio. VUEMAppCmd.exe garantit que l’agent WEM termine le traitement des paramètres avant le démarrage des applications publiées. Dans Citrix Studio, procédez comme suit :

-

Dans Application, sélectionnez l’application, cliquez sur Propriétés dans le volet d’action, puis accédez à la page Emplacement .

-

Tapez le chemin de l’application locale sur le système d’exploitation de l’utilisateur final.

- Sous le champ Chemin vers le fichier exécutable , saisissez ce qui suit : <%ProgramFiles%>\Citrix\Workspace Environment Management Agent\VUEMAppCmd.exe.

-

Tapez l’argument de ligne de commande pour spécifier une application à ouvrir.

- Sous le champ Argument de ligne de commande , saisissez le chemin d’accès complet à l’application que vous souhaitez lancer via VUEMAppCmd.exe. Assurez-vous d’entourer la ligne de commande de l’application de guillemets doubles si le chemin contient des espaces.

- Par exemple, supposons que vous souhaitiez lancer iexplore.exe via VUEMAppCmd.exe. Vous pouvez le faire en tapant ce qui suit :

%ProgramFiles(x86)%\"Internet Explorer"\iexplore.exe.

Considérations

Pour que la fonctionnalité fonctionne, vous devez utiliser l’outil AppInfoViewer sur chaque machine agent pour activer la fonctionnalité. (L’outil se trouve dans le dossier d’installation de l’agent.) Chaque fois que vous utilisez l’outil pour activer ou désactiver la fonctionnalité, un redémarrage de la machine est nécessaire. Avec la fonctionnalité activée, vous devez redémarrer la machine agent après la mise à niveau ou la désinstallation de l’agent.

Pour vérifier que la fonctionnalité de contrôle de la hiérarchie des processus est activée, ouvrez l’éditeur de registre ** sur la machine agent. La fonctionnalité est activée si l’entrée de registre suivante existe :

- Système d’exploitation 32 bits

HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\CtxHook\AppInit_Dlls\WEM Hook

- Système d’exploitation 64 bits

HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\CtxHook\AppInit_Dlls\WEM HookHKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Citrix\CtxHook\AppInit_Dlls\WEM Hook

Logiciels requis

Pour utiliser cette fonctionnalité, assurez-vous que les conditions préalables suivantes sont remplies :

- Un déploiement d’applications virtuelles Citrix.

- L’agent s’exécute sur Windows 10 ou Windows Server.

- L’hôte de l’agent a été redémarré après une mise à niveau sur place ou une nouvelle installation.

Contrôle de la hiérarchie des processus

Lorsque vous sélectionnez Contrôle de la hiérarchie des processus dans Sécurité, les options suivantes s’affichent :

-

Activer le contrôle de la hiérarchie des processus. Contrôle si la fonctionnalité de contrôle de la hiérarchie des processus doit être activée. Une fois sélectionnées, d’autres options de l’onglet Contrôle de la hiérarchie des processus deviennent disponibles et les paramètres configurés peuvent prendre effet. Vous ne pouvez utiliser cette fonctionnalité que dans un déploiement d’applications virtuelles Citrix.

-

Masquer Ouvrir avec du menu contextuel. Contrôle si l’option Ouvrir avec doit être affichée ou masquée dans le menu contextuel du clic droit de Windows. Lorsque cette option est activée, l’option de menu est masquée de l’interface. Lorsque cette option est désactivée, elle est visible et les utilisateurs peuvent l’utiliser pour démarrer un processus. La fonctionnalité de contrôle de la hiérarchie des processus ne s’applique pas aux processus démarrés via l’option Ouvrir avec . Nous vous recommandons d’activer ce paramètre pour empêcher les applications de démarrer des processus via des services système qui ne sont pas liés à la hiérarchie d’applications actuelle.

L’onglet Contrôle de hiérarchie des processus affiche également la liste complète des règles que vous avez configurées. Vous pouvez utiliser Rechercher pour filtrer la liste. La colonne Affecté affiche une icône de coche pour les utilisateurs ou groupes d’utilisateurs affectés.

La section Actions affiche les actions suivantes :

- Modifier. Vous permet de modifier une règle.

- Supprimer. Vous permet de supprimer une règle.

- Ajouter la règle. Vous permet d’ajouter une règle.

Pour ajouter une règle

-

Accédez à Contrôle de hiérarchie des processus et cliquez sur Ajouter une règle. La fenêtre Ajouter une règle apparaît.

-

Dans la section Affichage , saisissez ce qui suit :

- Nom. Tapez le nom d’affichage de la règle. Le nom apparaît dans la liste des règles.

- Description. Saisissez des informations supplémentaires sur la règle.

-

Dans la section Type , sélectionnez une option.

- Chemin. La règle correspond à un chemin de fichier.

- Editeur. La règle correspond à un éditeur sélectionné.

- Heure de début. La règle correspond à un code de hachage spécifique.

-

Dans la section Mode , sélectionnez l’une des options suivantes :

- Ajouter des processus enfants à la liste de blocage. Si cette option est sélectionnée, vous permet de définir une liste de blocage pour les processus enfants applicables après avoir configuré une règle pour leurs processus parents. Une liste de blocage interdit uniquement l’exécution des processus que vous avez spécifiés et autorise l’exécution d’autres processus.

- Ajouter des processus enfants à la liste autorisée. Si cette option est sélectionnée, vous permet de définir une liste autorisée pour les processus enfants applicables après avoir configuré une règle pour leurs processus parents. Une liste d’autorisation autorise uniquement l’exécution des processus que vous avez spécifiés et l’exécution des autres processus est interdite.

Remarque :

Un processus n’est soumis qu’à une seule règle. Si vous définissez plusieurs règles pour le même processus, les règles sont appliquées par ordre de priorité.

-

Dans la section Priorité , définissez la priorité de la règle. Lors de la configuration de la priorité, tenez compte des éléments suivants : la priorité détermine l’ordre dans lequel les règles que vous avez configurées sont traitées. Plus la valeur est élevée, plus la priorité est élevée. Saisissez un entier. En cas de conflit, la règle ayant la priorité la plus élevée prévaut.

-

Dans la section Affectations , sélectionnez les utilisateurs ou les groupes d’utilisateurs auxquels vous souhaitez affecter la règle. Si vous souhaitez attribuer la règle à tous les utilisateurs et groupes d’utilisateurs, sélectionnez Sélectionner tout.

Remarque :

- Vous pouvez utiliser les touches de sélection Windows habituelles pour effectuer plusieurs sélections.

- Les utilisateurs ou groupes d’utilisateurs doivent déjà être dans la liste affichée dans l’onglet Administration > Utilisateurs .

- Vous pouvez choisir d’attribuer la règle ultérieurement (une fois la règle créée).

-

Cliquez sur Suivant.

-

Effectuez l’une des opérations suivantes pour configurer la règle pour les processus parents. Différentes actions sont nécessaires en fonction du type de règle que vous avez sélectionné sur la page précédente.

- Chemin. Spécifiez un chemin de fichier ou un chemin de dossier auquel vous souhaitez que la règle corresponde. Si vous spécifiez un chemin de dossier, la règle s’applique à tous les fichiers et sous-dossiers de ce dossier. L’agent WEM applique la règle à un exécutable en fonction du chemin du fichier exécutable. Nous vous déconseillons de saisir uniquement un astérisque (*) pour indiquer une correspondance de chemin. Cela pourrait entraîner des problèmes de performances inattendus.

- Editeur. Spécifiez un fichier de référence signé que vous souhaitez utiliser comme référence pour la règle. Utilisez le curseur Informations sur l’éditeur pour régler le niveau de correspondance des propriétés. Déplacez le curseur vers le haut ou vers le bas pour rendre la règle moins ou plus spécifique. Si vous déplacez le curseur sur la position Tout éditeur, la règle s’applique à tous les fichiers signés. L’agent WEM applique la règle aux processus parents en fonction des informations de l’éditeur. Si cette option est appliquée, les utilisateurs peuvent exécuter des exécutables qui partagent les mêmes informations d’éditeur. Si nécessaire, vous pouvez sélectionner Utiliser des valeurs personnalisées pour personnaliser les informations.

- Heure de début. Spécifiez un fichier ou un dossier à partir duquel vous souhaitez créer un hachage. La règle correspond au code de hachage du fichier. L’agent WEM applique la règle aux exécutables identiques à ceux spécifiés. Par conséquent, les utilisateurs peuvent exécuter des exécutables identiques à celui spécifié.

-

Cliquez sur Suivant pour configurer les paramètres du processus enfant.

-

Effectuez l’une des opérations suivantes pour définir une liste verte ou une liste de blocage pour les processus enfants applicables.

- Sélectionnez un type de règle dans le menu, puis cliquez sur Ajouter. La fenêtre Processus enfant apparaît.

- Dans la fenêtre Processus enfant , configurez les paramètres selon vos besoins. L’interface utilisateur de la fenêtre Processus enfant est différente selon le type de règle que vous avez sélectionné. Pour un processus enfant, les types de règles suivants sont disponibles : Chemin, Éditeuret Hachage.

- Cliquez sur OK pour revenir à la fenêtre Ajouter une règle . Vous pouvez ajouter d’autres processus enfants ou cliquer sur Créer pour enregistrer la règle et quitter la fenêtre.

Pour attribuer des règles aux utilisateurs

Sélectionnez une règle dans la liste, puis cliquez sur Modifier dans la section Actions . Dans la fenêtre Modifier la règle , sélectionnez les utilisateurs ou les groupes d’utilisateurs auxquels vous souhaitez attribuer la règle, puis cliquez sur OK.

Pour supprimer des règles

Sélectionnez une ou plusieurs règles dans la liste, puis cliquez sur Supprimer dans la section Actions .

Pour sauvegarder les règles

Vous pouvez sauvegarder toutes les règles de contrôle de la hiérarchie des processus dans votre ensemble de configuration actuel. Toutes les règles sont exportées sous forme d’un seul fichier XML. Vous pouvez utiliser Restaurer pour restaurer les règles de n’importe quel ensemble de configuration.

Pour terminer la sauvegarde, utilisez l’assistant Sauvegarde , disponible dans le ruban. Pour plus d’informations sur l’utilisation de l’assistant de sauvegarde ** , voir Ruban.

Pour rétablir les règles

Vous pouvez restaurer les règles de contrôle de la hiérarchie des processus à partir de fichiers XML exportés via l’assistant de sauvegarde de Workspace Environment Management. Le processus de restauration remplace les règles de l’ensemble de configuration actuel par celles de la sauvegarde. Lorsque vous basculez vers ou actualisez le volet Sécurité > Contrôle de la hiérarchie des processus , toutes les règles non valides sont supprimées et répertoriées dans un rapport que vous pouvez exporter. Pour plus d’informations sur l’utilisation de l’assistant Restauration , voir Ruban.

Audit des activités de contrôle de la hiérarchie des processus

WEM prend en charge les activités d’audit liées au contrôle de la hiérarchie des processus. Pour plus d’informations, voir Audit des activités des utilisateurs.

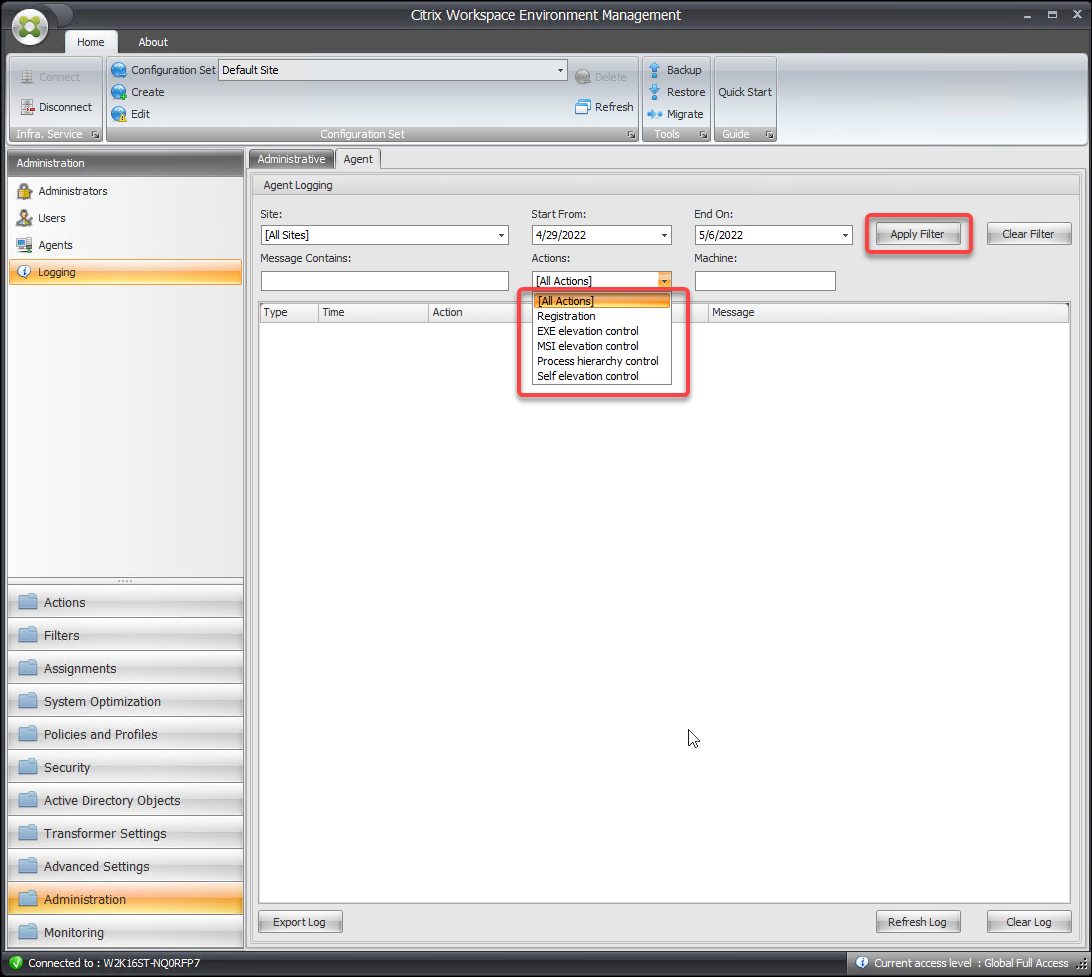

Audit des activités des utilisateurs

WEM prend en charge les activités d’audit liées à l’élévation des privilèges et au contrôle de la hiérarchie des processus. Pour visualiser les audits, allez dans l’onglet Administration > Journalisation > Agent . Dans l’onglet, configurez les paramètres de journalisation, sélectionnez ElevationControl, Self-elevationou ProcessHierarchyControl dans le champ Actions , puis cliquez sur Appliquer le filtre pour restreindre les journaux à des activités spécifiques. Vous pouvez afficher l’historique complet de l’élévation des privilèges ou du contrôle de la hiérarchie des processus.