エンタープライズウェブアプリのサポート

Secure Private Access サービスを使用した Web アプリ配信により、企業固有のアプリケーションを Web ベースのサービスとしてリモートで配信できるようになります。 よく使用される Web アプリには、SharePoint、Confluence、OneBug などがあります。

Web アプリには、Citrix Workspace の Secure Private Access サービスを使用してアクセスできます。 Citrix Workspace と連携した Secure Private Access サービスは、構成された Web アプリ、SaaS アプリ、構成された仮想アプリ、またはその他のワークスペース リソースに対して統一されたユーザー エクスペリエンスを提供します。

SSO と Web アプリへのリモート アクセスは、次のサービス パッケージの一部として利用できます。

- 安全なプライベートアクセス標準

- Secure Private Access Advanced

システム要件

コネクタアプライアンス - コネクタアプライアンスを Citrix Secure Private Access サービスと共に使用して、顧客のデータセンター内のエンタープライズ Web アプリへの VPN なしのアクセスをサポートします。 詳細については、「 コネクタ アプライアンスを使用したワークスペース アクセスのセキュリティ保護」を参照してください。

機能

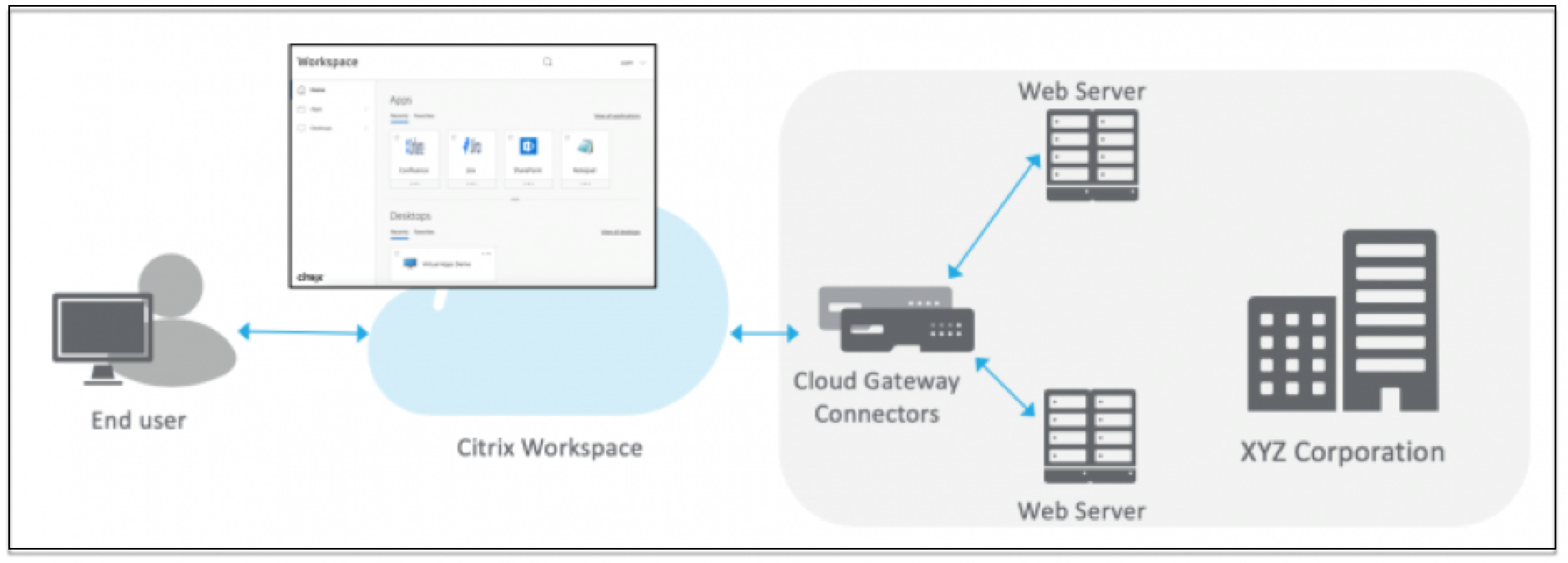

Citrix Secure Private Access サービスは、オンプレミスに展開されたコネクタを使用してオンプレミスのデータセンターに安全に接続します。 このコネクタは、オンプレミスに展開されたエンタープライズ Web アプリと Citrix Secure Private Access サービス間のブリッジとして機能します。 これらのコネクタは HA ペアで展開でき、送信接続のみが必要です。

コネクタ アプライアンスとクラウド内の Citrix Secure Private Access サービス間の TLS 接続により、クラウド サービスに列挙されるオンプレミス アプリケーションが保護されます。 Web アプリケーションは、VPN なしの接続を使用して Workspace 経由でアクセスおよび配信されます。

次の図は、Citrix Workspace を使用して Web アプリケーションにアクセスする方法を示しています。

Webアプリを構成する

Web アプリを構成するには、次の大まかな手順を実行します。

アプリケーションの詳細を構成する

-

セキュア プライベート アクセス タイルで、 管理をクリックします。

-

Secure Private Access ランディング ページで、 続行 をクリックし、次に アプリの追加 をクリックします。

注意:

続行 ボタンは、ウィザードを初めて使用するときにのみ表示されます。 以降の使用では、 アプリケーション ページに直接移動し、 アプリの追加 をクリックします。

-

追加したいアプリを選択し、 スキップをクリックします。

-

アプリケーションの場所はどこにありますか?で、場所を選択します。

-

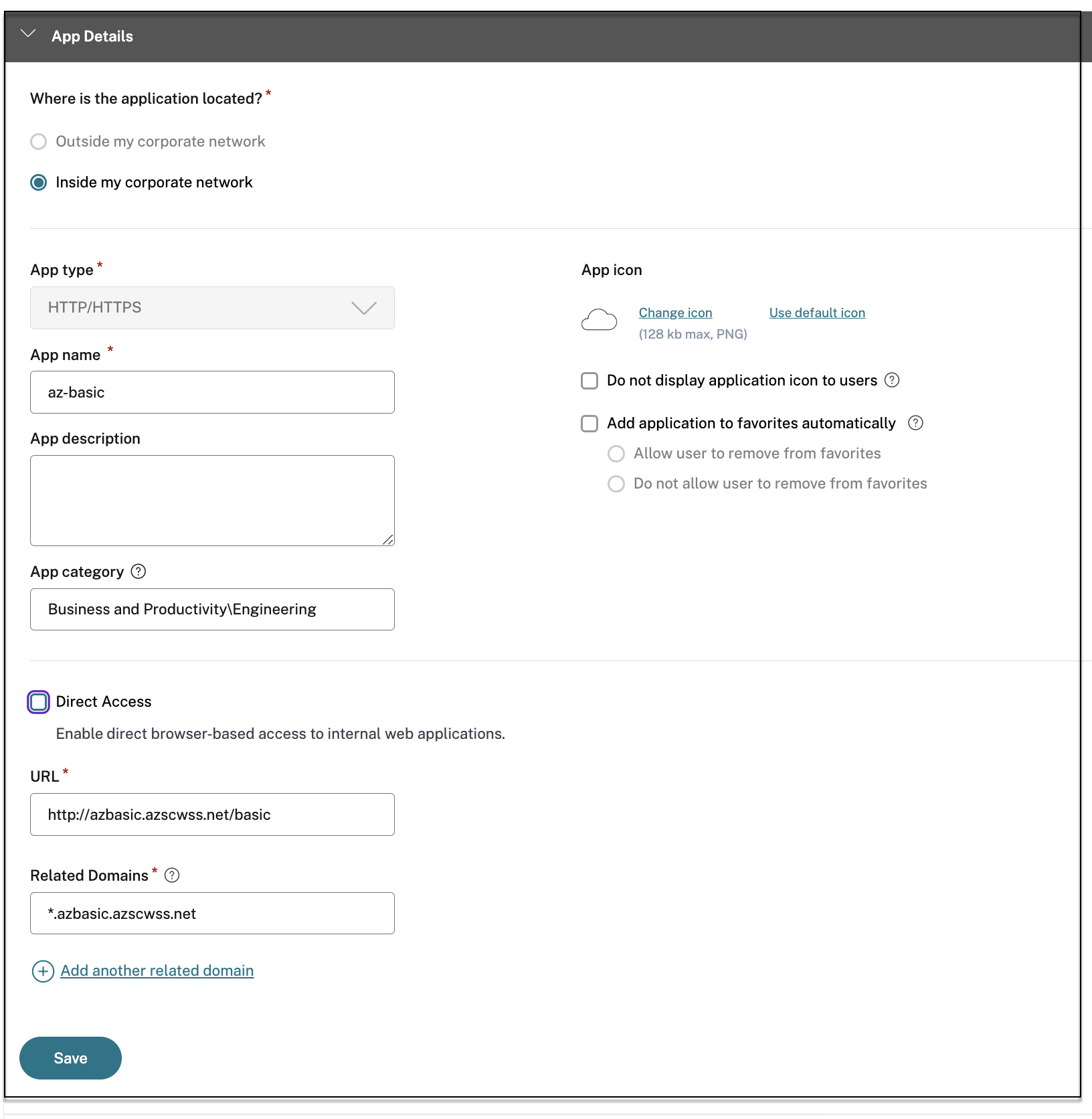

アプリの詳細 セクションに次の詳細を入力し、 次へ をクリックします。

-

アプリの種類 – アプリの種類を選択します。 HTTP/HTTPS または UDP/TCP アプリから選択できます。

-

アプリ名 – アプリケーションの名前。

-

アプリの説明 - アプリの簡単な説明。 ここで入力した説明は、ワークスペース内のユーザーに表示されます。

-

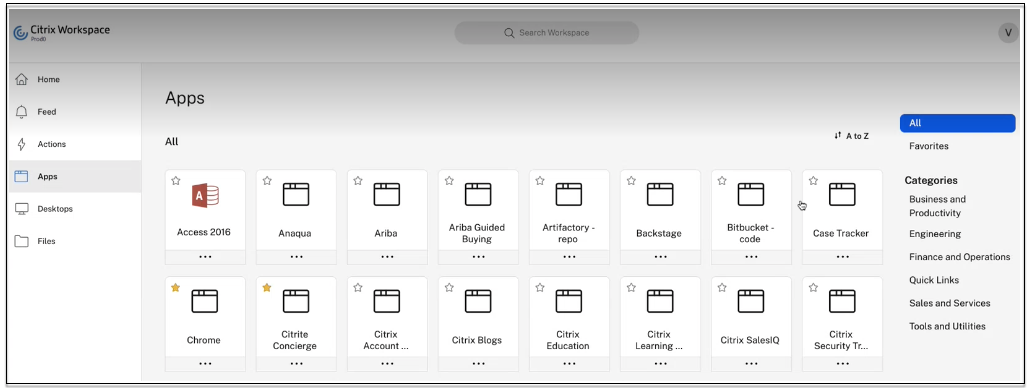

アプリ カテゴリ - 公開するアプリが Citrix Workspace UI に表示されるカテゴリとサブカテゴリ名(該当する場合)を追加します。 各アプリに新しいカテゴリを追加するか、Citrix Workspace UI から既存のカテゴリを使用できます。 Web アプリまたは SaaS アプリのカテゴリを指定すると、そのアプリは Workspace UI の特定のカテゴリの下に表示されます。

- カテゴリ/サブカテゴリは管理者が設定可能で、管理者はアプリごとに新しいカテゴリを追加できます。

- アプリ カテゴリ フィールドは HTTP/HTTPS アプリに適用され、TCP/UDP アプリでは非表示になります。

-

カテゴリ/サブカテゴリ名はバックスラッシュで区切る必要があります。 たとえば、 Business And Productivity\Engineeringなどです。 また、このフィールドでは大文字と小文字が区別されます。 管理者は正しいカテゴリを定義していることを確認する必要があります。 Citrix Workspace UI の名前と「 アプリ カテゴリ 」フィールドに入力されたカテゴリ名が一致しない場合、そのカテゴリは新しいカテゴリとしてリストされます。

たとえば、 アプリ カテゴリ フィールドに ビジネスと生産性 カテゴリを誤って ビジネスと生産性 と入力すると、 ビジネスと生産性 カテゴリに加えて、 ビジネスと生産性 という名前の新しいカテゴリが Citrix Workspace UI に表示されます。

-

アプリアイコン – アプリアイコンを変更するには、 アイコンの変更 をクリックします。 アイコン ファイルのサイズは 128 x 128 ピクセルである必要があります。 アイコンを変更しない場合は、デフォルトのアイコンが表示されます。

If you do not want to display the app icon, select **Do not display application icon to users.** -

ユーザーがクライアント ブラウザーから直接アプリにアクセスできるようにするには、 直接アクセス を選択します。 詳細については、「 エンタープライズ Web アプリへの直接アクセス」を参照してください。

-

URL – 顧客 ID を含む URL。 URL には顧客 ID (Citrix Cloud 顧客 ID) が含まれている必要があります。 顧客 ID を取得するには、「Citrix Cloud へのサインアップ」を参照してください。 SSO が失敗した場合、または SSO を使用しない場合は、ユーザーはこの URL にリダイレクトされます。

**Customer domain name** and **Customer domain ID** - Customer domain name and ID are used to create the app URL and other subsequent URLs in the SAML SSO page. For example, if you’re adding a Salesforce app, your domain name is `salesforceformyorg` and ID is 123754, then the app URL is `https://salesforceformyorg.my.salesforce.com/?so=123754.` Customer domain name and Customer ID fields are specific to certain apps. -

関連ドメイン – 関連ドメインは、指定した URL に基づいて自動的に入力されます。 関連ドメインは、サービスが URL をアプリの一部として識別し、それに応じてトラフィックをルーティングするのに役立ちます。 関連するドメインを複数追加できます。

-

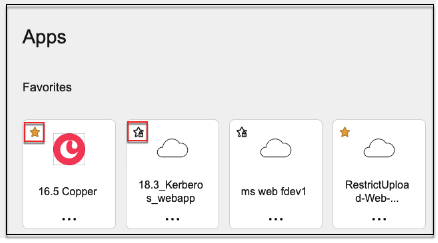

このアプリをCitrix Workspaceアプリのお気に入りアプリとして追加するには、「 アプリケーションを自動的にお気に入りに追加 」をクリックします。

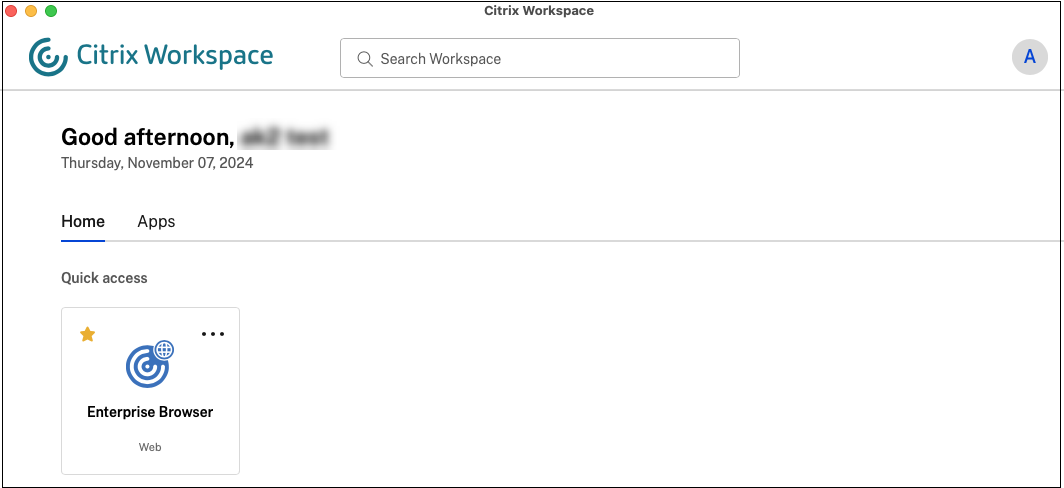

- アプリの利用者がCitrix Workspaceアプリのお気に入りアプリリストからアプリを削除できるようにするには、[ ユーザーがお気に入りから削除できるようにする ]をクリックします。 このオプションを選択すると、Citrix Workspace アプリのアプリの左上隅に黄色の星のアイコンが表示されます。

-

利用者がCitrix Workspaceアプリのお気に入りアプリリストからアプリを削除できないようにするには、[ ユーザーがお気に入りから削除することを許可しない ]をクリックします。 このオプションを選択すると、Citrix Workspace アプリのアプリの左上隅に南京錠の付いた星のアイコンが表示されます。

Secure Private Access サービス コンソールからお気に入りとしてマークされたアプリを削除する場合、これらのアプリは Citrix Workspace のお気に入りリストから手動で削除する必要があります。 Secure Private Access サービス コンソールから削除された場合でも、アプリは Workspace アプリから自動的に削除されません。

-

-

次へをクリックします。

重要:

- アプリへのゼロトラストベースのアクセスを有効にするために、アプリはデフォルトでアクセスを拒否されます。 アプリケーションにアクセス ポリシーが関連付けられている場合にのみ、アプリへのアクセスが有効になります。 詳細については、「 デフォルトでアプリへのアクセスが拒否されます」を参照してください。

- 複数のアプリが同じ FQDN またはワイルドカード FQDN のバリエーションで構成されている場合、構成が競合する可能性があります。 詳細については、「 アプリのアクセスの問題を引き起こす可能性のある競合する構成」を参照してください。

優先サインオン方法を設定する

-

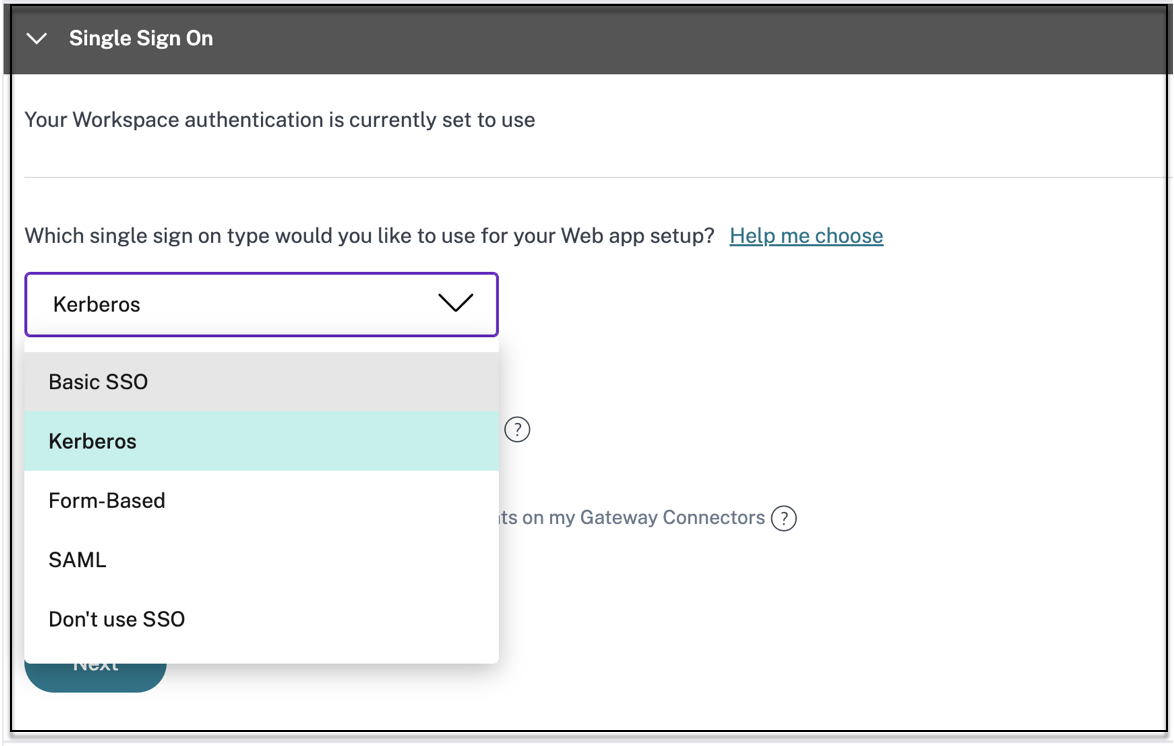

シングル サインオン セクションで、アプリケーションで使用する優先シングル サインオン タイプを選択し、 保存をクリックします。 利用可能なシングル サインオンの種類は次のとおりです。

- 基本 – バックエンド サーバーが基本 401 チャレンジを提示する場合は、 基本 SSOを選択します。 基本 SSO タイプについては、構成の詳細を指定する必要はありません。

- Kerberos – バックエンド サーバーがネゴシエート 401 チャレンジを提示する場合は、 Kerberosを選択します。 Kerberos SSO タイプについては、構成の詳細を指定する必要はありません。

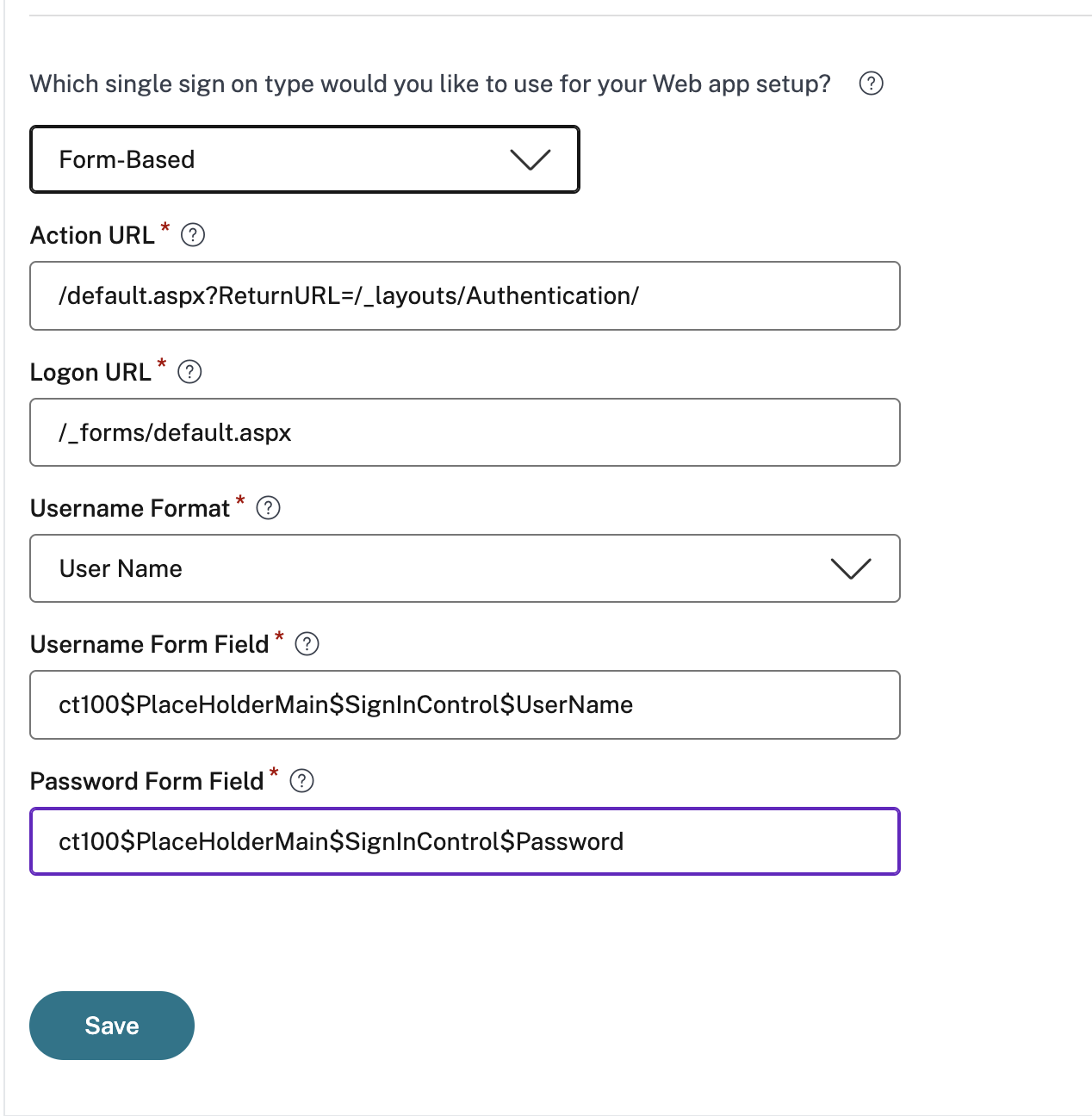

- フォームベース – バックエンド サーバーが認証用に HTML フォームを提示する場合は、 フォームベースを選択します。 フォームベース SSO タイプの構成詳細を入力します。

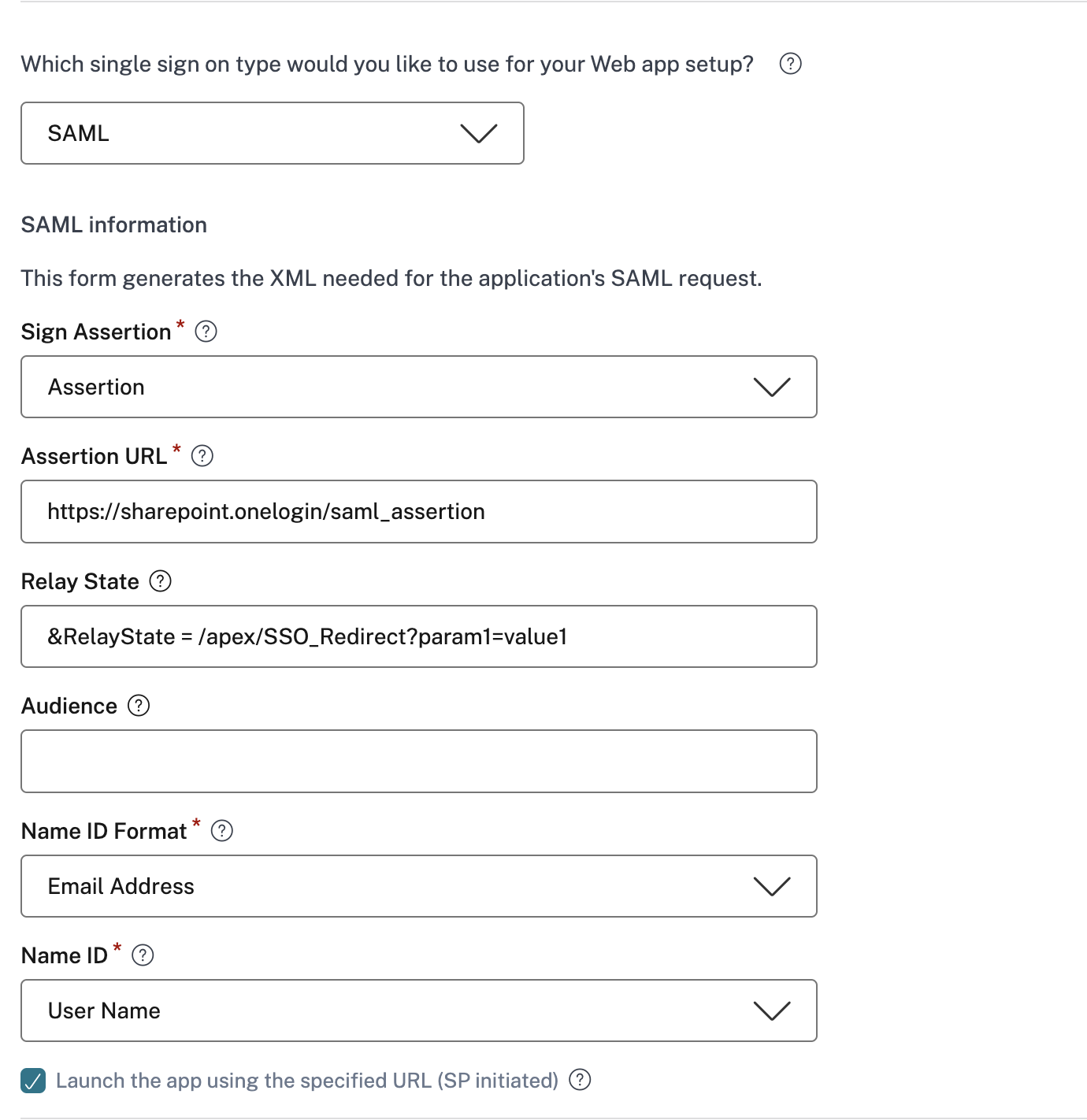

- SAML - Web アプリケーションへの SAML ベースの SSO の場合は、 SAML を選択します。 SAML SSO タイプの設定詳細を入力します。

- SSO を使用しない – バックエンド サーバーでユーザーを認証する必要がない場合は、 SSO を使用しない オプションを使用します。 SSO を使用しない オプションが選択されている場合、ユーザーは アプリの詳細 セクションで構成された URL にリダイレクトされます。

フォーム ベースの詳細: シングル サインオン セクションに次のフォーム ベースの構成の詳細を入力し、[保存] をクリックします。

- アクション URL - 完了したフォームが送信される URL を入力します。

- ログオン フォーム URL – ログオン フォームが表示される URL を入力します。

- ユーザー名の形式 - ユーザー名の形式を選択します。

- ユーザー名フォームフィールド – ユーザー名属性を入力します。

- パスワードフォームフィールド – パスワード属性を入力します。

SAML: 「サインオン」セクションに次の詳細を入力し、「保存」をクリックします。

- アサーションの署名 - アサーションまたは応答に署名すると、応答またはアサーションが依存パーティ (SP) に配信されたときにメッセージの整合性が保証されます。 アサーション、レスポンス、両方、 または なしを選択できます。

- アサーション URL – アサーション URL はアプリケーション ベンダーによって提供されます。 SAML アサーションはこの URL に送信されます。

- リレー状態 – リレー状態パラメーターは、ユーザーがサインインして証明書利用者のフェデレーション サーバーに誘導された後にアクセスする特定のリソースを識別するために使用されます。 リレー ステートは、ユーザーに対して単一の URL を生成します。 ユーザーはこの URL をクリックして、対象アプリケーションにログオンできます。

- 対象者 – 対象者はアプリケーションベンダーによって提供されます。 この値は、SAML アサーションが正しいアプリケーションに対して生成されたことを確認します。

-

名前 ID 形式 – サポートされている名前識別子形式を選択します。

- 名前 ID – サポートされている名前 ID を選択します。

-

詳細属性 (オプション) で、アクセス制御の決定のためにアプリケーションに送信されるユーザーに関する追加情報を追加します。

-

SAML メタデータの下のリンクをクリックして、メタデータ ファイルをダウンロードします。 ダウンロードしたメタデータ ファイルを使用して、SaaS アプリ サーバーで SSO を構成します。

注意:

- ログイン URL の下の SSO ログイン URL をコピーし、SaaS アプリ サーバーで SSO を構成するときにこの URL を使用できます。

- また、 証明書 リストから証明書をダウンロードし、SaaS アプリ サーバーで SSO を構成するときにその証明書を使用することもできます。

- 次へをクリックします。

アプリケーションルーティングを定義する

-

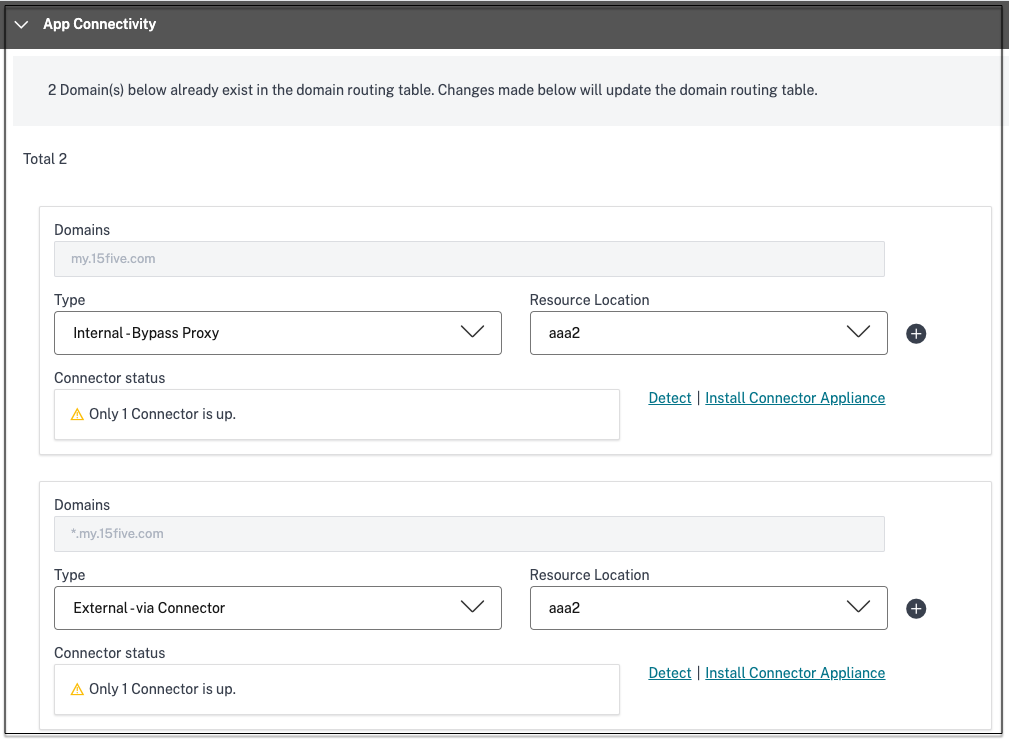

App Connectivity セクションでは、Citrix Connector Appliance を介してドメインを外部または内部でルーティングする必要がある場合に、アプリケーションの関連ドメインのルーティングを定義します。

- 内部 – プロキシをバイパス - ドメイン トラフィックは、コネクタ アプライアンスで構成された顧客の Web プロキシをバイパスして、Citrix Cloud Connector を介してルーティングされます。

- コネクタ経由の内部 - アプリは外部にあってもかまいませんが、トラフィックはコネクタ アプライアンスを経由して外部ネットワークに流れる必要があります。

- 外部 – トラフィックは直接インターネットに流れます。

詳細については、「SaaS アプリと Web アプリの両方で関連ドメインが同じ場合に競合を解決するためのルート テーブル」 を参照してください。

-

[完了] をクリックします。

完了をクリックすると、アプリがアプリケーション ページに追加されます。 アプリケーションを設定した後、「アプリケーション」ページからアプリを編集または削除できます。 これを行うには、アプリの省略記号ボタンをクリックし、それに応じてアクションを選択します。

- アプリケーションを編集

- 削除

Secure Private Access サービスから Web アプリまたは SaaS アプリを公開し、そのアプリが非表示になっていない場合、Citrix Enterprise Browser アプリが Citrix Workspace UI に自動的に表示されます。 さらに、Citrix Enterprise Browser も、デフォルトでお気に入りのアプリとして追加されます。 エンド ユーザーは、URL なしでワークスペース ブラウザーを起動し、ワークスペース ブラウザーを使用して内部 Web サイトにアクセスできます。

重要:

- ユーザーにアプリへのアクセスを許可するには、管理者がアクセス ポリシーを作成する必要があります。 アクセス ポリシーでは、管理者はアプリ サブスクライバーを追加し、セキュリティ制御を構成します。 詳細については、「 アクセス ポリシーの作成」を参照してください。