KafkaまたはLogstashベースのデータコネクタによるSIEM連携

Citrix Analytics for Security™ SIEM連携により、Citrix AnalyticsからSIEM環境へユーザーデータをエクスポートして関連付け、組織のセキュリティ体制に関するより深い洞察を得ることができます。

連携の利点、およびSIEMに送信されるデータイベントの種類(リスクインサイトとデータソースイベント)について詳しくは、「セキュリティ情報およびイベント管理連携」を参照してください。

Citrix Analytics for SecurityをSIEMソリューションと連携させるには、次の2つのメカニズム(SIEMおよびIT展開でサポートされているもの)を使用できます。

- Kafkaエンドポイント経由での接続

- KafkaベースのインジェストによるLogstashデータブローカー経由での接続

前提条件

-

少なくとも1つのデータソースでデータ処理を有効にします。これにより、Citrix Analytics for SecurityはSIEMツールとの連携を開始できます。

-

ネットワークで次のエンドポイントが許可リストに含まれていることを確認してください。

エンドポイント 米国リージョン 欧州連合リージョン アジア太平洋南部リージョン Kafkaブローカー casnb-0.citrix.com:9094casnb-eu-0.citrix.com:9094casnb-aps-0.citrix.com:9094casnb-1.citrix.com:9094casnb-eu-1.citrix.com:9094casnb-aps-1.citrix.com:9094casnb-2.citrix.com:9094casnb-eu-2.citrix.com:9094casnb-aps-2.citrix.com:9094casnb-3.citrix.com:9094

Kafkaを使用したSIEMサービスとの連携

Kafkaは、リアルタイムのデータストリーミングに使用されるオープンソースソフトウェアです。Kafkaを使用すると、リアルタイムデータを分析して、より迅速な洞察を得ることができます。主に、十分なデータを処理する大規模な組織がKafkaを使用しています。

Northbound Kafkaは、Citrix AnalyticsがKafkaエンドポイントを介してSIEM顧客とリアルタイムデータフィードを共有できるようにする内部ミドルレイヤーです。SIEMがKafkaエンドポイントをサポートしている場合は、Logstash構成ファイルで提供されているパラメーターと、JKSファイルまたはPEMファイル内の証明書詳細を使用して、SIEMをCitrix Analytics for Securityと連携させます。

Kafkaを使用して連携するために、次のパラメーターが必要です。

| 属性名 | 説明 | 構成データサンプル |

|---|---|---|

| ユーザー名 | Kafkaによって提供されるユーザー名。 | 'sasl.username': cas_siem_user_name, |

| ホスト | 接続するKafkaサーバーのホスト名。 | 'bootstrap.servers': cas_siem_host, |

| トピック名/クライアントID | 各テナントに割り当てられるクライアントID。 | 'client.id': cas_siem_topic, |

| グループ名/ID | コンシューマーによって共有されたメッセージを読み取るために必要なグループ名。 | 'group.id': cas_siem_group_id, |

| セキュリティプロトコル | セキュリティプロトコルの名前。 | 'security.protocol': 'SASL_SSL', |

| SASLメカニズム | 安全な認証を実装するために暗号化に通常使用される認証メカニズム。 | 'sasl.mechanisms': 'SCRAM-SHA-256', |

| SSLトラストストアの場所 | 証明書ファイルを保存できる場所。クライアントトラストストアのパスワードはオプションであり、空のままにすることが想定されています。 | 'ssl.ca.location': ca_location |

| セッションタイムアウト | Kafkaの使用中にクライアントの障害を検出するために使用されるセッションタイムアウト。 | 'session.timeout.ms': 60000, |

| 自動オフセットリセット | 初期オフセットがない場合にトピックパーティションからデータを消費する際の動作を定義します。latest、earliest、noneなどの値を設定できます。 | 'auto.offset.reset': 'earliest', |

以下は構成出力のサンプルです。

{'bootstrap.servers': cas_siem_host,

'client.id': cas_siem_topic,

'group.id': cas_siem_group_id,

'session.timeout.ms': 60000,

'auto.offset.reset': 'earliest',

'security.protocol': 'SASL_SSL',

'sasl.mechanisms': 'SCRAM-SHA-256',

'sasl.username': cas_siem_user_name,

'sasl.password': self.CLEAR_PASSWORD,

'ssl.ca.location': ca_location

}

<!--NeedCopy-->

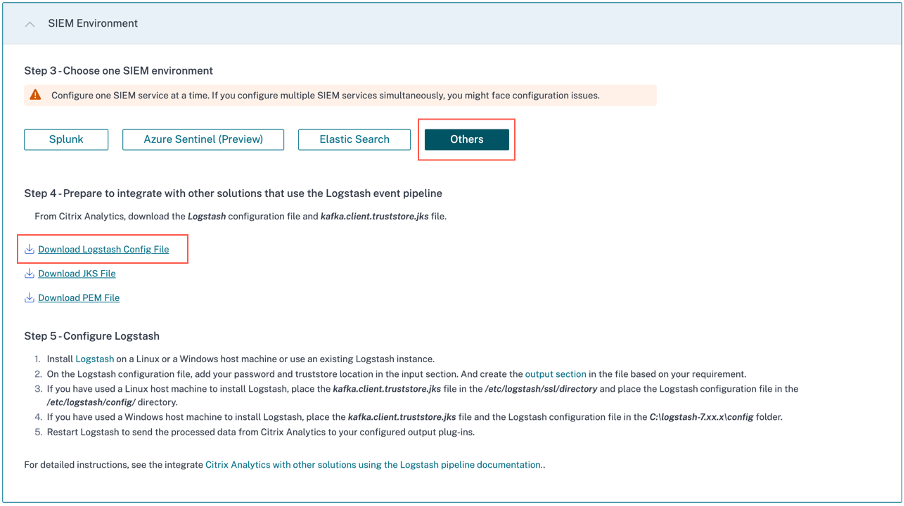

上記のパラメーターはLogstash構成ファイルで利用できます。構成ファイルをダウンロードするには、[設定] > [データエクスポート] > [SIEM環境] に移動し、[その他] タブを選択して、[Logstash構成ファイルのダウンロード] をクリックします。

構成値についてさらに理解するには、「構成」を参照してください。

データフロー

認証データ通信は、Kafkaサーバー側のブローカー(Citrix Analytics for Securityクラウド)とKafkaクライアントの間で行われます。すべてのブローカー/外部クライアントの通信は、有効なSASL_SSLセキュリティプロトコルを使用し、パブリックアクセスにはポート9094をターゲットとします。

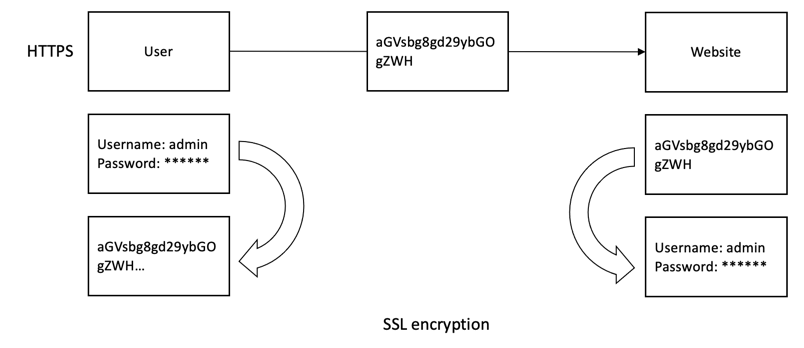

Apache Kafkaには、SSL暗号化を使用して転送中のデータを暗号化するセキュリティコンポーネントがあります。 暗号化が有効になり、SSL証明書が設定されている場合、ネットワーク経由のデータ送信は暗号化され、保護されます。SSL経由で送信されるパケットを復号化できるのは、最初と最後のマシンだけです。

認証

以下の2つのレベルの認証が利用可能です。

-

クライアントとサーバー間のTLS

- クライアントとサーバー間でTLS認証のためにサーバー証明書(公開鍵)が交換されます。

- クライアントベースの認証または双方向認証はサポートされていません(クライアント秘密鍵証明書が必要な場合)。

-

TOPICS/エンドポイントへのアクセス制御のためのユーザー名/パスワード

- 特定のクライアントが特定の顧客トピックからのみ読み取れるようにします

- SASL/SCRAMは、安全な認証を実装するために、TLS暗号化とともにユーザー名/パスワード認証メカニズムとして使用されます。

SSLによる暗号化とSASL/SSLおよびSASL/PLAINTEXTによる認証

デフォルトでは、Apache KafkaはPLAINTEXTで通信します。この場合、すべてのデータはクリアテキストで送信され、どのルーターでもデータコンテンツを読み取ることができます。Apache Kafkaには、SSL暗号化を使用して転送中のデータを暗号化するセキュリティコンポーネントがあります。暗号化が有効になり、SSL証明書が慎重に設定されている場合、データは暗号化され、ネットワーク経由で安全に送信されます。SSL暗号化を使用すると、送信されるパケットを復号化できるのは、最初と最後のマシンだけです。

双方向SSL暗号化が使用されているため、ユーザー名/パスワードログインは外部通信に対して安全です。

暗号化は転送中のみであり、データはブローカーのディスク上では暗号化されていないままです。

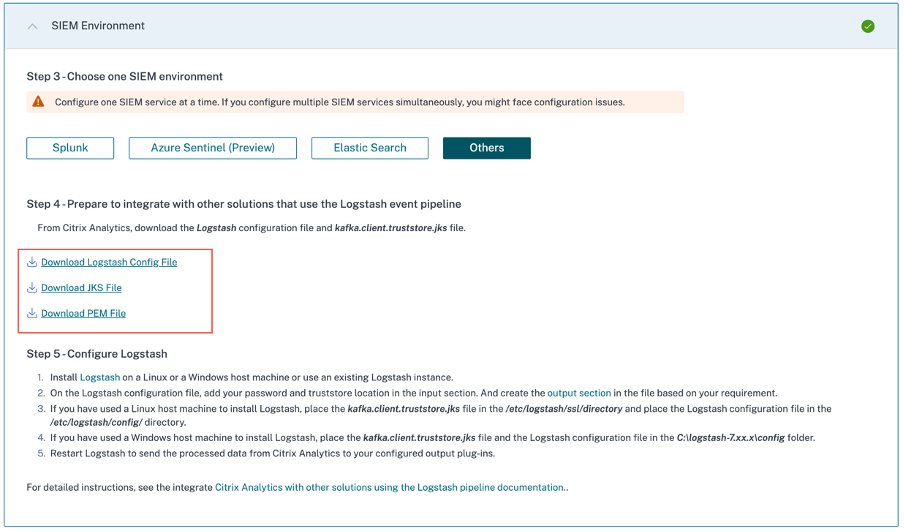

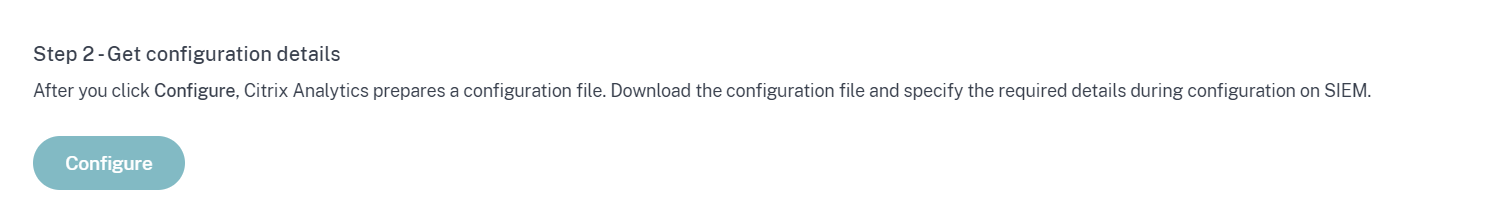

クライアント構成では、クライアントトラストストアJKSファイルとPEMファイル(トラストストアJKSファイルから変換されたもの)が必要です。これらのファイルは、次のスクリーンショットに示すように、Citrix Analytics for Security GUIからダウンロードできます。

Logstashを使用したSIEM連携

SIEMがKafkaエンドポイントをサポートしていない場合は、Logstashデータ収集エンジンを使用できます。Citrix Analytics for Securityからのデータイベントを、Logstashでサポートされている出力プラグインのいずれかに送信できます。

次のセクションでは、Logstashを使用してSIEMをCitrix Analytics for Securityと連携させるために従う必要がある手順について説明します。

Logstashを使用したSIEMサービスとの連携

-

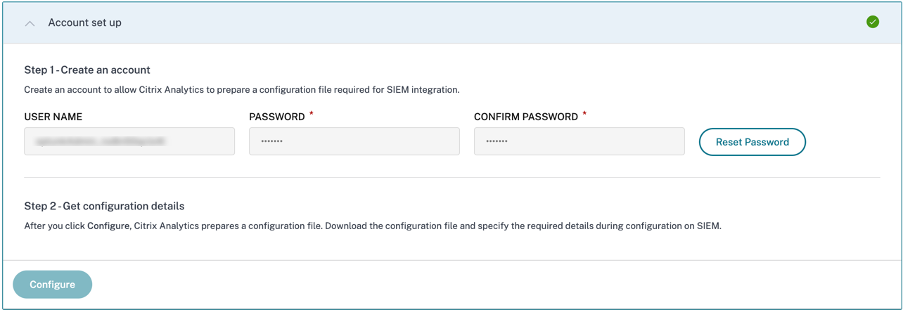

[設定] > [データエクスポート] に移動します。

-

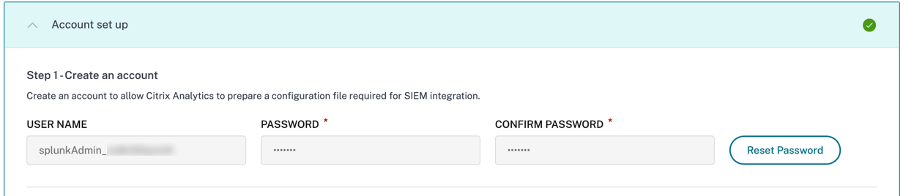

[アカウント設定] ページで、ユーザー名とパスワードを指定してアカウントを作成します。このアカウントは、連携に必要な構成ファイルを準備するために使用されます。

-

パスワードが次の条件を満たしていることを確認してください。

-

[構成] を選択してLogstash構成ファイルを生成します。

-

[その他] タブを選択して構成ファイルをダウンロードします。

-

Logstash構成ファイル: このファイルには、Logstashデータ収集エンジンを使用してCitrix Analytics for Securityからイベントを送信するための構成データ(入力、フィルター、出力セクション)が含まれています。Logstash構成ファイルの構造については、Logstashのドキュメントを参照してください。

-

JKSファイル: このファイルには、SSL接続に必要な証明書が含まれています。Logstashを使用してSIEMを連携させる場合にこのファイルが必要です。

-

PEMファイル: このファイルには、SSL接続に必要な証明書が含まれています。Kafkaを使用してSIEMを連携させる場合にこのファイルが必要です。

注

これらのファイルには機密情報が含まれています。安全な場所に保管してください。

-

-

Logstashの構成:

-

LinuxまたはWindowsホストマシンにLogstashをインストールします(Citrix Analytics for Securityとの互換性がテストされたバージョン: v7.17.7およびv8.5.3)。既存のLogstashインスタンスを使用することもできます。

-

Logstashをインストールしたホストマシンで、次のファイルを指定されたディレクトリに配置します。

ホストマシンの種類 ファイル名 ディレクトリパス Linux CAS_Others_LogStash_Config.config DebianおよびRPMパッケージの場合: /etc/logstash/conf.d/.zipおよび.tar.gzアーカイブの場合: {extract.path}/configkafka.client.truststore.jks DebianおよびRPMパッケージの場合: /etc/logstash/ssl/.zipおよび.tar.gzアーカイブの場合: {extract.path}/sslWindows CAS_Others_LogStash_Config.config C:\logstash-7.xx.x\configkafka.client.truststore.jks C:\logstash-7.xx.x\config -

Logstash構成ファイルには、Kafka資格情報、LogAnalyticsワークスペースID、プライマリキーなどの機密情報が含まれています。これらの機密資格情報をプレーンテキストとして保存しないことをお勧めします。連携を保護するために、Logstashキーストアを使用して、それぞれの値を持つキーを追加し、構成ファイル内でキー名を使用して参照できます。Logstashキーストアとその設定のセキュリティ強化方法に関する追加情報については、「安全な設定のためのシークレットキーストア」を参照してください。

-

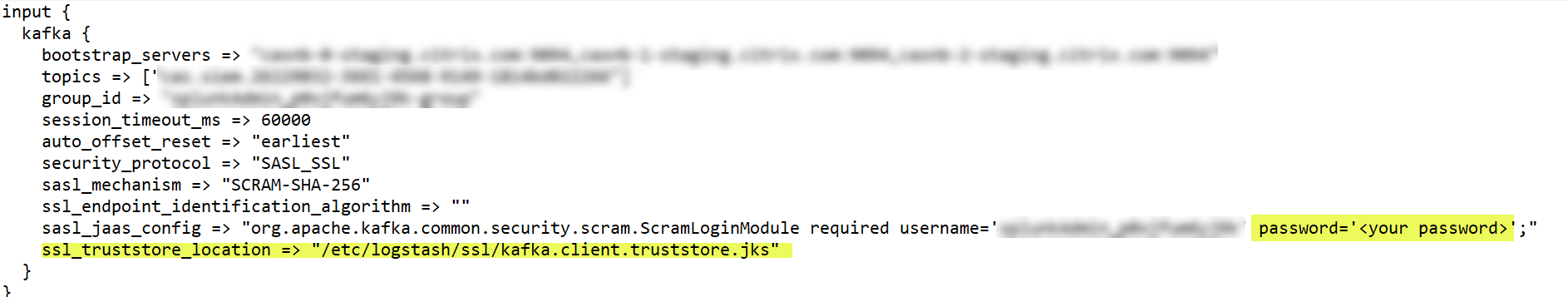

Logstash構成ファイルを開き、次の操作を行います。

ファイルの入力セクションに、次の情報を入力します。

-

パスワード: 構成ファイルを準備するためにCitrix Analytics for Securityで作成したアカウントのパスワード。

-

SSLトラストストアの場所: SSLクライアント証明書の場所。これは、ホストマシン上のkafka.client.truststore.jksファイルの場所です。

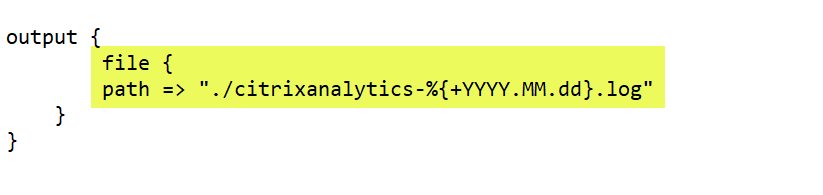

ファイルの出力セクションに、データを送信する宛先パスまたは詳細を入力します。出力プラグインの詳細については、Logstashのドキュメントを参照してください。

次のスニペットは、出力がローカルログファイルに書き込まれることを示しています。

-

-

Citrix Analytics for Securityから処理済みデータをSIEMサービスに送信するために、ホストマシンを再起動します。

-

構成が完了したら、SIEMサービスにログインし、SIEMでCitrix Analyticsデータを確認します。

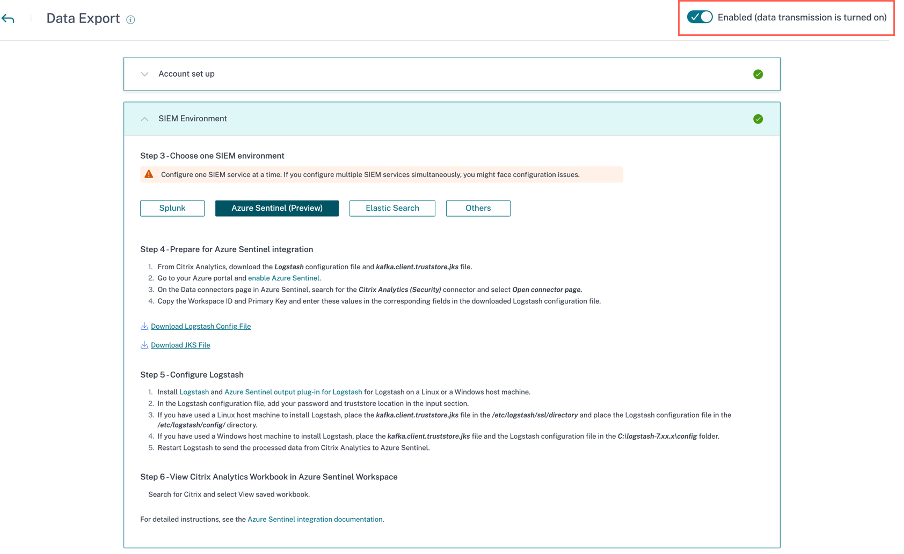

データ送信の有効化または無効化

Citrix Analytics for Securityが構成ファイルを準備すると、SIEMへのデータ送信が有効になります。

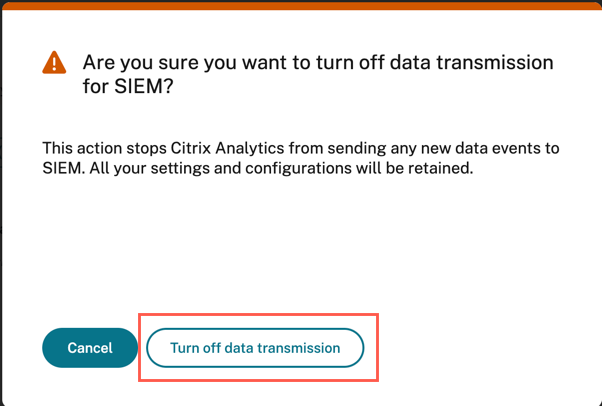

Citrix Analytics for Securityからのデータ送信を停止するには:

- [設定] > [データエクスポート] に移動します。

-

トグルボタンをオフにして、データ送信を無効にします。デフォルトでは、データ送信は常に有効になっています。

確認のための警告ウィンドウが表示されます。[データ送信を無効にする] ボタンをクリックして、送信アクティビティを停止します。

データ送信を再度有効にするには、トグルボタンをオンにします。

注

SIEM連携、SIEMへのデータエクスポートに関する支援をリクエストする場合、またはフィードバックを提供する場合は、CAS-PM-Ext@cloud.comまでお問い合わせください。