StoreFrontの展開計画

Citrix Virtual Apps and Desktops展開環境にStoreFrontを統合して、ユーザーにデスクトップおよびアプリケーションに対する単一のセルフサービスアクセスポイントを提供できます。

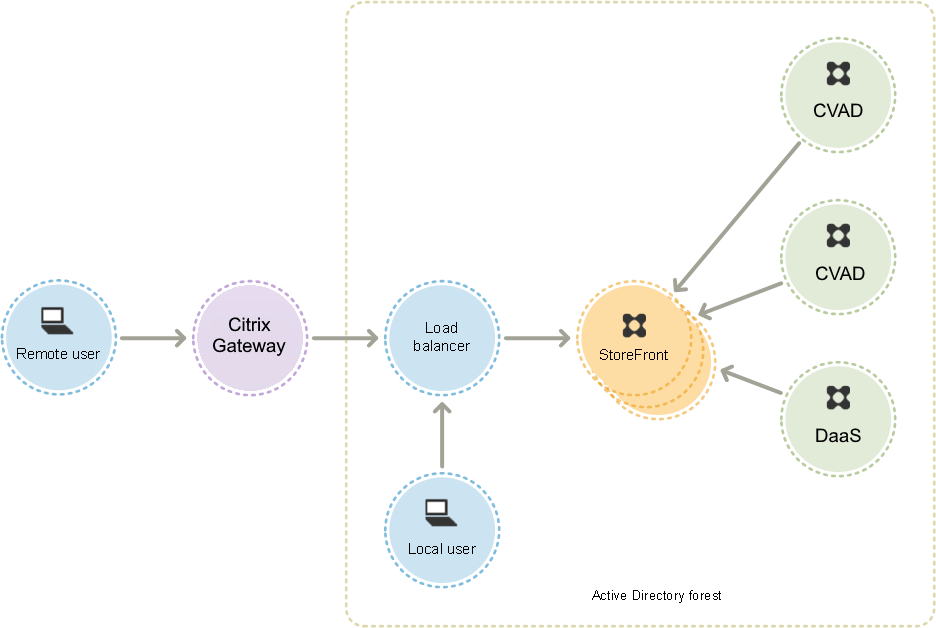

次の図は、一般的なStoreFront展開の例を示しています。

Active Directory

StoreFrontは、ユーザーの認証、グループメンバーシップおよびその他の詳細の検索、およびStoreFrontサーバー間のデータの同期にActive Directoryを使用します。

単一サーバーの展開では、ドメインに参加していないサーバーにStoreFrontをインストールできます(ただし利用できない機能があります)。それ以外の場合、各StoreFrontサーバーは、Citrix Virtual Apps and Desktopsサイト/ファームに対する認証の委任を有効にしない限り、ユーザーアカウントが属しているActive Directoryドメイン、またはそのドメインと信頼関係があるドメインに属している必要があります。同一デリバリーグループで使用するすべてのStoreFrontサーバーが同じドメインに属している必要があります。

StoreFrontサーバーグループ

StoreFrontでは、単一サーバーの展開環境を構成することも、StoreFrontサーバーグループと呼ばれる複数サーバーの展開環境を構成することもできます。サーバーグループでは、処理能力だけでなく可用性も向上します。StoreFrontにより、構成情報やユーザーのアプリケーションサブスクリプションの詳細がサーバーグループ内のすべてのサーバー上に格納され、複製されます。このため、何らかの理由でいずれかのStoreFrontサーバーが停止しても、ユーザーはほかのサーバーを使用してストアにアクセスできます。停止したサーバーが動作を再開してサーバーグループに再接続すると、構成およびサブスクリプションのデータが自動的に更新されます。サブスクリプションデータは、サーバーがオンラインに復帰したときに更新されますが、オフライン中の更新が反映されていない場合は、管理者が構成の変更を反映させる必要があります。ハードウェア障害などによりサーバーの交換が必要な場合でも、新しいサーバーにStoreFrontをインストールして既存のサーバーグループに追加するだけです。これにより、新しいサーバーが自動的に構成され、最新のアプリケーションサブスクリプションデータが同期されます。

Citrixでは、サーバーグループ内に配置するサーバーを最大6台にすることをお勧めします。サーバーが6台を超える場合、データ同期のオーバーヘッドがサーバーを追加するメリットを上回り、パフォーマンスが低下します。

StoreFrontサーバーグループの展開は、サーバーグループ内のサーバー間のリンクの遅延が40ミリ秒未満(サブスクリプションが無効の場合)または3ミリ秒未満(サブスクリプションが有効の場合)のみの場合にサポートされます。理想的には、サーバーグループ内のすべてのサーバーは同じ場所(データセンター、アベイラビリティゾーン)に存在する必要がありますが、グループ内のサーバー間のリンクがこれらの遅延基準を満たしていれば、サーバーグループは同じリージョン内の場所に分散できます。たとえば、1つのクラウドリージョン内または大都市圏データセンター間のアベイラビリティゾーンにまたがるサーバーグループなどがあります。ゾーン間の遅延はクラウドプロバイダーによって異なることに注意してください。複数の場所にまたがる障害回復構成はCitrixではお勧めしませんが、高可用性に適している場合もあります。

負荷分散

StoreFrontサーバーグループ内の複数のサーバーの場合は、外部の負荷分散を構成する必要があります。この場合、NetScaler ADCなど、組み込みの監視機能やセッションパーシステンス機能を持つロードバランサーを使用してください。NetScaler ADCを使用した負荷分散について詳しくは、「負荷分散」を参照してください。

リモートアクセス用のCitrix Gateway

社内ネットワーク外からのStoreFrontへのアクセスを有効にする場合、安全な接続をリモートユーザーに提供するにはCitrix Gatewayが必要です。社内ネットワークの外にCitrix Gatewayを配置して、ファイアウォールで公共のネットワークと内部ネットワークの両方からそのCitrix Gatewayを分離します。Citrix Gatewayが、StoreFrontサーバーを含んでいるActive Directoryフォレストにアクセスできることを確認してください。

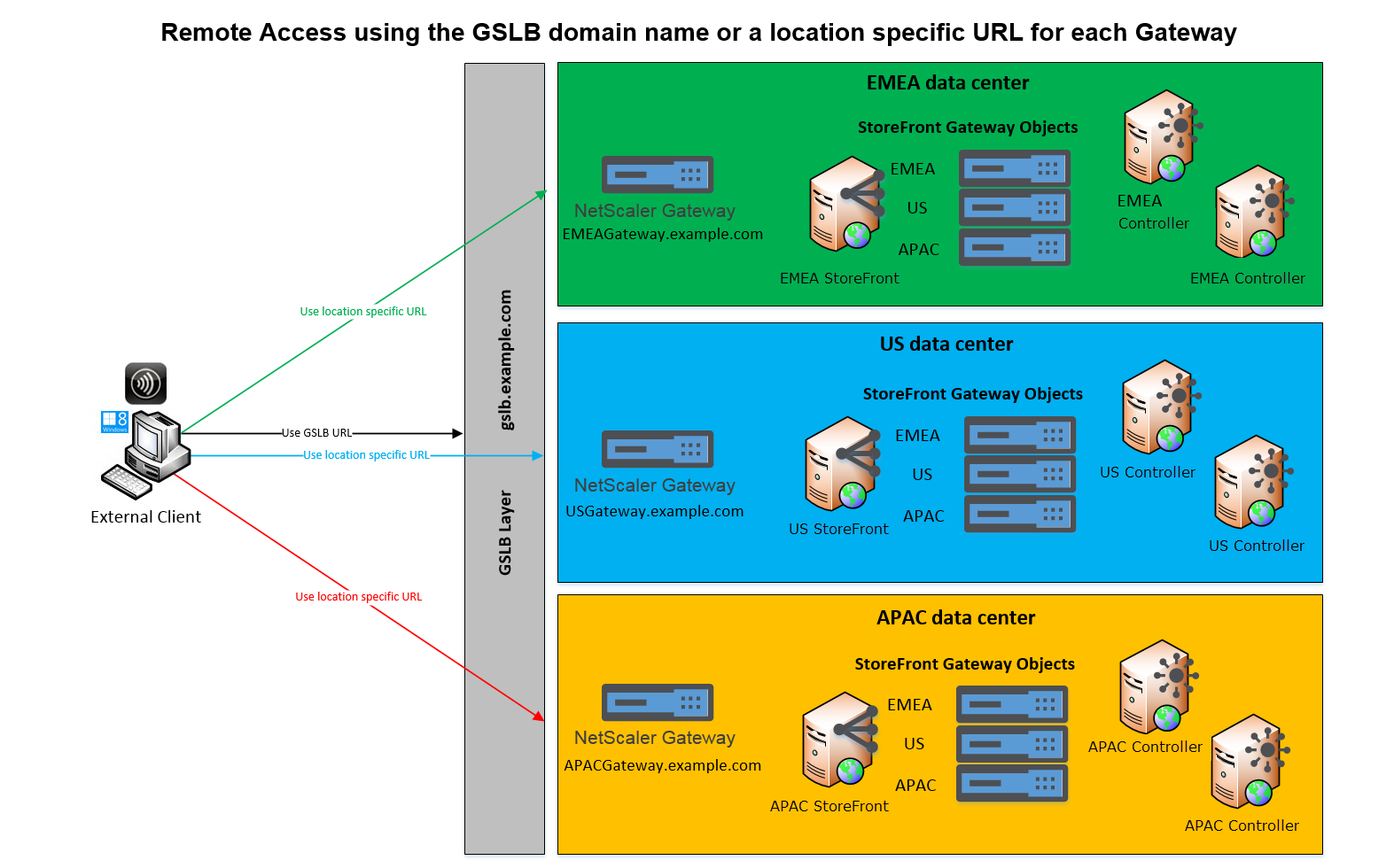

グローバルサーバーのロードバランサー

大規模なCitrix展開では、複数のデータセンターにStoreFrontおよびNetScalerの展開がある可能性があります。グローバルサーバー負荷分散(GSLB)を使用すると、リージョンの1つにおけるゲートウェイの特定のURLにGSLBがリダイレクトする単一のグローバル URL を構成できます。通常、GSLBは、往復時間(RTT)または静的近接度などの負荷分散アルゴリズムに基づいて最も近いゲートウェイを選択します。

たとえば、次の3つのリージョンのゲートウェイがあるとします:

emeagateway.example.com - ヨーロッパのゲートウェイ

usgateway.example.com - 米国のゲートウェイ

apacgateway.example.com - アジア太平洋のゲートウェイ

使用するGSLB:

gslb.example.com

GSLBを構成する前に、配置済みのサーバー証明書と組織でのDNS解決の実行方法について確認してください。Citrix GatewayおよびStoreFrontの展開環境で使用するURLはすべて、サーバー証明書に記載されている必要があります。

StoreFrontには、サーバーグループ間で構成を同期するためのメカニズムが組み込まれていません。代わりに、ユーザーがどのサーバーグループに接続しても一貫したエクスペリエンスが得られるように、各StoreFrontサーバーグループが同じ方法で構成されることを、管理者が確認することになります。

StoreFrontは、サーバーグループ間で定期的にサブスクリプション(お気に入り)を同期できます。「サブスクリプションの同期」を参照してください。

Citrix Workspaceアプリにストアを追加すると、ベースURLとストア名によってストアが識別されます。したがって、GSLBの背後に複数のStoreFront展開がある場合、各展開には同じベースURLが必要です。

注:

Citrix WorkspaceアプリがGSLBの背後にある異なるStoreFront展開間でローミングする場合は、ユーザーは再認証する必要があります。したがって、可能であれば、ユーザーのリクエストが常に同じ展開にルーティングされるように永続性を構成する必要があります。

ユーザーアクセス

「ユーザーアクセスのオプション」を参照してください。