PoC ガイド-ZTNA からクライアントサーバーアプリケーション (エージェントベース)

概要

リモートワークでは、ユーザーは内部アプリケーションにアクセスする必要があります。より優れたエクスペリエンスを提供することは、VPN 配置モデルを回避することを意味し、多くの場合、次のような課題が生じます。

- VPN リスク 1: インストールと設定が困難である

- VPN リスク 2: サポートされていないオペレーティングシステムを使用する可能性があるエンドポイントデバイスに VPN ソフトウェアをインストールするようユーザーに要求する

- VPNリスク3: 信頼できないエンドポイントデバイスが企業ネットワーク、リソース、データに無制限にアクセスできないように、複雑なポリシーの設定を要求する

- VPNリスク4: VPNインフラストラクチャとオンプレミスインフラストラクチャの間でセキュリティポリシーの同期を維持することが困難

全体的なユーザーエクスペリエンスを向上させるには、認証標準を適用しながら、すべての認可されたアプリを統合し、ユーザーのログイン操作を簡素化できる必要があります。

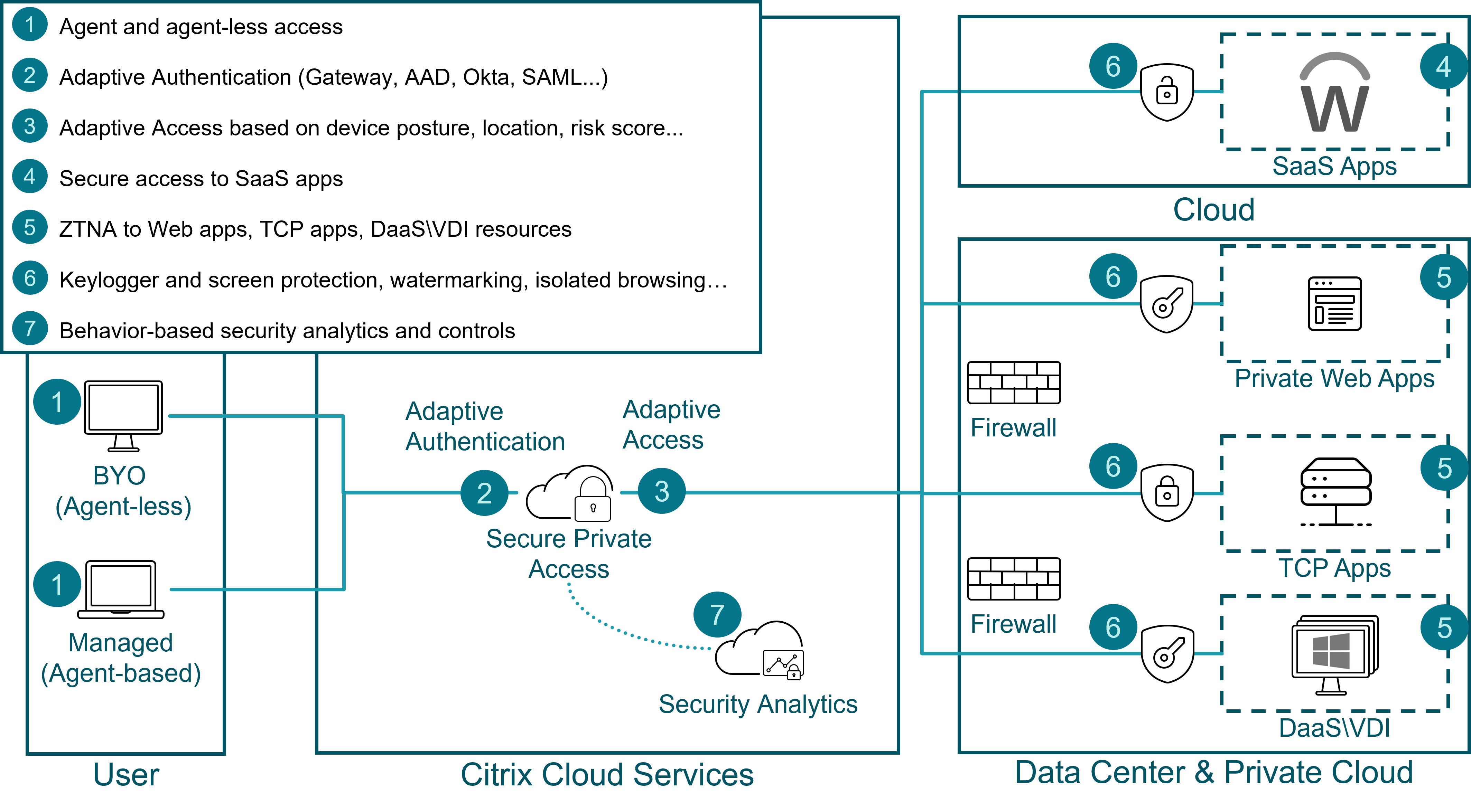

組織は、SaaS、Web、Windows、Linuxアプリケーション、デスクトップ、およびネイティブTCPアプリケーションの一部がデータセンターの制限を超えて存在し、データセンター外のリソースにアクセスできる場合でも、提供して保護する必要があります。Citrix Secure Private Accessサービスは、ユーザーが承認したリソースへの安全なVPNレスアクセスを組織に提供します。

この概念実証のシナリオでは、ユーザーは、Active Directory、Azure Active Directory 、Okta、Google、NetScaler Gateway、または選択したSAML 2.0プロバイダーをプライマリユーザーディレクトリとして使用して、Citrix Cloud に対して認証します。Citrix Secure Private Access は、クライアントサーバーアプリへの接続を提供します。

以下のアニメーションは、リモートエンドポイントから内部でホストされている Microsoft SQL (MSSQL) データベースにアクセスするユーザーを示しています。

このデモでは、ユーザーがCitrix Secure Accessエージェントを起動するフローを示します。ユーザーは、適応型認証資格情報の入力を求められます。Citrix Cloud への安全な接続が確立されます。その後、ユーザーは Microsoft SQL Server Management Studio クライアントを使用して、データベースがホストされているリソースの場所にあるConnector Applianceを介して MSSQL データベースにアクセスできます。

この概念実証ガイドでは、次の方法について説明します。

- Citrix Workspace のセットアップ

- プライマリ・ユーザー・ディレクトリの統合

- MSSQL データベースへの TCP アクセスを設定する

- エンドポイントを設定する

- 構成を検証する

Citrix Workspace のセットアップ

CitrixアカウントチームでCitrix Secure Private Access サービスの資格を確立すると、Citrix Cloudへのログイン時に[マイサービス]の下に[Citrixセキュアプライベートアクセス]アイコンが表示されます。詳しくは、「 Citrix Secure Private Access 始める」を参照してください。ログインしたら、ワークスペース URL を設定できます。

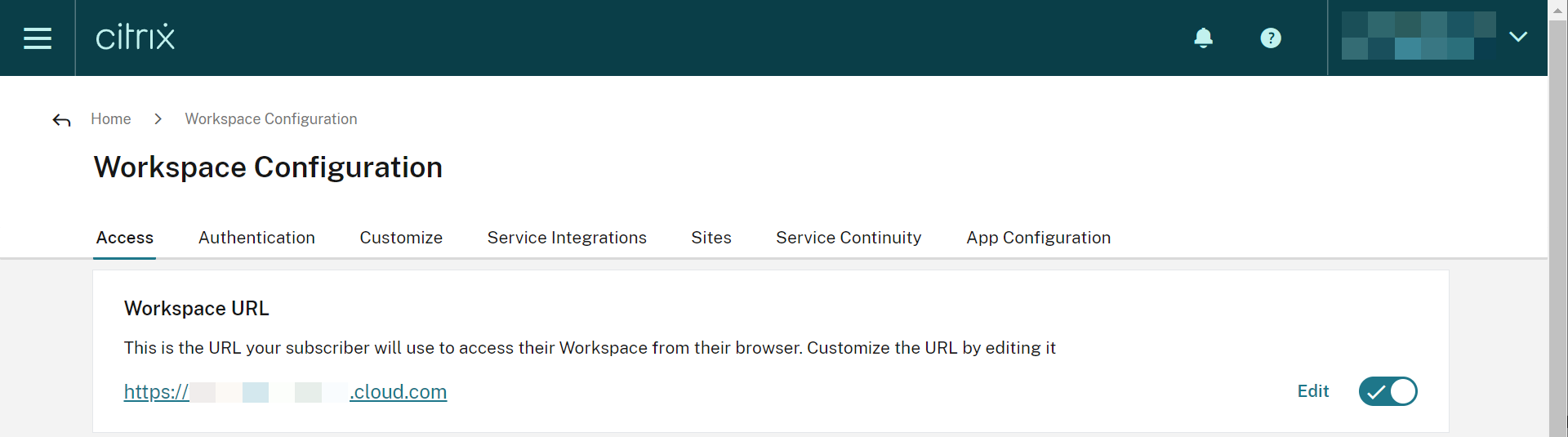

ワークスペースの URL を設定

- Citrix Cloudに接続し 、管理者アカウントでログインします

- Citrix Workspaceで、左上のメニューから[ ワークスペース構成 ]にアクセスします

- [ アクセス ] タブで、組織の一意の URL を入力し、[有効] を選択します。

プライマリ・ユーザー・ディレクトリの統合

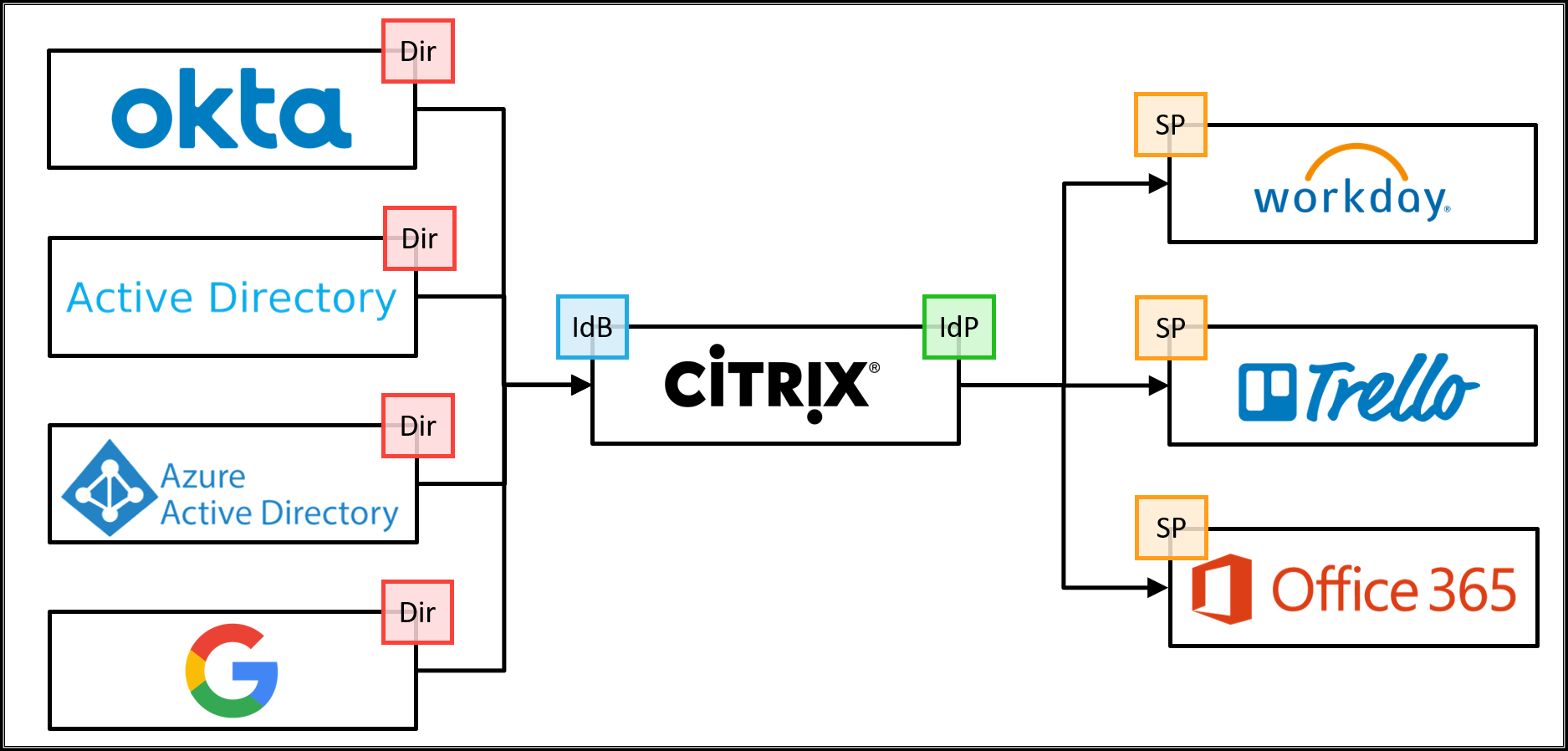

ユーザーが Workspace で認証される前に、 プライマリユーザーディレクトリを設定する必要があります 。Workspace内のアプリに対するすべてのリクエストは、セカンダリIDへのシングルサインオンを使用するため、プライマリユーザーディレクトリはユーザーが必要とする唯一のIDです。

組織は次のプライマリ・ユーザー・ディレクトリのいずれかを使用できます

- Active Directory: Active Directory 認証を有効にするには、Cloud Connector のインストールガイドに従って、AcActive Directory ドメインコントローラーと同じデータセンター内にクラウドコネクタをデプロイする必要があります 。

- 時間ベースのワンタイムパスワードを使用する Active Directory: Active Directory ベースの認証には、時間ベースのワンタイムパスワード (TOTP) を使用した多要素認証を含めることもできます。 このガイドでは 、この認証オプションを有効にするために必要な手順を詳しく説明します。

- Azure Active Directory:ユーザーは、Azure Active Directory の ID を使用してCitrix Workspace に対して認証できます。 このガイドでは 、このオプションの設定について詳しく説明します。

- NetScaler Gateway:組織は、オンプレミスのNetScaler Gateway を利用して、Citrix WorkspaceのIDプロバイダーとして機能できます。 このガイドでは 、統合の詳細について説明します。

- Okta:組織はOktaをCitrix Workspaceのプライマリユーザーディレクトリとして使用できます。 このガイドでは 、このオプションを設定する手順について説明します。

- SAML 2.0: 組織は、オンプレミスの Active Directory (AD) で任意の SAML 2.0 プロバイダーを使用できます。 このガイドでは 、このオプションを設定する手順について説明します。

このシナリオでは、NetScaler Gateway を選択しました。その実装について詳しくは、 テクニカルインサイト:認証-NetScaler Gatewayを参照してください。

MSSQL データベースへの TCP アクセスを設定する

MSSQL データベースへの TCP アクセスを正常に設定するには、管理者は次の操作を行う必要があります。

- Connector Applianceをデプロイする

- クライアント/サーバーアプリを構成する

Connector Applianceをデプロイする

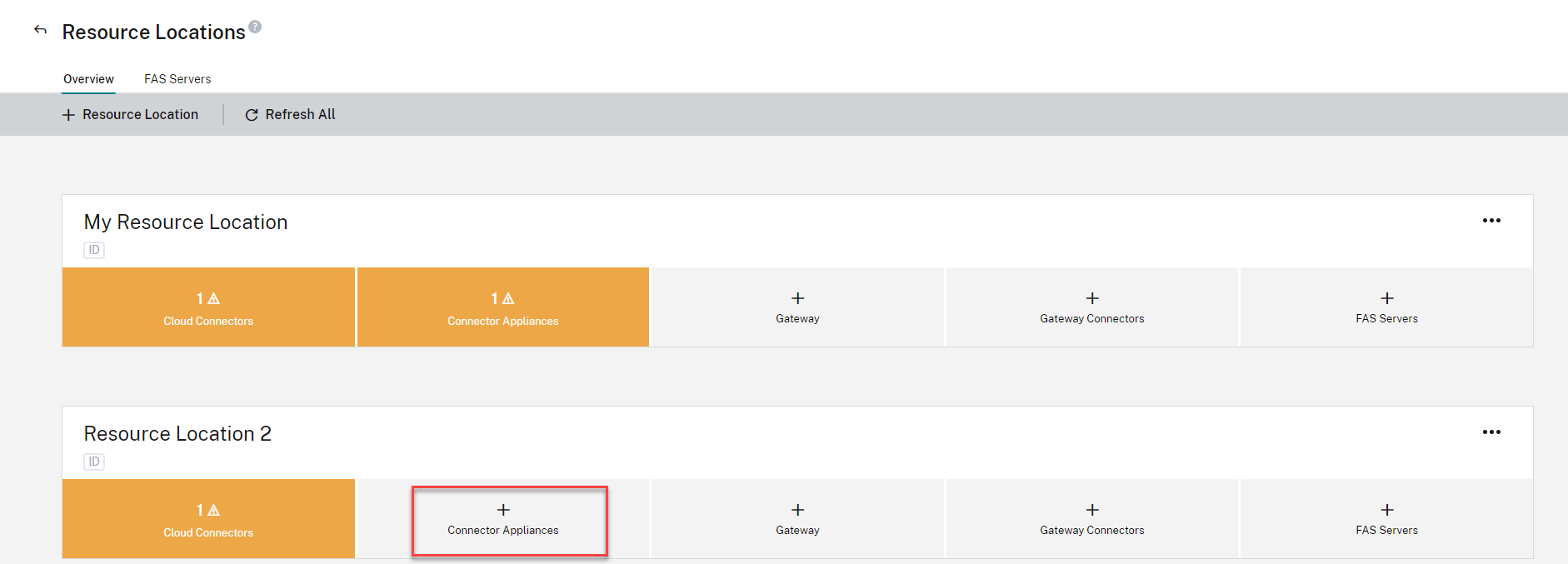

- Citrix Cloud内で、メニューバーから[ リソースの場所 ]を選択します

- Web アプリを含むサイトに関連付けられているリソースの場所内で、[ Connector Appliance] を選択します。

- 「 Connector Appliance スを追加」を選択します。

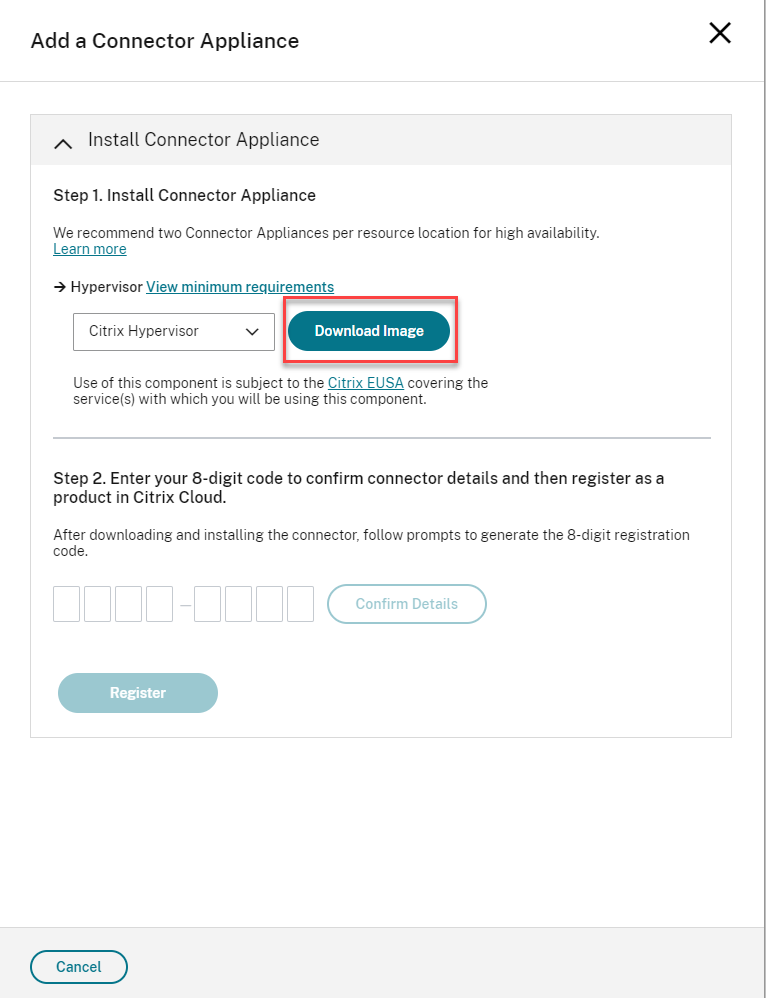

- 適切なハイパーバイザーに関連付けられているイメージをダウンロードし、このブラウザウィンドウを開いたままにします

- ダウンロードしたら、ハイパーバイザーにイメージをインポートします。

- イメージが起動すると、コンソールにアクセスするために使用する URL が提供されます

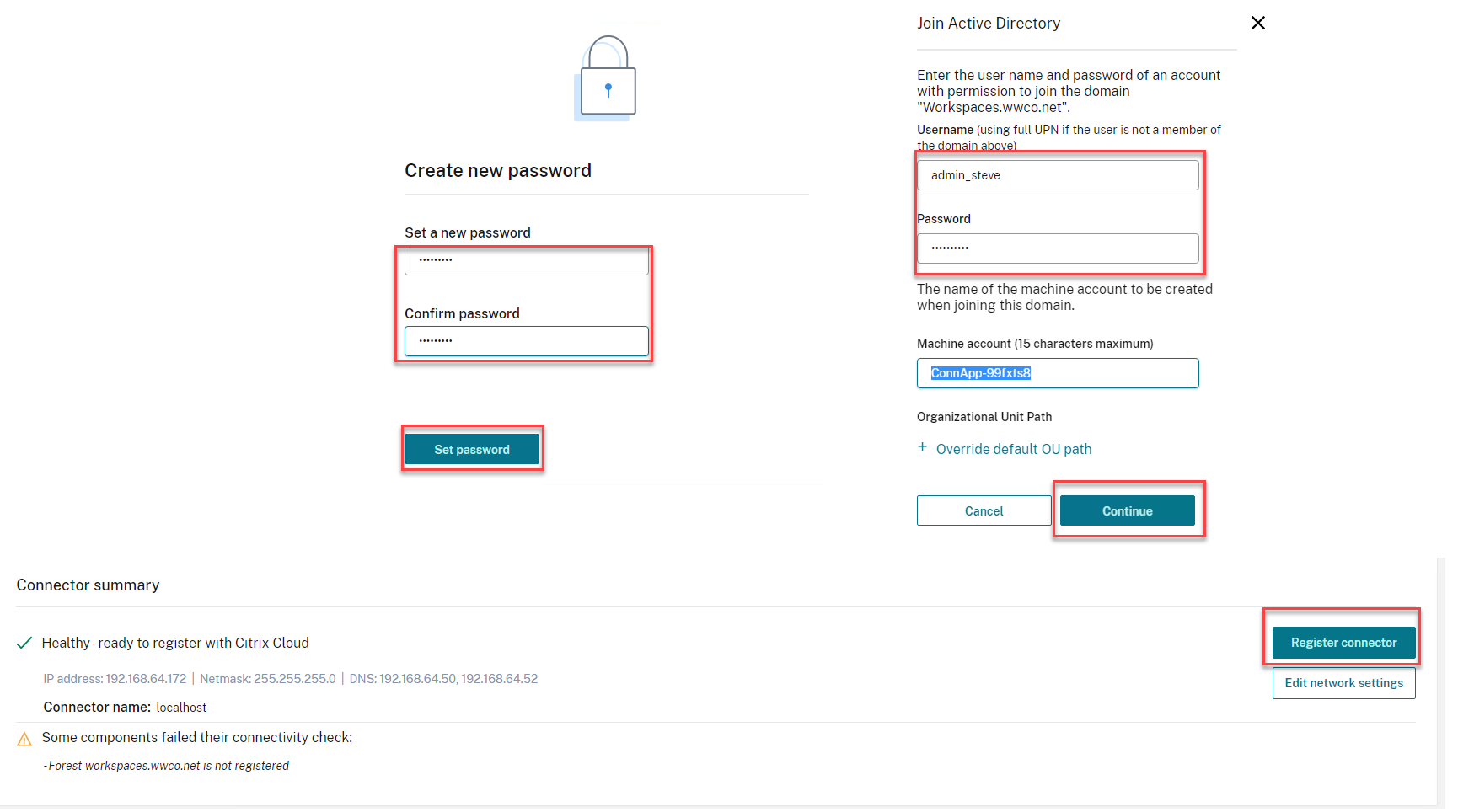

- Connectorにログインして管理者パスワードを変更し、ネットワークIPアドレスを設定します

- アプライアンスに名前を付け、そのリソースの場所のドメインにログインします

- [ 登録 ] を選択し、登録コードをコピーします

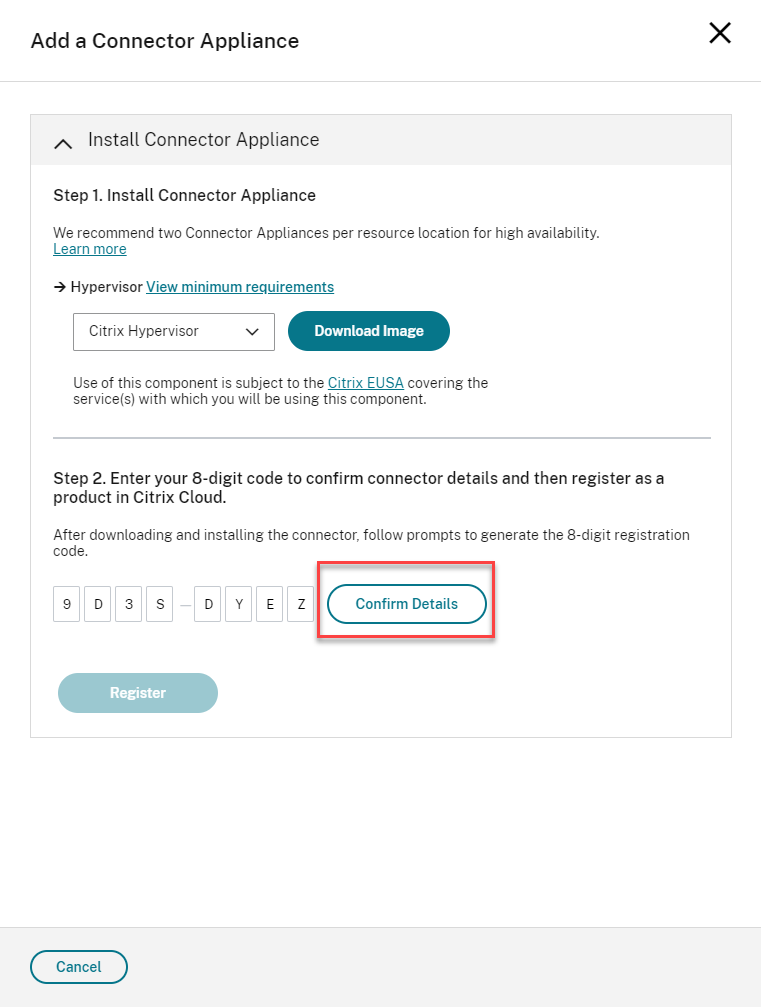

- Citrix Cloud ページに戻り、登録コードを送信してConnector Applianceのセットアップを完了します

- (本番環境では、このプロセスを繰り返して、2 つ目のConnector Applianceをインストールするのがベストプラクティスです)

クライアント/サーバーアプリを構成する

- Citrix Cloud内で、[セキュアプライベートアクセス]タイルから[ 管理 ]を選択します

- [ アプリケーション ] を選択し、[ アプリの追加] を選択します。

- テンプレートの選択ウィザードで、[ スキップ]

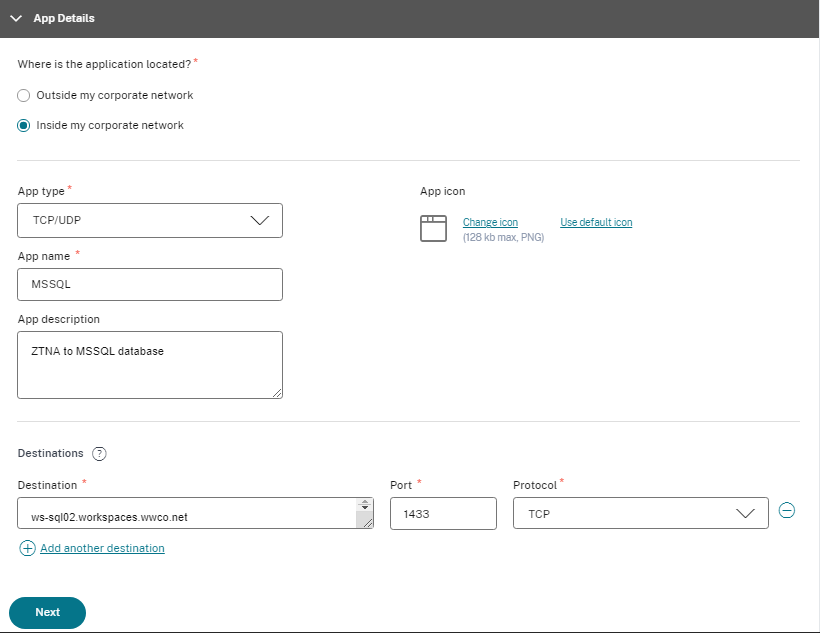

- アプリの詳細ウィンドウで、[ 社内ネットワーク] を選択します。

- アプリケーションタイプとしてTCP/UDP を指定します

- アプリケーションのアプリ名と説明を入力します

- 続いて宛先、 ポート、 プロトコルが続きます。この例では、MSSQL データベース ws-sql02.workspaces.wwco.net の内部 FQDN、ポート 1433、および TCP を使用します。

- 次を選択

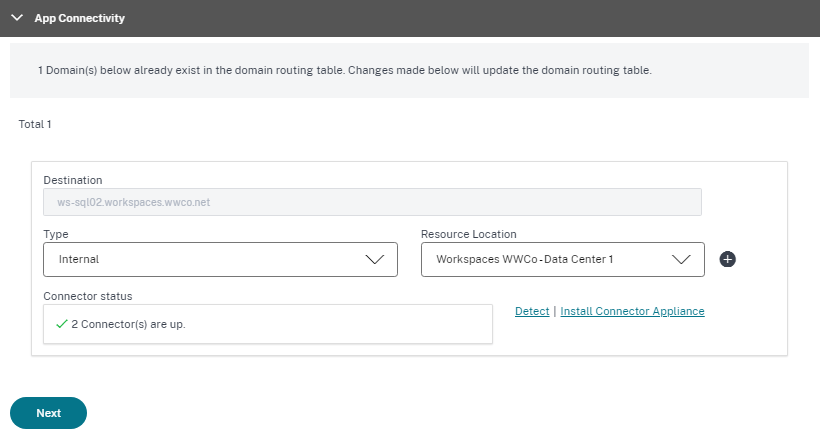

- [ アプリケーション接続 ]ウィンドウで、[ タイプ ]が[内部]に設定され、[ リソースの場所] が以前にコネクタアプライアンスをインストールした場所に設定されていることを確認します。

- 次を選択

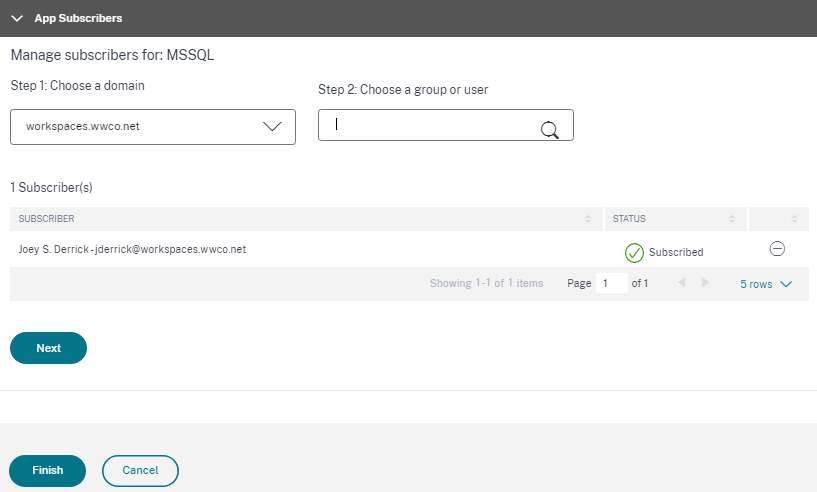

- 「 App Subscribers 」ウィンドウで、 ドロップダウンリストからドメインを選択し、 アプリケーションを割り当てるグループまたはユーザーを選択します

- [ 完了] を選択

エンドポイントを設定する

エンドポイントを正常に設定するには、管理者は次の操作を行う必要があります。

- Citrix Secure Access エージェントをインストールする

- レジストリキーを設定する

- Microsoft Edge ランタイムのインストール

- ワークスペース URL 接続を構成する

Citrix Secure Access エージェントをインストールする

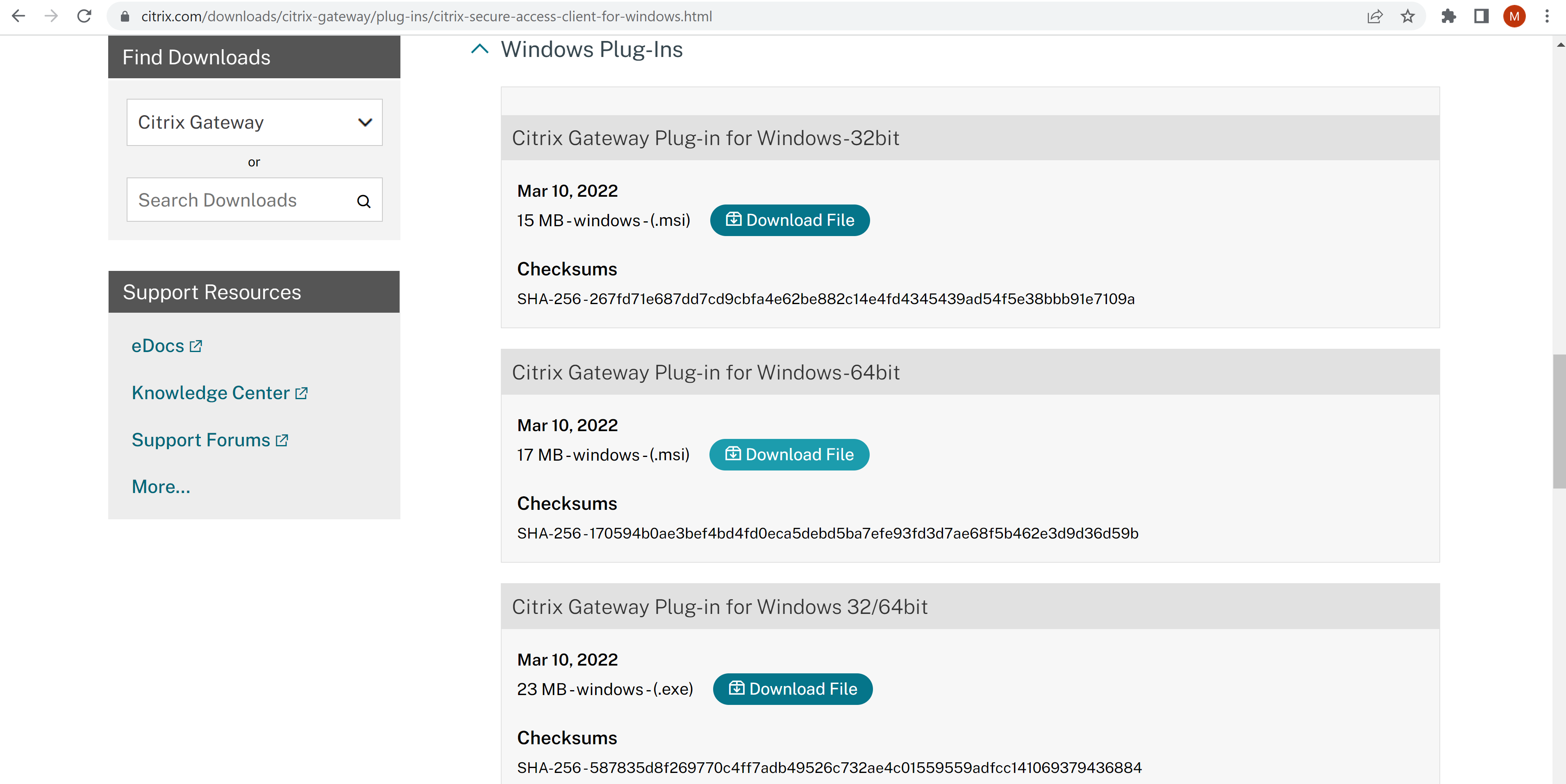

- Citrix.com/ダウンロードにログイン

- NetScaler Gateway > プラグイン/クライアントを選択します。

- [ Windows-64bit用NetScaler Gateway プラグイン ]までスクロールし、[ ファイルのダウンロード]を選択し、同意の手順に従ってダウンロードを完了します

- .msi インストーラーをダブルクリックし、プロンプトに従ってインストールを完了します。

レジストリキーを設定する

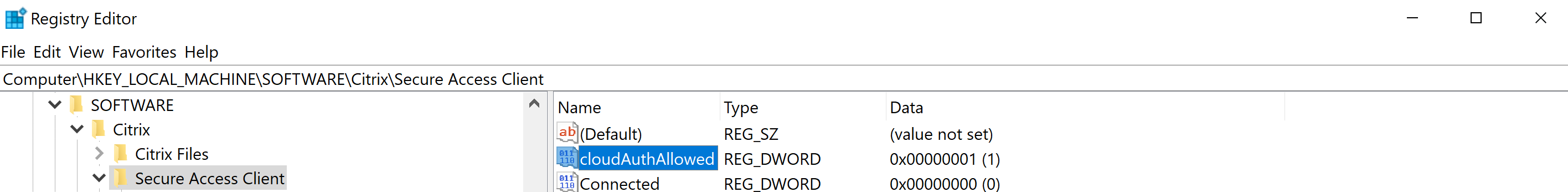

- Windows エンドポイントで、 管理者としてレジストリエディターを開きます 。

- HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\Secure Access Client Nameに移動します

- キーを作成する cloudAuthAllowed; タイプ:REG_DWORD; 値のデータ:1

- レジストリエディターを閉じる

Microsoft Edge ランタイムのインストール

- Microsoft Edge ランタイムに移動します

- プロンプトに従ってインストールを完了します

ワークスペース URL 接続を構成する

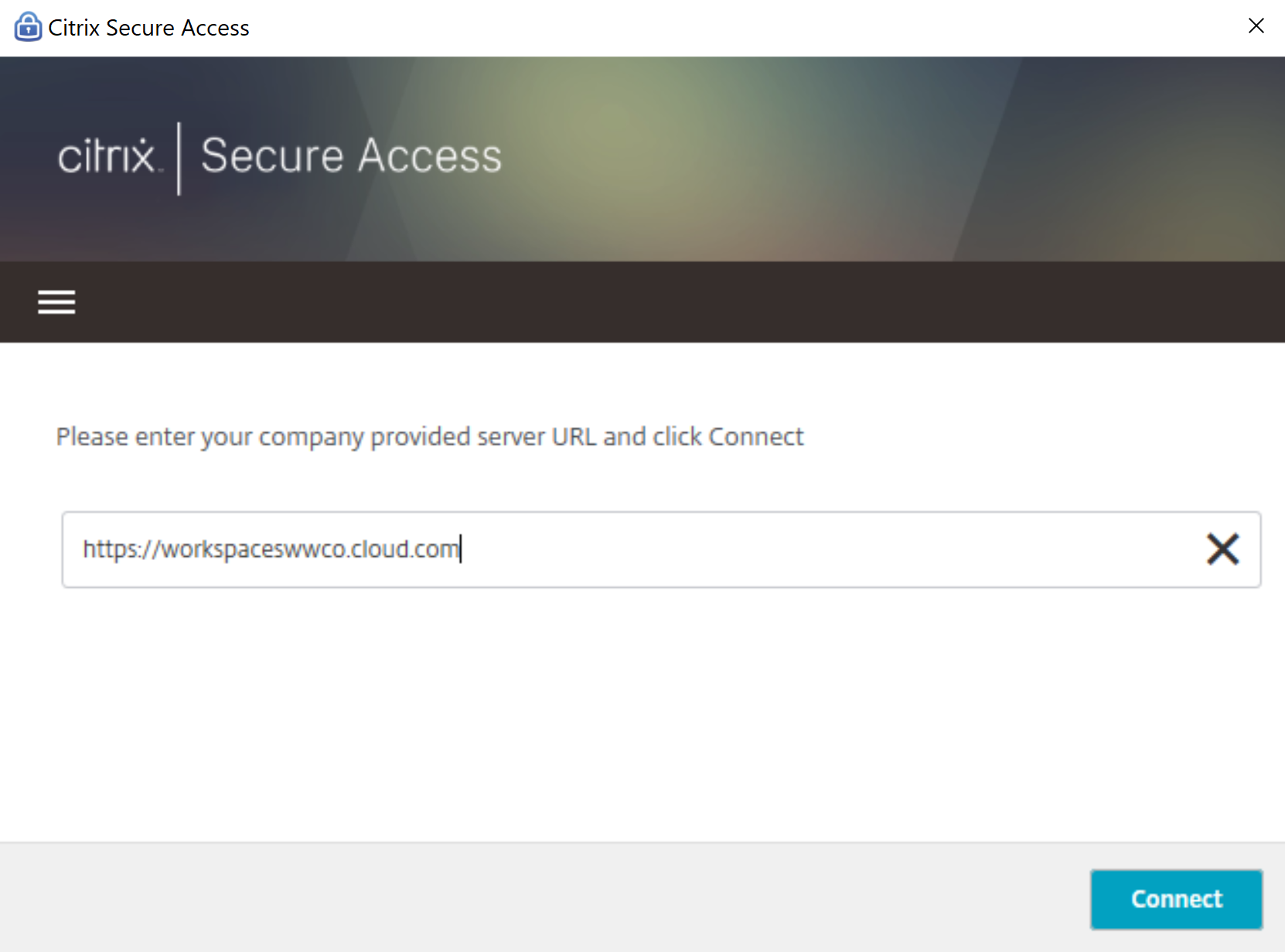

- Citrix Secure Access エージェントを開きます

- 以前に作成したCitrix Cloud環境のURLを入力してください

- [接続] を選択します

検証

- ログイン資格情報を入力します(または、前の手順で行っていない場合は、最初にCitrix Secure Accessエージェントを開き、[接続]を選択します)

- [ ログオン] を選択します

- 接続設定が完了したら、Microsoft SQL Server 管理Studio を開き、データベースにアクセスするための管理者認証情報を入力します。