Ambientes do Google Cloud

O Citrix Virtual Apps and Desktops permite provisionar e gerenciar máquinas no Google Cloud.

Requisitos

- Conta do Citrix Cloud. O recurso descrito neste artigo está disponível somente no Citrix Cloud.

- Um projeto do Google Cloud. O projeto armazena todos os recursos de computação associados ao catálogo de máquinas. Pode ser um projeto existente ou um projeto novo.

- Habilite quatro APIs no seu projeto do Google Cloud. Para obter detalhes, consulte Habilitar as APIs do Google Cloud.

- Conta de serviço do Google Cloud. A conta de serviço é autenticada no Google Cloud para permitir o acesso ao projeto. Para obter detalhes, consulte Configurar e atualizar contas de serviço.

- Ative o acesso privado do Google. Para obter detalhes, consulte Ativar o acesso privado do Google.

Habilitar as APIs do Google Cloud

Para usar a funcionalidade do Google Cloud por meio do Web Studio, ative essas APIs em seu projeto do Google Cloud:

- API do Compute Engine

- API do Cloud Resource Manager

- API do Identity and Access Management (IAM)

- API do Cloud Build

- Cloud Key Management Service (KMS)

No console do Google Cloud, conclua estas etapas:

-

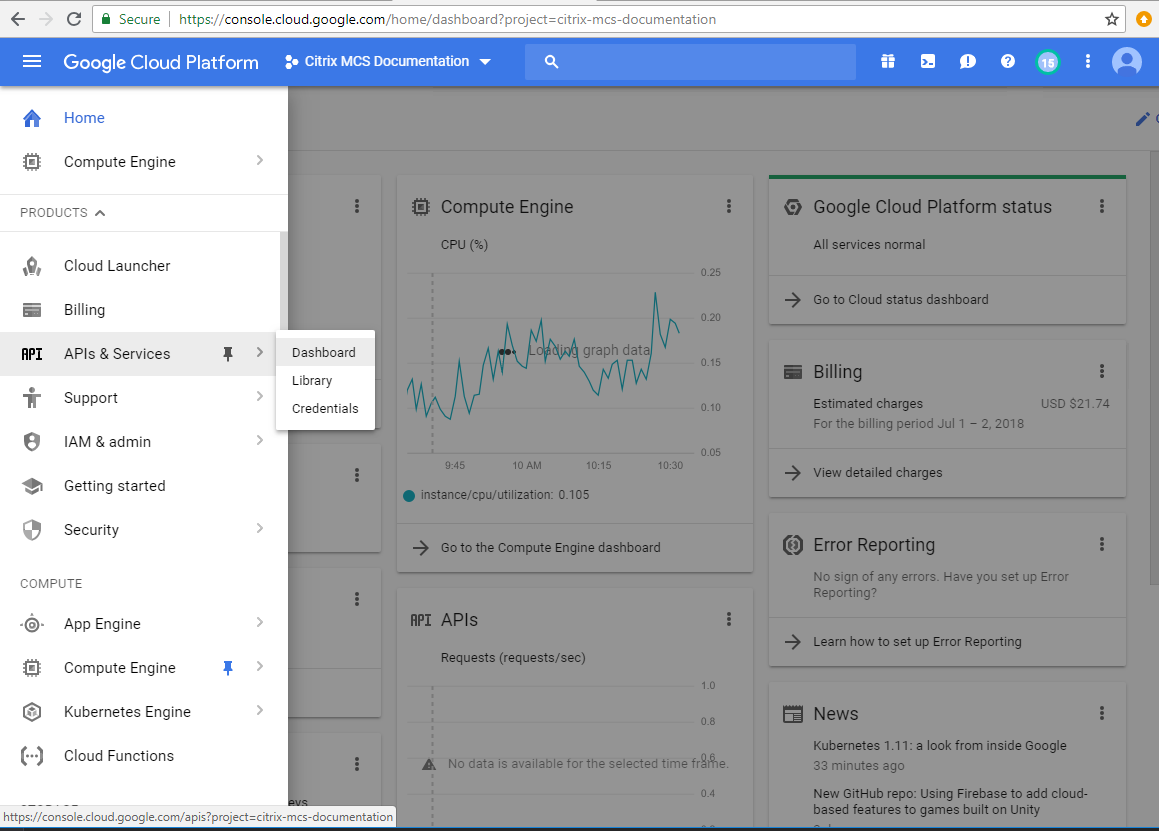

No menu superior esquerdo, selecione APIs and Services > Dashboard.

-

Na tela Dashboard, confirme que a API de Compute Engine está ativada. Caso contrário, siga estes passos:

-

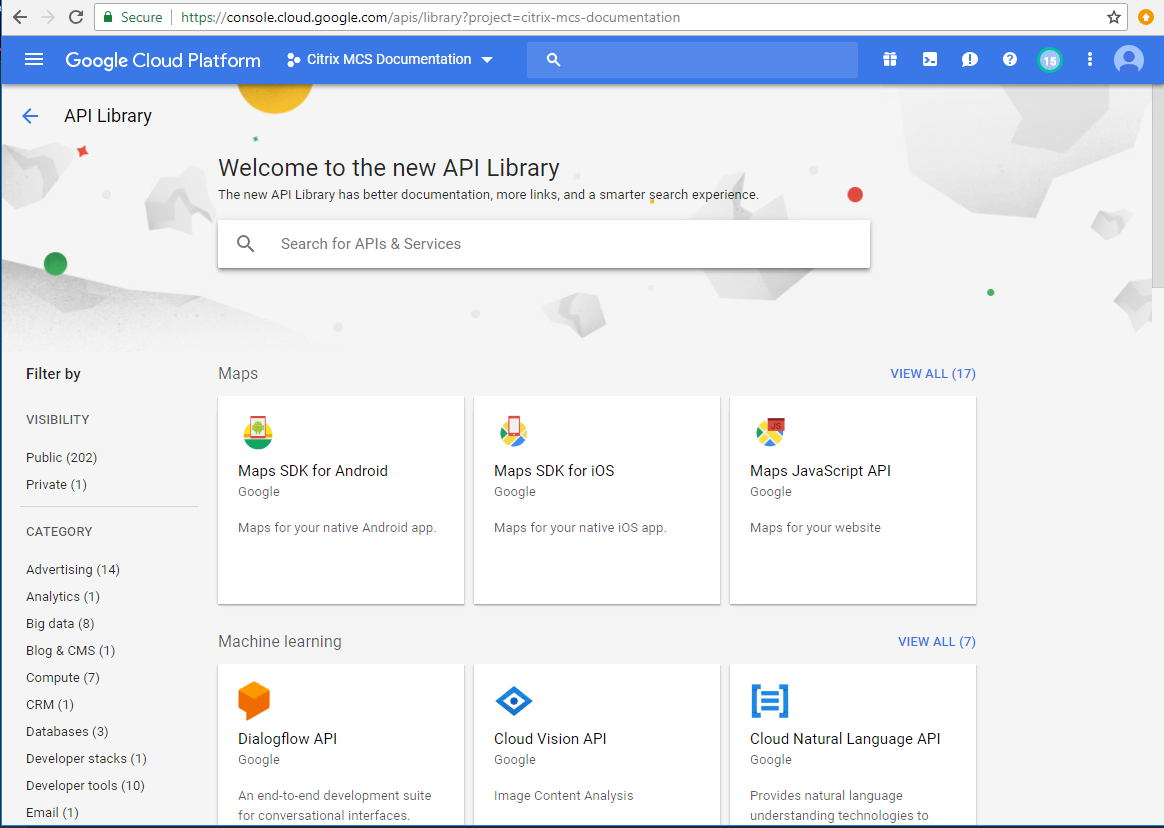

Navegue para APIs and Services > Library.

-

Na caixa de pesquisa, digite Compute Engine.

-

Nos resultados da pesquisa, selecione Compute Engine API.

-

Na página Compute Engine API, selecione Enable.

-

-

Ative a API do Cloud Resource Manager.

-

Navegue para APIs and Services > Library.

-

Na caixa de pesquisa, digite Cloud Resource Manager.

-

Nos resultados da pesquisa, selecione Cloud Resource Manager API.

-

Na página Cloud Resource Manager API, selecione Enable. O status da API é exibido.

-

-

Da mesma forma, ative Identity and Access Management (IAM) API e Cloud Build API.

Você também pode usar o Google Cloud Shell para ativar as APIs. Para isso:

- Abra o Google Console e carregue o Cloud Shell.

-

Execute os quatro comandos a seguir no Cloud Shell:

- gcloud services enable compute.googleapis.com

- gcloud services enable cloudresourcemanager.googleapis.com

- gcloud services enable iam.googleapis.com

- gcloud services enable cloudbuild.googleapis.com

- Clique em Authorize se o Cloud Shell solicitar.

Configurar e atualizar contas de serviço

O Citrix Cloud usa três contas de serviço separadas no projeto do Google Cloud:

-

Conta de serviço do Citrix Cloud: essa conta de serviço permite que o Citrix Cloud acesse o projeto do Google, provisione e gerencie máquinas. A conta do Google Cloud é autenticada no Citrix Cloud usando uma chave gerada pelo Google Cloud.

Você deve criar essa conta de serviço manualmente.

Você pode identificar essa conta de serviço com um endereço de e-mail. Por exemplo,

<my-service-account>@<project-id>.iam.gserviceaccount.com.Cada conta (pessoal ou de serviço) tem várias funções que definem o gerenciamento do projeto. Conceda as seguintes funções a essa conta de serviço:

- Compute Admin

- Storage Admin

- Cloud Build Editor

- Service Account User

- Cloud Datastore User

-

Conta de serviço Cloud Build: essa conta de serviço é provisionada automaticamente depois que você ativa todas as APIs mencionadas em Habilitar as APIs do Google Cloud.

Você pode identificar essa conta de serviço pelo endereço de e-mail que começa com ID do projeto e a palavra cloudbuild. Por exemplo,

<project-id>@cloudbuild.gserviceaccount.comConceda as seguintes funções a essa conta de serviço:

- Cloud Build Service Account

- Compute Instance Admin

- Service Account User

-

Conta de serviço do Cloud Compute: essa conta de serviço é adicionada pelo Google Cloud às instâncias criadas no Google Cloud quando a API do Compute é ativada. Essa conta tem a função de editor básico do IAM para realizar as operações. No entanto, se você excluir a permissão padrão para ter um controle mais granular, deverá adicionar a função Storage Admin que exige as seguintes permissões:

- resourcemanager.projects.get

- storage.objects.create

- storage.objects.get

- storage.objects.list

Você pode identificar essa conta de serviço pelo endereço de e-mail que começa com ID do projeto e a palavra compute. Por exemplo,

<project-id>-compute@developer.gserviceaccount.com.

Criar uma conta de serviço do Citrix Cloud

Para criar uma conta de serviço do Citrix Cloud, siga estas etapas:

- No console do Google Cloud, navegue para IAM & Admin > Service accounts.

- Na página Service accounts, selecione CREATE SERVICE ACCOUNT.

- Na página Create service account, insira as informações necessárias e selecione CREATE AND CONTINUE.

-

Na página Grant this service account access to project, clique no menu suspenso Select a role e selecione as funções necessárias. Clique em +ADD ANOTHER ROLE se quiser adicionar mais funções.

Nota:

Ative todas as APIs para obter a lista completa de funções disponíveis ao criar uma nova conta de serviço.

- Clique em CONTINUE.

- Na página Grant users access to this service account, adicione usuários ou grupos para conceder acesso para realizarem ações na conta de serviço.

- Clique em DONE.

- Navegue até o console principal do IAM.

- Identifique a conta de serviço criada.

- Confirme que as funções foram atribuídas com sucesso.

Considerações:

Ao criar a conta de serviço, considere o seguinte:

-

As etapas Grant this service account access to project e Grant users access to this service account são opcionais. Se você optar por ignorar essas etapas de configuração opcionais, a conta de serviço recém-criada não será exibida na página IAM & Admin > IAM.

-

Para exibir funções associadas a uma conta de serviço, adicione as funções sem ignorar as etapas opcionais. Esse processo garante que as funções apareçam para a conta de serviço configurada.

Chave da conta de serviço do Citrix Cloud

Ao criar uma conta de serviço, existe a opção de criar uma chave para a conta. Você precisa dessa chave ao criar uma conexão no Citrix Virtual Apps and Desktops. A chave está contida em um arquivo de credencial (.json). O arquivo é baixado automaticamente e salvo na pasta Downloads depois que você cria a chave. Ao criar a chave, certifique-se de definir o tipo de chave como JSON. Caso contrário, o Web Studio não poderá analisá-la.

Dica:

Crie chaves usando a página Service accounts no console do Google Cloud. Recomendamos que você altere as chaves regularmente por motivos de segurança. Você pode fornecer novas chaves para o aplicativo Citrix Virtual Apps and Desktops editando uma conexão existente do Google Cloud.

Adicionar funções à conta de serviço do Citrix Cloud

Para adicionar funções à conta de serviço do Citrix Cloud:

- No console do Google Cloud, navegue para IAM & Admin > IAM.

-

Na página IAM > PERMISSIONS, localize a conta de serviço que você criou, identificável pelo endereço de e-mail.

Por exemplo,

<my-service-account>@<project-id>.iam.gserviceaccount.com - Selecione o ícone de lápis para editar o acesso à entidade de segurança da conta de serviço.

- Na página Edit access to “project-id” da opção de entidade de segurança selecionada, selecione ADD ANOTHER ROLE para adicionar as funções necessárias à sua conta de serviço, uma por uma, e selecione SAVE.

Adicionar funções à conta de serviço do Cloud Build

Para adicionar funções à conta de serviço do Cloud Build:

- No console do Google Cloud, navegue para IAM & Admin > IAM.

-

Na página do IAM, localize a conta de serviço do Cloud Build, identificável pelo endereço de e-mail que começa com ID do projeto e a palavra cloudbuild.

Por exemplo,

<project-id>@cloudbuild.gserviceaccount.com - Selecione o ícone de lápis para editar as funções da conta do Cloud Build.

-

Na página Edit access to “project-id” da opção de entidade de segurança selecionada, selecione ADD ANOTHER ROLE para adicionar as funções necessárias à sua conta de serviço Cloud Build, uma por uma, e selecione SAVE.

Nota:

Habilite todas as APIs para obter a lista completa de funções.

Gerenciamento do bucket e permissões de armazenamento

O Citrix Virtual Apps and Desktops melhora o processo de relatar falhas de compilação na nuvem para o serviço do Google Cloud. Esse serviço executa compilações no Google Cloud. O Citrix Virtual Apps and Desktops cria um bucket de armazenamento chamado citrix-mcs-cloud-build-logs-{region}-{5 random characters}, onde os serviços do Google Cloud capturam informações de log de compilação. Uma opção é definida nesse bucket que exclui o conteúdo após um período de 30 dias. Esse processo exige que a conta de serviço usada para a conexão tenha as permissões do Google Cloud definidas como storage.buckets.update. Se a conta de serviço não tiver essa permissão, o Citrix Virtual Apps and Desktops ignora os erros e continua com o processo de criação do catálogo. Sem essa permissão, o tamanho dos logs de compilação aumenta e exigem limpeza manual.

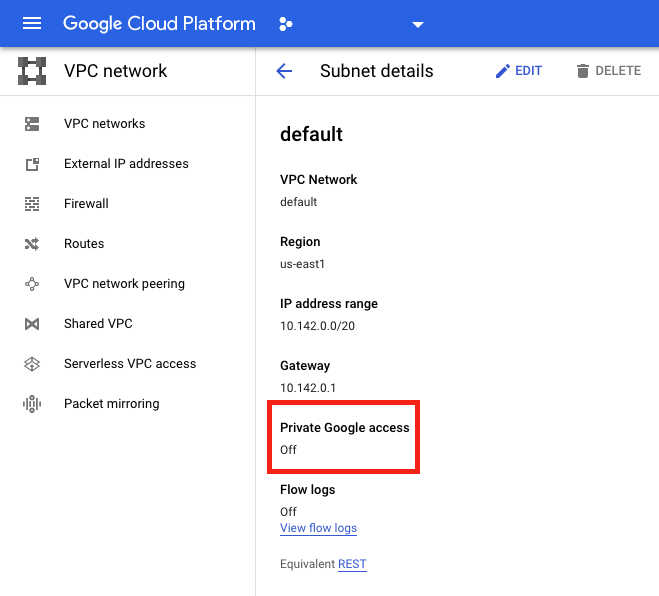

Ativar o acesso privado do Google

Quando uma VM não tem um endereço IP externo atribuído à sua interface de rede, os pacotes são enviados apenas para outros destinos de endereços IP internos. Quando você ativa o acesso privado, a VM se conecta ao conjunto de endereços IP externos usados pela API do Google e serviços associados.

Nota:

Independentemente de o acesso privado do Google estar ativado, todas as VMs com e sem endereços IP públicos devem ser capazes de acessar as APIs públicas do Google, especialmente se dispositivos de rede de terceiros tiverem sido instalados no ambiente.

Para garantir que uma VM na sua sub-rede possa acessar as APIs do Google sem um endereço IP público para provisionamento do MCS:

- No Google Cloud, acesse a configuração da rede VPC.

- Na tela Subnet details, ative Private Google access.

Para obter mais informações, consulte Como configurar o acesso privado do Google.

Importante:

Se a sua rede está configurada para impedir o acesso da VM à Internet, certifique-se de que a sua organização assuma os riscos associados à ativação do acesso privado do Google para a sub-rede à qual a VM está conectada.

O que fazer a seguir

- Instalar componentes principais

- Instalar VDAs

- Criar um site

- Para criar e gerenciar uma conexão em ambientes do Google Cloud, consulte Conexão com ambientes de nuvem do Google