Environnements Google Cloud

Citrix Virtual Apps and Desktops™ vous permet de provisionner et de gérer des machines sur Google Cloud.

Exigences

- Compte Citrix Cloud™. La fonctionnalité décrite dans cet article est uniquement disponible dans Citrix Cloud.

- Un projet Google Cloud. Le projet stocke toutes les ressources de calcul associées au catalogue de machines. Il peut s’agir d’un projet existant ou d’un nouveau.

- Activez quatre API dans votre projet Google Cloud. Pour plus de détails, voir Activer les API Google Cloud.

- Compte de service Google Cloud. Le compte de service s’authentifie auprès de Google Cloud pour permettre l’accès au projet. Pour plus de détails, voir Configuration et mise à jour des comptes de service.

- Activer l’accès privé à Google Pour plus de détails, consultez Configurer l’accès privé à Google.

Activer les API Google Cloud

Pour utiliser la fonctionnalité Google Cloud via Web Studio, activez ces API dans votre projet Google Cloud :

- API Compute Engine

- API Cloud Resource Manager

- API IAM (Identity and Access Management)

- API Cloud Build

- Service de gestion des clés dans le cloud (KMS)

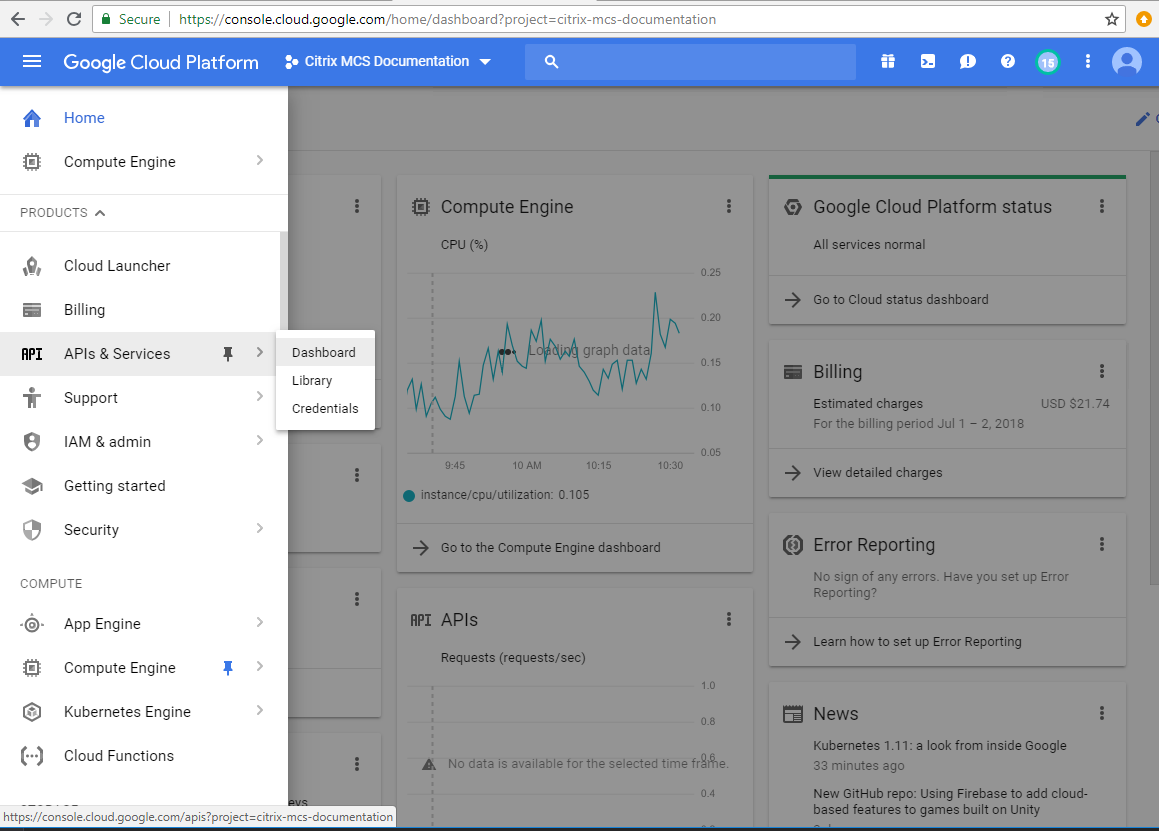

À partir de la console Google Cloud, procédez comme suit :

-

Dans le menu supérieur gauche, sélectionnez API et services > Tableau de bord.

-

Dans l’écran Tableau de bord, assurez-vous que l’API Compute Engine est activée. Si n’est pas le cas, procédez comme suit :

-

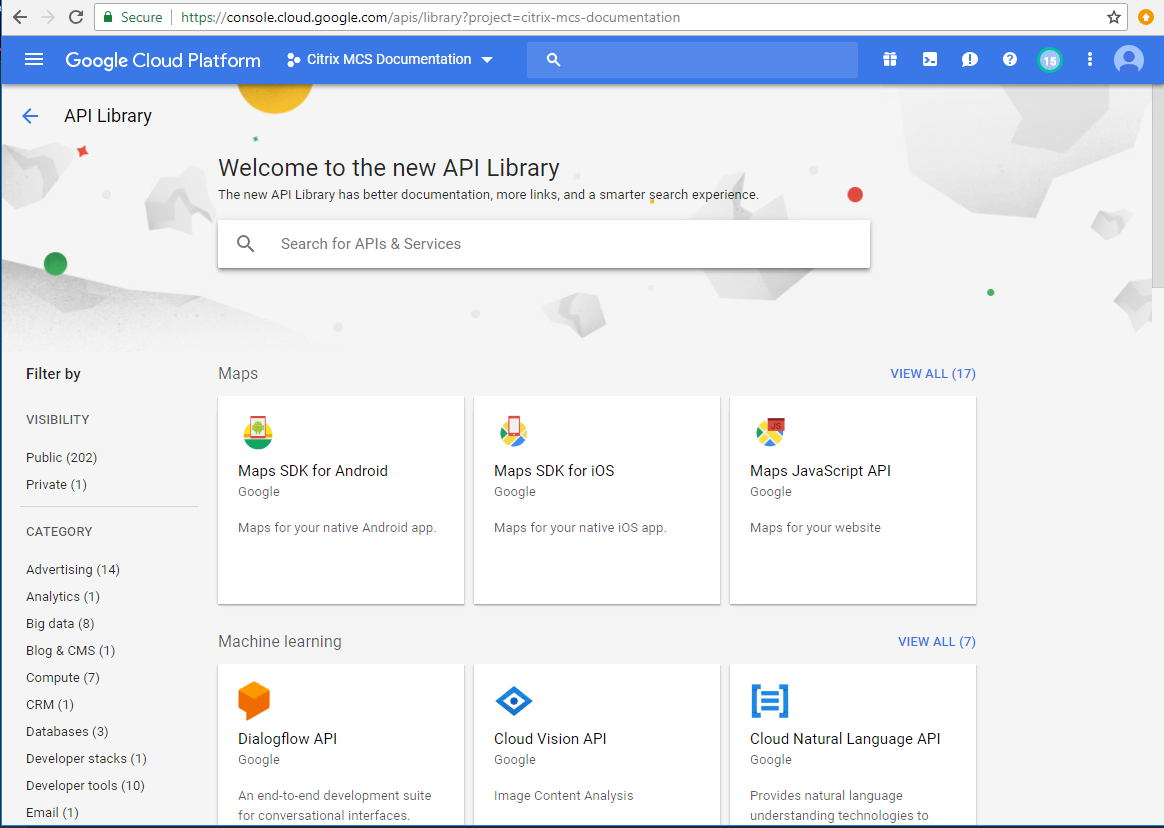

Accédez à API et services > Bibliothèque.

-

Dans la zone de recherche, tapez Compute Engine.

-

Dans les résultats de la recherche, sélectionnez API Compute Engine.

-

Sur la page API Compute Engine, sélectionnez Activer.

-

-

Activez l’API Cloud Resource Manager.

-

Accédez à API et services > Bibliothèque.

-

Dans le champ de recherche, tapez Cloud Resource Manager.

-

Dans les résultats de la recherche, sélectionnez Cloud Resource Manager API.

-

Sur la page API Cloud Resource Manager, sélectionnez Activer. L’état de l’API s’affiche.

-

-

Activez API IAM (Identity and Access Management) et API Cloud Build de la même façon.

Vous pouvez également utiliser Google Cloud Shell pour activer les API. Pour ce faire :

- Ouvrez la console Google et chargez Cloud Shell.

-

Exécutez les quatre commandes suivantes dans Cloud Shell :

- gcloud services enable compute.googleapis.com

- gcloud services enable cloudresourcemanager.googleapis.com

- gcloud services enable iam.googleapis.com

- gcloud services enable cloudbuild.googleapis.com

- Cliquez sur Authorize si Cloud Shell vous y invite.

Configuration et mise à jour des comptes de service

Remarque :

GCP apporte des modifications au comportement par défaut du service Cloud Build et à l’utilisation des comptes de service après le 29 avril 2024. Pour plus d’informations, consultez la page Modification d’un compte de service Cloud Build. Vos projets Google existants pour lesquels l’API Cloud Build a été activée avant le 29 avril 2024 ne sont pas concernés par cette modification. Toutefois, si vous souhaitez conserver le comportement existant du service Cloud Build après le 29 avril, vous pouvez créer ou appliquer la stratégie de l’organisation pour désactiver l’application des contraintes avant d’activer l’API Cloud Build. Par conséquent, le contenu suivant est divisé en deux : avant le 29 avril 2024 et après le 29 avril 2024. Si vous définissez la nouvelle stratégie de l’organisation, suivez la section Avant le 29 avril 2024.

Avant le 29 avril 2024

Citrix Cloud utilise trois comptes de service distincts dans le cadre du projet Google Cloud :

-

Compte de service Citrix Cloud : ce compte de service permet à Citrix Cloud d’accéder au projet Google, de provisionner et de gérer des machines. Ce compte de service s’authentifie auprès de Google Cloud à l’aide d’une clé générée par Google Cloud.

Vous devez créer ce compte de service manuellement comme indiqué ici. Pour plus d’informations, consultez Créer un compte Citrix Cloud Service.

Vous pouvez identifier ce compte de service à l’aide d’une adresse e-mail. Par exemple,

<my-service-account>@<project-id>.iam.gserviceaccount.com. -

Compte de service Cloud Build : ce compte de service est automatiquement provisionné une fois que vous avez activé toutes les API mentionnées dans Activer les API Google Cloud. Pour afficher tous les comptes de service créés automatiquement, accédez à IAM & Admin > IAM dans la console Google Cloud et cochez la case Inclure les attributions de rôle fournies par Google.

Vous pouvez identifier ce compte de service par une adresse e-mail commençant par l’ID du projet et le mot cloudbuild. Par exemple,

<project-id>@cloudbuild.gserviceaccount.comVérifiez si les rôles suivants ont été attribués au compte de service. Si vous devez ajouter des rôles, suivez les étapes décrites dans la section Ajouter des rôles au compte de service Cloud Build.

- Compte de service Cloud Build

- Administrateur d’instances Compute

- Utilisateur du compte de service

-

Compte de service Cloud Compute : ce compte de service est ajouté par Google Cloud aux instances créées dans Google Cloud une fois l’API Compute activée. Ce compte possède le rôle d’éditeur de base IAM pour effectuer les opérations. Toutefois, si vous supprimez l’autorisation par défaut pour bénéficier d’un contrôle plus précis, vous devez ajouter le rôle Administrateur de l’espace de stockage qui requiert les autorisations suivantes :

- resourcemanager.projects.get

- storage.objects.create

- storage.objects.get

- storage.objects.list

Vous pouvez identifier ce compte de service par une adresse e-mail commençant par l’ID du projet et le mot compute. Par exemple, <project-id>-compute@developer.gserviceaccount.com.

Créer un compte Citrix Cloud Service

Pour créer un compte Citrix Cloud Service, procédez comme suit :

- Dans la console Google Cloud, accédez à IAM & Admin > Comptes de service.

- Sur la page Comptes de service, sélectionnez CRÉER UN COMPTE DE SERVICE.

- Sur la page Créer un compte de service, entrez les informations requises, puis sélectionnez CRÉER ET CONTINUER.

-

Sur la page Autoriser ce compte de service à accéder au projet, cliquez sur le menu déroulant Sélectionner un rôle et sélectionnez les rôles requis. Cliquez sur +AJOUTER UN AUTRE RÔLE si vous souhaitez ajouter d’autres rôles.

Chaque compte (personnel ou service) a différents rôles définissant la gestion du projet. Attribuez les rôles suivants à ce compte de service :

- Administrateur informatique

- Administrateur de l’espace de stockage

- Éditeur Cloud Build

- Utilisateur du compte de service

- Utilisateur de Cloud Datastore

- Opérateur de cryptage Cloud KMS

L’opérateur de cryptage Cloud KMS a besoin des autorisations suivantes :

- cloudkms.cryptoKeys.get

- cloudkms.cryptoKeys.list

- cloudkms.keyRings.get

- cloudkms.keyRings.list

- cloudkms.cryptoKeyVersions.useToDecrypt

- cloudkms.cryptoKeyVersions.useToEncrypt

Remarque :

Activez toutes les API pour obtenir la liste complète des rôles disponibles lors de la création d’un nouveau compte de service.

- Cliquez sur CONTINUER

- Sur la page Autoriser les utilisateurs à accéder à ce compte de service, ajoutez des utilisateurs ou des groupes pour leur permettre d’effectuer des actions dans ce compte de service.

- Cliquez sur OK.

- Accédez à la console principale IAM.

- Identifiez le compte de service créé.

- Vérifiez que les rôles sont correctement assignés.

Considérations :

Lors de la création du compte de service, tenez compte des éléments suivants :

- Les étapes Autoriser ce compte de service à accéder au projet et Autoriser les utilisateurs à accéder à ce compte de service sont facultatives. Si vous choisissez d’ignorer ces étapes de configuration facultatives, le compte de service nouvellement créé ne s’affiche pas dans la page IAM & Admin > IAM.

- Pour afficher les rôles associés à un compte de service, ajoutez les rôles sans ignorer les étapes facultatives. Ce processus garantit que les rôles apparaissent pour le compte de service configuré.

Clé de compte Citrix Cloud Service

La clé de compte Citrix Cloud Service est requise pour créer une connexion dans Citrix DaaS. La clé est contenue dans un fichier d’informations d’identification (.json). Une fois la clé créée, le fichier est automatiquement téléchargé et enregistré dans le dossier Téléchargements. Lorsque vous créez la clé, assurez-vous de définir le type de clé sur JSON. Sinon, Web Studio ne peut pas l’analyser.

Pour créer une clé de compte de service, accédez à IAM & Admin > Comptes de service, puis cliquez sur l’adresse e-mail du compte de service Citrix Cloud. Passez à l’onglet Clés et sélectionnez Ajouter une clé > Créer une clé. Assurez-vous de sélectionner JSON comme type de clé.

Conseil :

Créez des clés à l’aide de la page Comptes de service de la console Google Cloud. Nous vous recommandons de modifier régulièrement les clés pour des raisons de sécurité. Pour fournir de nouvelles clés à l’application Citrix Virtual Apps and Desktops, modifiez une connexion Google Cloud existante.

Ajouter des rôles au compte Citrix Cloud Service

Pour ajouter des rôles au compte Citrix Cloud Service, procédez comme suit :

- Dans la console Google Cloud, accédez à IAM & Admin > IAM.

-

Sur la page IAM > AUTORISATIONS, recherchez le compte de service que vous avez créé, identifiable par son adresse e-mail.

Par exemple,

<my-service-account>@<project-id>.iam.gserviceaccount.com - Sélectionnez l’icône en forme de crayon pour modifier l’accès au compte principal du compte de service.

- Sur la page Modifier l’accès à « identifiant du projet » pour l’option de compte principal sélectionnée, sélectionnez AJOUTER UN AUTRE RÔLE pour ajouter les rôles requis à votre compte de service un par un, puis sélectionnez ENREGISTRER.

Ajouter des rôles au compte de service Cloud Build

Pour ajouter des rôles au compte de service Cloud Build :

- Dans la console Google Cloud, accédez à IAM & Admin > IAM.

-

Sur la page IAM, recherchez le compte de service Cloud Build, identifiable par une adresse e-mail commençant par l’ID du projet et le mot cloudbuild.

Par exemple,

<project-id>@cloudbuild.gserviceaccount.com - Sélectionnez l’icône en forme de crayon pour modifier les rôles du compte Cloud Build.

-

Sur la page Modifier l’accès à « identifiant du projet » pour l’option de compte principal sélectionnée, sélectionnez AJOUTER UN AUTRE RÔLE pour ajouter les rôles requis à votre compte de service Cloud Build un par un, puis sélectionnez ENREGISTRER.

Remarque :

Activez toutes les API pour obtenir la liste complète des rôles.

Après le 29 avril 2024

Citrix Cloud utilise deux comptes de service distincts dans le cadre du projet Google Cloud :

-

Compte de service Citrix Cloud : ce compte de service permet à Citrix Cloud d’accéder au projet Google, de provisionner et de gérer des machines. Ce compte de service s’authentifie auprès de Google Cloud à l’aide d’une clé générée par Google Cloud.

Vous devez créer ce compte de service manuellement.

Vous pouvez identifier ce compte de service à l’aide d’une adresse e-mail. Par exemple,

<my-service-account>@<project-id>.iam.gserviceaccount.com. -

Compte de service Cloud Compute : ce compte de service est automatiquement provisionné une fois que vous avez activé toutes les API mentionnées dans Activer les API Google Cloud. Pour afficher tous les comptes de service créés automatiquement, accédez à IAM & Admin > IAM dans la console Google Cloud et cochez la case Inclure les attributions de rôle fournies par Google. Ce compte possède le rôle d’éditeur de base IAM pour effectuer les opérations. Toutefois, si vous supprimez l’autorisation par défaut pour bénéficier d’un contrôle plus précis, vous devez ajouter le rôle Administrateur de l’espace de stockage qui requiert les autorisations suivantes :

- resourcemanager.projects.get

- storage.objects.create

- storage.objects.get

- storage.objects.list

Vous pouvez identifier ce compte de service par une adresse e-mail commençant par l’ID du projet et le mot compute. Par exemple,

<project-id>-compute@developer.gserviceaccount.com.Vérifiez si les rôles suivants ont été attribués au compte de service.

- Compte de service Cloud Build

- Administrateur d’instances Compute

- Utilisateur du compte de service

Créer un compte Citrix Cloud Service

Pour créer un compte Citrix Cloud Service, procédez comme suit :

- Dans la console Google Cloud, accédez à IAM & Admin > Comptes de service.

- Sur la page Comptes de service, sélectionnez CRÉER UN COMPTE DE SERVICE.

- Sur la page Créer un compte de service, entrez les informations requises, puis sélectionnez CRÉER ET CONTINUER.

-

Sur la page Autoriser ce compte de service à accéder au projet, cliquez sur le menu déroulant Sélectionner un rôle et sélectionnez les rôles requis. Cliquez sur +AJOUTER UN AUTRE RÔLE si vous souhaitez ajouter d’autres rôles.

Chaque compte (personnel ou service) a différents rôles définissant la gestion du projet. Attribuez les rôles suivants à ce compte de service :

- Administrateur informatique

- Administrateur de l’espace de stockage

- Éditeur Cloud Build

- Utilisateur du compte de service

- Utilisateur de Cloud Datastore

- Opérateur de cryptage Cloud KMS

L’opérateur de cryptage Cloud KMS a besoin des autorisations suivantes :

- cloudkms.cryptoKeys.get

- cloudkms.cryptoKeys.list

- cloudkms.keyRings.get

- cloudkms.keyRings.list

Remarque :

Activez toutes les API pour obtenir la liste complète des rôles disponibles lors de la création d’un nouveau compte de service.

- Cliquez sur CONTINUER

- Sur la page Autoriser les utilisateurs à accéder à ce compte de service, ajoutez des utilisateurs ou des groupes pour leur permettre d’effectuer des actions dans ce compte de service.

- Cliquez sur OK.

- Accédez à la console principale IAM.

- Identifiez le compte de service créé.

- Vérifiez que les rôles sont correctement assignés.

Considérations :

Lors de la création du compte de service, tenez compte des éléments suivants :

- Les étapes Autoriser ce compte de service à accéder au projet et Autoriser les utilisateurs à accéder à ce compte de service sont facultatives. Si vous choisissez d’ignorer ces étapes de configuration facultatives, le compte de service nouvellement créé ne s’affiche pas dans la page IAM & Admin > IAM.

- Pour afficher les rôles associés à un compte de service, ajoutez les rôles sans ignorer les étapes facultatives. Ce processus garantit que les rôles apparaissent pour le compte de service configuré.

Clé de compte Citrix Cloud Service

La clé de compte Citrix Cloud Service est requise pour créer une connexion dans Citrix DaaS. La clé est contenue dans un fichier d’informations d’identification (.json). Une fois la clé créée, le fichier est automatiquement téléchargé et enregistré dans le dossier Téléchargements. Lorsque vous créez la clé, assurez-vous de définir le type de clé sur JSON. Sinon, Web Studio ne peut pas l’analyser.

Pour créer une clé de compte de service, accédez à IAM & Admin > Comptes de service, puis cliquez sur l’adresse e-mail du compte de service Citrix Cloud. Passez à l’onglet Clés et sélectionnez Ajouter une clé > Créer une clé. Assurez-vous de sélectionner JSON comme type de clé.

Conseil :

Créez des clés à l’aide de la page Comptes de service de la console Google Cloud. Nous vous recommandons de modifier régulièrement les clés pour des raisons de sécurité. Pour fournir de nouvelles clés à l’application Citrix Virtual Apps and Desktops, modifiez une connexion Google Cloud existante.

Ajouter des rôles au compte Citrix Cloud Service

Pour ajouter des rôles au compte Citrix Cloud Service, procédez comme suit :

- Dans la console Google Cloud, accédez à IAM & Admin > IAM.

-

Sur la page IAM > AUTORISATIONS, recherchez le compte de service que vous avez créé, identifiable par son adresse e-mail.

Par exemple,

<my-service-account>@<project-id>.iam.gserviceaccount.com - Sélectionnez l’icône en forme de crayon pour modifier l’accès au compte principal du compte de service.

- Sur la page Modifier l’accès à « identifiant du projet » pour l’option de compte principal sélectionnée, sélectionnez AJOUTER UN AUTRE RÔLE pour ajouter les rôles requis à votre compte de service un par un, puis sélectionnez ENREGISTRER.

Ajouter des rôles au compte de service Cloud Compute

Pour ajouter des rôles au compte de service Cloud Compute :

- Dans la console Google Cloud, accédez à IAM & Admin > IAM.

-

Sur la page IAM, recherchez le compte de service Cloud Build, identifiable par une adresse e-mail commençant par l’ID du projet et le mot cloudbuild.

Par exemple,

<project-id>-compute@developer.gserviceaccount.com - Sélectionnez l’icône en forme de crayon pour modifier les rôles du compte Cloud Build.

-

Sur la page Modifier l’accès à « identifiant du projet » pour l’option de compte principal sélectionnée, sélectionnez AJOUTER UN AUTRE RÔLE pour ajouter les rôles requis à votre compte de service Cloud Build un par un, puis sélectionnez ENREGISTRER.

Remarque :

Activez toutes les API pour obtenir la liste complète des rôles.

Autorisations de stockage et gestion des buckets

Citrix Virtual Apps and Desktops améliore le processus de signalement d’échecs Cloud Build pour le service Google Cloud. Ce service exécute des builds sur Google Cloud. Citrix Virtual Apps and Desktops crée un compartiment de stockage nommé citrix-mcs-cloud-build-logs-{region}-{5 random characters} où les services Google Cloud capturent les informations du journal de build. Une option qui supprime le contenu après une période de 30 jours est définie sur ce bucket. Ce processus nécessite que le compte de service utilisé pour la connexion dispose des autorisations Google Cloud définies sur storage.buckets.update. Si le compte de service ne dispose pas de cette autorisation, Citrix Virtual Apps and Desktops ignore les erreurs et poursuit le processus de création du catalogue. Sans cette autorisation, la taille des journaux de build augmente et nécessite un nettoyage manuel.

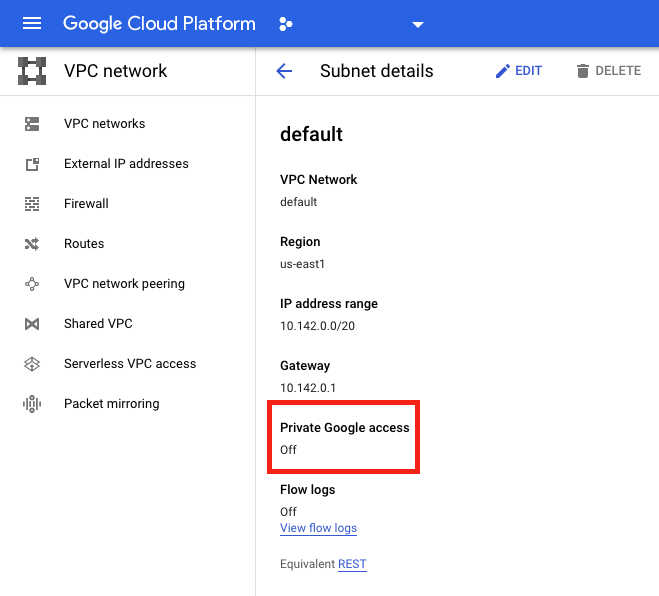

Activer l’accès privé à Google

Lorsqu’une machine virtuelle ne dispose pas d’une adresse IP externe affectée à son interface réseau, les paquets ne sont envoyés qu’à d’autres destinations d’adresses IP internes. Lorsque vous activez l’accès privé, la machine virtuelle se connecte à l’ensemble d’adresses IP externes utilisées par l’API Google et les services associés.

Remarque :

Que l’accès privé à Google soit activé ou non, toutes les machines virtuelles dotées ou non d’adresses IP publiques doivent pouvoir accéder aux API publiques de Google, en particulier si des appliances réseau tiers ont été installés dans l’environnement.

Pour vous assurer qu’une machine virtuelle de votre sous-réseau peut accéder aux API Google sans adresse IP publique pour le provisioning MCS :

- Dans Google Cloud, accédez à la configuration du réseau VPC.

- Dans l’écran Détails du sous-réseau, activez Accès privé à Google.

Pour plus d’informations, consultez Configuration de l’accès privé à Google.

Important :

Si votre réseau est configuré pour empêcher l’accès des machines virtuelles à Internet, assurez-vous que votre organisation assume les risques associés à l’activation de l’accès privé à Google pour le sous-réseau auquel la machine virtuelle est connectée.

Autres ressources

- Installer les composants principaux

- Installer des VDA

- Créer un site

- Pour créer et gérer une connexion dans les environnements Google Cloud, voir Connexion aux environnements Google Cloud