Citrix Endpoint Management 与 Microsoft Endpoint Manager 集成

Citrix Endpoint Management 与 Microsoft Endpoint Manager (MEM) 的集成为 Microsoft Intune 感知应用程序(例如 Microsoft Edge 浏览器)增加了 Citrix Endpoint Management 微型 VPN 的价值。

要激活集成,请联系 Citrix Cloud 运营团队。

此版本支持以下用例:

-

Intune MAM 与 Citrix Endpoint Management MDM+MAM。

本文重点介绍 Intune MAM + Citrix Endpoint Management MDM+MAM 用例。 添加 Citrix 作为 MDM 提供程序后,配置 Intune 托管应用程序以交付给设备。

重要的:

对于此用例,Citrix Secure Mail 不支持与 Intune 集成。 Citrix Secure Mail 仅适用于以 MDX 模式注册的设备。

- Intune MAM 和 Citrix Endpoint Management MDM。

- Intune MAM.

- Intune MAM 和 Intune MDM。 Citrix Secure Mail for iOS 支持此用例的单点登录。

有关设置 Citrix Endpoint Management 与 MEM 集成的易于遵循的图形指南,请参阅 入门指南。

有关与 Azure AD 条件访问集成的信息,请参阅 与 Azure AD 条件访问集成。

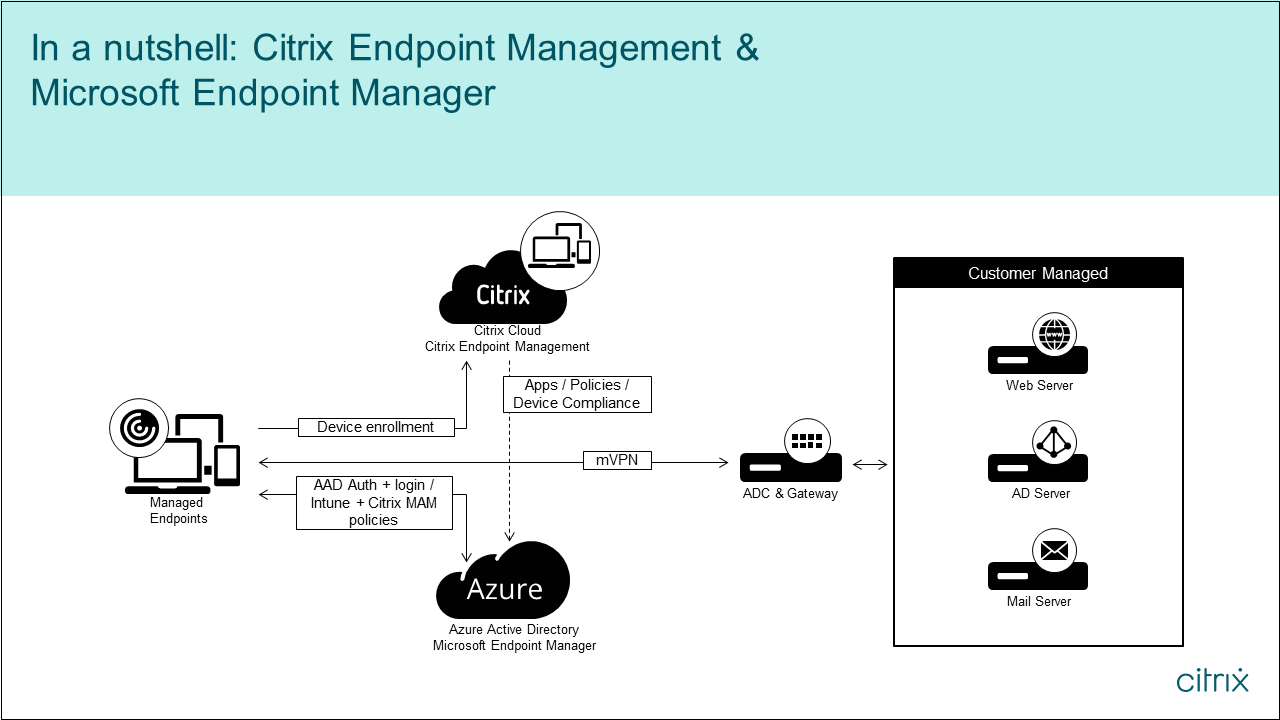

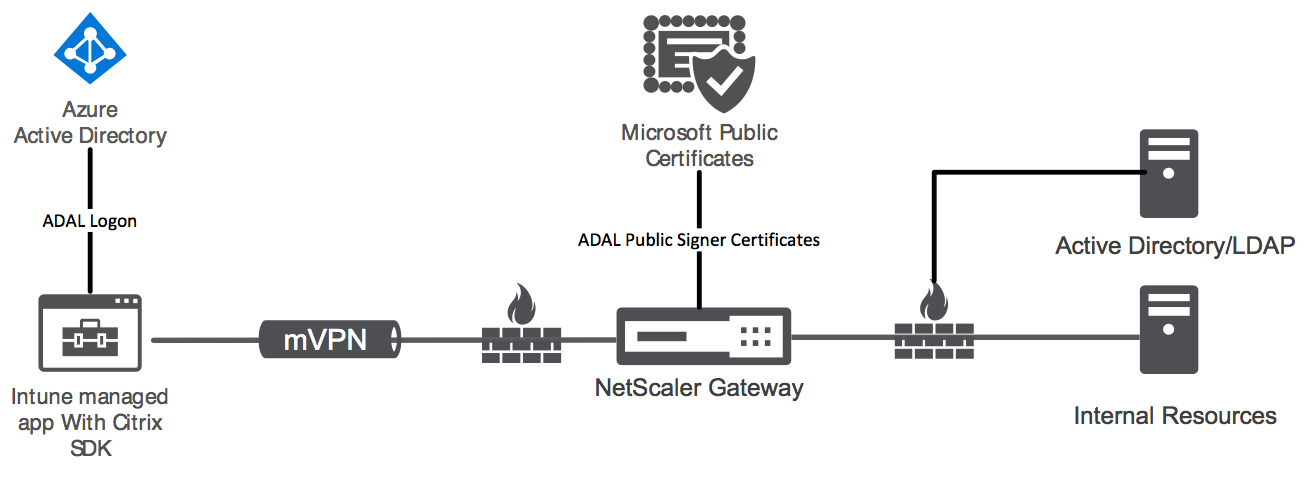

下图概述了 Citrix Endpoint Management 与 Microsoft Endpoint Manager 的集成。

系统要求

MDX 启用

微软

- Azure Active Directory (AD) 访问权限(具有租户管理员权限)

- 已启用 Intune 的租户

防火墙规则

- 启用防火墙规则以允许从 NetScaler Gateway 子网 IP 到

*.manage.microsoft.com、https://login.microsoftonline.com和https://graph.windows.net(端口 53 和 443)的 DNS 和 SSL 流量

先决条件

- Microsoft Edge 浏览器: 移动应用程序 SDK 集成在适用于 iOS 和 Android 的 Microsoft Edge 浏览器应用程序中。 有关 Microsoft Edge 的更多信息,请参阅 Microsoft Edge 文档。

-

Citrix Cloud 帐户: 要注册 Citrix 帐户并申请 Citrix Endpoint Management 试用版,请联系您的 Citrix 销售代表。 当你准备好继续操作时,请前往 https://onboarding.cloud.com。 有关申请 Citrix Cloud 帐户的更多信息,请参阅 注册 Citrix Cloud。

笔记:

您提供的电子邮件必须是与 Azure AD 不关联的地址。 您可以使用任何免费电子邮件服务。

- iOS 的 APNs 证书: 确保您已为 iOS 配置 APNs 证书。 要了解有关设置这些证书的更多信息,请参阅此 Citrix 博客文章: 创建和导入 APNs 证书。

- Azure AD 同步: 设置 Azure AD 与本地 Active Directory 之间的同步。 不要在域控制器机器上安装 AD 同步工具。 有关设置此同步的更多信息,请参阅 Azure Active Directory上的 Microsoft 文档。

配置 NetScaler Gateway

如果要设置新的 Citrix Endpoint Management 部署,请安装以下 NetScaler Gateway 设备之一:

- NetScaler Gateway VPX 3000 系列或更高版本

- NetScaler Gateway MPX 或专用 SDX 实例

要将 NetScaler Gateway 与 Citrix Endpoint Management 与 MEM 集成使用,请执行以下操作:

- 使用管理接口和子网 IP 配置 NetScaler Gateway。

- 所有客户端到服务器的通信均使用 TLS 1.2。 有关为 NetScaler Gateway 配置 TLS 1.2 的信息,请参阅 CTX247095。

如果您在 Citrix Endpoint Management MDM+MAM 部署中使用 Citrix Endpoint Management 与 MEM 的集成,请配置两个 Citrix Gateway。 MDX 应用程序流量通过一个 NetScaler Gateway 路由。 Intune 应用程序流量通过其他 NetScaler 网关路由。 配置:

- 两个公共 IP。

- 可选地,一个网络地址转换IP。

- 两个 DNS 名称。 示例:

https://mam.company.com. - 两个公共 SSL 证书。 配置与保留的公共 DNS 名称匹配的证书或使用通配符证书。

- 具有内部不可路由的 RFC 1918 IP 地址的 MAM 负载均衡器。

- LDAP Active Directory 服务帐户。

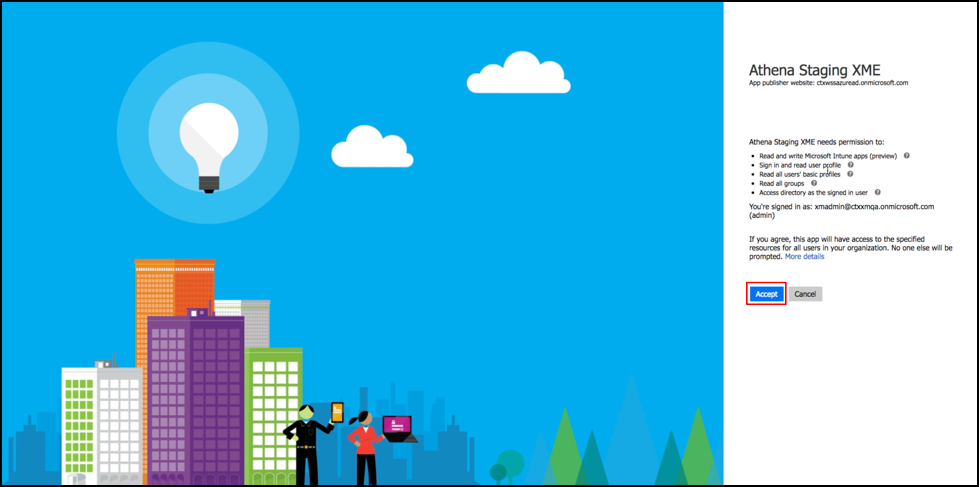

同意委托权限提示

对于需要用户进行身份验证的托管应用,应用会请求 Microsoft Graph 公开的应用程序权限。 通过同意这些权限提示,应用程序可以访问所需的资源和API。 某些应用程序需要 Microsoft Azure AD 全局管理员的同意。 对于这些委派的权限,全局管理员必须授予 Citrix Cloud 请求令牌的权限。 然后,令牌启用以下权限。 有关更多信息,请参阅 Microsoft Graph 权限参考。

- 登录并阅读用户配置文件: 此权限允许用户登录并连接到 Azure AD。 Citrix 无法查看用户凭据。

- 读取所有用户的基本资料: 该应用程序读取组织中用户的资料属性。 这些属性包括组织中的用户的显示名称、名字和姓氏、电子邮件地址和照片。

- 读取所有组: 此权限允许为应用和策略分配指定 Azure AD 组。

- 以登录用户身份访问目录: 此权限验证 Intune 订阅并启用 NetScaler Gateway 和 VPN 配置。

-

读取和写入 Microsoft Intune 应用程序: 该应用程序可以读取和写入以下内容:

- Microsoft 管理的属性

- 小组作业和应用程序状态

- 应用程序配置

- App Protection 策略

此外,在 NetScaler Gateway 配置期间,Azure AD 全局管理员必须:

-

批准为微型 VPN 选择的活动目录。 全局管理员还必须生成 NetScaler Gateway 用于与 Azure AD 和 Intune 通信的客户端密钥。

-

没有 Citrix 管理员的角色。 相反,Citrix 管理员将 Azure AD 帐户分配给具有适当 Intune 应用程序管理员权限的用户。 然后,Intune 管理员将担任 Citrix Cloud 管理员的角色,从 Citrix Cloud 内部管理 Intune。

笔记:

Citrix 在设置期间仅使用 Intune 全局管理员密码并将身份验证重定向到 Microsoft。 Citrix 无法访问密码。

配置 Citrix Endpoint Management 与 MEM 的集成

-

登录 Citrix Cloud 站点并申请 Citrix Endpoint Management 试用版。

-

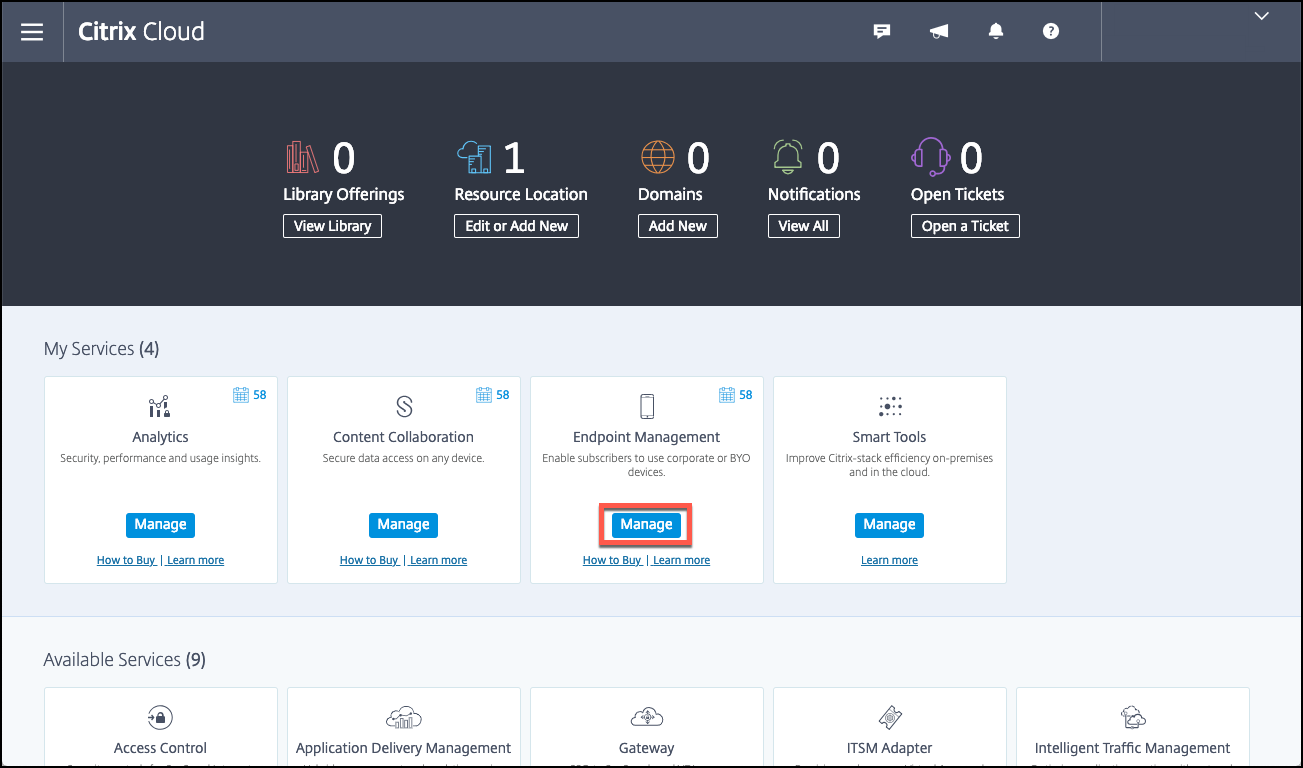

销售工程师与您安排入职会议。 让他们知道您希望 Citrix Endpoint Management 与 MEM 集成。 当您的请求被批准后,请单击 管理。

-

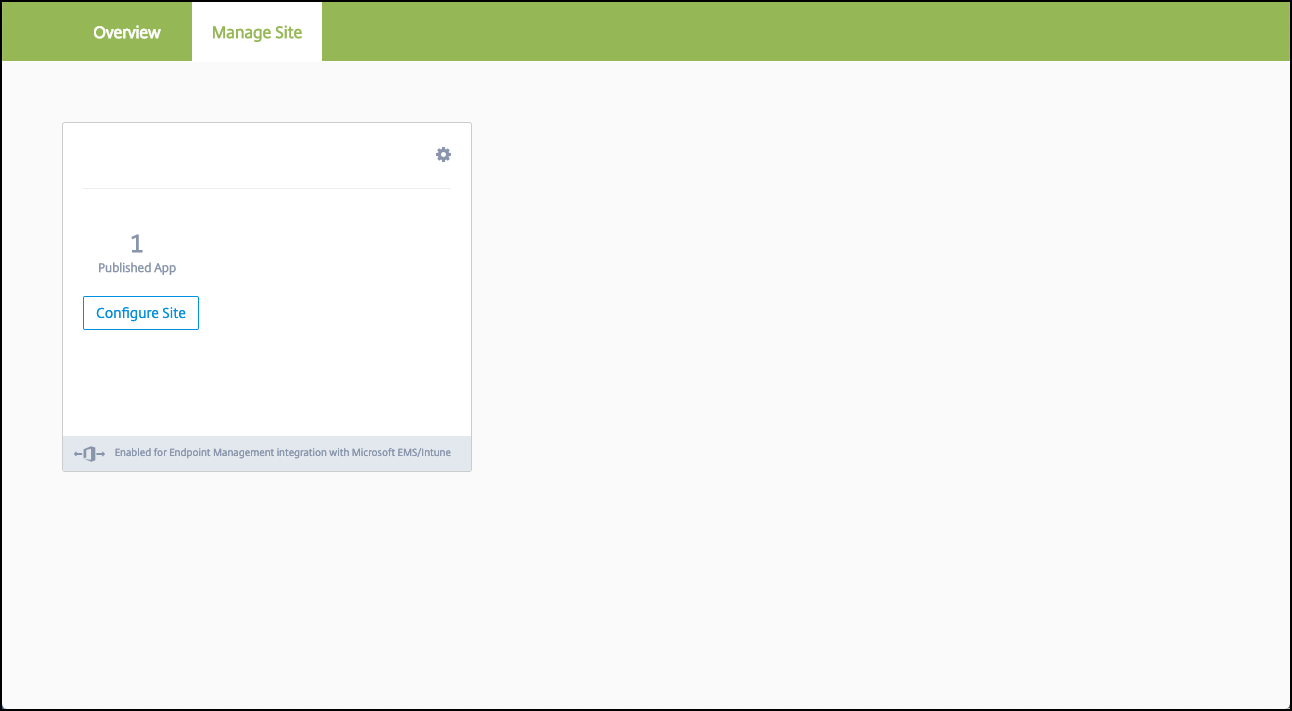

从这里,您可以单击网站右上角的齿轮,或者单击 配置网站。

-

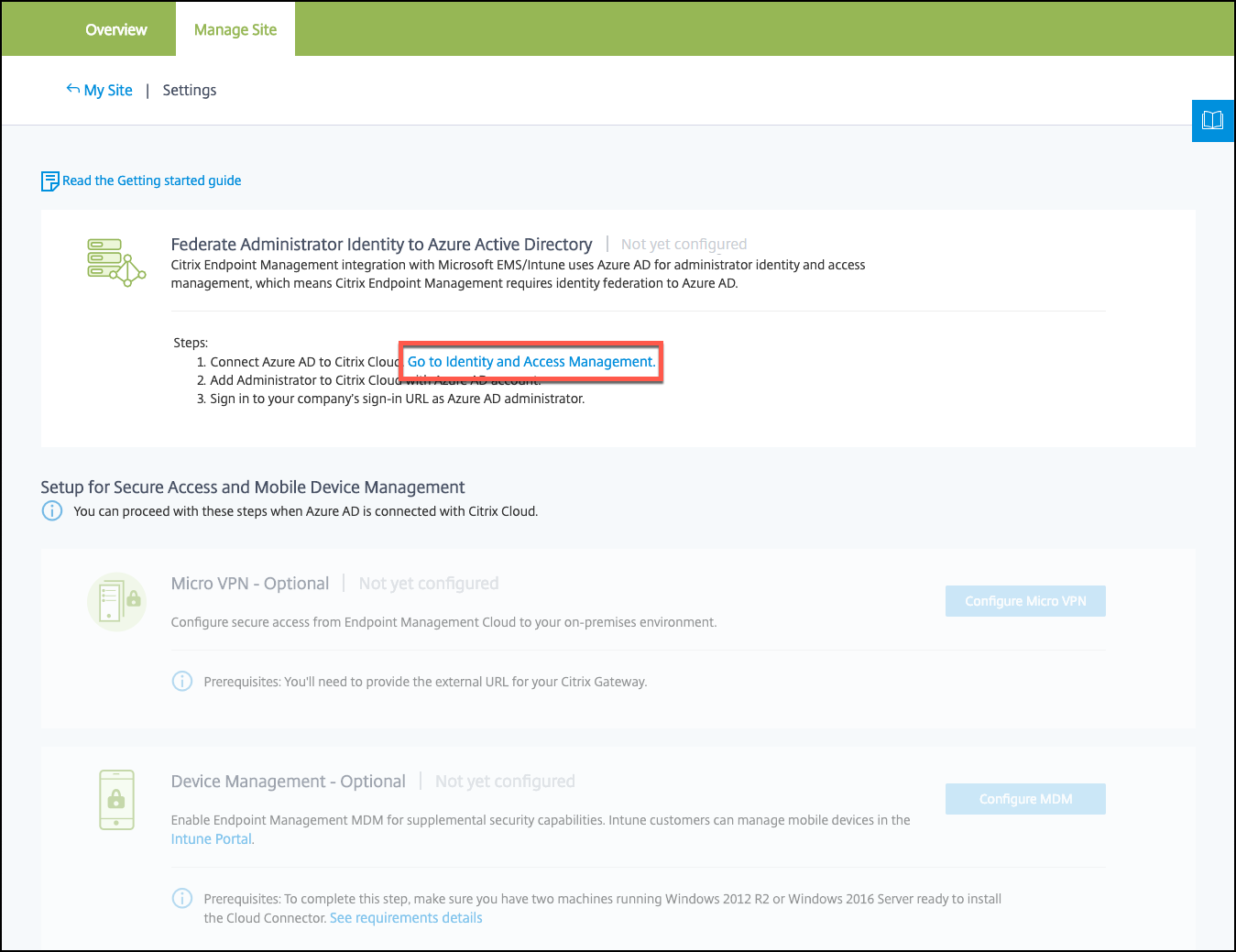

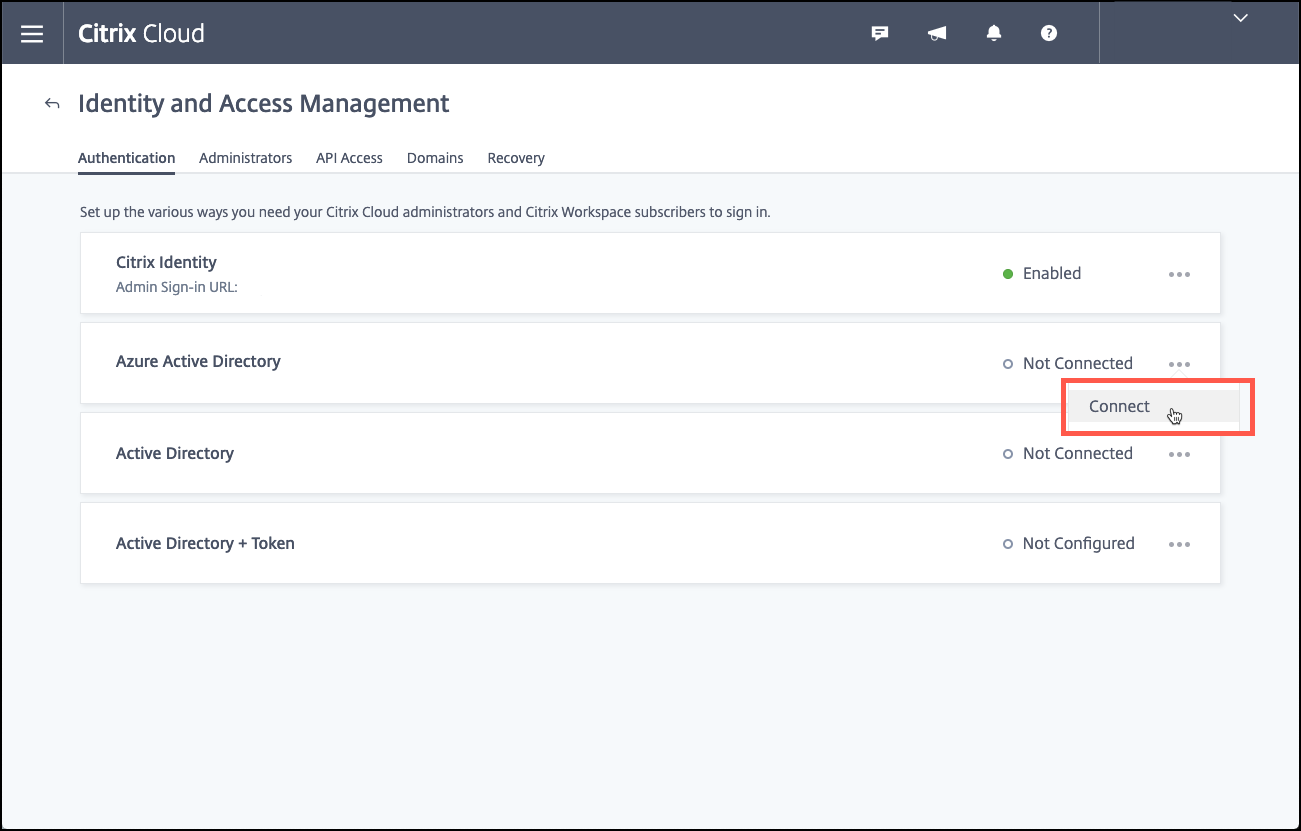

按照第一步中的链接进入 身份和访问管理 页面。

-

单击 连接 以连接您的 Azure AD 安装。

-

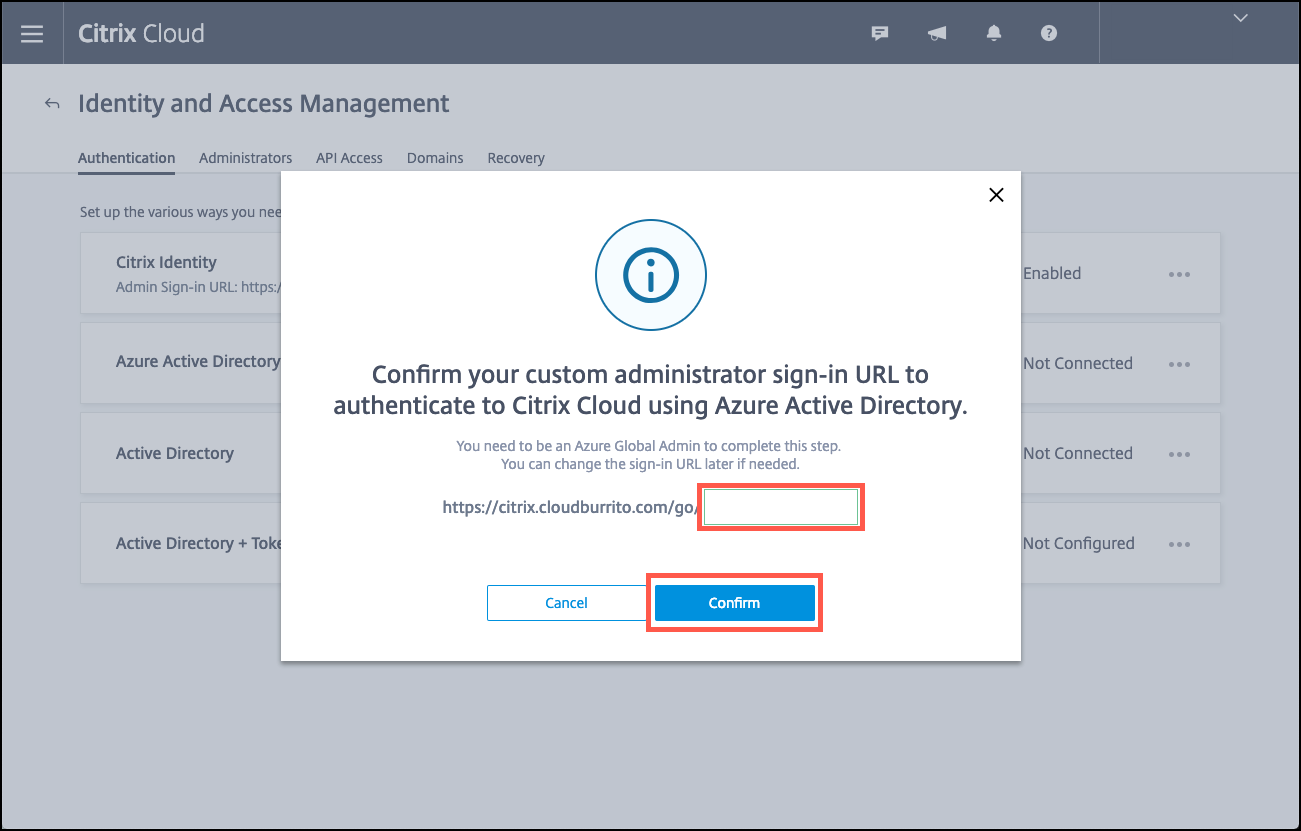

输入 Azure AD 管理员用于登录的唯一登录 URL,然后单击 确认。

-

添加 Azure AD 全局管理员帐户,然后接受权限请求。

-

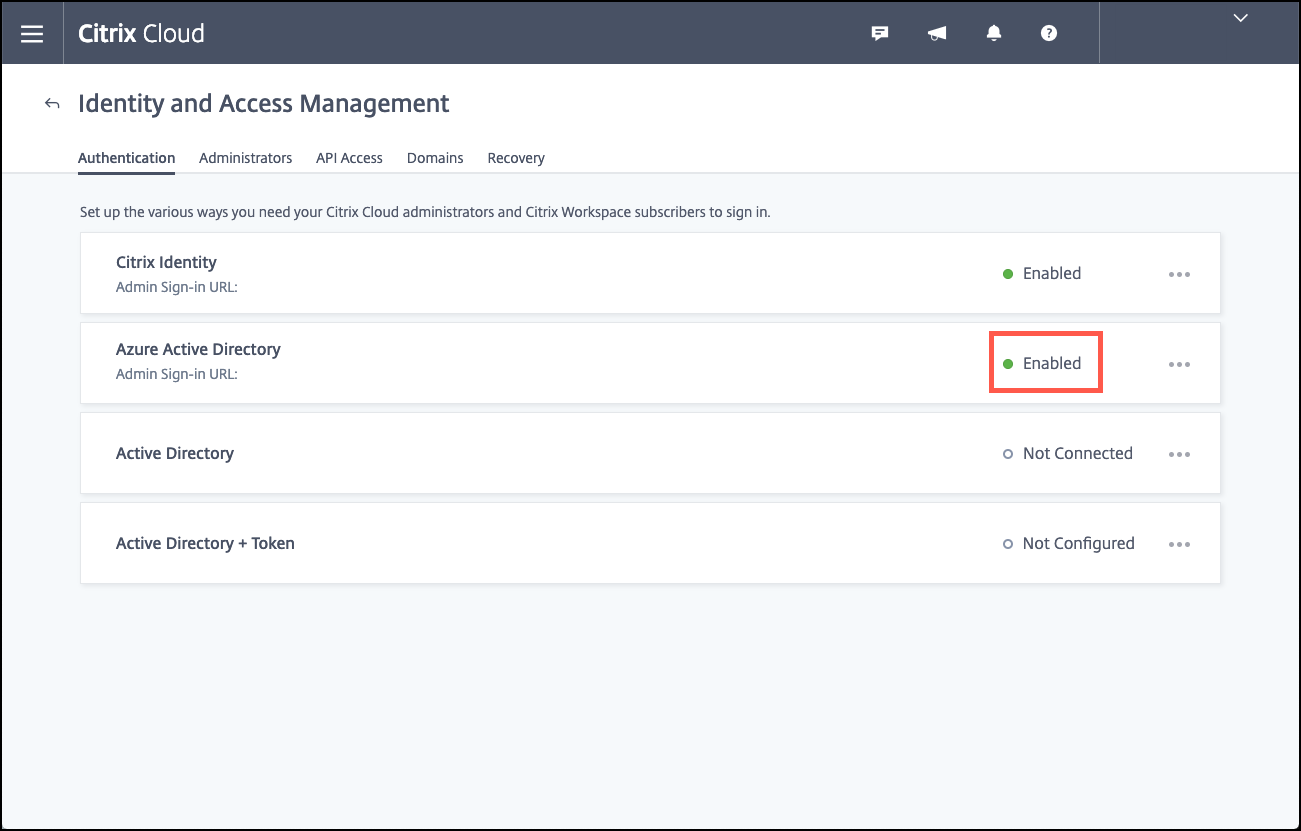

确认你的 Azure AD 实例连接成功。 为了指示连接成功, 未连接 文本将更改为 已启用。

-

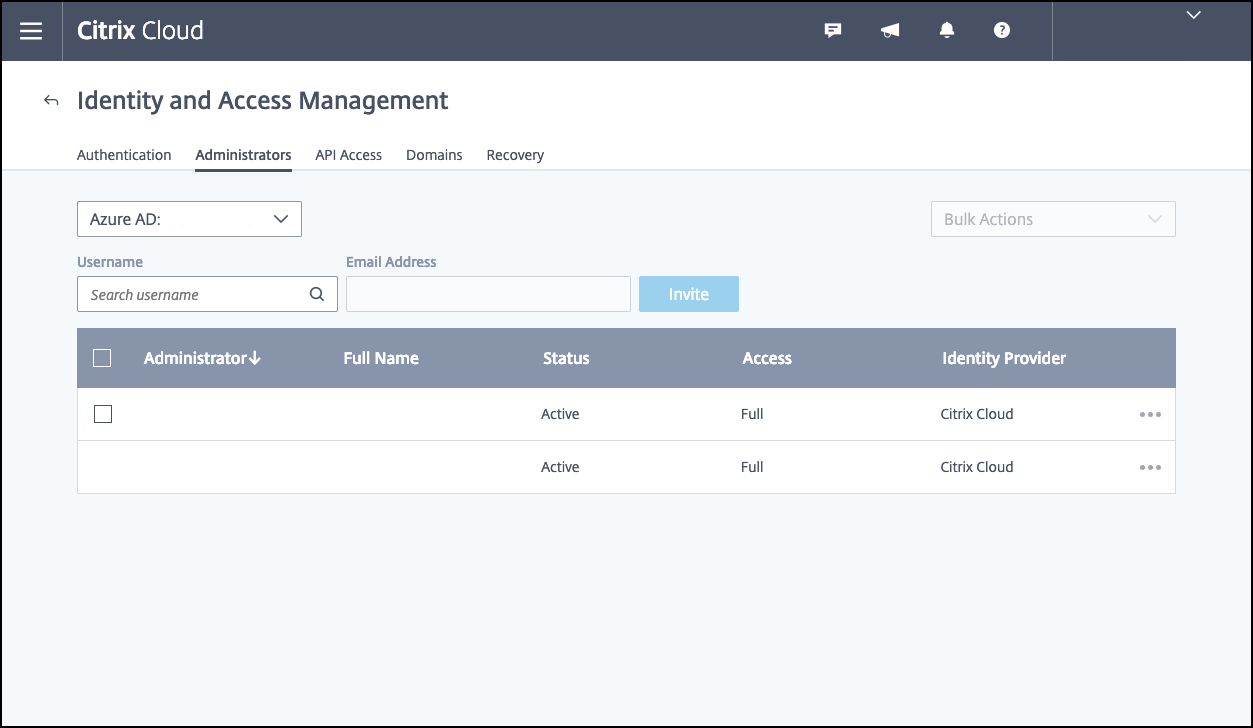

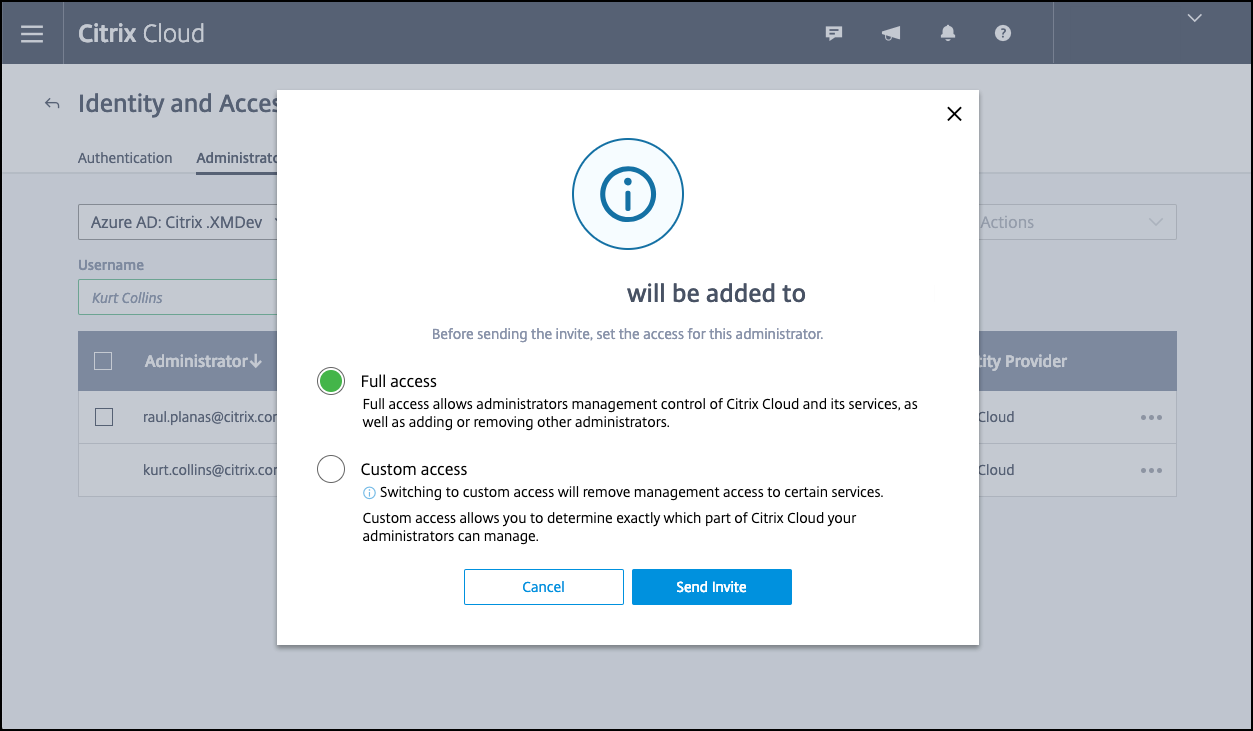

单击 管理员 选项卡,然后将您的 Azure AD Intune 管理员添加为 Citrix Cloud 管理员。 从下拉菜单中选择 Azure AD 或 Citrix Identity,然后搜索要添加的用户名。 单击 邀请 ,然后授予用户 完全访问权限 或 自定义访问权限 ,然后单击 发送邀请。

笔记:

Citrix Endpoint Management 要求对 自定义访问制定以下规则: 库和 Citrix Endpoint Management。

因此,Azure AD Intune 管理员会收到一封电子邮件邀请,要求创建密码并登录 Citrix Cloud。 在管理员登录之前,请确保您已退出所有其他帐户。

Azure AD Intune 管理员必须遵循此过程中的其余步骤。

-

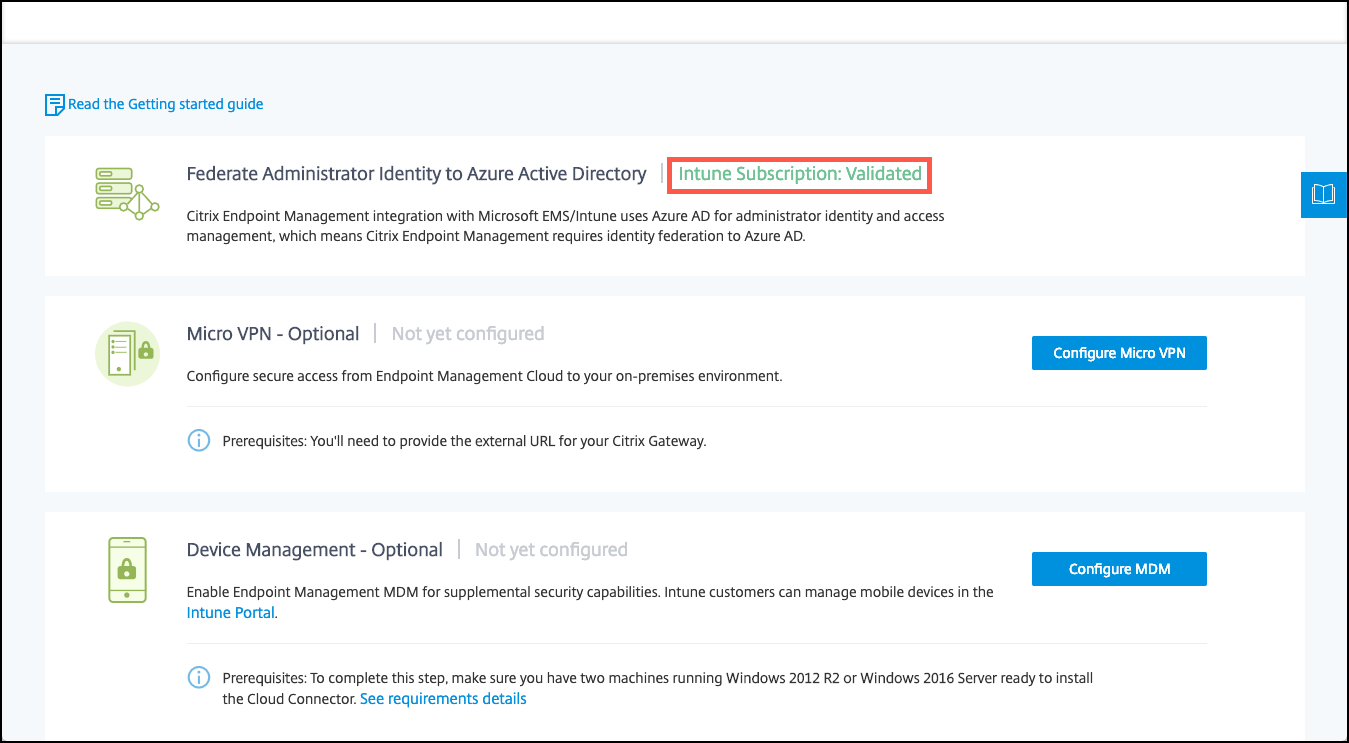

使用新账户登录后,在 Citrix Endpoint Management下,单击 Manage。 如果一切配置正确,页面将显示 Azure AD 管理员已登录,且 Intune 订阅有效。

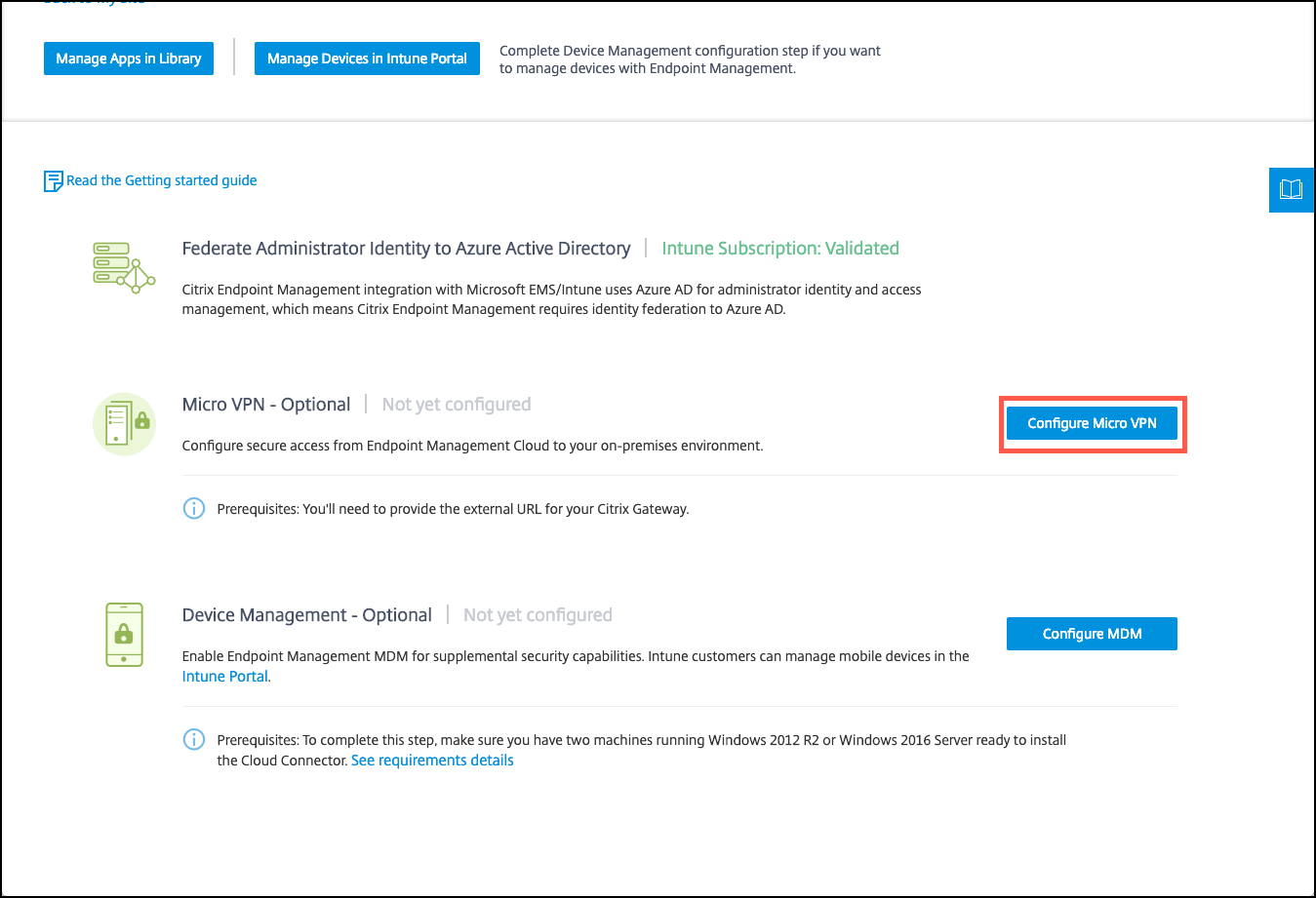

配置 NetScaler Gateway 以使用 Micro VPN

要将微型 VPN 与 Intune 结合使用,您必须配置 NetScaler Gateway 以向 Azure AD 进行身份验证。 现有的 NetScaler Gateway 虚拟服务器不适用于此用例。

首先,配置 Azure AD 以与本地 Active Directory 同步。 此步骤是必要的,以确保 Intune 和 NetScaler Gateway 之间的身份验证正确进行。

-

在 Citrix Cloud 控制台中,在 Citrix Endpoint Management下,单击 Manage。

-

在 Micro VPN旁边,单击 Configure Micro VPN。

-

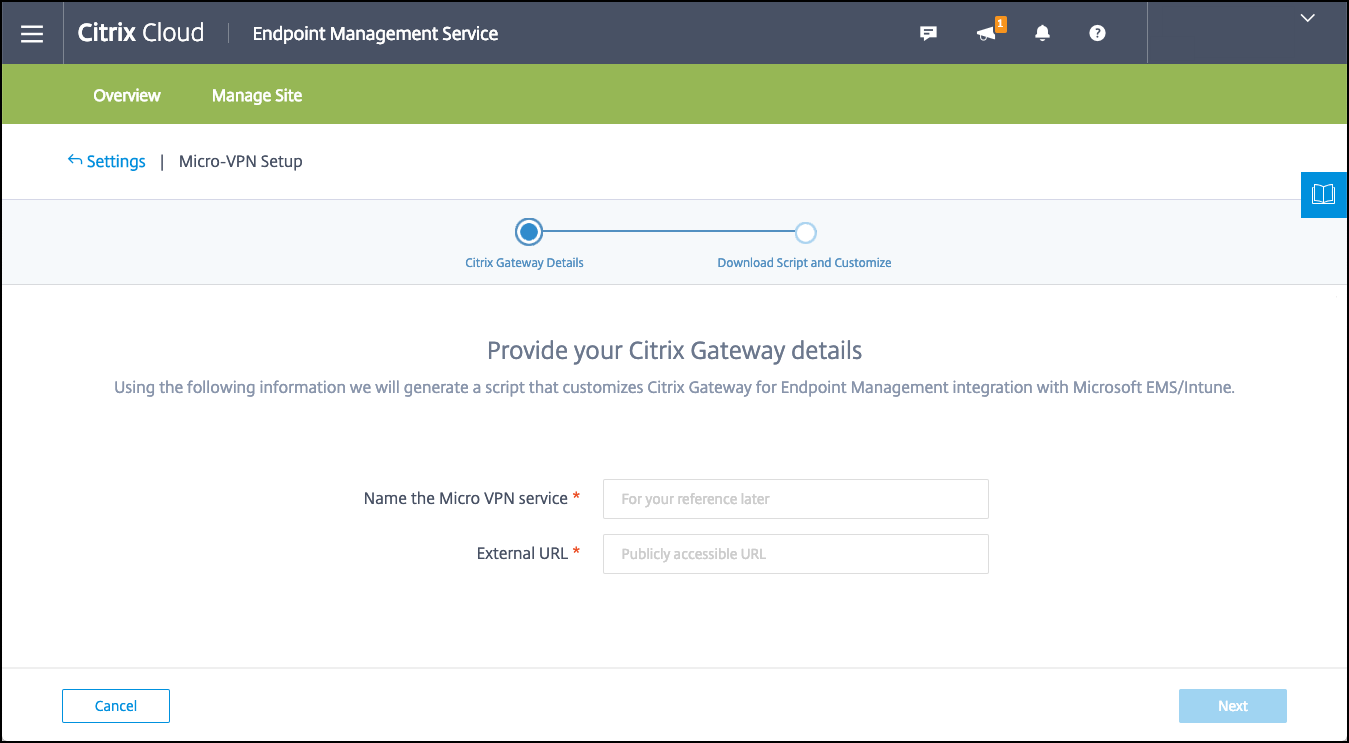

输入微型 VPN 服务的名称和 NetScaler Gateway 的外部 URL,然后单击 下一步。

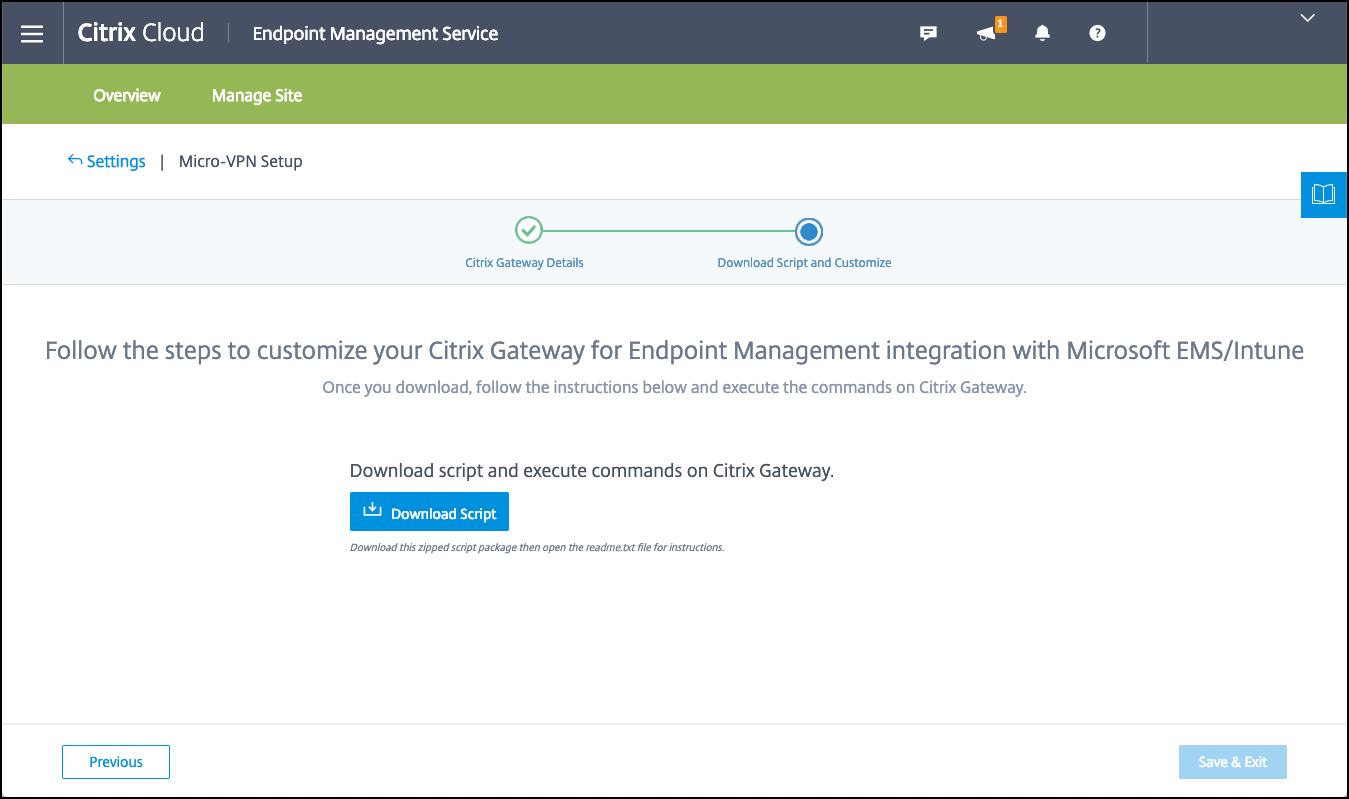

此脚本配置 NetScaler Gateway 以支持 Azure AD 和 Intune 应用程序。

-

点击 下载脚本。 .zip 文件包含一个自述文件,其中提供了有关如何实施脚本的说明。 尽管您可以从这里保存并退出,但直到您在 NetScaler Gateway 安装上运行脚本时,Micro VPN 才会设置。

笔记:

完成 NetScaler Gateway 配置过程后,如果您看到除 COMPLETE 之外的 OAuth 状态,请参阅故障排除部分。

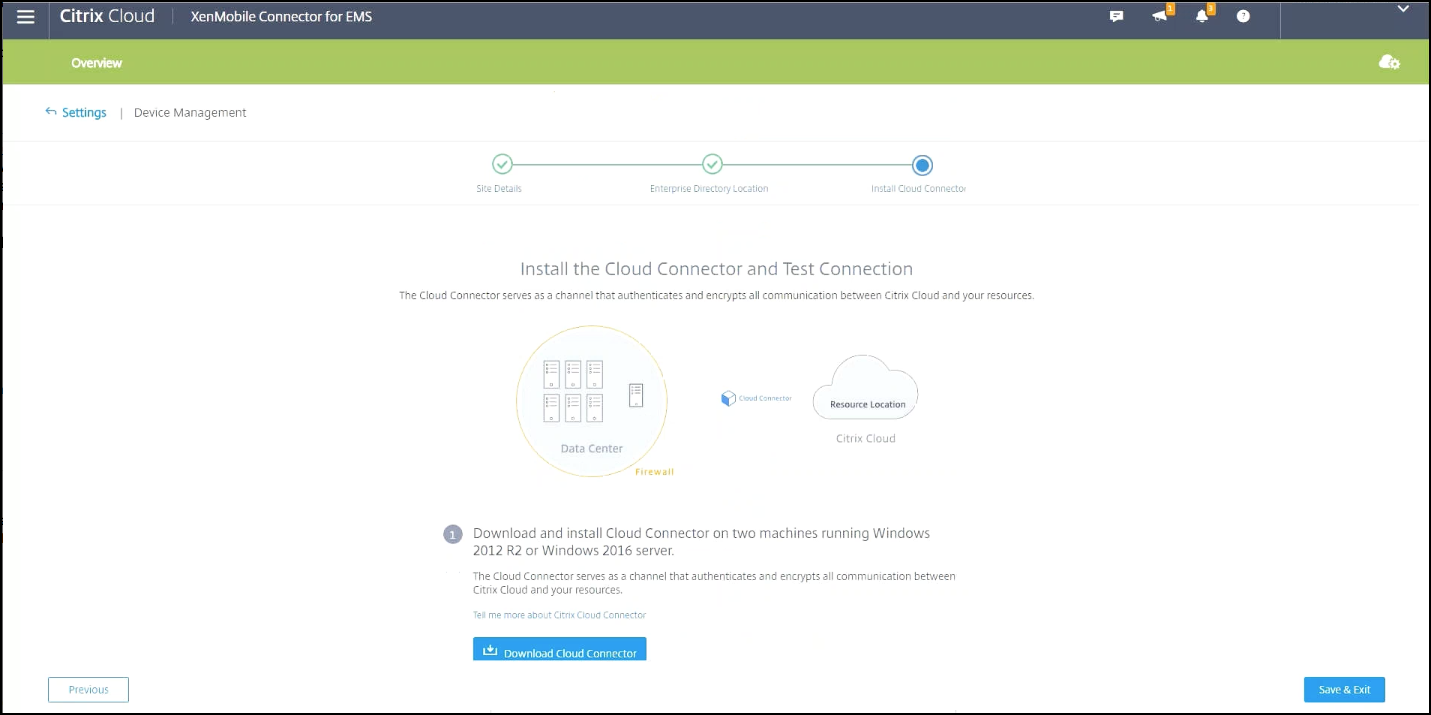

配置设备管理

如果您除了想管理应用程序之外还想管理设备,请选择一种设备管理方法。 您可以使用 Citrix Endpoint Management MDM+MAM 或 Intune MDM。

笔记:

控制台默认为 Intune MDM。 要使用 Intune 作为你的 MDM 提供程序,请参阅 Microsoft Intune 文档。

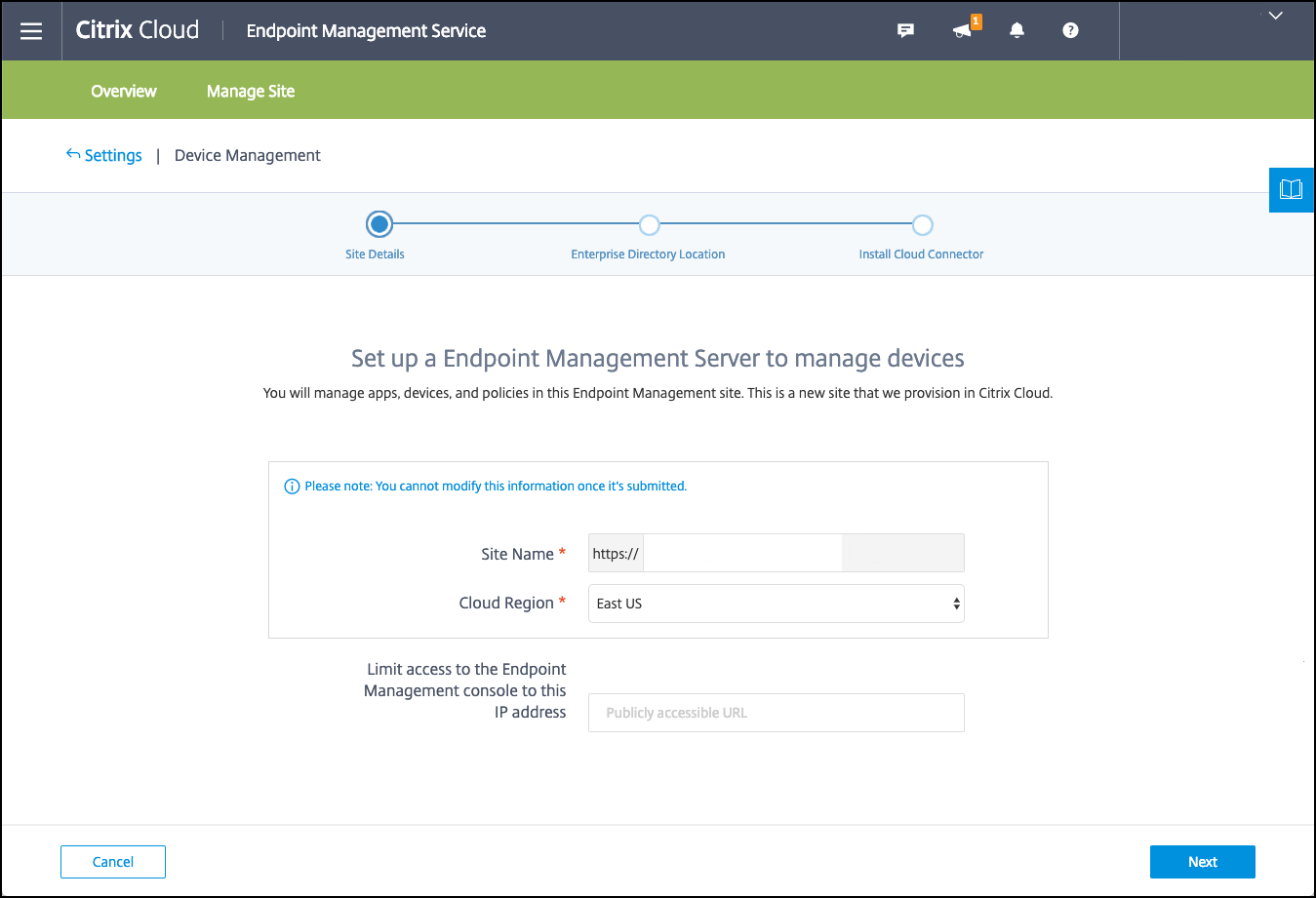

-

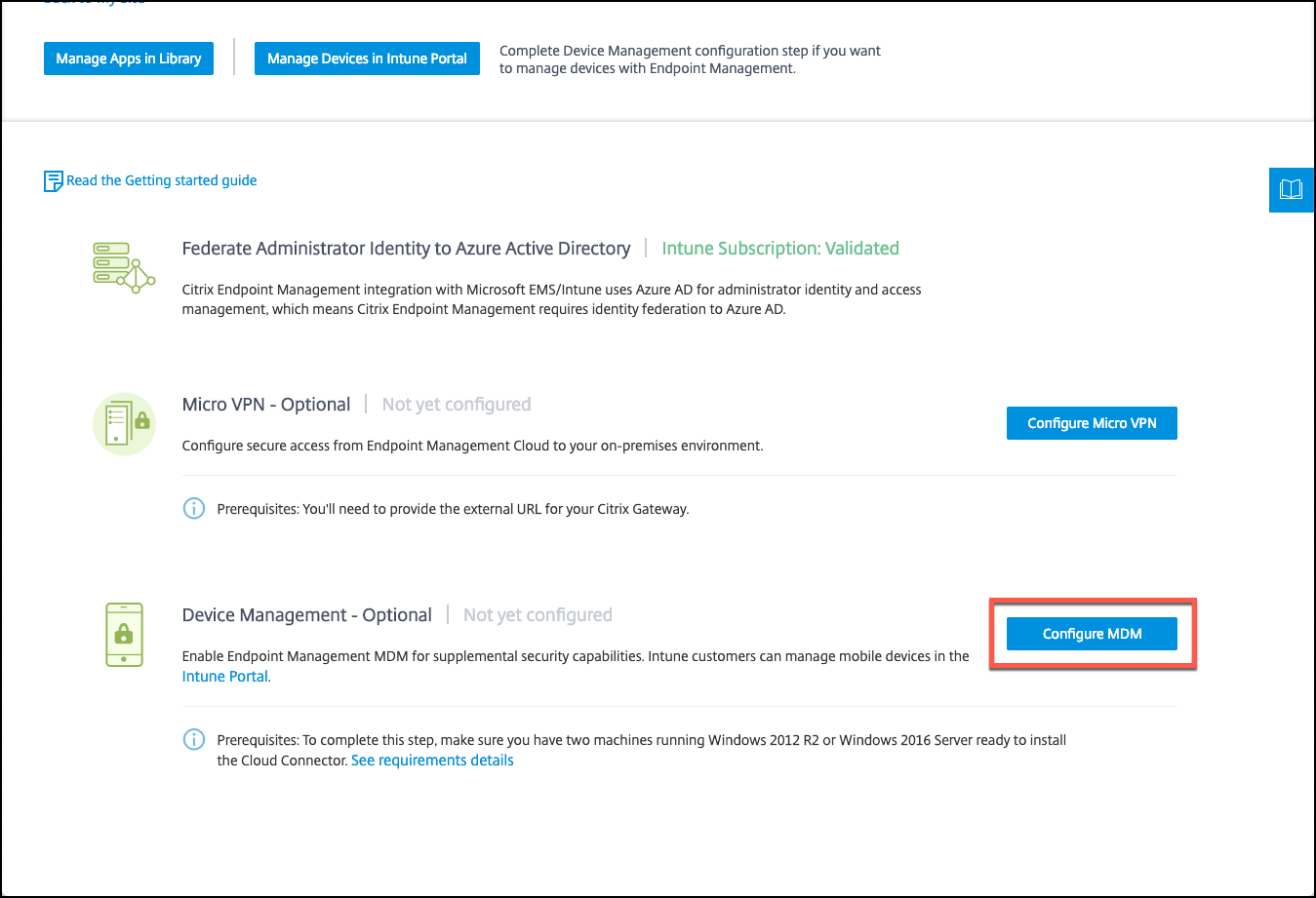

在 Citrix Cloud 控制台中,在 Citrix Endpoint Management 与 MEM 的集成下,单击 管理。 在 设备管理 - 可选旁边,单击 配置 MDM。

-

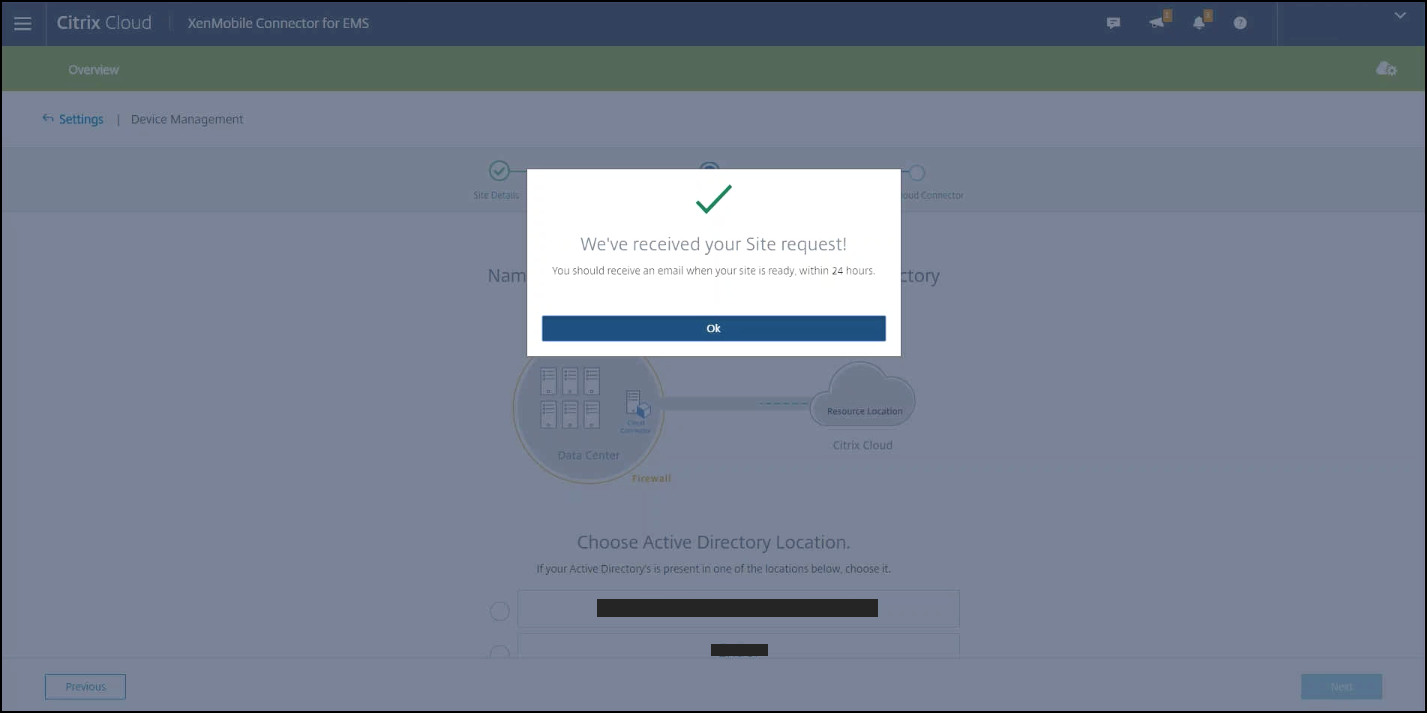

输入一个唯一的站点名称,选择离您最近的云区域,然后单击 请求站点。 当您的网站准备就绪时,您会收到一封电子邮件。

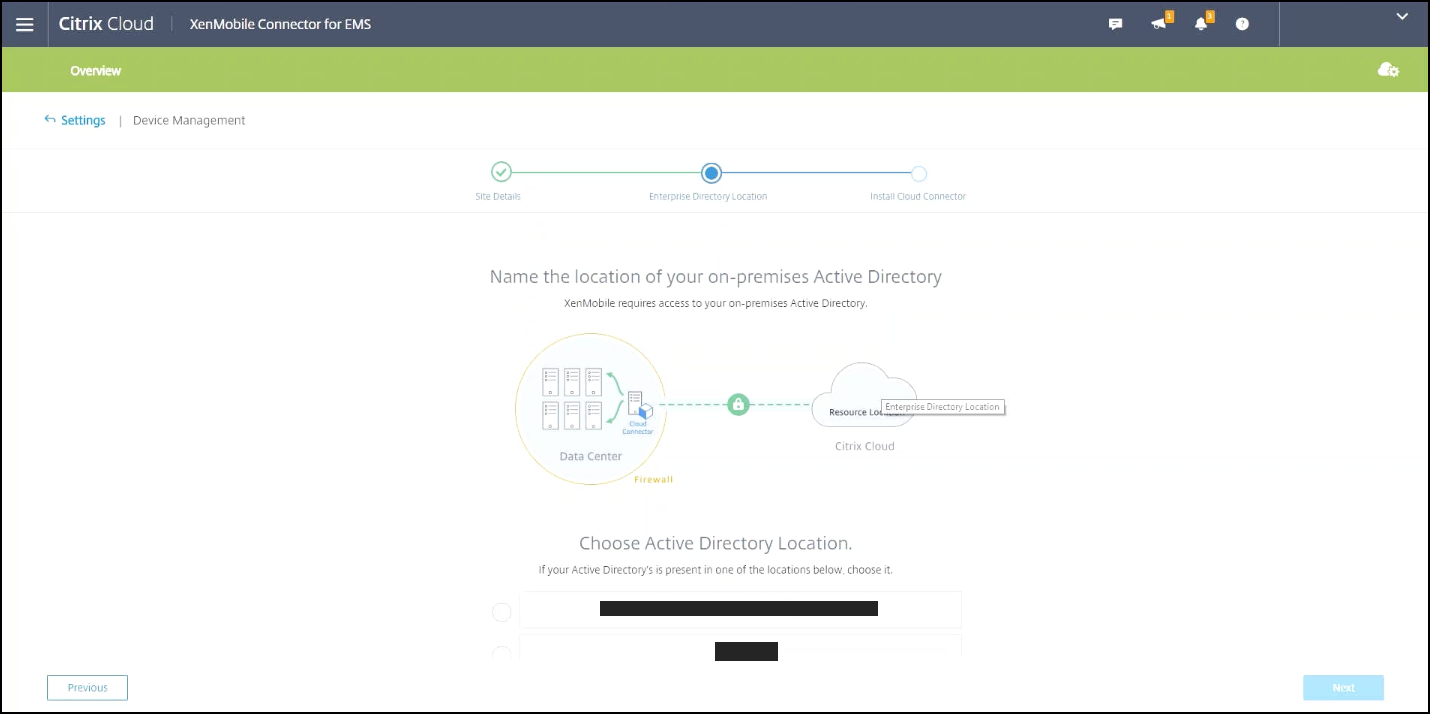

-

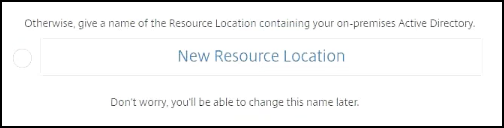

单击 OK 关闭提示。 选择一个 Active Directory 位置与您的站点关联或创建一个资源位置,然后单击 下一步。

-

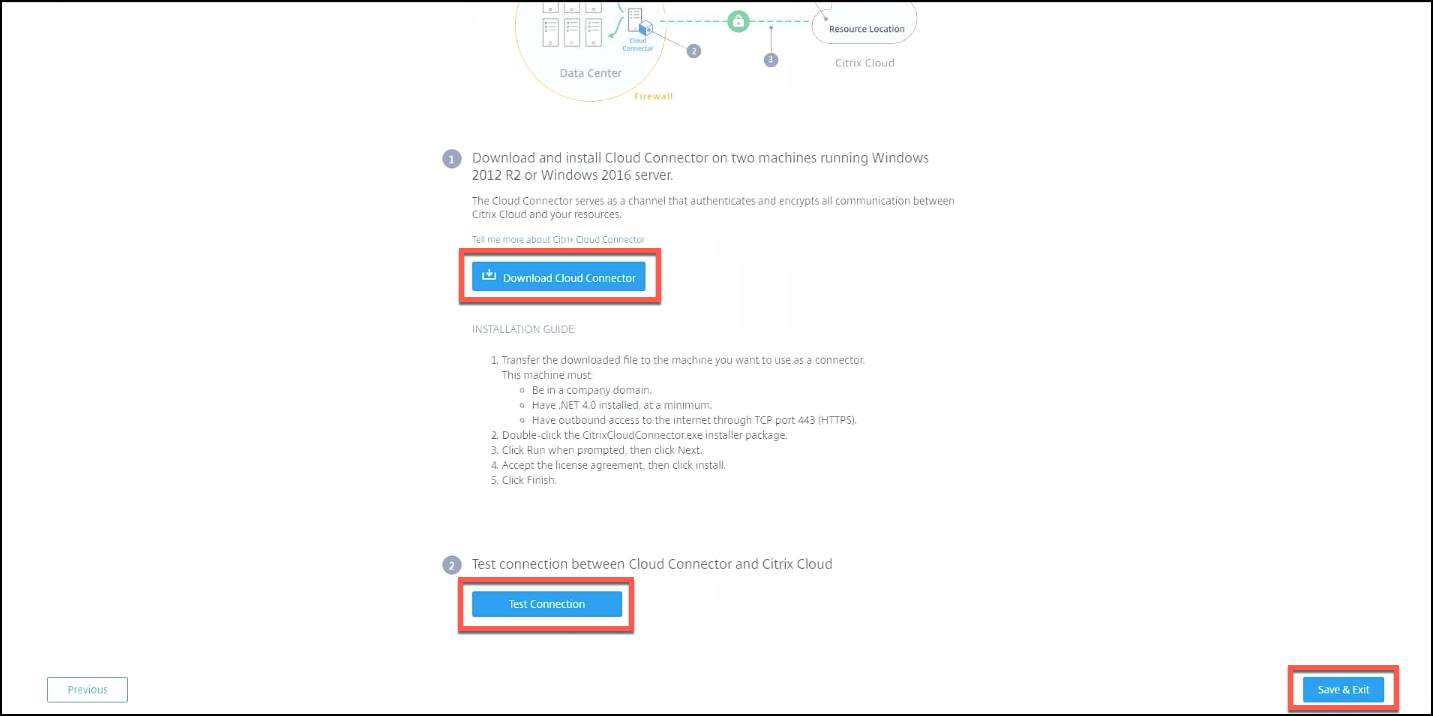

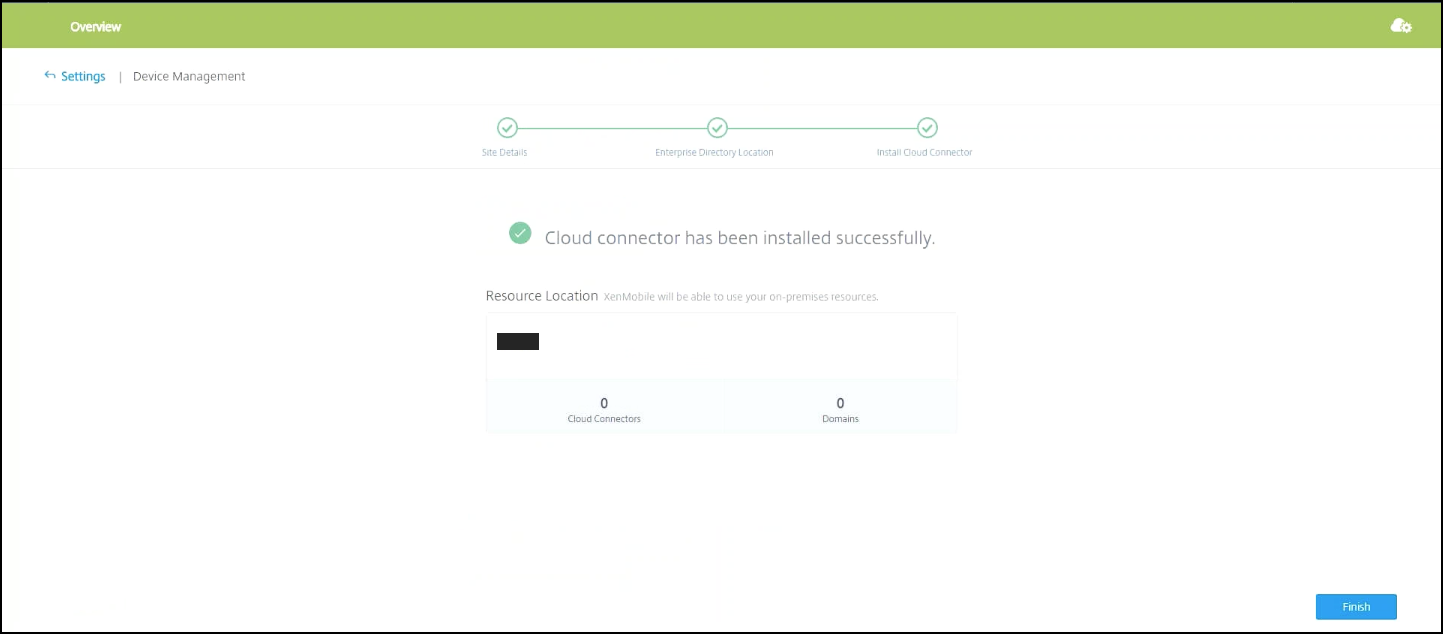

单击 下载云连接器 并按照屏幕上的说明安装云连接器。 安装后,单击 测试连接 以验证 Citrix Cloud 与 Cloud Connector 之间的连接。

-

点击 保存 & 退出 完成。 将显示您的资源位置。 单击 完成 将返回到设置屏幕。

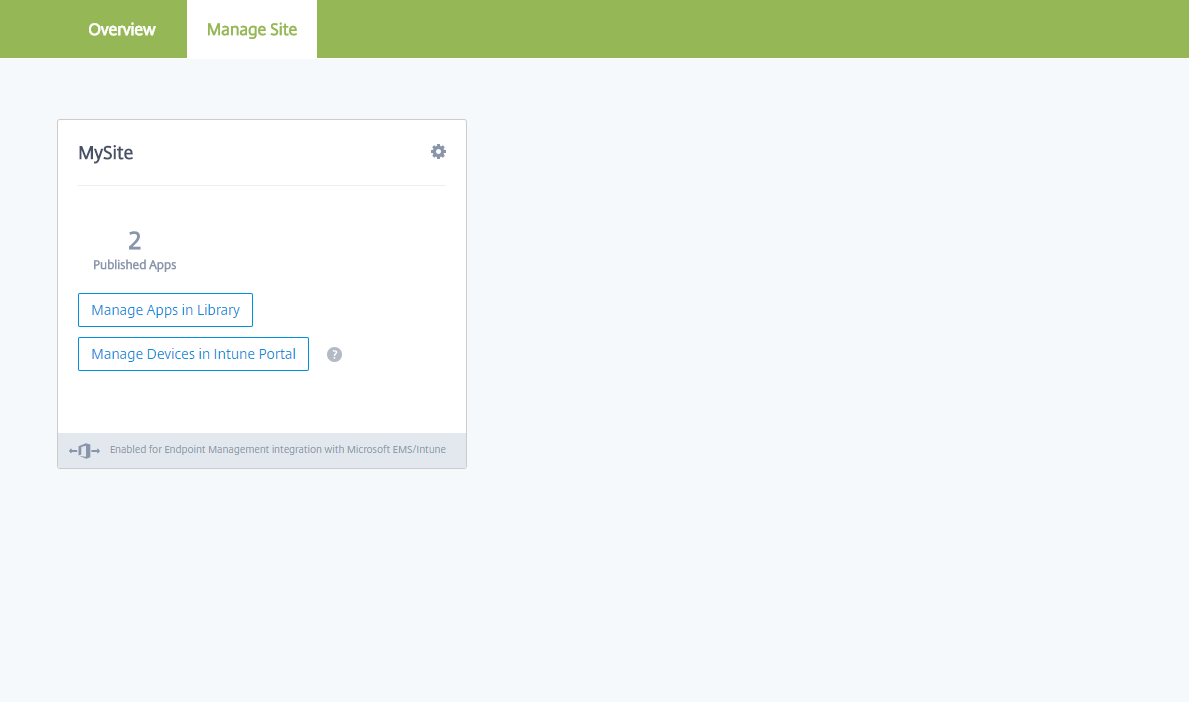

-

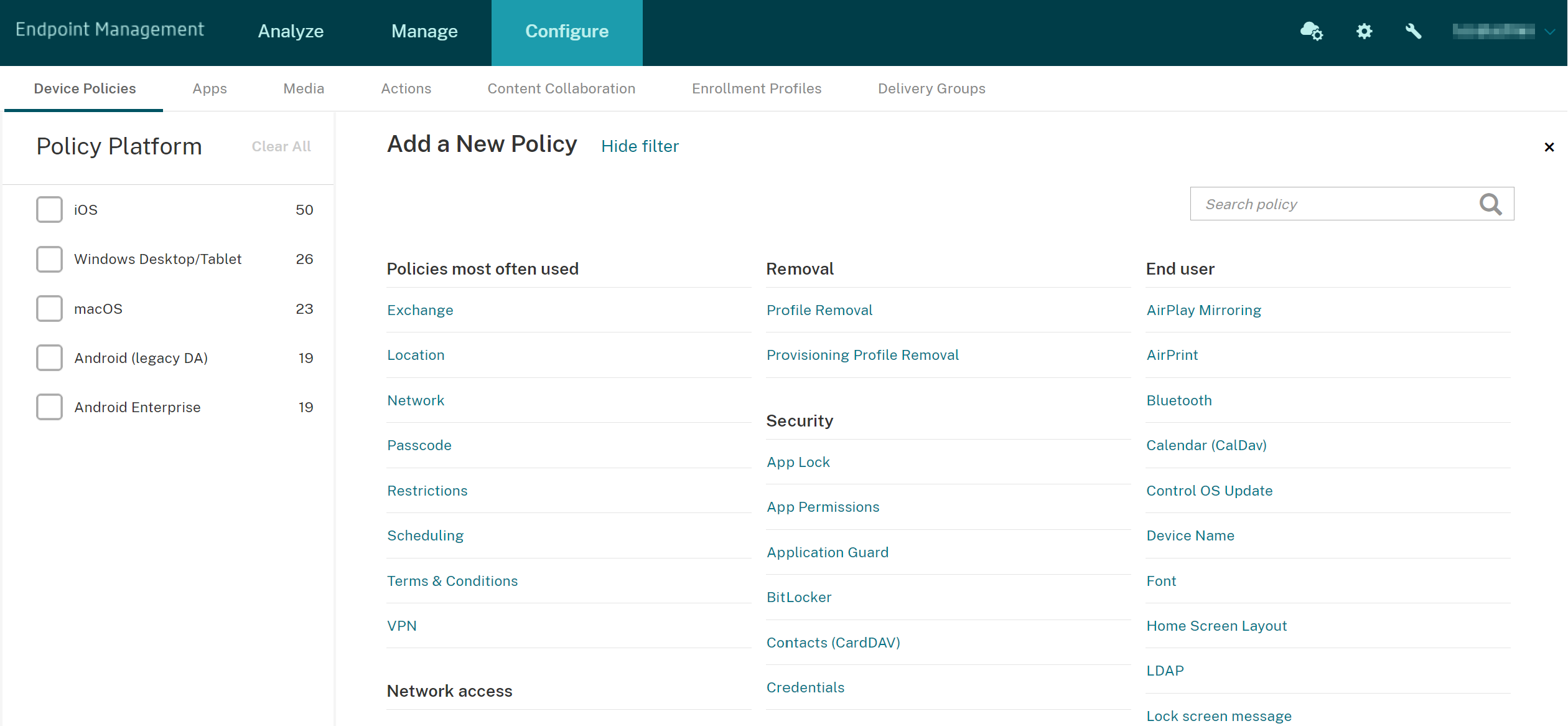

您现在可以从站点磁贴访问 Citrix Endpoint Management 控制台。 从这里,您可以执行 MDM 管理任务并分配设备策略。 有关设备策略的更多信息,请参阅 设备策略。

配置 Intune 托管应用以交付到设备

笔记:

从 2025 年 4 月 1 日起,将不再提供通过库管理 Microsoft Intune 应用的功能。 如果您需要相关服务方面的帮助,请联系 Citrix 支持以启用此功能。

要配置 Intune 托管应用以进行交付,请执行以下操作:

- 将应用程序添加到 Citrix Cloud 库

- 创建 Citrix Endpoint Management 设备策略来控制数据流

- 为应用程序和策略创建交付组

将 Microsoft Intune 应用程序添加到 Citrix Cloud 库

对于您要添加的每个应用程序:

-

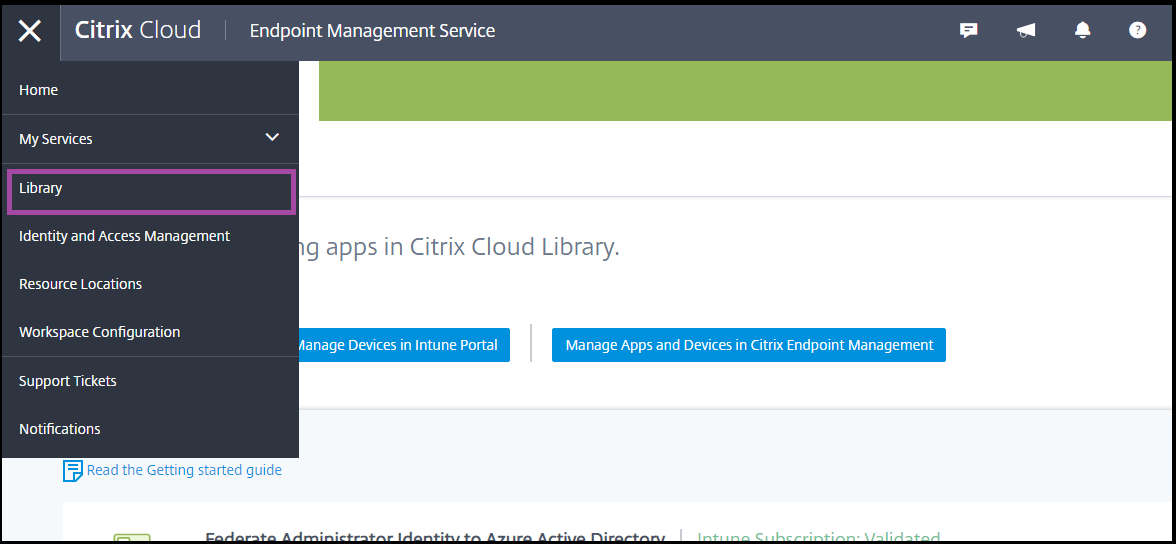

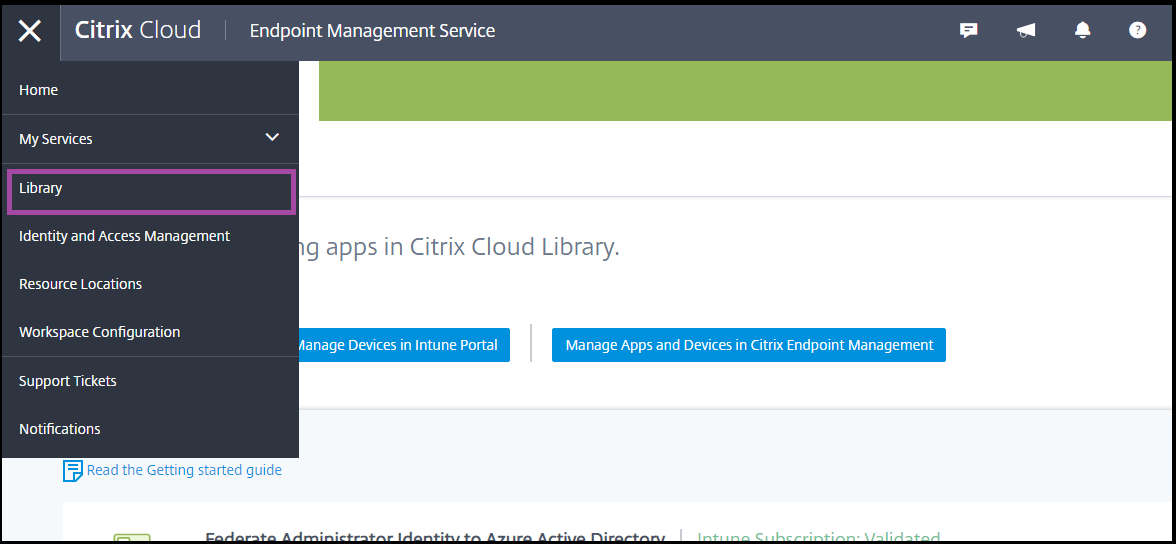

在 Citrix Cloud 控制台中,单击菜单图标,然后单击 库。

-

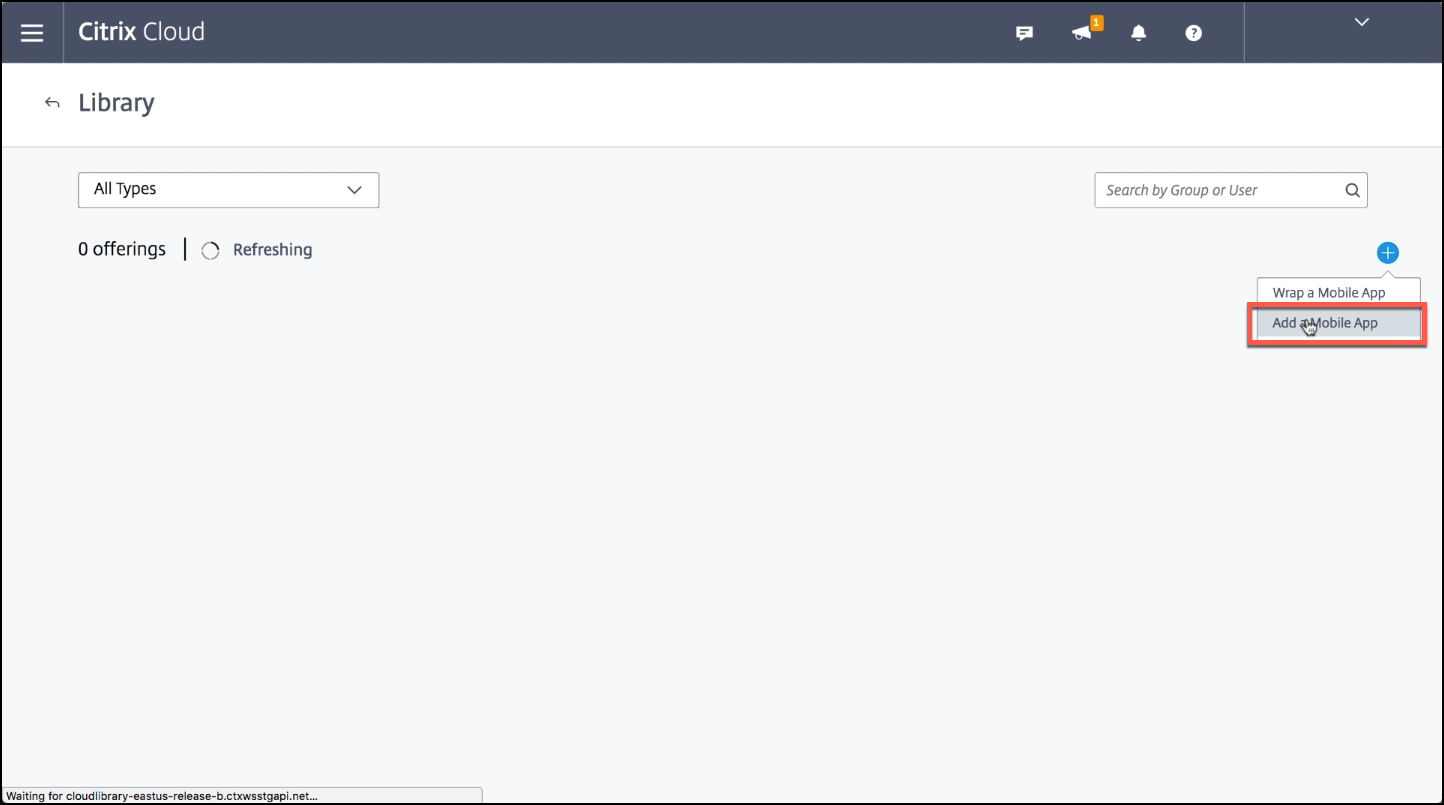

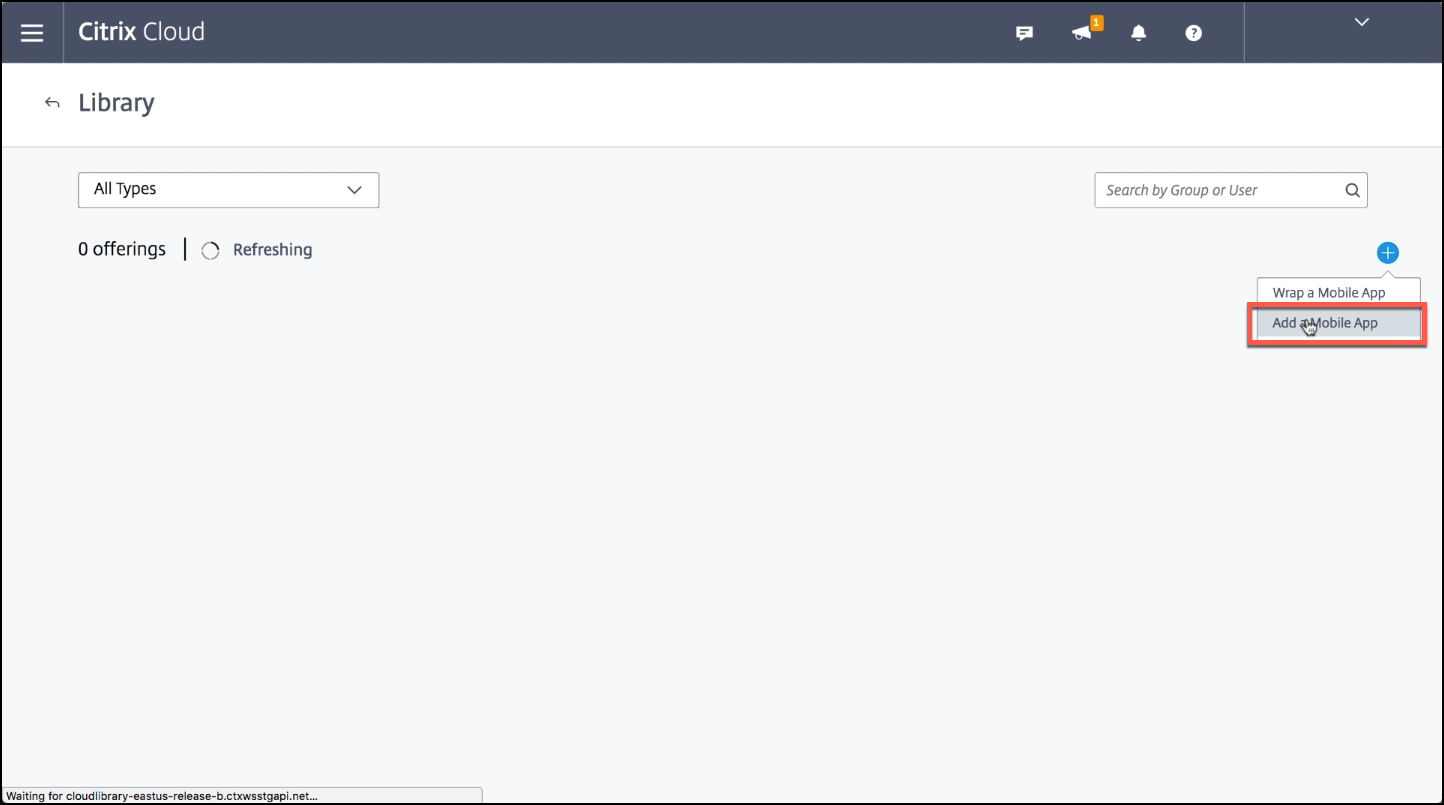

单击右上角的加号图标,然后单击 添加移动应用程序。

-

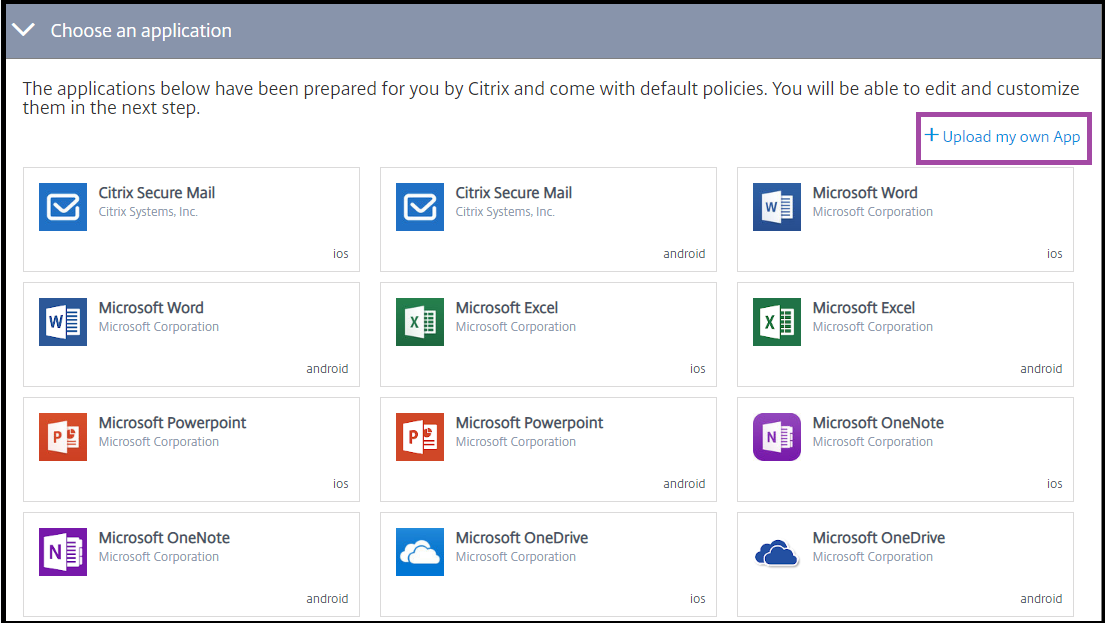

如果您已在 Citrix Endpoint Management 控制台中配置了 Android Enterprise,请在 选择应用程序下选择 Microsoft Intune 应用程序 。 选择要自定义的应用程序模板或单击 上传我自己的应用程序。

Citrix 提供现有的应用程序模板,每个模板都附带一组预配置的默认策略。 对于客户上传的应用程序,适用以下政策:

-

MDX 文件: 包括启用 MAM SDK 的应用程序或 MDX 包装的应用程序,例如:

- Intune 应用保护策略和包中的默认 MDX 策略

- 公共应用商店应用程序,例如与捆绑包 ID 或程序包 ID 匹配的 Intune 应用程序保护策略和默认 MDX 策略

- IPA 文件: Intune 应用保护策略。

- APK 文件: Intune 应用保护策略。

笔记:

如果应用未使用 Intune 包装,则 Intune 应用保护策略不适用。

-

MDX 文件: 包括启用 MAM SDK 的应用程序或 MDX 包装的应用程序,例如:

-

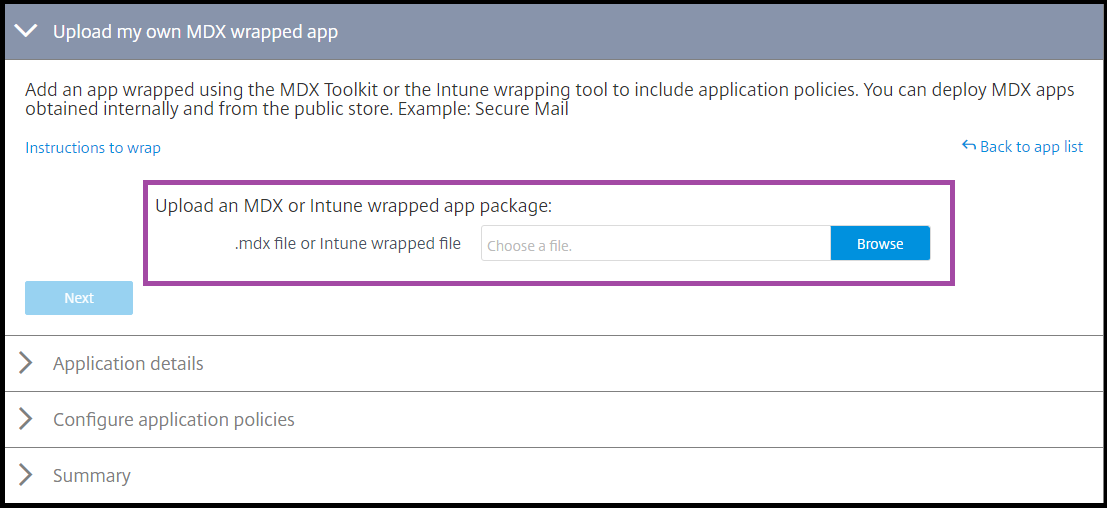

单击 上传我自己的应用程序 并上传您的.mdx 或 Intune 包装文件。

-

输入应用程序的名称和说明,选择应用程序是可选的还是必需的,然后单击 下一步。

-

配置应用程序设置。 以下配置使 Citrix Endpoint Management 和 Intune 容器能够相互传输数据。

- 允许应用程序从其他应用程序接收数据: 选择 策略管理的应用程序。

- 允许应用程序将数据传输到其他应用程序: 选择 所有应用程序。

- 限制使用其他应用程序进行剪切、复制、粘贴: 选择 策略管理应用程序。

-

配置已保存数据的存储库。 对于 选择可以将公司数据保存到的存储服务,选择 LocalStorage。

-

可选:为应用程序设置数据重定位、访问和 PIN 策略。 单击 下一步。

-

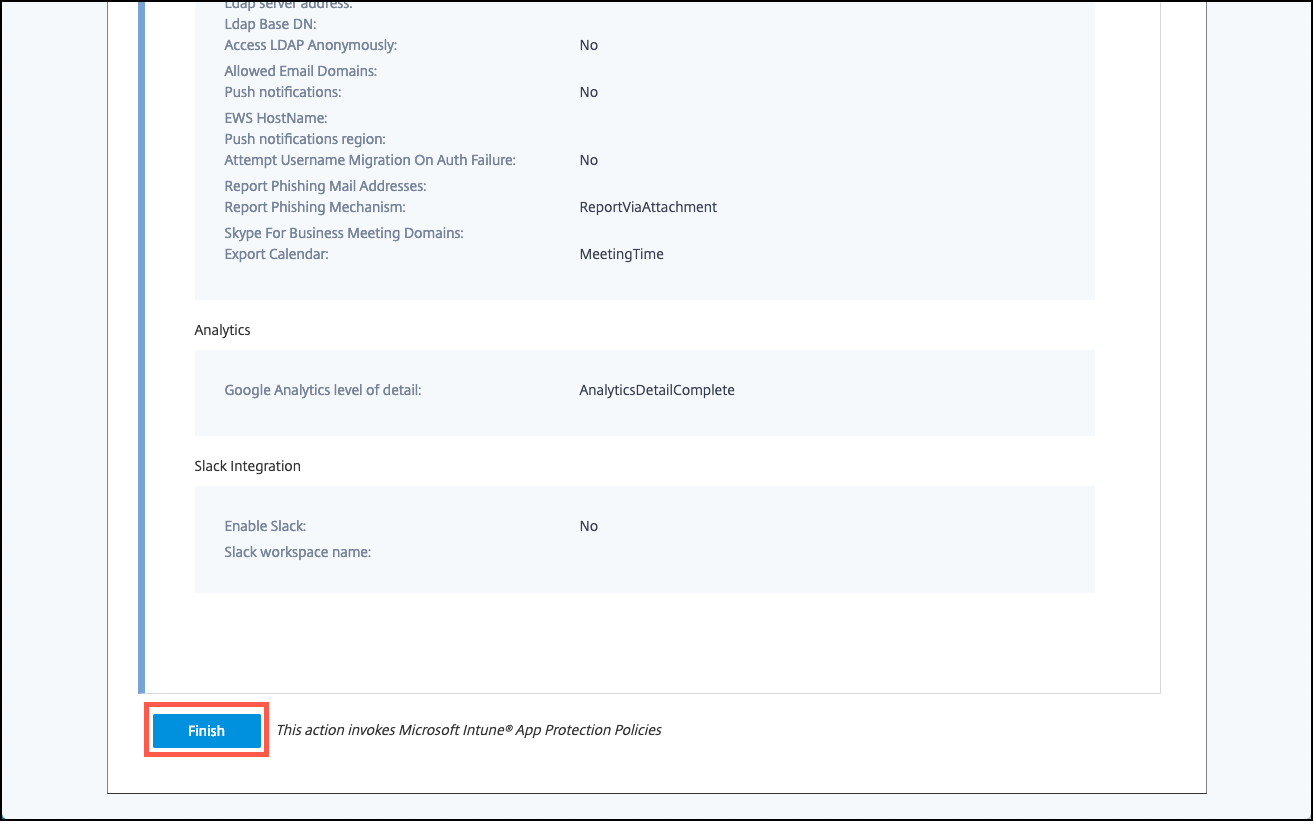

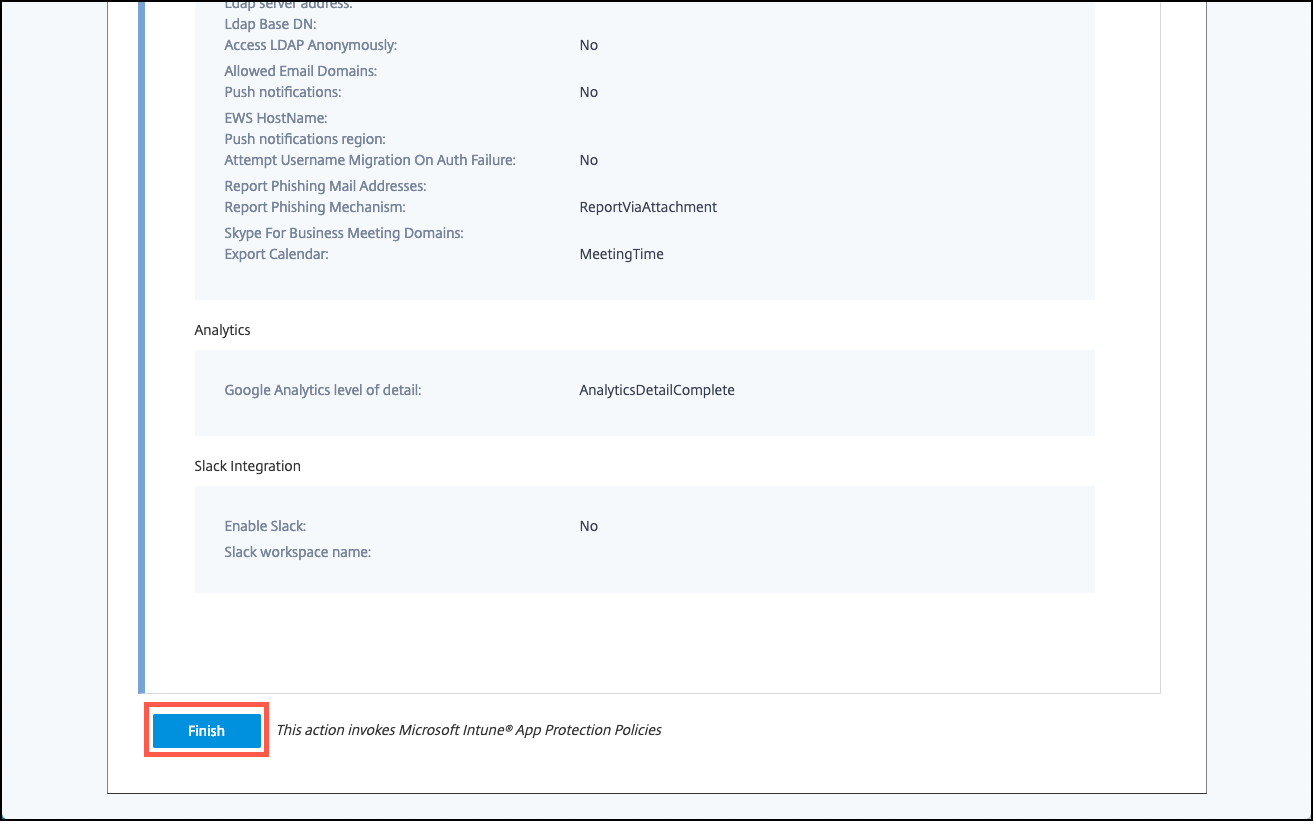

查看应用程序的摘要,然后单击 完成。

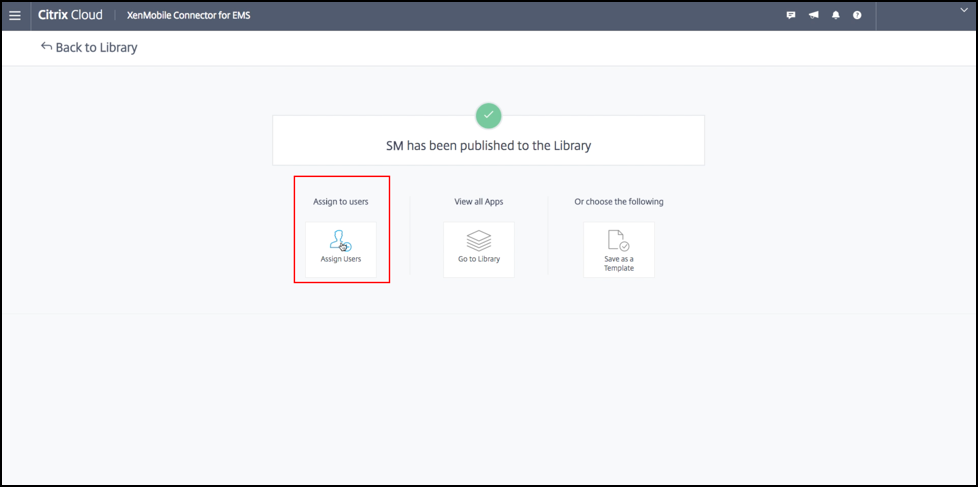

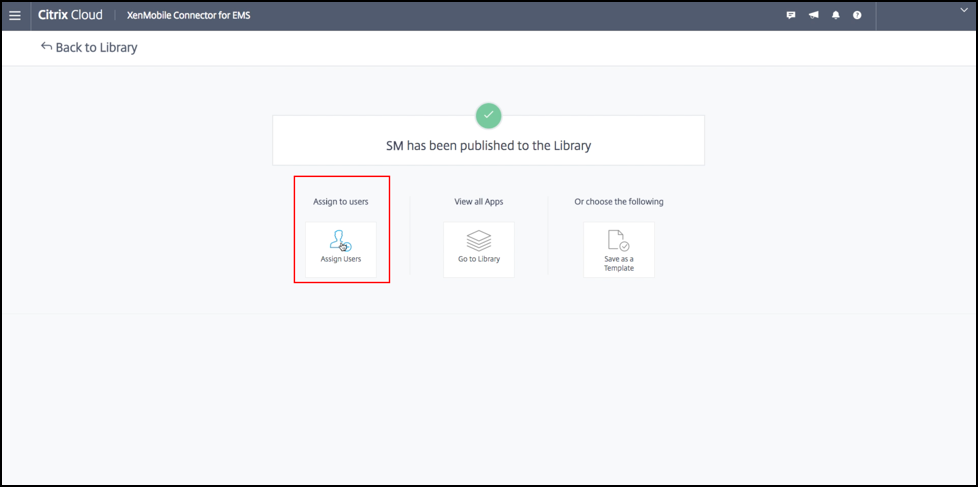

应用程序配置过程可能需要几分钟。 当该过程完成后,会出现一条消息表明该应用程序已发布到库。

-

要将用户组分配给应用程序,请单击 分配用户。

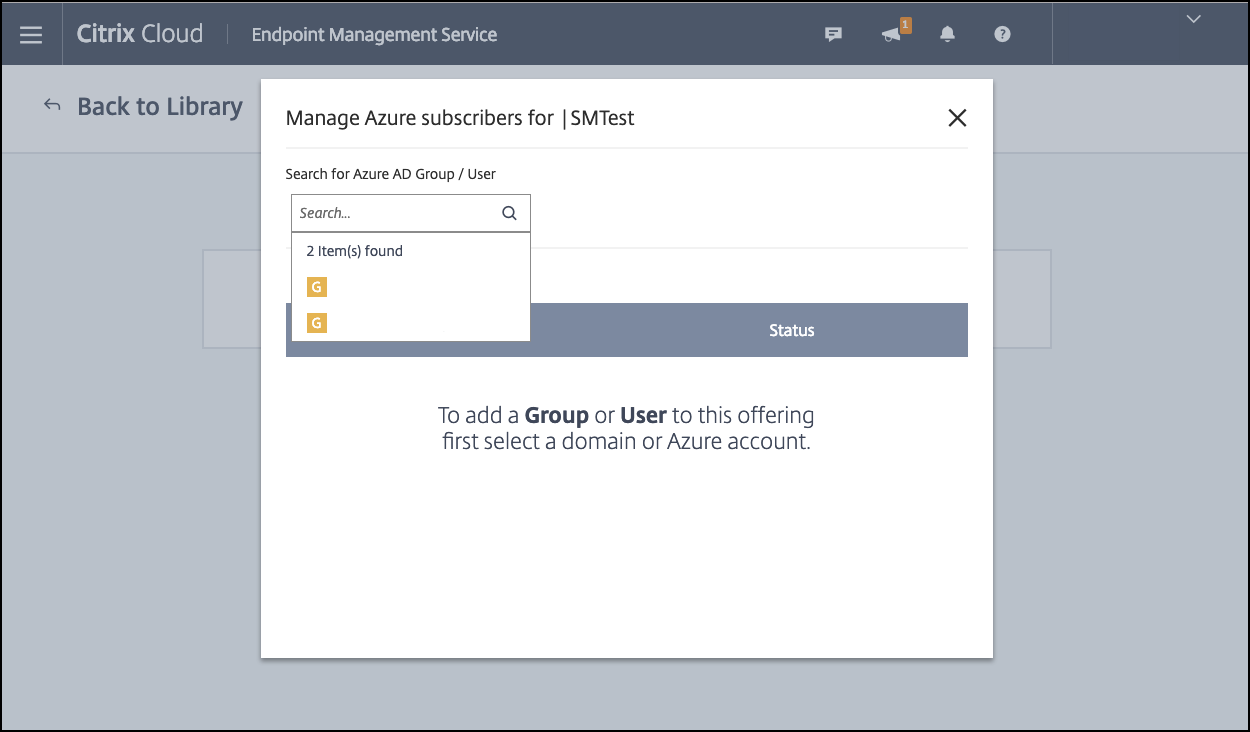

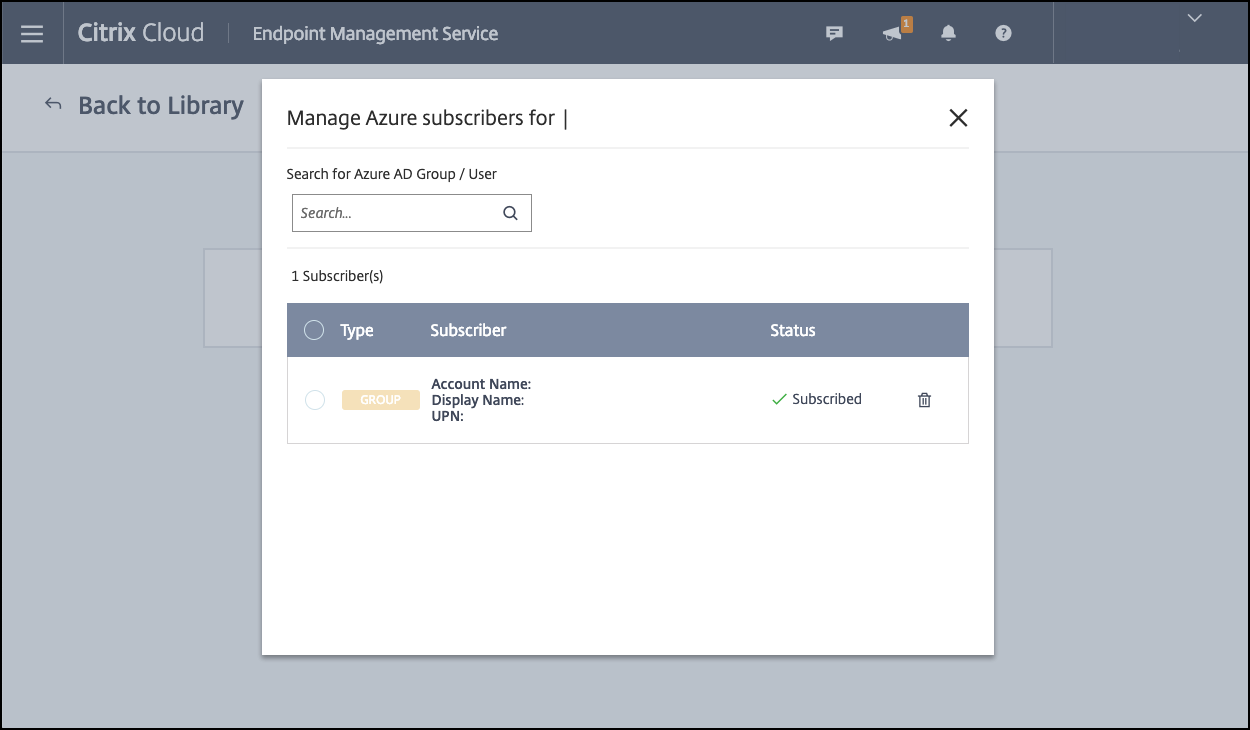

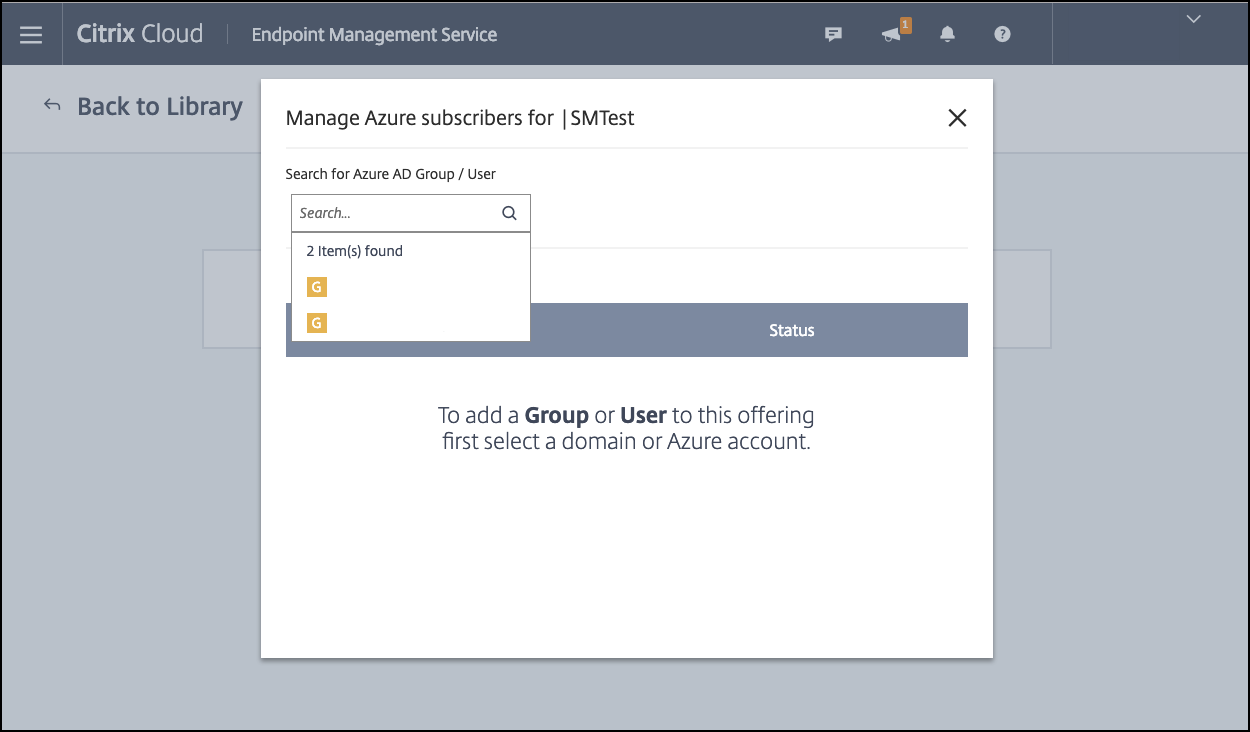

-

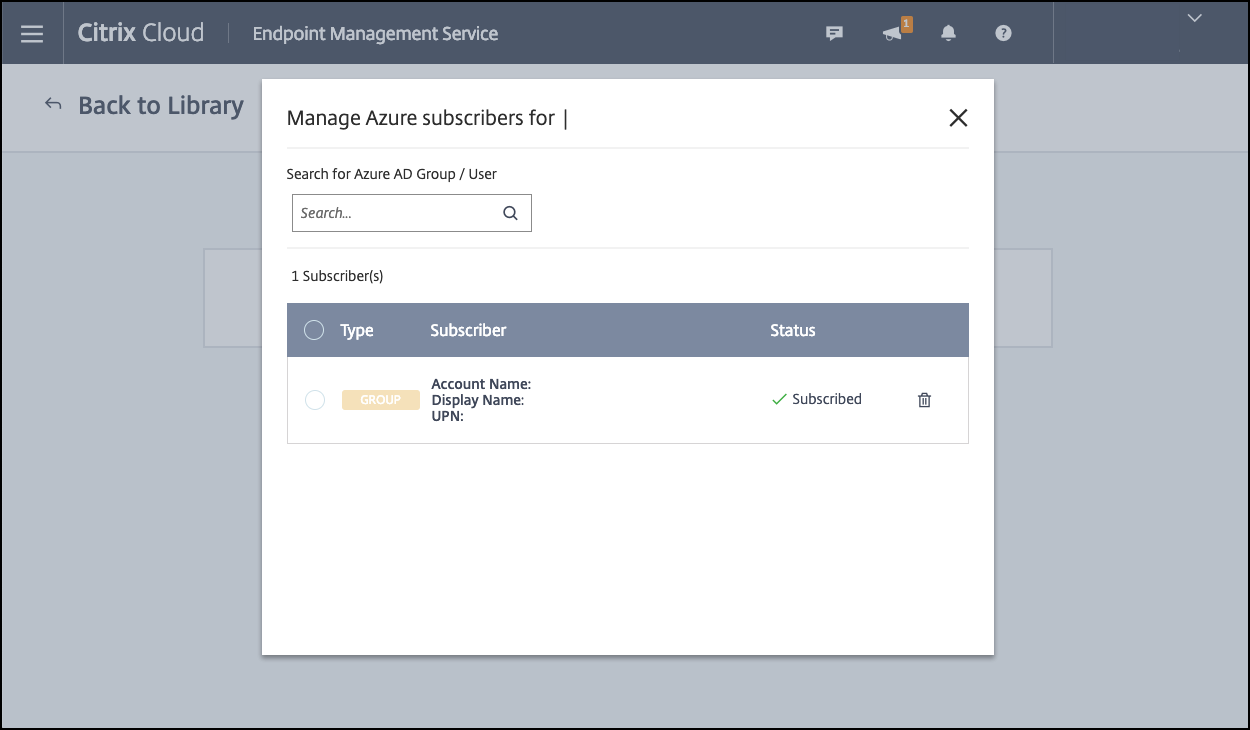

在搜索框中搜索用户组,单击添加。 您不能添加单个用户。

-

添加完所有想要的组后,点击 X 关闭窗口。

添加用户组时您可能会看到错误。 当用户组尚未同步到本地活动目录时会出现此错误。

将 Android Enterprise 应用程序添加到 Citrix Cloud 库

要将 Android Enterprise 应用程序添加到 Citrix Cloud 库并设置 Intune 应用程序保护策略,请使用以下内容配置您的云环境:

- 将 Citrix Cloud 与您的 Azure Active Directory (AAD) 帐户联合。 请参阅 将 Azure Active Directory 连接到 Citrix Cloud。

- 在 Citrix Endpoint Management 中配置 LDAP 和 Cloud Connector。

- 在 Citrix Endpoint Management 中设置 Android Enterprise。 确保 Android Enterprise 设备注册 MDM+MAM。 要设置 Android Enterprise,请参阅 Android Enterprise。

按照此过程可将 Android Enterprise 应用程序同时添加到 Citrix Endpoint Management 控制台和 Intune 控制台。 对于要添加的每个 Android Enterprise 应用程序:

-

在 Citrix Cloud 控制台中,单击菜单图标,然后单击 库。

-

单击右上角的加号图标,然后单击 添加移动应用程序。

-

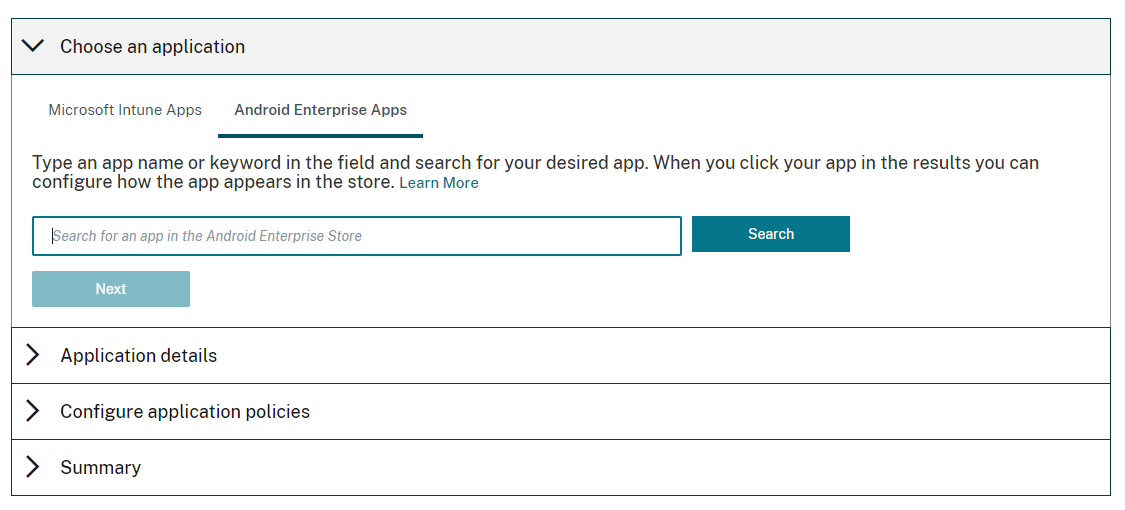

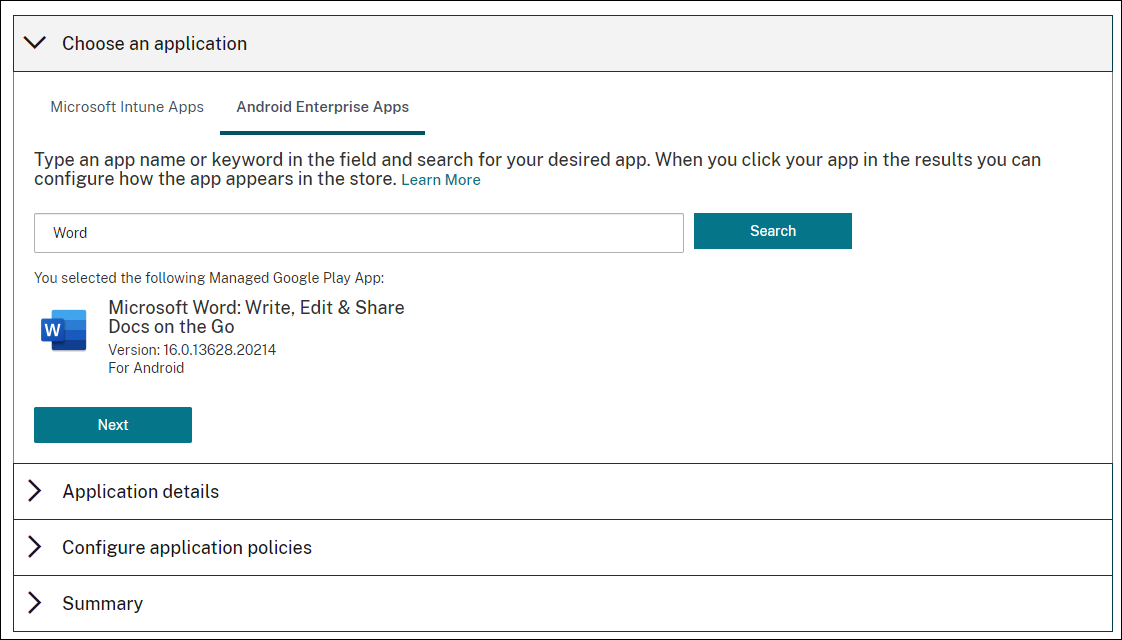

在 选择应用程序下,选择 Android 企业应用程序。

-

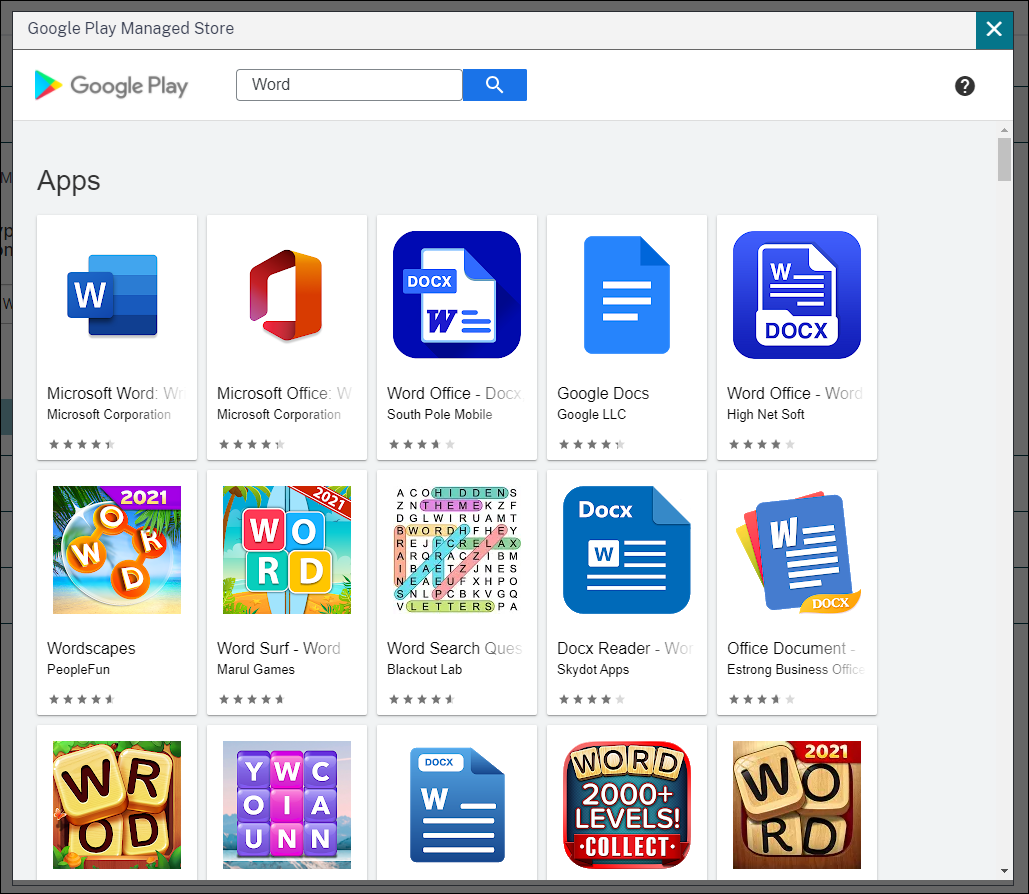

在托管的 Google Play 商店窗口中搜索应用并批准。 Google 窗口关闭后,点击 下一步。

-

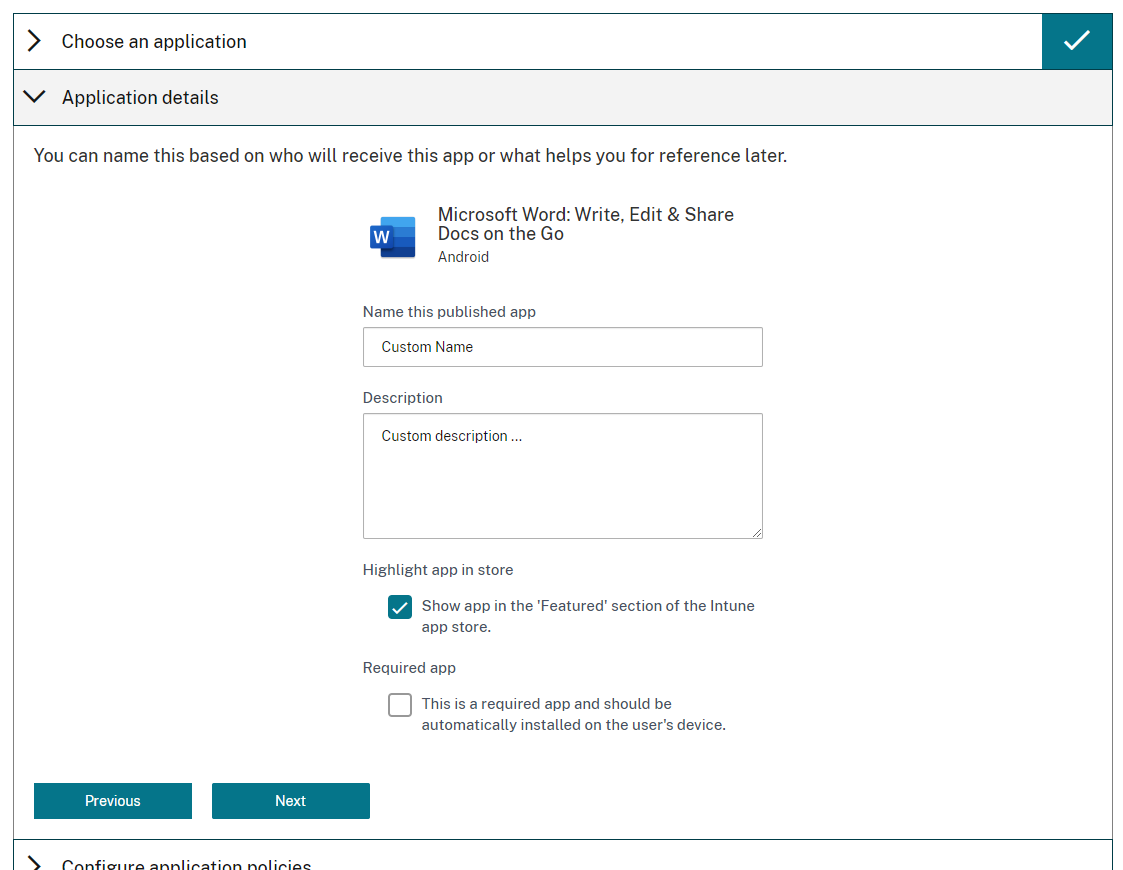

添加应用程序详细信息,然后单击 下一步。

-

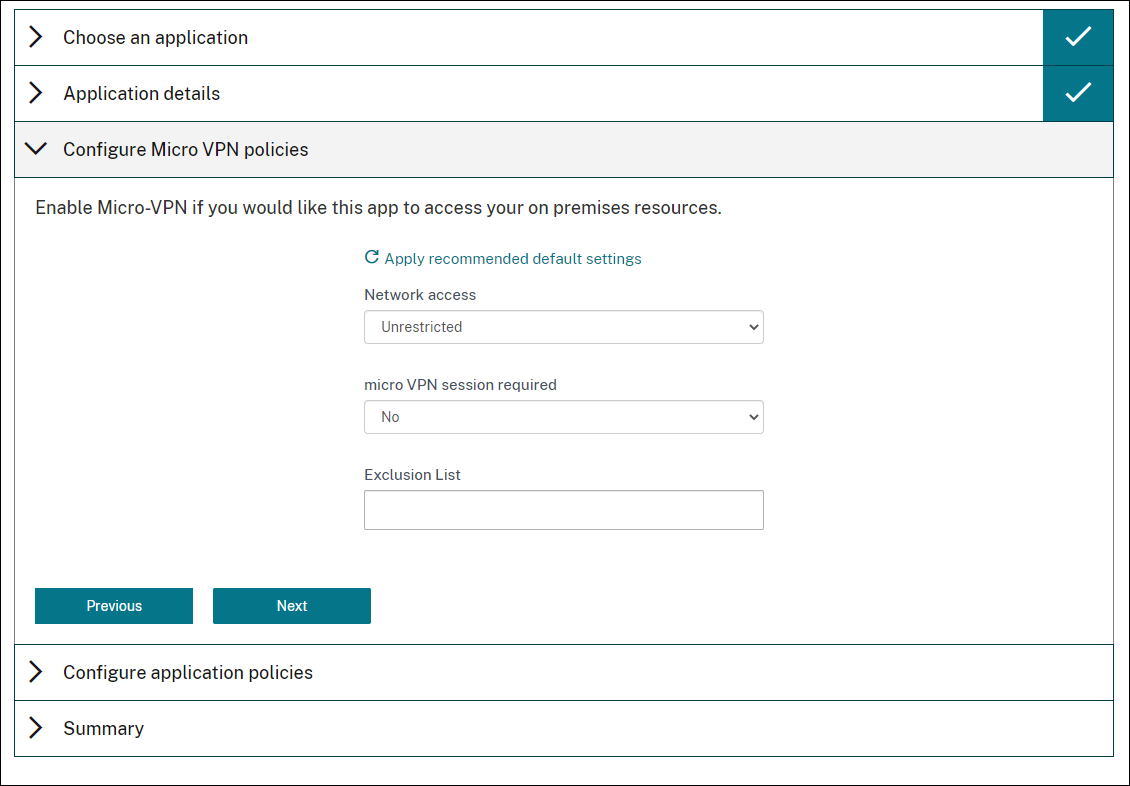

如果您搜索并选择了 Citrix 移动生产力应用程序,则可以配置 Micro VPN 策略。 配置这些策略后,单击 下一步。

-

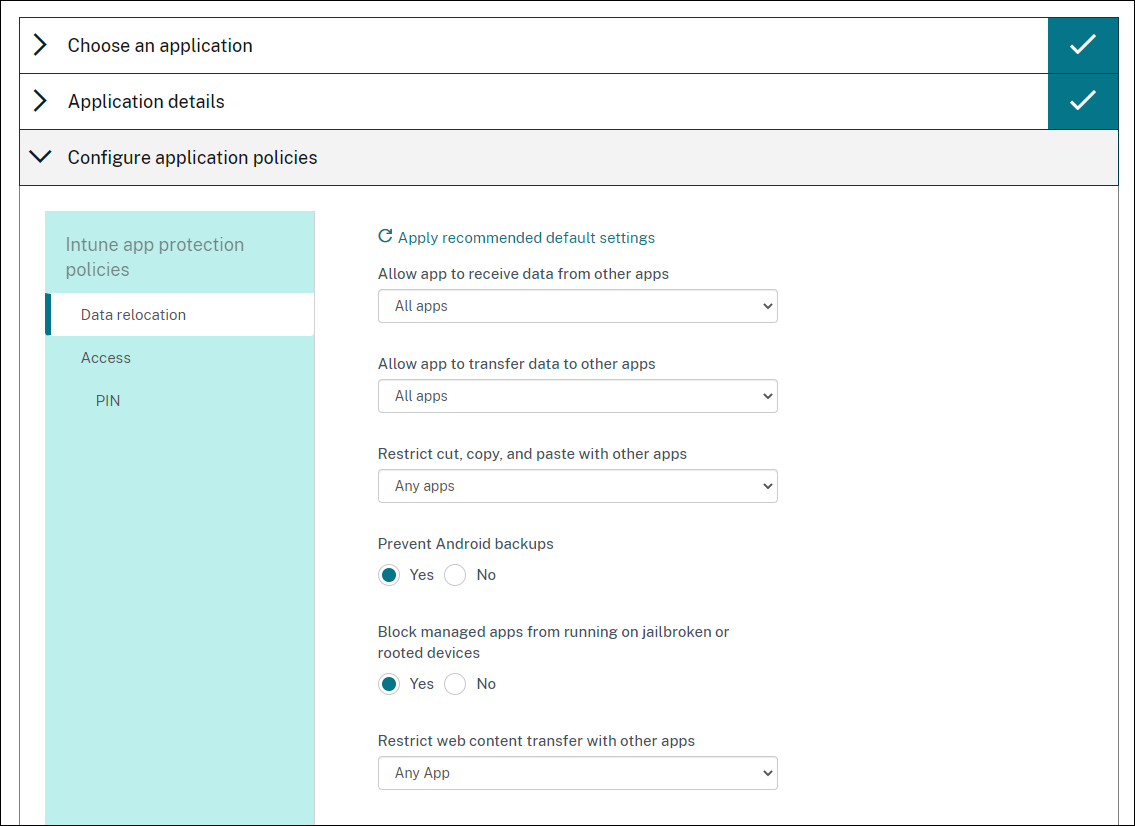

配置 Intune 应用保护策略。 单击 下一步。

-

配置应用程序设置。 以下配置使 Citrix Endpoint Management 和 Intune 容器能够相互传输数据。

- 允许应用程序从其他应用程序接收数据: 选择 策略管理的应用程序。

- 允许应用程序将数据传输到其他应用程序: 选择 所有应用程序。

- 限制使用其他应用程序进行剪切、复制、粘贴: 选择 策略管理应用程序。

-

配置已保存数据的存储库。 对于 选择可以将公司数据保存到的存储服务,选择 LocalStorage。

-

可选:为应用程序设置数据重定位、访问和 PIN 策略。 单击 下一步。

-

查看应用程序的摘要,然后单击 完成。

应用程序配置过程可能需要几分钟。 当该过程完成后,会出现一条消息表明该应用程序已发布到库。 该应用程序可在 Citrix Endpoint Management 和 Intune 控制台中使用。 在 Citrix Endpoint Management 控制台中,该应用程序是新交付组的一部分,并被标识为公共应用商店应用程序。

-

要将用户组分配给应用程序,请单击 分配用户。

-

在搜索框中搜索用户组,单击添加。 您不能添加单个用户。

-

添加完所有想要的组后,点击 X 关闭窗口。

添加用户组时您可能会看到错误。 当用户组尚未同步到本地活动目录时会出现此错误。

控制托管应用之间传输的数据类型

使用 Citrix Endpoint Management 设备策略控制可以在 Citrix Endpoint Management 或 Intune 容器内的托管应用程序之间传输的数据类型。 您可以配置限制策略以仅允许标记为“公司”的数据。 配置应用程序配置策略来标记数据。

要配置限制设备策略:

-

在 Citrix Endpoint Management 控制台中,单击 配置 > 设备策略。

-

在设备策略页面上,单击添加。 将显示添加新策略页面。

-

从策略列表中单击 限制 。

-

在 策略信息 页面上,键入策略的名称和(可选)描述。 单击 下一步。

-

要为 iOS 应用创建设备策略,请在 平台 窗格中选择 iOS 。

-

在 安全 - 允许下,将 非托管应用程序 中的托管应用程序文档设置为 关闭。 将此设置 关闭 也会设置 非托管应用程序读取托管联系人 和 托管应用程序将非托管联系人 至 关闭。 单击 下一步。

-

单击 下一步 直到出现 保存 按钮。 点击 保存。

为每个应用程序配置应用程序配置设备策略:

-

在 Citrix Endpoint Management 控制台中,单击 配置 > 设备策略。

-

点击 添加。 将显示添加新策略页面。

-

从策略列表中单击 应用程序配置 。

-

在 策略信息 页面上,键入策略的名称和(可选)描述。 单击 下一步。

-

要为 iOS 应用创建设备策略,请在 平台 窗格中选择 iOS 。

-

选择要配置的应用程序的标识符。

-

对于 iOS 应用,将以下文本添加到 词典内容:

<dict> <key>IntuneMAMUPN</key> <string>${user.userprincipalname}</string> </dict> <!--NeedCopy--> -

单击检查字典。

-

单击 下一步。

-

点击 保存。

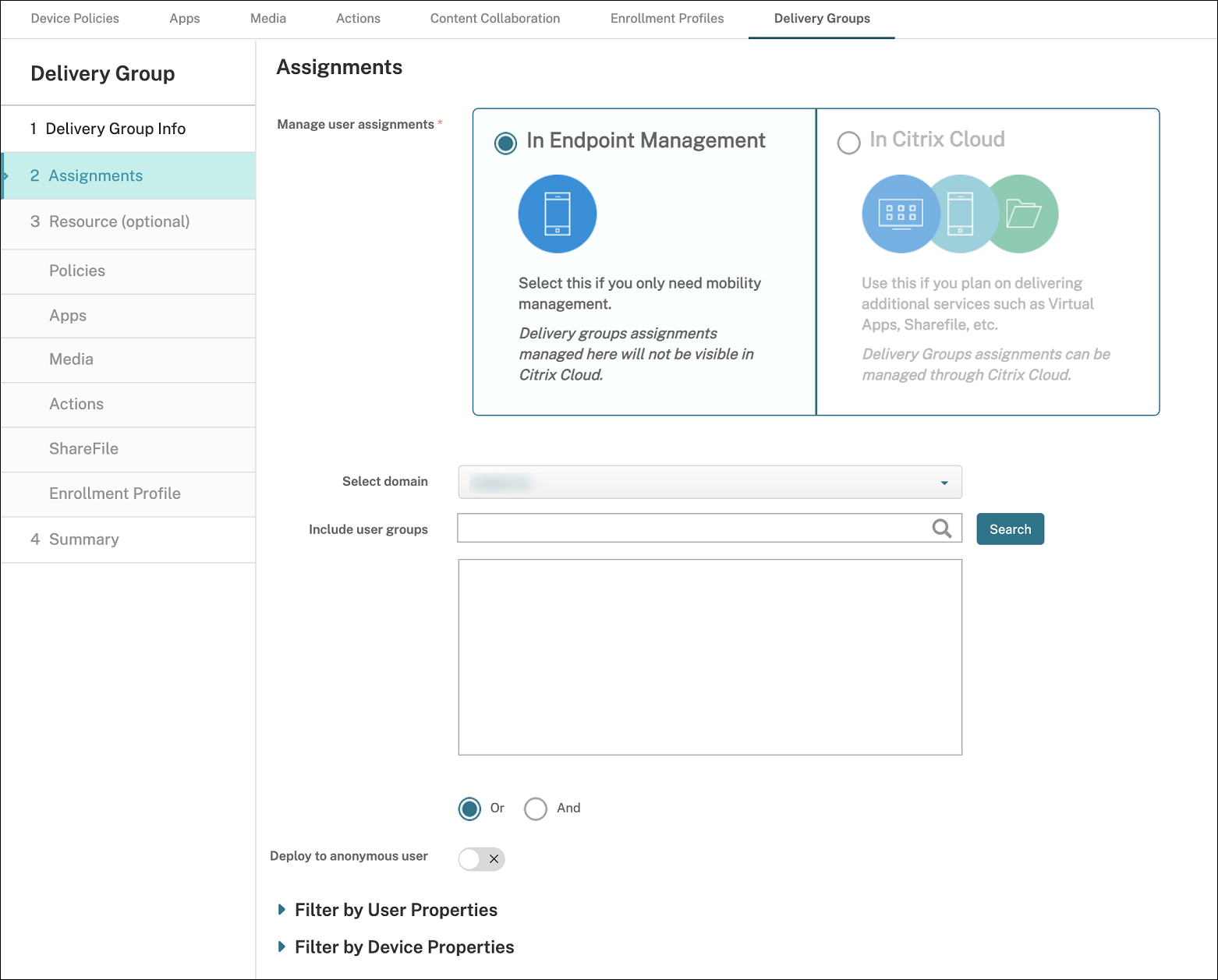

为应用程序和设备策略配置交付组

-

在 Citrix Endpoint Management 控制台中,单击 配置 > 交付组。

-

在 交付组 页面上,单击 添加。 出现 交付组信息 页面。

-

在 交付组信息 页面上,键入交付组的名称和(可选)描述。 单击 下一步。

-

在 分配 页面上,指定您想要如何部署交付组:选择 Citrix Endpoint Management</strong> 中的 或 Citrix Cloud中的 **。</p>

</li>

</li>

1

如果您在 Citrix Endpoint Management</strong>中选择了 **:</p></li> </ol>

- **选择域:** 在列表中,选择要从中选择用户的域。

- **包括用户组:** 执行以下操作之一:

- 在用户组列表中,单击要添加的组。 选定的组将显示在**选定用户组**列表中。

- 单击**搜索**以查看选定域中所有用户组的列表。

- 在搜索框中键入完整或部分组名称,然后单击**搜索**以限制用户组列表。

要从**选定用户组**列表中删除某个用户组,请执行以下操作之一:

- 在**选定用户组**列表中,单击要删除的每个组旁边的 **X**。

- 单击**搜索**以查看选定域中所有用户组的列表。 滚动列表,并取消选中要删除的各个组旁边的复选框。

- 在搜索框中键入完整或部分组名称,然后单击**搜索**以限制用户组列表。 滚动列表,并取消选中要删除的各个组旁边的复选框。

-

单击 下一步。

-

在 策略 页面中,将您创建的限制策略和应用程序配置策略从左侧拖到右侧。 单击 下一步。

-

在 应用程序 页面中,将您想要传送的应用程序从页面左侧拖到 必需应用程序 或 可选应用程序。 单击 下一步。

-

可选,配置 媒体 页面、 操作 页面和 注册 页面上的设置。 或者接受每个页面的默认设置,然后单击 下一步。

-

在 摘要 页面上,查看交付组设置,然后单击 保存 以创建交付组。

在 Intune 控制台中发布应用程序时,选择 强制管理应用程序。 系统会提示无人监督设备上的用户允许管理该应用程序。 如果用户接受提示,则该应用程序将在设备上进行管理。 如果用户拒绝提示,则该应用程序在设备上不可用。

配置 Citrix 安全邮件

Citrix Secure Mail 现在支持各种配置。 您可以将 Citrix Secure Mail 包装在连接到本地 Exchange Server 的 Intune MAM 容器中。 您可以将 Citrix Secure Mail 连接到托管的 Exchange 或 Office 365 帐户。 但是,此版本不支持基于证书的身份验证,因此请改用 LDAP。

重要的:

要在 MDX 模式下使用 Citrix Secure Mail,您必须使用 Citrix Endpoint Management MDM+MAM。

Citrix Secure Mail 还会自动填充用户名。 要启用此功能,您必须首先配置以下自定义策略。

-

从 Citrix Endpoint Management 控制台,转到 设置 > 服务器属性 ,然后单击 添加。

-

在列表中,单击 自定义键 ,然后在 键 字段中,输入

xms.store.idpuser_attrs。 -

将值设置为 true ,然后在 显示名称中输入

xms.store.idpuser_attrs。 点击 保存。 -

单击 客户端属性 然后单击 添加。

-

选择 自定义键 然后在 键 字段中输入 SEND_LDAP_ATTRIBUTES 。

-

在 值 字段中输入

userPrincipalName=${user.userprincipalname},email=${user.mail},displayname=${user.displayname},sAMAccountName=${user.samaccountname},aadupn=${user.id_token.upn},aadtid=${user.id_token.tid}。 输入描述,然后单击 保存。以下步骤仅适用于 iOS 设备。

-

转到 配置 > 设备策略,单击添加,然后选择 应用程序配置 策略。

-

输入策略名称,然后单击 Next。

在标识符列表中,单击 添加新的。 在出现的文本框中,输入 Citrix Secure Mail 应用程序的捆绑包 ID。

-

在 词典 内容框中,输入以下文本。

<dict> <key>XenMobileUserAttributes</key> <dict> <key>userPrincipalName</key> <string>${user.userprincipalname}</string> <key>email</key> <string>${user.mail}</string> <key>displayname</key> <string>${user.displayname}</string> <key>sAMAccountName</key> <string>${user.samaccountname}</string> <key>aadupn</key> <string>${user.id_token.upn}</string> <key>aadtid</key> <string>${user.id_token.tid}</string> </dict> <key>IntuneMAMUPN</key> <string>${user.id_token.upn}</string> </dict> -

清除 Windows 桌面/平板电脑 复选框,然后单击 下一步。

-

选择您想要部署策略的用户组,然后单击 保存。

故障排除

一般问题

问题: 打开应用程序时,出现以下错误消息:需要应用程序策略。

解决方案: 在 Microsoft Graph API 中添加策略。

问题: 您有政策冲突。

解决方案: 每个应用程序只允许一个策略。

问题: 您的应用无法连接到内部资源。

解决方案: 确保正确的防火墙端口已打开,使用正确的租户 ID,等等。

NetScaler Gateway 问题

下表列出了 NetScaler Gateway 配置的常见问题及其解决方案。 为了进行故障排除,请启用更多日志并通过执行以下操作进行检查:

- 在命令行界面中,运行以下命令:

set audit syslogParams -logLevel ALL - 使用

tail -f /var/log/ns.log检查 shell 中的日志

| 问题 | 解决方案 |

|---|---|

| Azure 上的网关应用程序需要配置的权限不可用。 | 检查是否有适当的 Intune 许可证。 尝试使用 manage.windowsazure.com 门户,看看是否可以添加权限。 如果问题仍然存在,请联系 Microsoft 支持。 |

NetScaler Gateway 无法到达 login.microsoftonline.com 和 graph.windows.net。 |

从 NS Shell 检查您是否可以访问以下 Microsoft 网站: curl -v -k https://login.microsoftonline.com。 然后,检查 NetScaler Gateway 上是否配置了 DNS,以及防火墙设置是否正确(如果 DNS 请求被防火墙阻止)。 |

| 配置 OAuthAction 后,ns.log 中出现错误。 | 检查 Intune 许可是否已启用并且 Azure Gateway 应用是否设置了适当的权限。 |

| Sh OAuthAction 命令未显示 OAuth 状态为完成。 | 检查 Azure 网关应用程序上的 DNS 设置和配置的权限。 |

| Android 或 iOS 设备不显示双重身份验证提示。 | 检查双因素设备 ID 登录模式是否绑定到身份验证虚拟服务器。 |

OAuth 错误条件和状态

| 状态 | 错误情况 |

|---|---|

| 完全的 | 成功 |

| 图形学 | 密钥无效、URL 未解析、连接超时 |

| 主数据管理信息系统 | *manage.microsoft.com 已关闭或无法访问 |

| 图形 | 图表端点已关闭,无法访问 |

| CERTFETCH | 由于 DNS 错误,无法与“令牌端点: https://login.microsoftonline.com ”通信。 要验证此配置,请转到 shell 并输入 curl https://login.microsoftonline.com。 该命令必须验证。 |

限制

以下项目描述了将 MEM 与 Citrix Endpoint Management 结合使用的一些限制。

- 当您使用 Citrix 和 Intune 部署应用程序以支持微型 VPN 时:当用户提供其用户名和密码来访问摘要站点时,即使他们的凭据有效,也会出现错误。 [CXM-25227]

- 将 拆分隧道 从 开启 更改为 关闭 并等待当前网关会话过期后: 外部流量直接通过,无需通过 NetScaler Gateway,直到用户在完整 VPN 模式下启动内部站点。 [CXM-34922]

- 将打开方式策略从仅限 托管应用程序 更改为 所有应用程序后,用户无法在非托管应用程序中打开文档,除非他们关闭并重新启动 Citrix Secure Mail。 [CXM-34990]

- 当在完整 VPN 模式下拆分隧道为 开启 并且拆分 DNS 从本地更改为远程时,内部站点将无法加载。 [CXM-35168]

已知问题

当 mVPN 策略 启用 http/https 重定向(使用 SSO) 被禁用时,Citrix Secure Mail 不起作用。 [CXM-58886]

第三方已知问题

在 Citrix Secure Mail for Android 上,当用户点击 创建新事件时,不会显示新事件创建页面。 [CXM-23917]

当您使用 Citrix 和 Intune 部署 Citrix Secure Mail for iOS 以支持微型 VPN 时:当用户将应用程序移至后台时遮挡 Citrix Secure Mail 屏幕的应用程序策略不会强制执行。 [CXM-25032]