Intégration de Citrix Endpoint Management avec Microsoft Endpoint Manager

L’intégration de Citrix Endpoint Management avec Microsoft Endpoint Manager (MEM) ajoute la valeur du micro VPN de Citrix Endpoint Management aux applications compatibles Microsoft Intune, telles que le navigateur Microsoft Edge.

Pour activer l’intégration, contactez l’équipe Citrix Cloud Operations.

Cette version prend en charge les cas d’utilisation suivants :

-

MAM Intune avec MDM+MAM Citrix Endpoint Management.

Cet article se concentre sur le cas d’utilisation Intune MAM + Citrix Endpoint Management MDM+MAM. Après avoir ajouté Citrix en tant que fournisseur MDM, configurez les applications gérées Intune en vue de les déployer sur les appareils.

Important :

Pour ce cas d’utilisation, Citrix Secure Mail ne prend pas en charge l’intégration à Intune. Citrix Secure Mail ne fonctionne que pour les appareils inscrits en mode MDX.

- MAM Intune et MDM Citrix Endpoint Management.

- MAM Intune.

- MAM Intune et MDM Intune. Citrix Secure Mail pour iOS prend en charge l’authentification unique pour ce cas d’utilisation.

Pour obtenir un guide graphique facile à suivre pour configurer l’intégration de Citrix Endpoint Management avec MEM, consultez le Guide de mise en route.

Pour plus d’informations sur l’intégration avec l’accès conditionnel Azure AD, consultez la section Intégrer avec l’accès conditionnel Azure AD.

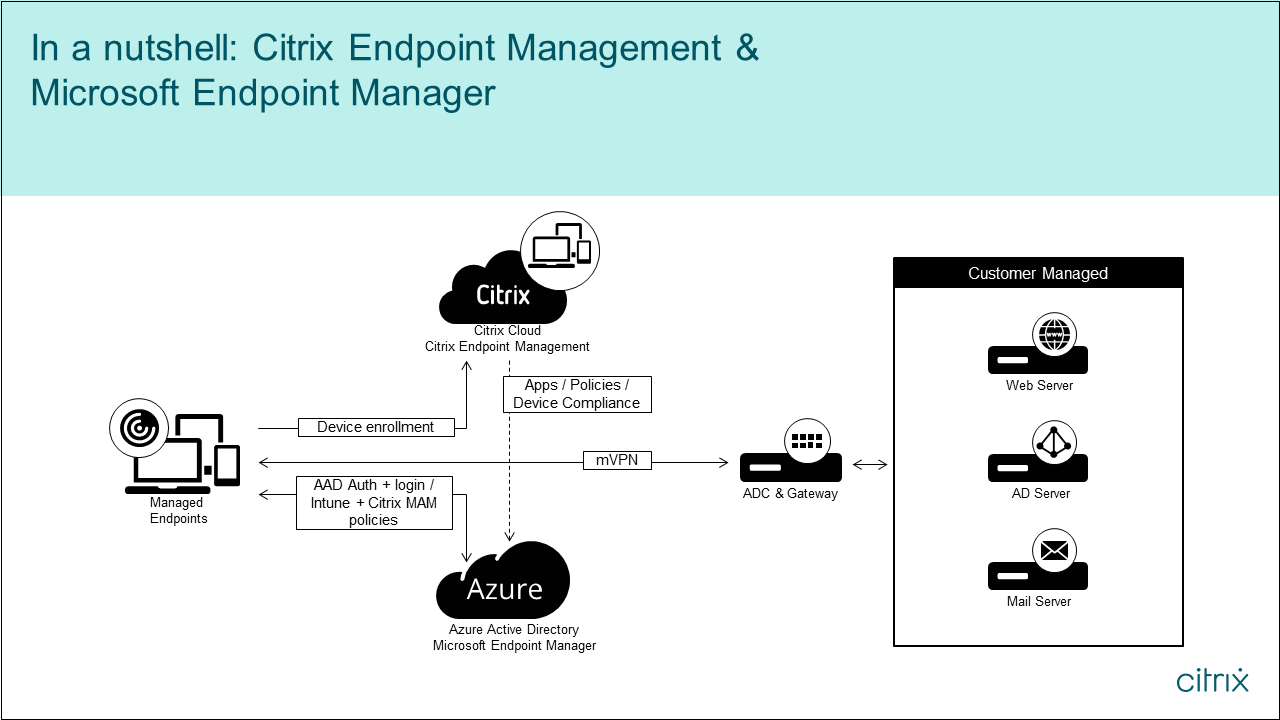

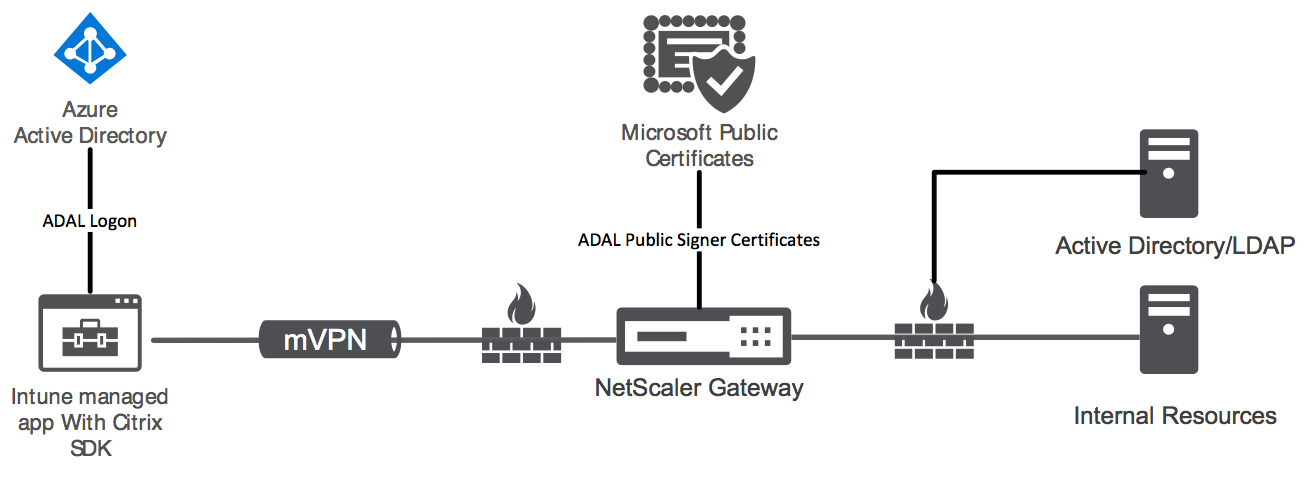

Le diagramme suivant fournit une vue d’ensemble de l’intégration de Citrix Endpoint Management avec Microsoft Endpoint Manager.

Configuration système requise

Activation MDX

Microsoft

- Accès Azure Active Directory (AD) (avec privilèges d’administrateur de locataires)

- Locataire activé par Intune

Règle de pare-feu

- Activez une règle de pare-feu pour autoriser le trafic DNS et SSL d’une adresse IP de sous-réseau NetScaler Gateway vers

*.manage.microsoft.com,https://login.microsoftonline.comethttps://graph.windows.net(ports 53 et 443).

Logiciels requis

- Navigateur Microsoft Edge : le SDK Applications mobiles est intégré à l’application de navigateur Microsoft Edge pour iOS et Android. Pour plus d’informations sur Microsoft Edge, veuillez consulter la documentation de Microsoft Edge.

-

Compte Citrix Cloud : pour ouvrir un compte Citrix et demander une version d’évaluation de Citrix Endpoint Management, contactez votre représentant Citrix. Lorsque vous êtes prêt à continuer, accédez à https://onboarding.cloud.com. Pour plus d’informations sur la demande d’un compte Citrix Cloud, voir S’inscrire à Citrix Cloud.

Remarque

L’e-mail que vous fournissez doit être une adresse qui n’est pas associée à Azure AD. Vous pouvez utiliser n’importe quel service de messagerie gratuit.

- Certificats APNs pour iOS : assurez-vous de configurer le certificat APNs pour iOS. Pour en savoir plus sur la configuration de ces certificats, consultez cet article de blog Citrix : Creating and Importing APNs Certificates.

- Azure AD Sync : configurez la synchronisation entre Azure AD et le répertoire Active Directory local. N’installez pas l’outil de synchronisation AD sur la machine du contrôleur de domaine. Pour plus d’informations sur la configuration de cette synchronisation, consultez la documentation Microsoft sur Azure Active Directory.

Configuration de NetScaler Gateway

Si vous configurez un nouveau déploiement Citrix Endpoint Management, installez l’une des appliances NetScaler Gateway suivantes :

- NetScaler Gateway VPX 3000 ou version supérieure

- Instance NetScaler Gateway MPX ou SDX dédiée

Pour utiliser NetScaler Gateway avec l’intégration de Citrix Endpoint Management à MEM, procédez comme suit :

- Configurez NetScaler Gateway avec une interface de gestion et une adresse IP de sous-réseau.

- Utilisez TLS 1.2 pour toutes les communications client-serveur. Pour plus d’informations sur la configuration de TLS 1.2 pour NetScaler Gateway, consultez la section CTX247095.

Si vous utilisez l’intégration Citrix Endpoint Management à MEM avec un déploiement MDM+MAM Citrix Endpoint Management, configurez deux instances Citrix Gateway. Le trafic d’application MDX est acheminé via une instance NetScaler Gateway. Le trafic d’application Intune est acheminé via l’autre instance NetScaler Gateway. Configurez les éléments suivants :

- Deux adresses IP publiques.

- Éventuellement, une adresse IP définie via la traduction d’adresse réseau (NAT).

- Deux noms DNS. Exemple :

https://mam.company.com. - Deux certificats SSL publics. Configurez les certificats qui correspondent au nom DNS public réservé ou qui utilisent des certificats génériques.

- Un équilibreur de charge MAM avec une adresse IP RFC 1918 interne non routable.

- Un compte de service LDAP Active Directory.

Accepter les invites d’autorisations déléguées

Pour les applications gérées qui nécessitent l’authentification des utilisateurs, les applications demandent des autorisations d’applications exposées par Microsoft Graph. Lorsque les invites d’autorisation sont acceptées, l’application peut accéder aux ressources et API requises. Certaines applications nécessitent le consentement de l’administrateur global pour Microsoft Azure AD. Pour ces autorisations déléguées, l’administrateur global doit accorder à Citrix Cloud l’autorisation de demander des jetons. Les jetons activent ensuite les autorisations suivantes. Pour plus d’informations, consultez la référence des autorisations de Microsoft Graph.

- Se connecter et lire le profil utilisateur : cette autorisation permet aux utilisateurs de se connecter à Azure AD. Citrix ne peut pas afficher les informations d’identification de l’utilisateur.

- Lire les profils de base de tous les utilisateurs : l’application lit les propriétés du profil pour les utilisateurs de l’organisation. Les propriétés comprennent le nom d’affichage, le prénom et le nom, ainsi que l’adresse e-mail et la photo des utilisateurs de l’organisation.

- Lire tous les groupes : cette autorisation permet de spécifier les groupes Azure AD pour l’attribution d’applications et de stratégies.

- Accéder au répertoire en tant qu’utilisateur connecté : cette autorisation vérifie l’abonnement Intune et active les configurations NetScaler Gateway et VPN.

-

Lire et écrire des applications Microsoft Intune : l’application peut lire et écrire les éléments suivants :

- Propriétés gérées par Microsoft

- Affectations de groupe et état des applications

- Configurations d’applications

- Stratégies de protection des applications

En outre, au cours de la configuration de NetScaler Gateway, l’administrateur global Azure AD doit :

-

Approuver le répertoire Active Directory choisi pour le micro VPN. L’administrateur global doit également générer un secret client que NetScaler Gateway utilise pour communiquer avec Azure AD et Intune.

-

Il ne doit pas avoir le rôle d’administrateur Citrix. L’administrateur Citrix attribue des comptes Azure AD aux utilisateurs dotés des privilèges d’administrateur d’application Intune appropriés. L’administrateur Intune a ensuite le rôle d’administrateur Citrix Cloud pour gérer Intune à partir de Citrix Cloud.

Remarque

Citrix utilise uniquement le mot de passe de l’administrateur global Intune lors de la configuration et redirige l’authentification vers Microsoft. Citrix ne peut pas accéder au mot de passe.

Pour configurer l’intégration de Citrix Endpoint Management à MEM

-

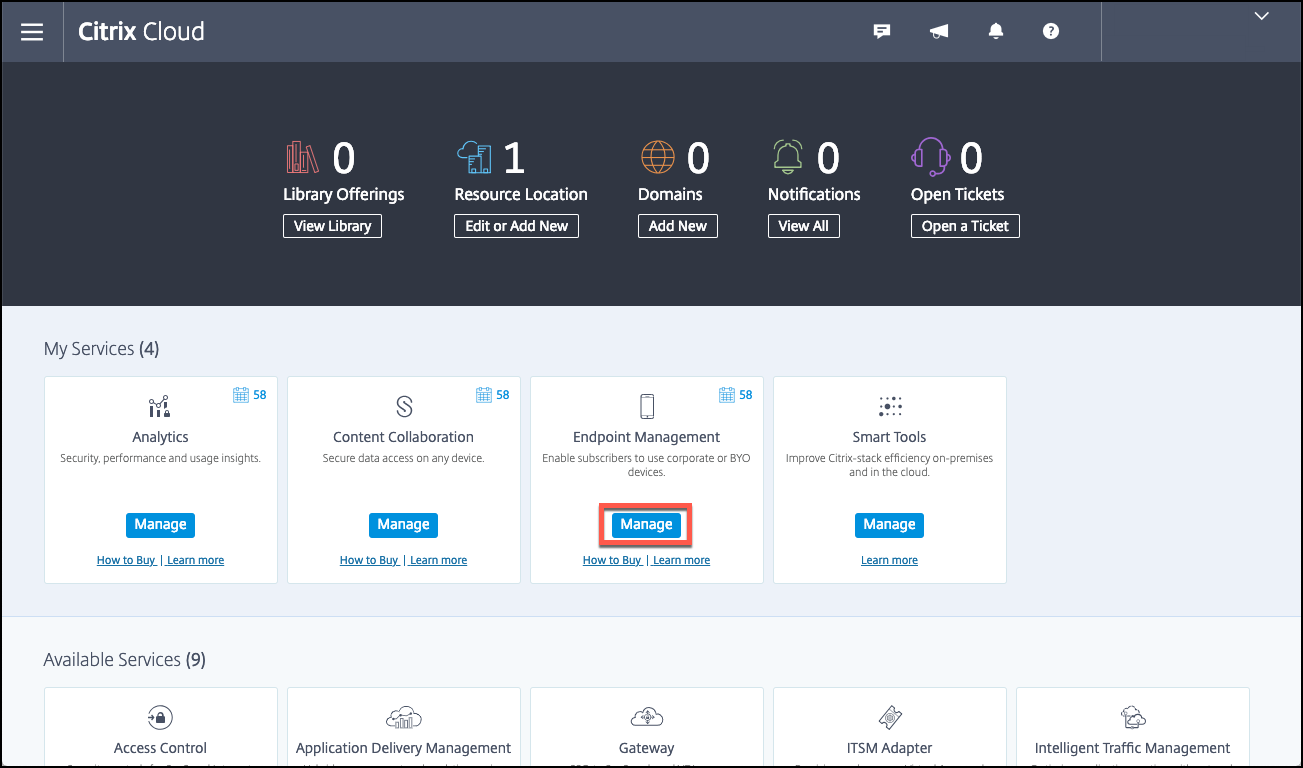

Ouvrez une session sur le site Citrix Cloud et demandez une évaluation pour Citrix Endpoint Management.

-

Un ingénieur commercial planifie une réunion d’intégration avec vous. Faites-lui savoir que vous souhaitez intégrer Citrix Endpoint Management à MEM. Lorsque votre demande est approuvée, cliquez sur Gérer.

-

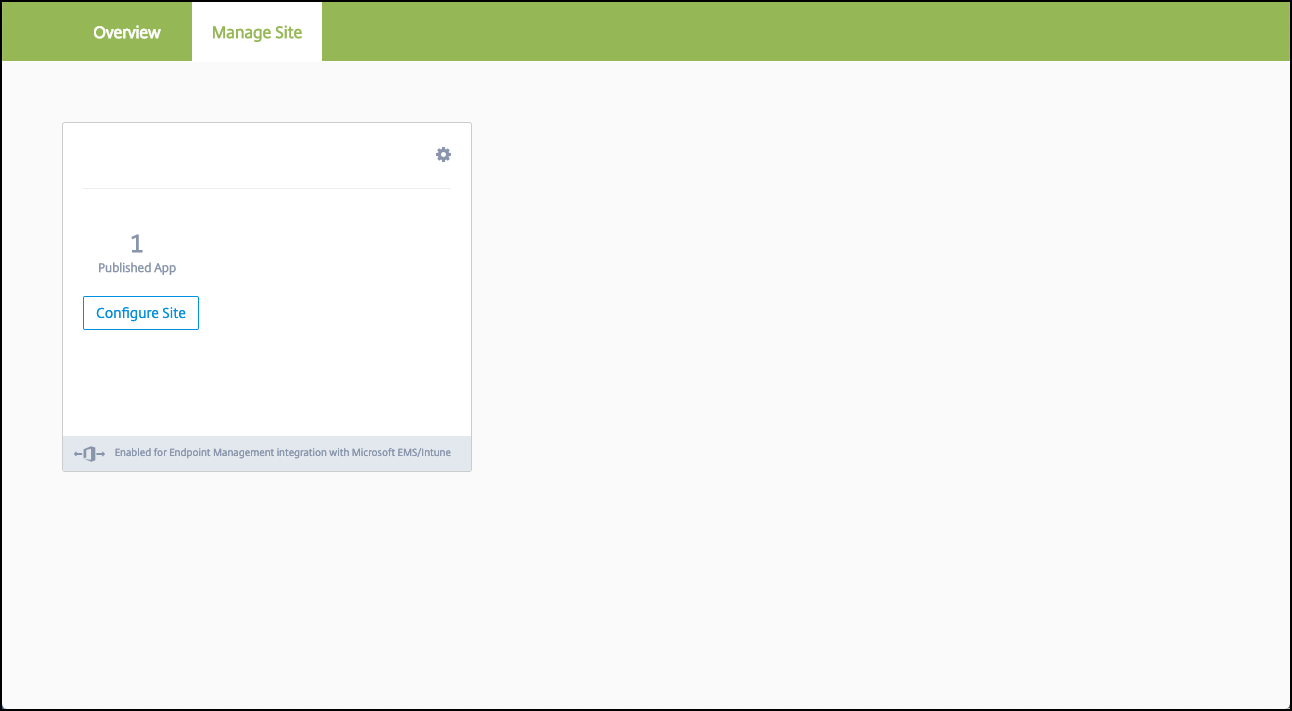

À partir de là, vous pouvez cliquer sur l’icône d’engrenage en haut à droite de votre site ou cliquer sur Configurer le site.

-

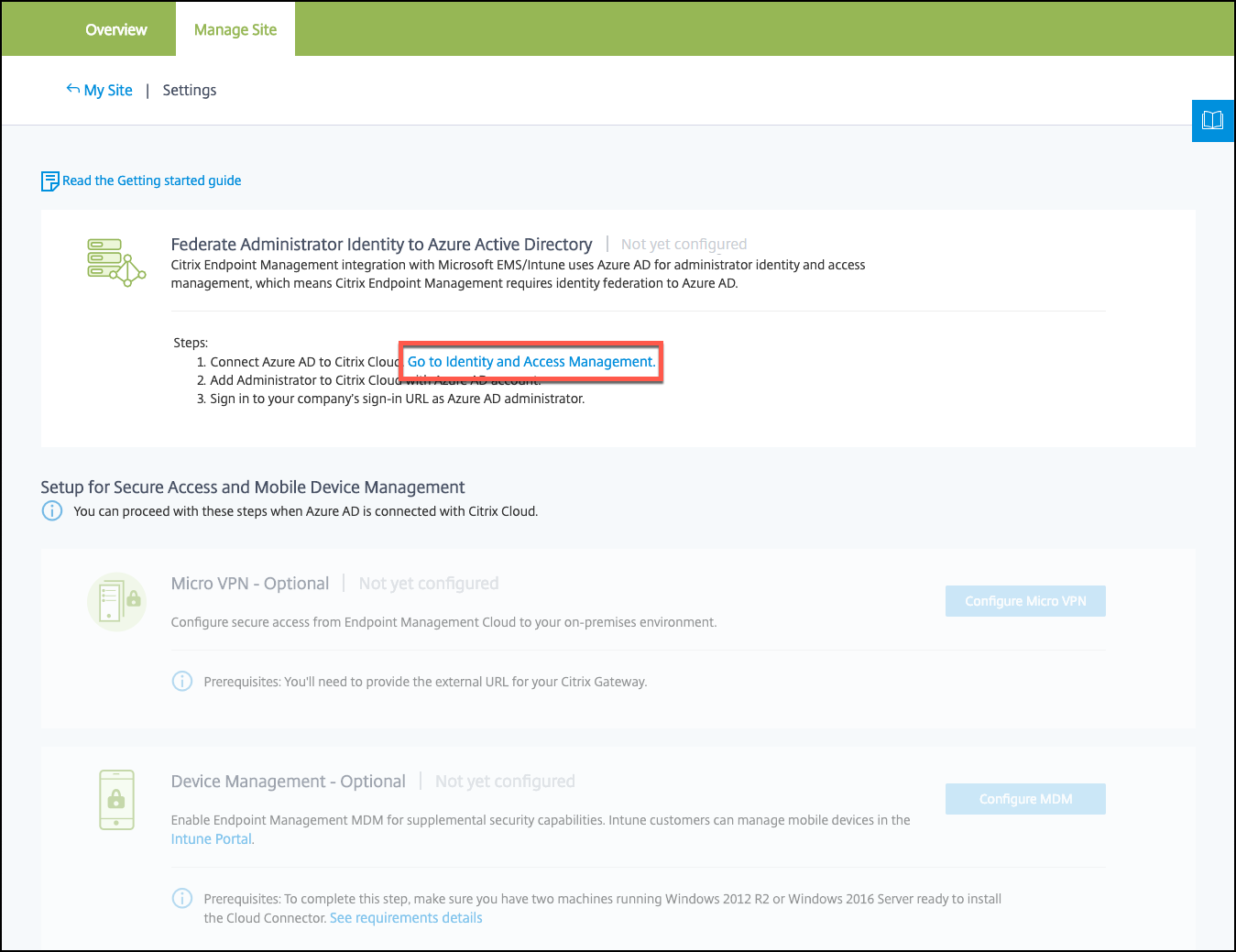

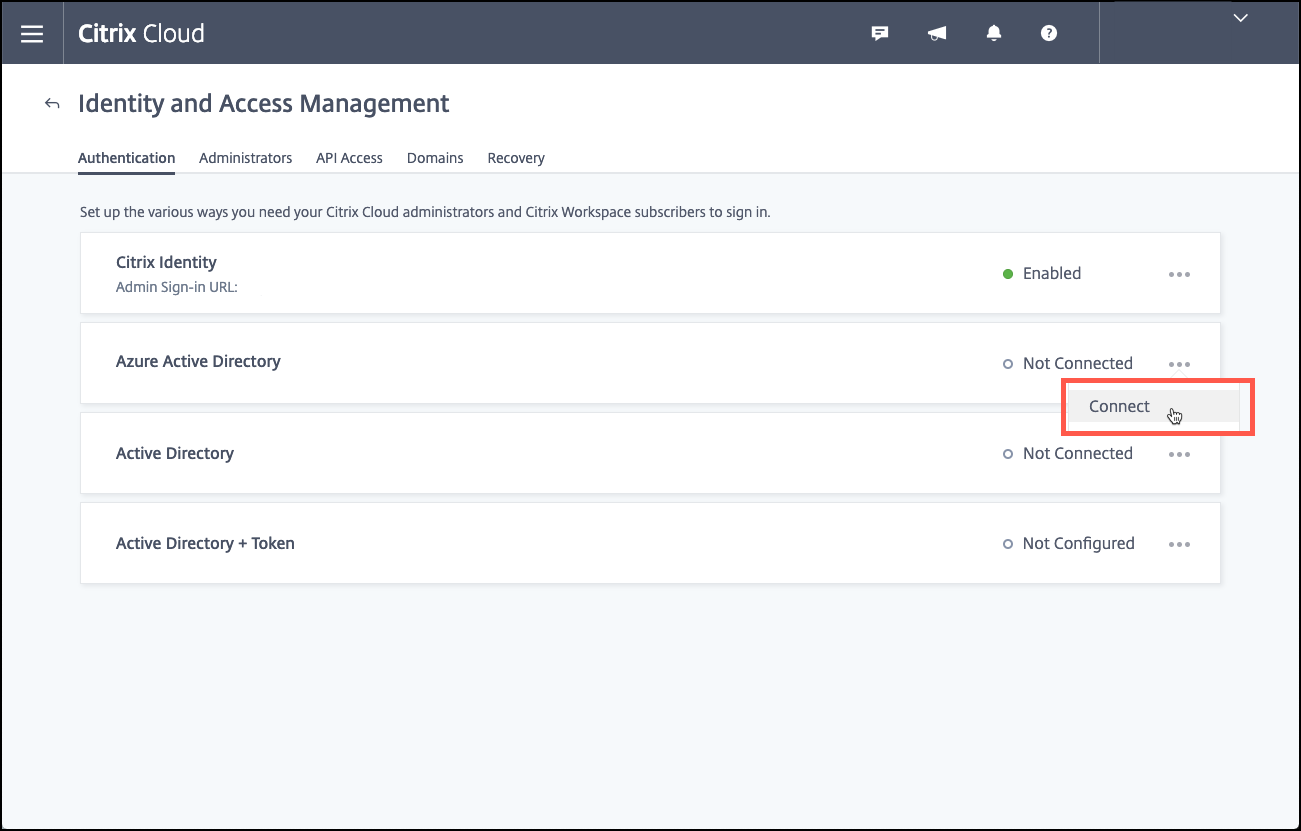

Suivez le lien vers la page Gestion des identités et des accès fourni à la première étape.

-

Cliquez sur Connecter pour connecter votre installation Azure AD.

-

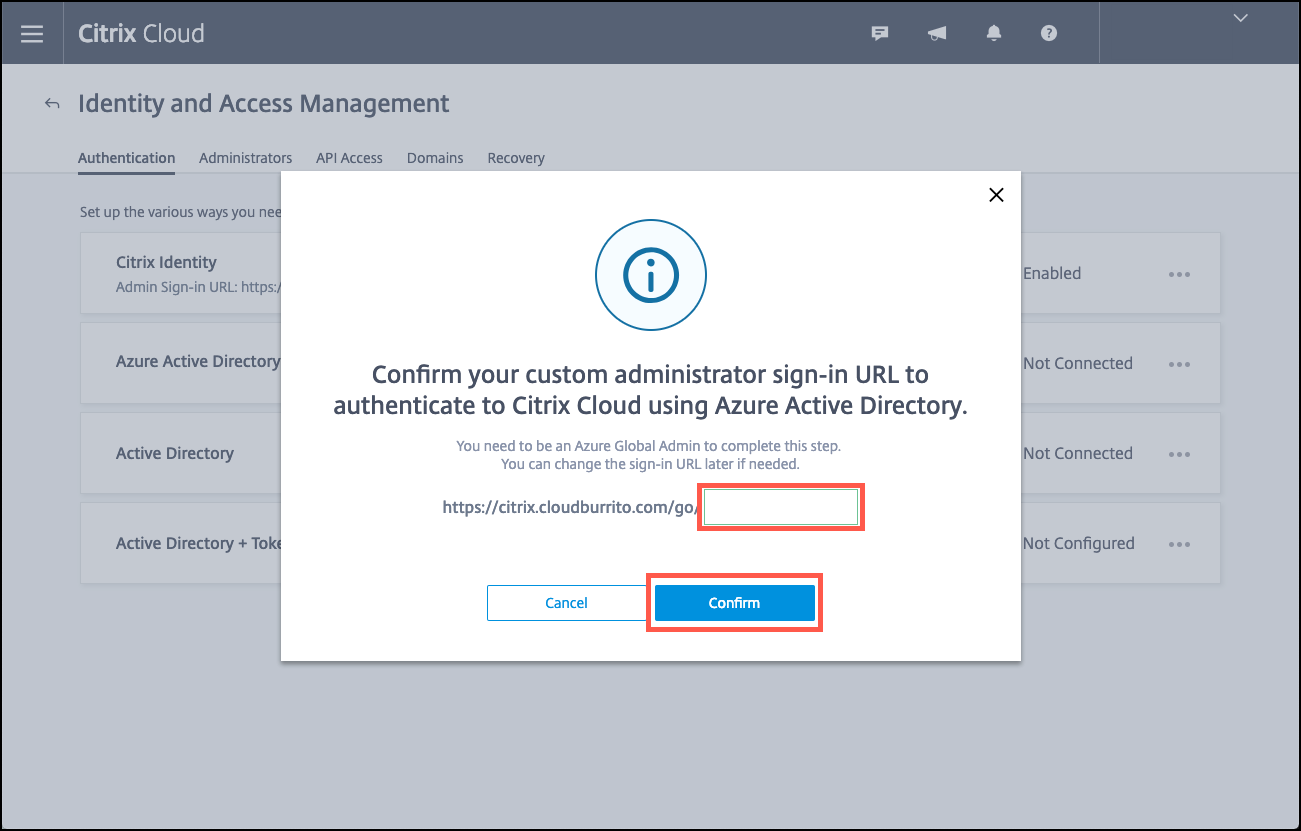

Entrez une URL d’ouverture de session unique que l’administrateur Azure AD utilise pour ouvrir une session, puis cliquez sur Confirmer.

-

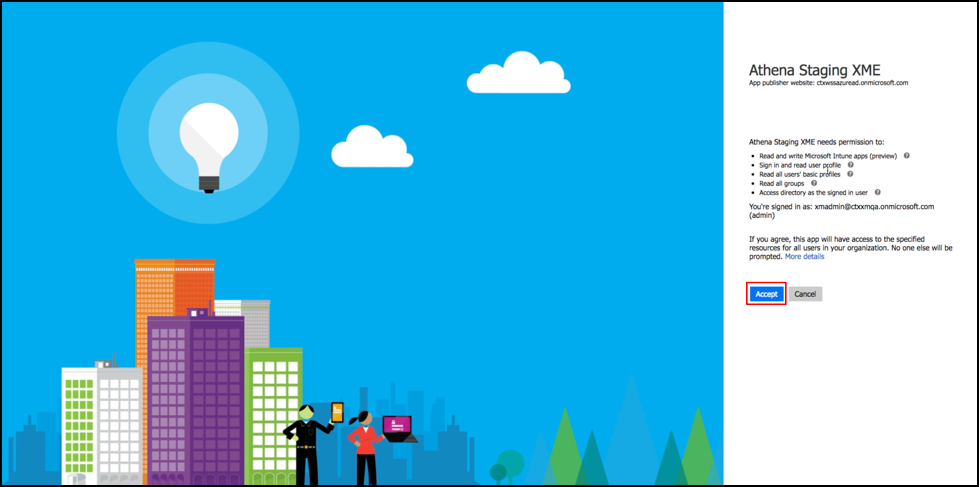

Ajoutez un compte administrateur global Azure AD, puis acceptez la demande d’autorisation.

-

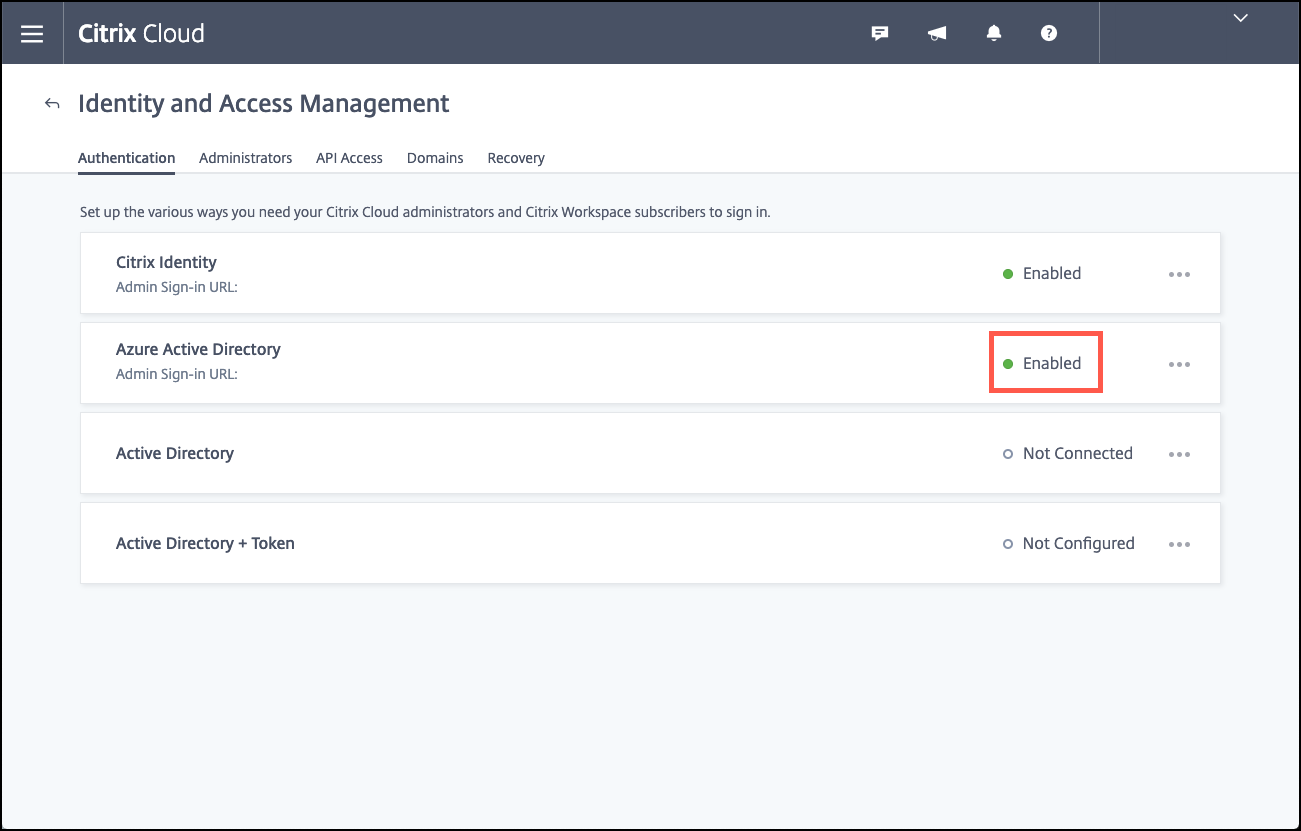

Vérifiez que votre instance Azure AD se connecte correctement. Pour indiquer une connexion réussie, le texte Non connecté devient Activé.

-

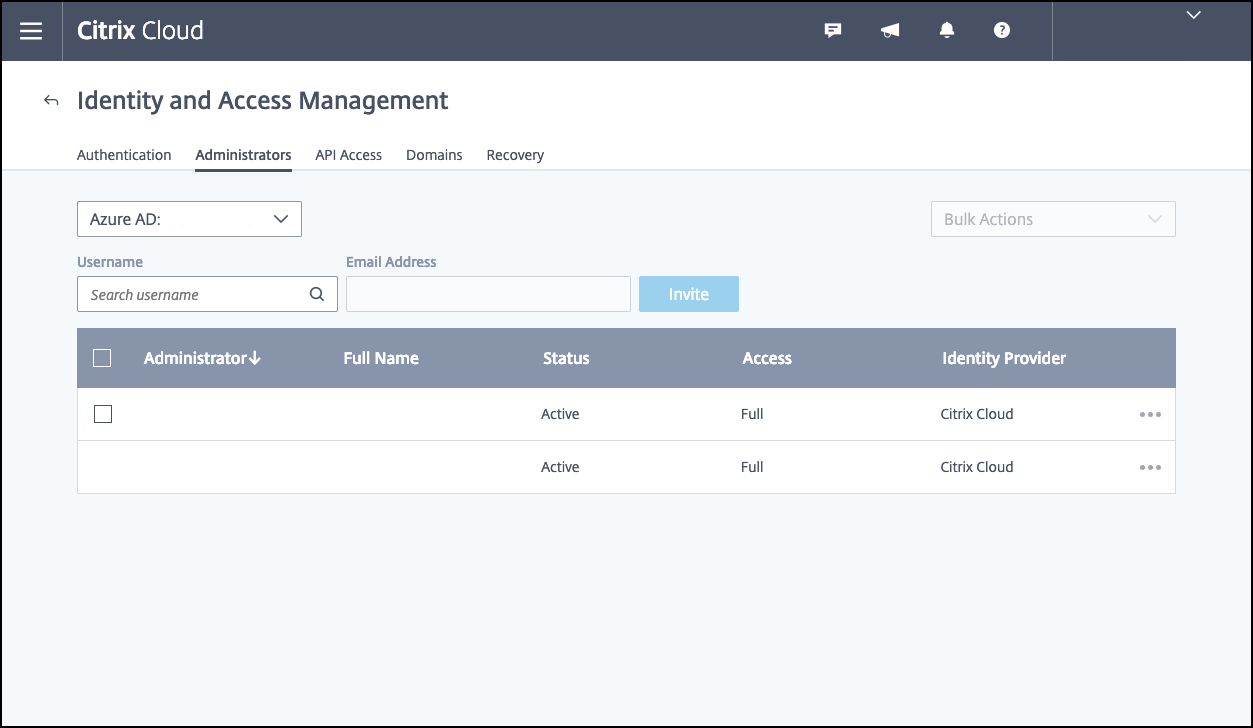

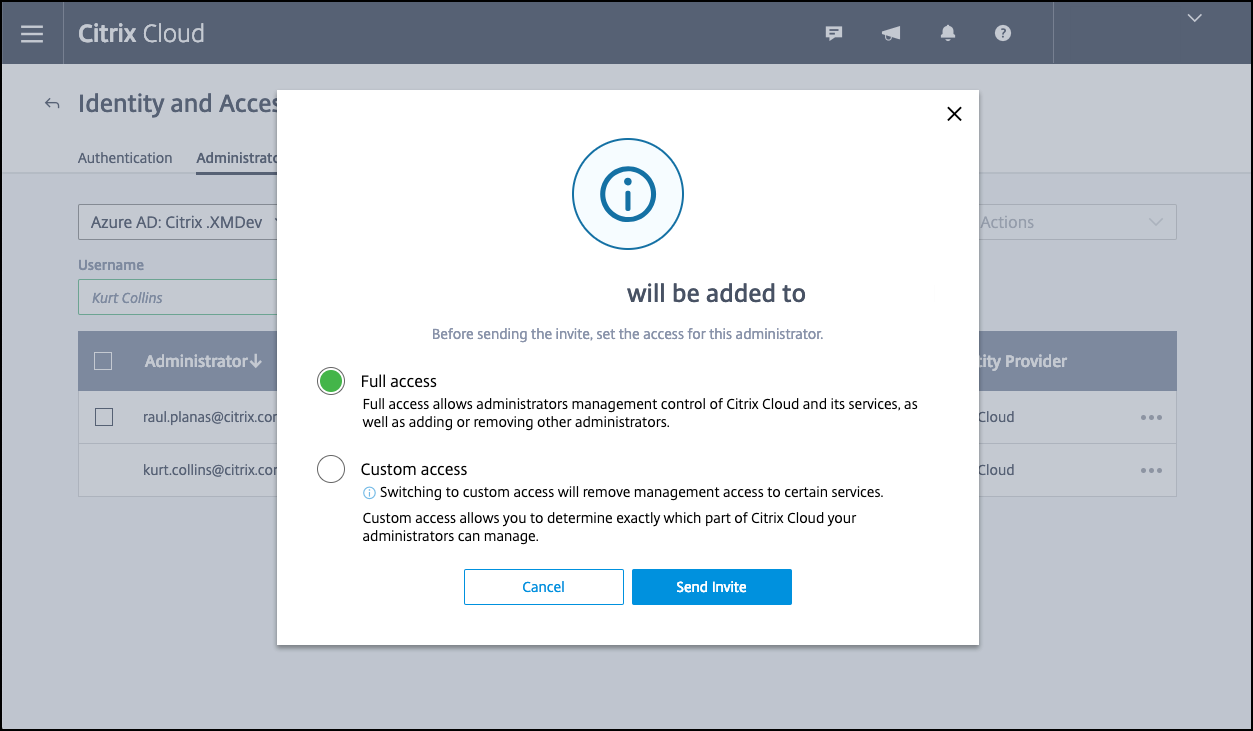

Cliquez sur l’onglet Administrateurs, puis ajoutez votre administrateur Azure AD Intune en tant qu’administrateur Citrix Cloud. Sélectionnez Azure AD ou Citrix Identity dans le menu déroulant, puis recherchez le nom d’utilisateur que vous souhaitez ajouter. Cliquez sur Inviter, puis accordez à l’utilisateur un accès complet ou un accès personnalisé avant de cliquer sur Envoyer une invitation.

Remarque

Citrix Endpoint Management nécessite les règles suivantes pour l’accès personnalisé : Bibliothèque et Citrix Endpoint Management.

L’administrateur Azure AD Intune reçoit alors une invitation par e-mail pour créer un mot de passe et se connecter à Citrix Cloud. Avant que l’administrateur ne se connecte, assurez-vous de vous déconnecter de tous les autres comptes.

L’administrateur Azure AD Intune doit suivre les étapes restantes de cette procédure.

-

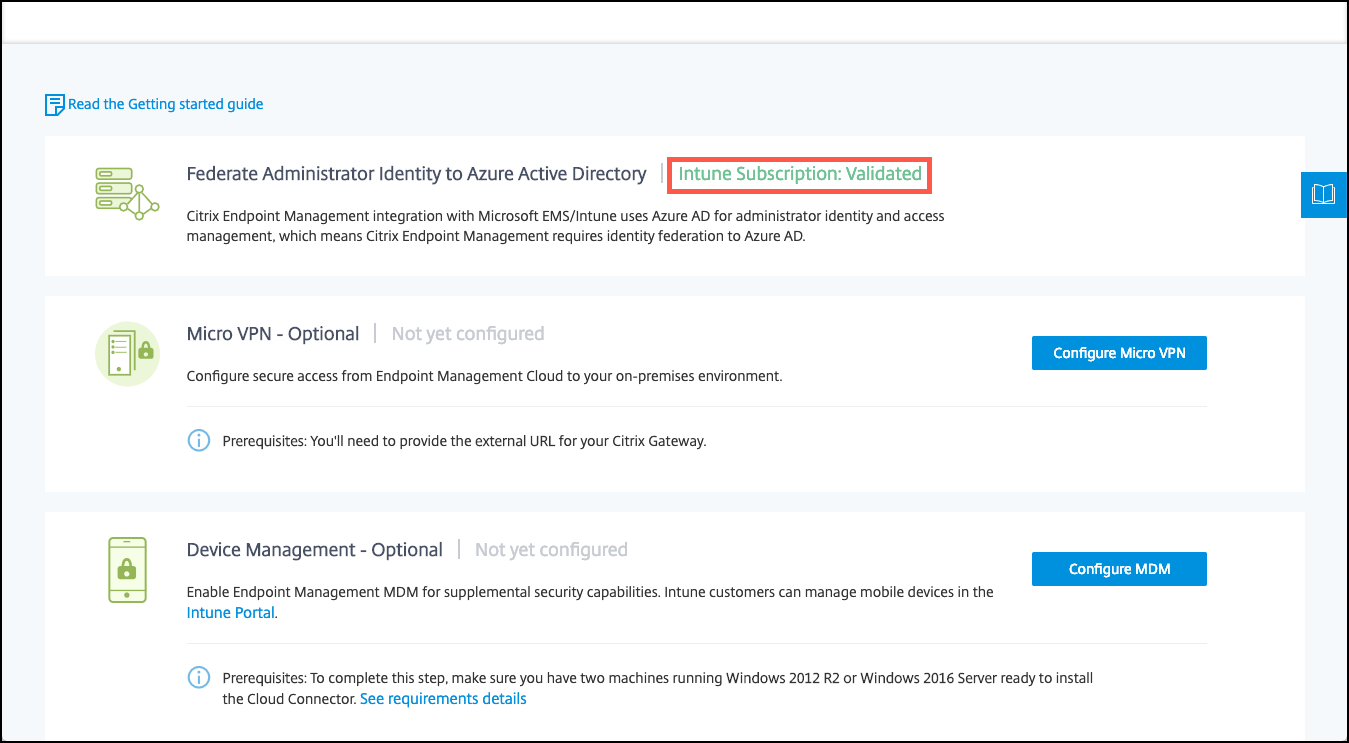

Une fois connecté avec le nouveau compte, sous Citrix Endpoint Management, cliquez sur Gérer. Si vous configurez tout correctement, la page indique que l’administrateur Azure AD est connecté et que votre abonnement Intune est valide.

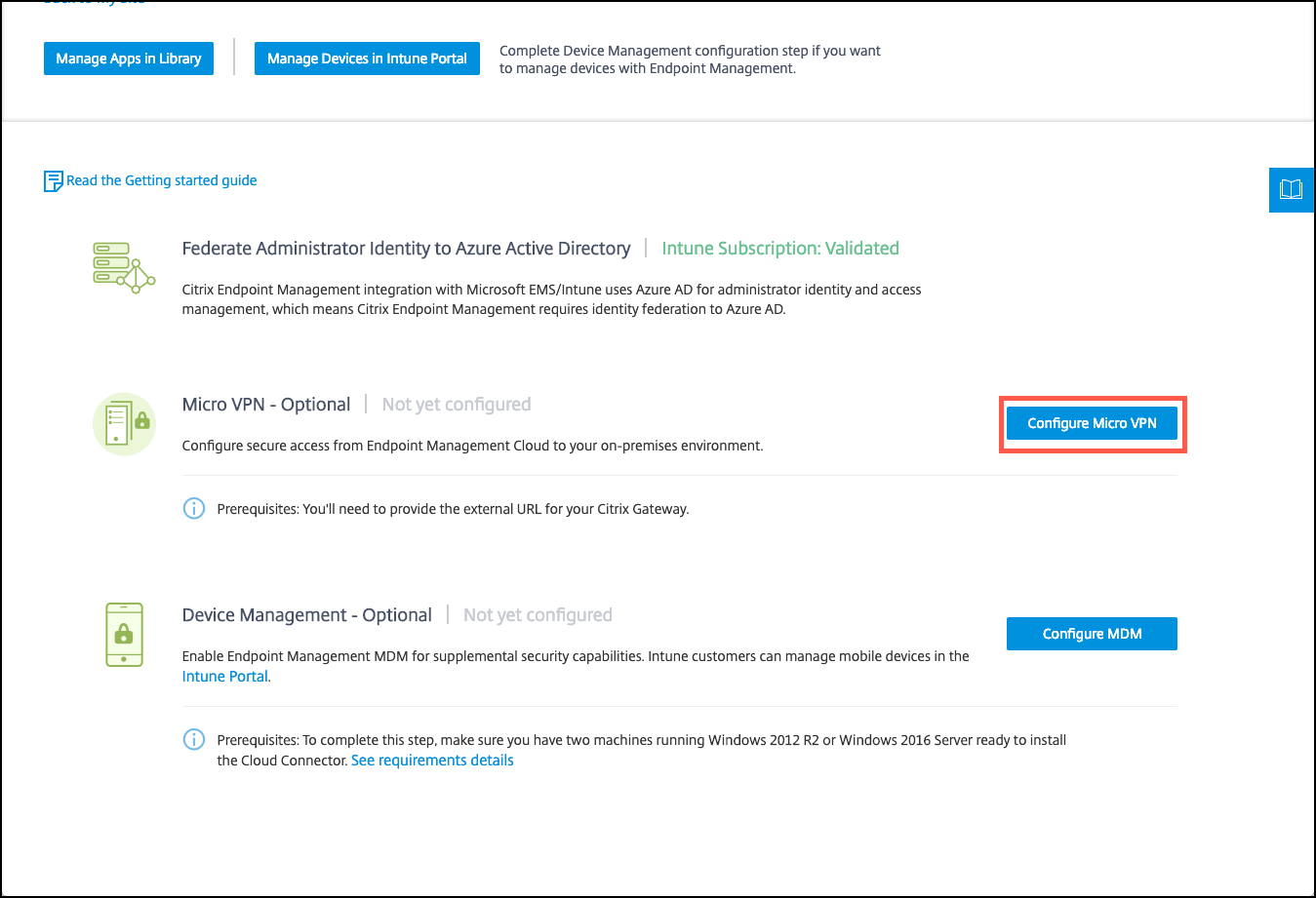

Pour configurer NetScaler Gateway pour un micro VPN

Pour utiliser un micro VPN avec Intune, vous devez configurer NetScaler Gateway pour l’authentification auprès d’Azure AD. Un serveur virtuel NetScaler Gateway existant ne fonctionne pas pour ce cas d’utilisation.

Tout d’abord, configurez Azure AD pour qu’il se synchronise avec le répertoire Active Directory local. Cette étape est nécessaire pour s’assurer que l’authentification entre Intune et NetScaler Gateway se produit correctement.

-

Dans la console Citrix Cloud, sous Citrix Endpoint Management, cliquez sur Manage.

-

En regard de Micro VPN, cliquez sur Configure Micro VPN.

-

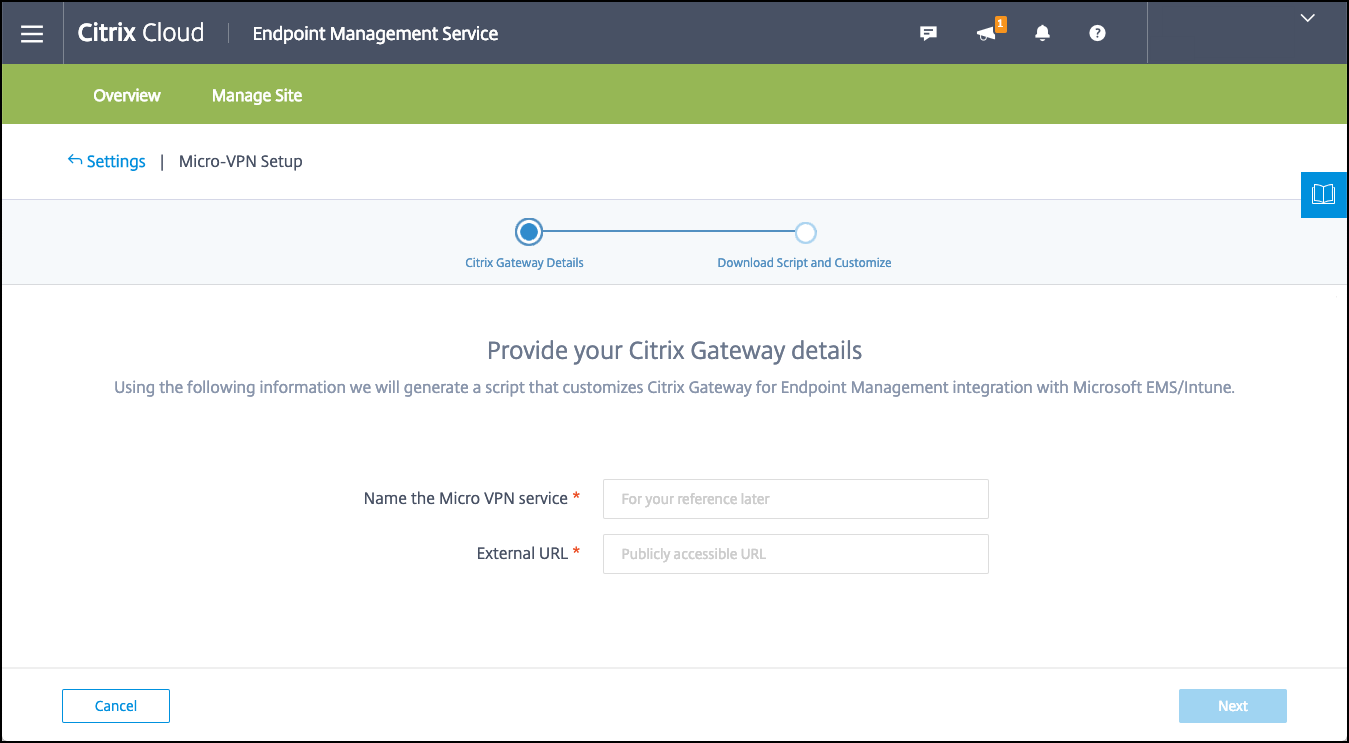

Entrez un nom pour le service micro VPN et l’URL externe de votre NetScaler Gateway, puis cliquez sur Next.

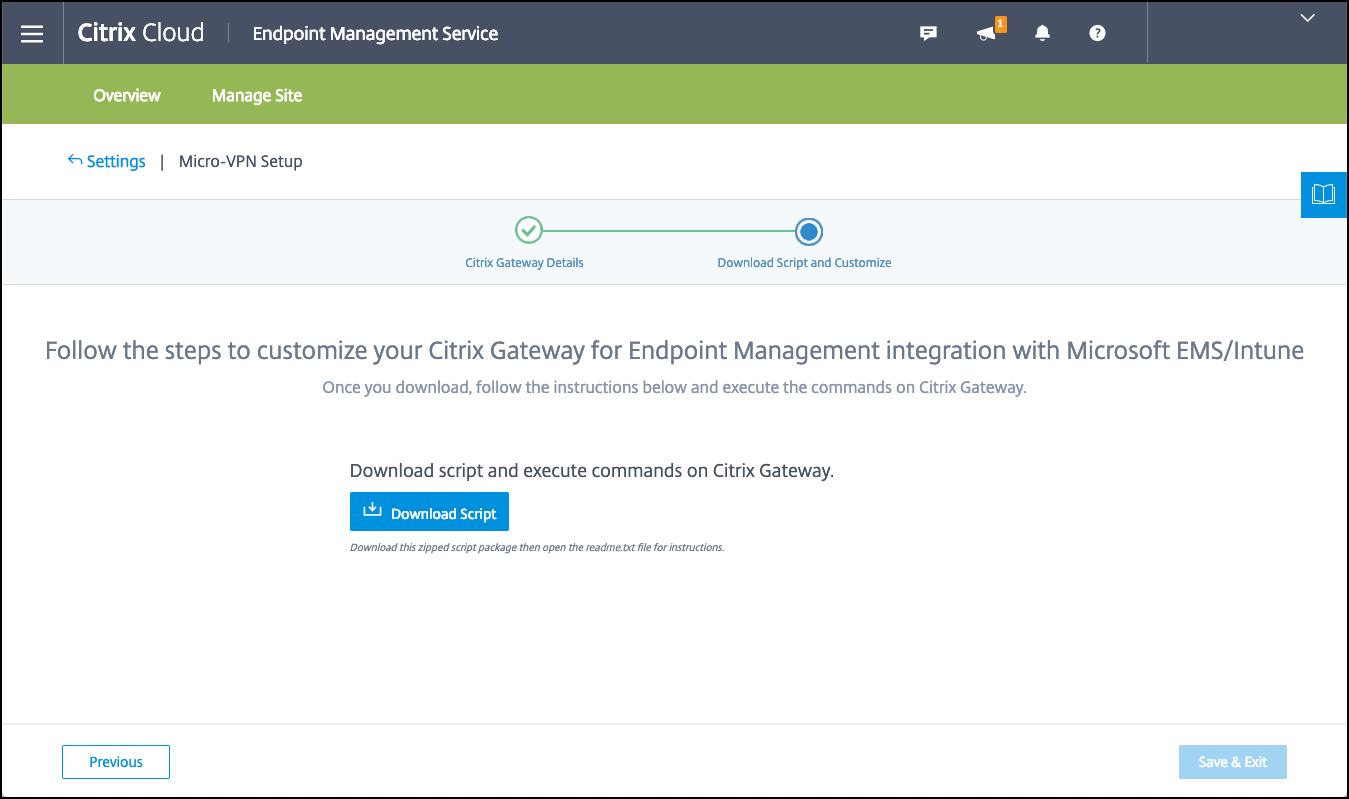

Ce script configure NetScaler Gateway pour la prise en charge d’Azure AD et des applications Intune.

-

Cliquez sur Download Script. Le fichier .zip comprend un fichier readme avec des instructions pour implémenter le script. Même si vous pouvez enregistrer et quitter à partir de cette étape, le micro VPN n’est pas configuré tant que vous n’avez pas exécuté le script sur votre installation NetScaler Gateway.

Remarque

Une fois le processus de configuration de NetScaler Gateway terminé, si vous voyez un état OAuth autre que COMPLETE, consultez la section Dépannage.

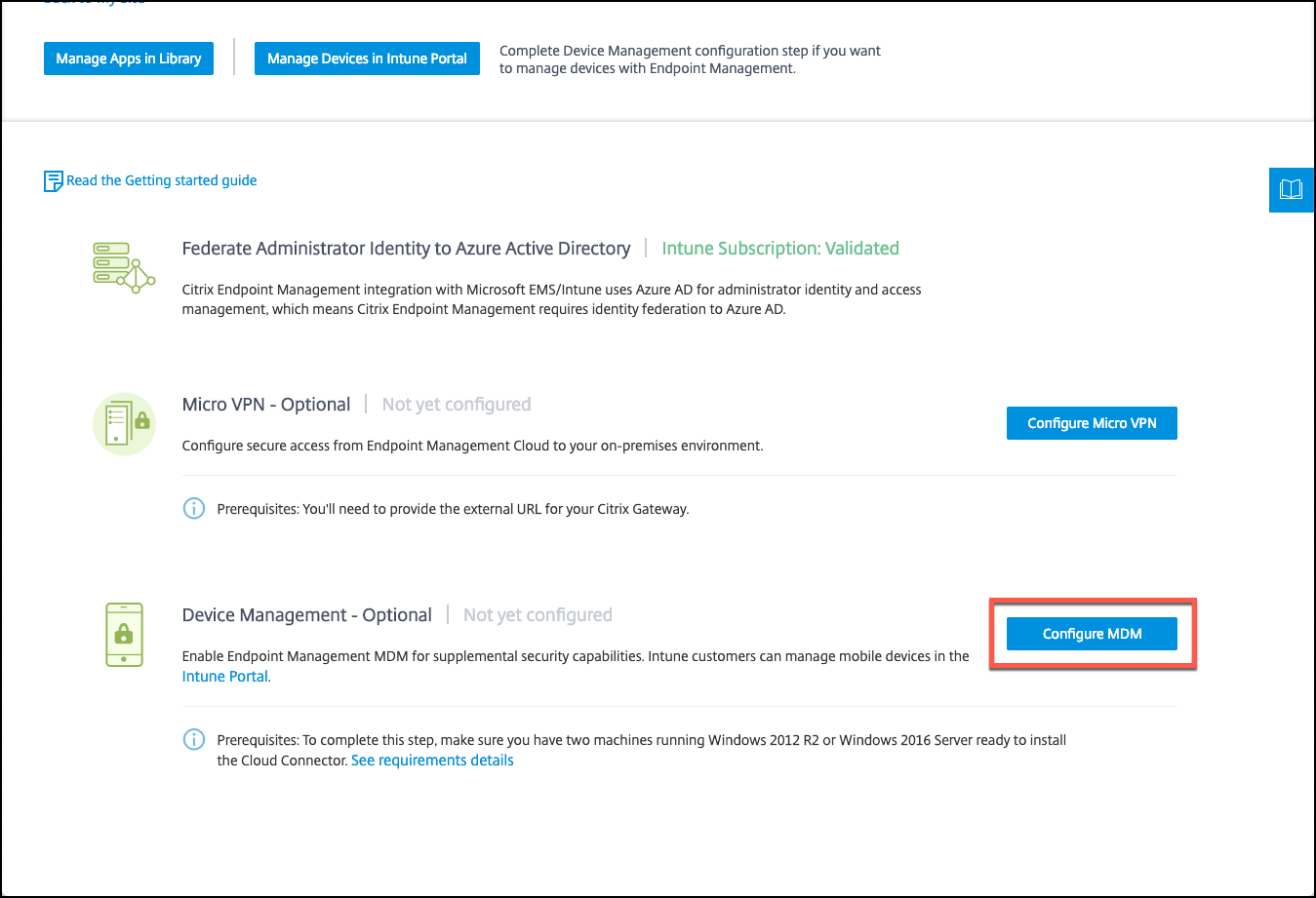

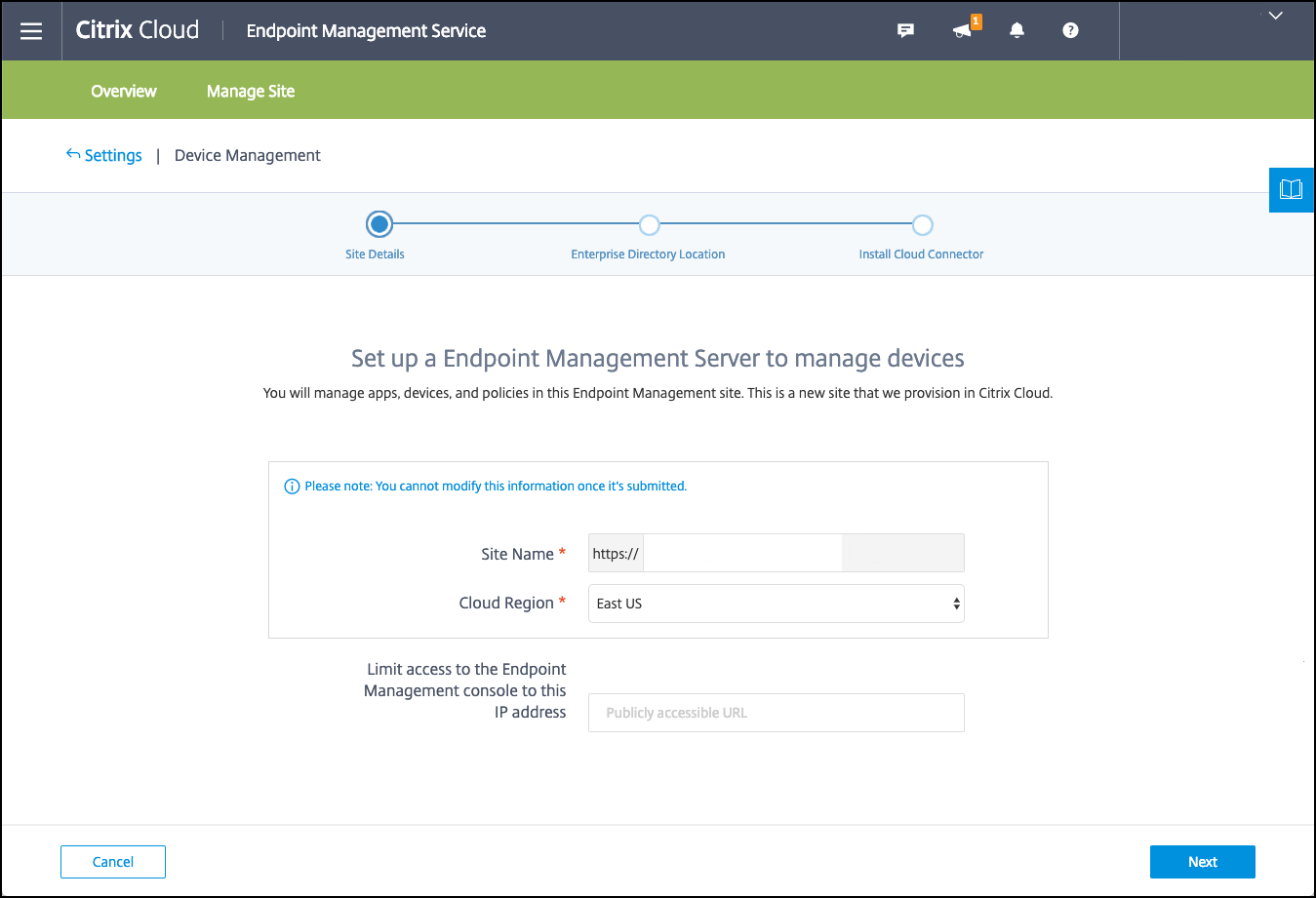

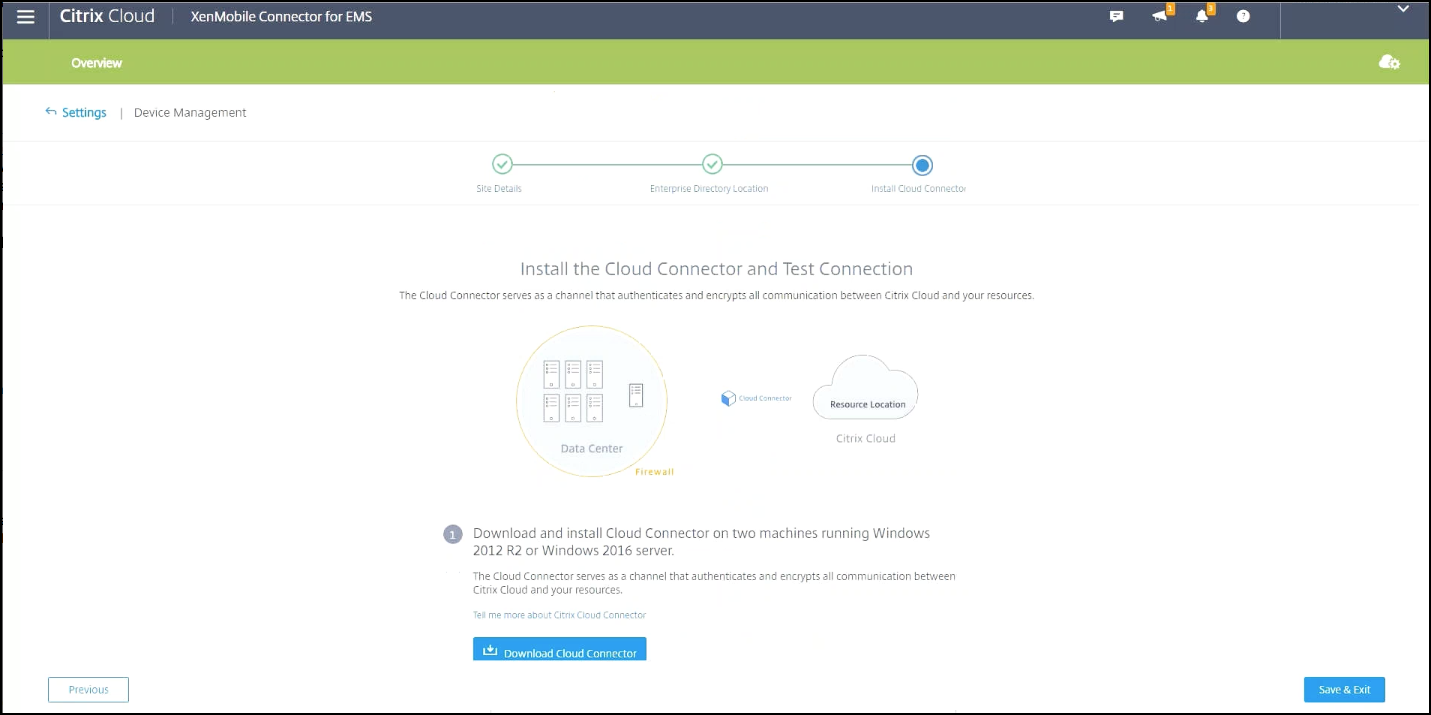

Pour configurer la gestion des appareils

Si vous souhaitez gérer des appareils en plus des applications, choisissez une méthode de gestion des appareils. Vous pouvez utiliser Citrix Endpoint Management MDM+MAM ou Intune MDM.

Remarque

La console est par défaut Intune MDM. Pour utiliser Intune en tant que fournisseur MDM, consultez la documentation Microsoft Intune.

-

Dans la console Citrix Cloud, sous « Citrix Endpoint Management integration with MEM », cliquez sur Manage. En regard de Device Management - Optional, cliquez sur Configure MDM.

-

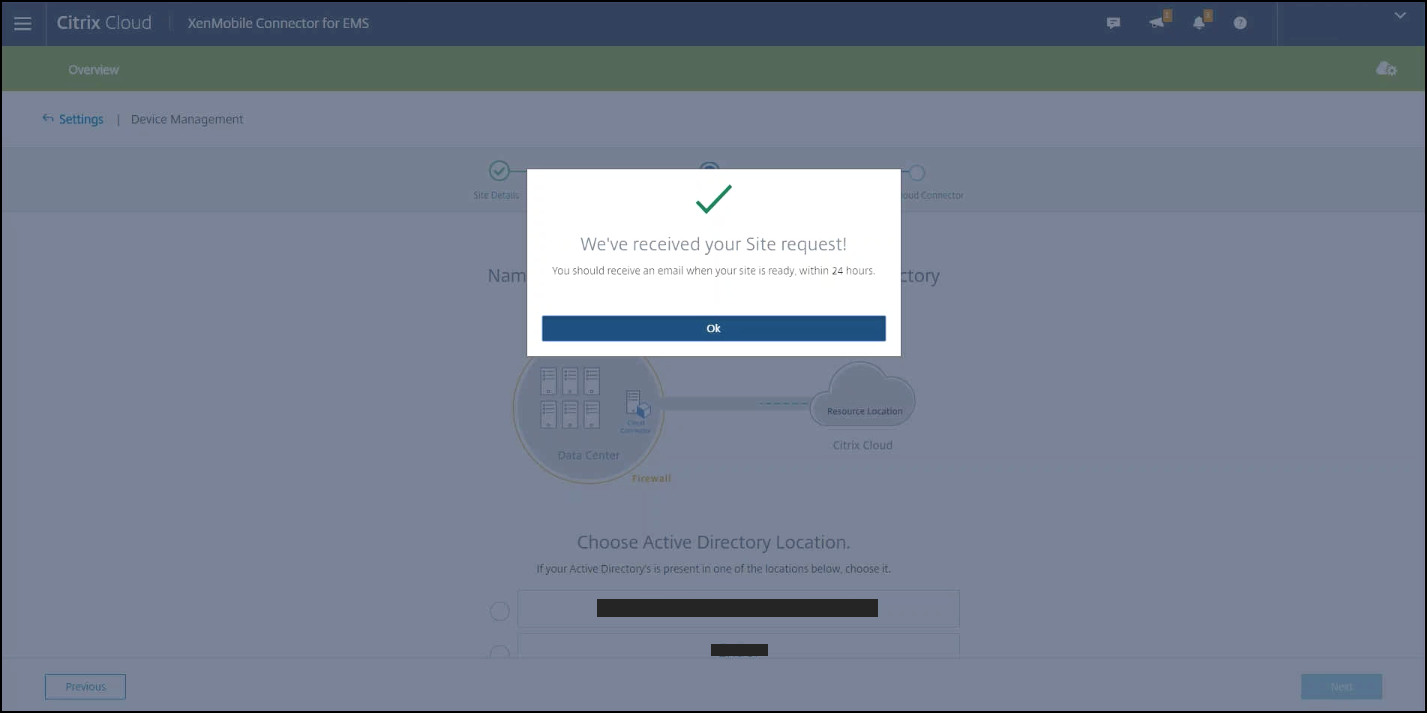

Entrez un nom de site unique, sélectionnez la région cloud la plus proche de vous, puis cliquez sur Request a Site. Vous recevrez un e-mail dès que votre site est prêt.

-

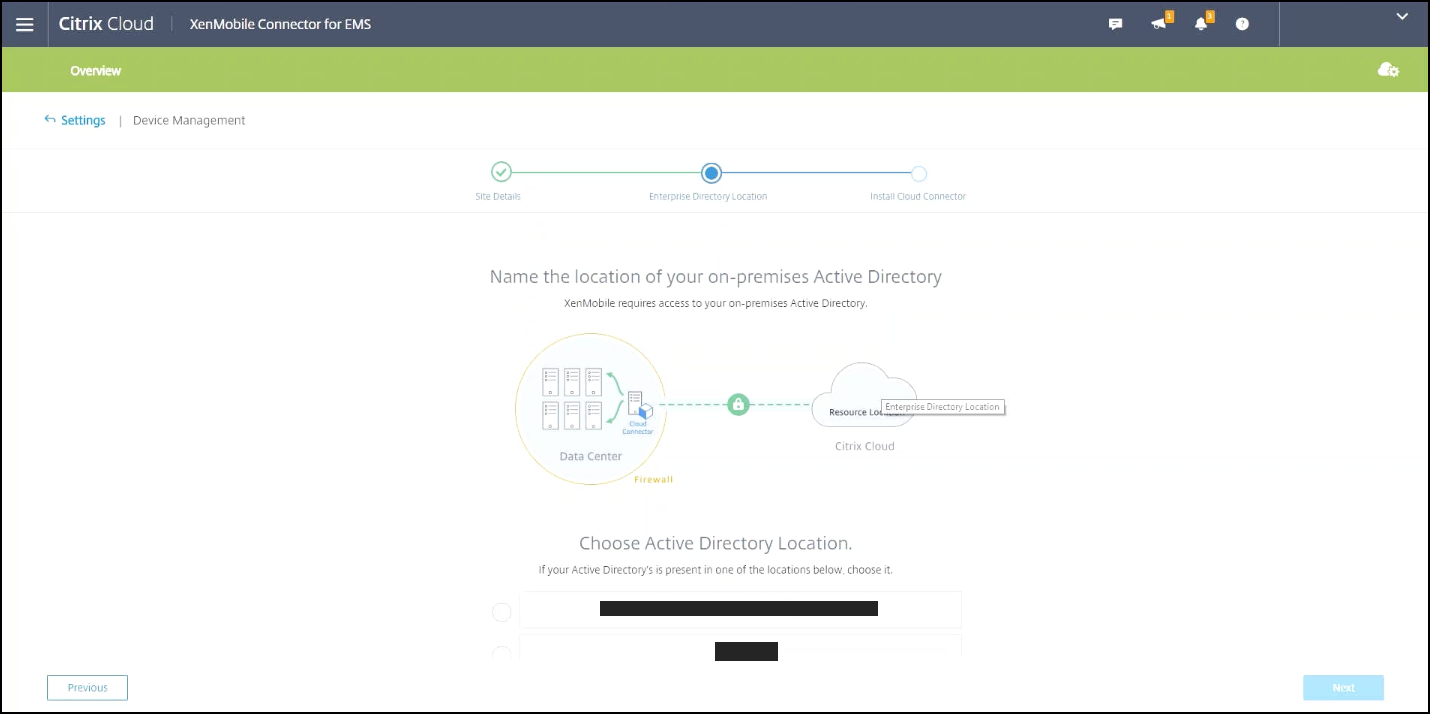

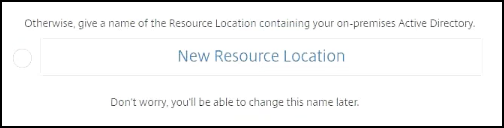

Cliquez sur OK pour fermer l’invite. Sélectionnez un emplacement Active Directory à associer à votre site ou créez un emplacement de ressources, puis cliquez sur Suivant.

-

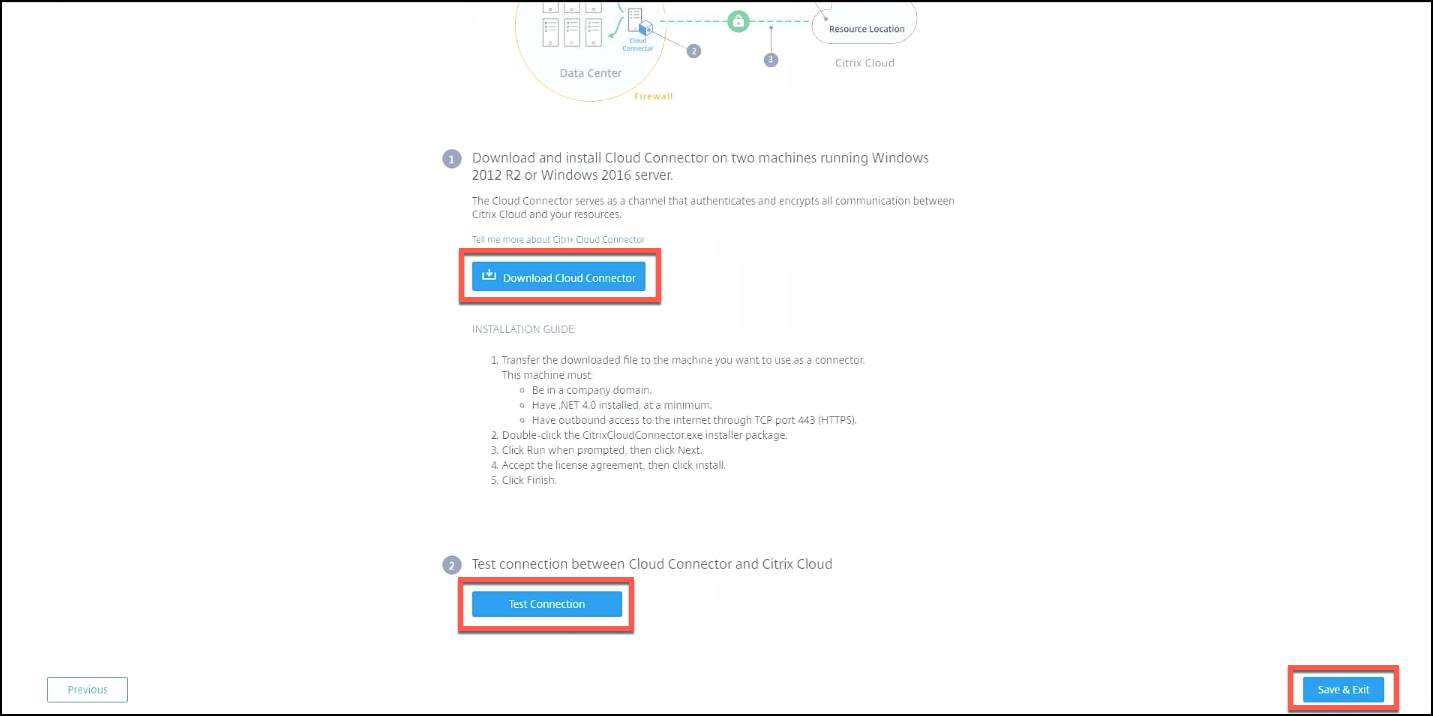

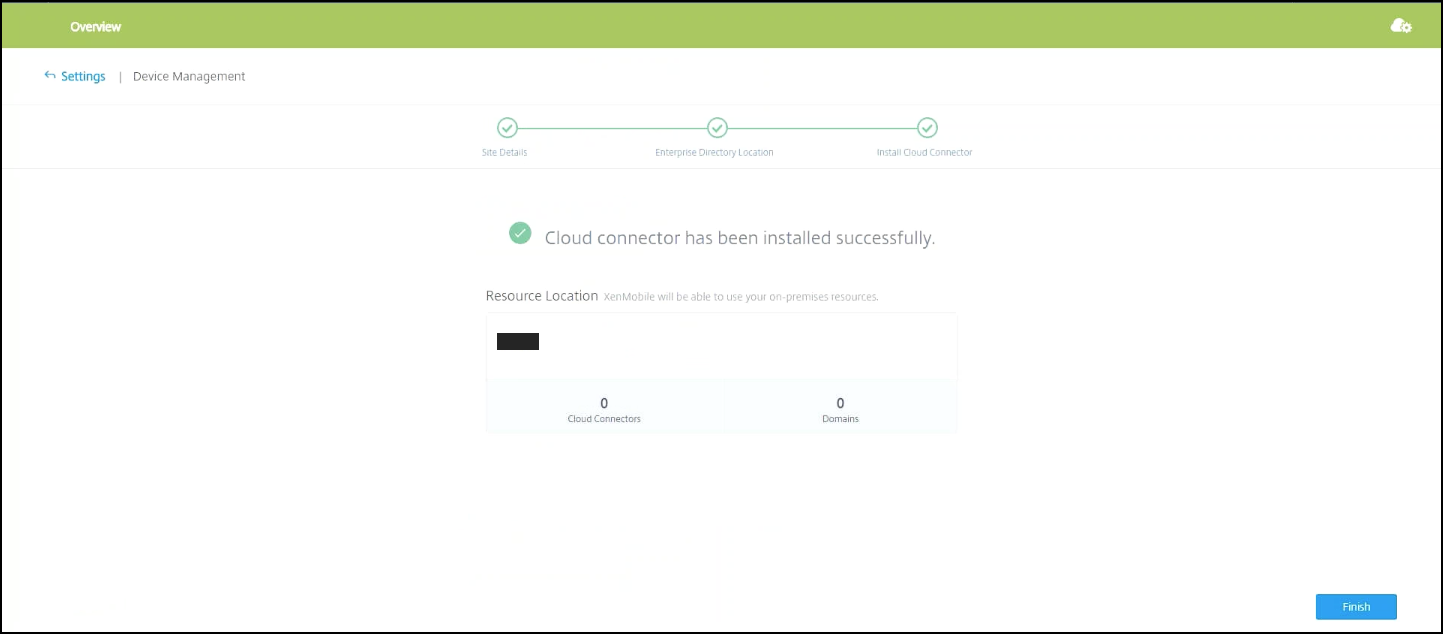

Cliquez sur Download Cloud Connector et suivez les instructions à l’écran pour installer le connecteur. Après l’installation, cliquez sur Test Connection pour vérifier la connexion entre Citrix Cloud et le Cloud Connector.

-

Cliquez sur Enregistrer et quitter pour terminer. Votre emplacement de ressources apparaît. Cliquez sur Finish pour revenir à l’écran des paramètres.

-

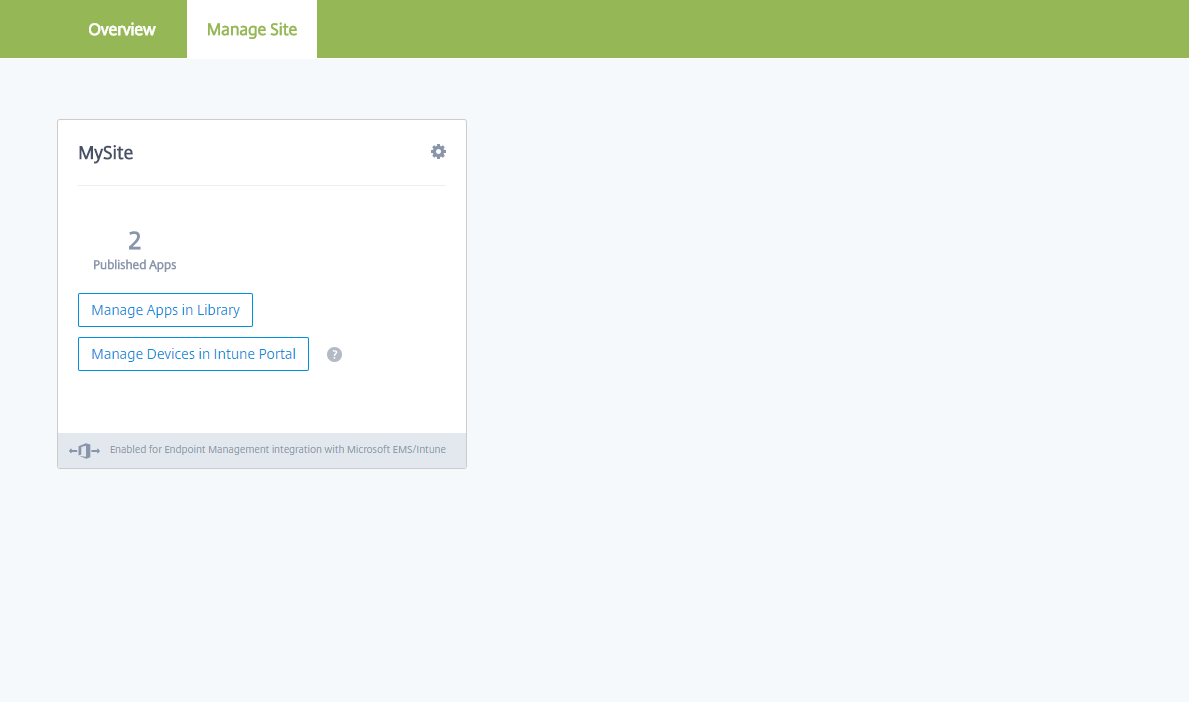

Vous pouvez désormais accéder à la console Citrix Endpoint Management à partir de la vignette de votre site. À partir de là, vous pouvez effectuer des tâches de gestion MDM et attribuer des stratégies d’appareil. Consultez la section Stratégies d’appareil pour de plus amples informations sur les stratégies d’appareil.

Configurer les applications gérées par Intune pour les distribuer sur les appareils

Remarque

À compter du 1er avril 2025, la gestion des applications Microsoft Intune via la bibliothèque n’est plus disponible. Si vous avez besoin d’aide concernant les services concernés, contactez le support Citrix pour activer cette fonctionnalité.

Pour configurer les applications gérées par Intune en vue de leur distribution :

- Ajouter les applications à la bibliothèque Citrix Cloud

- Créer des stratégies Citrix Endpoint Management pour contrôler le flux de données

- Créer un groupe de mise à disposition pour les applications et les stratégies

Ajouter des applications Microsoft Intune à la bibliothèque Citrix Cloud

Pour chaque application que vous souhaitez ajouter :

-

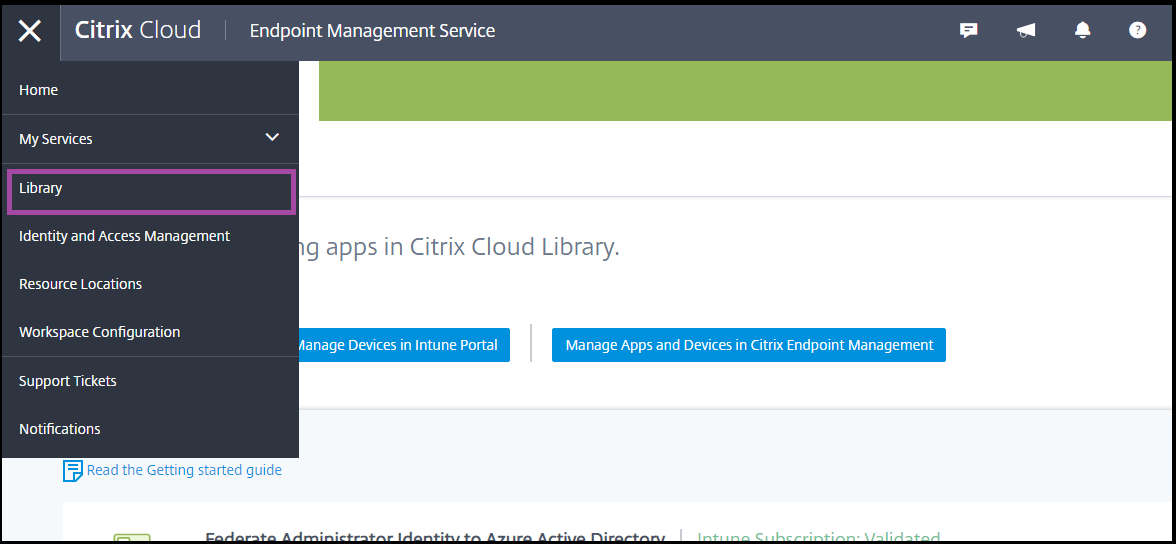

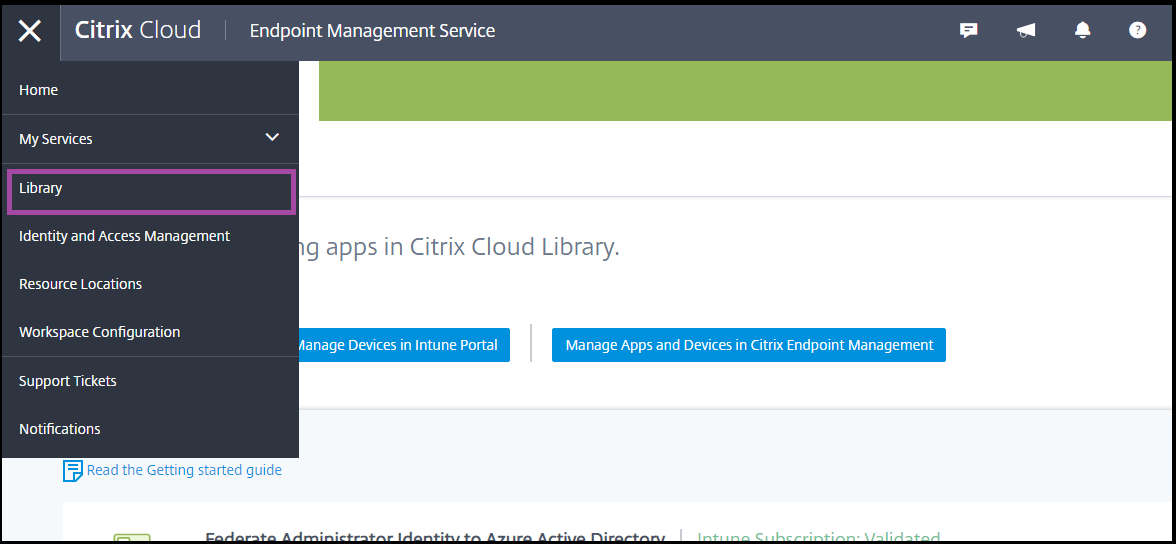

Dans la console Citrix Cloud, cliquez sur l’icône de menu, puis cliquez sur Bibliothèque.

-

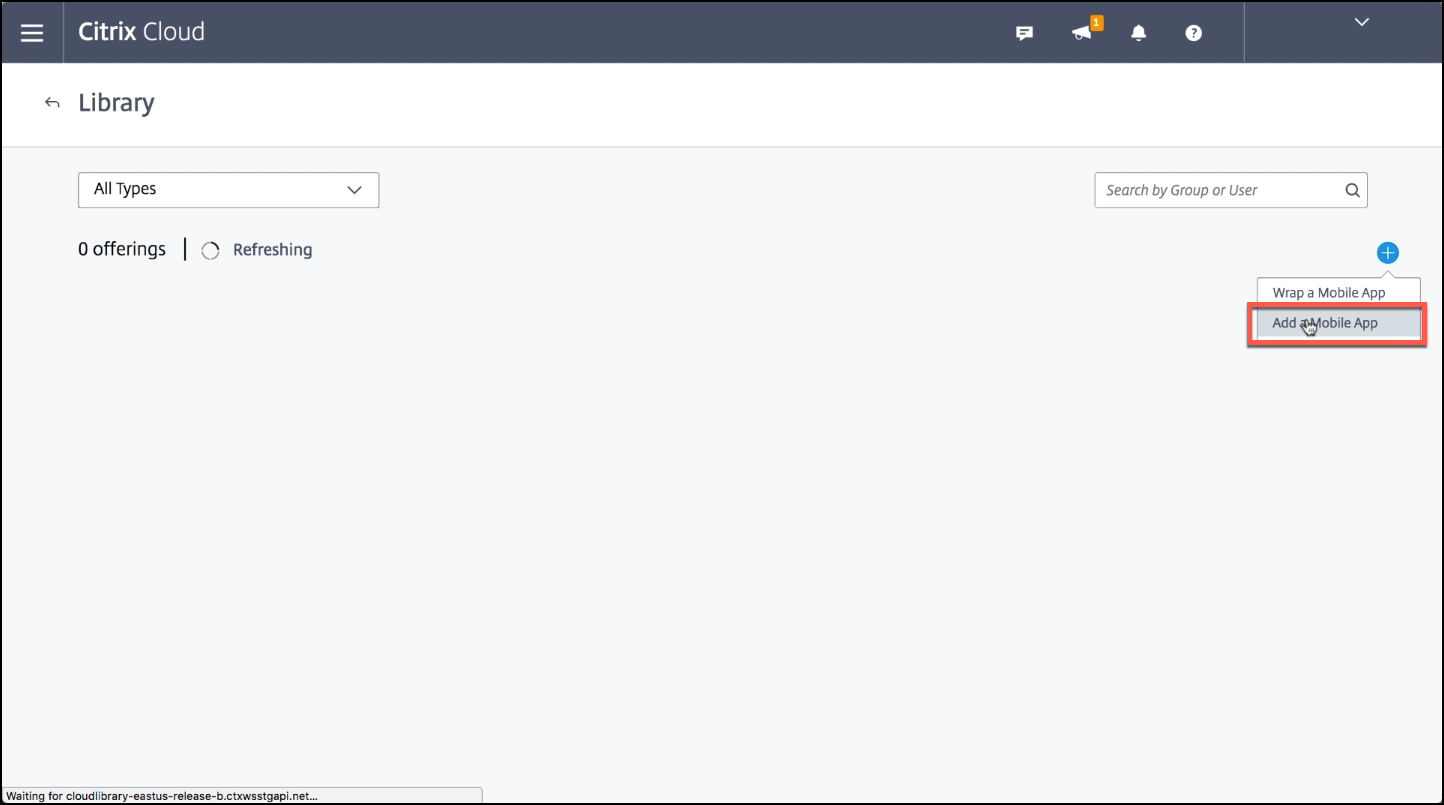

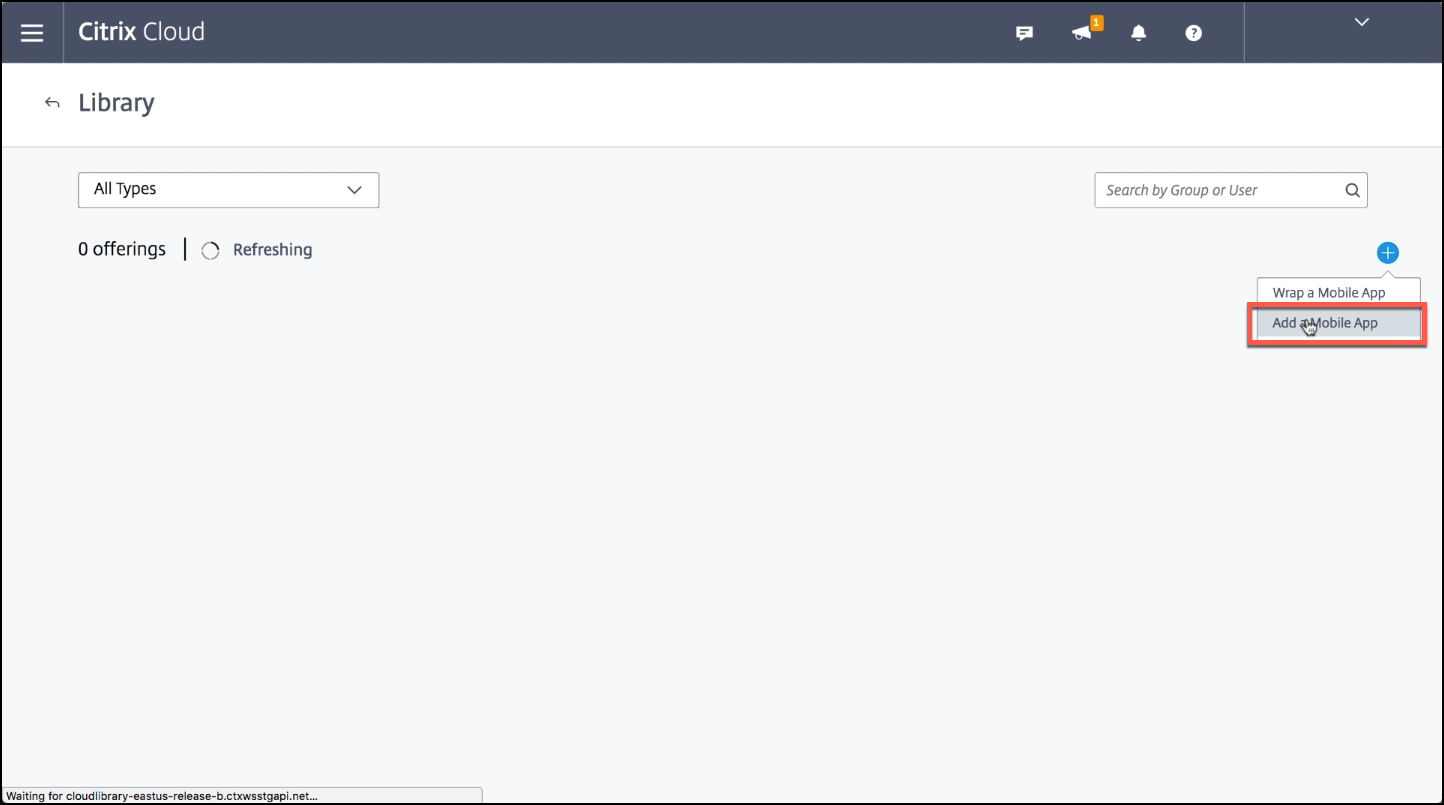

Cliquez sur l’icône de signe plus en haut à droite, puis cliquez sur Add a Mobile app.

-

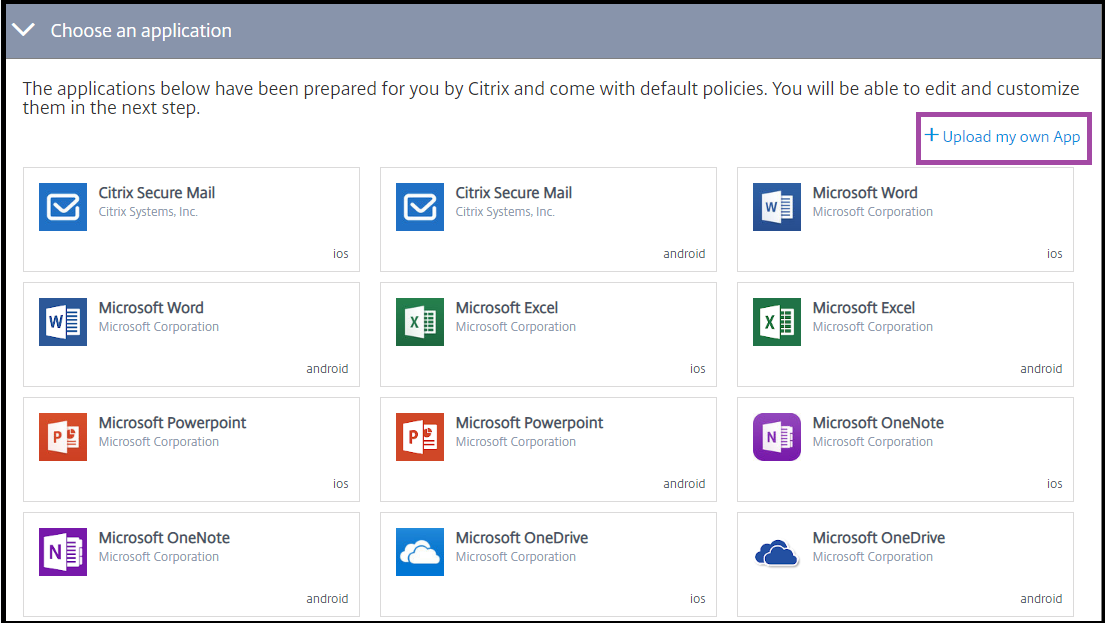

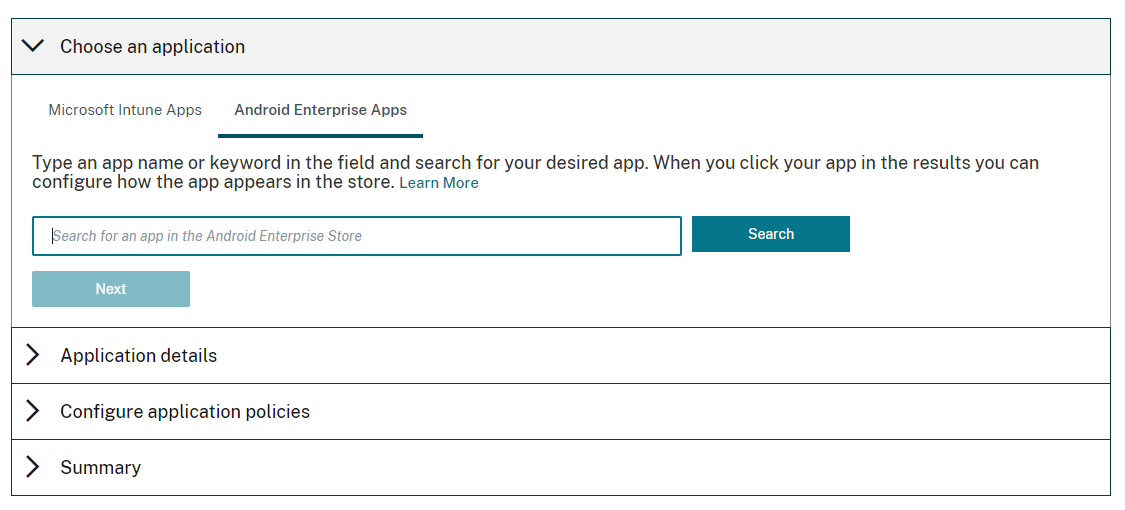

Si Android Enterprise est configuré dans la console Citrix Endpoint Management, sélectionnez Applications Microsoft Intune sous Choisir une application. Sélectionnez un modèle d’application à personnaliser ou cliquez sur Upload my own App.

Citrix fournit les modèles d’application existants, chacun accompagné d’un ensemble de stratégies par défaut préconfigurées. Pour les applications que les clients chargent, les stratégies suivantes s’appliquent :

-

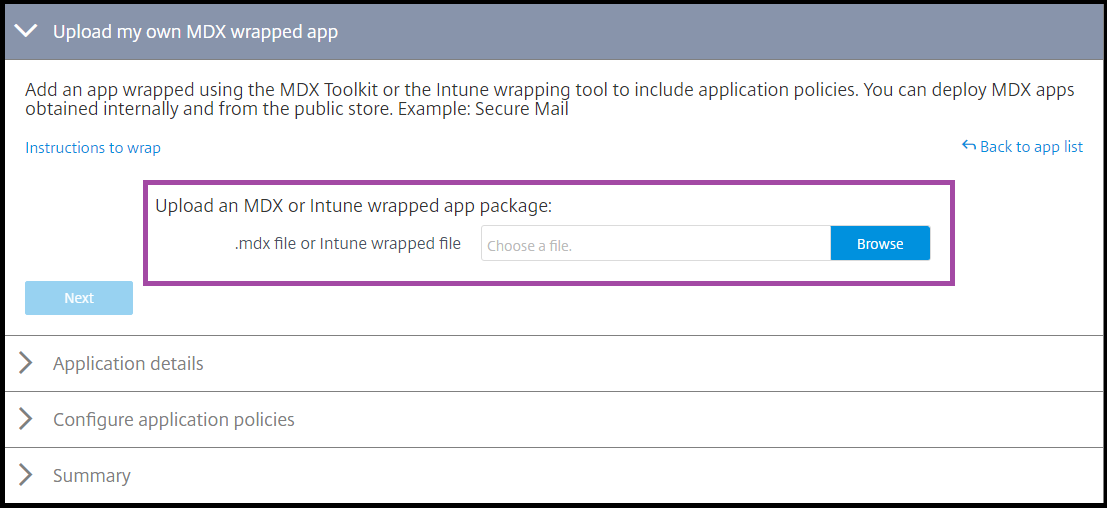

Fichiers MDX : inclut les applications pour lesquelles le SDK MAM est activé ou les applications encapsulées avec MDX, telles que :

- Stratégies de protection des applications Intune et stratégies MDX par défaut contenues dans le package

- Applications du magasin public, telles que les stratégies de protection des applications Intune et les stratégies MDX par défaut qui correspondent à l’ID du bundle ou de l’ID du package

- Fichiers IPA : stratégies de protection des applications Intune.

- Fichiers APK : stratégies de protection des applications Intune.

Remarque

Si l’application n’est pas encapsulée avec Intune, les stratégies de protection des applications Intune ne s’appliquent pas.

-

Fichiers MDX : inclut les applications pour lesquelles le SDK MAM est activé ou les applications encapsulées avec MDX, telles que :

-

Cliquez sur Upload my own App et chargez votre fichier encapsulé .mdx ou Intune.

-

Entrez un nom et une description pour l’application, indiquez si l’application est facultative ou obligatoire, puis cliquez sur Suivant.

-

Configurez les paramètres de l’application. Les configurations suivantes permettent aux conteneurs Citrix Endpoint Management et Intune d’échanger des données.

- Autoriser les applications à recevoir des données provenant d’autres applications : sélectionnez Applications gérées par stratégie.

- Autoriser l’application à transférer des données vers d’autres applications : sélectionnez Toutes les applications.

- Restreindre les fonctions couper, copier et coller avec d’autres applications : sélectionnez Applications gérées par stratégie.

-

Configurez les référentiels de stockage pour les données enregistrées. Pour Select which storage services corporate data can be saved to (Sélectionnez les services de stockage dans lesquels les données d’entreprise sont enregistrées), sélectionnez LocalStorage.

-

Facultatif : définissez les stratégies de déplacement des données, d’accès et de code PIN pour l’application. Cliquez sur Suivant.

-

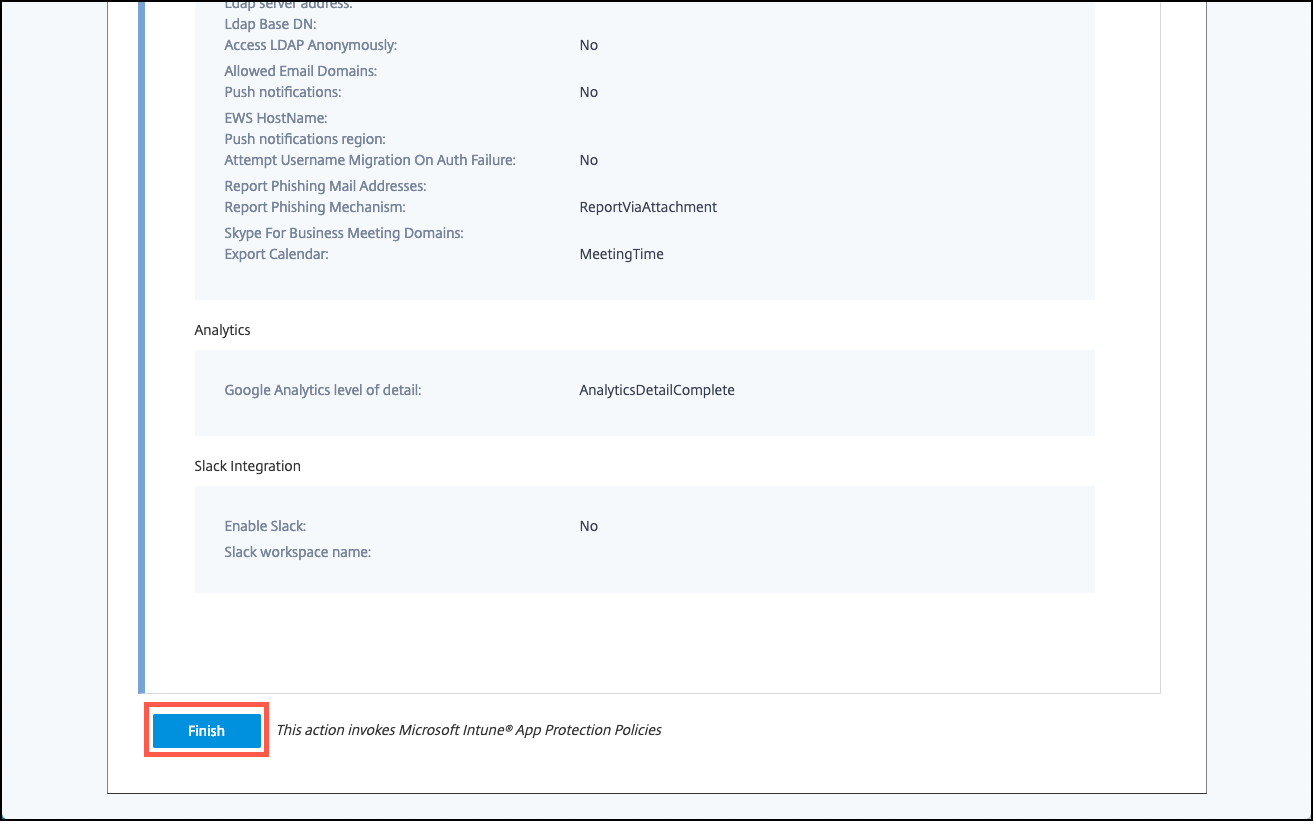

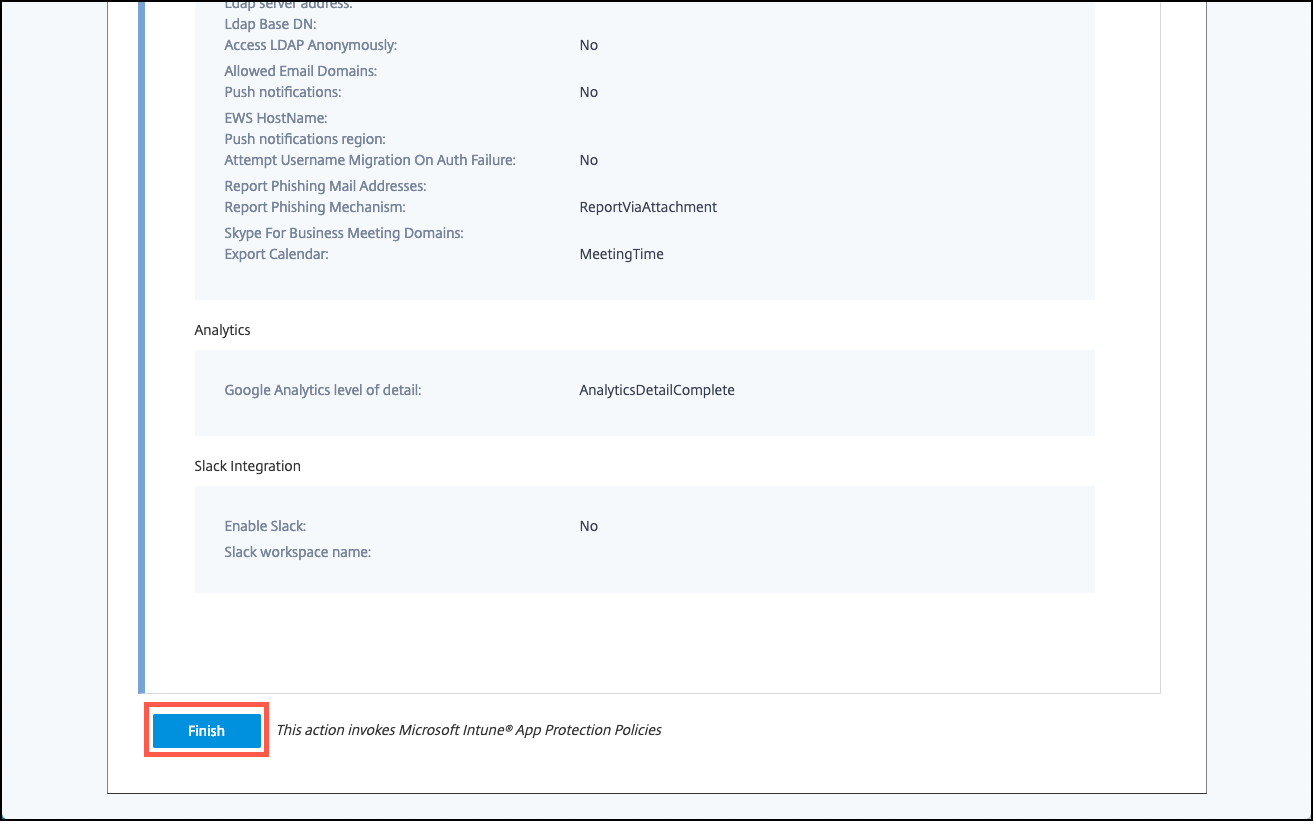

Consultez les informations récapitulatives de l’application, puis cliquez sur Terminer.

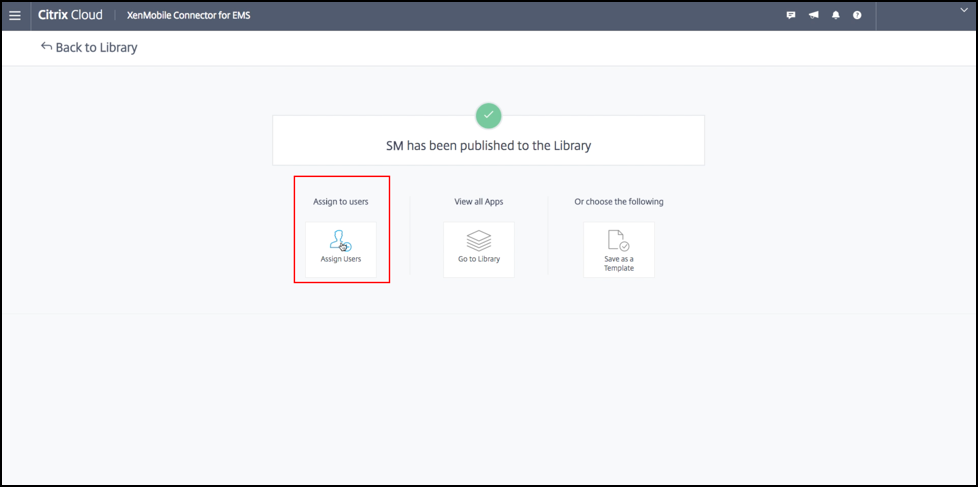

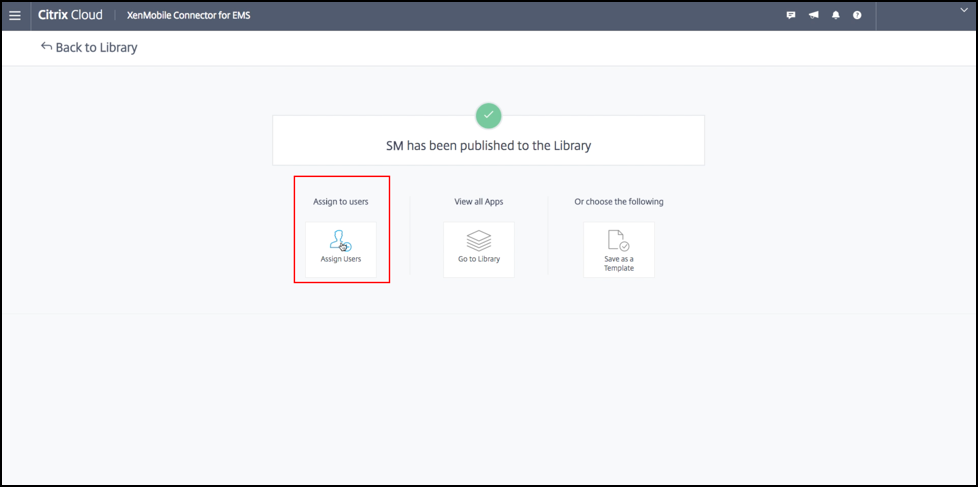

Le processus de configuration de l’application peut prendre quelques minutes. Une fois le processus terminé, un message indique que l’application a été publiée dans la bibliothèque.

-

Pour affecter des groupes d’utilisateurs à l’application, cliquez sur Attribuer des utilisateurs.

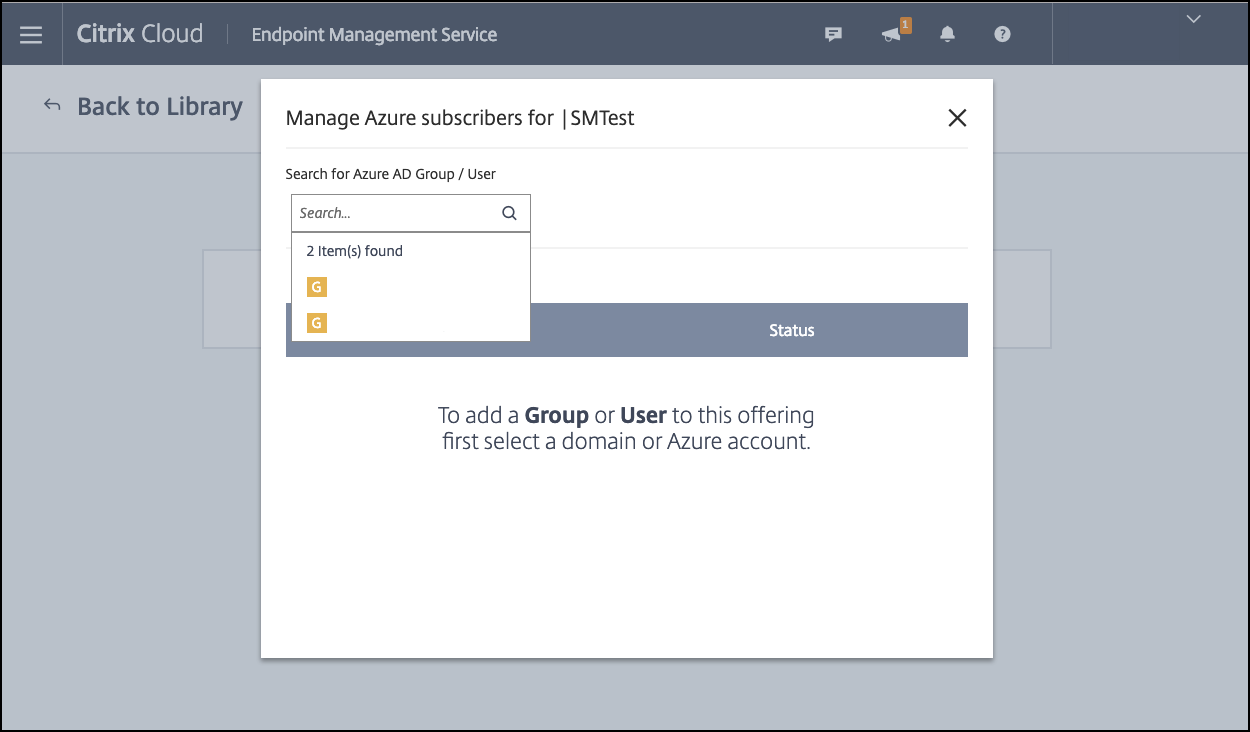

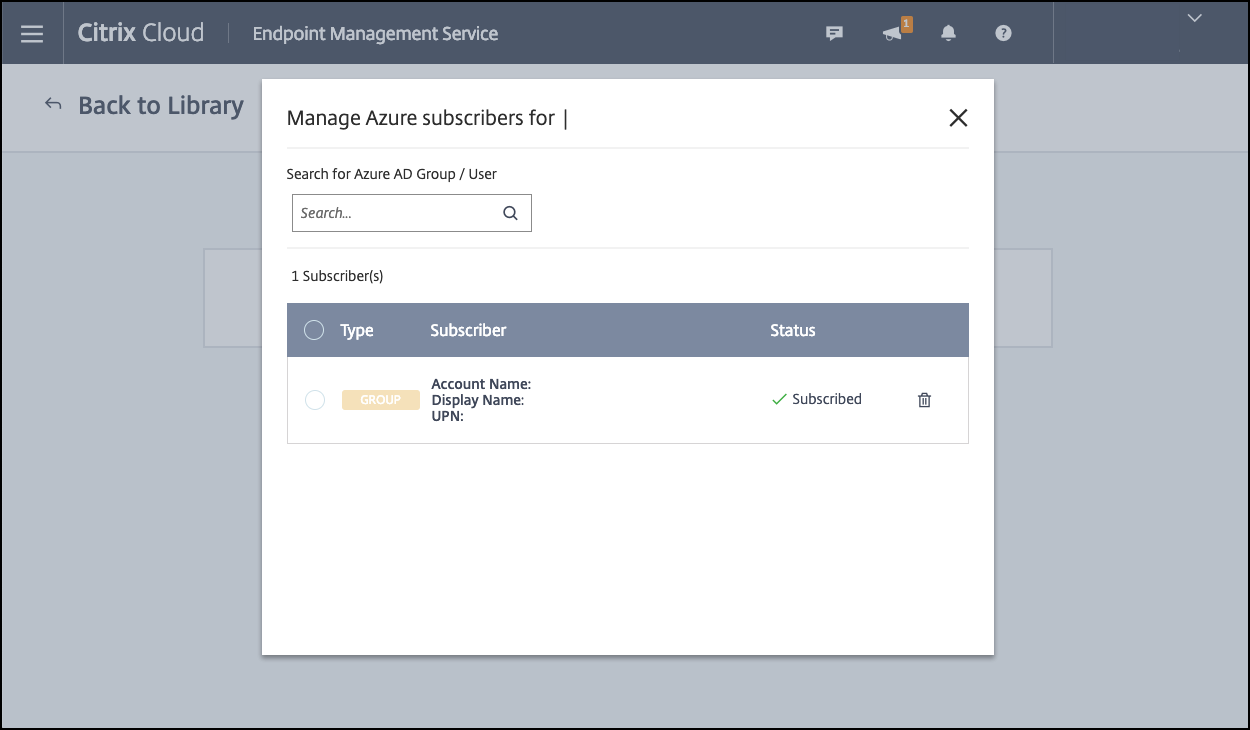

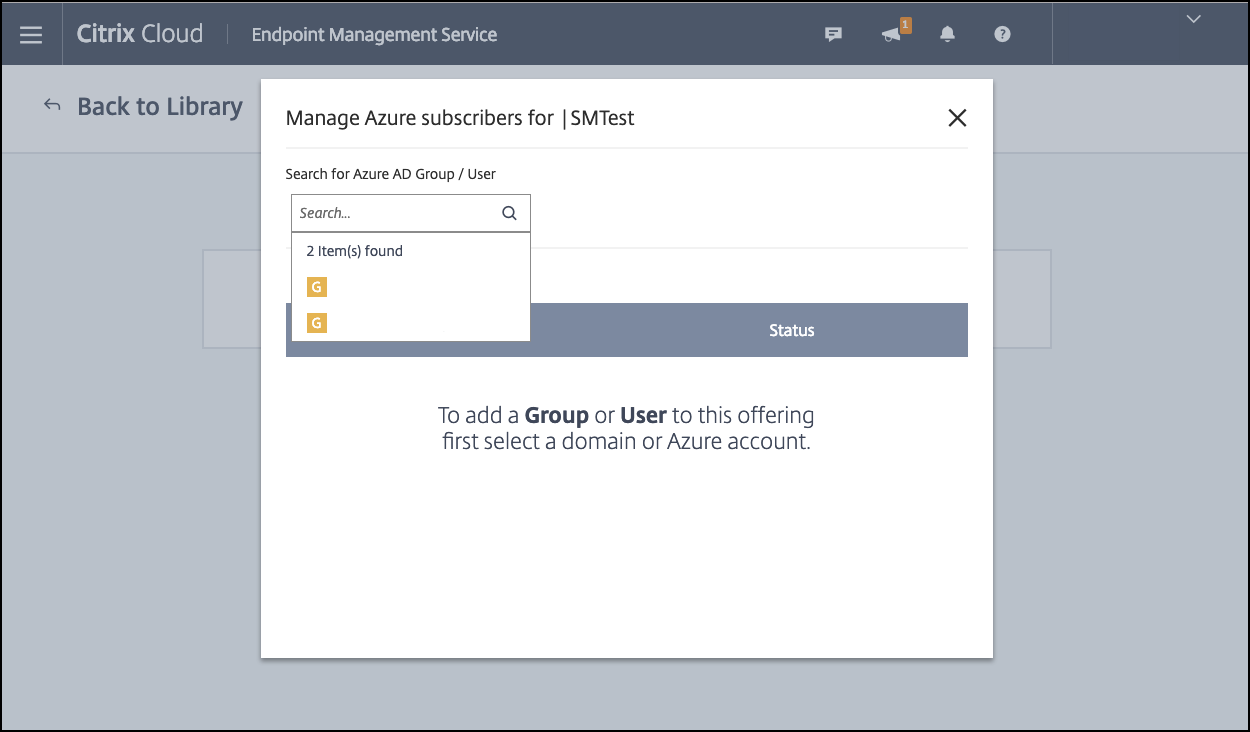

-

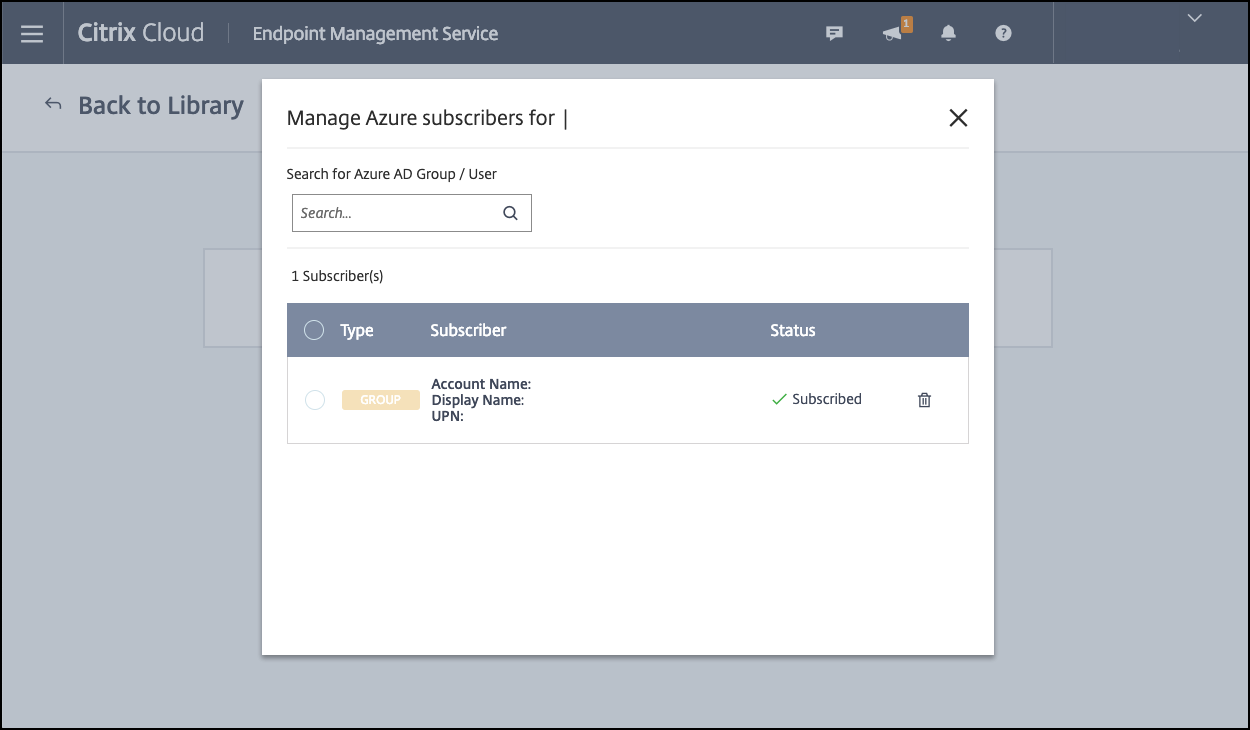

Dans la zone de recherche, recherchez des groupes d’utilisateurs et cliquez pour les ajouter. Vous ne pouvez pas ajouter d’utilisateurs individuels.

-

Lorsque vous avez ajouté tous les groupes souhaités, fermez la fenêtre en cliquant sur le X.

Vous pouvez rencontrer une erreur lors de l’ajout de groupes d’utilisateurs. Cette erreur se produit lorsque le groupe d’utilisateurs n’a pas été synchronisé avec le répertoire local Active Directory.

Ajouter des applications Android Enterprise à la bibliothèque Citrix Cloud

Pour ajouter des applications Android Enterprise à la bibliothèque Citrix Cloud et définir des stratégies de protection des applications Intune, configurez votre environnement cloud avec les éléments suivants :

- Fédérez Citrix Cloud avec votre compte Azure Active Directory (AAD). Voir Connecter Azure Active Directory à Citrix Cloud.

- Configurez LDAP et Cloud Connector dans Citrix Endpoint Management.

- Configurez Android Enterprise dans Citrix Endpoint Management. Assurez-vous que les appareils Android Enterprise s’inscrivent à MDM+MAM. Pour configurer Android Enterprise, consultez Android Enterprise.

Suivez cette procédure pour ajouter des applications Android Enterprise à la console Citrix Endpoint Management et à la console Intune simultanément. Pour chaque application Android Enterprise que vous souhaitez ajouter, procédez comme suit :

-

Dans la console Citrix Cloud, cliquez sur l’icône de menu, puis cliquez sur Bibliothèque.

-

Cliquez sur l’icône de signe plus en haut à droite, puis cliquez sur Add a Mobile app.

-

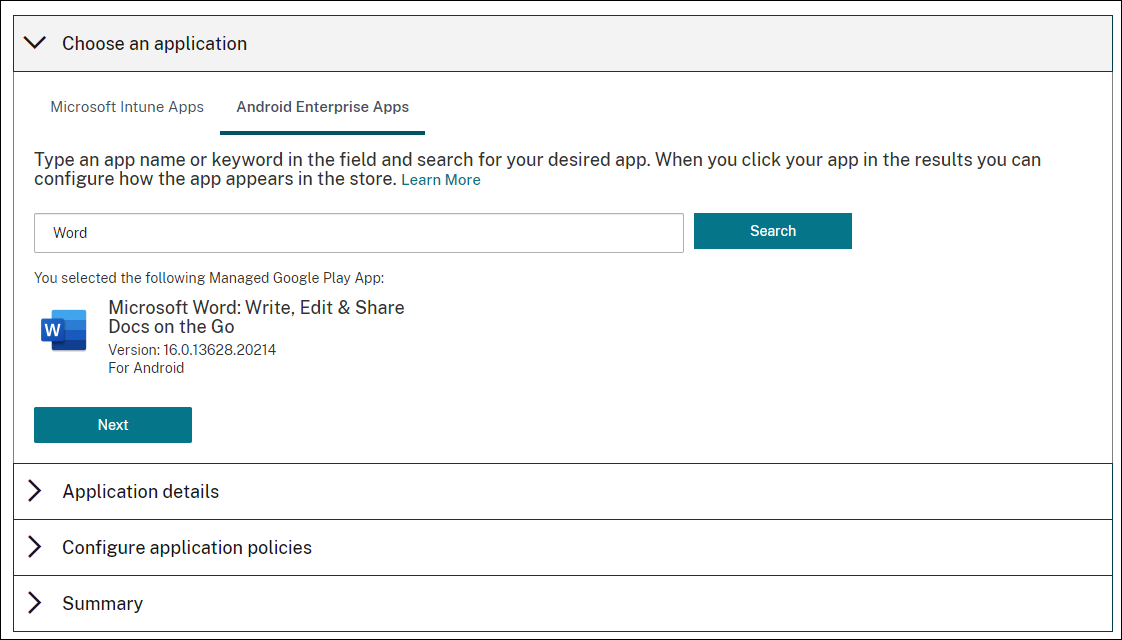

Sous Choisir une application, sélectionnez Applications Android Enterprise.

-

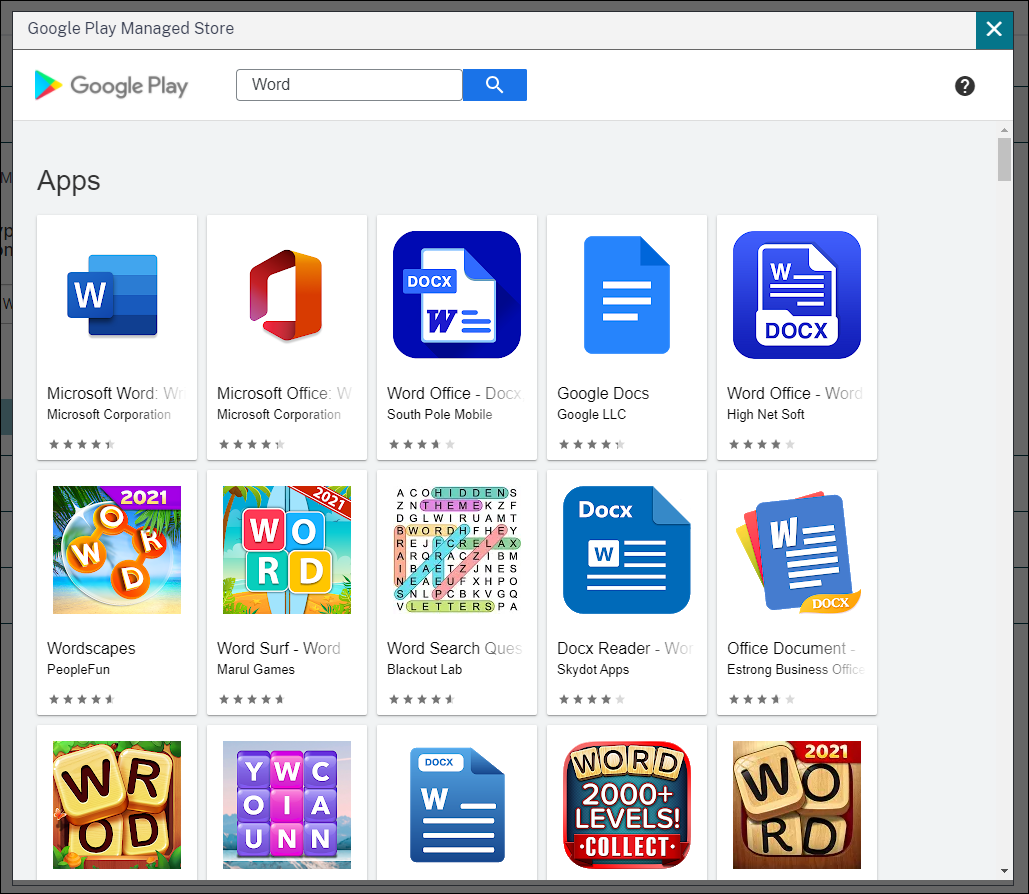

Recherchez une application et approuvez-la dans la fenêtre Google Play Store d’entreprise. Une fois la fenêtre Google fermée, cliquez sur Suivant.

-

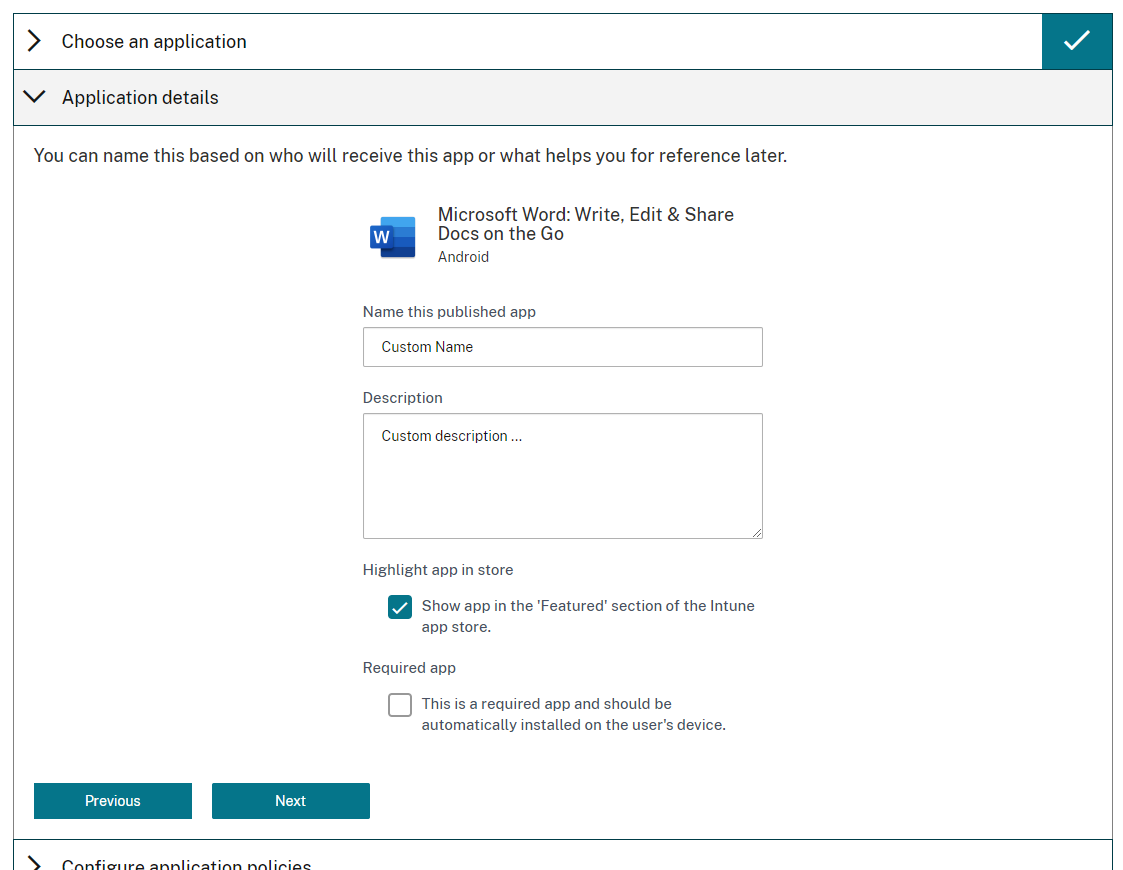

Ajoutez les détails de l’application, puis cliquez sur Suivant.

-

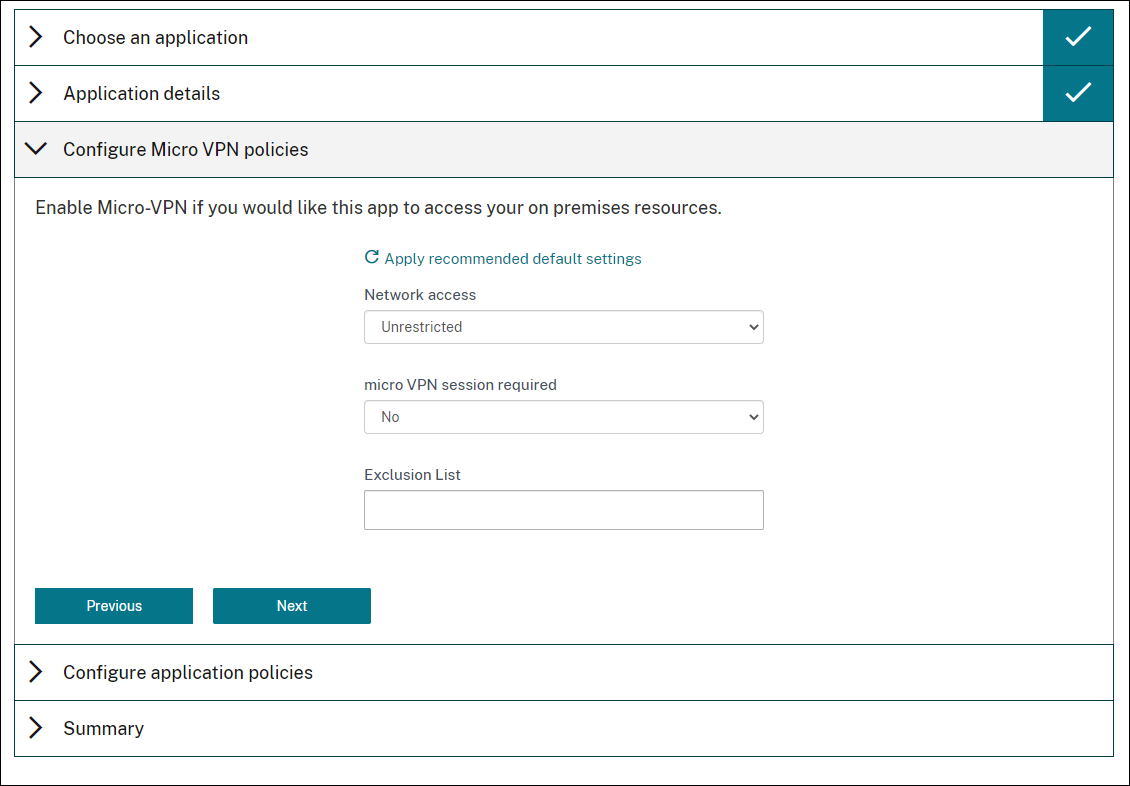

Si vous avez recherché et sélectionné une application de productivité mobile Citrix, vous pouvez configurer des stratégies Micro VPN. Après avoir configuré ces stratégies, cliquez sur Suivant.

-

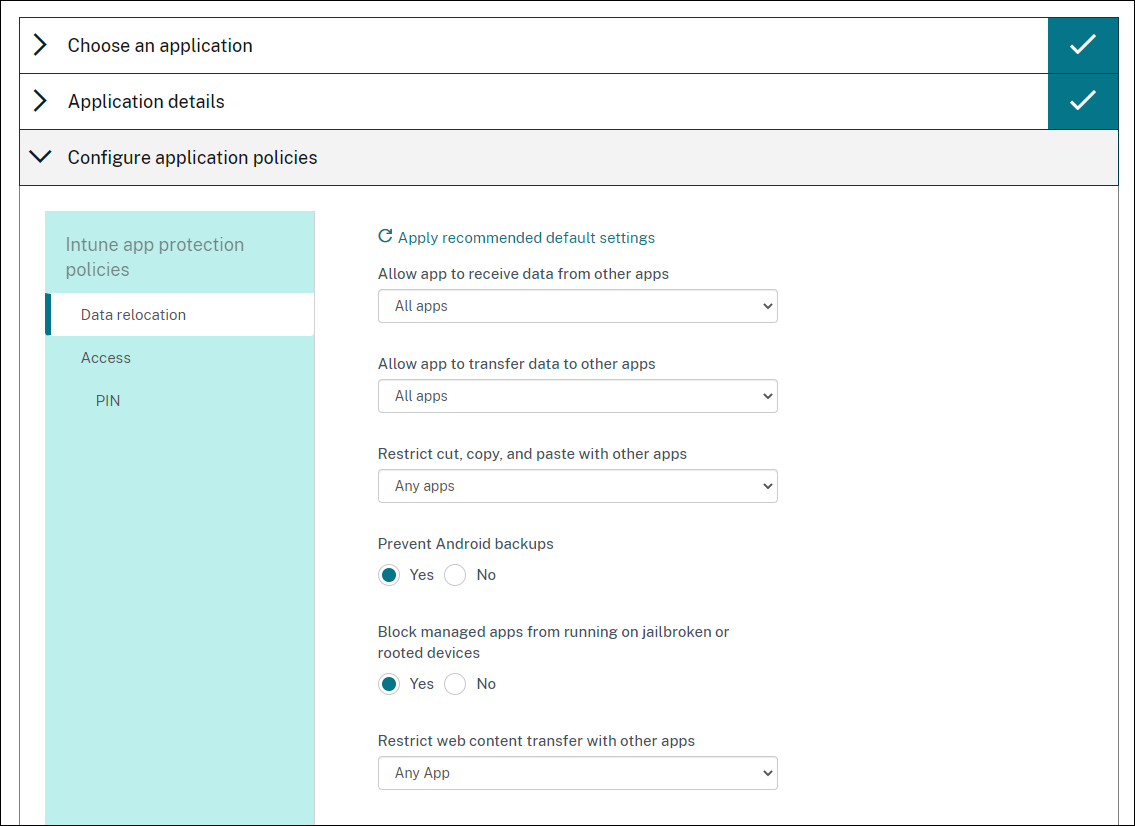

Configurez les stratégies de protection des applications Intune. Cliquez sur Suivant.

-

Configurez les paramètres de l’application. Les configurations suivantes permettent aux conteneurs Citrix Endpoint Management et Intune d’échanger des données.

- Autoriser les applications à recevoir des données provenant d’autres applications : sélectionnez Applications gérées par stratégie.

- Autoriser l’application à transférer des données vers d’autres applications : sélectionnez Toutes les applications.

- Restreindre les fonctions couper, copier et coller avec d’autres applications : sélectionnez Applications gérées par stratégie.

-

Configurez les référentiels de stockage pour les données enregistrées. Pour Select which storage services corporate data can be saved to (Sélectionnez les services de stockage dans lesquels les données d’entreprise sont enregistrées), sélectionnez LocalStorage.

-

Facultatif : définissez les stratégies de déplacement des données, d’accès et de code PIN pour l’application. Cliquez sur Suivant.

-

Consultez les informations récapitulatives de l’application, puis cliquez sur Terminer.

Le processus de configuration de l’application peut prendre quelques minutes. Une fois le processus terminé, un message indique que l’application a été publiée dans la bibliothèque. L’application est disponible sur les consoles Citrix Endpoint Management et Intune. Dans la console Citrix Endpoint Management, l’application fait partie d’un nouveau groupe de mise à disposition et est identifiée comme une application de magasin d’applications public.

-

Pour affecter des groupes d’utilisateurs à l’application, cliquez sur Attribuer des utilisateurs.

-

Dans la zone de recherche, recherchez des groupes d’utilisateurs et cliquez pour les ajouter. Vous ne pouvez pas ajouter d’utilisateurs individuels.

-

Lorsque vous avez ajouté tous les groupes souhaités, fermez la fenêtre en cliquant sur le X.

Vous pouvez rencontrer une erreur lors de l’ajout de groupes d’utilisateurs. Cette erreur se produit lorsque le groupe d’utilisateurs n’a pas été synchronisé avec le répertoire local Active Directory.

Contrôler le type de données transférées entre les applications gérées

Contrôlez le type de données pouvant être transférées entre des applications gérées dans les conteneurs Citrix Endpoint Management ou Intune à l’aide des stratégies Citrix Endpoint Management. Vous pouvez configurer une stratégie Restrictions pour autoriser uniquement les données marquées comme « corporate » (entreprise). Configurez une stratégie Configuration de l’application pour baliser les données.

Pour configurer la stratégie Restrictions :

-

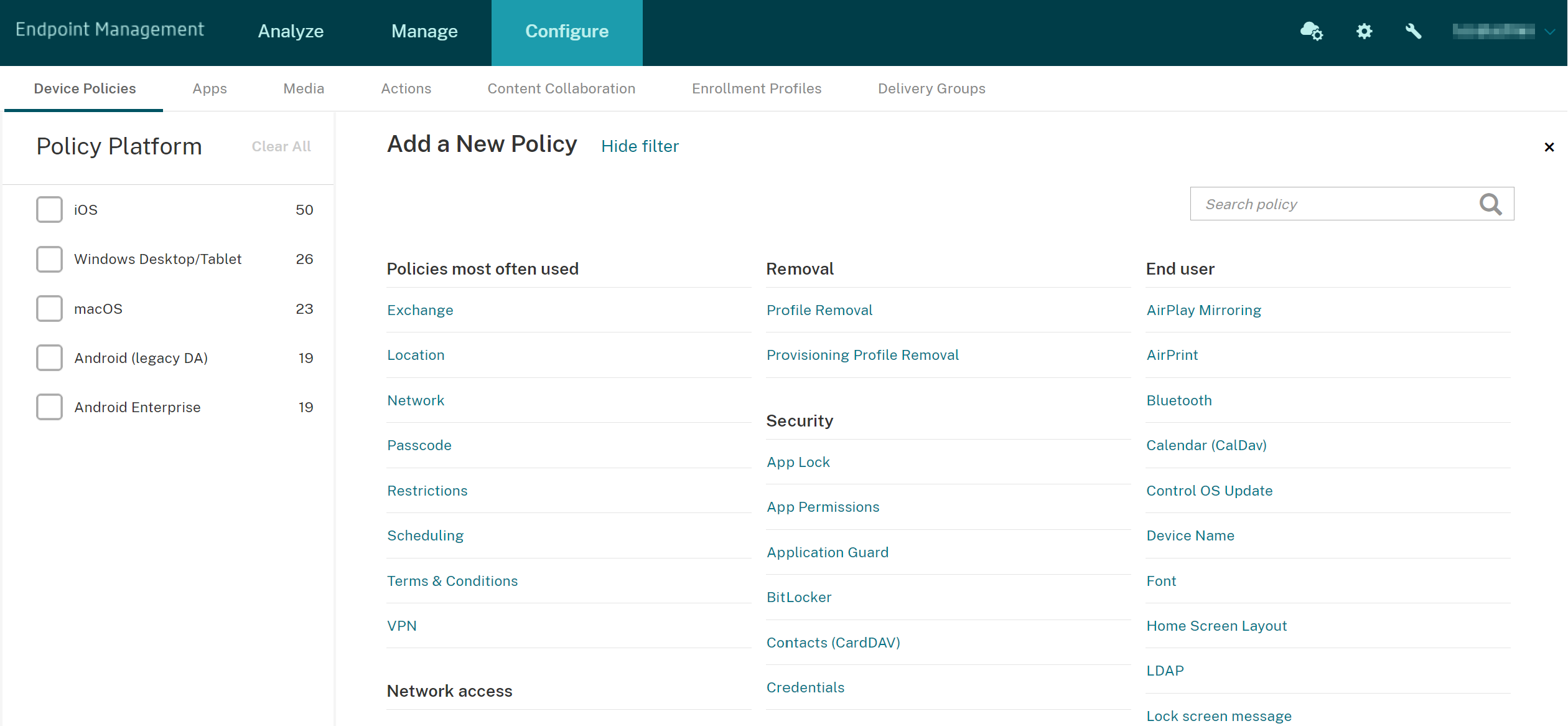

Dans la console Citrix Endpoint Management, cliquez sur Configurer > Stratégies d’appareil.

-

Sur la page Stratégies d’appareil, cliquez sur Ajouter. La page Ajouter une nouvelle stratégie apparaît.

-

Cliquez sur Restrictions dans la liste des stratégies.

-

Sur la page Informations sur la stratégie, tapez un nom et (éventuellement) une description pour la stratégie. Cliquez sur Suivant.

-

Pour créer une stratégie pour les applications iOS, sélectionnez iOS dans le volet Plates-formes.

-

Sous Sécurité - Autoriser, définissez Documents provenant d’applications gérées dans les applications non gérées sur Désactivé. La valeur Désactivé définit également Les applications non gérées lisent les contacts gérés et Les applications gérées écrivent sur les contacts non gérés sur Désactivé. Cliquez sur Suivant.

-

Cliquez sur Suivant jusqu’à ce que le bouton Enregistrer s’affiche. Cliquez sur Enregistrer.

Configurez la stratégie Configuration de l’application pour chaque application :

-

Dans la console Citrix Endpoint Management, cliquez sur Configurer > Stratégies d’appareil.

-

Cliquez sur Ajouter. La page Ajouter une nouvelle stratégie apparaît.

-

Cliquez sur Configuration de l’application dans la liste des stratégies.

-

Sur la page Informations sur la stratégie, tapez un nom et (éventuellement) une description pour la stratégie. Cliquez sur Suivant.

-

Pour créer une stratégie une application iOS, sélectionnez iOS dans le volet Plates-formes.

-

Sélectionnez l’identifiant de l’application à configurer.

-

Pour les applications iOS, ajoutez le texte suivant à Contenu du dictionnaire :

<dict> <key>IntuneMAMUPN</key> <string>${user.userprincipalname}</string> </dict> <!--NeedCopy--> -

Cliquez sur Vérifier le dictionnaire.

-

Cliquez sur Suivant.

-

Cliquez sur Enregistrer.

Configurer des groupes de mise à disposition pour les applications et les stratégies

-

Dans la console Citrix Endpoint Management, cliquez sur Configurer > Groupes de mise à disposition.

-

Sur la page Groupes de mise à disposition, cliquez sur Ajouter. La page Informations sur le groupe de mise à disposition s’affiche.

-

Sur la page Informations sur le groupe de mise à disposition, tapez un nom et (éventuellement) une description pour le groupe de mise à disposition. Cliquez sur Suivant.

-

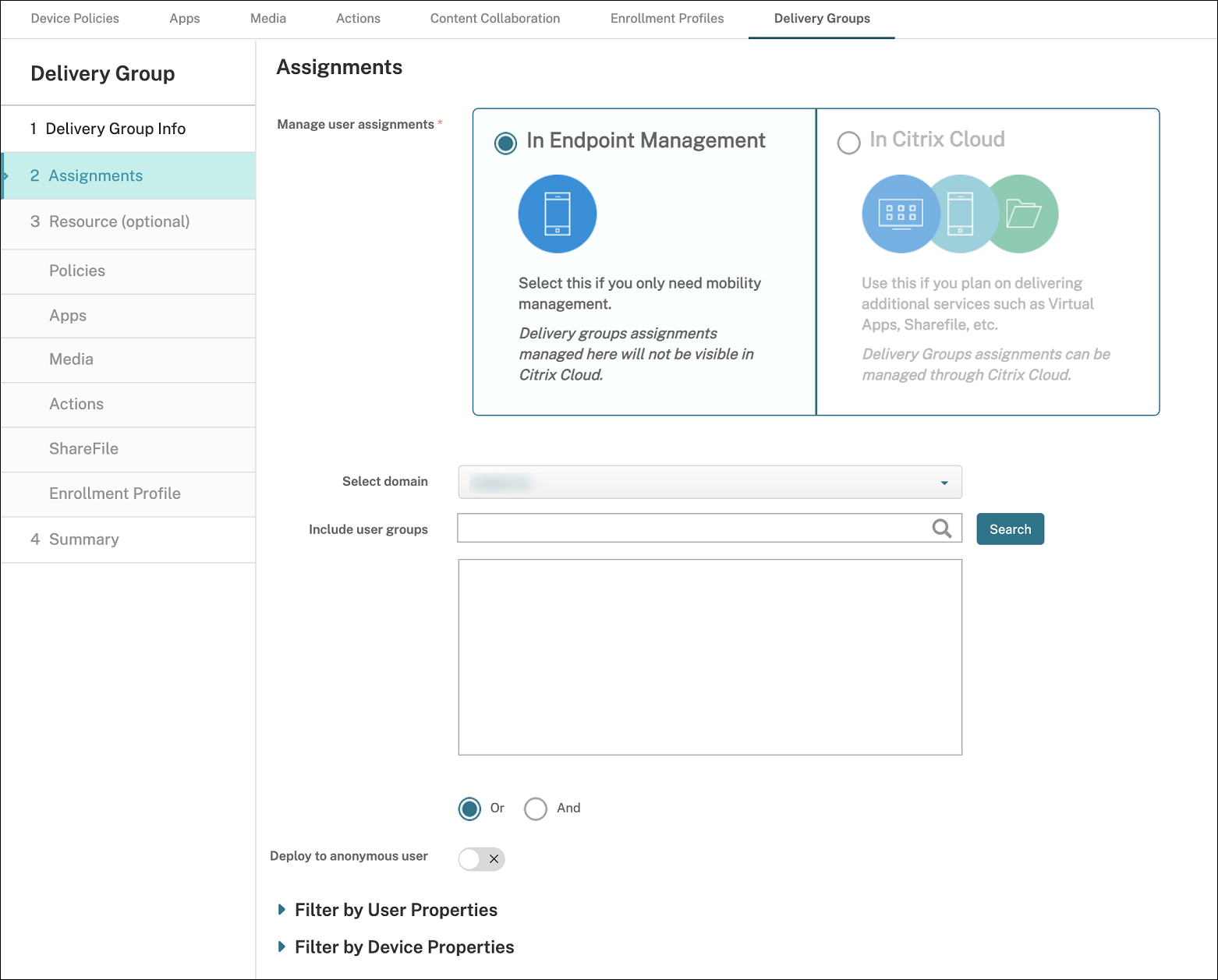

Sur la page Attributions, spécifiez le mode de déploiement du groupe de mise à disposition : choisissez Dans Citrix Endpoint Management ou Dans Citrix Cloud.

-

Si vous avez choisi Dans Citrix Endpoint Management :

- Sélectionner un domaine : sélectionnez le domaine à partir duquel choisir les utilisateurs dans la liste.

-

Inclure des groupes d’utilisateurs : effectuez l’une des opérations suivantes :

- Dans la liste des groupes d’utilisateurs, cliquez sur les groupes que vous souhaitez ajouter. Les groupes sélectionnés s’affichent dans la liste Groupes d’utilisateurs sélectionnés.

- Cliquez sur Rechercher pour afficher une liste de tous les groupes d’utilisateurs dans le domaine sélectionné.

- Tapez un nom de groupe complet ou partiel dans la zone de recherche, puis cliquez sur Rechercher pour limiter la liste des groupes d’utilisateurs.

Pour supprimer un groupe d’utilisateurs de la liste Groupes d’utilisateurs sélectionnés, effectuez l’une des opérations suivantes :

- Dans la liste Groupes d’utilisateurs sélectionnés, cliquez sur le X en regard de chaque groupe que vous souhaitez supprimer.

- Cliquez sur Rechercher pour afficher une liste de tous les groupes d’utilisateurs dans le domaine sélectionné. Parcourez la liste et décochez la case à cocher en regard de chaque groupe à supprimer.

- Tapez un nom de groupe complet ou partiel dans la zone de recherche, puis cliquez sur Rechercher pour limiter la liste des groupes d’utilisateurs. Parcourez la liste et décochez la case à cocher en regard de chaque groupe à supprimer.

-

Cliquez sur Suivant.

-

Sur la page Stratégies, faites glisser la stratégie Restrictions et la stratégie Configuration de l’application que vous créez de gauche à droite. Cliquez sur Suivant.

-

Sur la page Applications, faites glisser les applications que vous souhaitez distribuer du côté gauche de la page vers Applications requises ou Applications facultatives. Cliquez sur Suivant.

-

(Facultatif) Configurez les paramètres sur la page Média, la page Actions et la page Inscriptions. Ou acceptez les valeurs par défaut sur chaque page et cliquez sur Suivant.

-

Sur la page Résumé, passez en revue les paramètres du groupe de mise à disposition et cliquez sur Enregistrer pour créer le groupe de mise à disposition.

Lorsque vous publiez l’application dans la console Intune, sélectionnez Forcer l’application à être gérée. Les utilisateurs d’appareils non supervisés sont invités à autoriser la gestion de l’application. Si les utilisateurs acceptent l’invite, l’application est gérée sur l’appareil. Si les utilisateurs refusent, l’application n’est pas disponible sur l’appareil.

Configurer Citrix Secure Mail

Citrix Secure Mail prend désormais en charge diverses configurations. Vous pouvez encapsuler Citrix Secure Mail dans un conteneur MAM Intune se connectant à un Exchange Server local. Vous pouvez connecter Citrix Secure Mail à des comptes Exchange ou Office 365 hébergés. Cependant, cette version ne prend pas en charge l’authentification basée sur les certificats, utilisez donc LDAP à la place.

Important :

Pour utiliser Citrix Secure Mail en mode MDX, vous devez utiliser le mode MDM+MAM de Citrix Endpoint Management.

Citrix Secure Mail remplit également automatiquement les noms d’utilisateur. Pour activer cette fonctionnalité, vous devez d’abord configurer les stratégies personnalisées suivantes :

-

Dans la console Citrix Endpoint Management, accédez à Paramètres > Propriétés du serveur, puis cliquez sur Ajouter.

-

Dans la liste, cliquez sur Clé personnalisée, puis dans le champ Clé, saisissez

xms.store.idpuser_attrs. -

Définissez la valeur sur true, puis dans Nom d’affichage, saisissez

xms.store.idpuser_attrs. Cliquez sur Enregistrer. -

Cliquez sur Propriétés du client puis cliquez sur Ajouter.

-

Sélectionnez Clé personnalisée puis tapez SEND_LDAP_ATTRIBUTES dans le champ Clé.

-

Dans le champ Valeur, entrez

userPrincipalName=${user.userprincipalname},email=${user.mail},displayname=${user.displayname},sAMAccountName=${user.samaccountname},aadupn=${user.id_token.upn},aadtid=${user.id_token.tid}. Entrez une description, puis cliquez sur Enregistrer.Les étapes suivantes s’appliquent uniquement aux appareils iOS.

-

Accédez à Configurer > Stratégies d’appareil, cliquez sur Ajouter, puis sélectionnez la stratégie Configuration de l’application.

-

Entrez un nom de stratégie, puis cliquez sur Suivant.

Dans la liste Identificateur, cliquez sur Ajouter. Dans la zone de texte qui apparaît, entrez le Bundle ID pour votre application Citrix Secure Mail.

-

Dans la zone de contenu Dictionnaire, tapez le texte suivant.

<dict> <key>XenMobileUserAttributes</key> <dict> <key>userPrincipalName</key> <string>${user.userprincipalname}</string> <key>email</key> <string>${user.mail}</string> <key>displayname</key> <string>${user.displayname}</string> <key>sAMAccountName</key> <string>${user.samaccountname}</string> <key>aadupn</key> <string>${user.id_token.upn}</string> <key>aadtid</key> <string>${user.id_token.tid}</string> </dict> <key>IntuneMAMUPN</key> <string>${user.id_token.upn}</string> </dict> -

Désélectionnez la case Windows Desktop/Tablet, puis cliquez sur Suivant.

-

Sélectionnez les groupes d’utilisateurs sur lesquels vous souhaitez déployer la stratégie, puis cliquez sur Enregistrer.

Dépannage

Problèmes d’ordre général

Problème : lors de l’ouverture d’une application, le message d’erreur suivant s’affiche : Stratégie applicative requise.

Résolution : ajoutez des stratégies dans l’API Microsoft Graph.

Problème : vous rencontrez des conflits de stratégie.

Résolution : une seule stratégie par application est autorisée.

Problème : votre application ne peut pas se connecter aux ressources internes.

Résolution : assurez-vous que les ports de pare-feu appropriés sont ouverts, que l’ID du locataire est correct, etc.

Problèmes liés à NetScaler Gateway

Le tableau suivant répertorie les problèmes courants liés aux configurations NetScaler Gateway et leurs solutions. Pour le dépannage, activez d’autres journaux et vérifiez-les en procédant comme suit :

- Dans l’interface de ligne de commandes, exécutez la commande suivante :

set audit syslogParams -logLevel ALL - Vérifiez les journaux depuis le shell à l’aide de la commande

tail -f /var/log/ns.log.

| Problème | Solution |

|---|---|

| Les autorisations devant être configurées pour l’application de passerelle sur Azure ne sont pas disponibles. | Vérifiez si une licence Intune appropriée est disponible. Essayez d’utiliser le portail manage.windowsazure.com pour voir si l’autorisation peut être ajoutée. Contactez le support technique Microsoft si le problème persiste. |

NetScaler Gateway ne peut pas accéder à login.microsoftonline.com ni à graph.windows.net. |

Dans NS Shell, vérifiez si vous pouvez accéder au site Web Microsoft suivant : curl -v -k https://login.microsoftonline.com. Ensuite, vérifiez si DNS est configuré sur NetScaler Gateway et si les paramètres du pare-feu sont corrects (les demandes DNS pourraient rester derrière le pare-feu). |

| Une erreur apparaît dans ns.log après la configuration de OAuthAction. | Vérifiez si la licence Intune est activée et si l’application de passerelle Azure dispose des autorisations appropriées. |

| La commande Sh OAuthAction n’affiche pas l’état OAuth comme terminé. | Vérifiez les paramètres DNS et les autorisations configurées sur l’application de passerelle Azure. |

| L’appareil Android ou iOS n’affiche pas l’invite d’authentification double. | Vérifiez si l’ID d’appareil à double facteur LogonSchema est lié au serveur virtuel d’authentification. |

Condition et état de l’erreur OAuth

| État | Condition d’erreur |

|---|---|

| COMPLETE | Réussite |

| AADFORGRAPH | Secret non valide, URL non résolue, expiration de la connexion |

| MDMINFO | *manage.microsoft.com est hors service ou inaccessible |

| GRAPH | Le point de terminaison graphique est inaccessible |

| CERTFETCH | Impossible de communiquer avec le point de terminaison de jeton : https://login.microsoftonline.com en raison d’une erreur DNS. Pour valider cette configuration, accédez au shell et entrez curl https://login.microsoftonline.com. Cette commande doit être validée. |

Limites

Les éléments suivants décrivent certaines limitations liées à l’utilisation de MEM avec Citrix Endpoint Management.

- Lorsque vous déployez des applications avec Citrix et Intune pour prendre en charge le micro VPN : lorsque les utilisateurs fournissent leur nom d’utilisateur et leur mot de passe pour accéder aux sites Digest, même si leurs informations d’identification sont valides, une erreur apparaît. [CXM-25227]

- Après avoir modifié le split tunneling de On à Off et en attente de l’expiration de la session de passerelle en cours : le trafic externe est transmis directement sans passer par NetScaler Gateway jusqu’à ce que l’utilisateur lance un site interne en mode VPN complet. [CXM-34922]

- Lorsque la stratégie d’ouverture passe de Applications gérées uniquement à Toutes les applications, les utilisateurs ne peuvent pas ouvrir de documents dans les applications non gérées jusqu’à ce qu’ils ferment et relancent Citrix Secure Mail. [CXM-34990]

- Lorsque le split tunneling est activé en mode VPN complet et que le Split DNS passe de local à distant, les sites internes ne parviennent pas à se charger. [CXM-35168]

Problèmes connus

Lorsque la stratégie mVPN Activer la redirection http/https (avec SSO) est désactivée, Citrix Secure Mail ne fonctionne pas. [CXM-58886]

Problèmes tiers connus

Sur Citrix Secure Mail pour Android, lorsqu’un utilisateur appuie sur Créer un nouvel événement, la page de création d’un nouvel événement ne s’affiche pas. [CXM-23917]

Lorsque vous déployez Citrix Secure Mail pour iOS avec Citrix et Intune pour prendre en charge le micro VPN : la stratégie applicative qui obscurcit l’écran Citrix Secure Mail lorsque les utilisateurs déplacent l’application vers l’arrière-plan n’est pas appliquée. [CXM-25032]

Dans cet article

- Configuration système requise

- Logiciels requis

- Pour configurer l’intégration de Citrix Endpoint Management à MEM

- Pour configurer NetScaler Gateway pour un micro VPN

- Pour configurer la gestion des appareils

- Configurer les applications gérées par Intune pour les distribuer sur les appareils

- Configurer Citrix Secure Mail

- Dépannage

- Limites

- Problèmes connus