Sichere Kommunikation

Zum Sichern der Kommunikation zwischen dem Citrix Virtual Apps and Desktops-Server und der Citrix Workspace-App können Sie Citrix Workspace-App-Verbindungen mit verschiedenen sicheren Technologien wie den Folgenden integrieren:

- Citrix Gateway: Weitere Informationen finden Sie im vorliegenden Abschnitt und in der Dokumentation zu Citrix Gateway und StoreFront.

- Eine Firewall: Firewalls entscheiden anhand der Zieladresse und des Zielports von Datenpaketen, ob diese Pakete weitergeleitet werden.

- Transport Layer Security (TLS) Versionen 1.2 und 1.3 werden unterstützt.

- Vertrauenswürdige Server zum Herstellen von Vertrauensbeziehungen in Citrix Workspace-App-Verbindungen.

- ICA-Dateisignierung

- Schutz durch lokale Sicherheitsautorität

- Proxyserver nur für Citrix Virtual Apps-Bereitstellungen: Ein SOCKS-Proxyserver oder ein sicherer Proxyserver. Proxyserver helfen, den Zugriff auf und vom Netzwerk zu beschränken. Sie verarbeiten außerdem die Verbindungen zwischen der Citrix Workspace-App und dem Server. Die Citrix Workspace-App unterstützt die Protokolle SOCKS und Secure Proxy.

- Ausgehender Proxy

Citrix Gateway

Citrix Gateway (ehemals Access Gateway) sichert Verbindungen mit StoreFront-Stores. Administratoren können hiermit zudem präzise den Benutzerzugriff auf Desktops und Anwendungen steuern.

Herstellen einer Verbindung mit Desktops und Anwendungen über Citrix Gateway:

-

Nutzen Sie eine der folgenden Methoden, um die vom Administrator erhaltene Citrix Gateway-URL einzugeben:

- Bei der ersten Verwendung der Self-Service-Benutzeroberfläche werden Sie aufgefordert, die URL im Dialogfeld Konto hinzufügen einzugeben.

- Wenn Sie später die Self-Service-Benutzeroberfläche verwenden, geben Sie die URL ein, indem Sie auf Einstellungen > Konten > Hinzufügen klicken.

- Beim Herstellen einer Verbindung mit dem Befehl “storebrowse” geben Sie die URL in der Befehlszeile ein.

Über die URL wird das Gateway und optional ein bestimmter Store angegeben:

-

Zum Herstellen einer Verbindung mit dem ersten Store, den die Citrix Workspace-App findet, verwenden Sie eine URL im folgenden Format:

-

Um eine Verbindung zu einem bestimmten Store herzustellen, verwenden Sie beispielsweise eine URL der Form: https://gateway.company.com?<storename>. Diese dynamische URL besitzt kein standardmäßiges Format, verwenden Sie kein Gleichheitszeichen (=) in der URL. Beim Herstellen einer Verbindung mit einem bestimmten Store mit storebrowse müssen Sie die URL im storebrowse-Befehl eventuell in Anführungszeichen setzen.

- Wenn Sie dazu aufgefordert werden, stellen Sie eine Verbindung mit dem Store (über das Gateway) unter Verwendung Ihres Benutzernamens, Kennworts und Sicherheitstokens her. Weitere Informationen zu diesem Schritt finden Sie in der Citrix Gateway-Dokumentation.

Wenn die Authentifizierung abgeschlossen ist, werden Ihre Desktops und Anwendungen angezeigt.

Herstellen einer Verbindung durch eine Firewall

Firewalls entscheiden anhand der Zieladresse und des Zielports von Datenpaketen, ob diese Pakete weitergeleitet werden. Wenn Sie eine Firewall verwenden, kann die Citrix Workspace-App für Windows über die Firewall mit dem Webserver und dem Citrix Server kommunizieren.

Allgemeine Citrix Kommunikationsports

| Quelle | Typ | Port | Details |

|---|---|---|---|

| Citrix Workspace-App | TCP | 80/443 | Kommunikation mit StoreFront |

| ICA oder HDX | TCP/UDP | 1494 | Zugriff auf Anwendungen und virtuelle Desktops |

| ICA oder HDX mit Sitzungszuverlässigkeit | TCP/UDP | 2598 | Zugriff auf Anwendungen und virtuelle Desktops |

| ICA oder HDX über TLS | TCP/UDP | 443 | Zugriff auf Anwendungen und virtuelle Desktops |

Weitere Informationen zu den Ports finden Sie im Knowledge Center-Artikel CTX101810.

TLS (Transport Layer Security)

Transport Layer Security (TLS) ersetzt das SSL-Protokoll (Secure Sockets Layer). Die IETF (Internet Engineering Taskforce) hat den Standard zu TLS umbenannt, als diese Organisation die Verantwortung für die Entwicklung von TLS als offenem Standard übernahm.

TLS sichert die Datenkommunikation mit Serverauthentifizierung, Verschlüsselung des Datenstroms und Prüfen der Nachrichtenintegrität. Einige Organisationen, u. a. US-Regierungsbehörden, setzen TLS zum Schutz der Datenkommunikation voraus. Diese Organisationen verlangen möglicherweise auch die Verwendung validierter Kryptografie, beispielsweise Federal Information Processing Standard (FIPS) 140. FIPS 140 ist ein Standard für die Kryptografie.

Um TLS-Verschlüsselung als Kommunikationsmedium zu verwenden, müssen Sie das Benutzergerät und die Citrix Workspace-App konfigurieren. Informationen zum Sichern der StoreFront-Kommunikation finden Sie im Abschnitt Sichern in der StoreFront-Dokumentation. Informationen zum Sichern des VDA finden Sie unter Transport Layer Security (TLS) in der Dokumentation zu Citrix Virtual Apps and Desktops.

Sie können die folgenden Richtlinien zu folgenden Zwecken verwenden:

- Erzwingen Sie die Verwendung von TLS: Wir empfehlen Ihnen, TLS für Verbindungen über nicht vertrauenswürdige Netzwerke, einschließlich des Internets, zu verwenden.

- Erzwingen Sie die Verwendung von FIPS (Federal Information Processing Standards): Genehmigte Kryptografie und befolgen Sie die Empfehlungen in NIST SP 800-52. Diese Optionen sind standardmäßig deaktiviert.

- Erzwingen Sie die Verwendung einer bestimmten TLS-Version und bestimmter TLS-Verschlüsselungssammlungen: Citrix unterstützt das TLS-Protokoll 1.2 und 1.3.

- Herstellen von Verbindungen mit bestimmten Servern.

- Überprüfen, ob das Serverzertifikat widerrufen wurde.

- Überprüfen auf eine bestimmte Serverzertifikatausstellungsrichtlinie.

- Auswählen eines bestimmten Clientzertifikats, wenn der Server für die Anforderung konfiguriert ist.

Die Citrix Workspace-App für Windows unterstützt die folgenden Verschlüsselungssammlungen für das TLS 1.2- und 1.3-Protokoll:

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

Wichtig:

Die folgenden Verschlüsselungssammlungen sind aus Sicherheitsgründen veraltet:

- Verschlüsselungssammlungen RC4 und 3DES

- Verschlüsselungssammlungen mit dem Präfix “TLS_RSA_*”

- TLS_RSA_WITH_AES_256_GCM_SHA384 (0x009d)

- TLS_RSA_WITH_AES_128_GCM_SHA256 (0x009c)

- TLS_RSA_WITH_AES_256_CBC_SHA256 (0x003d)

- TLS_RSA_WITH_AES_256_CBC_SHA (0x0035)

- TLS_RSA_WITH_AES_128_CBC_SHA (0x002f)

- TLS_RSA_WITH_RC4_128_SHA (0x0005)

- TLS_RSA_WITH_3DES_EDE_CBC_SHA (0x000a)

Unterstützung für TLS

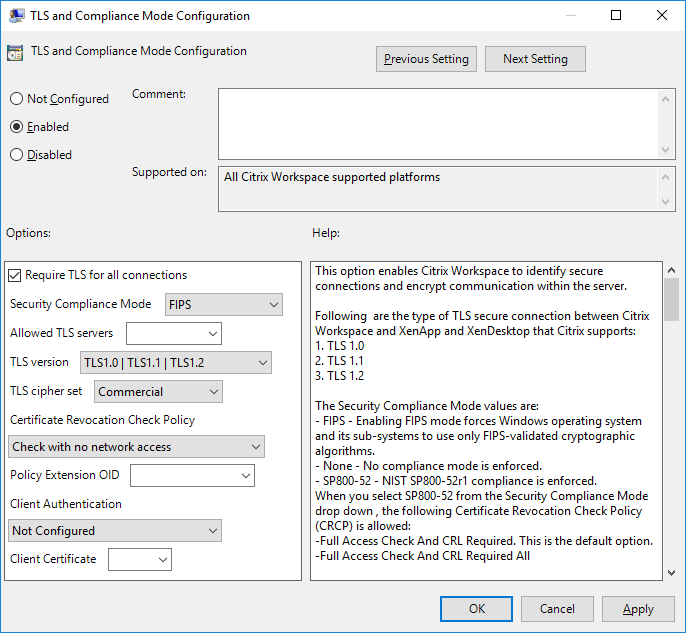

- Öffnen Sie die administrative GPO-Vorlage der Citrix Workspace-App, indem Sie gpedit.msc ausführen.

-

Gehen Sie unter dem Knoten Computerkonfiguration zu Administrative Vorlagen > Citrix Workspace > Netzwerkroutingund wählen Sie die Richtlinie TLS- und Compliancemodus-Konfiguration aus.

-

Wählen Sie Aktiviert, um sichere Verbindungen zu aktivieren und die Kommunikation auf dem Server zu verschlüsseln. Legen Sie folgende Optionen fest:

Hinweis:

Citrix empfiehlt TLS für sichere Verbindungen.

-

Aktivieren Sie TLS für alle Verbindungen verwenden. Damit erzwingen Sie, dass die Citrix Workspace-App TLS für alle Verbindungen mit veröffentlichten Anwendungen und Desktops verwendet.

-

Wählen Sie im Menü Sicherheitskonformitätsmodus die geeignete Option aus:

- Ohne: Es wird kein Konformitätsmodus erzwungen.

- SP800-52: Wählen Sie SP800-52 für Konformität mit NIST SP 800-52. Wählen Sie diese Option nur, wenn Server oder Gateway gemäß den Empfehlungen in NIST SP 800-52 konfiguriert sind.

Hinweis:

Bei Auswahl von SP800-52 wird automatisch FIPS-validierte Kryptografie verwendet, selbst wenn FIPS aktivieren nicht ausgewählt ist. Aktivieren Sie auch die Windows-Sicherheitsoption Systemkryptografie: FIPS-konformen Algorithmus für Verschlüsselung, Hashing und Signatur verwenden. Andernfalls kann die Citrix Workspace-App u. U. keine Verbindung zu den veröffentlichten Anwendungen und Desktops herstellen.

Wenn Sie SP800-52 auswählen, legen Sie die Einstellung für Richtlinie ‘Zertifikatsperrüberprüfung’ auf Volle Zugriffsprüfung und CRL erforderlich fest.

Wenn Sie SP800-52 auswählen, überprüft die Citrix Workspace-App, ob das Serverzertifikat den Empfehlungen in NIST SP 800-52 entspricht. Wenn dies nicht der Fall ist, kann die Citrix Workspace-App möglicherweise keine Verbindung herstellen.

- FIPS aktivieren: Wählen Sie diese Option, um die Verwendung von FIPS-validierter Kryptografie zu erzwingen. Aktivieren Sie auch die Windows-Sicherheitsoption aus der Gruppenrichtlinie des Betriebssystems Systemkryptografie: FIPS-konformen Algorithmus für Verschlüsselung, Hashing und Signatur verwenden. Andernfalls kann die Citrix Workspace-App u. U. keine Verbindung zu veröffentlichten Anwendungen und Desktops herstellen.

-

Wählen Sie im Dropdownmenü neben Zulässige TLS-Server die Portnummer aus. Verwenden Sie eine durch Trennzeichen getrennte Liste, um sicherzustellen, dass die Citrix Workspace-App Verbindungen nur zu angegebenen Servern herstellt. Sie können Platzhalter und Portnummern angeben. Beispielsweise ermöglicht *.citrix.com: 4433 Verbindungen zu jedem Server, dessen allgemeiner Name mit.citrix.com endet, auf Port 4433. Die Genauigkeit der Informationen in einem Sicherheitszertifikat wird durch den Aussteller des Zertifikats bestätigt. Wenn Citrix Workspace den Aussteller nicht erkennt oder ihm nicht traut, wird die Verbindung abgelehnt.

-

Wählen Sie im Menü TLS-Version eine der folgenden Optionen:

-

TLS 1.0, TLS 1.1 oder TLS 1.2 – Dies ist die Standardeinstellung, die nur empfohlen wird, wenn aus Kompatibilitätsgründen eine geschäftliche Anforderung für TLS 1.0 besteht.

-

TLS 1.1, TLS 1.2: Mit dieser Option stellen Sie sicher, dass TLS 1.1 oder TLS 1.2 für Verbindungen verwendet wird.

-

TLS 1.2: Diese Option wird empfohlen, wenn TLS 1.2 eine Geschäftsanforderung ist.

-

TLS-Verschlüsselungssatz: Um die Verwendung von bestimmten TLS-Verschlüsselungssätzen zu erzwingen, wählen Sie “Behörden” (GOV), “Kommerziell” (COM) oder “Alle” (ALL).

-

Wählen Sie im Menü Richtlinie ‘Zertifikatsperrüberprüfung’ eine der folgenden Optionen aus:

-

Prüfung ohne Netzwerkzugriff: Es wird eine Überprüfung der Zertifikatsperrliste durchgeführt. Es werden nur lokale Zertifikatsperrlisten-Stores verwendet. Alle Verteilungspunkte werden ignoriert. Eine Überprüfung der Zertifikatsperrliste zum Verifizieren des Serverzertifikats, das vom Ziel-SSL-Relay bzw. Citrix Secure Web Gateway-Server bereitgestellt ist, ist nicht obligatorisch.

-

Volle Zugriffsprüfung: Es wird eine Überprüfung der Zertifikatsperrliste durchgeführt. Lokale Zertifikatsperrlistenspeicher und alle Verteilungspunkte werden verwendet. Wenn Sperrinformationen für ein Zertifikat gefunden werden, wird die Verbindung abgelehnt. Eine Überprüfung der Zertifikatssperrliste zum Verifizieren des Serverzertifikats, das vom Zielserver bereitgestellt wird, ist nicht kritisch.

-

Volle Zugriffsprüfung und CRL erforderlich: Die Zertifikatsperrliste wird ohne Stamm-Zertifizierungsstelle überprüft. Lokale Zertifikatsperrlistenspeicher und alle Verteilungspunkte werden verwendet. Wenn Sperrinformationen für ein Zertifikat gefunden werden, wird die Verbindung abgelehnt. Das Finden aller erforderlichen Zertifikatsperrlisten ist für die Überprüfung wichtig.

-

Volle Zugriffsprüfung und alle CRL erforderlich: Die Zertifikatsperrliste und die Stamm-Zertifizierungsstelle werden überprüft. Lokale Zertifikatsperrlistenspeicher und alle Verteilungspunkte werden verwendet. Wenn Sperrinformationen für ein Zertifikat gefunden werden, wird die Verbindung abgelehnt. Das Finden aller erforderlichen Zertifikatsperrlisten ist für die Überprüfung wichtig.

-

Keine Prüfung: Es wird keine Überprüfung der Zertifikatsperrliste durchgeführt.

-

Mit der Richtlinienerweiterungs-OID können Sie die Citrix Workspace-App auf Verbindungen mit Servern beschränken, auf denen eine bestimmte Zertifikatausstellungsrichtlinie festgelegt ist. Wenn Sie Richtlinienerweiterungs-OID auswählen, akzeptiert die Citrix Workspace-App nur Serverzertifikate mit dieser Richtlinienerweiterungs-OID.

-

Wählen Sie im Menü zur Clientauthentifizierung eine der folgenden Optionen aus:

-

Deaktiviert: Die Clientauthentifizierung ist deaktiviert.

-

Zertifikatauswähler anzeigen: Der Benutzer wird immer aufgefordert, ein Zertifikat auszuwählen.

-

Wenn möglich automatisch auswählen: Die Aufforderung wird nur angezeigt, wenn mehrere Zertifikate zur Identifizierung ausgewählt werden können.

-

Nicht konfiguriert: Gibt an, dass die Clientauthentifizierung nicht konfiguriert ist.

-

Angegebenes Zertifikat verwenden: Verwenden Sie das unter “Clientzertifikat” festgelegte Clientzertifikat.

-

Geben Sie mit der Einstellung Clientzertifikat den Fingerabdruck des identifizierenden Zertifikats an, damit Benutzer nicht unnötig aufgefordert werden.

-

Klicken Sie auf Übernehmen und auf OK, um die Richtlinie zu speichern.

-

Unterstützung für das TLS-Protokoll Version 1.3

Ab Version 2409 unterstützt die Citrix Workspace-App das Transport Layer Security-Protokoll (TLS) Version 1.3.

Hinweis:

Diese Verbesserung erfordert VDA-Version 2303 oder höher.

Dieses Feature ist standardmäßig aktiviert. Um es zu deaktivieren, gehen Sie wie folgt vor:

- Öffnen Sie den Registrierungseditor mit

regeditim Befehl Run. - Navigieren Sie zu

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Citrix\ICA Client\TLS1.3. - Erstellen Sie einen DWORD-Schlüssel mit dem Namen

EnableTLS1.3und legen Sie den Wert des Schlüssels auf0fest.

Einschränkungen:

- Bei Verbindungen über Access Gateway oder NetScaler Gateway Service wird die Verwendung von TLS 1.3 versucht. Es kommt jedoch zu einem Fallback auf TLS 1.2, weil Access Gateway und NetScaler Gateway Service TLS 1.3 noch nicht unterstützen.

- Bei einer direkten Verbindung zu einer VDA-Version, die TLS 1.3 nicht unterstützt, erfolgt ein Fallback auf TLS 1.2.

Vertrauenswürdige Server

Erzwingen vertrauenswürdiger Serververbindungen

Die Richtlinie “Vertrauenswürdige Serverkonfiguration” dient dazu, Vertrauensstellungen bei Verbindungen der Citrix Workspace-App zu identifizieren und durchzusetzen.

Mit dieser Richtlinie können Sie steuern, wie der Client die veröffentlichte Anwendung oder den veröffentlichten Desktop identifiziert, zu dem eine Verbindung hergestellt wird. Der Client bestimmt eine Vertrauensebene, die bei einer Verbindung “Vertrauensregion” genannt wird. Die Vertrauensregion bestimmt dann, wie der Client für die Verbindung konfiguriert wird.

Durch Aktivieren dieser Richtlinie werden Verbindungen zu Servern verhindert, die sich nicht in den vertrauenswürdigen Regionen befinden.

Die Regionsidentifizierung basiert standardmäßig auf der Adresse des Servers, zu dem der Client eine Verbindung herstellt. Der Server muss Mitglied der Zone vertrauenswürdiger Sites von Windows sein, um Mitglied der Vertrauensregion sein zu können. Sie können dies mit der Einstellung Windows-Internetzone konfigurieren.

Alternativ kann aus Kompatibilitätsgründen mit Nicht-Windows-Clients die Serveradresse mithilfe der Einstellung Adresse in der Gruppenrichtlinie ausdrücklich als vertrauenswürdig eingestuft werden. Die Serveradresse muss eine durch Kommas getrennte Liste von Servern sein, die die Verwendung von Platzhaltern unterstützen, zum Beispiel cps*.citrix.com.

Voraussetzung:

- Vergewissern Sie sich, dass Sie die Citrix Workspace-App für Windows, Version 2409 oder höher, installiert haben.

- Stellen Sie die DNS-Auflösung auf True auf DDC ein, wenn Sie den internen Storefront und den Host-FQDN in den Windows-Internetoptionen verwenden. Weitere Informationen finden Sie im Knowledge Center-Artikel CTX135250.

Hinweis:

Es sind keine Änderungen am DDC erforderlich, wenn die IP-Adresse in den Optionen der Windows-Internetsicherheitszone verwendet wird.

- Kopieren Sie die neueste Vorlage für ICA-Clientrichtlinien gemäß der folgenden Tabelle und fügen Sie sie ein:

| Dateityp | Kopieren von | Kopieren nach |

|---|---|---|

| receiver.admx | Installationsverzeichnis\ICA Client\Configuration\receiver.admx | Nach: %systemroot%\policyDefinitions |

| CitrixBase.admx | Installationsverzeichnis\ICA Client\Configuration\CitrixBase.admx | Nach: %systemroot%\policyDefinitions |

| receiver.adml | Installationsverzeichnis\ICA Client\Configuration[MUIculture]receiver.adml | %systemroot%\policyDefinitions[MUIculture] |

| CitrixBase.adml | Installationsverzeichnis\ICA Client\Configuration[MUIculture]\CitrixBase.adml | %systemroot%\policyDefinitions[MUIculture] |

Hinweis:

- Stellen Sie sicher, dass Sie die neuesten ADMX- und ADML-Dateien verwenden, die in der Citrix Workspace-App für Windows Version 2409 oder höher enthalten sind. Weitere Konfigurationsdetails finden Sie in der Dokumentation zur Gruppenrichtlinie.

-

Schließen Sie alle laufenden Citrix Workspace-App-Instanzen und beenden Sie diese über die Taskleiste.

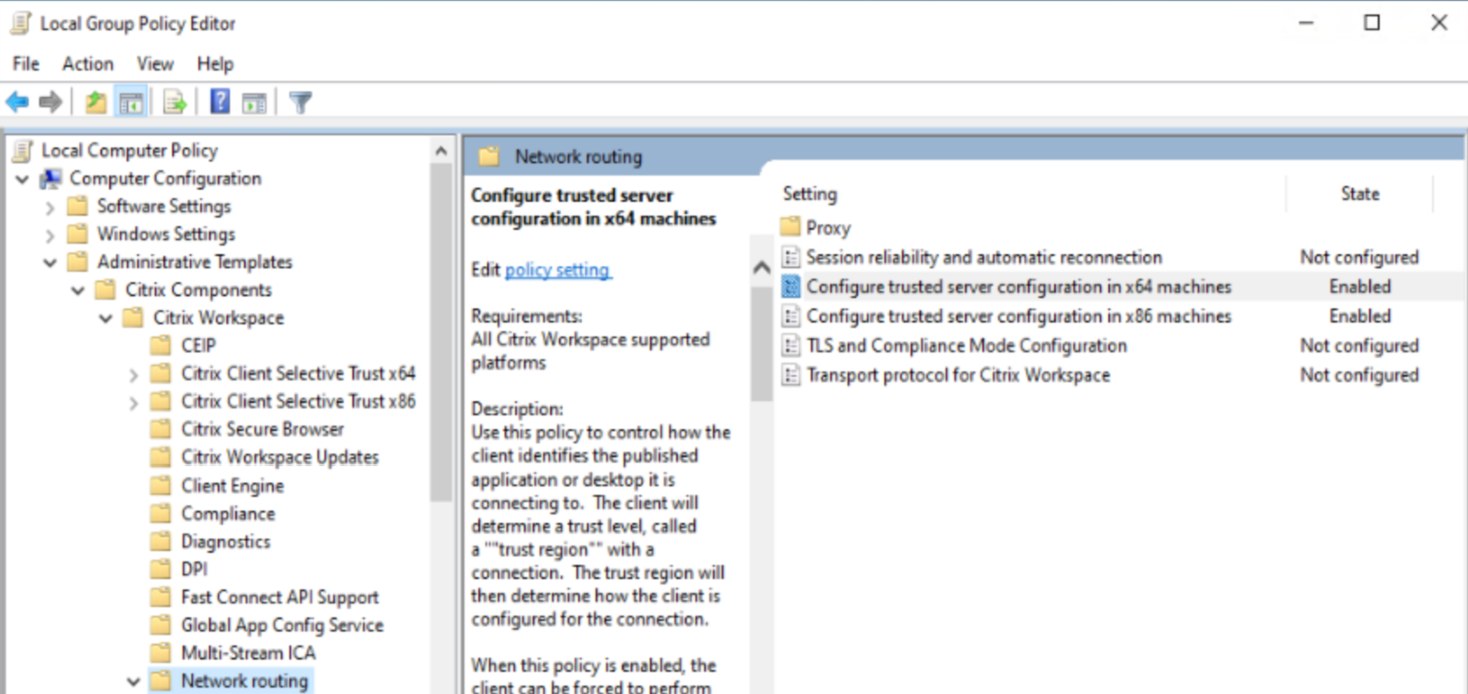

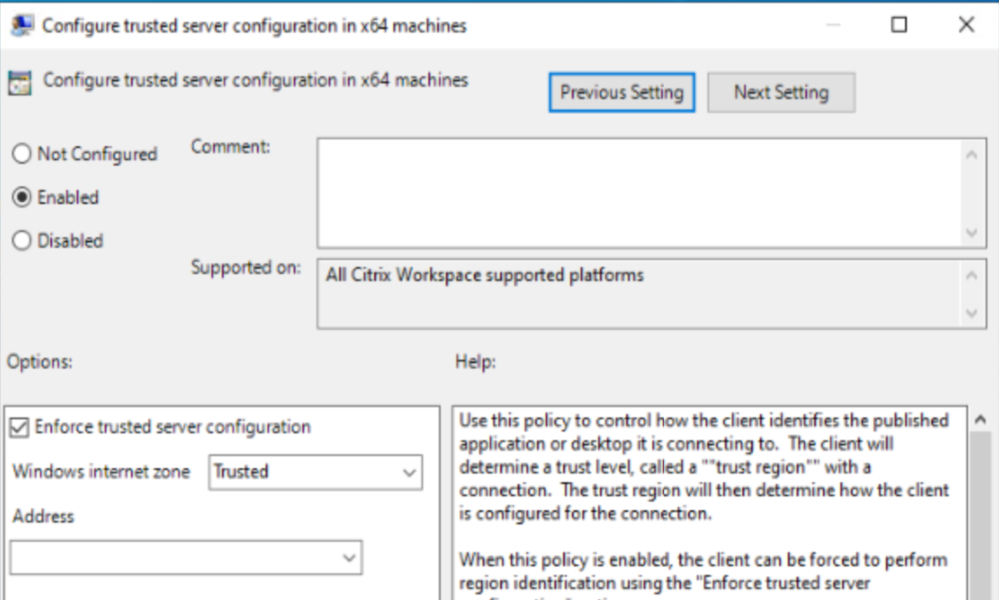

Führen Sie die folgenden Schritte aus, um die vertrauenswürdige Serverkonfiguration mit der administrativen Gruppenrichtlinienobjektvorlage zu aktivieren:

- Öffnen Sie die administrative Gruppenrichtlinienzielvorlage der Citrix Workspace-App, indem Sie

gpedit.mscausführen. -

Gehen Sie unter dem Knoten Computerkonfiguration zu Administrative Vorlagen > Citrix-Komponenten > Citrix Workspace > Netzwerk-Routing:

- Wählen Sie für x64-Bereitstellungen Konfigurieren Sie eine vertrauenswürdige Serverkonfiguration auf x64-Computern aus.

- Wählen Sie für x86-Bereitstellungen Vertrauenswürdige Serverkonfiguration auf x86-Maschinen konfigurieren.

- Aktivieren Sie die ausgewählte Richtlinie und aktivieren Sie das Kontrollkästchen Vertrauenswürdige Serverkonfiguration erzwingen.

-

Wählen Sie aus dem Dropdownmenü Windows-Internetzone die Option Vertrauenswürdig aus.

Hinweis:

Sie können die Auswahl von Optionen aus der Dropdownliste Adresse überspringen.

- Klicken Sie auf OK und Übernehmen.

-

Wenn derselbe angemeldete Benutzer Citrix-Ressourcen veröffentlicht hat, können Sie wie folgt fortfahren oder sich mit einem anderen Benutzer anmelden.

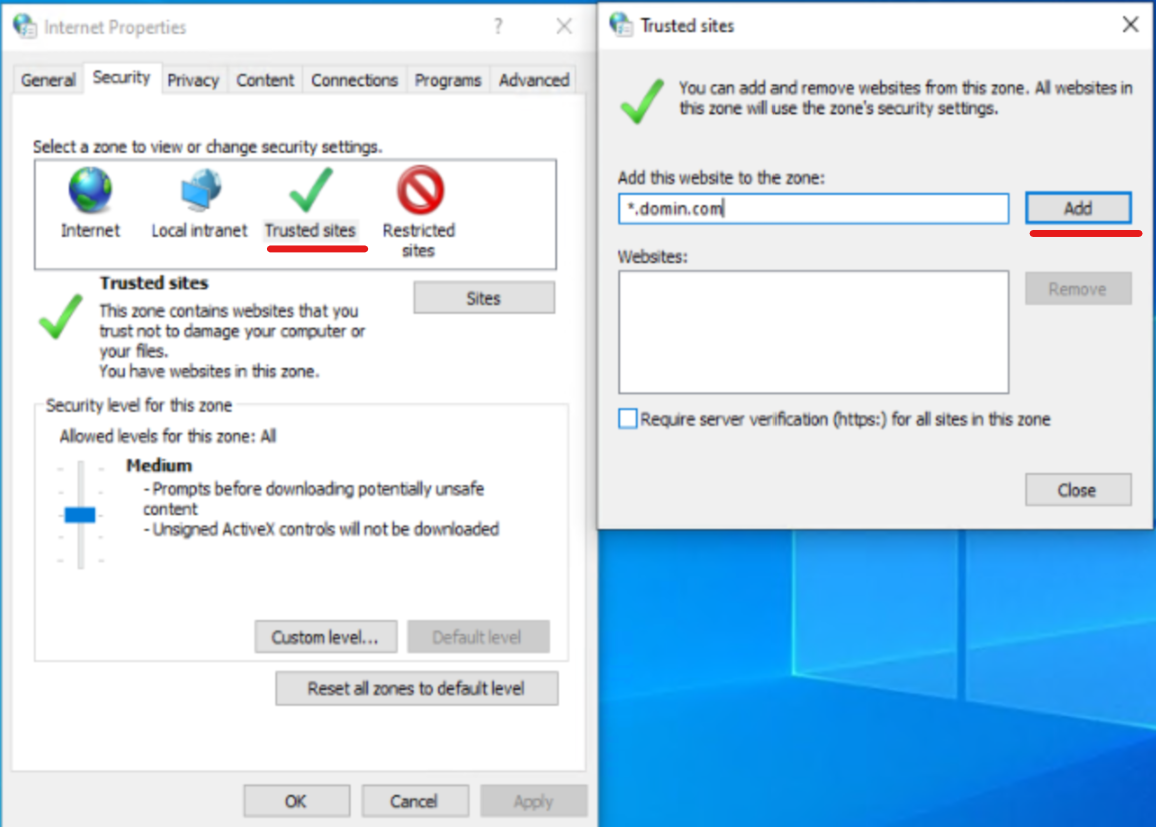

- Öffnen Sie Windows-Internetoptionen und navigieren Sie zu Vertrauenswürdige Sites > Sites, um eine Domänenadresse oder einen VDA-FQDN hinzuzufügen.

Hinweis:

Sie können eine ungültige Domäne

*.test.comoder einen bestimmten ungültigen oder gültigen VDA-FQDN hinzufügen, um das Feature zu testen.

-

Ändern Sie je nach Wunsch zu Vertrauenswürdig oder Lokale Intranetsites, basierend auf der Zonenauswahl in Windows-Internetzone innerhalb von Richtlinie für vertrauenswürdige Serverkonfiguration konfigurieren.

Weitere Informationen finden Sie unter Internet Explorer-Einstellungen ändern im Abschnitt Authentifizieren.

- Aktualisieren Sie die Gruppenrichtlinie auf dem Zielgerät, auf dem die Citrix Workspace-App installiert ist, mit einer Administrator-Eingabeaufforderung oder starten Sie das System neu.

- Achten Sie darauf, dass der interne StoreFront-FQDN der Zone “Lokales Intranet” oder den Zonen “Vertrauenswürdige Sites” basierend auf der Zonenauswahl in Windows-Internetzone innerhalb der Richtlinie “Vertrauenswürdige Serverkonfiguration konfigurieren” hinzugefügt wird. Weitere Informationen finden Sie unter Ändern der Internet Explorer-Einstellungen im Abschnitt Authentifizieren . Achten Sie außerdem darauf, dass bei Gateway-Stores die Gateway-URL zu den vertrauenswürdigen Sites hinzugefügt werden muss.

- Öffnen Sie die Citrix Workspace-App oder veröffentlichte Ressourcen und validieren Sie das Feature.

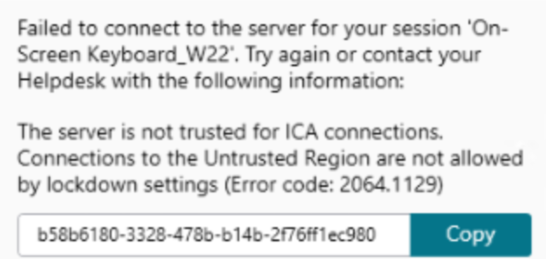

Hinweis:

Wenn Sie die vorhergehenden Schritte nicht konfiguriert haben, schlägt der Sitzungsstart möglicherweise fehl und Sie erhalten die folgende Fehlermeldung:

Als Problemumgehung können Sie die Richtlinie Vertrauenswürdige Serverkonfiguration konfigurieren im Gruppenrichtlinienobjekt deaktivieren.

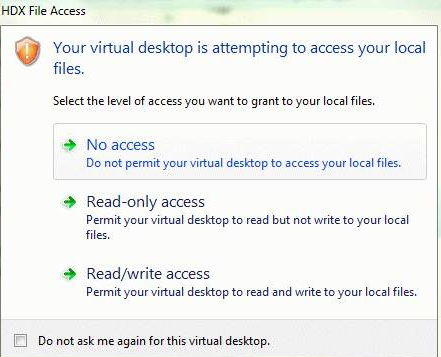

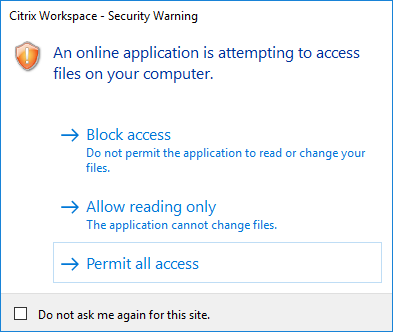

Client Selective Trust

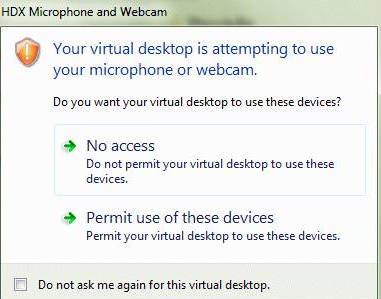

Neben dem Zulassen oder Verhindern von Verbindungen zu den Servern verwendet der Client die Regionen auch, um den SSO-Zugriff auf Dateien, das Mikrofon oder die Webcam zu identifizieren.

| Regionen | Ressourcen | Zugriffsebene |

|---|---|---|

| Internet | Datei, Mikrofon, Webcam | Benutzer bei Zugriff auffordern, SSO nicht zulässig |

| Intranet | Mikrofon, Webcam | Benutzer bei Zugriff auffordern, SSO zulässig |

| Eingeschränkte Sites | Alle | Kein Zugriff und Verbindung kann verhindert werden |

| Vertrauenswürdig | Mikrofon, Webcam | Lesen oder Schreiben, SSO zulässig |

Wenn der Benutzer den Standardwert für eine Region ausgewählt hat, wird möglicherweise das folgende Dialogfeld angezeigt:

Administratoren können dieses Standardverhalten ändern, indem sie die Registrierungsschlüssel für Client Selective Trust entweder mithilfe der Gruppenrichtlinie oder in der Registrierung erstellen und konfigurieren. Weitere Informationen zum Konfigurieren von Client Selective Trust-Registrierungsschlüsseln finden Sie im Knowledge Center-Artikel CTX133565.

Schutz durch lokale Sicherheitsautorität

Die lokale Sicherheitsautorität von Windows, die Informationen zu allen Aspekten der lokalen Sicherheit auf einem System enthält, wird von der Citrix Workspace-App unterstützt. Diese Unterstützung ermöglicht einen Systemschutz durch die lokale Sicherheitsautorität für gehostete Desktops.

Herstellen von Verbindungen über Proxyserver

Mit Proxyservern wird der eingehende und ausgehende Netzwerkzugriff beschränkt und die Verbindung zwischen der Citrix Workspace-App für Windows und Servern gehandhabt. Die Citrix Workspace-App unterstützt die Protokolle SOCKS und Secure Proxy.

Für die Kommunikation mit dem Server verwendet die Citrix Workspace-App die Proxyservereinstellungen, die remote auf dem Server konfiguriert sind, auf dem Workspace für Web ausgeführt wird.

Bei der Kommunikation mit dem Webserver verwendet die Citrix Workspace-App die Einstellungen für den Proxyserver, die über die Internetoptionen des Standardwebbrowsers auf dem Benutzergerät konfiguriert wurden. Konfigurieren Sie die Internetoptionen des Standardwebbrowsers auf dem Benutzergerät entsprechend.

Informationen zum Erzwingen von Proxyeinstellungen mit der ICA-Datei in StoreFront finden Sie im Knowledge Center-Artikel CTX136516.

SOCKS5-Proxy-Unterstützung für EDT

Bisher unterstützte die Citrix Workspace-App nur HTTP-Proxys, die auf TCP liefen. Die SOCKS5-Proxy-Funktionalität wurde jedoch bereits im Virtual Delivery Agent (VDA) vollständig unterstützt. Weitere Informationen zur VDA-Unterstützung finden Sie in der Rendezvous V2-Dokumentation.

Ab Version 2409 unterstützt die Citrix Workspace-App jetzt SOCKS5-Proxys für Enlightened Data Transport (EDT) und verbessert so die Kompatibilität mit modernen Unternehmensnetzwerkkonfigurationen.

Hauptvorteile:

- Erweiterte Proxy-Kompatibilität: Nahtlose Verbindung über SOCKS5-Proxys, die von Netzwerkteams in Unternehmen häufig verwendet werden, da sie sowohl TCP- als auch UDP-Datenverkehr unterstützen.

- Verbesserte EDT-Leistung: Nutzen Sie alle Vorteile von EDT (UDP-basiert) für eine optimierte Datenübertragung innerhalb von Citrix Workspace-App-Sitzungen.

Das Feature ist in der Standardeinstellung deaktiviert. Führen Sie folgende Schritte aus, um das Feature zu aktivieren:**

-

Öffnen Sie die administrative GPO-Vorlage der Citrix Workspace-App, indem Sie

gpedit.mscausführen. -

Gehen Sie unter dem Knoten Computerkonfiguration zu Administrative Vorlagen > Citrix Workspace > Netzwerkrouting > Proxy > Client-Proxy-Einstellungen konfigurieren und wählen Sie die Proxytypen aus.

-

Legen Sie die folgenden Parameter fest:

- ProxyType: SocksV5

- ProxyHost: Geben Sie die Adresse des Proxyservers an.

Weitere Informationen finden Sie unter ICA-Einstellungsreferenz und im Knowledge Center-Artikel CTX136516.

Unterstützung für den ausgehenden Proxy

SmartControl ermöglicht Administratoren das Konfigurieren und Durchsetzen von Richtlinien, die sich auf die Umgebung auswirken. Beispielsweise können Sie verhindern, dass Benutzer ihren Remotedesktops weitere Laufwerke zuordnen. Sie können diese Granularität mit dem SmartControl-Feature auf dem Citrix Gateway erreichen.

Das Szenario ändert sich jedoch, wenn die Citrix Workspace-App und Citrix Gateway zu separaten Unternehmenskonten gehören. In diesem Fall kann die Clientdomäne das SmartControl-Feature nicht anwenden, da das Gateway in der Domäne fehlt. Sie können den ausgehenden ICA-Proxy verwenden. Mit dem ausgehenden ICA-Proxy können Sie das SmartControl-Feature auch dann verwenden, wenn die Citrix Workspace-App und Citrix Gateway in verschiedenen Organisationen bereitgestellt sind.

Die Citrix Workspace-App unterstützt Sitzungsstarts mit dem NetScaler LAN-Proxy. Verwenden Sie das ausgehende Proxy-Plug-In, um einen einzelnen statischen Proxy zu konfigurieren, oder wählen Sie zur Laufzeit einen Proxyserver aus.

Es gibt folgende Konfigurationsmethoden für ausgehende Proxys:

- Statischer Proxy: Der Proxyserver wird durch Angabe eines Proxy-Hostnamen und der Portnummer konfiguriert.

- Dynamischer Proxy: Ein einzelner Proxyserver wird mit der Proxy-Plug-In-DLL unter einem oder mehreren Proxyservern ausgewählt.

Sie können den ausgehenden Proxy mit der administrativen Gruppenrichtlinienobjektvorlage oder dem Registrierungs-Editor konfigurieren.

Weitere Informationen zum ausgehenden Proxy finden Sie unter Unterstützung für den ausgehenden ICA-Proxy in der Citrix Gateway-Dokumentation.

Unterstützung für den ausgehenden Proxy - Konfiguration

Hinweis:

Wenn statische und dynamische Proxys konfiguriert sind, hat die Konfiguration des dynamischen Proxys Vorrang.

Konfigurieren des ausgehenden Proxys mit der administrativen GPO-Vorlage:

- Öffnen Sie die administrative Gruppenrichtlinienobjektvorlage der Citrix Workspace-App durch Ausführen von gpedit.msc.

- Gehen Sie unter dem Knoten Computerkonfiguration zu Administrative Vorlagen > Citrix Workspace > Netzwerkrouting.

- Wählen Sie eine der folgenden Optionen:

- Statischer Proxy: Wählen Sie die Richtlinie NetScaler LAN-Proxy manuell konfigurieren. Wählen Sie Aktiviert und geben Sie den Hostnamen und die Portnummer ein.

- Dynamischer Proxy: Wählen Sie die Richtlinie NetScaler LAN-Proxy mit DLL konfigurieren. Wählen Sie Aktiviert und geben Sie den vollständigen Pfad zur DLL-Datei ein. Beispiel:

C:\Workspace\Proxy\ProxyChooser.dll.

- Klicken Sie auf Anwenden und OK.

Konfigurieren des ausgehenden Proxys mit dem Registrierungs-Editor:

-

Statischer Proxy:

- Starten Sie den Registrierungseditor und navigieren Sie zu

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Citrix\ICA Client\Engine\Network Routing\Proxy\NetScaler. -

Erstellen Sie folgende DWORD-Wertschlüssel:

"StaticProxyEnabled"=dword:00000001"ProxyHost"="testproxy1.testdomain.com"ProxyPort"=dword:000001bb

- Starten Sie den Registrierungseditor und navigieren Sie zu

-

Dynamischer Proxy:

- Starten Sie den Registrierungseditor und navigieren Sie zu

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Citrix\ICA Client\Engine\Network Routing\Proxy\NetScaler LAN Proxy. - Erstellen Sie folgende DWORD-Wertschlüssel:

"DynamicProxyEnabled"=dword:00000001"ProxyChooserDLL"="c:\\Workspace\\Proxy\\ProxyChooser.dll"

- Starten Sie den Registrierungseditor und navigieren Sie zu

Verbindungen und Zertifikate

Verbindungen

- HTTP-Store

- HTTPS-Store

- Citrix Gateway 10.5 und höher

Zertifikate

Hinweis:

Die Citrix Workspace-App für Windows ist digital signiert. Die digitale Signatur ist mit einem Zeitstempel versehen. Das Zertifikat ist also auch nach Ablauf gültig.

- Privat (selbstsigniert)

- Stamm

- Platzhalter

- Zwischenzertifikat

Private (selbstsignierte) Zertifikate

Wenn ein privates Zertifikat auf dem Remotegateway vorhanden ist, installieren Sie das Stammzertifikat der Zertifizierungsstelle des Unternehmens auf dem Benutzergerät, mit dem auf Citrix-Ressourcen zugegriffen wird.

Hinweis:

Wenn das Zertifikat des Remotegateways sich beim Herstellen der Verbindung nicht verifizieren lässt, wird eine Warnung über ein nicht vertrauenswürdiges Zertifikat angezeigt. Die Warnung wird angezeigt, wenn das Stammzertifikat im lokalen Schlüsselspeicher fehlt. Wenn der Benutzer weiterarbeitet, werden die Apps angezeigt, können jedoch nicht gestartet werden.

Stammzertifikate

Für in Domänen eingebundene Computer können Sie ZS-Zertifikate mit der administrativen Gruppenrichtlinienobjektvorlage verteilen und als vertrauenswürdig einstufen.

Für nicht domänengebundene Computer können Unternehmen ein benutzerdefiniertes Installationspaket erstellen und damit das Zertifikat der Zertifizierungsstelle verteilen und installieren. Wenden Sie sich bei Fragen an den Systemadministrator.

Zertifikate mit Platzhalterzeichen

Zertifikate mit Platzhalterzeichen werden für einen Server in derselben Domäne verwendet.

Die Citrix Workspace-App unterstützt Zertifikate mit Platzhalterzeichen. Verwenden Sie Zertifikate mit Platzhalterzeichen gemäß den jeweils gültigen Sicherheitsrichtlinien Ihres Unternehmens. Eine Alternative zu Zertifikaten mit Platzhalterzeichen sind Zertifikate, die eine Liste der Servernamen und die SAN-Erweiterung (Subject Alternative Name) enthalten. Private und öffentliche Zertifizierungsstellen stellen diese Zertifikate aus.

Zwischenzertifikate

Wenn die Zertifikatkette ein Zwischenzertifikat enthält, muss das Zwischenzertifikat dem Citrix Gateway-Serverzertifikat angehängt werden. Weitere Informationen finden Sie unter Konfigurieren von Zwischenzertifikaten.

Zertifikatsperrliste

Mit der Zertifikatsperrliste (Certificate Revocation List, CRL) kann die Citrix Workspace-App überprüfen, ob das Zertifikat des Servers widerrufen wurde. Durch die Überprüfung des Zertifikats wird die kryptografische Authentifizierung für den Server und die allgemeine Sicherheit der TLS-Verbindung zwischen Benutzergerät und Server verbessert.

Sie können die Überprüfung der Zertifikatsperrlisten in mehreren Stufen einstellen. Sie können die Citrix Workspace-App beispielsweise so konfigurieren, dass nur die lokale Zertifikatsperrliste oder die lokale und die Netzwerkzertifikatsperrliste überprüft werden. Sie können die Überprüfung der Zertifikate auch so konfigurieren, dass Benutzer sich nur anmelden können, wenn alle Zertifikatsperrlisten überprüft wurden.

Wenn Sie die Zertifikatsprüfung auf Ihrem lokalen Computer konfigurieren, beenden Sie die Citrix Workspace-App. Prüfen Sie, ob alle Citrix Workspace-Komponenten, einschließlich Connection Center, geschlossen sind.

Weitere Informationen finden Sie unter TLS (Transport Layer Security).

Unterstützung zur Abwehr von Man-in-the-Middle-Angriffen

Mit der Citrix Workspace-App für Windows können Sie das Risiko eines Man-in-the-Middle-Angriffs mit dem Microsoft Windows-Feature Enterprise Certificate Pinning reduzieren. Ein Man-in-the-Middle-Angriff ist eine Art von Cyberangriff, bei dem der Angreifer heimlich Nachrichten zwischen zwei Parteien, die glauben, direkt miteinander zu kommunizieren, abfängt und weiterleitet.

Bisher konnte bei der Kontaktaufnahme mit dem Store-Server nicht überprüft werden, ob die erhaltene Antwort von dem Server stammt, den Sie kontaktieren wollten oder nicht. Mit dem Feature Enterprise Certificate Pinning von Microsoft Windows können Sie die Gültigkeit und Integrität des Servers überprüfen, indem Sie das Zertifikat anheften.

Die Citrix Workspace-App für Windows ist so vorkonfiguriert, dass sie anhand der Regeln für das Anheften von Zertifikaten weiß, welches Serverzertifikat für eine bestimmte Domäne oder Site zu erwarten ist. Wenn das Serverzertifikat nicht mit dem vorkonfigurierten Serverzertifikat übereinstimmt, verhindert die Citrix Workspace-App für Windows, dass die Sitzung stattfindet.

Informationen zur Bereitstellung des Features Enterprise Certificate Pinning finden Sie in der Microsoft-Dokumentation.

Hinweis:

Sie müssen sich des Ablaufs des Zertifikats bewusst sein und die Gruppenrichtlinien und Zertifikatsvertrauenslisten korrekt aktualisieren. Andernfalls können Sie die Sitzung möglicherweise nicht starten, auch wenn kein Angriff erfolgt.

In diesem Artikel

- Citrix Gateway

- Herstellen einer Verbindung durch eine Firewall

- TLS (Transport Layer Security)

- Vertrauenswürdige Server

- Schutz durch lokale Sicherheitsautorität

- Herstellen von Verbindungen über Proxyserver

- Unterstützung für den ausgehenden Proxy

- Verbindungen und Zertifikate

- Unterstützung zur Abwehr von Man-in-the-Middle-Angriffen