-

-

Identitätspools verschiedener Verbindungstypen von Maschinenidentitäten

-

Cloud Connector Standalone Citrix Secure Ticketing Authority (STA)-Dienst

-

-

Citrix Virtual Apps and Desktops und Citrix Gateway integrieren

-

Aktivieren Sie TLS auf Delivery Controllern

-

WebSocket-Kommunikation zwischen VDA und Delivery Controller™

-

-

-

-

Vergleichen, Priorisieren, Modellieren und Problembehandlung für Richtlinien

-

-

Citrix Diagnostic Facility-Trace beim Systemstart aufzeichnen

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Aktivieren Sie TLS auf Delivery Controllern

Standardmäßig sind sowohl HTTP als auch HTTPS aktiviert. HTTPS verwendet ein selbstsigniertes Zertifikat mit dem FQDN des Servers als allgemeinem Namen, dem StoreFront™ oder Webbrowser nicht vertrauen.

Um TLS auf einem Delivery Controller™ zu aktivieren, müssen Sie:

-

Besorgen, installieren und registrieren Sie auf allen Delivery Controllern ein Serverzertifikat. Einzelheiten finden Sie unter Anfordern und Installieren eines Zertifikats.

-

Konfigurieren Sie einen Port mit dem TLS-Zertifikat. Einzelheiten finden Sie unter Installieren eines Zertifikats.

- Aktivieren Sie HTTPS für den Überwachungsdienst.

-

Erzwingen Sie HTTPS-Verkehr, indem Sie HTTP deaktivieren. Weitere Einzelheiten finden Sie unter Nur HTTPS-Verkehr erzwingenNur HTTPS-Verkehr erzwingen.

- Sie können die Ports ändern, die der Controller zum Abhören von HTTP- und HTTPS-Datenverkehr verwendet. Weitere Einzelheiten finden Sie unter HTTP- oder HTTPS-Ports ändern.

Anfordern und Installieren eines Zertifikats

Um TLS zu verwenden, müssen Sie ein Zertifikat installieren, dessen allgemeiner Name oder alternativer Antragstellername mit dem FQDN des Servers übereinstimmt. Wenn Sie vor den Delivery Controllern einen Load Balancer verwenden, schließen Sie sowohl den Server als auch die FQDNs des Load Balancers als alternative Subjektnamen ein. Weitere Informationen finden Sie unter Zertifikate. Damit StoreFront eine Verbindung zum Delivery Controller herstellen kann, müssen Sie einen digitalen RSA-Signaturalgorithmus verwenden. StoreFront unterstützt keine Zertifikate, die den ECDSA-Algorithmus verwenden.

Konfigurieren des SSL-/TLS-Listener-Ports

Wenn die IIS-Windows-Komponente auf demselben Server installiert ist, der als Teil von Web Studio und Director installiert ist, können Sie TLS mithilfe von IIS konfigurieren. Weitere Informationen finden Sie unter TLS in Web Studio und Director aktivieren. Andernfalls können Sie das Zertifikat mit PowerShell wie folgt konfigurieren:

-

Um zu überprüfen, ob ein vorhandenes Zertifikat gebunden ist, öffnen Sie eine Eingabeaufforderung und führen Sie

netsh http show sslcertaus:netsh http show sslcert <!--NeedCopy--> -

Wenn eine Bindung vorhanden ist, löschen Sie sie.

netsh http delete sslcert ipport=0.0.0.0:443 <!--NeedCopy-->Ersetzen Sie

0.0.0.0:443durch eine bestimmte IP-Adresse und einen bestimmten Port, falls in der vorhandenen Bindung einer angegeben wurde. -

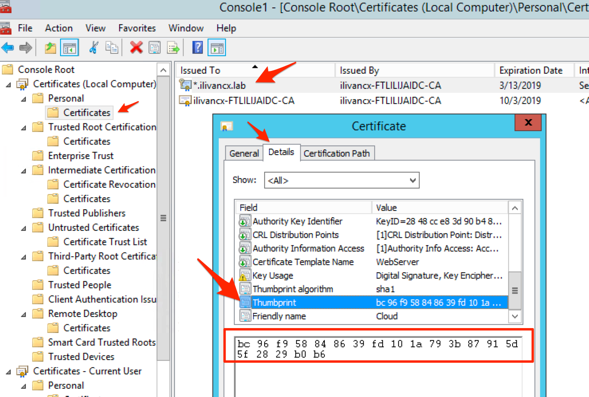

Suchen Sie den Fingerabdruck des Zertifikats, das Sie zuvor installiert haben. Um den Fingerabdruck anzuzeigen, öffnen Sie Computerzertifikate verwalten, navigieren Sie zum Zertifikat, öffnen Sie es und wechseln Sie zur Registerkarte Details .

Alternativ können Sie PowerShell verwenden. Beispielsweise sucht das folgende Skript nach einem Zertifikat, dessen allgemeiner Name mit dem Hostnamen des Servers übereinstimmt, und druckt die Miniaturansicht:

$HostName = ([System.Net.Dns]::GetHostByName(($env:computerName))).Hostname $Thumbprint = (Get-ChildItem -Path Cert:\LocalMachine\My | Where-Object {$_.Subject -match ("CN=" + $HostName)}).Thumbprint -join ';' Write-Host -Object "Certificate Thumbprint for $($HostName): $($Thumbprint)" -Foreground Yellow <!--NeedCopy-->Wenn der allgemeine Name des Zertifikats nicht mit den Hostnamen übereinstimmt, schlägt dies fehl. Wenn für den Hostnamen mehrere Zertifikate vorhanden sind, werden mehrere aneinandergereihten Fingerabdrücke zurückgegeben und Sie müssen den entsprechenden Fingerabdruck auswählen.

Das folgende Beispiel sucht nach einem Zertifikat anhand des Anzeigenamens:

$friendlyName = "My certificate name" $Thumbprint = (Get-ChildItem -Path Cert:\LocalMachine\My | Where-Object {$_.FriendlyName -eq $friendlyNam}).Thumbprint -join ';' Write-Host -Object "Certificate Thumbprint for $friendlyName: $($Thumbprint)" -Foreground Yellow <!--NeedCopy-->Wenn mehrere Zertifikate mit dem angegebenen Anzeigenamen vorhanden sind, werden mehrere aneinandergereihte Fingerabdrücke zurückgegeben und Sie müssen den entsprechenden Fingerabdruck auswählen.

-

Um das Zertifikat an den Port zu binden, verwenden Sie den Befehl

netsh http add sslcert:netsh http add sslcert ipport=[IP address]:443 certhash=[certificate hash] appid=[application GUID] disablelegacytls=enable <!--NeedCopy-->-

ipportgibt die IP-Adresse und den Port an. Die Verwendung von 0.0.0.0:443 gilt für alle IP-Adressen. Sie können stattdessen eine bestimmte IP-Adresse angeben. -

appid– eine beliebige GUID zur Identifizierung der Anwendung, die die Bindung hinzugefügt hat. Sie können jede gültige GUID verwenden, zum Beispiel{91fe7386-e0c2-471b-a252-1e0a805febac}. -

disablelegacytls=enable– deaktiviert ältere Versionen von TLS. Dieser Parameter ist unter Windows 2022 und höher verfügbar. Windows 2022 deaktiviert TLS 1.0 und 1.1. Unter Windows 2025 ist dies nicht erforderlich, da TLS 1.0 und 1.1 standardmäßig deaktiviert sind.

Führen Sie beispielsweise den folgenden Befehl aus, um das Zertifikat mit dem Fingerabdruck

bc96f958848639fd101a793b87915d5f2829b0b6an Port443auf allen IP-Adressen zu binden:netsh http add sslcert ipport=0.0.0.0:443 certhash=bc96f958848639fd101a793b87915d5f2829b0b6 appid={91fe7386-e0c2-471b-a252-1e0a805febac} disablelegacytls=enable <!--NeedCopy--> -

Sobald HTTPS aktiviert ist, sollten Sie alle StoreFront-Bereitstellungen und Netscaler-Gateways so konfigurieren, dass sie für die Verbindung mit dem Delivery Controller HTTPS statt HTTP verwenden.

Konfigurieren der Monitor Service OData-API für HTTPS

Der Überwachungsdienst bietet OData v3- und v4-APIs, um Citrix®- und Drittanbieteranwendungen das Abfragen von Daten zu ermöglichen. Director stellt über die OData API V3 eine Verbindung zum Überwachungsdienst her. Führen Sie die folgenden Schritte aus, um die Monitor-OData-APIs für HTTPS zu konfigurieren:

-

Führen Sie die folgende PowerShell aus:

$serviceGroup = Get-ConfigRegisteredServiceInstance -ServiceType Monitor | Select -First 1 ServiceGroupUid Remove-ConfigServiceGroup -ServiceGroupUid $serviceGroup.ServiceGroupUid & 'C:\Program Files\Citrix\Monitor\Service\citrix.monitor.exe' -ConfigureFirewall -RequireODataTls –OdataPort 443 -RequireODataSdkTls –OdataSdkPort 443 get-MonitorServiceInstance | register-ConfigServiceInstance Get-ConfigRegisteredServiceInstance -ServiceType Config | Reset-MonitorServiceGroupMembership <!--NeedCopy--> -

Öffnen Sie die Datei

C:\Program Files\Citrix\Monitor\Service\Citrix.Monitor.exe.Configmit einem Texteditor. Suchen Sie das Element<add key="owin:baseAddress" value="http://localhost/citrix/monitor/odata/v4" />und ändern Sie es in<add key="owin:baseAddress" value="https://localhost/citrix/monitor/odata/v4" />.

Konfigurieren von Verschlüsselungssammlungen

Die Reihenfolgeliste der Verschlüsselungssammlungen muss die Verschlüsselungssammlungen TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384oder TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (oder beide) enthalten; und diese Verschlüsselungssammlungen müssen allen Verschlüsselungssammlungen TLS_DHE_ vorangehen.

- Navigieren Sie mithilfe des Microsoft-Gruppenrichtlinien-Editors zu Computerkonfiguration > Administrative Vorlagen > Netzwerk > SSL-Konfigurationseinstellungen.

- Bearbeiten Sie die Richtlinie “Reihenfolge der SSL-Verschlüsselungssammlungen”. Standardmäßig ist diese Richtlinie auf “Nicht konfiguriert” festgelegt. Legen Sie diese Richtlinie auf Aktiviert fest.

- Bringen Sie die Verschlüsselungssammlungen in die richtige Reihenfolge und entfernen Sie alle Verschlüsselungssammlungen, die Sie nicht verwenden möchten.

Stellen Sie sicher, dass entweder TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384oder TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 allen TLS_DHE_ -Chiffre-Suiten vorangestellt ist.

Siehe auf Microsoft Learn auch Konfigurieren der TLS-Chiffre-Suite-Reihenfolge.

Erzwingen von HTTPS-Datenverkehr

Es wird empfohlen, den XML-Dienst so zu konfigurieren, dass HTTP-Verkehr ignoriert wird.

- Führen Sie

regeditaus - Öffnen Sie

HKLM\Software\Citrix\DesktopServer\ - Erstellen Sie einen neuen DWORD-Wert mit dem Namen

XmlServicesEnableNonSslund setzen Sie ihn auf 0. - Starten Sie den Broker-Dienst neu.

Es gibt einen entsprechenden DWORD-Registrierungswert XmlServicesEnableSsl , den Sie erstellen können, um HTTPS-Verkehr zu ignorieren. Stellen Sie sicher, dass er nicht auf 0 festgelegt ist.

Ändern von HTTP- oder HTTPS-Ports

Der XML-Dienst auf dem Controller hört standardmäßig Port 80 auf HTTP-Datenverkehr und Port 443 auf HTTPS-Datenverkehr ab. Zwar können auch andere Ports verwendet werden, jedoch wird der Controller dabei nicht vertrauenswürdigen Netzwerken ausgeliefert, und es entsteht ein Sicherheitsrisiko. Das Bereitstellen eines eigenständigen StoreFront-Servers ist dem Ändern der Standardwerte vorzuziehen.

Zum Ändern der vom Controller verwendeten standardmäßigen HTTP- oder HTTPS-Ports führen Sie den folgenden Befehl in Studio aus:

BrokerService.exe -StoreFrontPort <http-port> -StoreFrontTlsPort <https-port>

<!--NeedCopy-->

wobei <http-port> die Portnummer für HTTP-Verkehr und <https-port> die Portnummer für HTTPS-Verkehr ist.

Hinweis:

Nachdem Sie einen Port geändert haben, zeigt Studio möglicherweise eine Meldung zur Lizenzkompatibilität und Upgrades an. Sie lösen das Problem, indem Sie Dienstinstanzen mit den folgenden PowerShell-Cmdlets neu registrieren:

Get-ConfigRegisteredServiceInstance -ServiceType Broker -Binding XML_HTTPS |

Unregister-ConfigRegisteredServiceInstance

Get-BrokerServiceInstance | where Binding -eq "XML_HTTPS" |

Register-ConfigServiceInstance

<!--NeedCopy-->

Teilen

Teilen

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.