Autenticación

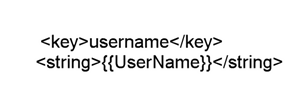

Seguridad mejorada de Citrix con nombre de usuario precargado

A partir de la versión 25.1.0, puede usar Unified Endpoint Management (UEM) para enviar el nombre de usuario en un formato específico para administrar dispositivos. En iOS, la aplicación Citrix Workspace lee esta configuración, recupera el nombre de usuario y lo precarga en el mensaje de autenticación, lo que lo hace de solo lectura. Esto garantiza que solo el propietario del dispositivo registrado pueda autenticarse y acceder a la aplicación en ese dispositivo específico.

Los administradores obtienen la capacidad de gestionar la autenticación de usuarios de manera eficiente en múltiples dispositivos iOS desde una ubicación central, al tiempo que garantizan que solo los usuarios autorizados puedan iniciar sesión.

Esta función también simplifica el proceso de inicio de sesión al eliminar la necesidad de que los usuarios introduzcan manualmente sus credenciales, lo que reduce el riesgo de errores y mejora la experiencia general del usuario. Al combinar un control de acceso sólido con un flujo de inicio de sesión perfecto, la aplicación Citrix Workspace para iOS admite tanto una seguridad mejorada como una mayor facilidad de uso.

Puede configurar esta función a través de UEM utilizando las siguientes configuraciones:

Nota:

Este ejemplo utiliza Microsoft Intune como solución UEM para la demostración. Los pasos y la interfaz de usuario pueden variar según su proveedor de UEM.

- Inicie sesión en su proveedor de UEM.

- Agregue la aplicación Citrix Workspace a su proveedor UEM para su administración. Súbalo a través del portal UEM o vincúlelo a la App Store.

- Cree una directiva de configuración de aplicaciones para su aplicación.

- Agregue un par de clave y valor a la lista de propiedades XML y rellene estos valores:

-

clave:

nombre de usuario -

tipo de valor:

Cadena - valor: Variable de carga útil que está documentada en el portal de Microsoft Intune.

-

clave:

Microsoft Intune:

Para obtener más información, consulte - Configuración de dispositivos iOS y iPadOS para usar funciones comunes de iOS/iPadOS en Intune.

Jamf:

<key>username</key>

<string>$USERNAME</string>

<!--NeedCopy-->

Para obtener más información, consulte - Variables de carga útil para perfiles de configuración.

Limitación:

El sistema solo admite la página de inicio de sesión nativa. Para el inicio de sesión basado en web, no se admite el llenado previo del nombre de usuario.

Tarjeta inteligente rápida

A partir de la versión 24.12.0, la aplicación Citrix Workspace para iOS introduce mejoras en las tarjetas inteligentes para mejorar el rendimiento y la facilidad de uso de la autenticación. Esta actualización trae mejoras significativas en la compatibilidad con tarjetas inteligentes, haciendo que la experiencia del usuario sea más fluida y eficiente. Con la integración de la compatibilidad con protocolos simultáneos y el protocolo para tarjetas inteligentes rápidas, los usuarios pueden esperar una autenticación más rápida y un uso fluido de los lectores de tarjetas inteligentes. La tarjeta inteligente rápida es compatible con la API de CNG (Crypto Next Generation) en el escritorio de Windows.

Nota:

Comuníquese con el servicio de asistencia técnica de Citrix para activar esta función.

Limitaciones:

- La simultaneidad no es totalmente compatible con la aplicación Citrix Workspace para iOS.

- Plug-and-Play no es compatible.

Cómo imponer el acceso a Citrix mediante la aplicación Citrix Workspace

A partir de la versión 24.12.0, los administradores pueden obligar a los usuarios de dispositivos iOS a acceder a Citrix Workspace exclusivamente a través de la aplicación nativa. Cuando esta función está habilitada, los usuarios que intentan acceder a la URL del almacén y a los exploradores de terceros se redirigen automáticamente a la aplicación Citrix Workspace. Esto garantiza que puedan aprovechar todas las capacidades de la aplicación nativa y disfrutar de una experiencia de usuario perfecta. Además, esta función ofrece a los administradores un mayor control sobre el entorno del usuario y mejora la seguridad al mantener el proceso de autenticación dentro de la aplicación nativa, eliminando la necesidad de descargar archivos ICA.

Los administradores pueden habilitar esta función desde su cuenta de Citrix Cloud. Actualmente, esta función solo es compatible con almacenes de la nube. Para obtener más información, consulte la sección sobre cómo obligar a los usuarios finales a autenticarse y acceder a las aplicaciones y los escritorios a través de la aplicación nativa.

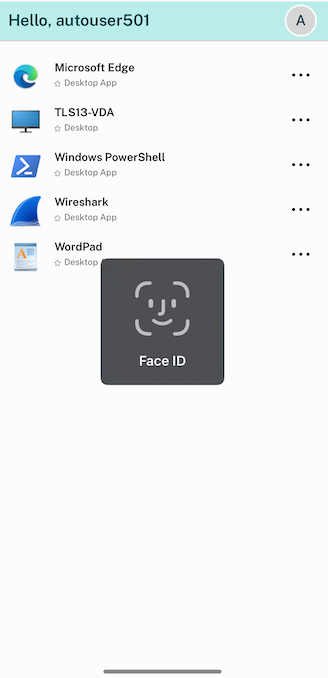

Omitir el mensaje de activación biométrica

Anteriormente, se les pedía a los usuarios finales que eligieran si querían usar Touch ID o Face ID biométricos para la autenticación en la aplicación Citrix Workspace. A partir de la versión 24.9.0, los administradores ahora pueden omitir este aviso, lo que agiliza el proceso de inicio de sesión para los usuarios.

Cuando la biometría está habilitada, las contraseñas de los usuarios se almacenan de forma segura en el llavero y se protegen mediante autenticación biométrica. Al caducar el token de autenticación, se solicita automáticamente a los usuarios la verificación biométrica. Si la biometría no está configurada en el dispositivo, los usuarios deben introducir manualmente sus credenciales cuando caduque el token.

Actualmente, esta función solo es compatible con los almacenes locales que utilizan la autenticación del Protocolo ligero de acceso a directorios (LDAP).

Configuración

Se pueden usar los siguientes métodos para habilitar la autenticación biométrica:

- Administración de dispositivos móviles (MDM)

- Global App Configuration Service (GACS)

Para habilitar la autenticación biométrica mediante MDM, los administradores deben usar el siguiente parámetro:

- Clave:

settings_skip_consent_for_biometric_protected_password_saving - Valor:

true/false -

Valor predeterminado:

false— Si se establece en

true, la función de reinicio de sesión biométrico se aplica automáticamente a los usuarios finales, sin darles la opción de seleccionarla o rechazarla.— Si se establece en

false, la función de reinicio de sesión biométrico es opcional y los usuarios pueden optar por aceptarla o rechazarla.

Para habilitar la autenticación biométrica a través del GACS, los administradores deben seguir estos pasos:

- Vaya a Configuración de Workspace > Configuración de aplicaciones > Configurar en Citrix Cloud.

- En la Aplicación Citrix Workspace, seleccione Seguridad y autenticación.

- En Autenticación, habilite Omitir el mensaje de uso biométrico.

Para obtener más información, consulte Función para configurar los parámetros de la aplicación Citrix Workspace a través de UEM.

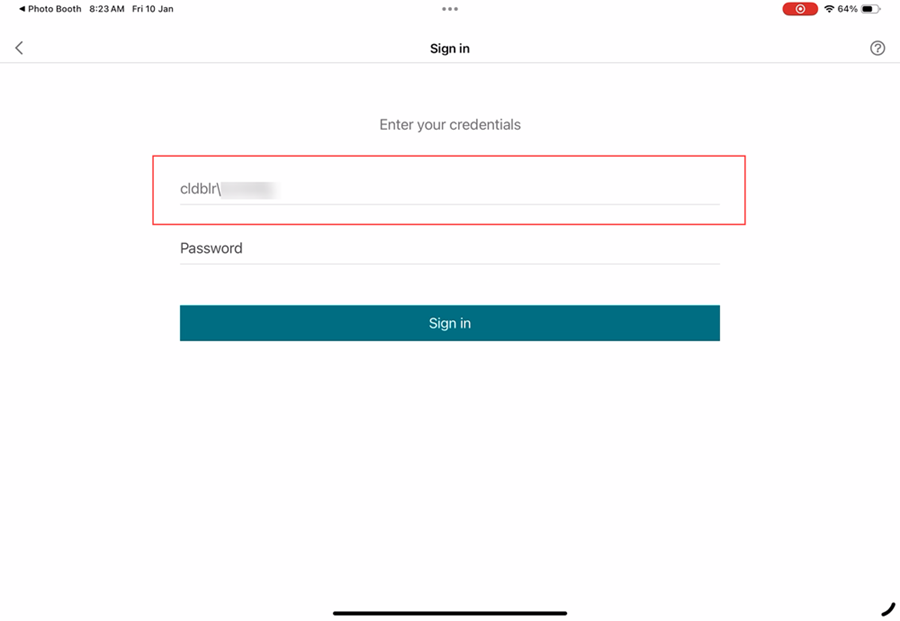

Función disponible para aplicar autenticación biométrica para acceder a la aplicación Citrix Workspace

Los administradores ahora pueden aplicar la autenticación biométrica de un dispositivo para que sus usuarios accedan a la aplicación Citrix Workspace. Con esta función, cuando abre la aplicación Citrix Workspace después de descartarla o la trae a primer plano después de minimizarla, se muestra una solicitud de verificación de Face ID o Touch ID para desbloquear e iniciar sesión. Si el dispositivo no admite la autenticación biométrica, se utiliza el método de autenticación con contraseña o código de acceso para acceder a la aplicación. Si el código de acceso no está habilitado en el dispositivo, se cierra la sesión de la cuenta, lo que requiere que el usuario vuelva a iniciar sesión para acceder a la aplicación Citrix Workspace.

Los administradores pueden configurar esta función mediante la solución de administración unificada de dispositivos de punto final con los siguientes pares de valores clave:

- clave: verify_biometric_on_app_foreground_transition

- tipo de valor: booleano

-

valor: true o false

- Si se establece en verdadero, se requiere la autenticación biométrica para que los usuarios finales accedan a la aplicación Citrix Workspace.

- Si se establece en false, la autenticación biométrica no se aplica para acceder a la aplicación Citrix Workspace. Los usuarios tienen la opción de inhabilitar la autenticación biométrica.

Función de autenticación mediante FIDO2 al conectarse a un almacén local

A partir de la versión 24.7.0, los usuarios pueden autenticarse en la aplicación Citrix Workspace para iOS mediante la autenticación sin contraseña basada en FIDO2 cuando se conectan a un almacén local. FIDO2 ofrece un método de autenticación fluido que permite a los empleados de la empresa acceder a la aplicación Citrix Workspace para iOS sin necesidad de introducir un nombre de usuario o una contraseña. Esta función admite tanto itinerancia (solo USB) como autenticadores de plataforma (código PIN, Touch ID y Face ID).

Puede configurar esta función mediante el servicio de configuración global de aplicaciones (Global App Configuration Service, GACS) y la administración unificada de dispositivos de punto final (Unified Endpoint Management, UEM).

Nota:

Esta función solo es compatible con el explorador del sistema.

Uso de Global App Configuration Service

Para configurar mediante Global App Configuration Service, siga estos pasos:

- Inicie sesión en Citrix Cloud con sus credenciales.

- Vaya a Configuración de Workspace > Configuración de aplicaciones.

- En la página Configuración de aplicaciones, seleccione el almacén y después toque Configurar.

- En la página URL del espacio de trabajo, vaya a Seguridad y autenticación > Autenticación.

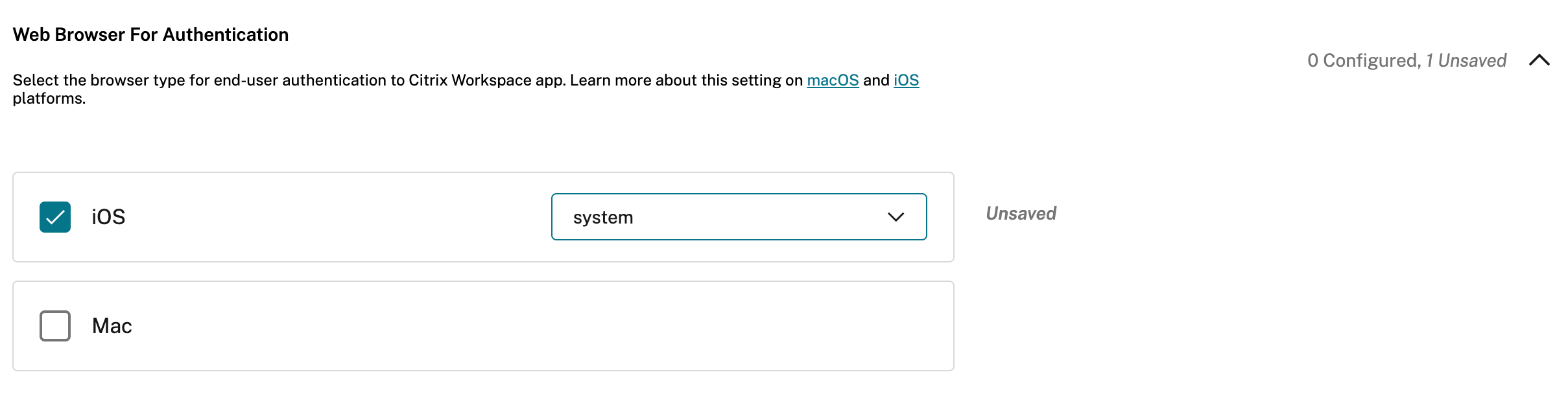

-

En Explorador web para autenticación, seleccione iOS y después system en el menú desplegable.

- Toque Publicar borradores para publicar los parámetros del almacén seleccionado.

Para obtener más información sobre Global App Configuration Service, consulte Configurar los parámetros de los almacenes locales en la documentación de Global App Configuration Service.

Uso de soluciones de administración unificada de dispositivos de punto final

Para configurar mediante la administración unificada de dispositivos de punto final, siga estos pasos:

- Inicie sesión en su proveedor de soluciones de administración unificada de dispositivos de punto final (UEM).

- Agregue la aplicación Citrix Workspace que quiere que administre su proveedor de UEM. Puede cargar la aplicación mediante el portal de su proveedor de UEM para permitir la administración por parte de este último. Como alternativa, puede vincular la aplicación en la App Store.

- Cree una directiva de configuración de aplicaciones para su aplicación.

- Agregue el par clave y valor a la lista de propiedades XML y rellene los siguientes valores:

<dict>

<key>category</key>

<string>authentication</string>

<key>userOverride</key>

<false/>

<key>settings</key>

<array>

<dict>

<key>name</key>

<string>settings_auth_web_browser</string>

<key>value</key>

<string>system</string>

</dict>

</array>

</dict>

<!--NeedCopy-->

Para obtener más información, consulte Configurar la aplicación Workspace mediante soluciones de administración unificada de dispositivos de punto final.

Autenticación de certificados de cliente

Importante:

- Cuando se utiliza StoreFront, la aplicación Citrix Workspace admite:

- Citrix Access Gateway Enterprise Edition 9.3

- NetScaler Gateway de la versión 10.x a la versión 11.0

- Citrix Gateway 11.1 y versiones posteriores > - La aplicación Citrix Workspace para iOS admite la autenticación con certificados de cliente. > - Solo Access Gateway Enterprise Edition 9.x y 10.x (y versiones posteriores) admiten la autenticación con certificados de cliente. > - Los tipos de autenticación de doble fuente deben ser CERT y LDAP. > - La aplicación Citrix Workspace también admite la autenticación opcional con certificados de cliente. > - Solo se admiten los certificados con formato P12.

Los usuarios que inician sesiones en un servidor Citrix Gateway virtual pueden ser autenticados también basándose en los atributos del certificado del cliente que se presenta ante el servidor virtual. La autenticación con certificados del cliente también puede utilizarse con otro tipo de autenticación, LDAP, para ofrecer autenticación de doble origen.

Los administradores pueden autenticar a los usuarios finales basándose en los atributos del certificado del lado del cliente de la siguiente manera:

- La autenticación de clientes está habilitada en el servidor virtual.

- El servidor virtual solicita un certificado de cliente.

- Para enlazar un certificado raíz al servidor virtual en Citrix Gateway.

Cuando los usuarios inician sesión en el servidor Citrix Gateway virtual, después de la autenticación, pueden extraer el nombre de usuario y la información del dominio del campo SubjectAltName:OtherName:MicrosoftUniversalPrincipalName del certificado. Tiene el formato nombredeusuario@dominio.

La autenticación se completa cuando el usuario extrae el nombre de usuario y el dominio, y proporciona la información necesaria (como la contraseña). Si el usuario no presenta un certificado y credenciales válidas, o si falla la extracción del nombre de usuario y el dominio, la autenticación también fallará.

Se puede autenticar usuarios basándose en el certificado del cliente, definiendo el tipo de autenticación predeterminado para que use el certificado del cliente. También se puede crear una acción de certificado que defina lo que hay que hacer durante la autenticación basada en un certificado SSL del cliente.

Para configurar la comunidad de XenApp

Cree una comunidad de XenApp para dispositivos móviles en la consola de Citrix Virtual Apps o en la consola de Interfaz Web. La consola depende de la versión de Citrix Virtual Apps que haya instalado.

La aplicación Citrix Workspace usa una comunidad de XenApp para obtener información acerca de las aplicaciones sobre las que tiene derechos un usuario. La misma información se comparte con las aplicaciones que se ejecutan en el dispositivo. Este método es similar al modo en que se utiliza la Interfaz Web para las conexiones tradicionales de Citrix Virtual Apps basadas en SSL, en las que se puede configurar un dispositivo Citrix Gateway.

Configure la comunidad de XenApp para que la aplicación Citrix Workspace para dispositivos móviles sea compatible con conexiones procedentes de Citrix Gateway de la siguiente manera:

- En la comunidad de XenApp, seleccione Administrar el acceso seguro de clientes > Modificar la configuración del acceso seguro de clientes.

- Cambie el método de acceso a Direct con Gateway.

- Escriba el nombre de dominio completo del dispositivo Citrix Gateway.

- Escriba la información de Secure Ticket Authority (STA).

Para configurar el dispositivo Citrix Gateway

La autenticación con el certificado del cliente requiere configurar Citrix Gateway con la autenticación de dos factores mediante las directivas de autenticación Cert y LDAP. Para configurar el dispositivo Citrix Gateway:

-

Cree una directiva de sesión en Citrix Gateway para permitir las conexiones entrantes de Citrix Virtual Apps desde la aplicación Citrix Workspace. Especifique la ubicación de la comunidad de XenApp recién creada.

-

Cree una directiva de sesión para identificar que la conexión proviene de la aplicación Citrix Workspace. Cuando cree la directiva de sesión, configure la siguiente expresión y elija Hacer coincidir todas las expresiones como el operador de la expresión:

REQ.HTTP.HEADER User-Agent CONTAINS CitrixWorkspace -

En la configuración del perfil asociado para la directiva de sesión, en la ficha Security , configure Default Authorization con el valor Allow(Permitir).

En la ficha Published Applications, si no es un parámetro global (es decir, la casilla “Override Global” está marcada), compruebe que el campo ICA Proxy esté activado.

En el campo Address de la Interfaz Web, introduzca la URL, incluido config.xml, de la comunidad de XenApp que utilizan los usuarios del dispositivo, por ejemplo:

- /XenAppServerName/Citrix/PNAgent/config.xml o bien

- /NombreServidorXenApp/RutaPersonalizada/config.xml.

-

Vincule la directiva de sesión con un servidor virtual.

-

Cree directivas de autenticación para Cert y LDAP.

-

Vincule las directivas de autenticación con el servidor virtual.

-

Configure el servidor virtual para solicitar certificados del cliente en la negociación de la conexión TLS. Para ello, vaya a Certificate > abra SSL Parameters > Client Authentication > y establezca Client Certificate en Mandatory.

Importante:

- Si el certificado del servidor que se usa en Citrix Gateway forma parte de una cadena de certificados. Por ejemplo, si se trata de un certificado intermedio, instale los certificados en Citrix Gateway. Para obtener más información sobre la instalación de certificados, consulte la documentación de Citrix Gateway.

- El usuario debe importar manualmente el certificado si el certificado del cliente está configurado como obligatorio antes de poder realizar la autenticación.

-

Para configurar el dispositivo móvil

Si la autenticación de certificados del cliente está habilitada en Citrix Gateway, los usuarios se autenticarán basándose en ciertos atributos del certificado del cliente. Tras la autenticación, puede extraer el nombre de usuario y el dominio del certificado. Puede aplicar directivas específicas para cada usuario.

- En la aplicación Citrix Workspace, abra la Cuenta y, en el campo Servidor, escriba el FQDN correspondiente de su servidor de Citrix Gateway. Por ejemplo, ServidorCertificadosClienteGateway.empresa.com. La aplicación Citrix Workspace detecta automáticamente que se necesita el certificado del cliente.

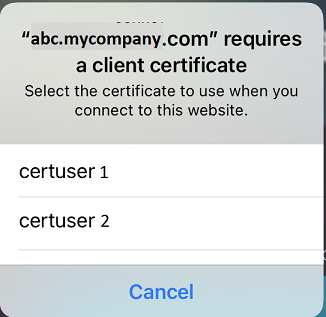

- Los usuarios pueden instalar un certificado nuevo o bien seleccionar uno de la lista de certificados ya instalados. Para la autenticación de certificados del cliente iOS, descargue e instale el certificado solo desde la aplicación Citrix Workspace.

- Después de seleccionar un certificado válido, los campos correspondientes al nombre de usuario y dominio de la pantalla de inicio de sesión se rellenan automáticamente con el nombre de usuario del certificado. El usuario final puede introducir otros detalles, incluida la contraseña.

- Si la autenticación con certificado del cliente es optativa, los usuarios pueden omitir la selección de certificado. Para ello, deberán presionar el botón Atrás en la página de certificados. En este caso, la aplicación Citrix Workspace continúa con la conexión y presenta al usuario la pantalla de inicio de sesión.

- Una vez que los usuarios completan el inicio de sesión, pueden iniciar las aplicaciones sin tener que proporcionar el certificado nuevamente. La aplicación Citrix Workspace almacena el certificado de la cuenta y lo utiliza automáticamente para solicitudes de inicio de sesión futuras.

Función para cambiar de explorador web para la autenticación

A partir de la versión 23.2.0, los administradores ya pueden cambiar el explorador web que se usa para el proceso de autenticación del explorador web integrado en dispositivos iOS o iPad al explorador web del sistema al configurar una directiva de autenticación avanzada en la implementación local de Citrix Gateway y StoreFront.

Configurar la directiva de reescritura para el proceso de autenticación

Los administradores pueden cambiar el explorador web que se utiliza para el proceso de autenticación del explorador web integrado al explorador web del sistema. Esto solo es posible al configurar una directiva de autenticación avanzada en la implementación local de Citrix Gateway y StoreFront. Para configurar una directiva de autenticación avanzada, configure la directiva de reescritura de NetScaler mediante la línea de comandos de NetScaler:

enable ns feature REWRITEadd rewrite action insert_auth_browser_type_hdr_act insert_http_header X-Auth-WebBrowser "\"System\""add rewrite policy insert_auth_browser_type_hdr_pol "HTTP.REQ.URL.EQ(\"/cgi/authenticate\")" insert_auth_browser_type_hdr_actbind vpn vserver <VPN-vserver-Name> -policy insert_auth_browser_type_hdr_pol -priority 10 -gotoPriorityExpression END -type AAA_RESPONSE

Al pasar al explorador web del sistema, dispone de más prestaciones, tales como:

- Mejor experiencia con la autenticación basada en certificados.

- Posibilidad de utilizar un certificado de usuario existente del almacén de claves del dispositivo durante el proceso de autenticación.

- Compatibilidad con algunos autenticadores de terceros, como SITHS eID.

El explorador web integrado se utiliza como explorador web predeterminado para la autenticación si el administrador no ha configurado la directiva de reescritura mencionada.

En esta tabla se enumeran los exploradores web que se utilizan para la autenticación según la configuración de NetScaler Gateway y Global App Config Service:

| NetScaler Gateway | Global App Configuration Service | Explorador web utilizado para la autenticación |

|---|---|---|

| Sistema | Sistema | Sistema |

| Sistema | Integrado | Sistema |

| Integrado | Sistema | Sistema |

| Integrado | Integrado | Integrado |

| Sin configuración | Sistema | Sistema |

| Sin configuración | Integrado | Integrado |

Función de autenticación basada en certificados para almacenes locales

Los usuarios finales ahora pueden gestionar la autenticación por certificado, y los certificados se guardan en el llavero del dispositivo. Al iniciar sesión, la aplicación Citrix Workspace detecta la lista de certificados del dispositivo y se puede elegir un certificado para la autenticación.

Importante:

Al elegir un certificado, la opción elegida se conserva la siguiente vez que se inicia la aplicación Citrix Workspace. Para elegir otro certificado, puede “restablecer Safari” desde la configuración del dispositivo iOS o volver a instalar la aplicación Citrix Workspace.

Nota:

Esta funcionalidad admite implementaciones locales.

Para llevar a cabo la configuración:

- Vaya a la URL de Global App Configuration Store Settings API e introduzca la URL del almacén. Por ejemplo,

https://discovery.cem.cloud.us/ads/root/url/<hash coded store URL>/product/workspace/os/ios. - Vaya a API Exploration > SettingsController > PostDiscoveryAPIUsingPost > y haga clic en POST.

- Haga clic en INVOKE API.

-

Introduzca y cargue los detalles de la carga útil. Seleccione uno de los valores siguientes:

- “Embedded”: Puede usar WKWebView. Esta es la opción predeterminada.

- “system”: Puede usar el controlador de vistas de Safari.

Por ejemplo:

"category": "Authentication", "userOverride": false, "settings": [ { "name": "Web Browser to use for Authentication", "value": "*Embedded*/*System*" }, <!--NeedCopy-->En los dispositivos iOS o iPad, los administradores pueden cambiar el explorador web que se utiliza para el proceso de autenticación. Puede cambiar del explorador web integrado al explorador web del sistema si configura una directiva de autenticación avanzada en la implementación local de Citrix Gateway y StoreFront. Para obtener más información, consulte Configurar la directiva de reescritura para el proceso de autenticación.

- Haga clic en EXECUTE para enviar el servicio.

Tarjetas inteligentes

La aplicación Citrix Workspace admite el uso de tarjetas inteligentes SITHS solo en conexiones dentro de la sesión.

Si usa dispositivos Citrix Gateway FIPS, configure sus sistemas para rechazar renegociaciones SSL. Para obtener información detallada, consulte el artículo CTX123680 de Knowledge Center.

Se admiten los productos y las configuraciones siguientes:

- Lectores admitidos:

- Precise Biometrics Tactivo para iPad Mini Firmware versión 3.8.0

- Precise Biometrics Tactivo para iPad (cuarta generación) y Tactivo para iPad (tercera generación) y la versión 3.8.0 del firmware del iPad 2

- Lectores de tarjeta inteligente BaiMobile® 301MP y 301MP-L

- Lector USB Thursby PKard

- Lector USB Feitian iR301

- Lectores compatibles con CCID tipo C

- Lector de tarjetas inteligentes de Twocanoes

- Compatibilidad con middleware de tarjeta inteligente para VDA

- ActiveIdentity

- Tarjetas inteligentes admitidas:

- Tarjetas PIV

- Tarjetas CAC (Common Access Card)

- Configuraciones admitidas:

- Autenticación con tarjeta inteligente en Citrix Gateway con StoreFront 2.x y XenDesktop 7.x o versiones posteriores, o XenApp 6.5 o versiones posteriores

Cómo configurar la aplicación Citrix Workspace para acceder a las aplicaciones

-

Si quiere configurar la aplicación Citrix Workspace automáticamente para acceder a aplicaciones al crear una cuenta, introduzca la URL de su almacén en el campo “Dirección”. Por ejemplo:

- StoreFront.empresa.com

- netscalervserver.empresa.com

-

Seleccione la opción Usar tarjeta inteligente cuando vaya a utilizar una tarjeta inteligente para la autenticación.

Nota:

Los inicios de sesión en un almacén son válidos durante una hora aproximadamente. Transcurrido ese tiempo, los usuarios tienen que iniciar de nuevo una sesión para actualizar o iniciar sus aplicaciones.

Compatibilidad con lectores genéricos basados en el tipo C

A partir de la versión 23.12.0, la aplicación Citrix Workspace para iOS admite lectores compatibles con el CCID de tipo C para la autenticación con tarjetas inteligentes. Anteriormente, solo eran compatibles los lectores basados en puertos Lightning. La inclusión de lectores de tarjetas inteligentes tipo C en la aplicación Citrix Workspace ofrece una doble ventaja: los usuarios pueden autenticarse a través de la aplicación Citrix Workspace y utilizar la tarjeta inteligente sin problemas en sus sesiones de escritorio virtual.

Compatibilidad con el lector de la utilidad para tarjetas inteligentes Twocanoes

A partir de la versión 24.3.5, la aplicación Citrix Workspace para iOS admite los lectores de utilidades de tarjetas inteligentes Twocanoes. Para obtener más información acerca de los lectores de tarjetas inteligentes compatibles, consulte Tarjetas inteligentes.

Nota:

El lector USB-C de la utilidad de tarjeta inteligente Twocanoes es compatible tanto para el inicio de sesión virtual como para el inicio de sesión con la aplicación Citrix Workspace. Sin embargo, el lector Bluetooth de la utilidad de tarjeta inteligente Twocanoes solo es compatible con el inicio de sesión de la aplicación Citrix Workspace y no con el inicio de sesión virtual.

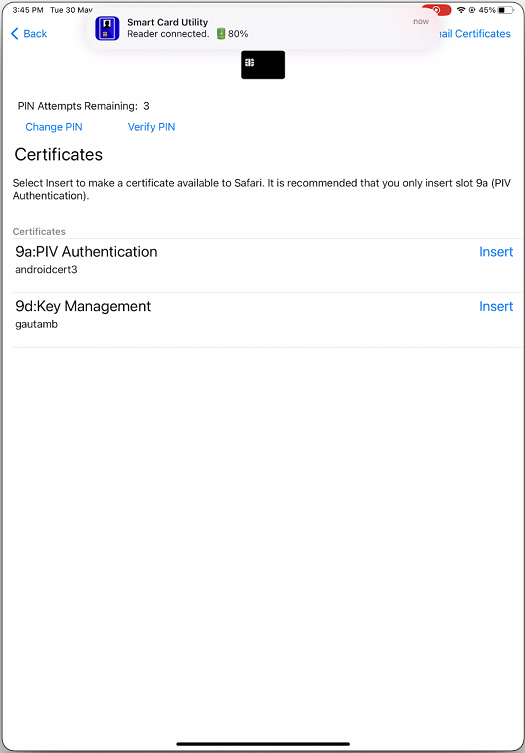

Para configurar el lector Bluetooth de la utilidad para tarjetas inteligentes Twocanoes, siga estos pasos:

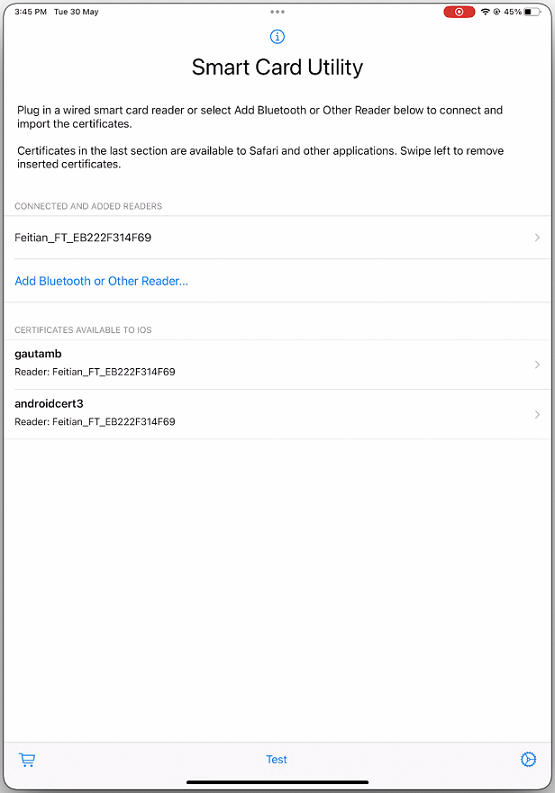

- Descargue e instale la aplicación Smart Card Utility en el App Store. Para obtener más información, consulte Inicio rápido del lector Bluetooth de la utilidad de tarjeta inteligente en la base de conocimiento de Twocanoes.

- Asegúrese de que la función Bluetooth del dispositivo esté activada y de que la tarjeta inteligente se haya introducido en el lector.

-

Abra la aplicación Smart Card Utility.

- Si usa el lector Bluetooth, toque Add Bluetooth or Other Reader… y seleccione el lector para conectarlo.

Nota:

Si el lector está habilitado para el emparejamiento de pines, debe introducir el PIN cuando se le solicite. El PIN está disponible en la parte posterior del lector.

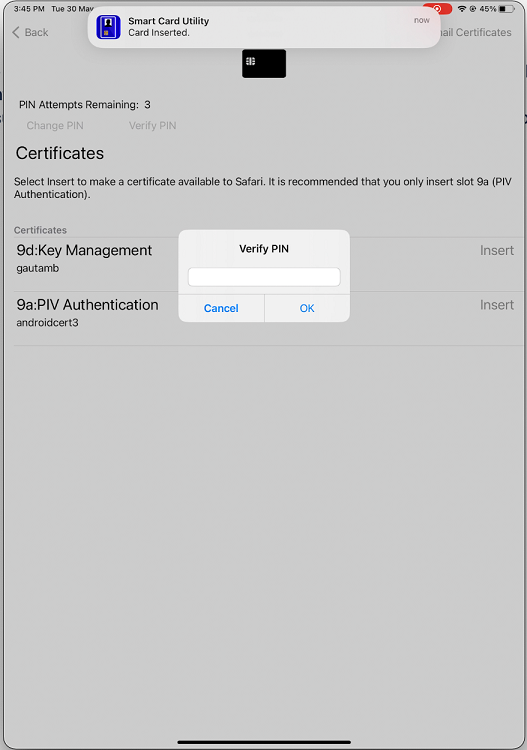

- Toque Insert en el certificado requerido para copiarlo en la interfaz del llavero.

Nota:

La aplicación Smart Card Utility ha implementado una extensión cryptokit proporcionada por Apple para escribir certificados en la interfaz del llavero en forma de tokens. Para obtener más información, consulte Configure Smart Card Authentication en la documentación para desarrolladores de Apple.

- Asegúrese de que el lector permanece conectado al dispositivo.

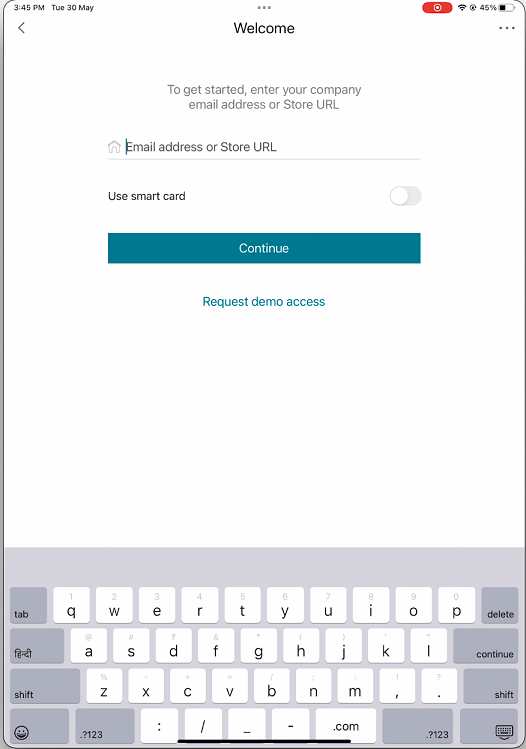

-

Abra la aplicación Citrix Workspace e introduzca la URL del almacén configurado con autenticación con tarjeta inteligente.

-

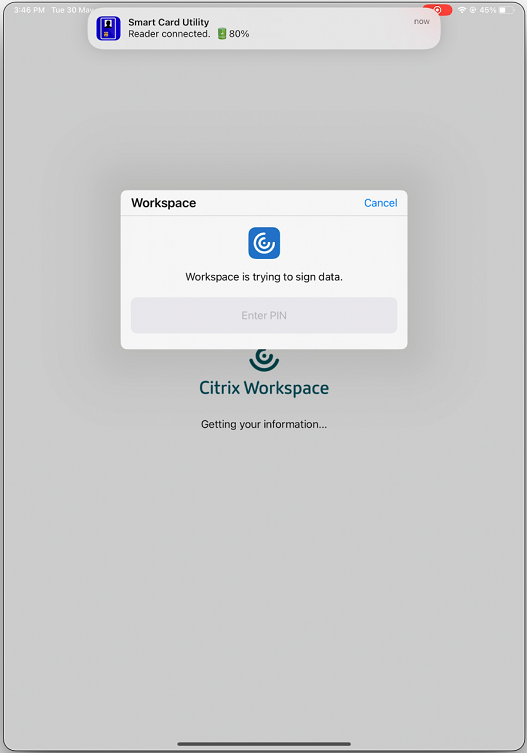

En la pantalla Certificados, seleccione el certificado requerido e introduzca el PIN de la tarjeta inteligente que le proporcionó el administrador de TI para iniciar sesión.

-

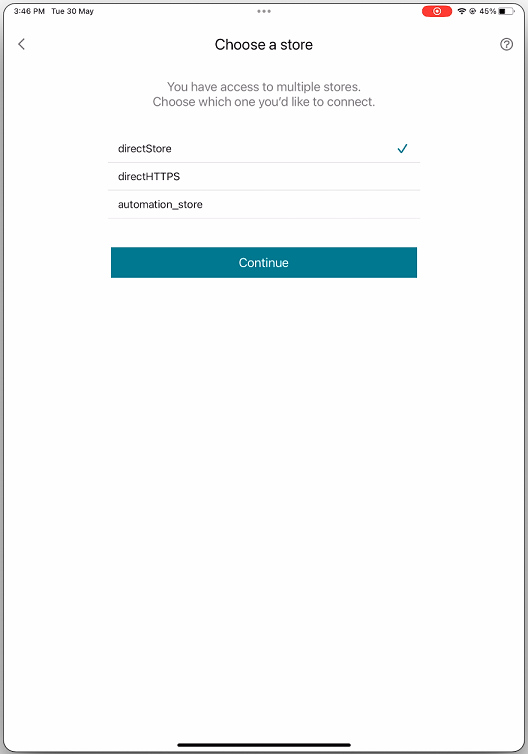

Si tiene acceso a varios almacenes, seleccione el almacén requerido y toque Continue.

- Tras la autenticación, habrá iniciado sesión en la aplicación Citrix Workspace.

Compatibilidad con YubiKey para la autenticación con tarjeta inteligente

A partir de la versión 23.12.0, puede realizar la autenticación con tarjeta inteligente con YubiKey. Esta función proporciona una experiencia de autenticación de un solo dispositivo para la aplicación Citrix Workspace y para las sesiones virtuales y las aplicaciones publicadas en la sesión del VDA. Elimina la necesidad de conectar lectores de tarjetas inteligentes u otros autenticadores externos. Simplifica la experiencia del usuario final, ya que YubiKey es compatible con una amplia variedad de protocolos, como OTP, FIDO, etc.

Para iniciar sesión en la aplicación Citrix Workspace, los usuarios finales deben insertar la YubiKey en su iPhone o iPad, activar la opción de tarjeta inteligente y proporcionar su URL del almacén.

Nota:

Esta función solo admite la conexión directa a la aplicación Citrix Workspace en las implementaciones de StoreFront y no a través de Citrix Gateway. La compatibilidad de YubiKey con la autenticación con tarjetas inteligentes a través de Citrix Gateway estará disponible en una versión próxima. La aplicación Citrix Workspace para iOS solo admite la serie YubiKey 5. Para obtener más información sobre YubiKey, consulte la serie YubiKey 5.

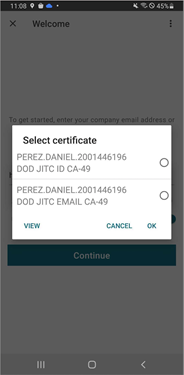

Compatibilidad con varios certificados en la autenticación con tarjeta inteligente

Anteriormente, la aplicación Citrix Workspace para iOS mostraba el certificado disponible en la primera ranura de la tarjeta inteligente conectada.

A partir de la versión 24.1.0, la aplicación Citrix Workspace para iOS muestra todos los certificados disponibles en la tarjeta inteligente. Esta función le permite seleccionar el certificado requerido durante la autenticación mediante tarjeta inteligente.

Ver todos los certificados disponibles en la tarjeta inteligente

A partir de la versión 23.7.5, la aplicación Citrix Workspace para iOS muestra varios certificados disponibles en la tarjeta inteligente y le permite seleccionar el certificado para la autenticación basada en tarjetas inteligentes. El certificado necesario se puede seleccionar en la página Seleccionar certificado una vez que se haya habilitado el botón de tarjetas inteligentes.

Autenticación con RSA SecurID

La aplicación Citrix Workspace admite la autenticación RSA SecurID en las configuraciones de Secure Web Gateway. Las configuraciones se realizan a través de la Interfaz Web y para todas las configuraciones de Citrix Gateway.

Se requiere un esquema de URL para el token de software en la aplicación Citrix Workspace para iOS: El token de software de RSA SecurID usado por la aplicación Citrix Workspace registra solamente el esquema de URL com.citrix.securid.

Si los usuarios han instalado las aplicaciones Citrix Workspace y RSA SecurID en sus dispositivos iOS, deberán seleccionar el esquema de URL com.citrix.securid para importar el token de software de RSA SecurID en los dispositivos con la aplicación Citrix Workspace.

Para importar un token de software de RSA SecurID

Para usar un token de software de RSA con la aplicación Citrix Workspace, como administrador, asegúrese de que los usuarios finales respeten lo siguiente:

- la directiva sobre longitud del PIN

- el tipo de PIN (solo numérico y alfanumérico)

- los límites de reutilización del PIN

Una vez que el usuario final se ha autenticado correctamente en el servidor RSA, solo tiene que configurar el PIN una vez. Después de la verificación del PIN, se autentican también en el servidor StoreFront. Después de toda la verificación, la aplicación Workspace muestra las aplicaciones y los escritorios disponibles y publicados.

Para utilizar un token de software de RSA

-

Importe el token de software de RSA suministrado por su organización.

-

En el mensaje que lleva adjunto el archivo de SecurID, seleccione Abrir en Workspace como destino de la importación. Después de importar el token de software, la aplicación Citrix Workspace se abre automáticamente.

-

Si su organización le proporcionó una contraseña para completar la importación, introdúzcala y haga clic en Aceptar. Al hacer clic en Aceptar, aparecerá un mensaje donde se indica que el token se ha importado.

-

Cierre el mensaje de importación y, en la aplicación Citrix Workspace, toque en Agregar cuenta.

-

Introduzca la dirección URL del almacén que le haya facilitado su organización y haga clic en Siguiente.

-

En la pantalla de inicio de sesión, escriba sus credenciales (nombre de usuario, contraseña y dominio). En el campo PIN, introduzca 0000, a menos que su organización le haya facilitado otro PIN predeterminado. El PIN 0000 es el predeterminado de RSA, pero es posible que su organización lo cambie por otro, para cumplir con sus directivas de seguridad.

-

En la parte superior izquierda, haga clic en Iniciar sesión. Aparecerá un mensaje para crear un PIN.

- Introduzca un PIN de entre 4 y 8 dígitos y haga clic en Aceptar. Aparecerá un mensaje para verificar el nuevo PIN.

- Vuelva a introducir el PIN y haga clic en Aceptar. Ahora puede acceder a sus aplicaciones y escritorios.

Siguiente tokencode

Si configura Citrix Gateway para la autenticación con RSA SecurID, la aplicación Citrix Workspace admite la funcionalidad siguiente tokencode. Si introduce tres contraseñas incorrectas, aparece un mensaje de error en el plug-in de Citrix Gateway. Para iniciar sesión, espere al siguiente token. Asimismo, el servidor RSA se puede configurar para inhabilitar una cuenta de usuario si el usuario intenta iniciar una sesión demasiadas veces con la contraseña incorrecta.

Credenciales derivadas

Las credenciales derivadas de Purebred dentro de la aplicación Citrix Workspace están disponibles. Al conectarse a un almacén que permite credenciales derivadas, los usuarios pueden iniciar sesión en la aplicación Citrix Workspace con una tarjeta inteligente virtual. Esta función solo está disponible en implementaciones locales.

Nota:

Para usar esta función, se requiere Citrix Virtual Apps and Desktops 7 1808 o versiones posteriores.

Para habilitar las credenciales derivadas en la aplicación Citrix Workspace:

- Vaya a Parámetros > Avanzado > Credenciales derivadas.

- Toque Credenciales derivadas.

Para crear una tarjeta inteligente virtual que admita credenciales derivadas:

- En Parámetros > Avanzado > Credenciales derivadas, toque Agregar nueva tarjeta inteligente virtual.

- Modifique el nombre de la tarjeta inteligente virtual.

- Introduzca un PIN de solo 8 dígitos numéricos y confírmelo.

- Toque Siguiente.

- En Certificado de autenticación, toque Importar certificado…

- Aparece el selector de documentos. Toque Examinar.

- En Ubicaciones, seleccione Llavero de Purebred.

- Seleccione el certificado de autenticación adecuado de la lista.

- Toque Importar clave.

- Repita los pasos 5 a 9 para el Certificado de firma digital y el Certificado de cifrado, si quiere.

- Toque Guardar.

Puede importar tres certificados, como máximo, para su tarjeta inteligente virtual. El certificado de autenticación es necesario para que la tarjeta inteligente virtual funcione correctamente. El certificado de cifrado y el certificado de firma digital se pueden agregar para usarlos en una sesión VDA.

Nota:

Al conectarse a una sesión HDX, la tarjeta inteligente virtual creada se redirige a la sesión.

Limitaciones conocidas

- Los usuarios solo pueden tener una tarjeta activa a la vez.

- Una vez que se ha creado una tarjeta inteligente virtual, no se puede modificar. Elimínela y cree otra tarjeta.

- Puede introducir un máximo de diez veces un PIN no válido. Si no es válido después de diez intentos, la tarjeta inteligente virtual se elimina.

- Al seleccionar credenciales derivadas, la tarjeta inteligente virtual anula una tarjeta inteligente física.

User-Agent

La aplicación Citrix Workspace envía una cadena User-Agent (agente de usuario) en las solicitudes de red que se puede usar para configurar las directivas de autenticación, incluida la redirección de la autenticación a otros proveedores de identidades (IDP).

Nota:

Los números de versión que se mencionan como parte de usuario-agente en esta tabla son ejemplos, y esta se actualiza automáticamente en función de las versiones que utilice.

| Escenario | iOS (WKWebView) | iOS (SafariViewController) | iPadOS (WkWebView) | iPadOS (SafariViewController) |

|---|---|---|---|---|

| Almacén de la nube | Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, como Gecko) Mobile/15E148 CWA/24.7.0 iOS/18.0 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPhone AuthManager/24.7.0.1 | Cadena de usuario-agente de Safari predeterminada. | Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, como Gecko) Mobile/15E148 CWA/24.7.0 iOS/18.0 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPad AuthManager/24.7.0.1. | Cadena de usuario-agente de Safari predeterminada. |

| Almacén en la nube: Aplicación web y SaaS

|

Cadena de usuario-agente de WKWebview predeterminada.

|

Cadena de usuario-agente de Safari predeterminada.

|

Si isFeatureUseSafariUserAgentForSaasWebviewEnabled está habilitado, se envía el siguiente User-Agent

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15) AppleWebKit/605.1.15 (KHTML, como Gecko) / Version/13.4 Si Safari/605.1.15 shouldTunnelWebViewTraffic está establecido en True, se envía el siguiente User-Agent Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15) AppleWebKit/605.1.15 (KHTML, como Gecko) / Version/13.4 Safari/605.1.15/CitrixReceiver/24.5.0/ X1Class CWACapable |

Cadena de usuario-agente de Safari predeterminada.

|

| Almacén local | Cadena de usuario-agente de WKWebview predeterminada. | Cadena de usuario-agente de Safari predeterminada. | — | Cadena de usuario-agente de Safari predeterminada. |

| Almacén local con NetScaler Gateway | Cadena de usuario-agente de WKWebview predeterminada. | Cadena de usuario-agente de Safari predeterminada. | Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, como Gecko) Mobile/15E148 CWA/24.7.0 iOS/18.0 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPad AuthManager/24.7.0.1 | Cadena de usuario-agente de Safari predeterminada. |

| Almacén local con autenticación de NetScaler Gateway y autenticación nFactor | Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, como Gecko) Mobile/15E148 CWA/24.7.0 iOS/18.0 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPhone AuthManager/24.7.0.1 | Cadena de usuario-agente de Safari predeterminada. | Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, como Gecko) Mobile/15E148 CWA/24.7.0 iOS/18.0 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPad AuthManager/24.7.0.1 | Cadena de usuario-agente de Safari predeterminada. |

Cadena de usuario-agente para WKWebView

A partir de la versión 23.3.5, la cadena de usuario-agente usada durante algunas de las solicitudes de red iniciadas a través de WKWebView incluye el identificador de la aplicación Citrix Workspace de forma predeterminada.

Por lo tanto, se ha cambiado de: Mozilla/5.0 (iPhone; CPU iPhone OS 15_2 como Mac OS X) AppleWebKit/605.1.15 (KHTML, como Gecko) Mobile/15E148 AuthManager/3.2.4.0

A una de las siguientes opciones:

Mozilla/5.0 (iPhone; CPU iPhone OS 15_0 como Mac OS X) AppleWebKit/605.1.15 (KHTML, como Gecko) Mobile/15E148 CWA/23.3.0 iOS/15.0 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPhone (ejemplo iPhone)

O bien,

Mozilla/5.0 (iPhone; CPU iPhone OS 15_0 como Mac OS X) AppleWebKit/605.1.15 (KHTML, como Gecko) Mobile/15E148 CWA/23.3.0 iOS/15.0 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPad (ejemplo iPad)

Autenticación nFactor

Compatibilidad con autenticación de varios factores (nFactor)

La autenticación de varios factores mejora la seguridad de las aplicaciones porque requiere que los usuarios proporcionen varias pruebas de identificación para obtener acceso. La autenticación de varios factores hace que el administrador pueda configurar los pasos de autenticación y los formularios de recopilación de credenciales asociados.

La aplicación Citrix Workspace nativa puede admitir este protocolo a partir de la funcionalidad de formularios de inicio de sesión ya implementada para StoreFront. La página de inicio de sesión web de los servidores virtuales de Citrix Gateway y Traffic Manager también utiliza este protocolo.

Para obtener más información, consulte Autenticación SAML y Autenticación de varios factores (nFactor).

Limitaciones:

- Con la autenticación nFactor habilitada, no se puede utilizar autenticación biométrica como Touch ID y Face ID.

Compatibilidad con directivas de autenticación avanzada nFactor

Ahora admitimos la autenticación basada en certificados en la aplicación Citrix Workspace cuando se configura mediante directivas de autenticación nFactor Advanced en Citrix Gateway. La autenticación nFactor ayuda a configurar esquemas multifactoriales flexibles y ágiles.

Cadena de usuario-agente:

Al realizar la autenticación avanzada (nFactor) para la aplicación Citrix Workspace en un iPhone o un iPad, el proceso de autenticación se redirige a un WebView integrado. La cadena de agente de usuario resultante podría variar ligeramente según la versión del sistema operativo, la versión de compilación de CWA, el modelo de dispositivo y la versión de AuthManager. Por ejemplo, considere las siguientes cadenas de agente de usuario para iPhone y iPad.

Para iPhone:

Mozilla/5.0 (iPhone; CPU iPhone OS 16_2 like Mac OS X) AppleWebKit/605.1.15 (KHTML, like Gecko) Mobile/15E148 CWA/23.5.0 iOS/16.2 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPhone AuthManager/3.3.0.0

Para iPad:

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_6) AppleWebKit/605.1.15 (KHTML, like Gecko) Mobile/15E148 CWA/23.5.0 iOS/15.0 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPad AuthManager/3.3.0.0

Nota:

- Es posible que la información sobre la versión o el modelo del dispositivo varíen según el entorno.

- Para aplicar directivas basadas en agente de usuario específicas de la aplicación Citrix Workspace para iOS durante la autenticación, use las siguientes palabras clave:

- iOS

- CWA

- CWACapable

Compatibilidad con la autenticación basada en FIDO2 al conectarse a una sesión HDX

Ahora, a partir de la versión 23.9.0, la aplicación Citrix Workspace para iOS admite la autenticación sin contraseña dentro de una sesión de Citrix Virtual Apps and Desktops mediante métodos de autenticación basados en FIDO2. Esta función permite a los usuarios iniciar sesión en un sitio web compatible con WebAuthn en exploradores como Google Chrome o Microsoft Edge mediante claves de seguridad Yubico compatibles con FIDO2. El simple hecho de abrir un sitio web compatible con WebAuthn desencadena la autenticación sin contraseña. Solo se admiten dispositivos con puertos Lightning (no se admiten dispositivos con puertos USB-C o USB 4). No se admite el inicio de sesión en la aplicación Citrix Workspace o en la sesión de escritorio mediante autenticación sin contraseña.

Para obtener más información sobre los requisitos previos, consulte Autorización local y autenticación virtual mediante FIDO2 en la documentación de Citrix Virtual Apps and Desktops.

Función de autenticación mediante FIDO2 al conectarse a un almacén de la nube

A partir de la versión 24.5.0, los usuarios pueden autenticarse en la aplicación Citrix Workspace mediante la autenticación sin contraseña basada en FIDO2 al conectarse a almacenes de la nube. FIDO2 ofrece un método de autenticación integrado que permite a los empleados de la empresa acceder a aplicaciones y escritorios dentro de sesiones virtuales sin necesidad de introducir un nombre de usuario o una contraseña. Esta función admite tanto itinerancia (solo USB) como autenticadores de plataforma (código PIN, Touch ID y Face ID). Esta función está habilitada de manera predeterminada.

Nota:

La autenticación FiDO2 es compatible con las fichas personalizadas de Chrome de forma predeterminada. Si le interesa usar la autenticación FIDO2 con WebView, registre su interés utilizando este formulario de Podio.

Función para configurar el almacenamiento de tokens de autenticación en la implementación local

La aplicación Citrix Workspace para iOS ofrece ahora una opción que permite configurar el almacenamiento de los tokens de autenticación en el disco local para los almacenes locales. Con esta función, puede inhabilitar el almacenamiento del token de autenticación para mejorar la seguridad. Tras la inhabilitación, cuando se reinicie el sistema o la sesión, tendrá que autenticarse de nuevo para acceder a la sesión.

Para inhabilitar el almacenamiento de los tokens de autenticación en la implementación local mediante el archivo de configuración de administración, haga lo siguiente:

- Utilice un editor de texto para abrir el archivo web.config, que normalmente se encuentra en

C:\inetpub\wwwroot\Citrix\Roaming directory. - Localice el elemento de la cuenta de usuario en el archivo (Store es el nombre de cuenta de la implementación). Por ejemplo:

<account id=... name="Almacén"> - Antes de la etiqueta

</account>, vaya a las propiedades de esa cuenta de usuario y agregue lo siguiente:

<properties>

<property name="TokenPersistence" value="false" />

</properties>

<!--NeedCopy-->

A continuación, se muestra un ejemplo del archivo web.config:

<account id="#########################################" name="Store Service"

description="" published="true" updaterType="None" remoteAccessType="StoresOnly">

<annotatedServices>

<clear />

<annotatedServiceRecord serviceRef="1__Citrix_Store">

<metadata>

<plugins>

<clear />

</plugins>

<trustSettings>

<clear />

</trustSettings>

<properties>

<clear />

<property name="TokenPersistence" value="false" />

</properties>

</metadata>

</annotatedServiceRecord>

</annotatedServices>

<metadata>

<plugins>

<clear />

</plugins>

<trustSettings>

<clear />

</trustSettings>

<properties>

</properties>

</metadata>

</account>

<!--NeedCopy-->

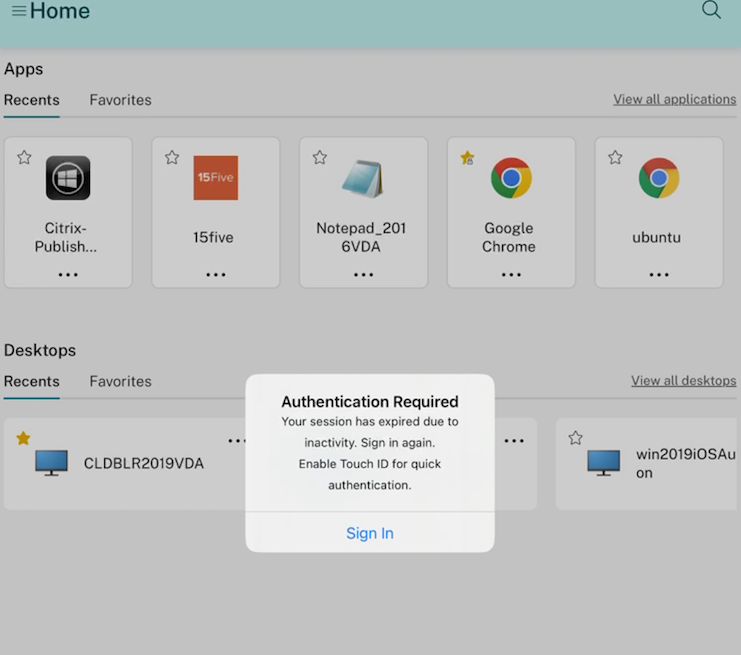

Reautenticación después de agotarse el tiempo de espera de la sesión

Ahora, a partir de la versión 23.3.0, se le pedirá que se autentique de nuevo en la aplicación Citrix Workspace si la sesión caducó desde su último inicio de sesión. Se le solicitará la autenticación de dos factores o un nombre de usuario y una contraseña cuando se conecte a la aplicación Citrix Workspace desde la web o desde un cliente nativo.

En este artículo

- Seguridad mejorada de Citrix con nombre de usuario precargado

- Tarjeta inteligente rápida

- Cómo imponer el acceso a Citrix mediante la aplicación Citrix Workspace

- Omitir el mensaje de activación biométrica

- Función de autenticación mediante FIDO2 al conectarse a un almacén local

- Autenticación de certificados de cliente

- Tarjetas inteligentes

- Compatibilidad con YubiKey para la autenticación con tarjeta inteligente

- Compatibilidad con varios certificados en la autenticación con tarjeta inteligente

- Ver todos los certificados disponibles en la tarjeta inteligente

- Autenticación con RSA SecurID

- Credenciales derivadas

- User-Agent

- Cadena de usuario-agente para WKWebView

- Autenticación nFactor

- Compatibilidad con la autenticación basada en FIDO2 al conectarse a una sesión HDX

- Función de autenticación mediante FIDO2 al conectarse a un almacén de la nube

- Función para configurar el almacenamiento de tokens de autenticación en la implementación local

- Reautenticación después de agotarse el tiempo de espera de la sesión