Solucionar problemas

Cómo comprobar la versión de la aplicación

Para comprobar la versión de la aplicación Citrix Workspace, abra la aplicación. Toque Ajustes > Acerca de. La información de la versión se muestra en la pantalla.

Cómo actualizar la aplicación Citrix Workspace a la versión más reciente

Puede actualizar a la versión más reciente de la aplicación Citrix Workspace desde Apple Store. Busque la aplicación Citrix Workspace y toque el botón Actualizar.

Cómo restablecer la aplicación Citrix Workspace

Puede restablecer la aplicación Citrix Workspace mediante uno de los siguientes métodos:

- Elimine todas las cuentas existentes de la aplicación Citrix Workspace

- Borre los datos de almacenamiento de la aplicación Citrix Workspace

- Desinstale la aplicación Citrix Workspace e instale la aplicación Citrix Workspace para iOS más reciente que tenga las correcciones más actualizadas.

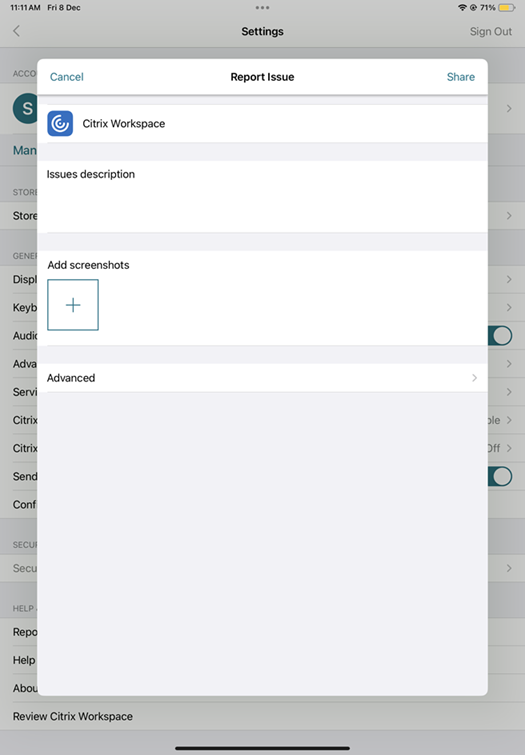

Cómo recopilar registros

- Abra la aplicación Citrix Workspace y vaya a Ajustes.

-

En Ayuda y asistencia técnica, seleccione Notificar problema.

- Reproduzca su problema.

-

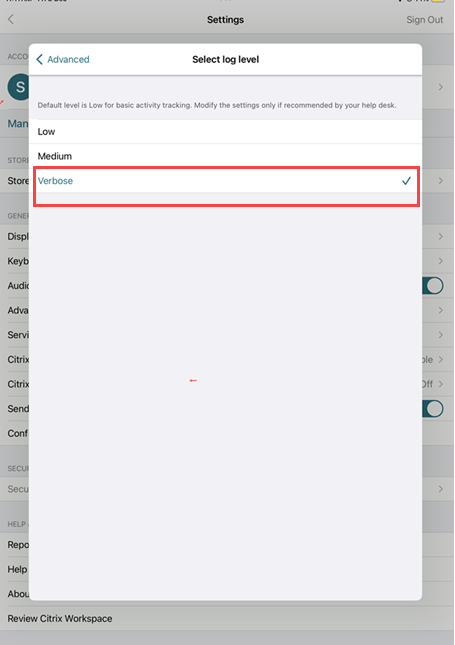

En la página Seleccionar nivel de registro, seleccione Detallado.

- En la página Seleccionar ubicación del registro, seleccione Consola y archivo.

-

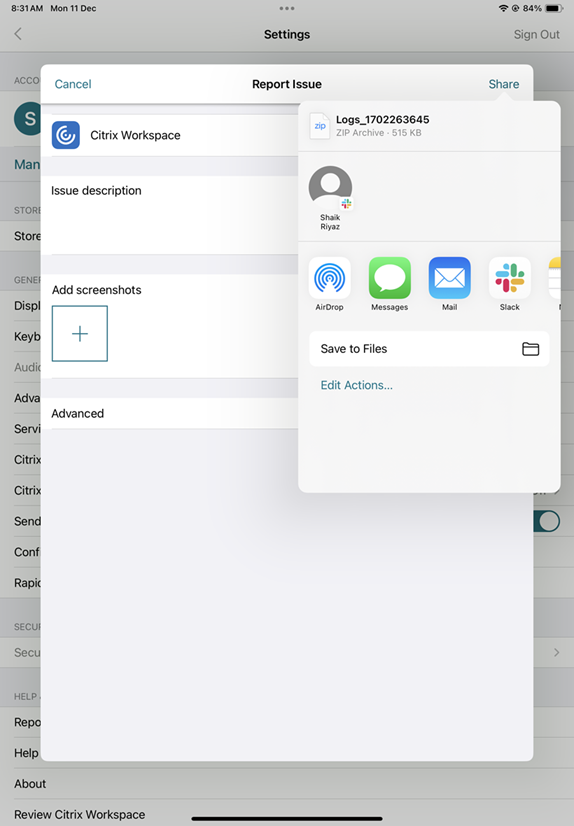

Comparta el archivo zip con Citrix.

Cómo solicitar mejoras

Puede enviar sus solicitudes de mejoras por correo electrónico a ios_ear_support@cloud.com.

Cómo acceder a las funciones en Technical Preview

Puede solicitar funciones de la Technical Preview por correo electrónico a ios_ear_support@cloud.com que es única para cada función. Encontrará este formulario adjunto al anuncio de la Technical Preview en la Documentación del producto.

Cómo enviar comentarios sobre EAR

Puede enviar sus comentarios a EAR por correo electrónico a ios_ear_support@cloud.com.

Problemas comunes y consejos para solucionar problemas

Sesiones desconectadas

Los usuarios pueden desconectarse (no cerrar la sesión) de una sesión de la aplicación Citrix Workspace para iOS mediante los siguientes métodos:

- Mientras está viendo una aplicación publicada o un escritorio en una sesión:

- Toque la flecha en la parte superior de la pantalla para ver el menú desplegable de la sesión.

- Toque el botón Inicio para volver a la pantalla de inicio.

- Observe la sombra blanca debajo del icono de una de las aplicaciones publicadas que aún están en una sesión activa; toque el icono.

- Toque Desconectar.

- Cierre la aplicación Citrix Workspace para iOS.

- Toque dos veces seguidas el botón Inicio del dispositivo.

- Busque la aplicación Citrix Workspace para iOS en la vista del Selector de app de iOS.

- Toque Desconectar en el cuadro de diálogo que aparece.

- Presione el botón de inicio del dispositivo móvil.

- Toque Inicio o Cambiar en el menú desplegable de la aplicación.

La sesión permanece en estado desconectado. Si bien el usuario puede reconectarse más tarde, puede verificar que las sesiones desconectadas se muestren como inactivas transcurrido un tiempo específico.

Para mostrar la aplicación en modo inactivo, configure un tiempo de espera de sesión para la conexión ICA-TCP en Configuración de host de sesión de Escritorio remoto (antes denominada “Configuración de servicios de Terminal Server”).

Para obtener más información sobre la configuración de Servicios de Escritorio remoto (anteriormente “Servicios de Terminal Server”), consulte la documentación de Microsoft Windows Server.

Contraseñas caducadas

La aplicación Citrix Workspace para iOS admite el cambio de las contraseñas caducadas por parte de los usuarios. Se les solicitará que introduzcan la información requerida.

Dispositivos liberados por jailbreak

Los usuarios pueden poner en peligro la seguridad de la implementación si se conectan con dispositivos iOS liberados por jailbreak. Los dispositivos liberados por jailbreak son aquellos dispositivos que han sido modificados por sus usuarios, normalmente para evitar ciertas medidas de protección de la seguridad.

Cuando la aplicación Citrix Workspace para iOS detecta un dispositivo iOS liberado por jailbreak, muestra una alerta al usuario.

Para ayudar a proteger mejor la seguridad de su entorno, puede configurar StoreFront o la Interfaz Web para intentar impedir la ejecución de sus aplicaciones desde dispositivos liberados por jailbreak detectados.

Requisitos

- Citrix Receiver para iOS 6.1 o versiones posteriores

- StoreFront 3.0 o Interfaz Web 5.4 o versiones posteriores

- Acceso a StoreFront o a la Interfaz Web con una cuenta de administrador

Nota:

La aplicación Citrix Workspace se desactiva automáticamente si detecta un dispositivo liberado por jailbreak para proteger los datos y mantener la seguridad. Esto garantiza que la aplicación no se pueda utilizar en dispositivos con modificaciones no autorizadas.

Pérdida de la calidad de sonido HDX

Desde Citrix Virtual Apps and Desktops y Citrix DaaS (antes denominado Citrix Virtual Apps and Desktops Service), es posible que se pierda calidad del sonido HDX enviado a la aplicación Citrix Workspace para iOS. Este problema se produce cuando se utilizan audio y vídeo simultáneamente.

Este problema ocurre cuando las directivas HDX de Citrix Virtual Apps and Desktops y Citrix DaaS no pueden gestionar la cantidad de información de sonido y vídeo.

Para obtener información sobre cómo crear directivas para mejorar la calidad de sonido, consulte el artículo CTX123543 de Knowledge Center.

Error al iniciar las sesiones de escritorios y aplicaciones para una experiencia de almacén personalizado

Es posible que no pueda iniciar sesiones de escritorios y aplicaciones desde la aplicación Citrix Workspace si tiene una experiencia de almacén personalizado. La detección automática del tipo de almacén solo se admite para direcciones de correo electrónico y no para las URL de almacén. Si tiene un almacén personalizado, se recomienda usar la dirección de correo electrónico o el modo de inicio de sesión desde la interfaz web. Para obtener más información, consulte Configuración manualy Configurar la detección de cuentas basada en direcciones de correo electrónico.

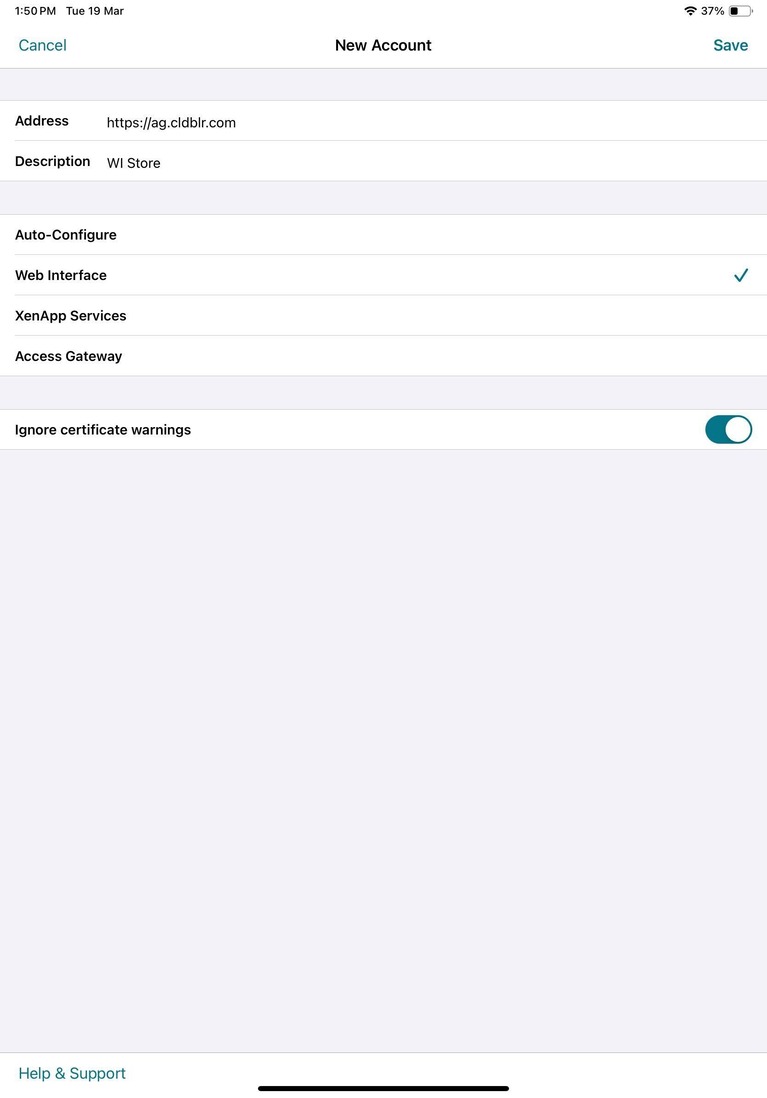

Para configurar una cuenta manualmente mediante el modo de inicio de sesión en la interfaz web, siga estos pasos:

- Toque el icono Cuentas > pantalla Cuentas > signo más (+). Se muestra la pantalla Nueva cuenta.

- En la parte inferior izquierda de la pantalla, toque el icono a la izquierda de Opciones y luego en Configuración manual. Aparecerán otros campos en la pantalla.

- En el campo Dirección, introduzca la dirección URL segura del sitio o Citrix Gateway (por ejemplo, agee.miEmpresa.com).

-

Seleccione la conexión Interfaz Web. Este modo de conexión muestra un sitio web de Citrix Virtual Apps similar a un explorador web. Esta interfaz de usuario se conoce como vista web.

- Para el certificado de seguridad, use el parámetro del campo Ignorar advertencias de certificados para determinar si quiere conectar con el servidor, aunque este tenga un certificado no válido, autofirmado o caducado. De forma predeterminada, está desactivado. >Importante: > >Si habilita esta opción, asegúrese de conectarse al servidor correcto. Citrix recomienda encarecidamente que todos los servidores tengan un certificado válido para proteger a los dispositivos de usuario contra posibles ataques a la seguridad. Un servidor seguro usa un certificado SSL emitido por una entidad de certificación. Citrix no admite certificados autofirmados y no recomienda ignorar la seguridad de certificados.

- Toque Guardar.

- Introduzca su nombre de usuario y su contraseña (o token, si seleccionó la autenticación de dos factores), y toque Inicio de sesión. Aparecerá la pantalla de la aplicación Citrix Workspace para iOS, desde la cual puede acceder a sus escritorios, así como agregar y abrir aplicaciones.

Nota:

Debe introducir las credenciales de usuario para cada conexión, ya que no se guardan en el modo de inicio de sesión de la interfaz web.

Preguntas frecuentes

Cómo mejorar el rendimiento del vídeo en aplicaciones virtuales y escritorios virtuales para dispositivos móviles o de bajo consumo

Para obtener información sobre cómo mejorar y configurar el rendimiento del vídeo de los escritorios virtuales mediante el valor de Registro MaxFramesPerSecond o mediante directivas HDX, en función de la versión de Citrix Virtual Apps and Desktops, consulte el artículo CTX123543 de Knowledge Center.

No puedo ver mis aplicaciones o escritorios después de iniciar sesión en la aplicación Citrix Workspace

Contacte con el servicio de asistencia de su empresa o con el administrador del equipo de asistencia técnica de TI para obtener más ayuda.

¿Cómo solucionar problemas de conexiones lentas?

Si tiene alguno de los siguientes problemas, siga los pasos que se mencionan en la sección Solución temporal a continuación.

- Conexiones lentas al sitio de Citrix Virtual Apps and Desktops

- Faltan iconos de aplicaciones

- Mensajes recurrentes del tipo Error de controlador de protocolo

Solución temporal

Inhabilite las propiedades del adaptador Ethernet Citrix PV para la interfaz de red del servidor Citrix Virtual Apps, Citrix Secure Web Gateway y el servidor de Interfaz Web. Las propiedades del adaptador Citrix PV Ethernet incluyen las siguientes propiedades que están habilitadas de forma predeterminada. Debe inhabilitar todas estas propiedades.

- Large Send Offload

- Offload IP Checksum

- Offload TCP Checksum

- Offload UDP Checksum

Nota:

No es necesario reiniciar el servidor. Esta solución temporal se aplica a Windows Server 2003 y 2008 de 32 bits. Este problema no afecta a Windows Server 2008 R2.

Solucionar problemas con las teclas numéricas y los caracteres especiales

Si las teclas numéricas o los caracteres del IME chinos no funcionan según lo esperado, deberá inhabilitar la opción Teclado Unicode. Para inhabilitar la opción de teclado Unicode:

- Vaya a Parámetros > Opciones de teclado.

- Establezca Usar teclado Unicode en Desactivado.

En este artículo

- Cómo comprobar la versión de la aplicación

- Cómo actualizar la aplicación Citrix Workspace a la versión más reciente

- Cómo restablecer la aplicación Citrix Workspace

- Cómo recopilar registros

- Cómo solicitar mejoras

- Cómo acceder a las funciones en Technical Preview

- Cómo enviar comentarios sobre EAR

- Problemas comunes y consejos para solucionar problemas

- Preguntas frecuentes