Contextual App Protection para StoreFront

Contextual App Protection ofrece la posibilidad de aplicar directivas de App Protection de forma condicional a un subconjunto de usuarios, en función de sus características, sus dispositivos y la estrategia de red.

Implementar Contextual App Protection

Puede implementar Contextual App Protection por medio de los filtros de conexión definidos en la regla de directiva de acceso con intermediario. Las directivas de acceso con intermediario definen las reglas que controlan el acceso de un usuario a grupos de escritorios. La directiva comprende un conjunto de reglas. Cada regla se refiere a un único grupo de entrega y tiene un conjunto de filtros de conexión y controles de derechos de acceso.

Los usuarios pueden acceder a un grupo de entrega cuando los detalles de su conexión coinciden con los filtros de conexión de una o más reglas de la directiva de acceso con intermediario. De forma predeterminada, los usuarios no tienen acceso a ningún grupo de escritorios de un sitio. Puede crear más directivas de acceso con intermediario en función de sus requisitos. Se pueden aplicar varias reglas a un mismo grupo de entrega. Para obtener más información, consulte New-BrokerAccessPolicyRule.

Los siguientes parámetros de la regla de directiva de acceso con intermediario ofrecen la flexibilidad necesaria para habilitar App Protection en contexto si la conexión del usuario coincide con los filtros de conexión definidos en la regla de directiva de acceso:

AppProtectionKeyLoggingRequiredAppProtectionScreenCaptureRequired

Utilice los filtros de Smart Access a los que se hace referencia en las directivas de acceso con intermediario para precisar los filtros de conexión. Para obtener información sobre la configuración de filtros de Smart Access, consulte CTX227055. Para comprender cómo usar las directivas de Smart Access para configurar Contextual App Protection, consulte los casos siguientes.

Nota:

Si App Protection está habilitada en el grupo de entrega, Contextual App Protection no se puede aplicar de forma predeterminada. Inhabilite App Protection en el grupo de entrega mediante este comando:

Set-BrokerDesktopGroup -Name "Admin Desktop" -AppProtectionKeyLoggingRequired $false -AppProtectionScreenCaptureRequired $false <!--NeedCopy-->

Requisitos previos

Para habilitar Contextual App Protection para StoreFront, asegúrese de cumplir los requisitos mencionados en la sección Requisitos previos.

Habilitar Contextual App Protection

-

Para versiones de CVAD posteriores a 2209:

Contextual App Protection está habilitada de forma predeterminada. No se requiere ninguna configuración adicional.

-

Para CVAD 2209 y versiones anteriores:

Siga estos pasos para habilitar Contextual App Protection para CVAD 2209 y versiones anteriores.

-

Descargue las directivas de Contextual App Protection (tabla de funciones) para su versión de Citrix Virtual Apps and Desktops desde la página Descargas de Citrix.

-

Ejecute este comando de PowerShell en el Delivery Controller:

asnp Citrix* Set-BrokerSite -TrustRequestsSentToTheXmlServicePort $true <!--NeedCopy--> -

Ejecute este comando para habilitar Contextual App Protection en el Delivery Controller:

Import-ConfigFeatureTable <path to the downloaded feature table> <!--NeedCopy-->Por ejemplo,

Import-ConfigFeatureTable\Downloads\FeatureTable.OnPrem.AppProtContextualAccess.xml <!--NeedCopy-->

-

Para verificar el estado de la función

-

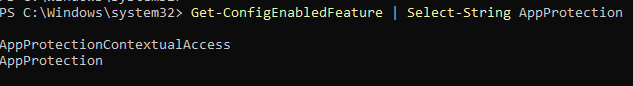

Ejecute el siguiente comando para comprobar si Contextual App Protection está habilitada:

Get-ConfigEnabledFeature | Select-String AppProtection -

Si está habilitada, debería aparecer

AppProtectionContextualAccessen la salida.

Casos de Contextual App Protection

Estos son algunos de los casos sobre cómo puede habilitar o inhabilitar Contextual App Protection:

- Inhabilitar App Protection para ciertos tipos de dispositivos

- Inhabilitar App Protection para conexiones iniciadas desde acceso basado en explorador web y habilitar App Protection para conexiones desde la aplicación Citrix Workspace

- Inhabilitar App Protection para los usuarios de un grupo específico de Active Directory

- Habilitar App Protection para dispositivos en función de los resultados del análisis de EPA

- Habilitar App Protection para grupos de usuarios específicos