Crear Linux VDA con Machine Creation Services (MCS)

Con MCS, puede crear VDA tanto unidos a un dominio como no unidos a ningún dominio.

Importante:

Estos son cambios importantes a partir de la versión 2212:

- La variable AD_INTEGRATION del archivo /etc/xdl/mcs/mcs.conf o de la GUI de Easy Install ya no tiene un valor predeterminado. Debe establecer un valor donde sea necesario. Para obtener más información, consulte la sección Paso 3h: Configure variables de MCS de este artículo.

- El valor válido de la entrada UPDATE_MACHINE_PW de /etc/xdl/mcs/mcs.conf ya no es enabled ni disabled, sino que es Y o N. Para obtener más información, consulte la sección Automatizar la actualización de las contraseñas de cuentas de máquina de este artículo.

Distribuciones compatibles

| Winbind | SSSD | Centrify | PBIS | |

|---|---|---|---|---|

| Debian 11.3 | Sí | Sí | No | Sí |

| RHEL 9.1/9.0 | Sí | No | No | No |

| RHEL 8.7/8.6/8.4 | Sí | No | Sí | Sí |

| Rocky Linux 9.1/9.0 | Sí | No | No | No |

| Rocky Linux 8.7/8.6 | Sí | No | No | No |

| RHEL 7.9, CentOS 7.9 | Sí | Sí | Sí | Sí |

| SUSE 15.4 | Sí | Sí | No | Sí |

| Ubuntu 22.04, Ubuntu 20.04, Ubuntu 18.04 | Sí | Sí | No | Sí |

Hipervisores compatibles

- AWS

- Citrix Hypervisor

- GCP

- Microsoft Azure

- Nutanix AHV

- VMware vSphere

Se pueden producir resultados imprevistos si intenta preparar una imagen maestra en hipervisores que no sean compatibles.

Usar MCS para crear máquinas virtuales Linux

Consideraciones

-

A partir de la versión 2203, puede alojar Linux VDA en Microsoft Azure, AWS y GCP para Citrix Virtual Apps and Desktops, así como en Citrix DaaS (antes denominado Citrix Virtual Apps and Desktops Service). Para agregar las conexiones de host de estas nubes públicas a su implementación de Citrix Virtual Apps and Desktops, necesita licencias de suscripción de Citrix Universal o de derechos híbridos. Para obtener información sobre las licencias de suscripción de Universal y de derechos híbridos, consulte Transición e intercambio (TTU) con suscripción de Citrix Universal.

-

No se permite usar servidores bare metal con MCS para crear máquinas virtuales.

-

Citrix usa las siguientes versiones de Centrify para la validación inicial de funciones en las distribuciones de Linux relevantes:

Distribución de Linux Versión de Centrify RHEL 7/8 5.8.0 SUSE 5.7.1 Debian, Ubuntu 5.6.1 El uso de otras versiones de Centrify puede provocar errores. No utilice Centrify para unir una máquina de plantilla a un dominio.

-

Si utiliza PBIS o Centrify para unir máquinas creadas con MCS a dominios de Windows, complete las siguientes tareas:

-

En la máquina de plantilla, configure la ruta de descarga del paquete PBIS o Centrify en el archivo

/etc/xdl/mcs/mcs.confo instale el paquete PBIS o Centrify directamente. -

Antes de ejecutar

/opt/Citrix/VDA/sbin/deploymcs.sh, cree una unidad organizativa (OU) que tenga permisos de escritura y restablecimiento de contraseña para todas sus máquinas subordinadas creadas por MCS. -

Antes de reiniciar las máquinas creadas por MCS tras finalizar la ejecución de

/opt/Citrix/VDA/sbin/deploymcs.sh, ejecuteklist -li 0x3e4 purgeen el Delivery Controller o en Citrix Cloud Connector, según la implementación.

-

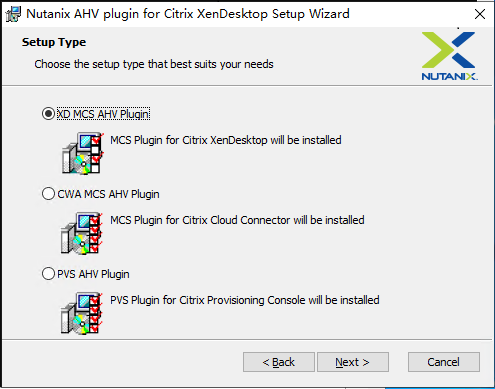

(Solo para Nutanix) Paso 1: Instale y registre el plug-in de Nutanix AHV

Obtenga el paquete del plug-in de Nutanix AHV de Nutanix. Instale y registre el plug-in en el entorno de Citrix Virtual Apps and Desktops. Para obtener más información, consulte la guía de instalación de plug-ins MCS de Nutanix Acropolis, disponible en el portal de asistencia de Nutanix.

Paso 1a: Instale y registre el plug-in de Nutanix AHV para Delivery Controllers locales

Después de instalar Citrix Virtual Apps and Desktops, seleccione e instale el plug-in XD MCS AHV en sus Delivery Controllers.

Paso 1b: Instale y registre el plug-in de Nutanix AHV para Delivery Controllers en la nube

Seleccione e instale el plug-in CWA MCS AHV en sus Citrix Cloud Connectors. Instale el plug-in en todos los Citrix Cloud Connectors registrados con el arrendatario de Citrix Cloud. Debe registrar los Citrix Cloud Connectors incluso cuando atienden una ubicación de recursos sin AHV.

Paso 1c: Complete los siguientes pasos después de instalar el plug-in

- Compruebe que se haya creado una carpeta Nutanix Acropolis en

C:\Program Files\Common Files\Citrix\HCLPlugins\CitrixMachineCreation\v1.0.0.0. - Ejecute el comando

"C:\Program Files\Common Files\Citrix\HCLPlugins\RegisterPlugins.exe" -PluginsRoot "C:\Program Files\Common Files\Citrix\HCLPlugins\CitrixMachineCreation\v1.0.0.0". -

Reinicie Citrix Host Service, Citrix Broker Service y Citrix Machine Creation Service en sus Delivery Controllers locales o reinicie el servicio Citrix RemoteHCLServer en los Citrix Cloud Connectors.

Consejo:

Le recomendamos que detenga y reinicie Citrix Host Service, Citrix Broker Service y Machine Creation Service cuando instale o actualice el plug-in de Nutanix AHV.

Paso 2: Cree una conexión de host

En esta sección se explica cómo crear una conexión de host con Azure, AWS, GCP, Nutanix AHV y VMware vSphere:

Crear una conexión de host con Azure en Citrix Studio

- Inicie sesión en Citrix Cloud.

- En el menú superior de la izquierda, seleccione Mis servicios > DaaS.

- En Administrar > Configuración completa, seleccione Alojamiento en el panel de la izquierda.

-

Seleccione Agregar conexión y recursos en la barra de acciones.

-

Seleccione el tipo de conexión Microsoft Azure.

- El asistente le guiará a través de las páginas. El contenido específico de cada página depende del tipo de conexión seleccionado. Después de completar cada página, seleccione Siguiente hasta llegar a la página Resumen. Para obtener más información, consulte el Paso 2: Cree una conexión de host en el artículo Crear Linux VDA no unidos a ningún dominio.

Crear una conexión de host con AWS en Citrix Studio

-

En Citrix Studio, elija Configuración > Alojamiento > Agregar conexión y recursos.

-

Elija Amazon EC2 como tipo de conexión.

-

Escriba la clave API y la clave secreta de su cuenta de AWS y, también, el nombre de la conexión.

La clave API es el ID de la clave de acceso y la clave secreta es la clave de acceso secreta. Se las considera un par de claves de acceso. Si pierde su clave de acceso secreta, puede eliminar la clave de acceso y crear otra. Para crear una clave de acceso, haga lo siguiente:

- Inicie sesión en los servicios de AWS.

- Vaya a la consola de Identity and Access Management (IAM).

- En el panel de navegación de la izquierda, elija Users.

- Seleccione el usuario de destino y desplácese hacia abajo para seleccionar la ficha Security credentials.

- Desplácese hacia abajo de nuevo y haga clic en Create access key. Aparecerá una ventana.

- Haga clic en Download .csv file y guarde la clave de acceso en una ubicación segura.

-

El asistente le guiará a través de las páginas. El contenido específico de cada página depende del tipo de conexión seleccionado. Después de completar cada página, seleccione Siguiente hasta llegar a la página Resumen.

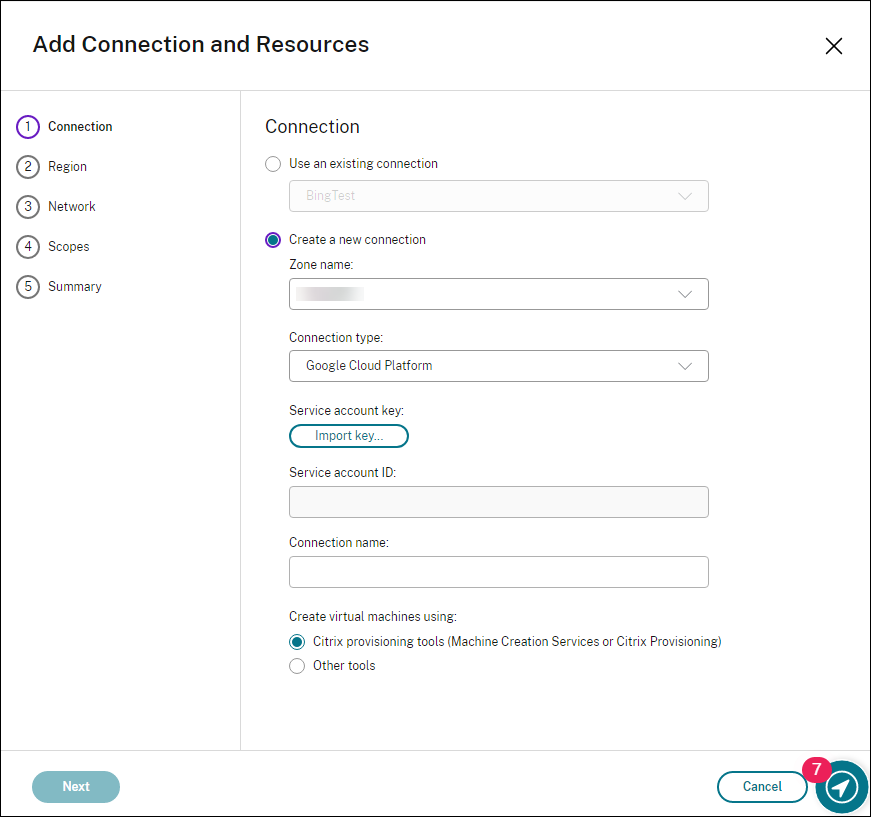

Crear una conexión de host con GCP en Citrix Studio

Configure su entorno de GCP conforme a los entornos de virtualización de Google Cloud Platform y, a continuación, siga estos pasos para crear una conexión de host con GCP.

- Inicie sesión en Citrix Cloud.

- En el menú superior de la izquierda, seleccione Mis servicios > DaaS.

- En Administrar > Configuración completa, seleccione Alojamiento en el panel de la izquierda.

- Seleccione Agregar conexión y recursos en la barra de acciones.

-

Seleccione Google Cloud Platform como tipo de conexión.

-

Importe la clave de cuenta de servicio de su cuenta de GCP e introduzca el nombre de conexión.

- El asistente le guiará a través de las páginas. El contenido específico de cada página depende del tipo de conexión seleccionado. Después de completar cada página, seleccione Siguiente hasta llegar a la página Resumen. Para obtener más información, consulte el Paso 2: Cree una conexión de host en el artículo Crear Linux VDA no unidos a ningún dominio.

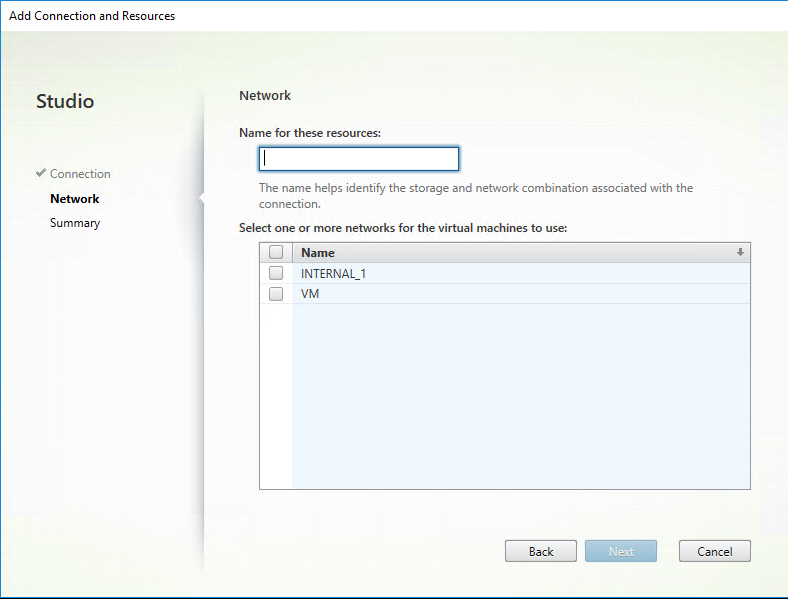

Crear una conexión de host con Nutanix en Citrix Studio

- Para Delivery Controllers locales, elija Configuración > Alojamiento > Agregar conexión y recursos en la instancia de Citrix Studio local. En el caso de Delivery Controllers en la nube, elija Administrar > Alojamiento > Agregar conexión y recursos en la consola web de Studio en Citrix Cloud para crear una conexión al hipervisor Nutanix.

-

En el asistente Agregar conexión y recursos, seleccione el tipo de conexión Nutanix AHV en la página Conexión y luego especifique la dirección y las credenciales del hipervisor, y un nombre para la conexión. En la página Red, seleccione una red para la unidad.

Por ejemplo, en Citrix Studio local:

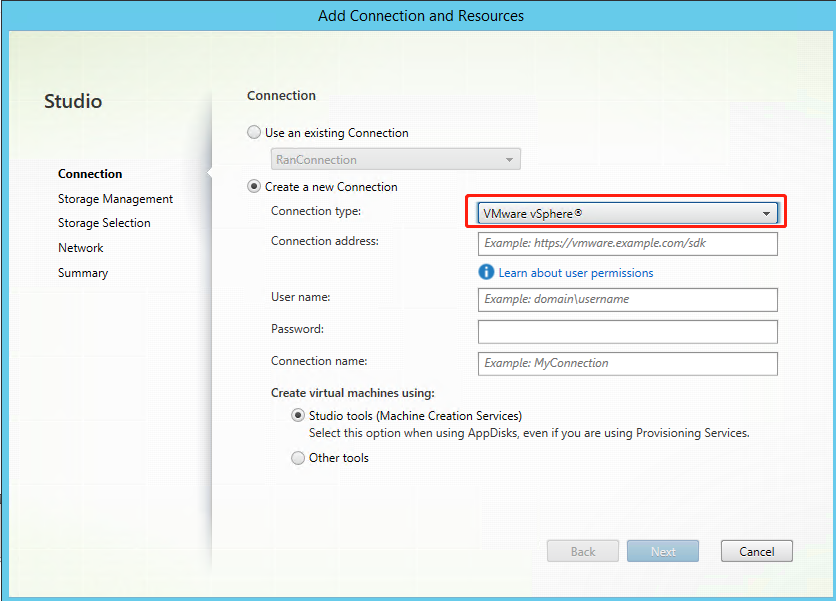

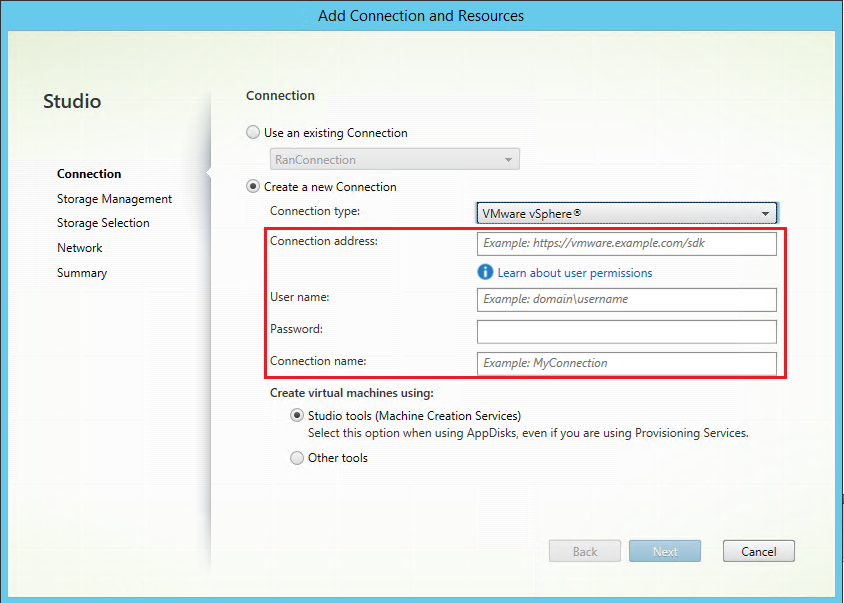

Crear una conexión de host con VMware en Citrix Studio

-

Instale vCenter Server en el entorno vSphere. Para obtener más información, consulte VMware vSphere.

-

En Citrix Studio, elija Configuración > Alojamiento > Agregar conexión y recursos.

-

Elija VMware vSphere como tipo de conexión.

-

Escriba la dirección de conexión (la URL de vCenter Server) de la cuenta de VMware, el nombre de usuario y la contraseña, y el nombre de la conexión.

Paso 3: Prepare una imagen maestra

(Solo para Citrix Hypervisor) Paso 3a: Instale Citrix VM Tools

Instale Citrix VM Tools en la VM de plantilla para que cada VM use la CLI xe o XenCenter. El rendimiento de la VM puede ser lento, a menos que instale las herramientas. Sin las herramientas, no puede hacer nada de lo siguiente:

- Apagar, reiniciar ni suspender una máquina virtual de manera sencilla.

- Ver los datos de rendimiento de la VM en XenCenter.

- Migrar una VM en ejecución (a través de

XenMotion). - Crear instantáneas o instantáneas con memoria (puntos de control) y revertir a ellas.

- Ajustar la cantidad de vCPU en una VM Linux en ejecución.

-

Ejecute el siguiente comando para montar Citrix VM Tools, cuyo archivo se llama guest-tools.iso.

sudo mount /dev/cdrom /mnt <!--NeedCopy--> -

Ejecute el siguiente comando para instalar el paquete

xe-guest-utilities, según su distribución de Linux.Para RHEL/CentOS/Rocky Linux:

sudo rpm -i /mnt/Linux/xe-guest-utilities_{package-version}_all.rpm <!--NeedCopy-->Para Ubuntu/Debian:

sudo dpkg -i /mnt/Linux/xe-guest-utilities_{package-version}_all.deb <!--NeedCopy-->Para SUSE:

sudo rpm -i /mnt/Linux/xe-guest-utilities_{package-version}_all.rpm <!--NeedCopy--> -

Consulte el estado de virtualización de la máquina virtual de plantilla en la ficha General en XenCenter. Si Citrix VM Tools está correctamente instalado, el estado de la virtualización es Optimizado.

Paso 3b: Verifique las configuraciones de SUSE 15.4 en AWS, Azure y GCP

Para SUSE 15.4 en AWS, Azure y GCP, asegúrese de que:

- Está utilizando libstdc++6 versión 12 o posterior.

- El parámetro Default_WM de /etc/sysconfig/windowmanager está configurado en “gnome”.

Paso 3c: Configure cloud-init para Ubuntu 18.04 en Azure, AWS y GCP

-

Para asegurarse de que el nombre de host de un VDA persiste cuando se reinicia o se detiene una máquina virtual, ejecute este comando:

echo "preserve_hostname: true" > /etc/cloud/cloud.cfg.d/99_hostname.cfg <!--NeedCopy-->Compruebe que estas líneas se encuentran en la sección system_info del archivo /etc/cloud/cloud.cfg:

system_info: network: renderers: ['netplan', 'eni', 'sysconfig'] <!--NeedCopy--> -

Para utilizar SSH con el objetivo de acceder de forma remota a las máquinas virtuales creadas por MCS en AWS, habilite la autenticación de contraseñas porque no hay ningún nombre de clave asociado a dichas máquinas virtuales. Siga estos procedimientos si es necesario.

-

Modifique el archivo de configuración de

cloud-init: /etc/cloud/cloud.cfg. Compruebe que la línea ssh_pwauth: true esté presente. Quite o comente la línea set-password y las líneas siguientes (si existen).users: - default <!--NeedCopy--> - Si piensa usar el usuario predeterminado

ec2-useroubuntucreado porcloud-init, puede cambiar la contraseña de usuario mediante el comandopasswd. No se olvide de la nueva contraseña para poder utilizarla luego al iniciar sesión en las máquinas virtuales creadas por MCS. -

Modifique el archivo

/etc/ssh/sshd_configpara comprobar que esta línea está presente:PasswordAuthentication yes <!--NeedCopy-->Guarde el archivo y ejecute el comando

sudo service sshd restart.

-

Paso 3d: Inhabilite RDNS para Ubuntu 20.04 en GCP

En la máquina virtual de la plantilla, agregue la línea rdns = false en [libdefaults] en /etc/krb5.conf.

Paso 3e: Instale el paquete de Linux VDA en la VM de la plantilla

Nota:

Para utilizar un VDA que se ejecuta como una VM de plantilla, omita este paso.

Antes de instalar el paquete de Linux VDA en la VM de plantilla, instale .NET Runtime 6.0.

En función de su distribución de Linux, ejecute el siguiente comando para configurar el entorno para Linux VDA:

Para RHEL/CentOS/Rocky Linux:

Nota:

En el caso de RHEL y CentOS, debe instalar el repositorio EPEL para poder instalar Linux VDA y ejecutar

deploymcs.shcorrectamente. Para obtener información sobre cómo instalar EPEL, consulte las instrucciones en https://docs.fedoraproject.org/en-US/epel/.Antes de instalar Linux VDA en RHEL 9.1/9.0 y Rocky Linux 9.1/9.0, actualice el paquete libsepol a la versión 3.4 o a una posterior.

sudo yum –y localinstall <PATH>/<Linux VDA RPM>

<!--NeedCopy-->

Para Ubuntu/Debian:

sudo dpkg –i <PATH>/<Linux VDA DEB>

apt-get install -f

<!--NeedCopy-->

Para SUSE:

sudo zypper –i install <PATH>/<Linux VDA RPM>

<!--NeedCopy-->

Paso 3f: Habilite repositorios para instalar el paquete tdb-tools (solo para RHEL 7)

Para el servidor de RHEL 7:

subscription-manager repos --enable=rhel-7-server-optional-rpms

<!--NeedCopy-->

Para la estación de trabajo de RHEL 7:

subscription-manager repos --enable=rhel-7-workstation-optional-rpms

<!--NeedCopy-->

Paso 3g: (en SUSE) Instale manualmente ntfs-3g

En la plataforma SUSE, no hay ningún repositorio que ofrezca ntfs-3g. Debe descargar el código fuente, compilarlo e instalar ntfs-3g de forma manual:

-

Instale el sistema de compilación GNU Compiler Collection (GCC) y cree el paquete:

sudo zypper install gcc sudo zypper install make <!--NeedCopy--> -

Descargue el paquete ntfs-3g.

-

Descomprima el paquete ntfs-3g:

sudo tar -xvzf ntfs-3g_ntfsprogs-<package version>.tgz <!--NeedCopy--> -

Escriba la ruta del paquete ntfs-3g:

sudo cd ntfs-3g_ntfsprogs-<package version> <!--NeedCopy--> -

Instale ntfs-3g:

./configure make make install <!--NeedCopy-->

Paso 3h: Especifique una base de datos que se utilizará

Como función experimental, puede utilizar SQLite además de PostgreSQL. También puede cambiar entre SQLite y PostgreSQL después de instalar el paquete de Linux VDA. Para ello, siga estos pasos:

-

Ejecute

/opt/Citrix/VDA/sbin/ctxcleanup.sh. Omita este paso si se trata de una instalación nueva. -

Modifique

/etc/xdl/db.confantes de ejecutardeploymcs.sh.

Nota:

- Le recomendamos utilizar SQLite solo para el modo VDI.

- Para Easy Install y MCS, puede cambiar entre SQLite y PostgreSQL sin tener que instalarlos manualmente. A menos que se especifique lo contrario mediante

/etc/xdl/db.conf, Linux VDA usa PostgreSQL de forma predeterminada.- También puede utilizar

/etc/xdl/db.confpara configurar el número de puerto de PostgreSQL.

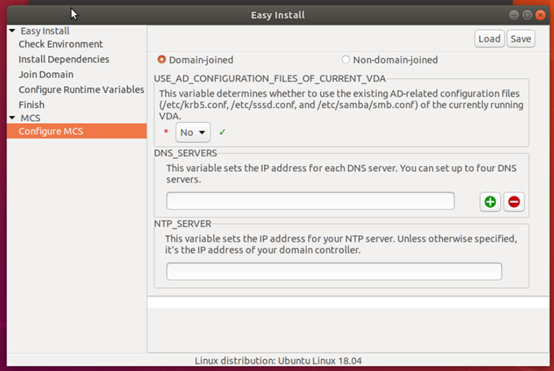

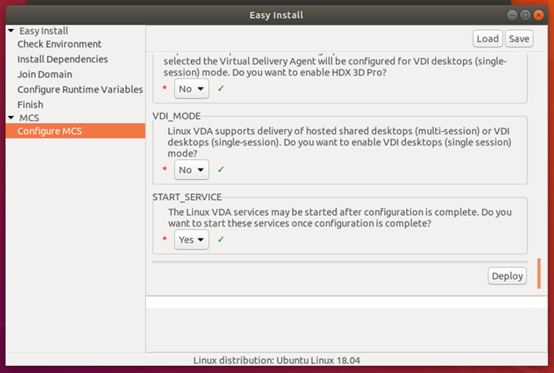

Paso 3i: Configure las variables de MCS

Hay dos formas de configurar variables de MCS:

- Modifique el archivo

/etc/xdl/mcs/mcs.conf. -

Utilizar la interfaz gráfica de usuario de Easy Install. Para usar la GUI de Easy Install, ejecute el comando

/opt/Citrix/VDA/bin/easyinstallen el entorno de escritorio de su Linux VDA.

Sugerencia:

Haga clic en Save para guardar los parámetros de las variables en un archivo local en la ruta que especifique. Haga clic en Load para cargar los parámetros de las variables desde el archivo que especifique.

Estas son variables de MCS que puede configurar para casos no unidos a ningún dominio y casos unidos a un dominio:

-

Para supuestos sin unión a ningún dominio

Puede utilizar los valores predeterminados de las variables o personalizar las variables según sea necesario (opcional):

DOTNET_RUNTIME_PATH=**path-to-install-dotnet-runtime \**

DESKTOP_ENVIRONMENT= **gnome | mate \**

REGISTER_SERVICE=Y | N

ADD_FIREWALL_RULES=Y | N

VDI_MODE=Y | N

START_SERVICE=Y | N -

Para supuestos con unión a un dominio

-

Use_AD_Configuration_Files_Of_Current_VDA: Determina si se deben usar los archivos de configuración existentes relacionados con AD (/etc/krb5.conf, /etc/sssd.conf y /etc/samba/smb.conf) del VDA que se está ejecutando actualmente. Si se define con el valor Y, los archivos de configuración de las máquinas creadas por MCS son los mismos que los del VDA que se ejecuta actualmente. Sin embargo, aún debe configurar las variablesdnsyAD_INTEGRATION. El valor predeterminado es N, lo que significa que las plantillas de configuración de la imagen maestra determinan los archivos de configuración de las máquinas creadas por MCS. -

dns: Establece la dirección IP de cada servidor DNS. Puede configurar hasta cuatro servidores DNS. -

NTP_SERVER: Establece la dirección IP de su servidor NTP. A menos que se especifique lo contrario, es la dirección IP de su controlador de dominio. -

WORKGROUP: establece el nombre del grupo de trabajo en el nombre NetBIOS (distingue mayúsculas y minúsculas) que configuró en AD. De lo contrario, MCS utiliza la parte del nombre de dominio que sigue inmediatamente al nombre de host de la máquina como nombre del grupo de trabajo. Por ejemplo, si la cuenta de máquina es user1.lvda.citrix.com, MCS usa lvda como nombre del grupo de trabajo, mientras que citrix es la opción correcta. Asegúrese de configurar correctamente el nombre del grupo de trabajo. -

AD_INTEGRATION: Establece Winbind, SSSD, PBIS o Centrify. Para obtener una tabla de las distribuciones de Linux y los métodos de unión de dominios que admite MSC, consulte Distribuciones compatibles en este artículo. -

CENTRIFY_DOWNLOAD_PATH: Establece la ruta de descarga del paquete Server Suite Free (anteriormente, Centrify Express). El valor surte efecto solo cuando la variableAD_INTEGRATIONse establece en Centrify. -

CENTRIFY_SAMBA_DOWNLOAD_PATH: Establece la ruta de descarga del paquete Centrify Samba. El valor surte efecto solo cuando la variableAD_INTEGRATIONse establece en Centrify. -

PBIS_DOWNLOAD_PATH: Establece la ruta para descargar el paquete PBIS. El valor surte efecto solo cuando la variableAD_INTEGRATIONse establece en PBIS. -

UPDATE_MACHINE_PW: Habilita o inhabilita la automatización de las actualizaciones de contraseñas de cuentas de máquina. Para obtener más información, consulte Automatizar la actualización de las contraseñas de cuentas de máquina. -

Variables de configuración de Linux VDA:

DOTNET_RUNTIME_PATH=**path-to-install-dotnet-runtime \**

DESKTOP_ENVIRONMENT= **gnome | mate \**

SUPPORT_DDC_AS_CNAME=Y | N

VDA_PORT=port-number

REGISTER_SERVICE=Y | N

ADD_FIREWALL_RULES=Y | N

HDX_3D_PRO=Y | N

VDI_MODE=Y | N

SITE_NAME=dns-site-name | ‘<none>‘

LDAP_LIST=‘list-ldap-servers’ | ‘<none>‘

SEARCH_BASE=search-base-set | ‘<none>‘

FAS_LIST=‘list-fas-servers’ | ‘<none>‘

START_SERVICE=Y | N

TELEMETRY_SOCKET_PORT=port-number

TELEMETRY_PORT=port-number

-

Paso 3j: Escriba o actualice los valores del Registro para MCS

En la máquina de la plantilla, agregue líneas de comandos al archivo /etc/xdl/mcs/mcs_local_setting.reg para escribir o actualizar los valores del Registro según sea necesario. Esta acción evita la pérdida de datos y configuraciones cada vez que se reinicia una máquina aprovisionada con MCS.

Cada línea del archivo /etc/xdl/mcs/mcs_local_setting.reg es un comando para configurar o actualizar un valor del Registro.

Por ejemplo, puede agregar las siguientes líneas de comando al archivo /etc/xdl/mcs/mcs_local_setting.reg para escribir o actualizar un archivo del Registro, respectivamente:

create -k "HKLM\System\CurrentControlSet\Control\Citrix\VirtualChannels\Clipboard\ClipboardSelection" -t "REG_DWORD" -v "Flags" -d "0x00000003" --force

<!--NeedCopy-->

update -k "HKLM\System\CurrentControlSet\Control\Citrix\VirtualChannels\Clipboard\ClipboardSelection" -v "Flags" -d "0x00000003"

<!--NeedCopy-->

Paso 3k: Cree una imagen maestra

-

Si configura variables de MCS mediante la modificación de

/etc/xdl/mcs/mcs.conf, ejecute/opt/Citrix/VDA/sbin/deploymcs.sh. Si configura variables de MCS mediante la GUI, haga clic en Deploy.

Tras hacer clic en Deploy en la GUI, las variables que defina en la GUI supeditarán las variables que haya establecido en el archivo

/etc/xdl/mcs/mcs.conf. -

(si utiliza un VDA que se está ejecutando como máquina virtual de plantilla o la máquina no está unida a ningún dominio, omita este paso). En la máquina virtual de la plantilla, actualice las plantillas de configuración para personalizar los archivos

/etc/krb5.conf,/etc/samba/smb.confy/etc/sssd/sssd.confrelevantes en todas las máquinas virtuales creadas.Para los usuarios de Winbind, actualice las plantillas

/etc/xdl/ad_join/winbind_krb5.conf.tmply/etc/xdl/ad_join/winbind_smb.conf.tmpl.Para los usuarios de SSSD, actualice las plantillas

/etc/xdl/ad_join/sssd.conf.tmpl,/etc/xdl/ad_join/sssd_krb5.conf.tmply/etc/xdl/ad_join/sssd_smb.conf.tmpl.Para los usuarios de Centrify, actualice las plantillas

/etc/xdl/ad_join/centrify_krb5.conf.tmply/etc/xdl/ad_join/centrify_smb.conf.tmpl.Nota:

Mantenga el formato utilizado en los archivos de plantilla y utilice variables como $WORKGROUP, $REALM, $realm, ${new_hostname} y $AD_FQDN.

-

Cree y asigne un nombre a una instantánea de su imagen maestra en función de la nube pública que utilice.

-

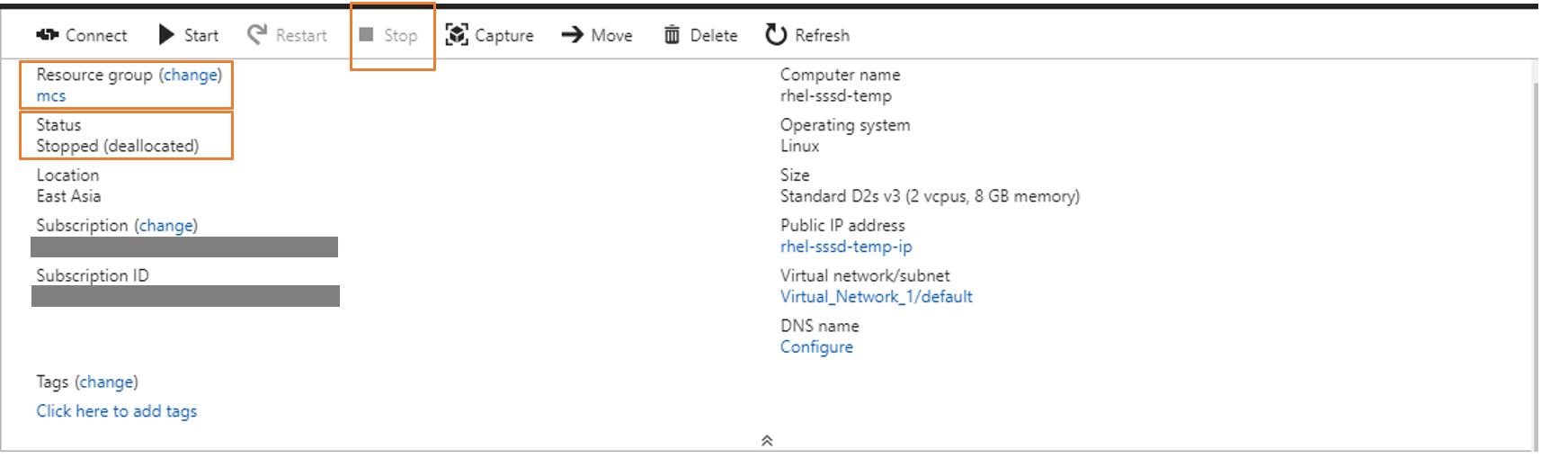

(Para Citrix Hypervisor, GCP y VMware vSphere) Instale aplicaciones en la máquina virtual de plantilla y apague la máquina virtual de plantilla. Cree y nombre la instantánea de su imagen maestra.

-

(Para Azure) Instale aplicaciones en la VM de plantilla y apague la VM de plantilla desde el portal de Azure. Compruebe que el estado de administración de energía de la máquina virtual de plantilla es Detenida (desasignada). Debe recordar el nombre del grupo de recursos indicado aquí. Necesitará ese nombre para localizar la imagen maestra en Azure.

-

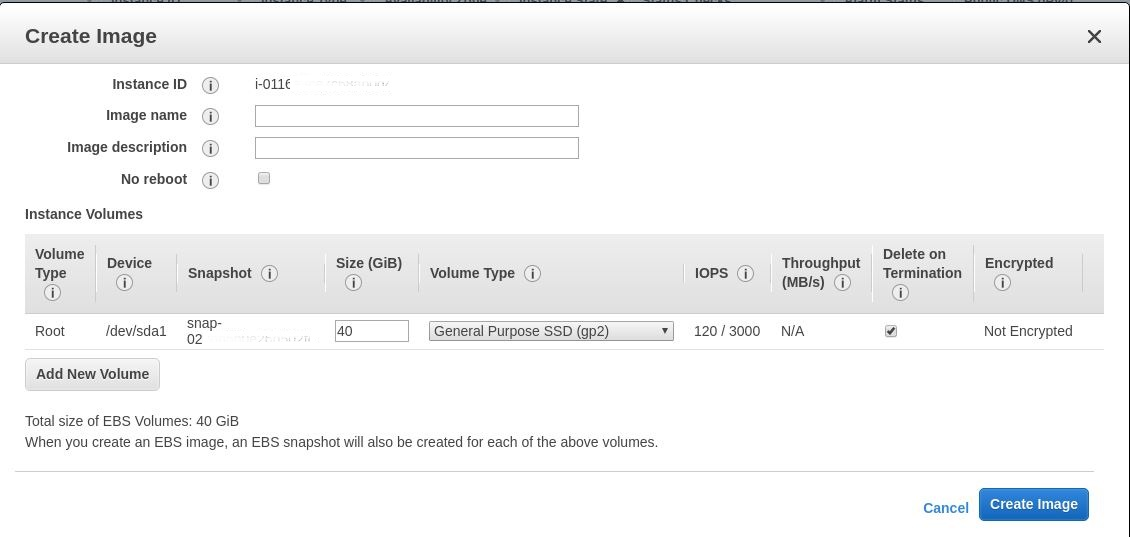

(Para AWS) Instale aplicaciones en la VM de plantilla y apague la VM de plantilla desde el portal de AWS EC2. Compruebe que el estado de la instancia de la VM de plantilla es Detenido. Haga clic con el botón secundario en la VM de plantilla y seleccione Imagen > Crear imagen. Escriba la información y realice los ajustes necesarios. Haga clic en Crear imagen.

-

(Para Nutanix) En Nutanix AHV, apague la máquina virtual de plantilla. Cree y nombre la instantánea de su imagen maestra.

Nota:

Los nombres de instantánea de Acropolis deben incluir el prefijo

XD_para poder utilizarse en Citrix Virtual Apps and Desktops. Utilice la consola de Acropolis para cambiar el nombre de las instantáneas, si es necesario. Después de cambiar el nombre de una instantánea, reinicie el asistente Crear catálogo para obtener una lista actualizada.

-

(Para GCP) Paso 3l: Configure la conexión Ethernet en RHEL 8.x/9.x y Rocky Linux 8.x/9.x

Tras instalar Linux VDA en RHEL 8.x/9.x y Rocky Linux 8.x/9.x alojados en GCP, es posible que se pierda la conexión Ethernet y que no se pueda acceder a Linux VDA después de reiniciar la máquina virtual. Para solucionar el problema, ejecute estos comandos antes de reiniciar la máquina virtual:

nmcli dev connect eth0

service NetworkManager restart

<!--NeedCopy-->

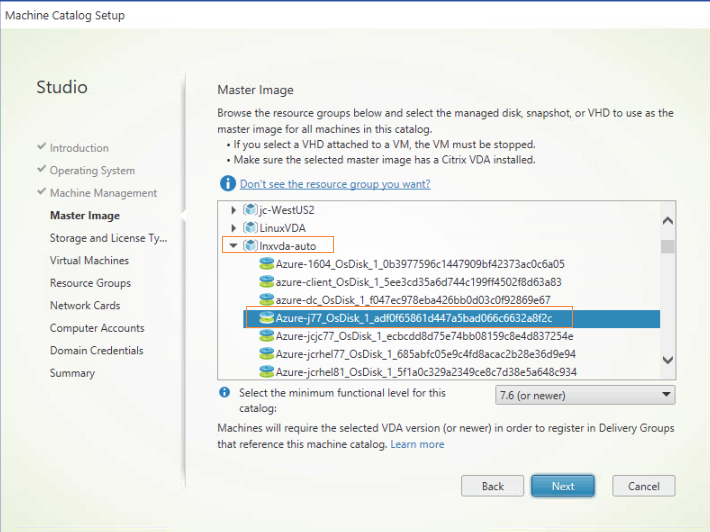

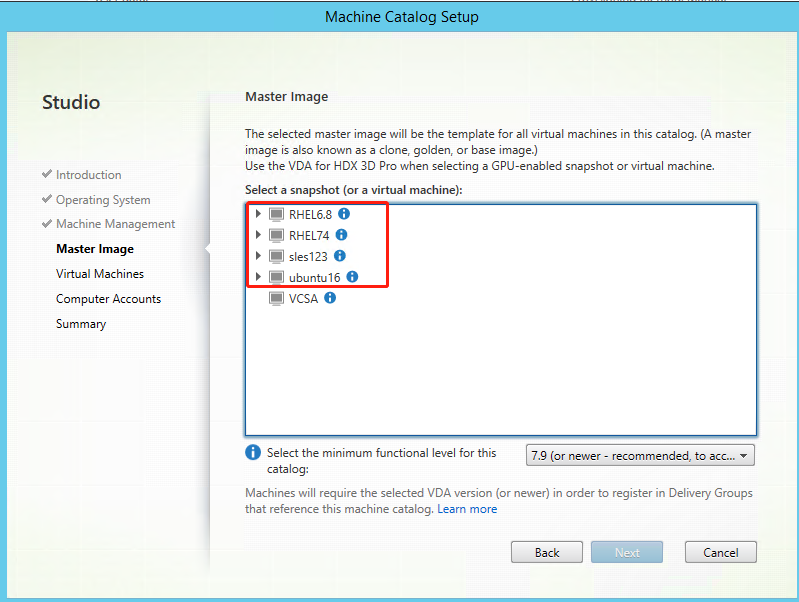

Paso 4: Cree un catálogo de máquinas

En Citrix Studio, cree un catálogo de máquinas y especifique la cantidad de máquinas virtuales que se van a crear en el catálogo. Al crear el catálogo de máquinas, elija la imagen maestra. A continuación, se muestran algunos ejemplos:

En la página Contenedor exclusiva de Nutanix, seleccione el contenedor que especificó anteriormente para la VM de plantilla. En la página Imagen maestra, seleccione la instantánea de la imagen. En la página Máquinas virtuales, compruebe la cantidad de unidades CPU virtuales y la cantidad de núcleos por cada CPU virtual.

Nota:

Si el proceso de creación del catálogo de máquinas en el Delivery Controller lleva mucho tiempo, vaya a Nutanix Prism y encienda manualmente la máquina con el prefijo Preparation. Este enfoque ayuda a continuar el proceso de creación.

Realice otras tareas de configuración según sea necesario. Para obtener más información, consulte Crear un catálogo de máquinas mediante Studio.

Paso 5: Cree un grupo de entrega

Un grupo de entrega es un conjunto de máquinas seleccionadas de uno o varios catálogos de máquinas. Especifica los usuarios que pueden usar esas máquinas y las aplicaciones y escritorios disponibles para esos usuarios. Para obtener más información, consulte Crear grupos de entrega.

Nota:

Es posible que las máquinas virtuales que cree con MCS no puedan registrarse en Citrix Cloud Connectors y se muestren como no registradas. El problema se produce al alojar las máquinas virtuales en Azure y unirse al dominio de AD con Samba Winbind. Para solucionar este problema, siga estos pasos:

- Vaya a la consola de modificaciones de ADSI, seleccione una máquina virtual no registrada y modifique el atributo msDS-SupportedEncryptionTypes de su cuenta de máquina.

- Reinicie los servicios ctxjproxy y ctxvda en la máquina virtual. Si el estado de la máquina virtual pasa a registrado, continúe con los pasos 3, 4 y 5.

- Abra el archivo /var/xdl/mcs/ad_join.sh en la máquina virtual de la plantilla.

Agregue la línea net ads enctypes set $NEW_HOSTNAME$ <valor decimal del atributo del tipo de cifrado; por ejemplo, 28\> -U $NEW_HOSTNAME$ -P password después de estas líneas dentro del archivo /var/xdl/mcs/ad_join.sh:

if [ "$AD_INTEGRATION" == "winbind" ]; then join_domain_samba restart_service winbind /usr/bin/systemctl <!--NeedCopy-->- Capture una nueva instantánea y cree máquinas virtuales con la nueva plantilla.

Usar MCS para actualizar la versión de Linux VDA

Para usar MCS para actualizar la versión de su Linux VDA, haga lo siguiente:

-

Asegúrese de instalar .NET Runtime 6.0 antes de actualizar Linux VDA a la versión Current Release.

-

Actualice su Linux VDA en la plantilla de máquina:

Nota:

También puede utilizar la función Autoactualización de Linux VDA para programar actualizaciones automáticas de software. Para hacer esto, agregue líneas de comandos al archivo etc/xdl/mcs/mcs_local_setting.reg de la máquina de plantilla. Por ejemplo, puede agregar las siguientes líneas de comandos:

create -k "HKLM\System\CurrentControlSet\Control\Citrix\SelfUpdate" -t "REG_DWORD" -v "fEnabled" -d "0x00000001" –force create -k "HKLM\System\CurrentControlSet\Control\Citrix\SelfUpdate" -t "REG_SZ" -v "ScheduledTime" -d "Immediately" –force create -k "HKLM\System\CurrentControlSet\Control\Citrix\SelfUpdate" -t "REG_SZ" -v "Url" -d "<Your-Azure-Container-Url>" –force create -k "HKLM\System\CurrentControlSet\Control\Citrix\SelfUpdate" -t "REG_SZ" -v "CaCertificate" -d "<Local-Certificate-Path-of-PortalAzureCom>" --force <!--NeedCopy-->Para RHEL 7 y CentOS 7:

sudo rpm -U XenDesktopVDA-<version>.el7_x.x86_64.rpm <!--NeedCopy-->Para RHEL 8.x y Rocky Linux 8.x:

sudo rpm -U XenDesktopVDA-<version>.el8_x.x86_64.rpm <!--NeedCopy-->Para RHEL 9.1/9.0 y Rocky Linux 9.1/9.0:

Nota:

Antes de actualizar Linux VDA en RHEL 9.1/9.0 y Rocky Linux 9.1/9.0, actualice el paquete libsepol a la versión 3.4 o a una posterior.

sudo rpm -U XenDesktopVDA-<version>.el9x.x86_64.rpm <!--NeedCopy-->Para SUSE:

sudo rpm -U XenDesktopVDA-<version>.sle15_x.x86_64.rpm <!--NeedCopy-->Para Ubuntu 18.04:

sudo dpkg -i xendesktopvda_<version>.ubuntu18.04_amd64.deb <!--NeedCopy-->Para Ubuntu 20.04:

sudo dpkg -i xendesktopvda_<version>.ubuntu20.04_amd64.deb <!--NeedCopy-->Para Ubuntu 22.04:

sudo dpkg -i xendesktopvda_<version>.ubuntu22.04_amd64.deb <!--NeedCopy--> -

Modifique

/etc/xdl/mcs/mcs.confy/etc/xdl/mcs/mcs_local_setting.reg. -

Tome una nueva instantánea.

-

En Citrix Studio, seleccione la nueva instantánea para actualizar su catálogo de máquinas. Espere a que se reinicie cada máquina. No reinicie ninguna máquina manualmente.

Automatizar la actualización de las contraseñas de cuenta de máquina

Las contraseñas de cuenta de máquina caducan, de forma predeterminada, al cabo de 30 días de la creación del catálogo de máquinas. Para evitar que las contraseñas caduquen y automatizar la actualización de las contraseñas de cuenta de máquina, haga lo siguiente:

-

Agregue la siguiente entrada a /etc/xdl/mcs/mcs.conf antes de ejecutar /opt/Citrix/VDA/sbin/deploymcs.sh.

UPDATE_MACHINE_PW="Y" -

Después de ejecutar /opt/Citrix/VDA/sbin/deploymcs.sh., abra /etc/cron.d/mcs_update_password_cronjob para establecer la hora y la frecuencia de actualización. En la configuración predeterminada, las contraseñas de las cuentas de máquina se actualizan semanalmente a las 2:30 a. m. del domingo.

Después de actualizar cada contraseña de cuenta de máquina, la caché de tíquets del Delivery Controller deja de ser válida y puede aparecer el siguiente error en /var/log/xdl/jproxy.log:

[ERROR] - AgentKerberosServiceAction.Run: GSSException occurred. Error: Failure unspecified at GSS-API level (Mechanism level: Checksum failed)

Para eliminar el error, borre la caché de tíquets periódicamente. Puede programar una tarea de limpieza de caché en todos los Delivery Controllers o en el controlador de dominio.

Habilitar FAS en máquinas virtuales creadas por MCS

Puede habilitar Servicio de autenticación federada en máquinas virtuales creadas con MCS que se ejecuten en las distribuciones siguientes:

| Winbind | SSSD | Centrify | PBIS | |

|---|---|---|---|---|

| RHEL 9.1/9.0 | Sí | No | No | No |

| RHEL 8.x | Sí | No | No | Sí |

| Rocky Linux 9.1/9.0 | Sí | No | No | No |

| Rocky Linux 8.x | Sí | No | No | No |

| RHEL 7, CentOS 7 | Sí | Sí | No | Sí |

| Ubuntu 22.04, Ubuntu 20.04, Ubuntu 18.04 | Sí | No | No | No |

| Debian 11.3 | Sí | No | No | No |

| SUSE 15.4 | Sí | No | No | No |

Habilitar FAS al preparar una imagen maestra en la máquina virtual de plantilla

-

Importe el certificado raíz de la CA.

sudo cp root.pem /etc/pki/CA/certs/ <!--NeedCopy--> -

Ejecute ctxfascfg.sh. Para obtener más información, consulte Ejecutar ctxfascfg.sh.

-

Configure variables en

/etc/xdl/mcs/mcs.conf.Nota:

Establezca todas las variables necesarias en

/etc/xdl/mcs/mcs.conf, puesto que se invocan al iniciarse la máquina virtual.- Establezca el valor de

Use_AD_Configuration_Files_Of_Current_VDAen Y. - Establezca la variable

FAS_LISTen la dirección del servidor de FAS o en varias direcciones de servidor de FAS. Separe las direcciones con puntos y comas, y acótelas con comillas simples. Por ejemplo,FAS_LIST='<FAS_SERVER_FQDN>;<FAS_SERVER_FQDN>'. - Establezca las otras variables según sea necesario, como

VDI_MODE.

- Establezca el valor de

-

Ejecute el script

/opt/Citrix/VDA/sbin/deploymcs.sh.

Habilitar FAS en una máquina virtual creada por MCS

Si FAS no se habilitó en la máquina de la plantilla como se describió anteriormente, puede habilitar FAS en cada máquina virtual creada por MCS.

Para habilitar FAS en una máquina virtual creada por MCS, haga lo siguiente:

-

Configure variables en /etc/xdl/mcs/mcs.conf.

Nota:

Establezca todas las variables necesarias en

/etc/xdl/mcs/mcs.conf, puesto que se invocan al iniciarse la máquina virtual.- Establezca el valor de

Use_AD_Configuration_Files_Of_Current_VDAen Y. - Establezca la variable

FAS_LISTen la dirección del servidor FAS. - Establezca las otras variables según sea necesario, como

VDI_MODE.

- Establezca el valor de

-

Importe el certificado raíz de la CA.

sudo cp root.pem /etc/pki/CA/certs/ <!--NeedCopy--> -

Ejecute el script

/opt/Citrix/VDA/sbin/ctxfascfg.sh. Para obtener más información, consulte Ejecutar ctxfascfg.sh.