Integración con Microsoft Sentinel

Notas

Ponte en contacto con CAS-PM-Ext@cloud.com para solicitar asistencia con la integración de Microsoft Sentinel, la exportación de datos a Microsoft Sentinel o para enviar comentarios.

La exportación de datos a Microsoft Sentinel mediante el motor de Logstash está en versión preliminar. Esta función se proporciona sin un acuerdo de nivel de servicio y no se recomienda para cargas de trabajo de producción. Para obtener más información, consulta la documentación de Microsoft Sentinel.

Integra Citrix Analytics for Security™ con tu Microsoft Sentinel mediante el motor de Logstash.

Esta integración te permite exportar y correlacionar los datos de los usuarios de tu entorno de TI de Citrix a Microsoft Sentinel y obtener información más detallada sobre la postura de seguridad de tu organización. Consulta los paneles informativos exclusivos de Citrix Analytics for Security en tu entorno de Splunk. También puedes crear vistas personalizadas según tus requisitos de seguridad.

Para obtener más información sobre los beneficios de la integración y el tipo de datos procesados que se envían a tu SIEM, consulta Integración de la administración de eventos e información de seguridad (SIEM).

Requisitos previos

-

Activa el procesamiento de datos para al menos un origen de datos. Esto ayuda a Citrix Analytics for Security a iniciar el proceso de integración de Microsoft Sentinel.

-

Asegúrate de que el siguiente punto final esté en la lista de permitidos de tu red.

Punto final Región de Estados Unidos Región de la Unión Europea Región de Asia Pacífico Sur Agentes de Kafka casnb-0.citrix.com:9094casnb-eu-0.citrix.com:9094casnb-aps-0.citrix.com:9094casnb-1.citrix.com:9094casnb-eu-1.citrix.com:9094casnb-aps-1.citrix.com:9094casnb-2.citrix.com:9094casnb-eu-2.citrix.com:9094casnb-aps-2.citrix.com:9094casnb-3.citrix.com:9094 -

Asegúrate de usar las versiones de Logstash 7.17.7 o posteriores (versiones probadas para la compatibilidad con Citrix Analytics for Security: v7.17.7 y v8.5.3) con el complemento de salida de Microsoft Sentinel para Logstash.

Integrar con Microsoft Sentinel

-

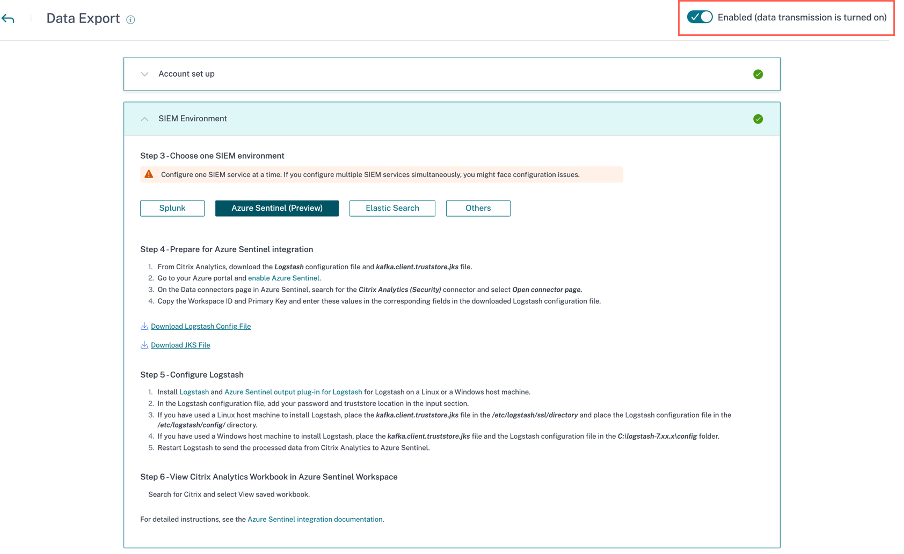

Ve a Configuración > Exportaciones de datos.

-

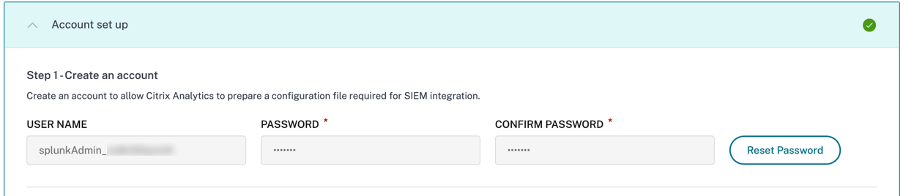

En la sección Configuración de la cuenta, crea una cuenta especificando el nombre de usuario y una contraseña. Esta cuenta se utiliza para preparar un archivo de configuración, que es necesario para la integración.

-

Asegúrate de que la contraseña cumpla las siguientes condiciones:

-

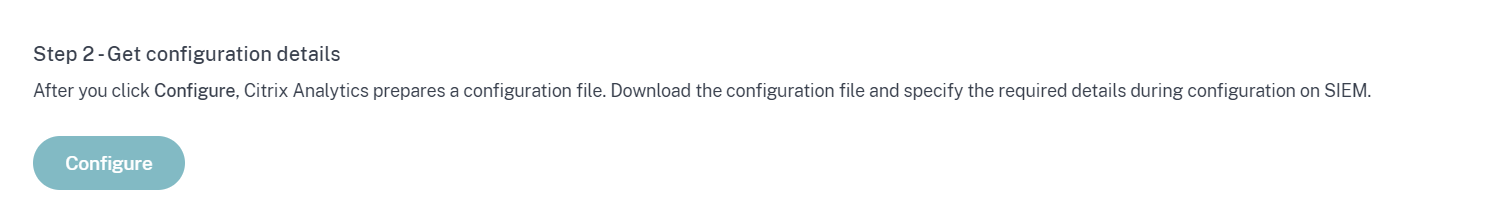

Haz clic en Configurar para generar el archivo de configuración de Logstash.

-

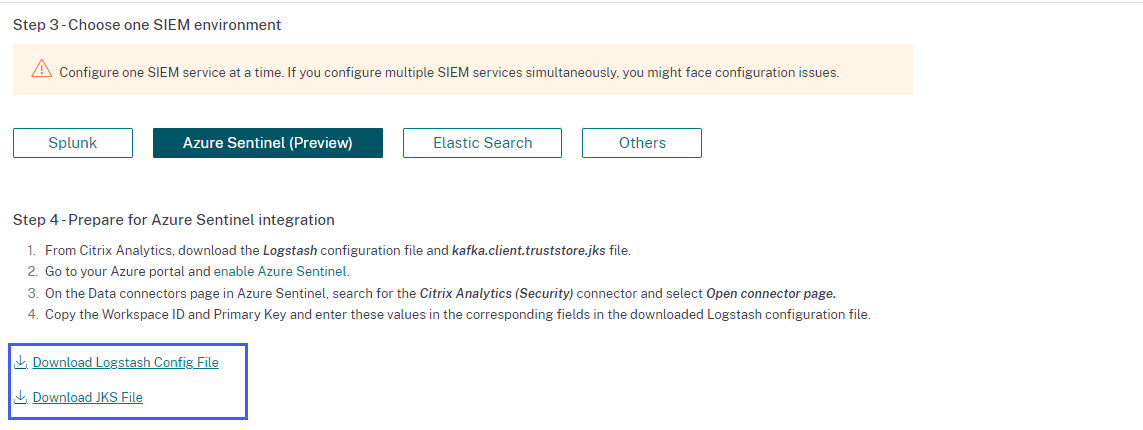

Selecciona la ficha Azure Sentinel (Preview) para descargar los archivos de configuración:

-

Archivo de configuración de Logstash: Contiene los datos de configuración (secciones de entrada, filtro y salida) para enviar eventos de Citrix Analytics for Security a Microsoft Sentinel mediante el motor de recopilación de datos de Logstash.

Para obtener información sobre la estructura del archivo de configuración de Logstash, consulta la documentación de Logstash.

-

Archivo JKS: Contiene los certificados necesarios para la conexión SSL.

Nota

Estos archivos contienen información confidencial. Guárdalos en un lugar seguro.

-

-

Prepara tu integración con Azure Sentinel:

-

En tu portal de Azure, habilita Microsoft Sentinel. Puedes crear un espacio de trabajo o usar uno existente para ejecutar Microsoft Sentinel.

-

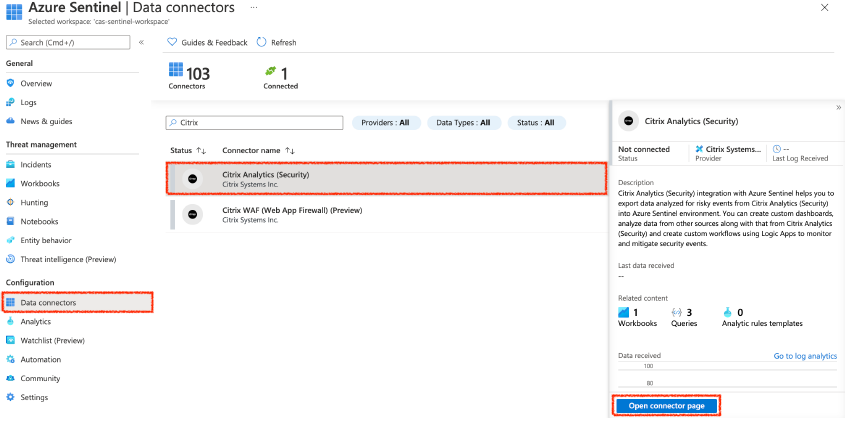

En el menú principal, selecciona Conectores de datos para abrir la galería de conectores de datos.

-

Busca Citrix Analytics (Security).

-

Selecciona Citrix Analytics (Security) y, a continuación, selecciona Abrir página del conector.

-

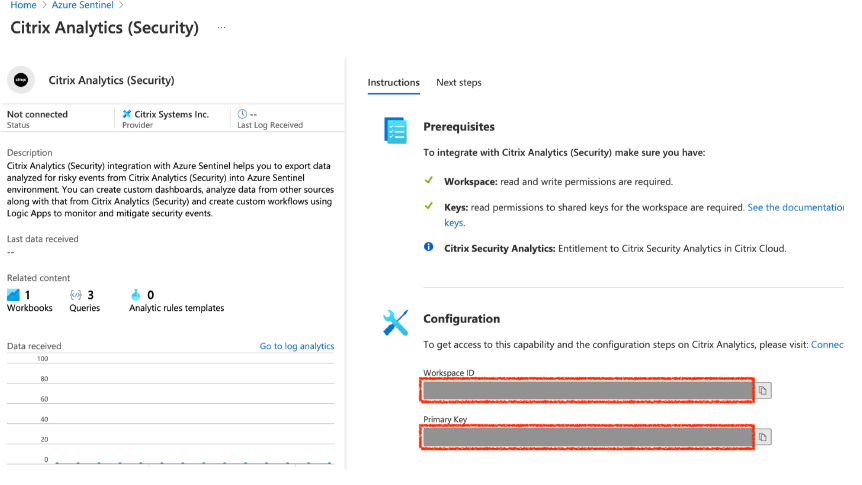

En la página Citrix Analytics (Security), copia el ID del espacio de trabajo y la Clave principal. Debes introducir esta información en el archivo de configuración de Logstash en los pasos siguientes.

-

Configura Logstash en tu equipo host:

-

En tu equipo host Linux o Windows, instala Logstash y el complemento de salida de Microsoft Sentinel para Logstash.

-

En el equipo host donde hayas instalado Logstash, coloca los siguientes archivos en el directorio especificado:

Tipo de equipo host Nombre de archivo Ruta del directorio Linux CAS_AzureSentinel_LogStash_Config.config Para paquetes Debian y RPM: /etc/logstash/conf.d/Para archivos .zip y .tar.gz: {extract.path}/configkafka.client.truststore.jks Para paquetes Debian y RPM: /etc/logstash/ssl/Para archivos .zip y .tar.gz: {extract.path}/sslWindows CAS_AzureSentinel_LogStash_Config.config C:\logstash-7.xx.x\configkafka.client.truststore.jks Para obtener información sobre la estructura de directorios predeterminada de los paquetes de instalación de Logstash, consulta la documentación de Logstash.

-

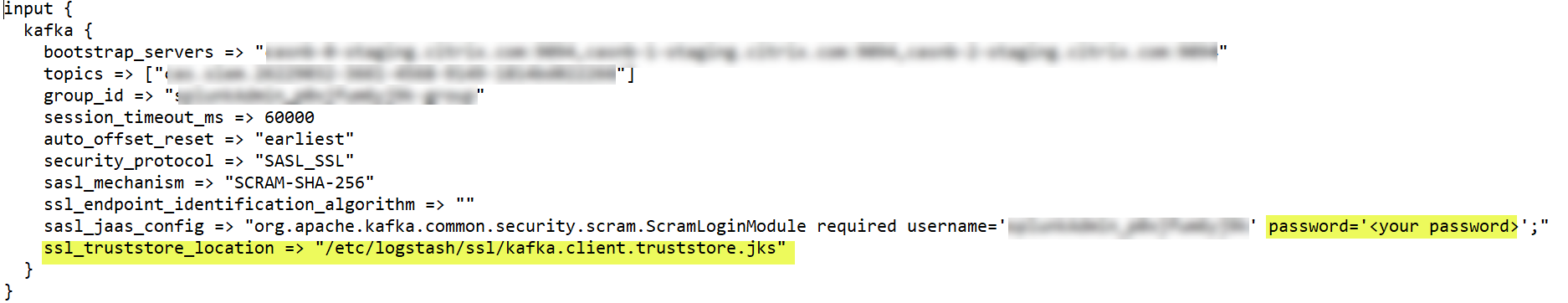

Abre el archivo de configuración de Logstash y haz lo siguiente:

-

En la sección de entrada del archivo, introduce lo siguiente:

-

Contraseña: La contraseña de la cuenta que has creado en Citrix Analytics for Security para preparar el archivo de configuración.

-

Ubicación del almacén de confianza SSL: La ubicación de tu certificado de cliente SSL. Esta es la ubicación del archivo kafka.client.truststore.jks en tu equipo host.

-

-

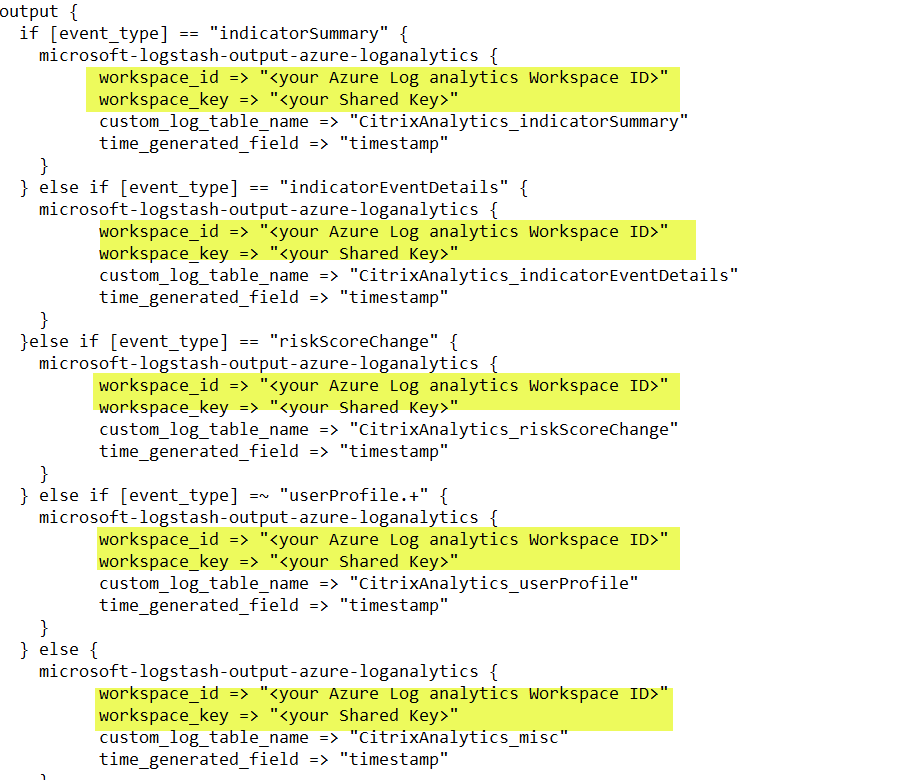

En la sección de salida del archivo, introduce el ID del espacio de trabajo y la Clave principal (que has copiado de Microsoft Sentinel) en la sección de salida del archivo.

-

-

Reinicia el equipo host de Logstash para enviar los datos procesados de Citrix Analytics for Security a Microsoft Sentinel.

-

-

Ve a tu espacio de trabajo de Microsoft Sentinel y consulta los datos en el libro de trabajo de Citrix Analytics.

-

Activar o desactivar la transmisión de datos

Después de que Citrix Analytics for Security prepare el archivo de configuración, la transmisión de datos se activa para Microsoft Sentinel.

Para dejar de transmitir datos desde Citrix Analytics for Security:

-

Ve a Configuración > Exportaciones de datos.

-

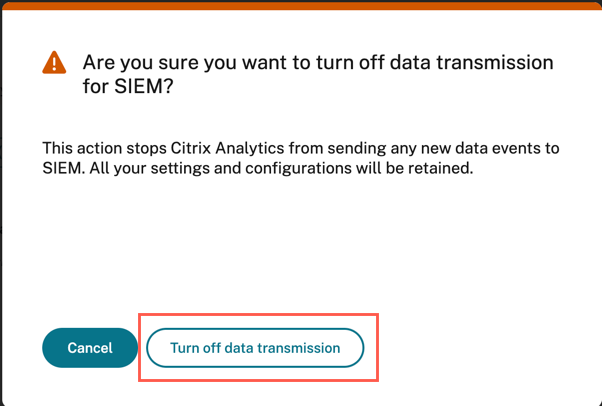

Desactiva el botón de alternancia para inhabilitar la transmisión de datos. De forma predeterminada, la transmisión de datos siempre está habilitada.

Aparece una ventana de advertencia para tu confirmación. Haz clic en el botón Desactivar transmisión de datos para detener la actividad de transmisión.

Para volver a activar la transmisión de datos, activa el botón de alternancia.

Para obtener más información sobre la integración de Microsoft Sentinel, consulta los siguientes enlaces: