ServiceNowの構成

ユーザーは、エンタープライズ資格情報を使用して ServiceNow に安全にログオンできます。

SAML経由でSSOのServiceNowを構成するには、次の手順に従います。

-

ブラウザでと「

https://<your-organization>.service-now.com/」と入力し、 Enter キーを押します。たとえば、ServiceNow へのアクセスに使用する URL が

https://myserver.servicenow.comの場合 、<your-organization>をmyserverに置き換える必要があります 。注:

-

ServiceNowアプリを追加するときに、NetScaler Gatewayサービスのユーザーインターフェイスに次の詳細情報が提供されていることを確認します。

-

アサーション URL:

https://<your-organizaton>.service-now.com/navpage.do -

リレー状態:

https://<your-organizaton>.service-now.com/ -

オーディエンス:

https://<your-organizaton>.service-now.com/ -

名前 ID の形式:[メールアドレス] を選択します。

-

名前 ID:「ユーザープリンシパル名 (UPN)」を選択します

-

-

名前 ID 形式と名前 ID 属性は、ServiceNow で選択した認証方法によって異なります。

-

-

管理者として ServiceNow アカウントにログオンします。

-

左上隅の [フィルタナビゲータ] を使用して、プラグインを検索し、検索結果で [ プラグイン ] をクリックします。

-

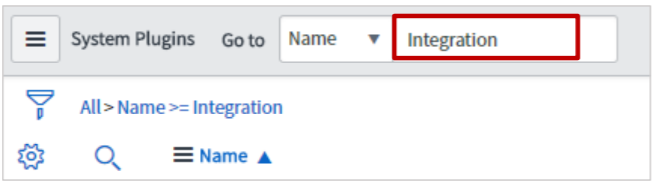

右ペインの [ システムプラグイン ] セクションで、[統合] を検索します。

-

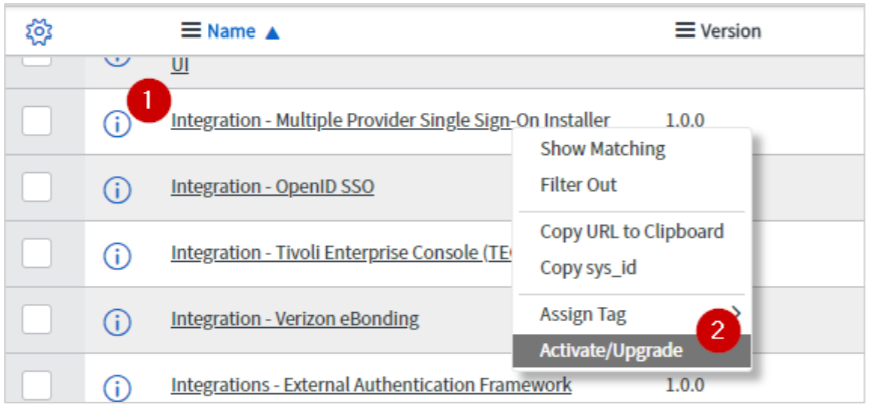

検索結果で、[ 統合-複数プロバイダのシングルサインオンインストーラー ] を右クリックし、[ アクティブ化/アップグレード] をクリックします。

-

[アクティブ化] をクリックします。

アクティブ化プロセスの完了を示す進行状況バーが表示されます。

-

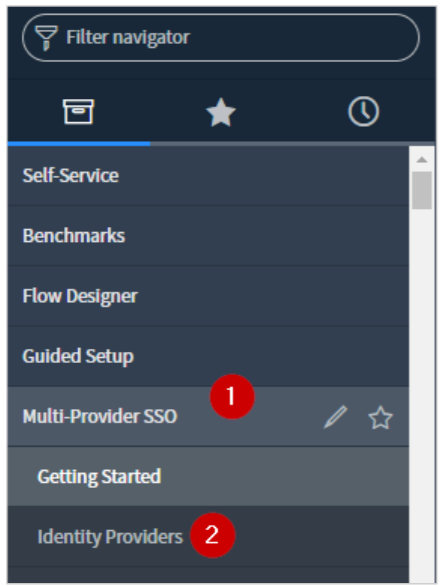

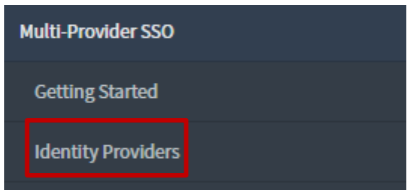

左ペインで、[マルチプロバイダ SSO] セクションまで下にスクロールし、[ マルチプロバイダー SSO] > [ID プロバイダー] をクリックします。

-

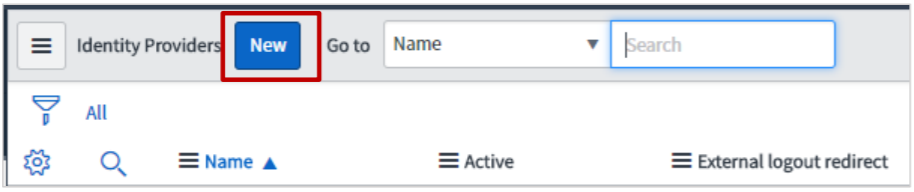

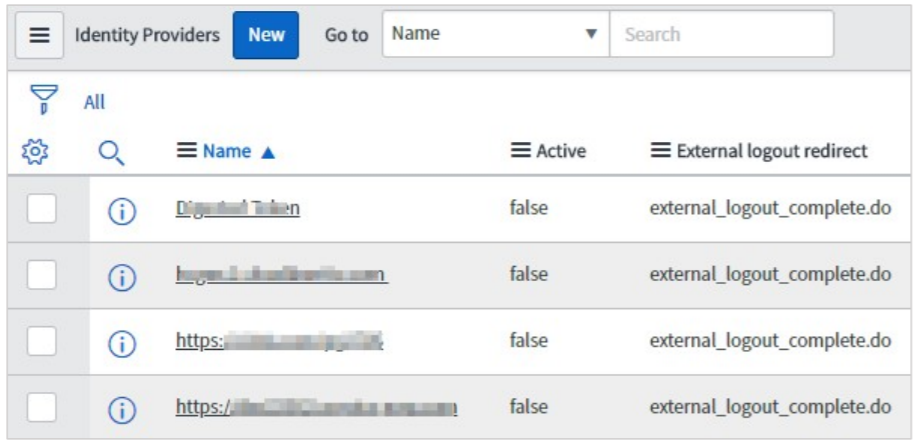

右側のウィンドウで、[ 新規] をクリックします。

-

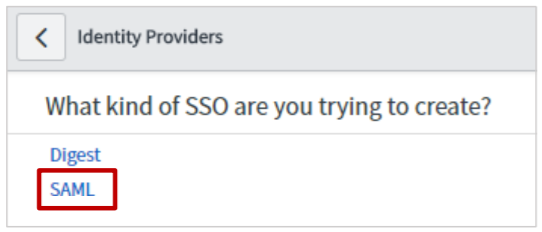

[ SAML] をクリックします。

-

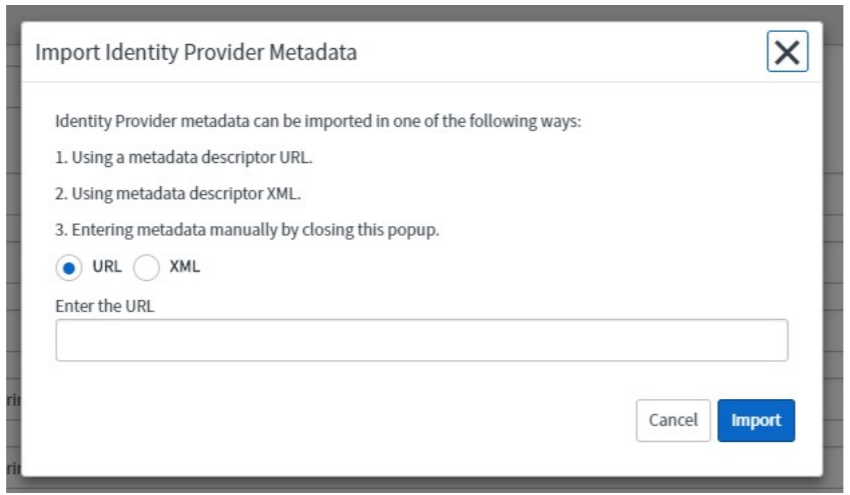

メタデータ URL がある場合は、「 ID プロバイダの新しいレコード 」セクションの「 ID プロバイダメタデータのインポート」ポップアップウィンドウで「 URL 」をクリックし、メタデータ URL を入力して「 インポート 」をクリックします。

ID プロバイダーレコードフィールドの値は、自動的に入力されます。

メタデータ XML ファイルがある場合は、XML をクリックします。ID プロバイダのメタデータ XML データをコピーし、ボックスに貼り付けます。[ インポート] をクリックします。

ID プロバイダーレコードフィールドの値は、自動的に入力されます。必要に応じて値を更新できます。

重要:

-

メタデータXMLファイルを手動で構成するのではなく、インポートすることをお勧めします。Citrix Cloudウィザード([[NetScaler Gatewayサービス]>[Web/SaaSアプリケーションの追加]>[シングルサインオン]>[SAMLメタデータ])からメタデータのXMLファイルをダウンロードできます。

-

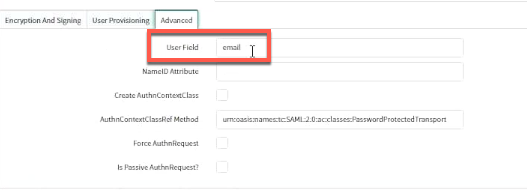

[ 詳細設定 ]タブでパラメータを構成するときに、[ ユーザーフィールド ]の値が、NetScaler Gatewayサービスのユーザーインターフェイスの[ 名前 ID ]フィールドに構成されている値と一致していることを確認します。

-

-

[Submit] をクリックします。

-

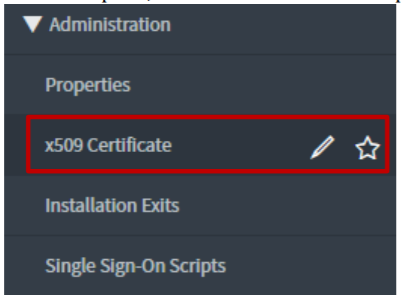

左側のウィンドウで、[x509 証明書] をクリックして x509 証明書をアップロードします。

-

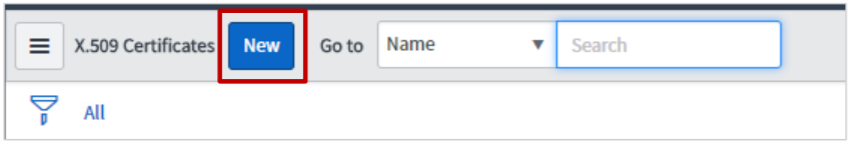

右側のウィンドウで、[ 新規] をクリックします。

-

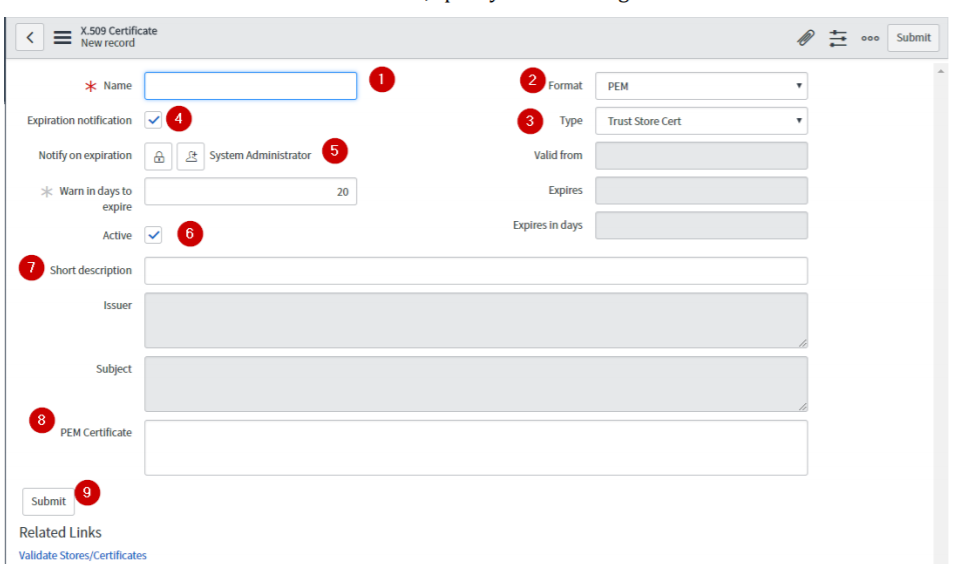

[X.509 証明書の新しいレコード] セクションで、次の情報を指定します。

「名前」— 証明書の名前を入力します。

-

[形式] — 適切な形式 (たとえば、PEM) をクリックします。

-

「有効期限の通知」— チェックボックスをオンにします。

-

「タイプ」(Type) — 適切なタイプをクリックします。

-

有効期限を通知する — [自分を追加] アイコンをクリックして通知を受け取ります。ユーザーを追加するには、[有効期限の解除通知] をクリックします。

-

「アクティブ」(Active)-チェックボックスをオンにします。

-

[簡単な説明] — 証明書の説明を入力します。

-

「PEM証明書」— PEM証明書を貼り付けます。

-

Citrix Cloudウィザード([NetScaler Gateway サービス]>[Web/SaaSアプリの追加]>[シングルサインオン]>[証明書]) から証明書をダウンロードします。

-

——BEGIN CERTIFICATE—— から ——ENDCertificate—— にテキストをコピーします。

-

テキストをテキストエディタに貼り付け、次のような適切な形式でファイルを保存します。

<your organization name>.

注: XML ファイルを使用して IdP を構成した場合は、証明書を構成する必要はありません。

[Submit] をクリックします。

-

-

-

左側のウィンドウで、[ プロバイダの識別] をクリックします。

-

追加した ID プロバイダーをクリックします。

-

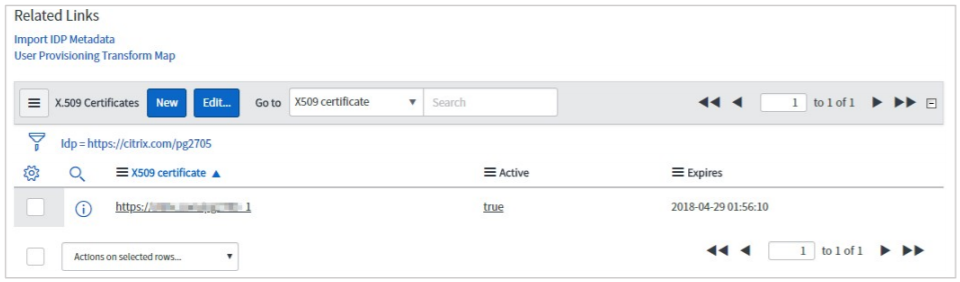

ID プロバイダーの詳細ページで、[関連リンク] セクションまで下にスクロールします。[X.509 Certificate] 行で X.509 証明書を検索し、[ 編集] をクリックして ID プロバイダに適切な証明書を追加します。

新しい x.509 証明書を追加するには、[ 新規 ] をクリックし、証明書を追加または削除するには、[ 編集] をクリックします。

-

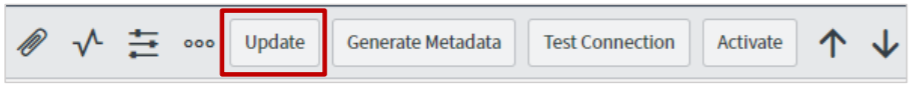

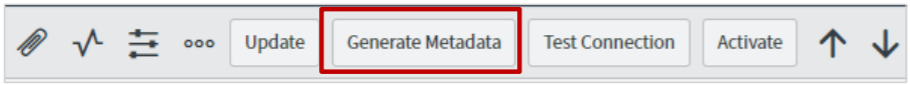

ID プロバイダーの詳細ページで [ 更新 ] をクリックして、変更を保存します。

-

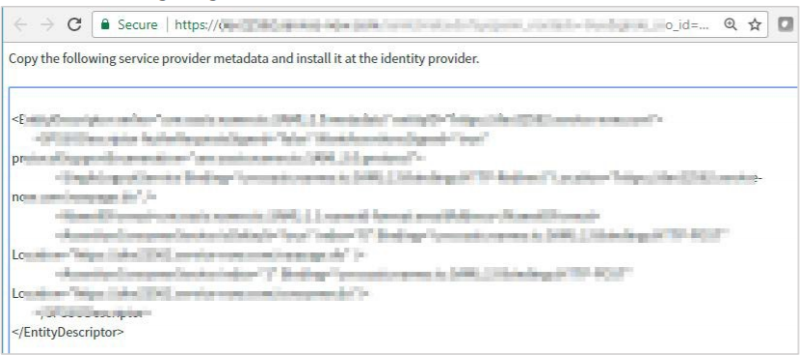

IdP構成に使用するメタデータを取得するには、[メタデータの生成] をクリックします。

注: 更新を完了するには、[メタデータの生成] をクリックする必要があります。

サービスプロバイダのメタデータが新しいウィンドウに表示されます。メタデータを使用して、SP と IdP の両方でエンティティを検証できます。