-

-

-

HDX Direct

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

HDX Direct(Technical Preview)

Citrixが提供するリソースにアクセスする場合、HDX Directを使用すると、内部および外部の両方のクライアントデバイスはセッションホストとのセキュアな直接接続を確立できます(直接通信が可能な場合)。

重要:

HDX Directは現在、Technical Preview段階にあります。この機能はサポートなしで提供されているため、運用環境での使用はまだ推奨されていません。フィードバックを送信したり、問題を報告したりする場合は、このフォームを使用してください。

システム要件

HDX Directを使用するためのシステム要件は次のとおりです:

-

コントロールプレーン

- Citrix DaaS

- Citrix Virtual Apps and Desktops 2311以降

-

Virtual Delivery Agent(VDA)

- Windows:バージョン2311以降

-

Workspaceアプリ

- Windows:バージョン2311以降

-

アクセス層

- Citrix Workspace(Citrix Gateway Service使用)

- Citrix Workspace(NetScaler Gateway使用)

-

その他

- 外部直接接続に対してアダプティブトランスポートを有効にする必要がある

ネットワークの要件

HDX Directを使用するためのネットワーク要件は次のとおりです:

セッションホスト

セッションホストにWindows Defenderファイアウォールなどのファイアウォールがある場合は、内部接続に対して次の受信トラフィックを許可する必要があります。

| 説明 | 接続元 | プロトコル | ポート |

|---|---|---|---|

| 内部直接接続 | クライアント | TCP | 443 |

| 内部直接接続 | クライアント | UDP | 443 |

注:

VDAインストーラーは、適切な受信規則をWindows Defenderファイアウォールに追加します。別のファイアウォールを使用する場合は、上記の規則を追加する必要があります。

クライアント側ネットワーク

次の表に、内部ユーザーと外部ユーザーのクライアントネットワークを示します。

内部ユーザー

| 説明 | プロトコル | 接続元 | 送信元ポート | 接続先 | 接続先ポート |

|---|---|---|---|---|---|

| 内部直接接続 | TCP | クライアント側ネットワーク | 1024–65535 | VDAネットワーク | 443 |

| 内部直接接続 | UDP | クライアント側ネットワーク | 1024–65535 | VDAネットワーク | 443 |

外部ユーザー

| 説明 | プロトコル | 接続元 | 送信元ポート | 接続先 | 接続先ポート |

|---|---|---|---|---|---|

| STUN(外部ユーザーのみ) | UDP | クライアント側ネットワーク | 1024–65535 | インターネット(下記の注を参照) | 3478, 19302 |

| 外部ユーザー接続 | UDP | クライアント側ネットワーク | 1024–65535 | データセンターのパブリックIPアドレス | 1024–65535 |

データセンターネットワーク

次の表に、内部ユーザーと外部ユーザーのデータセンターネットワークを示します。

内部ユーザー

| 説明 | プロトコル | 接続元 | 送信元ポート | 接続先 | 接続先ポート |

|---|---|---|---|---|---|

| 内部直接接続 | TCP | クライアント側ネットワーク | 1024–65535 | VDAネットワーク | 443 |

| 内部直接接続 | UDP | クライアント側ネットワーク | 1024–65535 | VDAネットワーク | 443 |

外部ユーザー

| 説明 | プロトコル | 接続元 | 送信元ポート | 接続先 | 接続先ポート |

|---|---|---|---|---|---|

| STUN(外部ユーザーのみ) | UDP | VDAネットワーク | 1024–65535 | インターネット(下記の注を参照) | 3478, 19302 |

| 外部ユーザー接続 | UDP | DMZ/内部ネットワーク | 1024–65535 | VDAネットワーク | 55000–55250 |

| 外部ユーザー接続 | UDP | VDAネットワーク | 55000–55250 | クライアントのパブリックIP | 1024–65535 |

注:

VDAとWorkspaceアプリは両方とも、STUN要求を以下のサーバーにこの順序で送信しようとします:

- stunserver.stunprotocol.org:3478

- employees.org:3478

- stun.l.google.com:19302

[HDX Directのポート範囲] ポリシー設定を使用して外部ユーザー接続のデフォルトのポート範囲を変更する場合、カスタムポート範囲が対応するファイアウォール規則を満たしている必要があります。

構成

デフォルトでは、HDX Directは無効になっています。この機能を構成するには、Citrixポリシーの [HDX Direct] 設定を使用します。

- HDX Direct:機能を有効または無効にします。

- HDX Directモード:HDX Directを内部クライアントのみで使用可能にするか、内部クライアントと外部クライアントの両方で使用可能にするかを設定します。

- HDX Directのポート範囲:VDAが外部クライアントからの接続に使用するポート範囲を定義します。

注意事項

HDX Directを使用するための注意事項は次のとおりです:

- HDX Directを外部ユーザーが使用できるようにするには、トランスポートプロトコルとしてEDT(UDP)を使用する必要があります。このため、[アダプティブトランスポート] を有効にする必要があります。

- HDX Insightを使用している場合は、HDX Directを使用すると、セッションがNetScaler Gatewayの仲介によるアクセス対象にされなくなるため、HDX Insightのデータ収集が妨げられることに注意してください。

- Virtual Apps and Desktopsに非永続マシンを使用する場合、各マシンが独自の証明書を生成できるように、HDX Directをマスター/テンプレートイメージ内ではなくセッションホスト上で有効にすることをお勧めします。

- HDX Directでの独自の証明書の使用は現在サポートされていません。

機能

HDX Directを使用すると、直接通信が利用できる場合、クライアントはセッションホストへの直接接続を確立できます。HDX Directで直接接続を行うと、自己署名証明書により、ネットワークレベルの暗号化(TLS/DTLS)で直接接続が保護されます。

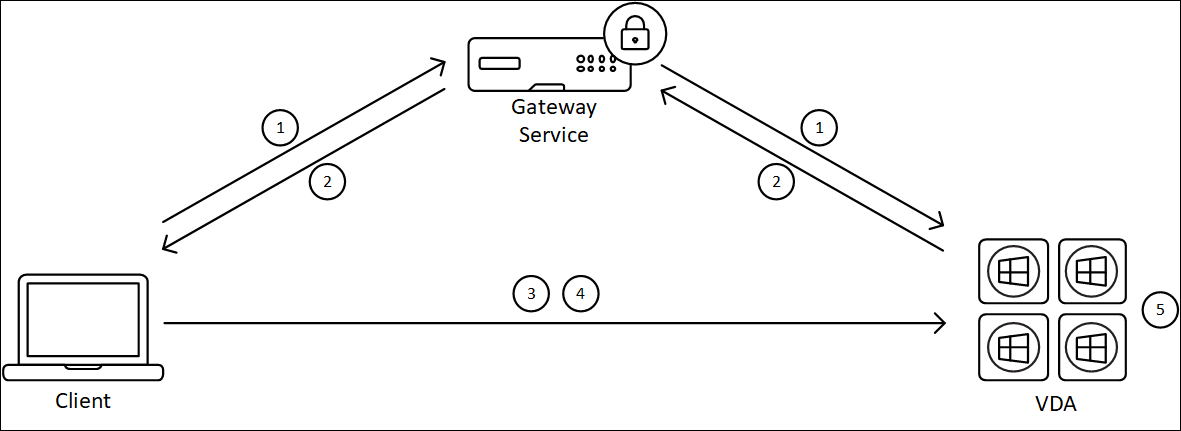

内部ユーザー

次の図は、内部ユーザーのHDX Direct接続プロセスの概要を示しています。

- クライアントは、Gateway Serviceを通じてHDXセッションを確立しようとします。

- 接続が成功すると、VDAは、VDAマシンのFQDN、そのIPアドレスの一覧、およびVDAマシンの証明書をHDX接続経由でクライアントに送信します。

- クライアントはIPアドレスをプローブして、VDAに直接アクセスできるかどうかを確認します。

- クライアントは共有IPアドレスのいずれかを使用してVDAに直接接続できる場合、手順(2)で交換した証明書と一致する証明書を使用して、(D)TLSで保護された、VDAとの直接接続を確立しようとします。

- 直接接続が正常に確立されると、セッションが新しい接続に転送されるので、Gateway Serviceへの接続は終了します。

注:

上記の手順2で接続が確立されると、セッションがアクティブになります。後続の手順を実行しても、仮想アプリケーションまたはデスクトップを使用しようとする場合に遅延や妨害が生じることはありません。後続の手順のいずれかが失敗した場合でも、Gatewayを介した接続はユーザーのセッションを中断することなく維持されます。

外部ユーザー

次の図は、外部ユーザーのHDX Direct接続プロセスの概要を示しています:

- クライアントは、Gateway Serviceを通じてHDXセッションを確立しようとします。

- 接続が成功すると、クライアントとVDAの両方がパブリックなIPアドレスとポートを検出するためのSTUN要求を送信します。

- STUNサーバーは、対応するパブリックなIPアドレスとポートを使用してクライアントとVDAに応答します。

- HDX接続を通じて、クライアントとVDAはパブリックなIPアドレスとUDPポートを交換し、VDAは証明書をクライアントに送信します。

- VDAは、クライアントのパブリックなIPアドレスとUDPポートにUDPパケットを送信します。クライアントは、UDPパケットをVDAのパブリックなIPアドレスとUDPポートに送信します。

- クライアントはVDAからメッセージを受信すると、セキュリティで保護された接続の要求で応答します。

- DTLSハンドシェイク中に、クライアントは証明書が手順(4)で交換された証明書と一致するかどうかを検証します。検証後、クライアントは承認トークンを送信します。これで、セキュリティで保護された直接接続が確立されました。

- 直接接続が正常に確立されると、セッションが新しい接続に転送されるので、Gateway Serviceへの接続は終了します。

注:

上記の手順2で接続が確立されると、セッションがアクティブになります。後続の手順を実行しても、仮想アプリケーションまたはデスクトップを使用しようとする場合に遅延や妨害が生じることはありません。後続の手順のいずれかが失敗した場合でも、Gatewayを介した接続はユーザーのセッションを中断することなく維持されます。

証明書管理

セッションホスト

VDAマシン上の次の2つのサービスは証明書の作成と管理を処理します。どちらのサービスもマシンの起動時に自動的に実行されるように設定されています:

- Citrix ClxMtpサービス:CA証明書キーを生成・ローテーションします。

- Citrix Certificate Managerサービス:自己署名のルートCA証明書とマシン証明書を生成・管理します。

次の手順は、証明書管理プロセスを示しています:

- サービスは、マシンの起動時に開始されます。

- キーがまだ作成されていない場合、

Citrix ClxMtp Serviceによってキーが作成されます。 - Citrix Certificate Managerサービスは、HDX Directが有効になっているかどうかを確認します。有効になっていない場合、サービスは自動的に停止します。

- HDX Directが有効になっている場合、Citrix Certificate Managerサービスは、自己署名のルートCA証明書が存在するかどうかをチェックします。存在しない場合は、自己署名のルート証明書が作成されます。

- ルートCA証明書が使用できるようになると、Citrix Certificate Managerサービスは、自己署名のマシン証明書が存在するかを確認します。存在しない場合は、サービスはキーを生成し、マシンのFQDNを使用して新しい証明書を作成します。

- Citrix Certificate Managerサービスによって作成された既存のマシン証明書があり、サブジェクト名がマシンのFQDNと一致しない場合、新しい証明書が生成されます。

注:

Citrix Certificate Managerサービスは、2048ビットキーを利用するRSA証明書を生成します。

クライアントデバイス

セキュリティで保護されたHDX Direct接続の確立を成功させるには、クライアントはセッションの保護に使用される証明書を信頼できる必要があります。そのため、クライアントはICAファイル(Workspaceによって提供される)を使用してセッションのCA証明書を受信します。したがって、CA証明書をクライアントデバイスの証明書ストアに配布する必要はありません。

共有

共有

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.