認証

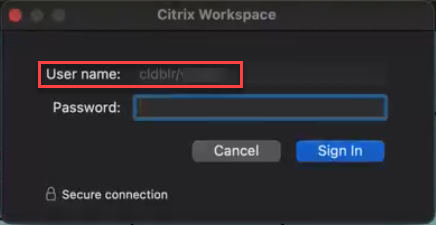

ユーザー名が事前入力される強化されたCitrixセキュリティ

バージョン2411以降では、管理者がモバイルデバイス管理(MDM)を使用して、ユーザー名を特定の形式でプッシュし、デバイスを管理できます。 Citrix Workspaceアプリはこの構成を読み取り、ユーザー名を取得して、認証プロンプト内に事前に入力し、読み取り専用にします。 この結果、Macを登録されているエンドユーザーのみが、その特定のマシン上のCitrix Workspaceアプリに認証できるようになります。 この機能により、サインインのセキュリティが強化され、管理者は認証をより細かく制御できるようになります。

次の設定を使用して、MDMでこの機能を構成できます:

<array>

<dict>

<key>LockUserName</key>

<true/>

<key>CitrixUserName</key>

<string>UserNameValue</string>

</dict>

</array>

<!--NeedCopy-->

制限事項:

- このソリューションは、基本認証を使用するオンプレミスストアでのみ機能します。

- SAML(WebView)認証には対応していません。

- 範囲はCitrix Workspaceアプリに限定されており、ブラウザーベースのログインは管理対象ではありません。

MDMの使用方法について詳しくは、「モバイルデバイス管理」を参照してください。

エンドユーザーにネイティブアプリ経由でのアプリとデスクトップの認証およびアクセスを強制する

バージョン2411以降、管理者はMacデバイスのユーザーに、ネイティブアプリ経由でのみCitrix Workspaceアプリへのアクセスを強制できます。 この機能を有効にすると、ストアURLやサードパーティのブラウザーにアクセスしようとするユーザーは、Citrix Workspaceアプリに自動的にリダイレクトされます。 これにより、ネイティブアプリのすべての機能を活用した、シームレスなユーザーエクスペリエンスを実現できます。 また、HDX Engineを起動中にブラウザー経由で接続するユーザーには、以降のアクセスのためにストアをネイティブクライアントに追加するよう求められます。 さらに、この機能により、管理者はユーザー環境をより細かく制御できるようになり、認証プロセスをネイティブアプリ内にとどめることでセキュリティが強化され、ICAファイルをダウンロードする必要がなくなります。

管理者は、Citrix Cloudアカウントを使用してこの機能を有効にできます。 この機能は現在、クラウドストアでのみサポートされています。 詳しくは、「エンドユーザーにネイティブアプリ経由でのアプリとデスクトップの認証およびアクセスを強制する」を参照してください。

スマートカードリーダー認証の強化

バージョン2409以降、Citrix Workspaceアプリはスマートカードリーダーのプラグアンドプレイ機能をサポートします。 この機能により、ユーザーはICAセッションを起動する前にリーダーを手動で接続する必要なく、スマートカードを簡単に使用できます。 スマートカードが挿入されると、システムは自動的にリーダーを検出し、初期化します。

また、Citrix Workspaceアプリでは、同時スマートカードコマンド要求をより効率的に処理できます。 Virtual Delivery Agent(VDA)上の複数のプロセスが同時にスマートカードを読み取ると、リダイレクト速度が向上します。

これらの機能強化により、認証にスマートカードリーダーを使用する際のユーザーエクスペリエンスがよりスムーズになります。

高速スマートカードのサポート

バージョン2409以降、Citrix Workspaceアプリは、高速スマートカード機能をサポートしています。 高速スマートカードは、既存のHDX PC/SCベースのスマートカードリダイレクトの機能強化版です。 遅延が大きいWAN環境でスマートカードを使用する場合のパフォーマンスが大幅に向上しています。

Citrix Workspaceアプリで高速スマートカードログオンを有効にする

この機能を有効にするには、Citrix Workspaceアプリの環境設定のスマートカード設定で、PKCS#11ライブラリファイルの場所を指定する必要があります。 詳しくは、「スマートカード認証用のPKCS#11モジュールの指定」を参照してください.

Citrix Workspaceアプリで高速スマートカードログオンを無効にする

Citrix Workspaceアプリで高速スマートカードログオンを無効にするには、Citrix Workspaceアプリの環境設定で[PKCS#11モジュール]を[何も選択されていない]に設定します。

注意:

- 高速スマートカードログオンは、VDAではデフォルトで有効になっており、Citrix Workspaceアプリではデフォルトで無効になっています。

- Mac向けCitrix Workspaceアプリの以前のバージョンでは、SSL接続の確立においてスマートカードのリダイレクトと認証に頼るのではなく、PKCS#11モジュールを採用していました。 現在、Mac向けCitrix Workspaceアプリ上の高速スマートカードは、RSAアルゴリズムを使用するカードのみをサポートしています。 互換性のないPKCS#11モジュールを構成しようとすると、認証が失敗する可能性があります。

スマートカード

Mac向けCitrix Workspaceアプリは次の構成においてスマートカード認証をサポートします:

-

Workspace for WebまたはStoreFront 3.12以降でのスマートカード認証。

-

Citrix Virtual Apps and Desktops 7 2203以降。

-

XenAppおよびXenDesktop 7.15以降。

-

Microsoft OutlookやMicrosoft Officeなどのスマートカード対応アプリケーションでは、仮想デスクトップやアプリケーションセッションでドキュメントにデジタル署名を追加したりファイルを暗号化したりできます。

-

Mac向けCitrix Workspaceアプリは単一のスマートカードまたは複数のスマートカードでの複数の証明書の使用をサポートします。 ユーザーがスマートカードをリーダーに挿入すると、ユーザーデバイス上で実行する、Mac向けCitrix Workspaceアプリを含むすべてのアプリケーションで複数の証明書を使用できるようになります。

-

ダブルホップセッションでは、Mac向けCitrix Workspaceアプリとユーザーの仮想デスクトップとの間に追加の接続が確立されます。

Citrix Gatewayへのスマートカード認証について

スマートカードを使用して接続を認証する場合、使用可能な証明書が複数あります。 Mac向けCitrix Workspaceアプリでは、証明書を選択するように求められます。 証明書を選択すると、Mac向けCitrix Workspaceアプリでスマートカードのパスワードを入力するようにプロンプトが表示されます。 認証後、セッションが開始します。

スマートカードに適切な証明書が1つしかない場合、Mac向けCitrix Workspaceアプリはその証明書を使用し、選択を求めるプロンプトは表示されません。 ただし、接続を認証してセッションを開始するために、スマートカードに割り当てられたパスワードを入力する必要はあります。

スマートカード認証用のPKCS#11モジュールの指定

注意:

PKCS#11モジュールのインストールは必須ではありません。 このセクションの記述は、ICAセッションにのみ適用されます。 スマートカードが必要なCitrix WorkspaceからCitrix Gatewayへの、またはStoreFrontへのアクセスでは適用されません。

スマートカード認証用のPKCS#11モジュールを指定するには、以下を実行します:

- Mac向けCitrix Workspaceアプリで [環境設定] を選択します。

- [セキュリティとプライバシー]をクリックします。

- [セキュリティとプライバシー]セクションで[スマートカード]をクリックします。

- PKCS#11フィールドで適切なモジュールを選択します。 目的のモジュールが一覧にない場合は、[そのほか]をクリックしてPKCS#11モジュールの場所を参照します。

- 適切なモジュールを選択したら、[追加] をクリックします。

サポートされるリーダー、ミドルウェア、およびスマートカードプロファイル

Mac向けCitrix Workspaceアプリは多くのmacOS互換スマートカードリーダーおよび暗号化ミドルウェアをサポートします。 Citrixでは以下を使用して操作を検証済みです。

サポートされるスマートカードリーダー:

- 一般的なUSB接続スマートカードリーダー

サポートされるミドルウェア:

- Clarify

- ActivIdentityクライアントのバージョン

- Charismathicsクライアントのバージョン

サポートされるスマートカード:

- PIVカード

- Common Access Card(CAC)

- Gemalto .NETカード

ユーザーデバイスを構成するため、ベンダーのmacOS互換スマートカードリーダーおよび暗号化ミドルウェアにより提供された指示に従います。

制限

- 証明書は、ユーザーデバイス上ではなくスマートカード上に格納されている必要があります。

- Mac向けCitrix Workspaceアプリでは、ユーザーの選択した証明書が保存されません。

- Mac向けCitrix Workspaceアプリでは、ユーザーのスマートカードPINが格納または保存されません。 PINの取得はオペレーティングシステムにより処理され、独自のキャッシングメカニズムがある場合があります。

- Citrix Workspaceアプリでは、スマートカードが挿入されたときに自動的には切断セッションに再接続されません。

- スマートカード認証でVPNトンネルを使用するには、ユーザーがCitrix Gateway Plug-inをインストールしてWebページ経由でログオンする必要があります。 この場合、各手順でスマートカードとPINを認証に使用します。 スマートカードユーザーは、Citrix Gateway Plug-inを使用したStoreFrontへのパススルー認証を使用できません。

Azure Active Directoryでの条件付きアクセス

この認証方法は現在、Mac向けCitrix Workspaceアプリではサポートされていません。

ユーザーエージェント

Citrix Workspaceアプリは、他のIDプロバイダー(IdP)への認証のリダイレクトなど、ネットワーク要求で認証ポリシーの構成に使用できるユーザーエージェントを送信します。

注意:

ポリシーを構成する場合、バージョン番号を指定しないでください。

| :シナリオ: | :説明: | :ユーザーエージェント: |

|---|---|---|

|

通常のHTTP要求

|

通常、Citrix Workspaceアプリによって行われたネットワーク要求には、一般的なユーザーエージェントが含まれています。

たとえば、次のネットワーク要求には、一般的なユーザーエージェントが含まれます: |

CitrixReceiver/23.05.0.36 MacOSX/13.4.0 com.citrix.receiver.nomas X1Class CWACapable

|

|

クラウドストア

|

ユーザーがクラウドストアをCitrix Workspaceアプリに追加すると、Citrix Workspaceアプリによって行われたネットワーク要求には特定のユーザーエージェントが含まれます。

たとえば、パス「/core/connect/authorize」を含むネットワーク要求には、特定のユーザーエージェントが含まれます。 |

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, like Gecko) Citrix Workspace/23.05.0.36 MacOSX/13.4.0 com.citrix.receiver.nomas X1Class CWACapable

|

|

Gateway Advanced Authを備えたオンプレミスストア

|

ユーザーが、GatewayでAdvanced Authが構成されたオンプレミスストアをCitrix Workspaceアプリに追加すると、Citrix Workspaceアプリによって行われたネットワーク要求には特定のユーザーエージェントが含まれます。

たとえば、以下を含むネットワーク要求: |

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, like Gecko), CWAWEBVIEW/23.05.0.36

|

| カスタムWebストア | ユーザーがカスタムWebストアをCitrix Workspaceアプリに追加すると、Citrix Workspaceアプリによって行われたネットワーク要求には特定のユーザーエージェントが含まれます。 | Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, like Gecko) Safari CWA/23.05.0.18 MacOSX/13.4.0 |

パスワードレス認証に使用できるFIDO2

Mac向けCitrix Workspaceアプリでは、クラウドストアへの接続時またはHDXセッション使用時に、FIDO2セキュリティキーを使用したパスワードレス認証を利用できます。 FIDO2セキュリティキーは、企業の従業員がユーザー名やパスワードを入力せずにFIDO2をサポートするアプリやデスクトップに認証するためのシームレスな方法を提供します。 この機能は現在、PINコードとtouchIDを使用するローミング認証(USBのみ)をサポートしています。 この機能は、macOS 12以降のバージョンでサポートされています。

FIDO2について詳しくは、「FIDO2認証」を参照してください。

前提条件とこの機能の使用については、「FIDO2を使用したローカル認証と仮想認証」を参照してください。

クラウドおよびオンプレミスストアへの接続時におけるFIDO2を使用した認証

Citrix Workspaceアプリは、クラウドおよびオンプレミスストアへの接続時のFIDO2認証(Web認証)にユーザーのデフォルトのブラウザーを使用します。 管理者は、Citrix Workspaceアプリに対する認証を行うブラウザーの種類を構成できます。 ブラウザーの設定について詳しくは、Global App Configuration Serviceのドキュメントを参照してください。

次の設定により、Citrix Workspaceアプリへのエンドユーザーの認証に使用するブラウザーの種類を選択できます:

| 設定 | 説明 |

|---|---|

| System | 認証にユーザーのデフォルトのブラウザー(SafariやChromeなど)を使用できるようにします。 認証はCitrix Workspaceアプリの外部で行われます。 パスワードレス認証をサポートするには、この設定を使用します。 この設定は、ユーザーのブラウザーから既存のユーザーセッションを使用しようとします。 |

| SystemWithPrivateSession | この設定は [システム]設定と似ています。 Citrix Workspaceアプリは、認証にブラウザーのプライベートセッションを使用します。 ブラウザーは認証Cookieやデータを保存しません。 このオプションでは、シングルサインオンはサポートされていません。 |

| 埋め込み | Citrix Workspaceアプリ内で認証できるようにします。 強化されたシングルサインオン機能が有効になっている場合、Citrix Workspaceアプリはシングルサインオン(SaaSアプリなど)のセッションデータまたはCookieを保存します。 この認証方法は、FIDO2などのパスワードレス認証をサポートしていません。 |

| EmbeddedWithPrivateSession | この設定は、[埋め込み] 設定と似ています。 Citrix WorkspaceアプリにはセッションデータまたはCookieが存在しないため、シングルサインオンはサポートされていません。 |

構成した設定をプッシュするには、モバイルデバイス管理(MDM:Mobile Device Management)、Global App Config Service(GACS)またはコマンドラインインターフェイスメソッドを使用して、次のコマンドを実行します:

-

Enable FIDO2 using MDM: MDMを使用して認証を有効にするには、管理者は次の設定を使用する必要があります:

`<key>WebBrowserForAuthentication</key><string>System</string>`

MDMの使用方法について詳しくは、「モバイルデバイス管理」を参照してください。

- Enable FIDO2 using GACS: GACSを使用して認証を有効にするには、管理者は次の設定を使用する必要があります:

{

"serviceURL": {

"url": "https://serviceURL:443"

},

"settings": {

"name": "Web browser for Authenticating into Citrix Workspace",

"description": "Allows admin to select the type of browser used for authenticating an end user into Citrix Workspace app",

"useForAppConfig": true,

"appSettings": {

"macos": [

{

"assignedTo": [

"AllUsersNoAuthentication"

],

"category": "authentication",

"settings": [

{

"name": "web browser for authentication",

"value": "SystemWithPrivateSession"

}

],

"userOverride": false

}

]

}

}

}

<!--NeedCopy-->

-

Enable FIDO2 using the command-line interface:コマンドラインインターフェイスを使用して認証を有効にするには、管理者は次のコマンドを実行する必要があります:

defaults write com.citrix.receiver.nomas WebBrowserForAuthentication System

HDXセッションにおけるFIDO2を使用した認証

HDXセッション内で認証を行うことができるように、FIDO2セキュリティキーを構成できます。 この機能は現在、PINコードとtouchIDを使用するローミング認証(USBのみ)をサポートしています。

FIDO2をサポートするアプリまたはWebサイトにアクセスすると、プロンプトが表示され、セキュリティキーへのアクセスが要求されます。 以前にセキュリティキーをPIN(最小4文字、最大64文字)で登録したことがある場合は、サインイン時にPINを入力する必要があります。

以前にPINなしでセキュリティキーを登録したことがある場合は、セキュリティキーをタッチするだけでサインインできます。

この機能は、リリース2307以降のCitrix Workspaceアプリではデフォルトで有効になっています。 FIDO2認証を無効にするには、モバイルデバイス管理(MDM:Mobile Device Management)またはコマンドラインインターフェイスメソッドを使用して、次のコマンドを実行します。

-

Disable FIDO2 based authentication using MDM:MDMでこの機能を無効にするには、管理者は次の設定を使用する必要があります。

<key>Fido2Enabled</key><false/>

MDMの使用方法について詳しくは、「モバイルデバイス管理」を参照してください。

-

Disable FIDO2 based authentication using the command-line interface:この機能を無効にするには、次のコマンドラインインターフェイスメソッドを実行します:

defaults write com.citrix.receiver.nomas Fido2Enabled -bool NO

FIDO2パスワードレス認証でデバイスのTouch IDをサポート

以前は、Citrix Workspaceアプリは、PINコードとタッチ機能を使用したローミング認証(USBのみ)経由のFIDO2パスワードレス認証をサポートしていました。

バージョン2405以降、Citrix WorkspaceアプリはFIDO2パスワードレス認証用にデバイスのTouch IDをサポートするようになり、ユーザーのサインインエクスペリエンスが向上しました。 この機能により、ユーザーはデバイスのTouch IDを使用してCitrix Workspaceアプリで構成されたストアに安全にサインインできるため、パスコードやパスワードが不要になります。 この機能により、macOSユーザー向けのCitrix Workspaceアプリの使いやすさとセキュリティが向上します。 この機能はデフォルトで有効になっています。

証明書ベースの認証のサポート

バージョン2305以降、Workspace管理者は、Citrix Workspaceアプリへの認証を行うユーザーに対してAzure Active Directoryの条件付きアクセスポリシーを構成および適用できます。

条件付きアクセスを使用して認証を有効にするには、次の方法を使用できます:

- モバイルデバイス管理(MDM)

- Global Admin Configuration Service(GACS)

Citrix Workspaceアプリによって読み取られるフラグ値は、次の順序で優先されます:

- モバイルデバイス管理(MDM)

- Global Admin Configuration Service(GACS)

MDMで条件付きアクセスを使用した認証の有効化

MDMでAzure ADを使用した条件付きアクセスで認証を有効にするには、管理者は次の設定を実行する必要があります:

<key>enableAAD</key> <true/>

この設定は、ブール値をサポートしています。 デフォルトでは、値はfalseに設定されています。 キー値が使用できない場合は、デフォルト値が適用されます。

MDMの使用方法について詳しくは、「モバイルデバイス管理」を参照してください。

GACSで条件付きアクセスを使用した認証の有効化

GACSでAzure ADを使用した条件付きアクセスで認証を有効にするには、管理者は次の設定を実行する必要があります:

enable conditional AAD

詳しくは、GACSドキュメントの「プラットフォームごとにサポートされる設定とその値」でmacOSを参照してください。