シナリオ1

このシナリオでは、Access Gatewayを経由する外部ユーザーのApp Protectionを有効にする方法について説明します。

-

アダプティブ認証を構成します。

- ネットワークの場所に基づいてアダプティブアクセスを構成し、

-

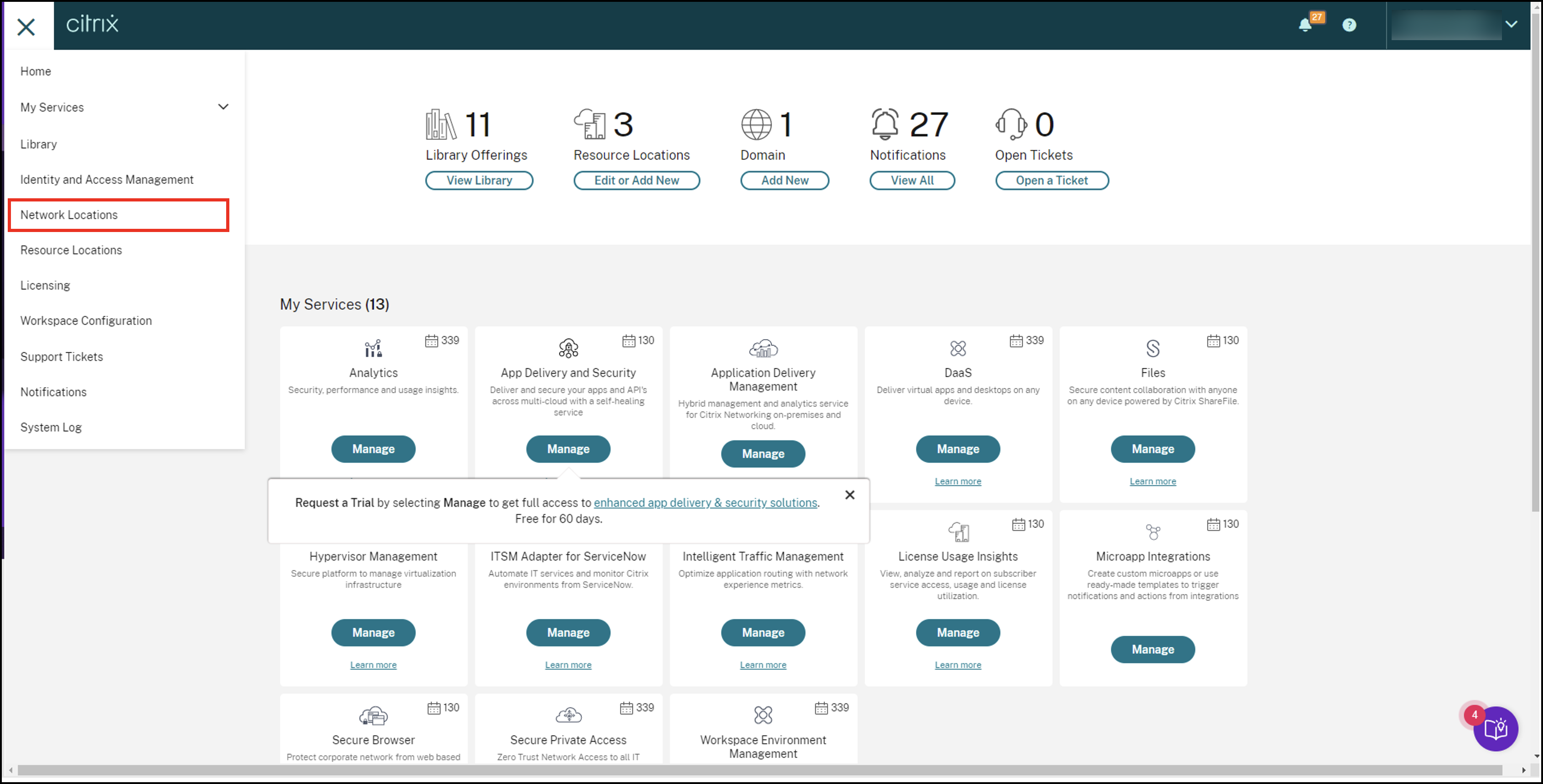

Citrix Cloudにサインインして [ネットワークの場所] に移動します。

-

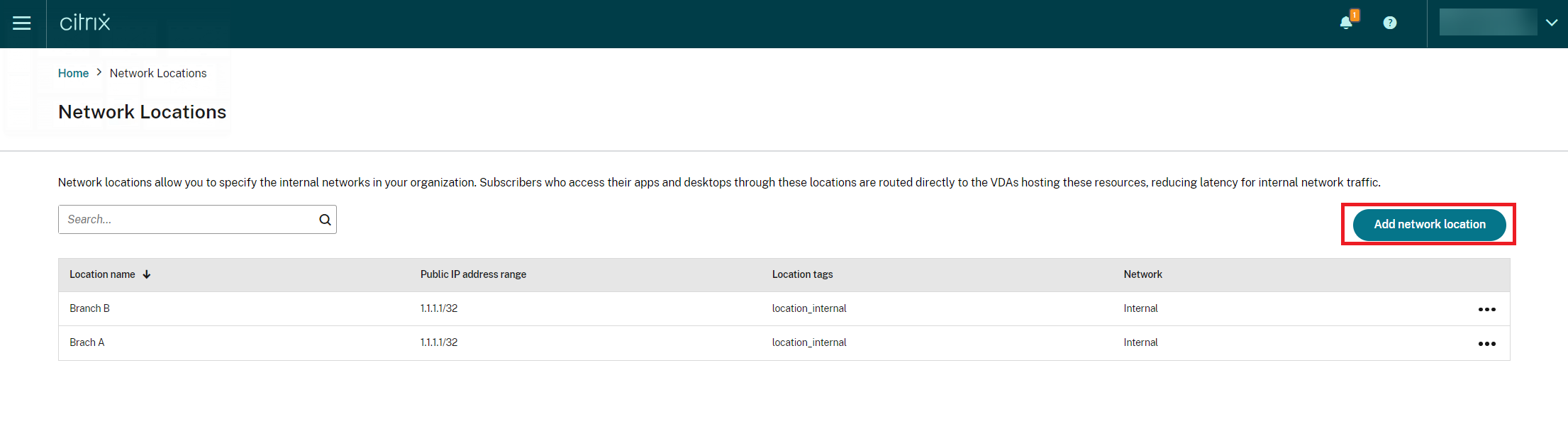

[ネットワークの場所を追加]をクリックします。

[ネットワークの場所の追加] 画面が表示されます。

-

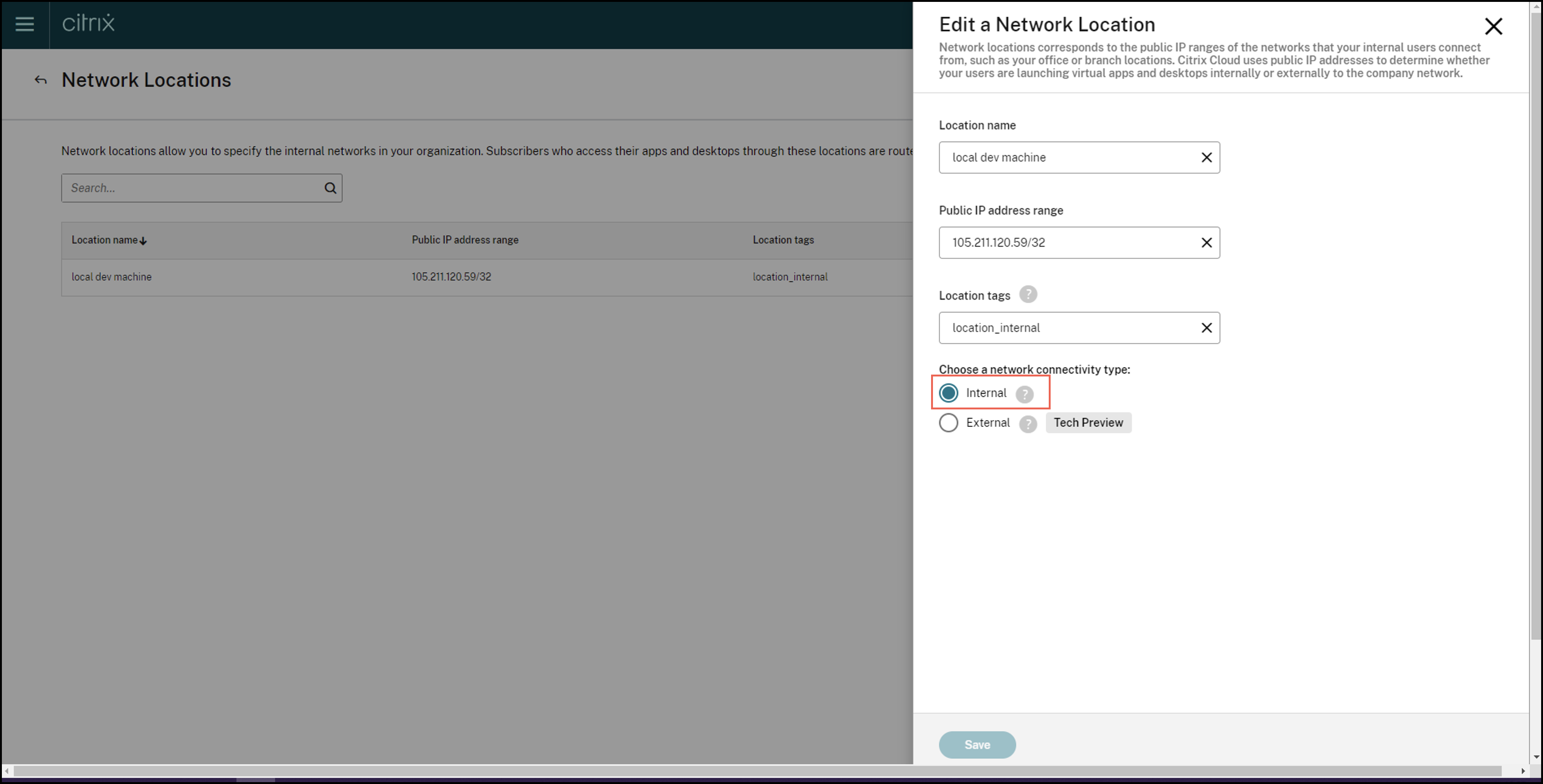

[場所名] フィールドに、関連する場所の名前を入力します。

-

[パブリックIPアドレス範囲]フィールドに、内部ネットワークとして考慮するネットワークIPアドレスまたはサブネットを入力します。

-

[場所のタグ]フィールドに「location_internal」と入力します。場所のタグの詳細については、「場所のタグ」を参照してください。

-

[ネットワーク接続の種類の選択]で、 [内部]を選択します。

[ネットワーク接続の種類の選択]設定でIPアドレスが[内部]として構成されているデバイスからCloudストアにサインインすると、接続は内部接続と見なされます。

-

-

ブローカーアクセスポリシー規則の構成

すべてのデリバリーグループに対して、デフォルトで2つのブローカーアクセスポリシーが作成されます。1つのポリシーはAccess Gateway経由の接続用で、もう1つのポリシーは直接接続用です。App Protectionは、外部接続であるAccess Gateway経由の接続に対してのみ有効にできます。次の手順を使用してブローカーアクセスポリシー規則を構成します:

-

Citrixブログ「Getting started with PowerShell automation for Citrix Cloud」(Citrix CloudのPowerShell自動化を開始する)の説明に従って、Citrix PowerShell SDKをインストールし、クラウドAPIに接続します。

-

コマンド

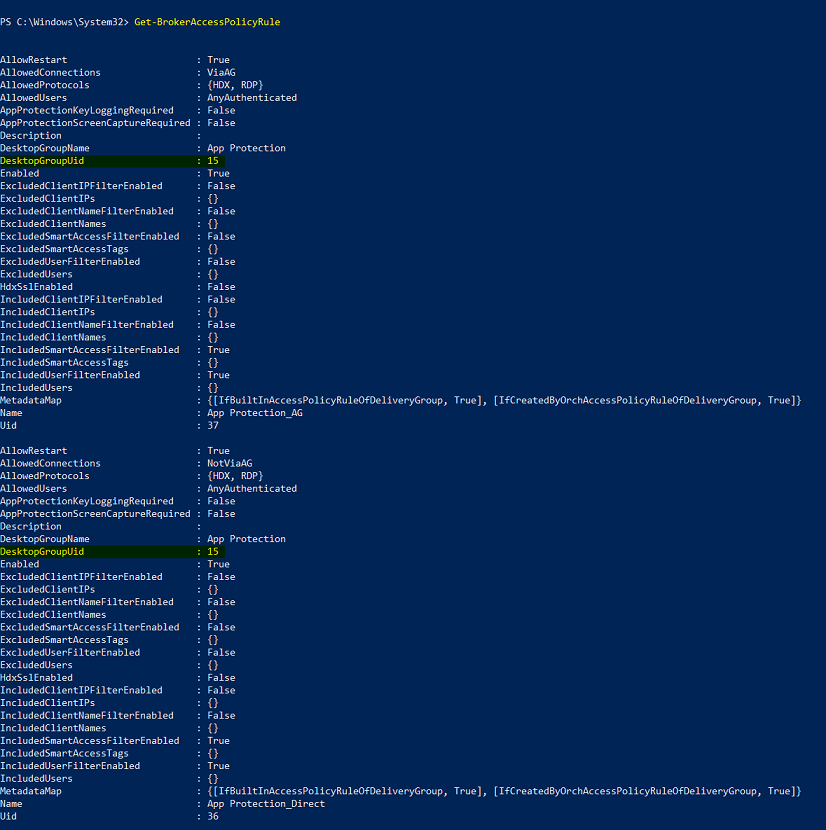

Get-BrokerAccessPolicyRuleを実行します。存在するすべてのデリバリーグループのすべてのブローカーアクセスポリシーの一覧が表示されます。

-

変更するデリバリーグループの「DesktopGroupUid」を見つけます。

-

DesktopGroupUidを使用して次のコマンドを実行し、デリバリーグループに適用できるポリシーを取得します。2つ以上のポリシーがあり、1つはViaAGのAllowedConnections、もう1つはNotViaAGのAllowedConnectionsがあります。

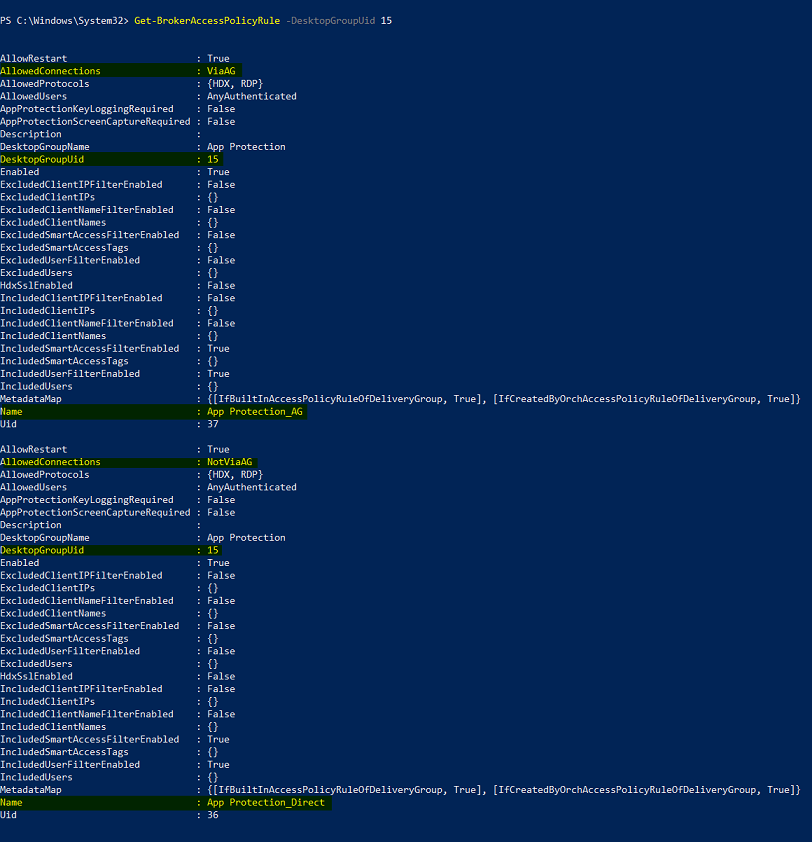

Get-BrokerAccessPolicyRule -DesktopGroupUid 15

スクリーンショットで、次の2つのポリシーを確認できます:

-

App Protection_AG - ViaAGのAllowedConnections(Access Gateway経由の接続のポリシー)

-

App Protection_Direct - NotViaAGのAllowedConnections(Access Gateway経由ではない接続のポリシー)

-

-

-

次のコマンドを使用して、外部接続に対してのみApp Protectionポリシーを有効にし、内部接続を無効にします:

-

Set-BrokerAccessPolicyRule "App Protection_AG" -IncludedSmartAccessFilterEnabled $true -IncludedSmartAccessTags Workspace:LOCATION_internal -AppProtectionScreenCaptureRequired $false -AppProtectionKeyLoggingRequired $false -

New-BrokerAccessPolicyRule "App Protection_AG_Exclude" -ExcludedsmartAccessFilterEnabled $true -ExcludedSmartAccessTags Workspace:LOCATION_internal -AppProtectionScreenCaptureRequired $true -AppProtectionKeyLoggingRequired $true -DesktopGroupUid 15 -AllowedConnections ViaAG -AllowedProtocols HDX, RDP -

Remove-BrokerAccessPolicyRule "App Protection_Direct”

-

-

確認:

Citrix Workspaceアプリからサインアウトし、再度サインインします。保護されたリソースを外部接続から起動します。App Protectionポリシーが適用されていることがわかります。最初の手順で構成したIPアドレス範囲内のデバイスである内部接続から同じリソースを起動します。App Protectionポリシーが無効になっていることがわかります。