シナリオ2

このシナリオでは、信頼できないデバイスに対してApp Protectionを有効にする方法について説明します。

信頼できるデバイスと信頼できないデバイスに対する多くの定義があります。このシナリオでは、エンドポイント分析(EPA)のスキャンが成功した場合の、信頼されているデバイスについて考えてみましょう。他のすべてのデバイスは信頼できないデバイスと見なされます。

- アダプティブ認証を構成します。

-

以下の手順で、EPAスキャンを使用して認証ポリシーを作成します:

-

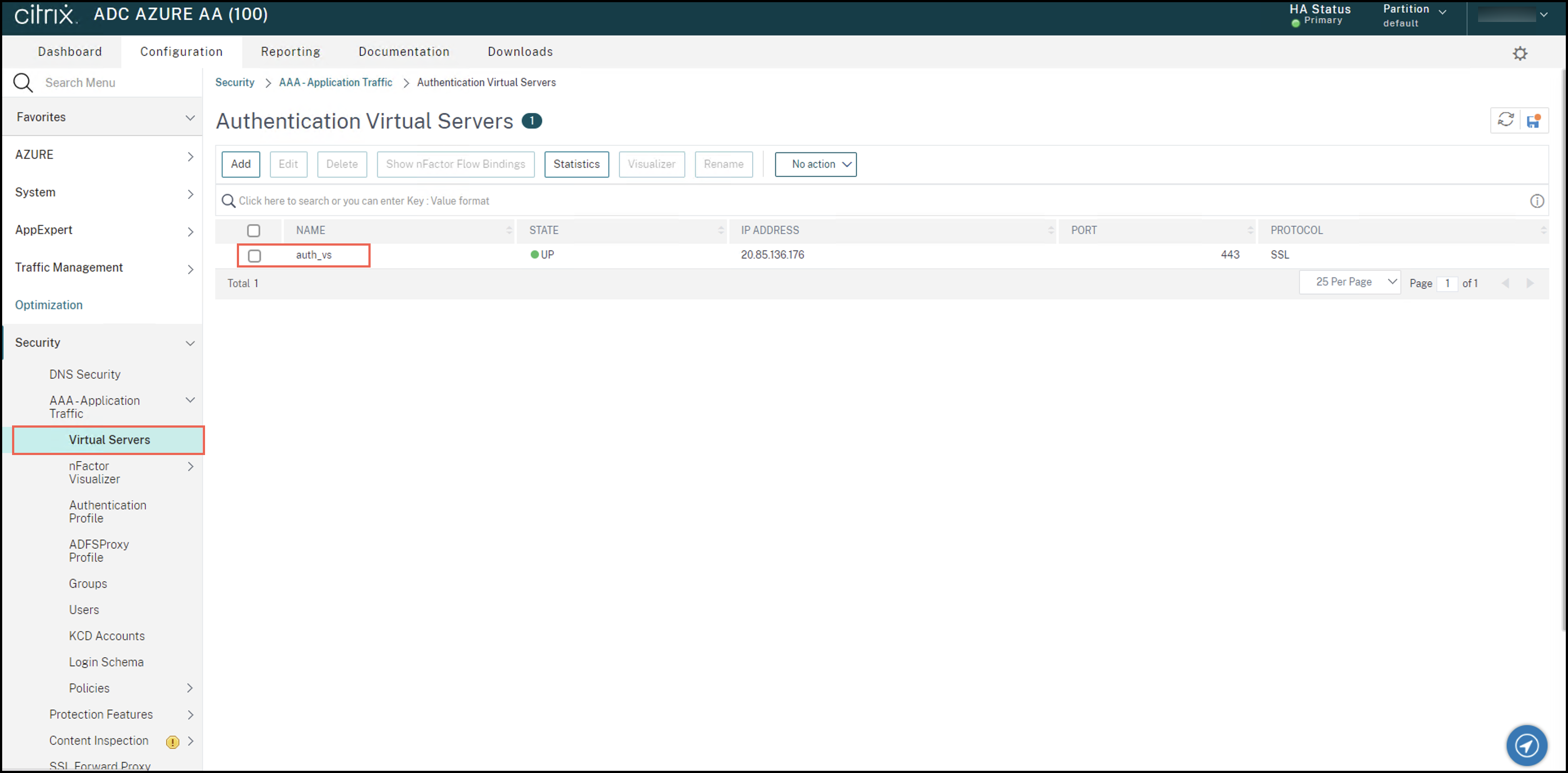

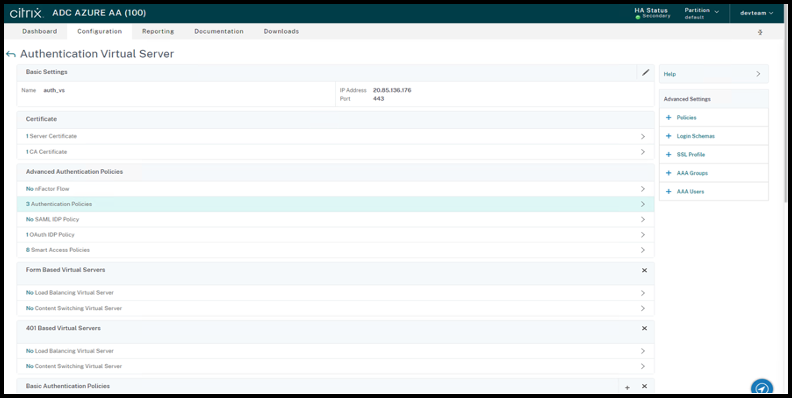

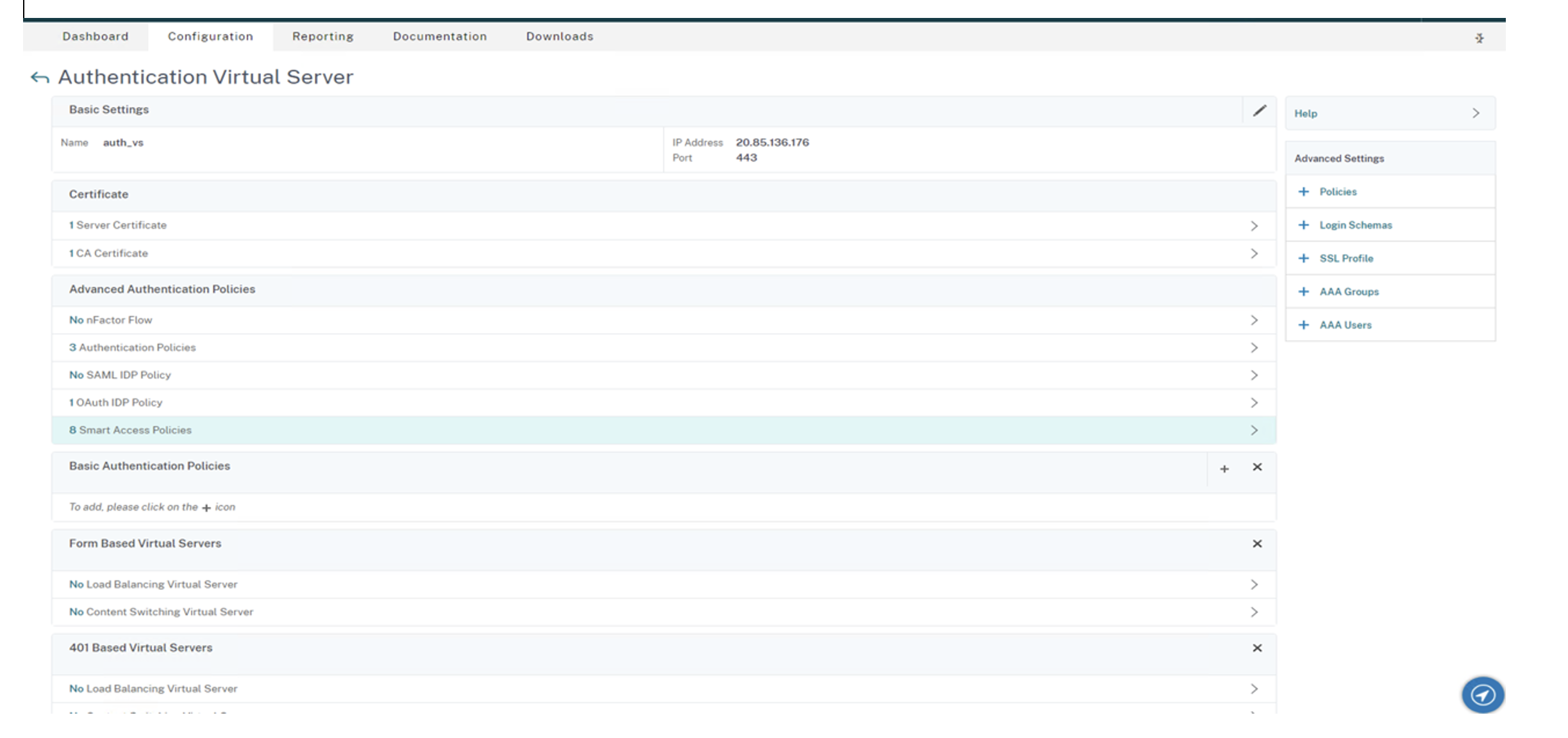

Citrix ADC管理UIにサインインします。[Configuration]タブで、[Security]>[AAA-Application Traffic]>[Virtual Servers]に移動します。使用する仮想サーバー(今回はauth_vs)をクリックします。

-

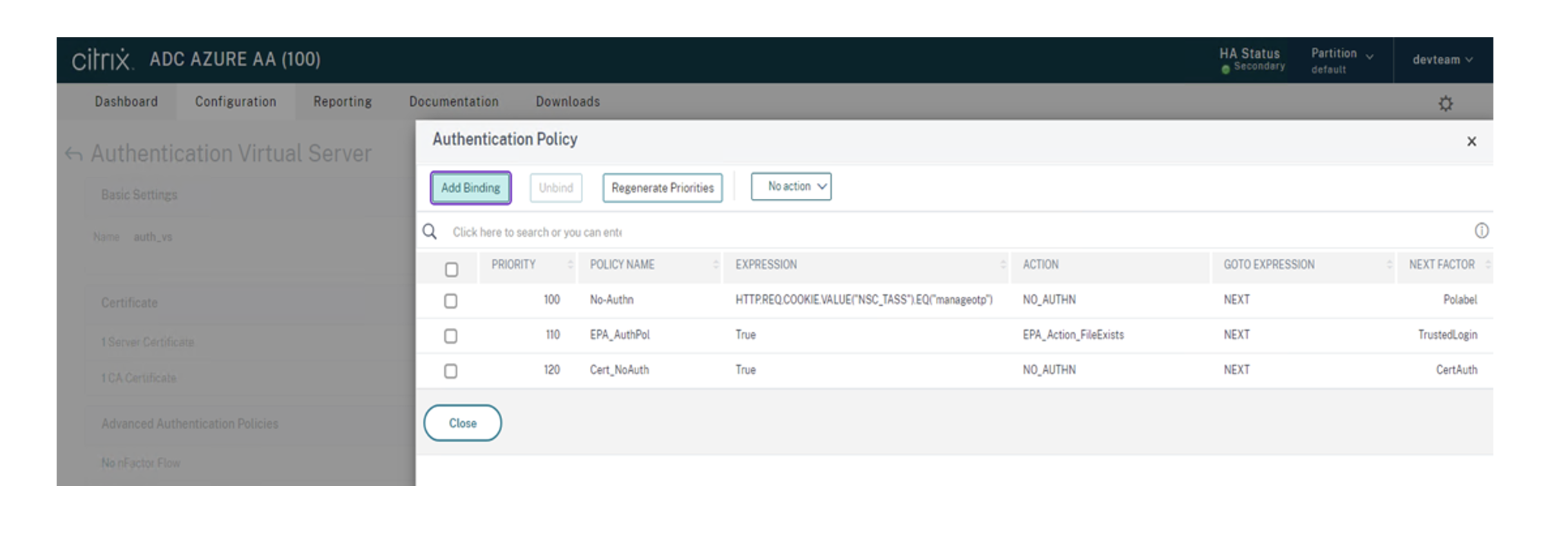

[Authentication Policies]>[Add Binding] に移動します。

-

[Add] をクリックしてポリシーを作成します。

-

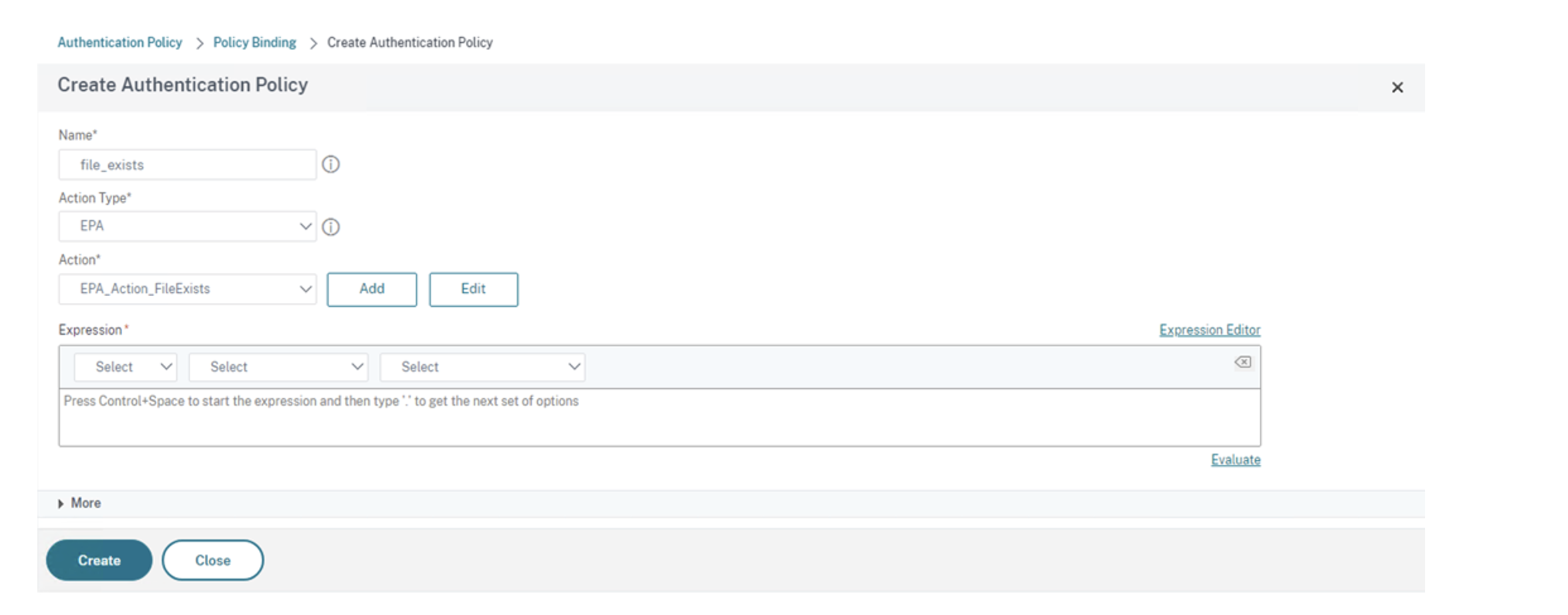

EPAスキャンに基づいて認証ポリシーを作成します。ポリシーの名前を入力します。[Action Type] で [EPA] を選択します。[Add] をクリックして操作を作成します。

[Create Authentication EPA Action] 画面が開きます。

-

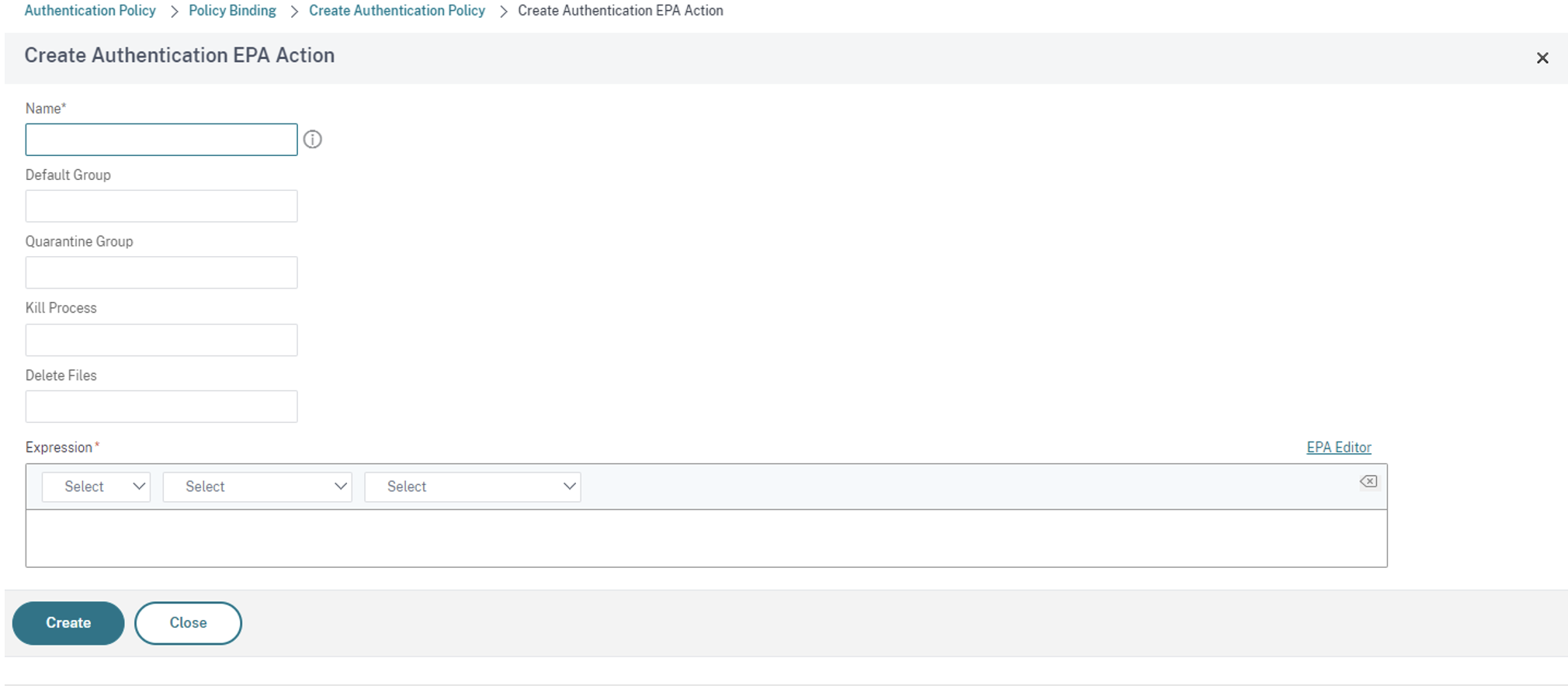

[Create Authentication EPA Action] 画面で、次の詳細を入力し、[Create] をクリックしてアクションを作成します:

- Name:EPAアクションの名前。今回は「EPA_Action_FileExists」。

- デフォルトグループ:デフォルトのグループ名を入力します。EPA式がTrueの場合、ユーザーはデフォルトのグループに追加されます。今回のDefault Groupは「FileExists」です。

- 検疫グループ:検疫グループ名を入力します。EPA式がFalseの場合、ユーザーは検疫グループに追加されます。

-

式:スキャンするEPA式を追加します。次の例は、特定のファイルが存在してEPAスキャンが成功する場合です:

sys.client_expr("file_0_C:\\\\epa\\\\avinstalled.txt")

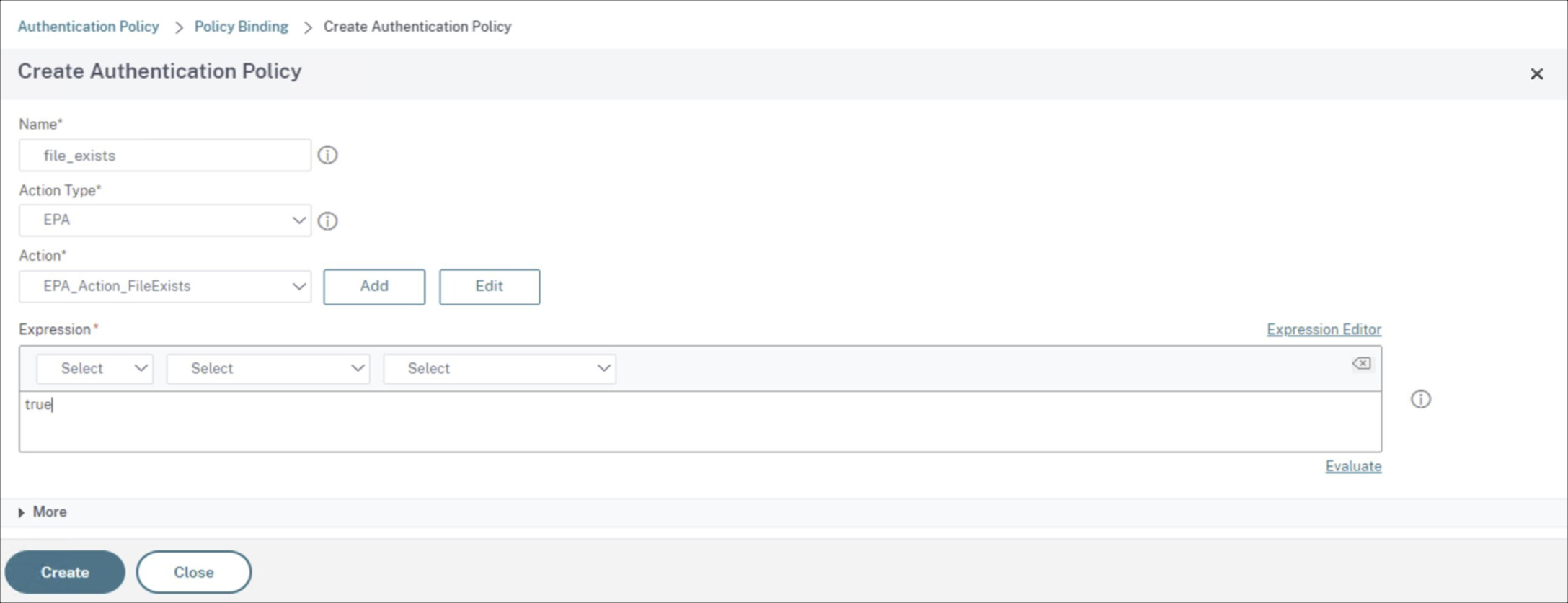

[Create Authentication Policy] 画面に戻ります。

-

[Expression]エディターに「true」を入力し、[Create] をクリックします。

[Policy Binding] 画面に戻ります。

-

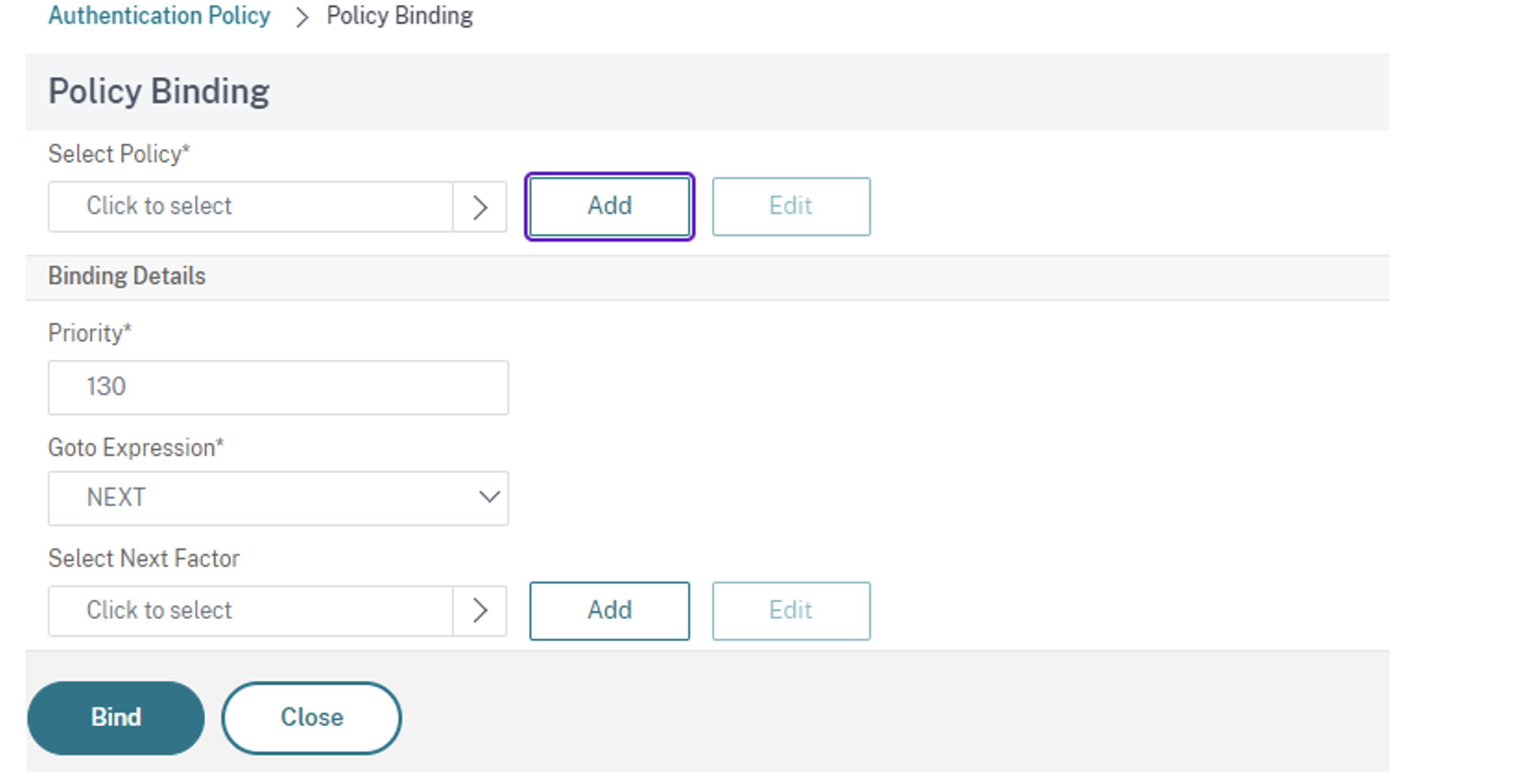

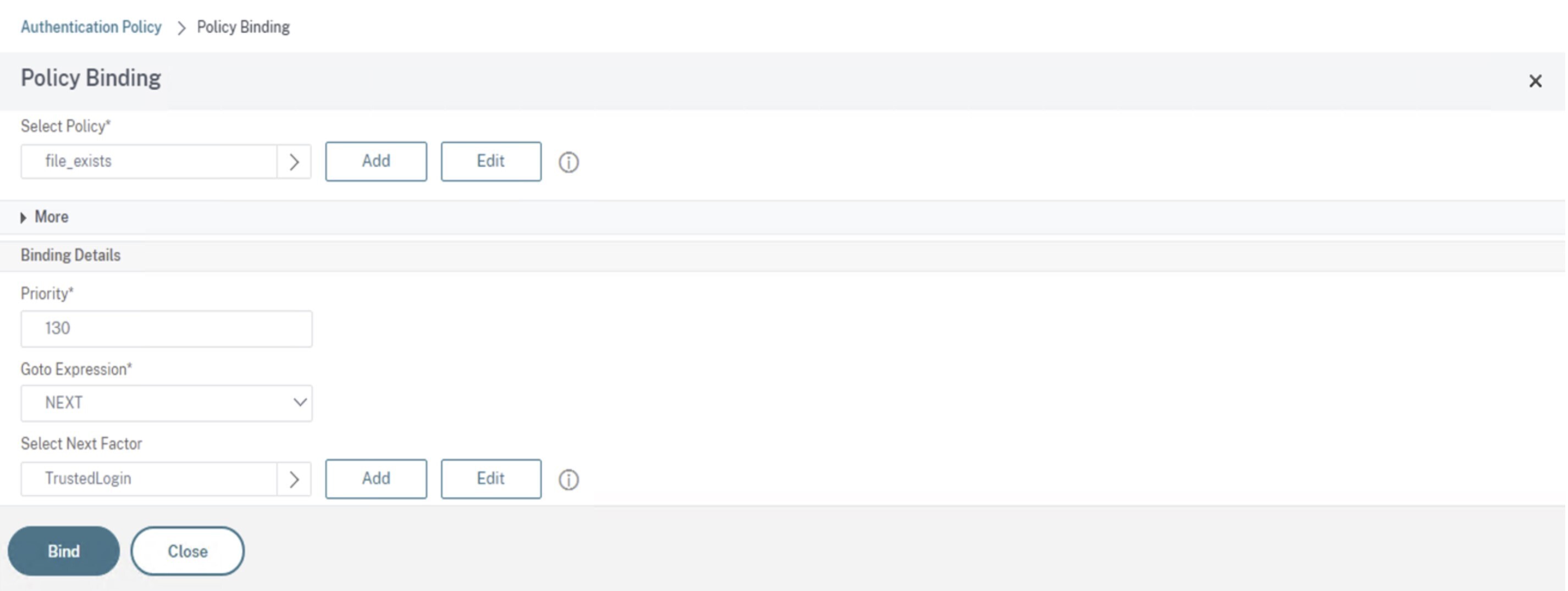

[Policy Binding] 画面で、次の操作を実行します。

-

[Goto Expression] で [NEXT] を選択します。

-

[Select Next Factor] セクションで、アプリケーションデリバリーコントローラー(ADC)の認証用に構成したLDAPポリシーを選択します。

-

[Bind] をクリックします。

-

-

-

信頼できるデバイスのスマートアクセスポリシーを作成します。

-

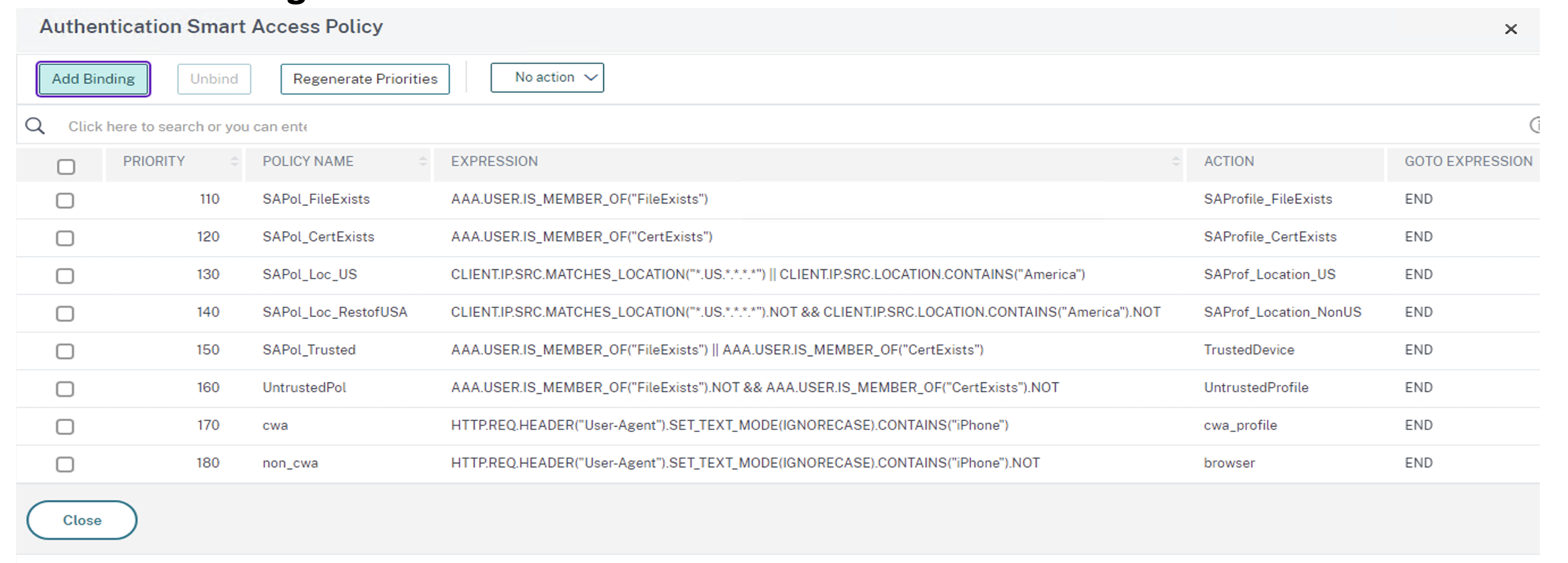

auth_vsサーバーの [Authentication Virtual Server] ページで [Smart Access Policies] を選択します。

-

[Add Binding] をクリックします。

-

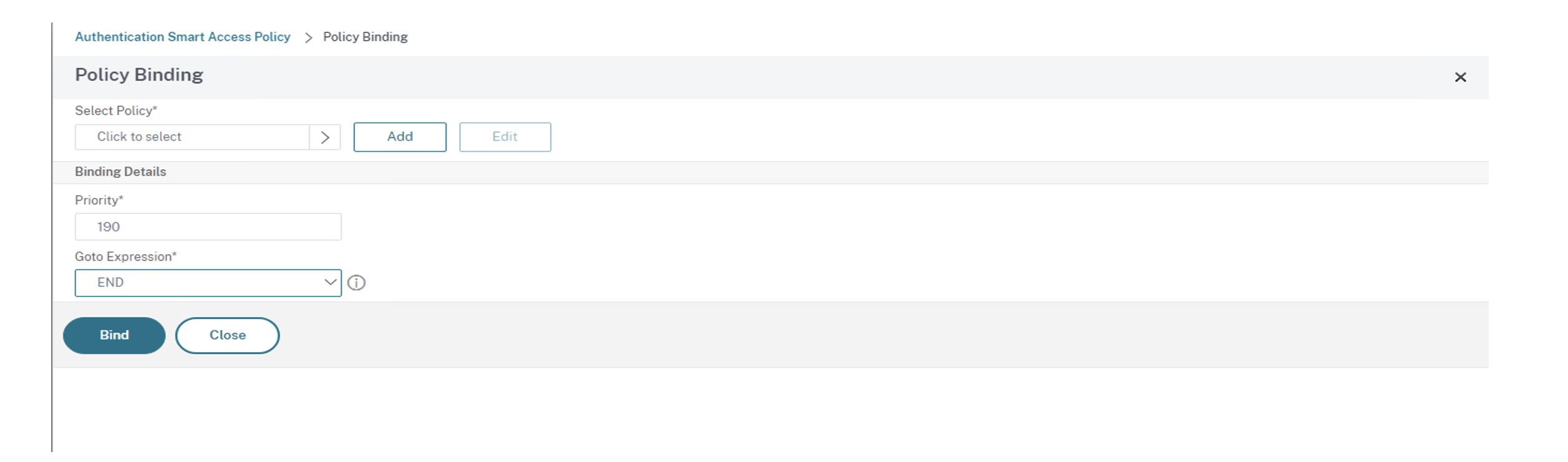

[Policy Binding] 画面で、[Select Policy] セクションの [Add] をクリックします。

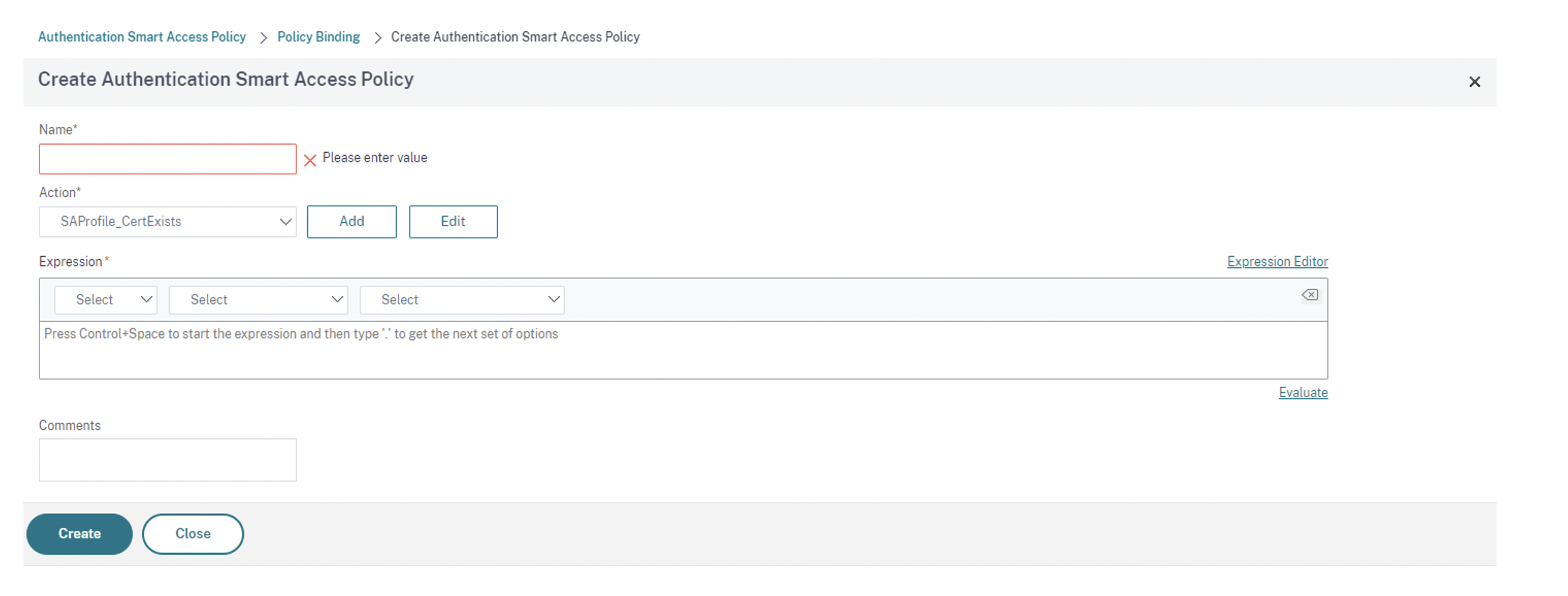

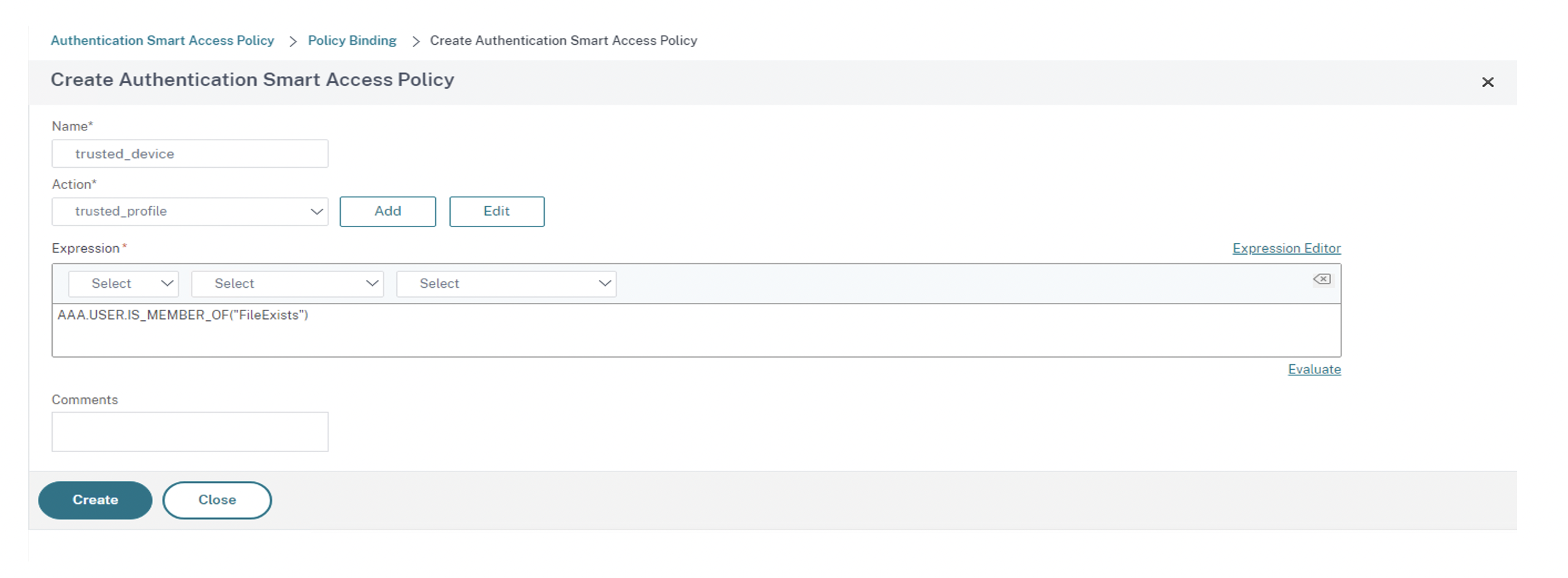

[Create Authentication Smart Access Policy] 画面が表示されます。

-

[Create Authentication Smart Access Policy] 画面で、スマートアクセスポリシーの [Name] を入力し、[Add] をクリックしてスマートアクセスプロファイルを作成します。

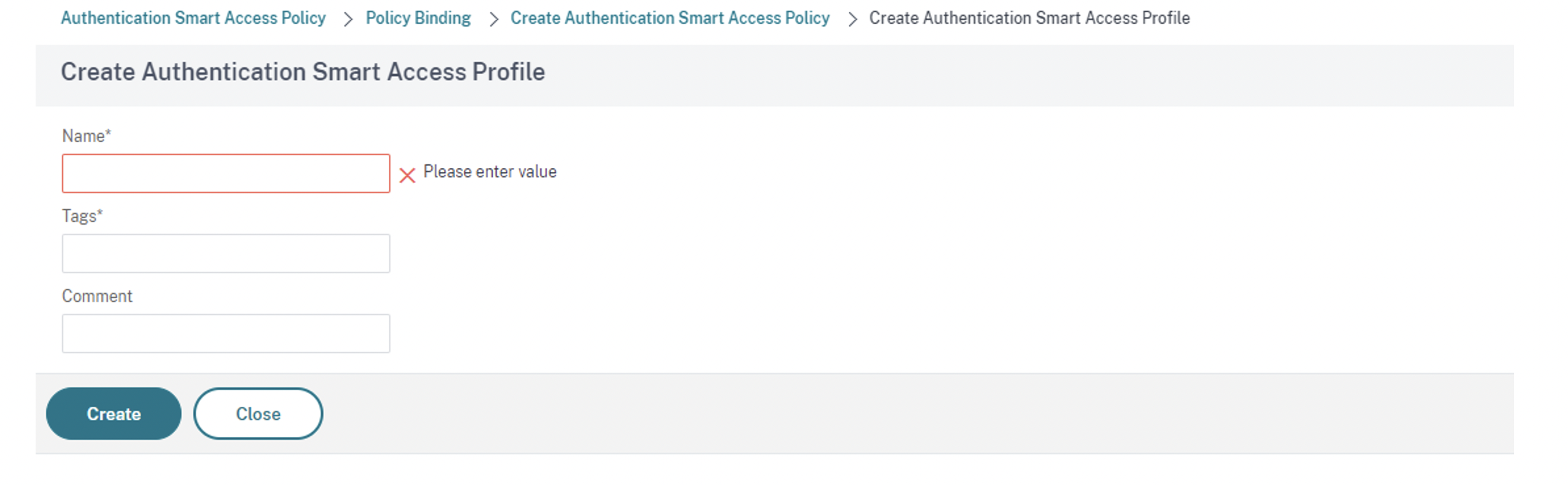

[Create Authentication Smart Access Profile] 画面が開きます。

-

アクションの [Name] を追加します。[Tags] に「trusted」と入力します。タグは、後で構成の際に、ブローカーアクセスポリシー規則で参照されます。[Create] をクリックします。

[Create Authentication Smart Access Policy] 画面に戻ります。

-

[Expression]セクションで、タグをプッシュする式を入力します。今回、タグは信頼できるデバイス用にプッシュするため、「

AAA.USER.IS_MEMBER_OF("FileExists")」と入力します。[Create] をクリックします。

[Policy Binding] 画面に戻ります。

-

[End]で[Goto Expression]を選択し、[Bind]をクリックします。

![[Goto Expression] を選択](/en-us/citrix-workspace-app/media/step-3-g.png)

-

-

信頼できないデバイスのスマートアクセスポリシーを作成します:

-

前の手順で示した指示に従います(サブ手順のvとviを除く)。

-

サブ手順のvでは、[Create Authentication Smart Access Profile] 画面で、アクションの [Name] を追加します。[Tags] に「untrusted」と入力します。タグは、後で構成の際に、ブローカーアクセスポリシー規則で参照されます。[Create] をクリックします。

-

サブ手順viでは、[Create Authentication Smart Access Policy] 画面の [Expression] セクションに、タグをプッシュする式を入力します。今回、タグは信頼できないデバイス用にプッシュするため、「

AAA.USER.IS_MEMBER_OF("FileExists").NOT」と入力します。

-

-

ブローカーアクセスポリシー規則の構成:

-

Citrixブログ「Getting started with PowerShell automation for Citrix Cloud」(Citrix CloudのPowerShell自動化を開始する)の説明に従って、Citrix PowerShell SDKをインストールし、クラウドAPIに接続します。

-

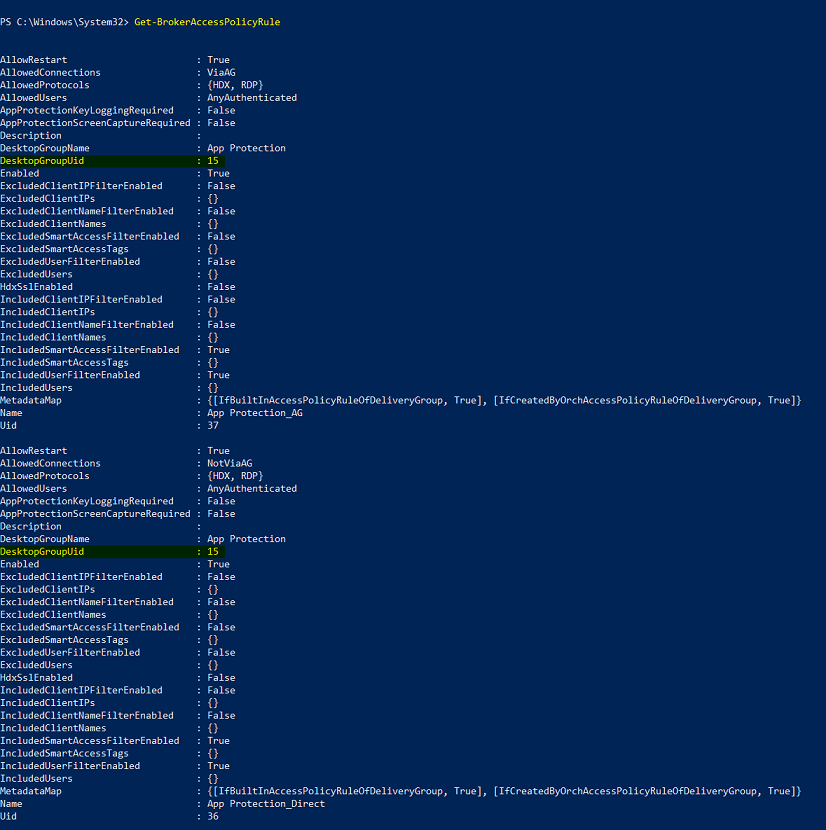

コマンド

Get-BrokerAccessPolicyRuleを実行します。存在するすべてのデリバリーグループのすべてのブローカーアクセスポリシーの一覧が表示されます。

-

変更するデリバリーグループの「DesktopGroupUid」を見つけます。

-

次のコマンドを使用して、特定のデリバリーグループにのみ適用されるポリシーを取得します:

Get-BrokerAccessPolicyRule -DesktopGroupUid 7 -

信頼できるデバイスを使用してユーザーをフィルタリングするには、コマンドを使用して別のブローカーアクセスポリシーを作成します:

New-BrokerAccessPolicyRule -Name CAP_Desktops_AG_Trusted-DesktopGroupUid 7 - AllowedConnections ViaAG -AllowedProtocols HDX, RDP -AllowedUsers AnyAuthenticated - AllowRestart $true -Enabled $true-IncludedSmartAccessFilterEnabled $true -

信頼できるデバイスのApp Protectionを無効にし、信頼されていないデバイスのApp Protectionを有効にするには、次のコマンドを使用します:

Set-BrokerAccessPolicyRule CAP_Desktops_AG_trusted -IncludedSmartAccessTags Workspace:trusted -AppProtectionKeyLoggingRequired $false -AppProtectionScreenCaptureRequired $falseSet-BrokerAccessPolicyRule CAP_Desktops_AG -IncludedSmartAccessTags Workspace:untrusted -AppProtectionKeyLoggingRequired $true -AppProtectionScreenCaptureRequired $true

-

-

確認:

Citrix Workspaceアプリからサインアウトし、再度サインインします。信頼できるデバイス(EPAスキャン条件を満たすデバイス)から、保護されたリソースを起動します。App Protectionポリシーが適用されていないことがわかります。信頼できないデバイスから、同じリソースを起動します。App Protectionポリシーが適用されていることがわかります。