ワークスペースへのアクセスを構成する

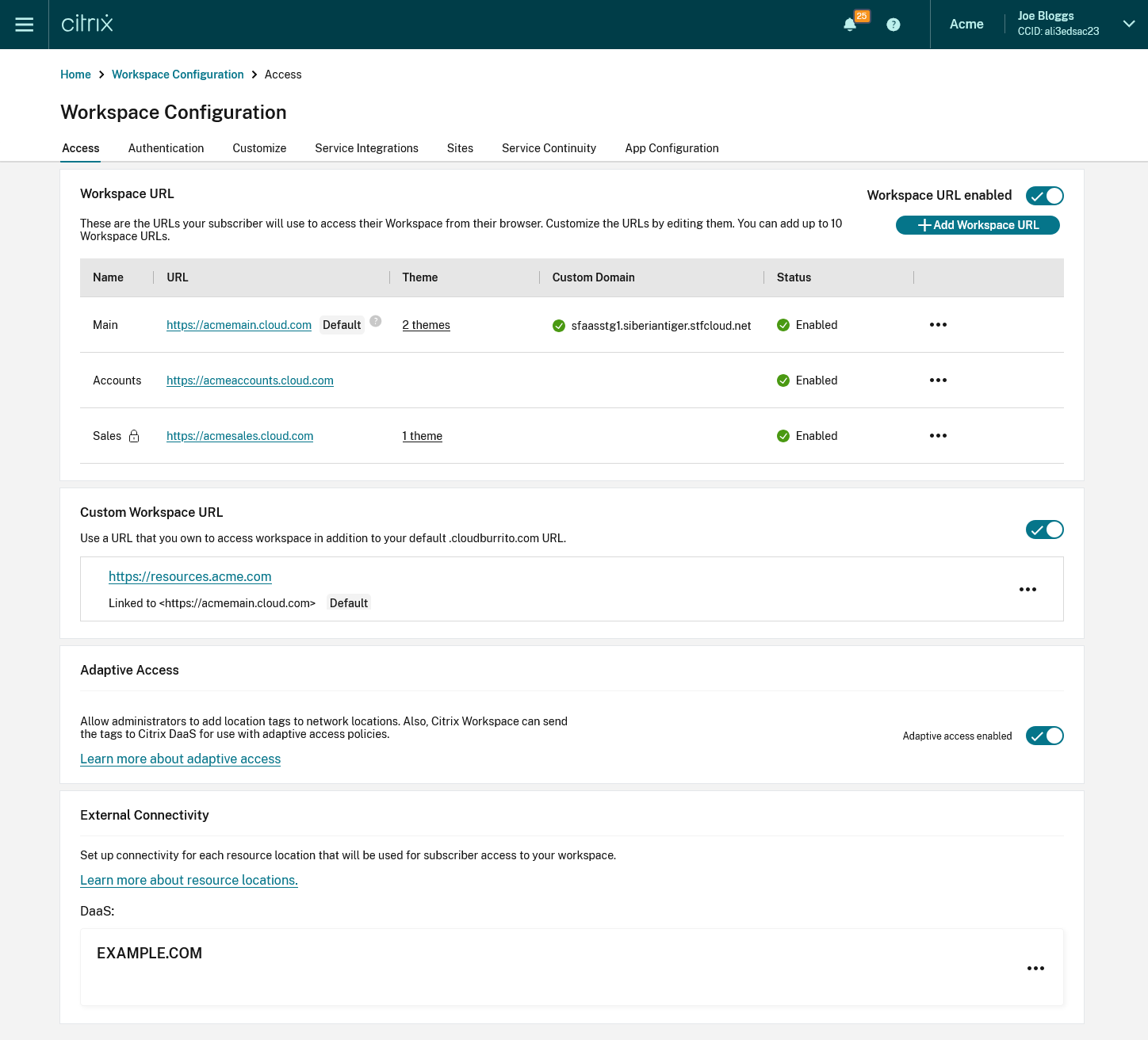

Workspace を初めて有効にすると、デフォルトの cloud.com Workspace URL が作成され、ユーザーはローカルにインストールされた Citrix Workspace アプリまたは Web ブラウザーから Workspace にアクセスできるようになります。 この URL をカスタマイズしたり、追加の URL を追加したりできます。 詳細については、この記事の ワークスペース URL を参照してください。

ユーザーが Citrix Workspace に接続する方法については、「 ユーザー アクセス オプション」を参照してください。

Workspace へのユーザーの認証方法を構成するには、「 認証の構成」を参照してください。

ユーザーがリソースを起動する場合、ユーザーのデバイスは Virtual Delivery Agent (VDA) にアクセスできる必要があります。 内部ユーザーの場合、エンドポイントは Virtual Delivery Agent (VDA) の IP アドレスに直接接続する必要があります。 Citrix Gateway または Citrix Gateway サービスとの外部接続を構成すると、リモート ユーザーはリソースへの外部アクセスを取得できます。 ワークスペースへのリモートアクセスを有効にする方法については、本記事の「外部接続」を参照してください。

アクセス設定を構成するには:

- Citrix Cloud™ にアクセスし、資格情報を使用してサインインします。

- ワークスペース構成 > アクセスに移動します。

ワークスペースURL

エンドユーザーがワークスペースにアクセスするために使用する cloud.com URL を構成するには、「 ワークスペース URL の構成」を参照してください。

カスタムワークスペースURL

cloud.com のワークスペース URL に加えて、デフォルトのワークスペース URL の代わりに独自のカスタム URL を使用することもできます。 詳しくは、「カスタムドメインの構成」を参照してください。

適応型アクセス

適応型アクセス機能を使用すると、管理者はコンテキストに基づいてユーザーがアクセスできるアプリへのきめ細かなレベルのアクセスを提供できます。 詳細については、 適応型アクセスを参照してください。

アダプティブアクセスを有効にするには

- アクセス タブに移動します

- セクション アダプティブ アクセス に移動し、トグルをクリックします。 確認画面が表示されます。

- を押して有効にします。

Adaptive Access を無効にするには:

- アクセス タブに移動します

- セクション アダプティブ アクセス に移動し、トグルをクリックします。 確認画面が表示されます。

- を押して無効にします。

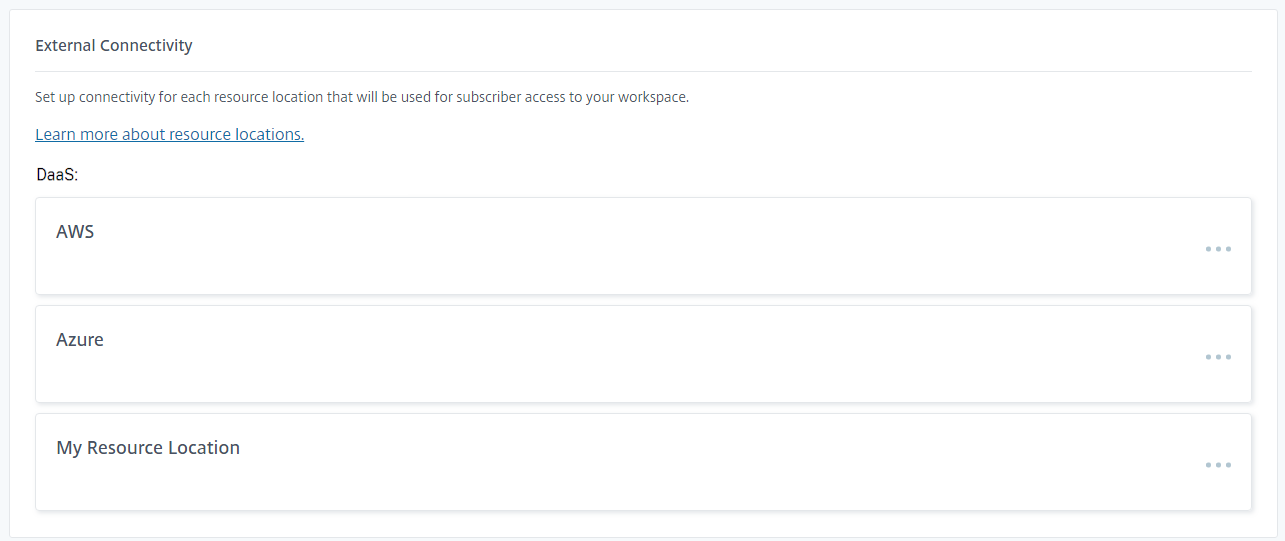

外部接続

このパネルには、リソースの場所ごとに、ユーザーがリソースにリモート アクセスする方法が表示されます。

この画面または リソースの場所 画面から接続オプションを変更できます。

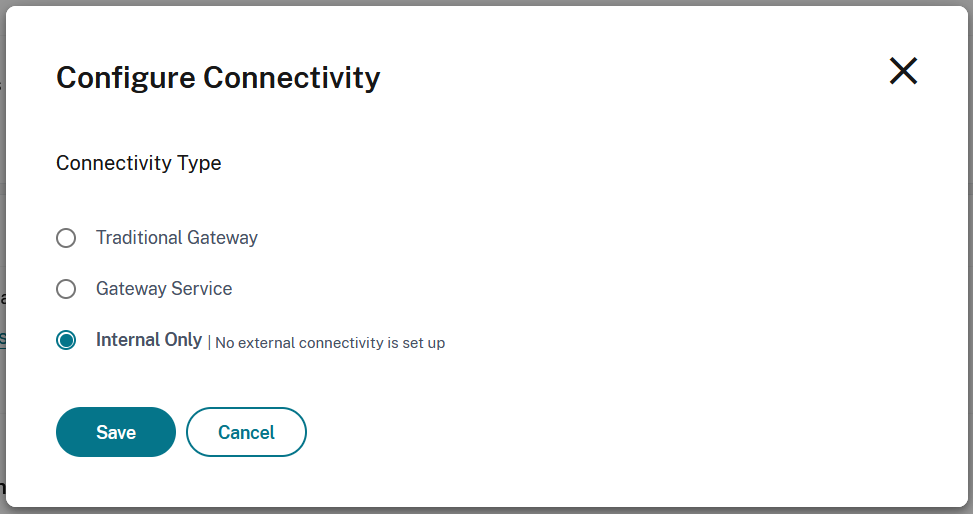

接続オプションを編集するには:

-

… を選択してメニューを開きます

-

[接続の構成] を選択します。

-

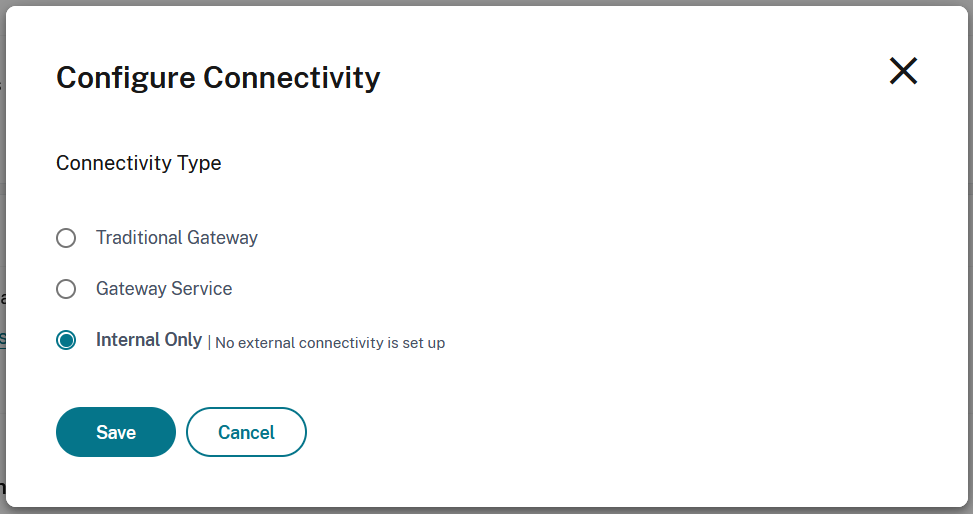

必要な接続オプションを選択して構成します。

-

[Save] を選択します。

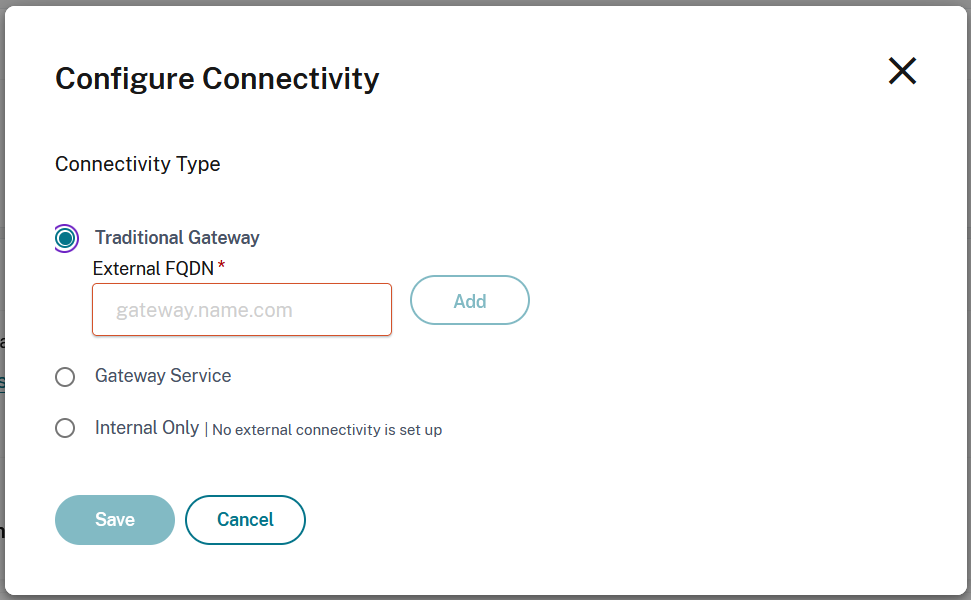

従来の Gateway

HDX ルーティングには NetScaler® ゲートウェイを使用できます。

警告

NetScaler Gateway を使用する場合、サービスの継続性は維持されません。

-

接続の構成 画面で、 従来のゲートウェイを選択します。

-

ゲートウェイのアドレスを入力し、 追加を選択します。

-

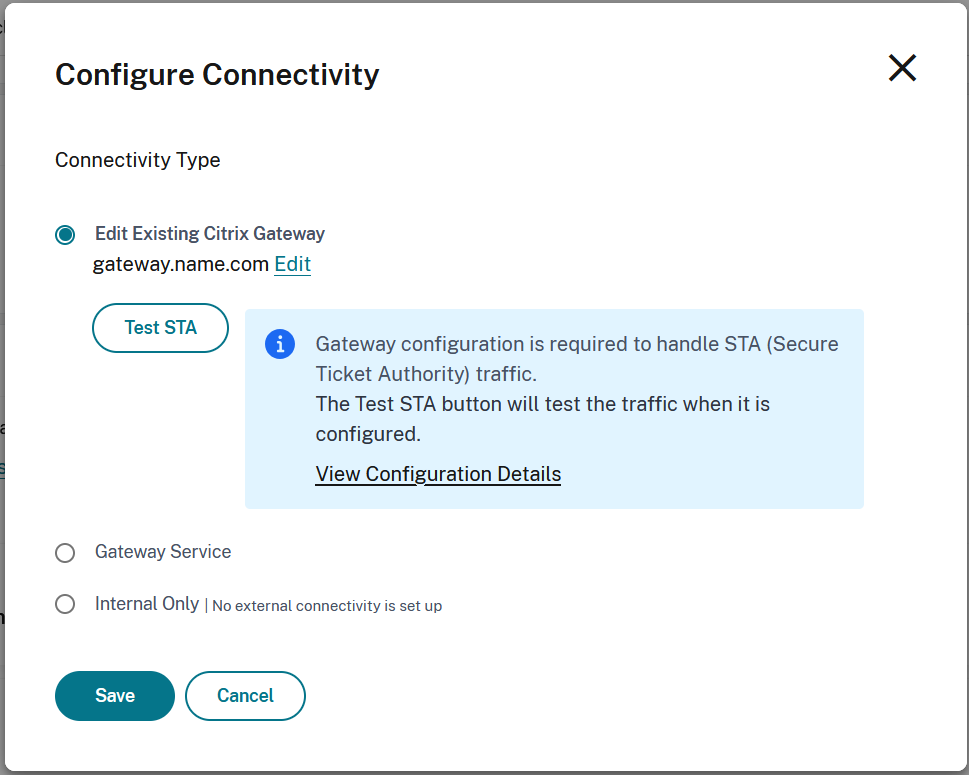

NetScaler 仮想サーバー構成の STA サーバー リストで、リソースの場所の Cloud Connector を追加します。 冗長性を確保するために、すべてのコネクタをリソースの場所に含めることをお勧めします。

-

接続を確認するには、 STA テスト を選択します。

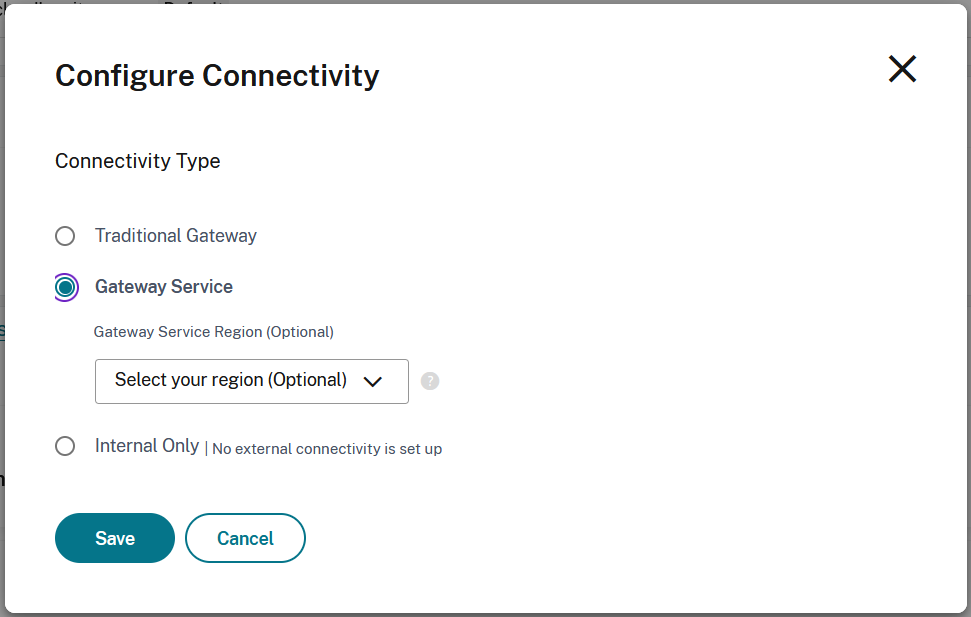

Gatewayサービス

Citrix Gateway サービス を使用すると、Cloud Connector 以外のインフラストラクチャを展開することなく、リソースへの接続を提供できます。 エンドポイントは Citrix Gateway サービスのプレゼンス ポイントの 1 つに接続し、HDX トラフィックはクラウド コネクタ経由で VDA にルーティングされます。

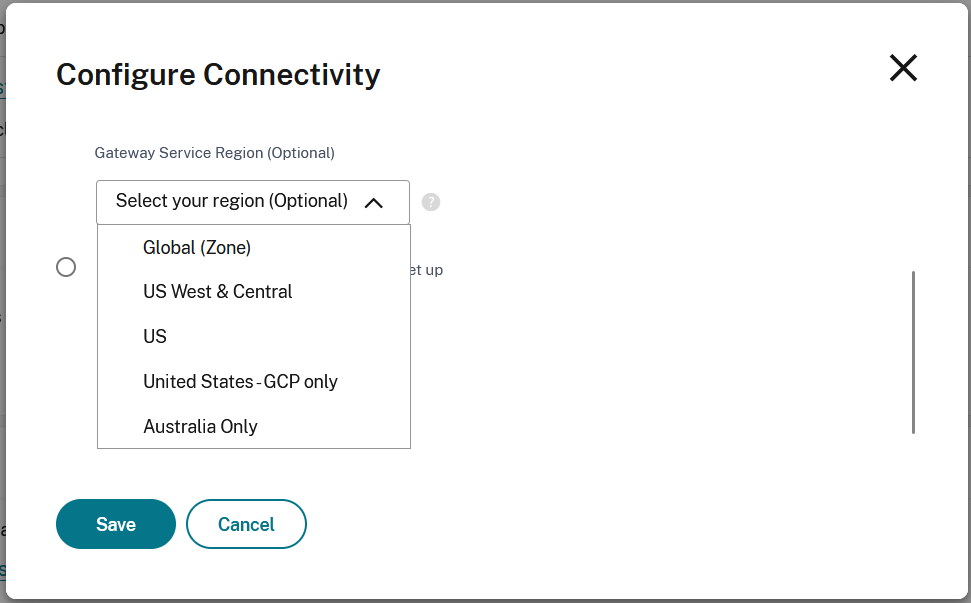

デフォルトでは、Citrix Gateway サービスはユーザーに近いプレゼンス ポイントを使用します。 オプションで、特定のゲートウェイ サービス リージョンを選択できます。

内部のみ

内部のみ を選択した場合、クライアントは直接ネットワーク接続がある場合にのみリソースに接続できます。