Citrix Gateway のリスクインジケーター

エンドポイント分析 (EPA) スキャン失敗

Citrix Analytics は、EPA スキャン失敗アクティビティに基づいてユーザーアクセスベースの脅威を検出し、対応するリスクインジケーターをトリガーします。

エンドポイント分析スキャン失敗リスクインジケーターに関連するリスク要因は、その他のリスクインジケーターです。リスク要因の詳細については、「Citrix ユーザーリスクインジケーター」を参照してください。

EPA スキャン失敗リスクインジケーターのトリガー

EPA スキャン失敗リスクインジケーターは、ユーザーが Citrix Gateway のエンドポイント分析 (EPA) スキャンポリシー (事前認証または事後認証用) に失敗したデバイスを使用してネットワークにアクセスしようとしたときに報告されます。

Citrix Gateway はこれらのイベントを検出し、Citrix Analytics に報告します。Citrix Analytics は、これらのイベントをすべて監視し、ユーザーが過剰な EPA スキャン失敗を経験したかどうかを検出します。Citrix Analytics がユーザーの過剰な EPA スキャン失敗を判断すると、ユーザーのリスクスコアを更新し、ユーザーのリスクタイムラインに EPA スキャン失敗リスクインジケーターエントリを追加します。

EPA スキャン失敗リスクインジケーターの分析方法

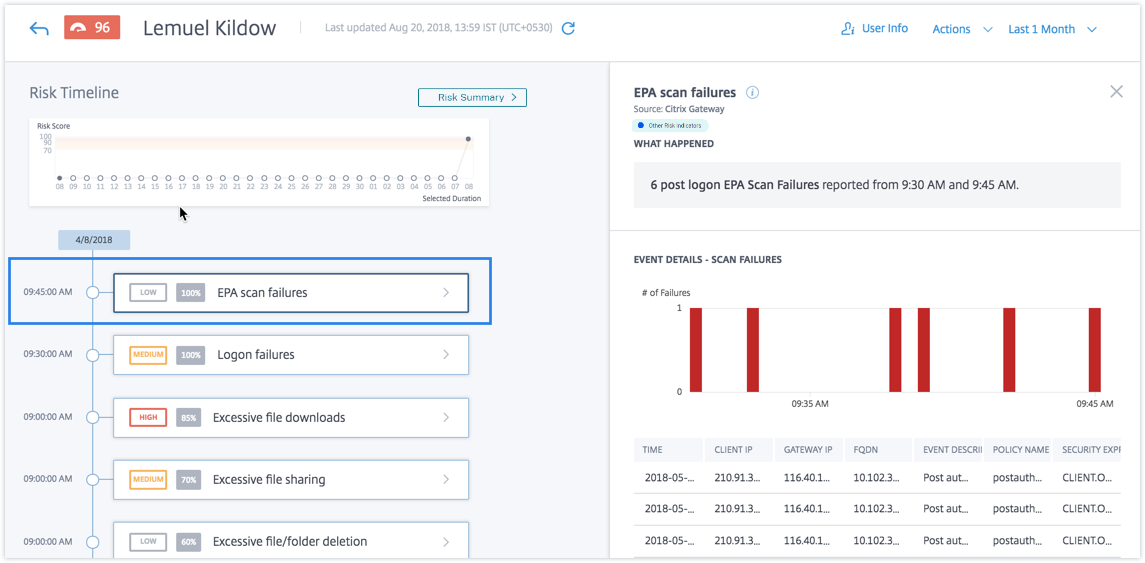

最近、Citrix Gateway の EPA スキャンに失敗したデバイスを使用してネットワークに複数回アクセスしようとしたユーザー Lemuel を考えます。Citrix Gateway はこの失敗を Citrix Analytics に報告し、Citrix Analytics は Lemuel に更新されたリスクスコアを割り当てます。EPA スキャン失敗リスクインジケーターは、Lemuel Kildow のリスクタイムラインに追加されます。

ユーザーの EPA スキャン失敗エントリを表示するには、セキュリティ > ユーザーに移動し、ユーザーを選択します。

Lemuel Kildow のリスクタイムラインから、ユーザーについて報告された最新の EPA スキャン失敗リスクインジケーターを選択できます。タイムラインから EPA スキャン失敗リスクインジケーターエントリを選択すると、対応する詳細情報パネルが右ペインに表示されます。

-

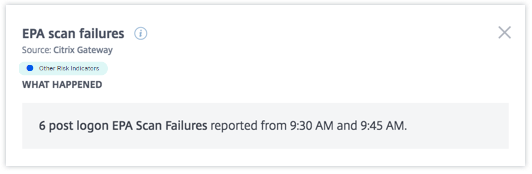

何が起こったかセクションには、EPA スキャン失敗リスクインジケーターの簡単な概要が示されます。また、選択した期間中に報告されたログオン後の EPA スキャン失敗の数が含まれます。

-

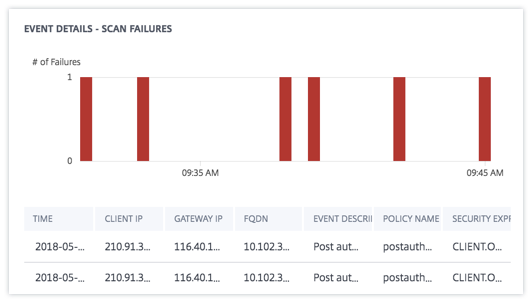

イベント詳細 – スキャン失敗セクションには、選択した期間中に発生した個々の EPA スキャン失敗イベントのタイムライン視覚化が含まれます。また、各イベントに関する次の主要情報を提供するテーブルも含まれます。

- 時間。EPA スキャン失敗が発生した時間

- クライアント IP。EPA スキャン失敗の原因となったクライアントの IP アドレス

- Gateway IP。EPA スキャン失敗を報告した Citrix Gateway の IP アドレス

- FQDN。Citrix Gateway の FQDN

- イベントの説明。EPA スキャン失敗の理由の簡単な説明

- ポリシー名。Citrix Gateway で構成されている EPA スキャンポリシー名

-

セキュリティ式。Citrix Gateway で構成されているセキュリティ式

ユーザーに適用できるアクション

ユーザーのアカウントに対して、次のアクションを実行できます。

- ウォッチリストに追加。将来の潜在的な脅威のためにユーザーを監視したい場合は、ウォッチリストに追加できます。

- 管理者への通知。ユーザーのアカウントに異常または不審なアクティビティがある場合、すべての管理者または選択された管理者に電子メール通知が送信されます。

- ユーザーのログオフ。ユーザーがアカウントからログオフされると、Citrix Gateway 管理者が [ユーザーのログオフ] アクションをクリアするまで、Citrix Gateway を介してリソースにアクセスできません。

- ユーザーのロック。異常な動作によりユーザーのアカウントがロックされた場合、Gateway 管理者がアカウントのロックを解除するまで、Citrix Gateway を介してリソースにアクセスできません。

アクションと手動での構成方法の詳細については、「ポリシーとアクション」を参照してください。

ユーザーにアクションを手動で適用するには、ユーザーのプロファイルに移動し、適切なリスクインジケーターを選択します。アクションメニューからアクションを選択し、適用をクリックします。

注

リスクインジケーターをトリガーするデータソースに関係なく、他のデータソースに関連するアクションを適用できます。

過剰な認証失敗

Citrix Analytics は、過剰な認証失敗に基づいてユーザーアクセスベースの脅威を検出し、対応するリスクインジケーターをトリガーします。

過剰な認証失敗リスクインジケーターに関連するリスク要因は、ログオン失敗ベースのリスクインジケーターです。リスク要因の詳細については、「Citrix ユーザーリスクインジケーター」を参照してください。

過剰な認証失敗リスクインジケーターのトリガー

ログオン失敗リスクインジケーターは、ユーザーが特定の期間内に複数の Citrix Gateway 認証失敗に遭遇した場合に報告されます。Citrix Gateway 認証失敗は、ユーザーに対して多要素認証が構成されているかどうかに応じて、プライマリ、セカンダリ、またはターシャリ認証失敗となる可能性があります。

Citrix Gateway はすべてのユーザー認証失敗を検出し、これらのイベントを Citrix Analytics に報告します。Citrix Analytics は、これらのイベントをすべて監視し、ユーザーが過剰な認証失敗を経験したかどうかを検出します。Citrix Analytics が過剰な認証失敗を判断すると、ユーザーのリスクスコアを更新します。過剰な認証失敗リスクインジケーターは、ユーザーのリスクタイムラインに追加されます。

過剰な認証失敗リスクインジケーターの分析方法

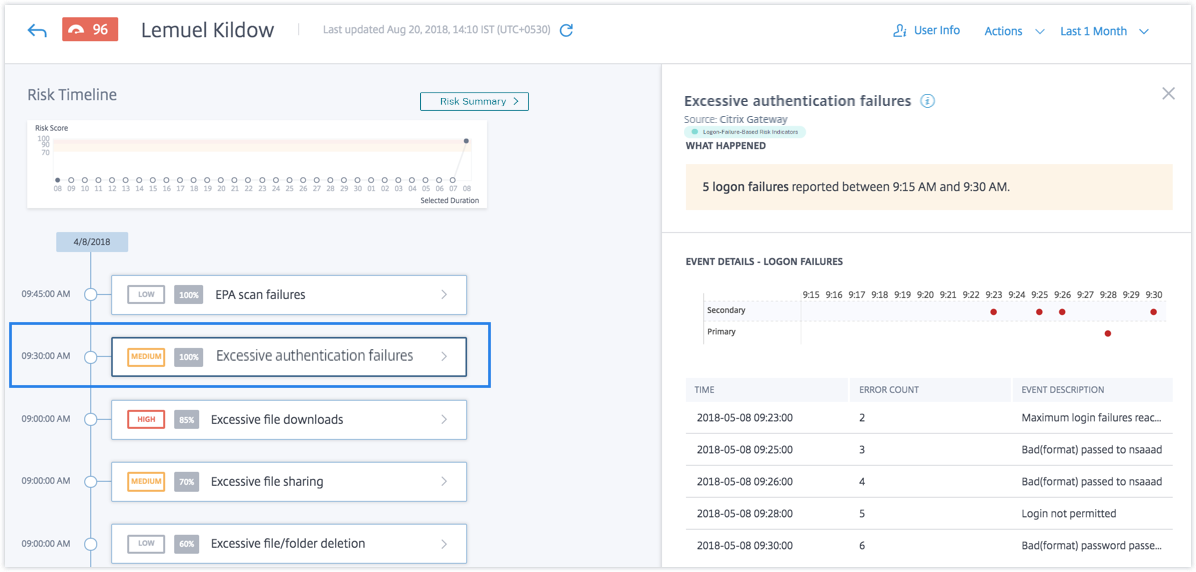

最近、ネットワーク認証に複数回失敗したユーザー Lemuel を考えます。Citrix Gateway はこれらの失敗を Citrix Analytics に報告し、Lemuel に更新されたリスクスコアが割り当てられます。過剰な認証失敗リスクインジケーターは、Lemuel Kildow のリスクタイムラインに追加されます。

ユーザーの 過剰な認証失敗リスクインジケーターエントリを表示するには、セキュリティ > ユーザーに移動し、ユーザーを選択します。

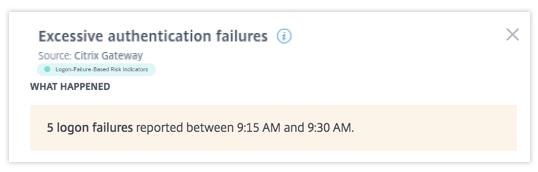

Lemuel Kildow のリスクタイムラインから、ユーザーについて報告された最新の 過剰な認証失敗リスクインジケーターを選択できます。リスクタイムラインから 過剰な認証失敗リスクインジケーターエントリを選択すると、対応する詳細情報パネルが右ペインに表示されます。

-

何が起こったかセクションには、選択した期間中に発生した認証失敗の数を含む、リスクインジケーターの簡単な概要が示されます。

-

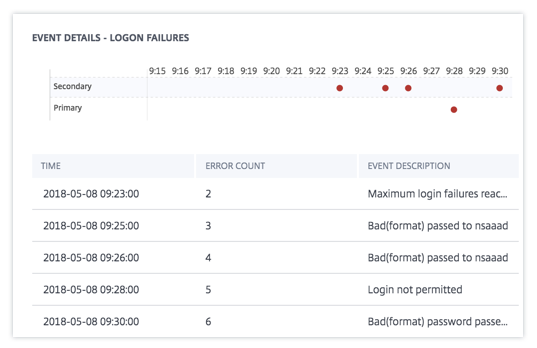

イベント詳細セクションには、選択した期間中に発生した個々の過剰な認証失敗イベントのタイムライン視覚化が含まれます。また、各イベントに関する次の主要情報も表示できます。

- 時間。ログオン失敗が発生した時間

- エラー数。イベント発生時および過去 48 時間にユーザーに対して検出された認証失敗の数

-

イベントの説明。ログオン失敗の理由の簡単な説明

ユーザーに適用できるアクション

ユーザーのアカウントに対して、次のアクションを実行できます。

- ウォッチリストに追加。将来の潜在的な脅威のためにユーザーを監視したい場合は、ウォッチリストに追加できます。

- 管理者への通知。ユーザーのアカウントに異常または不審なアクティビティがある場合、すべての管理者または選択された管理者に電子メール通知が送信されます。

- ユーザーのログオフ。ユーザーがアカウントからログオフされると、Citrix Gateway 管理者が [ユーザーのログオフ] アクションをクリアするまで、Citrix Gateway を介してリソースにアクセスできません。

- ユーザーのロック。異常な動作によりユーザーのアカウントがロックされた場合、Gateway 管理者がアカウントのロックを解除するまで、Citrix Gateway を介してリソースにアクセスできません。

アクションと手動での構成方法の詳細については、「ポリシーとアクション」を参照してください。

ユーザーにアクションを手動で適用するには、ユーザーのプロファイルに移動し、適切なリスクインジケーターを選択します。アクションメニューからアクションを選択し、適用をクリックします。

注

リスクインジケーターをトリガーするデータソースに関係なく、他のデータソースに関連するアクションを適用できます。

ありえない移動

Citrix Analytics は、連続するログオンが、2 つの異なる国から、それらの国間の予想移動時間よりも短い期間内に行われた場合、ユーザーのログオンを危険と判断します。

ありえない移動時間のシナリオは、次のリスクを示します。

- 侵害された資格情報。リモート攻撃者が正当なユーザーの資格情報を盗む

- 共有された資格情報。異なるユーザーが同じユーザー資格情報を使用している

ありえない移動リスクインジケーターのトリガー

ありえない移動リスクインジケーターは、連続するユーザーログオンの各ペア間の時間と推定距離を評価し、その時間内に個人が移動できる距離よりも距離が大きい場合にトリガーされます。

注

このリスクインジケーターには、ユーザーの実際の場所を反映しない次のシナリオでの誤検知アラートを減らすためのロジックも含まれています。

- ユーザーがプロキシ接続から Citrix Gateway を介してログオンする場合。

- ユーザーがホストされたクライアントから Citrix Gateway を介してログオンする場合。

ありえないリスクインジケーターの分析方法

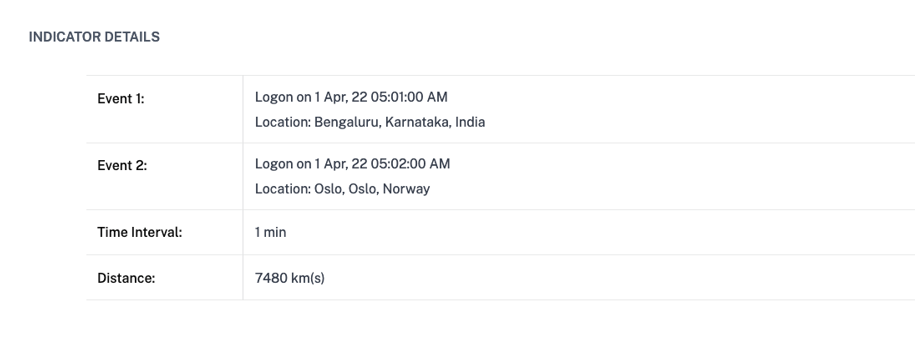

Adam Maxwell というユーザーが、インドのベンガルールとノルウェーのオスロという 2 つの場所から 1 分以内にログオンしたとします。Citrix Analytics はこのログオンイベントをありえない移動シナリオとして検出し、ありえない移動リスクインジケーターをトリガーします。このリスクインジケーターは Adam Maxwell のリスクタイムラインに追加され、リスクスコアが割り当てられます。

Adam Maxwell のリスクタイムラインを表示するには、セキュリティ > ユーザーを選択します。危険なユーザーペインから、ユーザー Adam Maxwell を選択します。

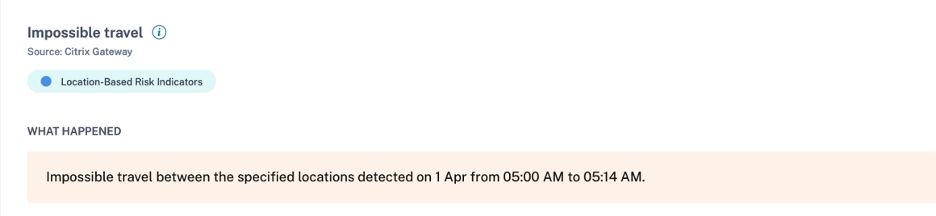

Adam Maxwell のリスクタイムラインから、ありえない移動リスクインジケーターを選択します。次の情報を表示できます。

-

何が起こったかセクションには、ありえない移動イベントの簡単な概要が示されます。

-

インジケーターの詳細セクションには、ユーザーがログオンした場所、連続するログオン間の時間、および 2 つの場所間の距離が示されます。

-

ログオン場所 - 過去 30 日間セクションには、ありえない移動場所とユーザーの既知の場所の地理的マップビューが表示されます。場所データは過去 30 日間のものが表示されます。マップ上のポインターにカーソルを合わせると、各場所からの合計ログオン数を表示できます。

-

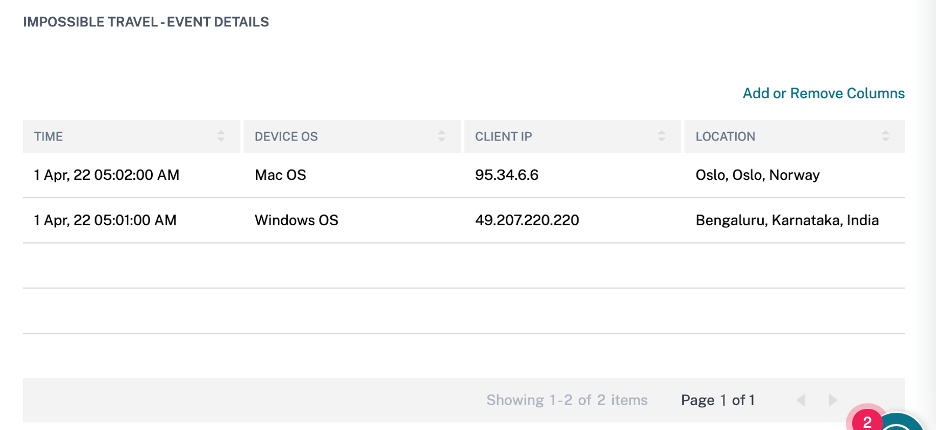

ありえない移動 - イベント詳細セクションには、ありえない移動イベントに関する次の情報が示されます。

- 時間: ログオンの日付と時間

- デバイス OS: ユーザーデバイスのオペレーティングシステム

- クライアント IP: ユーザーデバイスの IP アドレス

- 場所: ユーザーがログオンした場所

ユーザーに適用できるアクション

ユーザーのアカウントに対して、次のアクションを実行できます。

- ウォッチリストに追加。将来の潜在的な脅威のためにユーザーを監視したい場合は、ウォッチリストに追加できます。

- 管理者への通知。ユーザーのアカウントに異常または不審なアクティビティがある場合、すべての管理者または選択された管理者に電子メール通知が送信されます。

- ユーザーのログオフ。ユーザーがアカウントからログオフされると、Citrix Gateway 管理者が [ユーザーのログオフ] アクションをクリアするまで、Citrix Gateway を介してリソースにアクセスできません。

- ユーザーのロック。異常な動作によりユーザーのアカウントがロックされた場合、Gateway 管理者がアカウントのロックを解除するまで、Citrix Gateway を介してリソースにアクセスできません。

アクションと手動での構成方法の詳細については、「ポリシーとアクション」を参照してください。

ユーザーにアクションを手動で適用するには、ユーザーのプロファイルに移動し、適切なリスクインジケーターを選択します。アクションメニューからアクションを選択し、適用をクリックします。

注

リスクインジケーターをトリガーするデータソースに関係なく、他のデータソースに関連するアクションを適用できます。

不審な IP からのログオン

Citrix Analytics は、不審な IP からのサインインアクティビティに基づいてユーザーアクセス脅威を検出し、このリスクインジケーターをトリガーします。

不審な IP からのログオンリスクインジケーターに関連するリスク要因は、IP ベースのリスクインジケーターです。リスク要因の詳細については、「Citrix ユーザーリスクインジケーター」を参照してください。

不審な IP からのログオンリスクインジケーターのトリガー

不審な IP からのログオンリスクインジケーターは、ユーザーが Citrix Analytics が不審と識別する IP アドレスからネットワークにアクセスしようとしたときにトリガーされます。IP アドレスは、次のいずれかの条件に基づいて不審と見なされます。

- 外部 IP 脅威インテリジェンスフィードにリストされている

- 異常な場所からの複数のユーザーサインイン記録がある

- ブルートフォース攻撃を示す可能性のある過剰なサインイン失敗試行がある

Citrix Analytics は、Citrix Gateway から受信したサインインイベントを監視し、ユーザーが不審な IP からサインインしたかどうかを検出します。Citrix Analytics が不審な IP からのサインイン試行を検出すると、ユーザーのリスクスコアを更新し、ユーザーのリスクタイムラインに 不審な IP からのログオンリスクインジケーターエントリを追加します。

不審な IP からのログオンリスクインジケーターの分析方法

Citrix Analytics が不審と識別する IP アドレスからネットワークにアクセスしようとしたユーザー Lemuel を考えます。Citrix Gateway はサインインイベントを Citrix Analytics に報告し、Citrix Analytics は Lemuel に更新されたリスクスコアを割り当てます。不審な IP からのログオンリスクインジケーターは、Lemuel Kildow のリスクタイムラインに追加されます。

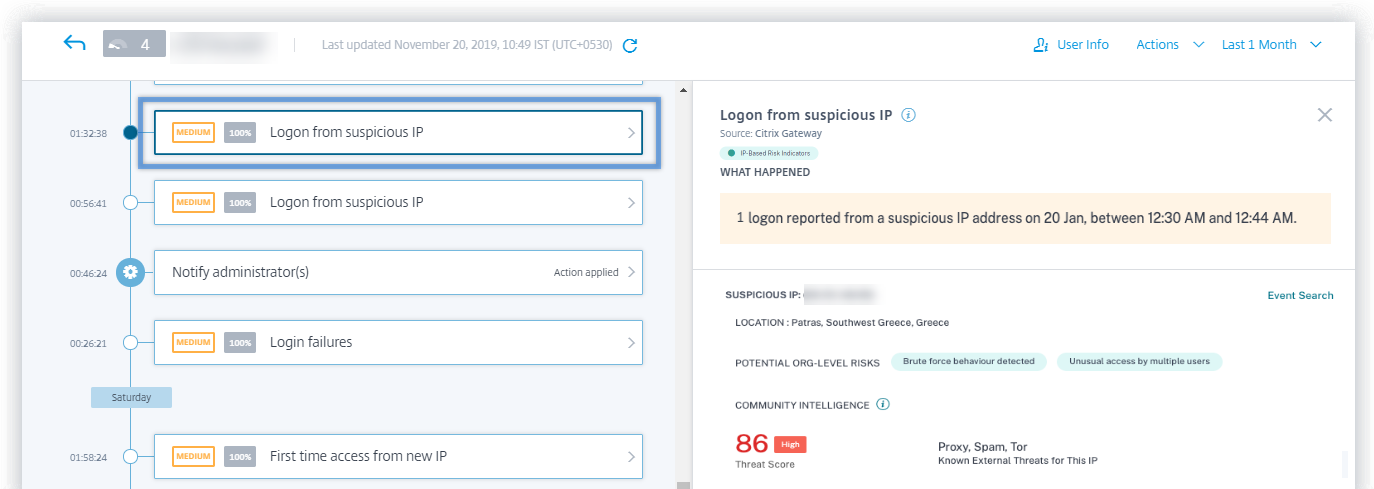

ユーザーについて報告された不審な IP からのログオンリスクインジケーターを表示するには、セキュリティ > ユーザーに移動し、ユーザーを選択します。Lemuel Kildow のリスクタイムラインから、ユーザーについて報告された最新の 不審な IP からのログオンリスクインジケーターを選択できます。タイムラインから 不審な IP からのログオンリスクインジケーターエントリを選択すると、対応する詳細情報パネルが右ペインに表示されます。

-

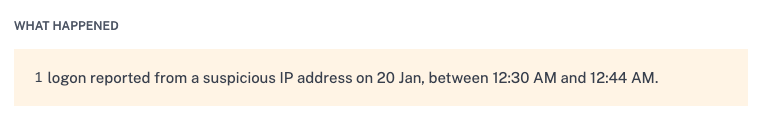

何が起こったかセクションには、不審な IP からのログオンリスクインジケーターの簡単な概要が示されます。また、選択した期間中に報告された不審な IP アドレスからのサインインの数が含まれます。

-

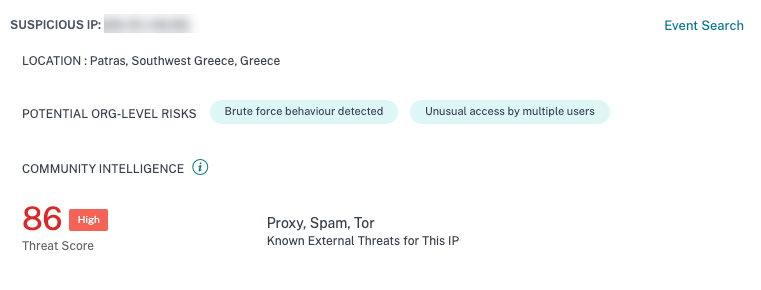

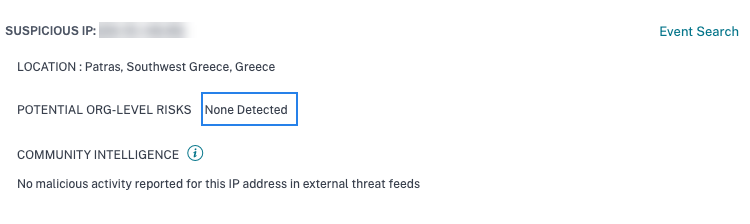

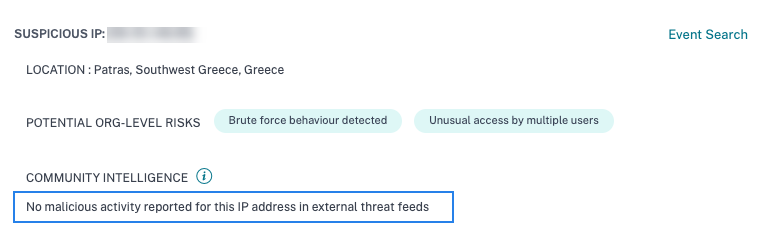

不審な IPセクションには、次の情報が示されます。

- 不審な IP。不審なサインインアクティビティに関連付けられた IP アドレス

- 場所。ユーザーの都市、地域、国。これらの場所は、データの可用性に基づいて表示されます

-

潜在的な組織レベルのリスク。Citrix Analytics が最近組織で検出した不審な IP アクティビティのパターンを示します。危険なパターンには、潜在的なブルートフォース攻撃と一致する過剰なログイン失敗や、複数のユーザーによる異常なアクセスが含まれます

組織内の IP アドレスに対して危険なパターンが検出されない場合、次のメッセージが表示されます。

-

コミュニティインテリジェンス。外部 IP 脅威インテリジェンスフィードで高リスクと識別された IP アドレスの脅威スコアと脅威カテゴリを提供します。Citrix Analytics は、高リスク IP アドレスにリスクスコアを割り当てます。リスクスコアは 80 から始まります

外部 IP 脅威インテリジェンスフィードで IP アドレスに脅威インテリジェンスが利用できない場合、次のメッセージが表示されます。

-

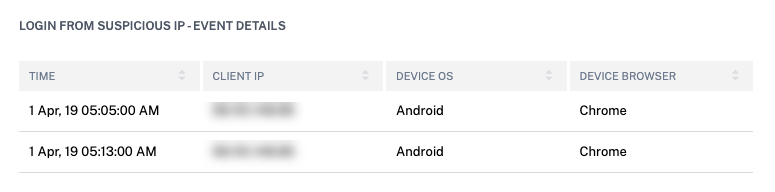

イベント詳細セクションには、不審なサインインアクティビティに関する次の情報が示されます。

- 時間。不審なサインインアクティビティの時間

- クライアント IP。不審なサインインアクティビティに使用されたユーザーデバイスの IP アドレス

- デバイス OS。ブラウザのオペレーティングシステム

- デバイスブラウザ。不審なサインインアクティビティに使用された Web ブラウザ

ユーザーに適用できるアクション

ユーザーのアカウントに対して、次のアクションを実行できます。

- ウォッチリストに追加。将来の潜在的な脅威のためにユーザーを監視したい場合は、ウォッチリストに追加できます。

- 管理者への通知。ユーザーのアカウントに異常または不審なアクティビティがある場合、すべての管理者または選択された管理者に電子メール通知が送信されます。

- ユーザーのログオフ。ユーザーがアカウントからログオフされると、Citrix Gateway 管理者が [ユーザーのログオフ] アクションをクリアするまで、Citrix Gateway を介してリソースにアクセスできません。

- ユーザーのロック。異常な動作によりユーザーのアカウントがロックされた場合、Gateway 管理者がアカウントのロックを解除するまで、Citrix Gateway を介してリソースにアクセスできません。

アクションと手動での構成方法の詳細については、「ポリシーとアクション」を参照してください。

ユーザーにアクションを手動で適用するには、ユーザーのプロファイルに移動し、適切なリスクインジケーターを選択します。アクションメニューからアクションを選択し、適用をクリックします。

注

リスクインジケーターをトリガーするデータソースに関係なく、他のデータソースに関連するアクションを適用できます。

不審なログオン

注

このリスクインジケーターは、「異常な場所からのアクセス」リスクインジケーターに代わるものです。

「異常な場所からのアクセス」リスクインジケーターに基づくポリシーは、自動的に「不審なログオン」リスクインジケーターにリンクされます。

Citrix Analytics は、ユーザーが使用するデバイス、場所、およびネットワークによって共同で定義される複数のコンテキスト要因に基づいて、異常または危険と見なされるユーザーのログオンを検出します。

不審なログオンリスクインジケーターのトリガー

リスクインジケーターは、次の要因の組み合わせによってトリガーされます。各要因は、1 つ以上の条件に基づいて潜在的に不審と見なされます。

| 要因 | 条件 |

|---|---|

| 異常なデバイス | ユーザーが過去 30 日間に使用したデバイスとは異なる署名を持つデバイスからログオンする。デバイス署名は、デバイスのオペレーティングシステムと使用されたブラウザに基づきます。 |

| 異常な場所 | ユーザーが過去 30 日間にログオンしたことのない都市または国からログオンする。 |

| その都市または国が、最近 (過去 30 日間) のログオン場所から地理的に遠い。 | |

| 過去 30 日間にその都市または国からログオンしたユーザーがゼロまたは最小限である。 | |

| 異常なネットワーク | ユーザーが過去 30 日間に使用したことのない IP アドレスからログオンする。 |

| ユーザーが過去 30 日間に使用したことのない IP サブネットからログオンする。 | |

| 過去 30 日間にその IP サブネットからログオンしたユーザーがゼロまたは最小限である。 | |

| IP 脅威 | コミュニティ脅威インテリジェンスフィード (Webroot) によって、IP アドレスが高リスクと識別される。 |

| Citrix Analytics が最近、他のユーザーからのその IP アドレスからの非常に不審なログオンアクティビティを検出した。 |

不審なログオンリスクインジケーターの分析方法

インドのアーンドラ・プラデーシュ州から初めてサインインするユーザー Adam Maxwell を考えます。彼は既知の署名を持つデバイスを使用して組織のリソースにアクセスします。しかし、彼は過去 30 日間使用したことのないネットワークから接続します。

Citrix Analytics は、場所とネットワークという要因が彼の通常の行動から逸脱しているため、このログオンイベントを不審と検出し、不審なログオンリスクインジケーターをトリガーします。このリスクインジケーターは Adam Maxwell のリスクタイムラインに追加され、リスクスコアが割り当てられます。

Adam Maxwell のリスクタイムラインを表示するには、セキュリティ > ユーザーを選択します。危険なユーザーペインから、ユーザー Adam Maxwell を選択します。

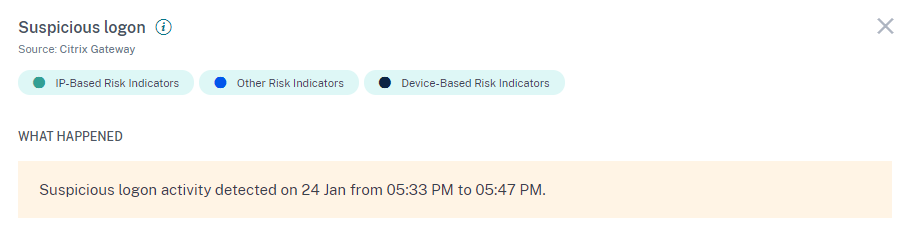

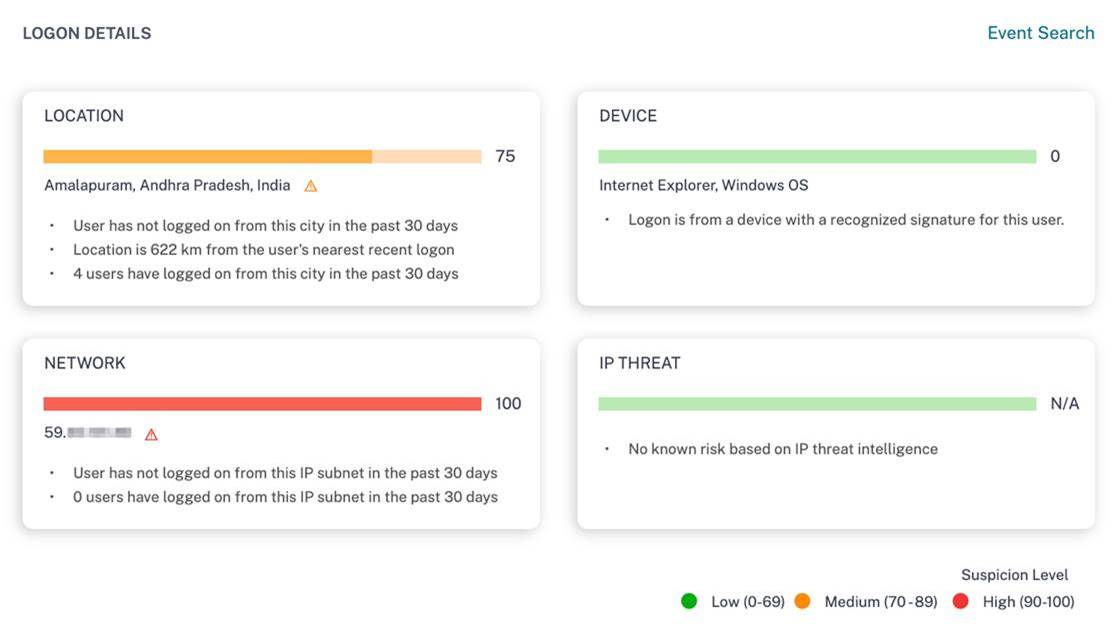

Adam Maxwell のリスクタイムラインから、不審なログオンリスクインジケーターを選択します。次の情報を表示できます。

-

何が起こったかセクションには、リスク要因とイベントの時間を含む、不審なアクティビティの簡単な概要が示されます。

-

ログオン詳細セクションには、各リスク要因に対応する不審なアクティビティの詳細な概要が示されます。各リスク要因には、不審レベルを示すスコアが割り当てられます。単一のリスク要因だけでは、ユーザーからの高リスクを示すものではありません。全体的なリスクは、複数のリスク要因の相関関係に基づいています。

不審レベル 表示 0–69 要因は正常に見え、不審とは見なされません。 70–89 要因はわずかに異常に見え、他の要因と合わせて中程度に不審と見なされます。 90–100 要因は完全に新規または異常であり、他の要因と合わせて非常に不審と見なされます。

-

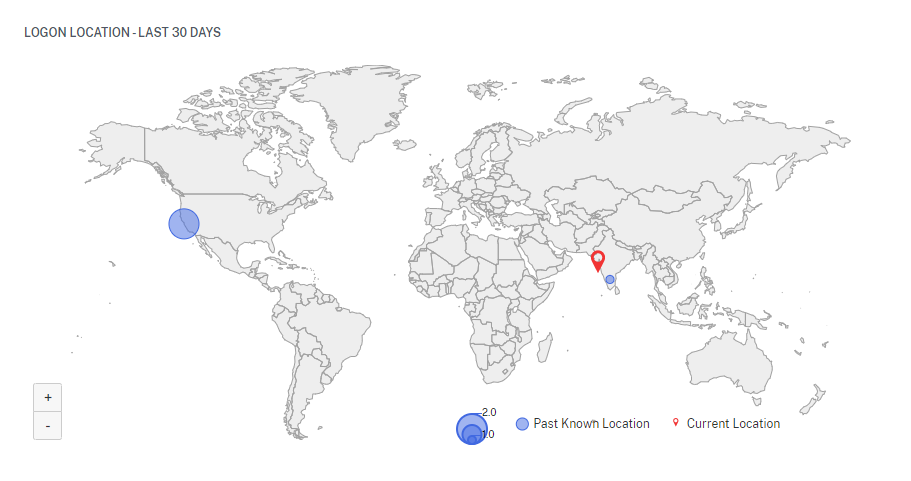

ログオン場所 - 過去 30 日間には、ユーザーの最後の既知の場所と現在の場所の地理的マップビューが表示されます。場所データは過去 30 日間のものが表示されます。マップ上のポインターにカーソルを合わせると、各場所からの合計ログオン数を表示できます。

-

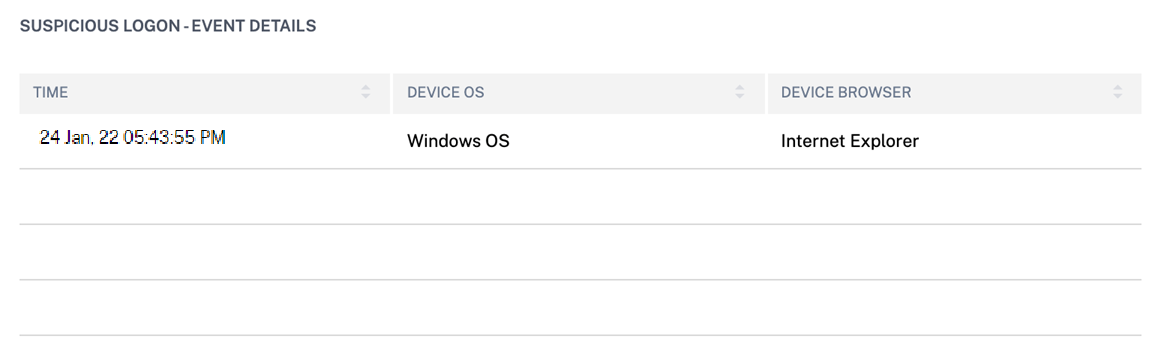

不審なログオン - イベント詳細セクションには、不審なログオンイベントに関する次の情報が示されます。

- 時間: 不審なログオンの日付と時間

- デバイス OS: ユーザーデバイスのオペレーティングシステム

- デバイスブラウザ: Citrix Gateway へのサインインに使用された Web ブラウザ

ユーザーに適用できるアクション

ユーザーのアカウントに対して、次のアクションを実行できます。

- ウォッチリストに追加。将来の潜在的な脅威のためにユーザーを監視したい場合は、ウォッチリストに追加できます。

- 管理者への通知。ユーザーのアカウントに異常または不審なアクティビティがある場合、すべての管理者または選択された管理者に電子メール通知が送信されます。

- ユーザーのログオフ。ユーザーがアカウントからログオフされると、Citrix Gateway 管理者が [ユーザーのログオフ] アクションをクリアするまで、Citrix Gateway を介してリソースにアクセスできません。

- ユーザーのロック。異常な動作によりユーザーのアカウントがロックされた場合、Gateway 管理者がアカウントのロックを解除するまで、Citrix Gateway を介してリソースにアクセスできません。

アクションと手動での構成方法の詳細については、「ポリシーとアクション」を参照してください。

ユーザーにアクションを手動で適用するには、ユーザーのプロファイルに移動し、適切なリスクインジケーターを選択します。アクションメニューからアクションを選択し、適用をクリックします。

注

リスクインジケーターをトリガーするデータソースに関係なく、他のデータソースに関連するアクションを適用できます。

異常な認証失敗

Citrix Analytics は、ユーザーが異常な IP アドレスからのログオン失敗を経験した場合にアクセスベースの脅威を検出し、対応するリスクインジケーターをトリガーします。

異常な認証リスクインジケーターに関連するリスク要因は、ログオン失敗ベースのリスクインジケーターです。リスク要因の詳細については、「Citrix ユーザーリスクインジケーター」を参照してください。

異常な認証失敗インジケーターのトリガー

組織内のユーザーが、通常の行動に反する異常な IP アドレスからのログオン失敗を経験した場合に通知を受け取ることができます。

Citrix Gateway はこれらのイベントを検出し、Citrix Analytics に報告します。Citrix Analytics はイベントを受信し、ユーザーのリスクスコアを増加させます。異常な認証失敗リスクインジケーターは、ユーザーのリスクタイムラインに追加されます。

異常な認証失敗インジケーターの分析方法

通常の自宅およびオフィスネットワークから Citrix Gateway に定期的にサインインするユーザー Georgina Kalou を考えます。リモート攻撃者が異なるパスワードを推測して Georgina のアカウントを認証しようとし、その結果、なじみのないネットワークからの認証失敗が発生します。

このシナリオでは、Citrix Gateway はこれらのイベントを Citrix Analytics に報告し、Citrix Analytics は Georgina Kalou に更新されたリスクスコアを割り当てます。異常な認証失敗リスクインジケーターは、Georgina Kalou のリスクタイムラインに追加されます。

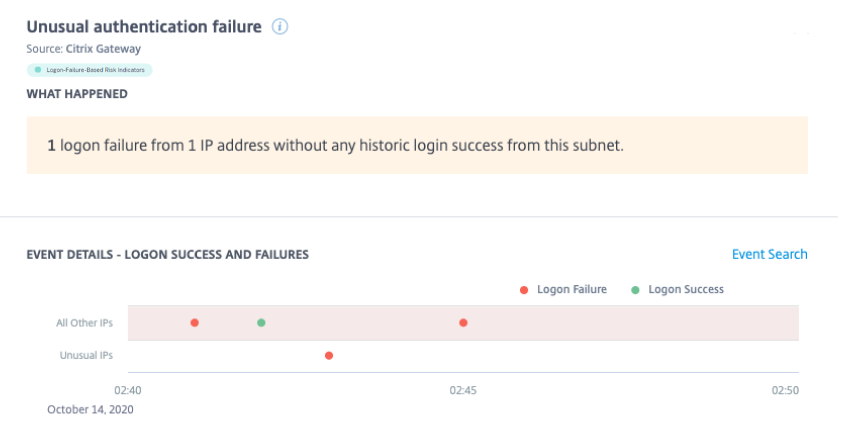

Georgina Kalou のリスクタイムラインから、報告された異常な認証失敗リスクインジケーターを選択できます。イベントの理由が、イベントの時間や場所などの詳細とともに表示されます。

-

何が起こったかセクションでは、認証失敗の合計数とイベントの時間を含む簡単な概要を表示できます。

-

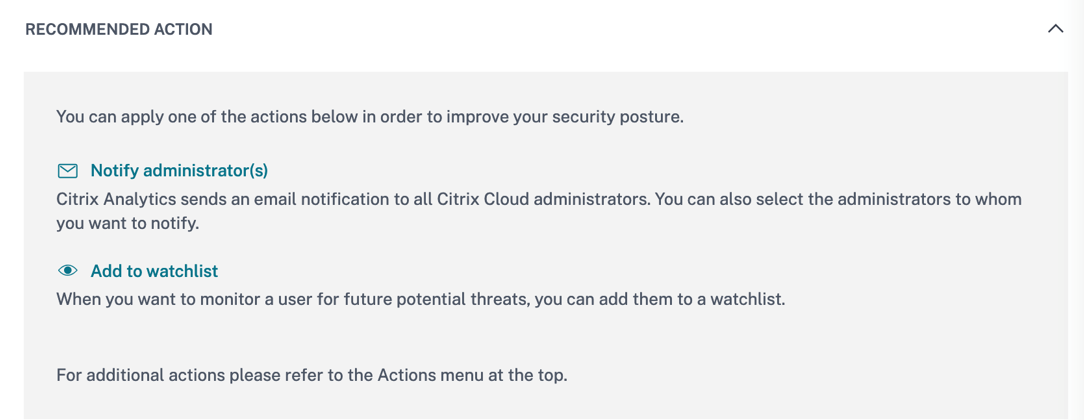

推奨されるアクションセクションには、リスクインジケーターに適用できる推奨アクションが示されます。Citrix Analytics for Security™ は、ユーザーがもたらすリスクの重大度に応じてアクションを推奨します。推奨事項は、次のアクションの 1 つまたは組み合わせです。

- 管理者への通知

- ウォッチリストに追加

- ポリシーの作成

推奨事項に基づいてアクションを選択できます。または、アクションメニューから、選択に応じて適用したいアクションを選択することもできます。詳細については、「アクションを手動で適用」を参照してください。

-

イベント詳細 – ログオン成功と失敗セクションでは、異常な認証失敗を示すグラフと、同じ期間中に検出されたその他のログオンアクティビティを表示できます。

-

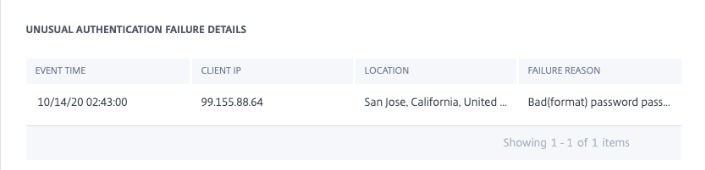

異常な認証詳細セクションでは、テーブルに異常な認証失敗に関する次の情報が示されます。

- ログオン時間 – イベントの日付と時間

- クライアント IP – ユーザーデバイスの IP アドレス

- 場所 – イベントが発生した場所

-

失敗理由 – 認証失敗の理由

-

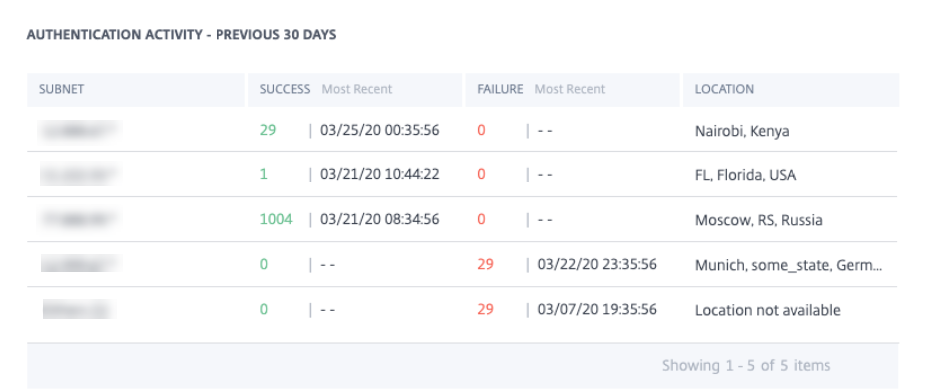

ユーザー認証アクティビティ – 過去 30 日間セクションでは、テーブルにユーザーの過去 30 日間の認証アクティビティに関する次の情報が示されます。

- サブネット – ユーザーネットワークからの IP アドレス

- 成功 – 成功した認証イベントの合計数と、ユーザーの最新の成功イベントの時間

- 失敗 – 失敗した認証イベントの合計数と、ユーザーの最新の失敗イベントの時間

-

場所 – 認証イベントが発生した場所

ユーザーに適用できるアクション

ユーザーのアカウントに対して、次のアクションを実行できます。

- ウォッチリストに追加。将来の潜在的な脅威のためにユーザーを監視したい場合は、ウォッチリストに追加できます。

- 管理者への通知。ユーザーのアカウントに異常または不審なアクティビティがある場合、すべての管理者または選択された管理者に電子メール通知が送信されます。

- ユーザーのログオフ。ユーザーがアカウントからログオフされると、Citrix Gateway 管理者が [ユーザーのログオフ] アクションをクリアするまで、Citrix Gateway を介してリソースにアクセスできません。

- ユーザーのロック。異常な動作によりユーザーのアカウントがロックされた場合、Gateway 管理者がアカウントのロックを解除するまで、Citrix Gateway を介してリソースにアクセスできません。

アクションと手動での構成方法の詳細については、「ポリシーとアクション」を参照してください。

ユーザーにアクションを手動で適用するには、ユーザーのプロファイルに移動し、適切なリスクインジケーターを選択します。アクションメニューからアクションを選択し、適用をクリックします。

注

リスクインジケーターをトリガーするデータソースに関係なく、他のデータソースに関連するアクションを適用できます。