Splunk 用 Citrix Analytics ダッシュボード

注

注意: Citrix Content Collaboration™ および ShareFile はサポート終了 (EOL) に達し、ユーザーは利用できなくなりました。

この機能はプレビュー版です。

前提条件

以下の Citrix Analytics ダッシュボードを使用するには、Citrix Analytics App for Splunk をすでに構成およびセットアップしていることを確認してください。

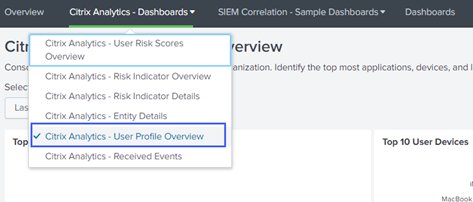

ユーザーリスクスコアの概要

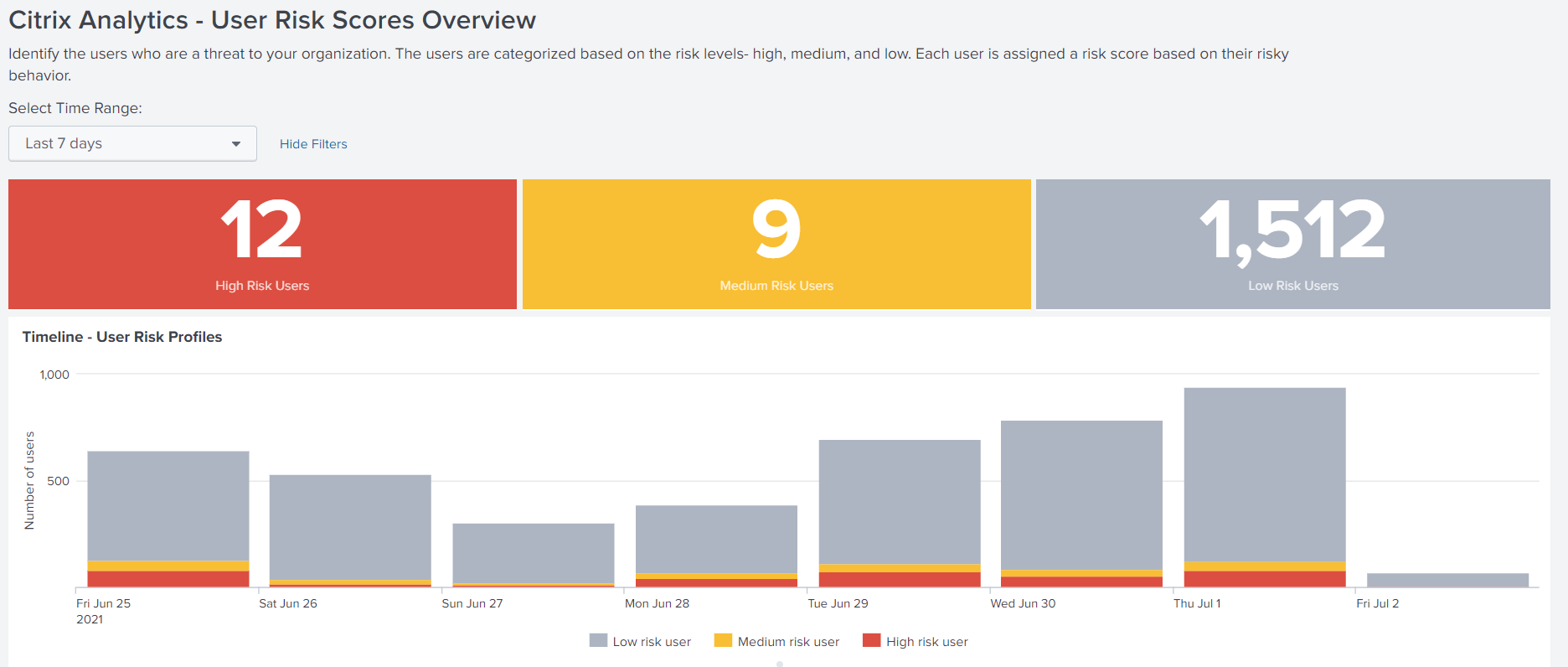

このダッシュボードは、組織内の危険なユーザーの統合ビューを提供します。ユーザーは、高、中、低のリスクレベルに分類されます。リスクレベルは、ユーザーアクティビティの異常に基づいており、それに応じてリスクスコアが割り当てられます。危険なユーザーの種類の詳細については、「ユーザーダッシュボード」を参照してください。

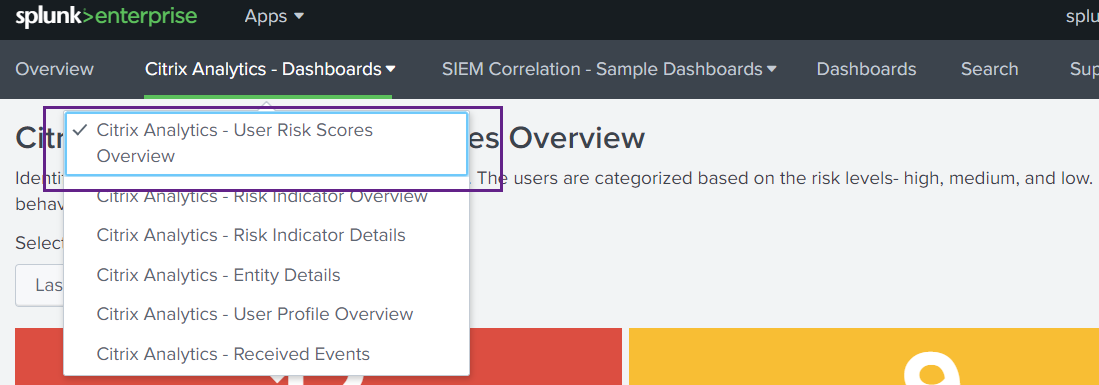

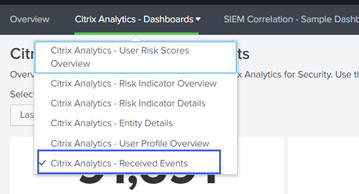

このダッシュボードを表示するには、Citrix Analytics- Dashboards > Citrix Analytics- User Risk Scores Overview をクリックします。

事前設定された時間範囲またはカスタム時間範囲を選択して、危険なユーザーのタイムラインとその詳細を表示します。

「Risky Users」テーブルには、次の情報が表示されます。

-

ユーザー: ユーザー名を示します。ユーザー名をクリックすると、Citrix Analytics - Entity Details ダッシュボードでユーザーの危険な行動に関する詳細が表示されます。

-

侵害されたエンドポイントのリスク検出: 侵害されたエンドポイントのリスクカテゴリに属するユーザーによってトリガーされたリスクインジケーターの数を示します。

-

侵害されたユーザーのリスク検出: 侵害されたユーザーのリスクカテゴリに属するユーザーによってトリガーされたリスクインジケーターの数を示します。

-

データ持ち出しのリスク検出: データ持ち出しのリスクカテゴリに属するユーザーによってトリガーされたリスクインジケーターの数を示します。

-

内部脅威のリスク検出: 内部脅威のリスクカテゴリに属するユーザーによってトリガーされたリスクインジケーターの数を示します。

-

リスクスコア: ユーザーのリスクスコアを示します。

ユーザー名でユーザーを検索し、必要な詳細を取得することもできます。

詳細については、「リスクカテゴリ」を参照してください。

リスクインジケーターの概要

このダッシュボードは、組織内のユーザーによってトリガーされたリスクインジケーターの統合ビューを提供します。

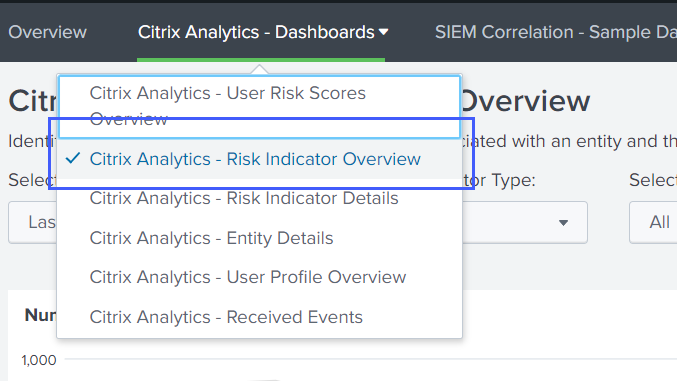

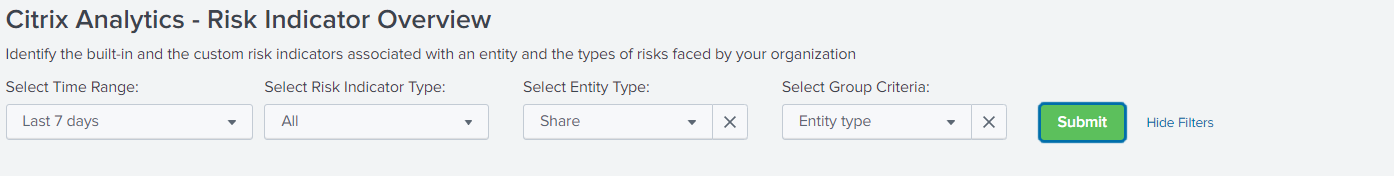

ダッシュボードを表示するには、Citrix Analytics- Dashboards > Citrix Analytics- Risk Indicator Overview をクリックします。

レポート表示カテゴリの選択

1 つ以上のカテゴリを選択して、リスクインジケーターを検索します。

-

時間範囲: 事前設定された時間範囲またはカスタム時間範囲を選択して、その期間にトリガーされたリスクインジケーターを表示します。

-

リスクインジケーターの種類: リスクインジケーターの種類 (組み込みまたはカスタム) を選択します。

-

エンティティの種類: 関連するリスクインジケーターを表示するユーザーを選択します。

-

グループ: データソース、インジケーターカテゴリ、インジケーター名、インジケーターの種類、またはエンティティの種類でユーザーイベントをグループ化する基準を選択し、関連するリスクインジケーターを表示します。

レポートの表示

1 つ以上のカテゴリを選択して、リスクインジケーターに関する詳細を表示するには、次のレポートを使用します。

-

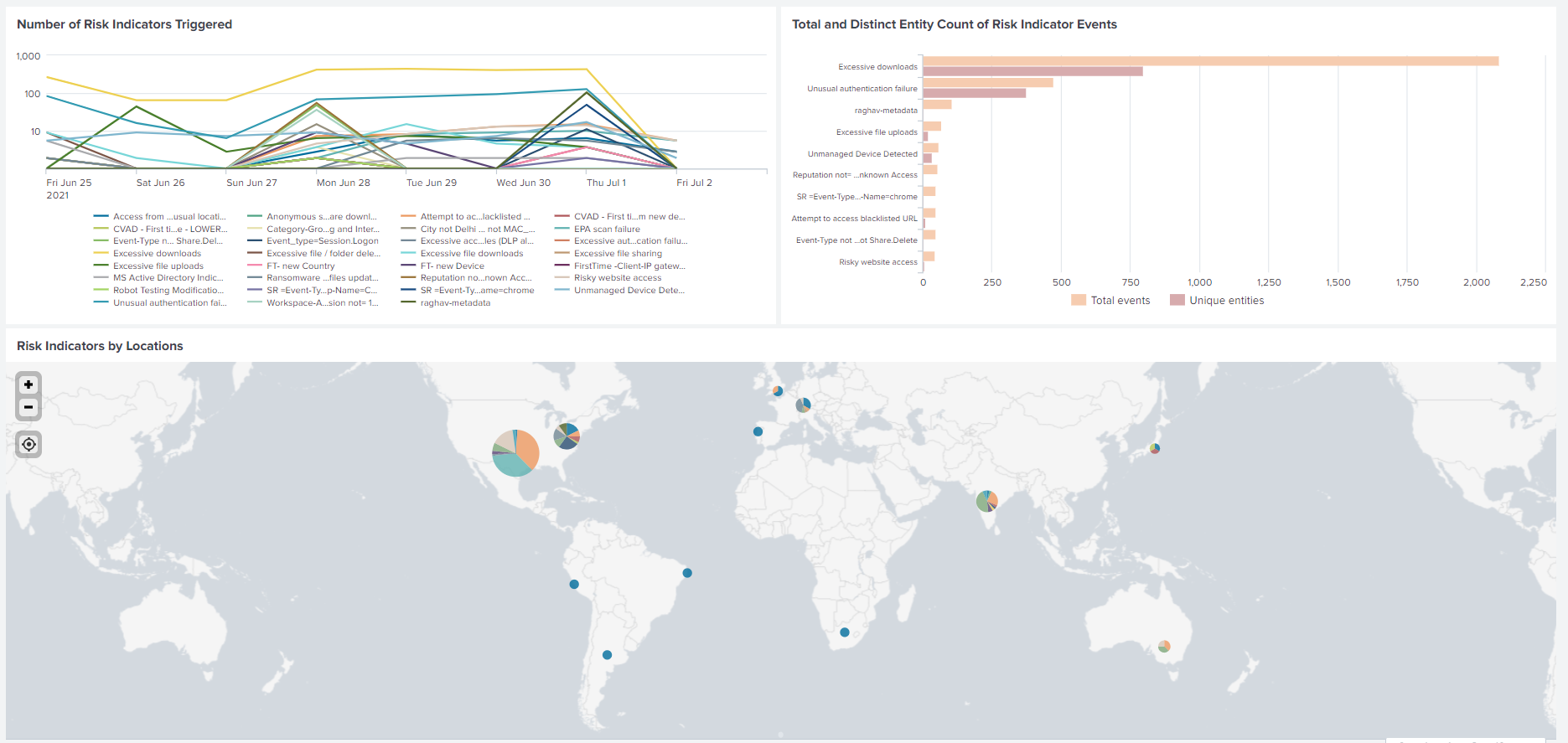

トリガーされたリスクインジケーターの数: 選択した期間にトリガーされたリスクインジケーターの数を表示します。このレポートを使用して、危険なアクティビティのパターンと領域を特定します。また、組織内の上位の危険なアクティビティを特定します。

-

リスクインジケーターイベントの合計および個別のエンティティ数: リスクインジケーターに対応する合計イベントと一意のイベントを表示します。このレポートを使用して、各リスクインジケーターの発生と組織内の上位のリスクインジケーターを特定します。また、特定のリスクインジケーターをトリガーした一意のユーザーの数を確認し、リスクインジケーターがより大きなユーザーグループまたはより小さなユーザーグループによってトリガーされたかどうかを確認することもできます。

-

場所別のリスクインジケーター: 場所をまたいでユーザーによってトリガーされたリスクインジケーターの数を表示します。このレポートを使用して、より危険なアクティビティを示す場所を特定し、その場所が組織の運用エリア外にあるかどうかを確認します。

-

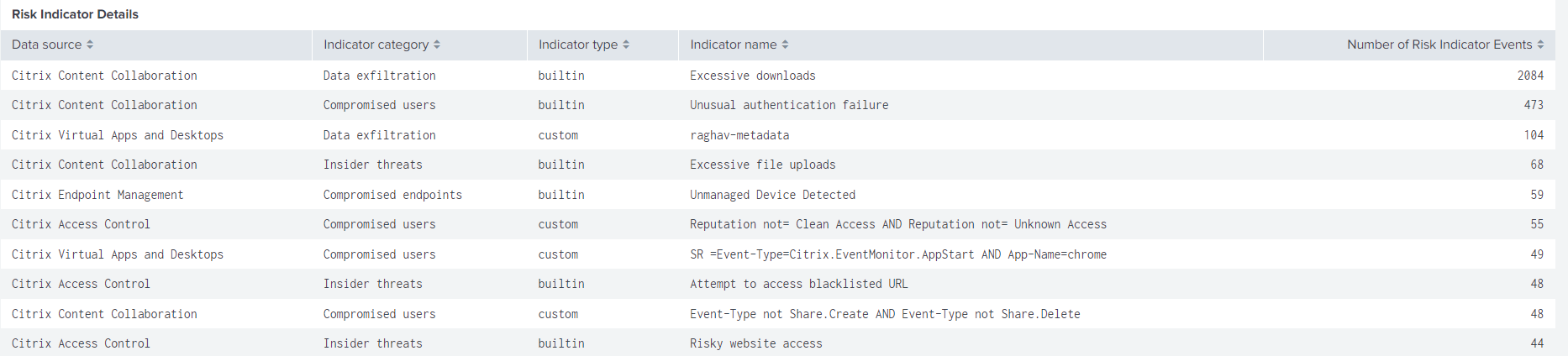

リスクインジケーターの詳細: 関連するデータソース、インジケーターカテゴリ、インジケーター名、インジケーターの種類、発生回数など、リスクインジケーターに関する詳細を表示します。

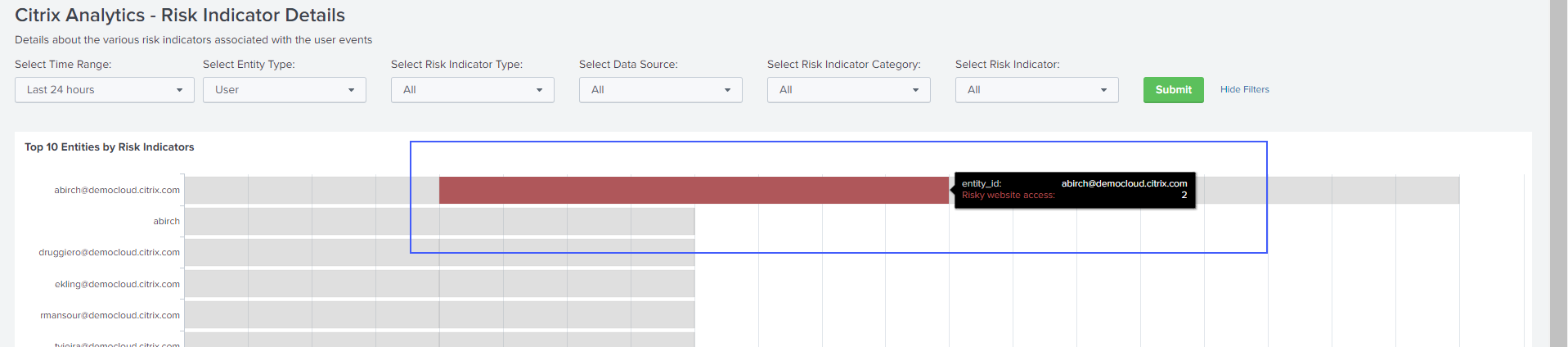

リスクインジケーターの詳細

このダッシュボードは、ユーザーによってトリガーされた組み込みおよびカスタムのリスクインジケーターに関する詳細情報を提供します。詳細については、「Citrix ユーザーリスクインジケーター」および「カスタムリスクインジケーター」を参照してください。

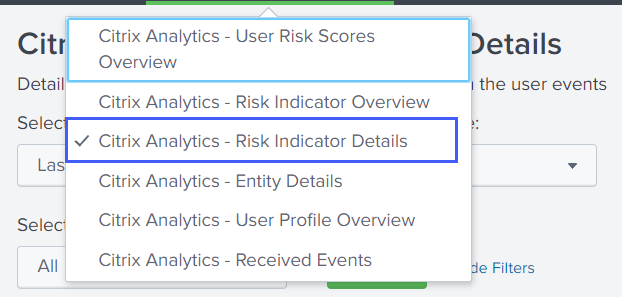

ダッシュボードを表示するには、Citrix Analytics- Dashboards > Citrix Analytics- Risk Indicator Details をクリックします。

レポート表示カテゴリの選択

1 つ以上のカテゴリを選択して、リスクインジケーターの詳細を表示します。

-

時間範囲: 事前設定された時間範囲またはカスタム時間範囲を選択して、その期間にトリガーされたリスクインジケーターの詳細を表示します。

-

エンティティの種類: 関連するリスクインジケーターの詳細を表示するユーザーを選択します。

-

リスクインジケーターの種類: 組み込みまたはカスタムのリスクインジケーターの種類を選択して、その詳細を表示します。

-

データソース: 関連するリスクインジケーターの詳細を表示するデータソースを選択します。

-

リスクインジケーターカテゴリ: 関連するリスクインジケーターの詳細を表示するリスクカテゴリを選択します。

-

リスクインジケーター: 詳細を表示するリスクインジケーターを選択します。

レポートの表示

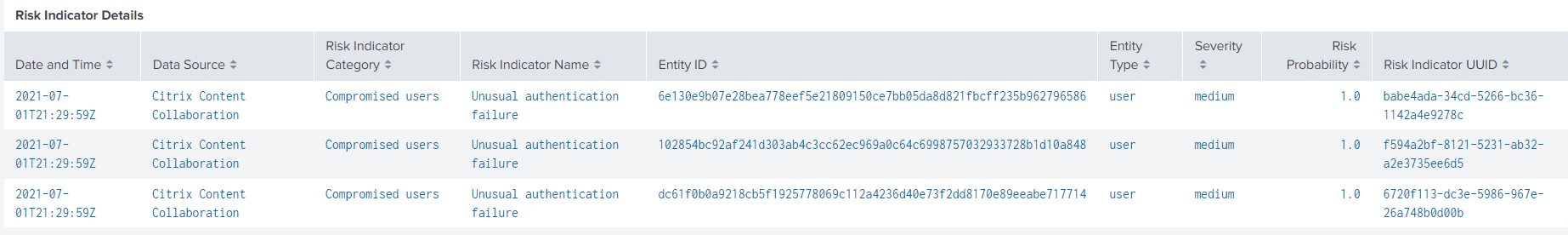

たとえば、「Select Risk Indicator」リストから Unusual authentication failure (Citrix Content Collaboration) を選択し、Submit をクリックして、次の情報を表示します。

-

リスクインジケーターに関連付けられた上位 10 ユーザー

-

リスクインジケーターに関する詳細 (例:

-

トリガー日時

-

関連するデータソース

-

関連するリスクカテゴリ

-

関連するエンティティ ID とユーザーエンティティの種類

-

リスク重大度 (高、中、低)

-

ユーザーイベントのリスク確率

-

リスクインジケーターの一意の ID (UUID)

-

Top 10 Entities by Risk Indicators で、エンティティをクリックすると、Citrix Analytics- Entity Details ダッシュボードでその詳細が表示されます。

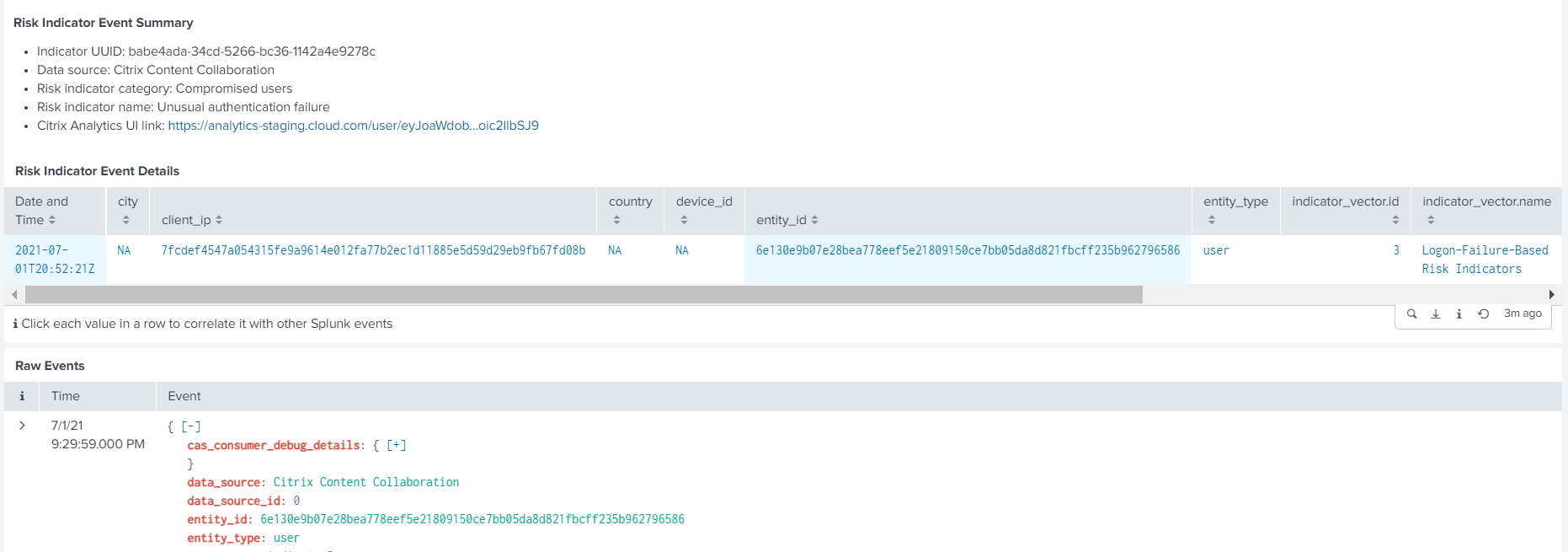

Risk Indicator Details テーブルの各行をクリックすると、選択したリスクインジケーターのイベントサマリー、イベント詳細、および生イベントが表示されます。

Risk Indicator Event Summary セクションで、Citrix Analytics UI link をクリックすると、Splunk から Citrix Analytics for Security™ のユーザータイムラインに直接移動します。ユーザータイムラインで、リスクインジケーター、関連イベント、およびユーザーに適用されたアクションを表示します。

イベントサマリーとイベント詳細の詳細については、「SIEM 用 Citrix Analytics データ形式」を参照してください。

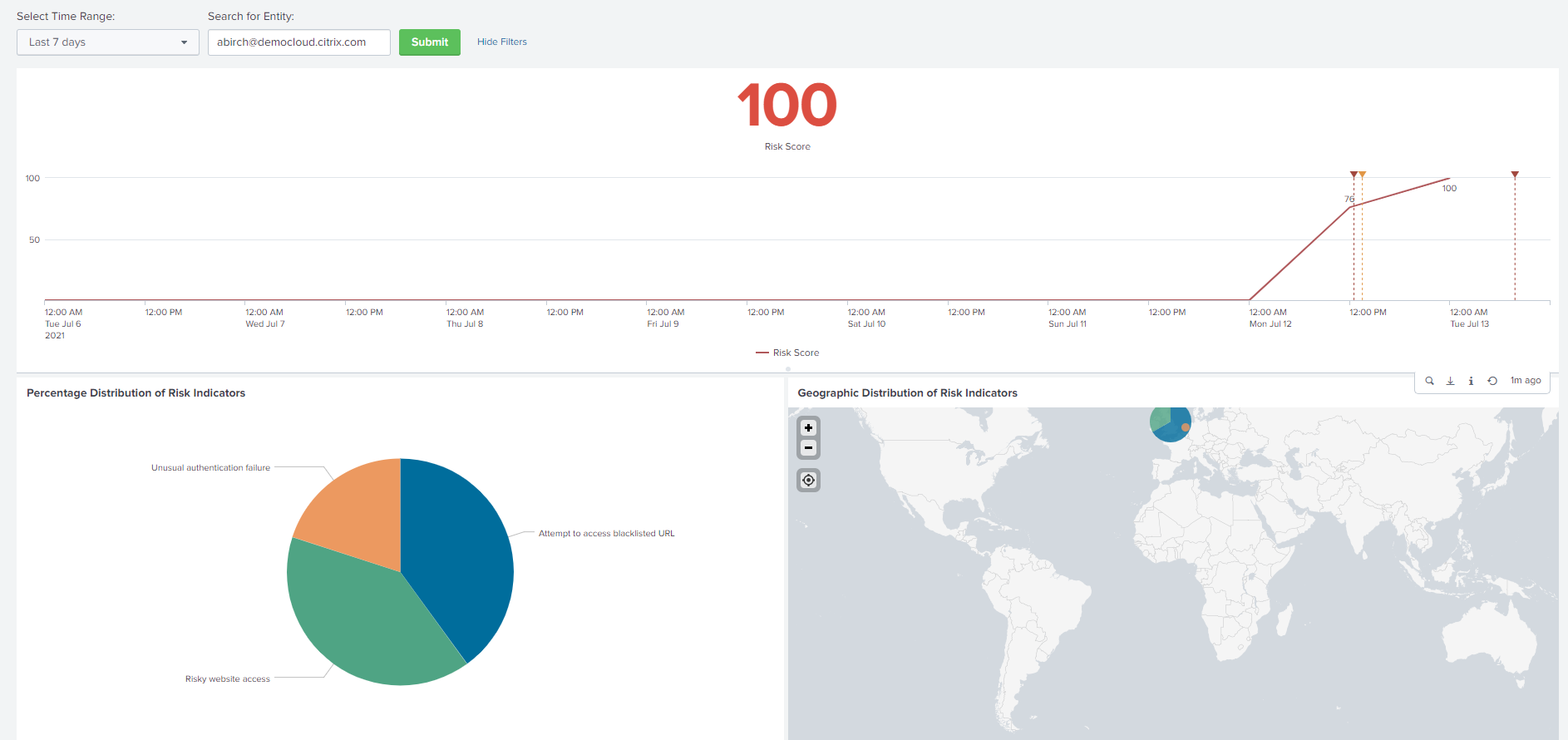

エンティティの詳細

このダッシュボードを使用して、ユーザーエンティティユーザーとその危険な行動に関する詳細を表示します。

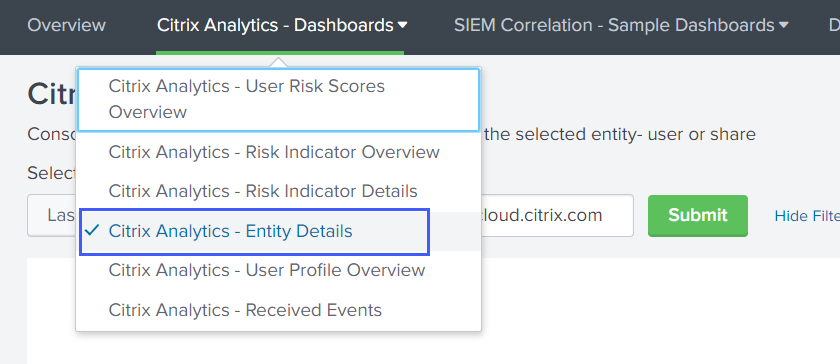

ダッシュボードを表示するには、Citrix Analytics- Dashboards > Citrix Analytics- Entity Details をクリックします。

レポートの表示

時間範囲とエンティティ (ユーザー名) を入力し、Submit をクリックして詳細情報を表示します。

または、次のダッシュボードからエンティティに関する詳細情報を表示することもできます。

-

Citrix Analytics- Risk Indicator Details で、Top 10 Entities by Risk Indicators に移動し、エンティティをクリックします。

-

Citrix Analytics- Risk Score Overview で、Risky Users に移動し、ユーザー名をクリックします。

次の詳細情報が表示されます。

-

現在のリスクスコアと、選択した時間範囲のリスクスコアタイムライン。

-

リスクインジケーターのパーセンテージ分布。エンティティの危険なアクティビティのパターンを分析するのに役立ちます。

-

リスクインジケーターの地理的分布。異常な場所や高リスクの場所を特定するのに役立ちます。

-

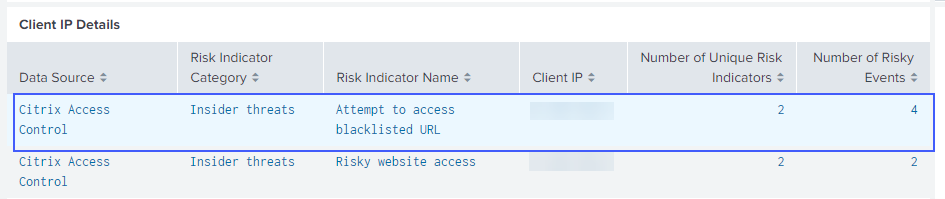

危険なアクティビティに関連付けられたクライアント IP の詳細。

-

危険なアクティビティに関連付けられたユーザーデバイスの詳細。

-

関連するデータソース、リスクカテゴリ、リスク重大度などのリスクインジケーターの詳細。

危険なアクティビティに関連付けられたクライアント IP とユーザーデバイスを、Splunk に接続されている他のセキュリティソースから収集されたイベントと関連付けます。たとえば、Client IP Details テーブルの行をクリックします。

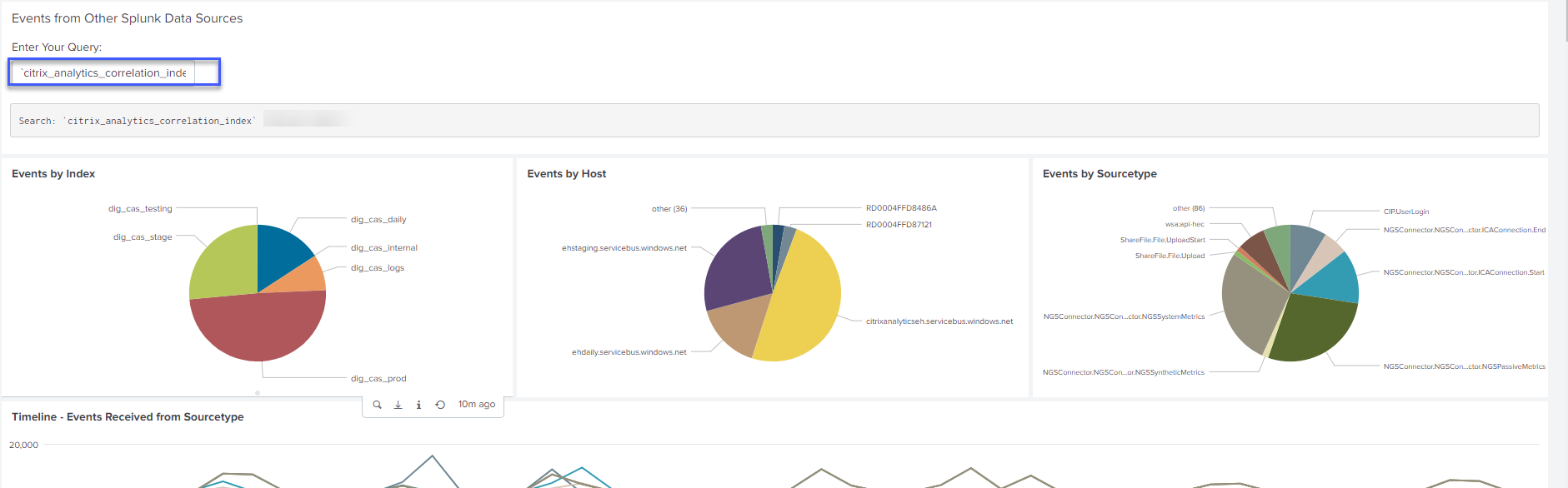

Citrix Analytics Event Correlation ダッシュボードでは、選択したクライアント IP に関連付けられたイベントを、他のセキュリティデータソース (インデックスとソースタイプに基づく) から関連付けられたイベントとして表示できます。これらのイベントは、クライアント IP に関連付けられた悪意のあるアクティビティに関するより深い洞察を提供します。

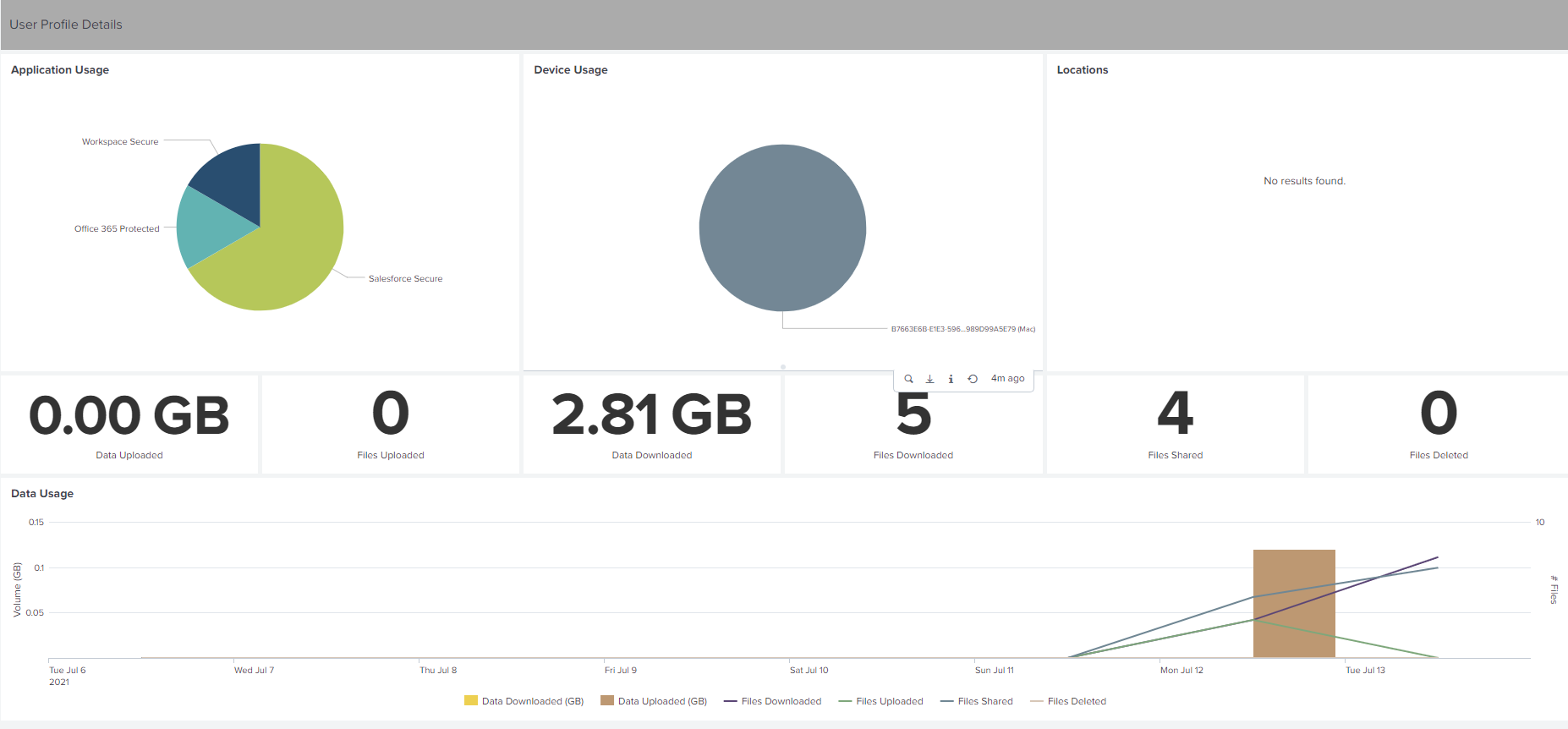

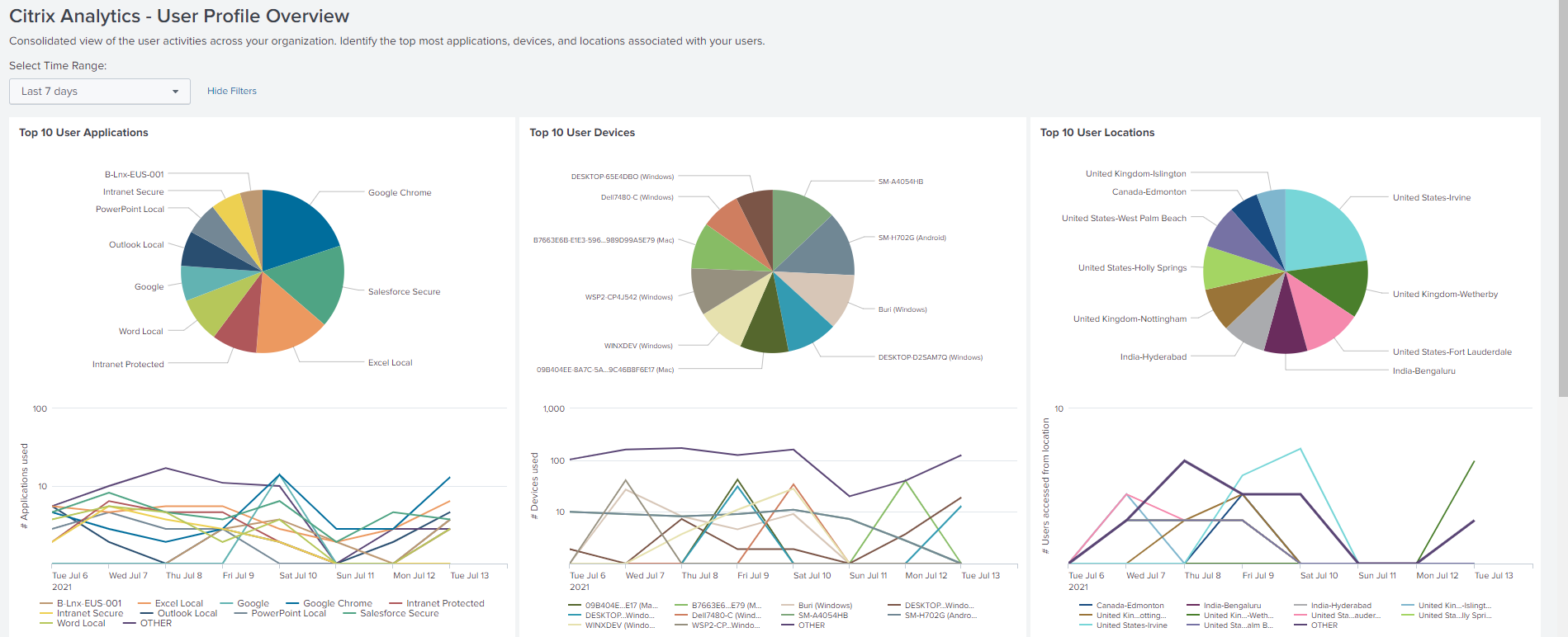

ユーザープロファイルの概要

このダッシュボードを使用して、組織内のユーザーに関連付けられたイベントメトリクスを表示します。

ダッシュボードを表示するには、Citrix Analytics- Dashboards > Citrix Analytics- User Profile Overview をクリックします。

イベントの表示

時間範囲を選択し、次のメトリクスを表示します。

-

ユーザーが使用した上位 10 アプリケーション

-

ユーザーが使用した上位 10 デバイス

-

ユーザーが使用した上位 10 ロケーション

-

使用された Web および SaaS アプリケーションの数

-

使用されたデバイスの数

-

場所をまたいでアクセスしたユーザーの数

-

アップロード、ダウンロード、共有されたファイルなどのデータ使用量メトリクス

これらのメトリクスは、組織内のユーザーアクティビティに関する洞察を提供します。上位のアプリケーションとデバイス、使用パターン、非準拠のデバイスとアプリケーション、異常な場所、危険なアクセス、および異常なファイルアクティビティを特定できます。

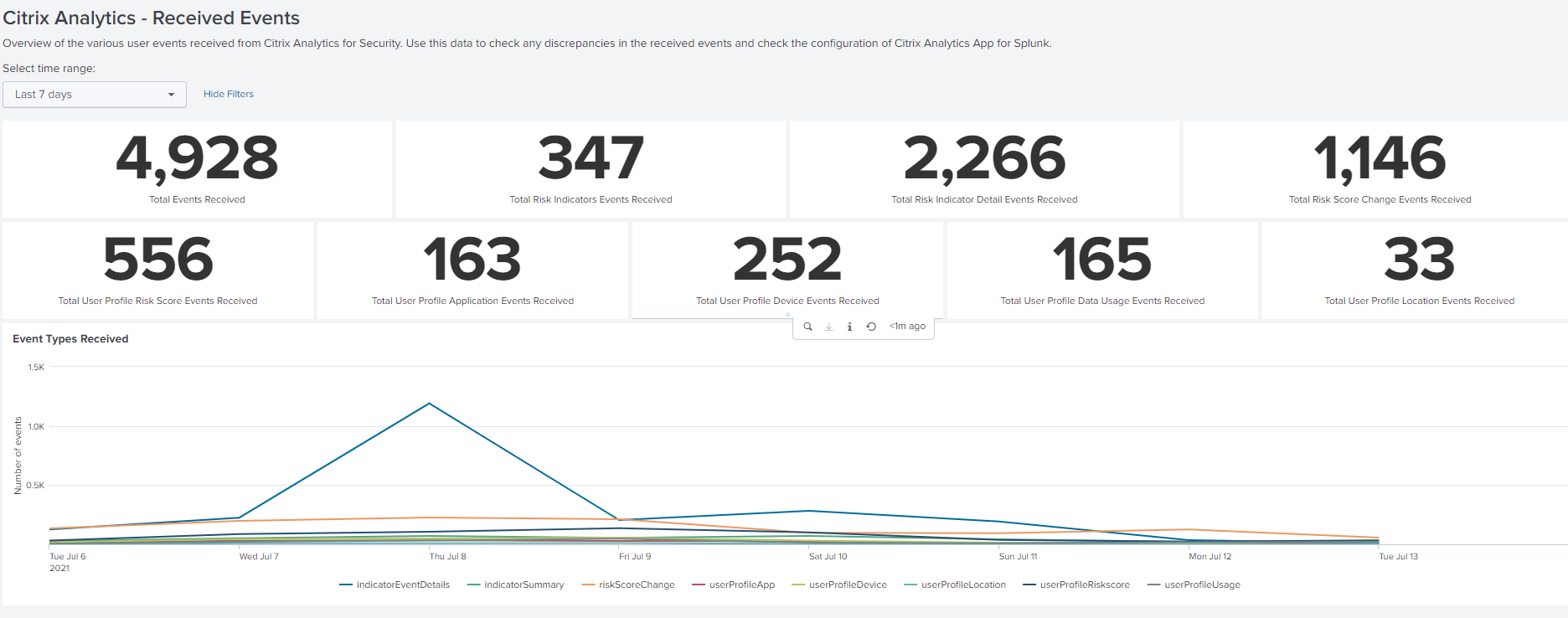

受信イベント

このダッシュボードを使用して、Citrix Analytics for Security から受信したイベントを表示します。イベントは、ユーザーアクティビティの種類を示します。

ダッシュボードを表示するには、Citrix Analytics- Dashboards > Citrix Analytics- Received Events をクリックします。

レポートの表示

時間範囲を選択して、受信したさまざまな種類のイベントを表示および比較します。ダッシュボードには、次の情報が表示されます。

-

受信したイベントの合計: Citrix Analytics for Security から受信したすべてのイベントの集計であり、以下が含まれます。

-

リスクインジケーターイベントの合計: ユーザーによってトリガーされたリスクインジケーターに関連付けられたイベントを示します。

-

リスクインジケーター詳細イベントの合計: トリガーされたリスクインジケーターの詳細に関連付けられたイベントを示します。

-

リスクスコア変更イベントの合計: ユーザーのリスクスコア変更に関連付けられたイベントを示します。

-

ユーザープロファイルリスクスコアイベントの合計: ユーザーのリスクスコアに関連付けられたイベントを示します。

-

ユーザープロファイルアプリケーションイベントの合計: ユーザーが使用したアプリケーションに関連付けられたイベントを示します。

-

ユーザープロファイルデバイスイベントの合計: ユーザーが使用したデバイスに関連付けられたイベントを示します。

-

ユーザープロファイルデータ使用量イベントの合計: ユーザーのデータ使用量に関連付けられたイベントを示します。

-

ユーザープロファイルロケーションイベントの合計: ユーザーがアクセスしたロケーションに関連付けられたイベントを示します。

-

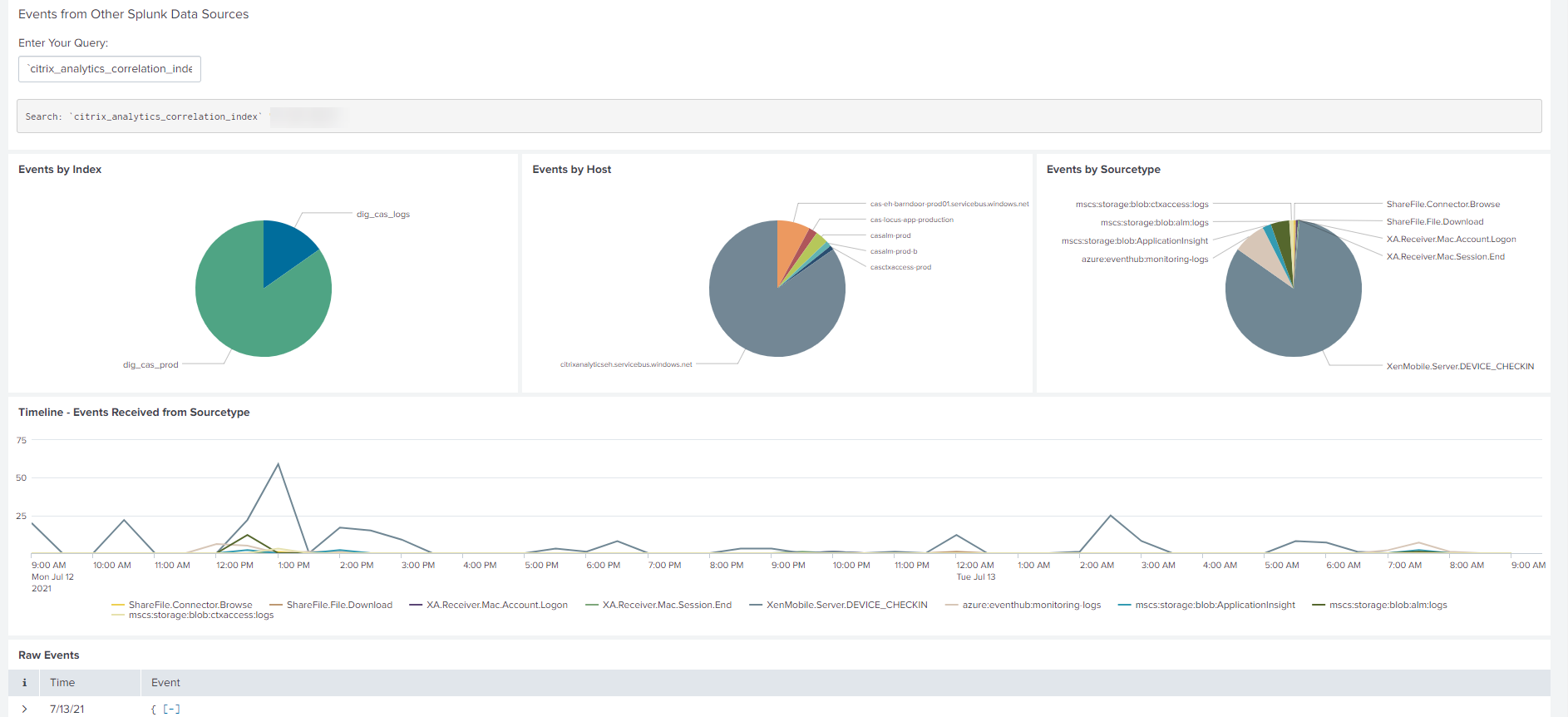

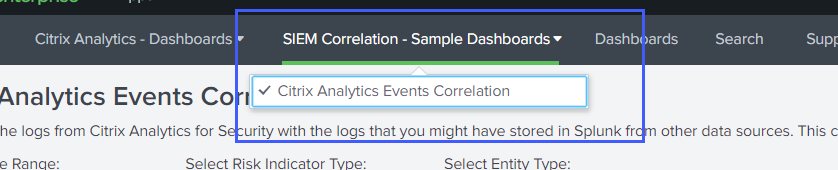

イベント相関の例

このダッシュボードを使用して、Citrix Analytics for Security から受信したイベントを、Splunk で構成された他のセキュリティデータソースから収集されたイベントと関連付けます。複数のデータソースから収集されたユーザーの危険なアクティビティに関するより深い洞察を得て、イベント間の関係を見つけ、脅威を特定します。

ダッシュボードを表示するには、SIEM Correlation- Sample Dashboards > Citrix Analytics Event Correlation をクリックします。

前提条件

相関を実行するには、次のことを確認してください。

-

相関させるには、他のセキュリティデータソースからのイベントが必要です。たとえば、Splunk で構成された他のデータソースから受信したユーザー、デバイス、およびクライアント IP アドレスに関連付けられたイベントなどです。

-

構成中に相関インデックスがすでに定義されている必要があります。

イベントの相関

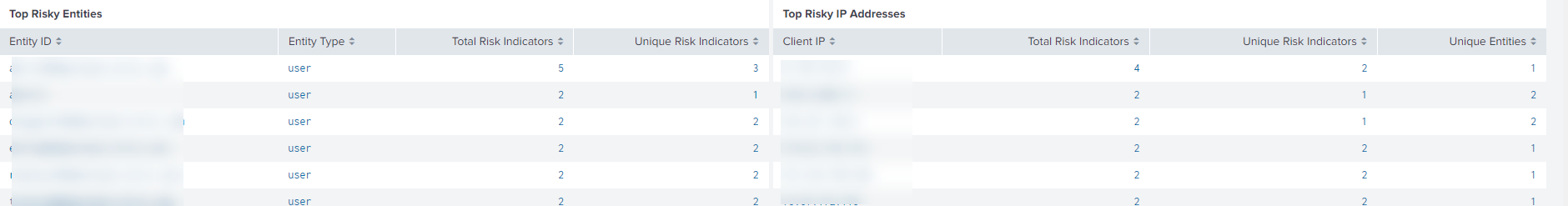

Citrix Analytics for Security によって検出された上位の危険なエンティティと上位の危険な IP アドレスを表示できます。これらのイベントを他のデータソース (インデックスとソースタイプで定義) と関連付けるには、テーブルからエンティティまたは IP アドレスをクリックします。

クエリフィールドに表示されるインデックス値は、アプリの構成中に定義されます。要件に基づいて、インデックス値を別のセキュリティデータソースに変更できます。

イベントがない場合のトラブルシューティング

すべてのダッシュボードでイベントが見つからない場合は、Citrix Analytics App for Splunk と Citrix Analytics add-on for Splunk の構成の問題が原因である可能性があります。このようなシナリオでは、インデックス値とソースタイプ値を確認します。インデックスとソースタイプの値が、アプリとアドオンの両方で同じであることを確認してください。

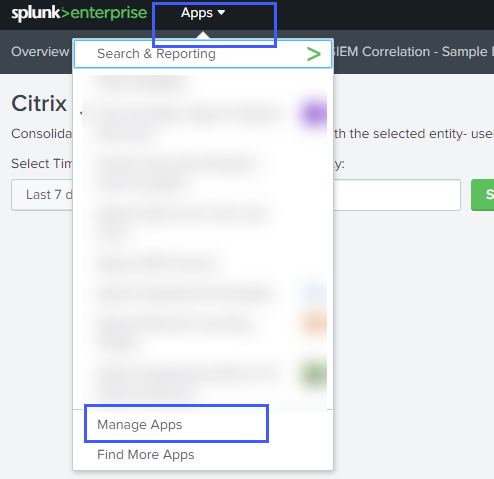

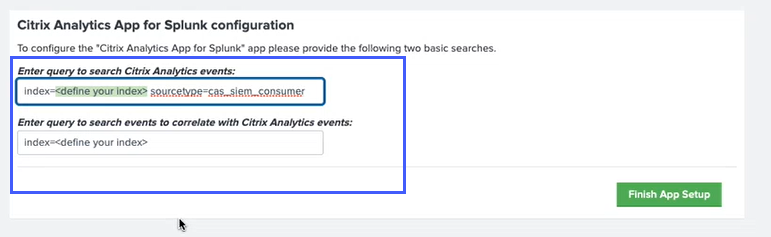

Citrix Analytics App for Splunk の構成設定を表示するには:

-

Apps > Manage Apps をクリックします。

-

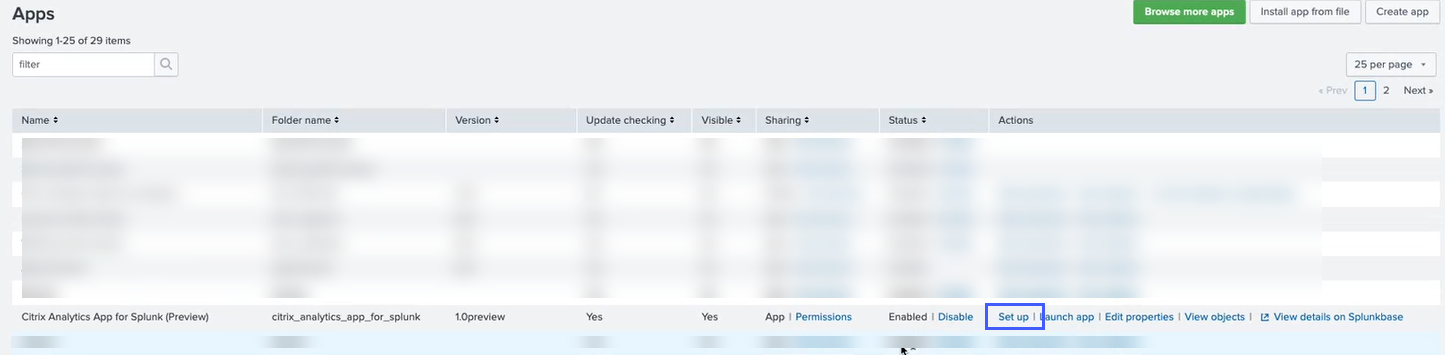

リストから Citrix Analytics App for Splunk を見つけます。Set up をクリックします。

-

ソースタイプとインデックスを確認します。

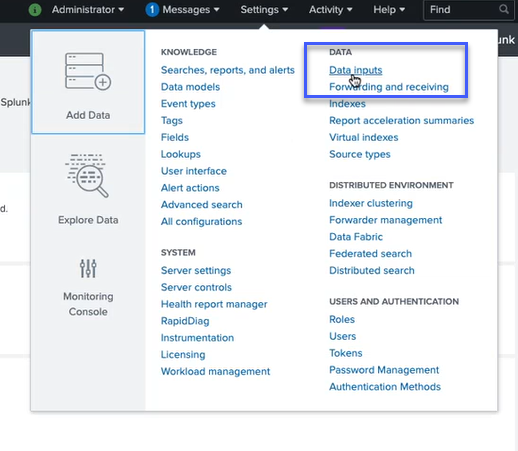

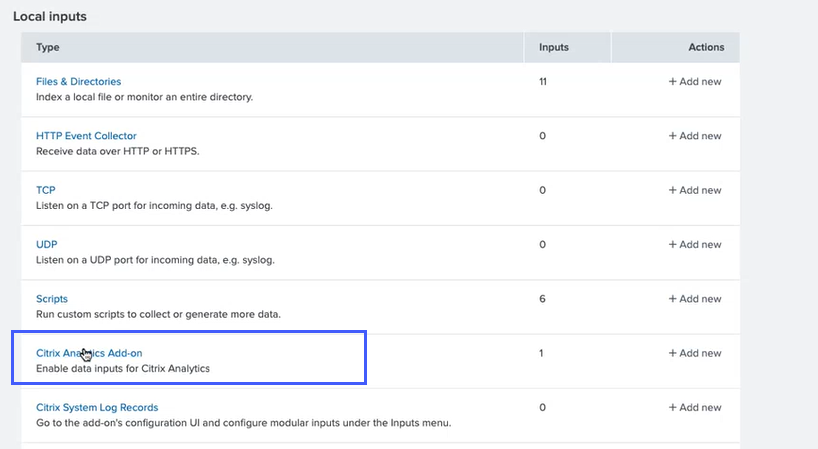

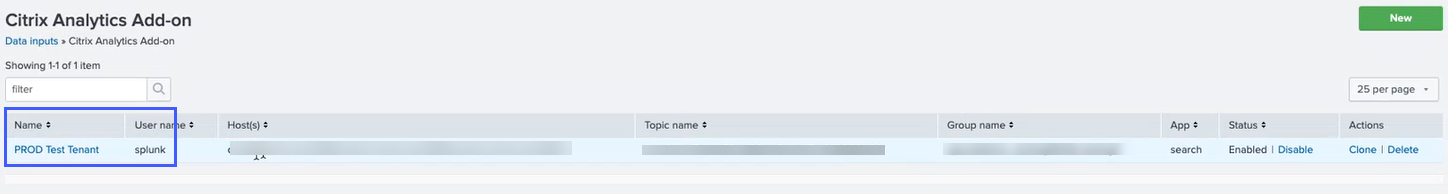

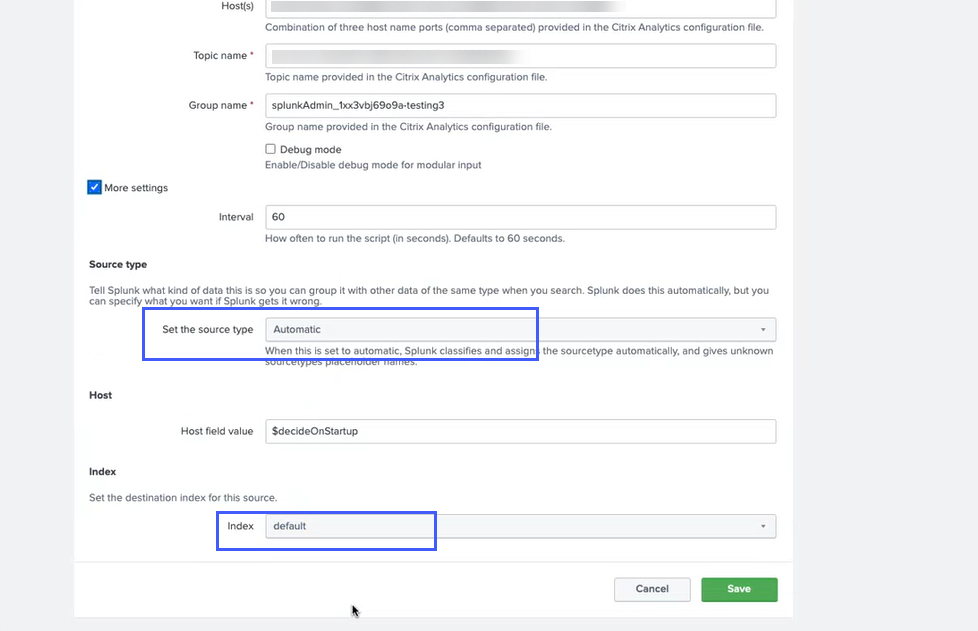

Citrix Analytics add-on for Splunk の構成設定を表示するには:

-

Settings > Data inputs をクリックします。

-

Citrix Analytics Add-on をクリックします。

-

イベントを取得するテナントをクリックします。

-

More settings を選択します。

-

ソースタイプとインデックスを確認します。

構成の詳細については、「Splunk 用 Citrix Analytics アドオンの構成」を参照してください。