Microsoft Azure-Katalog erstellen

Hinweis:

Seit Juli 2023 hat Microsoft Azure Active Directory (Azure AD) in Microsoft Entra ID umbenannt. In diesem Dokument bezieht sich jeder Verweis auf Azure Active Directory, Azure AD oder AAD jetzt auf Microsoft Entra ID.

Unter Maschinenkataloge erstellen werden die Assistenten zum Erstellen eines Maschinenkatalogs beschrieben. Die folgenden Informationen beziehen sich speziell auf Microsoft Azure Resource Manager-Cloudumgebungen.

Hinweis:

Bevor Sie einen Microsoft Azure-Katalog erstellen, müssen Sie eine Verbindung zu Microsoft Azure hergestellt haben. Siehe Verbindung zu Microsoft Azure.

Maschinenkatalog erstellen

Sie können einen Maschinenkatalog auf zweierlei Art erstellen:

- Maschinenkatalog unter Verwendung eines Azure Resource Manager-Images in Web Studio erstellen

- Maschinenkatalog mit PowerShell erstellen

Maschinenkatalog unter Verwendung eines Azure Resource Manager-Images in Web Studio erstellen

Ein Image kann ein Datenträger, ein Snapshot oder eine Imageversion einer Imagedefinition in Azure Compute Gallery sein, das zum Erstellen der VMs in einem Maschinenkatalog verwendet wird. Erstellen Sie vor dem Erstellen des Maschinenkatalogs ein Image in Azure Resource Manager. Allgemeine Informationen über Images finden Sie im Artikel Erstellen von Maschinenkatalogen.

Hinweis:

Die Unterstützung für die Verwendung eines Masterimages aus einer anderen Region als der in der Hostverbindung konfigurierten Region ist veraltet. Verwenden Sie Azure Compute Gallery, um das Masterimage in die gewünschte Region zu replizieren.

Beim Erstellen eines MCS-Maschinenkatalogs wird basierend auf der ursprünglichen VM eine temporäre VM erstellt, um Vorbereitungsaufgaben wie das Aktivieren von DHCP und die Neuaktivierung der Lizenz durchzuführen. Diese temporäre VM wird als Vorbereitungs-VM bezeichnet. Der Name dieser Vorbereitungs-VM folgt dem Format Preparati-84x9n, wobei die letzten fünf Zeichen zufällig generiert werden, um Duplikate zu vermeiden. Die Namenskonvention für diese Vorbereitungs-VM ist festgelegt und kann nicht angepasst werden. Nachdem die Vorbereitungsaufgaben abgeschlossen sind, wird die Vorbereitungs-VM zerstört.

Zum Trennen des Netzwerks von der Vorbereitungs-VM wird eine Netzwerksicherheitsgruppe erstellt, um den gesamten eingehenden und ausgehenden Datenverkehr zu blockieren. Die Netzwerksicherheitsgruppe wird automatisch einmal pro Katalog erstellt. Der Name der Netzwerksicherheitsgruppe lautet Citrix-Deny-All-a3pgu-GUID, wobei die GUID zufällig generiert wird. Beispiel: Citrix-Deny-All-a3pgu-3f161981-28e2-4223-b797-88b04d336dd1.

Assistent für die Maschinenkatalogerstellung:

-

Die Seiten Maschinentyp und Maschinenverwaltung enthalten keine Azure-spezifischen Informationen. Folgen Sie den Anleitungen im Artikel Maschinenkataloge erstellen.

-

Wählen Sie auf der Seite Image ein Image aus, das Sie als Vorlage für die Erstellung von Maschinen in diesem Katalog verwenden möchten.

Wenn Sie Masterimage als zu verwendenden Imagetyp auswählen, klicken Sie auf Image auswählen und gehen Sie wie folgt vor, um bei Bedarf ein Masterimage auszuwählen:

- (Gilt nur für Verbindungen mit innerhalb oder zwischen Mandanten freigegebenen Images) Wählen Sie das Abonnement, in dem sich das Image befindet.

- Wählen Sie eine Ressourcengruppe.

- Gehen Sie zur Azure-VHD, zur Azure Compute Gallery oder zur Azure-Imageversion. Fügen Sie bei Bedarf einen Hinweis für das ausgewählte Image hinzu.

Beachten Sie bei der Imageauswahl Folgendes:

- Vergewissern Sie sich, dass ein Citrix VDA auf dem Image installiert ist.

- Wenn Sie eine virtuelle Festplatte auswählen, die an eine VM angeschlossen ist, müssen Sie die VM herunterfahren, bevor Sie mit dem nächsten Schritt fortfahren.

Hinweis:

- Das Abonnement, das der Verbindung (Host) entspricht, die die Maschinen im Katalog erstellt hat, ist mit einem grünen Punkt gekennzeichnet. Bei den anderen Abonnements handelt es sich um diejenigen, die die Azure Compute Gallery mit diesem Abonnement teilen. In diesen Abonnements werden nur geteilte Kataloge angezeigt. Informationen zur Konfiguration freigegebener Abonnements finden Sie unter Images innerhalb eines Mandanten freigeben (abonnementübergreifend) und Images mandantenübergreifend freigeben.

- Die Verwendung eines Maschinenprofils mit vertrauenswürdigem Start als Sicherheitstyp ist obligatorisch, wenn Sie ein Image oder einen Snapshot auswählen, für das bzw. den der vertrauenswürdige Start aktiviert ist. Sie können dann SecureBoot und vTPM aktivieren oder deaktivieren, indem Sie die zugehörigen Werte im Maschinenprofil angeben. Der vertrauenswürdige Start wird für Shared Image Gallery nicht unterstützt. Informationen zum vertrauenswürdigen Start von Azure finden Sie unter https://docs.microsoft.com/en-us/azure/virtual-machines/trusted-launch.

- Sie können ein Provisioningschema mit einem kurzlebigen Betriebssystemdatenträger unter Windows mit vertrauenswürdigem Start erstellen. Wenn Sie ein Image mit vertrauenswürdigem Start auswählen, müssen Sie ein Maschinenprofil mit vertrauenswürdigem Start auswählen, das mit vTPM aktiviert ist. Informationen zum Erstellen von Maschinenkatalogen mit kurzlebigem Betriebssystemdatenträger finden Sie unter Erstellen von Maschinen mit kurzlebigem Betriebssystemdatenträger.

- Während der Imagereplikation können Sie das Image als Masterimage auswählen und das Setup abschließen. Die Katalogerstellung kann jedoch länger dauern, während das Image repliziert wird. MCS erfordert, dass die Replikation innerhalb einer Stunde ab Katalogerstellung abgeschlossen ist. Tritt bei der Replikation ein Timeout auf, schlägt die Katalogerstellung fehl. Sie können den Replikationsstatus in Azure überprüfen. Versuchen Sie es erneut, wenn die Replikation noch aussteht oder nach dem Abschluss der Replikation.

- Wenn Sie ein Masterimage für Maschinenkataloge in Azure auswählen, bestimmt MCS den Betriebssystemtyp basierend auf dem von Ihnen ausgewählten Masterimage und Maschinenprofil. Wenn MCS den Betriebssystemtyp nicht bestimmen kann, wählen Sie den Betriebssystemtyp aus, der dem Masterimage entspricht.

- Sie können einen VM-Katalog der zweiten Generation mithilfe eines Images der zweiten Generation bereitstellen, um die Startzeitleistung zu verbessern. Das Erstellen eines Maschinenkatalogs der zweiten Generation mit einem Image der ersten Generation wird nicht unterstützt. Das Erstellen eines Maschinenkatalogs der ersten Generation mit einem Image der zweiten Generation wird ebenfalls nicht unterstützt. Außerdem werden ältere Images ohne Generationsangabe als Image der ersten Generation behandelt.

Wenn Sie Vorbereitetes Image als zu verwendenden Imagetyp auswählen, klicken Sie auf Image auswählen und wählen Sie bei Bedarf ein vorbereitetes Image aus.

Um eine erfolgreiche VM-Erstellung sicherzustellen, vergewissern Sie sich, dass auf dem Image Citrix VDA 2311 oder höher installiert ist MCSIO auf dem VDA vorhanden ist.

Sobald Sie ein Image ausgewählt haben, wird das Kontrollkästchen Maschinenprofil verwenden (für Azure Active Directory erforderlich) automatisch aktiviert. Klicken Sie auf Wählen Sie ein Maschinenprofil, um eine VM- oder ARM-Vorlagenspezifikation aus einer Liste mit Ressourcengruppen auszuwählen. Virtuelle Maschinen im Katalog können folgende Konfigurationen vom ausgewählten Maschinenprofil übernehmen:

Validieren Sie die ARM-Vorlagenspezifikation, um sicherzustellen, dass sie als Maschinenprofil zum Erstellen eines Maschinenkatalogs verwendet werden kann. Es gibt zwei Möglichkeiten zur Validierung der ARM-Vorlagenspezifikation:

- Klicken Sie nach Auswahl der ARM-Vorlagenspezifikation aus der Liste der Ressourcengruppen auf Weiter. Wenn die ARM-Vorlagenspezifikation Fehler enthält, werden Fehlermeldungen angezeigt,

- Führen Sie einen der folgenden PowerShell-Befehle aus:

Test-ProvInventoryItem -HostingUnitName <string> -InventoryPath <string>Test-ProvInventoryItem -HostingUnitUid <Guid> -InventoryPath <string>

Beispiele für Konfigurationen, die VMs von einem Maschinenprofil übernehmen können:

- Beschleunigtes Netzwerk

- Startdiagnose

- Caching des Hostdatenträgers (bei OS- und MCSIO-Datenträgern)

- Maschinengröße (sofern nicht anders angegeben)

- Für VM platzierte Tags

Nachdem Sie den Katalog erstellt haben, können Sie die Konfigurationen anzeigen, die das Image vom Maschinenprofil erbt. Wählen Sie auf dem Knoten Maschinenkataloge den Katalog aus, um die Details im unteren Bereich anzuzeigen. Klicken Sie dann auf die Registerkarte Vorlageneigenschaften, um die Eigenschaften des Maschinenprofils anzuzeigen. Im Abschnitt Tags werden bis zu drei Tags angezeigt. Zum Anzeigen aller auf der VM platzierten Tags klicken Sie auf Alle anzeigen.

Um VMs mit Maschinenerstellungsdiensten (MCS) auf einem dedizierten Azure-Host bereitzustellen, aktivieren Sie das Kontrollkästchen Dedizierte Hostgruppe verwenden und wählen dann eine Hostgruppe aus der Liste aus. Eine Hostgruppe ist eine Ressource, die eine Sammlung dedizierter Hosts darstellt. Ein dedizierter Host ist ein Dienst, der physische Server bereitstellt, die eine oder mehrere virtuelle Maschinen hosten. Ihr Server ist für Ihr Azure-Abonnement reserviert und wird nicht mit anderen Abonnenten geteilt. Bei Verwendung eines dedizierten Hosts stellt Azure sicher, dass nur Ihre VMs auf diesem Host ausgeführt werden. Dieses Feature eignet sich für Szenarios, in denen Sie regulatorische oder interne Sicherheitsanforderungen erfüllen müssen. Weitere Informationen zu Hostgruppen und Überlegungen zu ihrer Verwendung finden Sie unter Dedizierte Azure-Hosts.

Wichtig:

- Es werden nur Hostgruppen mit aktivierter automatischer Azure-Platzierung angezeigt.

- Durch Verwendung einer Hostgruppe wird die Seite Virtuelle Maschinen geändert, die später im Assistenten angezeigt wird. Auf dieser Seite werden nur die Maschinengrößen angezeigt, die in der ausgewählten Hostgruppe enthalten sind. Außerdem sind Verfügbarkeitszonen automatisch ausgewählt und nicht wählbar.

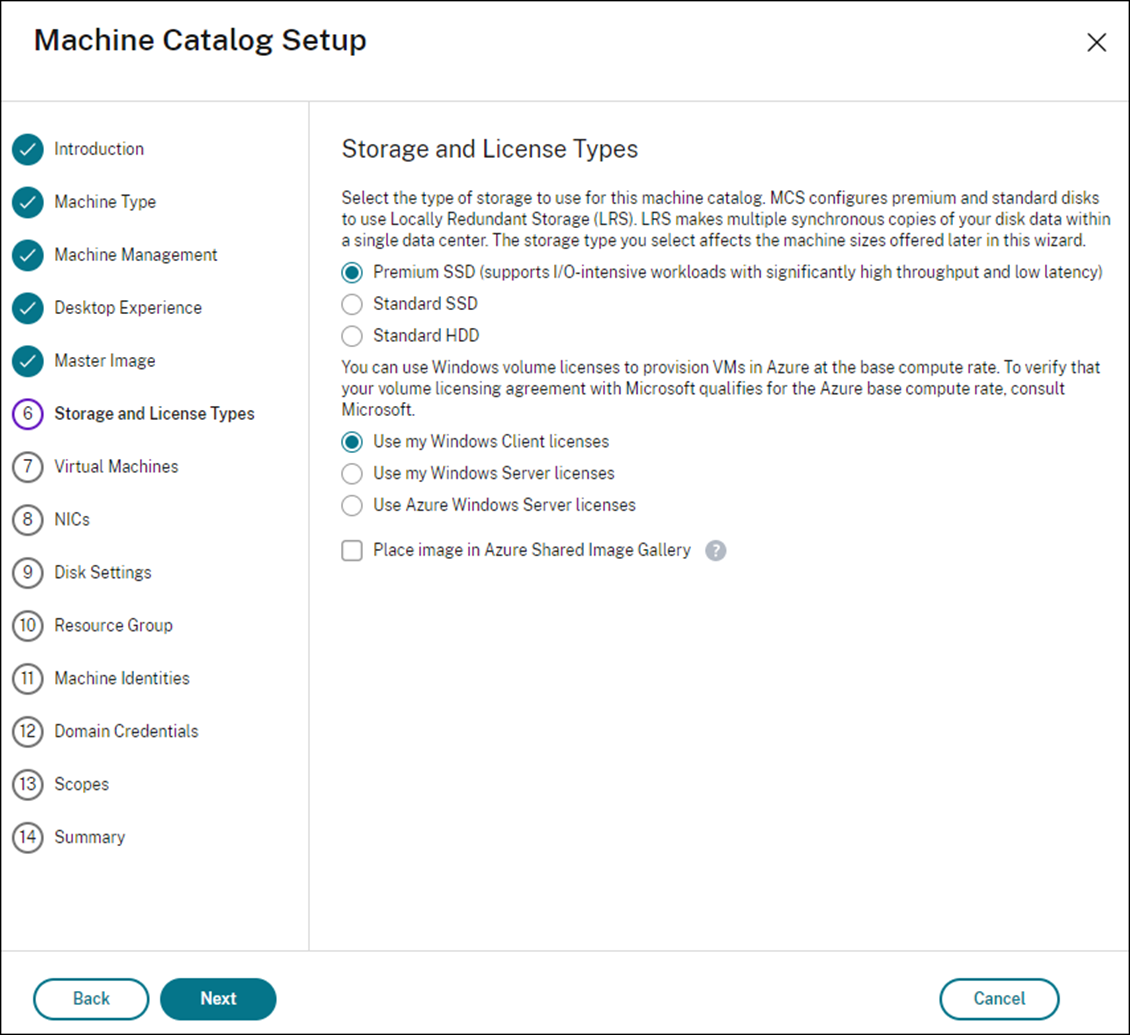

-

Die Seite Speicher- und Lizenztypen wird nur angezeigt, wenn Sie ein Azure Resource Manager-Image verwenden.

Für den Maschinenkatalog können Sie die folgenden Speichertypen verwenden:

- Premium-SSD. Bietet Datenträgerspeicherung mit hoher Leistung und niedriger Latenz für VMs mit E/A-intensiven Workloads.

- Standard-SSD. Kostengünstige Speicheroption, die für Workloads geeignet ist, die eine gleichmäßige Leistung bei niedrigeren IOPS-Raten erfordern.

- Standard-HDD. Zuverlässiger, kostengünstiger Datenträgerspeicher, der für VMs mit latenzunempfindlichen Workloads geeignet ist.

-

Kurzlebiger Azure-Betriebsystemdatenträger. Kostengünstige Speicheroption mit Wiederverwendung des lokalen VM-Datenträgers zum Hosten des Betriebssystemdatenträgers. Alternativ können Sie mit PowerShell Maschinen mit kurzlebigen Betriebsystemdatenträgern erstellen. Weitere Informationen finden Sie unter Kurzlebige Azure-Datenträger. Beachten Sie bei der Verwendung kurzlebiger Betriebssystemdatenträger Folgendes:

- Kurzlebige Azure-Betriebssystemdatenträger und MCS-E/A können nicht gleichzeitig aktiviert werden.

- Zum Aktualisieren von Maschinen, die kurzlebige Betriebssystemdatenträger verwenden, müssen Sie ein Image auswählen, dessen Größe die des Cachedatenträgers bzw. des temporären Datenträgers der VM nicht übersteigt.

- Sie können die später im Assistenten angebotene Option VM und Systemdatenträger während Energiezyklen beibehalten nicht verwenden.

Hinweis:

Der Identitätsdatenträger wird unabhängig vom gewählten Speichertyp immer mit Standard-SSD erstellt.

Der gewählte Speichertyp bestimmt, welche Maschinengrößen auf der Seite Virtuelle Maschinen des Assistenten angeboten werden. MCS konfiguriert Premium- und Standarddatenträger für die Verwendung von lokal redundantem Speicher (LRS). LRS erstellt mehrere synchrone Kopien Ihrer Daten in einem Datencenter. Bei kurzlebigen Azure-Betriebssystemdatenträgern wird das Betriebssystem auf dem lokalen VM-Datenträger gespeichert. Weitere Informationen über Speichertypen und Speicherreplikation bei Azure finden Sie in den folgenden Artikeln:

- https://docs.microsoft.com/en-us/azure/storage/common/storage-introduction/

- https://docs.microsoft.com/en-us/azure/virtual-machines/premium-storage-performance/

- https://docs.microsoft.com/en-us/azure/storage/common/storage-redundancy/

Wählen Sie aus, ob vorhandene Windows- oder Linux-Lizenzen verwendet werden sollen.

-

Windows-Lizenzen: Mit Windows-Lizenzen und Windows-Images (Azure- oder benutzerdefinierte Images) können Sie Windows-VMs in Azure zu geringeren Kosten ausführen. Es gibt zwei Arten von Lizenzen:

-

Windows Server-Lizenz. Ermöglicht die Verwendung Ihrer Windows Server- oder Azure Windows Server-Lizenzen und somit die Nutzung des Azure-Hybridvorteils. Einzelheiten finden Sie unter https://azure.microsoft.com/en-us/pricing/hybrid-benefit/. Der Azure-Hybridvorteil senkt die Kosten des Ausführens von VMs in Azure auf die Grundgebühr für Computekapazität, da keine Gebühren für zusätzliche Windows Server-Lizenzen aus dem Azure-Katalog erhoben werden.

-

Windows-Clientlizenz. Ermöglicht die Verwendung Ihrer Windows 10- und Windows 11-Lizenzen in Azure und somit die Ausführung von Windows 10- und Windows 11-VMs in Azure ohne Erfordernis zusätzlicher Lizenzen. Weitere Informationen finden Sie unter Clientzugriffslizenzen und Verwaltungslizenzen.

-

Sie können überprüfen, ob die bereitgestellte VM die Lizenzierungsvorteile nutzt, indem Sie den folgenden PowerShell-Befehl ausführen:

Get-AzVM -ResourceGroup MyResourceGroup -Name MyVM.-

Bei Windows Server-Lizenzen muss der Lizenztyp Windows_Server sein. Weitere Anweisungen finden Sie unter https://docs.microsoft.com/en-us/azure/virtual-machines/windows/hybrid-use-benefit-licensing/.

-

Bei Windows-Clientlizenzen muss der Lizenztyp Windows_Client sein. Weitere Anweisungen finden Sie unter https://docs.microsoft.com/en-us/azure/virtual-machines/windows/windows-desktop-multitenant-hosting-deployment/.

Alternativ können Sie zur Durchführung der Überprüfung das

Get-ProvschemePowerShell SDK verwenden. Beispiel:Get-Provscheme -ProvisioningSchemeName "Mein Azure-Katalog". Weitere Informationen zu diesem Cmdlet finden Sie unter https://developer-docs.citrix.com/projects/citrix-virtual-apps-desktops-sdk/en/latest/MachineCreation/Get-ProvScheme/.-

Linux-Lizenzen: Bei Verwendung eigener Linux-Lizenzen (Bring Your Own Subscription oder BYOS) müssen Sie für die Software nicht zahlen. Die BYOS-Gebühr umfasst nur die Hardware für die Rechenleistung. Es gibt zwei Arten von Lizenzen:

- RHEL_BYOS: Um den Typ RHEL_BYOS zu verwenden, aktivieren Sie Red Hat Cloud Access in Ihrem Azure-Abonnement.

- SLES_BYOS: Die BYOS-Versionen von SLES beinhalten Unterstützung von SUSE.

Sie können den LicenseType-Wert auf die Linux-Optionen bei

New-ProvSchemeundSet-ProvSchemesetzen.Beispiel für das Festlegen von LicenseType auf RHEL_BYOS bei

New-ProvScheme:New-ProvScheme -CleanOnBoot -ProvisioningSchemeName "azureCatalog" -RunAsynchronously -Scope @() -SecurityGroup @() -CustomProperties '<CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"><Property xsi:type="StringProperty" Name="UseManagedDisks" Value="true" /><Property xsi:type="StringProperty" Name="StorageAccountType" Value="StandardSSD_LRS" /><Property xsi:type="StringProperty" Name="ResourceGroups" Value="hu-dev-mcs" /><Property xsi:type="StringProperty" Name="OsType" Value="Linux" /><Property xsi:type="StringProperty" Name="LicenseType" Value="RHEL_BYOS" /></CustomProperties>' <!--NeedCopy-->Beispiel für das Festlegen von LicenseType auf SLES_BYOS bei

Set-ProvScheme:Set-ProvScheme -ProvisioningSchemeName "azureCatalog" -CustomProperties '<CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"><Property xsi:type="StringProperty" Name="UseManagedDisks" Value="true" /><Property xsi:type="StringProperty" Name="StorageAccountType" Value="StandardSSD_LRS" /><Property xsi:type="StringProperty" Name="ResourceGroups" Value="hu-dev-mcs" /><Property xsi:type="StringProperty" Name="OsType" Value="Linux" /><Property xsi:type="StringProperty" Name="LicenseType" Value="SLES_BYOS" /></CustomProperties>' <!--NeedCopy-->Hinweis:

Wenn der Wert

LicenseTypeleer ist, lauten die Standardwerte, abhängig vom OsType-Wert, „Azure Windows Server-Lizenz“ oder „Azure Linux-Lizenz“.Beispiel für einen leeren Wert für LicenseType:

Set-ProvScheme -ProvisioningSchemeName "azureCatalog" -CustomProperties '<CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"><Property xsi:type="StringProperty" Name="UseManagedDisks" Value="true" /><Property xsi:type="StringProperty" Name="StorageAccountType" Value="StandardSSD_LRS" /><Property xsi:type="StringProperty" Name="ResourceGroups" Value="hu-dev-mcs" /><Property xsi:type="StringProperty" Name="OsType" Value="Linux" /></CustomProperties>' <!--NeedCopy-->

Lesen Sie die folgenden Dokumente, um mehr über Lizenztypen und ihre Vorteile zu erfahren:

Azure Compute Gallery (früher Azure Shared Image Gallery) ist ein Repository zum Verwalten und Freigeben von Images. Damit können Sie Images in Ihrer gesamten Organisation verfügbar machen. Wir empfehlen Ihnen, beim Erstellen großer nicht-persistenter Maschinenkataloge ein Image in SIG zu speichern, da sich VDA-Betriebssystemdatenträger dadurch schneller zurücksetzen lassen. Nachdem Sie Vorbereitetes Image in der Azure Compute Gallery platzieren ausgewählt haben, wird der Abschnitt Azure Compute Gallery-Einstellungen angezeigt, in dem Sie weitere Azure Compute Gallery-Einstellungen angeben können:

-

Verhältnis von virtuellen Maschinen zu Imagereplikaten. Hier können Sie das Verhältnis von virtuellen Maschinen zu Imagereplikaten angeben, die Azure beibehalten soll. Standardmäßig speichert Azure ein Imagereplikat pro 40 nicht-persistente Maschinen. Bei persistenten Maschinen ist diese Zahl voreingestellt auf 1000.

-

Maximale Replikate. Hier können Sie die maximale Anzahl von Image-Replikaten angeben, die Azure speichern soll. Der Standardwert ist 10.

Hinweis:

In ACG wird eine Galerie erstellt, um das Image zu speichern. Auf diese Galerie kann nur MCS für die VM-Erstellung zugreifen und sie wird nicht auf der Seite Image auswählen angezeigt.

-

Geben Sie auf der Seite VMs an, wie viele VMs Sie erstellen möchten. Sie müssen mindestens eine VM angeben und eine Maschinengröße auswählen. Nach der Katalogerstellung können Sie die Maschinengröße durch Bearbeiten des Katalogs ändern.

-

Die Seite Netzwerkkarten enthält keine Azure-spezifischen Informationen. Folgen Sie den Anleitungen im Artikel Maschinenkataloge erstellen.

-

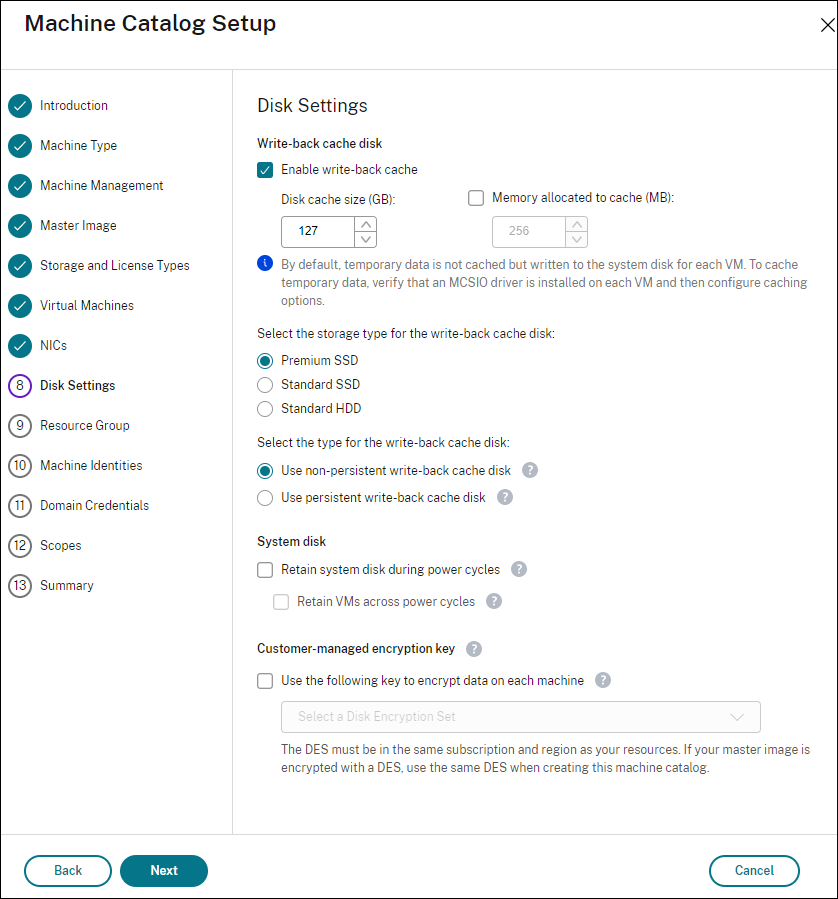

Wählen Sie auf der Seite Datenträgereinstellungen, ob der Zurückschreibcache aktiviert werden soll. Wenn die MCS-Speicheroptimierung aktiviert ist, können Sie beim Erstellen eines Katalogs folgende Einstellungen konfigurieren. Diese Einstellungen gelten für Azure- und für GCP-Umgebungen.

Nach dem Aktivieren des Zurückschreibcache können Sie Folgendes tun:

-

Konfigurieren Sie die Größe des Datenträgers und des RAM, die zum Zwischenspeichern temporärer Daten verwendet werden. Weitere Informationen finden Sie unter Konfigurieren eines Cache für temporäre Daten.

-

Wählen des Speichertyps für den Datenträger für den Zurückschreibcache. Die folgenden Speichertypen stehen für den Zurückschreibcachedatenträger zur Verfügung:

- Premium-SSD

- Standard-SSD

- Standard-HDD

-

Wählen eines persistenten Datenträgers für den Zurückschreibcache für die bereitgestellten VMs (bei Bedarf). Wählen Sie Zurückschreibcache aktivieren, um die Optionen verfügbar zu machen. Die Standardeinstellung ist Nicht-persistenten Datenträger für Zurückschreibcache verwenden.

-

Wählen Sie einen Datenträgertyp für den Zurückschreibcache aus.

- Nicht-persistenten Datenträger für Zurückschreibcache verwenden. Wenn diese Option ausgewählt ist, wird der Datenträger für den Zurückschreibcache während Energiezyklen gelöscht. Alle darauf umgeleitete Daten gehen verloren. Wenn auf dem temporären Datenträger der VM ausreichend Speicherplatz vorhanden ist, wird er als Host für den Zurückschreibcachedatenträger verwendet, da dies Ihre Kosten reduziert. Nach der Katalogerstellung können Sie überprüfen, ob die bereitgestellten Maschinen den temporären Datenträger verwenden. Klicken Sie dazu auf den Katalog und überprüfen Sie die Informationen auf der Registerkarte Vorlageneigenschaften. Bei Verwendung des temporären Datenträgers wird für Nicht-persistenter Datenträger für Zurückschreibcache der Wert Ja (mit dem temporären Datenträger der VM) angezeigt. Wenn er nicht verwendet wird, wird für Nicht-persistenter Datenträger für Zurückschreibcache der Wert Nein (nicht mit dem temporären Datenträger der VM) angezeigt.

- Persistenter Datenträger für Zurückschreibcache. Wenn diese Option ausgewählt ist, wird der Zurückschreibcachedatenträger für die bereitgestellten VMs beibehalten. Die Aktivierung dieser Option erhöht die Speicherkosten.

-

Wählen Sie aus, ob VMs und Systemdatenträger für VDAs bei Energiezyklen beibehalten werden sollen.

VM und Systemdatenträger während Neustarts beibehalten. Verfügbar, wenn Sie Zurückschreibcache aktivieren ausgewählt haben. Standardmäßig werden VMs und die Systemdatenträger beim Herunterfahren gelöscht und beim Starten neu erstellt. Wenn Sie die VM-Neustartzeiten reduzieren möchten, wählen Sie diese Option. Allerdings erhöht die Aktivierung dieser Option auch die Speicherkosten.

-

Wählen Sie aus, ob Sie Einsparung von Speicherkosten aktivieren möchten. Wenn diese Option aktiviert ist, wird der Speicherdatenträger beim Herunterfahren der VM auf Standard-HDD herabgestuft, um Speicherkosten zu senken. Beim Neustart wechselt die VM wieder zu den ursprünglichen Einstellungen. Die Option lässt sich auf Speicher- und Zurückschreibcachedatenträger anwenden. Alternativ können Sie auch PowerShell verwenden. Siehe Speichertyp beim Herunterfahren einer VM zu einer niedrigeren Ebene ändern.

Hinweis:

Bei Microsoft gelten Einschränkungen für die Änderung des Speichertyps beim Herunterfahren einer VM. Es ist auch möglich, dass Microsoft künftig Änderungen des Speichertyps blockiert. Weitere Informationen finden Sie in diesem Microsoft-Artikel.

-

Wählen Sie aus, ob Daten auf den im Katalog bereitgestellten Maschinen verschlüsselt werden sollen. Die serverseitige Verschlüsselung mit einem vom Kunden verwalteten Schlüssel ermöglicht die Verwaltung der Verschlüsselung auf der Ebene verwalteter Datenträger und das Schützen von Daten auf den Maschinen im Katalog. Weitere Informationen finden Sie unter Azure-serverseitige Verschlüsselung.

-

-

Wählen Sie auf der Seite Ressourcengruppe aus, ob Sie neue Ressourcengruppen erstellen oder vorhandene verwenden.

- Wenn Sie Ressourcengruppen erstellen möchten, wählen Sie Weiter.

- Wenn Sie vorhandene Ressourcengruppen verwenden möchten, wählen Sie Gruppen in der Liste Zum Bereitstellen verfügbare Ressourcengruppen aus. Nicht vergessen: Wählen Sie genügend Gruppen aus, um die Maschinen aufzunehmen, die Sie im Katalog erstellen. Wenn sie nicht ausreichen, werden Sie in einer Meldung darauf hingewiesen. Wählen Sie ggf. mehr als die erforderliche Mindestanzahl aus, wenn Sie dem Katalog später weitere VMs hinzufügen möchten. Sie können einem Katalog nach dessen Erstellung keine weiteren Ressourcengruppen mehr hinzufügen.

Weitere Informationen finden Sie unter Azure-Ressourcengruppen.

-

Wählen Sie auf der Seite Maschinenidentitäten einen Identitätstyp und konfigurieren Sie Identitäten für Maschinen in dem Katalog. Wenn Sie die VMs als In Azure Active Directory eingebunden festlegen, können Sie sie zu einer Azure AD-Sicherheitsgruppe hinzufügen. Verfahren:

- Wählen Sie im Feld Identitätstyp die Option In Azure Active Directory eingebunden. Die Option Azure AD-Sicherheitsgruppe (optional) wird angezeigt.

- Klicken Sie auf Azure AD-Sicherheitsgruppe: Neu erstellen.

- Geben Sie einen Gruppennamen ein und klicken Sie auf Erstellen.

- Folgen Sie den angezeigten Anweisungen, um sich bei Azure anzumelden. Wenn der Gruppenname in Azure nicht vorliegt, erscheint ein grünes Symbol. Andernfalls erscheint eine Fehlermeldung, in der Sie aufgefordert werden, einen neuen Namen einzugeben.

- Geben Sie das Benennungsschema für Maschinenkonten für die VMs ein.

Nach der Katalogerstellung greift Citrix Virtual Apps and Desktops für Sie auf Azure zu und erstellt die Sicherheitsgruppe und eine dynamische Mitgliedschaftsregel für die Gruppe. Basierend auf der Regel werden virtuelle Maschinen mit dem in diesem Katalog angegebenen Benennungsschema automatisch zur Sicherheitsgruppe hinzugefügt.

Um dem Katalog virtuelle Maschinen mit einem anderen Benennungsschema hinzuzufügen, müssen Sie sich bei Azure anmelden. Citrix Virtual Apps and Desktops kann dann auf Azure zugreifen und eine dynamische Mitgliedschaftsregel erstellen, die auf dem neuen Benennungsschema basiert.

Beim Löschen des Katalogs ist für das Löschen der Sicherheitsgruppe aus Azure ebenfalls eine Anmeldung bei Azure erforderlich.

-

Die Seiten Domänenanmeldeinformationen und Zusammenfassung enthalten keine Azure-spezifischen Informationen. Folgen Sie den Anleitungen im Artikel Maschinenkataloge erstellen.

Schließen Sie den Assistenten ab.

Bedingungen für die Verwendung eines temporären Azure-Datenträgers als Datenträger für den Zurückschreibcache

Sie können den temporären Azure-Datenträger nur dann als Datenträger für den Zurückschreibcache verwenden, wenn alle der folgenden Bedingungen erfüllt sind:

-

Der Datenträger für den Zurückschreibcache darf nicht persistent sein, da der temporäre Azure-Datenträger nicht für persistente Daten geeignet ist.

-

Die gewählte Azure-VM-Größe muss einen temporären Datenträger einschließen.

-

Der kurzlebige Betriebsystemdatenträger muss nicht aktiviert sein.

-

Stimmen Sie zu, dass die Datenträgerdatei für den Zurückschreibcache auf dem temporären Azure-Datenträger platziert wird.

-

Der temporäre Azure-Datenträger muss größer sein als der Gesamtwert für (Größe des Datenträgers des Zurückschreibecache + reservierter Speicherplatz für Auslagerungsdatei + 1 GB Pufferspeicher).

Szenarios mit nicht persistentem Datenträger für den Zurückschreibcache

Die folgende Tabelle enthält drei Szenarios, in denen beim Erstellen des Maschinenkatalogs der temporäre Datenträger für den Zurückschreibcache (WBC) verwendet wird.

| Szenario | Ergebnis |

|---|---|

| Alle Bedingungen zur Verwendung des temporären Datenträgers für den Zurückschreibcache sind erfüllt. | Die WBC-Datei mcsdif.vhdx wird auf dem temporären Datenträger abgelegt. |

| Der temporäre Datenträger hat nicht genügend Speicherplatz für den Zurückschreibcache. | Ein VHD-Datenträger MCSWCDisk wird erstellt und die WBC-Datei mcsdif.vhdx wird auf diesem Datenträger platziert. |

Dier temporäre Datenträger verfügt über ausreichend Speicherplatz für die Verwendung des Write-Back-Cache, aber UseTempDiskForWBC ist auf false eingestellt. |

Ein VHD-Datenträger MCSWCDisk wird erstellt und die WBC-Datei mcsdif.vhdx wird auf diesem Datenträger platziert. |

Azure-Vorlagenspezifikation erstellen

Sie können eine Azure-Vorlagenspezifikation im Azure-Portal erstellen und sie in Web Studio und in den PowerShell-Befehlen verwenden, um einen MCS-Maschinenkatalog zu erstellen oder zu aktualisieren.

Azure-Vorlagenspezifikation für eine vorhandene VM erstellen:

- Gehen Sie zum Azure-Portal. Wählen Sie eine Ressourcengruppe und dann die VM und die Netzwerkschnittstelle aus. Klicken Sie oben im Menü … auf Export template.

- Deaktivieren Sie das Kontrollkästchen Include parameters, wenn Sie eine Vorlagenspezifikation für die Katalogbereitstellung erstellen möchten.

- Klicken Sie auf Add to library, um die Vorlagenspezifikation später zu ändern.

- Geben Sie auf der Seite Importing template die erforderlichen Informationen wie Name, Subscription, Subscription, Location und Version ein. Klicken Sie auf Next: Edit Template.

-

Sie benötigen außerdem eine Netzwerkschnittstelle als unabhängige Ressource, wenn Sie Kataloge bereitstellen möchten. Daher müssen Sie alle in der Vorlagenspezifikation angegebenen

dependOnentfernen. Beispiel:"dependsOn": [ "[resourceId('Microsoft.Network/networkInterfaces', 'tnic937')]" ], <!--NeedCopy--> - Wählen Sie Review + Create und erstellen Sie die Vorlagenspezifikation.

- Überprüfen Sie auf der Seite Template Specs die gerade erstellte Vorlagenspezifikation. Klicken Sie auf die Vorlagenspezifikation. Klicken Sie im linken Bereich auf Versions.

- Sie können eine neue Version erstellen, indem Sie auf Create new version klicken. Geben Sie eine neue Versionsnummer an, nehmen Sie Änderungen an der aktuellen Vorlagenspezifikation vor und klicken Sie auf Review + Create, um die neue Version der Vorlagenspezifikation zu erstellen.

Mit den folgenden PowerShell-Befehlen können Sie Informationen zur Vorlagenspezifikation und Vorlagenversion abrufen:

-

Um Informationen über die Vorlagenspezifikation zu erhalten, führen Sie folgenden Befehl aus:

get-item XDHyp:\HostingUnits\East\machineprofile.folder\abc.resourcegroup\bggTemplateSpec.templatespec <!--NeedCopy--> -

Um Informationen über die Version der Vorlagenspezifikation zu erhalten, führen Sie folgenden Befehl aus:

get-item XDHyp:\HostingUnits\East\machineprofile.folder\abc.resourcegroup\bggTemplateSpec.templatespec\bgg1.0.templatespecversion <!--NeedCopy-->

Vorlagenspezifikation beim Erstellen oder Aktualisieren eines Katalogs verwenden

Sie können einen MCS-Maschinenkatalog erstellen oder aktualisieren, indem Sie eine Vorlagenspezifikation als Eingabe für das Maschinenprofil verwenden. Hierfür können Sie Web Studio oder PowerShell-Befehle verwenden.

- Verwendung von Web Studio: Siehe Maschinenkatalog unter Verwendung eines Azure Resource Manager-Images in Web Studio erstellen.

- Verwendung von PowerShell: Siehe Vorlagenspezifikation beim Erstellen oder Aktualisieren eines Katalogs mit PowerShell verwenden.

Azure-serverseitige Verschlüsselung

Citrix Virtual Apps and Desktops unterstützt vom Kunden verwaltete Schlüssel für verwaltete Azure-Datenträger über Azure Key Vault. Mit dieser Unterstützung können Sie Ihre Unternehmens- und Compliance-Anforderungen verwalten, indem Sie die verwalteten Datenträger des Maschinenkatalogs mit Ihrem eigenen Schlüssel verschlüsseln. Weitere Informationen finden Sie unter Serverseitige Verschlüsselung von Azure Disk Storage.

Bei Verwendung dieses Features für verwaltete Datenträger gilt Folgendes:

-

Um den Schlüssel zu ändern, mit dem der Datenträger verschlüsselt ist, ändern Sie den aktuellen Schlüssel im

DiskEncryptionSet. Alle mit diesemDiskEncryptionSetverbundenen Ressourcen werden mit dem neuen Schlüssel verschlüsselt. -

Wenn Sie den Schlüssel deaktivieren oder löschen, werden alle VMs mit Datenträgern, die den Schlüssel verwenden, automatisch heruntergefahren. Nach dem Herunterfahren können die VMs erst wieder verwendet werden, wenn Sie den Schlüssel wieder aktivieren oder einen neuen Schlüssel zuweisen. Kataloge, die den Schlüssel verwenden, können nicht aktiviert werden und Sie können solchen Katalogen keine VMs hinzufügen.

Wichtige Überlegungen bei der Verwendung vom Kunden verwalteter Schlüssel

Beachten Sie die folgenden Punkte bei der Verwendung dieses Features:

-

Alle zu von Kunden verwalteten Schlüsseln gehörenden Ressourcen (Azure Key Vaults, Datenträgerverschlüsselungssätze, VMs, Datenträger und Snapshots) müssen demselben Abonnement und derselben Region angehören.

-

Ein einmal aktivierter kundenverwalteter Schlüssel kann nicht mehr deaktiviert werden. Wenn Sie einen kundenverwalteten Schlüssel deaktivieren oder entfernen möchten, kopieren Sie alle Daten auf einen anderen verwalteten Datenträger, für den der Schlüssel nicht verwendet wird.

-

Datenträger, die aus verschlüsselten benutzerdefinierten Images mit serverseitiger Verschlüsselung und einem kundenverwalteten Schlüssel erstellt wurden, müssen mit demselben kundenverwalteten Schlüssel verschlüsselt werden. Diese Datenträger müssen im selben Abonnement sein.

-

Snapshots von Datenträgern, die mit serverseitiger Verschlüsselung und einem kundenverwalteten Schlüssel verschlüsselt wurden, müssen mit demselben kundenverwalteten Schlüssel verschlüsselt werden.

-

Datenträger, Snapshots und Images, die mit kundenverwalteten Schlüsseln verschlüsselt wurden, können nicht in anderen Ressourcengruppen oder Abonnements verschoben werden.

-

Verwaltete Datenträger, die mit Azure Disk Encryption verschlüsselt sind oder es zuvor einmal waren, können nicht mit kundenverwalteten Schlüsseln verschlüsselt werden.

-

Auf der Microsoft-Website finden Sie Informationen zu Limits für Datenträgerverschlüsselungssätze pro Region.

Hinweis:

Weitere Informationen zum Konfigurieren der Azure-serverseitigen Verschlüsselung finden Sie unter Schnellstart: Key Vault-Erstellung mit dem Azure-Portal .

Vom Kunden verwalteter Schlüssel für Azure

Beim Erstellen eines Maschinenkatalogs können Sie wählen, ob Daten auf den im Katalog bereitzustellenden Maschinen verschlüsselt werden sollen. Die serverseitige Verschlüsselung mit einem vom Kunden verwalteten Schlüssel ermöglicht die Verwaltung der Verschlüsselung auf der Ebene verwalteter Datenträger und das Schützen von Daten auf den Maschinen im Katalog. Ein Datenträgerverschlüsselungssatz (DES) repräsentiert einen vom Kunden verwalteten Schlüssel. Um das Feature zu nutzen, müssen Sie zuerst einen DES in Azure erstellen. Ein DES hat folgendes Format:

/subscriptions/12345678-1234-1234-1234-123456789012/resourceGroups/Sample-RG/providers/Microsoft.Compute/diskEncryptionSets/SampleEncryptionSet

Wählen Sie einen DES aus der Liste aus. Der ausgewählte DES muss sich im selben Abonnement und in derselben Region wie Ihre Ressourcen befinden. Wenn Ihr Image mit einem DES verschlüsselt ist, verwenden Sie beim Erstellen des Maschinenkatalogs denselben DES. Sie können den DES nicht mehr ändern, wenn Sie den Katalog erstellt haben.

Wenn Sie einen Katalog mit einem Schlüssel erstellen und später den entsprechenden DES in Azure deaktivieren, können Sie die Maschinen im Katalog nicht mehr einschalten und diesem keine Maschinen mehr hinzufügen.

Weitere Informationen finden Sie unter Creating a machine catalog using customer-managed key.

Azure-Datenträgerverschlüsselung auf dem Host

Sie können einen MCS-Maschinenkatalog mit Verschlüsselung auf dem Host erstellen. Derzeit unterstützen die Maschinenerstellungsdienste (MCS) nur den Maschinenprofilworkflow für dieses Feature. Sie können eine VM oder eine Vorlagenspezifikation als Eingabe für ein Maschinenprofil verwenden.

Bei diesem Verschlüsselungsverfahren werden Daten nicht über den Azure-Speicher verschlüsselt. Die Daten werden auf dem Hostserver verschlüsselt und dann verschlüsselt durch den Azure-Speicherserver geleitet. Es kommt also zu einer End-to-End-Verschlüsselung der Daten.

Einschränkungen:

Die Azure-Datenträgerverschlüsselung auf dem Host:

- wird nicht für alle Azure-Maschinengrößen unterstützt.

- ist nicht kompatibel mit der Azure-Datenträgerverschlüsselung.

Erstellen eines Maschinenkatalogs mit Verschlüsselung auf dem Host:

- Prüfen Sie, ob die Verschlüsselung auf dem Host für Ihr Abonnement aktiviert ist. Informationen hierzu finden Sie unter https://learn.microsoft.com/en-us/rest/api/resources/features/get?tabs=HTTP/. Wenn das Feature nicht aktiviert ist, müssen Sie es für das Abonnement aktivieren. Informationen zum Aktivieren des Features für Ihr Abonnement finden Sie unter https://learn.microsoft.com/en-us/azure/virtual-machines/disks-enable-host-based-encryption-portal?tabs=azure-powershell#prerequisites/.

-

Prüfen Sie, ob die Verschlüsselung auf dem Host für die vorliegende Azure-VM-Größe unterstützt wird. Führen Sie dazu in einem PowerShell-Fenster einen der folgenden Befehle aus:

PS XDHyp:\Connections\<your connection>\east us.region\serviceoffering.folder> <!--NeedCopy-->PS XDHyp:\HostingUnits\<your hosting unit>\serviceoffering.folder> <!--NeedCopy--> -

Erstellen Sie eine VM oder Vorlagenspezifikation als Eingabe für das Maschinenprofil, im Azure-Portal mit aktivierter Verschlüsselung auf dem Host.

- Wenn Sie eine VM erstellen möchten, wählen Sie eine VM-Größe, die die Verschlüsselung auf dem Host unterstützt. Nach dem Erstellen der VM ist die VM-Eigenschaft Encryption at host aktiviert.

- Wenn Sie eine Vorlagenspezifikation verwenden möchten, weisen Sie den Parameter

Encryption at Hostas true insidesecurityProfilezu.

-

Erstellen Sie einen MCS-Maschinenkatalog mit Maschinenprofilworkflow, indem Sie eine VM oder Vorlagenspezifikation auswählen.

- Datenträger/Betriebssystemdatenträger: Die Verschlüsselung erfolgt über einen kundenseitig verwalteten Schlüssel und einen plattformseitig verwalteten Schlüssel.

- Kurzlebiger Betriebssystemdatenträger: Die Verschlüsselung erfolgt nur über einen plattformseitig verwalteten Schlüssel.

- Cache-Datenträger: Die Verschlüsselung erfolgt über einen kundenseitig verwalteten Schlüssel und einen plattformseitig verwalteten Schlüssel.

Sie können den Maschinenkatalog mithilfe von Web Studio oder über PowerShell-Befehle erstellen.

Informationen zur Verschlüsselung am Host aus Maschinenprofil abrufen

Sie können die Verschlüsselungsinformationen des Hosts aus einem Computerprofil abrufen, wenn Sie den PowerShell-Befehl mit dem Parameter AdditionalData ausführen. Wenn der Parameter EncryptionAtHost True ist, bedeutet dies, dass die Verschlüsselung auf dem Host für das Maschinenprofil aktiviert ist.

Beispiel: Wenn die Maschinenprofileingabe eine VM ist, führen Sie den folgenden Befehl aus:

(get-item XDHyp:\HostingUnits\myAzureNetwork\machineprofile.folder\abc.resourcegroup\def.vm).AdditionalData

<!--NeedCopy-->

Beispiel: Wenn die Maschinenprofileingabe eine Vorlagenspezifikation ist, führen Sie den folgenden Befehl aus:

(get-item XDHyp:\HostingUnits\myAzureNetwork\machineprofile.folder\abc.resourcegroup\def_templatespec.templatespec\EncryptionAtHost.templatespecversion).AdditionalData

<!--NeedCopy-->

Doppelte Verschlüsselung auf verwalteten Datenträgern

Sie können einen Maschinenkatalog mit doppelter Verschlüsselung erstellen. Bei mit diesem Feature erstellten Katalogen werden alle Datenträger serverseitig mit plattformseitig und kundenseitig verwalteten Schlüsseln verschlüsselt. Sie besitzen und verwalten den Azure Key Vault, den Verschlüsselungsschlüssel und die Datenträgerverschlüsselungssätze (DES).

Die doppelte Verschlüsselung besteht aus der plattformseitigen Verschlüsselung (Standard) und der vom Kunden verwalteten Verschlüsselung. Kunden, die ein hohes Sicherheitsniveau erfordern und Risiken bezüglich des Verschlüsselungsalgorithmus, der Implementierung oder kompromittierter Schlüssel befürchten, können die doppelte Verschlüsselung wählen. Persistente Datenträger für OS und Daten, Snapshots und Images werden sämtlich im Ruhezustand doppelt verschlüsselt.

Hinweis:

- Sie können einen Maschinenkatalog mit Web Studio und mit PowerShell-Befehlen erstellen und aktualisieren. Informationen zu PowerShell-Befehlen finden Sie unter Maschinenkatalog mit doppelter Verschlüsselung erstellen.

- Sie können einen nicht auf Maschinenprofilen basierenden Workflow oder einen auf Maschinenprofilen basierenden Workflow verwenden, um einen Maschinenkatalog mit doppelter Verschlüsselung zu erstellen oder zu aktualisieren.

- Wenn Sie zum Erstellen eines Maschinenkatalogs einen nicht auf Maschinenprofilen basierenden Workflow verwenden, können Sie die gespeicherte

DiskEncryptionSetIdwiederverwenden.- Wenn Sie ein Maschinenprofil verwenden, können Sie eine VM- oder Vorlagenspezifikation als Eingabe für das Maschinenprofil verwenden.

Einschränkungen:

- Die doppelte Verschlüsselung wird für Ultra Disk- und Premium SSD v2-Datenträgern nicht unterstützt.

- Die doppelte Verschlüsselung wird für nicht verwaltete Datenträger nicht unterstützt.

- Wenn Sie den mit einem Katalog verknüpften DiskEncryptionSet-Schlüssel deaktivieren, werden die VMs des Katalogs deaktiviert.

- Alle zu von Kunden verwalteten Schlüsseln gehörenden Ressourcen (Azure Key Vaults, Datenträgerverschlüsselungssätze, VMs, Datenträger und Snapshots) müssen demselben Abonnement und derselben Region angehören.

- Sie können maximal 50 Datenträgerverschlüsselungssätze pro Region und Abonnement erstellen.

- Sie können einen Maschinenkatalog, der bereits eine

DiskEncryptionSetIdhat, nicht mit einer anderenDiskEncryptionSetIdaktualisieren.

Azure-Ressourcengruppen

Azure Provisioning-Ressourcengruppen sind eine Methode des Provisionings von VMs, über die Benutzern Anwendungen und Desktops bereitgestellt werden. Wenn Sie einen MCS-Maschinenkatalog erstellen, können Sie vorhandene, leere Azure-Ressourcengruppen hinzufügen oder neue erstellen. Informationen zu Azure-Ressourcengruppen finden Sie in der Dokumentation von Microsoft.

Verwendung von Azure-Ressourcengruppen

Es gibt keine Beschränkung für die Anzahl der virtuellen Maschinen, verwalteten Datenträger, Snapshots und Images pro Azure-Ressourcengruppe. (Die Beschränkung auf 240 VMs pro 800 verwaltete Datenträger pro Azure-Ressourcengruppe wurde entfernt.)

- Wenn Sie zum Erstellen eines Maschinenkatalogs einen Dienstprinzipal mit vollem Gültigkeitsbereich verwenden, erstellen die Maschinenerstellungsdienste nur eine Azure-Ressourcengruppe und verwenden nur diese Gruppe für den Katalog.

- Wenn Sie zum Erstellen eines Maschinenkatalogs einen Dienstprinzipal mit eingeschränktem Gültigkeitsbereich verwenden, müssen Sie eine leere, vorab erstellte Azure-Ressourcengruppe für den Katalog angeben.

Kurzlebige Azure-Datenträger

Ein kurzlebiger Azure-Datenträger ermöglicht die Umnutzung des Cachedatenträgers oder temporären Datenträgers zum Speichern des Betriebssystemdatenträgers für eine virtuelle Azure-Maschine. Dies ist nützlich für Azure-Umgebungen, die anstelle von Standard-HDD-Datenträgern leistungsstärkere SSD-Datenträger erfordern. Informationen zum Erstellen eines Katalogs mit einem kurzlebigen Azure-Datenträger finden Sie unter Katalog mit kurzlebigem Azure-Datenträger erstellen.

Hinweis:

Persistente Kataloge unterstützen keine kurzlebigen Betriebssystemdatenträger.

Kurzlebige Betriebssystemdatenträger erfordern ein Provisioningschema mit verwalteten Datenträgern und Shared Image Gallery.

Speichern einer temporären kurzlebigen OS-Datenträgers

Sie können einen kurzlebigen OS-Datenträger auf dem Temp- bzw. Ressourcendatenträger der VM speichern. So können Sie einen kurzlebigen OS-Datenträger mit VMs verwenden, die über keinen oder nur unzureichenden Cache verfügen. Solche VMs verfügen über einen temporären oder Ressourcendatenträger zum Speichern eines kurzlebigen Betriebssystemdatenträgers, beispielsweise Ddv4.

Beachten Sie Folgendes:

- Kurzlebige Datenträger werden entweder auf dem VM-Cachedatenträger oder auf dem temporären bzw. Ressourcendatenträger der VM gespeichert. Die Cachedatenträger ist dem temporären Datenträger vorzuziehen, es sei denn, der Cachedatenträger ist zu klein für den Inhalt des Betriebsystemdatenträgers.

- Entsteht bei Updates ein neues Image, das größer als der Cachedatenträger und kleiner als der Temp-Datenträger ist, wird der kurzlebige OS-Datenträger durch den Temp-Datenträger der VM ersetzt.

Kurzlebige Azure-Betriebssystemdatenträger und MCS-Speicheroptimierung (MCS-E/A)

Kurzlebige Azure-Betriebssystemdatenträger und MCS-E/A können nicht gleichzeitig aktiviert werden.

Wichtige Punkte:

-

Sie können keinen Maschinenkatalog mit gleichzeitig aktiviertem kurzlebigem Betriebssystemdatenträger und MCS-E/A erstellen.

- Die PowerShell-Parameter (

UseWriteBackCacheundUseEphemeralOsDisk) schlagen mit entsprechenden Fehlermeldungen fehl, wenn Sie sie auf true inNew-ProvSchemeoderSet-ProvSchemesetzen. - Bei bestehenden Maschinenkatalogen, für die bei der Erstellung beide Features aktiviert wurden, ist weiterhin Folgendes möglich:

- Aktualisieren des Maschinenkatalogs

- Hinzufügen oder Löschen von VMs

- Löschen des Maschinenkatalogs

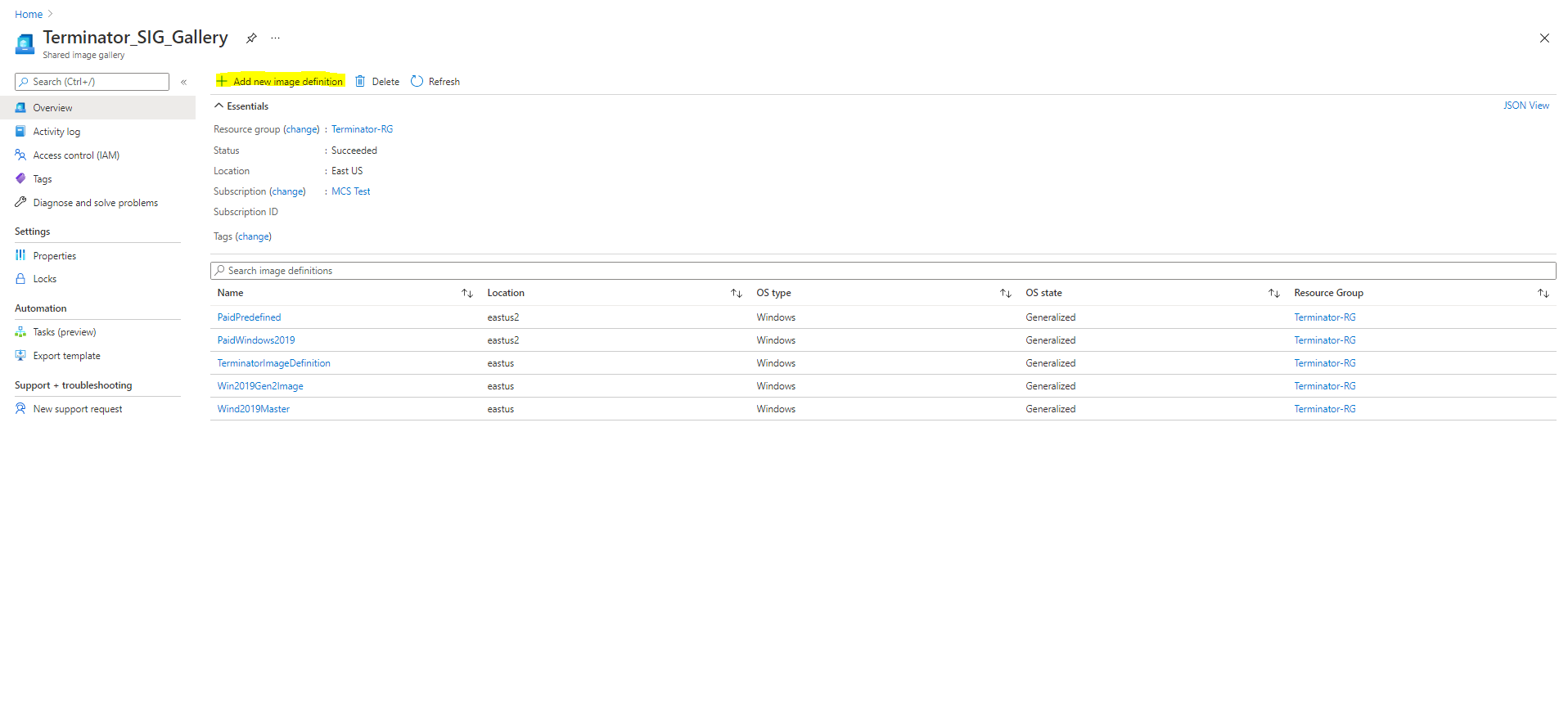

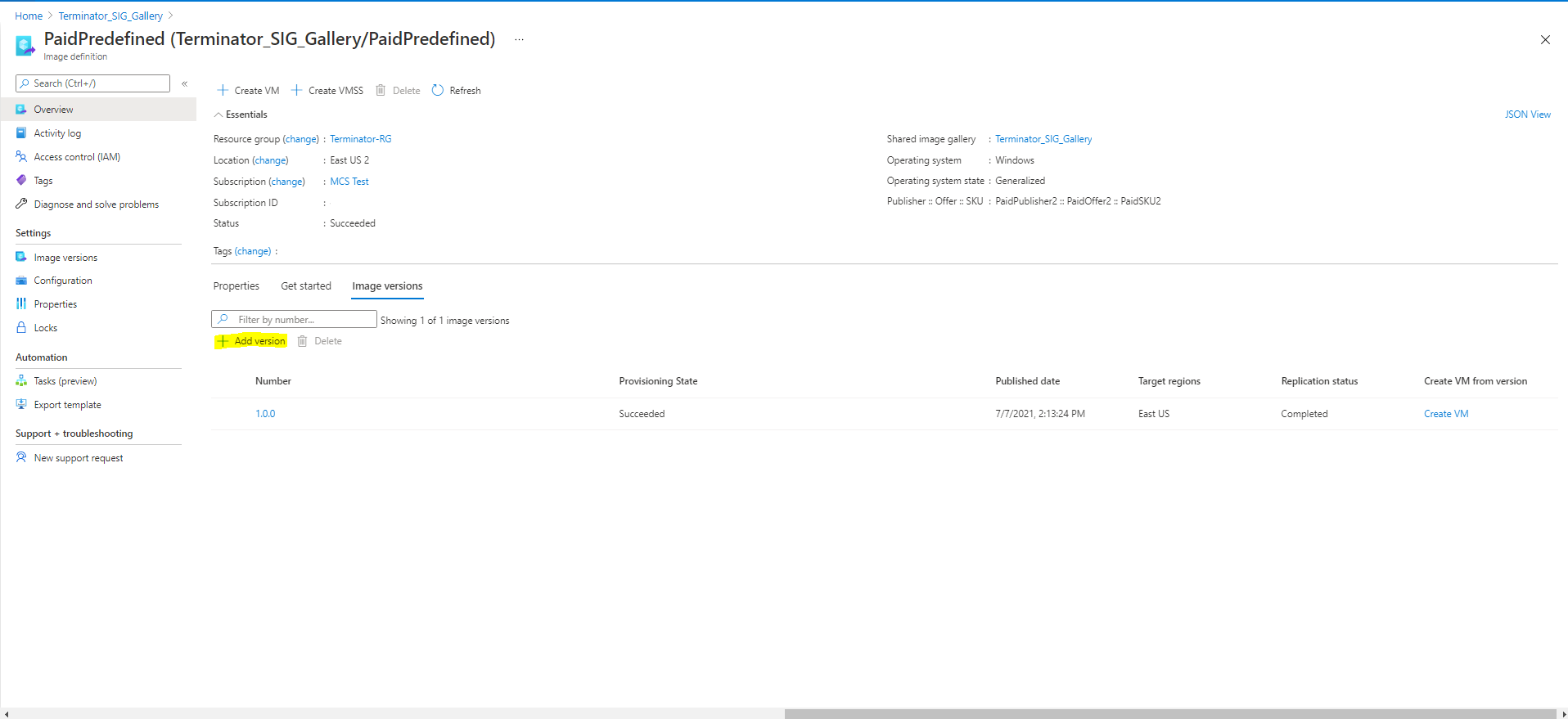

Azure Compute Gallery

Verwenden Sie Azure Compute Gallery (früher Azure Shared Image Gallery) als Repository mit veröffentlichten Images für per MCS bereitgestellte Maschinen in Azure. Sie können ein veröffentlichtes Image in der Image Gallery speichern, um die Erstellung und Hydration von Betriebssystemdatenträgern zu beschleunigen und die OS- und Anwendungsstartzeiten nicht persistenter VMs zu verbessern. Die Shared Image Gallery enthält die folgenden drei Elemente:

- Gallery: Hier werden Images gespeichert. MCS erstellt je eine Gallery für jeden Maschinenkatalog.

- Imagedefinition: Diese Definition enthält Informationen zum veröffentlichten Image (Betriebssystemtyp/-zustand, Azure-Region). MCS erstellt eine Imagedefinition für jedes Image, das für den Katalog erstellt wurde.

- Imageversion der Galerie: Jedes Bild in einer freigegebenen Imagegalerie kann mehrere Versionen haben und jede Version kann mehrere Replikate in verschiedenen Regionen haben. Jedes Replikat ist eine vollständige Kopie des veröffentlichten Images.

Hinweis:

Die Shared Image Gallery-Funktion ist nur mit verwalteten Datenträgern kompatibel. Sie ist nicht für Legacy-Maschinenkataloge verfügbar.

Weitere Informationen finden Sie unter Übersicht über Azure Compute Gallery.

Informationen zum Erstellen oder Aktualisieren eines Maschinenkatalogs mithilfe eines Azure Compute Gallery-Images und PowerShell finden Sie unter Maschinenkatalog mit einem Azure Compute Gallery-Image erstellen oder aktualisieren.

Vertrauliche Azure-VMs

Azure Confidential Computing-VMs stellen sicher, dass Ihr virtueller Desktop im Arbeitsspeicher verschlüsselt und bei der Verwendung geschützt ist.

Sie können MCS verwenden, um einen Katalog mit vertraulichen Azure-VMs zu erstellen. Sie müssen den Maschinenprofil-basierten Workflow verwenden, um einen solchen Katalog zu erstellen. Sie können sowohl die VM- als auch die ARM-Vorlagenspezifikation als Eingabe für das Maschinenprofil verwenden.

Wichtige Überlegungen zu vertraulichen VMs

Im Hinblick auf unterstützte VM-Größen und die Erstellung von Maschinenkatalogen mit vertraulichen VMs gilt es, Folgendes zu beachten:

-

Unterstützte VM-Größen:

- DCasv5-Serie

- DCadsv5-Serie

- ECasv5-Serie

- ECadsv5-Serie

-

Erstellen von Maschinenkatalogen mit vertraulichen VMs.

- Sie können mithilfe von Web Studio- und PowerShell-Befehlen einen Maschinenkatalog mit vertraulichen Azure-VMs erstellen.

- Sie müssen einen maschinenprofilbasierten Workflow verwenden, um einen Maschinenkatalog mit vertraulichen Azure-VMs zu erstellen. Sie können eine VM oder eine Vorlagenspezifikation als Maschinenprofileingabe verwenden.

-

Für das Masterimage und das als Eingabe verwendete Maschinenprofil muss derselbe Sicherheitstyp aktiviert werden. Es gibt folgende Sicherheitstypen:

- VMGuestStateOnly: Vertrauliche VM, bei der nur der VM-Gastzustand verschlüsselt ist

- DiskWithVMGuestState: Vertrauliche VM, bei der sowohl der Betriebssystemdatenträger als auch der VM-Gastzustand mit einem plattformverwalteten oder einem vom Kunden verwalteten Schlüssel verschlüsselt sind. Es können normale und auch kurzlebige Betriebssystemdatenträger verschlüsselt werden.

-

Über den Parameter “AdditionalData” können Sie Informationen zu vertraulichen VMs verschiedener Ressourcentypen, etwa verwaltete Datenträger, Snapshots, Azure Compute Gallery-Image, VM und ARM-Vorlagenspezifikation abrufen. Beispiel:

PS C:\Users\username> (get-item XDHyp:\HostingUnits\mynetwork\image.folder\username-dev-testing-rg.resourcegroup\username-dev-tsvda.vm).AdditionalData <!--NeedCopy-->Es gibt folgende zusätzlichen Daten:

- DiskSecurityType

- ConfidentialVMDiskEncryptionSetId

- DiskSecurityProfiles

Um die vertrauliche Recheneigenschaft einer Maschinengröße abzurufen, führen Sie den folgenden Befehl aus:

(Get-Item -path "XDHyp:\Connections\my-connection-name\East US.region\serviceoffering.folder\abc.serviceoffering").AdditionalDataDas zusätzliche Datenfeld ist

ConfidentialComputingType. - Sie können den Sicherheitstyp eines Masterimages oder eines Maschinenprofils nicht von “vertraulich” in “nicht vertraulich” oder umgekehrt ändern.

- Für jede falsche Konfiguration erhalten Sie eine entsprechende Fehlermeldung.

Masterimages und Maschinenprofile vorbereiten

Bevor Sie einen Satz vertraulicher VMs erstellen, gehen Sie wie folgt vor, um ein Masterimage und ein Maschinenprofil für sie vorzubereiten:

- Erstellen Sie im Azure-Portal eine vertrauliche VM mit bestimmten Einstellungen wie:

- Sicherheitstyp: Vertrauliche virtuelle Maschinen

- Vertrauliche Betriebssystem-Datenträgerverschlüsselung: Aktiviert.

- Schlüsselverwaltung: Vertrauliche Datenträgerverschlüsselung mit einem plattformseitig verwalteten Schlüssel Weitere Informationen zum Erstellen vertraulicher VMs finden Sie in diesem Microsoft-Artikel.

-

Bereiten Sie das Masterimage auf der erstellten VM vor. Installieren Sie die erforderlichen Anwendungen und den VDA auf der erstellten VM.

Hinweis:

Das Erstellen vertraulicher VMs mit VHD wird nicht unterstützt. Verwenden Sie stattdessen Azure Compute Gallery, verwaltete Datenträger oder Snapshots für diesen Zweck.

-

Erstellen Sie das Maschinenprofil auf eine der folgenden Arten:

- Verwenden Sie die in Schritt 1 erstellte vorhandene VM, wenn sie die erforderlichen Maschineneigenschaften besitzt.

-

Wenn Sie sich für eine ARM-Vorlagenspezifikation als Maschinenprofil entscheiden, erstellen Sie die Vorlagenspezifikation wie erforderlich. Konfigurieren Sie insbesondere Parameter, die Ihre Anforderungen für vertrauliche VMs erfüllen, wie SecurityEncryptionType und diskEncryptionSet (für vom Kunden verwaltete Schlüssel). Weitere Informationen finden Sie unter Azure-Vorlagenspezifikation erstellen.

Hinweis:

- Stellen Sie sicher, dass das Masterimage und das Maschinenprofil denselben Sicherheitsschlüsseltyp haben.

- Um vertrauliche virtuelle Maschinen zu erstellen, die eine vertrauliche Betriebssystem-Datenträgerverschlüsselung mit einem vom Kunden verwalteten Schlüssel erfordern, stellen Sie sicher, dass die IDs des Datenträgerverschlüsselungssatzes im Masterimage und im Maschinenprofil identisch sind.

Vertrauliche VMs mit Web Studio- oder PowerShell-Befehlen erstellen

Um eine Reihe vertraulicher VMs zu erstellen, erstellen Sie einen Maschinenkatalog mit einem Masterimage und einem Maschinenprofil, das von der gewünschten vertraulichen VM abgeleitet wurde.

Um den Katalog mit Web Studio zu erstellen, folgen Sie den unter Maschinenkataloge erstellen beschriebenen Schritten. Beachten Sie die folgenden Überlegungen:

- Wählen Sie auf der Seite Image ein Masterimage und ein Maschinenprofil aus, das Sie für die Erstellung der vertraulichen VM vorbereitet haben. Die Auswahl des Maschinenprofils ist obligatorisch und es stehen nur Profile zur Auswahl, die den gleichen Sicherheitsverschlüsselungstyp wie das ausgewählte Masterimage haben.

- Auf der Seite Virtuelle Maschinen werden nur Maschinengrößen zur Auswahl angezeigt, die vertrauliche VMs unterstützen.

- Auf der Seite Datenträgereinstellungen können Sie den Datenträgerverschlüsselungssatz nicht angeben, da er vom ausgewählten Maschinenprofil übernommen wurde.

Azure Marketplace

Citrix Virtual Apps and Desktops unterstützt die Verwendung eines Masterimages mit Abonnementinformationen zum Erstellen von Maschinenkatalogen in Azure. Weitere Informationen finden Sie unter Microsoft Azure Marketplace.

Tipp:

Manchen Images im Azure-Marketplace (z. B. Standard-Windows Server-Image) sind keine Abonnementinformationen angefügt. Das Citrix Virtual Apps and Desktops-Feature ist für kostenpflichtige Images vorgesehen.

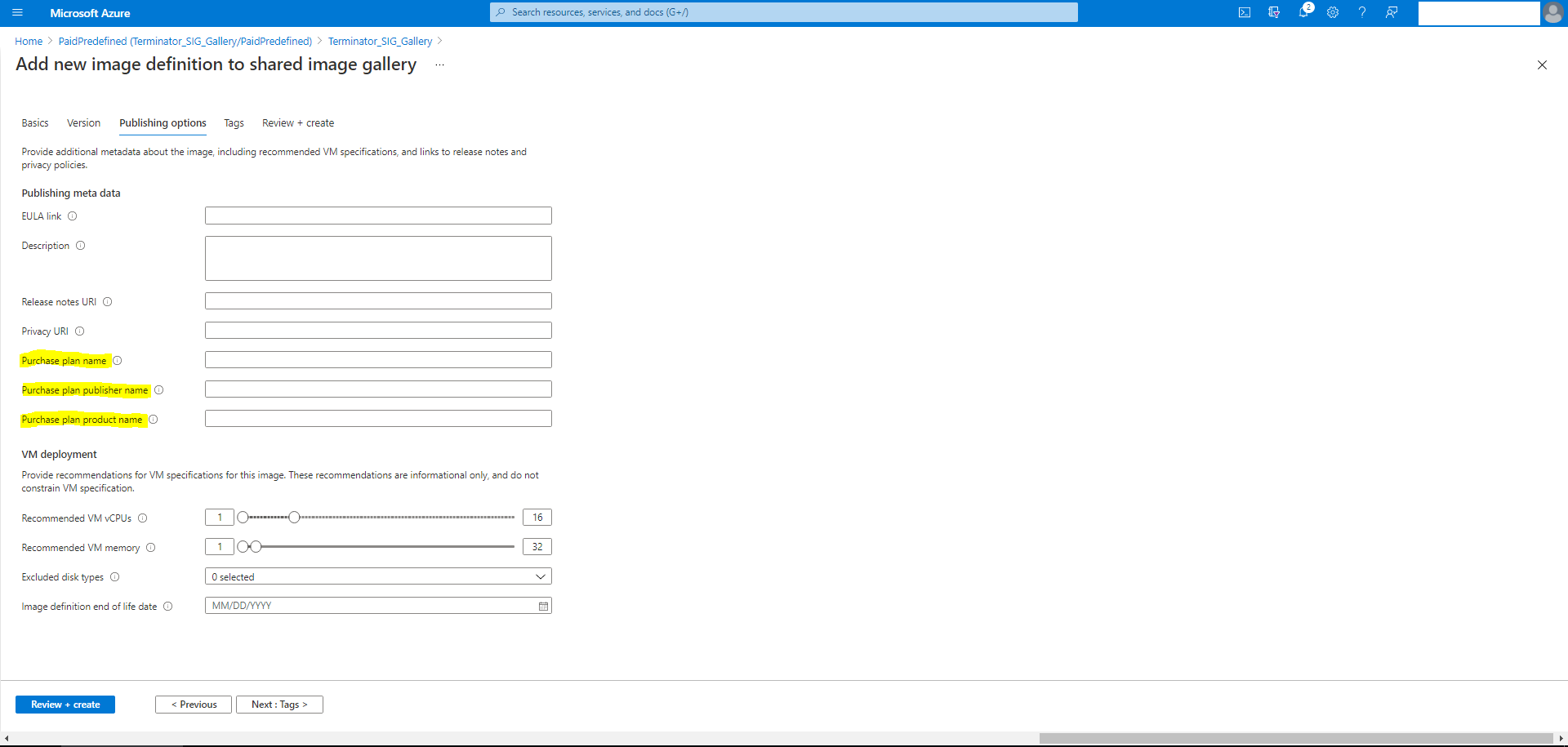

Vergewissern Sie sich, dass das in der Shared Image Gallery erstellte Image Azure-Abonnementinformationen enthält

Gehen Sie wie in diesem Abschnitt beschrieben vor, um Images in der Shared Image Gallery in Web Studio anzuzeigen. Diese Images können für ein Masterimage verwendet werden. Um das Image in einer Shared Image Gallery abzulegen, erstellen Sie in der Gallery eine Imagedefinition.

Überprüfen Sie auf der Seite Veröffentlichungsoptionen die Informationen zum Abonnement.

Die Informationsfelder sind zunächst leer. Füllen Sie diese Felder mit den Abonnementinformationen für das Image aus. Werden die Informationen nicht angegeben, kann der Maschinenkatalogprozess fehlschlagen.

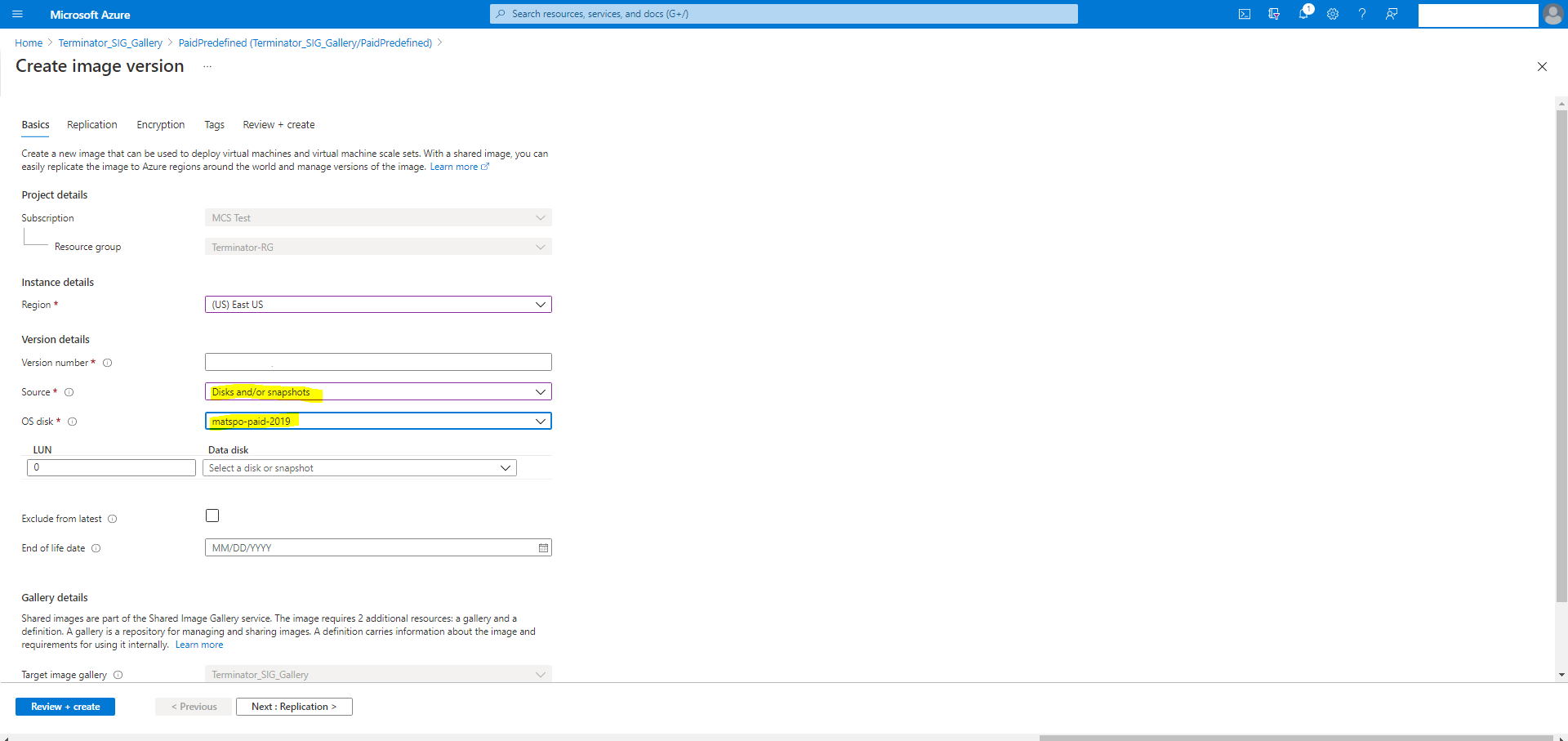

Nach dem Prüfen der Abonnementinformationen erstellen Sie eine Imageversion in der Definition. Diese wird als Masterimage verwendet. Klicken Sie auf Add Version:

Wählen Sie im Abschnitt Version details den Image-Snapshot oder verwalteten Datenträger als Quelle aus:

Maschinenkatalog mit PowerShell erstellen

In diesem Abschnitt wird beschrieben, wie Sie Kataloge mit PowerShell erstellen:

- Katalog mit nicht-persistentem Zurückschreibcachedatenträger erstellen

- Katalog mit persistentem Zurückschreibcachedatenträger erstellen

- Startleistung mit MCSIO verbessern

- Vorlagenspezifikation beim Erstellen oder Aktualisieren eines Katalogs mit PowerShell verwenden

- Maschinenkataloge mit vertrauenswürdigem Start

- Eigenschaftswerte für Maschinenprofile verwenden

- Maschinenkatalog mit einem vom Kunden verwalteten Verschlüsselungsschlüssel erstellen

- Maschinenkatalog mit doppelter Verschlüsselung erstellen

- Katalog mit kurzlebigem Azure-Datenträger erstellen

- Dedizierte Azure-Hosts

- Maschinenkatalog mit einem Azure Compute Gallery-Image erstellen oder aktualisieren

- Shared Image Gallery konfigurieren

- Provisioning von Maschinen in spezifischen Verfügbarkeitszonen

- Speichertypen

- Speicherort der Auslagerungsdatei

- Seitendatei-Einstellung aktualisieren

- Katalog mit Azure Spot-VMs erstellen

- Backup-VM-Größen konfigurieren

- Tags in allen Ressourcen kopieren

- Provisioning von Katalog-VMs mit installiertem Azure Monitor Agent

Katalog mit nicht-persistentem Zurückschreibcachedatenträger erstellen

Um einen Katalog mit nicht persistentem Zurückschreibcachedatenträger zu konfigurieren, verwenden Sie den PowerShell-Parameter New-ProvScheme CustomProperties. Die benutzerdefinierte Eigenschaft UseTempDiskForWBC gibt an, ob Sie die Verwendung des temporären Azure-Speichers zum Speichern der Zurückschreibcachedatei akzeptieren. Dies muss beim Ausführen von New-ProvScheme auf „true“ konfiguriert werden, wenn Sie den temporären Datenträger als Zurückschreibcachedatenträger verwenden möchten. Wenn die Eigenschaft nicht festgelegt ist, wird die Standardeinstellung False für den Parameter verwendet.

Verwenden Sie beispielsweise den Parameter CustomProperties, um UseTempDiskForWBC auf true festzulegen:

-CustomProperties '<CustomProperties xmlns=" http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi=" http://www.w3.org/2001/XMLSchema-instance"> `

<Property xsi:type="StringProperty" Name="PersistWBC" Value="false"/> `

<Property xsi:type="StringProperty" Name="PersistOsDisk" Value="false"/> `

<Property xsi:type="StringProperty" Name="PersistVm" Value="false"/> `

<Property xsi:type="StringProperty" Name="StorageAccountType" Value="Premium_LRS"/> `

<Property xsi:type="StringProperty" Name="WBCDiskStorageType" Value="Premium_LRS"/> `

<Property xsi:type="StringProperty" Name="LicenseType" Value="Windows_Client"/> `

<Property xsi:type="StringProperty" Name="UseTempDiskForWBC" Value="true"/> `

</CustomProperties>'

<!--NeedCopy-->

Hinweis:

Nachdem Sie für den Maschinenkatalog den lokalen temporären Azure-Speicher als Datenträger für den Zurückschreibecache festgelegt haben, können Sie die Einstellung später nicht in VHD ändern.

Katalog mit persistentem Zurückschreibcachedatenträger erstellen

Um einen Katalog mit persistentem Zurüclschreibcachedatenträger zu konfigurieren, verwenden Sie den PowerShell-Parameter New-ProvScheme CustomProperties. Dieser Parameter unterstützt eine zusätzliche Eigenschaft, PersistWBC, die verwendet wird, um zu bestimmen, wie der Zurückschreibcachedatenträger für durch MCS bereitgestellte Maschinen bestehen bleibt. Die Eigenschaft PersistWBC wird nur verwendet, wenn der Parameter UseWriteBackCache angegeben und der Parameter WriteBackCacheDiskSize festgelegt ist, um anzuzeigen, dass ein Datenträger erstellt wird.

Beispiele für Eigenschaften, die im Parameter CustomProperties gefunden wurden, bevor PersistWBC unterstützt wurde, sind:

<CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance">

<Property xsi:type="StringProperty" Name="UseManagedDisks" Value="true" />

<Property xsi:type="StringProperty" Name="StorageAccountType" Value="Premium_LRS" />

<Property xsi:type="StringProperty" Name="ResourceGroups" Value="benvaldev5RG3" />

</CustomProperties>

<!--NeedCopy-->

Bedenken Sie bei der Verwendung dieser Eigenschaften, dass sie Standardwerte enthalten, wenn die Eigenschaften aus dem Parameter CustomProperties weggelassen werden. Die Eigenschaft PersistWBC hat zwei mögliche Werte: true oder false.

Wenn Sie die Eigenschaft PersistWBC auf true setzen, wird der Zurückschreibcachedatenträger nicht gelöscht, wenn der Citrix Virtual Apps and Desktops-Administrator die Maschine mit Web Studio herunterfährt.

Wenn Sie die Eigenschaft PersistWBC auf false setzen, wird der Zurückschreibcachedatenträger gelöscht, wenn der Citrix Virtual Apps and Desktops-Administrator die Maschine mit Web Studio herunterfährt.

Hinweis:

Wenn die Eigenschaft

PersistWBCweggelassen wird, wird die Eigenschaft standardmäßig auf false gesetzt und der Zurückschreibcache wird gelöscht, wenn die Maschine mit Web Studio heruntergefahren wird.

Verwenden Sie beispielsweise den Parameter CustomProperties um PersistWBC auf “true” zu setzen:

<CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance">

<Property xsi:type="StringProperty" Name="UseManagedDisks" Value="true" />

<Property xsi:type="StringProperty" Name="StorageAccountType" Value="Premium_LRS" />

<Property xsi:type="StringProperty" Name="ResourceGroups" Value="benvaldev5RG3" />

<Property xsi:type="StringProperty" Name="PersistWBC" Value="true" />

</CustomProperties>

<!--NeedCopy-->

Wichtig:

Die Eigenschaft

PersistWBCkann nur mit dem PowerShell-CmdletNew-ProvSchemefestgelegt werden. Der Versuch, dieCustomPropertieseines Bereitstellungsschemas nach der Erstellung zu ändern, hat keine Auswirkungen auf den Maschinenkatalog und die Persistenz des Zurückschreibcachedatenträgers, wenn eine Maschine heruntergefahren wird.

Legen Sie beispielsweise New-ProvScheme fest, um den Write-Back-Cache zu verwenden, und setzen Sie die Eigenschaft PersistWBC auf “true”:

New-ProvScheme

-CleanOnBoot

-CustomProperties "<CustomProperties xmlns=`"http://schemas.citrix.com/2014/xd/machinecreation`" xmlns:xsi=`"http://www.w3.org/2001/XMLSchema-instance`"><Property xsi:type=`"StringProperty`" Name=`"UseManagedDisks`" Value=`"true`" /><Property xsi:type=`"StringProperty`" Name=`"StorageAccountType`" Value=`"Premium_LRS`" /><Property xsi:type=`"StringProperty`" Name=`"ResourceGroups`" Value=`"benvaldev5RG3`" /><Property xsi:type=`"StringProperty`" Name=`"PersistWBC`" Value=`"true`" /></CustomProperties>"

-HostingUnitName "adSubnetScale1"

-IdentityPoolName "BV-WBC1-CAT1"

-MasterImageVM "XDHyp:\HostingUnits\adSubnetScale1\image.folder\GoldImages.resourcegroup\W10MCSIO-01_OsDisk_1_a940e6f5bab349019d57ccef65d2c7e3.manageddisk"

-NetworkMapping @{"0"="XDHyp:\HostingUnits\adSubnetScale1\\virtualprivatecloud.folder\CloudScale02.resourcegroup\adVNET.virtualprivatecloud\adSubnetScale1.network"}

-ProvisioningSchemeName "BV-WBC1-CAT1"

-ServiceOffering "XDHyp:\HostingUnits\adSubnetScale1\serviceoffering.folder\Standard_D2s_v3.serviceoffering"

-UseWriteBackCache

-WriteBackCacheDiskSize 127

-WriteBackCacheMemorySize 256

<!--NeedCopy-->

Startleistung mit MCSIO verbessern

Sie können die Startleistung für in Azure oder GCP verwaltete Datenträger verbessern, wenn MCSIO aktiviert ist. Verwenden Sie die benutzerdefinierte PowerShell-Eigenschaft PersistOSDisk im Befehl New-ProvScheme, um dieses Feature zu konfigurieren. Zu den mit New-ProvScheme verknüpften Optionen gehören:

<CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance">

<Property xsi:type="StringProperty" Name="UseManagedDisks" Value="true" />

<Property xsi:type="StringProperty" Name="StorageAccountType" Value="Premium_LRS" />

<Property xsi:type="StringProperty" Name="Resource <!--NeedCopy-->

``````<!--NeedCopy-->

<!--NeedCopy-->

````````Groups" Value="benvaldev5RG3" />

<Property xsi:type="StringProperty" Name="PersistOsDisk" Value="true" />

</CustomProperties>

<!--NeedCopy-->

Um diese Funktion zu aktivieren, setzen Sie die benutzerdefinierte Eigenschaft PersistOSDisk auf true. Beispiel:

New-ProvScheme

-CleanOnBoot

-CustomProperties "<CustomProperties xmlns=`"http://schemas.citrix.com/2014/xd/machinecreation`" xmlns:xsi=`"http://www.w3.org/2001/XMLSchema-instance`"><Property xsi:type=`"StringProperty`" Name=`"UseManagedDisks`" Value=`"true`" /><Property xsi:type=`"StringProperty`" Name=`"StorageAccountType`" Value=`"Premium_LRS`" /><Property xsi:type=`"StringProperty`" Name=`"ResourceGroups`" Value=`"benvaldev5RG3`" /><Property xsi:type=`"StringProperty`" Name=`"PersistOsDisk`" Value=`"true`" /></CustomProperties>"

-HostingUnitName "adSubnetScale1"

-IdentityPoolName "BV-WBC1-CAT1"

-MasterImageVM "XDHyp:\HostingUnits\adSubnetScale1\image.folder\GoldImages.resourcegroup\W10MCSIO-01_OsDisk_1_a940e6f5bab349019d57ccef65d2c7e3.manageddisk"

-NetworkMapping @{"0"="XDHyp:\HostingUnits\adSubnetScale1\\virtualprivatecloud.folder\CloudScale02.resourcegroup\adVNET.virtualprivatecloud\adSubnetScale1.network"}

-ProvisioningSchemeName "BV-WBC1-CAT1"

-ServiceOffering "XDHyp:\HostingUnits\adSubnetScale1\serviceoffering.folder\Standard_D2s_v3.serviceoffering"

-UseWriteBackCache

-WriteBackCacheDiskSize 127

-WriteBackCacheMemorySize 256

<!--NeedCopy-->

Vorlagenspezifikation beim Erstellen oder Aktualisieren eines Katalogs mit PowerShell verwenden

Sie können einen MCS-Maschinenkatalog erstellen oder aktualisieren, indem Sie eine Vorlagenspezifikation als Eingabe für das Maschinenprofil verwenden. Hierfür können Sie Web Studio oder PowerShell-Befehle verwenden.

Verwendung von Web Studio: Siehe Maschinenkatalog unter Verwendung eines Azure Resource Manager-Images in Web Studio erstellen.

Mit PowerShell:

- Öffnen Sie das PowerShell-Fenster.

- Führen Sie

asnp citrix*aus. - Erstellen oder aktualisieren Sie einen Katalog.

- Gehen Sie zum Erstellen eines Katalogs wie folgt vor:

-

Verwenden Sie den Befehl

New-ProvSchememit einer Vorlagenspezifikation als Maschinenprofileingabe. Beispiel:New-ProvScheme -MasterImageVM "XDHyp:/HostingUnits/azure/image.folder/fgthj.resourcegroup/nab-ws-vda_OsDisk_1_xxxxxxxxxxa.manageddisk" MachineProfile "XDHyp:/HostingUnits/azure/machineprofile.folder/fgthj.resourcegroup/test.templatespec/V1.templatespecversion" -ProvisioningSchemeName <String> -HostingUnitName <String> -IdentityPoolName <String> [-ServiceOffering <String>][-CustomProperties <String> [-LoggingId <Guid>] [-BearerToken <String>][-AdminAddress <String>] [<CommonParameters>] <!--NeedCopy--> -

Beenden Sie die Erstellung des Maschinenkatalogs.

-

-

Um einen Katalog zu aktualisieren, verwenden Sie den Befehl

Set-ProvSchememit einer Vorlagenspezifikation als Maschinenprofileingabe. Beispiel:Set-ProvScheme -MasterImageVm 'XDHyp://Connections/Azure/East Us.region/vm.folder/MasterDisk.vm' MachineProfile 'XDHyp:/HostingUnits/azure/machineprofile.folder/fgthj.resourcegroup/testing.templatespec/V1.templatespecversion' [-ProvisioningSchemeName] <String> [-CustomProperties <String>][-ServiceOffering <String>] [-PassThru] [-LoggingId <Guid>] [-BearerToken <String>][-AdminAddress <String>] [<CommonParameters>] <!--NeedCopy-->

- Gehen Sie zum Erstellen eines Katalogs wie folgt vor:

Maschinenkataloge mit vertrauenswürdigem Start

Zur problemlosen Erstellung eines Maschinenkatalogs mit vertrauenswürdigem Start verwenden Sie:

- Ein Maschinenprofil mit vertrauenswürdigem Start

- Eine VM-Größe, die vertrauenswürdigen Start unterstützt

- Eine Windows-VM-Version, die vertrauenswürdigen Start unterstützt. Derzeit unterstützen Windows 10, Windows 11, Windows Server 2016, 2019 und 2022 den vertrauenswürdigen Start.

Wichtig:

MCS unterstützt die Erstellung eines neuen Katalogs mit VMs, für die vertrauenswürdiger Start aktiviert ist. Um einen vorhandenen persistenten Katalog und vorhandene VMs zu aktualisieren, müssen Sie jedoch das Azure-Portal verwenden. Sie können den vertrauenswürdigen Start eines nicht persistenten Katalogs nicht aktualisieren. Weitere Informationen finden Sie im Microsoft-Dokument Enable Trusted launch on existing Azure VMs.

Führen Sie den folgenden Befehl aus, um den Bestand des Citrix Virtual Apps and Desktops-Angebots anzuzeigen und zu ermitteln, ob die VM-Größe den vertrauenswürdigen Start unterstützt:

- Öffnen Sie ein PowerShell-Fenster.

- Führen Sie asnp citrix* aus, um die Citrix-spezifischen PowerShell-Module zu laden.

-

Führen Sie den folgenden Befehl aus:

$s = (ls XDHyp:\HostingUnits\<name of hosting unit>\serviceoffering.folder\"<VM size>.serviceoffering) <!--NeedCopy--> - Führen Sie

$s | select -ExpandProperty Additionaldataaus. -

Überprüfen Sie den Wert des Attributs

SupportsTrustedLaunch.- Wenn

SupportsTrustedLaunchTrue ist, unterstützt die VM-Größe den vertrauenswürdigen Start. - Wenn

SupportsTrustedLaunchFalse ist, unterstützt die VM-Größe keinen vertrauenswürdigen Start.

- Wenn

Bei Azure-PowerShell können Sie den folgenden Befehl verwenden, um die VM-Größen zu ermitteln, die den vertrauenswürdigen Start unterstützen:

(Get-AzComputeResourceSku | where {$_.Locations.Contains($region) -and ($_.Name -eq "<VM size>") })[0].Capabilities

<!--NeedCopy-->

Die folgenden Beispiele veranschaulichen, welche von dem Azure PowerShell-Befehl zurückgegebenen VMs den vertrauenswürdigen Start unterstützen.

-

Beispiel 1: Wenn die Azure-VM nur Generation 1 unterstützt, unterstützt die VM keinen vertrauenswürdigen Start. Daher wird die Funktion

TrustedLaunchDisablednicht angezeigt, nachdem Sie den Azure PowerShell-Befehl ausgeführt haben. -

Beispiel 2: Wenn die Azure-VM nur Generation 2 unterstützt und die Fähigkeit

TrustedLaunchDisabledTrue ist, wird die VM-Größe der Generation 2 für den vertrauenswürdigen Start nicht unterstützt. -

Beispiel 3: Wenn die Azure-VM nur Generation 2 unterstützt und die Funktion

TrustedLaunchDisablednach dem Ausführen des PowerShell-Befehls nicht angezeigt wird, wird die VM-Größe der Generation 2 für den vertrauenswürdigen Start unterstützt.

Weitere Informationen zum vertrauenswürdigen Start für virtuelle Azure-Maschinen finden Sie in dem Microsoft-Dokument Vertrauenswürdiger Start für Azure-VMs.

Maschinenkatalog mit vertrauenswürdigem Start erstellen

- Erstellen Sie ein Masterimage, für das vertrauenswürdiger Start aktiviert ist. Weitere Informationen finden Sie in der Microsoft-Dokumentation Unterstützte Images für VMs mit vertrauenswürdigem Start.

- Erstellen Sie eine VM oder Vorlagenspezifikation mit Sicherheitstyp als virtuelle Maschinen mit vertrauenswürdigem Start. Weitere Informationen zum Erstellen einer VM oder Vorlagenspezifikation finden Sie im Microsoft-Dokument Bereitstellen eines virtuellen Computers mit vertrauenswürdigem Start.

-

Erstellen Sie einen Maschinenkatalog mit den Befehlen von Web Studio oder PowerShell.

- Wenn Sie Web Studio verwenden möchten, lesen Sie Maschinenkatalog unter Verwendung eines Azure Resource Manager-Images in Web Studio erstellen.

-

Wenn Sie PowerShell-Befehle verwenden möchten, verwenden Sie den Befehl

New-ProvSchememit der VM oder der Vorlagenspezifikation als Maschinenprofileingabe. Eine vollständige Liste der Befehle zum Erstellen eines Katalogs finden Sie unter Erstellen eines Katalogs.Beispiel für

New-ProvSchememit VM als Maschinenprofileingabe:New-ProvScheme -CleanOnBoot -HostingUnitName "name" -IdentityPoolName "name" -InitialBatchSizeHint 1 -MasterImageVM "XDHyp:/HostingUnits/azure/image.folder/fgthj.resourcegroup/nab-ws-vda_OsDisk_1_xxxxxxxxxxa.manageddisk" -MachineProfile "XDHyp:\HostingUnits\<adnet>\machineprofile.folder\<def.resourcegroup>\<machine profile vm.vm>" -ProvisioningSchemeName <String> -HostingUnitName <String> -IdentityPoolName <String> [-ServiceOffering <String>][-CustomProperties <String>] [<CommonParameters>] <!--NeedCopy-->Beispiel für

New-ProvSchememit Vorlagenspezifikation als Maschinenprofileingabe:New-ProvScheme -CleanOnBoot -HostingUnitName "name" -IdentityPoolName "name" -InitialBatchSizeHint 1 -MasterImageVM "XDHyp:/HostingUnits/azure/image.folder/fgthj.resourcegroup/nab-ws-vda_OsDisk_1_xxxxxxxxxxa.manageddisk" MachineProfile "XDHyp:/HostingUnits/azure/machineprofile.folder/fgthj.resourcegroup/test.templatespec/V1.templatespecversion" -ProvisioningSchemeName <String> -HostingUnitName <String> -IdentityPoolName <String> [-ServiceOffering <String>][-CustomProperties <String>] [<CommonParameters>] <!--NeedCopy-->

Fehler beim Erstellen von Maschinenkatalogen mit vertrauenswürdigem Start

Beim Erstellen eines Maschinenkatalogs mit vertrauenswürdigem Start treten in den folgenden Szenarien Fehler auf:

| Szenario | Fehler |

|---|---|

| Sie wählen beim Erstellen eines nicht verwalteten Katalogs ein Maschinenprofil aus. | MachineProfileNotSupportedForUnmanagedCatalog |

| Sie wählen beim Erstellen eines Katalogs mit einem nicht verwalteten Datenträger als Masterimage ein Maschinenprofil, das den vertrauenswürdigen Start unterstützt. | SecurityTypeNotSupportedForUnmanagedDisk |

| Sie wählen beim Erstellen eines verwalteten Katalogs mit einer Masterimagequelle, deren Sicherheitstyp “vertrauenswürdiger Start” ist, kein Maschinenprofil aus. | MachineProfileNotFoundForTrustedLaunchMasterImage |

| Sie wählen ein Maschinenprofil aus, dessen Sicherheitstyp sich von dem des Masterimages unterscheidet. | SecurityTypeConflictBetweenMasterImageAndMachineProfile |

| Sie wählen eine VM-Größe, die den vertrauenswürdigen Start nicht unterstützt, verwenden aber beim Erstellen eines Katalogs ein Masterimage, das den vertrauenswürdigen Start unterstützt. | MachineSizeNotSupportTrustedLaunch |

Eigenschaftswerte für Maschinenprofile verwenden

Der Maschinenkatalog verwendet die folgenden Eigenschaften, die in den benutzerdefinierten Eigenschaften definiert sind:

- Verfügbarkeitszone

- ID der dedizierten Hostgruppe

- ID des Datenträgerverschlüsselungssatzes

- Betriebssystemtyp

- Lizenztyp

- Speichertyp

Wenn diese benutzerdefinierten Eigenschaften nicht explizit definiert sind, werden die Eigenschaftswerte über die ARM-Vorlagenspezifikation oder VM festgelegt, je nachdem, was als Maschinenprofil verwendet wird. Wenn außerdem ServiceOffering nicht angegeben ist, wird es aus dem Maschinenprofil festgelegt.

Hinweis:

Wenn einige der Eigenschaften im Maschinenprofil fehlen und nicht in den benutzerdefinierten Eigenschaften definiert sind, werden die Standardwerte der Eigenschaften angewendet, soweit zutreffend.

Der folgende Abschnitt beschreibt einige Szenarien bei New-ProvScheme und Set-ProvScheme, wenn CustomProperties entweder alle Eigenschaften definiert haben oder Werte aus dem MachineProfile abgeleitet werden.

-

New-ProvScheme-Szenarios

-

Im MachineProfile sind alle Eigenschaften definiert und CustomProperties sind nicht definiert. Beispiel:

New-ProvScheme -MachineProfile "XDHyp:\HostingUnits\azureunit\machineprofile.folder\azure.resourcegroup\mpA.vm"Die folgenden Werte werden als benutzerdefinierte Eigenschaften für den Katalog festgelegt:

Get-ProvScheme | select CustomProperties <CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"> <Property xsi:type="StringProperty" Name="StorageAccountType" Value="<mpA-value>"/> <Property xsi:type="StringProperty" Name="OSType" Value="<mpA-value>"/> <Property xsi:type="StringProperty" Name="LicenseType" Value="<mpA-value>"/> <Property xsi:type="StringProperty" Name="DiskEncryptionSetId" Value="<mpA-value>"/> <Property xsi:type="StringProperty" Name="DedicatedHostGroupId" Value="<mpA-value>"/> <Property xsi:type="StringProperty" Name="Zones" Value="<mpA-value>"/> </CustomProperties> <!--NeedCopy--> -

Im MachineProfile sind einige Eigenschaften definiert und CustomProperties sind nicht definiert. Beispiel: Im MachineProfile sind nur LicenseType und OsType festgelegt.

New-ProvScheme -MachineProfile "XDHyp:\HostingUnits\azureunit\machineprofile.folder\azure.resourcegroup\mpA.vm"Die folgenden Werte werden als benutzerdefinierte Eigenschaften für den Katalog festgelegt:

Get-ProvScheme | select CustomProperties <CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"> <Property xsi:type="StringProperty" Name="OSType" Value="<mpA-value>"/> <Property xsi:type="StringProperty" Name="LicenseType" Value="<mpA-value>"/> </CustomProperties> <!--NeedCopy--> -

Sowohl im MachineProfile als auch in CustomProperties sind alle Eigenschaften definiert. Beispiel:

New-ProvScheme -MachineProfile "XDHyp:\HostingUnits\azureunit\machineprofile.folder\azure.resourcegroup\mpA.vm" -CustomProperties $CustomPropertiesABenutzerdefinierte Eigenschaften haben Priorität. Die folgenden Werte werden als benutzerdefinierte Eigenschaften für den Katalog festgelegt:

Get-ProvScheme | select CustomProperties <CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"> <Property xsi:type="StringProperty" Name="StorageAccountType" Value="<CustomPropertiesA-value>"/> <Property xsi:type="StringProperty" Name="OSType" Value="<CustomPropertiesA-value>"/> <Property xsi:type="StringProperty" Name="LicenseType" Value="<CustomPropertiesA-value>"/> <Property xsi:type="StringProperty" Name="DiskEncryptionSetId" Value="<CustomPropertiesA-value>"/> <Property xsi:type="StringProperty" Name="DedicatedHostGroupId" Value="<CustomPropertiesA-value>"/> <Property xsi:type="StringProperty" Name="Zones" Value="<CustomPropertiesA-value>"/> </CustomProperties> <!--NeedCopy--> - Einige Eigenschaften sind im MachineProfile definiert und einige Eigenschaften sind in CustomProperties definiert. Beispiel:

- CustomProperties definieren LicenseType und StorageAccountType

- MachineProfile definiert LicenseType, OsType und Zonen

New-ProvScheme -MachineProfile "XDHyp:\HostingUnits\azureunit\machineprofile.folder\azure.resourcegroup\mpA.vm" -CustomProperties $CustomPropertiesADie folgenden Werte werden als benutzerdefinierte Eigenschaften für den Katalog festgelegt:

Get-ProvScheme | select CustomProperties <CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"> <Property xsi:type="StringProperty" Name="StorageAccountType" Value="<CustomPropertiesA-value>"/> <Property xsi:type="StringProperty" Name="OSType" Value="<mpA-value>"/> <Property xsi:type="StringProperty" Name="LicenseType" Value="<CustomPropertiesA-value>"/> <Property xsi:type="StringProperty" Name="Zones" Value="<mpA-value>"/> </CustomProperties> <!--NeedCopy--> -

Einige Eigenschaften sind im MachineProfile definiert und einige Eigenschaften sind in CustomProperties definiert. Darüber hinaus ist ServiceOffering nicht definiert. Beispiel:

- CustomProperties definieren StorageType

- MachineProfile definiert LicenseType

New-ProvScheme -MachineProfile "XDHyp:\HostingUnits\azureunit\machineprofile.folder\azure.resourcegroup\mp.vm" -ServiceOffering "XDHyp:\HostingUnits\azureunit\serviceoffering.folder\<explicit-machine-size>.serviceoffering" <!--NeedCopy-->Die folgenden Werte werden als benutzerdefinierte Eigenschaften für den Katalog festgelegt:

Get-ProvScheme | select ServiceOffering serviceoffering.folder\<explicit-machine-size>.serviceoffering Get-ProvScheme | select CustomProperties <CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"> <Property xsi:type="StringProperty" Name="StorageAccountType" Value="explicit-storage-type"/> <Property xsi:type="StringProperty" Name="LicenseType" Value="value-from-machineprofile"/> </CustomProperties> <!--NeedCopy--> - Wenn der OsType weder in CustomProperties noch im MachineProfile definiert ist, gilt Folgendes:

- Der Wert wird aus dem Masterimage gelesen.

- Ist das Masterimage ein nicht verwalteter Datenträger, ist der OsType auf Windows eingestellt. Beispiel: