Autenticación

Mejora de la seguridad de Citrix con un nombre precargado

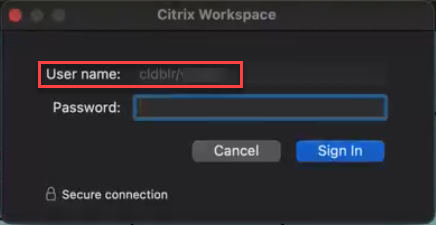

A partir de la versión 2411, los administradores pueden usar la administración de dispositivos móviles (MDM) para enviar el nombre de usuario en un formato específico para administrar dispositivos. La aplicación Citrix Workspace lee esta configuración, recupera el nombre de usuario y lo precarga en el mensaje de autenticación, lo que lo hace de solo lectura. Esto garantiza que solo los usuarios finales que tengan una Mac registrada puedan autenticarse en la aplicación Citrix Workspace en esa máquina específica. Esta función mejora la seguridad del inicio de sesión y ofrece a los administradores un mayor control sobre la autenticación.

Puede configurar esta función a través de MDM utilizando estos parámetros:

<array>

<dict>

<key>LockUserName</key>

<true/>

<key>CitrixUserName</key>

<string>UserNameValue</string>

</dict>

</array>

<!--NeedCopy-->

Limitaciones:

- Esta solución solo funciona con almacenes locales que usan autenticación básica.

- No es compatible con la autenticación SAML (WebView).

- El ámbito está limitado a la aplicación Citrix Workspace y no se administran los inicios de sesión basados en explorador.

Para obtener más información sobre cómo usar MDM, consulte Administración de dispositivos móviles.

Obligar a los usuarios finales a autenticarse y acceder a las aplicaciones y los escritorios a través de aplicaciones nativas

A partir de la versión 2411, los administradores pueden obligar a los usuarios de dispositivos Mac a acceder a Citrix Workspace exclusivamente a través de la aplicación nativa. Cuando esta función está habilitada, los usuarios que intentan acceder a la URL del almacén y a los exploradores de terceros se redirigen automáticamente a la aplicación Citrix Workspace. Esto garantiza que puedan aprovechar todas las capacidades de la aplicación nativa y disfrutar de una experiencia de usuario perfecta. Además, a los usuarios que se conectan a través de un explorador mientras invocan el motor HDX se les pide que agreguen el almacén al cliente nativo para acceder en el futuro. Esta función también ofrece a los administradores un mayor control sobre el entorno del usuario y mejora la seguridad al mantener el proceso de autenticación dentro de la aplicación nativa, eliminando la necesidad de descargar archivos ICA.

Los administradores pueden habilitar esta función desde su cuenta de Citrix Cloud. Actualmente, esta función solo es compatible con almacenes de la nube. Para obtener más información, consulte la sección sobre cómo obligar a los usuarios finales a autenticarse y acceder a las aplicaciones y los escritorios a través de la aplicación nativa.

Mejoras en la autenticación de lectores de tarjetas inteligentes

A partir de la versión 2409, la aplicación Citrix Workspace admite la funcionalidad Plug and Play para lectores de tarjetas inteligentes. Con esta función, los usuarios pueden usar cómodamente sus tarjetas inteligentes sin necesidad de conectar manualmente el lector antes de iniciar una sesión ICA. El sistema detecta e inicializa automáticamente el lector una vez insertada la tarjeta inteligente.

Además, la aplicación Citrix Workspace gestiona las solicitudes simultáneas de comandos de tarjetas inteligentes de forma más eficiente. Cuando varios procesos del Virtual Delivery Agent (VDA) leen la tarjeta inteligente simultáneamente, la velocidad de redirección mejora.

Estas mejoras garantizan una experiencia de usuario más fluida al utilizar el lector de tarjetas inteligentes para la autenticación.

Compatibilidad con tarjetas inteligentes rápidas

A partir de la versión 2409, la aplicación Citrix Workspace admite la funcionalidad de tarjeta inteligente rápida. La tarjeta inteligente rápida es una mejora con respecto a la redirección HDX existente de tarjetas inteligentes basada en PC/SC. Mejora de forma considerable el rendimiento cuando se usan tarjetas inteligentes en entornos WAN con latencia alta.

Habilitar el inicio de sesión con tarjeta inteligente rápida en la aplicación Citrix Workspace

Para habilitar esta función, debe especificar la ubicación del archivo de biblioteca PKCS #11 en la configuración de Tarjeta inteligente en las preferencias de la aplicación Citrix Workspace. Para obtener más información, consulte Especificación de un módulo PKCS#11 para la autenticación con tarjeta inteligente.

Inhabilitar el inicio de sesión con tarjeta inteligente rápida en la aplicación Citrix Workspace

Para inhabilitar el inicio de sesión con tarjeta inteligente rápida en la aplicación Citrix Workspace, establezca el “módulo PKCS #11” en las Preferencias de la aplicación Citrix Workspace en “Ninguno seleccionado”.

Nota:

- El inicio de sesión con tarjeta inteligente rápida está habilitado de forma predeterminada en el VDA y está inhabilitado de forma predeterminada en la aplicación Citrix Workspace.

- Las versiones anteriores de la aplicación Citrix Workspace para Mac empleaban el módulo PKCS #11 para establecer conexiones SSL, en lugar de depender de la redirección y la autenticación de las tarjetas inteligentes. En la actualidad, las tarjetas inteligentes rápidas de la aplicación Citrix Workspace para Mac admiten exclusivamente tarjetas que utilizan el algoritmo RSA. Intentar configurar un módulo PKCS #11 incompatible puede provocar un error de autenticación.

Tarjeta inteligente

La aplicación Citrix Workspace para Mac admite la autenticación con tarjeta inteligente en las configuraciones siguientes:

-

Autenticación con tarjeta inteligente en Workspace para Web o StoreFront 3.12 y versiones posteriores.

-

Citrix Virtual Apps and Desktops 7 2203 y versiones posteriores.

-

XenApp y XenDesktop 7.15 y versiones posteriores.

-

Aplicaciones habilitadas para tarjeta inteligente, como Microsoft Outlook y Microsoft Office, que permiten a los usuarios firmar o cifrar digitalmente los documentos disponibles en las sesiones de aplicación o escritorio virtual.

-

La aplicación Citrix Workspace para Mac admite múltiples certificados con una única tarjeta inteligente o con varias de ellas. Cuando el usuario introduce una tarjeta inteligente en el lector de tarjetas, los certificados están disponibles para todas las aplicaciones ejecutadas en el dispositivo, incluida la aplicación Citrix Workspace para Mac.

-

En sesiones de doble salto, se establece una conexión adicional entre la aplicación Citrix Workspace para Mac y el escritorio virtual del usuario.

Acerca de la autenticación con tarjetas inteligentes para acceder a Citrix Gateway

Existen varios certificados que se pueden utilizar al usar una tarjeta inteligente para autenticar una conexión. La aplicación Citrix Workspace para Mac le pide que seleccione un certificado. Tras seleccionar un certificado, la aplicación Citrix Workspace para Mac solicita la contraseña de la tarjeta inteligente. Una vez autenticada, se inicia la sesión.

Si solo hay un certificado adecuado en la tarjeta inteligente, la aplicación Citrix Workspace para Mac usa ese certificado y no pide seleccionarlo. No obstante, aún hay que introducir la contraseña asociada con la tarjeta inteligente para autenticar la conexión y que se inicie la sesión.

Especificación de un módulo PKCS#11 para la autenticación con tarjeta inteligente

Nota:

La instalación del módulo PKCS#11 no es obligatoria. Esta sección se aplica solo a las sesiones ICA. No se aplica el acceso de Citrix Workspace a Citrix Gateway o StoreFront donde se necesita una tarjeta inteligente.

Para especificar el módulo PKCS#11 para la autenticación con tarjeta inteligente:

- Seleccione Preferencias en la aplicación Citrix Workspace para Mac.

- Haga clic en Seguridad y privacidad.

- En la sección Seguridad y privacidad, haga clic en Tarjeta inteligente.

- En el campo PKCS#11, seleccione el módulo apropiado. Haga clic en Otros para buscar la ubicación del módulo PKCS#11 si el módulo que quería no aparece en la lista.

- Después de seleccionar el módulo apropiado, haga clic en Agregar.

Perfiles de tarjeta inteligente, middleware y lectores compatibles

La aplicación Citrix Workspace para Mac admite la mayoría de los lectores de tarjeta inteligente y middleware criptográfico compatibles con macOS. Citrix ha validado esta operación con los siguientes dispositivos.

Lectores admitidos:

- Lectores de tarjeta inteligente de conexión USB comunes

Middleware compatible:

- Clarify

- Versión del cliente de ActivIdentity

- Versión del cliente de Charismathics

Tarjetas inteligentes compatibles:

- Tarjetas PIV

- Tarjetas CAC (Common Access Card)

- Tarjetas Gemalto .NET

Siga las instrucciones del proveedor del middleware criptográfico y lector de tarjeta inteligente compatibles con macOS para configurar los dispositivos de usuario.

Restricciones

- Los certificados deben guardarse en una tarjeta inteligente, no en el dispositivo del usuario.

- La aplicación Citrix Workspace para Mac no guarda la selección de certificado de usuario.

- La aplicación Citrix Workspace para Mac no guarda ni almacena el PIN de la tarjeta inteligente del usuario. Las adquisiciones del PIN son gestionadas por el sistema operativo, que tal vez tenga su propio mecanismo de almacenamiento en caché.

- La aplicación Citrix Workspace para Mac no se reconecta a sesiones cuando se inserta una tarjeta inteligente.

- Para utilizar túneles VPN con autenticación de tarjeta inteligente, debe instalar Citrix Gateway Plug-in e iniciar sesión a través de una página web. Utilice sus tarjetas inteligentes y sus PIN para autenticarse en cada paso. La autenticación PassThrough en StoreFront con Citrix Gateway Plug-in no está disponible para los usuarios de tarjetas inteligentes.

Acceso condicional con Azure Active Directory

Este método de autenticación no se admite actualmente en la aplicación Citrix Workspace para Mac.

User-Agent

La aplicación Citrix Workspace envía un agente de usuario en las solicitudes de red que puede utilizarse para configurar las directivas de autenticación, incluida la redirección de la autenticación a otros proveedores de identidades (IDP).

Nota:

No mencione los números de versión al configurar las directivas.

| Escenario | Descripción | User-Agent |

|---|---|---|

|

Solicitudes HTTP normales

|

En general, una solicitud de red realizada por la aplicación Citrix Workspace contiene un User-Agent general.

Por ejemplo, las siguientes solicitudes de red contienen un User-Agent general |

CitrixReceiver/23.05.0.36 MacOSX/13.4.0 com.citrix.receiver.nomas X1Class CWACapable

|

|

Almacén de la nube

|

Cuando los usuarios agregan un almacén en la nube a la aplicación Citrix Workspace, las solicitudes de red realizadas por la aplicación Citrix Workspace contienen un User-Agent específico.

Por ejemplo, las solicitudes de red con la ruta /core/connect/authorize contienen un User-Agent específico. |

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, like Gecko) Citrix Workspace/23.05.0.36 MacOSX/13.4.0 com.citrix.receiver.nomas X1Class CWACapable

|

|

Almacén local con autenticación avanzada de Gateway

|

Cuando los usuarios agregan un almacén local con la autenticación avanzada configurada en Gateway a la aplicación Citrix Workspace, las solicitudes de red realizadas por la aplicación Citrix Workspace contienen un User-Agent específico.

Por ejemplo, solicitudes de red con solicitudes que contienen |

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, like Gecko), CWAWEBVIEW/23.05.0.36

|

| Almacén web personalizado | Cuando un usuario agrega una aplicación Citrix Workspace de almacén web personalizado, las solicitudes de red realizadas por la aplicación Citrix Workspace contienen un agente User-Agent específico. | Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, like Gecko) Safari CWA/23.05.0.18 MacOSX/13.4.0 |

Autenticación FIDO2 sin contraseña

La aplicación Citrix Workspace para Mac admite la autenticación sin contraseña mediante llaves de seguridad FIDO2 al conectarse a un almacén de la nube o dentro de sesiones HDX. Las claves de seguridad FIDO2 ofrecen un modo intuitivo de autenticación para empleados corporativos en aplicaciones o escritorios compatibles con FIDO2 sin necesidad de introducir un nombre de usuario o una contraseña. Esta función admite actualmente autenticadores móviles (solo USB) con código PIN y touchID. Esta función es compatible con macOS 12 y versiones posteriores.

Para obtener más información sobre FIDO2, consulte Autenticación FIDO2.

Para obtener información sobre los requisitos previos y el uso de esta función, consulte Autorización local y autenticación virtual mediante FIDO2.

Autenticación basada en FIDO2 al conectarse a almacenes locales y de la nube

La aplicación Citrix Workspace usa el explorador web predeterminado del usuario para la autenticación FIDO2 (autenticación web) al conectarse a almacenes locales y en la nube. Los administradores pueden configurar el tipo de explorador para la autenticación en la aplicación Citrix Workspace. Para obtener más información sobre la configuración del explorador web, consulte la documentación de Global App Configuration Service.

Los siguientes parámetros le permiten seleccionar el tipo de explorador utilizado para autenticar a un usuario final en la aplicación Citrix Workspace:

| Parámetros | Descripción |

|---|---|

| Sistema | Permite utilizar el explorador predeterminado del usuario para la autenticación (por ejemplo, Safari o Chrome). La autenticación se produce fuera de la aplicación Citrix Workspace. Use este parámetro para poder utilizar la autenticación sin contraseña. Este parámetro intenta utilizar la sesión de usuario existente en el explorador del usuario. |

| SystemWithPrivateSession | Este parámetro es similar al parámetro System. La aplicación Citrix Workspace utiliza una sesión privada en el explorador para la autenticación. El explorador no guarda cookies ni datos de autenticación. Esta opción no admite el inicio de sesión único. |

| Integrado | Le permite autenticarse en la aplicación Citrix Workspace. La aplicación Citrix Workspace guarda los datos de sesión o las cookies para el inicio de sesión único (por ejemplo, aplicaciones SaaS) cuando está habilitada la función de inicio de sesión único mejorada. Este método de autenticación no admite los tipos de autenticación sin contraseña, como FIDO2. |

| EmbeddedWithPrivateSession | Este parámetro es similar al parámetro Embedded. No se admite el inicio de sesión único debido a que no hay datos de la sesión o cookies presentes en la aplicación Citrix Workspace. |

Para insertar los parámetros configurados, ejecute los siguientes comandos mediante los métodos de Administración de dispositivos móviles (MDM), Global App Configuration Service (GACS) o la interfaz de línea de comandos:

-

Habilitar FIDO2 con MDM: Para habilitar la autenticación mediante MDM, los administradores deben usar este parámetro:

`<key>WebBrowserForAuthentication</key><string>System</string>`

Para obtener más información sobre cómo usar MDM, consulte Administración de dispositivos móviles.

- Habilitar FIDO2 con GACS: Para habilitar la autenticación mediante GACS, los administradores deben usar este parámetro:

{

"serviceURL": {

"url": "https://serviceURL:443"

},

"settings": {

"name": "Web browser for Authenticating into Citrix Workspace",

"description": "Allows admin to select the type of browser used for authenticating an end user into Citrix Workspace app",

"useForAppConfig": true,

"appSettings": {

"macos": [

{

"assignedTo": [

"AllUsersNoAuthentication"

],

"category": "authentication",

"settings": [

{

"name": "web browser for authentication",

"value": "SystemWithPrivateSession"

}

],

"userOverride": false

}

]

}

}

}

<!--NeedCopy-->

-

Habilitar FIDO2 con la interfaz de línea de comandos: Para habilitar la autenticación mediante la interfaz de línea de comandos, los administradores deben ejecutar este comando:

defaults write com.citrix.receiver.nomas WebBrowserForAuthentication System

Autenticación basada en FIDO2 dentro de sesiones HDX

Puede configurar llaves de seguridad FIDO2 para que se autentiquen dentro de sesiones HDX. Esta función admite actualmente autenticadores móviles (solo USB) con código PIN.

Al acceder a una aplicación o un sitio web que admite FIDO2, aparece un mensaje que solicita acceso a la clave de seguridad. Si ya registró su clave de seguridad con un PIN (como mínimo, 4 caracteres, y como máximo, 64), debe introducir el PIN al iniciar sesión.

Si ya registró su clave de seguridad sin un PIN, solo tiene que tocar la clave de seguridad para iniciar sesión.

Esta función está habilitada de forma predeterminada en la aplicación Citrix Workspace para la versión 2307 y versiones futuras. Puede inhabilitar la autenticación FIDO2 mediante los métodos de Administración de dispositivos móviles (MDM) o de la interfaz de la línea de comandos con estos comandos:

-

Inhabilitar la autenticación basada en FIDO2 mediante MDM: Para inhabilitar esta función a través de MDM, los administradores deben usar este parámetro:

<key>Fido2Enabled</key><false/>

Para obtener más información sobre cómo usar MDM, consulte Administración de dispositivos móviles.

-

Inhabilite la autenticación basada en FIDO2 mediante la interfaz de línea de comandos: Para inhabilitar esta función, ejecute este comando en el método de la interfaz de línea de comandos:

defaults write com.citrix.receiver.nomas Fido2Enabled -bool NO

Compatibilidad con el sistema Touch ID del dispositivo para la autenticación FIDO2 sin contraseña

Anteriormente, la aplicación Citrix Workspace admitía la autenticación FIDO2 sin contraseña a través de los autenticadores itinerantes (solo USB) con código PIN y táctil.

A partir de la versión 2405, la aplicación Citrix Workspace admite el sistema Touch ID del dispositivo para la autenticación FIDO2 sin contraseña, lo que mejora la experiencia de inicio de sesión de los usuarios. Con esta función, los usuarios pueden iniciar sesión de forma segura en el almacén configurado en la aplicación Citrix Workspace mediante el sistema Touch ID del dispositivo, lo que elimina la necesidad de introducir códigos de acceso o contraseñas. Esta función mejora la usabilidad y la seguridad de la aplicación Citrix Workspace para los usuarios de macOS. Esta función está habilitada de manera predeterminada.

Compatibilidad con la autenticación basada en certificados

A partir de la versión 2305, los administradores de Workspace pueden configurar y aplicar directivas de acceso condicional de Azure Active Directory para usuarios que se autentican en la aplicación Citrix Workspace.

Se pueden usar estos métodos para habilitar la autenticación mediante acceso condicional:

- Administración de dispositivos móviles (MDM)

- Global App Configuration Service (GACS)

Los valores de los indicadores leídos por la aplicación Citrix Workspace tienen prioridad en este orden:

- Administración de dispositivos móviles (MDM)

- Global App Configuration Service (GACS)

Habilitar la autenticación mediante el acceso condicional a través de MDM

Para habilitar la autenticación mediante acceso condicional con Azure AD a través de MDM, los administradores deben usar esta configuración:

<key>enableAAD</key> <true/>

Este parámetro admite valores booleanos. El valor se establece en false de forma predeterminada. Se considera el valor predeterminado si el valor de la clave no está disponible.

Para obtener más información sobre cómo usar MDM, consulte Administración de dispositivos móviles.

Habilitar la autenticación mediante el acceso condicional a través de GACS

Para habilitar la autenticación mediante acceso condicional con Azure AD a través de GACS, los administradores deben usar esta configuración:

enable conditional AAD

Para obtener más información, consulte Supported settings and their values per platform para macOS en la documentación de GACS.

En este artículo

- Mejora de la seguridad de Citrix con un nombre precargado

- Obligar a los usuarios finales a autenticarse y acceder a las aplicaciones y los escritorios a través de aplicaciones nativas

- Mejoras en la autenticación de lectores de tarjetas inteligentes

- Compatibilidad con tarjetas inteligentes rápidas

- Tarjeta inteligente

- Acceso condicional con Azure Active Directory

- User-Agent

- Autenticación FIDO2 sin contraseña

- Compatibilidad con la autenticación basada en certificados