Proteger comunicaciones

Para proteger la comunicación entre el sitio y la aplicación Citrix Workspace para Mac, puede integrar las conexiones con la ayuda de diversas tecnologías de seguridad, incluido Citrix Gateway. Para obtener información sobre cómo configurar Citrix Gateway con Citrix StoreFront, consulte la documentación de StoreFront.

Nota:

Citrix recomienda utilizar Citrix Gateway para proteger las comunicaciones entre los servidores StoreFront y los dispositivos de los usuarios.

- Un servidor proxy SOCKS o un servidor proxy de seguridad (también conocido como servidor proxy seguro o servidor proxy HTTPS). Se pueden utilizar servidores proxy para limitar el acceso hacia y desde la red, y para gestionar las conexiones entre Citrix Workspace y los servidores. La aplicación Citrix Workspace para Mac admite el uso de SOCKS y protocolos de proxy seguro.

- Citrix Secure Web Gateway. Puede utilizar Citrix Secure Web Gateway para proporcionar un punto de acceso único, seguro y cifrado a Internet para los servidores situados en las redes internas de la organización.

- Soluciones de Traspaso SSL con protocolos TLS (Transport Layer Security)

- Un firewall. Los firewall o servidores de seguridad de red pueden permitir o bloquear los paquetes basándose en la dirección y el puerto de destino. Si usa un firewall que asigna la dirección IP interna del servidor a una dirección de Internet externa, como la traducción de direcciones de red (NAT), configure la dirección externa.

Nota:

A partir de macOS Catalina, Apple ha impuesto requisitos adicionales para los certificados de CA raíz y los certificados intermedios que los administradores deben configurar. Para obtener más información, consulte el artículo HT210176 de la página de soporte de Apple.

Citrix Gateway

Para permitir a los usuarios remotos conectarse a su implementación de XenMobile a través de Citrix Gateway, puede configurar Citrix Gateway para que admita StoreFront. El método que se debe utilizar para habilitar el acceso depende de la edición de XenMobile existente en la implementación.

Si implementa XenMobile en la red, integre Citrix Gateway en StoreFront para permitir las conexiones de usuarios internos y usuarios remotos a StoreFront a través de Citrix Gateway. Con esta implementación, los usuarios pueden conectarse a StoreFront para acceder a las aplicaciones publicadas desde XenApp y a los escritorios virtuales desde XenDesktop. Los usuarios se pueden conectar mediante la aplicación Citrix Workspace.

Conexión con Citrix Secure Web Gateway

Si se instala Citrix Secure Web Gateway Proxy en un servidor de una red segura, se puede utilizar Citrix Secure Web Gateway Proxy en modo de traspaso (Relay). Para obtener más información acerca del modo Relay, consulte la documentación de XenApp y Citrix Secure Web Gateway.

Si se utiliza el modo de traspaso, el servidor Citrix Secure Web Gateway funciona como un proxy y es necesario configurar la aplicación Citrix Workspace para Mac para que use lo siguiente:

- El nombre de dominio completo (FQDN) del servidor de Citrix Secure Web Gateway.

- El número de puerto del servidor de Citrix Secure Web Gateway. La versión 2.0 de Citrix Secure Web Gateway no ofrece el modo de traspaso.

El nombre de dominio completo (FQDN) debe tener los siguientes tres componentes, consecutivamente:

- Nombre de host

- Dominio intermedio

- Dominio superior

Por ejemplo, mi_equipo.ejemplo.com es un nombre de dominio completo (FQDN), ya que contiene una secuencia de nombre de host (mi_equipo), dominio intermedio (ejemplo) y dominio superior (com). La combinación del dominio intermedio y del dominio superior (example.com) se denomina “nombre de dominio”.

Conexión a través de un servidor proxy

Los servidores proxy se usan para limitar el acceso hacia y desde una red, y para ocuparse de las conexiones entre la aplicación Citrix Workspace para Mac y los servidores. La aplicación Citrix Workspace para Mac admite el uso de SOCKS y protocolos de proxy seguro.

Cuando la aplicación Citrix Workspace para Mac se comunica con el servidor web, utiliza los parámetros del servidor proxy configurados para el explorador web predeterminado en el dispositivo de usuario. Configure los parámetros del servidor proxy para el explorador web predeterminado en el dispositivo de usuario según corresponda.

Provisión para administrar varios servidores proxy mediante archivos PAC

A partir de la versión 2405, puede usar varios servidores proxy que permitan a las sesiones HDX seleccionar los servidores proxy adecuados para acceder a recursos específicos. Esta selección se basa en las reglas de proxy configuradas en el archivo de configuración automática del proxy (PAC). Con este archivo, puede administrar la red mencionando qué tráfico de red debe enviarse a través de un servidor proxy y cuál debe enviarse directamente. Además, la URL de PAC admite los protocolos http:// y file://.

Conexión a través de un firewall

Los firewall o servidores de seguridad de red pueden permitir o bloquear los paquetes basándose en la dirección y el puerto de destino. La aplicación Citrix Workspace para Mac debe poder comunicarse a través del firewall con el servidor web y el servidor de Citrix. El firewall debe permitir el tráfico HTTP para la comunicación entre el dispositivo de usuario y el servidor web (normalmente mediante un puerto HTTP 80 o 443 estándar para un servidor web seguro). Para las comunicaciones entre Citrix Workspace y el servidor Citrix, el firewall debe permitir el tráfico ICA entrante en los puertos 1494 y 2598.

TLS

Transport Layer Security (TLS) es la versión estándar más reciente del protocolo TLS. La organización Internet Engineering Taskforce (IETF) le cambió el nombre a TLS al asumir la responsabilidad del desarrollo de TLS como un estándar abierto.

TLS protege las comunicaciones de datos mediante la autenticación del servidor, el cifrado del flujo de datos y la comprobación de la integridad de los mensajes. Algunas organizaciones, entre las que se encuentran organizaciones del gobierno de los EE. UU., requieren el uso de TLS para proteger las comunicaciones de datos. Es posible que estas organizaciones también exijan el uso de cifrado validado, como FIPS 140 (Federal Information Processing Standard). FIPS 140 es un estándar para cifrado.

La aplicación Citrix Workspace para Mac admite claves RSA de 1024, 2048 y 3072 bits. También se admiten certificados raíz con claves RSA de 4096 bits.

Nota:

La aplicación Citrix Workspace para Mac usa criptografía de plataforma (OS X) para las conexiones entre aplicación Citrix Workspace para Mac y StoreFront.

Estos conjuntos de cifrado se han retirado para mejorar la seguridad:

- Conjuntos de cifrado con el prefijo “TLS_RSA_*”

- Conjuntos de cifrado RC4 y 3DES

- TLS_RSA_WITH_AES_256_GCM_SHA384 (0x009d)

- TLS_RSA_WITH_AES_128_GCM_SHA256 (0x009c)

- TLS_RSA_WITH_AES_256_CBC_SHA256 (0x003d)

- TLS_RSA_WITH_AES_256_CBC_SHA (0x0035)

- TLS_RSA_WITH_AES_128_CBC_SHA (0x002f)

- TLS_RSA_WITH_RC4_128_SHA (0x0005)

- TLS_RSA_WITH_3DES_EDE_CBC_SHA (0x000a)

La aplicación Citrix Workspace para Mac solo admite los siguientes conjuntos de cifrado:

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030)

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (0xc028)

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (0xc013)

Para los usuarios de DTLS 1.0, la aplicación Citrix Workspace para Mac 1910 y versiones posteriores solo admiten este conjunto de cifrado:

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (0xc013)

Actualice la versión de Citrix Gateway a 12.1 o a una posterior si quiere utilizar DTLS 1.0. De lo contrario, recurre a TLS en función de la directiva DDC.

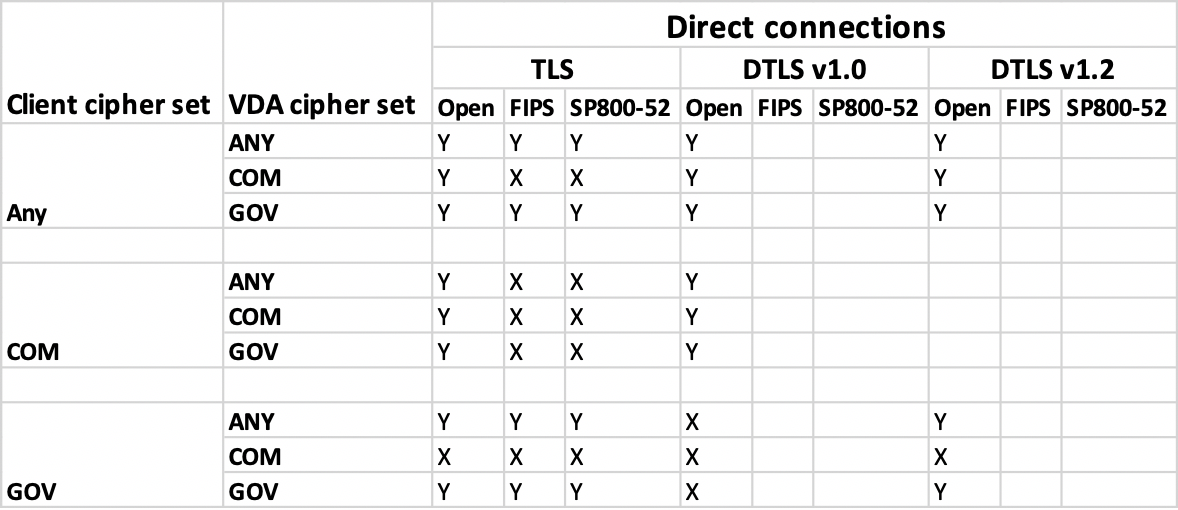

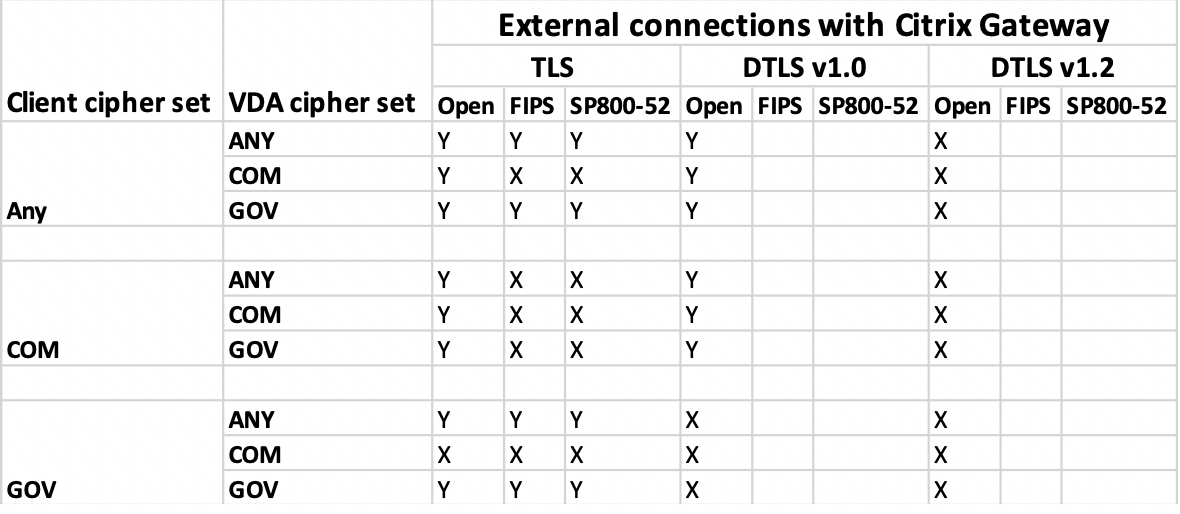

Las siguientes tablas proporcionan detalles de las conexiones de red internas y externas:

Nota:

- Utilice Citrix Gateway 12.1 o una versión más reciente para que EDT funcione correctamente. Las versiones anteriores no admiten conjuntos de cifrado ECDHE en modo DTLS.

- Citrix Gateway no es compatible con DTLS 1.2. Por lo tanto,

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384yTLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384no son compatibles. Citrix Gateway debe configurarse para que useTLS_ECDHE_RSA_WITH_AES_128_CBC_SHAde modo que funcione correctamente en DTLS 1.0.

Configurar y habilitar la aplicación Citrix Workspace para TLS

La configuración de TLS consta de dos pasos:

-

Configure el Traspaso SSL en su servidor de Citrix Virtual Apps and Desktops y Citrix DaaS (anteriormente conocido como Citrix Virtual Apps and Desktops Service). A continuación, obtenga e instale el certificado de servidor necesario.

-

Instale el certificado raíz equivalente en el dispositivo de usuario.

Instalación de certificados raíz en los dispositivos de los usuarios

Si se quiere usar TLS para proteger la seguridad de las comunicaciones entre las instancias de la aplicación Citrix Workspace para Mac habilitadas con TLS y la comunidad de servidores, se necesita un certificado raíz en el dispositivo de usuario. Este certificado raíz verifica la firma de la entidad emisora de certificación en el certificado del servidor.

macOS X viene con unos 100 certificados raíz comerciales ya instalados. Sin embargo, si quiere utilizar otro certificado, puede obtenerlo de la entidad de certificación e instalarlo en cada dispositivo de usuario.

Instale el certificado raíz en cada dispositivo, según las directivas y los procedimientos de su organización, en lugar de solicitar a los usuarios que lo instalen. La opción más fácil y segura es agregar los certificados raíz a las llaves de macOS X.

Para agregar un certificado raíz a las llaves

- Haga doble clic en el archivo que contiene el certificado. Esta acción inicia automáticamente la aplicación Acceso a Llaveros.

- En el cuadro de diálogo Añadir certificados, elija una de las siguientes opciones en el menú emergente Llavero:

- Inicio de sesión (el certificado se aplica solamente al usuario actual).

- Sistema (el certificado se aplica a todos los usuarios de un dispositivo).

- Haga clic en OK.

- Escriba su contraseña en el cuadro de diálogo Autenticar y haga clic en Aceptar.

Se instalará el certificado raíz, y los clientes compatibles con TLS y todas las aplicaciones que utilicen TLS lo usarán.

Acerca de las directivas de TLS

Esta sección proporciona información sobre cómo configurar directivas de seguridad para sesiones ICA sobre TLS. Puede configurar ciertos parámetros de TLS utilizados para las conexiones ICA en la aplicación Citrix Workspace para Mac. Estos parámetros no se exponen en la interfaz de usuario. Para cambiarlos, es necesario ejecutar un comando en el dispositivo que tiene la aplicación Citrix Workspace para Mac.

Nota:

Las directivas TLS se administran de otras maneras; por ejemplo, con dispositivos controlados por un servidor de OS X o con otra solución de administración de dispositivos móviles.

Las directivas TLS incluyen los siguientes parámetros:

SecurityComplianceMode. Define el modo de conformidad de seguridad para la directiva. Si no se configura SecurityComplianceMode, se usa FIPS como valor predeterminado. Los valores aplicables para este parámetro son:

- Ninguno. No se impone ningún modo de conformidad

- FIPS. Se usan módulos criptográficos de FIPS

- SP800-52. Se imponen las normas de conformidad NIST SP800-52r1

defaults write com.citrix.receiver.nomas SecurityComplianceMode SP800-52

SecurityAllowedTLSVersions. Especifica las versiones del protocolo TLS que se aceptan durante la negociación de protocolos. Esta información está representada por una matriz y se admite cualquier combinación de los valores posibles. Cuando este parámetro no está configurado, se usan los valores TLS10, TLS11 y TLS12 como valores predeterminados. Los valores aplicables para este parámetro son:

- TLS10. Especifica que se permite el protocolo TLS 1.0.

- TLS11. Especifica que se permite el protocolo TLS 1.1.

- TLS12. Especifica que se permite el protocolo TLS 1.2.

- TLS13. Especifica que se permite el protocolo TLS 1.3.

defaults write com.citrix.receiver.nomas SecurityAllowedTLSVersions -array TLS11 TLS12

SSLCertificateRevocationCheckPolicy. Mejora la autenticación criptográfica del servidor de Citrix y mejora la seguridad global de las conexiones SSL/TLS entre clientes y servidores. Este parámetro rige la gestión de una entidad de certificación (CA) raíz de confianza al abrir una sesión remota a través de SSL cuando se usa el cliente para OS X.

Cuando se habilita este parámetro, el cliente comprueba si el certificado del servidor está revocado. Existen varios niveles de comprobación de la lista de revocación de certificados. Por ejemplo, se puede configurar el cliente para que verifique solo la lista local de certificados, o para que compruebe las listas de certificados locales y de red. Además, se puede configurar la comprobación de certificados para permitir que los usuarios inicien sesiones solo cuando se hayan comprobado todas las listas de revocación de certificados.

La comprobación de listas de revocación de certificados (listas CRL) es una funcionalidad avanzada admitida por algunos emisores de certificados. Permite a los administradores revocar certificados de seguridad (no válidos una vez transcurrida su fecha de caducidad) si existe un riesgo criptográfico para las claves privadas del certificado o si ha habido cambios inesperados en el nombre DNS.

Los valores aplicables para este parámetro son:

- NoCheck. No comprueba la lista de revocación de certificados.

- CheckWithNoNetworkAccess. Se hace una comprobación de listas de revocación de certificados. Solo se usan almacenes locales de listas de revocación de certificados. Se ignoran todos los puntos de distribución. No es obligatorio encontrar una lista de revocación de certificados para la verificación del certificado del servidor presentado por el servidor de Traspaso SSL/Citrix Secure Web Gateway de destino.

- FullAccessCheck. Se hace una comprobación de listas de revocación de certificados. Se utilizan los almacenes locales de listas de revocación de certificados y todos los puntos de distribución. No es obligatorio encontrar una lista de revocación de certificados para la verificación del certificado del servidor presentado por el servidor de Traspaso SSL/Citrix Secure Web Gateway de destino.

- FullAccessCheckAndCRLRequired. Se lleva a cabo la comprobación de la lista de revocación de certificados y se excluye la entidad de certificación raíz. Se utilizan los almacenes locales de listas de revocación de certificados y todos los puntos de distribución. Para la verificación, es necesario encontrar todas las listas de revocación de certificados requeridas.

- FullAccessCheckAndCRLRequiredAll. Se lleva a cabo la comprobación de la lista de revocación de certificados y se incluye la entidad de certificación raíz. Se utilizan los almacenes locales de listas de revocación de certificados y todos los puntos de distribución. Para la verificación, es necesario encontrar todas las listas de revocación de certificados requeridas.

Nota:

Si no se configura SSLCertificateRevocationCheckPolicy, el valor predeterminado que se usa es “FullAccessCheck”.

defaults write com.citrix.receiver.nomas SSLCertificateRevocationCheckPolicy FullAccessCheckAndCRLRequired

Configuración de directivas TLS

Para configurar los parámetros de TLS en un equipo no administrado, ejecute el comando defaults en Terminal.app.

defaults es una aplicación de línea de comandos que se puede usar para agregar, modificar y eliminar parámetros de aplicación en un archivo de lista de preferencias de OS X.

Para cambiar parámetros:

-

Abra Aplicaciones > Utilidades \ > Terminal.

-

En Terminal, ejecute el comando:

defaults write com.citrix.receiver.nomas <name> <type> <value>

Donde:

<name>: El nombre del parámetro según se describe más arriba.

<type>: Un conmutador que identifica el tipo de parámetro. Puede ser -string o -array. Si el tipo de parámetro es una cadena, este parámetro se puede omitir.

<value>: El valor del parámetro. Si el valor es una matriz y es necesario especificar varios valores, sepárelos con un espacio.

defaults write com.citrix.receiver.nomas SecurityAllowedTLSVersions -array TLS11 TLS12

Volver a la configuración predeterminada

Para restablecer un parámetro con su valor predeterminado:

-

Abra Aplicaciones > Utilidades \ > Terminal.

-

En Terminal, ejecute el comando:

defaults delete com.citrix.receiver.nomas <name>

Donde:

<name>: El nombre del parámetro según se describe más arriba.

defaults delete com.citrix.receiver.nomas SecurityAllowedTLSVersions

Parámetros de seguridad

En la versión 12.3 de Citrix Receiver para Mac se incorporaron varias mejoras generales y de seguridad, que incluyen lo siguiente:

- Interfaz de usuario de configuración de seguridad mejorada. En versiones anteriores, la línea de comandos era el método preferido para realizar cambios relacionados con la seguridad. Ahora, los parámetros de configuración relacionados con la seguridad de las sesiones son sencillos y accesibles desde la interfaz de usuario. Esta mejora contribuye a la experiencia de usuario y crea un método intuitivo para la adopción de preferencias relacionadas con la seguridad.

- Ver conexiones TLS. Puede verificar conexiones que usen versiones de TLS, algoritmos de cifrado, modos, tamaños de clave y estados específicos de SecureICA. Además, puede ver el certificado del servidor para las conexiones TLS.

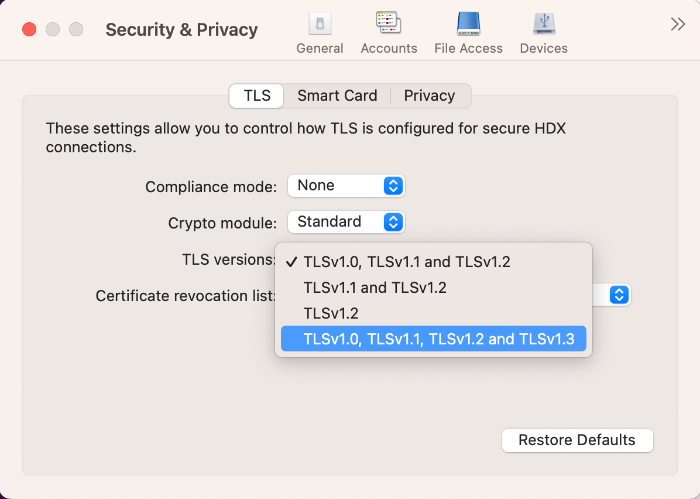

La pantalla mejorada de Seguridad y privacidad ofrece las siguientes opciones nuevas en la ficha TLS:

- Definir el modo de conformidad

- Configurar el módulo de criptografía

- Seleccionar la versión de TLS adecuada

- Seleccionar la lista de revocación de certificados

- habilitar parámetros para todas las conexiones TLS

En la imagen siguiente, aparecen las opciones de la pantalla Seguridad y privacidad a las que se puede acceder desde la interfaz de usuario: