Indicadores de riesgo de Citrix Secure Private Access™

Acceso a sitios web de riesgo

Nota Las siguientes capacidades de Citrix Analytics for Security™ se ven afectadas debido a la eliminación gradual del filtrado web basado en categorías por parte de Secure Private Access:

- Los campos de datos como Grupo de categorías, Categoría y Reputación de URL ya no están disponibles en el panel de Citrix Analytics for Security.

- El indicador de riesgo de acceso a sitios web de riesgo, que se basa en los mismos datos, también se ha eliminado y no se activa para los clientes.

- Cualquier indicador de riesgo personalizado existente que utilice los campos de datos (Grupo de categorías, Categoría y Reputación de URL) y sus políticas asociadas ya no se activa.

Para obtener más información sobre la eliminación gradual de Secure Private Access, consulta Eliminación gradual de funciones.

Intento de acceso a URL en la lista negra

Citrix Analytics detecta amenazas de acceso a datos basándose en las URL en la lista negra a las que accede el usuario y activa el indicador de riesgo correspondiente.

El indicador de riesgo Intento de acceso a URL en la lista negra se notifica en Citrix Analytics cuando un usuario intenta acceder a una URL en la lista negra configurada en Secure Private Access.

El factor de riesgo asociado al indicador de riesgo Intento de acceso a URL en la lista negra son los otros indicadores de riesgo. Para obtener más información sobre los factores de riesgo, consulta Indicadores de riesgo de usuario de Citrix.

¿Cuándo se activa el indicador de riesgo Intento de acceso a URL en la lista negra?

Secure Private Access incluye una función de categorización de URL que proporciona control basado en políticas para restringir el acceso a URL en la lista negra. Cuando un usuario intenta acceder a una URL en la lista negra, Secure Private Access notifica este evento a Citrix Analytics. Citrix Analytics actualiza la puntuación de riesgo del usuario y agrega una entrada del indicador de riesgo Intento de acceso a URL en la lista negra a la cronología de riesgo del usuario.

¿Cómo analizar el indicador de riesgo Intento de acceso a URL en la lista negra?

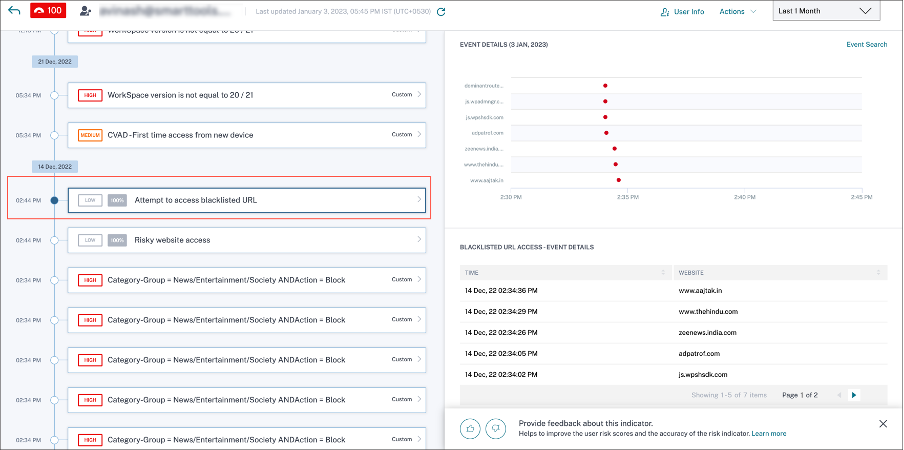

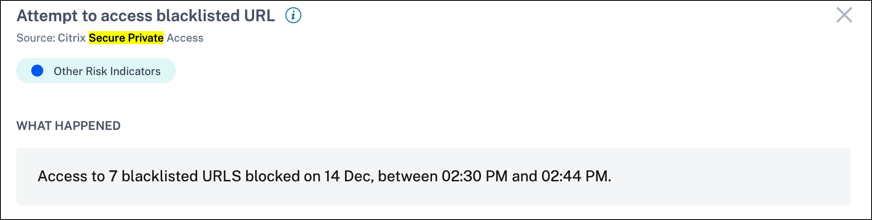

Imagina que una usuaria, Georgina Kalou, accedió a una URL en la lista negra configurada en Secure Private Access. Secure Private Access notifica este evento a Citrix Analytics, que asigna una puntuación de riesgo actualizada a Georgina Kalou. El indicador de riesgo Intento de acceso a URL en la lista negra se agrega a la cronología de riesgo de Georgina Kalou.

Desde la cronología de riesgo de Georgina Kalou, puedes seleccionar el indicador de riesgo Intento de acceso a URL en la lista negra notificado. Se muestra el motivo del evento junto con los detalles sobre los eventos, como la hora del evento y los detalles del sitio web.

Para ver la entrada Intento de acceso a URL en la lista negra de un usuario, ve a Seguridad > Usuarios y selecciona al usuario.

Cuando seleccionas la entrada del indicador de riesgo Intento de acceso a URL en la lista negra de la cronología, aparece un panel de información detallada correspondiente en el panel derecho.

-

La sección QUÉ SUCEDIÓ proporciona un breve resumen del indicador de riesgo. Incluye los detalles de la URL en la lista negra a la que accedió el usuario durante el período seleccionado.

-

La sección DETALLES DEL EVENTO incluye una visualización cronológica de los eventos individuales que ocurrieron durante el período de tiempo seleccionado. Además, puedes ver la siguiente información clave sobre cada evento:

-

Hora. La hora en que ocurrió el evento.

-

Sitio web. El sitio web de riesgo al que accedió el usuario.

-

Categoría. La categoría especificada por Secure Private Access para la URL en la lista negra.

-

Puntuación de reputación. La puntuación de reputación devuelta por Secure Private Access para la URL en la lista negra. Para obtener más información, consulta Puntuación de reputación de URL.

-

¿Qué acciones puedes aplicar al usuario?

Puedes realizar las siguientes acciones en la cuenta del usuario:

-

Agregar a la lista de seguimiento. Cuando quieras supervisar a un usuario para detectar posibles amenazas futuras, puedes agregarlo a una lista de seguimiento.

-

Notificar a los administradores. Cuando haya alguna actividad inusual o sospechosa en la cuenta del usuario, se envía una notificación por correo electrónico a todos o a los administradores seleccionados.

Para obtener más información sobre las acciones y cómo configurarlas manualmente, consulta Políticas y acciones.

Para aplicar las acciones al usuario manualmente, ve al perfil del usuario y selecciona el indicador de riesgo apropiado. En el menú Acciones, selecciona una acción y haz clic en Aplicar.

Nota

Independientemente de la fuente de datos que active un indicador de riesgo, se pueden aplicar acciones relacionadas con otras fuentes de datos.

Volumen de carga inusual

Citrix Analytics detecta amenazas de acceso a datos basándose en la actividad de volumen de carga inusual y activa el indicador de riesgo correspondiente.

El indicador de riesgo Volumen de carga inusual se notifica cuando un usuario carga un volumen excesivo de datos a una aplicación o sitio web.

El factor de riesgo asociado al indicador de riesgo Volumen de carga inusual son los otros indicadores de riesgo. Para obtener más información sobre los factores de riesgo, consulta Indicadores de riesgo de usuario de Citrix.

¿Cuándo se activa el indicador de riesgo Volumen de carga inusual?

Puedes configurar Secure Private Access para supervisar las actividades del usuario, como los sitios web maliciosos, peligrosos o desconocidos visitados y el ancho de banda consumido, así como las descargas y cargas de riesgo. Cuando un usuario de tu organización carga datos a una aplicación o sitio web, Secure Private Access notifica estos eventos a Citrix Analytics.

Citrix Analytics supervisa todos estos eventos y, si determina que esta actividad del usuario es contraria a su comportamiento habitual, actualiza la puntuación de riesgo del usuario. El indicador de riesgo Volumen de carga inusual se agrega a la cronología de riesgo del usuario.

¿Cómo analizar el indicador de riesgo de volumen de carga inusual?

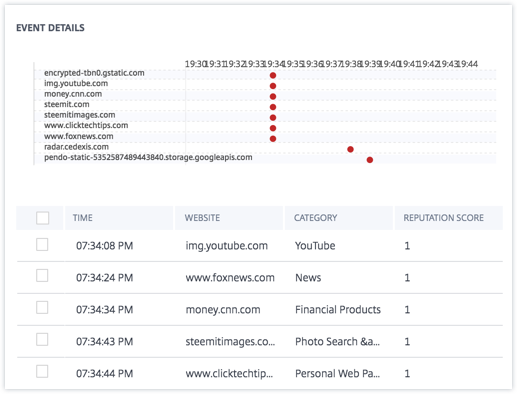

Imagina que un usuario, Adam Maxwell, cargó un volumen excesivo de datos a una aplicación o sitio web. Secure Private Access notifica estos eventos a Citrix Analytics, que asigna una puntuación de riesgo actualizada a Adam Maxwell. El indicador de riesgo Volumen de carga inusual se agrega a la cronología de riesgo de Adam Maxwell.

Desde la cronología de riesgo de Adam Maxwell, puedes seleccionar el indicador de riesgo Volumen de carga inusual notificado. Se muestra el motivo del evento junto con los detalles sobre los eventos, como la hora del evento y el dominio.

Para ver el indicador de riesgo Volumen de carga inusual, ve a Seguridad > Usuarios y selecciona al usuario.

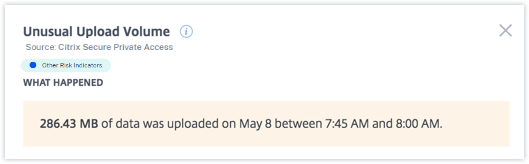

Cuando seleccionas una entrada del indicador de riesgo Volumen de carga inusual de la cronología, aparece un panel de información detallada correspondiente en el panel derecho.

-

La sección QUÉ SUCEDIÓ proporciona un breve resumen del indicador de riesgo, incluido el volumen de datos cargados durante el período seleccionado.

-

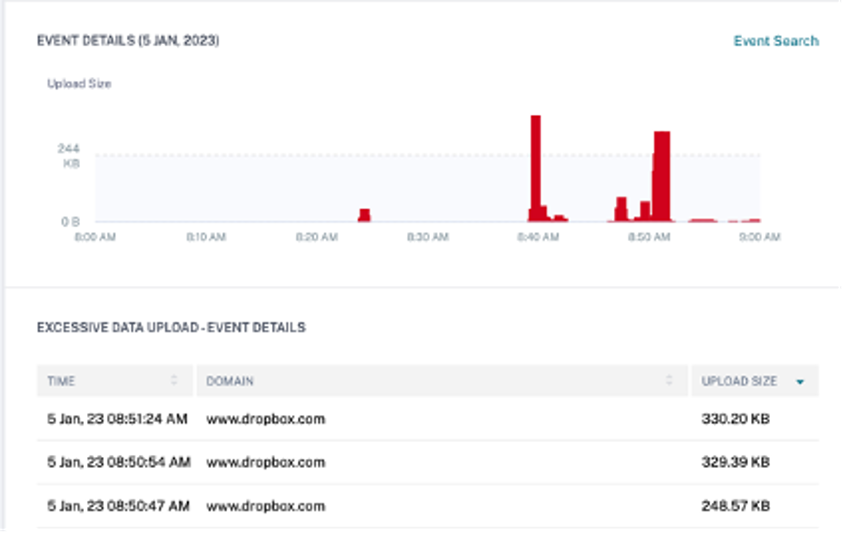

La sección DETALLES DEL EVENTO incluye una visualización cronológica de los eventos individuales de carga de datos que ocurrieron durante el período de tiempo seleccionado. Además, puedes ver la siguiente información clave sobre cada evento:

-

Hora. La hora en que se cargaron los datos excesivos a una aplicación o un sitio web.

-

Dominio. El dominio al que el usuario cargó los datos.

-

Tamaño de carga. Volumen de datos cargados al dominio.

-

¿Qué acciones puedes aplicar al usuario?

Puedes realizar las siguientes acciones en la cuenta del usuario:

-

Agregar a la lista de seguimiento. Cuando quieras supervisar a un usuario para detectar posibles amenazas futuras, puedes agregarlo a una lista de seguimiento.

-

Notificar a los administradores. Cuando haya alguna actividad inusual o sospechosa en la cuenta del usuario, se envía una notificación por correo electrónico a todos o a los administradores seleccionados.

Para obtener más información sobre las acciones y cómo configurarlas manualmente, consulta Políticas y acciones.

Para aplicar las acciones al usuario manualmente, ve al perfil del usuario y selecciona el indicador de riesgo apropiado. En el menú Acciones, selecciona una acción y haz clic en Aplicar.

Nota

Independientemente de la fuente de datos que active un indicador de riesgo, se pueden aplicar acciones relacionadas con otras fuentes de datos.

Descarga excesiva de datos

Citrix Analytics detecta amenazas de acceso a datos basándose en la descarga excesiva de datos por parte de los usuarios de tu red y activa el indicador de riesgo correspondiente.

El indicador de riesgo se notifica cuando un usuario de tu organización descarga un volumen excesivo de datos de una aplicación o sitio web.

¿Cuándo se activa el indicador de riesgo Descarga excesiva de datos?

Puedes configurar Secure Private Access para supervisar las actividades del usuario, como los sitios web maliciosos, peligrosos o desconocidos visitados y el ancho de banda consumido, así como las descargas y cargas de riesgo. Cuando un usuario de tu organización descarga datos de una aplicación o sitio web, Secure Private Access notifica estos eventos a Citrix Analytics.

Citrix Analytics supervisa todos estos eventos y, si determina que la actividad del usuario es contraria a su comportamiento habitual, actualiza la puntuación de riesgo del usuario. El indicador de riesgo Descarga excesiva de datos se agrega a la cronología de riesgo del usuario.

El factor de riesgo asociado al indicador de riesgo Descarga excesiva de datos son los otros indicadores de riesgo. Para obtener más información sobre los factores de riesgo, consulta Indicadores de riesgo de usuario de Citrix.

¿Cómo analizar el indicador de riesgo Descarga excesiva de datos?

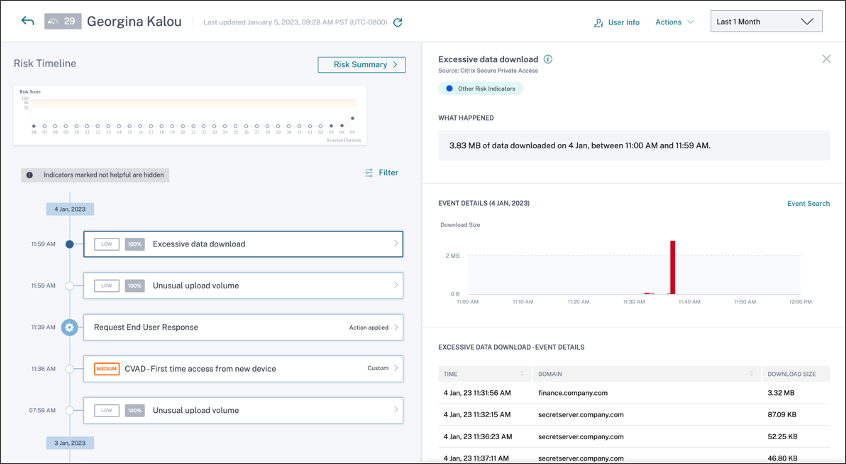

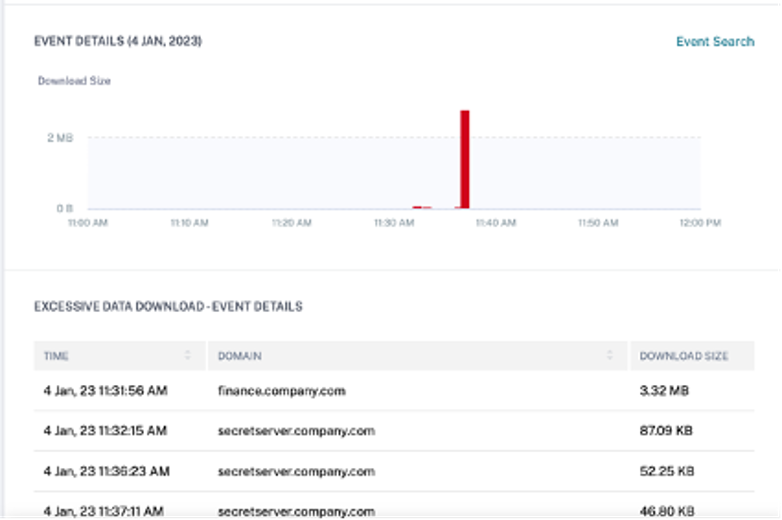

Imagina que una usuaria, Georgina Kalou, descargó un volumen excesivo de datos de una aplicación o sitio web. Secure Private Access notifica estos eventos a Citrix Analytics, que asigna una puntuación de riesgo actualizada a Georgina Kalou y agrega la entrada del indicador de riesgo Descarga excesiva de datos a la cronología de riesgo del usuario.

Desde la cronología de riesgo de Georgina Kalou, puedes seleccionar el indicador de riesgo Descarga excesiva de datos notificado. Se muestra el motivo del evento junto con los detalles sobre los eventos, como la hora y los detalles del dominio.

Para ver el indicador de riesgo Descarga excesiva de datos, ve a Seguridad > Usuarios y selecciona al usuario.

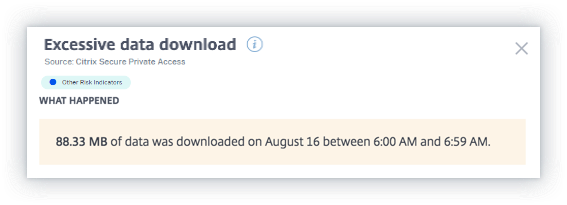

Cuando seleccionas la entrada del indicador de riesgo Descarga excesiva de datos de la cronología, aparece un panel de información detallada correspondiente en el panel derecho.

-

La sección QUÉ SUCEDIÓ proporciona un breve resumen del indicador de riesgo, incluido el volumen de datos descargados durante el período seleccionado.

-

La sección DETALLES DEL EVENTO incluye una visualización cronológica de los eventos individuales de descarga de datos que ocurrieron durante el período de tiempo seleccionado. Además, puedes ver la siguiente información clave sobre cada evento:

-

Hora. La hora en que se descargaron los datos excesivos a una aplicación o un sitio web.

-

Dominio. El dominio al que el usuario descargó los datos.

-

Tamaño de descarga. Volumen de datos descargados al dominio.

-

¿Qué acciones puedes aplicar al usuario?

Puedes realizar las siguientes acciones en la cuenta del usuario:

-

Agregar a la lista de seguimiento. Cuando quieras supervisar a un usuario para detectar posibles amenazas futuras, puedes agregarlo a una lista de seguimiento.

-

Notificar a los administradores. Cuando haya alguna actividad inusual o sospechosa en la cuenta del usuario, se envía una notificación por correo electrónico a todos o a los administradores seleccionados.

Para obtener más información sobre las acciones y cómo configurarlas manualmente, consulta Políticas y acciones.

Para aplicar las acciones al usuario manualmente, ve al perfil del usuario y selecciona el indicador de riesgo apropiado. En el menú Acciones, selecciona una acción y haz clic en Aplicar.

Nota

Independientemente de la fuente de datos que active un indicador de riesgo, se pueden aplicar acciones relacionadas con otras fuentes de datos.