Indicadores de riesgo de Citrix Virtual Apps and Desktops™ y Citrix DaaS

Desplazamiento imposible

Citrix Analytics detecta los inicios de sesión de un usuario como riesgosos cuando los inicios de sesión consecutivos provienen de dos países diferentes dentro de un período de tiempo inferior al tiempo de viaje esperado entre los países.

El escenario de tiempo de desplazamiento imposible indica los siguientes riesgos:

-

Credenciales comprometidas: Un atacante remoto roba las credenciales de un usuario legítimo.

-

Credenciales compartidas: Diferentes usuarios utilizan las mismas credenciales de usuario.

¿Cuándo se activa el indicador de riesgo Desplazamiento imposible?

El indicador de riesgo Desplazamiento imposible evalúa el tiempo y la distancia estimada entre cada par de inicios de sesión consecutivos del usuario, y se activa cuando la distancia es mayor de lo que una persona individual podría viajar en esa cantidad de tiempo.

Nota

Este indicador de riesgo también contiene lógica para reducir las alertas de falsos positivos para los siguientes escenarios que no reflejan las ubicaciones reales de los usuarios:

- Cuando los usuarios inician sesión en aplicaciones y escritorios virtuales desde conexiones proxy.

- Cuando los usuarios inician sesión en aplicaciones y escritorios virtuales desde clientes alojados.

¿Cómo analizar el indicador de riesgo Desplazamiento imposible?

Considera al usuario Adam Maxwell, que inicia sesión desde dos ubicaciones, Moscú, Rusia y Hohhot, China, en un período de un minuto. Citrix Analytics detecta este evento de inicio de sesión como un escenario de desplazamiento imposible y activa el indicador de riesgo Desplazamiento imposible. El indicador de riesgo se agrega a la cronología de riesgo de Adam Maxwell y se le asigna una puntuación de riesgo.

Para ver la cronología de riesgo de Adam Maxwell, selecciona Seguridad > Usuarios. En el panel Usuarios de riesgo, selecciona al usuario Adam Maxwell.

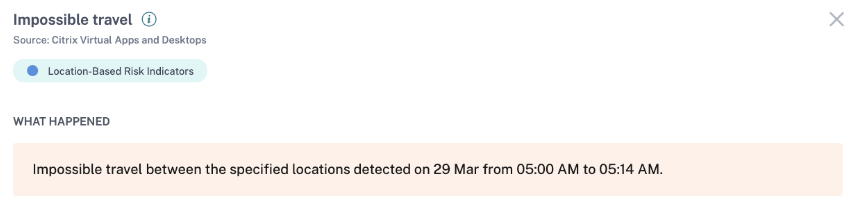

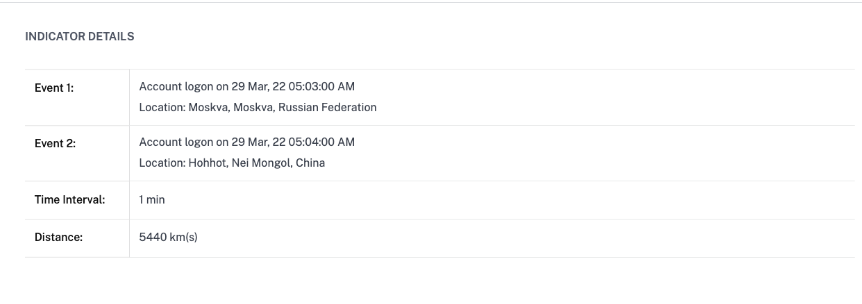

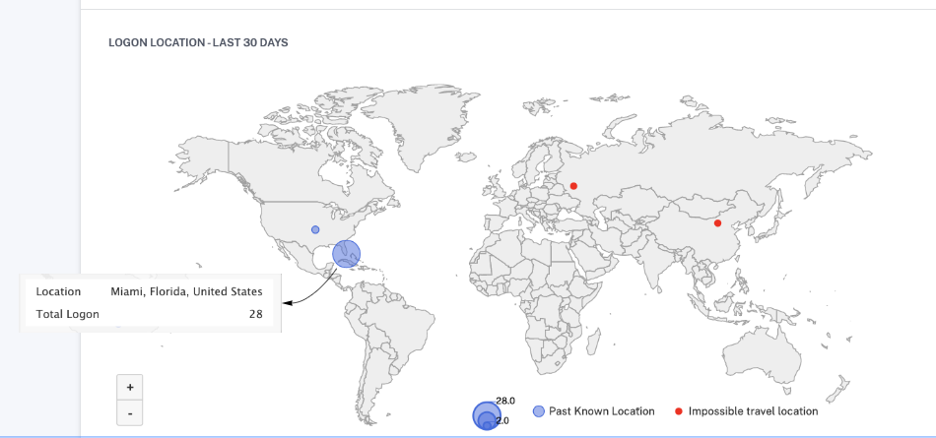

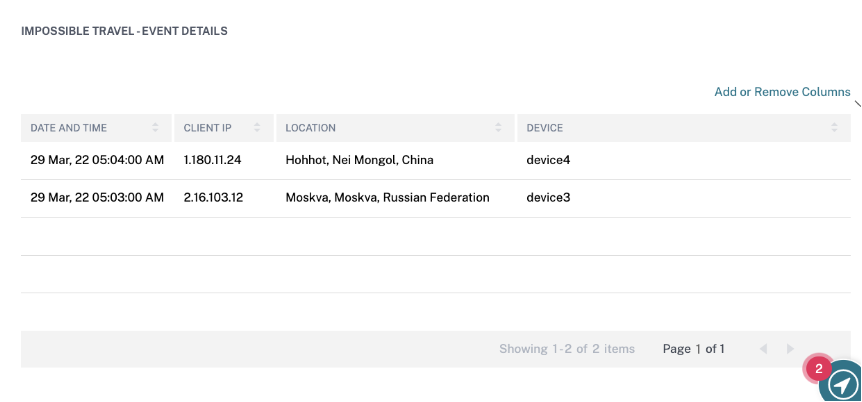

Desde la cronología de riesgo de Adam Maxwell, selecciona el indicador de riesgo Desplazamiento imposible. Puedes ver la siguiente información:

-

La sección QUÉ HA OCURRIDO proporciona un breve resumen del evento de desplazamiento imposible.

-

La sección DETALLES DEL INDICADOR proporciona las ubicaciones desde las que el usuario ha iniciado sesión, la duración del tiempo entre los inicios de sesión consecutivos y la distancia entre las dos ubicaciones.

-

La sección UBICACIÓN DE INICIO DE SESIÓN - ÚLTIMOS 30 DÍAS muestra una vista de mapa geográfico de las ubicaciones de desplazamiento imposible y las ubicaciones conocidas del usuario. Los datos de ubicación se muestran durante los últimos 30 días. Puedes pasar el ratón por encima de los punteros del mapa para ver el total de inicios de sesión desde cada ubicación.

-

La sección DESPLAZAMIENTO IMPOSIBLE - DETALLES DEL EVENTO proporciona la siguiente información sobre el evento de desplazamiento imposible:

- Fecha y hora: Indica la fecha y la hora de los inicios de sesión.

- IP del cliente: Indica la dirección IP del dispositivo del usuario.

- Ubicación: Indica la ubicación desde la que el usuario ha iniciado sesión.

- Dispositivo: Indica el nombre del dispositivo del usuario.

- Tipo de inicio de sesión: Indica si la actividad del usuario es un inicio de sesión de sesión o un inicio de sesión de cuenta. El evento de inicio de sesión de cuenta se activa cuando la autenticación de un usuario en su cuenta es correcta. Mientras que el evento de inicio de sesión de sesión se activa cuando un usuario introduce sus credenciales e inicia sesión en su sesión de aplicación o escritorio.

- Sistema operativo: Indica el sistema operativo del dispositivo del usuario.

- Navegador: Indica el navegador web que se utiliza para acceder a la aplicación.

¿Qué acciones puedes aplicar a los usuarios?

Puedes realizar las siguientes acciones en la cuenta del usuario:

- Agregar a la lista de seguimiento. Cuando quieras supervisar a un usuario para detectar posibles amenazas futuras, puedes agregarlo a una lista de seguimiento.

- Notificar a los administradores. Cuando hay alguna actividad inusual o sospechosa en la cuenta del usuario, se envía una notificación por correo electrónico a todos o a los administradores seleccionados.

- Cerrar sesión del usuario. Cuando se cierra la sesión de un usuario de su cuenta, no puede acceder al recurso a través de Virtual Desktops.

- Iniciar grabación de la sesión. Si hay un evento inusual en la cuenta de Virtual Desktops del usuario, el administrador puede comenzar a grabar las actividades del usuario de futuras sesiones de inicio de sesión. Sin embargo, si el usuario está en Citrix Virtual Apps and Desktops 7.18 o posterior, el administrador puede iniciar y detener dinámicamente la grabación de la sesión de inicio de sesión actual del usuario.

Para obtener más información sobre las acciones y cómo configurarlas manualmente, consulta Directivas y acciones.

Para aplicar las acciones al usuario manualmente, navega al perfil del usuario y selecciona el indicador de riesgo apropiado. En el menú Acción, selecciona una acción y haz clic en Aplicar.

Nota

Independientemente de la fuente de datos que active un indicador de riesgo, se pueden aplicar acciones relacionadas con otras fuentes de datos.

Posible exfiltración de datos

Citrix Analytics detecta amenazas de datos basadas en intentos excesivos de exfiltrar datos y activa el indicador de riesgo correspondiente.

El factor de riesgo asociado al indicador de riesgo Posible exfiltración de datos son los indicadores de riesgo basados en datos. Para obtener más información sobre los factores de riesgo, consulta Indicadores de riesgo de usuario de Citrix.

El indicador de riesgo Posible exfiltración de datos se activa cuando un usuario de Citrix Receiver intenta descargar o transferir archivos a una unidad o impresora. Estos datos pueden ser un evento de descarga de archivos, como la descarga de un archivo a una unidad local, unidades asignadas o un dispositivo de almacenamiento externo. Los datos también se pueden exfiltrar utilizando el portapapeles o mediante la acción de copiar y pegar.

Nota

Las operaciones del portapapeles solo son compatibles con las aplicaciones SaaS.

¿Cuándo se activa el indicador de riesgo Posible exfiltración de datos?

Puedes recibir una notificación cuando un usuario ha transferido un número excesivo de archivos a una unidad o impresora en un período de tiempo determinado. Este indicador de riesgo también se activa cuando el usuario utiliza la acción de copiar y pegar en su equipo local.

Cuando Citrix Receiver detecta este comportamiento, Citrix Analytics recibe este evento y asigna una puntuación de riesgo al usuario respectivo. El indicador de riesgo Posible exfiltración de datos se agrega a la cronología de riesgo del usuario.

¿Cómo analizar el indicador de riesgo Posible exfiltración de datos?

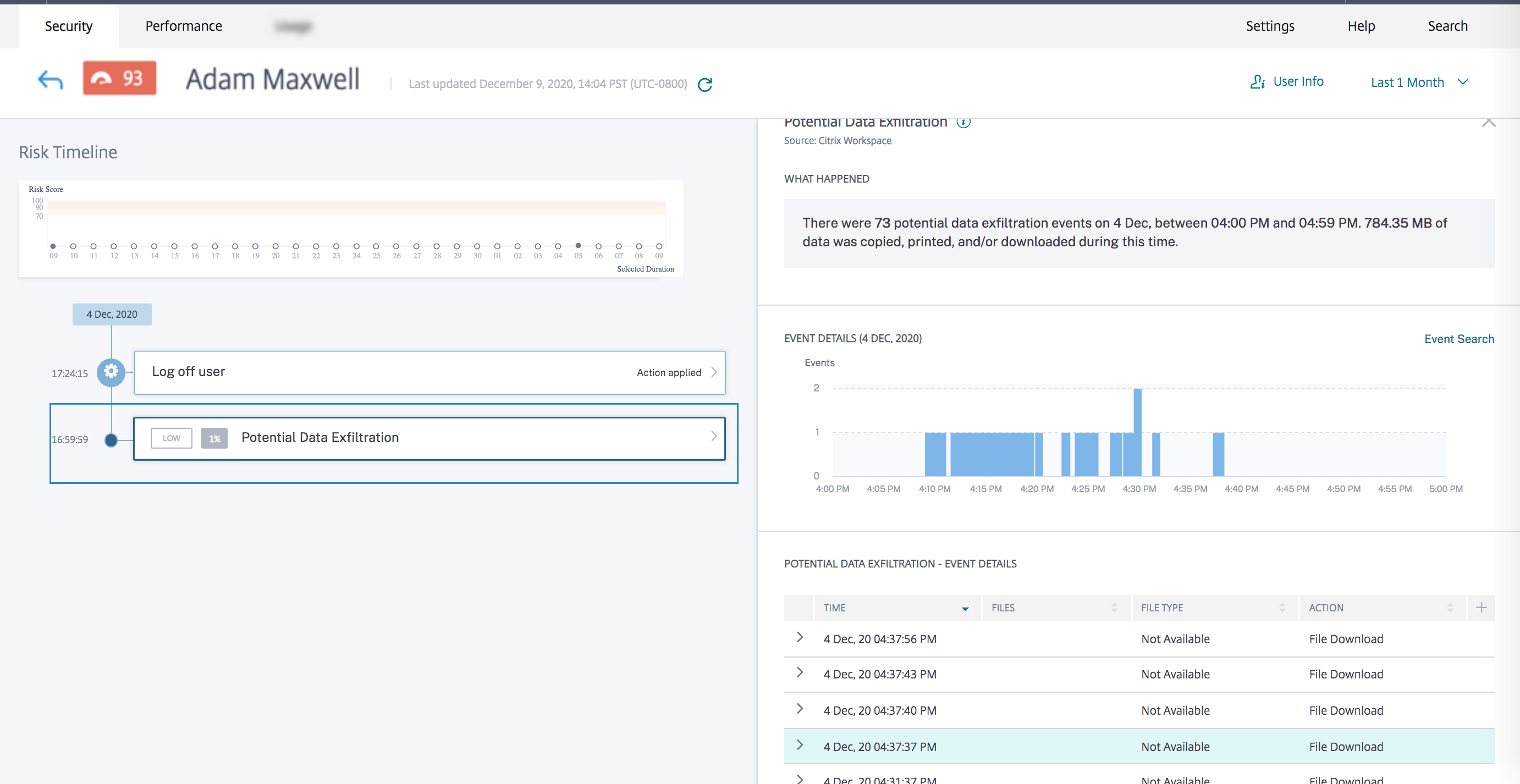

Considera al usuario Adam Maxwell, que ha iniciado sesión en una sesión e intenta imprimir archivos que superan el límite predefinido. Con esta acción, Adam Maxwell ha superado su comportamiento normal de transferencia de archivos según los algoritmos de aprendizaje automático.

Desde la cronología de Adam Maxwell, puedes seleccionar el indicador de riesgo Posible exfiltración de datos. Se muestra el motivo del evento junto con los detalles, como los archivos transferidos y el dispositivo utilizado para transferir el archivo.

Para ver el indicador de riesgo Posible exfiltración de datos notificado para un usuario, navega a Seguridad > Usuarios y selecciona el usuario.

-

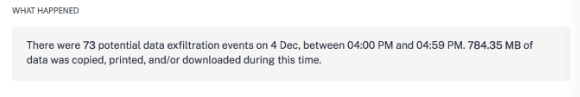

En la sección QUÉ HA OCURRIDO, puedes ver el resumen del evento de posible exfiltración de datos. Puedes ver el número de eventos de exfiltración de datos durante un período de tiempo específico.

-

En la sección DETALLES DEL EVENTO, los intentos de exfiltración de datos aparecen en formato gráfico y tabular. Los eventos aparecen como entradas individuales en el gráfico y la tabla proporciona la siguiente información clave:

-

Hora. La hora en que ocurrió el evento de exfiltración de datos.

-

Archivos. El archivo que se descargó, imprimió o copió.

-

Tipo de archivo. El tipo de archivo que se descargó, imprimió o copió.

Nota

El nombre del archivo impreso solo está disponible a partir del evento de impresión de aplicaciones SaaS.

-

Acción. Los tipos de evento de exfiltración de datos que se realizaron: imprimir, descargar o copiar.

-

Dispositivos. El dispositivo utilizado.

-

Tamaño. El tamaño del archivo que se exfiltró.

-

Ubicación. La ciudad desde donde el usuario intenta exfiltrar datos.

-

-

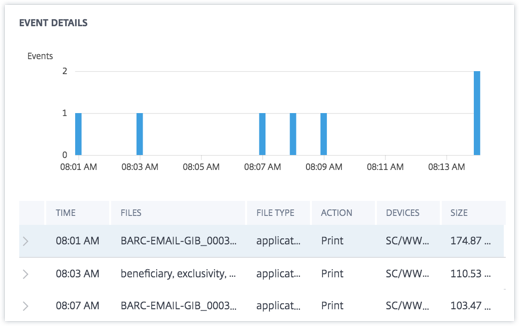

En la sección INFORMACIÓN CONTEXTUAL ADICIONAL, durante la ocurrencia del evento, puedes ver lo siguiente:

-

El número de archivos que se han exfiltrado.

-

Las acciones realizadas.

-

Las aplicaciones utilizadas.

-

Dispositivo utilizado por el usuario.

-

¿Qué acciones puedes aplicar al usuario?

Puedes realizar las siguientes acciones en la cuenta del usuario:

-

Agregar a la lista de seguimiento. Cuando quieras supervisar a un usuario para detectar posibles amenazas futuras, puedes agregarlo a una lista de seguimiento.

-

Notificar a los administradores. Cuando hay alguna actividad inusual o sospechosa en la cuenta del usuario, se envía una notificación por correo electrónico a todos o a los administradores seleccionados.

-

Cerrar sesión del usuario. Cuando se cierra la sesión de un usuario de su cuenta, no puede acceder al recurso a través de Virtual Desktops.

-

Iniciar grabación de la sesión. Si hay un evento inusual en la cuenta de Virtual Desktops del usuario, el administrador puede comenzar a grabar las actividades del usuario de futuras sesiones de inicio de sesión. Sin embargo, si el usuario está en Citrix Virtual Apps and Desktops 7.18 o posterior, el administrador puede iniciar y detener dinámicamente la grabación de la sesión de inicio de sesión actual del usuario.

Para obtener más información sobre las acciones y cómo configurarlas manualmente, consulta Directivas y acciones.

Para aplicar las acciones al usuario manualmente, navega al perfil del usuario y selecciona el indicador de riesgo apropiado. En el menú Acción, selecciona una acción y haz clic en Aplicar.

Nota

Independientemente de la fuente de datos que active un indicador de riesgo, se pueden aplicar acciones relacionadas con otras fuentes de datos.

Inicio de sesión sospechoso

Citrix Analytics detecta los inicios de sesión del usuario que parecen inusuales o riesgosos basándose en múltiples factores contextuales, que se definen conjuntamente por el dispositivo, la ubicación y la red utilizada por el usuario.

¿Cuándo se activa el indicador de riesgo Inicio de sesión sospechoso?

El indicador de riesgo se activa por la combinación de los siguientes factores, donde cada factor se considera potencialmente sospechoso según una o más condiciones.

| Factor | Condiciones |

|---|---|

| Dispositivo inusual | El usuario inicia sesión desde un dispositivo que no se ha utilizado en los últimos 30 días. |

| El usuario inicia sesión desde un cliente HTML5 o un cliente Chrome donde la firma del dispositivo es inconsistente con el historial del usuario. | |

| Ubicación inusual | Inicia sesión desde una ciudad o un país en el que el usuario no ha iniciado sesión en los últimos 30 días. |

| La ciudad o el país está geográficamente lejos de las ubicaciones de inicio de sesión recientes (últimos 30 días). | |

| Cero o un mínimo de usuarios han iniciado sesión desde la ciudad o el país en los últimos 30 días. | |

| Red inusual | Inicia sesión desde una dirección IP que el usuario no ha utilizado en los últimos 30 días. |

| Inicia sesión desde una subred IP que el usuario no ha utilizado en los últimos 30 días. | |

| Cero o un mínimo de usuarios han iniciado sesión desde la subred IP en los últimos 30 días. | |

| Amenaza de IP | La dirección IP se identifica como de alto riesgo por la fuente de inteligencia de amenazas de la comunidad: Webroot. |

| Citrix Analytics detectó recientemente actividades de inicio de sesión altamente sospechosas desde la dirección IP de otros usuarios. | |

¿Cómo analizar el indicador de riesgo Inicio de sesión sospechoso?

Considera al usuario Adam Maxwell, que inicia sesión desde Mumbai, India, por primera vez. Utiliza un dispositivo nuevo o un dispositivo que no se utilizó durante los últimos 30 días para iniciar sesión en Citrix Virtual Apps and Desktops y se conectó a una red nueva. Citrix Analytics detecta este evento de inicio de sesión como sospechoso porque los factores (ubicación, dispositivo y red) se desvían de su comportamiento habitual y activa el indicador de riesgo Inicio de sesión sospechoso. El indicador de riesgo se agrega a la cronología de riesgo de Adam Maxwell y se le asigna una puntuación de riesgo.

Para ver la cronología de riesgo de Adam Maxwell, selecciona Seguridad > Usuarios. En el panel Usuarios de riesgo, selecciona al usuario Adam Maxwell.

Desde la cronología de riesgo de Adam Maxwell, selecciona el indicador de riesgo Inicio de sesión sospechoso. Puedes ver la siguiente información:

-

La sección QUÉ HA OCURRIDO proporciona un breve resumen de las actividades sospechosas que incluyen los factores de riesgo y la hora del evento.

-

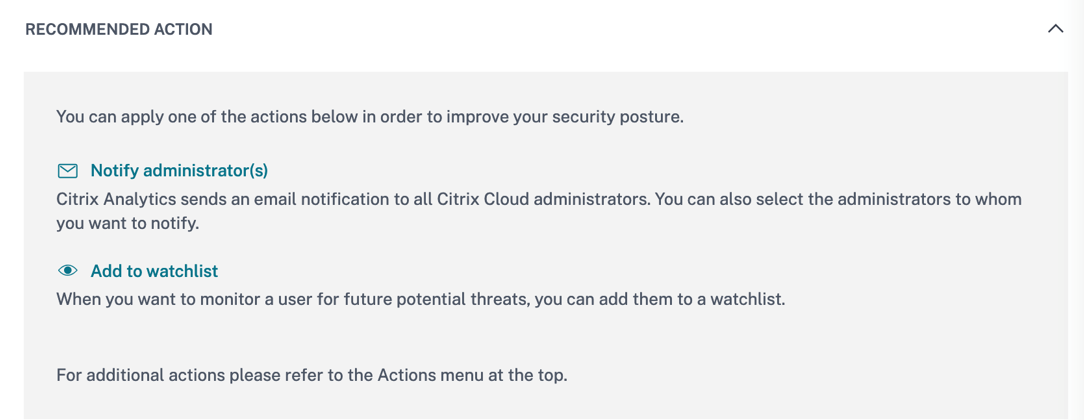

En la sección ACCIÓN RECOMENDADA, encontrarás las acciones sugeridas que se pueden aplicar al indicador de riesgo. Citrix Analytics for Security™ recomienda las acciones según la gravedad del riesgo que representa el usuario. La recomendación puede ser una o una combinación de las siguientes acciones:

-

Notificar a los administradores

-

Agregar a la lista de seguimiento

-

Crear una directiva

Puedes seleccionar una acción según la recomendación. O puedes seleccionar una acción que quieras aplicar según tu elección en el menú Acciones. Para obtener más información, consulta Aplicar una acción manualmente.

-

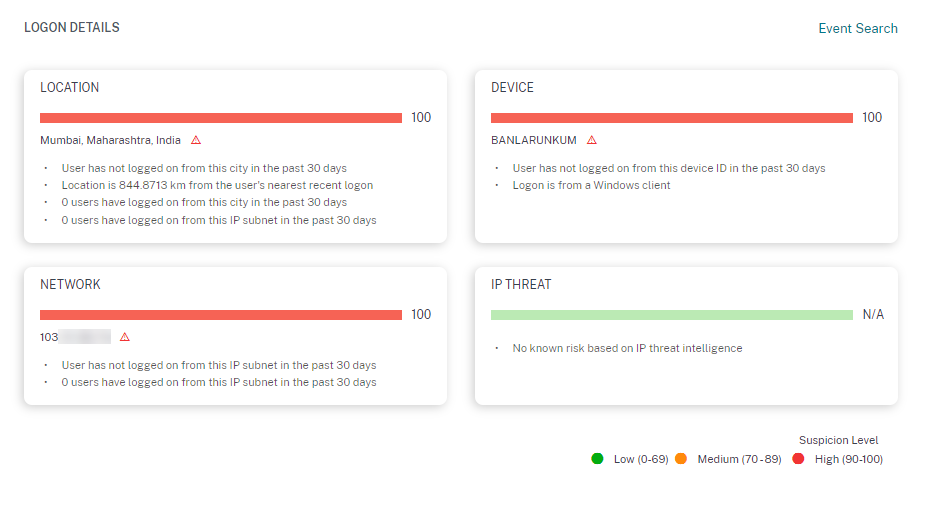

-

La sección DETALLES DEL INICIO DE SESIÓN proporciona un resumen detallado de las actividades sospechosas correspondientes a cada factor de riesgo. A cada factor de riesgo se le asigna una puntuación que indica el nivel de sospecha. Cualquier factor de riesgo individual no indica un alto riesgo por parte de un usuario. El riesgo general se basa en la correlación de múltiples factores de riesgo.

Nivel de sospecha Indicación 0–69 El factor parece normal y no se considera sospechoso. 70–89 El factor parece ligeramente inusual y se considera moderadamente sospechoso con otros factores. 90–100 El factor es completamente nuevo o inusual y se considera altamente sospechoso con otros factores.

-

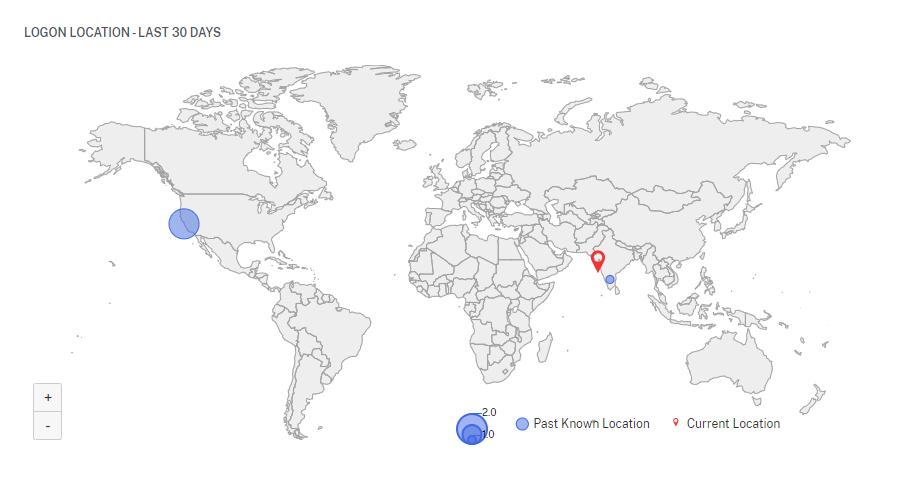

La sección UBICACIÓN DE INICIO DE SESIÓN - ÚLTIMOS 30 DÍAS muestra una vista de mapa geográfico de las últimas ubicaciones conocidas y la ubicación actual del usuario. Los datos de ubicación se muestran durante los últimos 30 días. Puedes pasar el ratón por encima de los punteros del mapa para ver el total de inicios de sesión desde cada ubicación.

-

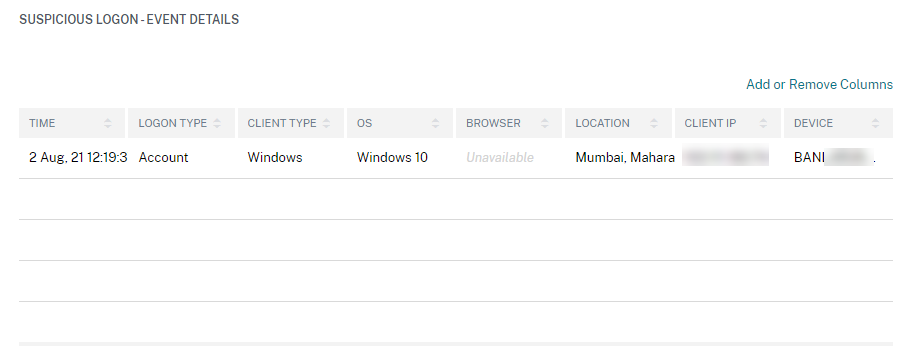

La sección INICIO DE SESIÓN SOSPECHOSO - DETALLES DEL EVENTO proporciona la siguiente información sobre el evento de inicio de sesión sospechoso:

-

Hora: Indica la fecha y la hora del inicio de sesión sospechoso.

-

Tipo de inicio de sesión: Indica si la actividad del usuario es un inicio de sesión de sesión o un inicio de sesión de cuenta. El evento de inicio de sesión de cuenta se activa cuando la autenticación de un usuario en su cuenta es correcta. Mientras que el evento de inicio de sesión de sesión se activa cuando un usuario introduce sus credenciales e inicia sesión en su sesión de aplicación o escritorio.

-

Tipo de cliente: Indica el tipo de aplicación Citrix Workspace instalada en el dispositivo del usuario. Dependiendo del sistema operativo del dispositivo del usuario, el tipo de cliente puede ser Android, iOS, Windows, Linux, Mac, etc.

-

Sistema operativo: Indica el sistema operativo del dispositivo del usuario.

-

Navegador: Indica el navegador web que se utiliza para acceder a la aplicación.

-

Ubicación: Indica la ubicación desde la que el usuario ha iniciado sesión.

-

IP del cliente: Indica la dirección IP del dispositivo del usuario.

-

Dispositivo: Indica el nombre del dispositivo del usuario.

-

¿Qué acciones puedes aplicar a los usuarios?

Puedes realizar las siguientes acciones en la cuenta del usuario:

-

Agregar a la lista de seguimiento. Cuando quieras supervisar a un usuario para detectar posibles amenazas futuras, puedes agregarlo a una lista de seguimiento.

-

Notificar a los administradores. Cuando hay alguna actividad inusual o sospechosa en la cuenta del usuario, se envía una notificación por correo electrónico a todos o a los administradores seleccionados.

-

Cerrar sesión del usuario. Cuando se cierra la sesión de un usuario de su cuenta, no puede acceder al recurso a través de Virtual Desktops.

-

Iniciar grabación de la sesión. Si hay un evento inusual en la cuenta de Virtual Desktops del usuario, el administrador puede comenzar a grabar las actividades del usuario de futuras sesiones de inicio de sesión. Sin embargo, si el usuario está en Citrix Virtual Apps and Desktops 7.18 o posterior, el administrador puede iniciar y detener dinámicamente la grabación de la sesión de inicio de sesión actual del usuario.

Para obtener más información sobre las acciones y cómo configurarlas manualmente, consulta Directivas y acciones.

Para aplicar las acciones al usuario manualmente, navega al perfil del usuario y selecciona el indicador de riesgo apropiado. En el menú Acción, selecciona una acción y haz clic en Aplicar.

Nota

Independientemente de la fuente de datos que active un indicador de riesgo, se pueden aplicar acciones relacionadas con otras fuentes de datos.