Alertes et notifications

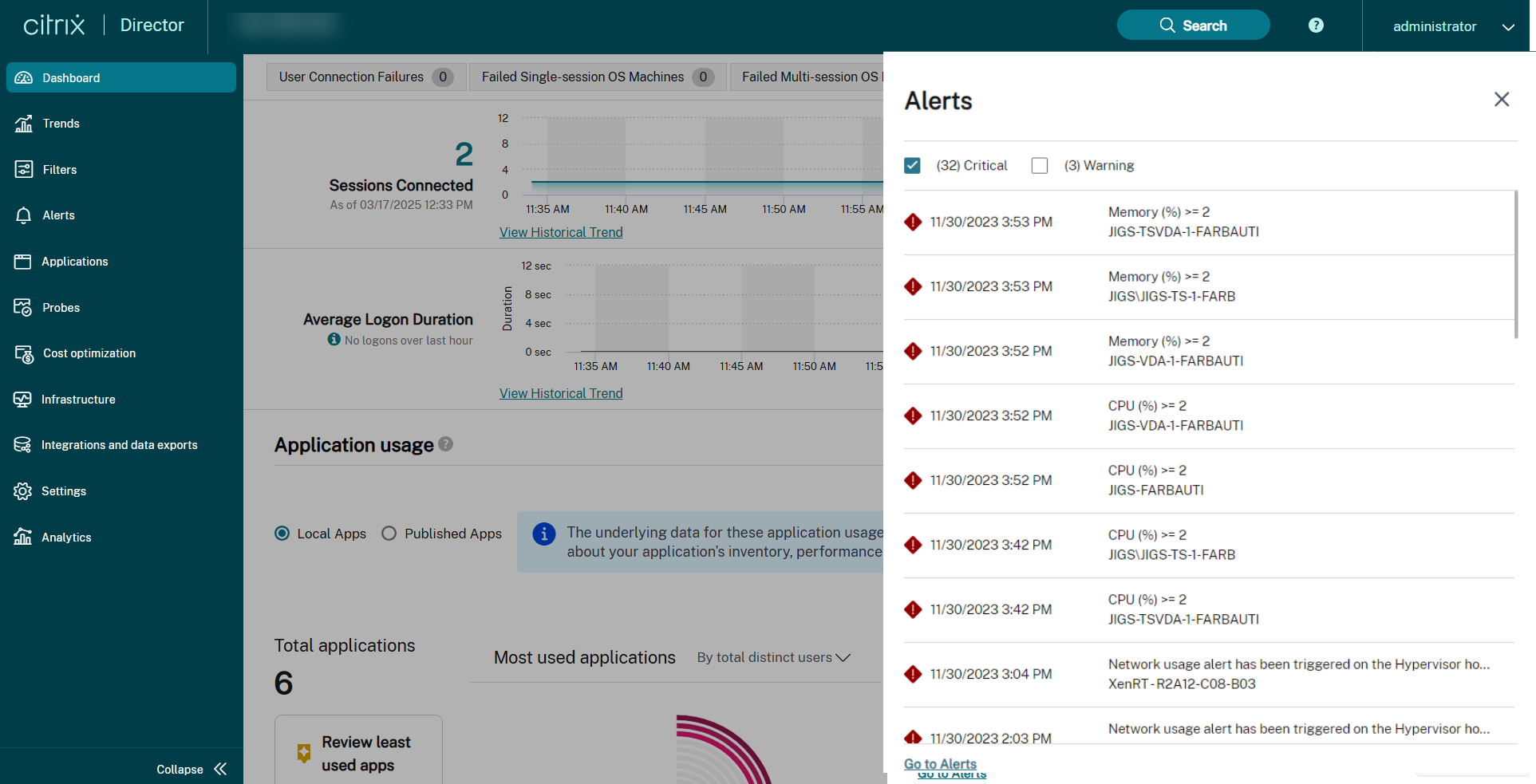

Les alertes sont affichées dans Director sur le tableau de bord et dans d’autres vues de haut niveau avec des symboles d’avertissement et d’alerte critique. Des alertes sont disponibles pour les sites sous licence Premium. Les alertes sont mises à jour automatiquement toutes les minutes ; vous pouvez également mettre à jour les alertes à la demande.

Une alerte d’avertissement (triangle de couleur ambre) indique que le seuil d’avertissement d’une condition a été atteint ou dépassé.

Une alerte critique (cercle rouge) indique que le seuil critique d’une condition a été atteint ou dépassé.

Vous pouvez afficher des informations plus détaillées sur les alertes en sélectionnant une alerte dans la barre latérale, en cliquant sur le lien Aller aux alertes dans le bas de la barre latérale ou en sélectionnant Alertes dans le haut de la page de Director.

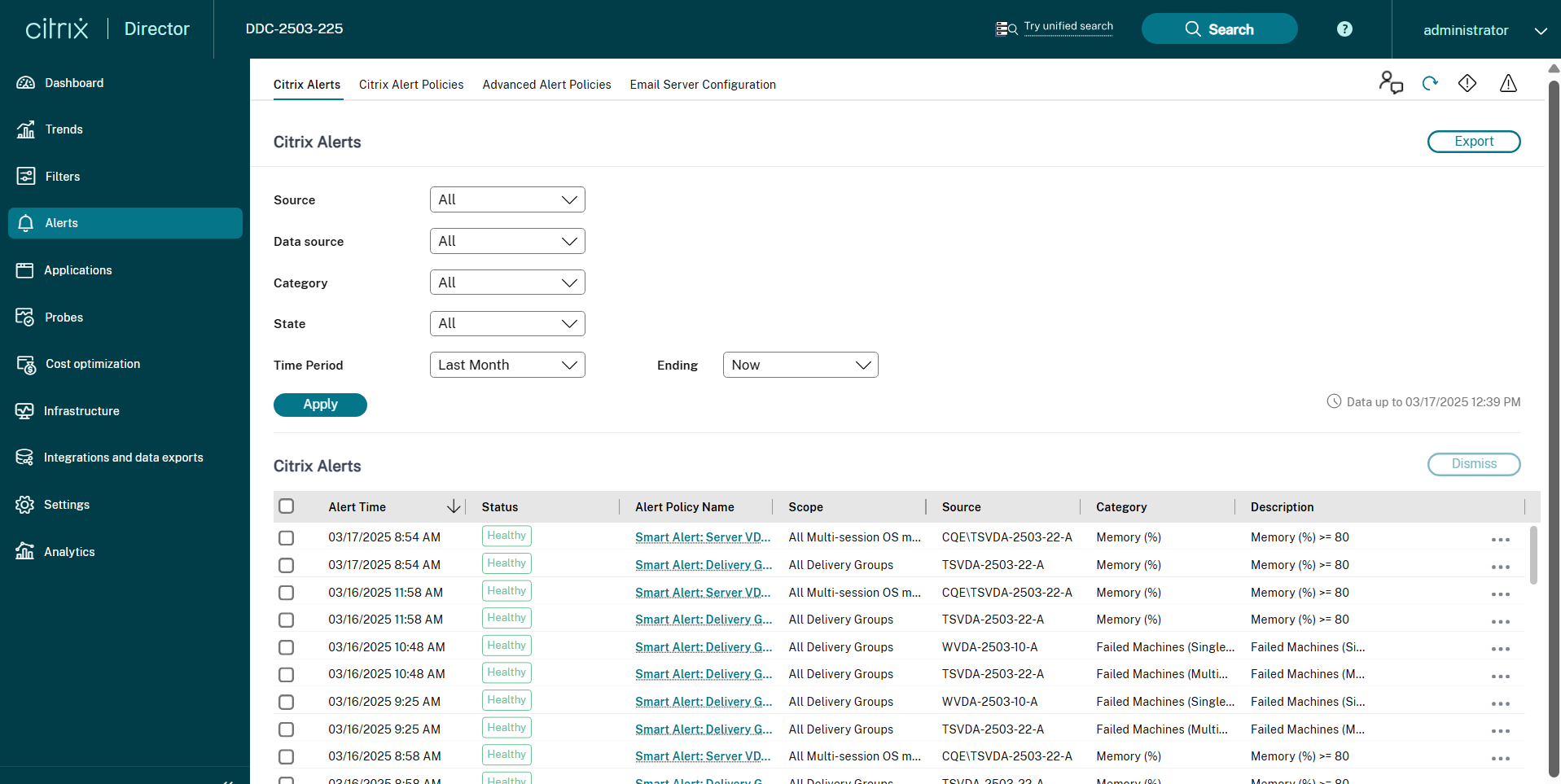

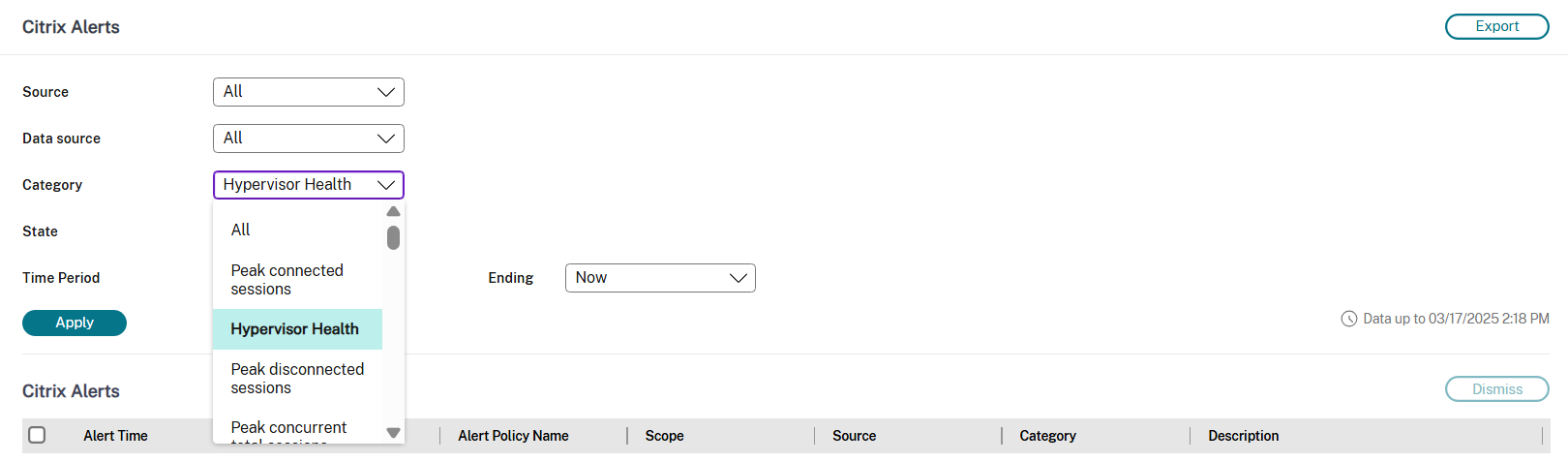

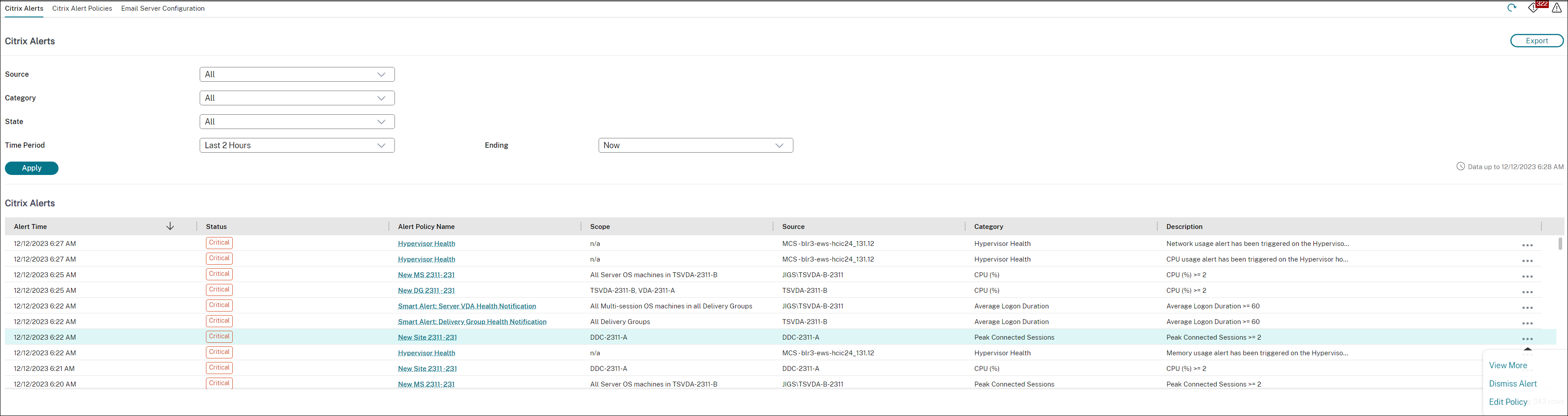

Dans la vue Alertes, vous pouvez filtrer et exporter les alertes. Par exemple, les machines en panne avec OS multi-session pour un groupe de mise à disposition spécifique sur le dernier mois, ou toutes les alertes pour un utilisateur spécifique. Pour de plus amples informations, consultez la section Exporter des rapports.

Alertes Citrix®

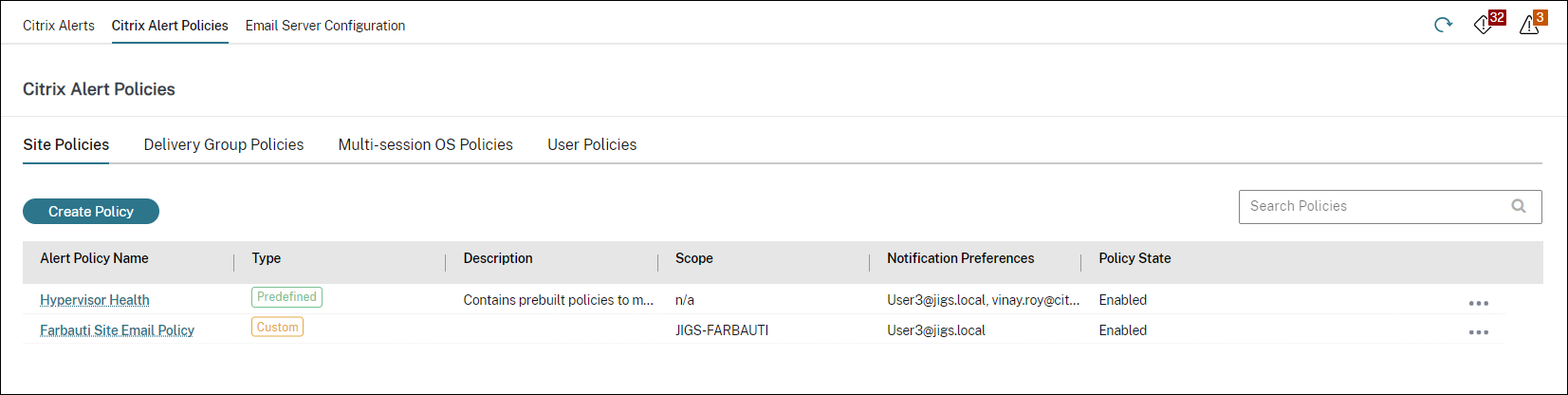

Les alertes Citrix sont des alertes que vous pouvez surveiller dans Director provenant de composants Citrix. Vous pouvez configurer les alertes Citrix dans Director dans Alertes > Stratégies d’alerte Citrix. Dans le cadre de la configuration, vous pouvez définir l’envoi par e-mail de notifications à des individus et des groupes lorsque les alertes dépassent les seuils que vous avez définis. Pour de plus amples informations sur la configuration des alertes Citrix, consultez la section Créer des stratégies d’alerte.

Remarque :

Assurez-vous que votre pare-feu, proxy ou Microsoft Exchange Server ne bloque pas les alertes par e-mail.

Stratégies d’alertes intelligentes

Un ensemble de stratégies d’alerte intégrées avec des valeurs de seuil prédéfinies est disponible pour les groupes de mise à disposition et les VDA avec OS multi-session. Cette fonctionnalité requiert la version 7.18 ou ultérieure de Delivery Controller. Vous pouvez modifier les paramètres de seuil des stratégies d’alerte en accédant à Alertes > Stratégie d’alerte Citrix. Ces stratégies sont créées lorsqu’au moins une cible d’alerte, un groupe de mise à disposition ou un VDA pour OS multi-session, est définie sur votre site. De plus, ces alertes intégrées sont automatiquement ajoutées à un nouveau groupe de mise à disposition ou à un VDA avec OS multi-session.

Si vous mettez à niveau votre instance de Director et votre site, les stratégies d’alerte de votre instance Director précédente sont transférées. Les stratégies d’alerte intégrées sont créées uniquement si aucune règle d’alerte correspondante n’existe dans la base de données de surveillance.

Pour les valeurs de seuil des stratégies d’alerte intégrées, consultez la section Conditions de stratégies d’alerte.

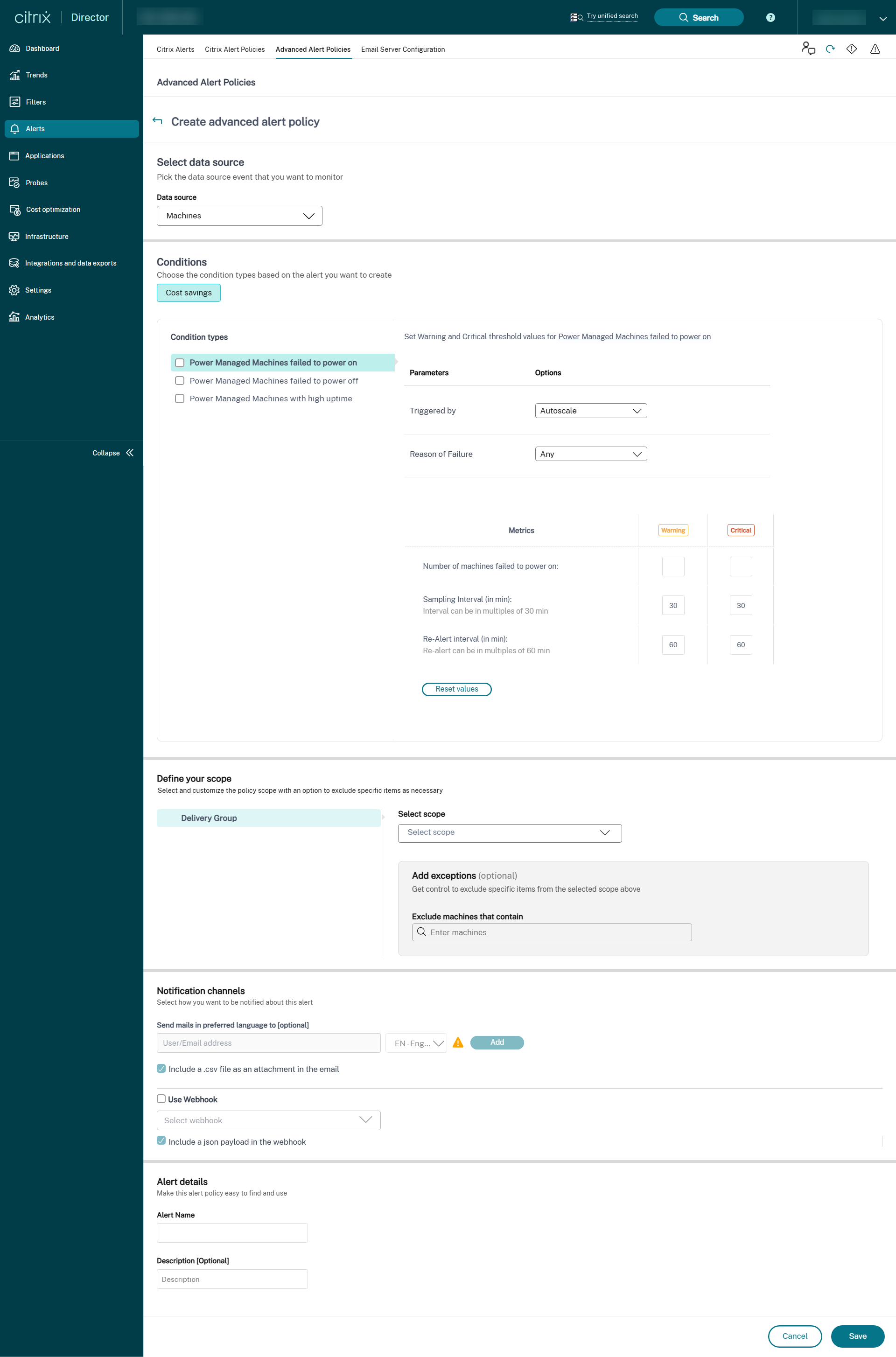

Stratégies d’alerte avancées

La fonction de notification et d’alerte proactives de Director a été améliorée pour inclure un nouveau cadre d’alerte appelé stratégies d’alerte avancées. Grâce à cette fonctionnalité, vous pouvez créer des alertes en incluant des détails granulaires pour chaque élément ou condition, améliorant ainsi le contrôle de l’étendue des alertes. Actuellement, ces stratégies incluent des alertes concernant les économies de coûts et l’infrastructure.

Avec l’introduction des stratégies d’alerte avancées, qui sont des alertes pilotées par des sources de données, vous pouvez utiliser un filtrage d’étendue à conditions multiples.

Cette fonctionnalité vous permet de réduire le nombre excessif d’alertes, ce qui peut entraîner une diminution de la réactivité ou de l’efficacité de la résolution de problèmes importants. Cette stratégie permet de mesurer l’efficacité des stratégies d’alerte et l’implication des administrateurs.

Vous pouvez créer une stratégie d’alerte avancée dans la section Alertes > Stratégie d’alerte avancée > Créer une stratégie.

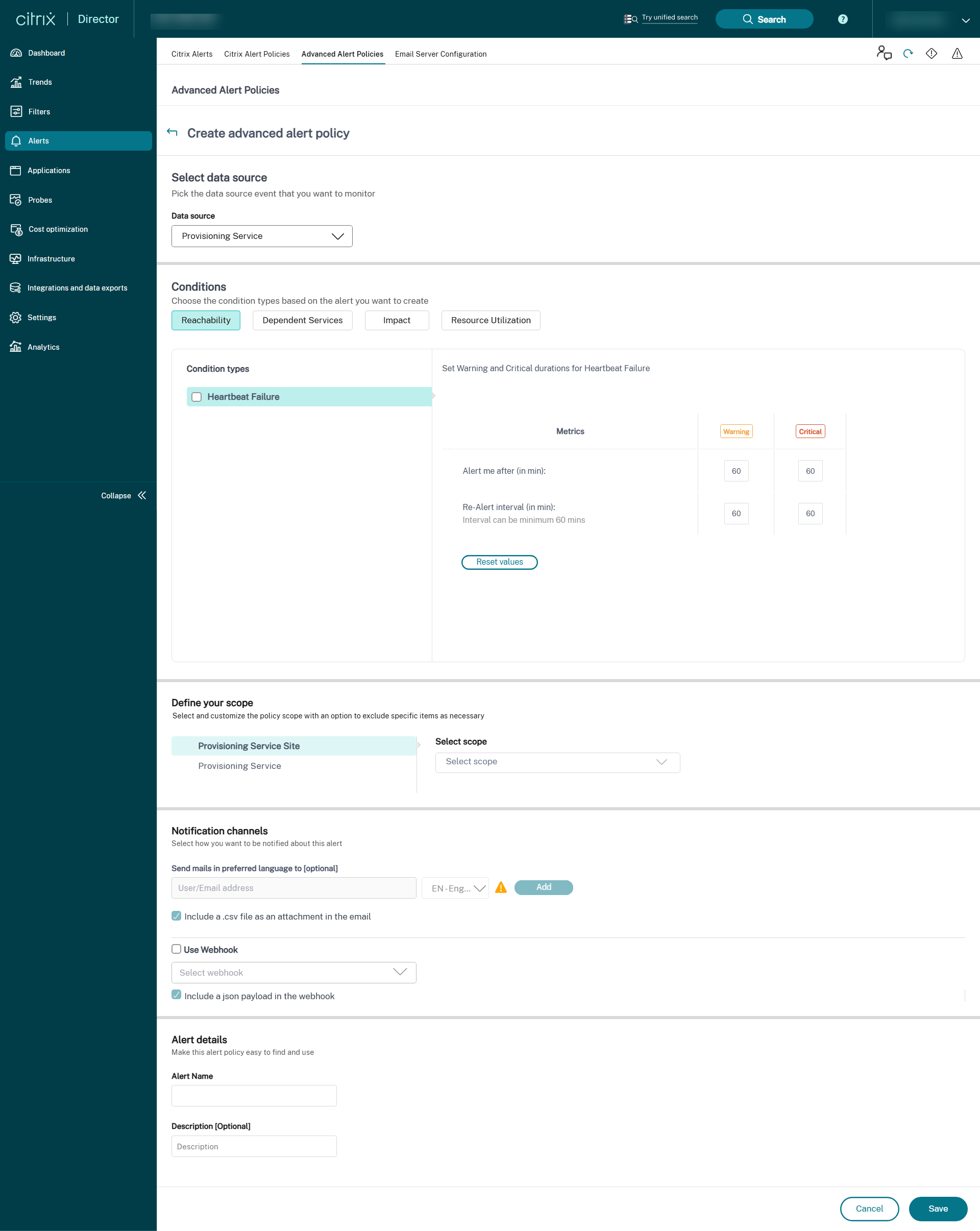

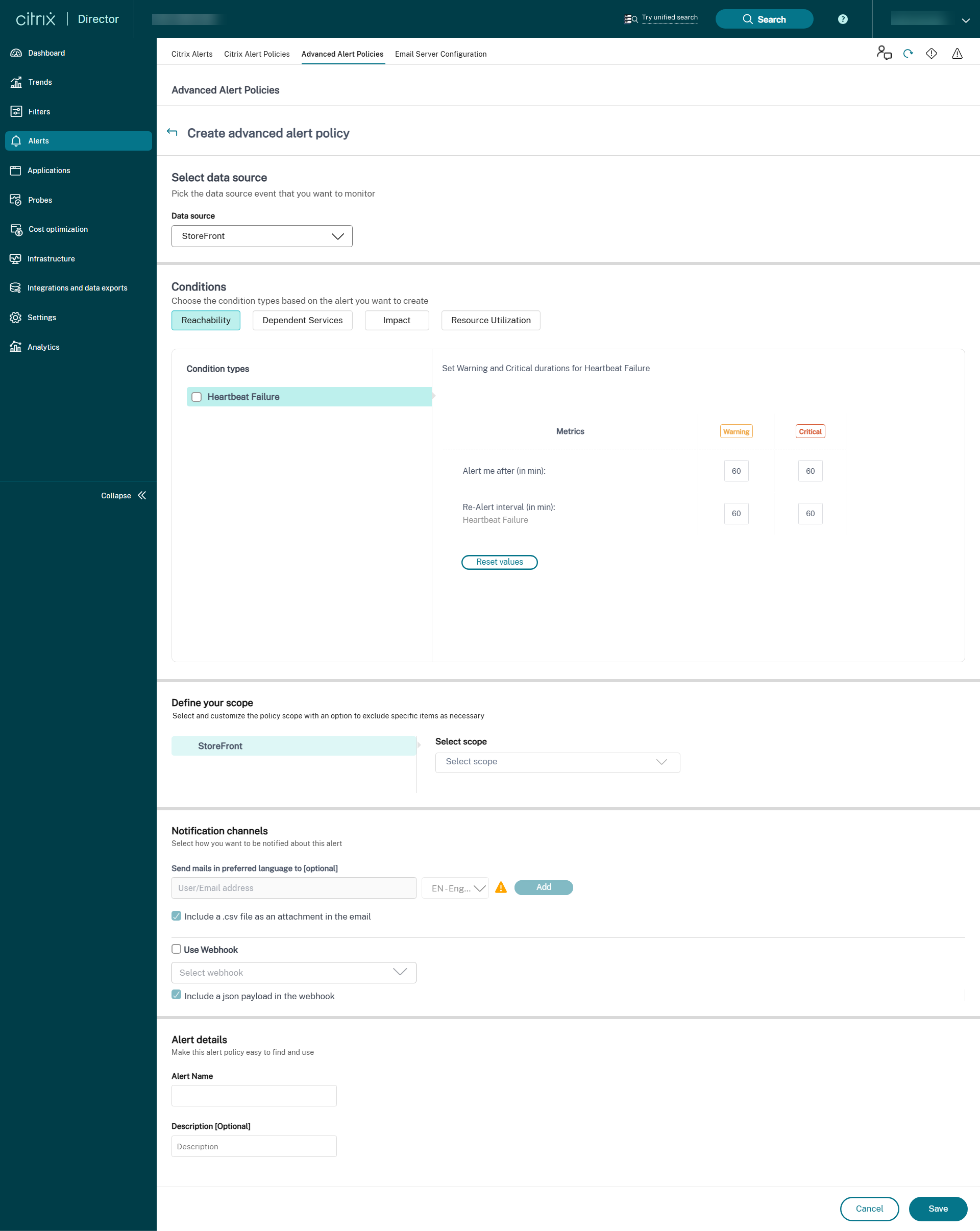

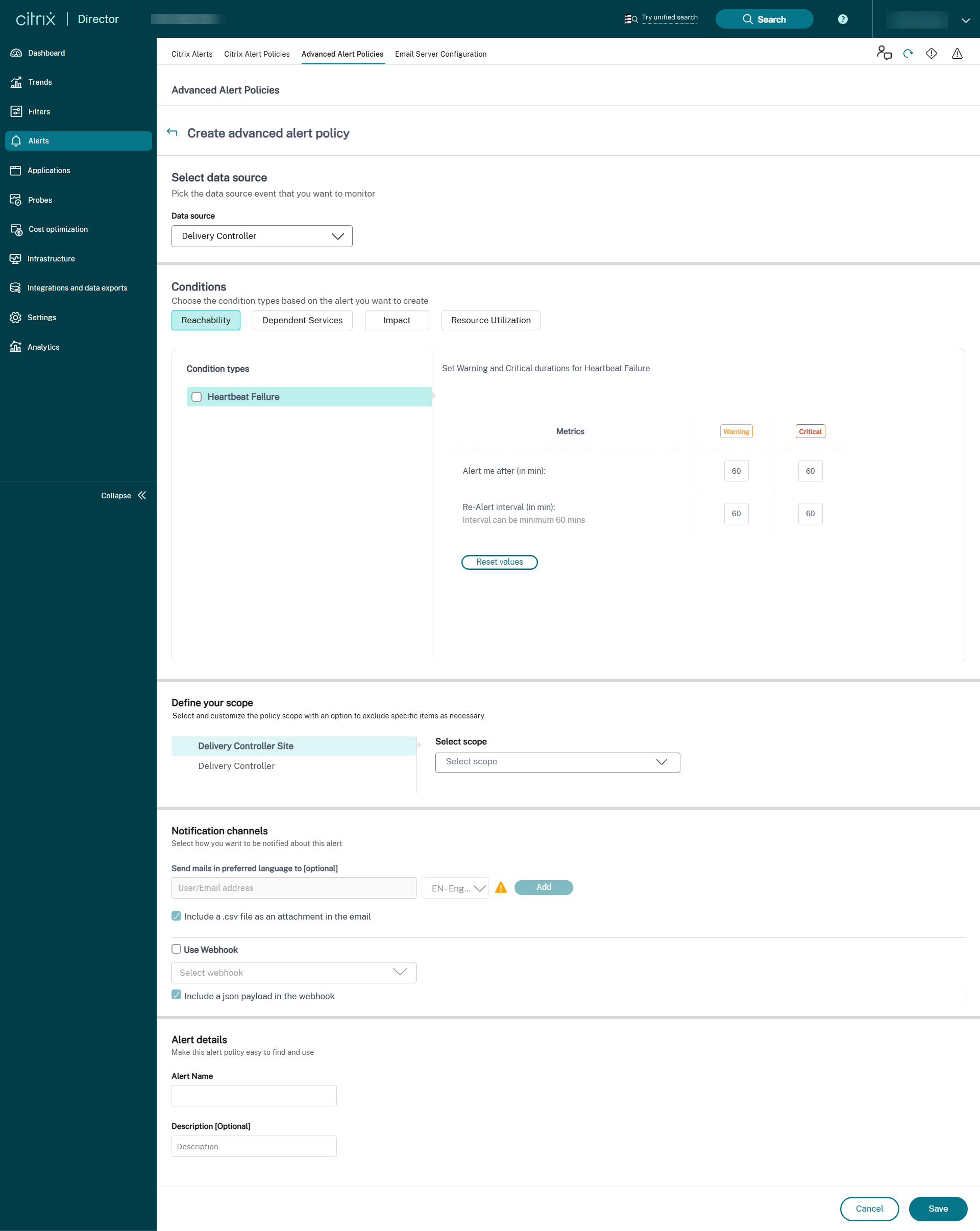

Vous pouvez sélectionner l’une des sources de données suivantes :

- Machines

- Provisioning Service

- StoreFront™

- Delivery Controller™

Alertes d’économies

Vous pouvez créer des alertes d’économies qui vous aident à optimiser les coûts. Actuellement, vous pouvez créer des alertes pour les machines.

Pour créer des alertes sur les machines, procédez comme suit :

- Cliquez sur l’onglet Alertes > Stratégies d’alerte avancées. La page Stratégies d’alerte avancées s’affiche.

- Cliquez sur Créer une stratégie. La section Créer des stratégies d’alerte avancées s’affiche.

-

Sélectionnez Machines dans la liste déroulante Source de données. La condition Économies et les types de condition correspondants sont affichés.

-

Sélectionnez les types de condition suivants selon les besoins :

- Échec de mise sous tension des machines à alimentation gérée

- Échec de mise hors tension des machines à alimentation gérée

- Machines à alimentation gérée présentant un temps d’activité élevé

- Sélectionnez les paramètres spécifiques et les options correspondantes pour chacune des conditions sélectionnées.

-

Définissez les mesures des alertes Avertissement et Critique pour le type de condition sélectionné :

-

Pour les Machines à alimentation gérée présentant un temps d’activité élevé :

- Nombre de machines franchissant le seuil de temps d’activité

- Intervalle de répétition d’alerte (en minutes) L’intervalle peut être d’au moins 60 minutes

-

Pour les Échecs de mise sous tension des machines à alimentation gérée et les Échecs de mise hors tension des machines à alimentation gérée :

- Nombre de machines franchissant le seuil de temps d’activité

- Intervalle d’échantillonnage (en min) les intervalles peuvent être des multiples de 30 min

- Intervalle de répétition d’alerte (en min) La nouvelle alerte peut être multiple de 60 min

-

- Planifiez des intervalles de répétition pour les alertes sélectionnées selon les besoins.

- Définissez l’étendue de l’alerte.

-

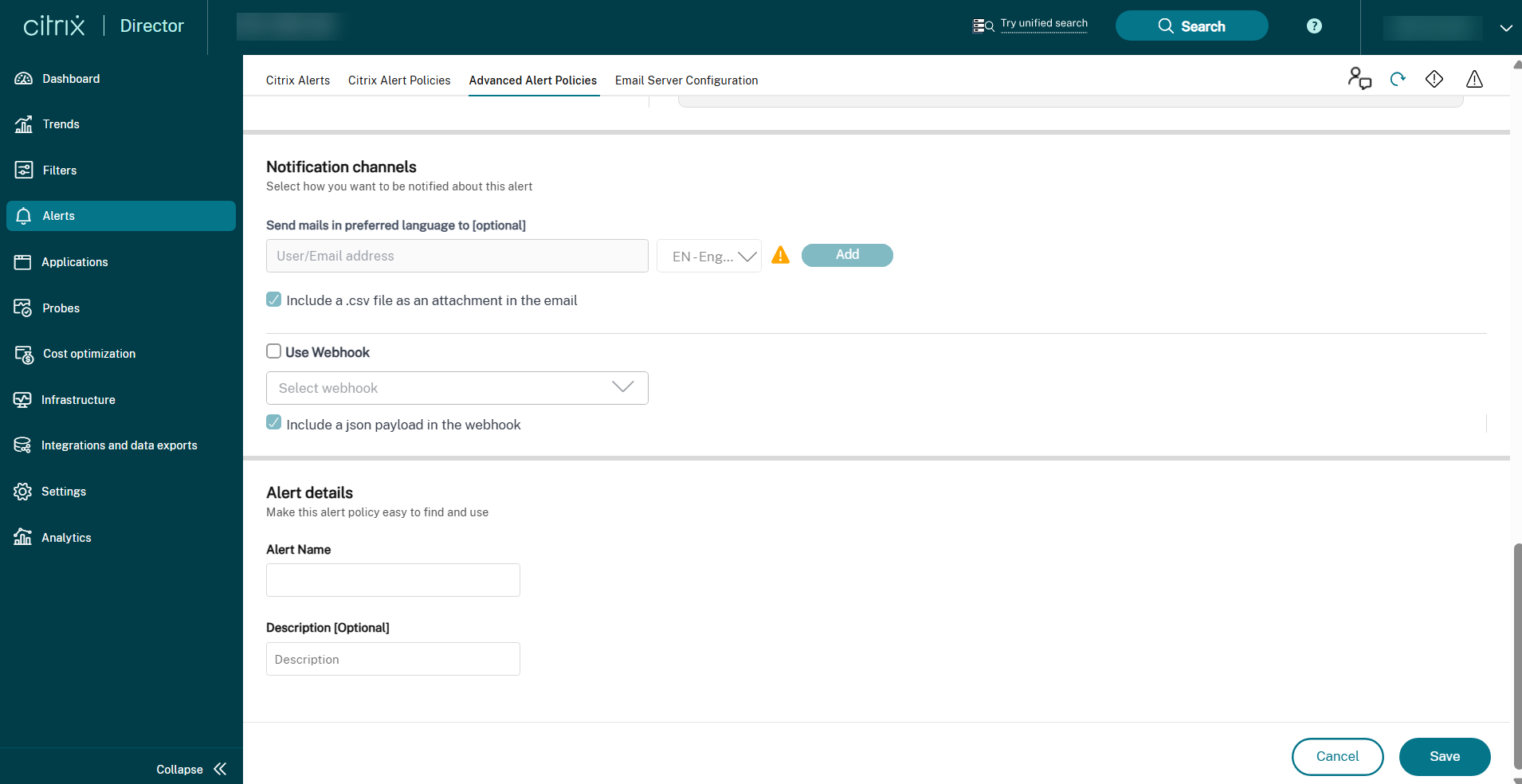

Définissez les canaux de notification. Il peut s’agir d’un e-mail ou d’un Webhook.

-

Vous pouvez cocher les cases suivantes :

- Inclure une charge utile json en tant que pièce jointe dans le webhook

- Inclure un fichier csv en tant que pièce jointe dans l’e-mail

Pour plus d’informations, consultez la section Améliorations apportées au contenu des alertes.

-

- Entrez les détails de l’alerte, tels que le nom de l’alerte et la description (facultatif).

- Cliquez sur Enregistrer. L’alerte est créée.

Alertes pour la surveillance des infrastructures

Vous pouvez créer des alertes pour surveiller l’état des composants Citrix Virtual Apps and Desktops™ pris en charge suivants :

-

Provisioning Service

-

StoreFront

-

Delivery Controller

Une fois la configuration de la surveillance de l’infrastructure terminée, vous pouvez utiliser les indicateurs de santé disponibles dans Director pour configurer des alertes pour tout composant requis. Les administrateurs peuvent définir des conditions, des étendues et des supports de notification pour recevoir des alertes importantes par e-mail ou une charge utile json via des webhooks. Pour Provisioning Services et Delivery Controller, vous pouvez sélectionner l’étendue des alertes au niveau du site ou au niveau du serveur. Par exemple, dans le cas de Provisioning Services, si vous sélectionnez « Toutes les instances de Provisioning Services », vous ne recevrez qu’une seule alerte pour l’ensemble du site, même si le site dispose de deux serveurs. Cela est considéré comme une alerte au niveau du site. Les alertes déclenchées sont également disponibles dans la section Alertes Citrix à des fins d’analyse et de gestion.

Dans le cadre de la nouvelle stratégie d’infrastructure, les conditions d’alerte sont classées en quatre sections comme suit :

- Accessibilité

- Services dépendants

- Impact

- Utilisation des ressources

Les conditions de chaque catégorie peuvent être définies avec un niveau de gravité Critique et Avertissement en fonction des priorités de votre organisation. Vous pouvez également planifier des intervalles de répétition d’alerte pour ces alertes.

Vous pouvez créer une stratégie d’infrastructure dans la section Alertes > Stratégies d’alerte Citrix. Vous pouvez sélectionner la catégorie requise, puis sélectionner les conditions requises pour la stratégie. Pour plus d’informations sur la création d’une stratégie, consultez la section Création de stratégies d’alerte. Une fois la stratégie créée, vous pouvez la modifier, la supprimer ou la désactiver sur la page Alertes Citrix.

Pour plus de détails sur les conditions prises en charge dans chaque catégorie et composant, consultez les rubriques suivantes :

- Mesures d’intégrité de Provisioning Service

- Indicateurs de santé StoreFront

- Indicateurs de santé de Delivery Controller

Les données suivantes sont reçues sous forme d’alerte par e-mail ou sur la page Alertes Citrix :

| Champ | Description |

|---|---|

| ID client | ID client du site. |

| Niveau d’alerte | Les valeurs possibles sont Critique et Avertissement. |

| Cible | Nom de la machine pour laquelle l’alerte est déclenchée. |

| Heure | Heure à laquelle l’alerte est déclenchée. |

| Étendue | Étendue de la stratégie. |

| Stratégie | Nom de la stratégie. |

| Description | Description du problème pour lequel l’alerte est déclenchée. |

Définir l’étendue de la stratégie

Vous pouvez définir l’étendue de votre alerte et ajouter des exceptions. L’alerte est générée uniquement pour l’étendue sélectionnée et les étendues secondaires exclues à l’aide de l’ajout d’exceptions ne sont pas incluses dans la génération de l’alerte. Cette fonctionnalité vous permet de créer des alertes à un niveau granulaire.

Vous pouvez créer des notifications par e-mail ou via des URL de webhook. Vous pouvez également sélectionner la langue de votre choix dans laquelle vous souhaitez recevoir les alertes. Vous pouvez également sélectionner une option pour recevoir les paramètres d’alerte dans une pièce jointe .CSV pour e-mail ou dans une charge utile json via une URL de webhook. La pièce jointe comprend des détails sur les paramètres requis. Pour plus d’informations, consultez la section Améliorations apportées au contenu des alertes.

Les données suivantes sont reçues sous forme d’alerte par e-mail ou sur la page Alertes Citrix :

| Champ | Description |

|---|---|

| ID client | ID client du site. |

| Niveau d’alerte | Cette valeur est la valeur prédéfinie définie pour chaque condition d’alerte. Les valeurs possibles sont Critique et Avertissement. |

| Condition | Cette valeur est la condition définie lors de la création de la stratégie. Par exemple, le nombre de machines non enregistrées est égal ou supérieur à 20. |

| Cible | Nom du groupe de mise à disposition ou du site pour lequel l’alerte est déclenchée. |

| Site | Nom du site. |

| Étendue | Étendue de la stratégie. Cette valeur inclut également l’étendue secondaire. |

| Stratégie | Nom de la stratégie. |

| Description | Description du problème pour lequel l’alerte est déclenchée. |

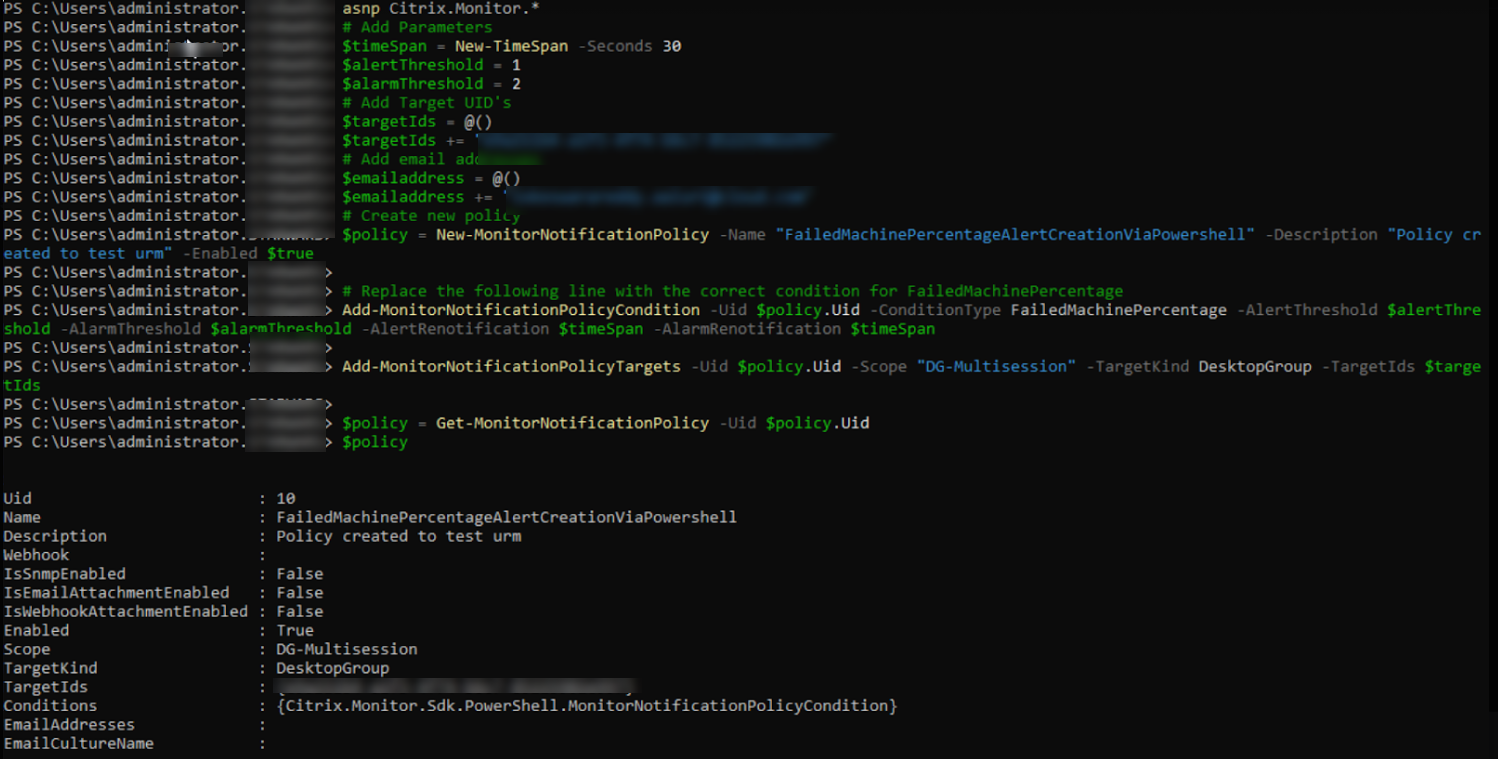

Comment créer une stratégie d’alerte avancée à l’aide d’un script PowerShell ?

Script PowerShell pour créer une stratégie d’alerte :

asnp Citrix.Monitor.*

# Add Parameters

$timeSpan = New-TimeSpan -Seconds 30

$alertThreshold = 1

$alarmThreshold = 2

# Add Target UID's

$targetIds = @()

$targetIds += "e9a211b4-a1f3-4f74-b6c7-85225902e997"

# Add email addresses

$emailaddress = @()

$emailaddress += "loki@abc.com"

# Create new policy

$policy = New-MonitorNotificationPolicy -Name "FailedMachinePercentageAlertCreationViaPowershell" -Description "Policy created to test urm" -Enabled $true

<!--NeedCopy-->

Remplacez la ligne suivante par la condition correcte pour FailedMachinePercentage

Add-MonitorNotificationPolicyCondition -Uid $policy.Uid -ConditionType FailedMachinePercentage -AlertThreshold $alertThreshold -AlarmThreshold $alarmThreshold -AlertRenotification $timeSpan -AlarmRenotification $timeSpan

Add-MonitorNotificationPolicyTargets -Uid $policy.Uid -Scope "DG-Multisession" -TargetKind DesktopGroup -TargetIds $targetIds

$policy = Get-MonitorNotificationPolicy -Uid $policy.Uid

$policy

<!--NeedCopy-->

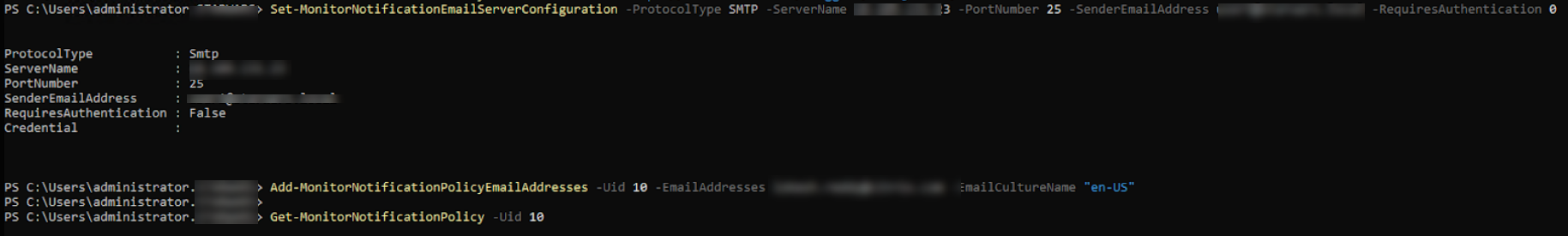

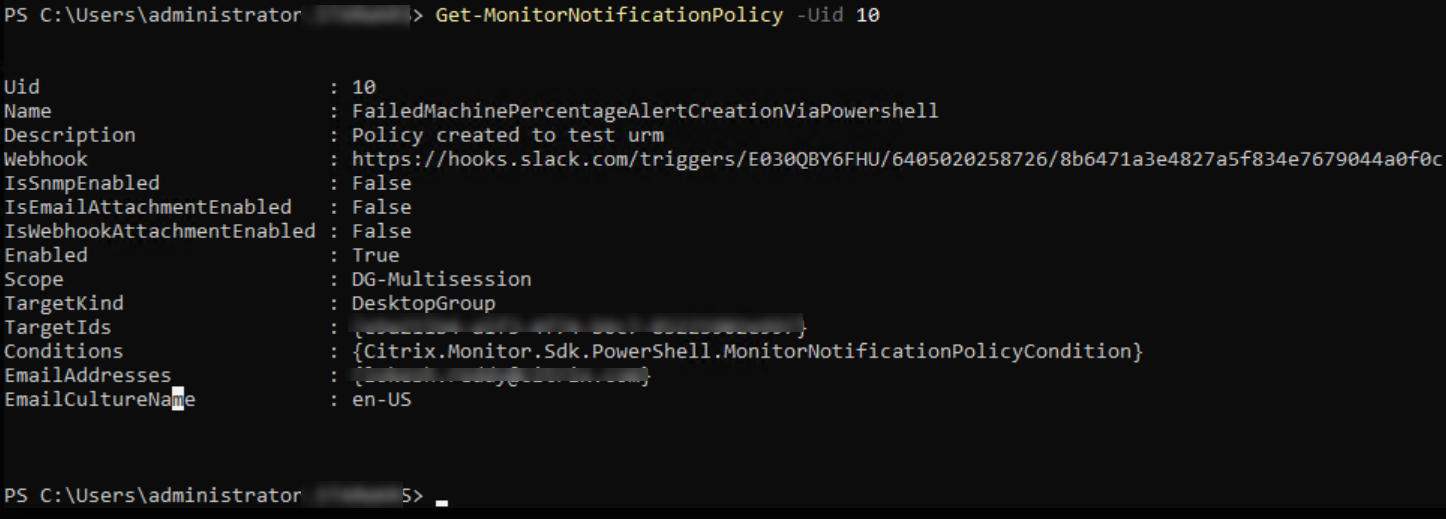

Sur l’image précédente, vous pouvez voir que la stratégie est créée et que l’Uid est 10.

Pour ajouter un e-mail à la configuration

Set-MonitorNotificationEmailServerConfiguration -ProtocolType SMTP -ServerName NameOfTheSMTPServerOrIPAddress -PortNumber 80 -SenderEmailAddress loki@abc.com -RequiresAuthentication 0

<!--NeedCopy-->

Pour ajouter un e-mail à la stratégie

Add-MonitorNotificationPolicyEmailAddresses -Uid $policy.Uid -EmailAddresses $emailaddress -EmailCultureName "en-US"

<!--NeedCopy-->

Exemple de script pour ajouter un e-mail :

Add-MonitorNotificationPolicyEmailAddresses -Uid 10 -EmailAddresses $emailaddress -EmailCultureName "en-US"

<!--NeedCopy-->

Pour ajouter l’URL du Webhook à la stratégie

Set-MonitorNotificationPolicy –Uid $polcy.Uid –Webhook 'URL'

<!--NeedCopy-->

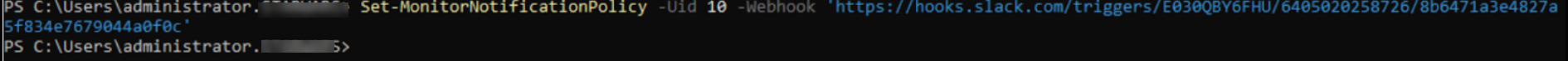

Exemple de script pour ajouter l’URL du webhook :

Set-MonitorNotificationPolicy –Uid 10 –Webhook 'https://hooks.slack.com/triggers/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'

<!--NeedCopy-->

Obtenir les détails de la stratégie créée

Get-MonitorNotificationPolicy -Uid 10

<!--NeedCopy-->

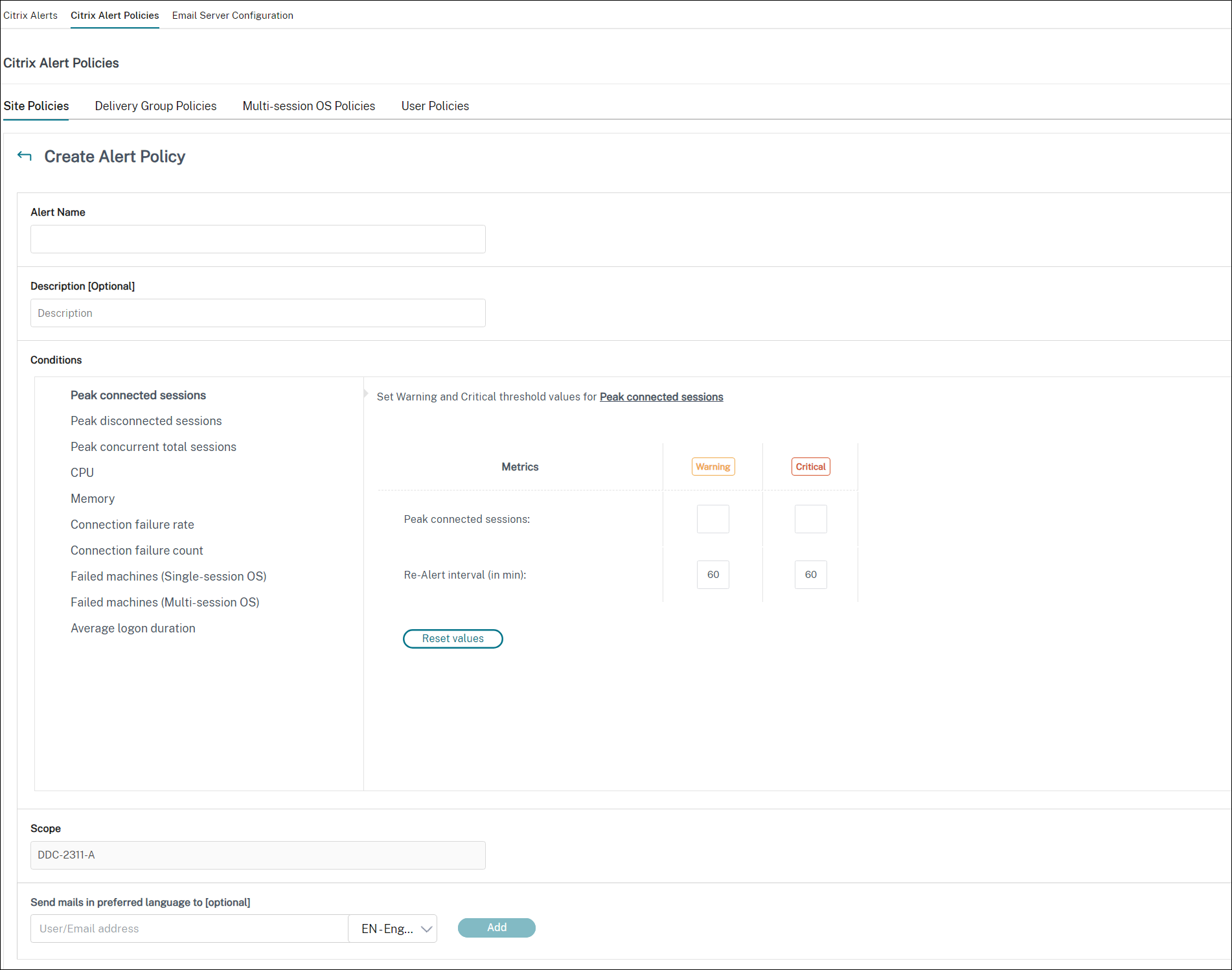

Créer des stratégies d’alerte

Pour créer une stratégie d’alerte, par exemple pour générer une alerte lorsqu’un ensemble spécifique de critères concernant le nombre de sessions est rempli :

- Accédez à Alertes > Stratégie d’alertes Citrix, puis sélectionnez, par exemple, Stratégie d’OS multi-session.

- Cliquez sur Create.

- Fournissez un nom et une description pour la stratégie, puis définissez les conditions qui doivent être remplies pour que l’alerte soit déclenchée. Par exemple, spécifiez le nombre d’alertes d’avertissement et d’alertes critiques pour Sessions connectées maximales, Sessions déconnectées maximales et Total des sessions simultanées maximales. La valeur définie pour les alertes d’avertissement ne doit pas être supérieure à la valeur des alertes critiques. Pour plus d’informations, consultez la section Conditions des stratégies d’alerte.

- Définissez le paramètre Intervalle de répétition d’alerte. Si les conditions pour l’alerte sont toujours présentes, l’alerte est de nouveau déclenchée à cet intervalle et, si elle est configurée dans la stratégie, une notification par e-mail est générée. Une alerte ignorée ne génère pas de notification par e-mail à l’intervalle de répétition d’alerte.

- Définissez l’étendue. Par exemple, sélectionnez un groupe de mise à disposition spécifique.

-

Dans les préférences de notification, spécifiez les personnes qui doivent être notifiées par e-mail lorsque l’alerte est déclenchée. Vous devez spécifier un serveur de messagerie dans l’onglet Configuration du serveur de messagerie pour définir les préférences de notification par e-mail dans les stratégies d’alertes.

-

Vous pouvez également recevoir le contenu des alertes dans une pièce jointe .CSV ou via la charge utile json. Pour cela, cochez les cases suivantes :

- Inclure une charge utile json en tant que pièce jointe dans le webhook

- Inclure un fichier csv en tant que pièce jointe dans l’e-mail

-

Remarque :

Les options permettant de recevoir le contenu des alertes dans une pièce jointe .CSV et via la charge utile JSON ne sont actuellement disponibles que pour quelques alertes. Pour plus d’informations, consultez la section Améliorations apportées au contenu des alertes

- Cliquez sur Enregistrer.

La création d’une stratégie comprenant plus de 20 groupes de mise à disposition dans l’étendue peut prendre environ 30 secondes. Un compteur s’affiche durant cette période.

La création de plus de 50 stratégies pour un maximum de 20 groupes de mise à disposition uniques (total de 1 000 cibles au maximum) peut entraîner une réponse plus rapide (environ 5 secondes).

Le déplacement d’une machine contenant des sessions actives d’un groupe de mise à disposition à un autre peut déclencher des alertes de groupe de mise à disposition erronées qui sont définies à l’aide des paramètres de la machine.

Remarque :

Une fois que vous avez supprimé une stratégie d’alerte, l’arrêt des notifications d’alerte générées par cette stratégie peut prendre jusqu’à 30 minutes.

Améliorations apportées au contenu des alertes

La fonction d’alerte de Director a été améliorée pour inclure une pièce jointe CSV et une charge utile JSON. Grâce à cette amélioration, vous pouvez obtenir les détails des alertes dans une pièce jointe CSV par e-mail ou sous forme de charge utile JSON s’il existe un webhook. À l’aide de cette pièce jointe CSV ou de cette charge utile JSON, vous pouvez recevoir un contenu enrichi à un niveau détaillé, ce qui facilite l’identification et la résolution rapides des problèmes.

Actuellement, cette amélioration n’est disponible que pour les alertes suivantes :

- Temps d’activité machine

- Échec des actions de mise sous tension

- Échec des actions de mise hors tension

- Machines non enregistrées (%)

Pour utiliser cette fonctionnalité, accédez à l’alerte et cochez les cases suivantes :

- Inclure une charge utile json en tant que pièce jointe dans le webhook

- Inclure un fichier csv en tant que pièce jointe dans l’e-mail

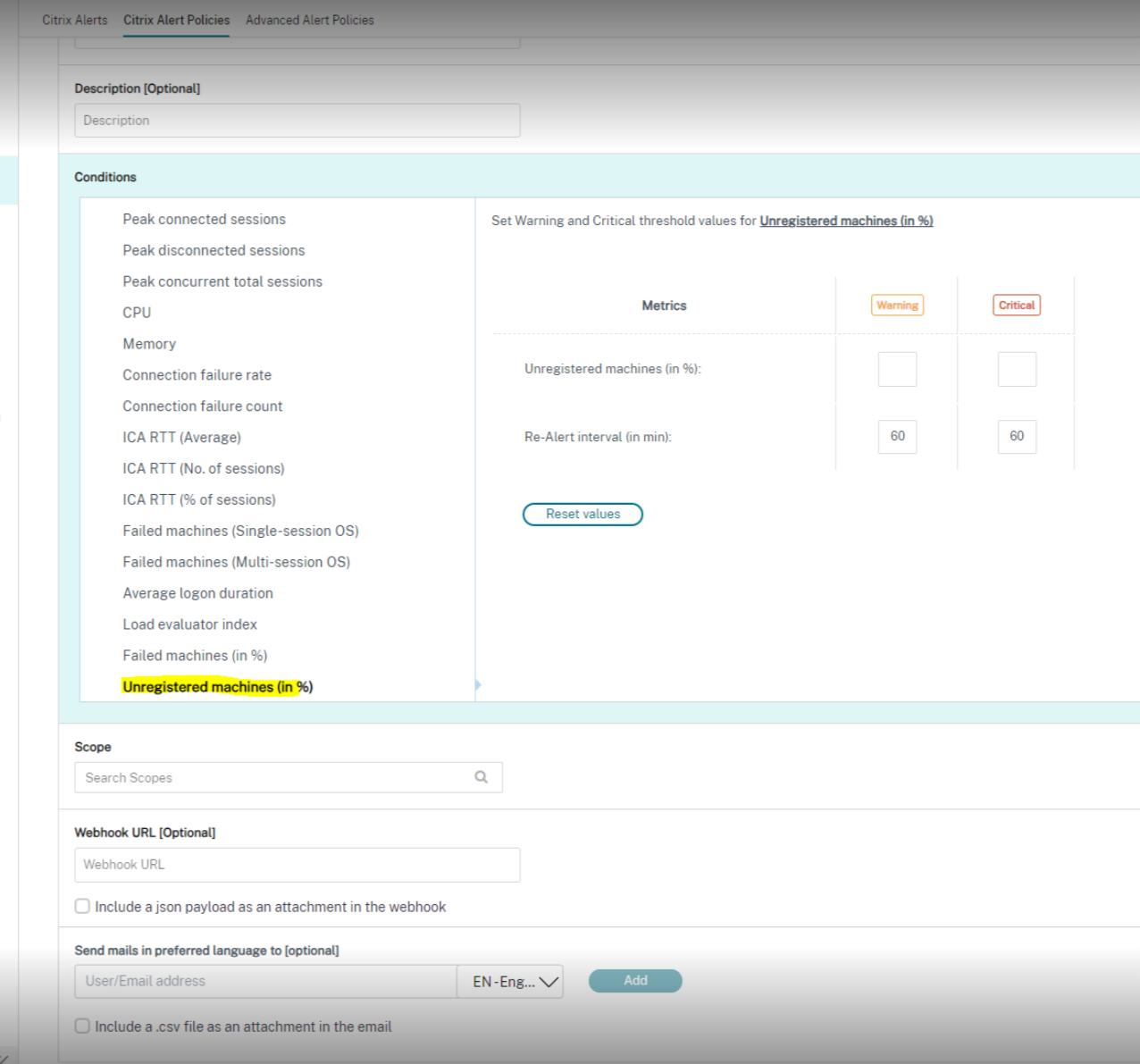

Voici une capture d’écran de la section Stratégies d’alerte Citrix :

Voici une capture d’écran de la section Stratégies d’alerte avancées :

Pièce jointe CSV

Le tableau suivant fournit les colonnes de la pièce jointe .CSV pour toutes les alertes prises en charge :

| Colonne | Alerte applicable |

|---|---|

| Nom de la machine, adresse IP et nom du groupe de mise à disposition | Temps d’activité machine, échec de l’action de mise hors tension et échec de l’action de mise sous tension, et machines non enregistrées (%) |

| État d’enregistrement actuel, date de défaillance, état du défaut et état du cycle de vie | Machine non enregistrée (%) |

| Raison de l’échec de la dernière action de mise sous tension, élément déclencheur de la dernière action de mise sous tension, type de la dernière action de mise sous tension et date de fin de la dernière action de mise sous tension | Échec de l’action de mise hors tension et échec de l’action de mise sous tension |

| État de l’alimentation, date de mise sous tension et temps d’activité total en minutes | Temps d’activité machine |

Charge utile du Webhook

Alerte relative au pourcentage de machines non enregistrées

{

"text": "{\"Address\":\"<Webhook URL>\",\"NotificationId\":\"<NotificationGUID>\",\"NotificationState\":\"NotificationActive\",\"Priority\":\"<Critical/Warning>\",\"Target\":\"<DeliveryGroupName>\",\"Condition\":\"Unregistered machines (in %)\",\"Value\":\"<Value Set as Threshold>\",\"Timestamp\":\"<Timestamp string Eg: April 25, 2024 9:33 PM (UTC +5)>\",\"PolicyName\":\"<Alert Policy Name>\",\"Description\":\"<Alert Policy Description>\",\"Scope\":\"DeliveryGroup\",\"Site\":\"<Name of the Site>\",\"AttachmentData\":[{\"MachineName\":\"<Name of the Machine>\",\"IPAddress\":\"<IP Address>\",\"DeliveryGroupName\":\"<Name of the DeliveryGroup>\",\"CurrentRegistrationState\":\"Unregistered\",\"FailureDate\":\"<Date of Failure>\",\"FaultState\":\"<Fault State of the Machine>\",\"LifecycleState\":\"<Lifecycle state of the Machine>\"},{\"MachineName\":\"<Name of the Machine>\",\"IPAddress\":\"<IP Address>\",\"DeliveryGroupName\":\"<Name of the DeliveryGroup>\",\"CurrentRegistrationState\":\"Unregistered\",\"FailureDate\":\"<Date of Failure>\",\"FaultState\":\"<Fault State of the Machine>\",\"LifecycleState\":\"<Lifecycle state of the Machine>\"}]}"

}

<!--NeedCopy-->

Alerte relative à l’échec des actions de mise sous tension

{

"text": "{\"Address\":\"<Webhook URL>\",\"NotificationId\":\"<NotificationGUID>\",\"NotificationState\":\"NotificationActive\",\"Priority\":\"<Critical/Warning>\",\"Target\":\"<DeliveryGroupName>\",\"Condition\":\"Failure To PowerOn Action\",\"Value\":\"<Value Set as Threshold>\",\"Timestamp\":\"<Timestamp string Eg: April 25, 2024 9:33 PM (UTC +5)>\",\"PolicyName\":\"<Alert Policy Name>\",\"Description\":\"<Alert Policy Description>\",\"Scope\":\"DeliveryGroup\",\"Site\":\"<Name of the Site>\",\"AttachmentData\":[{\"MachineName\":\"<Name of the Machine>\",\"IPAddress\":\"<IP Address>\",\"DeliveryGroupName\":\"<Name of the DeliveryGroup>\",\"LastPowerActionFailureReason\":\"<HypervisorReportedFailure, HypervisorRateLimitExceeded, UnknownError, Power Action Type>\",\"LastPowerActionTriggeredBy\":\"<End-User, Administrator, Auto-Scale, Schedule>\",\"LastPowerActionType\":\"<PowerOn/PowerOff>\",\"LastPowerActionCompletedDate\":\"<Time string Eg: 2024-05-15T15:04:27.723>\"},{\"MachineName\":\"<Name of the Machine>\",\"IPAddress\":\"<IP Address>\",\"DeliveryGroupName\":\"<Name of the DeliveryGroup>\",\"LastPowerActionFailureReason\":\"<HypervisorReportedFailure, HypervisorRateLimitExceeded, UnknownError, Power Action Type>\",\"LastPowerActionTriggeredBy\":\"<End-User, Administrator, Auto-Scale, Schedule>\",\"LastPowerActionType\":\"<PowerOn/PowerOff>\",\"LastPowerActionCompletedDate\":\"<Time string Eg: 2024-05-15T15:04:27.723>\"}]}"

}

<!--NeedCopy-->

Alerte relative à l’échec des actions de mise hors tension

{

"text": "{\"Address\":\"<Webhook URL>\",\"NotificationId\":\"<NotificationGUID>\",\"NotificationState\":\"NotificationActive\",\"Priority\":\"<Critical/Warning>\",\"Target\":\"<DeliveryGroupName>\",\"Condition\":\"Failure To PowerOff Action\",\"Value\":\"<Value Set as Threshold>\",\"Timestamp\":\"<Timestamp string Eg: April 25, 2024 9:33 PM (UTC +5)>\",\"PolicyName\":\"<Alert Policy Name>\",\"Description\":\"<Alert Policy Description>\",\"Scope\":\"DeliveryGroup\",\"Site\":\"<Name of the Site>\",\"AttachmentData\":[{\"MachineName\":\"<Name of the Machine>\",\"IPAddress\":\"<IPV4 Address of the Machine>\",\"DeliveryGroupName\":\"<Name of the DeliveryGroup>\",\"LastPowerActionFailureReason\":\"<HypervisorReportedFailure,HypervisorRateLimitExceeded,UnknownError,Power Action Type>\",\"LastPowerActionTriggeredBy\":\"<End-User,Administrator,Auto-Scale,Schedule>\",\"LastPowerActionType\":\"<PowerOn/PowerOff>\",\"LastPowerActionCompletedDate\":\"<Time string Eg: 2024-05-15T15:04:27.723>\"},{\"MachineName\":\"<Name of the Machine>\",\"IPAddress\":\"<IPV4 Address of the Machine>\",\"DeliveryGroupName\":\"<Name of the DeliveryGroup>\",\"LastPowerActionFailureReason\":\"<HypervisorReportedFailure,HypervisorRateLimitExceeded,UnknownError,Power Action Type>\",\"LastPowerActionTriggeredBy\":\"<End-User,Administrator,Auto-Scale,Schedule>\",\"LastPowerActionType\":\"<PowerOn/PowerOff>\",\"LastPowerActionCompletedDate\":\"<Time string Eg: 2024-05-15T15:04:27.723>\"}]}"

}

<!--NeedCopy-->

Alerte de temps d’activité machine

{

"text": "{\"Address\":\"<Webhook URL>\",\"NotificationId\":\"<NotificationGUID>\",\"NotificationState\":\"NotificationActive\",\"Priority\":\"<Critical/Warning>\",\"Target\":\"<DeliveryGroupName>\",\"Condition\":\"Machine Uptime Alert\",\"Value\":\"<Value Set as Threshold>\",\"Timestamp\":\"<Timestamp string Eg: April 25, 2024 9:33 PM (UTC +5)>\",\"PolicyName\":\"<Alert Policy Name>\",\"Description\":\"<Alert Policy Description>\",\"Scope\":\"DeliveryGroup\",\"Site\":\"<Name of the Site>\",\"AttachmentData\":[{\"MachineName\":\"<Name of the Machine>\",\"IPAddress\":\"<IP Address>\",\"DeliveryGroupName\":\"<Name of the DeliveryGroup>\",\"PowerState\":\"<On/Off>\",\"PoweredOnDate\":\"2024-05-15T15:04:27.723\",\"TotalUptimeInMinutes\":180},{\"MachineName\":\"<Name of the Machine>\",\"IPAddress\":\"<IP Address>\",\"DeliveryGroupName\":\"<Name of the DeliveryGroup>\",\"PowerState\":\"<ON/OFF>\",\"PoweredOnDate\":\"2024-05-15T15:04:27.723\",\"TotalUptimeInMinutes\":\"<Uptime Duration>\"}]}"

}

<!--NeedCopy-->

Conditions de stratégies d’alerte

Vous trouverez ci-dessous les catégories d’alertes, les actions recommandées et les conditions de stratégie intégrée si elles sont définies. Les stratégies d’alerte intégrées sont définies pour des intervalles d’alerte et de répétition d’alerte de 60 minutes.

Sessions connectées max

- Vérifier la vue Tendances de session dans Director pour les sessions connectées maximales.

- S’assurer qu’il y a suffisamment de capacité pour gérer la charge de session.

- Ajouter des machines si nécessaire

Sessions déconnectées max

- Vérifier la vue Tendances de session dans Director pour les sessions déconnectées maximales.

- S’assurer qu’il y a suffisamment de capacité pour gérer la charge de session.

- Ajouter des machines si nécessaire.

- Fermer les sessions déconnectées si nécessaire

Total des sessions simultanées max

- Vérifier la vue Tendances de session dans Director pour les sessions simultanées maximales.

- S’assurer qu’il y a suffisamment de capacité pour gérer la charge de session.

- Ajouter des machines si nécessaire.

- Fermer les sessions déconnectées si nécessaire

UC

Le pourcentage d’utilisation UC indique la consommation globale UC sur le VDA, y compris celle des processus. Vous pouvez obtenir plus d’informations sur l’utilisation UC par processus individuels sur la page Détails de la machine du VDA correspondant.

- Accédez à Détails de la machine > Afficher l’utilisation historique > 10 processus les plus utilisés, identifiez les processus consommant le processeur. Assurez-vous que la stratégie de surveillance des processus est activée pour lancer la collecte de statistiques d’utilisation des ressources au niveau des processus.

- Arrêter le processus si nécessaire.

- L’arrêt du processus entraîne la perte des données non enregistrées.

-

Si tout fonctionne comme prévu, ajouter des ressources d’UC dans le futur.

Remarque :

Le paramètre de stratégie Activer le suivi des ressources est autorisé par défaut pour la surveillance des compteurs de performances d’UC et de mémoire sur les machines équipées de VDA. Si ce paramètre de stratégie est désactivé, les alertes avec conditions d’UC et de mémoire ne seront pas déclenchées. Pour plus d’informations, veuillez consulter la section Paramètres de stratégie Surveillance.

Conditions de la stratégie intelligente :

- Étendue : Groupe de mise à disposition, OS multi-session

- Valeurs de seuil : Avertissement - 80 %, Critique - 90 %

Mémoire

Le pourcentage d’utilisation de la mémoire indique la consommation globale de mémoire sur le VDA, y compris celle des processus. Vous pouvez obtenir plus d’informations sur l’utilisation de la mémoire par des processus individuels sur la page Détails de la machine du VDA correspondant.

- Accédez à Détails de la machine > Afficher l’utilisation historique > 10 processus les plus utilisés, identifiez les processus consommant de la mémoire. Assurez-vous que la stratégie de surveillance des processus est activée pour lancer la collecte de statistiques d’utilisation des ressources au niveau des processus.

- Arrêter le processus si nécessaire.

- L’arrêt du processus entraîne la perte des données non enregistrées.

-

Si tout fonctionne comme prévu, ajouter plus de mémoire dans le futur.

Remarque :

Le paramètre de stratégie Activer le suivi des ressources est autorisé par défaut pour la surveillance des compteurs de performances d’UC et de mémoire sur les machines équipées de VDA. Si ce paramètre de stratégie est désactivé, les alertes avec conditions d’UC et de mémoire ne seront pas déclenchées. Pour plus d’informations, veuillez consulter la section Paramètres de stratégie Surveillance.

Conditions de la stratégie intelligente :

- Étendue : Groupe de mise à disposition, OS multi-session

- Valeurs de seuil : Avertissement - 80 %, Critique - 90 %

Taux d’échecs de connexion

Pourcentage d’échecs de connexion au cours de la dernière heure.

- Calculé en fonction du nombre total d’échecs de tentatives de connexions.

- Vérifier la vue Tendance des défaillances dans Director pour les événements consignés dans le journal de configuration.

- Déterminer si les applications ou bureaux sont accessibles.

Nombre d’échecs de connexion

Nombre d’échecs de connexion au cours de la dernière heure.

- Vérifier la vue Tendance des défaillances dans Director pour les événements consignés dans le journal de configuration.

- Déterminer si les applications ou bureaux sont accessibles.

RTT ICA® (moyenne)

Durée moyenne de la boucle ICA.

- Vérifier la répartition du RTT ICA dans Citrix ADM pour déterminer la cause. Pour en savoir plus, consultez la documentation Citrix ADM.

- Si Citrix ADM n’est pas disponible, vérifier le RTT ICA et la latence dans la vue Détails utilisateur de Director et déterminer s’il s’agit d’un problème de réseau ou d’un problème avec les applications ou bureaux.

RTT ICA (nbre de sessions)

Nombre de sessions qui dépassent la durée seuil de la boucle ICA

- Vérifier dans Citrix ADM le nombre de sessions avec un RTT ICA élevé. Pour en savoir plus, consultez la documentation Citrix ADM.

-

Si Citrix ADM n’est pas disponible, collaborer avec l’équipe du réseau pour déterminer la cause.

Conditions de la stratégie intelligente :

- Étendue : Groupe de mise à disposition, OS multi-session

- Valeurs de seuil : Avertissement - 300 ms pour 5 sessions ou plus, Critique - 400 ms pour 10 sessions ou plus

RTT ICA (% de sessions)

Pourcentage de sessions qui dépassent la durée moyenne des boucles ICA

- Vérifier dans Citrix ADM le nombre de sessions avec un RTT ICA élevé. Pour en savoir plus, consultez la documentation Citrix ADM.

- Si Citrix ADM n’est pas disponible, collaborer avec l’équipe du réseau pour déterminer la cause.

RTT ICA (utilisateur)

Durée de la boucle ICA qui est appliquée aux sessions lancées par l’utilisateur spécifié. L’alerte est déclenchée si le RTT ICA est supérieur à la valeur de seuil dans au moins une session.

Machines en panne (OS mono-session)

Nombre de machines défectueuses avec OS mono-session. Les échecs peuvent se produire pour diverses raisons comme indiqué dans les vues Tableau de bord et Filtres de Director.

-

Exécuter les diagnostics Citrix Scout pour déterminer la cause.

Conditions de la stratégie intelligente :

- Étendue : Groupe de mise à disposition, OS multi-session

- Valeurs de seuil : Avertissement - 1, Critique - 2

Machines en panne (OS multi-session)

Nombre de machines défectueuses avec OS multi-session. Les échecs peuvent se produire pour diverses raisons comme indiqué dans les vues Tableau de bord et Filtres de Director.

-

Exécuter les diagnostics Citrix Scout pour déterminer la cause.

Conditions de la stratégie intelligente :

- Étendue : Groupe de mise à disposition, OS multi-session

- Valeurs de seuil : Avertissement - 1, Critique - 2

Machines défectueuses (en %)

Pourcentage de machines avec OS mono-session et multi-session défectueuses dans un groupe de mise à disposition, calculé en fonction du nombre de machines défectueuses. Cette condition d’alerte vous permet de configurer des seuils d’alerte sous la forme d’un pourcentage de machines défectueuses dans un groupe de mise à disposition. Le calcul s’effectue toutes les 30 secondes. Les échecs peuvent se produire pour diverses raisons comme indiqué dans les vues Tableau de bord et Filtres de Director. Exécuter les diagnostics Citrix Scout pour déterminer la cause. Pour de plus amples informations, consultez la section Résoudre les problèmes utilisateur.

Échec de l’action de mise sous tension et échec de l’action de mise hors tension

Nombre d’échecs de mise sous tension et de mise hors tension dans un groupe de mise à disposition, calculés en fonction du nombre de Machines avec alimentation gérée qui n’ont pas réussi à se mettre sous tension ou hors tension. Cette condition d’alerte vous permet de configurer des seuils d’alerte en tant que nombre de machines avec gestion de l’alimentation qui n’ont pas pu être mises sous tension ou hors tension dans un groupe de mise à disposition et est calculée toutes les 30 minutes.

L’administrateur peut configurer les paramètres suivants pour ces alertes dans la stratégie d’alerte avancée :

- Déclenché par : qu’est-ce qui a déclenché l’action de mise sous tension

- Raison de l’échec : pourquoi l’action a échoué

- Seuil : nombre limite de machines qui n’ont pas réussi à être mises sous tension pour déclencher la stratégie

- Intervalle d’échantillonnage : intervalle pendant lequel l’échec de l’action de mise sous tension doit être vérifié

- Intervalle de répétition d’alerte : délai avant de renvoyer l’alerte

Les échecs peuvent se produire pour diverses raisons comme indiqué dans les vues Tableau de bord et Filtres de Director. Exécuter les diagnostics Citrix Scout pour déterminer la cause. Pour de plus amples informations, consultez la section Résoudre les problèmes utilisateur.

Machines non enregistrées (en %)

Une machine est considérée comme non enregistrée lorsqu’elle devient instable en raison d’un redémarrage ou en cas de problème de communication entre le Delivery Controller et les machines virtuelles. La valeur de machines non enregistrées (en %) est le pourcentage de machines avec OS mono-session et multi-session non enregistrées dans un groupe de mise à disposition, calculé en fonction du nombre de machines non enregistrées. Cette condition d’alerte vous permet de configurer des valeurs de seuil d’avertissement et de seuil critique sous forme de pourcentage de machines non enregistrées dans un groupe de mise à disposition. Vous pouvez définir un intervalle de répétition d’alerte. Vous pouvez également ajouter une adresse e-mail afin de recevoir une notification lorsque les conditions sont remplies pour déclencher une alerte Machines non enregistrées (en %). Lorsque la valeur du seuil critique ou d’avertissement est dépassée, des alertes et des e-mails sont générés. Vous pouvez consulter les alertes sous Alertes Citrix. Vous pouvez filtrer les alertes par catégorie de machines non enregistrées (en %) selon l’état et l’heure requis.

Vous pouvez également recevoir les détails des alertes dans un fichier CSV joint à l’e-mail de notification ou via une charge utile JSON s’il y a un webhook.

Remarque :

La valeur critique doit être supérieure à la valeur d’avertissement.

Conditions de la stratégie :

- Portée : groupe de mise à disposition avec OS mono-session et multi-session

- Valeurs seuils : Avertissement et Critique

Alerte de temps d’activité machine

Le temps d’activité machine dans un groupe de mise à disposition est calculé en fonction du nombre d’heures par jour, par semaine ou par mois pendant lesquels une machine est sous tension. Cette condition d’alerte vous permet de configurer des seuils d’alerte en fonction des heures pendant lesquelles une machine est sous tension dans un groupe de mise à disposition. Les alertes de temps d’activité machine fonctionnent comme suit dans les cas suivants :

- Heures par jour : vous pouvez spécifier le nombre d’heures pendant lesquelles une machine est sous tension au cours d’une journée et ce nombre est calculé toutes les 30 minutes. Le nombre maximum d’heures par jour que vous pouvez définir est de 24 heures.

- Heures par semaine : vous pouvez spécifier le nombre d’heures pendant lesquelles une machine est sous tension au cours d’une semaine et ce nombre est calculé toutes les six heures. Le nombre maximum d’heures par semaine que vous pouvez définir est de 168 heures.

- Heures par mois : vous pouvez spécifier le nombre d’heures pendant lesquelles une machine est sous tension au cours d’un mois et ce nombre est calculé une fois par jour. Le nombre maximum d’heures par mois est de 720 heures. La valeur de l’intervalle minimal de répétition d’alerte que vous pouvez définir est de 60 minutes. Vous pouvez saisir le nombre de machines qui franchissent la valeur seuil du temps d’activité machine dans la section Alertes d’avertissement et alertes critiques. Vous pouvez également ajouter des exceptions pour toutes les machines.

Par exemple, si cinq groupes de mise à disposition sont ajoutés pour cette alerte et si, dans le premier et le quatrième groupe de mise à disposition, le nombre de machines dépasse les seuils d’avertissement ou critiques, l’alerte est déclenchée séparément pour le premier groupe de mise à disposition et pour le quatrième.

Cette alerte permet aux administrateurs d’analyser le temps d’activité des machines et, sur la base de cette analyse, d’optimiser les coûts. Vous pouvez également recevoir les détails des alertes dans un fichier CSV joint à l’e-mail de notification ou via une charge utile JSON s’il y a un webhook.

Durée moyenne de l’ouvertures de session

Durée moyenne des ouvertures de session au cours de la dernière heure.

- Vérifier le tableau de bord de Director pour obtenir des mesures à jour sur la durée des ouvertures de session. Les ouvertures de session peuvent prendre plus de temps si beaucoup d’utilisateurs ouvrent des sessions dans un délai très court.

-

Vérifier la ligne de base et le détail des ouvertures de session pour déterminer la cause. Pour plus d’informations, consultez la section Diagnostiquer les problèmes de connexion utilisateur.

Conditions de la stratégie intelligente :

- Étendue : Groupe de mise à disposition, OS multi-session

- Valeurs de seuil : Avertissement - 45 secondes, Critique - 60 secondes

Durée d’ouverture de session (Utilisateur)

Durée des ouvertures de session au cours de la dernière heure pour l’utilisateur spécifié.

Indice de calculateur de charge

Valeur de l’indice de calculateur de charge pour les 5 dernières minutes.

-

Vérifier dans Director s’il existe des machines avec OS multi-session connaissant un pic de charge (charge max.). Afficher le tableau de bord (échecs) et le rapport de tendances de l’indice de calculateur de charge.

Conditions de la stratégie intelligente :

- Étendue : Groupe de mise à disposition, OS multi-session

- Valeurs de seuil : Avertissement - 80 %, Critique - 90 %

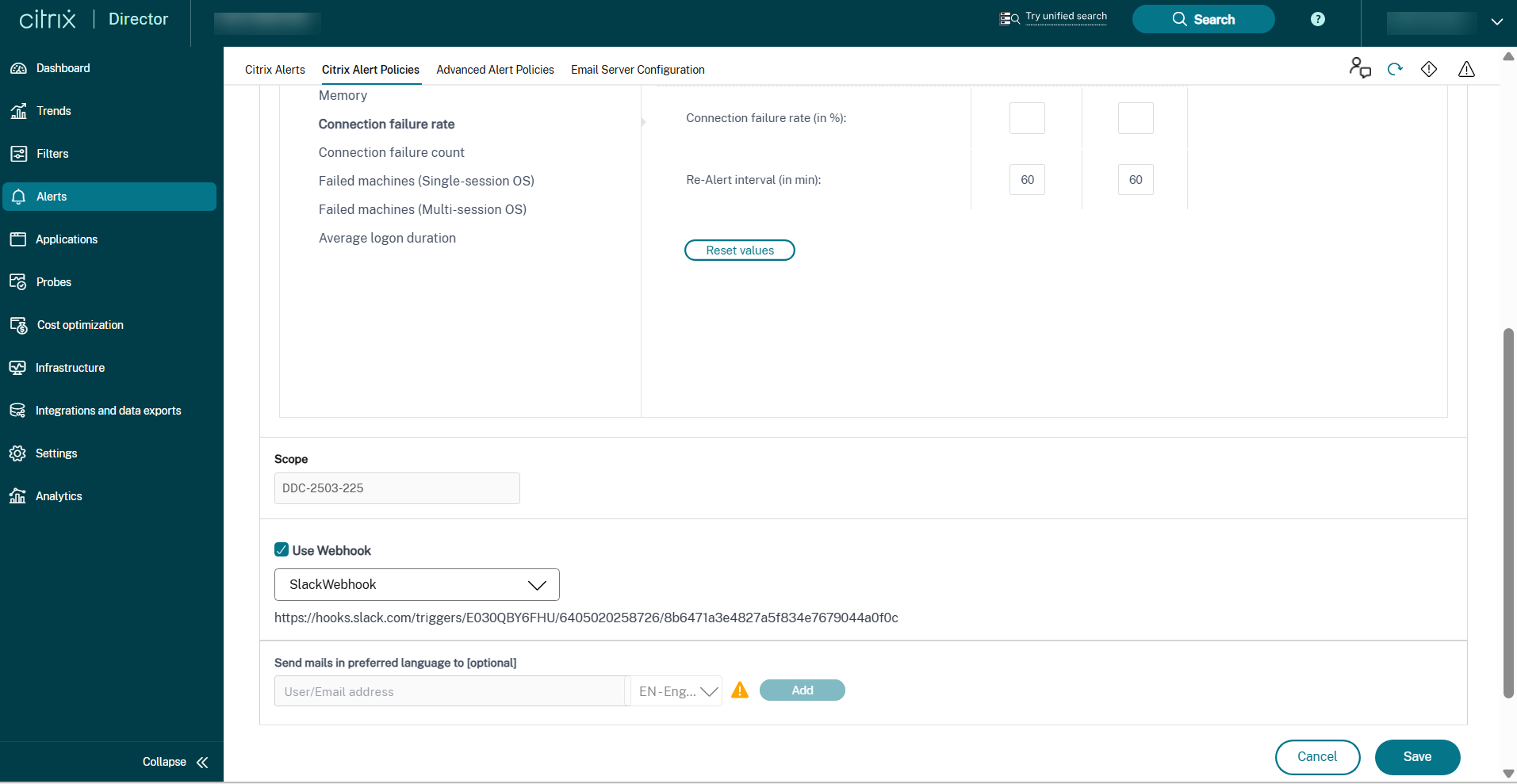

Configurer des stratégies d’alerte avec des webhooks

Outre les notifications par e-mail, vous pouvez configurer des stratégies d’alerte avec des webhooks.

Remarque : cette fonctionnalité requiert la version 7.11 ou ultérieure de Delivery Controller.

Vous pouvez configurer une stratégie d’alerte avec un rappel HTTP ou un HTTP POST à l’aide d’applets de commande PowerShell. Elles prennent désormais en charge les webhooks.

Pour de plus amples informations sur la création d’un nouveau workflow Octoblu et l’obtention de l’adresse URL de webhook correspondante, consultez la plateforme des développeurs Octoblu.

Pour configurer une adresse URL de webhook pour une nouvelle stratégie ou une stratégie existante, utilisez les applets de commande PowerShell suivants.

Créer une nouvelle stratégie d’alertes avec une URL de webhook :

$policy = New-MonitorNotificationPolicy -Name <Policy name> -Description <Policy description> -Enabled $true -Webhook <Webhook URL>

<!--NeedCopy-->

Ajouter une adresse URL de webhook à une stratégie d’alerte :

Set-MonitorNotificationPolicy - Uid <Policy id> -Webhook <Webhook URL>

<!--NeedCopy-->

Pour de plus amples informations sur les commandes PowerShell, utilisez l’aide de PowerShell, par exemple :

Get-Help <Set-MonitorNotificationPolicy>

<!--NeedCopy-->

Les notifications générées à partir de la stratégie d’alerte déclenchent le webhook avec un appel POST à l’adresse URL du webhook. Le message POST contient les informations de notification au format JSON :

{"NotificationId" : \<Notification Id\>,

"Target" : \<Notification Target Id\>,

"Condition" : \<Condition that was violated\>,

"Value" : \<Threshold value for the Condition\>,

"Timestamp": \<Time in UTC when notification was generated\>,

"PolicyName": \<Name of the Alert policy\>,

"Description": \<Description of the Alert policy\>,

"Scope" : \<Scope of the Alert policy\>,

"NotificationState": \<Notification state critical, warning, healthy or dismissed\>,

"Site" : \<Site name\>}

<!--NeedCopy-->

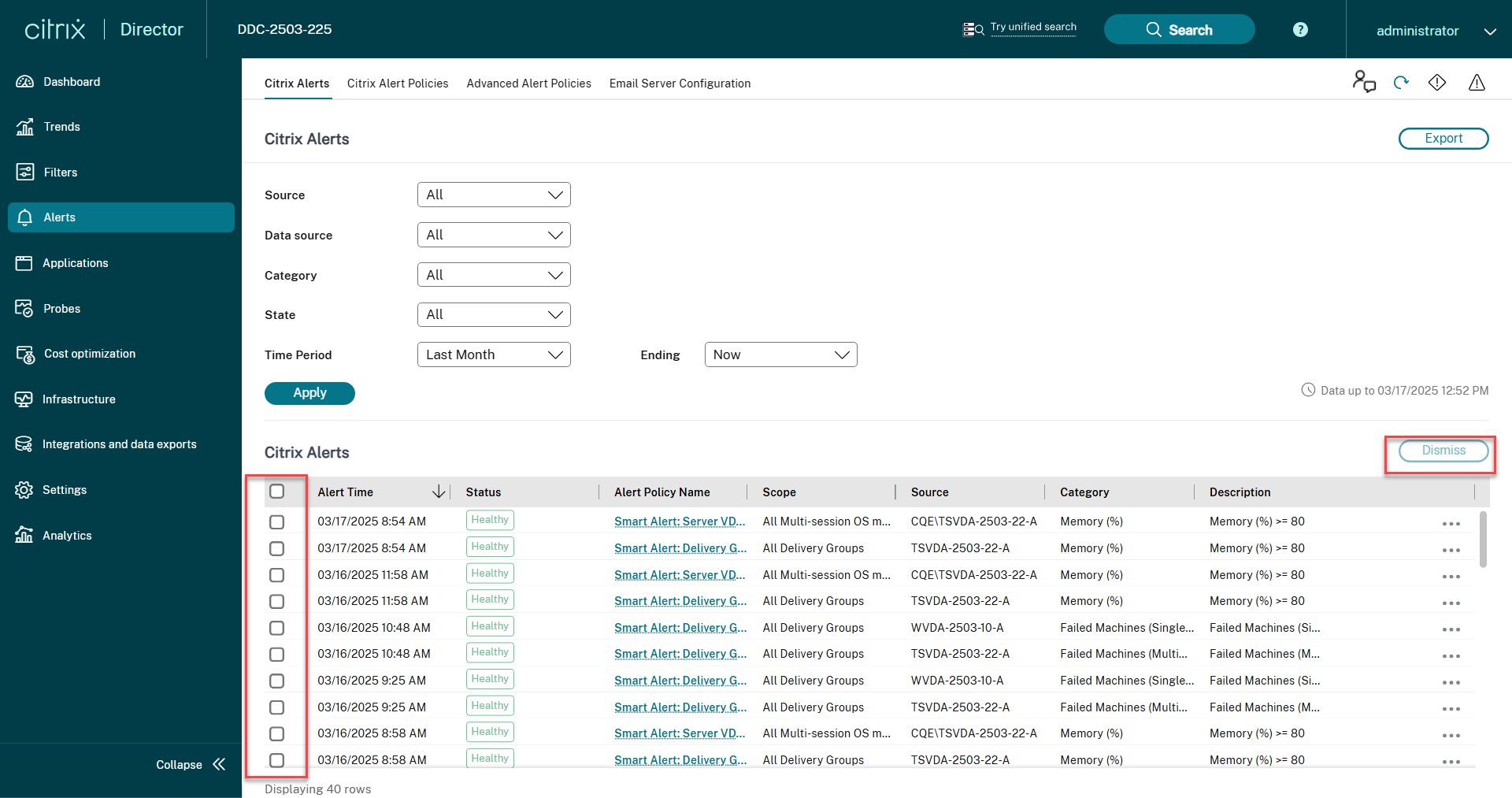

Ignorer les alertes en bloc

Cette fonctionnalité optimise le processus de gestion des alertes pour les administrateurs, offrant de la flexibilité et réduisant la saturation liée aux alertes. Les administrateurs peuvent ignorer en bloc les alertes en fonction de l’heure, du type ou de la catégorie, simplifiant ainsi la gestion des alertes pendant la maintenance ou lors de la gestion des hyperviseurs et d’autres environnements.

Ignorer les alertes en bloc permet aux administrateurs de gérer efficacement leur charge de travail et les empêche d’être submergés par un volume élevé d’alertes.

Étapes pour ignorer les alertes en bloc

-

Accédez à l’onglet Alertes > Alertes Citrix. Les alertes sont affichées.

- Sélectionnez une option parmi Source, Catégorie, Étatou Période pour filtrer les alertes que vous souhaitez ignorer. Les alertes spécifiques sont affichées.

- Cochez la case à côté d’une alerte spécifique ou en haut pour sélectionner toutes les alertes.

- Cliquez sur Ignorer. Une notification apparaît pour confirmer que les alertes sont ignorées.

- Cliquez sur Oui. Les alertes sélectionnées sont marquées comme ignoréeset le statut de l’alerte est mis à jour en conséquence.

Configuration de webhook à l’aide du SDK PowerShell

La fonctionnalité de configuration de webhook à l’aide du SDK PowerShell permet aux administrateurs de créer, modifier, supprimer et répertorier des profils de webhook. Cette fonctionnalité offre une certaine flexibilité dans la configuration des webhooks en permettant de spécifier les en-têtes, les types d’authentification, les types de contenu, les charges utiles et les URL des webhooks.

Remarque :

Le format de charge utile pris en charge est le format texte et l’utilisateur doit l’activer dans son webhook.

Le dernier format de charge utile est le suivant :

{"text": "This is a message from a Webex incoming webhook."}

<!--NeedCopy-->

Créer un webhook

Pour créer un profil webhook, vous pouvez utiliser l’exemple de commande PowerShell suivant :

Pour créer un webhook sans en-tête d’autorisation :

$headers = [System.Collections.Generic.Dictionary[string,string]]::new()

$headers.Add("Content-Type", "application/json")

$payloads = '{ "text": "$PAYLOAD" }'

$url = "<Fill this field with the required URL>"

Add-MonitorWebhookProfile -Name "profile_slack" -Description "webhook profile for slack" -Url $url -Headers $headers -PayloadFormat $payloads

<!--NeedCopy-->

Pour créer un webhook avec un en-tête d’autorisation :

$headers = [System.Collections.Generic.Dictionary[string,string]]::new()

$headers.Add("Content-Type", "application/json")

$headers.Add("Authorization", "Basic <Fill this field with the authorization token>")

$payloads = '{ "text": "$PAYLOAD" }'

$url = "<Fill this field with the required URL>"

Add-MonitorWebhookProfile -Name "profile_azure" -Description "webhook profile for azure function with Authentication" -Url $url -Headers $headers -PayloadFormat $payloads

<!--NeedCopy-->

Une fois le profil créé, vous pouvez le consulter dans la base de données. Vous pouvez également trouver le profil de webhook créé sur la page Alertes Citrix.

Mettre à jour un profil de webhook

Vous pouvez utiliser l’exemple de commande PowerShell suivant pour mettre à jour un profil de webhook :

$headers = [System.Collections.Generic.Dictionary[string,string]]::new()

$headers.Add("Content-Type", "application/json")

$payloads = '{ "text": "$PAYLOAD" }'

$url = "<Fill this field with the required URL>"

Set-MonitorWebhookProfile -Uid 1 -Name "profile_slack_citrix" -Description "webhook profile for citrix slack" -Url $url -Headers $headers -PayloadFormat $payloads

<!--NeedCopy-->

Obtenir une liste de tous les profils de webhook

Vous pouvez utiliser l’exemple de commande PowerShell suivant pour obtenir la liste de tous les profils de webhook disponibles :

Get-MonitorWebhookProfile

Get-MonitorWebhookProfile -Name 'profile_msteams'

Get-MonitorWebhookProfile -Uid 1

<!--NeedCopy-->

Supprimer un profil de webhook

Vous pouvez utiliser l’exemple de commande PowerShell suivant pour supprimer un profil de webhook :

Remove-MonitorWebhookProfile -Uid 1

<!--NeedCopy-->

Remarque :

Si un profil de webhook est mappé à une stratégie, il ne peut pas être supprimé. Pour contourner ce problème, vous devez d’abord supprimer le mappage du webhook de la stratégie.

Créer une stratégie avec un profil de webhook

Vous pouvez utiliser l’exemple de commande PowerShell suivant pour créer une stratégie avec un profil de webhook :

New-MonitorNotificationPolicy -Name "Policy1" -Description "Policy Description" -Enabled $true -WebhookProfileId 1

<!--NeedCopy-->

Mettre à jour une stratégie avec un profil de webhook

Vous pouvez utiliser l’exemple de commande PowerShell suivant pour mettre à jour une stratégie avec un profil de webhook :

$Policy = Set-MonitorNotificationPolicy -Uid 1 -WebhookProfileId 1

<!--NeedCopy-->

Supprimer le mappage des webhooks d’une stratégie

Vous pouvez utiliser l’exemple de commande PowerShell suivant pour supprimer le profil de webhook d’une stratégie :

$Policy = Set-MonitorNotificationPolicy -Uid 1 -WebhookProfileId 0

<!--NeedCopy-->

Tester le profil de webhook

Vous pouvez utiliser l’exemple de commande PowerShell suivant pour tester le profil de webhook :

$headers = [System.Collections.Generic.Dictionary[string,string]]::new()

$headers.Add("Content-Type", "application/json")

$headers.Add("Authorization", "Basic <Fill this with authorization token>")

$payloads = '{ "text": "$PAYLOAD" }'

$url ="<Fill this field with the required URL>"

Test-MonitorWebhookProfile -Url $url -Headers $headers -PayloadFormat $payloads

<!--NeedCopy-->

Surveillance des alertes d’hyperviseur

Director affiche des alertes pour surveiller l’état de l’hyperviseur. Les alertes de XenServer® et VMware vSphere aident à surveiller les paramètres et les états de l’hyperviseur. L’état de la connexion à l’hyperviseur est également surveillé pour envoyer une alerte si le cluster ou pool d’hôtes est redémarré ou non disponible.

Pour recevoir des alertes d’hyperviseur, assurez-vous qu’une connexion d’hébergement a été créée dans Web Studio. Pour de plus amples informations, consultez les articles Connexions et ressources. Seules ces connexions sont surveillées pour les alertes d’hyperviseur.

Ces alertes sont affichées lorsque les seuils sont atteints ou dépassés. Les alertes d’hyperviseur peuvent être :

- Critique : le seuil critique de la stratégie d’alerte de l’hyperviseur a été atteint ou dépassé.

- Avertissement : le seuil d’avertissement de la stratégie d’alerte de l’hyperviseur a été atteint ou dépassé

- Ignorée : l’alerte n’est plus affichée en tant qu’alerte active

Cette fonctionnalité requiert la version 7 1811 ou ultérieure de Delivery Controller. Si vous utilisez une version plus ancienne de Director avec sites 7 1811 ou version ultérieure, seul le nombre d’alertes d’hyperviseur est affiché. Pour afficher les alertes, vous devez mettre à niveau Director.

Le tableau suivant décrit les différents paramètres et états des alertes d’hyperviseur.

| Alerte | Hyperviseurs pris en charge | Déclenchée par | Condition | Configuration |

|---|---|---|---|---|

| Utilisation du processeur | XenServer, VMware vSphere | Hypervisor | Le seuil d’alerte d’utilisation UC est atteint ou dépassé | Les seuils d’alerte doivent être configurés dans l’hyperviseur. |

| Utilisation de la mémoire | XenServer, VMware vSphere | Hypervisor | Le seuil d’alerte d’utilisation de la mémoire est atteint ou dépassé | Les seuils d’alerte doivent être configurés dans l’hyperviseur. |

| Utilisation du réseau | XenServer, VMware vSphere | Hypervisor | Le seuil d’alerte d’utilisation du réseau est atteint ou dépassé | Les seuils d’alerte doivent être configurés dans l’hyperviseur. |

| Utilisation du disque | VMware vSphere | Hypervisor | Le seuil d’alerte d’utilisation du disque est atteint ou dépassé | Les seuils d’alerte doivent être configurés dans l’hyperviseur. |

| État de l’alimentation ou de la connexion de l’hôte | VMware vSphere | Hypervisor | L’hôte de l’hyperviseur a été redémarré ou n’est pas disponible | Les alertes sont prédéfinies dans VMware vSphere. Aucune configuration supplémentaire n’est nécessaire. |

| Connexion d’hyperviseur non disponible | XenServer, VMware vSphere | Delivery Controller | La connexion à l’hyperviseur (pool ou cluster) est perdue, mise hors tension ou redémarrée. Cette alerte est générée toutes les heures tant que la connexion est indisponible. | Les alertes sont prédéfinies avec le Delivery Controller. Aucune configuration supplémentaire n’est nécessaire. |

Remarque :

Pour plus d’informations sur la configuration des alertes, voir Alertes Citrix XenCenter ou consultez la documentation Alertes VMware vCenter.

La préférence de notification par courrier électronique peut être configurée sous Stratégie d’alerte Citrix > Stratégie de site > Intégrité du dispositif Hypervisor. Les conditions de seuil pour les stratégies d’alerte d’hyperviseur peuvent être configurées, modifiées, désactivées ou supprimées depuis l’hyperviseur uniquement et non depuis Director. Toutefois, vous pouvez modifier les préférences de courrier électronique et ignorer une alerte dans Director. Vous pouvez désactiver l’alerte si votre rôle n’implique pas la surveillance de l’infrastructure.

Important :

- Les alertes déclenchées par l’hyperviseur sont récupérées et affichées dans Director. Toutefois, les changements apportés dans le cycle de vie/l’état des alertes de l’hyperviseur ne sont pas reflétés dans Director.

- Les alertes qui sont intègres, rejetées ou désactivées dans la console de l’hyperviseur continuent à apparaître dans Director et doivent être rejetées explicitement.

- Les alertes rejetées dans Director ne sont pas rejetées automatiquement dans la console de l’hyperviseur.

Dans cet article

- Alertes Citrix®

- Stratégies d’alertes intelligentes

- Stratégies d’alerte avancées

- Créer des stratégies d’alerte

- Conditions de stratégies d’alerte

- Configurer des stratégies d’alerte avec des webhooks

- Ignorer les alertes en bloc

- Configuration de webhook à l’aide du SDK PowerShell

- Surveillance des alertes d’hyperviseur