クライアントサーバーアプリのサポート

Secure Private Access サービスを使用すると、マシン上で実行されている Citrix Secure Access クライアントを介して、ネイティブ ブラウザーまたはネイティブ クライアント アプリケーションを使用して、オンプレミス環境にあるクライアント サーバー アプリケーションにアクセスできます。 詳細については、次のセクションを参照してください。

- 前提条件

- クライアントサーバーアプリのセキュアプライベートアクセスを構成する

- 管理者構成 – Citrix Secure Access クライアントベースの HTTP/HTTPS アプリへのアクセス

- TCP/UDPおよびHTTP(S)アプリへの適応型アクセス

- アプリケーション ドメインの IP アドレス競合のトラブルシューティング

前提条件

- Citrix Secure Access クライアント - 詳細については、「 Citrix Secure Access クライアント」を参照してください。

- コネクタ アプライアンス – Citrix では、リソースの場所に高可用性セットアップで 2 つのコネクタ アプライアンスをインストールすることをお勧めします。 コネクタは、オンプレミス、データセンター ハイパーバイザー、またはパブリック クラウドにインストールできます。 コネクタ アプライアンスとそのインストールの詳細については、「 クラウド サービス用のコネクタ アプライアンス」を参照してください。 クライアント サーバー アプリにはコネクタ アプライアンスを使用する必要があります。 コネクタ アプライアンスには、DNS 解決用の DNS サーバー構成が必要です。

クライアントサーバーアプリのセキュアプライベートアクセスを構成する

重要:

アプリの完全なエンドツーエンドの構成については、 簡単なオンボーディングとセットアップのための管理者ガイド付きワークフローを参照してください。

- Citrix Secure Private Access タイルで、[ 管理] をクリックします。

- 続行 をクリックし、次に アプリの追加をクリックします。

注意:

続行 ボタンは、ウィザードを初めて使用するときにのみ表示されます。 以降の使用方法では、 アプリケーション ページに直接移動し、 アプリの追加をクリックできます。

アプリは、目的地の論理的なグループです。 複数の宛先向けのアプリを作成できます。各宛先は、バックエンドの異なるサーバーを意味します。 たとえば、1 つのアプリに 1 つの SSH、1 つの RDP、1 つのデータベース サーバー、および 1 つの Web サーバーを含めることができます。 宛先ごとに 1 つのアプリを作成する必要はありませんが、1 つのアプリに複数の宛先を設定できます。

- テンプレートの選択 セクションで、 スキップ をクリックして、TCP/UDP アプリを手動で構成します。

-

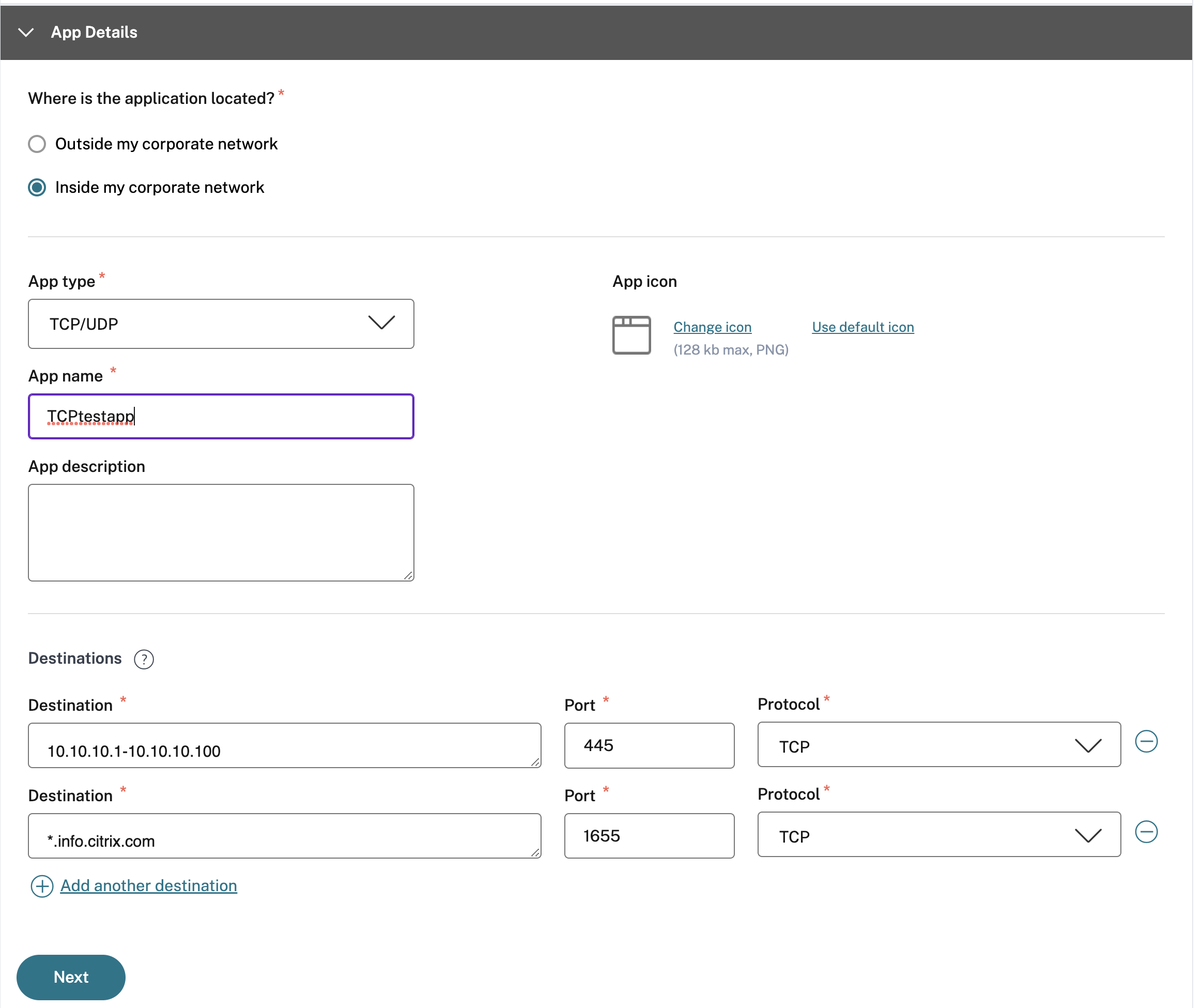

アプリの詳細 セクションで、 企業ネットワーク内を選択し、次の詳細を入力して、 次へをクリックします。

- アプリの種類 – TCP/UDP を選択します。

- アプリ名– アプリケーションの名前。

- アプリアイコン– アプリアイコンが表示されます。 この情報は入力しなくても構いません。

- アプリの説明 – 追加するアプリの説明。 この情報は入力しなくても構いません。

-

宛先 – リソースの場所にあるバックエンド マシンの IP アドレスまたは FQDN。 次のように 1 つ以上の宛先を指定できます。

- IPアドレスv4

- IP アドレス範囲 – 例: 10.68.90.10-10.68.90.99

- CIDR – 例: 10.106.90.0/24

- マシンの FQDN またはドメイン名 – 単一またはワイルドカード ドメイン。 例: ex.destination.domain.com、*.domain.com

重要:

管理者が IP アドレスを使用してアプリを構成している場合でも、エンドユーザーは FQDN を使用してアプリにアクセスできます。 これは、Citrix Secure Access クライアントが FQDN を実際の IP アドレスに解決できるため可能です。 次の表は、さまざまな宛先の例と、これらの宛先を使用してアプリにアクセスする方法を示しています。

| 目的地入力 | アプリへのアクセス方法 |

| ----------------------- | ------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------ |

| 10.10.10.1-10.10.10.100 | エンドユーザーは、この範囲の IP アドレスを通じてのみアプリにアクセスすることが想定されています。 |

| 10.10.10.0/24 | エンドユーザーは、IP CIDR で構成された IP アドレスを通じてのみアプリにアクセスする必要があります。 |

| 10.10.10.101 | エンドユーザーは10.10.10.101経由でのみアプリにアクセスすることが想定されています。 |

| `*.info.citrix.com` | エンド ユーザーは、 `info.citrix.com` のサブドメインと、 `info.citrix.com` \(親ドメイン) にアクセスすることが想定されています。 たとえば、 `info.citrix.com、sub1.info.citrix.com、level1.sub1.info.citrix.com` \*\*注:\*\* ワイルドカードは常にドメインの開始文字であり、\* は 1 つだけである必要があります。 許可されます。 |

| 詳細情報 | エンド ユーザーは、サブドメインではなく、 `info.citrix.com` のみにアクセスすることが想定されています。 たとえば、 `sub1.info.citrix.com` にはアクセスできません。 |

- **ポート** – アプリが実行されているポート。 管理者は、宛先ごとに複数のポートまたはポート範囲を設定できます。

The following table provides examples of ports that can be configured for a destination.

|Port input|Description|

|---|---|

|\*|By default, the port field is set to `“*”` \(any port). The port numbers from 1 to 65535 are supported for the destination.|

|1300–2400|The port numbers from 1300 to 2400 are supported for the destination.|

|38389|Only the port number 38389 is supported for the destination.|

|22,345,5678|The ports 22, 345, 5678 are supported for the destination.|

|1300–2400, 42000-43000,22,443|The port number range from 1300 to 2400, 42000–43000, and ports 22 and 443 are supported for the destination.|

>**注意:**

>

>ワイルドカード ポート (*) はポート番号または範囲と共存できません。

- **プロトコル** – TCP/UDP

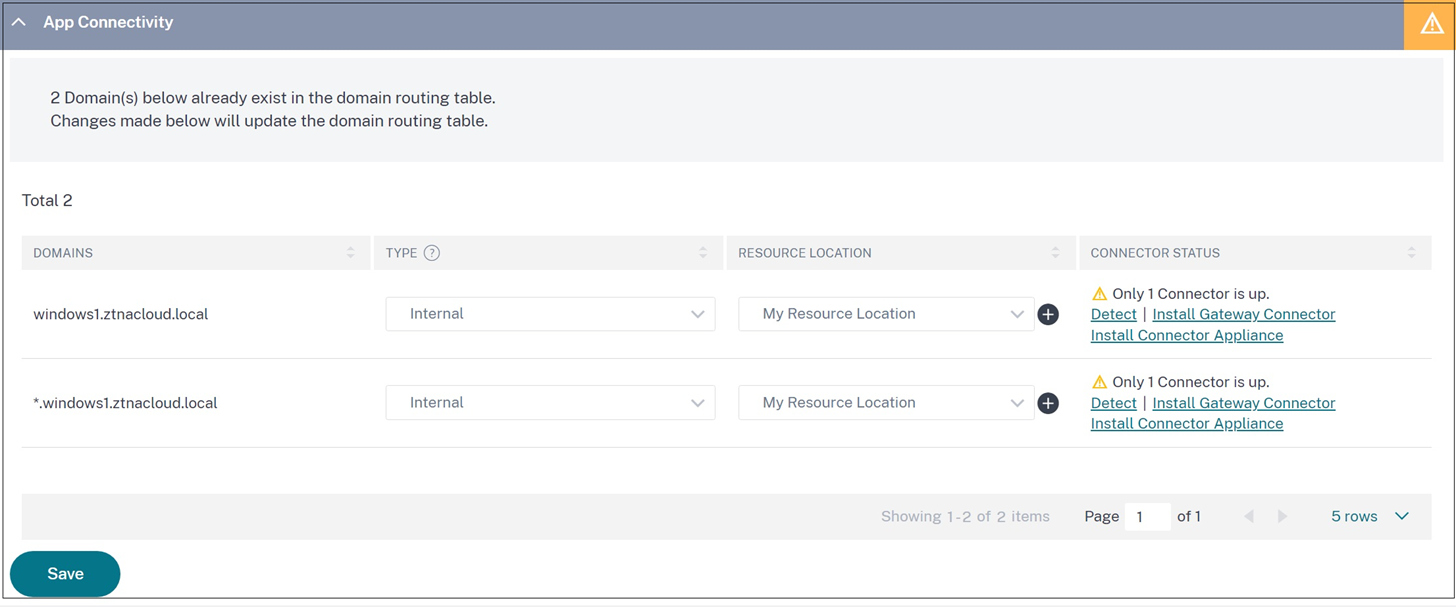

- アプリ接続 セクションでは、ルーティングの決定を行うために、 アプリケーション ドメイン テーブルのミニ バージョンを使用できます。 宛先ごとに、異なるリソースの場所または同じリソースの場所を選択できます。 前の手順で構成された宛先は、 DESTINATION 列に表示されます。 ここで追加された宛先は、メインの アプリケーション ドメイン テーブルにも追加されます。 アプリケーション ドメイン テーブルは、接続の確立とトラフィックを正しいリソースの場所に誘導するためのルーティング決定を行うための信頼できる情報源です。 アプリケーション ドメイン テーブルおよび発生する可能性のある IP 競合のシナリオの詳細については、「 アプリケーション ドメインの IP アドレス競合のトラブルシューティング」を参照してください。

-

次のフィールドでは、ドロップダウン メニューから入力を選択し、[ 次へ] をクリックします。

-

タイプ: 次のいずれかのトラフィック ルーティング タイプを選択します。

- コネクタ経由の内部: DNS 解決は、Secure Private Access サービスを通じてリモート DNS サーバー経由で実行されます。 したがって、ドメインのトラフィックは、Secure Private Access サービスによって傍受され、トンネリングされます。

-

外部: DNS 解決はローカル DNS サーバー経由で行われます。 その結果、トラフィックは Secure Private Access サービスによって傍受およびトンネリングされません。

クライアント傍受除外を有効にするには、ルーティング タイプを 外部に設定する必要があります。

ルーティング タイプは、 設定 > アプリケーション ドメイン ページで確認できます。 Secure Access クライアント ログ ファイルには、トンネルの確立から除外されたドメインのリストが表示されます。

-

リソースの場所: – 内部ルーティングの場合、少なくとも 1 つのコネクタ アプライアンスがインストールされているリソースの場所に接続する必要があります。

-

注意:

ユーザー コンテキストに基づいてルーティング タイプを変更できます。 詳細については、 コンテキストベースのアプリ ルーティングとリソースの場所の選択を参照してください。

コネクタ アプライアンスのインストールは、アプリ接続セクションからサポートされます。 Citrix Cloud ポータルの「リソースの場所」セクションからインストールすることもできます。 リソース ロケーションの作成の詳細については、「 リソース ロケーションの設定」を参照してください。

-

[完了]をクリックします。 アプリが「 アプリケーション 」ページに追加されます。 アプリケーションを設定した後は、「 アプリケーション 」ページからアプリを編集または削除できます。 これを行うには、アプリの省略記号ボタンをクリックし、それに応じてアクションを選択します。

- アプリケーションを編集

- 削除

注意:

- ユーザーにアプリへのアクセスを許可するには、管理者がアクセス ポリシーを作成する必要があります。 アクセス ポリシーでは、管理者はアプリ サブスクライバーを追加し、セキュリティ制御を構成します。 詳細については、「 アクセス ポリシーの作成」を参照してください。

ユーザーに必要な認証方法を設定するには、「 ID と認証の設定」を参照してください。

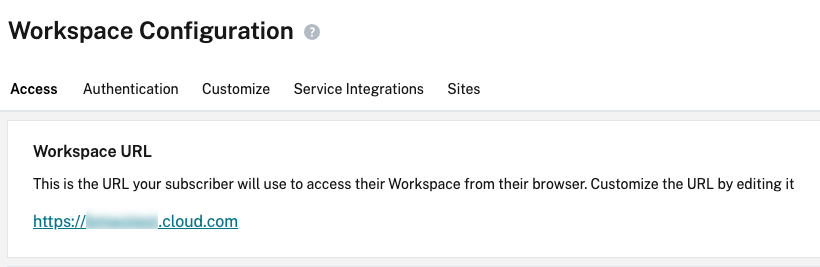

- ユーザーと共有するワークスペース URL を取得するには、Citrix Cloud メニューから、 ワークスペース構成をクリックし、 アクセス タブを選択します。

管理者構成 – Citrix Secure Access クライアントベースの HTTP/HTTPS アプリへのアクセス

注意:

Citrix Secure Access クライアントを使用して既存または新しい HTTP/HTTPS アプリにアクセスするには、リソースの場所に少なくとも 1 つ (高可用性の場合は 2 つを推奨) のコネクタ アプライアンスをインストールする必要があります。 コネクタ アプライアンスは、オンプレミス、データ センター ハイパーバイザー、またはパブリック クラウドにインストールできます。 コネクタ アプライアンスとそのインストールの詳細については、「 クラウド サービス用のコネクタ アプライアンス」を参照してください。

前提条件

- Citrix Cloud 内の Citrix Secure Private Access へのアクセス。

注意事項

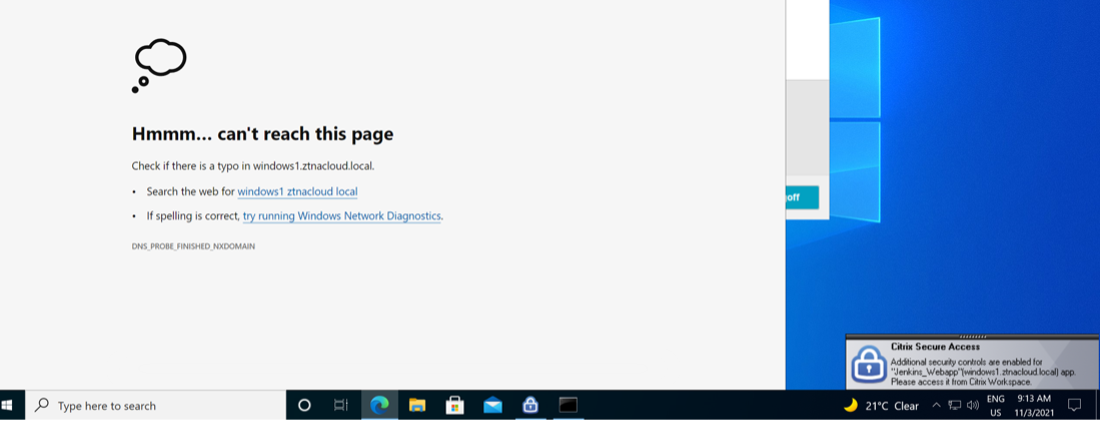

- 強化されたセキュリティ制御が適用された内部 Web アプリには、Citrix Secure Access クライアント経由でアクセスできません。

-

強化されたセキュリティ制御が有効になっている HTTP(S) アプリケーションにアクセスしようとすると、次のポップアップ メッセージが表示されます。 <”アプリ名”(FQDN) > アプリに対して追加のセキュリティ制御が有効になっています。 Citrix Workspaceからアクセスしてください。

- SSO エクスペリエンスを有効にする場合は、Citrix Workspace アプリまたは Web ポータルを使用して Web アプリにアクセスします。

HTTP(S) アプリを構成する手順は、「 エンタープライズ Web アプリのサポート」で説明されている既存の機能と同じです。

TCP/UDPおよびHTTP(S)アプリへの適応型アクセス

アダプティブ アクセスにより、管理者は、デバイスの状態チェック、ユーザーの地理的位置、ユーザーの役割、Citrix Analytics サービスが提供するリスク スコアなどの複数のコンテキスト要因に基づいて、ビジネス クリティカルなアプリへのアクセスを管理できるようになります。

注意:

TCP/UDP アプリケーションへのアクセスを拒否できます。管理者は、ユーザー、ユーザー グループ、ユーザーがアプリケーションにアクセスするデバイス、アプリケーションがアクセスされる場所 (国) に基づいてポリシーを作成します。 アプリケーションへのアクセスはデフォルトで許可されます。

アプリに対して行われたユーザー サブスクリプションは、ZTNA アプリケーション用に構成されたすべての TCP/UDP アプリ宛先に適用されます。

適応型アクセスポリシーを作成するには

管理者は、管理者ガイド付きワークフロー ウィザードを使用して、Secure Private Access サービス内の SaaS アプリ、内部 Web アプリ、TCP/UDP アプリへのゼロ トラスト ネットワーク アクセスを構成できます。

注意:

- 適応型アクセス ポリシーの作成の詳細については、「 アクセス ポリシーの作成」を参照してください。

- Secure Private Access サービスにおける SaaS アプリ、内部 Web アプリ、TCP/UDP アプリへのゼロ トラスト ネットワーク アクセスのエンドツーエンドの構成については、 簡単なオンボーディングとセットアップのための管理者ガイド付きワークフローを参照してください。

ログインおよびログアウト スクリプトの構成レジストリ

Citrix Secure Access クライアントは、Citrix Secure Private Access クラウド サービスに接続するときに、次のレジストリからログインおよびログアウト スクリプト構成にアクセスします。

レジストリ: HKEY_LOCAL_MACHINE>SOFTWARE>Citrix>Secure Access Client

- ログイン スクリプト パス: SecureAccessLogInScript タイプ REG_SZ

- ログアウト スクリプト パス: SecureAccessLogOutScript タイプ REG_SZ

アプリケーション ドメインの IP アドレス競合のトラブルシューティング

アプリの作成中に追加された宛先は、メインのルーティング テーブルに追加されます。 ルーティング テーブルは、接続の確立とトラフィックを正しいリソースの場所に誘導するためのルーティング決定を行うための信頼できる情報源です。

- 宛先 IP アドレスは、リソースの場所全体で一意である必要があります。

- Citrix では、ルーティング テーブル内の IP アドレスまたはドメインの重複を避けることをお勧めします。 重複が発生した場合は、解決する必要があります。

競合シナリオの種類は次のとおりです。 完全な重複 は、競合が解決されるまで管理者の構成を制限する唯一のエラー シナリオです。

| 紛争シナリオ | 既存のアプリケーション ドメイン エントリ | アプリからの新規エントリ追加 | 動作 |

| ——– | ————————— | —————————- | ———————————————————————————————————————- |

| サブセットの重複 | 10.10.10.0-10.10.10.255 RL1 | 10.10.10.50-10.10.10.60 RL1 | 許可; 警告情報 - 既存のエントリと IP ドメインのサブセットが重複しています |

| サブセットの重複 | 10.10.10.0-10.10.10.255 RL1 | 10.10.10.50-10.10.10.60 RL2 | 許可; 警告情報 - IPドメインのサブセットが既存のエントリと重複しています |

| 部分的な重複 | 10.10.10.0-10.10.10.100 RL1 | 10.10.10.50-10.10.10.200 RL1 | 許可; 警告情報 - IP ドメインが既存のエントリと部分的に重複しています |

| 部分的な重複 | 10.10.10.0-10.10.10.100 RL1 | 10.10.10.50-10.10.10.200 RL2 | 許可; 警告情報 - IP ドメインが既存のエントリと部分的に重複しています |

| 完全な重複 | 10.10.10.0/24 RL1 | 10.10.10.0-10.10.10.255 RL1 | エラー: <Completely overlapping IP domain's value> IPドメインが既存のエントリと完全に重複しています。既存のルーティングIPエントリを変更するか、別の宛先を設定してください。 |

| 完全な重複 | 10.10.10.0/24 RL1 | 10.10.10.0-10.10.10.255 RL2 | エラー: <Completely overlapping IP domain's value> IP ドメインが既存のエントリと完全に重複しています。 既存のルーティングIPエントリを変更するか、別の宛先を設定します |

| 完全一致 | 20.20.20.0/29 RL1 | 20.20.20.0/29 | 許可。ドメインはドメイン ルーティング テーブルに既に存在します。 変更によりドメインルーティングテーブルが更新されます |

注意:

追加された宛先が完全に重複する場合は、 アプリの詳細 セクションでアプリを構成するときにエラーが表示されます。 管理者は、 アプリ接続 セクションの宛先を変更して、このエラーを解決する必要があります。

アプリの詳細 セクションにエラーがない場合、管理者はアプリの詳細の保存に進むことができます。 ただし、 アプリ接続 セクションでは、宛先にサブセットがあり、相互に部分的に重複している場合、またはメイン ルーティング テーブル内の既存のエントリがある場合は、警告メッセージが表示されます。 この場合、管理者はエラーを解決するか、構成を続行するかを選択できます。

Citrix では、クリーンな アプリケーション ドメイン テーブルを維持することを推奨します。 IP アドレス ドメインが重複することなく適切なチャンクに分割されている場合、新しいルーティング エントリを構成するのが簡単になります。

注意事項

- 強化されたセキュリティが有効になっている既存の Web アプリへのアクセスは、Secure Access クライアントによって拒否されます。 Citrix Workspace アプリを使用してログインすることを提案するエラー メッセージが表示されます。

- Citrix Workspace アプリ経由のユーザー リスク スコア、デバイス ポスチャ チェックなどに基づく Web アプリのポリシー構成は、Secure Access クライアント経由でアプリにアクセスするときに適用されます。

- アプリケーションにバインドされたポリシーは、アプリケーション内のすべての宛先に適用されます。