セキュリティで保護された通信

サイトとMac向けCitrix Workspaceアプリ間の通信をセキュアに保護するには、Citrix Gatewayなど、以下の一連のセキュリティ技術を使用します。Citrix GatewayとCitrix StoreFrontの構成について詳しくは、 StoreFrontのドキュメントを参照してください。

注:

StoreFrontサーバーとユーザーデバイス間の通信を保護するには、Citrix Gatewayを使用することをお勧めします。

- SOCKSプロキシサーバーまたはセキュアプロキシサーバー(セキュリティプロキシサーバー、HTTPSプロキシサーバーとも呼ばれます)。プロキシサーバーでネットワークから外部へのアクセスや外部からネットワークへのアクセスを制限して、Citrix Workspaceとサーバー間の接続を制御できます。Mac向けCitrix Workspaceアプリは、SOCKSプロトコルとセキュアプロキシプロトコルをサポートしています。

- Citrix Secure Web Gateway。Citrix Secure Web Gatewayを使うことで、社内ネットワーク上のサーバーにインターネットを介して接続できる、暗号化された安全な単一のアクセスポイントをユーザーに提供できます。

- Transport Layer Security(TLS)プロトコルによるSSL Relayソリューション

- ファイアウォール。ネットワークファイアウォールは、送信先アドレスとポート番号に基づいてパケットを通過させたりブロックしたりできます。サーバーの内部IPアドレスをNAT(Network Address Translation:ネットワークアドレス変換)などの外部インターネットアドレスにマップするファイアウォールを使用する場合は、外部アドレスを構成します。

注:

macOS Catalina以降、Appleは管理者が構成する必要のあるルートCA証明書と中間証明書について、追加の要件を適用しています。詳しくは、Appleのサポート記事HT210176を参照してください。

Citrix Gateway

リモートのユーザーがCitrix Gatewayを介してXenMobile展開に接続できるようにするには、StoreFrontをサポートするようにCitrix Gatewayを構成します。このアクセスを有効にする方法は、XenMobileのエディションによって異なります。

ネットワークでXenMobileを展開する場合、Citrix GatewayとStoreFrontを統合することでCitrix Gatewayを経由して内部ユーザーやリモートユーザーがStoreFrontに接続できます。ユーザーは、StoreFrontに接続してXenAppの公開アプリケーションやXenDesktopの仮想デスクトップにアクセスします。ユーザーは、Mac向けCitrix Workspaceアプリを使用して接続を行います。

Citrix Secure Web Gatewayによる接続

Citrix Secure Web Gateway Proxyがセキュリティで保護されたネットワーク内のサーバーにインストールされている場合は、Citrix Secure Web Gateway Proxyをリレーモードで使用できます。リレーモードについて詳しくは、XenAppおよびCitrix Secure Web Gatewayのドキュメントを参照してください。

ただし、リレーモードで使用する場合、Citrix Secure Web Gatewayサーバーはプロキシサーバーとして機能するため、Mac向けCitrix Workspaceアプリで次の項目を構成する必要があります。

- Citrix Secure Web Gatewayサーバーの完全修飾ドメイン名。

- Citrix Secure Web Gatewayサーバーのポート番号。Citrix Secure Web Gatewayバージョン2.0では、リレーモードはサポートされていません。

完全修飾ドメイン名には、以下の3つの要素を順に指定する必要があります:

- ホスト名

- サブドメイン名

- 最上位ドメイン名

たとえば、my_computer.example.comは完全修飾ドメイン名です。ホスト名(my_computer)、サブドメイン名(example)、最上位ドメイン名(com)が順に指定されています。サブドメイン名と最上位ドメイン名の組み合わせ(example.com)をドメイン名といいます。

プロキシサーバー経由の接続

プロキシサーバーは、ネットワークから外部へのアクセスや外部からネットワークへのアクセスを制限して、Mac向けCitrix Workspaceアプリとサーバー間の接続を制御するために使います。Mac向けCitrix Workspaceアプリは、SOCKSプロトコルとセキュアプロキシプロトコルの両方をサポートしています。

Mac向けCitrix WorkspaceアプリでWebサーバーと通信する場合は、ユーザーデバイス上のデフォルトのWebブラウザーで構成されているプロキシサーバー設定が使用されます。各ユーザーデバイス上のデフォルトのWebブラウザーで、プロキシサーバー設定を構成します。

PACファイルを使用した複数のプロキシサーバー管理のためのプロビジョニング

バージョン2405以降では、複数のプロキシサーバーを使用できるようになりました。これにより、HDXセッションは特定のリソースにアクセスするために適切なプロキシサーバーを選択できるようになります。この選択は、プロキシ自動構成(PAC)ファイルで構成されたプロキシ規則に基づきます。このファイルを使用すると、どのネットワークトラフィックをプロキシサーバー経由で送信し、どのネットワークトラフィックを直接送信する必要があるかを指定して、ネットワークを管理できます。さらに、PAC URLはhttp://およびfile://プロトコルの両方をサポートしています。

ファイアウォールを介した接続

ネットワークファイアウォールは、送信先アドレスとポート番号に基づいてパケットを通過させたりブロックしたりできます。Mac向けCitrix WorkspaceアプリとWebサーバーおよびCitrix製品のサーバーとの通信がファイアウォールでブロックされないように設定する必要があります。このためには、ユーザーデバイスとWebサーバー間のHTTPトラフィック(一般に標準HTTPポート80、またはセキュアなWebサーバーを使用している場合はポート443での通信)がファイアウォールを通過できるように設定します。また、Citrix WorkspaceとCitrix製品サーバー間の通信では、ポート1494とポート2598の受信ICAトラフィックがファイアウォールを通過できるように設定します。

TLS

Transport Layer Security(TLS)は、SSLプロトコルの最新の標準化バージョンです。IETF(Internet Engineering TaskForce)が、TLSの公開標準規格の開発をNetscape Communicationsから引き継いだときに、SSLという名前をTLSに変更しました。

TLSは、サーバーの認証、データの暗号化、メッセージの整合性の確認を行って、データ通信をセキュアに保護します。米国政府機関をはじめとする組織の中には、データ通信を保護するためにTLSの使用を義務付けているところもあります。このような組織では、さらにFIPS 140(Federal Information Processing Standard)などのテスト済み暗号化基準の使用を義務付けられる場合があります。FIPS 140は、暗号化の情報処理規格です。

Mac向けCitrix Workspaceアプリは、ビット長1024、2048および、3072のRSAキーをサポートします。さらに、ビット長4096のRSAキーを持つルート証明書がサポートされます。

注:

Mac向けCitrix Workspaceアプリは、プラットフォーム(OS X)の暗号化機能をMac向けCitrix WorkspaceアプリとStoreFrontの接続に使用します。

次の暗号の組み合わせは、セキュリティを強化するために廃止されました:

- 接頭辞が「TLS_RSA_*」の暗号の組み合わせ

- 暗号の組み合わせRC4および3DES

- TLS_RSA_WITH_AES_256_GCM_SHA384(0x009d)

- TLS_RSA_WITH_AES_128_GCM_SHA256(0x009c)

- TLS_RSA_WITH_AES_256_CBC_SHA256(0x003d)

- TLS_RSA_WITH_AES_256_CBC_SHA(0x0035)

- TLS_RSA_WITH_AES_128_CBC_SHA(0x002f)

- TLS_RSA_WITH_RC4_128_SHA(0x0005)

- TLS_RSA_WITH_3DES_EDE_CBC_SHA(0x000a)

Mac向けCitrix Workspaceアプリは以下の暗号の組み合わせのみをサポートします:

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384(0xc030)

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384(0xc028)

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA(0xc013)

DTLS 1.0ユーザーの場合、Mac向けCitrix Workspaceアプリ1910以降は以下の暗号の組み合わせのみをサポートします:

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA(0xc013)

DTLS 1.0を使用する場合は、Citrix Gatewayのバージョンを12.1以降にアップグレードすることをお勧めします。それ以外の場合は、DDCポリシーに基づいてTLSにフォールバックします。

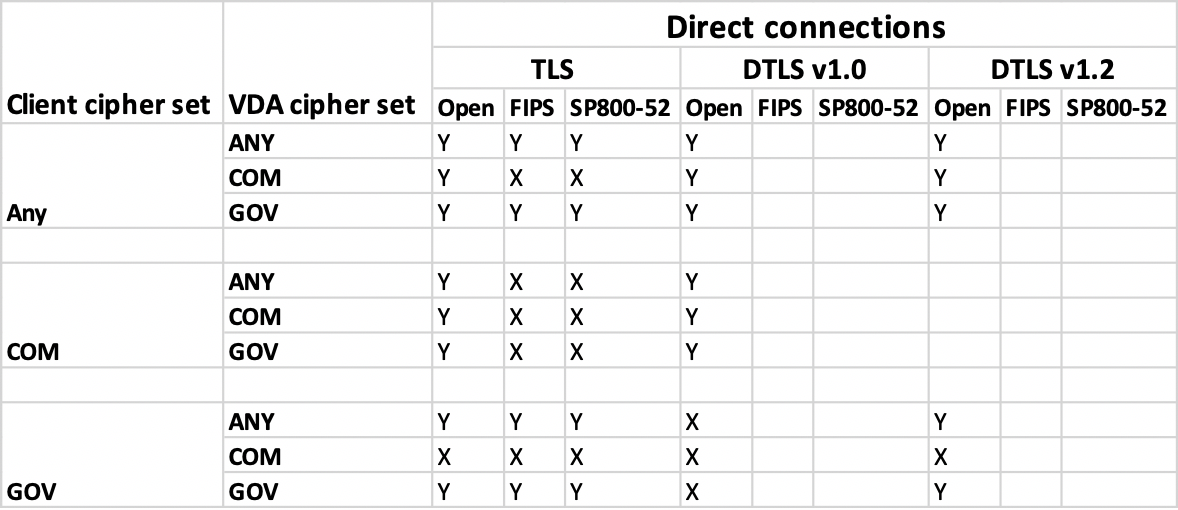

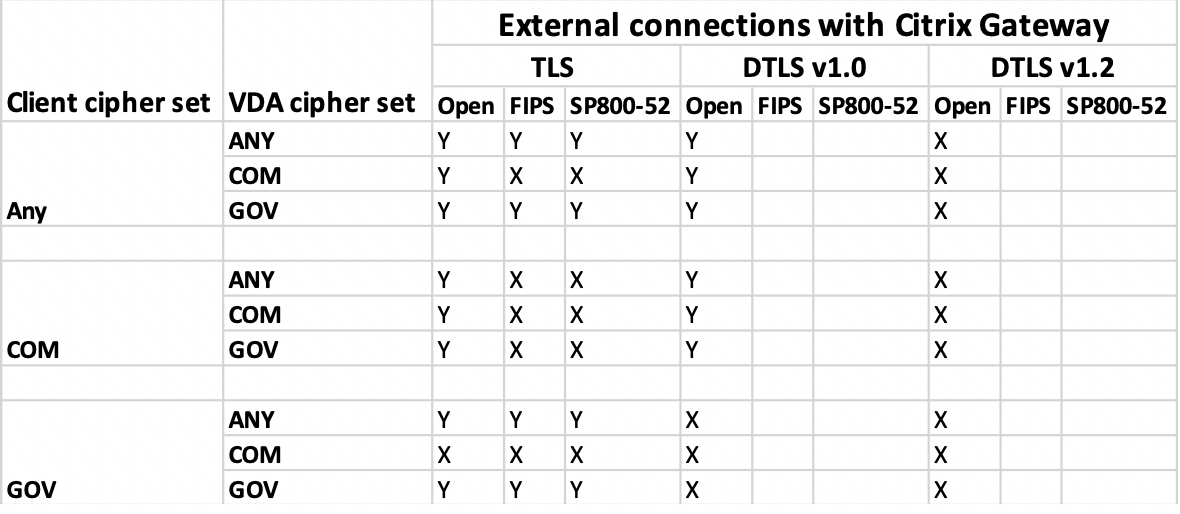

次のマトリックスは、内部および外部ネットワーク接続の詳細を提供します:

注:

- EDTを正しく機能させるために、Citrix Gateway 12.1以降を使用します。以前のバージョンは、DTLSモードでECDHEの暗号の組み合わせをサポートしていません。

- Citrix GatewayはDTLS 1.2をサポートしていません。そのため、

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384とTLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384はサポートされません。Citrix GatewayがDTLS 1.0で正しく動作するためには、TLS_ECDHE_RSA_WITH_AES_128_CBC_SHAを使用するように構成する必要があります。

Citrix WorkspaceアプリのTLSの構成と有効化

TLSのセットアップは、以下の2つの手順で行います:

-

Citrix Virtual Apps and DesktopsおよびCitrix DaaS(Citrix Virtual Apps and Desktopsサービスの新名称)サーバーでSSL Relayをセットアップします。次に、必要なサーバー証明書を取得してインストールします。

-

ユーザーデバイス上で、ルート証明書をインストールします。

ユーザーデバイスへのルート証明書のインストール

TLS機能が有効になっているMac向けCitrix Workspaceアプリとサーバーファーム間の通信をTLSでセキュアに保護するには、ルート証明書がユーザーデバイスにインストールされている必要があります。このルート証明書は、サーバー証明書上の証明機関の署名を検証します。

macOS Xには、約100の商用ルート証明書がインストール済みです。ただし、それ以外の証明書を使用する場合は、該当する証明機関からルート証明書を取得して、各ユーザーデバイスにインストールする必要があります。

ルート証明書をインストールするようユーザーに勧めるのではなく、組織のポリシーと手順に従って、各デバイスにルート証明書をインストールします。ルート証明書を簡単および確実にインストールするには、macOS Xのキーチェーンにその証明書を追加します。

ルート証明書をキーチェーンに追加するには

- 証明書を含んでいるファイルをダブルクリックします。この操作により、キーチェーンアクセスアプリケーションが自動的に起動します。

- [証明書の追加]ダイアログボックスで、[キーチェーン]ポップアップメニューから以下のいずれかのオプションを選択します:

- ログイン:現在のログインユーザーにのみ証明書が適用されます。

- システム:そのデバイスにログインするすべてのユーザーに証明書が適用されます。

- [OK]をクリックします。

- [認証]ダイアログボックスにパスワードを入力し、[OK]をクリックします。

ルート証明書がインストールされ、TLSが有効なクライアントおよびTLSを使用するすべてのアプリケーションで使用されるようになります。

TLSポリシーについて

ここでは、TLS経由のICAセッションのセキュリティポリシーを構成するための情報について説明します。ICA接続に使用される一部のTLS設定をMac向けCitrix Workspaceアプリで構成できます。これらの設定はユーザーインターフェイスに表示されません。変更するにはMac向けCitrix Workspaceアプリが動作するデバイス上でコマンドを実行する必要があります。

注:

TLSポリシーは、OS Xサーバーやほかのモバイルデバイス管理ソリューションで制御されているデバイスによって、ほかの方法で管理されます。

TLSポリシーには以下の設定が含まれます:

SecurityComplianceMode。ポリシーのセキュリティコンプライアンスモードを設定します。SecurityComplianceModeを構成しない場合は、デフォルト値としてFIPSが使用されます。この設定に適用できる値は以下のとおりです:

- なし。コンプライアンスモードは適用されません。

- FIPS。FIPS暗号モジュールが使用されます。

- SP800-52。NIST SP800-52r1コンプライアンスが適用されます。

defaults write com.citrix.receiver.nomas SecurityComplianceMode SP800-52

SecurityAllowedTLSVersions。プロトコルネゴシエーション中に受け入れられるTLSプロトコルのバージョンを指定します。この情報は配列として表され、指定可能な値のどの組み合わせもサポートされます。この設定を構成しない場合は、TLS10、TLS11、TLS12がデフォルト値として使用されます。この設定に適用できる値は以下のとおりです:

- TLS10。TLS 1.0プロトコルを許可することを指定します。

- TLS11。TLS 1.1プロトコルを許可することを指定します。

- TLS12。TLS 1.2プロトコルを許可することを指定します。

- TLS13。TLS 1.3プロトコルを許可することを指定します。

defaults write com.citrix.receiver.nomas SecurityAllowedTLSVersions -array TLS11 TLS12

SSLCertificateRevocationCheckPolicy。Citrixサーバーの暗号化認証機能が強化され、クライアントとサーバーの間のSSL/TLS接続の全体的なセキュリティが向上します。この設定は、OS XクライアントでSSLを介してリモートセッションを開く際の、信頼されたルート証明機関(CA)の処理を制御します。

この設定を有効にすると、サーバー証明書が失効していないかがクライアントによりチェックされます。証明書失効一覧のチェックには複数のレベルがあります。たとえば、クライアントはローカルの証明書一覧のみをチェックしたり、ローカルとネットワークの証明書一覧をチェックするように構成できます。また、すべての証明書失効一覧が検証された場合のみ、証明書チェックはユーザーのログオンを許可するように構成できます。

証明書失効一覧(CRL)チェックは、一部の証明書発行元によりサポートされる高度な機能です。これにより、証明書の秘密キーの暗号化が危うくなったり、DNS名に予期しない変更があったりした場合に、管理者はセキュリティ証明書を失効させる、つまり失効日より前に無効にすることができます。

この設定に適用できる値は以下のとおりです:

- NoCheck。証明書失効一覧をチェックしません。

- CheckWithNoNetworkAccess。証明書失効一覧がチェックされます。ローカルの証明書失効一覧のストアのみが使用されます。すべての配布ポイントが無視されます。証明書失効一覧の検索は、対象のSSL RelayまたはCitrix Secure Web Gatewayサーバーによって提示されるサーバー証明書の検証において重要ではありません。

- FullAccessCheck。証明書失効一覧がチェックされます。ローカル証明書失効一覧のストアとすべての配布ポイントが使用されます。証明書失効一覧の検索は、対象のSSL RelayまたはCitrix Secure Web Gatewayサーバーによって提示されるサーバー証明書の検証において重要ではありません。

- FullAccessCheckAndCRLRequired。証明書失効一覧がチェックされますがルート証明機関は除外されます。ローカル証明書失効一覧のストアとすべての配布ポイントが使用されます。証明書失効一覧をすべて検出することが、検証では重要です。

- FullAccessCheckAndCRLRequiredAll。ルート証明機関を含め、証明書失効一覧がチェックされます。ローカル証明書失効一覧のストアとすべての配布ポイントが使用されます。証明書失効一覧をすべて検出することが、検証では重要です。

注:

SSLCertificateRevocationCheckPolicyを設定しない場合は、デフォルト値としてFullAccessCheckが使用されます。

defaults write com.citrix.receiver.nomas SSLCertificateRevocationCheckPolicy FullAccessCheckAndCRLRequired

TLSポリシーの構成

管理対象外のコンピューターでTLS設定を構成するには、Terminal.appでdefaultsコマンドを実行します。

defaultsはコマンドラインアプリケーションで、OS Xの環境設定リストファイルにアプリ設定を追加、編集、および削除するために使用できます。

設定を変更するには:

-

[アプリケーション]、[ユーティリティ]、[ターミナル] の順に選択します。

-

ターミナルで以下のコマンドを実行します:

defaults write com.citrix.receiver.nomas <name> <type> <value>

各項目の意味は次のとおりです:

<name>:前述のように設定の名前です。

<type>:設定の種類を指定するスイッチで、-stringまたは-arrayのどちらかです。設定の種類が文字列である場合は、この設定を省略できます。

<value>:設定の値。値が配列であり、複数の値を指定する必要がある場合は、値をスペースで区切ります。

defaults write com.citrix.receiver.nomas SecurityAllowedTLSVersions -array TLS11 TLS12

デフォルト構成へのリセット

設定をデフォルトに戻すには:

-

[アプリケーション]、[ユーティリティ]、[ターミナル] の順に選択します。

-

ターミナルで以下のコマンドを実行します:

defaults delete com.citrix.receiver.nomas <name>

各項目の意味は次のとおりです:

<name>:前述のように設定の名前です。

defaults delete com.citrix.receiver.nomas SecurityAllowedTLSVersions

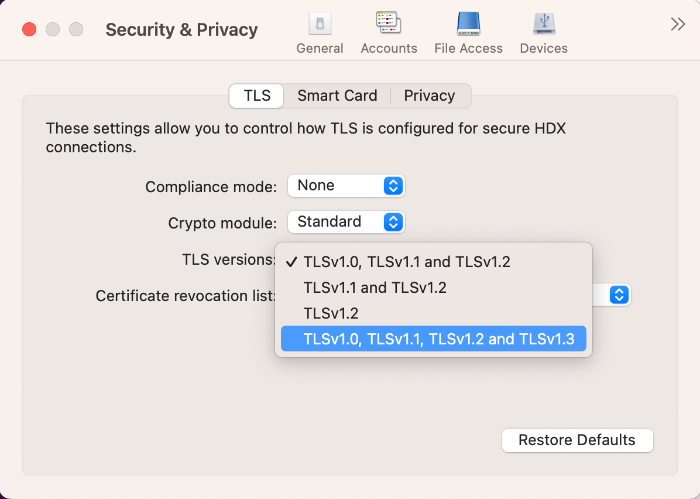

セキュリティ設定

Citrix Receiver for Macのバージョン12.3では、以下のようにセキュリティ機能が向上し、強化されています:

- セキュリティ構成のユーザーインターフェイスが強化されました。以前のリリースでは、セキュリティ関連の変更を実施する場合、コマンドラインが優先される方法でしたが、セッションセキュリティに関連する構成設定がシンプルになり、UIからアクセスできるようになりました。この機能向上により、ユーザーエクスペリエンスが向上し、シームレスにセキュリティ関連の設定を採用するための方法が提供されます。

- TLS接続の表示。特定のTLSバージョンを使用する接続、暗号化アルゴリズム、モード、キーサイズ、およびSecureICAの状態を検証できます。また、TLS接続のサーバー証明書も表示できます。

強化された [セキュリティとプライバシー] 画面の [TLS] タブには、以下の新しいオプションが含まれます:

- コンプライアンスモードの設定

- 暗号モジュールの構成

- 適切なTLSのバージョンの選択

- 証明書失効一覧の選択

- すべてのTLS接続の設定を有効にする

以下の図は、UIでアクセス可能な [セキュリティとプライバシー] 設定を示します: