Rendezvous V2

Citrix Gatewayサービスを使用する場合、Rendezvousプロトコルにより、トラフィックがCitrix Cloud Connectorをバイパスして、Citrix Cloudコントロールプレーンに直接かつ安全に接続できます。

考慮すべきトラフィックには2つのタイプがあります:1)VDA登録とセッション仲介のための制御用トラフィック、2)HDXセッショントラフィック。

Rendezvous V1では、HDXセッショントラフィックがCloud Connectorをバイパスできますが、それでも、Cloud ConnectorがVDA登録とセッション仲介のためのすべての制御用トラフィックにプロキシを使用する必要があります。

シングルセッションおよびマルチセッションのLinux VDAでRendezvous V2を使用するために、標準のADドメイン参加マシンと非ドメイン参加マシンがサポートされています。 ドメイン非参加マシンでは、Rendezvous V2は、HDXトラフィックと制御用トラフィックの両方がCloud Connectorをバイパスできるようにします。

要件

Rendezvous V2を使用するための要件は次のとおりです:

- Citrix WorkspaceとCitrix Gatewayサービスを使用した環境へのアクセス。

- コントロールプレーン:Citrix DaaS(旧称Citrix Virtual Apps and Desktopsサービス)。

- VDAバージョン2201以降。

- HTTPプロキシおよびSOCKS5プロキシには、バージョン2204以降が必要です。

- CitrixポリシーでRendezvousプロトコルを有効にします。 詳しくは、「Rendezvousプロトコルポリシー設定」を参照してください。

-

VDAは以下にアクセスできる必要があります:

-

TCP 443上のhttps://*.xendesktop.net。 この方法ですべてのサブドメインを許可できない場合、https://<customer_ID>.xendesktop.netを使用できます。<customer_ID>は、Citrix Cloud管理者ポータルに表示されるCitrix Cloud顧客IDです。 -

https://*.nssvc.net(すべてのサブドメインを含みます)。 この方法ですべてのサブドメインをホワイトリストに登録できない場合、代わりにhttps://*.c.nssvc.netおよびhttps://*.g.nssvc.netを使用します。 詳しくは、Citrix Cloudのドキュメント(Virtual Apps and Desktopsサービス内)の「インターネット接続の要件」セクションおよびKnowledge Centerの記事CTX270584を参照してください。

-

- VDAは、前述のアドレスに接続できる必要があります:

- TCP 443では、TCP Rendezvous用。

- UDP 443では、EDT Rendezvous用。

プロキシ構成

VDAは、Rendezvousを使用する場合、制御用トラフィックとHDXセッショントラフィックの両方のプロキシを介した接続をサポートします。 どちらのタイプのトラフィックも要件と考慮事項が異なるため、慎重に確認してください。

制御用トラフィックプロキシの考慮事項

- HTTPプロキシのみがサポートされています。

- パケットの暗号化解除と検査はサポートされていません。 VDAとCitrix Cloudコントロールプレーンの間の制御用トラフィックが傍受、暗号化解除、または検査されないように、例外を構成します。 信頼済みの証明書が見つからない場合は、失敗します。

- プロキシ認証はサポートされていません。

-

制御用トラフィックのプロキシを構成するには、次のようにレジストリを編集します:

/opt/Citrix/VDA/bin/ctxreg create -k "HKLM\Software\Citrix\VirtualDesktopAgent" -t "REG_SZ" -v "ProxySettings" -d "http://<URL or IP>:<port>" --force <!--NeedCopy-->

HDXトラフィックプロキシの考慮事項

- HTTPおよびSOCKS5プロキシがサポートされています。

- EDTは、SOCKS5プロキシでのみ使用できます。

- HDXトラフィックに対してプロキシを構成するには、[Rendezvousプロキシの構成]ポリシー設定を使用します。

- パケットの暗号化解除と検査はサポートされていません。 VDAとCitrix Cloudコントロールプレーンの間のHDXトラフィックが傍受、暗号化解除、または検査されないように、例外を構成します。 信頼済みの証明書が見つからない場合は、失敗します。

-

HTTPプロキシでは、NegotiateおよびKerberos認証プロトコルを使用して、マシンベースの認証がサポートされています。 プロキシサーバーに接続するとき、Negotiate認証スキームによってKerberosプロトコルが自動的に選択されます。 Kerberosは、Linux VDAでサポートされている唯一のスキームです。

注

Kerberosを使用するには、プロキシサーバーのサービスプリンシパル名(SPN)を作成し、それをプロキシのActive Directoryアカウントに関連付ける必要があります。 VDAは、セッションの確立時に

HTTP/<proxyURL>形式のSPNを生成します。この場合、プロキシURLはRendezvousプロキシのポリシー設定から取得されます。 SPNを作成しない場合、認証は失敗します。 - SOCKS5プロキシによる認証は、現在サポートされていません。 SOCKS5プロキシを使用する場合、要件で指定されているGatewayサービスアドレス宛てのトラフィックが認証をバイパスできるように、例外を構成する必要があります。

- EDTを介したデータ転送をサポートしているのは、SOCKS5プロキシのみです。 HTTPプロキシの場合、ICAのトランスポートプロトコルとしてTCPを使用します。

透過プロキシ

透過HTTPプロキシはRendezvousでサポートされています。 ネットワークで透過プロキシを使用している場合、VDAで追加の構成は必要ありません。

Rendezvous V2の構成方法

以下は、ご使用の環境でRendezvousを構成するための手順です:

- すべての要件が満たされていることを確認します。

-

VDAをインストールした後、次のコマンドを実行して、必要なレジストリキーを設定します:

/opt/Citrix/VDA/bin/ctxreg create -k "HKLM\Software\Citrix\VirtualDesktopAgent" -t "REG_DWORD" -v "GctRegistration" -d "0x00000001" --force <!--NeedCopy--> - VDAマシンを再起動します。

- Citrixポリシーを作成するか、既存のポリシーを編集します:

- Rendezvousプロトコル設定を [許可] に設定します。 Rendezvousプロトコルはデフォルトでは無効になっています。 Rendezvousプロトコルが有効(許可)の場合、Rendezvous V1ではなくV2が有効になります。

- Citrixポリシーフィルターが正しく設定されていることを確認します。 このポリシーは、Rendezvousを有効にする必要があるマシンに適用されます。

- 別のポリシーを上書きしないように、Citrixポリシーの優先度が正しいことを確認してください。

Rendezvousの検証

セッションがRendezvousプロトコルを使用しているかどうかを確認するには、ターミナルで/opt/Citrix/VDA/bin/ctxquery -f iPコマンドを実行します。

表示されるトランスポートプロトコルは、接続の種類を示しています:

- TCP Rendezvous:TCP - TLS - CGP - ICA

- EDT Rendezvous:UDP - DTLS - CGP - ICA

- Cloud Connectorを介したプロキシ:TCP - PROXY - SSL - CGP - ICAまたはUDP - PROXY - DTLS - CGP - ICA

Rendezvous V2が使用されている場合、プロトコルのバージョンは2.0を表示します。

ヒント:

Rendezvousが有効でVDAがCitrix Gatewayサービスに直接到達できない場合、VDAはフォールバックしCloud Connectorを介してHDXセッションにプロキシ接続します。

Rendezvousトラフィックフロー

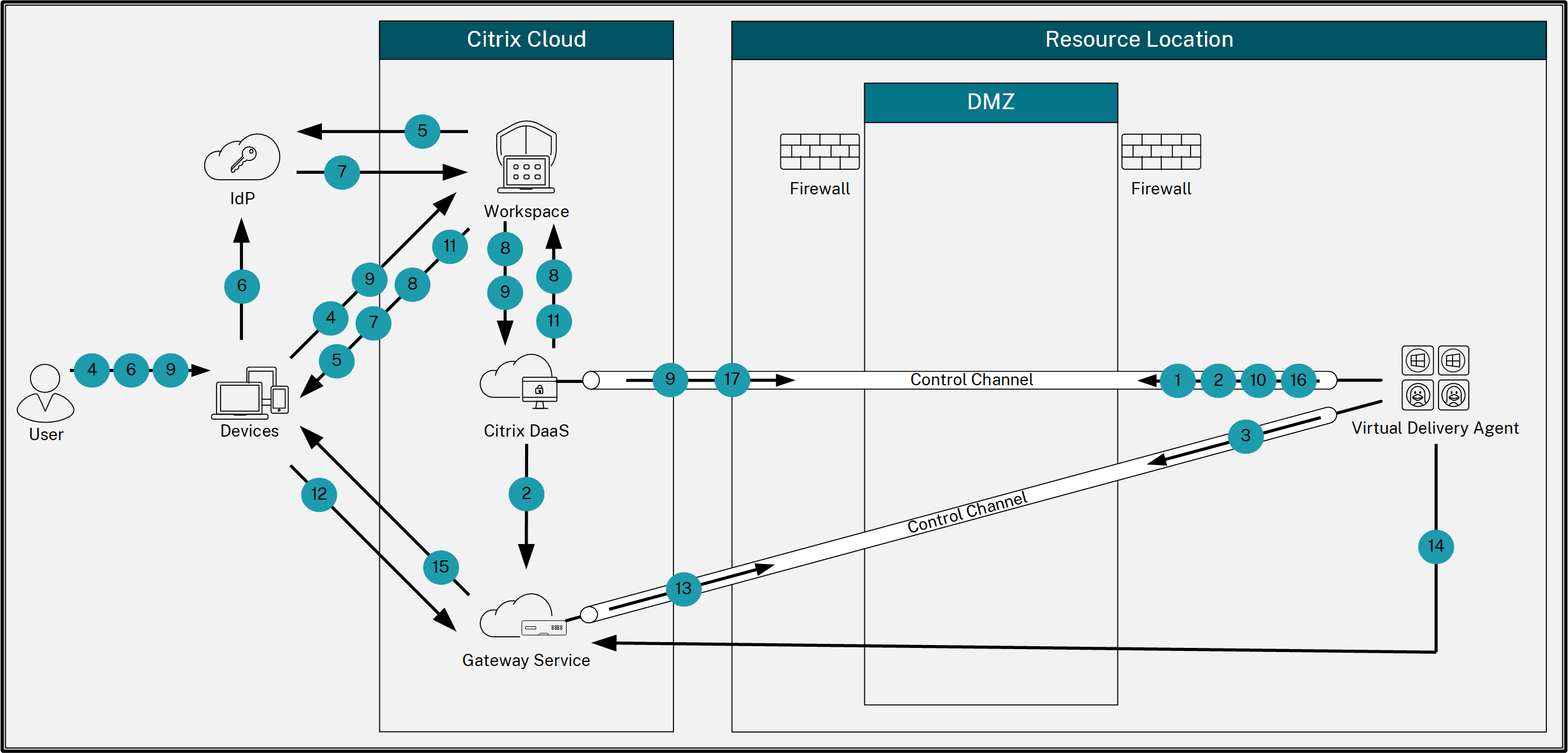

次の図は、Rendezvousのトラフィックフローに関する一連の手順を示しています。

- VDAは、Citrix CloudとのWebSocket接続を確立し、登録します。

- VDAはCitrix Gatewayサービスに登録し、専用のトークンを取得します。

- VDAは、Gatewayサービスとの永続的な制御接続を確立します。

- ユーザーはCitrix Workspaceに移動します。

- Workspaceは認証構成を評価し、認証のためにユーザーを適切なIDプロバイダーにリダイレクトします。

- ユーザーは自分の資格情報を入力します。

- ユーザーの資格情報が正常に検証された後、ユーザーはWorkspaceにリダイレクトされます。

- Workspaceはユーザーのリソースをカウントして表示します。

- ユーザーは、Workspaceからデスクトップまたはアプリケーションを選択します。 Workspaceは要求をCitrix DaaSに送信し、Citrix DaaSは接続を仲介し、VDAにセッションの準備を指示します。

- VDAは、Rendezvous機能とそのIDで応答します。

- Citrix DaaSは起動チケットを生成し、Workspace経由でユーザーデバイスに送信します。

- ユーザーのエンドポイントはGatewayサービスに接続し、接続するリソースを認証および識別するための起動チケットを提供します。

- Gatewayサービスは、接続情報をVDAに送信します。

- VDAは、Gatewayサービスへの直接接続を確立します。

- Gatewayサービスは、エンドポイントとVDA間の接続を完了します。

- VDAは、セッションのライセンスを検証します。

- Citrix DaaSは、適用するポリシーをVDAに送信します。