Citrix Analytics SIEM データモデルを活用した脅威分析とデータ相関

この記事では、顧客の SIEM 環境に送信されるイベントによって示されるエンティティデータのリレーションシップについて説明します。これを明確にするために、クライアント IP と OS という属性が焦点となる脅威ハンティングシナリオの例を取り上げます。ユーザーと上記の属性を相関させる以下の方法について説明します。

- カスタムリスクインジケーターのインサイトの使用

- データソースイベントの使用

以下の例では、Splunk を SIEM 環境として選択しています。Citrix Analytics のワークブックテンプレートを使用すると、Sentinel でも同様のデータ相関を実行できます。詳細については、「Microsoft Sentinel 用 Citrix Analytics ワークブック」を参照してください。

カスタムリスクインジケーターのインサイト

「SIEM 用 Citrix Analytics データエクスポート形式」で述べられているように、インジケーターの概要とイベント詳細のインサイトは、デフォルトのリスクインサイトデータセットの一部です。Citrix Virtual Apps and Desktops インジケーターデータセットの場合、クライアント IP と OS はデフォルトでエクスポートされます。したがって、管理者がこれらのフィールドを含む条件の有無にかかわらずカスタムインジケーターを設定した場合、上記のデータポイントは Splunk 環境に流入します。

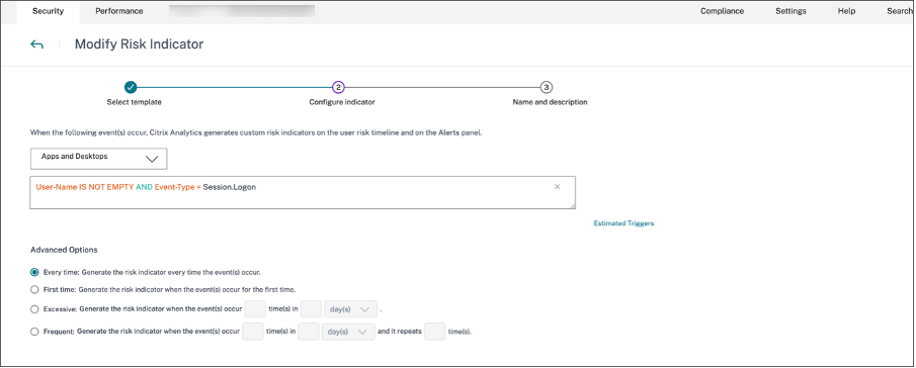

Citrix Analytics でのカスタムリスクインジケーターの設定

-

Citrix Analytics for Security™ ダッシュボード > カスタムリスクインジケーター > インジケーターの作成に移動します。ユーザーの行動を監視するのに役立つ任意の条件でカスタムリスクインジケーターを作成できます。カスタムインジケーターを設定すると、関連する条件をトリガーしたすべてのユーザーが Splunk 環境に表示されます。

-

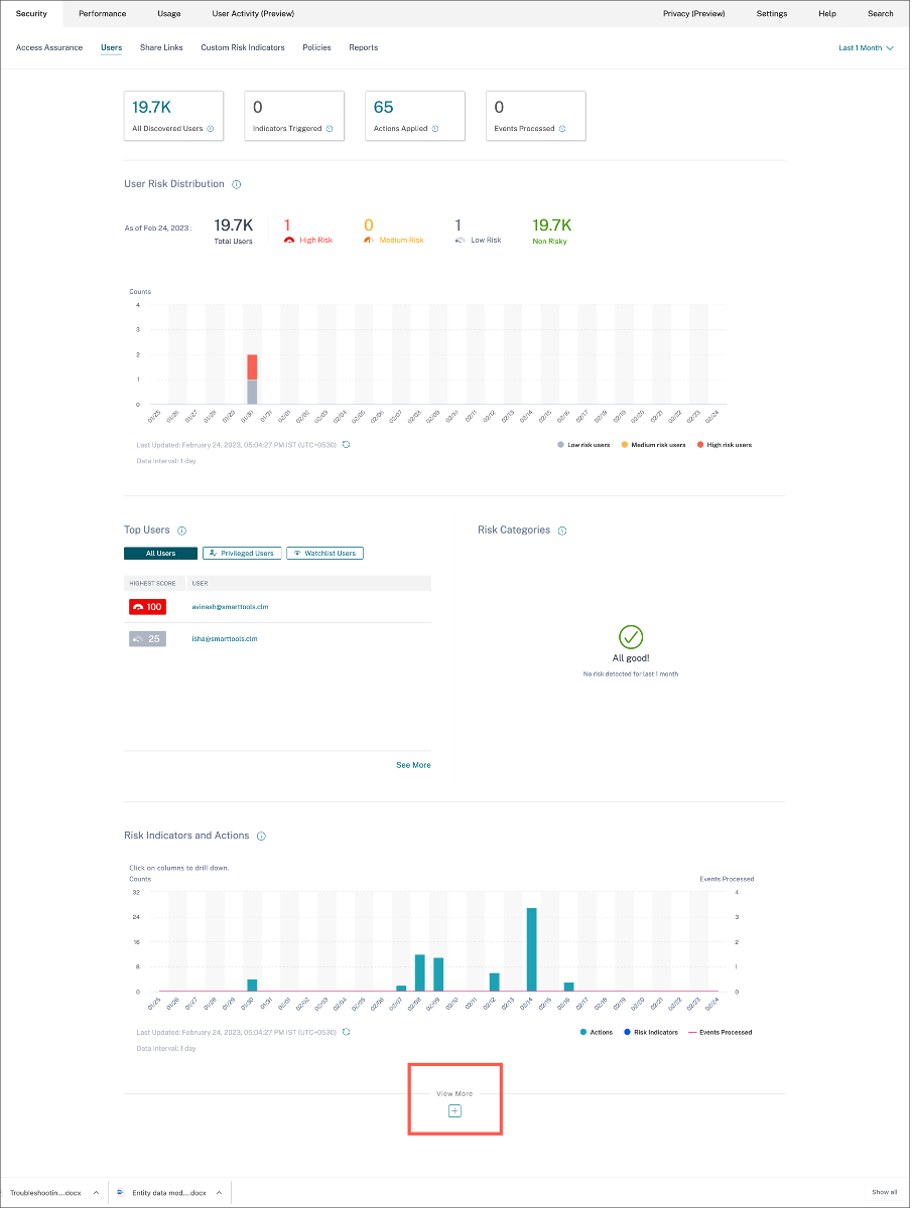

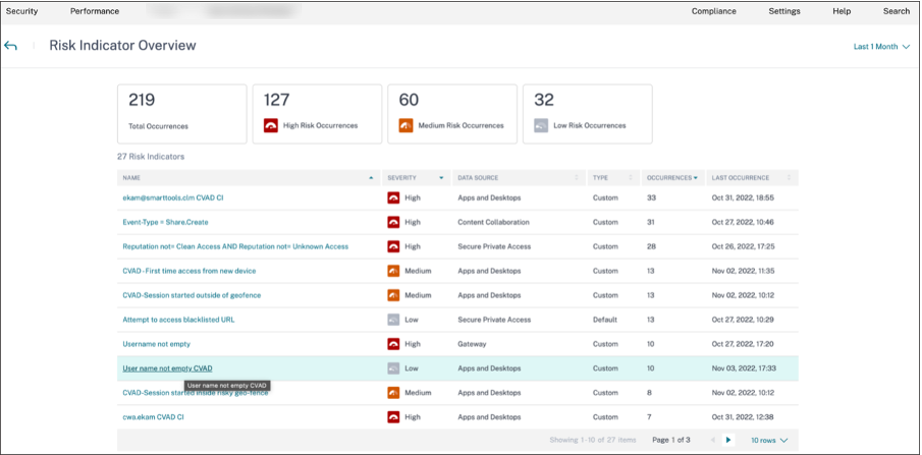

Citrix Analytics for Security で作成されたリスクインジケーターの発生を表示するには、セキュリティ > ユーザーに移動します。ページの下部に移動し、プラス (+) アイコンをクリックします。

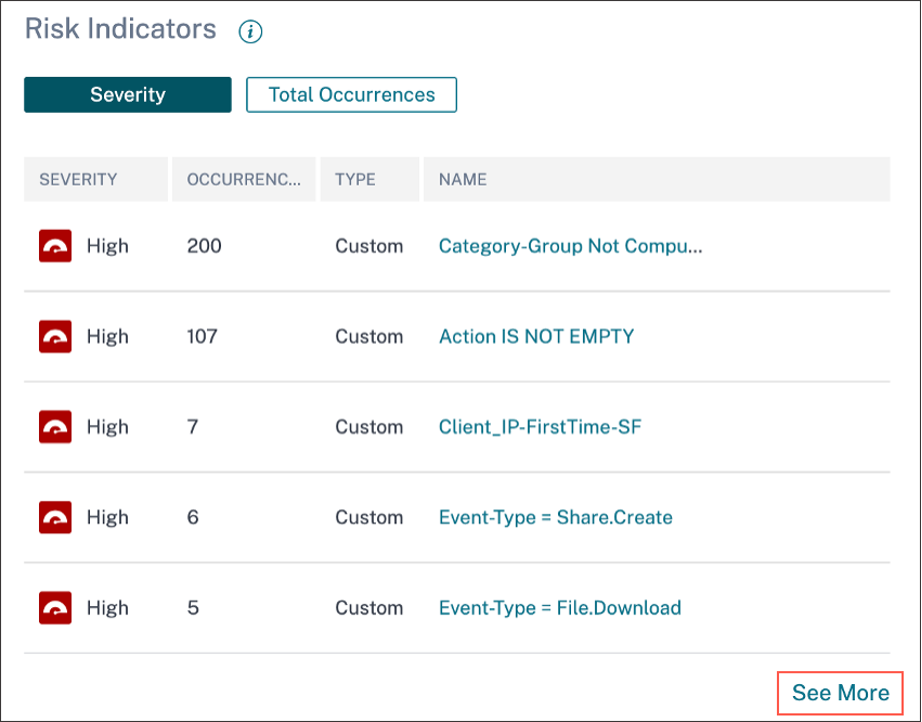

リスクインジケーターカードが表示されます。リスクインジケーターの詳細、重大度、および発生を表示できます。

-

詳細を見るをクリックします。リスクインジケーターの概要ページが表示されます。

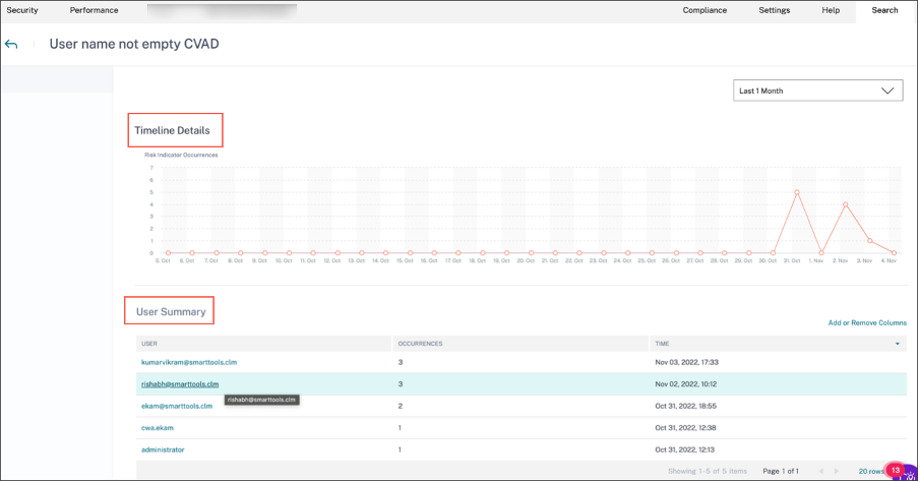

リスクインジケーターの概要ページでは、インジケーターをトリガーしたユーザーの詳細を、詳細なタイムラインビューとユーザー概要とともに表示できます。タイムラインの詳細については、「ユーザーリスクタイムラインとプロファイル」を参照してください。

Splunk でのリスクインジケーターの発生 - 生クエリ

Splunk Enterprise の Citrix Analytics for Security アドオンでデータ入力を設定する際に、Splunk インフラストラクチャ管理者が使用したインデックスとソースタイプを使用することで、クライアント IP と OS の情報を取得することもできます。

-

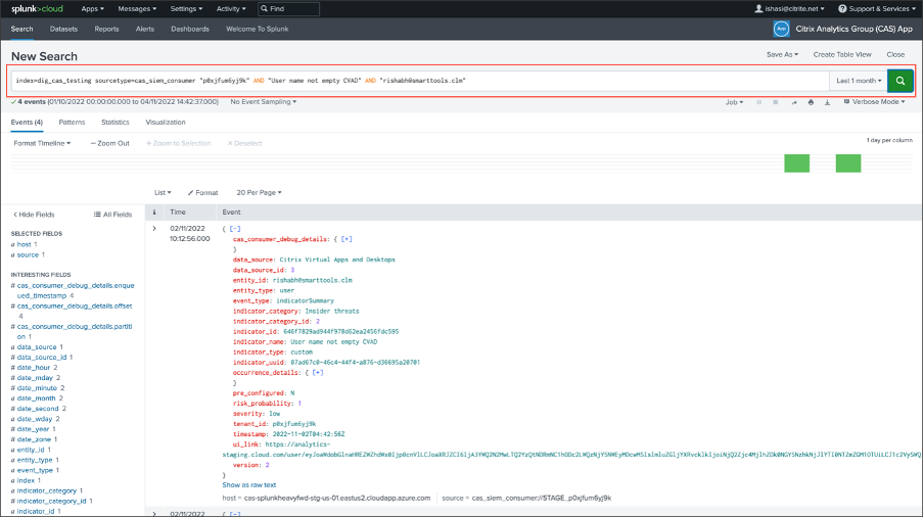

Splunk > 新規検索に移動します。検索クエリに、次のクエリを入力して実行します。

index=<index configured by you> sourcetype=<sourcetype configured by you> AND "<tenant_id>" AND "<indicator name configured by you on CAS>" AND "<user you are interested in>" <!--NeedCopy-->

-

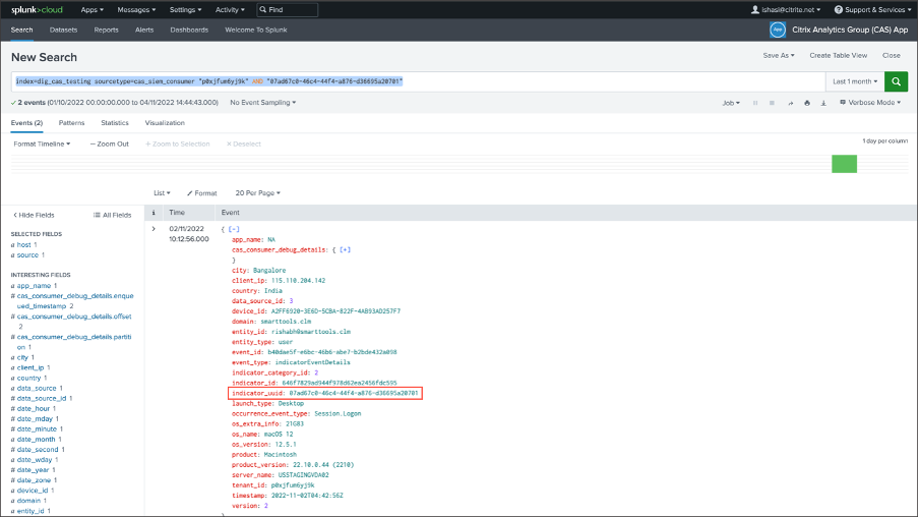

indicator_uuid を取得し、次のクエリを実行します。

index=<index configured by you> sourcetype=<sourcetype configured by you> "<tenant_id>" AND "<indicator_uuid>" <!--NeedCopy-->

イベント結果には、インジケーターイベント概要とインジケーターイベント詳細(インジケーターによってトリガーされるアクティビティ)が含まれます。イベント詳細には、クライアント IP と OS 情報(名前、バージョン、追加情報)が含まれます。

データ形式の詳細については、「SIEM 用 Citrix Analytics データエクスポート形式」を参照してください。

Splunk でのリスクインジケーターの発生 - ダッシュボードアプリ

Splunk 用 Citrix Analytics アプリのインストール方法については、以下の記事を参照してください。

-

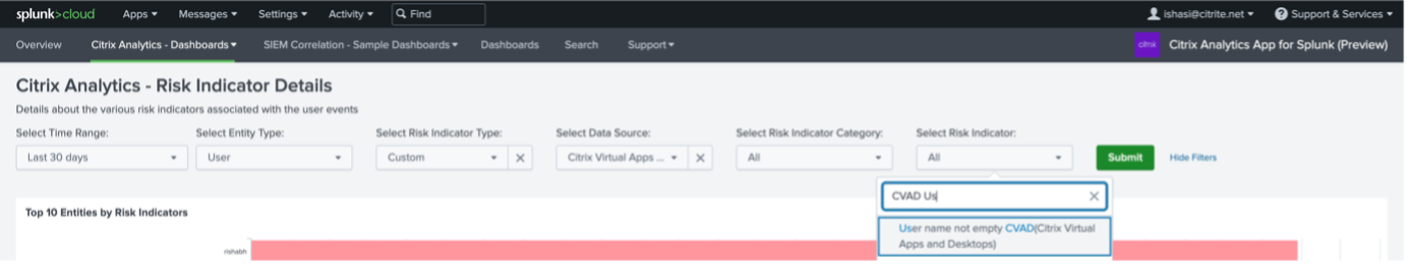

Citrix Analytics – ダッシュボードタブをクリックし、ドロップダウンリストからリスクインジケーター詳細オプションを選択します。

-

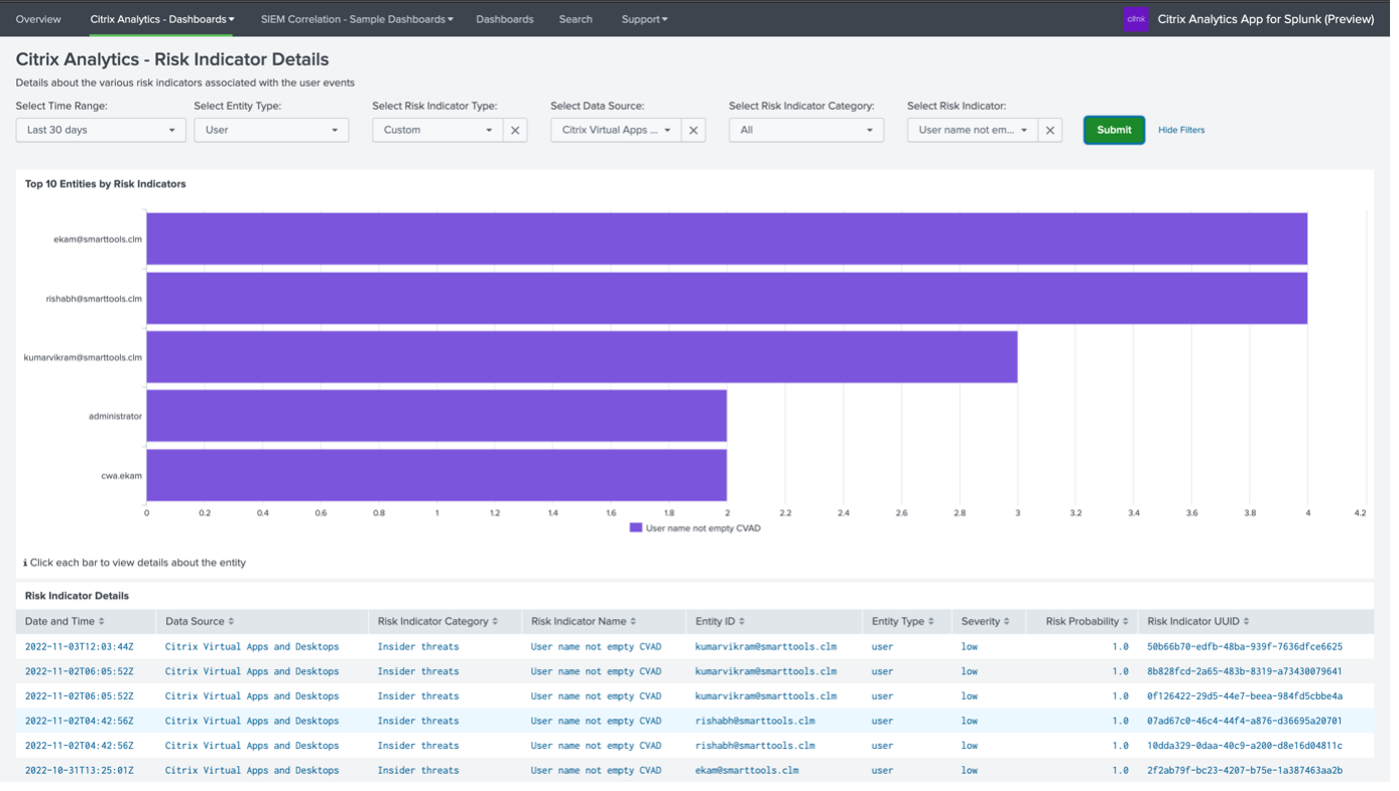

ドロップダウンリストからコンテンツを適切にフィルターし、送信をクリックします。

-

ユーザーインスタンスをクリックして詳細を取得します。

-

このページの下部で、クライアント IP と OS 情報(名前、バージョン、追加情報)を表示できます。

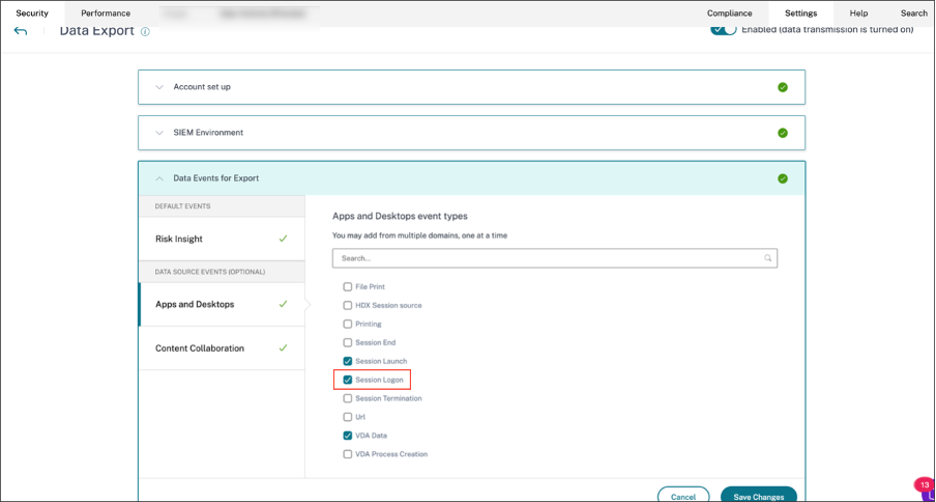

データソースイベント

Splunk 環境でクライアント IP と OS の詳細を取得するもう 1 つの方法は、エクスポート用にデータソースイベントを設定することです。この機能により、セルフサービス検索ビューに存在するイベントが Splunk 環境に直接流入します。Virtual Apps and Desktops のイベントタイプを SIEM にエクスポートするように設定する方法の詳細については、以下の記事を参照してください。

-

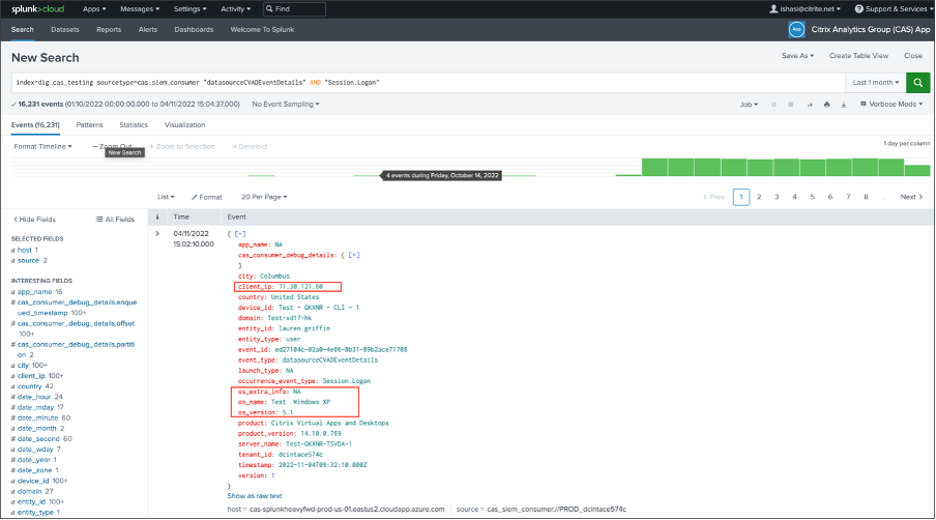

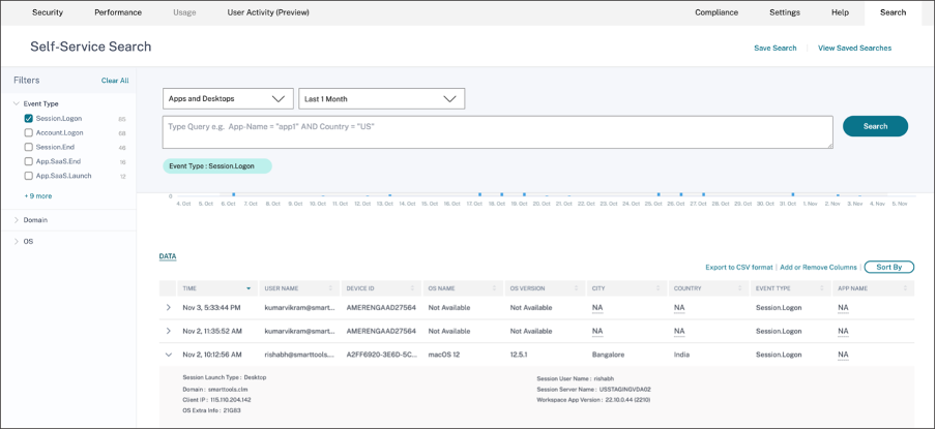

Citrix Analytic for Security ダッシュボード > 検索に移動します。このセルフサービス検索ページでは、すべてのイベントタイプとその関連情報が利用可能です。次のスクリーンショットでは、Session.Logon イベントタイプを例として示しています。

-

エクスポート用にデータソースイベントでSession.Logonを設定し、保存をクリックして Splunk 環境に流入させます。

-

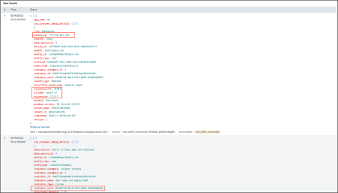

Splunk に移動し、次のクエリを入力して実行します。

index="<index you configured>" sourcetype="<sourcetype you configured>" "<tenant_id>" AND "datasourceCVADEventDetails" AND "Session.Logon" AND "<user you’re interested in>" <!--NeedCopy-->クライアント IP と OS に関連するフィールドが強調表示されます。