Szenario 4

In diesem Szenario wird beschrieben, wie Sie App Protection für Geräte auf der Grundlage der EPA-Scanergebnisse aktivieren.

Im Folgenden finden Sie die Schritte, um App Protection für die Geräte zu aktivieren, die die EPA-Scans bestehen:

Voraussetzungen:

Bereiten Sie Folgendes vor:

- Benutzergruppen für Authentifizierung, Autorisierung und Überwachung (für standardmäßige Benutzergruppen und solche in Quarantäne) und zugehörige Richtlinien

- LDAP-Serverkonfigurationen und zugehörige Richtlinien

-

Melden Sie sich bei Citrix ADC an und gehen Sie zu Configuration > Citrix Gateway > Virtual Servers.

-

Wählen Sie den relevanten virtuellen Server aus und klicken Sie auf Edit.

-

Bearbeiten Sie das bestehende Authentifizierungsprofil.

-

Wählen Sie den relevanten virtuellen Server aus und klicken Sie auf Edit.

-

Klicken Sie auf Authentication Policies > Add Binding.

-

Klicken Sie unter Select Policy auf Add.

-

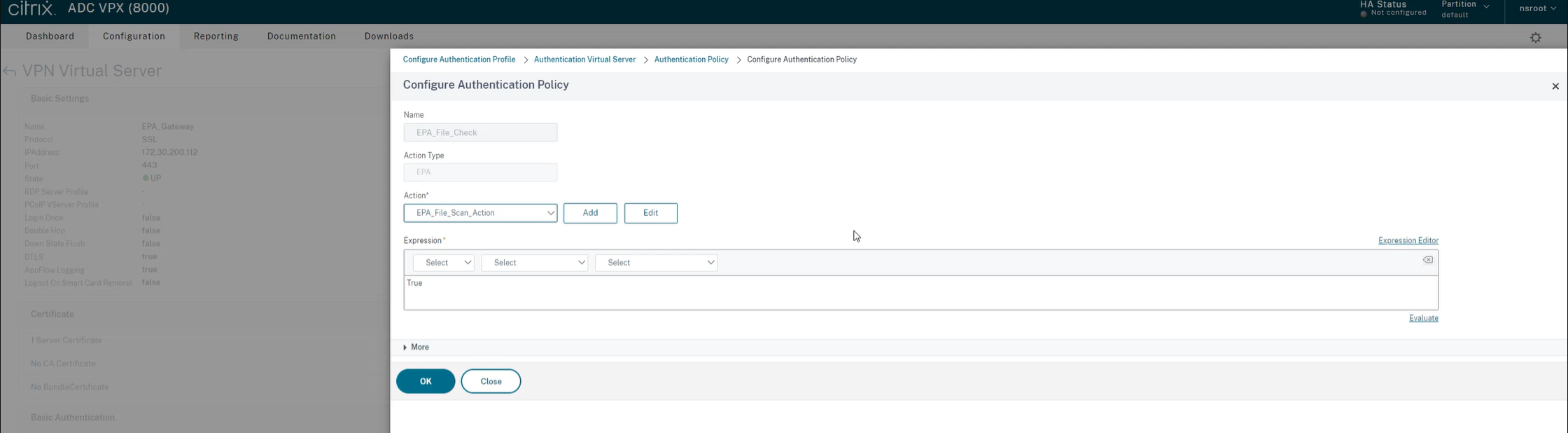

Geben Sie im Feld Name den Namen der Authentifizierungsrichtlinie ein.

-

Wählen Sie in der Dropdownliste Action Type die Option EPA.

-

Geben Sie im Feld Expression den Wert

Trueein.

-

Klicken Sie unter Action auf Add.

-

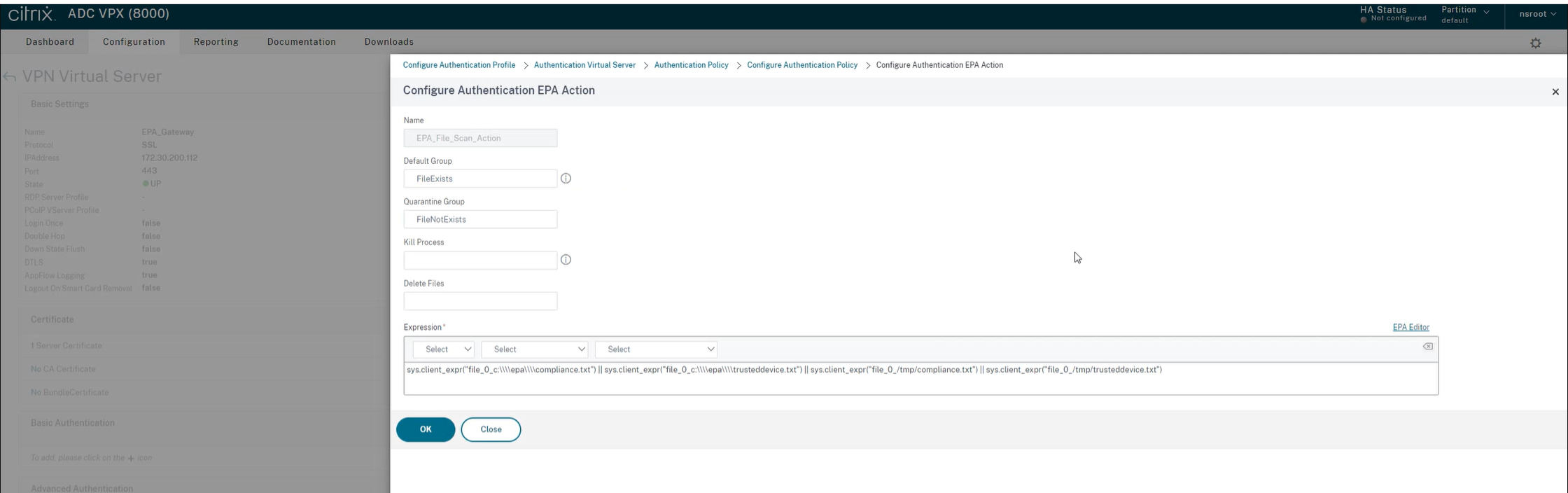

Geben Sie im Feld Name den Namen der EPA-Aktion ein.

-

Geben Sie Namen für Default Group und Quarantine Group ein. In diesem Szenario lautet der Name der Standardgruppe auf FileExists und der Name der Quarantänegruppe auf FileNotExists.

-

Geben Sie im Feld Expression den folgenden Wert ein:

sys.client_expr("file_0_c:\\epa\\compliance.txt") || sys.client_expr("file_0_c:\\epa\\trusteddevice.txt") || sys.client_expr("file_0_/tmp/compliance.txt") || sys.client_expr("file_0_/tmp/trusteddevice.txt") <!--NeedCopy-->

-

Klicken Sie auf Create und dann auf Bind.

-

Klicken Sie auf Session Policies > Add Binding.

-

Klicken Sie unter Select Policy auf Add.

-

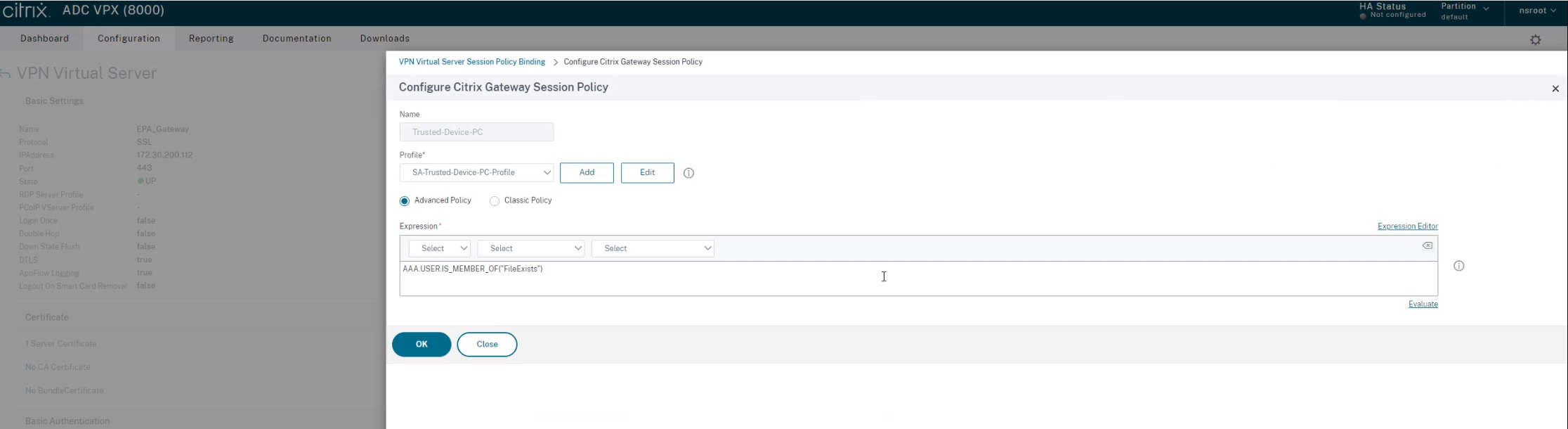

Geben Sie im Feld Name den Namen der Sitzungsrichtlinie ein.

-

Geben Sie im Feld Expression den folgenden Wert ein:

AAA.USER.IS_MEMBER_OF("FileExists") <!--NeedCopy-->

-

Klicken Sie auf Create und dann auf Bind.

-

Klicken Sie ganz links in der Taskleiste auf das Suchsymbol

.

. -

Geben Sie Powershell ein und öffnen Sie Windows Powershell.

-

Verwenden Sie den folgenden Befehl, um App Protection-Richtlinien für Geräte zu deaktivieren, die die EPA-Scans bestanden haben, indem Sie auf das Smart Access-Tag EPA_GW:Trusted-Device-PC verweisen:

Set-BrokerAccessPolicyRule "Contextual App Protection Delivery Group_AG" -IncludedSmartAccessFilterEnabled $true -IncludedSmartAccessTags EPA_GW:Trusted-Device-PC -AppProtectionScreenCaptureRequired $false <!--NeedCopy-->wobei EPA_GW der Name des virtuellen VPN-Servers ist.

-

Verwenden Sie den folgenden Befehl, um App Protection-Richtlinien für Geräte zu aktivieren, die die EPA-Scans nicht bestanden haben, indem Sie auf das Smart Access-Tag EPA_GW:Trusted-Device-PC verweisen:

New-BrokerAccessPolicyRule "Contextual App Protection Delivery Group_AG_NonCompliant"-DesktopGroupUid 17 -AllowedConnections ViaAG -AllowedProtocols HDX, RDP -Enabled $true -AllowRestart $true -ExcludedSmartAccessFilterEnabled $true -ExcludedSmartAccessTags EPA_GW:Trusted-Device-PC -IncludedSmartAccessFilterEnabled $true -AppProtectionScreenCaptureRequired $true <!--NeedCopy--> -

Verifizierung

Melden Sie sich von der Citrix Workspace-App ab, falls sie bereits geöffnet ist. Melden Sie sich mit einem vertrauenswürdigen Gerät bei der Citrix Workspace-App an. Starten Sie die geschützte Ressource. Sie sehen dann, dass App Protection deaktiviert ist.

Melden Sie sich von der Citrix Workspace-App ab und melden Sie sich mit einem nicht vertrauenswürdigen Gerät wieder an. Starten Sie die geschützte Ressource. Sie sehen dann, dass App Protection aktiviert ist.