Szenario 1

Dieses Szenario umfasst das Aktivieren von App Protection für externe Benutzer mit Zugriff über Access Gateway.

- Adaptiven Zugriff basierend auf dem Netzwerkstandort konfigurieren

-

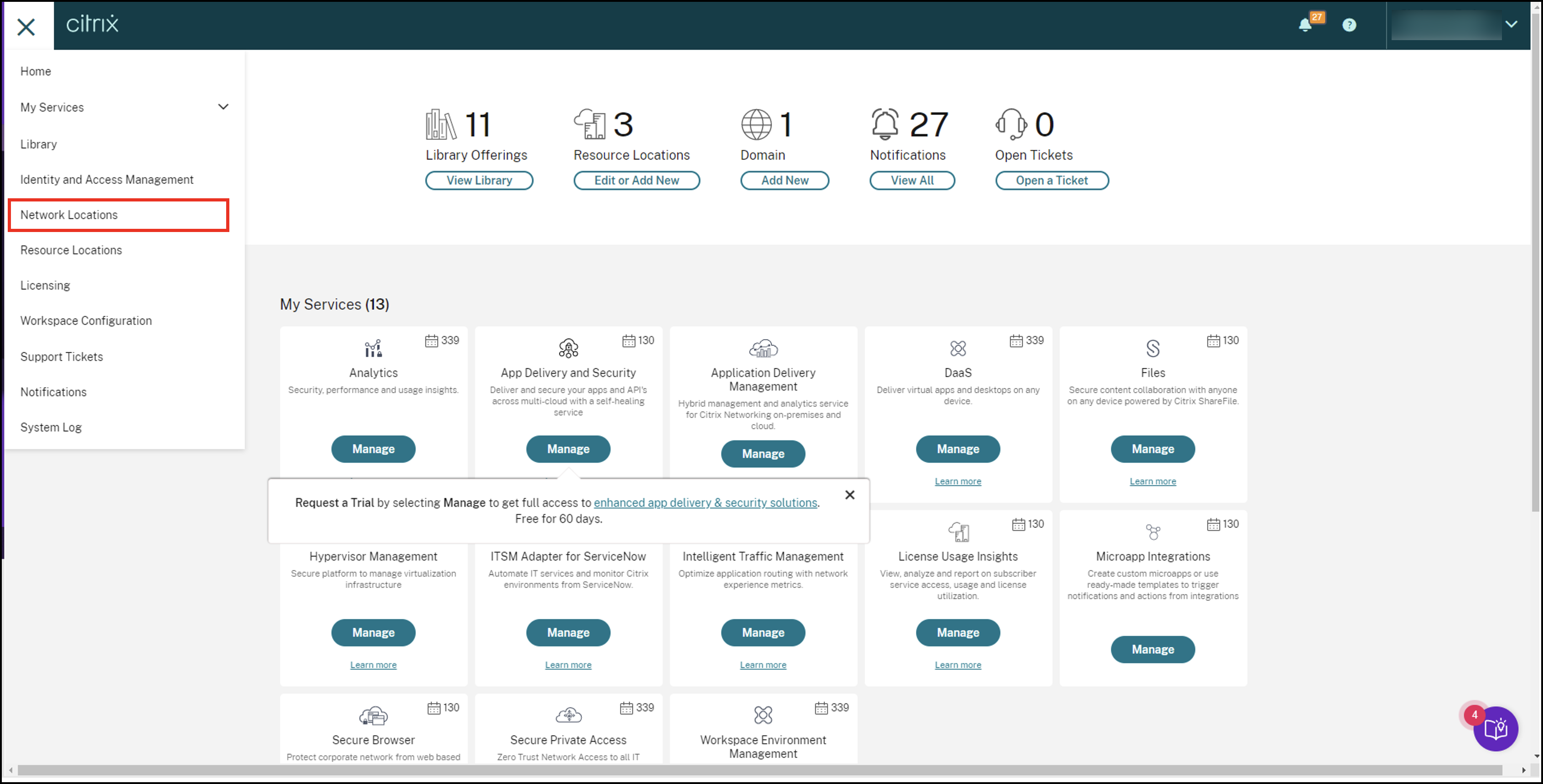

Melden Sie sich bei Citrix Cloud an und gehen Sie zu Netzwerkstandorte.

-

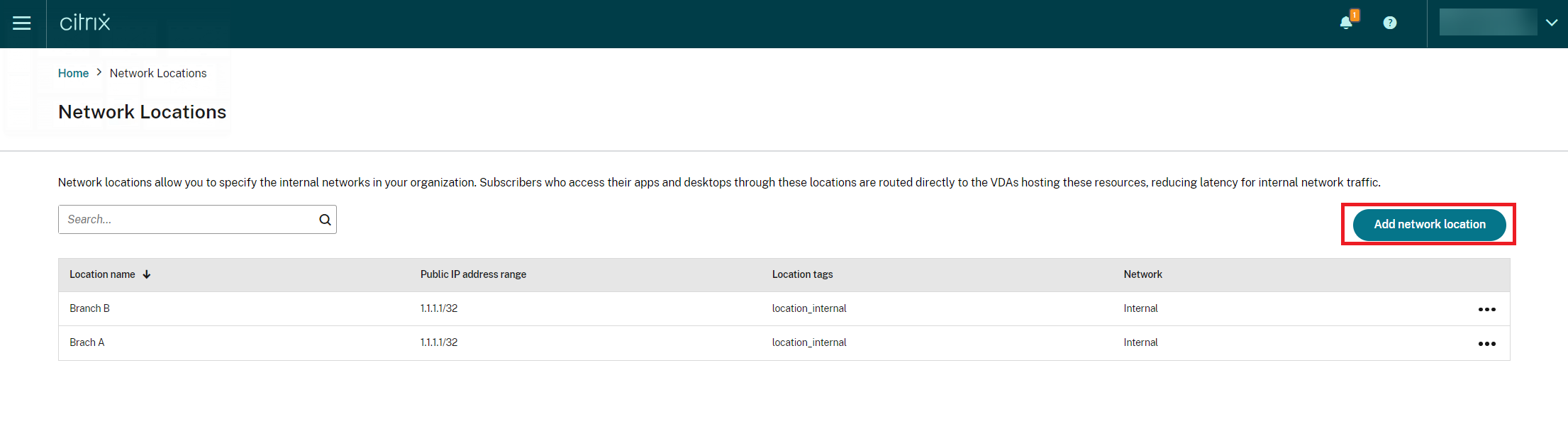

Klicken Sie auf Netzwerkspeicherort hinzufügen.

Die Seite Netzwerkstandort hinzufügen wird angezeigt.

-

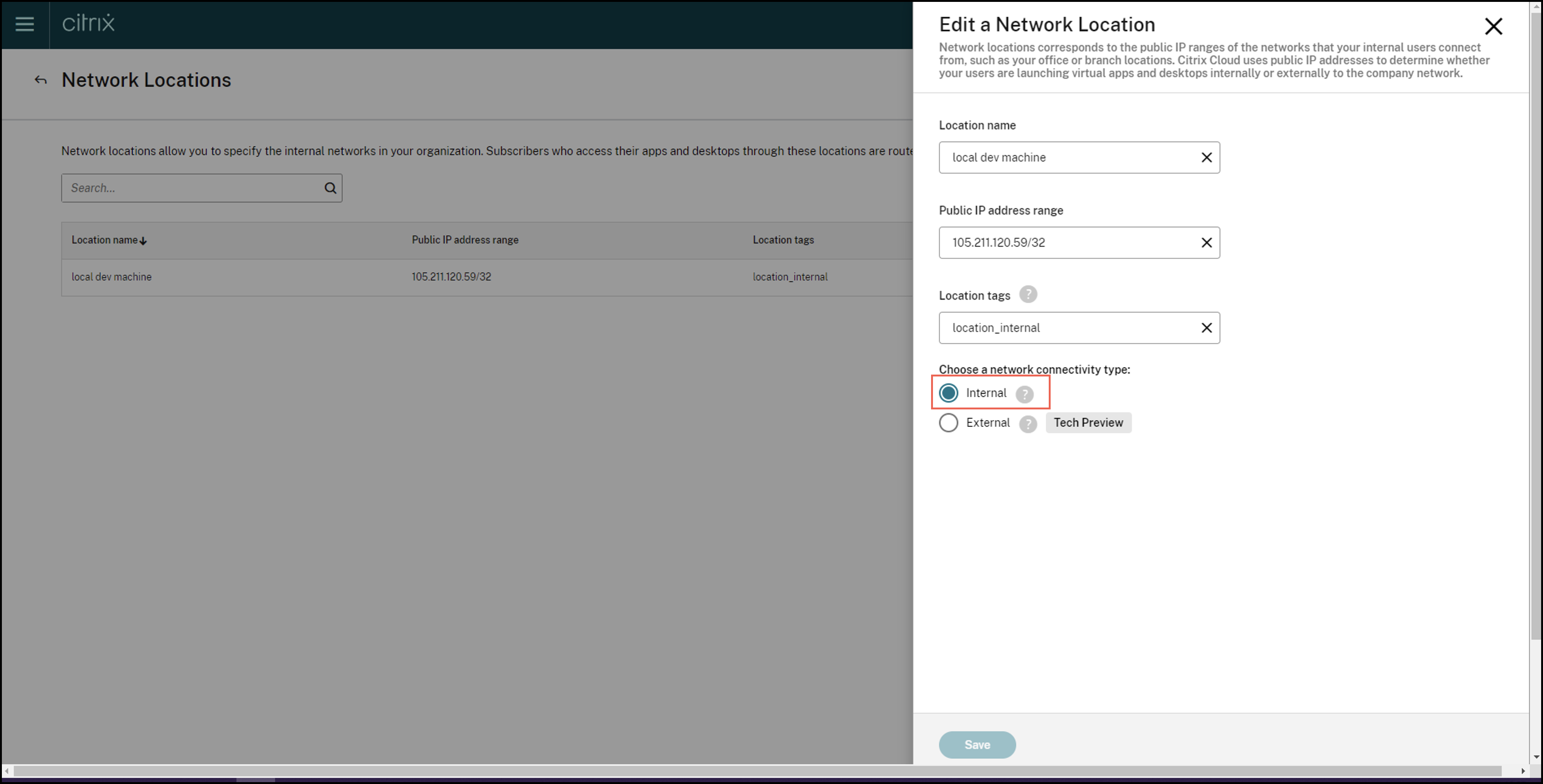

Geben Sie im Feld Standortname den entsprechenden Standortnamen ein.

-

Geben Sie im Feld Öffentlicher IP-Adressbereich die Netzwerk-IP-Adresse oder das Subnetz ein, das als internes Netzwerk gelten soll.

-

Geben Sie im Feld Tags für den Ort die Zeichenfolge location_internal ein. Weitere Informationen zu diesem Tag finden Sie unter Tags für den Ort.

-

Wählen Sie unter Wählen Sie einen Netzwerkverbindungstyp: die Option Intern.

Wenn Sie sich beim Cloudstore von einem Gerät aus anmelden, dessen IP-Adresse unter Wählen Sie einen Netzwerkverbindungstyp als Intern konfiguriert ist, gilt die Verbindung als interne Verbindung.

-

-

Richtlinienregeln für den Brokerzugriff konfigurieren

Für jede Bereitstellungsgruppe werden standardmäßig zwei Brokerzugriffsrichtlinien erstellt, eine für über Access Gateway eingehende Verbindungen, die zweite für direkte Verbindungen. Sie können App Protection nur für Verbindungen über Access Gateway aktivieren (externe Verbindungen). Gehen Sie wie folgt vor, um Richtlinienregeln für den Brokerzugriff zu konfigurieren:

-

Installieren Sie das Citrix PowerShell-SDK und stellen Sie eine Verbindung mit der Cloud-API her (Anweisungen siehe Citrix Blogbeitrag Getting started with PowerShell automation for Citrix Cloud).

-

Führen Sie den Befehl

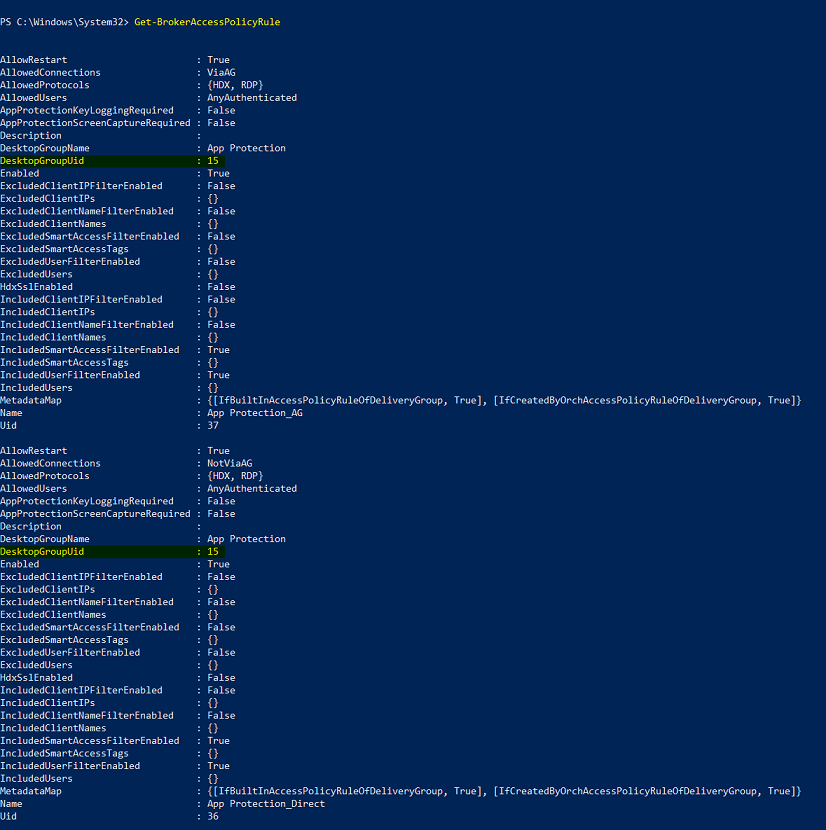

Get-BrokerAccessPolicyRuleaus.Eine Liste aller Brokerzugriffsrichtlinien für alle Bereitstellungsgruppen wird angezeigt.

-

Suchen Sie die DesktopGroupUid der Bereitstellungsgruppe, die Sie ändern möchten.

-

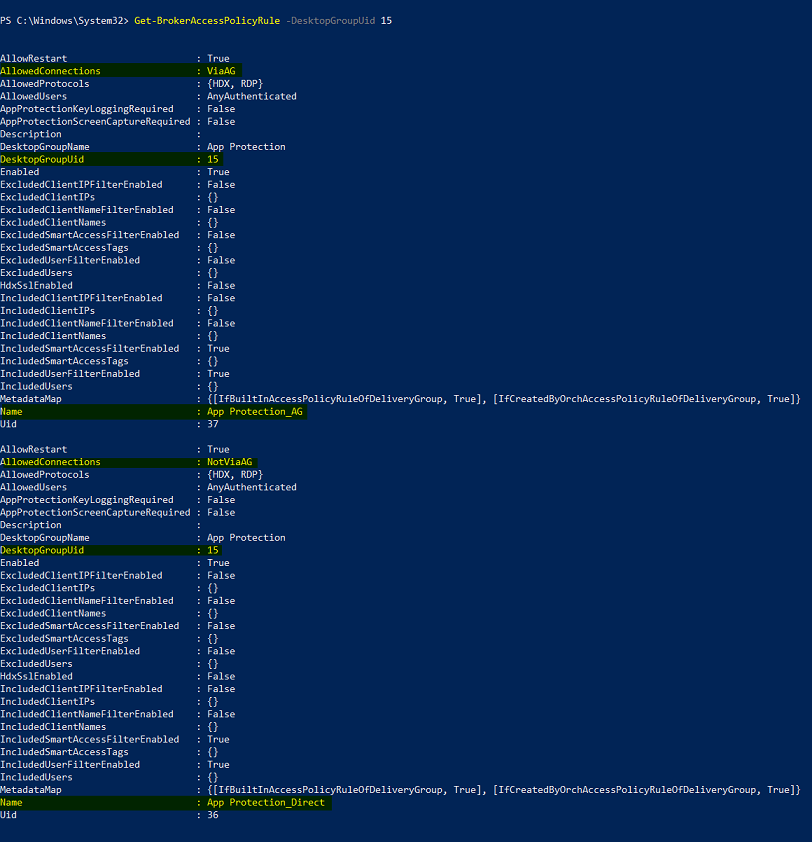

Führen Sie den folgenden Befehl mit der DesktopGroupUid aus, um für die jeweilige Bereitstellungsgruppe geltende Richtlinien abzurufen. Es gibt mindestens zwei Richtlinien, eine mit der Einstellung ViaAG für AllowedConnections und eine zweite mit der Einstellung NotViaAG.

Get-BrokerAccessPolicyRule -DesktopGroupUid 15

Der Screenshot zeigt zwei Richtlinien:

-

App Protection_AG − AllowedConnections mit ViaAG: Richtlinie für Verbindungen über das Access Gateway

-

App Protection_Direct − AllowedConnections mit NotViaAG: Richtlinie für Verbindungen, die nicht über das Access Gateway hergestellt wurden

-

-

-

Aktivieren Sie mit den folgenden Befehlen App Protection-Richtlinien nur für externe Verbindungen und deaktivieren Sie sie für interne Verbindungen:

-

Set-BrokerAccessPolicyRule "App Protection_AG" -IncludedSmartAccessFilterEnabled $true -IncludedSmartAccessTags Workspace:LOCATION_internal -AppProtectionScreenCaptureRequired $false -AppProtectionKeyLoggingRequired $false -

New-BrokerAccessPolicyRule "App Protection_AG_Exclude" -ExcludedsmartAccessFilterEnabled $true -ExcludedSmartAccessTags Workspace:LOCATION_internal -AppProtectionScreenCaptureRequired $true -AppProtectionKeyLoggingRequired $true -DesktopGroupUid 15 -AllowedConnections ViaAG -AllowedProtocols HDX, RDP -

Remove-BrokerAccessPolicyRule "App Protection_Direct”

-

-

Verifizierung:

Melden Sie sich bei der Citrix Workspace-App ab und wieder an. Starten Sie die geschützte Ressource über eine externe Verbindung. Die App Protection-Richtlinien werden angewendet. Starten Sie dieselbe Ressource über eine interne Verbindung (Gerät innerhalb des im ersten Schritt konfigurierten IP-Adressbereichs). Die App Protection-Richtlinien sind deaktiviert.