SIEM-Integration mithilfe von Kafka- oder Logstash-basierten Datenkonnektoren

Die SIEM-Integration von Citrix Analytics for Security™ ermöglicht Ihnen den Export und die Korrelation von Benutzerdaten aus Citrix Analytics in Ihre SIEM-Umgebung, um tiefere Einblicke in die Sicherheitslage Ihres Unternehmens zu erhalten.

Weitere Informationen zu den Vorteilen der Integration und den Arten von Datenereignissen (Risikoeinblicke und Datenquellenereignisse), die an Ihr SIEM gesendet werden, finden Sie unter Security Information and Event Management-Integration.

Sie können Citrix Analytics for Security über die folgenden zwei Mechanismen (unterstützt von Ihrem SIEM und Ihrer IT-Bereitstellung) in Ihre SIEM-Lösungen integrieren:

- Verbindung über Kafka-Endpunkte

- Verbindung über Logstash-Datenbroker mit Kafka-basierter Erfassung

Voraussetzungen

-

Aktivieren Sie die Datenverarbeitung für mindestens eine Datenquelle. Dies hilft Citrix Analytics for Security, die Integration mit Ihrem SIEM-Tool zu starten.

-

Stellen Sie sicher, dass der folgende Endpunkt in der Zulassungsliste Ihres Netzwerks enthalten ist.

Endpunkt Region Vereinigte Staaten Region Europäische Union Region Asien-Pazifik Süd Kafka-Broker casnb-0.citrix.com:9094casnb-eu-0.citrix.com:9094casnb-aps-0.citrix.com:9094casnb-1.citrix.com:9094casnb-eu-1.citrix.com:9094casnb-aps-1.citrix.com:9094casnb-2.citrix.com:9094casnb-eu-2.citrix.com:9094casnb-aps-2.citrix.com:9094casnb-3.citrix.com:9094

Integration mit einem SIEM-Dienst mithilfe von Kafka

Kafka ist eine Open-Source-Software, die für das Echtzeit-Streaming von Daten verwendet wird. Mithilfe von Kafka können Sie Echtzeitdaten analysieren, um schnellere Einblicke zu gewinnen. Hauptsächlich große Organisationen, die eine ausreichende Datenmenge verarbeiten, verwenden Kafka.

Northbound Kafka ist eine interne Zwischenschicht, die es Citrix Analytics ermöglicht, Echtzeit-Datenfeeds über Kafka-Endpunkte mit SIEM-Kunden zu teilen. Wenn Ihr SIEM Kafka-Endpunkte unterstützt, verwenden Sie die in der Logstash-Konfigurationsdatei bereitgestellten Parameter und die Zertifikatdetails in der JKS- oder PEM-Datei, um Ihr SIEM in Citrix Analytics for Security zu integrieren.

Die folgenden Parameter sind für die Integration mithilfe von Kafka erforderlich:

| Attributname | Beschreibung | Beispiel für Konfigurationsdaten |

|---|---|---|

| Benutzername | Von Kafka bereitgestellter Benutzername. | 'sasl.username': cas_siem_user_name, |

| Host | Hostname des Kafka-Servers, mit dem Sie sich verbinden möchten. | 'bootstrap.servers': cas_siem_host, |

| Themenname/Client-ID | Jedem Mandanten zugewiesene Client-ID. | 'client.id': cas_siem_topic, |

| Gruppenname/ID | Gruppenname, den Sie zum Lesen der von den Konsumenten geteilten Nachrichten benötigen. | 'group.id': cas_siem_group_id, |

| Sicherheitsprotokoll | Name des Sicherheitsprotokolls. | 'security.protocol': 'SASL_SSL', |

| SASL-Mechanismen | Authentifizierungsmechanismus, der typischerweise zur Verschlüsselung verwendet wird, um eine sichere Authentifizierung zu implementieren. | 'sasl.mechanisms': 'SCRAM-SHA-256', |

| Speicherort des SSL-Truststores | Speicherort, an dem Sie die Zertifikatsdatei speichern können. Das Client-Truststore-Passwort ist optional und sollte leer gelassen werden. | 'ssl.ca.location': ca_location |

| Sitzungs-Timeout | Das Sitzungs-Timeout, das zur Erkennung von Client-Fehlern bei der Verwendung von Kafka verwendet wird. | 'session.timeout.ms': 60000, |

| Automatischer Offset-Reset | Definiert das Verhalten beim Konsumieren von Daten aus einer Themenpartition, wenn kein anfänglicher Offset vorhanden ist. Sie können Werte wie latest, earliest oder none festlegen. |

'auto.offset.reset': 'earliest', |

Die folgende Beispielkonfiguration ist eine Ausgabe:

{'bootstrap.servers': cas_siem_host,

'client.id': cas_siem_topic,

'group.id': cas_siem_group_id,

'session.timeout.ms': 60000,

'auto.offset.reset': 'earliest',

'security.protocol': 'SASL_SSL',

'sasl.mechanisms': 'SCRAM-SHA-256',

'sasl.username': cas_siem_user_name,

'sasl.password': self.CLEAR_PASSWORD,

'ssl.ca.location': ca_location

}

<!--NeedCopy-->

Die oben genannten Parameter sind in der Logstash-Konfigurationsdatei verfügbar. Um die Konfigurationsdatei herunterzuladen, navigieren Sie zu Settings > Data Exports > SIEM Environment > wählen Sie die Registerkarte Others > klicken Sie auf Download Logstash Config File.

Weitere Informationen zu den Konfigurationswerten finden Sie unter Konfiguration.

Datenfluss

Die Authentifizierungsdatenkommunikation erfolgt zwischen den Kafka-serverseitigen Brokern (Citrix Analytics for Security Cloud) und Kafka-Clients. Die gesamte Kommunikation der Broker/externen Clients verwendet das aktivierte SASL_SSL-Sicherheitsprotokoll und den Zielport 9094 für den öffentlichen Zugriff.

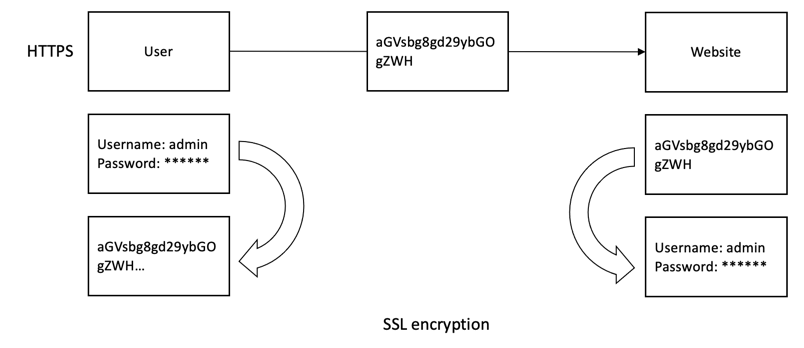

Apache Kafka verfügt über eine Sicherheitskomponente zur Verschlüsselung von Daten während der Übertragung mithilfe von SSL-Verschlüsselung. Die Datenübertragung über das Netzwerk ist verschlüsselt und gesichert, wenn die Verschlüsselung aktiviert und SSL-Zertifikate eingerichtet sind. Nur die erste und die letzte Maschine besitzen die Fähigkeit, die über SSL gesendeten Pakete zu entschlüsseln.

Authentifizierungen

Es gibt zwei Authentifizierungsstufen, wie unten aufgeführt:

-

TLS/zwischen Client und Server.

- Die Serverzertifikate (öffentliche Schlüssel) für den TLS-Authentifizierungsaustausch zwischen Client und Server.

- Die clientbasierte Authentifizierung oder Zwei-Wege-Authentifizierung wird nicht unterstützt (wo Client-Private-Key-Zertifikate erforderlich sind).

-

Benutzername/Passwort für die Zugriffssteuerung auf TOPICS/Endpunkte

- Stellt sicher, dass ein bestimmter Client nur von einem bestimmten Kundenthema lesen kann

- SASL/SCRAM wird für den Benutzername/Passwort-Authentifizierungsmechanismus zusammen mit TLS-Verschlüsselung verwendet, um eine sichere Authentifizierung zu implementieren.

Verschlüsselung mit SSL und Authentifizierung mit SASL/SSL & SASL/PLAINTEXT

Standardmäßig kommuniziert Apache Kafka im Klartext, wobei alle Daten unverschlüsselt gesendet werden und jeder Router den Dateninhalt lesen kann. Apache Kafka verfügt über eine Sicherheitskomponente zur Verschlüsselung von Daten während der Übertragung mithilfe von SSL-Verschlüsselung. Wenn die Verschlüsselung aktiviert und SSL-Zertifikate sorgfältig eingerichtet sind, werden die Daten nun verschlüsselt und sicher über das Netzwerk übertragen. Mit der SSL-Verschlüsselung besitzt nur die erste und die letzte Maschine die Fähigkeit, das gesendete Paket zu entschlüsseln.

Da die Zwei-Wege-SSL-Verschlüsselung verwendet wird, ist die Anmeldung mit Benutzername/Passwort für externe Kommunikationen sicher.

Die Verschlüsselung erfolgt nur während der Übertragung, und die Daten liegen weiterhin unverschlüsselt auf der Festplatte des Brokers.

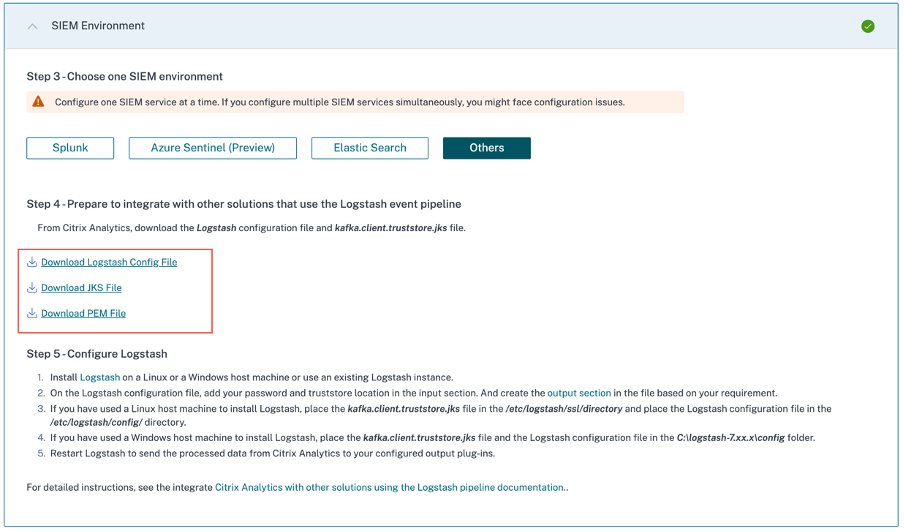

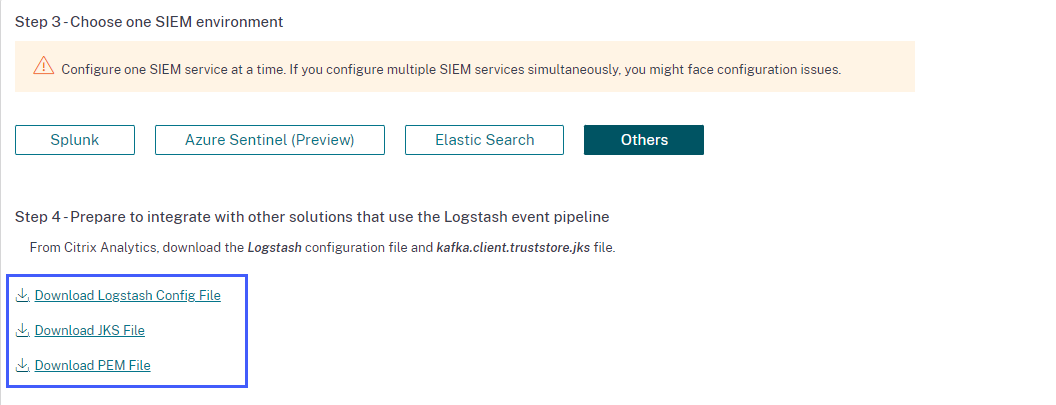

In der Client-Konfiguration sind die Client-Truststore-JKS-Datei und die PEM-Datei (konvertiert aus der Truststore-JKS-Datei) erforderlich. Sie können diese Dateien über die Citrix Analytics for Security GUI herunterladen, wie im folgenden Screenshot gezeigt:

SIEM-Integration mithilfe von Logstash

Wenn Ihr SIEM keine Kafka-Endpunkte unterstützt, können Sie die Logstash-Datenerfassungs-Engine verwenden. Sie können die Datenereignisse von Citrix Analytics for Security an eines der von Logstash unterstützten Ausgabe-Plug-ins senden.

Der folgende Abschnitt beschreibt die Schritte, die Sie befolgen müssen, um Ihr SIEM mithilfe von Logstash in Citrix Analytics for Security zu integrieren.

Integration mit einem SIEM-Dienst mithilfe von Logstash

-

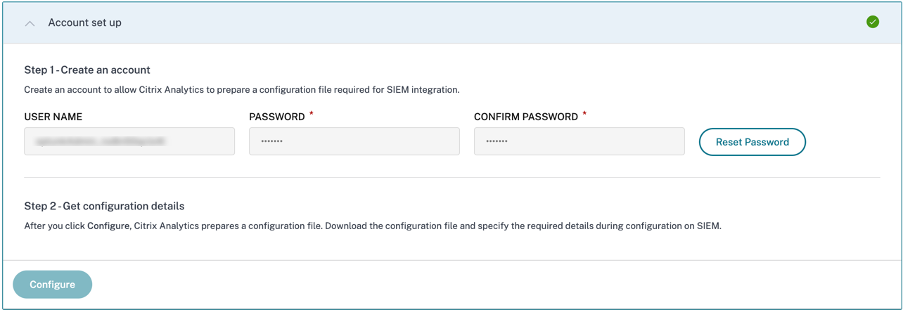

Gehen Sie zu Settings > Data Exports.

-

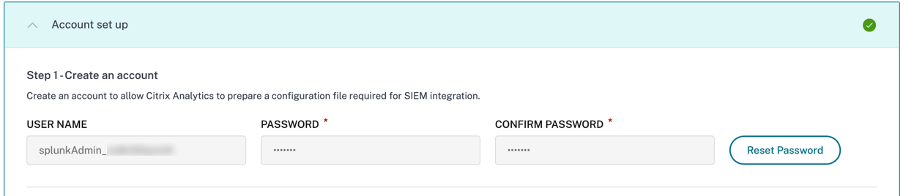

Auf der Seite Account set up erstellen Sie ein Konto, indem Sie den Benutzernamen und ein Passwort angeben. Dieses Konto wird verwendet, um eine Konfigurationsdatei vorzubereiten, die für die Integration erforderlich ist.

-

Stellen Sie sicher, dass das Passwort die folgenden Bedingungen erfüllt:

-

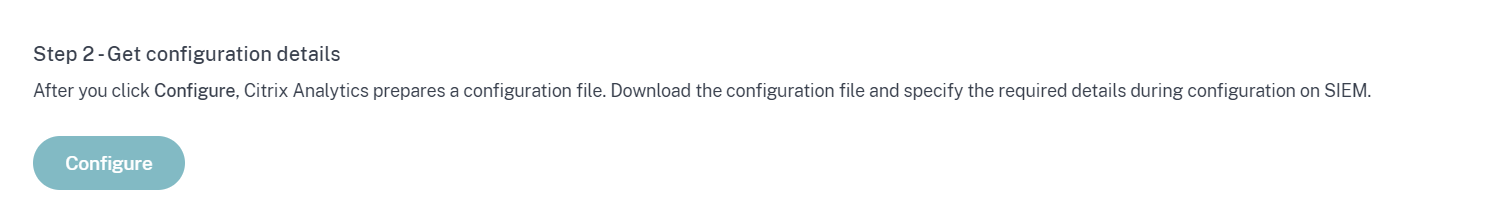

Wählen Sie Configure, um die Logstash-Konfigurationsdatei zu generieren.

-

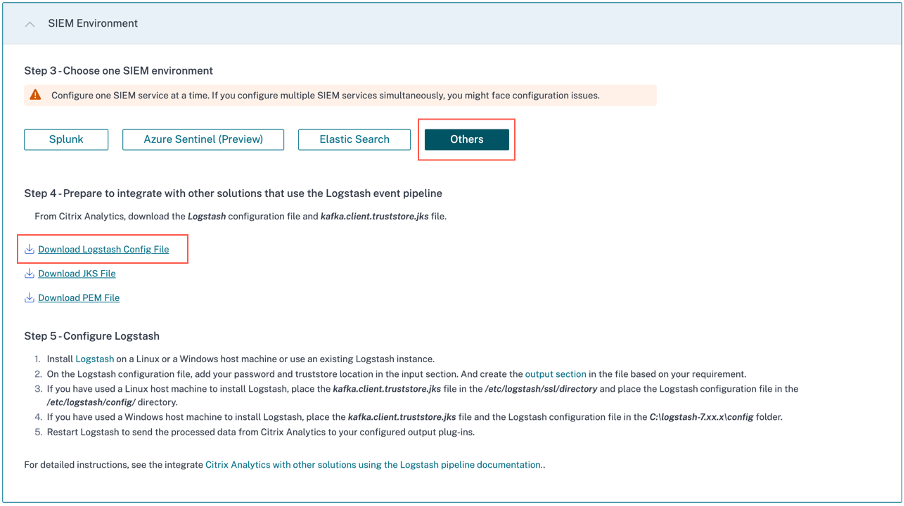

Wählen Sie die Registerkarte Others, um die Konfigurationsdateien herunterzuladen.

-

Logstash-Konfigurationsdatei: Diese Datei enthält die Konfigurationsdaten (Eingabe-, Filter- und Ausgabeabschnitte) zum Senden von Ereignissen von Citrix Analytics for Security mithilfe der Logstash-Datenerfassungs-Engine. Informationen zur Struktur der Logstash-Konfigurationsdatei finden Sie in der Logstash-Dokumentation.

-

JKS-Datei: Diese Datei enthält die für die SSL-Verbindung erforderlichen Zertifikate. Diese Datei ist erforderlich, wenn Sie Ihr SIEM mithilfe von Logstash integrieren.

-

PEM-Datei: Diese Datei enthält die für die SSL-Verbindung erforderlichen Zertifikate. Diese Datei ist erforderlich, wenn Sie Ihr SIEM mithilfe von Kafka integrieren.

Hinweis

Diese Dateien enthalten sensible Informationen. Bewahren Sie sie an einem sicheren Ort auf.

-

-

Logstash konfigurieren:

-

Installieren Sie auf Ihrem Linux- oder Windows-Hostcomputer Logstash (getestete Versionen für die Kompatibilität mit Citrix Analytics for Security: v7.17.7 und v8.5.3). Sie können auch Ihre vorhandene Logstash-Instanz verwenden.

-

Platzieren Sie auf dem Hostcomputer, auf dem Sie Logstash installiert haben, die folgenden Dateien im angegebenen Verzeichnis:

Hostmaschinentyp Dateiname Verzeichnispfad Linux CAS_Others_LogStash_Config.config Für Debian- und RPM-Pakete: /etc/logstash/conf.d/Für .zip- und .tar.gz-Archive: {extract.path}/configkafka.client.truststore.jks Für Debian- und RPM-Pakete: /etc/logstash/ssl/Für .zip- und .tar.gz-Archive: {extract.path}/sslWindows CAS_Others_LogStash_Config.config C:\logstash-7.xx.x\configkafka.client.truststore.jks C:\logstash-7.xx.x\config -

Die Logstash-Konfigurationsdatei enthält sensible Informationen wie Kafka-Anmeldeinformationen, LogAnalytics-Workspace-IDs und Primärschlüssel. Es wird empfohlen, diese sensiblen Anmeldeinformationen nicht im Klartext zu speichern. Um die Integration zu sichern, kann ein Logstash-Keystore verwendet werden, um Schlüssel mit ihren jeweiligen Werten hinzuzufügen, die wiederum mithilfe von Schlüsselnamen in der Konfigurationsdatei referenziert werden können. Weitere Informationen zum Logstash-Keystore und wie er die Sicherheit Ihrer Einstellungen verbessert, finden Sie unter Secrets keystore for secure settings.

-

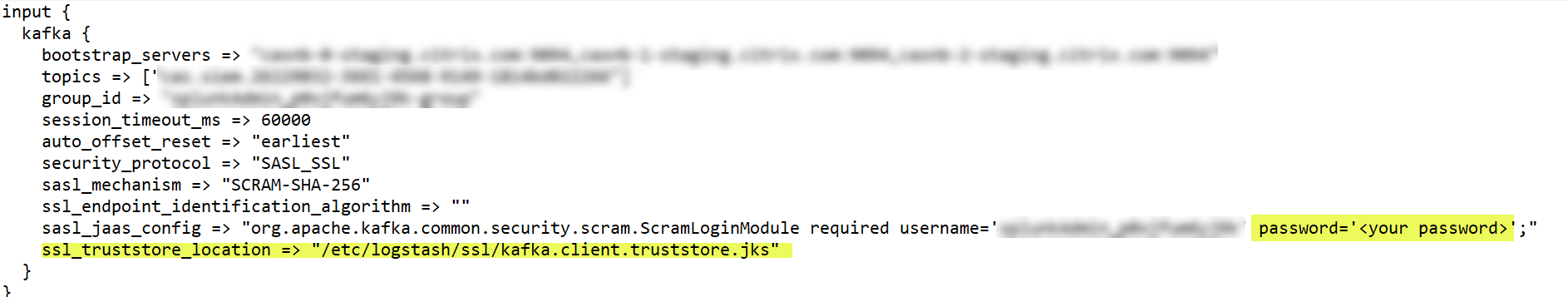

Öffnen Sie die Logstash-Konfigurationsdatei und führen Sie Folgendes aus:

Geben Sie im Eingabeabschnitt der Datei die folgenden Informationen ein:

-

Passwort: Das Passwort des Kontos, das Sie in Citrix Analytics for Security erstellt haben, um die Konfigurationsdatei vorzubereiten.

-

Speicherort des SSL-Truststores: Der Speicherort Ihres SSL-Clientzertifikats. Dies ist der Speicherort der Datei

kafka.client.truststore.jksauf Ihrem Hostcomputer.

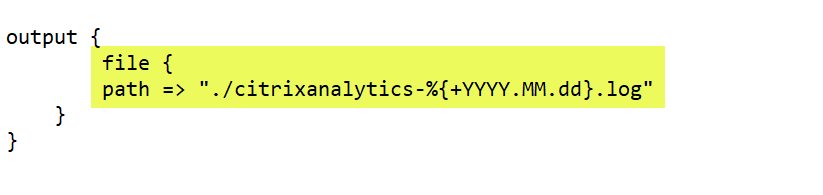

Geben Sie im Ausgabeabschnitt der Datei den Zielpfad oder die Details ein, wohin Sie die Daten senden möchten. Informationen zu den Ausgabe-Plug-ins finden Sie in der Logstash-Dokumentation.

Das folgende Snippet zeigt, dass die Ausgabe in eine lokale Protokolldatei geschrieben wird.

-

-

Starten Sie Ihren Hostcomputer neu, um verarbeitete Daten von Citrix Analytics for Security an Ihren SIEM-Dienst zu senden.

-

Nach Abschluss der Konfiguration melden Sie sich bei Ihrem SIEM-Dienst an und überprüfen die Citrix Analytics-Daten in Ihrem SIEM.

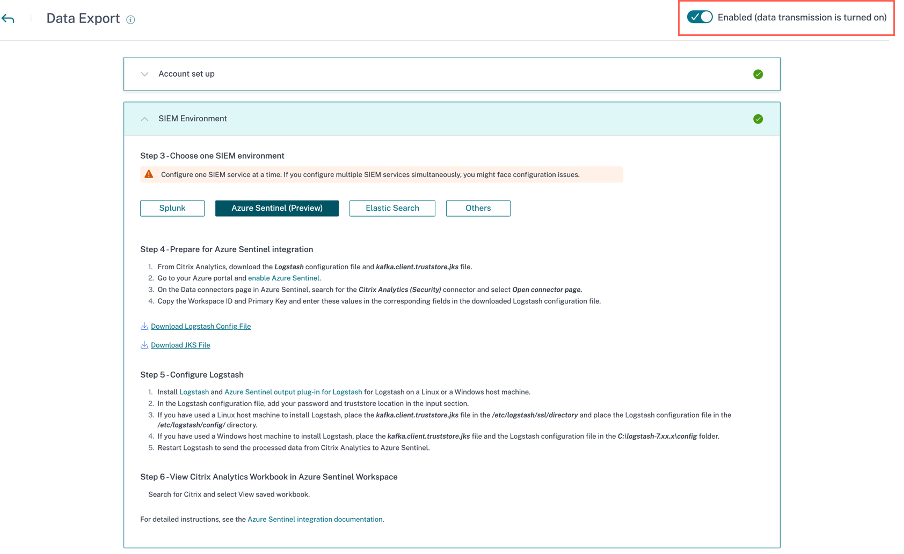

Datenübertragung ein- oder ausschalten

Nachdem Citrix Analytics for Security die Konfigurationsdatei vorbereitet hat, wird die Datenübertragung für Ihr SIEM aktiviert.

So stoppen Sie die Datenübertragung von Citrix Analytics for Security:

- Gehen Sie zu Settings > Data Exports.

-

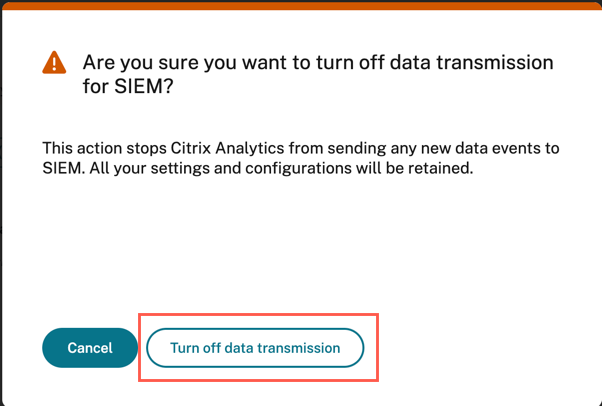

Deaktivieren Sie den Umschalter, um die Datenübertragung zu deaktivieren. Standardmäßig ist die Datenübertragung immer aktiviert.

Ein Warnfenster wird zur Bestätigung angezeigt. Klicken Sie auf die Schaltfläche Turn off data transmission, um die Übertragungsaktivität zu stoppen.

Um die Datenübertragung wieder zu aktivieren, schalten Sie den Umschalter ein.

Hinweis

Kontaktieren Sie CAS-PM-Ext@cloud.com, um Unterstützung bei Ihrer SIEM-Integration, dem Export von Daten in Ihr SIEM oder Feedback zu erhalten.